Атака вирусом россии и украины

| Фото: twitter.com/USCGLosAngeles |

| Фото: Komsomolskaya Pravda/Global Look Press |

| Фото: mskagency.ru |

- Надо отменить полностью

- Можно ослаблять постепенно

- Оставить все как есть

- Надо ужесточить меры

- Скорее положительно

- Скорее отрицательно

|

| 27 июня 2017, 20:45 Фото: кадр из видео Текст: Андрей Резчиков |

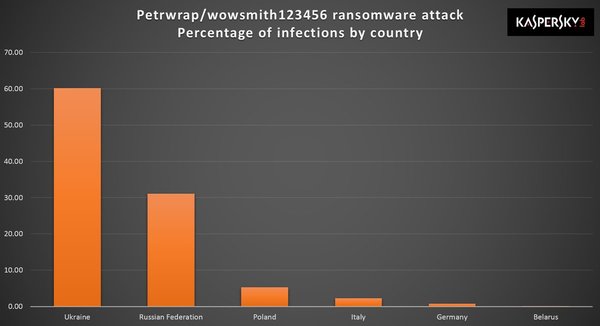

Масштабную вирусную атаку пережили десятки европейских предприятий и госструктур – в основном в России и на Украине. Специалисты в целом успели разобраться в принципе работы вируса-вымогателя Petya.A. А киевские политики даже нашли источник заражения – и он оказался вполне предсказуемым.

Во вторник нефтяные, телекоммуникационные и финансовые компании России, Украины и Европы подверглись атаке вируса-вымогателя Petya.A.

Как сообщили в компании Group-IB, специализирующейся на решениях по раннему выявлению киберугроз, атака произошла около 14.00 по московскому времени.

В обмен на сохранность данных вредоносная программа требует 300 долларов в биткоинах. В случае отказа платить доступ к зараженному компьютеру блокируется, а хранимая на нем информация удаляется.

Масштаб атаки: Украина, Россия, далее весь мир

Ближе к вечеру Костин Райю сообщил, что вирус распространился по всему миру. Пострадали международная Mondelez International, американская Mars, немецкая Nivea. Всего вирусная атака пришлась более чем на 80 компаний. В Microsoft заявили о проведении расследования ситуации с вирусом-вымогателем.

Украина не впервые оказывается жертвой киберпреступников. В прошлом году обесточивался Киев. Позже специалисты пришли к выходу, что блэкаут украинской столицы был вызван хакерской атакой. Но из какой именно страны могла быть произведена подобная атака, установить не удалось.

Заказчик пока неизвестен

Вирусу-вымогателю WannaCry пришел на смену такой же шифровальщик, но с менее замысловатым названием - Petya. Днем 27 июня "Петя" атаковал около 80 организаций на Украине и в России. Позднее сообщения о хакерских атаках поступили из Европы и Индии. По предварительным данным, аналогичным вирусом-вымогателем были заражены компьютерные сети в Нидерландах, Франции и Испании.

На Украине была поражена правительственная сеть, в России - компании "Роснефть", Mars, Nivea и другие. В Кремле заявили, что их вирус не затронул. Между тем Киев возложил ответственность за атаку на российские спецслужбы, назвав происходящее элементом гибридной войны.

По данным Group-IB, вирус Petya.A блокирует компьютеры и не дает запустить операционную систему. За возобновление работы и расшифровку файлов он требует выкуп в размере 300 долларов в биткоинах. Масштабная атака на нефтяные, телекоммуникационные и финансовые компании в России и на Украине была зафиксирована в районе 14:00 по Москве, передает ТАСС.

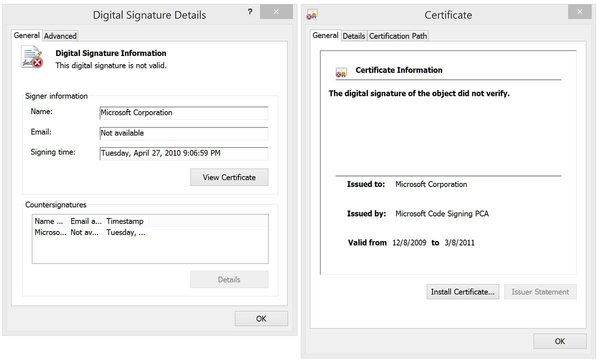

По данным "Лаборатории Касперского", шифровальщик использует поддельную электронную подпись Microsoft. Технология электронной подписи кода используется для того, чтобы показать пользователям, что программа разработана доверенным автором и гарантирует, что не нанесет вреда. В "Лаборатории Касперского" полагают, что вирус был создан 18 июня 2017 года.

Для прекращения распространения вируса в Group-IB рекомендуют немедленно закрыть TCP-порты 1024-1035, 135 и 445.

Вирус Petya распространился по всему миру

Эксперты уже сообщили, что новый вирус-вымогатель Petya распространился за пределы СНГ и поразил компьютерные сети по всему миру.

Он уточнил, что Petya использует поддельную цифровую подпись компании Microsoft. По данным Райю, хакеры-вымогатели уже получили по меньшей мере семь платежей в качестве выкупа за возвращение доступа к компьютерам, атакованным вирусом.

Журналисты агентства Reuters сообщают, что хакерская атака распространилась и на страны Европы. Вирус-вымогатель проник, в частности, в компьютерные сети Великобритании и Норвегии. Кроме того, следы Petya были обнаружены и в Индии.

По информации BNS, вирус добрался и до Литвы. "Мы получили несколько сообщений и проводим их расследования", - заявил официальный представитель Службы регулирования связи Ритис Райнис, отказавшись при этом назвать предприятия, которые могли пострадать от вируса.

Об атаках на свои системы сообщила британская рекламная фирма WPP. Голландская транспортная компания APM также заявила, что ее компьютеры заражены вирусом-вымогателем. При этом снимок экрана зараженного компьютера напоминает следы атаки, которая началась на Украине.

Больше всего пострадала Украина

На Украине среди прочих атаке подверглись банки "Ощадбанк", "Пивденный", ОТП, "Приватбанк"; аэропорт Борисполь, "Укрпочта", Киевский метрополитен, "Новая почта", "Укрэнерго", "Киевэнерго", сеть заправок ТНК, канал ATR, "Киевводоканал", официальный сайт правительства, ГП "Антонов", ГП "Документ", сообщает "112.Украина".

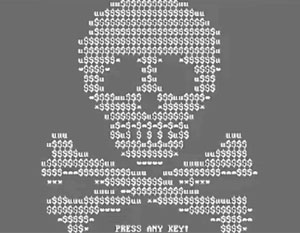

Вице-премьер Украины Павел Розенко на своей странице в Facebook сообщил о том, что в секретариате правительства по неустановленной причине перестала работать сеть. "Та-дам! Если что, то у нас тоже сеть "легла", походу! Такую картинку показывают все компьютеры кабинета министров Украины", - написал он.

Национальный банк Украины (НБУ) уже предупредил банки и других участников финансового сектора о внешней хакерской атаке неизвестным вирусом. В НБУ также отметили, что в связи с кибератаками в финансовом секторе Украины были усилены меры безопасности и противодействия хакерским атакам, сообщается в пресс-релизе регулятора.

В "Укртелекоме" заявили, что компания продолжает предоставлять услуги доступа в интернет и телефонии, а компьютерные системы, сопровождающие колл-центр и центры обслуживания абонентов, не работают.

В аэропорту Борисполь, в свою очередь, предупредили, что "в связи с внештатной ситуацией возможны задержки рейсов". В настоящее время на официальном сайте аэропорта пассажирам недоступно онлайн-расписание рейсов.

В Киевском метрополитене заявили, что в результате атаки была заблокирована функция оплаты банковскими карточками. "Бесконтактные карты метро работают в обычном режиме", - отметили в столичной подземке.

В "Укрэнерго" сообщили, что в компании уже проводят расследование по факту кибератаки.

Кроме того, хакерская атака привела к отключению компьютерной системы мониторинга радиационного фона на Чернобыльской АЭС. Компьютеры под управлением Windows пришлось временно отключить, радиационный мониторинг промышленной площадки был переведен в ручной режим.

Как сообщили в Государственном агентстве по управлению зоной отчуждения, также не работает и официальный сайт Чернобыльской АЭС. "Все технологические системы станции работают в обычном режиме", - заверили в ведомстве.

Вирус Petya частично заблокировал работу Одесского городского совета. Ряд рабочих компьютеров, подключенных к локальной сети под управлением операционной системы Microsoft, не работает. Также определенные проблемы испытывают сотрудники ПАО "Одессагаз" и ПАО "Одессаоблэнерго".

В России вирус атаковал "Роснефть"

Компьютерные серверы "Роснефти" подверглись мощной хакерской атаке, сообщил официальный Twitter компании. Немногим позже начали поступать сообщения о заражении вирусом других компаний.

В связи с кибератакой "Роснефть" уже обратилась в правоохранительные органы. В компании надеются, что произошедшее никак не связано с текущими судебными процедурами.

"Ведомости" со ссылкой на два источника, близких к "Башнефти", пишут, что вирусом-вымогателем заражены все компьютеры "Башнефти". Вирус предупредил пользователей, что все их файлы заражены, а попытки самостоятельного восстановления бесполезны.

Сообщения о кибератаке уже прокомментировал пресс-секретарь президента Дмитрий Песков. Новая хакерская атака на системы ряда компаний в России не поставила под угрозу работу компьютерных систем администрации президента РФ и официальный сайт Кремля, сообщил он ТАСС. "(Все) работает стабильно", - заверил Песков.

Позднее Центробанк РФ сообщил о выявлении случаев заражения компьютерных систем отечественных банков в результате хакерской атаки.

"Банк России сообщает о выявлении компьютерных атак, направленных на российские кредитные организации. По информации Банка России, в результате атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. Нарушений работы систем банков и нарушений предоставления сервисов клиентам не зафиксировано", - сообщили в пресс-службе регулятора (цитата по RNS).

В настоящее время Центр мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Банка России совместно с кредитными организациями работает над устранением последствий выявленных компьютерных атак, подчеркнули в Центробанке.

Хакерской атаке, предположительно, подверглись и все компьютеры корпоративного сервера московских ресторанов сети "Тануки - Ерш", передает ТАСС.

Пресс-служба Росэнергоатома сообщила, что все АЭС России работают в штатном режиме. Отсутствие следов хакерских атак подтвердили также в "Интер РАО", "Энел Россия", "Россетях" и "Системном операторе ЕЭС". В "Россетях" добавили, что для предотвращения возможных хакерских атак уже были приняты соответствующие меры.

Вирус-вымогатель, который блокирует доступ к данным и требует 300 долларов в биткоинах за разблокировку, известен в различных модификациях еще с 2016 года.

Вредоносная программа распространяется через спам-письмо. В частности, первые версии Petya маскировались под резюме. Когда пользователь открывал зараженное письмо, на экране появлялась Windows-программа, требовавшая прав администратора.

Если невнимательный пользователь соглашался предоставить программе соответствующие права, то вирус переписывал загрузочную область жесткого диска и показывал "синий экран смерти", предлагающий в срочном порядке перезагрузить компьютер.

Как отмечают эксперты Malwarebytes Labs, на этом этапе жесткий диск еще не зашифрован и данные можно спасти, выключив компьютер и подключив жесткий диск к другому компьютеру, чтобы скопировать информацию без потери.

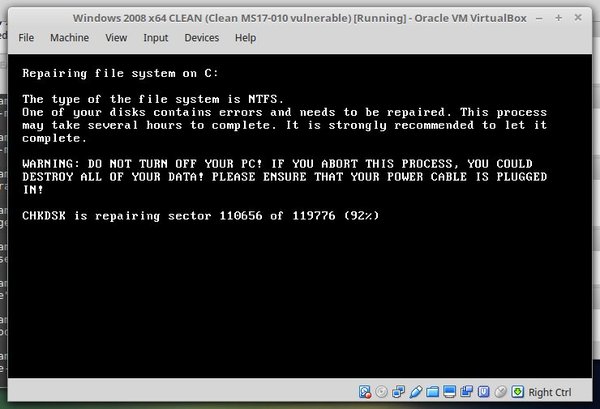

После перезагрузки Petya автоматически запускает программу, маскирующуюся под утилиту CHKDSK, которая, впрочем, не проверяет жесткий диск на предмет ошибок, а шифрует его.

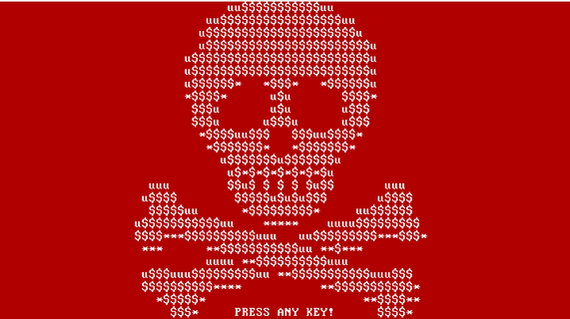

После шифрования компьютер показывает черный экран с сообщением о том, что пользователь стал жертвой вируса-вымогателя Petya. Хакеры требуют 300 долларов в биткоинах за восстановление доступа к данным.

Киев обвинил Россию в хакерских атаках

Народный депутат Верховной Рады от "Народного фронта", член коллегии МВД Антон Геращенко заявил, что кибератака под видом внедрения вируса-вымогателя была организована со стороны российских спецслужб.

"Кибератака сделана под маскировкой, что это якобы вирус, который вымогает с пользователей компьютера деньги. По предварительной информации, это организованная система со стороны спецслужб РФ. Целью данной кибератаки являются банки, СМИ, "Укрзализниця", "Укртелеком", - заявил Геращенко.

"Вирус попадал на компьютеры несколько дней, даже недель, в виде разного рода сообщений на почту. Пользователи, которые открывали эти сообщения, позволяли вирусу разойтись по всем компьютерам. Это еще один пример использования кибератак в гибридной войне против нашей страны", - продолжил он.

По словам Геращенко, в результате кибератаки "физически никто не пострадал". Он также отметил, что "Украина, как и США, Европа, является мишенью для кибератак РФ. Вы знаете, что в США проводится расследование о прямом вмешательстве в ход избирательной кампании. Мы видим сейчас такую попытку по дестабилизации экономики в СМИ. Мы и не такое переживали и это переживем", - подчеркнул депутат.

Пресс-секретарь Службы безопасности Украины (СБУ) Елена Гитлянская, в свою очередь, заявила о том, что массовые хакерские атаки на ряд украинских компаний могли быть организованы с территории РФ или Донбасса, который в Киеве считают оккупированной территорией, передает "Тиждень.ua".

До Petya был WannaCry

Предыдущая масштабная атака на организации по всему миру, орудием которой стал вирус WannaCry, произошла 12 мая. Вирус-шифровальщик массово выводил из строя компьютеры и требовал выкуп за дешифровку файлов пользователей. Сообщалось, что Россия больше других стран пострадала от WannaCry. Кибератака, в частности, затронула компанию "МегаФон", МВД, "Сбербанк", Минздрав. О попытке заражения сообщали в РЖД и Центробанке, где подчеркнули, что атака была безуспешной.

Эксперты американской компании Flashpoint пришли к выводу, что создателями вируса-вымогателя WannaСry могут быть выходцы из Южного Китая, Гонконга, Тайваня или Сингапура. В Group-IB подозревают хакеров из КНДР, которые к тому же пытались выдать себя за российских.

Белый дом обвинил российское оборонное ведомство в организации массированной кибератаки летом 2017 года, когда вредоносная программа NotPetyа поразила компьютеры по всему миру.

По мнению Вашингтона, главной целью вируса была Украина — так Москва якобы пыталась дестабилизировать соседнее государство, что, как считают в США, является подтверждением вовлечённости России в конфликт на территории Украины.

Обвинили Россию в вирусной атаке и власти Австралии. Министр по делам правоохранительных органов и кибербезопасности Энгус Тэйлор заявил, что, по сведениям австралийских спецслужб, а также по результатам консультаций с Лондоном и Вашингтоном, ведомство пришло к выводу, что власти России причастны к действиям хакеров.

Министр обороны Дании Клаус Йорт Фредериксен и Центр безопасности коммуникаций Канады (CSE) также заявили, что ответственность за распространение вируса несёт Россия. Как говорится в заявлении главы канадской спецслужбы Греты Боссенмайер, к созданию NotPetyа могут быть причастны российские субъекты.

Поводом для новой волны обвинений послужила публикация американского издания The Washington Post. Газета утверждает, что за атакой вируса NotPetya стояли хакеры российской внешней разведки, ссылаясь при этом на источники в ЦРУ: американские спецслужбы якобы установили причастность России к кибератаке ещё в ноябре прошлого года. По этой версии, за распространением вредоносного вируса стоит главный Центр специальных разработок Минобороны РФ.

Украинский очаг

Распространение вируса NotPetya стало не первой хакерской атакой глобального масштаба в 2017 году. В мае тысячи пользователей по всему миру пострадали от вируса-вымогателя WannaCry, поражавшего только компьютеры, оснащённые операционной системой Microsoft Windows. Как и NotPetya, программа требует выкуп за восстановление доступа к заблокированным данным на компьютере. Первой от вируса пострадала Испания, всего же WannaCry проник на ПК пользователей из 150 стран. При этом больше всего сообщений об атаках поступало из России, Украины и Индии.

NotPetya принципиально отличается от предшественника тем, что восстановить удалённые им данные невозможно. В связи с этим некоторые эксперты предположили, что NotPetya распространяется не по коммерческим, а по политическим мотивам.

Эксперты отмечают, что вирус NotPetya использует эксплоиты АНБ. Напомним, эксплоитом программисты называют применяемые для атаки фрагменты программного кода или последовательность команд, которые находят уязвимости в программном обеспечении.

В IT-сфере существует мнение, что организация связана с правительственными структурами США. В 2016 году группа The Shadow Brokers выложила в открытый доступ набор эксплоитов и других инструментов, применяемых Equation Group. По оценкам большинства экспертов, они могли принадлежать только АНБ, хотя, конечно, и не содержали электронной подписи агентства. По информации Reuters, The Shadow Brokers не взламывали АНБ, утечка произошла в результате банальной служебной халатности одного из сотрудников американской спецслужбы.

На этом фоне Microsoft даже пришлось выпустить специальное заявление, чтобы успокоить встревоженных пользователей операционной системы, в котором говорилось, что компания успела устранить все уязвимые места в своём ПО.

Комментируя эту информацию, разоблачитель Эдвард Сноуден заявил, что ранее АНБ предупреждали, что его инструменты могут рано или поздно обратиться против Запада.

Как рассказал в интервью RT член правления Лиги безопасного интернета Денис Давыдов, когда разработанное АНБ кибероружие было похищено и попало в открытый доступ, оказалось, в нём был целый ряд утилит, позволяющих маскировать компьютерные атаки под так называемых русских или китайских хакеров.

По мнению Игоря Нежданова, правительства всё чаще будут прибегать к подобным обвинениям в информационных войнах.

Однако безответственное создание и применение кибероружия может обернуться крайне печальными последствиями, уверены эксперты.

По словам эксперта, набор программных утилит — это не ракеты, которые находятся на охраняемых складах. Программы легко распространяются в интернете.

27 июня страны Европы поразила атака вируса-вымогателя, известного под безобидным именем Petya (в различных источниках также можно встретить названия Petya.A, NotPetya и GoldenEye). Шифровальщик требует выкуп в биткоинах, эквивалентный 300 долларам. Заражены десятки крупных украинских и российских компаний, также фиксируется распространение вируса в Испании, Франции и Дании.

Кто попал под удар?

Украина стала одной из первых стран, подвергшихся атаке. По предварительным оценкам, атакованы около 80 компаний и госучреждений:

перешёл на регистрацию в ручном режиме);

- киевское метро: вирус заразил терминалы пополнения проездных билетов, оплата

Атаке подверглись и компьютерные сети правительства Украины. Вирус-вымогатель распространился даже в кабинет министров. Сайт правительства оказался недоступен.

Советник министра внутренних дел Украины Антон Геращенко заявил:

"Письмо, содержащее вирус, приходило в большинстве случаев по почте… Организаторы

атаки хорошо знали специфику рассылок служебных писем в украинском коммерческом и

государственном секторе и маскировали рассылки писем, содержащих вирус, под видом

деловой переписки, которую из любопытства открывали неопытные пользователи."

Ситуация в Европе

Petya затронул и другие страны. Компании Испании, Дании, Франции, Нидерландов, Индии и других государств также сообщили об атаке на свои серверы.

По данным антивирусной компании ESET, в первую десятку пострадавших от вируса стран вошли Украина, Италия, Израиль, Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.

Как устроен Petya?

По предварительным данным, вирус распространяется на компьютеры под управлением операционной системы Windows, а заражение в основном происходит через фишинговые письма, которые отправляют злоумышленники.

На сегодняшний день вирус не просто шифрует отдельные файлы, а полностью забирает у пользователя доступ к жесткому диску. Также вирус-шифровальщик использует поддельную электронную подпись Microsoft, которая показывает пользователям, что программа разработана доверенным автором и гарантирует безопасность. После заражения компьютера вирус модифицирует специальный код, необходимый для загрузки операционной системы. В результате при запуске компьютера загружается не операционная система, а вредоносный код.

1. Закройте TCP-порты 1024–1035, 135 и 445.

2. Обновите базы ваших антивирусных продуктов.

3. Так как Petya распространяется при помощи фишинга, не открывайте письма из

неизвестных источников (если отправитель известен, уточните, безопасно ли это

письмо), будьте внимательны к сообщениям из соцсетей от ваших друзей, так как их

аккаунты могут быть взломаны.

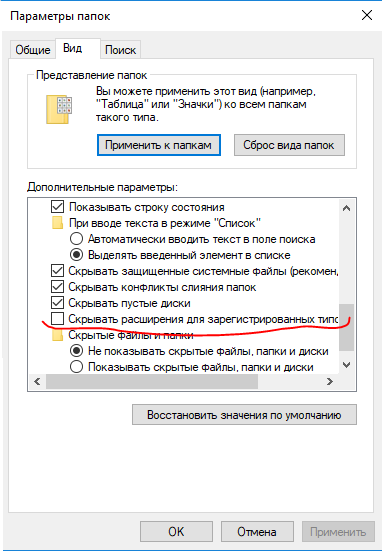

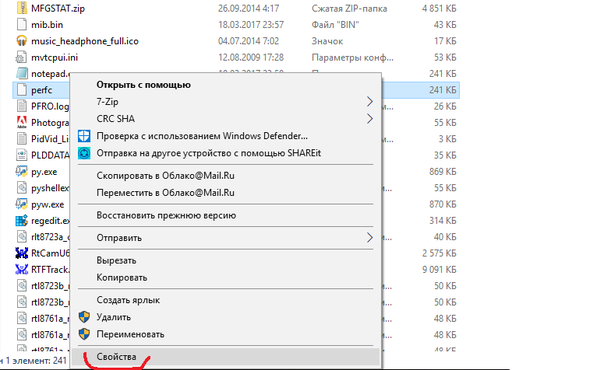

4. Вирус ищет файл C:\Windows\perfc, и, если не находит его, то создаёт и начинает

заражение. Если же такой файл на компьютере уже есть, то вирус заканчивает

работу без заражения. Нужно создать пустой файл с таким именем. Рассмотрим этот

Методом защиты поделился ресурс BleepingComputer. Для удобства они подготовили скрипт, который сделает всю работу за вас, а ниже приведена подробная инструкция на случай, если вы захотите сделать всё самостоятельно.

Инструкция по защите от Petya

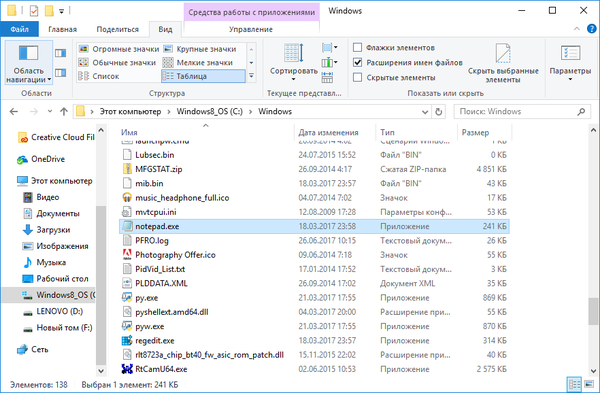

Перейдите в папку C:\Windows и найдите файл notepad.exe:

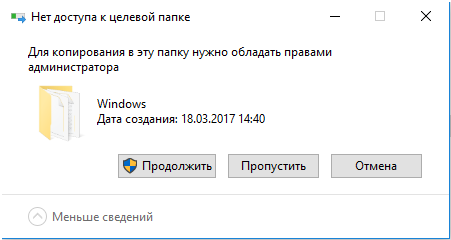

Создайте копию этого файла (система запросит подтверждение):

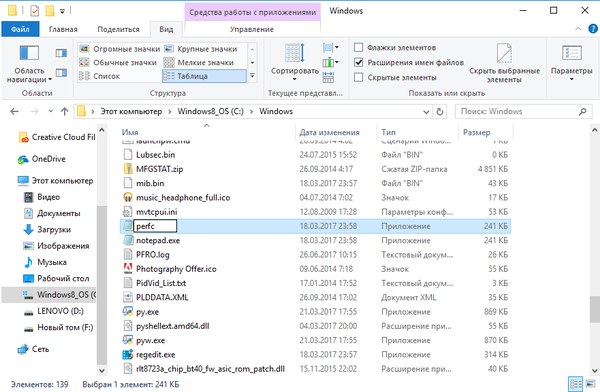

Переименуйте полученную копию файла в perfc:

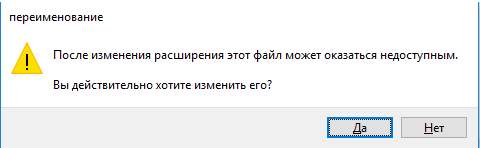

Система выдаст предупреждение, что файл может оказаться недоступным:

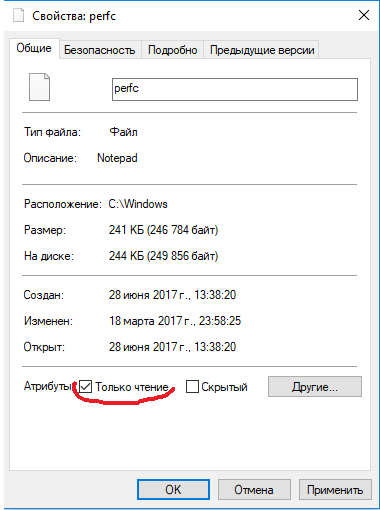

Перейдите в свойства файла perfc:

![]()

Бля я думал петя один, а он оказывается с мишей обединился. вижу русский след

Петрухе не интересны компы обычных юзеров. Чем больше зараженных ферм тем лучше

Вы вот мне расскажите пожалуйста, как через фишинговые письма, которые надо открыть, скачать файл, выполнить его и т.д. заражаются - банкоматы, терминалы, миникомпы на кассах магазинов? Там нет никакой почты. Разве эта гадость не работает так же как Wannacry и не ищет нужный ей открытый порт что бы взломать систему?

Открыли файло, зараза запустилась и пошла по сетке, например.

Каждый вечер Акронис инкрементно копирует системный SSD в облако. Пофигу мороз.

А на несистемном у важного есть бэкап, а текущие рабочие файлы не сильно страшная потеря.

Но я такой шуганый, разумеется, после смерти винта с кучей всего, да (

вот проверил, закрыты. сам я их не закрывал специально. значит кто-то их специально открывает? зачем?

Допустим, школосборка (или хитрожопосборка) венды "VaSeK Hands_From_Ass Edition", в которой, кроме открытых портов, ещё и какой-нибудь РАдмин в автозагрузке может сидеть.

ФСБ всегда думает и беспокоится о вас. Мило, не правда ли? :)

Жаль, что не назвали "Petooh"

Криптовымогатель Petya денег не получит: генерируем ключ разлочки жесткого диска сами

3 апреля на Habrahabr появилась информация по обнаружению нового криптовымогателя, который шифрует не отдельные файлы, а весь раздел диска (том). Программа получила название Petya, а ее целью является таблица размещения файлов NTFS. Ransomware работает с диском на низком уровне, с полной потерей доступа к файлам тома для пользователя.

Но криптовымогатель оказался сам по себе не слишком хорошо защищен. Пользователь Твиттера с ником leostone разработал генератор ключей для Petya, который позволяет снять шифрование дисков. Ключ индивидуален, и на подбор уходит примерно 7 секунд.

Этот же пользователь создал сайт, который генерирует ключи для пользователей, чьи ПК пострадали из-за Petya. Для получения ключа нужно предоставить информацию с зараженного диска.

Что нужно делать?

Зараженный носитель нужно вставить в другой ПК и извлечь определенные данные из определенных секторов зараженного жесткого диска. Эти данные затем нужно прогнать через Base64 декодер и отправить на сайт для обработки.

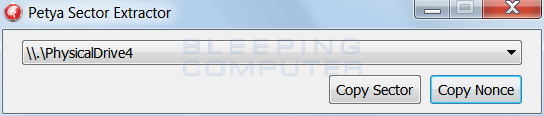

Конечно, это не самый простой способ, и для многих пользователей он может быть вообще невыполнимым. Но выход есть. Другой пользователь, Fabian Wosar, создал специальный инструмент, который делает все самостоятельно. Для его работы нужно переставить зараженный диск в другой ПК с Windows OS. Как только это сделано, качаем Petya Sector Extractor и сохраняем на рабочий стол. Затем выполняем PetyaExtractor.exe. Этот софт сканирует все диски для поиска Petya. Как только обнаруживается зараженный диск, программа начинает второй этап работы.

Извлеченную информацию нужно загрузить на сайт, указанный выше. Там будет два текстовых поля, озаглавленных, как Base64 encoded 512 bytes verification data и Base64 encoded 8 bytes nonce. Для того, чтобы получить ключ, нужно ввести данные, извлеченные программой, в эти два поля.

Для этого в программе нажимаем кнопку Copy Sector, и вставляем скопированные в буфер данные в поле сайта Base64 encoded 512 bytes verification data.

Если все сделано правильно, должно появиться вот такое окно: Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

Записываем пароль, и подключаем зараженный диск обратно. Как только появится окно вируса, вводим свой пароль.

![]()

Как обезопасить себя от вируса Petya.A

Читайте также: