Атака вирусов на касперского

Ранее сообщалось, что российские спецслужбы якобы украли секретные документы у сотрудника Агентства национальной безопасности США, в нарушение инструкции хранившего их на домашнем компьютере, на котором было установлено антивирусное программное обеспечение Касперского.

Издание отмечает, что все источники делились информацией на условиях анонимности, ссылаясь на правила обращения с секретными сведениями.

Уж точно без хрюканья пойманных вирусов.

полная бредятина уже понеслась :))) Зачем куда то было лазить израильтянам, если Антивирь Касперский продается на каждом углу - бери и исследуй :)) раньше срали в уши, теперь пытаются срать прямо в мозг. А бедные западники все хавают :))

Как мама хакера проникла в тюрьму и заразила компьютер начальника

На что вы готовы ради успешного завершения проекта? Не спать ночами, отправить семью в отпуск, чтобы они вас не отвлекали, литрами пить кофе и энергетики? Есть варианты и покруче. Cloud4Y хочет поделиться удивительной историей аналитика по вопросам кибербезопасности. Джон Стрэнд, получивший контракт на проверку системы защиты исправительных учреждений, выбрал человека, который идеально подходил на роль пентестера: собственную мать.

Джон Стрэнд специализируется на проникновении в различные системы и оценке их защищённости. Его услугами пользуются различные организации, желающие выявить слабые места в собственной защите до того, как эти дыры в безопасности будут обнаружены хакерами. Как правило, Стрэнд сам выполняет задачи на проникновение или подключает одного из своих опытных коллег из Black Hills Information Security. Но в июле 2014 года, готовясь к ручному тестированию в исправительном учреждении в Южной Дакоте, он принял весьма неожиданное решение. На выполнение задания он послал свою маму.

Идея ввязаться в такую авантюру принадлежит самой Рите Стрэнд. Примерно за год до событий, когда ей было 58 лет, она стала финансовым директором Black Hills, а до этого примерно три десятка лет работала в сфере общественного питания. Имея столь внушительный профессиональный опыт, Рита была уверена, что сможет выдать себя за инспектора здравоохранения, чтобы проникнуть в тюрьму. Всё что требовалось, так это поддельное удостоверение и правильный шаблон поведения.

Пентест — это не так просто, как кажется. Специалисты по тестированию на проникновение всегда говорят, что благодаря одному лишь уверенному виду можно добиться невероятных результатов, но пустить новичка в исправительное учреждение штата – это пугающий эксперимент. И хотя обычно нанятым пентестерам разрешено проникать в системы клиента, в случае их поимки могут возникнуть проблемы. Два пентестера, которые проникли в здание суда штата Айова в рамках заключённого ранее договора, провели 12 часов в тюрьме после того, как были пойманы. Потом был суд, долгие разбирательства, и лишь недавно всё закончилось. Благополучно для парней, хотя нервы им помотали изрядно.

Задача Риты Стрэнд была осложнена отсутствием технических знаний. Профессиональный пентестер может оценить цифровую безопасность организации в режиме реального времени, и сразу установить backdoor, который соответствует найденным в конкретной сети уязвимостям. Рита же могла изобразить надменного инспектора здравоохранения, но она совсем не была хакером.

Как проходил пентест

Утром в день пентеста Стрэнд с коллегами собрались в кафе возле тюрьмы. Пока готовился их заказ, ребята собрали рабочую систему с ноутбуками, мобильными точками доступа и другим оборудованием. И когда все было готово, Рита поехала в тюрьму.

Пентестеры обычно стараются проводить на объекте как можно меньше времени, чтобы избежать лишнего внимания и подозрений. Но после 45 минут ожидания Рита так и не появилась.

На самом деле Рита вообще не встретила никакого сопротивления внутри тюрьмы. Она сказала охранникам на входе, что проводит внеплановую медицинскую инспекцию, и они не только пропустили ее, но и оставили у неё мобильный телефон, с помощью которого она записала всю процедуру проникновения на объект. На тюремной кухне она проверила температуру в холодильниках и морозильниках, сделала вид, что проверяет наличие бактерий на прилавках и полках, искала просроченные продукты и делала фотографии.

Также Рита попросила осмотреть рабочие зоны сотрудников и зоны отдыха, сетевой операционный центр тюрьмы и даже серверную комнату — всё это якобы для проверки на наличие насекомых, уровня влажности и заплесневелости. И никто ей не отказал. Ей даже разрешили бродить по тюрьме в одиночку, дав предостаточно времени для того, чтобы сделать кучу фотографий и установить USB-закладки везде, где только можно.

Знающие эту историю другие пентестеры считают, что пусть успех Риты и является в большей степени удачным стечением обстоятельств, но ситуация в целом хорошо отражает их повседневный опыт.

У меня есть для вас одна плохая и несколько хороших новостей.

Плохая новость заключается в том, что мы обнаружили таргетированную атаку на нашу внутреннюю корпоративную сеть. Злоумышленники создали инновационную вредоносную киберплатформу и использовали несколько уязвимостей нулевого дня. Мы практически уверены, что за этой атакой скрывается государственная спецслужба. Мы назвали эту атаку Duqu 2.0. По этой ссылке можно прочитать, почему мы выбрали это название и как эта платформа связана со старой Duqu.

Первая хорошая новость состоит в том, что в данном случае мы смогли обнаружить очень продвинутую и крайне скрытную зловредную программу. Разработка и эксплуатация этой платформы требует продолжительной работы высококлассных программистов, и ее общая стоимость должна быть просто колоссальной. Концептуально эта платформа опережает все, что мы видели раньше, на целое поколение. Этот зловред использует ряд уловок, благодаря которым его предельно сложно обнаружить, а затем нейтрализовать. Есть ощущение, что операторы Duqu 2.0 были убеждены, что обнаружить эту шпионскую программу невозможно в принципе. Однако мы это смогли сделать с помощью прототипа нашего Anti-APT-решения, которое мы разрабатываем специально для выявления сложных таргетированных атак.

#Duqu2: @kaspersky_ru обнаружила шпионскую атаку на свою сеть. Продукты и сервисы в безопасности, рисков для клиентов нет

Самое главное для нас — что ни наши продукты, ни наши сервисы не были скомпрометированы. Поэтому эта шпионская атака не несет никаких рисков для наших клиентов.

Злоумышленники были заинтересованы в наших технологиях, особенно это касается нашей безопасной операционной системы, системы защиты финансовых транзакций Kaspersky Fraud Prevention, облачной системы безопасности Kaspersky Security Network, того самого решения для таргетированных атак Anti-APT, а также наших сервисов. Негодяи также хотели получить доступ к нашим текущим расследованиям и представление о наших методах выявления вредоносных программ и о наших аналитических инструментах. Поскольку мы известны в отрасли, в частности, за наши успехи в расследовании сложных кибератак, они искали информацию, которая помогла бы им избегать обнаружения в долгосрочной перспективе. Вышло по-другому.

Шпионская атака на нашу компанию выглядит не очень разумным шагом: злоумышленники фактически потеряли очень дорогую и технологически продвинутую платформу, которую они разрабатывали в течение нескольких лет. Кроме того, они пытались получить шпионский доступ к нашим технологиям, которые мы предлагаем нашим партнерам для лицензирования (по крайней мере, некоторые из них)!

#Duqu возвращается. #Duqu2 пыталась украсть технологии @kaspersky_ru и шпионить за ее текущими расследованиями

Кроме прочего мы обнаружили, что злоумышленники также использовали эту платформу, чтобы шпионить за высокопоставленными целями, включая участников международных переговоров по иранской ядерной программе и участников памятных мероприятий по поводу 70-й годовщины освобождения Освенцима. Наше внутреннее расследование еще не закончено, но мы уверены, что у этой группировки были и другие цели во многих странах мира. Я также думаю, что после того, как мы обнаружили Duqu 2.0, злоумышленники постарались уничтожить любые следы своего доступа к зараженным сетям, чтобы предотвратить разоблачение.

Мы же в свою очередь используем эту атаку для улучшения наших технологий. Новое знание всегда полезно, и чем больше нам известно о киберугрозах, тем лучшую защиту мы можем разработать. И, конечно же, мы уже добавили алгоритмы обнаружения Duqu 2.0 в наши продукты. Так что в общем и целом все это не такие уж и плохие новости.

Наше расследование еще не закончено, оно будет продолжаться еще несколько недель, и будут появляться новые подробности. Однако мы уже проверили целостность исходного кода наших продуктов и сервисов и убедились, что никаких изменений внесено не было. Мы можем подтвердить, что наши вирусные базы данных никак не пострадали и взломщики не получили доступа к какой-либо информации, связанной с нашими клиентами.

На данном этапе этой истории вы можете задать вопрос: а зачем мы, собственно, публикуем информацию об этой атаке и не боимся ли мы, что пострадает репутация нашей компании?

Во-первых, если бы мы решили не раскрывать эту информацию, это означало бы, что мы фактически помогаем взломщикам в будущем безнаказанно влезать туда, куда им не положено. Мы очень хорошо разбираемся в таргетированных атаках и понимаем, что не стоит стыдиться, если стал их жертвой, они могут произойти с кем угодно. В нашей отрасли есть старая грустная шутка, что компании делятся на тех, кого уже хакнули, и тех, кто не знает, что их уже хакнули. В реальности все, пожалуй, не так плохо, но в каждой шутке есть доля не только шутки. Делая информацию об этой атаке публичной мы: а) хотим инициировать публичную дискуссию на тему оправданности ситуации, в которой государство организует хакерскую атаку на частную компанию, занимающуюся ИТ-безопасностью; б) мы делимся нашим новым знанием с сообществом профессионалов в нашей отрасли, а также с коммерческими компаниями, правоохранительными органами и международными организациями по всему миру с целью минимизировать вред от этой вредоносной платформы. Если это означает ущерб нашей репутации, то мне все равно. Мы спасаем мир, приходится идти ради этого на жертвы.

Я говорил это не раз и готов повторить снова: мы не занимаемся атрибуцией кибератак. Мы специалисты в области безопасности, причем лучшие в своей сфере, и мы всегда вне политики. При этом мы сторонники ответственного раскрытия информации, поэтому мы подали заявления в правоохранительные органы нескольких стран с целью инициировать заведение уголовных дел. Мы также уведомили Microsoft об уязвимости нулевого дня, которую они уже пропатчили (не забудьте установить обновление).

Я считаю, что каждый должен делать свое дело и тем самым делать наш мир лучше.

В завершение пара слов о том, что меня беспокоит.

Я считаю, что ситуация, в которой возможна атака предположительно правительственной спецслужбы на частную компанию, специализирующуюся на ИТ-безопасности, крайне неприятная. Для всего человечества целью должен быть безопасный и удобный кибермир. Мы делимся данными о киберугрозах с правоохранительными органами огромного количества стран, мы помогаем бороться с киберпреступностью по всему миру, мы оказываем помощь в расследованиях киберинцидентов. В конце концов, мы учим полицейских, как вести такие расследования. А в данном случае мы видим, как (скорее всего) государство финансирует спецслужбы, которые вместо того, чтобы делать мир лучше, плюют на закон, профессиональную этику и обычный здравый смысл.

Для меня это еще один сигнал, что нам нужны общие разделяемые всеми правила, которые будут соблюдаться всеми странами и которые бы ограничили масштаб цифрового шпионажа и могли бы предотвратить кибервойны. Если какие-то группировки, включая имеющие государственную поддержку, будут продолжать вести себя в Интернете так, как будто это этакий цифровой Дикий Запад, пространство, где никакие правила не действуют, где нет никакой ответственности, это будет означать очень серьезную угрозу глобальному прогрессу информационных технологий. И я еще раз призываю все ответственные страны договориться о таких правилах и совместно бороться с киберпреступностью, а не распространять вредоносные программы.

#Duqu2: @e_kaspersky_ru призывает все страны уважать закон, этику и здравый смысл в киберпространстве. Не в первый раз.

Ранее сообщалось, что российские спецслужбы якобы украли секретные документы у сотрудника Агентства национальной безопасности США, в нарушение инструкции хранившего их на домашнем компьютере, на котором было установлено антивирусное программное обеспечение Касперского.

Издание отмечает, что все источники делились информацией на условиях анонимности, ссылаясь на правила обращения с секретными сведениями.

Уж точно без хрюканья пойманных вирусов.

полная бредятина уже понеслась :))) Зачем куда то было лазить израильтянам, если Антивирь Касперский продается на каждом углу - бери и исследуй :)) раньше срали в уши, теперь пытаются срать прямо в мозг. А бедные западники все хавают :))

Как мама хакера проникла в тюрьму и заразила компьютер начальника

На что вы готовы ради успешного завершения проекта? Не спать ночами, отправить семью в отпуск, чтобы они вас не отвлекали, литрами пить кофе и энергетики? Есть варианты и покруче. Cloud4Y хочет поделиться удивительной историей аналитика по вопросам кибербезопасности. Джон Стрэнд, получивший контракт на проверку системы защиты исправительных учреждений, выбрал человека, который идеально подходил на роль пентестера: собственную мать.

Джон Стрэнд специализируется на проникновении в различные системы и оценке их защищённости. Его услугами пользуются различные организации, желающие выявить слабые места в собственной защите до того, как эти дыры в безопасности будут обнаружены хакерами. Как правило, Стрэнд сам выполняет задачи на проникновение или подключает одного из своих опытных коллег из Black Hills Information Security. Но в июле 2014 года, готовясь к ручному тестированию в исправительном учреждении в Южной Дакоте, он принял весьма неожиданное решение. На выполнение задания он послал свою маму.

Идея ввязаться в такую авантюру принадлежит самой Рите Стрэнд. Примерно за год до событий, когда ей было 58 лет, она стала финансовым директором Black Hills, а до этого примерно три десятка лет работала в сфере общественного питания. Имея столь внушительный профессиональный опыт, Рита была уверена, что сможет выдать себя за инспектора здравоохранения, чтобы проникнуть в тюрьму. Всё что требовалось, так это поддельное удостоверение и правильный шаблон поведения.

Пентест — это не так просто, как кажется. Специалисты по тестированию на проникновение всегда говорят, что благодаря одному лишь уверенному виду можно добиться невероятных результатов, но пустить новичка в исправительное учреждение штата – это пугающий эксперимент. И хотя обычно нанятым пентестерам разрешено проникать в системы клиента, в случае их поимки могут возникнуть проблемы. Два пентестера, которые проникли в здание суда штата Айова в рамках заключённого ранее договора, провели 12 часов в тюрьме после того, как были пойманы. Потом был суд, долгие разбирательства, и лишь недавно всё закончилось. Благополучно для парней, хотя нервы им помотали изрядно.

Задача Риты Стрэнд была осложнена отсутствием технических знаний. Профессиональный пентестер может оценить цифровую безопасность организации в режиме реального времени, и сразу установить backdoor, который соответствует найденным в конкретной сети уязвимостям. Рита же могла изобразить надменного инспектора здравоохранения, но она совсем не была хакером.

Как проходил пентест

Утром в день пентеста Стрэнд с коллегами собрались в кафе возле тюрьмы. Пока готовился их заказ, ребята собрали рабочую систему с ноутбуками, мобильными точками доступа и другим оборудованием. И когда все было готово, Рита поехала в тюрьму.

Пентестеры обычно стараются проводить на объекте как можно меньше времени, чтобы избежать лишнего внимания и подозрений. Но после 45 минут ожидания Рита так и не появилась.

На самом деле Рита вообще не встретила никакого сопротивления внутри тюрьмы. Она сказала охранникам на входе, что проводит внеплановую медицинскую инспекцию, и они не только пропустили ее, но и оставили у неё мобильный телефон, с помощью которого она записала всю процедуру проникновения на объект. На тюремной кухне она проверила температуру в холодильниках и морозильниках, сделала вид, что проверяет наличие бактерий на прилавках и полках, искала просроченные продукты и делала фотографии.

Также Рита попросила осмотреть рабочие зоны сотрудников и зоны отдыха, сетевой операционный центр тюрьмы и даже серверную комнату — всё это якобы для проверки на наличие насекомых, уровня влажности и заплесневелости. И никто ей не отказал. Ей даже разрешили бродить по тюрьме в одиночку, дав предостаточно времени для того, чтобы сделать кучу фотографий и установить USB-закладки везде, где только можно.

Знающие эту историю другие пентестеры считают, что пусть успех Риты и является в большей степени удачным стечением обстоятельств, но ситуация в целом хорошо отражает их повседневный опыт.

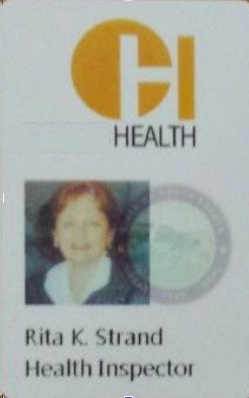

| Разработчик: | Kaspersky Lab (Россия) |

| Лицензия: | Freeware (бесплатно) |

| Версия: | 15.0.22.0 [29.04.2020] |

| Обновлено: | 2020-04-29 |

| Системы: | Windows 10 / 8.1 / 8 / 7 / Vista / XP 32|64-bit |

| Интерфейс: | русский / английский |

| Рейтинг: |  |

| Ваша оценка: | |

| Категория: | Антивирусные сканеры |

| Размер: | 169 MB |

Новое в Kaspersky Virus Removal Tool 2018

Усовершенствования и новые функции:

- Обнаружение рекламных (Adware) и потенциально нежелательных (Riskware) программ.

- Уведомление об устаревших базах данных.

- Единственный тип сканирования — нет необходимости выбирать, какой тип сканирования подойдет лучше.

- Резервное копирование файлов перед лечением/удалением.

- Защита от удаления системных файлов.

- Предотвращение ложных срабатываний.

- Улучшен сбор статистики для Kaspersky Security Network.

- Запуск с использованием командной строки.

Операционные системы:

- Windows XP SP2 и выше.

- Windows Server 2003 / 2008 / 2012.

Общие требования:

- Процессор: Intel Pentium 1 ГГц или выше.

- Оперативная память: 512 MB.

- Диск: 500 MB свободного места.

- Экран: разрешение 800х600 и выше.

- Подключение к интернету.

- Компьютерная мышь или тачпад.

Kaspersky Virus Removal Tool (AVPTool) - бесплатный антивирусный сканер Касперского. Инструмент обнаруживает вредоносное, рекламное и потенциально нежелательное ПО и лечит зараженные компьютеры под управлением Windows. Сканер использует "облачные" технологии Kaspersky Security Network и предлагает улучшенное лечение активного заражения.

- Бесплатный антивирус

- Возможность запуска программы со съемного и сетевого диска

- Установка на зараженный компьютер (в том числе - в Безопасном Режиме Windows)

- Комплексная проверка и лечение: поиск вредоносных программ по базам сигнатур, эвристический анализатор

- Сбор информации о системе и интерактивное создание скриптов лечения

- Автоматическое и ручное лечение компьютера от вирусов, троянских программ и червей

- Автоматическое и ручное лечение компьютера от шпионского (spyware), рекламного (adware) и потенциально нежелательного (riskware) ПО

- Автоматическое и ручное лечение компьютера от всех видов руткитов.

Обратите внимание:

1. Kaspersky Virus Removal Tool не предоставляет защиту в реальном режиме времени. По окончании лечения компьютера программу следует удалить и заменить полноценным антивирусом.

2. В программу не входит модуль автоматического обновления вирусных баз, поэтому для новой проверки компьютера нужно будет снова скачать антивирус с последними вирусными базами (обновление происходит почти каждые два часа).

3. Утилита не конфликтует с другими антивирусными программами и может использоваться как дополнительное средство для уже установленной основной защиты компьютера.

Дополнительно, вы можете использовать следующие ключи запуска:

- -trace - включение сбора трассировок.

- -freboot - расширенный режима работы.

- -d — указание папки для отчетов, карантина и трассировок.

- -accepteula — автоматическое согласие с Лицензионным соглашением и Политикой безопасности.

- -silent - запуск сканирования без графического интерфейса.

- -adinsilent - запуск лечения активного заражения в режиме сканировании без графического интерфейса.

- -processlevel - установка уровня опасности объектов, которые будут нейтрализованы в режиме сканировании без графического интерфейса:

- 1 - нейтрализация объекты с высоким уровнем опасности.

- 2 - нейтрализация объекты с высоким и средним уровнем опасности.

- 3 - нейтрализация объекты с высоким, средним и низким уровнем опасности.

- -fixednames - отключение рандомизации имен файлов.

- -en - запуск утилиты на английском языке.

- -moddirpath - указание папки с антивирусными базами.

- -dontcryptsupportinfo - отключение шифрования трассировок, отчетов или дампов.

- -fupdate - уведомление об обновлении утилиты.

- -allvolumes - добавление сканирования всех логических дисков.

- -custom - добавление сканирования одной указанной папки. Для добавления несколько папок используйте параметр -customlist.

- -customlist - добавление сканирования папок, указанных в текстовом файле.

|

|

|

|

| Версия | Платформа | Язык | Размер | Формат | Загрузка | |

|---|---|---|---|---|---|---|

Kaspersky Free | Windows | Русский | 154.38MB | .exe | ||

| * скачайте бесплатно Kaspersky Free для Windows, файл проверен! | ||||||

Kaspersky Free (Касперский free) – бесплатная версия антивирусной программы, разработанной лабораторией Касперского. Обеспечивает комплексную защиту от внешних угроз в режиме реального времени, предохраняет от вирусов, сетевых атак и кражи персональной информации. Программа устанавливается на платформу Windows, совместима с ОС от ХР до 10.

Kaspersky Free обнаруживает и лечит зараженные объекты, контролирует системную память и блокирует угрозы, повышает безопасность работы в интернете. Обеспечивает защиту паролей, номеров счетов и других личных данных пользователя, предохраняет от фишинга и перехвата информации, введенной с клавиатуры.

Предусмотрено 3 режима проверки:

- • полная – с охватом всех жестких и съемных дисков, системного резервного хранилища, оперативной памяти и всех программных элементов, загружаемых при запуске ОС;

- • выборочная – проверка указанных дисков, файлов или папок;

- • быстрая – сканирование загрузочных секторов, оперативной памяти и программ, запускаемых одновременно со стартом ОС.

Программа содержит расширение для браузеров Kaspersky Protection, повышающее безопасность работы в интернете. Сайты, добавленные в белый список, исключаются из проверки.

В состав приложения входят несколько основных компонентов:

- • Файловый антивирус – загружается в оперативную память при загрузке ОС, предохраняет от заражения все файлы, которые открываются, запускаются и сохраняются. Осуществляет проверку на наличие в программных кодах вредоносных сигнатур.

- • Почтовый антивирус – осуществляет проверку почтовых сообщений, блокирует письма при обнаружении в них опасных элементов.

- • Веб-антивирус – блокирует скрипты, угрожающие безопасности компьютера, закрывает доступ к сайтам с опасным содержимым.

- • IM-Антивирус – обеспечивает защиту информации, передаваемой по протоколам IM, повышает безопасность обмена мгновенными сообщениями.

- • Анти-Фишинг – проверяет сайты на фишинг, встраивается в веб- и IM-компоненты программы.

- • Экранная клавиатура – предохраняет от перехвата введенные данные, препятствует несанкционированному созданию скриншотов.

Функционирование каждой составной части антивируса не зависит от других компонентов защиты, их можно независимо друг от друга настраивать, включать и отключать.

Kaspersky Free от платных версий отличается ограниченным функционалом, обеспечивает базовую защиту компьютера.

Среди особенностей программы:

- • возможность сохранять настройки в конфигурационный файл и переносить на другой компьютер;

- • доступ к облачной защите, использующей данные от пользователей со всего мира;

- • автоматическая обработка обнаруженных зараженных объектов;

- • удаление файлов, лечение которых невозможна.

Kaspersky Free 2018 вышел в 2017 году, были устранены небольшие ошибки предыдущих версий, повышена совместимость с последними обновлениями Windows 10 и браузеров.

Сентябрь в цифрах

В течение месяца на компьютерах пользователей продуктов "Лаборатории Касперского":

- отражено 213 602 142 сетевых атак;

- заблокировано 80 774 804 попыток заражения через Web;

- обнаружено и обезврежено 263 437 090 вредоносных программ (попытки локального заражения);

- отмечено 91 767 702 срабатываний эвристических вердиктов.

Новые программы и технологии злоумышленников

Вирусы в BIOS: последний рубеж пал?

В сентябре произошло событие, которое может оказать сильное влияние на развитие вредоносных программ и антивирусных технологий. Эксперты сразу нескольких антивирусных компаний обнаружили троянскую программу, способную заражать BIOS.

Стартуя из BIOS сразу после включения компьютера, вредоносная программа может контролировать любые этапы инициализации машины и операционной системы. Такой уровень внедрения в систему во вредоносных программах ранее не встречался, несмотря на то что вирус CIH был способен перепрограммировать BIOS еще в далеком 1998 году. Тогда вирус мог портить BIOS, в результате чего становилась невозможной загрузка компьютера, но контролировать систему и передавать себе управление он не умел.

Очевидно, что такой метод загрузки привлекателен для вирусописателей, однако очевидны и трудности, с которыми они сталкиваются. Прежде всего - это неунифицированный формат BIOS: создателю вредоносной программы необходимо поддержать BIOS от каждого производителя и разобраться с алгоритмом прошивки в ROM.

Обнаруженный в сентябре руткит рассчитан на заражение BIOS производства компании Award и, судя по всему, имеет китайское происхождение. Код троянца выглядит явно недоделанным и содержит отладочную информацию, однако его работоспособность была подтверждена в ходе проведенного нами исследования.

Функционал руткита имеет две составляющие, основной является работа из MBR. Код, внедряемый в BIOS, выполняет единственную задачу - восстановить заражение в случае отсутствия в MBR зараженной копии. Так как зараженная загрузочная запись и сопутствующие секторы находятся в самом модуле ISA ROM, то в случае обнаружения несоответствия можно "перезаразить" MBR прямо из BIOS. Это сильно повышает шансы на то, что компьютер останется зараженным, даже в случае излечения MBR.

В настоящий момент наши антивирусные технологии способны успешно обнаружить заражение таким руткитом. Вопрос возможности лечения BIOS остается открытым и будет решен в случае дальнейшего распространения вредоносных программ с подобным функционалом. Сейчас мы рассматриваем Rootkit.Win32.Mybios.a как концепт, созданный с целью проверки работоспособности самой идеи и не рассчитанный на массовое распространение. С подробным анализом биоскита можно ознакомиться в статье нашего эксперта Вячеслава Русакова.

Атаки на индивидуальных пользователей

Закрытие ботнета Hlux/Kelihos

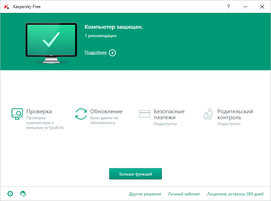

В сентябре борьба с ботнетами дала серьезные результаты: был закрыт ботнет Hlux. Совместные действия "Лаборатории Касперского", Microsoft и Kyrus Tech привели не только к перехвату управления сетью зараженных Hlux машин (кстати, впервые в истории это удалось сделать с P2P-ботнетом), но и отключению всей доменной зоны cz.cc. Эта доменная зона на протяжении 2011 года представляла собой настоящий рассадник различных угроз: поддельных антивирусов (в том числе и для MacOS), бэкдоров, шпионских программ. И в ней находились центры управления нескольких десятков ботнетов.

Исчезновение вредоносных сайтов в зоне cz.cc, отмеченное нами на основе данных KSN

Ботнет Hlux на момент закрытия объединял более 40 000 компьютеров и был способен рассылать ежедневно десятки миллионов спам-писем, проводить DDoS-атаки и загружать на компьютеры жертв различные вредоносные программы. "Лаборатория Касперского" исследовала данный ботнет с начала 2011 года. Мы провели полный анализ всех его составляющих, вскрыли протокол коммуникации ботнета и разработали средства противодействия, в том числе для перехвата управления сетью. Кроме этого, Microsoft подала иск против ряда лиц, возможно причастных к созданию Hlux, запустив тем самым процесс юридического преследования киберпреступников.

В настоящий момент ботнет находится под контролем "Лаборатории Касперского". Мы находимся в контакте с провайдерами пострадавших пользователей для проведения очистки их систем. В утилиту Microsoft Software Removal Tool добавлено детектирование Hlux, что позволит значительно сократить число зараженных машин.

Более подробно о схеме работы ботнета Hlux и мерах, принятых нами для его закрытия, вы можете узнать в блогпосте нашего эксперта Тиллманна Вернера.

Борьба с ботнетами продолжается, и целый ряд крупных и опасных зомби-сетей находится под нашим наблюдением, так что сообщения о новых закрытиях еще будут.

Взлом Diginotar

История с хакерской атакой на голландский сертификационный центр DigiNotar отнесена нами к разделу угроз для индивидуальных пользователей. Несмотря на то что взлому подверглись компьютеры компании, одной из основных целей хакеров было создание поддельных SSL-сертификатов для множества популярных ресурсов - социальных сетей и почтовых служб, используемых домашними пользователями.

Взлом произошел еще в конце июля, и на протяжении всего августа хакер, оставаясь незамеченным, орудовал в системе DigiNotar, создав несколько десятков сертификатов (например, для Gmail, Facebook и Twitter). Что более печально, их использование было зафиксировано в интернете и, судя по всему, с их помощью были атакованы пользователи в Иране. Поддельный сертификат позволяет провести атаку MiTM и, будучи внедренным на уровне провайдера, предоставляет возможность перехвата всей информации между пользователем и сервером.

Впоследствии анонимный хакер из Ирана взял на себя ответственность за эту атаку, представив доказательства своего участия в ней. Это был тот же хакер, который в марте этого года уже осуществил аналогичную атаку на другой сертификационный центр, компанию-партнера Comodo и также создал несколько поддельных сертификатов.

История с DigiNotar очередной раз заставила говорить о том, что существующая система из нескольких сотен сертификационных центров очень слабо защищена и подобные инциденты только дискредитируют саму идею цифровых сертификатов. Несомненно, изъяны в безопасности, обнаружившиеся в ходе этих атак, настолько серьезны, что требуют немедленного исправления и разработки дополнительных средств авторизации - с участием компаний, занимающихся безопасностью, производителей браузеров и самих центров сертификации, количество которых, вероятно, должно быть уменьшено.

Использование Skype для продвижения фальшивых антивирусов

Еще в марте 2011 года, чтобы заманить пользователей на сайты, распространявшие лжеантивирусы, злоумышленники стали использовать звонки в Skype. Они подбирали имена учетных записей пользователей, и, если у пользователей в настройках Skype не была установлена политика, позволяющая принимать звонки только от лиц из списка контактов, им звонили незнакомцы с именами ONLINE REPORT NOTICE, System Service или каким-либо другим из целого списка созданных злоумышленниками аккаунтов. Если пользователь принимал звонок, то робот извещал его о том, что система пользователя подвергается опасности, в связи с чем ему необходимо посетить некий сайт. На сайте пользователю демонстрировалась ложная проверка системы. Разумеется, в защите "находились" бреши или, того хуже, - вредоносные программы. Чтобы залатать бреши и избавиться от вирусов, потенциальной жертве мошенничества предлагалось купить антивирусное ПО, которое на самом деле таковым не являлось, а лишь имитировало защиту, - т. е. лжеантивирус.

Весной тактика со звонками в Skype широкого распространения не получила, но в сентябре были зафиксированы очередные инциденты.

Так, в середине сентября пользователи Skype жаловались, что им звонит некий "URGENT NOTICE" и пугает тем, что служба защиты их компьютера не активна. Чтобы ее активировать, надо было зайти на сайт (адрес диктовался в сообщении), на котором пользователей просили заплатить $19,95 за активацию защиты компьютера. Судя по названию сайта, который фигурировал в инциденте, в сентябре орудовали те же злоумышленники, которые проделывали трюки со звонками в марте этого года.

Чтобы избавиться от спама в Skype, необходимо установить в настройках безопасности этой программы опции, позволяющие принимать звонки, видео и чат только от пользователей из списка контактов. Ну а если аккаунт используется как некий сервис, на который должны звонить произвольные пользователи, и такая настройка безопасности не подходит, то следует сообщать администрации Skype имена учетных записей назойливых спамеров для блокировки таковых.

Мобильные угрозы

В сентябре нами было обнаружено 680 новых модификаций вредоносных программ для различных мобильных платформ. Среди них 559 - это зловреды для ОС Android. Отметим, что последние месяцы мы наблюдаем не только значительный рост общего числа вредоносных программ под Android, но и увеличение количества некоторых категорий таких программ. Так, из 559 обнаруженных зловредов под Android 182 (т.е. 32,5%!) модификации имеют функционал бэкдора (в июле и августе было обнаружено 46 и 54 модификации бэкдоров соответственно).

То, что рано или поздно все больше и больше вредоносных программ для мобильных устройств будут активно использовать интернет для своей работы - например, связываться с удаленными серверами злоумышленников для получения команд, - было ясно еще год назад. Сегодня это уже не прогноз, а реальность.

SpitMo + SpyEye = перехват mTAN"ов

Мобильные троянцы, нацеленные на перехват банковских SMS-сообщений, содержащих mTAN"ы, на данный момент представлены двумя зловредами: ZitMo и SpitMo. Первый работает в связке с ZeuS, тогда как второй связан с другим популярным у злоумышленников троянецем - SpyEye. Число платформ, для которых были обнаружены версии данных зловредов, у ZitMo больше, однако в сентябре SpitMo сократил разрыв: появилась версия этой программы для ОС Android.

SpitMo и связанный с ним SpyEye работают фактически по той же схеме, что и ZitMo с ZeuS . Судя по конфигурационным файлам SpyEye, целью атаки были пользователи нескольких испанских банков. Пользователь, компьютер которого заражен SpyEye, на модифицированной зловредом странице авторизации системы онлайн-банкинга видит сообщение о том, что ему необходимо установить на смартфон приложение - якобы для защиты банковских SMS-сообщений с mTAN"ами. На самом деле под видом защитной программы пользователь устанавливает вредоносную программу SpitMo, целью которой является пересылка всех входящих SMS-сообщений на удаленный сервер злоумышленника. Сообщения пересылаются в следующем формате:

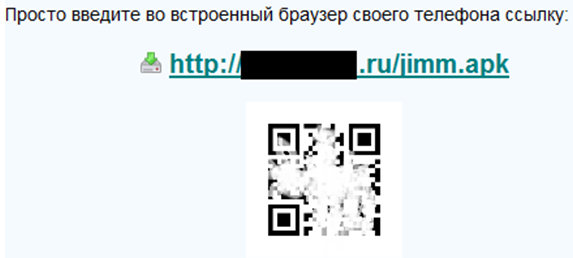

Атаки с помощью QR-кодов

В конце сентября были зафиксированы первые попытки атак с использованием QR-кодов. Сегодня многие пользователи ищут новые программы для своих мобильных устройств с помощью персональных компьютеров. Различные веб-сайты предлагают пользователям упростить установку ПО на смартфоны с помощью QR-кодов. После сканирования такого кода мобильным устройством сразу же начинается процесс закачки на него приложения, а вводить URL вручную не требуется. Злоумышленники решили таким же способом "облегчить" пользователям загрузку вредоносного ПО. Мы обнаружили несколько зловредных веб-сайтов, на которых размещены QR-коды на мобильные приложения (например, Jimm или Opera Mini), в которые был добавлен троянец, отправляющий SMS-сообщения на короткие платные номера.

К началу октября нами были обнаружены QR-коды, которые связаны со зловредами для наиболее популярных у злоумышленников мобильных платформ Android и J2ME.

MacOS угрозы: новый троянец скрывается внутри PDF

В конце сентября наши коллеги из компании F-Secure обнаружили очередной вредоносный код, нацеленный на пользователей Mac OS X (по классификации "Лаборатории Касперского" Backdoor.OSX.Imuler.a). Эта вредоносная программа способна получать дополнительные команды с сервера управления, а также загружать на него произвольные файлы и скриншоты с зараженной системы.

В отличие от Backdoor.OSX.Olyx.a, который распространялся по электронной почте в RAR-архиве, в этом случае злоумышленники использовали в аналогичной рассылке в качестве маскировки PDF-документ.

Если пользователи ОС Windows уже привыкли получать по электронной почте файлы с дополнительным расширением - например, ".pdf.exe" или ".doc.exe" - и удалять их не глядя, то для пользователей Mac такая тактика злоумышленников оказалась в новинку. Тем более что в UNIX-подобных системах нет расширения.exe. Как следствие, получая по электронной почте некий файл, пользователи Mac сами запускают вредоносный код, который для маскировки открывает pdf, или картинку, или doc и т.п.

Интересно, что во время проведения подобных атак при запуске вредоносного кода пароль не запрашивается - код устанавливается в директорию текущего пользователя и работает только со временными папками.

Такую технологию мы уже наблюдали при работе вредоносной программы MacDefender. К счастью, в случае Imuler масштабы бедствия много меньше.

Атаки на сети корпораций и крупных организаций

Не обошелся месяц и без очередных громких атак на крупные компании и государственные структуры разных стран мира.

Атака на корпорацию Mitsubishi

Информация об атаке на японскую корпорацию Mitsubishi появилась в середине месяца, однако проведенное нами расследование показывает, что вероятнее всего началась она еще в июле и находилась в активной фазе в августе.

По данным, обнародованным в японской прессе, было заражено около 80 компьютеров и серверов заводов, которые занимаются производством оборудования для подводных лодок, ракет и атомной промышленности. Например, вредоносные программы обнаружили на судостроительном заводе в Кобе, специализирующемся на производстве подводных лодок и компонентов для атомных станций. Атаке хакеров подверглись заводы в Нагое, где делают ракеты и ракетные двигатели, а также завод в Нагасаки, производящий сторожевые корабли. Обнаружили зловреды и на компьютерах головного офиса компании.

Экспертам "Лаборатории Касперского" удалось получить образцы вредоносных программ, использованных в этой атаке. Мы можем с уверенностью сказать, что эта атака была тщательно спланирована и проведена в соответствии со сценарием, классическим для подобных угроз. В конце июля ряду сотрудников Mitsubishi злоумышленники направили письма, содержащие PDF-файл, который представлял собой эксплойт уязвимости в Adobe Reader. После открытия файла происходила установка вредоносного модуля, открывающего хакерам полный удаленный доступ к системе. В дальнейшем с зараженного компьютера хакеры проникали все дальше в сеть компании, взламывая необходимые им серверы и собирая интересующую их информацию, которая затем пересылалась на хакерский сервер. Всего в ходе атаки использовалось около десятка различных вредоносных программ, часть которых была разработана с учетом организации внутренней сети компании.

Что конкретно было украдено хакерами, установить уже невозможно, однако вероятно, что на пострадавших компьютерах находилась конфиденциальная информация, в том числе стратегического значения.

Lurid

Потенциально еще более серьезный инцидент был раскрыт в ходе исследования, проведенного специалистами компании TrendMicro. Им удалось перехватить обращения к нескольким серверам, которые использовались для управления сетью из полутора тысяч взломанных компьютеров, расположенных в основном в России, странах бывшего Советского Союза, а также Восточной Европе. Этот инцидент получил название "Lurid".

Благодаря помощи коллег из Trend Micro нам удалось проанализировать списки российских жертв. Анализ показал, что и здесь мы имеем дело с целевыми атаками на конкретные организации, причем весьма специфические. Атакующих интересовали предприятия авиакосмической отрасли, научно-исследовательские институты, ряд коммерческих организаций, государственные ведомства и некоторые средства массовой информации.

Инцидент Lurid затронул сразу несколько стран и начался как минимум в марте этого года. Как и в случае с Mitsubishi, на первом этапе атаки использовались письма в электронной почте. И в этом инциденте также нельзя достоверно установить объем и содержание данных, которые могли быть украдены хакерами, но список целей атаки говорит сам за себя.

Уроки истории: 10 лет червю Nimda

Одним из значимых инцидентов начала XXI века стала история с червем Nimda. 10 лет назад червь Nimda использовал различные методы заражения персональных компьютеров и серверов, но основные заражения, повлекшие за собой глобальную эпидемию, произошли через вложения в электронные письма. 18 сентября 2001 года злоумышленники разослали сообщения с вложенным вредоносным исполняемым файлом. Тогда это еще было в новинку, и пользователи без особой опаски запускали вложенную в письмо программу. Сейчас же практически каждому пользователю известен риск, связанный не только с запуском программ из спамовых писем, но и с переходом по ссылкам, указанным в письмах от незнакомцев.

Со времен Nimda тактика злоумышленников, естественно, поменялась, но способ распространения зловредов через электронную почту до сих пор остается одним из самых популярных. В настоящее время злоумышленники поступают хитрее, чем их предшественники 10 лет назад. Сейчас для заражения используют уязвимости в популярных программах, работающих с документами. Файлы с расширениями .doc, .pdf, .xls и т.п. ассоциируются у пользователей с текстами, таблицами - в общем, с документами, и, как правило, не вызывают подозрений.

Уязвимости в программах постоянно закрываются, но многие пользователи не обновляют установленное ПО, и злоумышленники активно этим пользуются. Большинство пользователей настораживают сообщения от незнакомцев. Потому злоумышленники на уже зараженных компьютерах воруют учетные записи электронной почты, социальных сетей, систем обмена сообщениями (например, icq) и т.п. и рассылают по списку контактов пользователя письма/сообщения от его имени.

Особенно популярны атаки через электронную почту для проведения целевых атак на организации.

Читайте также:

- Бубонная чума что за вирус

- Коделак от гриппа и простуды

- H3n1 грипп опасный и какие симптомы

- Как китайцы делают маски от вируса

- Гепатит с народные средства для беременных