Чем был примечателен вирус codered интуит

|

Отличительной особенностью этих "червей" является то, что они "бестелесны", то есть осуществляют все операции, включая атаки на сайты, без использования файлов, "прикрепляясь" к которым вирус передается. Это существенно осложняет поиск "червей". "Красный код II", проникая в компьютеры, оставляет там программу - "троянского коня". Она модифицирует систему защиты компьютера так, что открывает хакеру удаленный доступ к зараженному компьютеру. Однако, в отличие от первоначальной версии, новый вирус действует в шесть раз быстрее и более труден для обнаружения и удаления.

"Красный код II" атакует те же компьютеры, которые были уязвимы для его "братца". Интересно отметить, что он не "заражает" компьютеры, в которых установлена защита от более ранней разновидности "червя". Но, в отличие от младшего "Красного кода", отмечает специалист фирмы по безопасности информационных систем TrueSecure Расс Купер, он делает компьютер "беззащитным" для воздействия других вирусов. "Тот, кто это обнаружит, может делать с компьютером все, что захочет", - заявил он.

Как говорится в заявлении МВД Великобритании, "пользователи компьютеров могут заметить некоторые местные нарушения в работе Интернет, точные масштабы которых предсказать пока сложно". Все зависит от того, как будут использованы внедренные в Интернет-серверы "троянцы". Они могут быть нацелены на атаку против инфраструктуры Интернет или против конкретных сайтов в компьютерной сети.

На данный момент "Красным кодом" поражено более 400 тыс. компьютеров, причем вирус продолжает распространяться в Интернете. Этот процесс будет длиться до 20 августа, когда, по идее разработчиков "Красного кода", мощнейший поток информации со всех зараженных серверов, направленный по адресу страницы администрации США, должен вызвать серьезный сбой в ее работе.

Но, несмотря на ажиотаж, вызванный "червями", для обычных пользователей наибольшую опасность представляет другой вирус - SirCam. Его эпидемия еще не достигла апогея, считают эксперты, но уже превзошла своих предшественников Melissa ($1 млрд ущерба) и Love Letter ($8,7 млрд).

Руководитель информационной службы "Лаборатории Касперского" Денис Зенкин рассказал, что с 17 июля в службу поддержки с жалобами на SirCam обратилось более 30 тыс. российских и зарубежных пользователей. "Громадное количество, - заявил Д.Зенкин, - если учесть, что большинство пользователей антивирусных программ удаляют вирусы без служебной поддержки". И говорит, что "такого еще не было за всю историю наблюдения".

Живущий только в среде Windows, SirCam заражает и рассылает по электронной почте один из ваших файлов-документов или архивов, а иногда может вывести из строя операционную систему. Пресс-служба "Лаборатории" утверждает, что "безосновательная паника вокруг Code Red отвлекла внимание пользователей от реальной опасности - продолжающейся эпидемии SirCam". «Правительственные организации США, прежде всего, постарались избежать повторных атак на web-сайт Белого Дома, а миллионы рядовых пользователей Интернета были забыты", - считают в "Лаборатории Касперского".

Этот "забытый" вирус уже разослал по всему миру документы ФБР, а теперь дошло дело и до украинского президента Леонида Кучмы. Как сообщил украинский сайт ForUm, после того, как кто-то из сотрудников главы государства открыл присланный по электронной почте файл с вирусом, SirСam сделал свое обычное дело - с компьютеров администрации по самым разным адресам началась массовая рассылка документов, которые вовсе не предназначались для посторонних глаз. Например, работники сайта ForUm тоже получили письмо с президентскими документами. Одно из них было опубликовано - это расписание перемещений президента Кучмы в день 10-й годовщины независимости Украины. Разумеется, эта информация относится к категории совершенно секретной.

26 марта 1999 года началась глобальная эпидемия Melissa - первого вируса для MS Word , сочетавшего в себе также и функциональность интернет -червя. Сразу же после заражения системы он считывал адресную книгу почтовой программы MS Outlook и рассылал по первым 50 найденным адресам свои копии. Причем это делалось абсолютно незаметно для пользователя и, что самое страшное, от его имени. Такие компании как Microsoft, Intel, Lockheed Martin были вынуждены временно отключить свои корпоративные службы электронной почты. По разным оценкам совокупный ущерб от вируса варьировался от нескольких миллионов до десятков миллионов долларов США.

Через некоторое время был обнаружен и арестован автор вируса Melissa, Дэвид Л. Смит (David L. Smith). 9 декабря он был признан виновным и осужден на 10 лет тюремного заключения и к штрафу в размере 400000 долларов США.

В декабре 1999 года был впервые обнаружен вирус -червь с заложенными в нем функциями удаленного самообновления - Babylonia. Он ежеминутно пытался соединиться с сервером, находящимся в Японии и загрузить оттуда список вирусных модулей.

LoveLetter - это скрипт- вирус , 5 мая 2000 года побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров - LoveLetter попал в Книгу Рекордов Гиннеса. Успех гарантировали методы социальной инженерии: электронное сообщение имело тему "I love you" и интригующий текст, призывающий открыть вложенный файл с вирусом.

Август 2000 года ознаменовался завоеванием вирусами мобильных устройств - вирус Liberty заражал карманные компьютеры Palm Pilot с операционной системой PalmOS.

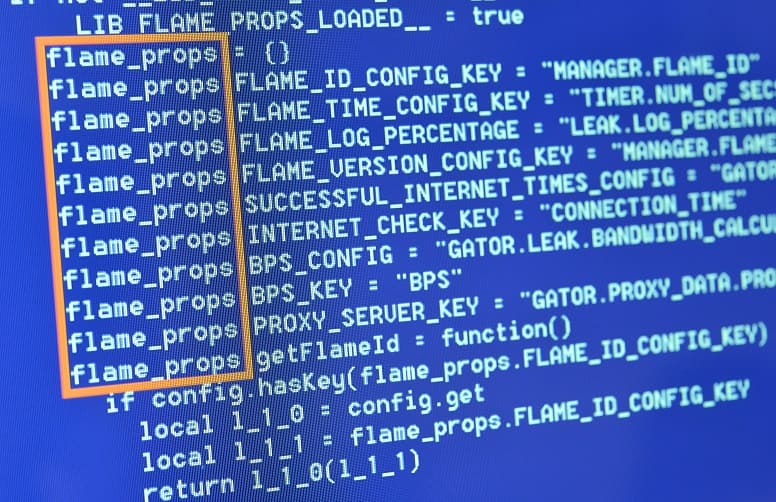

На тот момент все известные вирусы для хранения собственных копий использовали файлы, то есть ПЗУ компьютера. Обнаруженный 12 июля 2001 года CodeRed стал первым представителем нового типа вредоносных программ, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие вирусы существуют исключительно в системной памяти, а при передаче на другие компьютеры - в виде специальных пакетов данных. Для проникновения на удаленные компьютеры CodeRed использовал брешь в системе безопасности IIS ( Internet Information Services), которая позволяет злоумышленникам запускать на удаленных серверах посторонний программный код. 18 июня 2001 года Microsoft выпустила соответствующую заплатку, однако подавляющее большинство пользователей не успело вовремя обновить свое программное обеспечение . CodeRed вызвал эпидемию, заразив около 12000 ( по другим данным - до 200000) серверов по всему миру и провел крупномасштабную DDoS 10 DDoS (сокр. от англ. Distributed Denial-of-Service - распределенный отказ в обслуживании) - распределенная атака, вызывающая отказ в обслуживании атаку на веб- сервер Белого дома, вызвав нарушение его нормальной работы. Через неделю, 19 июля появилась новая модификация CodeRed , показавшая чудеса распространения - более 350000 машин за 14 часов (порой до 2000 компьютеров в минуту).

В это же время был обнаружен почтовый червь Sircam (12 июля 2001 года). Этот вирус отличала необычная процедура выбора имени зараженного вложения. Для этого случайным образом на диске инфицированного компьютера выбирался документ, к имени которого добавлялось расширение . pif , .lnk, .bat или . com . Полученная конструкция вида mydiary.doc.com служила темой рассылаемых писем и именем новой копии программы: к отобранному файлу дописывался код червя - таким образом Sircam мог привести к утечке конфиденциальной информации. При рассылке в поле от указывался один из адресов, найденных на зараженном компьютере, а сообщение содержало текст вида "Hi! How are you? I send you this file in order to have your advice. See you later. Thanks". Кроме этого, в определенный момент времени (в зависимости от системного времени и модификации вируса) на зараженном компьютере удалялись все файлы на системном жестком диске.

В январе 2003 года грянула эпидемия интернет -червя Slammer, заражающего сервера под управлением Microsoft SQL Server 2000. Вирус использовал брешь в системе безопасности SQL Server , заплата к которой вышла шестью месяцами ранее. После проникновения на компьютер Slammer начинал в бесконечном цикле посылать свой код на случайно выбранные адреса в сети - только за первые 10 минут было поражено около 90% (120 000 единиц) всех уязвимых серверов, при этом пять из тринадцати главных DNS-серверов сети Интернет вышли из строя. Slammer имел крайне небольшой размер - всего 376 байт ( CodeRed - 4 КБ, Nimda - 60 КБ) и присутствовал только в памяти зараженных компьютеров. Более того, при работе червя никакие файлы не создавались, и червь никак не проявлял себя (помимо сетевой активности зараженного компьютера). Это означает, что лечение заключалось только в перезагрузке сервера, а антивирусы в данной ситуации бессильны.

В августе 2003 года около 8 миллионов компьютеров во всем мире оказались заражены интернет -червем Lovesan/ Blaster . Для размножения использовалась очередная брешь - на этот раз в службе DCOM RPC Microsoft Windows . Кроме того, Lovesan/Blaster включал в себя функцию DDoS -атаки на сервер с обновлениями для Windows .

Самые известные вирусы этой эпохи, такие как CodeRed или Nimda, продемонстрировали сочетание способности к практически мгновенному распространению и существенно усложненную, многоуровневую структуру. Фактически, можно выделить такие тенденции: расширение спектра путей и методов проникновения, использование новых платформ и технологий, обновление вирусных кодов через Интернет , новые вредоносные функции и активное противодействие антивирусным программам.

Ramen (январь 2001) — вирус , за считанные дни поразивший большое количество крупных корпоративных систем на базе операционной системы Linux.

Sadmind (май 2001) — первый известный интернет -червь, заражающий компьютеры Sun Sparc с операционной системой Solaris/SunOS. Для размножения использовалась брешь в службе системного администрирования /usr/sbin/sadmind. Червь также атаковал HTTP-серверы с установленным Microsoft Internet Information Server ( IIS ).

CodeRed (12 июля 2001 года) — представитель нового типа вредоносных кодов, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие программы существуют исключительно в системной памяти, а при передаче на другие компьютеры - в виде специальных пакетов данных. Для проникновения на удаленные компьютеры CodeRed использовал брешь в системе безопасности IIS , которая позволяет злоумышленникам запускать на удаленных серверах посторонний программный код. 18 июня 2001 года Microsoft выпустила соответствующую заплатку, однако подавляющее большинство пользователей не успело вовремя обновить свое программное обеспечение .

CodeRed вызвал эпидемию, заразив около 12000 ( по другим данным - до 200000) серверов по всему миру и провел крупномасштабную DDoS 4 DDoS (Distributed Denial-of-Service) - распределенная атака, вызывающая отказ в обслуживании атаку на веб- сервер Белого дома, вызвав нарушение его нормальной работы.

Через неделю, 19 июля появилась новая модификация CodeRed , показавшая чудеса распространения - более 350000 машин за 14 часов (до 2000 компьютеров в минуту). Однако по замыслу автора 20 июля вирус прекратил свое распространение.

Следующая версия, CodeRed .c ( CodeRed II) была обнаружена 4 августа 2001 года. После заражения (использовалась все та же брешь в системе безопасности IIS ) вирус ничем не выдавал свое присутствие один-два дня, после чего перезагружал компьютер и начинал активные попытки распространения, продолжавшиеся 24 часа (или 48, в случае использования китайской раскладки). Червь также устанавливал троянскую программу explorer.exe и использовал встроенную бекдор-процедуру (Backdoor).

В это же время был обнаружен почтовый червь Sircam (12 июля 2001 года). Этот вирус отличала необычная процедура выбора имени зараженного вложения. Для этого случайным образом на диске выбирался документ, к имени которого добавлялось расширение . pif , .lnk, .bat или . com . Полученная конструкция вида mydiary.doc. com служила темой рассылаемых писем и именем новой копии программы: к отобранному файлу и дописывался код червя - таким образом Sircam мог привести к утечке конфиденциальной информации. При рассылке использовался собственный SMTP-клиент, в поле От указывался один из адресов, найденных на зараженном компьютере, а сообщение содержало текст вида "Hi! How are you? I send you this file in order to have your advice. See you later. Thanks." Кроме этого, в определенный момент времени (в зависимости от системного времени и модификации вируса) на зараженном компьютере удалялись все файлы на системном диске.

В январе 2003 года грянула эпидемия интернет -червя Slammer, заражающего сервера под управлением Microsoft SQL Server 2000. Вирус использовал брешь в системе безопасности SQL Server , заплата к которой вышла в июле 2002. После проникновения червь начинает в бесконечном цикле посылать свой код на случайно выбранные адреса в сети - только за первые 10 минут было поражено около 90% (120 000 единиц) всех уязвимых серверов, при этом пять из тринадцати главных DNS-серверов сети Интернет вышли из строя.

Slammer имел крайне небольшой размер - всего 376 байт ( CodeRed - 4 КБ, Nimda - 60 КБ) и присутствовал только в памяти зараженных компьютеров. Более того, при работе червя никакие файлы не создавались, и червь никак не проявлял себя (помимо сетевой активности зараженного компьютера). Это означает, что лечение заключается только в перезагрузке сервера, а антивирусы в данной ситуации бессильны.

В августе 2003 года около 8 миллионов компьютеров во всем мире оказались заражены интернет -червем Lovesan/Blaster. Для размножения использовалась очередная брешь - на этот раз в службе DCOM RPC Microsoft Windows . Кроме того, вирус включал в себя функцию DDoS-атаки на сервер с обновлениями для Windows .

Неделей позже новый вирус , Sobig.f, установил новый рекорд по скорости - доля зараженных им писем доходила до 10 % от всей корреспонденции. Это достигалось использованием спамерских технологий. Sobig.f также инициировал цепную реакцию: каждый новый вариант червя создавал сеть инфицированных компьютеров, которая позднее использовалась в качестве платформы для новой эпидемии. Однако конец эпидемии запрограммировал сам автор - 10 сентября 2003 года Sobig.f прекратил размножение.

Swen (также известный как Gibe, сентябрь 2003) — яркий пример удачного использования методов социальной инженерии. Этот вирус -червь распространялся по электронной почте в виде письма якобы от Microsoft Corporation Security Center и с темой " Internet Security Update ". Во вложении находился файл с именем q216309.exe, а в самом сообщении говорилось о необходимости срочной установки вложенной заплатки.

Следующий год принес популярность новой технологии распространения вредоносных программ - путем рассылки, по электронной почте или с помощью интернет -пейджера, сообщения со ссылкой, ведущей на сайт с трояном.

В этом же 2004 году разразилась так называемая война вирусописателей. Несколько преступных группировок, известных по вирусам Bagle, Mydoom и Netsky выпускали новые модификации своих программ буквально каждый час. Каждая новая программа несла в себе очередное послание к противостоящей группировке, изобилующее нецензурными выражениями, а Netsky даже удалял любые обнаруженные экземпляры вирусов Mydoom и Bagle.

Почтовый червь Bagle впервые был обнаружен 18 января 2004 года. Для распространения он использовал собственный SMTP-клиент, код вируса пересылался во вложении с произвольным именем и расширением .exe. Рассылка производилась на адреса, найденные на зараженном компьютере. Также Bagle содержал встроенную backdoor-процедуру, открывающую порт 6777 на запуск команд и загрузку любых файлов. Следующие модификации содержали процедуры распространения через P2P -сети, методы социальной инженерии, активно противодействовали антивирусному программному обеспечению.

Для распространения Mydoom использовал почтовую рассылку через собственный SMTP-клиент, а также P2P -сети (Kazaa).

Первая модификация почтового червя NetSky (также известен как Moodown) была обнаружена 16 февраля. Кроме электронной почты, для распространения были задействованы P2P и локальные сети . Вторая модификация NetSky отличилась тем, что в силу человеческого фактора ею были заражены тысячи писем, отправленных известным финским производителем антивирусного ПО - компанией F- Secure своим клиентам.

Sasser (май 2004) — поразил более 8 млн. компьютеров, убытки от этого червя оцениваются в 979 млн. долларов США. Для проникновения Sasser использовал уязвимость в службе LSASS Microsoft Windows .

Cabir (июнь 2004) — первый сетевой червь , распространяющийся через протокол Bluetooth и заражающий мобильные телефоны, работающие под управлением OS Symbian. При каждом включении зараженного телефона вирус получал управление и начинал сканировать список активных Bluetooth-соединений. Затем выбирал первое доступное соединение и пытался передать туда свой основной файл caribe.sis. Ничего деструктивного Cabir не делал - только снижал стабильность работы телефона за счет постоянных попыток сканирования активных Bluetooth-устройств.

Вскоре (август 2004) появились и вирусы для PocketPC — классический вирус Duts и троянская программа Brador.

Однако вредоносные программы — это не только вирусы и трояны. К этому классу в полной мере можно отнести и adware — программы, которые отображают на экране рекламу без ведома и согласия пользователя, и pornware — программы, самостоятельно инициирующие соединения с платными порнографическими сайтами. Начиная с 2004 отмечается широкое распространение использования вирусных технологий для установки adware / pornware на целевые компьютеры.

Этот год также запомнился масштабными арестами вирусописателей - было осуждено около 100 хакеров, причем трое из них находились в двадцатке самых разыскиваемых ФБР преступников.

В 2005 году наметился некоторый спад активности почтовых червей . Фактически, после Mydoom, NetSky и Bagle до середины лета 2005 года не наблюдалось ни одной сколько-нибудь значительной эпидемии. Это может свидетельствовать об успешности новых технологий распространения вредоносных программ на фоне значительных достижений антивирусных компаний.

Поэтому пальму первенства перехватили сетевые черви и программы, использующие для распространения различные интернет -пейджеры (прежде всего MSN Messenger ). Первые активно используют бреши в операционных системах Microsoft Windows - чаще всего это уязвимости в службах RPC DCOM и LSASS, а также дыры, оставленные прошедшими ранее эпидемиями: это позволяет создавать ботнеты, включающий тысячи компьютеров-зомби. Вторые - пользуются некомпетентностью и отсутствием опыта создателей программ обмена сообщениями в упреждении вирусных инцидентов.

Однако, глобальных эпидемий в первой половине 2005 зафиксировано не было. Это не означает уменьшение числа вирусов - наоборот, с каждым днем их появляется все больше. Но при этом можно отметить увеличение избирательности вредоносных программ - становятся популярны черви, главной целью которых является похищение определенной информации. Кроме уже ставших привычными краж номеров кредитных карт, участились случаи воровства персональных данных игроков различных онлайновых игр - Ultima Online , Legend of Mir , Lineage, Gamania. В России также зафиксированы случаи с игрой "Бойцовский клуб", где реальная стоимость некоторых предметов на аукционах достигает тысяч долларов США.

Развитие получили и вирусные технологии для мобильных устройств. Созданы вирусы всех трех типов - классические вирусы, черви и троянские программы. В качестве пути проникновения используются не только Bluetooth-устройства, но и обычные MMS -сообщения (червь ComWar ).

Отличие ученого от вирусописателя состоит в целях, которые преследует автор программы. Вирусы могут не только воровать кредитные карты и рассылать от чужого имени спам. С помощью самораспространяющих программ возможно моделирование в компьютерных системах искусственной жизни, воспроизведение поведения взаимодействующих друг с другом и эволюционирующих живых организмов.

Придуманный Фредом Коэном термин вирус изначально не нес негативной нагрузки. Однако с появлением первых вредоносных программ сформировалось общественное мнение, что вирус - значит плохо. Это практически поставило крест на исследованиях, посвященных разработке таких вирусов, которые вместо вреда приносили бы некоторую пользу - в этом случае получив некоторую выгоду, пользователь предоставлял бы возможность программе свободно развиваться и эволюционировать. Но по состоянию на сегодняшний день, можно уверенно констатировать: встречающиеся в живом виде вирусы несут угрозу нормальному функционированию компьютерных систем.

Подтверждением этому может служить статистика - в современном Интернет в среднем каждое тридцатое письмо заражено почтовым червем, около 70% всей корреспонденции - нежелательна. С ростом сети Интернет увеличивается количество потенциальных жертв вирусописателей, выход новых систем и платформ влечет за собой расширение спектра возможных путей проникновения в систему и вариантов возможной вредоносной нагрузки для вирусов. Современный пользователь компьютера не может чувствовать себя в безопасности перед угрозой стать объектом чей-то злой шутки - например, уничтожения информации на винчестере - результатов долгой и кропотливой работы, или кражи пароля на почтовую систему. Точно так же неприятно обнаружить себя жертвой массовой рассылки конфиденциальных файлов или ссылки на порно- сайт . Поэтому при выявлении антивирусным комплексом вируса можно однозначно сказать, что это - вредоносная программа .

Цель данного курса состоит в изложении основ антивирусной защиты, которая за последние десятилетия не отставала в развитии от эволюции вредоносных программ. За это время были разработаны эффективные методики построения комплексов антивирусной безопасности, позволяющие снизить вероятность заражения компьютерной сети каким-либо вирусом или другой вредоносной программой практически до нуля. Однако стопроцентную безопасность не может гарантировать никто. Поэтому для сведения возможности заражения к минимуму необходимо четко понимать принципы работы антивирусного программного обеспечения и неукоснительно следовать всем правилам и рекомендациям.

В прошедшие выходные интернет подвергся

одной из самых крупных вирусных атак за всю

историю. В результате активизации червя

Slammer скорость работы Сети значительно

замедлилась, а некоторые регионы, например,

Южная Корея, оказались практически

отрезанными от интернета.

Вирусная атака началась в 0:30 по времени

Восточного побережья США или в 8:30 по

московскому времени. Где находился

источник заражения, до сих пор точно не

известно. Некоторые специалисты по

компьютерной безопасности предполагают,

что вирус распространялся с территории США,

другие же считают, что его родина находится

где-то в Азии. За считанные минуты червь,

использующий уязвимость в СУБД Microsoft SQL Server

2000, наводнил интернет. Несмотря на малый

размер вируса, он смог создать в каналах

передачи данных настоящие пробки,

поскольку после заражения компьютера он

начинает рассылать свой код по случайным IP-адресам

в бесконечном цикле. Если по какому-либо из

адресов обнаруживался уязвимый компьютер,

он заражался и тоже начинал рассылать копии

вируса.

Все это привело к крупномасштабному росту

трафика. На пике активности червя на один

сервер могли приходить сотни запросов в

минуту. Не выдержав возросшей нагрузки,

некоторые серверы попросту падали. В это

время только в США терялось до 20% IP-пакетов,

что в десять раз превышает нормальный

уровень. По имеющимся данным, от атаки

пострадали и пять из тринадцати корневых DNS-серверов.

Наиболее сильно от атаки Slammer пострадала

Южная Корея, где интернетом пользуются семь

из каждых десяти жителей. Однако в субботу

эта страна оказалась практически

отключенной от глобальной Сети. В частности,

под напором Slammer обрушилась сеть

крупнейшего южнокорейского провайдера KT Corp.

Серьезно пострадали также провайдеры Hanaro

Telecom Inc. и Thrunet, занимающие, соответственно,

второе и третье места на южнокорейском

рынке сетевых услуг. Работоспособность

была восстановлена уже к субботнему вечеру,

однако скорость работы интернета еще долго

оставалась низкой.

Отключение интернета в Южной Корее

сказалось и на работе Сети во всем

азиатском регионе - скорость работы

интернета здесь была наименьшей. В Европе

замедление также было серьезным, однако до

южнокорейских масштабов катастрофа не

дошла. Американские провайдеры интернета, в

большинстве своем, стабильно работали во

время атаки, хотя скорость передачи данных

была значительно ниже обычной. В течение

субботы атака Slammer постепенно сошла на нет,

однако эксперты по компьютерной

безопасности опасаются, что вирус еще

вернется. Субботняя атака нанесла

значительно меньше ущерба, чем если бы она

проводилась в разгар рабочей недели. Вполне

вероятно, что субботняя эпидемия - всего

лишь репетиция перед настоящей атакой на

инфраструктуру Сети, от которой зависит

бизнес множества компаний по всему миру.

О дыре в MS SQL Server 2000 стало известно еще

прошлым летом, а заплатка к ней содержится в

выпущенном недавно Microsoft пакете обновлений

Service Pack 3. Тем не менее за установку патчей

администраторы взялись лишь после атаки

Slammer. Однако удалось это немногим: сайт Microsoft,

откуда только и можно было взять заплатку,

оказался перегружен.

По информации "Лаборатории Касперского", интернет-червь Slammer, заражающий серверы под управлением системы баз данных Microsoft SQL Server 2000, имеет небольшой размер (376 байт) и работает по уникальной технологии, благодаря которой обеспечивается высочайшая скорость его распространения. Он принадлежит к классу так называемых "бестелесных" червей, которые действуют исключительно в оперативной памяти компьютера, что существенно осложняет их обнаружение и нейтрализацию традиционными антивирусными программами- сканерами. Первым представителем этого класса вирусов был червь CodeRed, обнаруженный летом 2001 года и вызвавший сбои в работе интернета, в том числе и в российской его части. Впрочем, даже на пике своей активности, Code Red был куда менее опасен.

Новый червь заражает компьютеры под управлением СУБД Microsoft SQL Server 2000, которая сравнительно часто используется на веб-серверах. Для домашних пользователей, не работающих с SQL Server, червь опасности не представляет. Slammer проникает на компьютеры через брешь класса "переполнение буфера" (Buffer Overrun), для чего на атакуемый компьютер посылается нестандартный запрос, при обработке которого система автоматически выполняет и содержащийся в запросе вредоносный код червя.

После заражения сервера Slammer запускает бесконечный цикл распространения (командой "sendto") на случайно выбранные адреса в сети в порт UDP 1434 (при этом используются случайные данные от команды "GetTickCount") и, таким образом, многократно увеличивает сетевой трафик. По утверждению специалистов "Лаборатории Касперского", помимо создания большого объема избыточного сетевого трафика, Helkern не имеет других побочных действий, в том числе, деструктивных.

Чтобы избавиться от Slammer, нужно перезагрузить заражённый компьютер. Так как червь находится только в памяти компьютера, после перезагрузки он исчезнет. Однако если патч не установлен, вероятность повторного заражения сохраняется.

Определенно, одна из самых неприятных вещей, которые могут когда-либо случиться, – это узнать, что ваш компьютер стал жертвой опасного вируса. Многие пользователи могут установить антивирусную программу, очистить свои компьютеры и вуаля! Все в порядке. Но не со всеми компьютерными вирусами можно так легко справиться; некоторые из них могут нанести серьезный ущерб, например, удалить всю сохраненную информацию и повредить самые важные документы.

Компьютерный вирус – это саморазмножающаяся программа, которая внедряется в один конкретный компьютер и затем ищет способы распространиться на другие устройства. Вирус переходит с файла на файл и заражает их, пока его не обнаружат.

В самом начале компьютерного века зараженные программы могли быть установлены только с разрешения пользователя. Другими словами, вирус не мог проникнуть в компьютерную систему, если ему не давали доступ. Позднее, когда модемы стали очень распространены, были разработаны вирусы, способные автоматически отправлять себя по вредоносным ссылкам или по электронной почте.

11 самых губительных компьютерных вирусов, которые нанесли серьезный ущерб

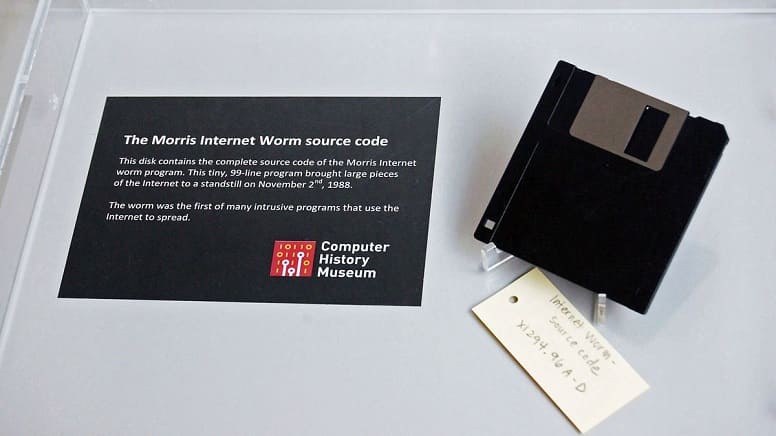

Чисто технически нельзя отнести “Сетевой червь Морриса” к вирусам, но добавить его в этот топ крайне необходимо, так как данный червь принес небывалые разрушения на заре зарождения интернета и массового распространения компьютеров. По заявлению властей Червь Мориса положил 60 тысяч компьютеров и принес убытки в 100 000 млн. долларов. Самое забавное то, что сам Роберт Морис не желал подобных последствий он лишь хотел измерить тогдашний интернет, но из-за ошибки в коде червь зажил своей жизнью.

Мы подробно рассказали о черве Морриса на нашем youtube канале “Последний Оплот Безопасности” в видео ниже. Друзья будем рады, если Вы подпишитесь на нас. Всем мир!

Это был самый известный компьютерный вирус в 2000 году, поскольку являлся самым разрушительным программным кодом из когда-либо созданных. ILOVEYOU был создан на Филиппинах, он заразил большое количество компьютеров, а некоторые крупные корпорации даже понесли огромные финансовые потери. Вирус был представлен в качестве восхитительного любовного письма. Наверняка людям было очень любопытно узнать, кто был их тайным поклонником. После того, как вложение открывалось, вирус автоматически отправлял себя первым 50 контактам. “Любовная лихорадка” била все рекорды и распространялась с невероятной скоростью благодаря веерной рассылке по адресным книгам пользователей. Крупные корпорации отказывались использовать почтовые системы, чтобы не заразить свои компьютеры. А вот обычные пользователи с удовольствием открывали “любовное послание”. В итоге было заражено более 3 млн ПК в Азии и России.

По сети до сих пор гуляют некоторые версии вируса ILOVEYOU, но со временем их становится всё меньше, поскольку разработчики антивирусного обеспечения уже давно разработали программы, способные распознать любую модификацию “любовного письма”.

Это еще один опасный компьютерный вирус, который стал самым настоящим кошмаром для пользователей. Poison Ivy был известен как троян с удаленным доступом и служил бэкдором, предоставляя злоумышленнику неограниченный контроль над компьютером жертвы. Как только вирус попадал в систему компьютера, злоумышленник сразу же получал возможность полностью манипулировать содержимым устройства. Он мог переименовывать и удалять файлы, а также загружать и выгружать их из системы; просматривать текущие процессы и останавливать их; управлять сетевыми подключениями; и даже использовать динамик и веб-камеру для записи как аудио, так и видео жертвы.

Вирус получил такое название в честь экзотической танцовщицы из Флориды и выглядел как word, названный “Melissa”. На самом деле это был поддельный документ, который, якобы, содержал список паролей для нескольких порнографических сайтов. Дэвид Л. Смит, создатель Melissa, использовал имя танцовщицы, чтобы пользователи охотнее скачивали зараженный файл и открывали его. Как только эти действия выполнялись, вирус рассылал сам себя по всем контактам, которые были в адресной книге пользователя. В конце концов, он нанес огромный ущерб службам электронной почты, крупным корпорациям и даже правительству. Очень скоро Дэвид Л. Смит был пойман, и ему нельзя было использовать сеть без специального разрешения.

Это был самый быстро распространяющийся почтовый червь, который действовал как бэкдор, предоставляя полный доступ к программному обеспечению жертвы. Как и другие вирусы, он предлагался в виде электронного письма, которое неосознанный пользователь мог открыть, чтобы вредоносный код загрузился и начал грабить контакты жертвы. MyDoom мог блокировать доступ к сайтам, перегружать компьютер информацией и посылать зараженные сообщения электронной почты до тех пор, пока операционная система компьютера не перестанет справляться, и в итоге не будет полностью разрушена.

Вирус Zeus был запущен в 2007 году и по сей день является опасным. Он собирает личную информацию о пользователе и учетных данных для входа в электронную почту, соцсети и даже банковские счета. С развитием интернет-банкинга Zeus стал более угрожающим, чем когда-либо, потому что наши личные данные теперь привязаны не только к имени и дате рождения, но и к банковским счетам.

Этот был первый вирус, который причинил ущерб за пределами виртуального мира, поскольку он стал причиной разрушения половины ядерных центрифуг Ирана. Изначально Stuxnet предназначался для поражения программного обеспечения компании Siemens с целью разрушения всех ее систем. На компьютерах, не принадлежащих Siemens, он не смог бы полностью активироваться, но незначительный ущерб все же бы нанес.

Основной целью этого вируса были компьютеры с установленными веб-серверами Microsoft IIS. Он мог передавать вредоносный код и таким образом захватывал сервера один за другим. Как только устройства заражались Code Red, вирус начинал копировать себя в бесчисленном количестве, уничтожая большую часть системных ресурсов. Однажды Code Red совершил масштабную DDoS-атаку на публичный сайт Белого дома. Шквал хаотичных и бессмысленных запросов вывел из строя все правительственные сервера на целую неделю. Несмотря на то, что Code Red поначалу причинял серьезный ущерб, сегодня он не такой опасный.

Это компьютерный червь, созданный исключительно для перехвата паролей и дальнейшего грабежа. Как и многие другие вирусы, однажды попав в систему компьютера, он начинает рассылать спам по электронной почте разным контактам, существующим в адресной книге пользователя. Fizzer был не так быстр, как Code Red, но все же причинил достаточно неприятностей, что побудило Microsoft предложить $250,000 тому, кто поможет им в поимке создателя.

Conficker впервые появился в 2008 году и был известен среди программистов как Downup, в то время как другие вирусные эксперты дали ему название “Super Bug” из-за его сложной структуры. Как только вирус запускался, его уже было почти невозможно остановить. Баг использовал уязвимости программного обеспечения, создавая бот-сеть. Злоумышленники успешно применяли Conficker для кражи информации, однако первоначальная цель, для которой был создан этот вирус, до сих пор никому неизвестна. Во время его обнаружения, в 2008 году была собрана группа экспертов, которые взяли на себя полную ответственность за работу по остановке этого вируса.

Вот еще один вирус, который учит нас, насколько важны антивирусные программы, и не только этому. Иногда антивирусного обеспечения может быть недостаточно, если у вас нет плана резервного копирования, на который можно положиться, если ситуация ухудшится. Slammer, известный также как Sapphire, – это сетевой червь, который сильно снижает интернет-трафик и вызывает отказ в обслуживании некоторых хостов. Навсегда. Он очень быстро распространяется, поскольку как только первый сервер будет заражен, остальные заразятся за считанные секунды и целые регионы могут остаться без интернета.

Читайте также: