Чем отличился вирус loveletter

I love you - вирус, вошедший в Книгу рекордов Гинесса со статусом самого разрушительного вредоносного программного кода в мире.

Эпидемия

4 мая 2000 года в сеть был выпущен новый вирус, быстро заполонивший более 3 млн компьютеров. Скорость распространения "любовной лихорадки" била все рекорды благодаря веерной рассылке по адресным книгам пользователей.

Благодаря интригующему заголовку письма, в котором содержался вирус, большинство владельцев компьютеров не могло сдержать искушения открыть его, что и привело к подобной катастрофе.

I love you (вирус) был выпущен в Филиппинах, поэтому первой от его разрушительного действия пострадала Азия, а следом за ней - Европа и Россия. Сообщения о заражениях целых компаний поступали в огромных количествах, и уже через 3 дня количество повреждённых компьютеров оценивалось в более чем 2 млн экземпляров.

Распространение

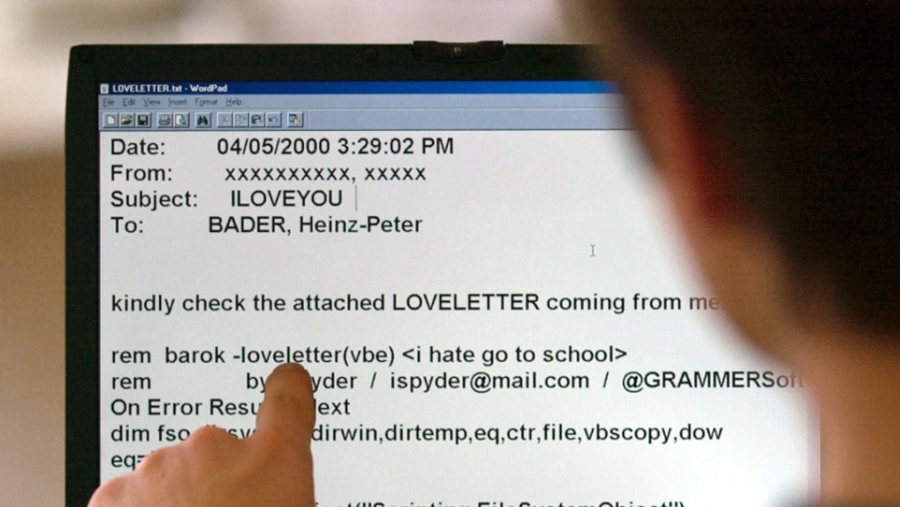

Программный код распространялся посредством электронных сообщений через вложения в письме с заманчивым заголовком I love you.

Вирус этот родом с Филиппин, и изначально его создание приписывалось некому Реонелю Рамонесу. Однако при обыске в доме молодого человека не нашли ни одного компьютера. Затем в программном коде вируса ФСБ расшифровало "подписи" других студентов компьютерной школы в Маниле, но и в этот раз обвинения не подтвердились.

Лишь спустя несколько месяцев был найден истинный создатель - Онел де Гузман. Но. законодательство Филиппин не карало компьютерное хулиганство, поэтому все требования начать разбирательство остались без внимания на тот момент.

I love you - вирус, который сам себя копирует и рассылает после исполнения пользователем прикреплённого файла по электронным адресам, найденным в контактах жертвы.

Как действует вирус

После первого запуска "любовное послание" копирует себя в системные директории и реестр ОС, после чего сканирует компьютер в поисках мультимедийных файлов. Найдя искомое, вирус меняет расширение данных, порой делая их невидимыми для пользователя. После этого I love you начинает веерную рассылку по адресатам и загружает программу для кражи паролей, отсылающую информацию на е-мэйл создателя кода.

Однако так действует компьютерный вирус love letter 2000 года. С тех пор код подвергся сильным модификациям, и если ранее его действие наносило вред лишь мультимедийным файлам, то с течением времени всё изменилось. Новые версии "любовного послания" приводят к выходу компьютера из строя, удаляя и изменяя системные файлы INI и BAT, отвечающие за загрузку машины.

О мерах предосторожности

В интернете до сих пор гуляют некоторые версии вируса, однако их всё меньше, поскольку лаборатория Касперского уже давно разработала программу, способную распознать любую модификацию "любовного послания". ПО проверяет скрипт перед исполнением, и если находит в нём признаки вредоносного кода, предотвращает его запуск.

Однако уже действующий вирус I love you (создатель этой гадости - Онел де Гузман) остановить не получится - его можно лишь удалить, потеряв поражённые файлы. Чтобы избежать таких последствий (особенно это касается пользователей, не считающих нужным защищать свой ПК), лучше не скачивать никаких подозрительных вложений, даже если они пришли с письмом от друга. Стоит лишний раз уточнить у приятеля, что в них находится, и убедиться, что е-мэйл действительно был прислан человеком, а не вредоносной программой.

Судьба де Гузмана

В целом обвинение пало на Онела по его же глупости: тот ещё в свою бытность студентом пытался представить в качестве дипломной работы вирус, ворующий пароли пользователей и отсылающий их по электронной почте другим людям. Молодой человек считал, что это пойдёт на пользу юзерам и сократит их расходы в Сети.

Преподавательский состав, конечно, такой шаг не одобрил, но и де Гузман не бросил разработку программы. Как было сказано ранее, повесить на бывшего студента обвинение не удалось - в его пользу играло несовершенное законодательство Филиппин и отсутствие улик. Сам молодой человек отвечал на вопросы о вирусе очень неоднозначно. По его показаниям выходило, что скрипт был написан не им, но именно он выпустил программу в мир.

Однако в 2010 году появилась другая версия. Согласно ей, I love you - вирус, написанный однокурсником де Гузмана. Тот был влюблён в девушку Онела, и чтобы отомстить, создал вредоносный скрипт, включив в него разработку студента. После чего взломал почтовый ящик его возлюбленной и с него отправил Онелу письмо с вирусом. Таким образом, выходит, что вина де Гузмана может считаться лишь косвенной, т. к. он стал распространителем эпидемии в качестве жертвы, а не создателя.

26 марта 1999 года началась глобальная эпидемия Melissa - первого вируса для MS Word , сочетавшего в себе также и функциональность интернет -червя. Сразу же после заражения системы он считывал адресную книгу почтовой программы MS Outlook и рассылал по первым 50 найденным адресам свои копии. Причем это делалось абсолютно незаметно для пользователя и, что самое страшное, от его имени. Такие компании как Microsoft, Intel, Lockheed Martin были вынуждены временно отключить свои корпоративные службы электронной почты. По разным оценкам совокупный ущерб от вируса варьировался от нескольких миллионов до десятков миллионов долларов США.

Через некоторое время был обнаружен и арестован автор вируса Melissa, Дэвид Л. Смит (David L. Smith). 9 декабря он был признан виновным и осужден на 10 лет тюремного заключения и к штрафу в размере 400000 долларов США.

В декабре 1999 года был впервые обнаружен вирус -червь с заложенными в нем функциями удаленного самообновления - Babylonia. Он ежеминутно пытался соединиться с сервером, находящимся в Японии и загрузить оттуда список вирусных модулей.

LoveLetter - это скрипт- вирус , 5 мая 2000 года побивший рекорд вируса Melissa по скорости распространения. Всего в течение нескольких часов были поражены миллионы компьютеров - LoveLetter попал в Книгу Рекордов Гиннеса. Успех гарантировали методы социальной инженерии: электронное сообщение имело тему "I love you" и интригующий текст, призывающий открыть вложенный файл с вирусом.

Август 2000 года ознаменовался завоеванием вирусами мобильных устройств - вирус Liberty заражал карманные компьютеры Palm Pilot с операционной системой PalmOS.

На тот момент все известные вирусы для хранения собственных копий использовали файлы, то есть ПЗУ компьютера. Обнаруженный 12 июля 2001 года CodeRed стал первым представителем нового типа вредоносных программ, способных активно распространяться и работать на зараженных компьютерах без использования файлов. В процессе работы такие вирусы существуют исключительно в системной памяти, а при передаче на другие компьютеры - в виде специальных пакетов данных. Для проникновения на удаленные компьютеры CodeRed использовал брешь в системе безопасности IIS ( Internet Information Services), которая позволяет злоумышленникам запускать на удаленных серверах посторонний программный код. 18 июня 2001 года Microsoft выпустила соответствующую заплатку, однако подавляющее большинство пользователей не успело вовремя обновить свое программное обеспечение . CodeRed вызвал эпидемию, заразив около 12000 ( по другим данным - до 200000) серверов по всему миру и провел крупномасштабную DDoS 10 DDoS (сокр. от англ. Distributed Denial-of-Service - распределенный отказ в обслуживании) - распределенная атака, вызывающая отказ в обслуживании атаку на веб- сервер Белого дома, вызвав нарушение его нормальной работы. Через неделю, 19 июля появилась новая модификация CodeRed , показавшая чудеса распространения - более 350000 машин за 14 часов (порой до 2000 компьютеров в минуту).

В это же время был обнаружен почтовый червь Sircam (12 июля 2001 года). Этот вирус отличала необычная процедура выбора имени зараженного вложения. Для этого случайным образом на диске инфицированного компьютера выбирался документ, к имени которого добавлялось расширение . pif , .lnk, .bat или . com . Полученная конструкция вида mydiary.doc.com служила темой рассылаемых писем и именем новой копии программы: к отобранному файлу дописывался код червя - таким образом Sircam мог привести к утечке конфиденциальной информации. При рассылке в поле от указывался один из адресов, найденных на зараженном компьютере, а сообщение содержало текст вида "Hi! How are you? I send you this file in order to have your advice. See you later. Thanks". Кроме этого, в определенный момент времени (в зависимости от системного времени и модификации вируса) на зараженном компьютере удалялись все файлы на системном жестком диске.

В январе 2003 года грянула эпидемия интернет -червя Slammer, заражающего сервера под управлением Microsoft SQL Server 2000. Вирус использовал брешь в системе безопасности SQL Server , заплата к которой вышла шестью месяцами ранее. После проникновения на компьютер Slammer начинал в бесконечном цикле посылать свой код на случайно выбранные адреса в сети - только за первые 10 минут было поражено около 90% (120 000 единиц) всех уязвимых серверов, при этом пять из тринадцати главных DNS-серверов сети Интернет вышли из строя. Slammer имел крайне небольшой размер - всего 376 байт ( CodeRed - 4 КБ, Nimda - 60 КБ) и присутствовал только в памяти зараженных компьютеров. Более того, при работе червя никакие файлы не создавались, и червь никак не проявлял себя (помимо сетевой активности зараженного компьютера). Это означает, что лечение заключалось только в перезагрузке сервера, а антивирусы в данной ситуации бессильны.

В августе 2003 года около 8 миллионов компьютеров во всем мире оказались заражены интернет -червем Lovesan/ Blaster . Для размножения использовалась очередная брешь - на этот раз в службе DCOM RPC Microsoft Windows . Кроме того, Lovesan/Blaster включал в себя функцию DDoS -атаки на сервер с обновлениями для Windows .

Омерзительная шестерка

Первым экспонатом кунсткамеры китайского художника стал вирус с романтическим названием ILOVEYOU, также известный как LoveLetter. Вирус был разослан по электронной почте с Филиппин в ночь на 5 мая 2000 года.

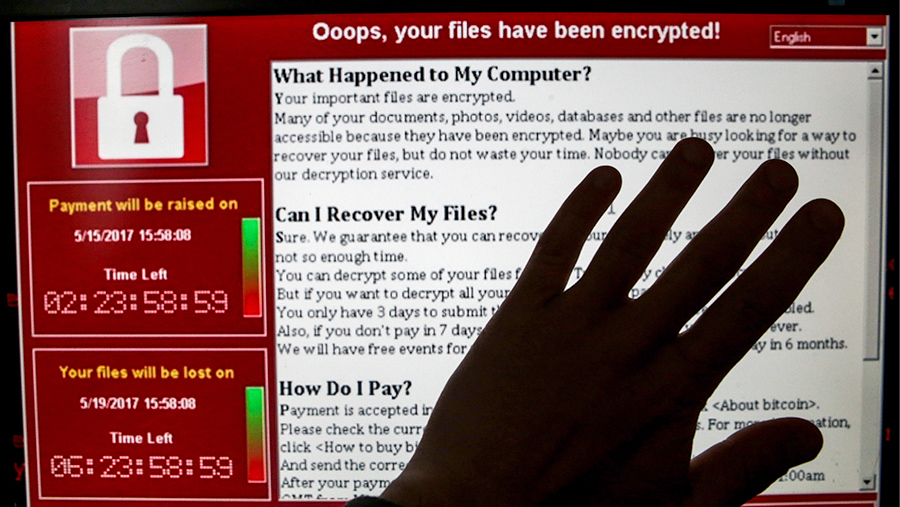

Прогремевший на весь мир вирус-шифровальщик WannaCry ожидаемо вошел в коллекцию Го О Дуна. Массовая эпидемия началась 12 мая 2017 года. Вирус атаковал компьютеры под управлением Windows, шифровал все файлы пользователя и требовал выкуп в биткоинах за расшифровку. Жертвы вымогателей пополняли биткоин-кошельки в надежде вернуть свои файлы, но чаще всего впустую.

Менее чем за неделю были заражены до 300 тыс. компьютеров по меньшей мере в 150 странах, сообщала информационная служба McClatchy со ссылкой на американских экспертов.

Вирус блокировал работу множества организаций и предприятий: больниц, аэропортов, банков, заводов. В частности, вирус поразил серверы национальной системы здравоохранения Великобритании, чем причинил ущерб на £92 млн (около $120 млн), по данным британского министерства здравоохранения и социальной защиты. В ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. На прием к врачам оказались отменены 19 тыс. записей.

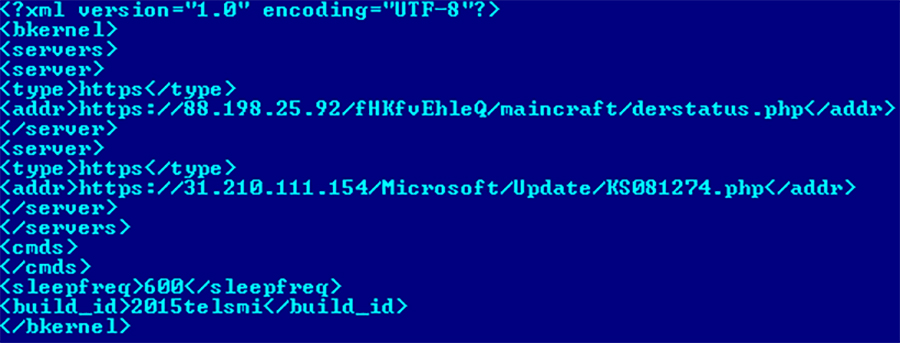

Вирус BlackEnergy 2 создали на базе довольно простого троянца BlackEnergy, который применялся злоумышленниками с 2007 года для проведения DDoS-атак. Однако новая версия была значительно модернизирована и теперь представляет собой набор инструментов для самых разных деструктивных задач. Например, программа может уничтожить жесткий диск, перезаписав всю информацию на нем случайным массивом данных.

По данным компании mi2g, ущерб от деятельности MyDoom на вторую половину 2 февраля 2004 года оценивался в $39 млрд. Сюда вошли задержки онлайн-платежей, потери пропускной способности сетей, восстановление работоспособности инфицированных систем и т.д.

Червь SoBig распространялся через электронную почту как вирусный спам. Днем рождения вируса считается 9 января 2003 года. Чтобы заразиться, пользователь самостоятельно запускал зараженный файл. Вредоносное ПО значительно замедляло работу компьютера и пересылало себя дальше по почте. SoBig затронул сотни тысяч компьютеров и нанес ущерб мировой экономике более чем на $37 млрд.

Штирлиц и хакеры

Главная опасность — собственные сотрудники, которые приходят каждый день в офис, садятся за свои компьютеры и уже имеют доступ к конфиденциальной информации. Их задача становится максимально простой — вывести эту информацию наружу и передать своим сообщникам. Учитывая современный уровень развития технологий — это и быстрые интернет-каналы, и миниатюрные флешки большого объема, мессенджеры, — задача максимально упрощается.

Информация из рассылки "Все грани Internet" (Служба Рассылок Городского Кота).

ILOVEYOU

В четверг компании Symantec и F-Secure сообщили о появлении нового вируса - "червя" LoveLetter, который распространяется по электронной почте под заголовком "ILOVEYOU", а также через IRC. Пользователям Microsoft Outlook приходит письмо (иногда - с адресом знакомых им людей в поле "From"), озаглавленное "ILOVEYOU" и содержащее предложение открыть приложенный файл "Love Letter". Файл является скриптом, написанным на VisualBasic; как только вирус активируется, он рассылает сам себя по почтовым адресам, содержащимся в адресной книге Microsoft Outlook. В отличие от вируса Melissa, действовавшего по той же схеме, ILOVEYOU не ограничивается первыми 50 адресами. LoveLetter копирует себя в две системные директории и добавляет запись в registry - соответственно, он запускается каждый раз при перезагрузке системы. ILOVEYOU наносит значительный ущерб данным, содержащимся на диске зараженного компьютера: файлы с расширениями .js и .css стираются, а вместо них записывается файл скрипта на VisualBasic под тем же названием, что и уничтоженный файл. То же самое происходит с файлами .vbs, .vbe, .jse, .wsh, .sct, .hta, .jpg, .jpeg, .mp3 и .mp2.

Вирус впервые проявился в Гонконге в середине дня в четверг (4 мая). К настоящему моменту он успел заразить множество компьютерных систем в Азии, США и Европе: CNN сообщает о том, что в Азии пострадали многие коммерческие компании, а в США - компьютеры Сената США. Палате представителей нежданное "признание в любви", наоборот, нанесло минимальный ущерб, хотя там были стерты "сотни тысяч" копий вируса, добавляет CNN. Также пострадали компьютерные системы Палаты общин в Великобритании, Европейского парламента, крупных европейских коммерческих компаний.

Компании Symantec и F-Secure уже опубликовали рекомендации по выявлению и уничтожению вируса. Как всегда, наиболее эффективным средством борьбы является клавиша "delete" без предварительной проверки содержания письма и приложения к нему. Жертвой нового вируса чуть было не стала и Lenta.Ru. Они получили его по почте около 8 вечера. Однако вовремя спохватились, и доблестные системщики спасли сеть от гибели.

Начало исходного кода вируса позволяет специалистам сделать некоторые выводы касательно его происхождения. В тексте программы содержится прозвище автора - "spyder", указан электронный почтовый адрес (разумеется, анонимный), название компании и город - Манила, Филиппины. В качестве послания к миру автор вируса оставил в тексте программы записку "я ненавижу ходить в школу". Lenta.ru

"Лаборатория Касперского" сообщает о появлении в "живом" виде нового опасного Интернет-червя, получившего название I-Worm.LoveLetter. Всего за несколько часов в течение 4 мая с.г. этот новый Интернет-червь посетил компьютеры тысячи пользователей во всем мире. Не избежала его посещения и "Лаборатория Касперского". Неизвестные злоумышленники разослали зараженное "признание в любви" по всему миру.

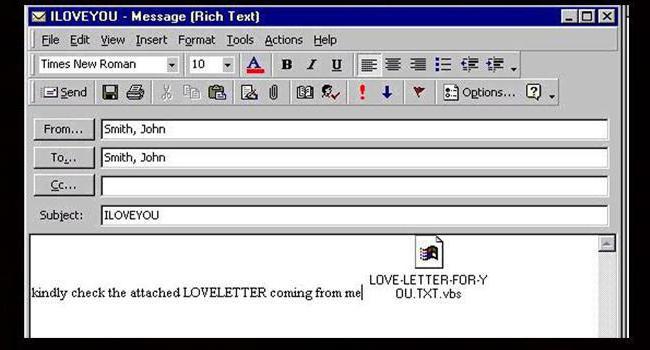

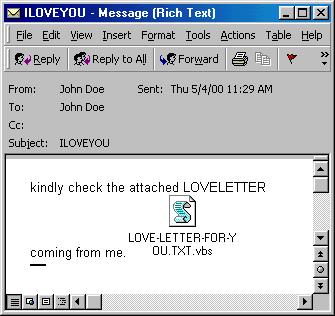

Пользователь получает письмо с темой ILOVEYOU и текстом kindly check the attached LOVELETTER coming from me. В письме присутствует вложение в виде файла LOVE-LETTER-FOR-YOU.TXT.vbs.

После открытия этого вложения вирус сканирует локальные и подключенные сетевые диски и пытается переписать все файлы с расширениями VBS, VBE, JS, JSE, CSS, WSH, SCT, HTA, JPG, JPEG, MP2, MP3 своим телом, при этом оригинальные файлы утрачиваются безвозвратно.

В каталоге Windows вирус I-Worm.LoveLetter создает две своих копии с именами Win32.dll.vbs и MSKernel32.vbs. После этого червь регистрирует себя в системном реестре на предмет автоматического запуска при старте системы. Во время работы червь просматривает адресную книгу и рассылает себя по всем найденным адресам.

Таким образом, всего за несколько минут Интернет-червь I-Worm.LoveLetter, не только распространяется по всем Вашим адресам, но и безвозвратно уничтожает некоторые оригинальные файлы.

Для недопущения проникновения данного Интернет-червя на Ваш компьютер настоятельно рекомендуется не открывать письмо и ни в коем случае запускать вложенный файл LOVE-LETTER-FOR-YOU.TXT.vbs.

Специалисты "Лаборатории Касперского" в течение 1 часа, создали вакцину против этого вируса, провели ее тестирование и включили в очередное ежедневное обновление антивирусной базы AVP, которая своевременно позволяет защищать пользователей от "непрошеных гостей".

Интернет червь написан на скрипт языке Visual Basic Script (VBS). Запускается только в операционных системах с установленным Windows Scripting Host (WSH). В Windows 98, Windows 2000 он установлен по умолчанию. Выполняет деструктивные действия, рассылает свои копии по электронной почте и скачивает и устанавливает троянский файл из Интернет.

После старта червь ищет все файлы на всех доступных дисках. Для файлов с разными расширениями червь выполняет следующие действия:

1. VBS, VBE:

Перезаписывает их собой.

2. JS, JSE, CSS, WSH, SCT, HTA:

Создает файл с именем оригинального объекта и раширением VBS, записывает в этот файл свое тело и удаляет оригинальный файл.

3. JPG, JPEG:

Файлы с такими расширениями червь затирает собой и переименовывает их, добавляя к имени и расширению файла-жертвы расширение .VBS (например -- PIC1.JPG.VBS).

4. MP2, MP3:

Создает новый файл с именем и расширением файла жертвы, добавив расширение VBS, записывает туда свое тело, а на оригинальные файлы устанавливает атрибут скрытый.

5. Если найден один из файлов:

MIRC32.EXE, MLINK32.EXE, SCRIPT.INI, MIRC.HLP, MIRC.INI создает на диске скрипт файл SCRIPT.INI в каталоге с IRC-клиентом.

6. Червь также создает на диске в системных каталогах файлы со своими копиями.

Имена создаваемых файлов:

MSKERNEL32.VBS, WIN32DLL.VBS, LOVE-LETTER-FOR-YOU.TXT.VBS

Червь также создает на диске в системных каталогах файлы со своими копиями. Имена создаваемых файлов:

MSKERNEL32.VBS, WIN32DLL.VBS, LOVE-LETTER-FOR-YOU.TXT.VBS

Червь прописывает в секции для автоматического запуска файлы:

Модифицируются ключи системного реестра:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\

Run\MSKernel32

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\

CurrentVersion\ RunServices\Win32DLL

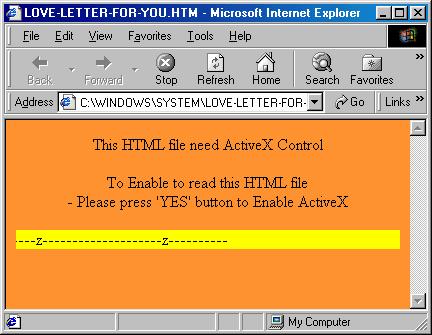

Червь создает на диске в системном каталоге WINDOWS свой HTML дроппер:

SCRIPT.INI рассылает этот HTM-дроппер по IRC-каналам. После запуска HTML файла браузер выводит текст:

This HTML file need ActiveX Control

To Enable to read this HTML file

- Please press 'YES' button to Enable ActiveX

Затем червь создает из себя при помощи скрипт программы файл MSKERNEL32.VBS и прописывает его в автозагрузку в системном реестре:

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\

Run\MSKernel32

Размещение сквозной ссылки

| Название | LoveLetter |

| Alias | Lovebug, I-Worm.LoveLetter |

| Тип | Worm, Trojan |

VBS/LoveLetter это VBScript-червь. Распространяется посредством цепочки писем.

Для распространения червь использует приложение Outlook. LoveLetter также создает VBS вирус, и распространяется, используя mIRC клиент.

Когда происходит запуск, черь сначала копирует себя в дирректорию <Windows dir>/System как:

и в дирректорию <Windows dir>:

-

Win32DLL.vbs

Далее он добавляет запись в реестр, чтобы запускаться при каждом рестарте системы. В реест добавляются:

-

Software\Microsoft\Windows\CurrentVersion\Policies\Network\HideSharePwds

-

Software\Microsoft\Windows\CurrentVersion\Policies\Network\DisablePwdCaching

-

.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Policies\Network\HideSharePwds

-

.DEFAULT\Software\Microsoft\Windows\CurrentVersion\Policies\Network\DisablePwdCaching

После этого троян регестрирует новый класс window, и создает окно с заголовком 'BAROK…' и аттрибутом hidden, Тогда троянские регистраторы новый класс окна и создает скрытое названное окно ' BAROK . ' и остается резидентом в памяти как скрытое приложение.

Немедленно после запуска и когда счетчик таймера достигает некоторого значения, троян загружает библиотеку MPR.DLL, вызывает фунцию WNETENUMCASHEDPASSWORDS, и посылает украденные RAS пароли и все cached пароли Windows на адресу 'mailme@super.net.ph', который, вероятно, принадлежит автору трояна. Для отправки письма троян использует smtp-сервис 'smtp.super.net.ph'. Subj письма - ' Barok . email.passwords.sender.trojan '.

Внутри трояна имеется строчка с копирайтом автора:

-

barok . i hate go to school suck -

-

by:spyder @Copyright (c) 2000 GRAMMERSoft Group >Manila,Phils.

Также в теле трояна имеются зашифрованные сообщение, используемые им для только ему понятных целей.

После этого червь создает HTML файл, " LOVE-LETTER-FOR-YOU.HTM ", в дирректории System. Этот файл содержит червя, и это будет послан, используя mIRC каждый раз, когда пользователь присоединяется к IRC каналу.

Далее червь будет использовать Outlook для массовой рассылки непосредственно к каждому аккаунту из адресной книги книжке. Посылаемое сообщение будет иметь вид:

-

Subject: ILOVEYOU

-

Body: kindly check the attached LOVELETTER coming from me.

-

Attachment: LOVE-LETTER-FOR-YOU.TXT.vbs

LoveLetter посылается по почте один раз каждому получателю. После того, как почта была послана, добавляется маркер в реест, и получателю не будет больше отсылаться троян. Также вирус ищет файлы некоторых типов во всех папках на всех локальных и и удаленных дисках и переписывает их его собственным кодом. Файлы, которые переписываются, имеют или расширение "vbs" или "vbe".

Для файлов с расширениями *.js, *.jse, *.css, *.wsh, *.sct, *.hta", вирус создает новый файл с тем же именем, но с расширением .vbs. Первоначальный файл будет удален. Затем вирус ищет файлы с *.jpg" и *.jpeg" расширением, добавляет туда же новый файл и удаляет первоначальный. Потом вирус находит *.mp3 и *.mp2 файлы, создает новый файл и прячет первоначальный файл. Созданные файлы имеют имя оригинала, с добавленным расширением .vbs. Например, для картинка с названнием "pic.jpg" будет создан новый файл, с именем "pic.jpg.vbs".

LoveLetter был найден 4-ого мая, 2000. Похоже, что вирус имеет Филиппинское происхождение. В начале кода, вирус содержит следующий текст:

Ручное удаление LoveLetter можно быть сделано, путем удаления следующих файлов из инфицированной машины:

Этот вариант вируса использует другой Subj при распространении:

-

Subject: Susitikim shi vakara kavos puodukui.

-

Body: kindly check the attached LOVELETTER coming from me.

-

Attachment: LOVE-LETTER-FOR-YOU.TXT.vbs

LoveLetter. B содержит следующий комментарий в его теле:

-

Modified Lameris Tamoshius / Lithuania (Tovi systems)

Like us on Facebook

Page tags

Watchers

Follow us on Twitter

| Loveletter | |

|---|---|

| Type | Mass-mailer worm |

| Creator | "Spyder" AKA Onel de Guzman |

| Date Discovered | 2000.05.04 |

| Place of Origin | Makati, Philippines |

| Source Language | Visual Basic |

| Platform | MS Windows |

| File Type(s) | .vbs |

| Infection Length | |

| Reported Costs | $8.75 Billion |

The Loveletter worm, memorable for its "LOVE-LETTER-FOR-YOU" attachment and "ILOVEYOU" subject line, was one of the early worms to gain a great deal of media attention. It was also one of the first to reportedly reach a multi-billion dollar damage toll.

Transmission | |

| A typical Loveletter Email | |

|---|---|

The worm may also come from an infected computer on the same IRC channel using mIRC. The worm will be in an infected HTML document named LOVE-LETTER-FOR-YOU.TXT.HTM downloaded into the IRC downbloads folder. The user must access the .htm file to activate the worm.

Infection

When the worm is executed, it copies itself as the files LOVE-LETTER-FOR-YOU.TXT.VBS and MSKERNEL32.VBS in the Windows_system_folder and WIN32DLL.VBS in the Windows directory. It creates its own key named MSKernel32 under the Local machine registry key that causes programs to run and adds the value MSKERNEL32.VBS to it. It also create a new Local Machine RunServices key named Win32DLL and adds WIN32DLL.VBS as a value to it, so it will run when the system boots, before the user even logs on.

Loveletter searches for files to modify, mostly by replacing those files with a copy of itself. If the file has a .vbs or .vbe extension, it will simply overwrite the files. If they have the extensions js, jse, css, wsh, sct, or hta, it will overwrite the file as well as the extension, changing it to .vbs, but retaining the original name (program.js becomes program.vbs). For .jpg or .jpeg files, it overwrites them, retains the original file name and extension, but adds .vbs to the extension (picture.jpg becomes picture.jpg.vbs). Mp3 and mp2 files are not overwritten, but rather hidden.

Loveletter opens the Outlook email program, and scans for email addresses in the Address book. It sends the email with an attached copy of itself

The worm scans for the files mirc32.exe, mlink32.exe, mirc.ini, script.ini and mirc.hlp. If it finds one or more of these files, it will generate a new script.ini and place it in the directory where the files are found. The script contains instructions to send the file LOVE-LETTER-FOR-YOU.TXT.HTM to all users on the same IRC channel as well as a comment:

There were several variants of this worm shortly following the original. Loveletter being a script worm, variants were relatively easy to create as the source code was the worm itself. Most are unremarkable, usually with a few changes to the text, if even that.

The B variant was modified in Lithuania, and the subject field of the sent e-mail messages is "Susitikim shi vakara kavos puodukui…", which is Lithuanian and means "Let's meet this evening for a cup of coffee…"

Loveletter.CN carries a copy of a CIH variant. It attempts to entice the user with a naked picture of Jennifer Lopez on a beach. It overwrites files with the extensions VBS, VBE, JS, JSE, WSH, HTA, JPG, JPEG, MP2, MP3, SCT and CSS. Files with extensions of CSS, HTA, JS, JSE, SCT, and WSH get changed to a VBS. VBS gets added as a second extension to JPG, JPEG, MP2 and MP3 files.

The Loveletter worm caused widespread e-mail outages. More than 45 million computers around the globe have supposedly been infected by various strains of the worm. The types of industries affected include stock brokerages, food companies, media, auto and technology giants, as well as government agencies, universities and medical institutions worldwide. The Ford Motor Company shut off its email system after being hit hard by the worm (General Motors was not directly affected by the worm, as they do not use Outlook at that company).

This worm program was written by Onel A. de Guzman, a student of AMA Computer University in Makati, Philippines. The author of the worm has conceded that he may have released the malware by "accident". The worm was first discovered in Hong Kong.

The Loveletter worm has been referenced in popular culture. A movie released in 2011 starring Briana Evigan, Jericho Rosales and Dean Cain was based on the story of the worm (with a great deal of artistic liberty) portrays a young man looking for the woman he loves before the time when everyone and their grandmother had a cellular phone and a Facebook account.

The User Friendly web comic referenced the worm several times during and after its run. In one, the character A.J., in love with the programmer Miranda, sends her emails with the subject "I LOVE YOU", which she deletes immediately thinking they are from the worm. Miranda also deletes tons of emails from people warning her about the worm, a reference to the hype associated with it. The annoying, technically challenged marketing executive complains that his porn collection was destroyed by the worm. In another possible reference to the hype surrounding the worm, it shows the ancient Egyptians having predicted the worm destroying the world. Another pokes fun at the security levels of Windows 98 and AOL 5.0, comparing them to the worm as well as some other viruses.

Carnegie Mellon University Software Engineering Institute, CERT® Advisory CA-2000-04 Love Letter Worm

Paul A. Greenberg. E-Commerce Times, "'Love' Virus Damage Could Top $1B" 2000.05.05

Katrin Tocheva. F-Secure Loveletter.CN 2001.05.31

Graham Cluley. Sophos Blog Naked Security, A virus romantic movie? 2008.11.11

Читайте также: