Чем защитить сеть от вирусов

Несмотря на повсеместное распространение компьютеров, для многих они остаются загадочными черными ящиками. А информация, которая хранится на компьютерах, становится все интереснее: банковские карты, электронные подписи, всевозможные личные кабинеты, цифровые валюты и кошельки, персональные данные — злоумышленникам есть чем поживиться. Даже если компьютер не содержит никакой информации и используется только для игр, его мощности хакер может использовать для своих целей: например, для рассылки назойливой рекламы или майнинга криптовалюты. О том, какие напасти окружают ваш компьютер и как от них защититься — эта статья.

Вирусы: безобиднее, чем вы думаете…

Благодаря кинематографу и новостным сюжетам о существовании компьютерных вирусов знают все — даже те, кто никаких дел с компьютерами не имеет. Однако знания эти не всегда соответствуют действительности — благодаря Голливуду многие представляют компьютерные вирусы как некую форму квази-жизни, способную распространяться по проводам и заражать любые электроприборы, вызывая в них ненависть к людям.

На самом же деле, вирусы — это всего лишь программы, способные запускаться и распространяться на компьютере самостоятельно, без ведома пользователя. Для лучшего понимания желательно считать вирусами только те программы, которые действительно распространяются и запускаются самостоятельно.

Но недочеты в системе постоянно исправляются и вирусам сложнее запуститься самостоятельно. А если вирус не запустился, то вредить и распространяться дальше он не может. Поэтому нужен какой-то способ, чтобы запускать заразу. И такой способ есть — это вы сами.

Трояны: пятая колонна

Что такое троян, можно легко понять из его названия. Эти программы, так же, как и знаменитый троянский конь из древнегреческих мифов, маскируются под что-то другое — полезную утилиту или вспомогательную программу в составе какого-нибудь ПО. Так же, как троянцы сами занесли коня в осажденную Трою, пользователь сам запускает трояна на своем компьютере.

С троянами получается неприятная ситуация: вы точно не знаете, что именно вы запускаете. Действительно ли это безобидный документ по работе? Это точно фотография и ничего более? Эта программа действительно будет выполнять только то, что заявлено в описании?

Не все сайты одинаково полезны: вредоносные скрипты

Возросшие возможности веб-страниц привели к появлению уязвимостей, которыми не замедлили воспользоваться злоумышленники: теперь просто посещение сайта, даже без нажатия кнопок и скачивания документов, может привести к заражению вашего компьютера или перехвату информации.

И вы, опять же, скорее всего ничего не заметите.

Самооборона бессильна?

Можно ли самостоятельно противостоять всем этим угрозам, без использования дополнительных программ? Конечно, можно и нужно! Это очень просто:

Не запускайте всё подряд. Любые сомнительные файлы, которые непонятно как оказались у вас в загрузках, на рабочем столе, в присланном письме или где-то еще, могут оказаться заражены. Казалось бы, вы их запустили и ничего не произошло. Но вирус уже начал работать и остановить его непросто. Троян при этом гораздо хитрее: файл будет запускаться и даже делать то, что нужно. Но одновременно с ним запустится вредоносный процесс.

Скачивайте программы только из официальных источников. Если программа бесплатная, то ее можно загрузить со страницы компании-разработчика. Если программа платная, а вам ее предлагают даром, подумайте: с чего такая щедрость?

Посещайте только проверенные сайты. Сегодня для авиакомпаний, интернет-магазинов и прочих организаций, где принято расплачиваться картой, могут создаваться сайты-клоны, которые выглядят правильно, но работают не совсем так, как вы предполагаете.

Вот и все правила. На первый взгляд все просто и очевидно. Но будете ли вы каждый раз лично звонить друзьям и коллегам, чтобы убедиться, что именно они послали вам это электронное письмо с прикрепленным файлом или ссылку в социальной сети? Знаете ли вы наизусть официальные сайты всех компаний и авторов программ, чтобы им доверять? Да и где взять список проверенных сайтов?

Кроме того, даже официальные сайты иногда взламываются и под видом настоящих программ распространяются зараженные. Если уж продвинутые пользователи могут не заметить такого, то что говорить об обычных интернет-путешественниках, которые только начинают осваивать просторы сети?

В конце концов, постоянная поддержка обороны — это стресс. Если подозревать каждого отправителя письма или сообщения, каждую программу, каждый сайт и каждый файл — проще выключить компьютер и не включать его вообще.

Или можно просто возложить часть обязанностей по защите компьютера на специальные программы.

Антивирус: от чего защищает?

Установить антивирус — мысль логичная. При этом правильнее будет пойти в магазин и этот антивирус приобрести за деньги, а не скачивать в сети первый попавшийся бесплатный. Во-первых, бесплатные антивирусы часто навязывают свои платные версии, что логично. Во-вторых, по незнанию можно вместо антивируса установить бесполезную, а то и вредную программу.

Исторически антивирусы занимались только поиском и удалением вирусов, лечением зараженных документов — то есть работали с файлами на диске и информацией в оперативной памяти. Именно так они работают и сегодня: постоянно проверяют свежие файлы, сканируют подключаемые карты памяти и флешки, тщательно наблюдают за работающими программами и теми, которые вы только собираетесь запустить.

Файрвол — защищаемся от сетевых атак и хакеров

В состав современных операционных систем (Mac OS, Windows) они входят по умолчанию. В них не очень много настроек, но они вполне понятны для обычного пользователя.

Более надежной выглядит защита сторонним брандмауэром — если он настроен на блокирование любых соединений от неизвестных программ, деятельность трояна он пресечет на корню. Штатный брандмауэр Windows по умолчанию этого делать не будет, а настройка его — дело не такое уж простое.

Если вы хотите иметь полный контроль над сетевой деятельностью программ, то существуют гибкие в настройке файрволы, например, бесплатные ZoneAlarm Free Firewall, Glasswire, Comodo и другие.

Антивирусные комплексы

Здравый смысл как лучшая защита

Никакая защита не поможет, если вы сами не будете соблюдать при работе за компьютером определенные правила безопасности:

Сегодня в любой компании, фирме, да и в целом в бизнесе, используются компьютеры и интернет. Работа стала быстрее, документы – доступнее, а обмен информацией занимает минуту.

А теперь представьте, что неожиданно все данные с компьютера: документация, пароли, планы и стратегии, оказались у третьих лиц. Ведь компьютерные вирусы тоже не отстают от прогресса – работают незаметнее, сливают данные и размножаются. Итак, давайте познакомимся с вирусами и их врагами – антивирусниками.

Что такое компьютерный вирус

Кто скрывается за вирусами

Вредные программки являются продуктом творчества хакеров, которые чаще всего создают вирусы для себя. Самокопирующиеся папки, всплывающие баннеры, которые блокируют рабочий стол на компьютере, кажутся забавными для хакеров. Они наблюдают за шумихой среди пользователей и наслаждаются результатом.

Но к хакерам обращаются и с конкретными запросами. Специально обученные преступные команды программистов выполняют задания конкурентов – получение жизненно важной для компании информации, уничтожение документов. Компания Positive Technologies сообщает, что в первом квартале 2019 года атаки с целью похищения данных возросли.

Статистика Positive Technologies. Мотивы хакеров

Согласно сводной статистике, наибольшую ценность представляют учетные и платежные данные.

Как происходит заражение

Если компьютер подключен к интернету, то для злоумышленника это как пригласительный билет. Хватит одного клика по ссылке из письма или скаченного файла, чтобы систему начали поедать изнутри вирусы.

При атаке с удаленным доступом хакеры напрямую оперируют информацией на корпоративном компьютере. Создается соединение с компьютером в офисе и затем отслеживаются важные изменения.

Популярные виды вирусов

Компьютерный вирус – это паразит, который не существует без организма-носителя. В роли организма выступают файлы, в которые встраиваются зловредные программы. Они ищут уязвимости как в самой операционной системе, так и в коде приложений. Такое поведение присуще сетевым червям, живущим в локальных сетях организаций и в интернете.

Есть отдельный, структурно сложный, вид червей, которые сохраняются на жестком диске и самостоятельно запускаются для сканирования и модификации данных.

В июне 2017 года нападению хакеров подверглась южнокорейская компания Nayana. Злоумышленники заразили 150 серверов вирусом-шифровальщиком, что привело к блокировке более трех тысяч веб-сайтов клиентов. Компания была вынуждена выплатить 1 млн долларов вымогателям для восстановления файлов на серверах.

Защита коммерческих данных

В помощь антивирусу, который будет следить за состоянием компьютера, будьте внимательны и придерживайтесь следующих советов:

Перед открытием файла, пришедшего по почте или в социальных сетях, проведите сканирование на присутствие вирусов. Разработчики антивирусов предоставляют онлайн-сервисы для проверки ссылок и файлов.

Ставьте дополнительную защиту на ценные документы – пароль, состоящий из последовательности цифр, букв и символов длиной не меньше 8-ми знаков. Такой пароль тяжело запомнить, но трудно подобрать вирусной программе.

Среди платных для операционной системы Windows оказались:

Bitdefender Internet Security – стоимость лицензии на год для 1 ПК 1995 рублей.

ESET Internet Security – 1990 рублей в год с поддержкой от 3 до 5 ПК.

Norton Security Deluxe – для 5 ПК лицензия на год стоит 2899 рублей.

Trend Micro Internet Security – подписка на год для 3 ПК составляет 1595 рублей.

Avast Internet Security – защита 1 ПК в течение года стоит 1450 рублей.

F-Secure Safe – лицензия на год для 3 ПК обойдется в 1799 рублей.

К лучшим бесплатным для Windows относятся:

Bitdefender Antivirus Free Edition.

AVG Antivirus Free.

Для пользователей macOS по итогам исследования рекомендуются:

ESET Cyber Security Pro – лицензия на 1 ПК на год стоит 1950 рублей.

Kaspersky Internet Security – поддержка 2-х ПК стоит 1800 рублей в год.

Bitdefender Antivirus for Mac – защита 1 ПК обойдется в 1300 рублей в год.

G Data Antivirus for Mac – лицензия на год для 1 ПК стоит 39,95 долларов.

Norton Security Deluxe – для 5-ти ПК лицензия на год стоит 2899 рублей.

Однако приобретение легальной копии антивируса обходится недешево, особенно если речь идет о нескольких десятках рабочих мест. И в этой ситуации возникает закономерный вопрос: как обеспечить защиту должного уровня, не переплачивая при этом?

Проверено Веб-Центром

Широкий функционал продуктов NANO позволяет обеспечить:

безопасную работу с файлами и моментальную проверку открываемых файлов;

проверку загружаемых файлов с интернета;

высокопроизводительную работу компьютера без нагрузки на систему из-за проверки файлов;

постоянный анализ опасных программ и сравнение с образцами на серверах разработчика;

автоматическое обновление вирусных баз для эффективного обнаружения угроз;

распознавание всех расширений программ-архиваторов, так как в архивах злоумышленники скрывают вирусы;

автоматический анализ съемных носителей, подключаемых к компьютеру, на наличие заражений;

лечение программ с вирусным кодом;

экспресс-сканирование, которое проводится быстрее и захватывает наиболее уязвимые области в системе.

Награда от британской лаборатории VB100

Это идеальный вариант для организаций с переменным количеством рабочих мест. Нет необходимости докупать новые лицензии при появлении нового рабочего места. А в случае если рабочее место освободилось, оставшиеся дни защиты можно добавить к лицензиям на используемых ПК.

NANO Антивирус Pro предоставляет версии не только для дома и бизнеса, но и для образовательных учреждений. На официальном сайте размещен онлайн-сканер с пошаговой инструкцией, которая поможет неопытным пользователям. Компания предлагает льготные программы для новых клиентов и для учебных организаций.

Цена одной лицензии, руб.

Цена со скидкой*, руб.

NANO Антивирус Pro бизнес-лицензия от 1 до 19 ПК (цена лицензии для 1 ПК на 1 год)

NANO Антивирус Pro бизнес-лицензия от 20 до 49 ПК (цена лицензии для 1 ПК на 1 год)

NANO Антивирус Pro бизнес-лицензия от 50 до 99 ПК (цена лицензии для 1 ПК на 1 год)

NANO Антивирус Pro бизнес-лицензия от 100 ПК (цена лицензии для 1 ПК на 1 год)

Стоимость лицензий для бизнеса. *При переходе с других антивирусных программ.

Для читателей нашего блога мы договорились о промокоде на скидку!

* - Подробности уточняйте у менеджеров компании NANO Антивирус Pro

Сертификаты и награды NANO Антивирус Pro

Вывод

Незаметные враги ежедневно атакуют тысячи компьютеров с целью выведать стоящую информацию. Важно понимать степень опасности и чем это черевато. Если вы не ощущаете негативного воздействия вирусов, то не факт, что не увидите их последствий.

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

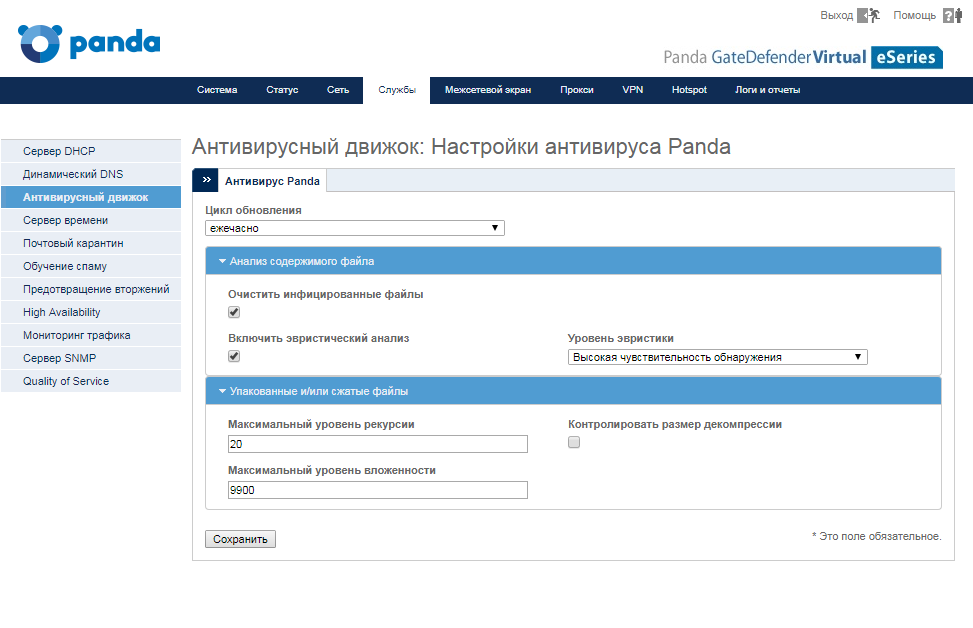

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

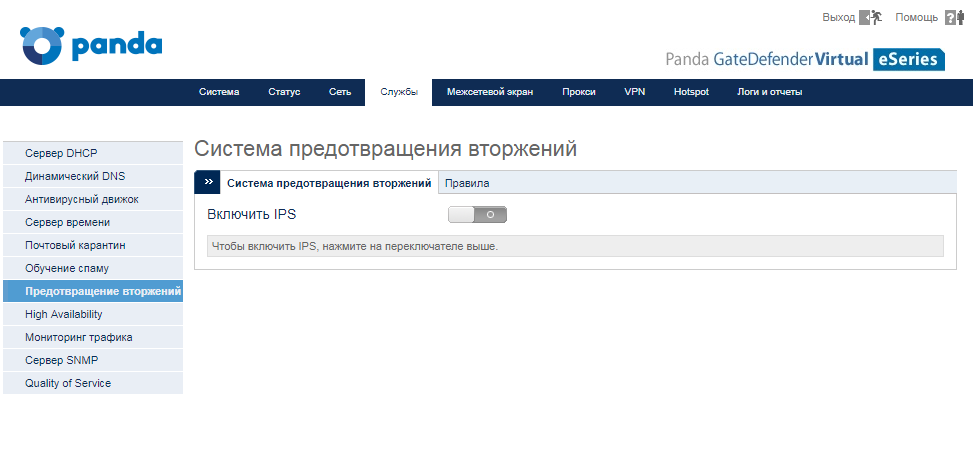

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

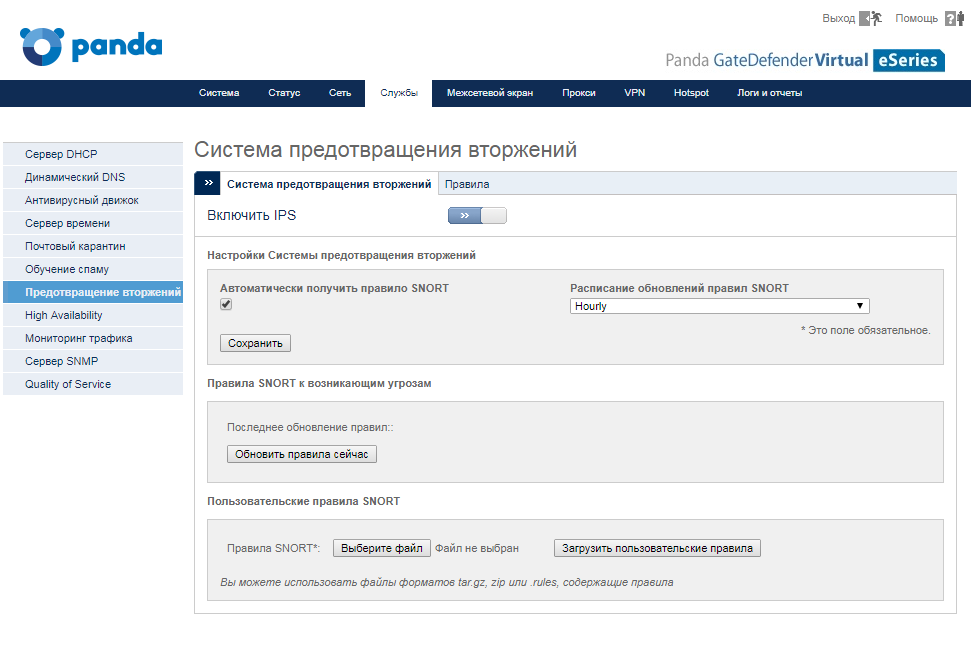

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

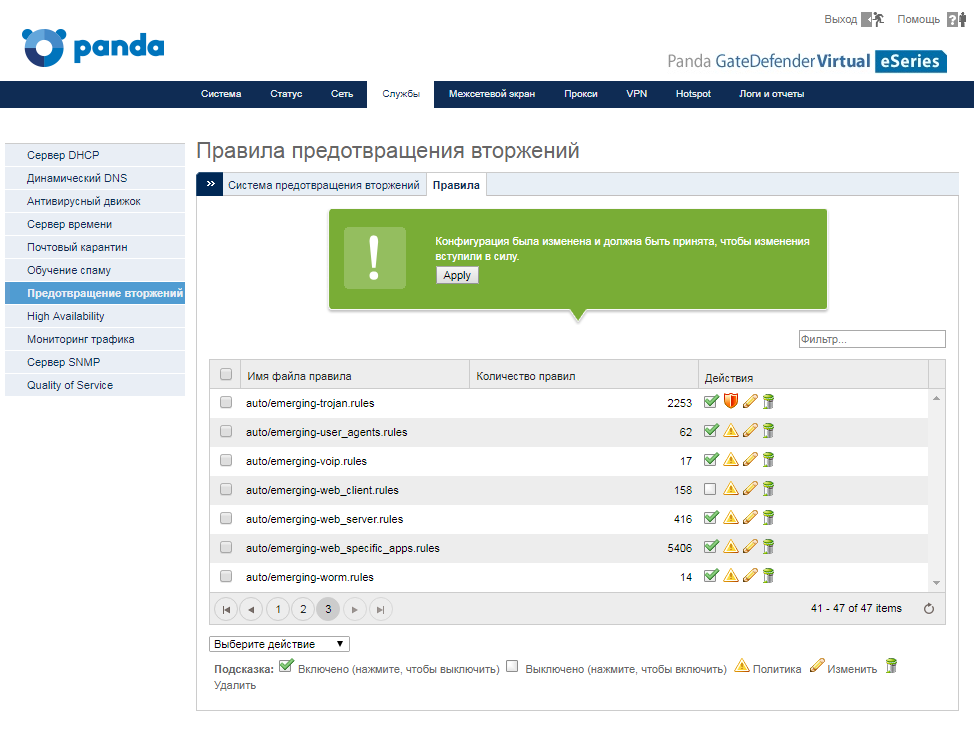

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

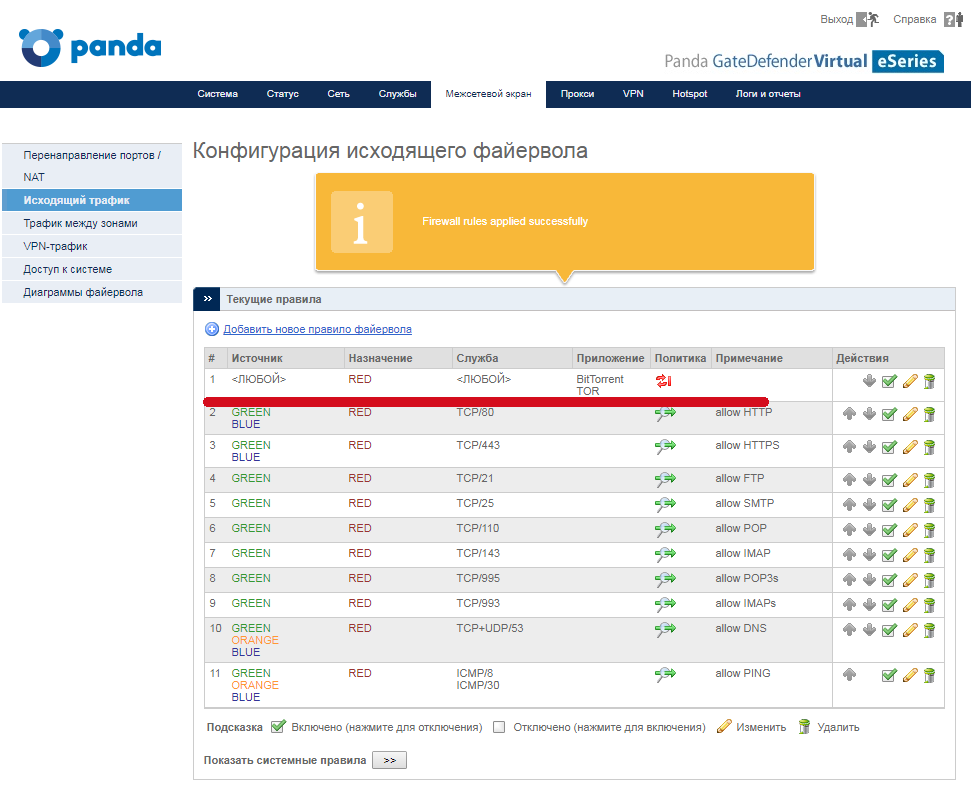

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

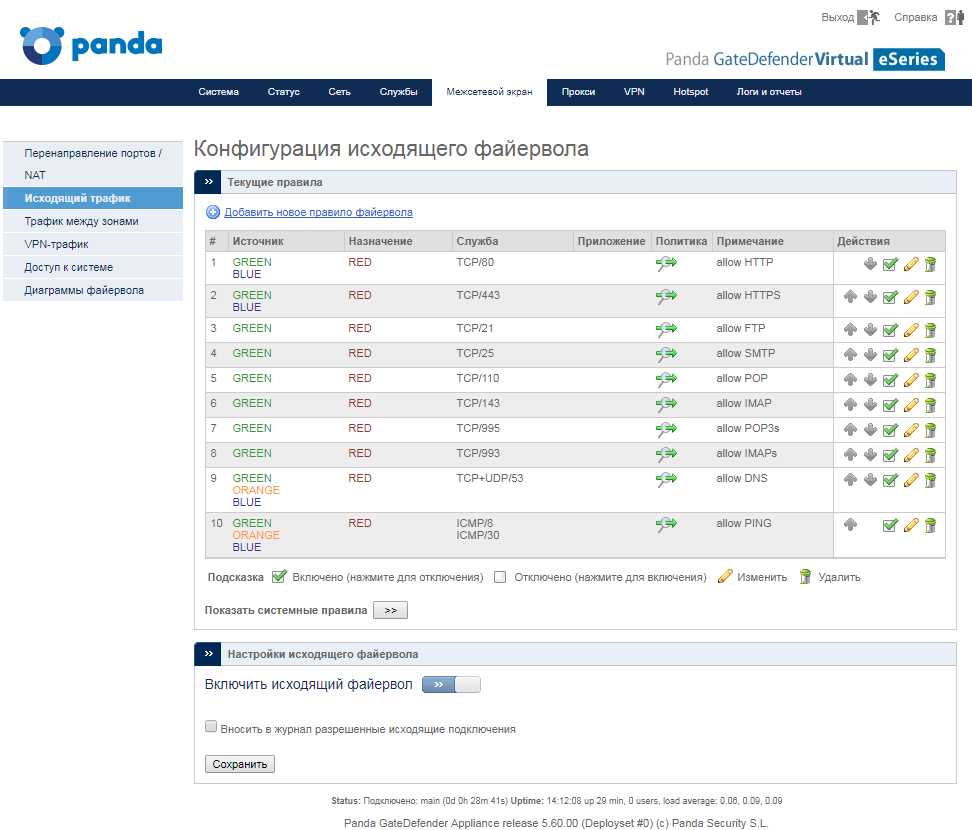

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

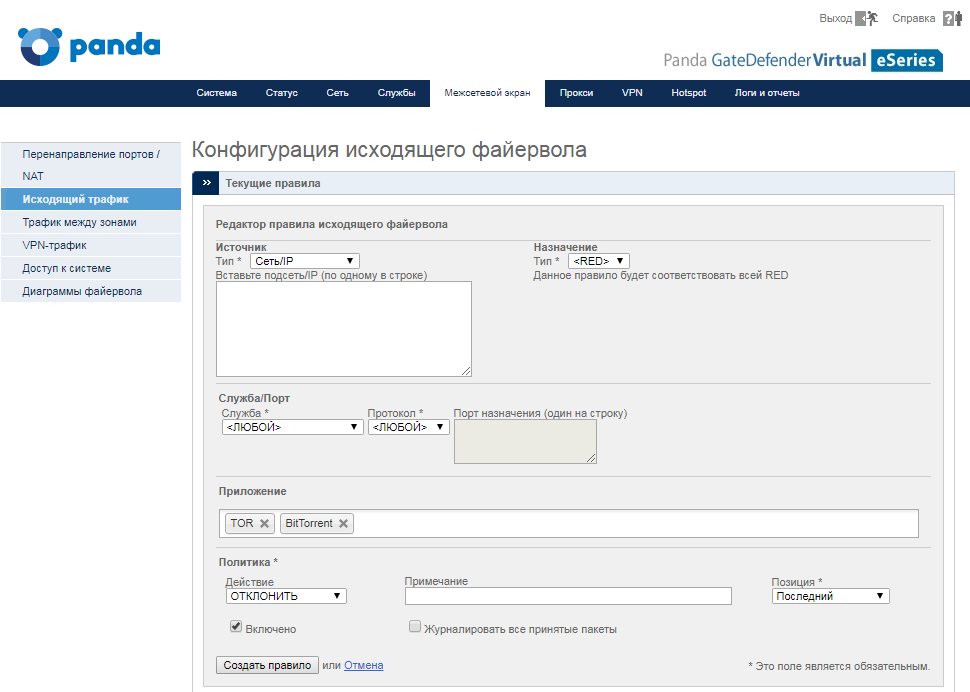

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

В результате в списке правил вы увидите примерно следующее:

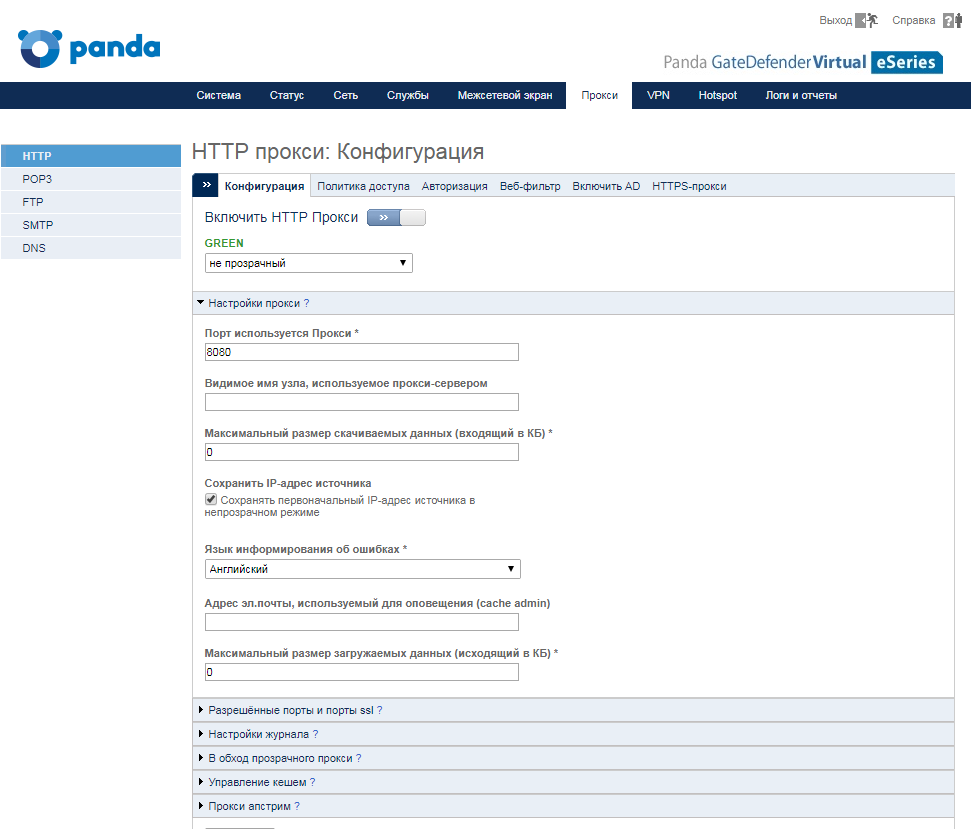

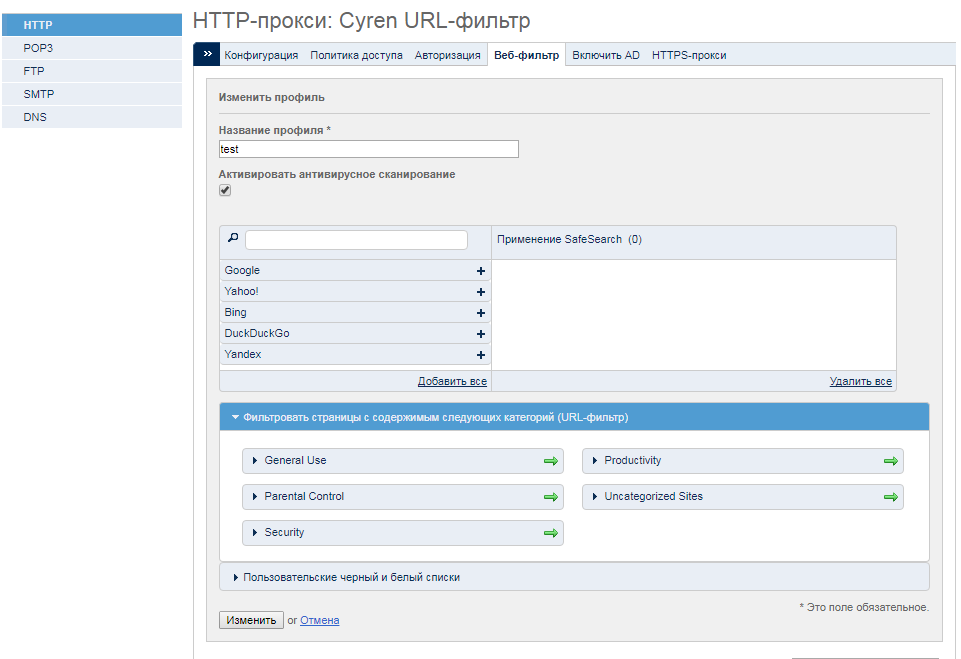

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

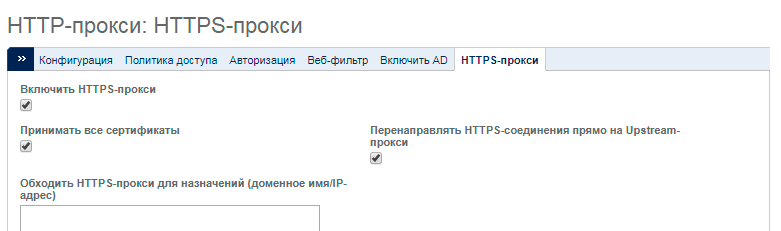

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

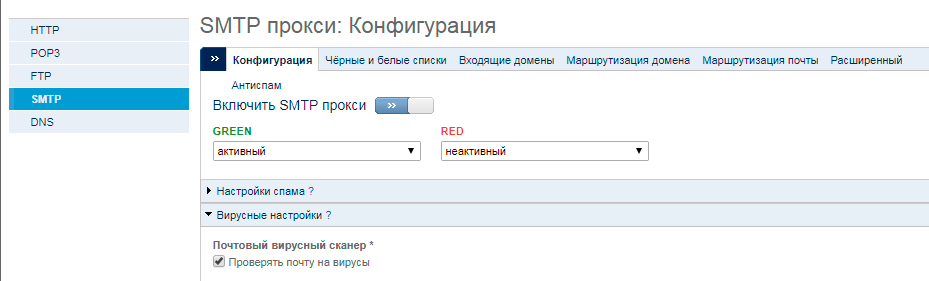

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

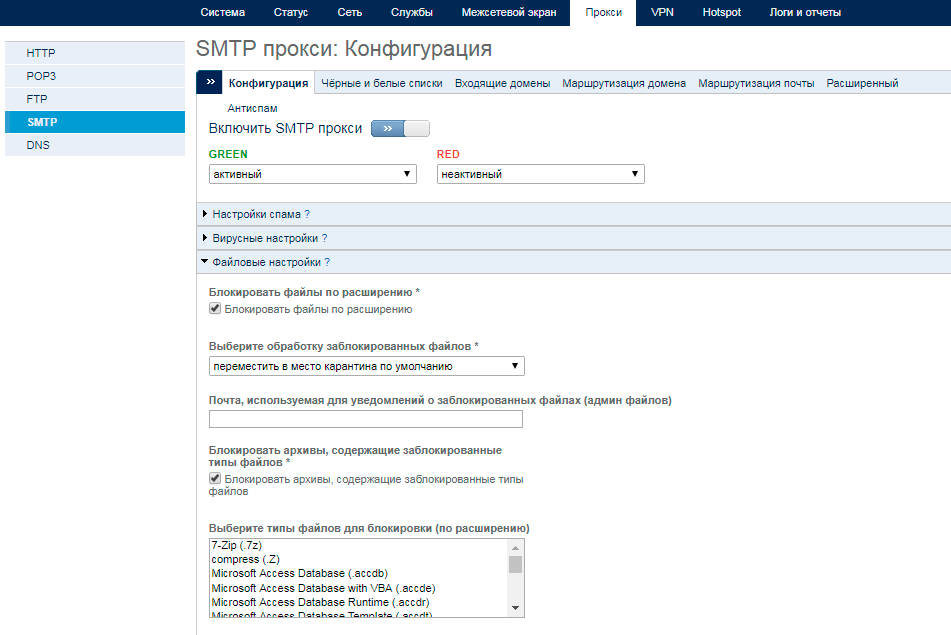

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

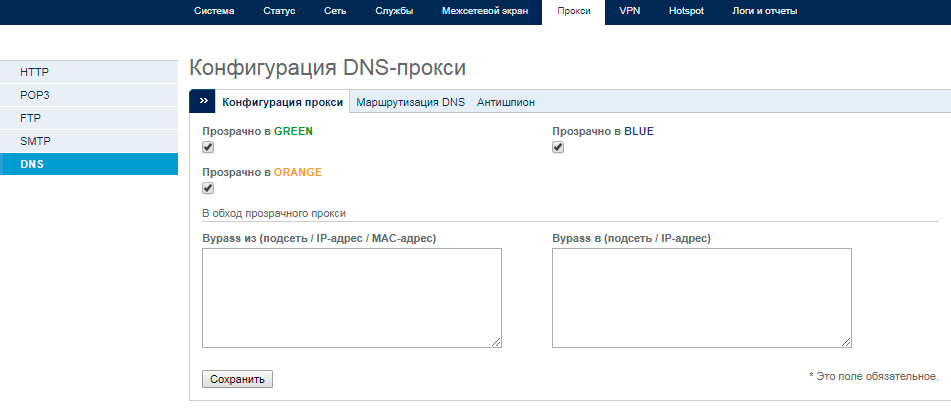

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес sales@rus.pandasecurity.com.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Владимир Бондарев

Как правильно организовать оборону компьютерных сетей от вредоносного ПО.

Статья адресована начинающим системным администраторам.

Под антивирусной защитой я подразумеваю защиту от любого вредоносного ПО: вирусы, трояны, рут-киты, бэк-доры,…

Все рекомендации относятся больше к Windows.

1 Шаг по антивирусной защите – установка антивирусного ПО на каждом компьютере в сети и обновление не реже чем ежедневно. Правильная схема обновления антивирусных баз: за обновлениями ходят 1-2 сервера и раздают обновления всем компьютерам в сети. Обязательно ставьте пароль на отключение защиты.

Рекомендую применять антивирусы от разных производителей, например, на рабочих станциях Касперский, на почтовых и прокси-серверах M cAffee.

У антивирусного ПО много недостатков. Главный недостаток - они не ловят вирусы, написанные на заказ и которые не получили широкого распространения. Второй недостаток– они нагружают процессор и занимают память на компьютерах, кто-то больше (Касперский), кто-то меньше (Eset Nod32), это надо учитывать.

Установка антивирусного ПО – обязательный, но недостаточный способ защиты от вирусных эпидемий, часто сигнатура вируса появляется в антивирусных базах на следующий день после его распространения, за 1 день вирус может парализовать работу любой компьютерной сети.

Обычно системные администраторы останавливаются на 1 шаге, хуже того, не доводят его до конца либо не следят за обновлениями и рано или поздно заражение все-таки происходит. Ниже перечислю другие важные шаги по усилению антивирусной защиты.

2 Шаг. Политика паролей. Вирусы (трояны) умеют заражать компьютеры в сети подбирая пароли к стандартным учетным записям: root, admin, Administrator, Администратор. Всегда используйте сложные пароли! За учетные записи без паролей либо с простыми паролями системный администратор должен быть уволен с соответствующей записью в трудовой книжке. После 10 попыток неверного ввода пароля учетная запись должна блокироваться на 5 минут, чтобы защититься от брут-форса (подбор пароля методом простого перебора). Встроенные учетные записи администраторов крайне желательно переименовать и заблокировать. Периодически пароли нужно менять.

3 Шаг. Ограничение прав пользователей. Вирус (троян) распространяется по сети от имени пользователя, который его запустил. Если у пользователя права ограничены: нет доступа на другие компьютеры, нет административных прав на свой компьютер, то даже запущенный вирус ничего не сможет заразить. Нередки случаи, когда сами системные администраторы становятся виновниками распространения вируса: запустили админ кей-ген и пошел вирус заражать все компьютеры в сети…

4 Шаг. Регулярная установка обновлений безопасности. Это сложная работа, но делать ее надо. Обновлять нужно не только ОС, но и все приложения: СУБД, почтовые серверы.

5 Шаг. Ограничение путей проникновения вирусов. Вирусы попадают в локальную сеть предприятия двумя путями: через сменные носители и через другие сети (Интернет). Запретив доступ к USB, CD-DVD, вы полностью перекрываете 1 путь. Ограничив доступ в Интернет, вы перекрываете 2 путь. Этот метод очень эффективен, но тяжело реализуем.

6 Шаг. Межсетевые экраны (МСЭ), они же файерволы (firewalls), они же брэндмауэры. Их нужно обязательно устанавливать на границах сети. Если ваш компьютер подключен к Интернет напрямую, то МСЭ должен быть включен обязательно. Если компьютер подключен только к локальной сети (ЛВС) и выходит в Интернет и другие сети через серверы, то на этом компьютере МСЭ включать необязательно.

7 Шаг. Разделение сети предприятия на подсети. Сеть удобно разбивать по принципу: один отдел в одной подсети, другой отдел – в другой. На подсети можно делить на физическом уровне (СКС), на канальном уровне (VLAN), на сетевом уровне (не пересекаемые по адресам ip подсети).

8 Шаг. В Windows есть замечательный инструмент по управлению безопасностью больших групп компьютеров – это групповые политики (ГПО). Через ГПО можно настроить компьютеры и серверы так, что заражение и распространение вредоносного ПО станет практически невозможным.

9 Шаг. Терминальный доступ. Поднимите в сети 1-2 терминальных сервера, через которые пользователи будут ходить в Интернет и вероятность заражения их персональных компьютеров упадет до нуля.

10 Шаг. Отслеживание всех запускаемых на компьютерах и серверах процессов и служб. Можно сделать так, чтобы при запуске неизвестного процесса (службы) системному администратору приходило уведомление. Коммерческое ПО, которое умеет это делать, стоит немало, но в некоторых случаях затраты оправданы.

Читайте также: