Что такое бестелесные вирусы

Типичные защиты от вредоносного программного обеспечения сканируют жесткие диски в поисках вредоносных файлов, а затем принимают меры их для удаления.

Эта стратегия дает сбой, когда нет ни одного вредоносного файла, присутствующего в системе. И именно этот способ становится все более и более популярным типом атак ставящим в тупик оборону десятков банков всего мира.

Так называемые бестелесные вредоносные программы (Fileless infections) позволяют избежать обнаружения, потому что они не зависят от файлов жесткого диска, им не нужны исполняемые файлы для запуска.

Такой способ кибер преступлений впервые появился несколько лет назад, как часть сложного национального, государственного разведывательного нападения, и переживает сейчас всплеск популярности.

Атака заключалась в получении учетных данных системного администратора, для того что бы хакеры могли беспрепятственно собрать секретные учетные данные клиентов банков, и в конечном итоге снимать от их имени деньги в банкоматах.

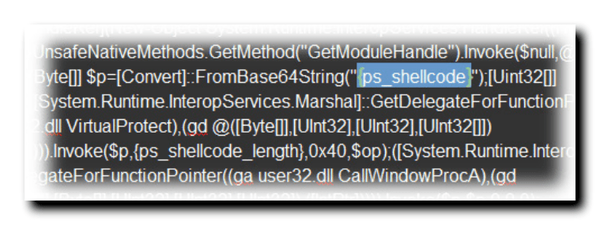

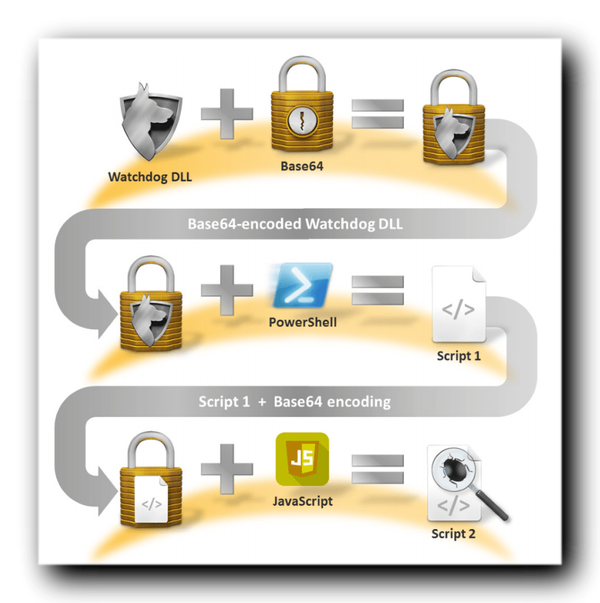

Хакеры так же могут использовать средства администрирования операционной системы Windows PowerShell, чтобы скрытно внести вредоносный код в оперативную память компьютера.

В качестве борьбы с таким видом заражения компьютера, специалисты по кибер безопасности банков могли бы следить за неожиданным созданием услуг в их системе, наблюдать за неожиданным увеличением трафика в своей сети, попытаться обнаружить посторонний исходящий трафик, а также запретить использование PowerShell в их сетях

Это помогает следить за работой сети, а не просто проверять файлы, хранящиеся в ней. Он подчеркивает, что даже совершенствующиеся угрозы не отменяют применение основополагающих мер безопасности, таких как разделение различных частей сети на подсети, что является более эффективным для обеспечения защиты.

Чего добиваются кибер преступники используя бестелесный вирус?

• Скрыть свое присутствие от антивирусов как можно дольше

• Повышения привилегий - способность использовать уязвимость, которая даст им доступ администратора к системе и они могут делать все, что хотят.

• Сбор информации - собрать как можно больше данных о жертве и с компьютера жертвы, насколько это возможно (для дальнейшего использования в других атаках)

• Устойчивость - способность сохранять вредоносный код в системе, не выявленным, максимально долгое время. Он может скрыться в местах, которые трудно сканировать или обнаружить с помощью традиционных антивирусных продуктов.

Непосредственно в оперативной памяти могут скрываться стойкие и замаскированные инфекции:

1. Резидентная вредоносная программа (Memory-resident malware) - этот тип квази бестелесной вредоносной программы использует пространство памяти процесса или подлинный файл Windows. Он загружает свой вредоносный код в этом пространстве памяти и остается там, пока код не срабатывает.

2. Руткит - это вид программных средств выполняющий маскировку вредоносных объектов (процессов, файлов, директорий, драйверов) на компьютере пользователя.

Rootkit дает возможность получить доступ администратора для злоумышленников. Руткиты часто находятся в ядре и поэтому, их невозможно обнаружить и уничтожить не смотря на перезагрузки и и обычные проверки антивирусом.

3. Вредоносная программа реестра Windows - новые типы вредоносных программ. Бестелесный способен находится в реестре Windows. Ведь Реестр Windows представляет собой базу данных, которая хранит настройки низкого уровня для операционной системы и некоторых приложений.

Обычному пользователю сложно просто ориентироваться в реестре, но авторы вредоносных программ эксплуатируют даже кэш миниатюр операционной системы, чтобы получить возможность устойчиво сохранить вредоносный код.

Этот тип бестелесного вредоносного ПО выполняет код в файле в реестра, файл самоуничтожается, после выполнения своих злых намерений.

Как бестелесный вирус работает:

Вот реальный, простой сценарий как этот вирус может поставить под угрозу ваш компьютер .

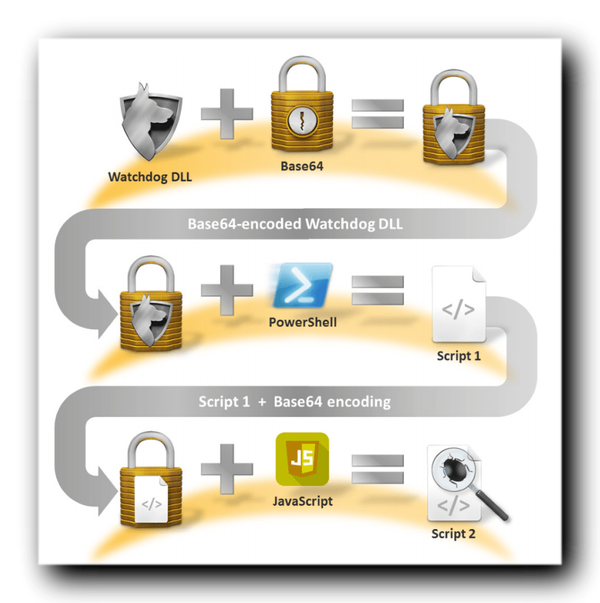

>> Вы используете Chrome, который имеет установленный флэш - плагин. Или это может быть любой другой браузер, который поддерживает этот плагин или Javascript .

>> Ваш флэш-плагин устарел, потому что у вас не было времени установить обновления.

>> В конечном итоге вы попадаете на веб - сайт, где размещен Angler exploit kit.

>> exploit комплект начинает сканирование на наличие уязвимостей в вашем компьютере, и находит устаревший Flash-плагин. Сразу же начинает работать полезная нагрузка в памяти процесса вашего Chrome.

>> Если, например, полезная нагрузка представляет собой штамм вымогателей, то он будет подключаться к серверам Command & Control, контролируемых злоумышленниками для получения ключа шифрования.

>> Последним шагом после шифрования данных на вашем компьютере, это блокировка оборудования и требование выкупа, для предоставления последующего доступа к файлам вашего компьютера.

Вы видите, полезная нагрузка (часть вредоносной программы, которая выполняет вредоносные действия) вводится непосредственно в процессе, используемом для эксплуатации и запуска в оперативной памяти компьютера.

EXPLOIT KITS - обязательное условие функционирования бестелесного вируса.

Exploits Kit является всего лишь системой сетевого тестирования компьютера для поиска недостатков или ошибок приложений дающих возможность несанкционированного проникновения, к вашему компьютеру или любой другой системе.

Преступный Exploits инструмент это, в основном, кусок кода разработанный для вредоносных целей. Он открывает канал, который злоумышленники могут использовать для общения с вашей системой и загрузки в неё коды включающие в себя различные типы нужных им команд.

Лучший способ защитить себя от бестелесного вируса.

1. Применять обновления безопасности для приложений и операционной системы.

Большинство пользователей не любят обновлений программного обеспечения, пренебрегая из-за предвзятых понятий, таких как:

"Это займет больше памяти моего компьютера."

"Это заставит мой компьютер работать медленнее."

"Это может привести к проблемам совместимости с моей операционной системы или других приложений."

В современном мире обновления программного обеспечения, имеют решающее значение для вашей безопасности!

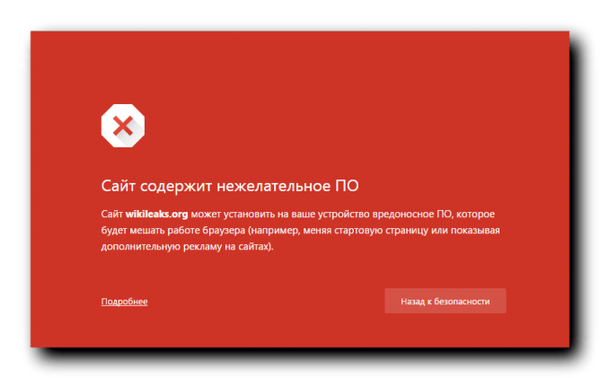

2. Блокирование страниц имеющих вредоносные ресурсы.

Заражение начинается в тот момент когда вы открываете страницу на зараженном сайте, где размещен преступный эксплойт комплект.

Но если вы используете обновляемый продукт безопасности, он будет блокировать такую страницу, как только вы попытаетесь открыть ее. В итоге нелегальный эксплойт комплект никогда не сможет достичь приложений на вашем компьютере (в данном случае, браузер).

Как антивирус блокирует сайты?

Таким образом, этот метод обнаружения может быть очень полезным для вашей интернет-безопасности.

3. Блокирование доставки полезной нагрузки.

После того, как используемый набор определил уязвимость в вашей системе, он будет подключаться к серверам Command & Control для загрузки полезной нагрузки и займет место в оперативной памяти. Но если вы должным образом защищены то ваш пакет безопасности знает, что происходит попытка подключиться к вредоносным серверам, и он остановит загрузку.

Опять же, видите, бестелесный вирус блокируется прежде чем это попадет к Вам.

4. Блокируется обмен данными между компьютером и серверами нападавших.

Скажем, полезная нагрузка проникла в конечном итоге на вашу систему через уязвимость Zero Day (Уязвимость нулевого дня - недостаток в программном обеспечении, для которых не существует никакого обновления, потому что производитель программного обеспечения ещё не знает об этом).

Следующим слоем упреждающей защиты продукта безопасности, является блокирование связи между вашим компьютером и сервером контролируемым злоумышленниками.

Преступники не смогут получить данные, собранные с вашего компьютера, они так же не смогут заразить вашу систему дополнительным вредоносными программами .

Появление бестелесных вредоносных программ не повод для отчаяния, это просто еще одна причина идти в ногу с изменениями, а не полагаться на устаревшие инструменты.

А теперь просто ищите злоумышленников там где где вы меньше всего их ожидаете.

![]()

@moderator, ссылки в тексте - типичная раскрутка сайта. Да и сообществом ошибся парень. Ссылки совпадают с ником.

Не говоря уже о том, что написана хуета.

Сообщество SMM и SEO, ты в этом нифига не разбираешься, не пиши, пожалуйста, на эти темы.

Действительно, что ты за бред.

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

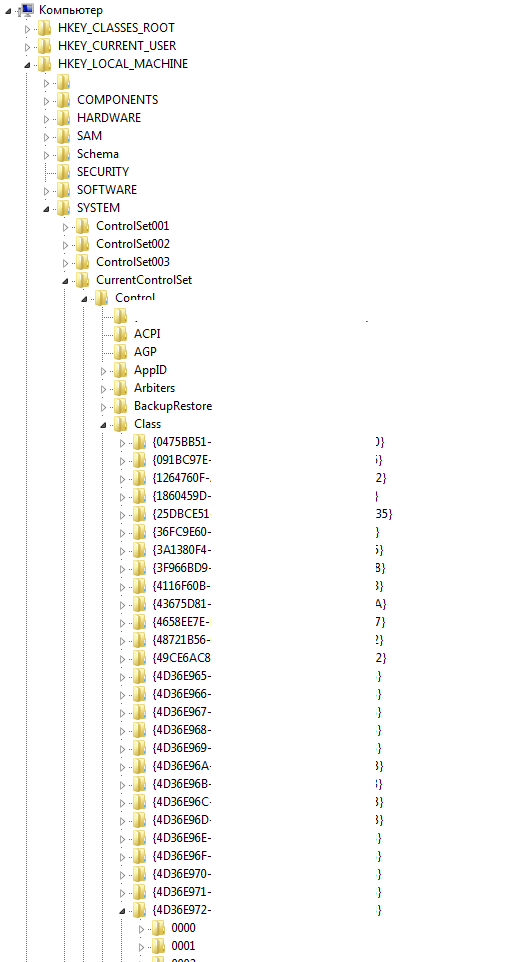

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

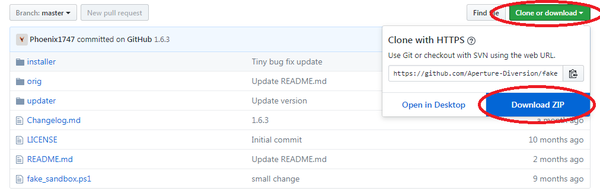

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Как бороться с вирусными кражами денег

В марте новый бесфайловый вирус поразил банкоматы ряда российских банков. Как отбить мошеннические атаки на банкоматы?

Интернет-банкинг, мобильные приложения, терминалы, банкоматы и другие технологии дистанционного управления счетами давно не являются чем-то удивительным и уникальным. Это ставшая уже привычной инфраструктура, обязательные элементы нашей повседневной реальности, от которых мы не готовы отказаться, как от центрального водоснабжения или электричества. Поскольку эти технологии связаны с доступом к деньгам, они привлекают внимание преступников. И чем активнее развиваются технологии, тем больше число, масштаб и разнообразие технологичных ограблений. Об этом свидетельствуют изменения в сфере киберпреступности и статистика по хищениям денежных средств.

Согласно данным Европейской группы по безопасности банкоматов (European ATM Security Team, EAST), в прошлом году в Европе количество недеструктивных атак на банкоматы (то есть без взрывов и резки металла) выросло на 28%. Ущерб от таких атак вырос на 12%. Что касается способов атак на банкоматы и их заражения, теперь это происходит не только контактно, когда вредоносный код загружается, к примеру, с установочного диска, но и удаленно. Доступ к банкоматам преступники получают через сеть банка в результате целевых атак.

Согласно нашим оценкам — и здесь мы сходимся с другими специалистами, работающими в области кибербезопасности, — ущерб от киберпреступности в СНГ за прошлый год составил порядка 5 млрд долларов США, увеличившись вдвое за последние два года. Много это или мало? С одной стороны, не больше 2% от глобального ущерба. С другой стороны, динамика роста настораживает.

В России появился новый вирус, атакующий банкоматы. Особенность в том, что проникает он в банкомат без какого-либо физического контакта, а выявить и устранить проблему сложно. Как выяснил "Ъ", цель вируса — не средства клиентов, а деньги в банкомате, который настраивается на выдачу всех самых крупных купюр любому, набравшему определенный код. Пока простой механизм борьбы не найден, банкам остается лишь повышать общий уровень безопасности своих сетей. Однако большинству игроков проще и дешевле застраховать банкоматы, что только подстегнет к распространению мошенничества.

Рост происходит преимущественно за счет того, что киберпреступники становятся профессиональнее и выходят на промышленный уровень. Помимо вирусов, которыми заражаются компьютеры и смартфоны пользователей систем ДБО, появляется вредоносное ПО, целью которого становится инфраструктура самих банков. Особый интерес и большую опасность представляют бестелесные вирусы, живущие в оперативной памяти компьютеров: их трудно обнаружить, и они устойчивы к традиционным антивирусам и мерам противодействия.

Не так давно как раз прошла информация об одном из таких набирающих в России популярность бестелесных вирусов, которым заражают банкоматы. Механизм заражения в данном случае — удаленный: проникнув в сеть банка, червь попадает в компьютер администратора банкоматной сети и с него заражает банкоматы. Далее преступникам остается только ввести на банкомате специальный код и получить наличность.

Как и другие бестелесные вирусы, он не имеет исполняемого файла (*exe) и не зависит от файлов на жестком диске. Поэтому его трудно обнаружить. Он быстро восстанавливается после перезагрузки банкомата, во время которой полностью очищается содержимое оперативной памяти. Причем восстановление может происходить как из области автозагрузки оперативной системы компьютера банкомата, так и непосредственно из сети банка.

С одной стороны, взлом сети и заражение таким вирусом требует от преступников большого профессионализма, высококлассной подготовки и даже таланта. С другой — важно учитывать, что современные киберпреступники все больше ориентируются именно на совершение хорошо спланированных атак, которые потенциально могут принести большую отдачу. Так что стоит быть готовыми к тому, что хакеры будут осваивать создание бестелесных вирусов и применять их активнее.

Противодействие такого вида вредоносному ПО состоит из двух больших и трудных задач — обнаружить и обезвредить. В любом случае нужны комплексные меры защиты. Обнаружить вирус можно по косвенным признакам с помощью аналитических систем и систем мониторинга, в результате анализа событий, которые происходят с подключенными к сети устройствами. Чтобы аналитические модели работали более эффективно и могли самообучаться, нужна интеграция с базой инцидентов. Такой мониторинг и анализ поможет также выявить уязвимости в сетевом контуре и обнаружить признаки готовящейся атаки.

Вирусов, с помощью которых преступники могут присвоить деньги банка или его клиентов, великое множество. Причем объектом атаки может стать любая система в IT-инфраструктуре банка — от CRM-системы до систем мгновенных денежных переводов. Конечной целью атаки могут быть деньги физлиц, юрлиц, самого банка, банков-контрагентов. Для каждого объекта и находящегося под ударом субъекта существуют десятки способов атаки. Поэтому рассмотрим те, что связаны с наибольшим риском и потенциальным ущербом.

Первый способ — кардинг. Целью являются средства клиентов банка. Атака связана с доступом к счетам через поддельные банковские карты. При этом данные об использованных в банкомате картах могут выгружаться непосредственно из компьютера банкомата. Другими словами, преступники, получая физический доступ к банкомату, подключают к нему портативное устройство с вредоносным ПО, которое позволяет обойти антивирус и скачать данные. В 2009 году банковское сообщество всерьез обеспокоило появление трояна Backdoor.Win32.Skimer. Это была первая вредоносная программа, целью которой были непосредственно банкоматы. Причем с помощью этого трояна преступники могли не только собрать данные об обработанных в банкомате картах, но и опустошить диспенсер.

Другой широко распространенный способ хищения данных — кибератака. Здесь масса вариаций. Атакованы быть могут сайты интернет-магазинов, системы электронных кошельков, к которым привязаны карты, базы данных самих банков и т. д. Например, в том же 2009 году в США была поймана группа преступников — выходцев из СНГ, которая взломала глобальный процессинг карт RBS Worldpay и украла из 130 банкоматов более 9 млн долларов. Причем преступники изменяли установленные в системе лимиты выдачи наличных по картам клиентов, что позволило воспользоваться одними и теми же картами по несколько раз. Атака на банкоматы шла одновременно в 49 городах, в списке которых, помимо Нью-Йорка, Атланты, Чикаго, Монреаля и Гонконга, фигурировала Москва.

Еще одной схемой, которая представляет большой риск и несет большой ущерб, является так называемый АТМ-реверс, он же обратный реверс. Этот способ мошенничества выявили в 2015 году специалисты Group-IB. Тогда пострадали пять российских банков, ущерб составил более 250 млн рублей.

Суть схемы в том, что преступники использовали уязвимость в процессинге. Чтобы похитить средства, они сначала получали в банке и пополняли в банкомате неименную карту, затем снимали эти деньги в том же банкомате и печатали чек об операции. Далее через удаленный доступ к скомпрометированным ранее POS-терминалам по RNN-референсу, указанному в чеке, формировали команду на отмену операции. В результате баланс карты восстанавливался, и преступники могли снова снимать деньги. При этом физически банкоматы и POS-терминалы находились в разных странах.

Чуть позже, в том же 2015 году, появилась другая схема АТМ-реверса. Деньги снимались уже через банкоматы сторонних банков, а благодаря предварительной компрометации системы управления трансакциями баланс дебетовой карты не менялся.

Наконец, третья схема АТМ-реверса — это управление банкоматом с помощью различных команд и кодов. Сейчас все чаще заражение происходит в результате атаки на сеть банка-эквайера, хотя еще пару лет назад наиболее распространено было заражение с флешки, диска, портативного компьютера или других носителей. Здесь суть — в обход процессинга и системных логов получить доступ к диспенсеру банкомата и забрать наличность. Схема примерно та же, что и с новым бестелесным вирусом, но заражение происходит контактно.

Мобильный и интернет-банкинг, разумеется, тоже под прицелом. И поскольку начиналось все с мелкого мошенничества — краж непосредственно со счетов клиентов, эта область изобилует вариантами заражения и стабильно подрастает как в плане объемов, так и в плане многообразия способов атаки.

Например, в 2014 году двое хакеров из группы Carberp были приговорены к пяти и восьми годам тюремного заключения за построение бот-сети с использованием банковского трояна. Жертвами стали более тысячи россиян, а общая сумма украденных с их счетов денег только по доказанным эпизодам составила порядка 10 млн долларов. На долю этого трояна Carberp приходится примерно две трети заражений банков в мире. Суть его работы проста. Когда пользователь заходил на зараженный сайт, специальная программа-загрузчик определяла тип системы интернет-банкинга, которой он пользуется со своего компьютера, и подбирала подходящий модуль вредоносного ПО. Тот, в свою очередь, подменял реквизиты в легальных платежных поручениях.

Очень распространены трояны, которые атакуют пользователей интернет-банкинга. Они подменяют на компьютере пользователя легальную страницу системы на поддельную. Таким образом, преступники получают логин и пароль доступа к личному кабинету клиента. Опасность в том, что атакующий получает доступ ко всем счетам клиента. Он даже может открыть кредитный счет и сделать клиента должником.

Перехват СМС-сообщений от банка может совершаться также на уровне самого мобильного устройства: для этого преступникам даже не нужно знать ни номера карты, ни номера телефона, ни комбинации логина и пароля. Два года назад появились первые сообщения от клиентов банков, использующих Android-смартфоны, о том, что с их карт пропадают деньги. Попытки узнать баланс карты через СМС результата не давали. О пропаже люди узнавали, когда уже не могли расплатиться картой из-за нехватки средств, или по выписке из банкомата. Троян, который прописывался на смартфоне, отправлял на закрепленный за банком короткий номер команды на перевод средств на подставные карточные счета и затирал отправленные и полученные в ответ сообщения, а также ответы банка на пользовательский запрос о балансе.

СМС-банкинг очень популярен в России: он не требует многоступенчатой авторизации и этим удобен для пользователей. Но и для мошенников. По данным Group-IB, именно в России и СНГ фиксируется максимальное количество таких атак. До разоблачения бот-сеть автоматически совершает от 50 до 200 мошеннических трансакций. Для операций, которые клиенты могут совершать с помощью СМС-команд, как правило, действуют жесткие лимиты. Поэтому средняя сумма трансакции невелика — 3 тыс. рублей. Но в силу массового характера такие мелкие кражи наносят серьезный ущерб.

Чтобы обойти лимиты, преступники используют другую схему. Сначала собирают данные банковских карт через фальшивые диалоговые окна или самого банка, или популярных брендов. Далее распространены два сценария. Либо с помощью сервисов для перевода денег выводят средства с карты, либо преступник устанавливает у себя на телефоне официальное мобильное приложение банка и действует через него. Все коды для подтверждения операций, которые банк отправляет в СМС, перехватывают с помощью того же трояна.

Рекомендация здесь одна — будьте внимательны, обновляйте антивирус. Тем более в случае, если деньги со счета пропали по таким схемам, многие банки рассматривают претензию клиента только при наличии антивируса. В противном случае ответственность за возможные риски лежит на самом клиенте.

Пока преступники чувствуют себя достаточно вольготно в киберпространстве — преступления такого типа сложно расследовать, правовые нормы в этом направлении слабо проработаны, а в банках не всегда есть адекватные инструменты для противодействия. Причем небольшим банкам зачастую проще и дешевле застраховать наиболее уязвимые участки своей инфраструктуры, чем строить полноценный контур защиты, что тоже будет способствовать росту числа атак и вирусных краж.

Однако Банк России понимает щекотливость такой ситуации и предпринимает шаги по минимизации киберрисков банковской системы. В этой связи выглядит логичным ужесточение требований регулятора к кредитным организациям в части наличия и использования различного рода антифрод-механизмов. А создание FinCert стало отправной точкой объединения отрасли в противодействии кибермошенничеству.

Обмен информацией об инцидентах позволяет оперативно использовать ее для защиты от ставших известными угроз. Но, помимо этого, нужно дорабатывать законодательство, повышать грамотность сотрудников банков в области информационной безопасности. Нужны комплексные технологические решения, которые задействовали бы адекватные современным угрозам механизмы, в том числе методы машинного обучения, прогнозирования, построения сетей взаимосвязей, помогали бы быстро собирать доказательную базу и охватывали бы все без исключения информационные системы банка.

Алексей КОНЯЕВ, старший консультант антифрод-практики SAS Россия/СНГ

Бестелесные вредоносные программы являются разновидностью связанных с компьютерным вредоносным программным обеспечением , которое существует исключительно в качестве памяти компьютера -артефакта , то есть в памяти .

Он не записывает какую - либо части своей деятельности на компьютер жесткого диска означает , что он очень устойчив к существующим против компьютерных криминалистических стратегий , которые включают белый список на основе файл, обнаружению подписи, аппаратные средства верификации, модельный анализу, время тиснения и т.д., и оставляет очень мало путем доказательств , которые могут быть использованы в цифровых судебных следователях для выявления внебрачной деятельности.

Как вредоносные программы этого типа предназначена для работы в оперативной памяти, ее долговечность в системе существует только до тех пор , пока система не будет перезагружена .

содержание

Определение

Это синонимия, однако неверно. Хотя вышеупомянутая поведенческая среда исполнения является то же самое, в обоих случаях , то есть оба варианта вредоносных программ выполняются в системной памяти, решающая дифференцировка является метод создания и продления. Вектор инфекции большинства вирусов вовлекает некоторое запись на жесткий диск, для того , чтобы быть выполнены, происхождение которого может принять форму зараженного вложенного файла, устройство внешнего носителя , например , USB, периферический, мобильный телефон и т.д., браузер попутный, боковой канал и т.д.

Каждый из вышеупомянутых методов должен иметь контакт с жесткого диска хост-системы, в той или иной форме, а это означает, что даже при использовании в stealthiest анти-криминалистических методов, некоторые формы зараженного остатка останется на хост СМИ.

Бестелесные вредоносные программы с другой стороны, с точкой начала до окончания процесса ( как правило , путем перезагрузки системы), стремятся не иметь его содержимое записывается на диск. Его цель состоит в том, чтобы жить в нестабильных районах системы , такие как системный реестр , в памяти процессы и зоны обслуживания .

история

Бестелесные вредоносные программы являются эволюционным штаммом вредоносных программ, взявшим на устойчивой модели самосовершенствованию / улучшение с приводом в направлении четко определенно сосредоточены сценарии атак, чьи корни можно проследить до Terminate Stay Resident / Память вирусных резидентных программ, как после того , как они были запущены, будет находиться в памяти в ожидании прерывания системы , прежде чем получить доступ к их потоку управления; примеры которых были замечены в таких вирусах, как Фродо, The Dark Avenger , Количество Зверя.

Более современные эволюционные воплощения , которые были замечены в таких вирусах, как Stuxnet , Duqu , Poweliks, Phasebot и т.д.

Последние достижения

Вредоносные программы была обнаружена только после того, как банк определил код Metasploit Meterpreter, работающий в физической памяти на центральном контроллере домена (DC).

Лаборатория Касперский не единственная компания, определили такие новые тенденции, с большинством из главных ИТ-безопасность антивирусных компаний, которые обращаются с подобными результатами: Symantec, Trend Micro, McAfee Labs, Cybereason и т.д.

Цифровая судебно-медицинская экспертиза

Появление вредоносных программ , которые работают в Бестелесном образом представляет собой серьезную проблему для цифровых судебных следователей, чьи зависимость от возможности получать цифровые артефакты с местом преступления имеет решающее значение для обеспечения цепочки поставок и получения доказательств того, что является допустимым в суде ,

Многие известные цифровые модели судебно-процесс, такие как: Casey 2004, DFRWS 2001, NIJ 2004, Cohen 2009, все встраивать либо обследование и / или фазу анализа в их соответствующие модели, подразумевая, что доказательства могут быть получены / собранным / сохранились некоторые механизм.

Эта точка обеспечивается дополнительно при рассмотрении стандартных операционных процедур цифровых исследователей и как они должны иметь дело с управлением компьютером на месте совершения преступления. Традиционные методы прямого исследователя:

- Не при каких обстоятельствах, включите компьютер

- Убедитесь, что компьютер выключен - некоторые экранные заставки могут дать впечатление, что компьютер выключен, но жесткий диск и монитор активности огни могут свидетельствовать о том, что аппарат включен.

- Извлеките основной источник питания от батареи портативных компьютеров.

- Отключите питание и другие устройства от розетки на самом компьютере

(Взято из ACPO _guidelines_computer_evidence)

Бестелесные вредоносный узурпирует эту модель как приобретение доказательств могут иметь место только в отношении образа памяти , который был получен из живой работающей системы , которая должна быть исследовано. Этот метод, может сам по себе, скомпрометировать образ памяти Приобретенный хозяев и оказывать юридическую допустимость сомнительна, или , по крайней мере, вселить достаточно обоснованные сомнения , что вес доказательств , представленных может быть значительно уменьшена, увеличивая вероятность того, что троянский конь или Содди обороны может быть более эффективно использована.

Это делает этот тип вредоносных программ чрезвычайно привлекательных для противников, желающих закрепиться в сети, выполнить трудно проследить боковое движение и сделать это быстро и немой образом, делая стандартные практики судебно-следственных плохо подготовлены к этой угрозе.

Юридическая допустимость

Поскольку эта форма вредоносных программ может подорвать способность цифрового исследователя, чтобы обеспечить строгое соблюдение сбора доказательств и закрепление на месте преступления, Бестелесный вредонос представляет собой серьезную проблему для юридических преследований при попытке гарантировать, что данные не были его целостность скомпрометирована во время приобретения.

Читайте также: