Что такое бутовый вирус

4.4.1 Бутовые вирусы

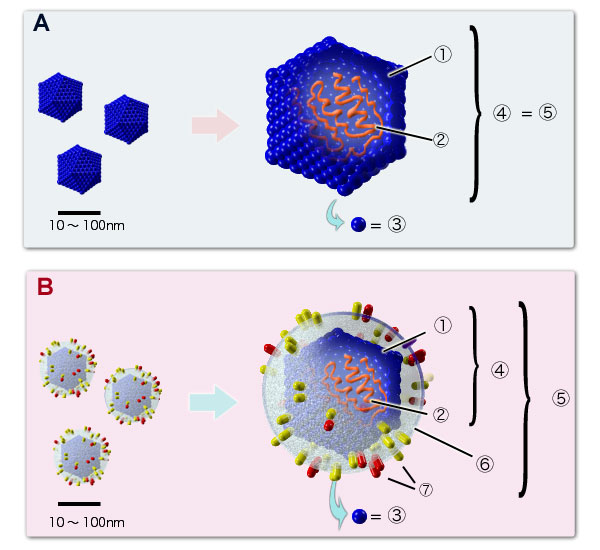

Одной из разновидностей резидентных вирусов являются так называемые бутовые вирусы. Отличительной особенностью последних является инфицирование загрузочного (бут - сектора) магнитного носителя (гибкого или жесткого диска). При этом инфицированным могут быть как загружаемые, так и не загружаемые дискеты.

Голова бутового вируса всегда находится в бут - секторе (единственном для гибких дисков и одном из двух – для жестких), а хвост – в любой другой области носителя.

Хвост бутового вируса всегда содержит копию оригинального бут сектора. Механизм инфицирования, реализуемый бутовыми вирусами таков. При загрузке MS DOS с инфицированного диска вирус в силу своего положения на нем (независимо от того, с дискеты или винчестера производится загрузка) получает управление и копирует себя в оперативную память. Затем он моделирует вектор прерываний таким образом, чтобы прерывания по обращении к диску обрабатывались собственным обработчиком прерываний вируса, и запускает загрузчик операционной системы. Благодаря перехвату прерываний бутовые вирусы могут реализовать столь же широкий набор способов инфицирования и целевых функций, сколь и файловые резидентные вирусы.

Близость механизмов функционирования бутовых и файловых резидентных вирусов сделала возможным и естественным появление файлово - бутовых, или гибридных, вирусов, инфицирующих как файлы, так и бут секторы. Особенностью пакетного вируса является размещение его головы в пакетном файле. При этом голова представляет собой строку или программу на языке управления заданиями операционной системы.

Стелс-вирусы (невидимки) скрывают факт своего присутствия в системе. Они изменяют информацию таким образом, что файл появляется перед пользователем в незараженном виде, например, временно лечат зараженные файлы.

4.6 Полиморфик - вирусы

Полиморфик-вирусы используют шифрование для усложнения процедуры определения вируса. Данные вируса не содержат постоянных участков кода, что достигается шифрованием основного тела вируса и модификациями программы-расшифровщика. В большинстве случаев два образца одного и того же полиморфик - вируса не будут иметь ни одного совпадения. Именно поэтому полиморфик - вирус невозможно обнаружить при помощи выявления участков постоянного кода, специфичных для конкретного вируса. Полиморфизм встречается в вирусах всех типов – от загрузочных и файловых DOS – вирусов до Windows – вирусов и даже макровирусов.

Как видно из рисунка 3, современные компьютерные вирусы обладают широкими возможностями враждебного воздействия, начиная от безобидных шуток и кончая серьезными повреждениями аппаратуры.

4.7 Хронология событий. История компьютерных вирусов от древности до наших дней.

Конец 1960 - начало 1970-х

Первая половина 1970-х годов

Вирус был написан в Пакистане братьями Basit и Amjad Farooq Alvi, оставившими в вирусе текстовое сообщение, содержащее их имена, адрес и телефонный номер. Как утверждали авторы вируса, они являлись владельцами компании по продаже программных продуктов и решили выяснить уровень пиратского копирования в их стране. К сожалению, их эксперимент вышел за границы Пакистана.

Не остались в стороне и не – IBM - компьютеры: было обнаружено несколько вирусов для Apple Macintosh, Commodore Amiga и Atari ST.

Вирус использовал для своего размножения ошибки в операционной системе Unix для VAX и Sun Microsystems. Помимо ошибок в Unix вирус использовал несколько других оригинальных идей, например, подбор паролей пользователей. Подробнее об этом вирусе и связанным с ним инцидентом можно прочитать в достаточно подробной и интересной статье Игоря Моисеева в журнале КомпьютерПресс, 1991, N 8, 9.

Появляются новые антивирусные программы, например, Dr.Solomon's AntiVirus Toolkit, являющийся на сегодняшний день одним из самых мощных антивирусов.

Сентябрь 1989: на рынок выходит еще одна антивирусная программа - IBM AntiVirus.

Популяция компьютерных вирусов непрерывно растет, достигая уже нескольких сотен. Растет и антивирусная активность: сразу два софтверных монстра (Symantec и Central Point) выпускают собственные антивирусные программы - Norton AntiVirus и Central Point AntiVirus. Следом появляются менее известные антивирусы от Xtree и Fifth Generation.

В целом, год 1991 был достаточно спокойным - этакое затишье перед бурей, разразившейся в 1992-м.

Начало 1992: первый полиморфик – генератор VtE, на базе которого через некоторое время появляется сразу несколько полиморфик - вирусов. MtE явился также прообразом нескольких последующих полиморфик - генераторов.

Июль 1992: появление первых конструкторов вирусов VCL и PS-MPS, которые увеличили и без того немаленький поток новых вирусов и, как и MtE в своей области, подтолкнули вирусописателей к созданию других, более мощных конструкторов.

Конец 1992: первый вирус для Windows, заражающий выполняемые файлы этой операционной системы, открыл новую страницу в вирусописательстве.

Вирусописатели серьезно взялись за работу: помимо сотен рядовых вирусов, принципиально не отличающихся от своих собратьев, помимо целого ряда новых полиморфик - генераторов и конструкторов, помимо новых электронных изданий врусописателей появляется все больше и больше вирусов, использующих крайне необычные способы заражения файлов, проникновения в систему и т.д. Основными примерами являются:

Весной 1993 Microsoft выпустил свой собственный антивирус MSAV, основой которого послужил CPAV от Central Point.

Все большее значение приобретает проблема вирусов на компакт-дисках. Быстро став популярными, эти диски оказались одним из основных путей распространения вирусов. Зафиксировано сразу несколько инцидентов, когда вирус попадал на мастер - диск при подготовке партии компакт-дисков. В результате на компьютерный рынок были выпущены довольно большие тиражи (десятки тысяч) зараженных дисков. Естественно, что об их лечении говорить не приходится - их придется просто уничтожить.

Появляются несколько новых достаточно необычных вирусов:

Весна 1995: аннонсирован альянс двух антивирусных компаний - ESaSS (ThunderBYTE anti-virus) и Norman Data Defence (Norman Virus Control). Эти компании, выпускающие достаточно сильные антивирусы, объединили усилия и приступили к разработке единой антивирусной системы.

В целом год 1996 можно считать началом широкомасштабного наступления компьютерного андеграунда на операционную систему Windows32 (Windows95 и Windows NT) и на приложения Microsoft Office. За этот и следующий год появилось несколько десятков вирусов для Windows95/NT и несколько сотен макро-вирусов. Во многих их них вирусописатели применяли совершенно новые приемы и методы заражения, добавляли стелс - и полиморфик - механизмы и т.п. Таким образом, компьютерные вирусы вышли на новый виток своего развития - на уровень 32-битных операционных систем. За два года вирусы для Windows32 повторили примерно все те же стадии, что ровно 10 лет до того прошли DOS-вирусы, однако на совершенно новом технологическом уровне.

Июнь 1997: Появление первого самошифрующегося вируса для Windows95. Вирус, имеющий российское происхождение, был разослан на несколько BBS в Москве, что стало причиной эпидемии.

Ноябрь 1997: Вирус “Esperanto”. Попытка создания (к счастью, неудачная) многоплатформенного вируса, который работает не только под DOS и Windows, но в состоянии заражать и файлы Mac OS (Макинтош).

В октябре 1997 года было подписано соглашение о лицензировании технологий AVP финской компанией DataFellows для использования в своей новой разработке FSAV (F-Secure Anti-Virus). До этого компания DataFellows была известна как производитель антивируса F-PROT.

Закончился год еще одним заметным событием, связанным с именем McAfee: фирмы McAfee Associates и Network General объявили об объединении в единую компанию Network Assotiates и о позиционировании усилий не только в области антивирусных защит, но и в разработке универсальных систем компьютерной безопасности, шифрования и сетевого администрирования. Начиная с этого момента вирусной и антивирусной истории McAfee следует читать как NAI.

Видать у вас уже очень старая мама -- в новые такую защиту, насколько помню, не встраивают.

Поэтому при установке операционки оно у вас тоже появится: ведь установка операционки принципиально связана с изменением загрузочного сектора. И если вы запретите это делать, среагировав на вопрос про вирус как на реальную угрозу -- с нормальной установкой у вас ничего не выйдет.

Лучше вообще отключить эту защиту -- по крайней мере на время установки: иногда наблюдались проблемы даже при положительном ответе на вопрос (возможно что связано с нерасчётно большим интервалом времени, в течение которого юзер реагирует на этот вопрос).

Добавление от 28.11.2008 11:24:

Ну а про PM вам уже сказали. Откройте окно, и запустите его как летающую тарелочку, хоть какая польза будет: очень красиво.

| 4. Roxx2000 , 28.11.2008 12:19 | ||

| 5. Егор , 28.11.2008 12:21 |

| Долго искал ваш ответ, но нашел. Для всех, он в последнем абзаце.

Добавление от 28.11.2008 12:23: Roxx2000 |

| 6. Roxx2000 , 28.11.2008 12:24 |

Не, на самом-то деле, есть один вариант написания бутового вируса для Windows. Но, насколько я знаю, этот вариант ещё никто не реализовал.

| 8. AYM , 28.11.2008 13:04 |

| Джамаль Под Windows бут-вирусы не живут. Поэтому сказки про заражённый бут-сектор можете пересказывать детишкам как Вы самоуверены))) живут. на прошлой недели ловили кто ломится черз прокси на левые сайти, которых в природе нет. в результате выловлен BACKDoor.MaosBoot судя по антивию именно в бутблоке он и проживал |

| 10. Roxx2000 , 28.11.2008 13:41 |

| 11. Antech , 29.11.2008 17:02 |

| Бутовые вирусы до сих пор существуют. Сравнительно недавно восстанавлиал я кому-то разделы, в MBR был вирус. Подробности не помню. То, что вирус загрузочный, это 100%. Собственно, об этом сказано в описании вируса, которое было найдено в сети. И то, что я увидел на диске, описанию соответствовало. Вирус пишется в MBR вместо обычного загрузчика. Оригинальную MBR он копирует в один из неиспользуемых начальных секторов. Что характерно, вирус создает раздел с типом 0E (не путать с 0F) или изменяет тип на 0E существующему разделу, я точно не помню. Что происходит с функционированием вируса после загрузки Винды - это другой вопрос, но, так или иначе, вирус был словлен на компе с Виндой, и вирус сделал свое дело. Так что не перевелись еще загрузочные тараканы. |

Добавление от 13.01.2009 03:30:

Victoria 4.3 Windows Хотел закачать но Avast червя не захотел

| 13. mwz , 13.01.2009 09:35 |

| Фарамир

WinHex хотя бы. |

| 14. Antech , 13.01.2009 12:42 |

| Фарамир WinHex, DMDE, HxD, Tiny Hexer. |

| 15. Argogo , 13.01.2009 22:50 |

| Я так понимаю, что безусловная перезапись MBR при помощи одной из команд консоли восстановления (кажется FIXMBR) не рассматривается? (Для осей до win2k- FDISK /MBR) |

| 17. Antech , 16.01.2009 14:16 |

| Argogo Надежнее посмотреть/исправить редактором. Тем более, это очень просто. |

| 18. Sergonian , 26.06.2009 22:35 |

| Такая же проблема. Товарищ принес бук, тупо виснет виста при загрузке. Удалил. Начал ставить ХР, синее окно при установке. Вобщем раз пять пробовал и все разные ошибки выскакивают, то файл скопирован неверно , то хард неисправен. Викторией прошел, диск нормальный, да и буку год всего и немного пользуются. Решил винт на комп поставить, начал винду грузить и у меня синее окно. Проверил нод-32 обнаружил вирус в загрузочном секторе на его диске и у меня на флешке. Я его сразу убрал, а флешку форматнул PeToUSB- прога для загрузки винды с флеш. На флешке вирус пропал, на моих дисках его нет, а как здесь избавиться не знаю. Да у товарища бук был нете, тупо завис. Он выключил, а запуститься больше не смог. Можно ли как-то форматировать загрузочный сектор? Как можно с командной строки форматнуть его? |

| 19. Antech , 26.06.2009 22:46 |

| Sergonian Magic Boot Disk - MHDD - CLRMBR. (Разделы будут удалены.) Если надо сохранить таблицу разделов. WinHex, HxD или DMDE; открыть физический диск и обнулить байты 0. 1BDh. Можно также в консоли восстановления FIXMBR, вроде должно сработать. Но если при установке ошибки разные, врядли это вирус. Вы ведь грузитесь с установочного компакта, вирусу не передается управление. А установщик переписывает загрузчик в MBR и вирус улетает. |

Компания Symantec сообщила об обнаружении нового образца хакерского программного обеспечения, способного изменять загрузочный сектор главного жесткого диска компьютера. В компании отмечают, что обнаруженное ПО относится к средствам удаленного администрирования (руткит) и предназначено для работы с Windows.

По словам экспертов Symantec, обнаруженный код - это принципиально новая разработка, которая не использует какие-либо ранее задействованные вредоносные коды, поэтому на сегодня далеко не все антивирусы способны обнаруживать новый руткит.

Руткит модифицирует код главного загрузочного сектора (master boot record), где хранится информация об операционной системе или системах (если их несколько), которой следует передать управление компьютером после проверки BIOS.

"Традиционные руткиты инсталлируются в системе как драйверы, примерно также как и остальное программное обеспечение и файлы. Эти драйверы грузятся вместе с операционной системой на этапе включения компьютера, но новый руткит записывает себя еще до операционной системы и начинает выполнятся до старта ОС", - говорит Оливер Фредрих, руководитель антивирусного подразделения Symantec.

"Такой метод дает беспрецедентный контроль над компьютером, фактически код прячется там, где ни один руткит до него не прятался", - говорит он.

По данным исследователей из института SANS, статистический анализ показал, что на сегодня данным руткитом заражены несколько тысяч компьютеров по всему миру, а первые признаки нового вредоносного кода появились в середине декабря 2007 года. Кроме того, в SANS сообщили, что обнаружили несколько сайтов, при помощи которых руткит распространяется.

"Это очень серьезная угроза и она показывает навыки ряда компьютерных преступников. Несмотря на то, что концепция несанкционированного модифицирования не нова, примененный подход ранее почти не использовался. Очевидно, что здесь поработали профессионалы, которые в последствии на базе этого кода могут создать и дополнительные схемы похищения данных и получения контроля над пользовательским компьютером", - говорят в Symantec.

В Verisign отметили, что первая волна атак нового руткита, судя по данным траффика, была 12 декабря, вторая - 19 декабря 2007 года. По словам Мэтью Ричардса, директора VeriSign iDefense Labs, на сегодня около 5 000 компьютеров заражены руткитом.

В Symantec говорят, что полученные на данный момент сведения свидетельствуют о том, что код работает только в Windows XP, пользователи Windows Vista пока находятся вне опасности, так как для своей работы руткит требует административных привилегий, а Vista при подобных обращениях выводит запрос на выполнение.

Еще одна опасность кода заключается в том, что из-за нахождения в главной загрузочной записи его крайне трудно обнаружить из операционной системы средствами антивируса. "Единственный верный способ удалить этот код - запуск консоли восстановления Windows c инсталляционного диска, также следует воспользоваться командой fixmbr в командной строке. В ряде BIOS есть функций для запрещения записи в загрузочный сектор, сейчас эта функциональность может оказаться полезной", - говорит Элия Флорио, антивирусный аналитик Symantec.

Более подробные данные о рутките можно получить по адресу gmer.net/

mbr/

| 21. Sergonian , 26.06.2009 23:39 |

| Antech! Благодарю что откликнулся. Нно я не силен с доспрогами. Скачал Magic Boot Disk v2.0, загрузил, диск опредилился. C:\MHDD> Здесь что напечатать, чтоба весь диск форматнуть с загрузочным сектором или загрузочный? |

| 23. Sergonian , 27.06.2009 01:19 |

| Я не на шутку озадачился. У меня дисковод пропал. В оборудовании совсем его нет. Час назад нарезал Magic Boot Disk v2.0, сейчас хотел нарезать mhdd32ver4.6, а дисковода нет |

C:\MHDD> Здесь что напечатать

MHDD.EXE

Shift+F3 - Выбрать диск

ID (EID) - Проверить, что выбран нужный диск

CLRMBR - Очистить MBR (с записью копии в сектор 1)

Не забывайте, что таблица разделов будет удалена. Чтобы вернуть разделы:

TOF

Filename: mbr.img

Start LBA: 1

End LBA: 1

FF

Filename: mbr.img

Start LBA: 0

End LBA: 0

Естественно, это также вернет и гипотетический вирус.

Вы память проверили? MBR'ные вирусы до сих пор бывают, я как-то видел один, но это очень редко. Чаще обычные черви..

| 25. Sergonian , 02.07.2009 17:40 |

| в Диспетчере Устройств, в Управлении Дисками Только виртуальные созданные Alcohol 120%

Добавление от 02.07.2009 17:47: В ноутбуке виндовс стал, но все проги при установке дают различные ошибки. Бывает просто выключу бук через меню пуск, после включения тоже пишет, что виндовс восстановлен после серьезной ошибки. Чем можно просканировать память и дисковод? Подозрение что с дисковода все с ошибками грузится. Нод 32 обновленный поставил вирусы не находит, но сейчас при очередном сканировании диска бук завис напрочь, даже диспетчер задач не вызывается и индикатор дисковода не горит и не мигает. |

| 26. Walen , 06.08.2011 23:04 |

| Привет всем! У меня вирус в шестнадцатиричном секторе как мне удалить его форматирование и удаление не помогает только если уничтожение файлов помогает, но я уже не смогу востоновить файлы, а они мне нужны помогите пожалуста?

Антивирусы Firewal не советовать тоже не поможет! Спасибо! |

| 27. AYM , 07.08.2011 00:10 |

| Walen меня вирус в шестнадцатиричном секторе где-где? форматирование и удаление не помогает только если уничтожение файлов помогает Если сравнивать компьютер с человеком, а вернее реальную жизнь с виртуальной, то можно провести параллели между человеческим здоровьем и компьютерным, а точнее между той заразой, которую мы и в реальной, и в виртуальной жизни называем вирусами. Вирус (производное от латинского слова "яд") - микроскопическая частица, способная инфицировать клетки живых организмов. На борьбу с биологическими вирусами брошены различные прививки и таблетки (а в перспективе и наномедицина), а на борьбу с программными (виртуальными) брошены антивирусные приложения. Но откуда берутся вирусы? Вот в чем вопрос. С теми, которые вредят здоровью человека, все понятно: новые вирусы возникают вследствие природной мутации, а иногда не без человеческой помощи. Что же касается компьютерных вирусов, то они сами на свет появиться не в состоянии, их изначально придумали очень умные молодые люди. Одним из первых вирусописателей (а по некоторым источникам он был именно первым) стал Фред Коэн, аспирант калифорнийского университета. Свой первый вирус он написал в ноябре 1983 года в ходе исследований, связанных с компьютерной безопасностью. Немного позже работа над написанием вирусов была запрещена и прекращена. Что характерно, вирус, написанный Фредом, работал на машине VAX 11/750 под управлением системы Unix, той самой, на которой вирусы так и не прижились. Но именно этот день можно считать рождением новой забавы, которая со временем превратилась в настоящий террор и преступление в руках людей, начиная от несовершеннолетних одиночек и заканчивая целыми плотно сплоченными сетевыми бандами хакеров. Если мы уж завели разговор о вирусах, то давайте разберемся с тем, какие именно типы вирусов бывают. Но для начала необходимо понять, что вирус, троян и червь - это разные вещи, а вирусами их называют, как бы объединив в единую группу логически. Если же называть все "по науке", то весь этот зоопарк нужно именовать не иначе как Riskware. Бутовые вирусы (Boot viruses) - этот тип вирусов заражает загрузочную область дискет и жестких дисков; запускается во время загрузки системы и начинает свои зловредные действия. Макро-вирусы - этот тип вирусов был разработан специально для распространения с помощью документов, созданных в пакете Microsoft Office (а точнее, MS Word). Принцип работы прост как день: в момент запуска текста или таблицы на редактирование (но не на просмотр сторонней программой вьювером) запускается деструктивная макрокоманда (вирус), написанная на языке Visual Basic. Черви - обычно распространяются посредством почтовых программ при получении сообщения. Некоторые из них нужно запустить вручную из вложения, некоторые запускаются сами в момент загрузки, а некоторые вообще достаточно всего лишь выделить мышкой для удаления - и вирус запущен. Также могут быть черви, распространяющиеся через видеосервисы (типа YouTube). Если в процессе просмотра видео к вам на винчестер в ОС через дыру в браузере пролазит вирус и начинает вредить, я думаю, понятно, почему этот тип вируса называют червем. Черви как раз и используют слабые места (дыры) в операционных системах, браузерах и приложениях, а критические обновления призваны устранить такую возможность - но на практике обновления к дырам (заплатки, патчи) выпускают во много раз реже, чем черви и эксплойты к ним. Самое неприятное то, что черви, в отличие от вирусов, удалить антивирусом можно не во всех случаях, иногда пользователю приходится удалять их вручную. Нередко на сайтах производителей антивирусных программ можно узнать инструкции по удалению того или иного червя. Трояны (троянские кони) - если вспомнить историю Древней Греции, то сразу станет понятно, что это за тип вируса. Вкратце напомню. Легенда гласит, что во время войны между греками и троянцами греки соорудили огромного деревянного коня и залезли внутрь него, а троянцы возьми да и втащи его в город. Ночью оттуда повылазили "гости" и тут такое началось.… В общем, в компьютерном мире то же самое: скачали вы, значит, какой-нибудь там кейген (генератор кодов к программам, обычно хакерская машинка для взлома платной продукции), и во время генерирования кода к вам на компьютер распаковывается программка в несколько десятков килобайт (а то и байт!) и приступает к работе. Обычно троянские кони выполняют кражу различной информации, начиная от паролей к банковским счетам и кошелькам и заканчивая отчетом обо всех нажатых клавишах в системе, ну и еще совершают массу неприятных действий. Конечно, трояны могут залазить на компьютер не только через различного рода сомнительные программы, они могут быть внедрены даже в антивирус, скачанный из ненадежного источника, или находиться в любой другой с виду надежной программе, так что следите за тем, откуда качаете софт. Программы-звонилки (дайлеры) - вирусы этого типа призваны совершать через модем, установленный в системе, звонки на очень дорогие номера, находящиеся за границей, обеспечивая хозяину компьютера колоссальные счета за телефонные переговоры. Вообще этот тип вирусов из разряда вандальских шалостей, но иногда он может принести и материальную выгоду своему хозяину. Представьте тарифный пакет сотового оператора, в котором за каждую минуту входящего звонка начисляются бонусы. Прикинули? Кейлоггеры - "слушают" прерывания клавиатуры и записывают их в лог-файл, после чего отправляют на некоторый почтовый адрес своего хозяина, который таким образом получает все пароли и секреты, вплоть до набранных документов в любом текстовом приложении. Spyware (спайвары) - программы-шпионы. Интегрируясь в вашу систему очень глубоко (скрытые инсталляционные папки и скрытые процессы) они записывают о вас всю информацию и отправляют на e-mail или оставляют логи на компьютере. Сбор информации ведется, начиная о посещенных сайтах и заканчивая запущенными приложениями и разговорами через сервисы типа Skype. Иногда программы-шпионы распространяются совершенно легально и призваны следить за детьми, работающими на компьютере, о них часто пишут в компьютерных изданиях, они платные и зачастую содержат в себе модули, шпионящие за машиной, на которую инсталлированы. Adware - это очень интересный тип вирусов; попадая к вам в систему, а именно в конфигурационные файлы почтовиков и браузеров, а также в реестр, они показывают вам рекламу с различных источников, которую вы вовсе не желаете лицезреть, тем самым, принося деньги хозяевам, заключившим сделку с рекламодателем. Root-kit - это целый набор инструментов, которые позволяют управлять вашей системой удаленно и выполнять абсолютно все действия, вплоть до форматирования разделов. Происхождение этого типа вредоносных программ совсем безобидное, они относятся к инструментам для системных администраторов, загружаются на компьютеры через так называемые лазейки бэкдоры (backdoor), которые находят портсканерами или используя программы-эксплойты, предварительно снимая баннеры с системы удаленно и узнавая таким способом, какой тип ОС установлен на машине (сервере) и какой тип эксплойта туда применим. Ну, тут уже попахивает удаленным взломом системы. Фишинг, спуффинг, тайпсквоттинг и спам тоже можно в некотором роде отнести к вирусам, хотя это скорее технологии обмана и мошенничества, которые нацелены на то, чтобы заработать денег на неопытном или невнимательном пользователе. Полиморфные вирусы - вирусы этого типа, попадая на машину, сразу стараются видоизменить свой код, что очень затрудняет выпуск сигнатур и отслеживание мутации этой твари; также в эту группу не грех будет включить и вирусы-невидимки, которые маскируются в системе, становясь как бы обычным процессом word.exe. Как видите, основной список компьютерной заразы очень обширен, и при активном и неосторожном пользовании компьютером (а особенно когда есть доступ в Интернет) можно заразить его вирусом, который может причинить множество неприятностей. О них давайте поговорим отдельно. Каким образом вирусы попадают на компьютер, мы немного разобрались, теперь давайте рассмотрим, какой вред могут причинить вирусы и как они работают. Попав на ваш компьютер и запустившись, вирусы чаще всего записывают себя в ключе реестра на автозагрузку и после следующего старта начинают свои действия, спектр которых начинается мелкими шалостями в виде появляющихся на мониторе неприличных слов и заканчивается парализованной сетью или испорченными .exe файлами. Вообще на этот счет можно написать целую книгу, случаев много - и вы поймете по поведению системы, что с ней что-то не так. Стоит отметить, что любой вирус сначала нужно запустить, а каким методом это будет сделано - совершенно не важно, иногда вирусы способны даже блокировать работу брандмауэра и антивируса, полностью захватывая контроль над системой. Также уместно будет напомнить, что активный вирус всегда загружен в оперативную память (иначе он просто как кобра в ящике). В *nix системах с вирусами дела обстоят намного лучше. Дело в том, что файловые вирусы здесь вообще не получили распространения, поскольку в эту операционную систему изначально была заложена концепция мониторинга целостности файлов встроенными утилитами типа Tripwire и AIDE, и незаметно изменить файл практически невозможно ни системой, ни пользователем. А если еще и учесть очень гибкую схему распределения прав пользователям, то получить доступ к системным файлам становится просто нереально. Конечно, как и во всех ОС, в *nix системах есть и слабые места, а именно атака на приложение и переполнение буфера. Сейчас идет усовершенствование работы стека памяти, и скоро нападающему будет трудно просчитать, какой стек будет использоваться следующим, так что выполнить метод переполнения буфера станет еще сложней. Существует немного троянов, шпионов, adware и червей для систем Linux, но их доля настолько ничтожна, что даже неудобно говорить, а уж взломать удаленно эту систему удается вообще только крутым асам. Немаловажную роль здесь играет и то, что это открытая ОС и, притом, что написать к ней вирус не так-то просто, заплатку сделают в одно мгновение. В быту у пользователей ходят разные сказки о вирусах, которые якобы выводят из строя железо, начиная от сгоревших процессоров и заканчивая повреждением нулевой дорожки винчестера. Это неправда. Уже довольно долгое время вирусы могут создавать только программные (софтовые) проблемы (хотя иногда испорченная информация на корпоративном компьютере бухгалтера может стоить десятка геймерских машин). В незапамятные времена писались вирусы, которые могли причинить вред компьютерам, вернее их железной части, но в то время железо было столь ненадежное, что сравнивать с нынешним не приходится. В пример можно привести вирус, задача которого заключалась в том, чтобы свести лучи ЭЛТ-монитора в одну точку и через пару минут получить на этом месте прогоревший люминофор. Были вирусы, перепрошивающие системный BIOS, тем самым, выводя из строя машину - но это было уже не смертельно. А качество и безопасность нынешнего железа делает его повреждение просто невозможным. Какие они, антивирусы? Антивирусы бывают нескольких типов, а именно программные, аппаратные и онлайновые. Программные антивирусы - это те, которые мы привыкли видеть установленными на своих компьютерах, а аппаратные решения обычно применяются в бизнес-сетях. Аппаратные антивирусы способны "на лету" сканировать весь приходящий и исходящий IP трафик, что позволяет снимать нагрузку на процессоре сервера, а вдобавок ограждают всю сеть от входящих через Интернет вирусов (однако не стоит забывать, что вирусы попадают на компьютеры не только через сеть, но и посредством различных съемных носителей). В пример можно привести решение от компании ZyXEL и Лаборатории Касперского ZyWALL UTM. Также существуют антивирусные решения, которые "вшиты" в железо, а именно в материнские платы и процессоры, но такие решения сразу лучше отключать, поскольку они очень сильно нагружают машину в целом, сканируя и анализируя работу приложений в реальном времени, да и эффективность их спорная. У многих пользователей (даже старожилов "компьютерного фронта") выработалось свое мнение по поводу качества того или иного антивирусного пакета, но далеко не все представляют, сколько вообще в мире существует антивирусов, какими мерками измеряют их производительность и реально ли вообще это сделать. А споры на тему качества антивируса вообще в 99% случаев не подкреплены никакими серьезными аргументами, кроме "грузит систему и не ищет вирусы". Но давайте обо всем по порядку. Для начала я бы хотел привести три основные группы антивирусных компаний, по мнению авторитетного журнала Virus Bulletin, который мы еще вспомним. Первая группа: Symantec (США) Вторая группа: Sophos (Англия) Третья группа: Alvil - Avast (Чехия) Также существуют компании, такие как немецкая G-Data, которая продает антивирус, созданный на базе российского AVP, они в список не попали, среди их продуктов есть и антивирусы с достаточно громкими именами. Не стоит воспринимать этот список как мерило для антивируса, это лишь отображение ситуации в расстановке сил на мировом рынке, а не продукта в целом, ведь в США пользователей ПК гораздо больше, чем в Украине или России, а уж про Китай и Японию я вообще молчу. Конечно, я бы с удовольствием написал о таких продуктах, как детища компании АО "Диалог Наука" Aidstest, Dr. Web, Adinf, и о лаборатории Касперского, и о таких людях, как Евгений Касперский, Игорь Данилов и Дмитрий Лозинский поименно, но боюсь, что статья получится просто огромной. Также иногда случаются порой курьезные ситуации, когда пользователь скачивает из сети антивирус, устанавливает его (или вообще запускает единственный экзешник, из которого он состоит), и тот находит на эталонной (свежеустановленной) ОС несколько десятков "выдуманных" вирусов, попутно предлагая купить лицензию и скачать новые сигнатуры и полифаг, который вылечит зараженные файлы. Конечно, на такие обманные программы нужно обращать особое внимание. Кстати, вот один из таких псевдоантивирусов - Hoax.Renos. Теперь нужно определиться с тем, для каких целей нам нужен антивирус, как происходит его установка, настройка, обновление и поддержка, с какими трудностями можно столкнуться в процессе использования антивируса, а для чего антивирус не подходит вообще. Также мы коснемся того, как антивирус обнаруживает вирусы, какие типы обнаружения существуют и как он работает в принципе. Читайте также:

|