Что такое exploit это вирус

Эксплойтом называется любая несанкционированная и противоправная атака, совершаемая с использованием уязвимости в программном обеспечении, сетях или оборудовании. Атака, как правило, осуществляется с помощью компьютерной программы, фрагмента программного кода или последовательности команд с целью захвата контроля над системой, нарушения ее функционирования или получения хранимых в сети данных.

На стадии разработки во все программы и сети встраиваются механизмы защиты от хакеров по типу замков, предупреждающих несанкционированные посягновения извне. Уязвимость же похожа на открытое окно, пробраться через которое не составит большого труда для злоумышленника. В случае с компьютером или сетью злоумышленники могут установить вредоносное ПО, воспользовавшись уязвимостью, с целью получить контроль или инфицировать систему в своих корыстных целях с соответствующими последствиями. Чаше всего все это происходит без ведома пользователя.

Эксплойты вызываются ошибками в процессе разработки программного обеспечения, в результате которых в системе защиты программ оказываются уязвимости, которые успешно используются киберпреступниками для получения неограниченного доступа к самой программе, а через нее дальше - ко всему компьютеру. Эксплойты классифицируются в соответствии с типом уязвимости, которая используется хакером: нулевого дня, DoS, спуфинг или XXS. Разумеется, разработчики программ в скором времени выпустят обновления безопасности с целью устранения найденных дефектов, однако до этого момента программа является по-прежнему уязвимой для злоумышленников.

Так как эксплойты используют бреши в механизмах безопасности программ, у рядового пользователя практически нет шансов определить их наличие. Именно поэтому чрезвычайно важно поддерживать установленные программы обновленными, в особенности своевременно устанавливать обновления безопасности, выпускаемые разработчиками программ. В случае, если разработчик ПО выпустит обновление безопасности для устранения известной уязвимости в своем ПО, но пользователь не установит его, то, к сожалению, программа не получит необходимые самые последние вирусные определения.

Ввиду того, что эксплойты являются последствием совершенных недочетов, их устранение входит в прямые обязанности разработчиков, поэтому именно авторы должны будут подготовить и разослать исправление ошибок. Тем не менее, обязанность поддерживать установленные программы обновленными и своевременно устанавливать пакеты обновлений, чтобы не дать хакерам шансов воспользоваться уязвимостями, лежит полностью на пользователе программы. Одним из возможных способов не пропустить самые свежие обновления - использовать менеджер приложений, который позаботится о том, чтобы все установленные программы были обновлены, или - что еще лучше - воспользоваться инструментом автоматического поиска и установки обновлений.

- Убедитесь, что вы установили самые свежие обновления безопасности и патчи для всех программ

- Чтобы быть в безопасности онлайн и оставаться в курсе событий, устанавливайте все обновления сразу после их выпуска

- Установите и используйте антивирус класса премиум, который способен автоматически обновлять установленные программы

Полагайтесь на здравый смысл и следуйте базовым правилам безопасной работы в Интернете. Хакеры могут воспользоваться уязвимостью только в том случае, если им удастся получить доступ к вашему ПК. Не открывайте вложения в подозрительных сообщениях и не загружайте файлы из неизвестных источников. Поддерживайте установленные программы обновленными, а также своевременно устанавливайте обновления безопасности. Если хотите максимально упростить эту задачу, скачайте антивирус Avast, который не только обеспечит надежную защиту от всех типов вредоносного ПО, но и поможет с установкой самых свежих обновлений для сторонних программ.

Эксплойты представляют из себя особый вид вредоносного ПО, которое используется злоумышленниками для установки различных троянских программ или бэкдоров на компьютер пользователя. Такая операция установки с использованием эксплойтов осуществляется незаметно для пользователя, что дает злоумышленникам неоспоримые преимущества. Эксплойт пытается использовать уязвимость в том или ином компоненте ОС для проведения подобной операции.

Для пользователя наиболее опасным сценарием является использование злоумышленниками эксплойта, который позволяет удаленно установить код в ОС. В таком случае человеку достаточно посетить скомпрометированный веб-ресурс для заражения вредоносным кодом (drive-by). Если на вашем компьютере установлена уязвимая версия ПО: браузера или плагинов к нему, то вероятность того, что вы сможете заразиться вредоносным кодом очень высока.

Обновлять ОС, а также установленное ПО является хорошей практикой поскольку производители регулярно закрывают вновь появляющиеся в нем уязвимости. К числу компонентов, через которые пользователь подвергается особому риску, можно отнести следующие:

Антивирусные продукты умеют обнаруживать эксплойты по сигнатурам. Таким образом он позволяет защитить пользователя от вредоносного контента на лету, заблокировав соответствующую веб-страницу с вредоносным содержимым.

Современные выпуски Microsoft Windows: Windows 7, 8 и 8.1 имеют встроенные механизмы, которые позволяют защитить пользователя от деструктивных действий эксплойтов. К таким возможностям относятся:

Файлы, предназначенные для открытия в программах Adobe Reader, Acrobat имеют формат PDF и являются достаточно опасными, особенно, если получены из неблагонадежных источников. Adobe расширили PDF до маскимально возможного уровня, позволяя встраивать туда всевозможное содержимое. Одним из основных преимуществ использования документов в формата PDF является кроссплатформенность при условии доступности ридера (Adobe Reader) для необходимой вам платформы.

Во многих случаях злоумышленники используют именно вредоносные PDF-файлы для доставки вредоносных программ пользователю. В случае если используемая версия Adobe Reader является уязвимой, существует высокая вероятность заражения компьютера.

Обратите внимание, что при включении защищенного режима, Adobe Reader отключает ряд функций, которые могут быть использованы в PDF-файлах. Поэтому при открытии файла вы можете получить следующее уведомление.

Рис. Всплывающая подсказка, указывающая на активный защищенный режим просмотра.

В случае если вы уверенны в происхождении этого файл, вы можете активировать все его функции нажав соответствующую кнопку.

Adobe Flash Player

Злоумышленники очень любят Adobe Flash Player. Поскольку его плагины для проигрывания содержимого используются во всех браузерах, поиск уязвимостей в нем и последующеее их использование во вредоносных целях является крайне приоритетной задачей у злоумышленников.

Как и другое ПО от Adobe, Flash Player регулярно обновляется в рамках выпускаемых компанией серий обновлений (Adobe Security Bulletins). Большинство из этих уязвимостей имеют тип Remote Code Execution, это говорит о том, что злоумышленники могут использовать ту или иную уязвимость для удаленного исполнения кода.

Для проверки вашей версии Adobe Flash Player воспользуйтесь офиц. источником Adobe здесь.

Кроме этого, браузеры поддерживают возможность полного отключения плагина Flash Player, для запрещения браузеру проигрывать подобное содержимое. Мы уже писали развернутую статью о проблемах использования плагина Java в браузерах здесь. Отключение плагина Flash Player производится аналогичным образом.

Для Google Chrome.

ESET Exploit Blocker

Является надстройкой над проактивной защитой в новейших версиях антивирусных продуктов седьмого поколения ESET Smart Security и ESET NOD32 Antivirus. В отличие от обычного статического обнаружения по сигнатурам, модуль Exploit Blocker анализирует поведение приложения на предмет совершения им подозрительных действий и приемов, которыми пользуются эксплойты. После обнаружения подобных действий, они подвергаются анализу и вредоносный процесс немедленно блокируется. Некоторые подобные действия подвергаются дополнительному анализу в нашем облаке, что предоставляет дополнительные возможности по защите пользователей от таргетированных атак и атак с применением 0day эксплойтов.

Мы уже писали в начале нашего материала, что наиболее предпочтительным методом атаки на пользователей для злоумышленников является удаленное исполнение кода через браузер (drive-by download). Так или иначе, вне зависимости от установленных плагинов сам браузер может содержать и, потенциально, содержит определенное количество уязвимостей. Если уязвимость уже исследована разработчиками и для нее выпущено обновление, пользователь может установить обновление и не беспокоиться, что злоумышленники скомпрометируют его ОС. С другой стороны, если злоумышленники используют еще неизвестную уязвимость, т. е. ту, которая не была закрыта (0day), ситуация для пользователя осложняется.

Enhanced Protected Mode (EPM) был доработан для Windows 8. Если вы используете EPM в Windows 7 x64, то эта возможность обеспечивает запуск вкладок браузера как 64-битных процессов (по умолчанию IE запускает свои вкладки как 32-битные процессы). Заметьте, что по умолчанию EPM выключен.

Рис. Демонстрация работы EPM на Windows 7 x64 [с использованием MS Process Explorer]. С включенной опцией, процессы вкладок браузера запускаются как 64-битные, что затрудняет их возможность эксплуатации для установки вредоносного кода.

Рис. Демонстрация работы EPM на Windows 8, для вкладок включен AppContainer (aka sandboxing).

Рис. Различия в работе EPM на Windows 7 & 8.

Google Chrome как и IE также имеет специальные возможности по предотвращению атак типа drive-by download. Но в отличие от него, режим sandboxing для Chrome работает постоянно и не требует дополнительных действий по его включению со стороны пользователя.

Режим sandboxing для Chrome означает, что процессы вкладок запускаются с пониженными привилегиями, что не позволяет им выполнять различные системные действия.

Рис. Режим sandboxing как он реализован в Google Chrome. Почти все идентификаторы безопасности пользователей групп SID в маркере доступа имеют статус Deny, что запрещает процессу выполнять важные системные функции, разрешенные этим группам.

Рис. Chrome использует специальный объект задания, в который включаются все процессы браузера. Объект позволяет ограничивать действия приложения по отношению к ресурсам ОС, препятствуя эксплуатирование браузера злоумышленниками.

Рис. Google Safe Browsing в Google Chrome в действии.

По отношению к браузеру и ОС представляет из себя виртуальную машину (или среду JRE) для исполнения приложений Java. Платформенная независимость таких приложений делает Java очень популярной в использовании, на сегодняшний день ее используют на более чем трех млрд. устройств.

Как и прочие плагины к браузеру, плагин Java является достаточно привлекательным к использованию для злоумышленников, а учитывая предыдущий опыт использования ими уязвимостей можно сказать, что Java представляет из себя наиболее опасный компонент из всех других плагинов браузера.

В нашем ранее опубликованном материале о проблемах использования Java на вашей системе мы писали каким образом можно отключить этот плагин для различных браузеров в случае, если вы не пользуетесь приложениями Java и не хотите подвергать себя опасности.

Когда вы используете Java на Windows, то настройки безопасности этой программы можно регулировать с использованием апплета на панели управления. Кроме этого, новейшие ее версии позволяют настраивать параметры безопасности более детально, что позволяет запускать только доверенные приложения.

Рис. Настройки обновлений для Java. Проверка обновлений включена по умолчанию, пользователь уведомляется перед операцией их загрузки.

Компания Microsoft выпускает бесплатный инструмент для пользователей, который поможет защитить ОС от методов атак, применяемых в эксплойтах.

Рис. Интерфейс EMET.

Инструмент Enhanced Mitigation Experience Toolkit (EMET) использует превентивные методы по блокированию различных действий эксплойтов для защиты приложений от атак. Несмотря на то, что современные Windows 7 и Windows 8 имеют встроенные, включенные по-умолчанию, возможности DEP и ASLR, направленные на смягчение (mitigation) последствий эксплуатирования, EMET позволяет ввести новые возможности блокирования действий эксплойтов, а также включить DEP или ASLR принудительно для нужных процессов (усилить защиту системы на более старых версиях ОС).

Более подробную информацию об использовании EMET и обзор его возможностей см. на нашем корпоративном блоге.

Некоторые компоненты Windows, которым мы не уделяли особого внимание выше, также могут использоваться злоумышленниками для удаленного исполнения кода или повышения привилегий.

Рис. Статистика исправлений различных компонентов Windows в рамках месячных обновлений patch tuesday. Рейтинг показывает компоненты, которые обновлялись чаще остальных за первое полугодие 2013 года.

Вторым наиболее исправляемым компонентом является известный драйвер подсистемы windows – win32k.sys, который обеспечивает работу графической системы ОС в режиме ядра. Уязвимости в этом компоненте используются злоумышленниками для повышения привилеги в системе, напр. обхода ограничений, накладываемых UAC.

Обратите внимание, что по умолчанию в Windows 7 & 8 имеется возможность автоматической доставки обновлений пользователю. Проверить обновления можно также через панель управления.

[1] The Security Architecture of the Chromium Browser link

[2] Understanding IE Enhanced Protected Mode link

Разработчики защитных решений часто упоминают эксплойты как одну из самых серьёзных проблем безопасности данных и систем, хотя и не всегда ясно, почему. Попробуем разобраться в этом вопросе

Разработчики защитных решений часто упоминают в своих публикациях эксплойты как одну из самых серьезных проблем безопасности данных и систем, хотя и не всегда ясно, какова разница между эксплойтами и вредоносными программами в целом. Попробуем разобраться с этим вопросом.

Эксплойты — это подвид вредоносных программ. Они содержат данные или исполняемый код, способный воспользоваться одной или несколькими уязвимостями в программном обеспечении на локальном или удаленном компьютере.

Браузеры наряду с Flash, Java и Microsoft Office являются одними из самых подверженных атакам категорий программного обеспечения. Из-за их повсеместности их активно исследуют как эксперты по безопасности, так и хакеры, а разработчики браузеров вынуждены регулярно выпускать патчи для исправления уязвимостей. Лучше всего эти патчи устанавливать сразу, но, к сожалению, так происходит далеко не всегда — ведь при этом придется закрывать все вкладки.

Особую проблему, конечно, представляют собой эксплойты неизвестных уязвимостей, обнаруженных и использованных преступниками, — так называемые уязвимости нулевого дня. Может пройти много времени, прежде чем производители узнают о наличии проблемы и устранят ее.

Следующая часть вполне техническая, так что не стесняйтесь проматывать, если только вам не в самом деле интересно, как это работает. Имейте в виду при этом, что киберпреступники часто предпочитают эксплойты прочим методам заражения, так как, в отличие от социальной инженерии, в которой все делается наудачу, эксплуатация уязвимостей неизменно дает желаемый результат.

Как поясняется в статье Securelist, эксплойты предназначены для атаки конкретных версий программного обеспечения, содержащего уязвимости. Таким образом, если у пользователя нужная версия программного обеспечения при открытии вредоносного объекта или если веб-сайт использует это программное обеспечение для работы, то запускается эксплойт.

После того как он получает доступ посредством уязвимости, эксплойт загружает дополнительные вредоносные программы с сервера преступников, осуществляющие подрывную деятельность, такую как кража личных данных, использование компьютера в качестве элемента ботнета для рассылки спама или выполнения DDoS-атак и так далее.

Эксплойты представляют угрозу даже для осторожных и добросовестных пользователей, которые регулярно обновляют свое программное обеспечение. Причина кроется во временном зазоре между открытием уязвимости и выходом патча для ее исправления.

В этом интервале эксплойты могут свободно функционировать и угрожать безопасности почти всех интернет-пользователей при отсутствии установленных в системе автоматических средств предотвращения атак эксплойтов. Опять же, не будем забывать про синдром открытых вкладок — своевременное обновление программ зачастую требует от пользователя некоторых жертв, на которые не все готовы пойти сразу в момент выхода заплатки.

Перечислим несколько наиболее известных наборов эксплойтов, или, как еще их называют, эксплойт-китов:

Angler — один из самых сложных наборов на черном рынке. Этот набор эксплойтов своим появлением изменил правила игры, после того как начал обнаруживать антивирусы и виртуальные машины (часто используемые экспертами по безопасности как приманки) и задействовать шифрованные файлы для затруднения исследования. Это один из тех наборов эксплойтов, которые быстрее всего включают в свой арсенал недавно открытые уязвимости нулевого дня, а его вредоносные программы работают в памяти, без записи на жестких дисках жертв. С техническим описанием пакета можно ознакомиться здесь.

Nuclear Pack — поражает жертв эксплойтами Java и Adobe PDF, а также подсаживает Caphaw — печально известный банковский троян. Подробнее читайте здесь.

Neutrino — набор от русскоязычных разработчиков, содержащий несколько эксплойтов Java. Neutrino прославился в прошлом году в связи с тем, что владелец выставил его на продажу по очень скромной цене — $34 тыс. Скорее всего, это было сделано после ареста некоего Paunch, создателя следующего набора, о котором мы хотим поговорить.

Как сказано выше, эксплойты — подвид вредоносных программ, но они обнаруживаются не всеми защитными программами. Для успешного обнаружения необходимо, чтобы защитное решение использовало поведенческий анализ — это единственный надежный метод борьбы с эксплойтами. Вредоносные программы могут быть многочисленными и разнообразными, но большинство из них имеют похожие черты поведения.

Что такое эксплойты и почему их все так боятся?

Более подробную информацию о технологии Automatic Exploit Prevention можно найти здесь.

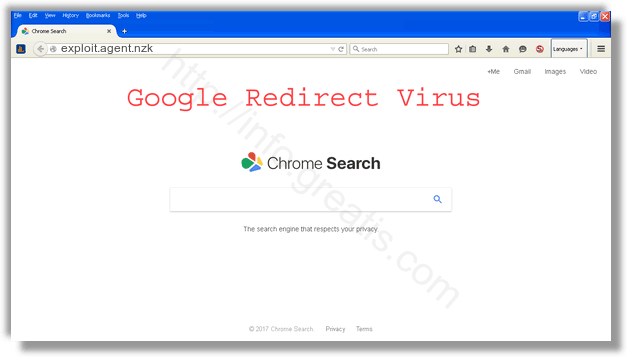

EXPLOIT.AGENT.NZK — это вирус, который показывает всплывающую рекламу в браузере.

- Показывает EXPLOIT.AGENT.NZK нежелательную всплывающую рекламу.

- EXPLOIT.AGENT.NZK перенаправляет щелчки в браузере на вредоносные веб сайты.

- EXPLOIT.AGENT.NZK показывается регулярно, даже если закрываешь браузер.

- EXPLOIT.AGENT.NZK появляется в строке ввода браузера при выборе новой вкладки.

- EXPLOIT.AGENT.NZK меняет настройки поиска в браузере.

- EXPLOIT.AGENT.NZK меняет ярлыки браузера на рабочем столе и в меню, чтобы вместе с запуском браузера показывалась реклама.

Как происходит заражение рекламным вирусом EXPLOIT.AGENT.NZK?

На первый взгляд это разумно. Нет ненужных телодвижений, каких-то полей для заполнения. Но этим вы допускаете серьезную ошибку.

В настоящее время слишком много производителей инсталляционных пакетов грешат включением в процесс установки дополнительных программ. Частенько это не просто нежелательное, а даже опасное программное обеспечение. Одним из таких примеров служит EXPLOIT.AGENT.NZK. Этот зловред создан для демонстрации рекламы на вашем компьютере, хотите вы того или нет. Также он заражает и тормозит работу вашей системы, создает свои задания и расписания.

Как можно защититься от вируса EXPLOIT.AGENT.NZK и другого нежелательного программного обеспечения?

Прежде всего, как вы вероятно уяснили из предыдущего параграфа, никогда не следует устанавливать программы по-умолчанию. Всегда стоит обратить внимание на предлагаемые опции установки. Проверяйте, не предлагается ли установить какое то ненужное вам программное обеспечение или плагин. Отменяйте их установку. И главное правило: лучше потратить пару минут сначала, чем разгребать потом результат часами!

Но что если вы уже заражены? Что делать в этом случае?

Не волнуйтесь, я предлагаю два метода решения вашей проблемы: ручной и автоматизированный.

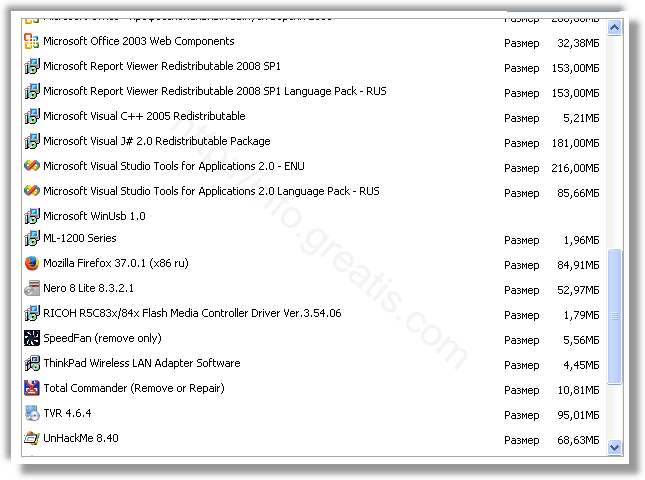

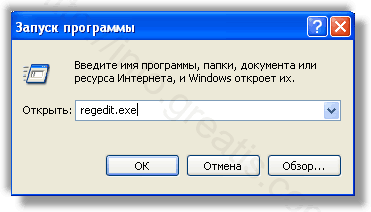

Инструкция по ручному удалению рекламного вируса EXPLOIT.AGENT.NZK

Для того, чтобы самостоятельно избавиться от рекламы EXPLOIT.AGENT.NZK, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

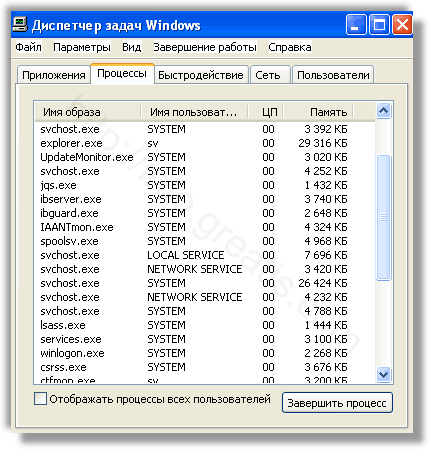

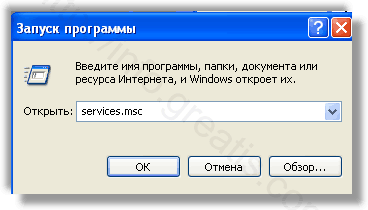

Запретить вредные службы с помощью консоли services.msc.

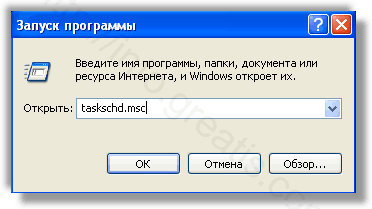

Удалить ‘Назначенные задания’, относящиеся к EXPLOIT.AGENT.NZK, с помощью консоли taskschd.msc.

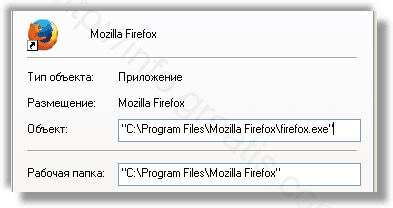

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

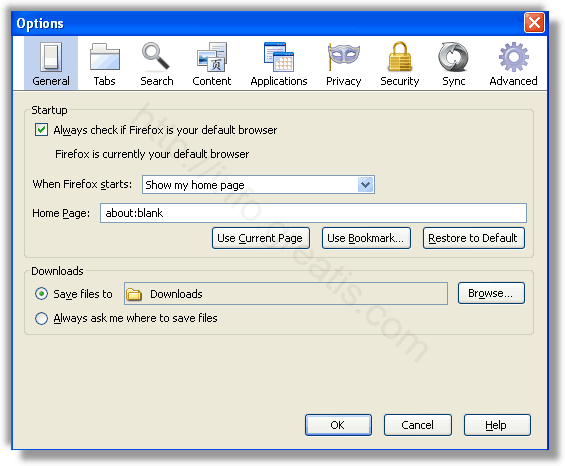

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

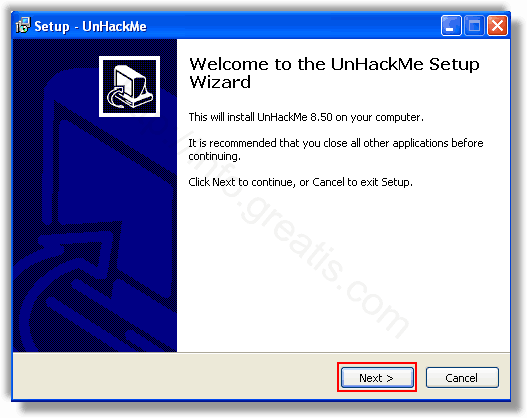

Шаг 1. Установите UnHackMe. (1 минута)

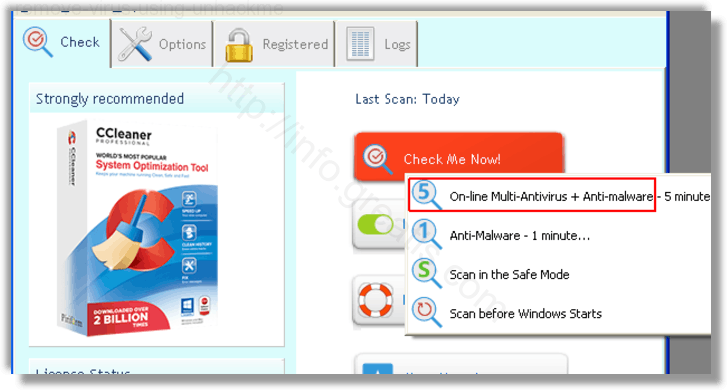

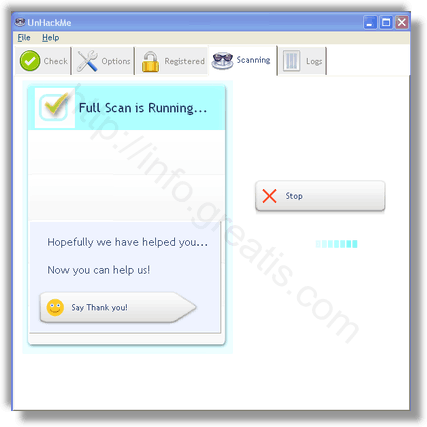

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на EXPLOIT.AGENT.NZK.

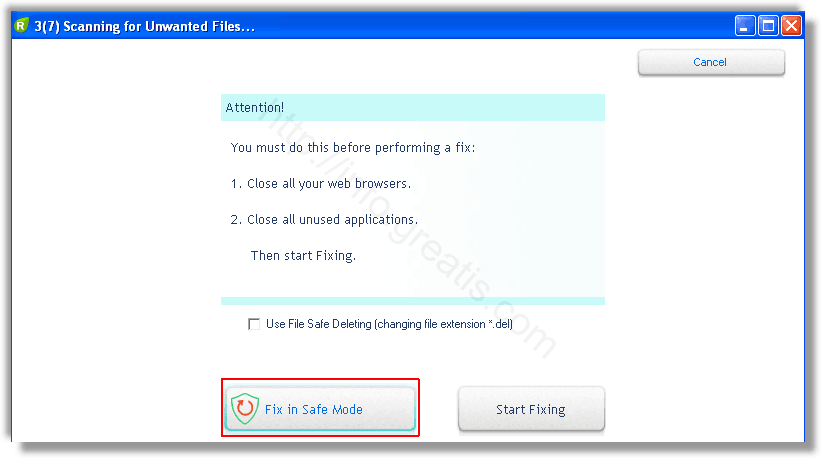

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на EXPLOIT.AGENT.NZK какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

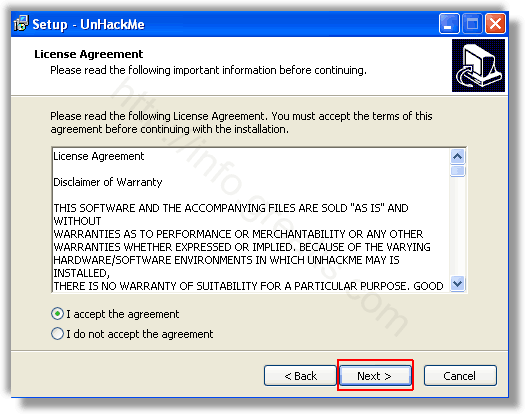

Затем следует принять лицензионное соглашение.

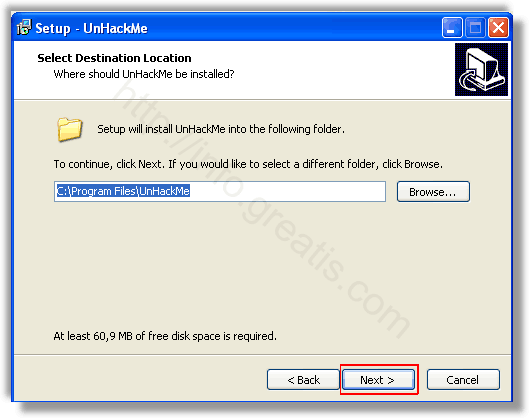

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса EXPLOIT.AGENT.NZK, но и остальной нечисти.

Мы увидим как начался процесс сканирования.

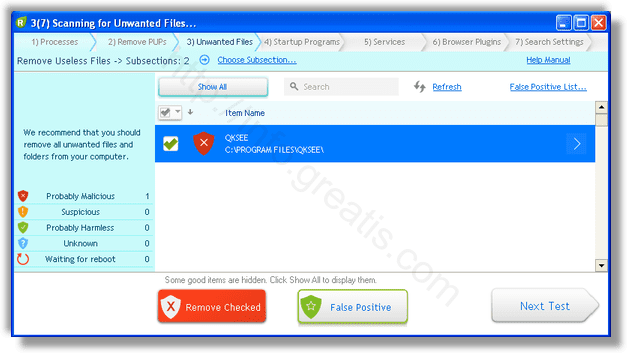

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

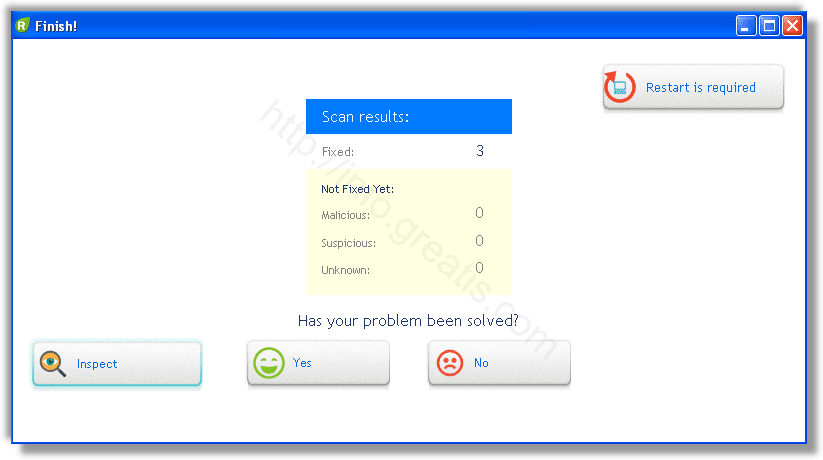

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса EXPLOIT.AGENT.NZK заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

Читайте также: