Что такое хуки вирус

Процесс удаления IRP Hook Rootkit Trojan

У вас тревогу с вирусом IRP Hook Rootkit Trojan на компьютере Windows? Это неожиданно ухудшаться производительность компьютера? Вы невозможно выполнить любые задачи, как в онлайн, так и в автономном режиме? Вы пробовали несколько трюков, но не в состоянии устранить эту неприятную угрозы постоянно? Если true, то вы пришли в нужное место. С данного решения шаг за шагом, вы сможете прекратить все инфекционные предметы легко и без каких-либо хлопот.

На самом деле IRP Hook Rootkit Trojan является nasty вредоносных программ ПК, который имеетвозможность для всех установленных браузеров, таких как Chrome, Firefox, IE,Safari и другие. Она поставляется вместе с несколькими нежелательные панели инструментов надстройки, подключаемые модули и вредоносные расширения, что огромный на жестком диске и перетащите вниз общего функционирования ПК. Когда удается попасть внутрь компьютера, он изменяет конфигурацию DNS, блокирует безопасности веб-сайтов и делает дверной проем для других вспомогательных файлов и процесс, чтобы легко получить активный над компьютером. IRP Hook Rootkit Trojan приходит inbuilt с передовой технологией, которая позволяет удаленным хакерам выполнения своих злых целей и вредоносных требований.Из-за присутствия этой угрозы вы должны встретить множество раздражающих вопросов, таких как повреждение жизненно важных аппаратных компонентов, аварии или зависания компьютера, удаление важных системных файлов имногое другое.

Кроме того он имеет возможность вставлять злокачественные коды для загрузки раздел жесткого диска, который помогает автоматически восстанавливать всетевой среде или с помощью съемного запоминающего устройства. Он также имеет способность к Проектированный экран дисплея компьютера с многочисленными рекламными объявлениями и pop ups, показывает привлекательные предложения, предложения, скидки, купон коды и другие. Он пытается привлечь вас на покупку некоторых продуктов и услуг в Интернете и получить выгоду от заработка Комиссии или некоторые награды в обратном. Чтобы избавиться от из всех таких раздражающих неприятностей, необходимо приниматьбыстрые шаги для удаления вируса IRP Hook Rootkit Trojan срочно. Если эта угроза поддерживатьна вашем компьютере в течение длительного времени, это приводит ситуацию к другим больше вопросов, как удаление важных системных файлов, аварииили зависания компьютера и многое другое.

- Он устанавливается при обновлении приложений и программ

- Он также получает активный, когда вы посещаете некоторые порнографические веб-сайт

- Через файлы в сетевой среде, равный-равному файлам, etc

- Использование зараженных съемного запоминающего устройства

Такого рода вредоносных программ инфекции показывает, насколько уязвимы, в этой современной информации возраста эпохи. Это может нарушить производительность ПК и в то же время, мы могли бы потерять наши многомиллионные убытки. Имели место несколько докладов, где один компьютер вредоносных программ зараженных тысячи Windows PC в один день. Таким образом чтобы успешно удалить IRP Hook Rootkit Trojan, это также важно знать этой вредоносной программы цели зараженном ПК и легко входит в него.

Как правило он получает доступ компонентов файлов и кодов с реальным программами, которые часто предлагают как freeware. Они piggybacks на законной бесплатной программы и устанавливается очень тихо. Предположим, получить этот вирус установлен с некоторыми Java-программы так что когда каждый раз, когда выполняется этот файл Java, эта инфекция также становится активным и начинает его подозрительной деятельности. Как правило они самовоспроизводящаяся и может воспроизводить. Кроме того он может путешествовать через поврежденные сообщения электронной почты, файл одноранговой сети, подозрительные гиперссылки и др. Он способен использовать компьютерную сеть и безопасности отверстий для того, чтобы повторить себя и получает установлен очень тихо. Загружаемые программы из Интернета особенно из ненадежных источников также являются большим источником компьютерных атак вредоносного по.

Любой вид ПК вредоносных программ всегда опасно, и если это калибров IRP Hook Rootkit Trojan тогда ситуация стала еще хуже. Он может взять под контроль весь браузер, блокирует доступ важных приложений и функций и дополнительно использует параметры безопасности для того, чтобы принести так много других вредоносных программ в бэкдора. Получить содержимое веб-страницы, которые вы посещаете автоматически и его ключевое слово получает смелые и гиперссылками с вредоносных URL-адресов на нем. Вы обязаны получить перенаправлены через фишинг и опасные веб-сайты, которые главным образом содержит порно содержание.

Основные поведение IRP Hook Rootkit Trojan является шпионить на вашей деятельности в Интернете и положить вашу конфиденциальную информацию в сфере наблюдения. Он может использовать подключаемые модули подозрительные браузера, дополнения и даже ключевые лесозаготовители и ключ штрихи для того, чтобы шпионить и записывать деятельность пользователя и пропустить весьма конфиденциальные данные, такие как идентификаторы, пароль, географическое расположение и IP-адреса, банковские реквизиты и др. Путем изменения параметров подключения к Интернету, компьютер подключен с сервером кибер криминалистической, таким образом ваш компьютер незаконно доступа к несанкционированным третьим лицам. Он возьмет на себя браузер по умолчанию домашнюю страницу и поисковая система и покажет нерелевантных подозрительных веб-сайтов в результатах поиска. Большинство веб-сайтов в результатах поиска являются коммерческие домены, которые являются абсолютно никакого значения для поисковых запросов. Таким образом важно удалить IRP Hook Rootkit Trojan, как только его ранние симптомы получить заметили.

План а: избавиться от IRP Hook Rootkit Trojan с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить IRP Hook Rootkit Trojan с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить IRP Hook Rootkit Trojan легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

4. Выберите IRP Hook Rootkit Trojan и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите IRP Hook Rootkit Trojan расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения IRP Hook Rootkit Trojan

3. Обнаружение записи реестра, созданные IRP Hook Rootkit Trojan и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить IRP Hook Rootkit Trojan и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены IRP Hook Rootkit Trojan.

IRP Hook Rootkit Trojan является очень современных вредоносных программ инфекции, так что это очень трудно для анти-вредоносных программ получает свое определение, обновление для таких атак вредоносного по. Но с автоматической IRP Hook Rootkit Trojan средство удаления, нет никаких таких вопросов. Этот сканер вредоносных программ получает регулярные обновления для последних определений вредоносных программ и таким образом он может очень быстро сканировать компьютер и удалить все виды угроз вредоносных программ, включая шпионских программ, вредоносного по, троянских и так далее. Многие опросы и компьютерных экспертов утверждает это как лучший инструмент удаления инфекции для всех версий Windows PC. Этот инструмент будет полностью отключить связь между кибер криминалистической и ваш компьютер. Она имеет очень предварительный алгоритм сканирования и три шага процесс удаления вредоносных программ так, чтобы сканирование процесс, а также удаления вредоносных программ становится очень быстро.

Хочешь стать Черным Властелином своего компьютера? Хочешь знать все тайны разработчиков малвари и антивирусов? Читай статью, медитируй, постигай азы дзена, и да снизойдет на тебя прозрение (всем спокойно, познание Дао и прободение Шамбалы в результате прочтения этой статьи редакцией не гарантируется — прим. ред)!

Что такое хук (hook — крючок, англ.)? Это механизм, позволяющий отследить некое событие в операционной системе. Было оно разработано дяденьками из Microsoft с самыми благими намерениями — позволить программисту более эффективно решать свои задачи путем установки контроля над событиями клавиатуры, мыши и многого другого. Реализовался он при помощи всем известных функций: SetWindowsHook(Ex), UnhookWindowsHook(Ex) и CallNextHook(Ex).

Со временем благородное понятие хука извратилось, причиной чего стали действия вирусописателей и малварщиков. Первые вирусы были, как бы это сказать… наивными, наверное. Они представляли собой отдельный exe-файл, напрямую вызывающий нужные функции системы. Шло время и антивирусы, которые появились чуть позже и вдруг стали коммерческими, довольно быстро научились ловить вирусы по сигнатурам путем простого сканирования оперативной памяти или дискового пространства.

Поэтому можно смело утверждать, что одна из задач антивирусов — это умение сохранить свой процесс в целостности и сохранности от злонамеренных действий вируса. В общем, на сегодняшний день под хуками следует понимать установку контроля над основными системными функциями операционной системы, от которых зависит жизнеспособность любой программы — речь идет, как правило, о функциях работы с процессами, потоками, сетью и интернетом и т.д.

Что имеем?

Проще всего установить хук в системе путем создания так называемой прокси-функции. Иначе говоря, тебе надо определиться, какую функцию ты перехватываешь, и найти адрес ее вызова. Для этого обычно используется функция GetProcAddress примерно вот так: GetProcAddress(GetModuleHandle("ntdll.dll"), "CsrNewThread").

Однако просвещенные знают, что она практически всегда перехватывается аверами, и для нахождения адреса функции используют парсинг таблицы импорта той или иной библиотеки, обычно ntdll.dll, kernel32.dll (kernelbase.dll в Windows7) или advapi32.dll.

Далее тебе нужно создать свою прокси-функцию, точь-в-точь повторяющую вызываемую примерно вот таким образом:

int MyNewFunction(void *param1,

int param2, bool param3)

<

return OriginalFunction(param1,

param2, param3);

>

После этого следует перезаписать адрес вызова OriginalFunction на свой — то есть, на MyNewFunction.

Итак, едем дальше. Как я уже говорил, использование хука в виде прокси-функции хоть и удобная вещь, но, во-первых, палевная, а во-вторых, подходит лишь для начинающих. То есть не для тебя :). Самый распространенный вид хука — это сплайсинг. Уверен, ты не раз слышал это слово. В нашем случае это запись на начало функции пятибайтовой последовательности, которая представляет собой команду jmp по адресу обработчика перехвата. Здесь первый байт — опкод jmp, оставшиеся четыре байта — адрес твоей функции.

Если необходимо вызывать перехватываемую функцию, то перед заменой необходимо сохранить ее начальные байты и перед вызовом восстанавливать их. Недостаток данного метода состоит в следующем: если после восстановления начала функции произошло переключение контекста на другой поток приложения, то он сможет вызвать функцию, минуя перехватчик. Этот недостаток можно устранить, останавливая все побочные потоки приложения перед вызовом, и запуская после вызова. Ну и конечно, сплайсинг, как и прокси-функции, тоже легко выявляется методом сканирования памяти, так как сразу будет видно, что вызов функции идет куда-то в другое место.

Вообще, забегая вперед, должен донести до широкой общественности, что почти все методы перехвата вызова функций так или иначе детектятся сканированием памяти. За исключением двух методов, но об этом читай ниже.

IAT, EAT и другие звери

Возникает вопрос: а на что и, самое главное, где можно ставить свои хуки? Первое, что приходит на ум — конечно же, поставить перехват на Import Address Table (IAT). Когда приложение использует функцию из библиотеки, приложение должно импортировать адрес функции. Каждая DLL, используемая приложением, описана в структуре, называемой IMAGE_IMPORT_DESCRIPTOR. Эта структура содержит имя DLL, чьи функции импортированы приложе нием, и два указателя на два массива структур IMAGE_IMPORT_BY_ NAME. Структура IMAGE_IMPORT_BY_NAME содержит имена импортированных функций, используемых приложением.

Когда операционная система загружает приложение в память, читается структура IMAGE_IMPORT_DESCRIPTOR и каждая требуемая DLL загружается в память приложения.

Как только DLL отображена (mapped), операционная система располагает каждую импортированную функцию в памяти и записывает поверх одного из массивов IMAGE_IMPORT_BY_ NAME с исполнительным адресом функции.

STELTH-хуки: поймай меня, если сможешь

Как я уже писал выше, главный недостаток вышеуказанных методов перехвата — это вынужденная модификация памяти, что неизбежно ведет к ее детекту со стороны аверов. Есть ли выход? Как ни странно, есть. Даже два. Первый из них — это зарегистрировать свой обработчик исключений, затем добиться, чтобы он получил управление. Это можно сделать, например, потерев какой-либо участок памяти. Второй способ представляет собой несколько видоизмененный первый. То есть, ты, как и раньше, регистрируешь обработчик исключений, но для их генерирования ты используешь прием, известный среди дебаггеров. Как ты знаешь, дебагрегистры процессора используются для отладки приложений и доступны, как правило, из кернелмода. Однако их можно устанавливать и из юзермодных приложений путем использования функций GetThreadContext/ SetThreadContext. Используются дебаг-регистры для установки точек останова (Breakpoints) на доступе к участку памяти или исполнении.

Всего имеется восемь регистров, их назначение следующее:

- DR0 - DR3 — Каждый из этих регистров содержит линейный адрес одной из четырех контрольных точек. Если подкачка страниц разрешена, то их значения транслируются в физические адреса по общему алгоритму;

- DR4 - DR5 — Регистры зарезервированы и в процессоре i486 не используются;

- DR6 — Отладочный регистр состояния. Он сообщает об условиях, выявленных во время генерирования отладочного исключения (номер 1). Биты регистра устанавливаются аппаратно, а сбрасываются программно;

- DR7 — Регистр задает вид доступа к памяти, связанный с каждой контрольной точкой.

При его генерации твой обработчик получит управление желанной функцией. Несомненное достоинство такого метода в том, что он абсолютно невыявляем путем сканирования памяти, поскольку ее модификация здесь не происходит.

int SetDebugBreak(FARPROC address)

<

int status = -1;

HANDLE thSnap = CreateToolhelp32Snapshot(

TH32CS_SNAPTHREAD, NULL);

THREADENTRY32 te;

te.dwSize = sizeof(THREADENTRY32);

Thread32First(thSnap, &te);

do

<

if(te.th32OwnerProcessID != GetCurrentProcessId())

continue;

HANDLE hThread = OpenThread(

THREAD_ALL_ACCESS, FALSE, te.th32ThreadID);

CONTEXT ctx;

ctx.ContextFlags = CONTEXT_DEBUG_REGISTERS;

GetThreadContext(hThread, &ctx);

if(!ctx.Dr 0)

<

ctx.Dr0 = MakePtr( ULONG, address, 0);

ctx.Dr7 |= 0x00000001;

status = 0;

>

else if(!ctx.Dr1)

<

ctx.Dr1 = MakePtr( ULONG, address, 0);

ctx.Dr7 |= 0x00000004;

status = 1;

>

else if(!ctx.Dr2)

<

ctx.Dr2 = MakePtr( ULONG, address, 0);

ctx.Dr7 |= 0x00000010;

status = 2;

>

else if(!ctx.Dr3)

<

ctx.Dr3 = MakePtr( ULONG, address, 0);

ctx.Dr7 |= 0x00000040;

status = 3;

>

else

status = -1;

ctx.ContextFlags = CONTEXT_DEBUG_REGISTERS;

SetThreadContext(hThread, &ctx);

CloseHandle(hThread);

>

while(Thread32Next(thSnap, &te));

return status;

>

Заключение

Как ты видишь, даже в самых сложных ситуациях можно найти возможность исполнить свой код. Уверен, что при этом твой код нацелен исключительно на решение задач по защите твоей системы. Удачи тебе и удачного компилирования!

Целью данной статьи является демонстрация установки хука и его непосредственная реализация.

— Нельзя поверить в невозможное!

— Просто у тебя мало опыта, – заметила Королева. – В твоем возрасте я уделяла этому полчаса каждый день! В иные дни я успевала поверить в десяток невозможностей до завтрака!

Где мне реально пригодились эти знания

Эти знания являются очень узкоспециализированными, и в повседневной практике разработки маловероятно, что они пригодятся, но знать о них, на мой взгляд, крайне желательно, даже если эти знания чисто теоретические. На моей практики же мне пригодились эти знания для решения следующих задач:

Методы установки хуков

Давайте перейдем от общих фраз к более детальному рассмотрению хуков. Мне известно несколько разновидностей реализации хука:

● Использование функции SetWindowsHookEx. Это весьма простой, оттого и ограниченный, метод. Он позволяет перехватывать только определенные функции, в основном связанные с окном (например, перехват событий, которые получает окно, щелчков мышкой, клавиатурного ввода). Достоинством этого метода является возможность установки глобальных хуков (например, сразу на все приложениях перехватывать клавиатурный ввод).

● Использование подмены адресов в разделе импорта DLL. Суть метода заключается в том, что любой модуль имеет раздел импорта, в котором перечислены все используемые в нем другие модули, а также адреса в памяти для экспортируемых этим модулем функций. Нужно подменить адрес в этом модуле на свой и управление будет передано по указанному адресу.

● Использование ключа реестра HKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_Dlls. В нем необходимо прописать путь к DLL, но сделать это могут только пользователи с правами администратора. Этот метод хорош, если приложение не использует kernel32.dll (нельзя вызвать функцию LoadLibrary).

● Использование инъектирования DLL в процесс. На мой взгляд, это самый гибкий и самый показательный способ. Его-то мы и рассмотрим более подробно.

Инъектирование возможно, потому что функция ThreadStart, которая передается функции CreateThread, имеет схожую сигнатуру с функцией LoadLibrary (да и вообще структура dll и исполняемого файла очень схожи). Это позволяет указать метод LoadLibrary в качестве аргумента при создании потока.

Алгоритм инъектирования DLL выглядит так:

1. Находим адрес функции LoadLibrary из Kernel32.dll для потока, куда мы хотим инжектировать DLL.

2. Выделяем память для записи аргументов этой функции.

3. Создаем поток и в качестве ThreadStart функции указываем LoadLibrary и ее аргумент.

4. Поток идет на исполнение, загружает библиотеку и завершается.

5. Наша библиотека инъектирована в адресное пространство постороннего потока. При этом при загрузке DLL будет вызван метод DllMain с флагом PROCESS_ATTACH. Это как раз то место, где можно установить хуки на нужные функции. Далее рассмотрим саму установку хука.

Подход, используемый при установке хука, можно разбить на следующие составные части:

1. Находим адрес функции, вызов которой мы хотим перехватывать (например, MessageBox в user32.dll).

2. Сохраняем несколько первых байтов этой функции в другом участке памяти.

3. На их место вставим машинную команду JUMP для перехода по адресу подставной функции. Естественно, сигнатура функции должна быть такой же, как и исходной, т. е. все параметры, возвращаемое значение и правила вызова должны совпадать.

4. Теперь, когда поток вызовет перехватываемую функцию, команда JUMP перенаправит его к нашей функции. На этом этапе мы можем выполнить любой нужный код.

Далее можно снять ловушку, вернув первые байты из п.2 на место.

Итак, теперь нам понятно, как внедрить нужную нам DLL в адресное пространство потока и каким образом установить хук на функцию. Теперь попробуем совместить эти подходы на практике.

Наше тестовое приложение будет довольно простым и написано на С#. Оно будет содержать в себе кнопку для показа MessageBox. Для примера, установим хук именно на эту функцию. Код тестового приложения:

В качестве инъектора рассмотрим два варианта. Инъекторы, написанные на С++ и С#. Почему на двух языках? Дело в том, что многие считают, что С# — это язык, в котором нельзя использовать системные вещи, — это миф, можно :). Итак, код инъектора на С++:

Теперь тоже самое, но только на С#. Оцените, насколько код более компактен, нет буйства типов (HANDLE, LPVOID, HMODULE, DWORD, которые, по сути, означают одно и тоже).

Теперь самое интересное — код библиотеки, которая устанавливает хуки. Эта библиотека написана на С++, пока без аналога на C#.

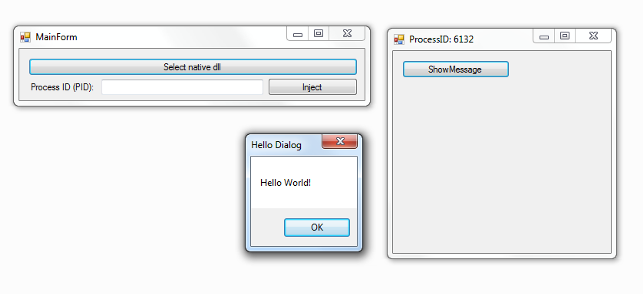

Ну и несколько картинок напоследок. До установки хука:

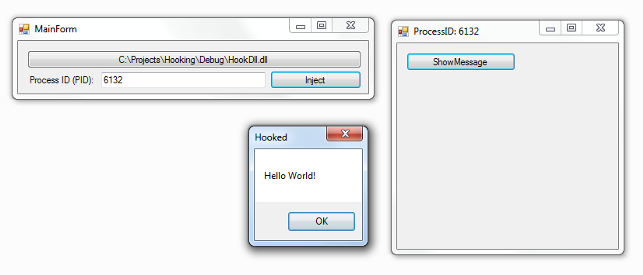

И после установки:

В следующем нашей материале мы постараемся написать код библиотеки, которая устанавливает хуки на C#, т. к. механизм инъектирования управляемого кода заслуживает отдельной статьи.

Не смотря на пандемию и всеобщее помешательство коронавирусом, не многие знают что такое вирус, как он работает и почему многие учёные вообще не считают вирусы живыми. А ведь врага нужно знать в лицо. Давайте вместе копнём этот пласт и попробуем взглянуть изнутри на самую масштабную битву на планете, в которой ежедневно погибают тысячи клеток у каждого из нас.

Что такое вирус и как организм с ним борется.

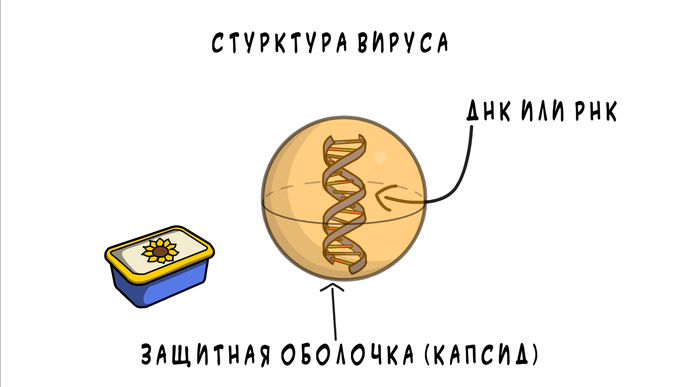

Структура вируса до банальности проста. Это генетический материал (ДНК или РНК), обмотанный оболочкой из белков, вот и всё. Иногда это сверху замазано жиром (липидный слой). Т.к. энергообмена у вирусов нет, то и умереть от старости они не могут. Например, из вечной мерзлоты в Сибири по сей день откапывают рабочие вирусы тысячелетней давности.

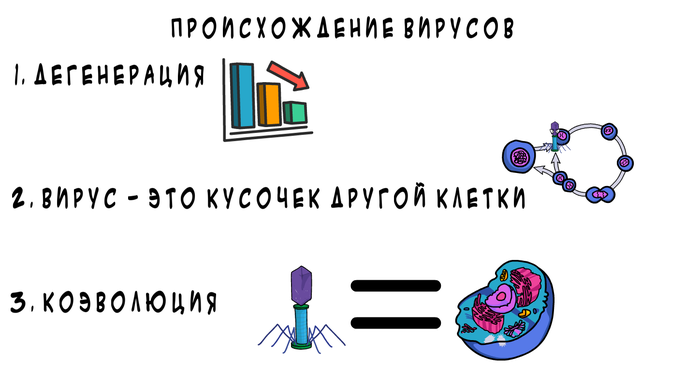

А вот происхождение вирусов совсем не банально, и до сих пор учёный мир не знает откуда они взялись. Существует три теории:

3. Ну и гипотеза коэволюции, которая утверждает, что вирусы появились параллельно с обычной жизнью и существуют уже миллиарды лет.

Каждая из этих гипотез имеет как сильные так и слабые стороны. Но однозначности в вопросах появления вирусов научный мир на сегодня не имеет.

А теперь к интересному, к тому как работают вирусы, ибо это на самом деле удивительно, вот только есть одна проблемка. Что бы понять как они работают мы сперва должны разобраться в том как работает наше с вами тело. А именно как происходит синтез белков.

Всё начинается в ядре любой клетки, с молекулы ДНК. Все мы помним что ДНК – это двойная спираль. Две скрученных ниточки. На этих ниточках нанизаны словно бусинки нуклеотиды. Перед синтезом белка ДНК расщепляется вдоль и напротив каждой ниточки достраивается РНК. Это такая специальная молекула, каждая бусинка в которой соответствует бусинке в ДНК. Теперь мы получили 4 ниточки с бусинками. Две изначальных ДНК и две новых РНК. Затем ДНК снова склеивается, а РНК с краёв помечают специальными маркерами и отправляют из ядра клетки в цитоплазму, где она является инструкцией по сборке белков для нужд нашего организма. (А вот тут я бы посоветовал посмотреть кусок ролика, если целиком смотреть лень. Это мой дебют в рисовании руками))))

Отличная схема работающая более 2-х миллиардов лет, если бы не вирусы. Попадая в организм вирус сбрасывает внешнюю защитную оболочку, и начинает выпускать из себя свои вирусные РНК, они разлетаются по клетке а далее вирус разными способами пытается выдать свою РНК за РНК клетки, например оторвав у последней маркеры ограничители. Теперь вирусная РНК воспринимается в организме носителя как собственная, и является рабочей инструкцией по производству белка. Вот и всё приехали. Клетка начинает сама печатать вирусные белки, которые затем позволяют установить внутри неё свои порядки и начинают воспроизводить новые вирусные частицы. Новые тела вирусов срочно начинают проникать в соседние клетки, и пошло поехало. Вот уже наш организм это фабрика по производству тел вируса, а в нашем теле несколько миллиардов его копий.

Некоторые наглухо отбитые вирусы будут выкачивать ресурсы клетки полностью, что непременно приводит к её смерти. Но есть такие вирусы, которые не сильно вредят клетке. Просто штампуют свои копии небольшими порциями и портят что-нибудь в другом месте. Это, например, вирус иммунодефицита человека (ВИЧ, который позже может стать СПИДом). Он не уничтожает клетку, но поражает определённый вид лейкоцитов в нашем теле, что значительно снижает иммунитет. Некоторые вирусы могут годами прятаться в клетке вообще не подавая никаких признаков. Но как только иммунитет ослаб, они сразу начинают свою вредоносную деятельность. В таких случаях говорят о хроническом заболевании. Поцеловал девушку на вечеринке и герпес с тобой до конца жизни.

А теперь о хорошем. О том что природа даровала нам мощнейшие способы борьбы с вирусами. В каждом из нас непрерывно работают целые заводы по производству естественных способов защиты от вирусов.

Каждый день в наш организм попадают сотни миллионов вирусов, и на первой линии обороны находиться врождённый иммунитет. Его можно сравнить с патрулями ППС. Клетки, которые непрерывно проверяют систему сертификации синтеза белков в нашем организме. Врождённый иммунитет действует быстро, эффективно и постоянно. От момента попадания вируса в организм, до его полного уничтожения проходит несколько часов. Некоторые люди на планете имеют более сильный иммунитет к определённым вирусам. Например около 1% населения центральной Европы имеет природную невосприимчивость к ВИЧ, в России это число меньше примерно в 10 раз. Связано это с эпидемий бубонной чумы в Европе ещё в XIV веке. Именно она повысила сопротивляемость у выжившего населения Европы к вирусам.

Но порой всё же вирусам удаётся начать свою деятельность в организме. В основном это происходит по двум причинам. Во-первых, большое количество одновременно попавших в организм вирусов, например на вас чихнул болеющий. Во- вторых, ослабление врождённого иммунитета. Это случается когда вы замёрзли или ослабли. После этого включается второй механизм защиты организма – приобретённый иммунный ответ. Это особый механизм выработки специфических антител, которые прикрепляются к вирусу, делая его неопасным. Наш с вами организм изучает вирус которым заразился, и производит особые клетки – антитела способные нейтрализовать вирус. Антитела бывают двух видов. Первые называются иммуноглобулин М-класса работают только в тот момент когда вы заболели. Они очень активные и рвут вирусы в клочья. Из-за своей высокой активности организм не может вырабатывать их постоянно. После уничтожения вируса, наше тело на постоянной основе начинает вырабатывать иммуноглобулин G-класса, который совершает обход организма наравне с патрулями ППС из врождённого иммунитета и не даёт уже известным вирусам закрепиться в клетках, это не даёт нашему организму заболеть той версией вируса, которой он уже переболел.

Ряд вирусов довольно хитры и выдумывают различные способы уйти от иммунного ответа носителя. Например ВИЧ, постоянно меняет последовательность аминокислот в защитной оболочке, что делает невозможным его идентификацию, а следовательно невозможность создание против него антител. Другие вирусы умудряются вести свою деятельность среди нервных тканей, что делает их недосягаемыми для антител. Ведь антитела могут путешествовать только внутри кровеносной системы.

Так же стоит отметить сложность лечения вирусов. Они использую наши с вами клетки для репликации себе подобных, и избавиться от них не повредив себя крайне сложно. А так как вирус не совсем живой, на него практически не действуют антибиотики и пожалуй единственной защитой от большинства вирусов сегодня является вакцинация, т.е. внедрение ослабленного вируса, для того чтобы против него выработался иммунитет второго вида – приобретённый иммунитет.

Но это не означает что нет способов помочь организму от влияния ОРВИ заболеваний, к которым относиться и коронавирус.

Сильный врождённый иммунитет поможет нам вирус не подхватить, а народные средства бороться с уже имеющимся. Почему народные? Да просто потому что медикаментозных способов лечения коронавируса на сегодня нет.

Врожденный иммунитет можно усилить витаминами и банальным соблюдением режима питания и сна. А вот избавиться от вируса внутри организма помогут любые прогревания. Дело в том что вирус погибает при температурах гораздо более низких чем клетки организма носителя. Поэтому очень хорошо помогает при заражении или в период инкубации, бани сауны, горячее обёртывание и ингаляция горячими отварами. В конце концов подышать над картошкой. Это не убьёт вирус полностью, но снизит скорость его размножения что безусловно поможет организму в последующей борьбе. Так же многие врачи не рекомендуется сбивать температура если она ниже 38,5 градусов, и не рекомендуют пользоваться антибиотиками, потому что организм страдает от антибиотиков больше чем вирус. Но конечно гораздо важнее слушать рекомендации врачей и не заниматься самолечением!

Отдельно про алкоголь. Этиловый спирт выше 70 градусов на самом деле сразу убивает вирус. Но вот доставить его в организм, а особенно к месту скопления вирусов затруднительно. Так же не стоит забывать что алкогольное опьянение и похмелье снижает врождённый иммунитет. Поэтому я всё же не рекомендую этот способ.

Это всё что я хотел рассказать, не болейте!

Читайте также: