Что такое самомодифицирующихся вирусов

Компьютерный вирус - это специально написанная небольшая по размерам программа, имеющая специфический алгоритм, направленный на тиражирование копии программы, или её модификацию и выполнению действий развлекательного, пугающего или разрушительного характера.

Тем или иным способом вирусная программа попадает в компьютер и заражает их. Программа, внутри которой находится вирус, называется зараженной . Когда такая программа начинает работу, то сначала управление получает вирус. Вирус находит и заражает другие программы, а также выполняет какие-либо вредоносные действия. Например, портит файлы или таблицу размещения файлов на диске, занимает оперативную память и т.д. После того, как вирус выполнит свои действия, он передает управление той программе, в которой он находится, и она работает как обычно. Тем самым внешне работа зараженной программы выглядит так же, как и незараженной. Поэтому далеко не сразу пользователь узнаёт о присутствии вируса в машине.

Многие разновидности вирусов устроены так, что при запуске зараженной программы вирус остается в памяти компьютера и время от времени заражает программы и выполняет нежелательные действия на компьютере. Пока на компьютере заражено относительно мало программ, наличие вируса может быть практически незаметным.

К числу наиболее характерных признаков заражения компьютера вирусами относятся следующие:

- некоторые ранее исполнявшиеся программы перестают запускаться или внезапно останавливаются в процессе работы;

- увеличивается длина исполняемых файлов;

- быстро сокращается объём свободной дисковой памяти;

- на носителях появляются дополнительные сбойные кластеры, в которых вирусы прячут свои фрагменты или части повреждённых файлов;

- замедляется работа некоторых программ;

- в текстовых файлах появляются бессмысленные фрагменты;

- наблюдаются попытки записи на защищённую дискету ;

- на экране появляются странные сообщения, которые раньше не наблюдались;

- появляются файлы со странными датами и временем создания (несуществующие дни несуществующих месяцев, годы из следующего столетия, часы, минуты и секунды, не укладывающиеся в общепринятые интервалы и т. д.);

- операционная система перестаёт загружаться с винчестера;

- появляются сообщения об отсутствии винчестера;

- данные на носителях портятся.

Любая дискета, не защищённая от записи, находясь в дисководе заражённого компьютера, может быть заражена. Дискеты, побывавшие в зараженном компьютере, являются разносчиками вирусов. Существует ещё один канал распространения вирусов, связанный с компьютерными сетями, особенно всемирной сетью Internet. Часто источниками заражения являются программные продукты, приобретённые нелегальным путем.

Существует несколько классификаций компьютерных вирусов :

1. По среде обитания различают вирусы сетевые, файловые, загрузочные и файлово-загрузочные.

2. По способу заражения выделяют резидентные и нерезидентные вирусы.

3. По степени воздействия вирусы бывают неопасные, опасные и очень опасные;

4. По особенностям алгоритмов вирусы делят на паразитические, репликаторы, невидимки, мутанты, троянские, макро-вирусы.

Загрузочные вирусы заражают загрузочный сектор винчестера или дискеты и загружаются каждый раз при начальной загрузке операционной системы.

Резидентные вирусы загружается в память компьютера и постоянно там находится до выключения компьютера.

Самомодифицирующиеся вирусы (мутанты) изменяют свое тело таким образом, чтобы антивирусная программа не смогла его идентифицировать.

Стелс-вирусы (невидимки) перехватывает обращения к зараженным файлам и областям и выдают их в незараженном виде.

Троянские вирусы маскируют свои действия под видом выполнения обычных приложений.

Вирусом могут быть заражены следующие объекты:

2. Загрузчик операционной системы и главная загрузочная запись жесткого диска . Вирусы, поражающие эти области, называются загрузочными . Такой вирус начинает свою работу при начальной загрузке компьютера и становится резидентным, т.е. постоянно находится в памяти компьютера. Механизм распространения загрузочных вирусов - заражение загрузочных записей вставляемых в компьютер дискет. Часто такие вирусы состоят из двух частей, поскольку загрузочная запись имеет небольшие размеры и в них трудно разместить целиком программу вируса. Часть вируса располагается в другом участке диска, например, в конце корневого каталога диска или в кластере в области данных диска. Обычно такой кластер объявляется дефектным, чтобы исключить затирание вируса при записи данных на диск.

3. Файлы документов, информационные файлы баз данных, таблицы табличных процессоров и другие аналогичные файлы могут быть заражены макро-вирусами . Макро-вирусы используют возможность вставки в формат многих документов макрокоманд.

Если не принимать мер по защите от вирусов, то последствия заражения могут быть очень серьезными. Например, в начале 1989 г. вирусом, написанным американским студентом Моррисом, были заражены и выведены из строя тысячи компьютеров, в том числе принадлежащих министерству обороны США. Автор вируса был приговорен судом к трем месяцам тюрьмы и штрафу в 270 тыс. дол. Наказание могло быть и более строгим, но суд учел, что вирус не портил данные, а только размножался.

В последнее время получили распространение вирусы нового типа -вирусы, меняющие файловую систему на диске. Эти вирусы обычно называются DIR. Такие вирусы прячут свое тело в некоторый участок диска (обычно - в последний кластер диска) и помечают его в таблице размещения файлов (FAT) как конец файла. Для всех COM- и EXE-файлов содержащиеся в соответствующих элементах каталога указатели на первый участок файла заменяются ссылкой на участок диска, содержащий вирус, а правильный указатель в закодированном виде прячется в неиспользуемой части элемента каталога. Поэтому при запуске любой программы в память загружается вирус, после чего он остается в памяти резидентно, подключается к программам DOS для обработки файлов на диске и при всех обращениях к элементам каталога выдает правильные ссылки. Таким образом, при работающем вирусе файловая система на диске кажется совершенно нормальной. При поверхностном просмотре зараженного диска на "чистом" компьютере также ничего странного не наблюдается. Разве лишь при попытке прочесть или скопировать с зараженной дискеты программные файлы из них будут прочтены или скопированы только 512 или 1024 байта, даже если файл гораздо длиннее. А при запуске любой исполнимой программы с зараженного таким вирусом диска этот диск, как по волшебству, начинает казаться исправным (неудивительно, ведь компьютер при этом становится зараженным). При анализе на "чистом" компьютере с помощью программ ChkDsk или NDD файловая система зараженного DIR-вирусом диска кажется совершенно испорченной. Так, программа ChkDsk выдает кучу сообщений о пересечениях файлов (". cross linked on cluster. " ) и о цепочках потерянных кластеров (". lost clusters found in. chains"). Не следует исправлять эти ошибки программами ChkDsk или NDD - при этом диск окажется совершенно испорченным. Для исправления зараженных этими вирусами дисков надо использовать только специальные антивирусные программы (например, последние версии Aidstest).

"Невидимые" и самомодифицирующиеся вирусы

Чтобы предотвратить свое обнаружение, некоторые вирусы применяют довольно хитрые приемы маскировки. Я расскажу о двух из них: "невидимых" (Stealth) и самомодифицирующихся вирусах:

1) "Невидимые" вирусы

Многие резидентные вирусы (и файловые, и загрузочные) предотвращают свое обнаружение тем, что перехватывают обращения DOS (и тем самым прикладных программ) к зараженным файлам и областям диска и выдают их в исходном виде. Разумеется, этот эффект наблюдается только на зараженном компьютере - на "чистом" компьютере изменения в загрузочных областях диска можно легко обнаружить. Замечу, что некоторые антивирусные программы могут все же обнаруживать "невидимые" вирусы даже на зараженном компьютере. Такие программы для этого выполняют чтение диска, не пользуясь услугами DOS (например, ADinf).

2) Самомодифицирующиеся вирусы

Другой способ, применяемый вирусами для того, чтобы укрыться от обнаружения, - модификация своего тела. Многие вирусы хранят большую часть своего тела в закодированном виде, чтобы с помощью дизассемблеров нельзя было разобраться в механизме их работы. Самомодифицирующиеся вирусы используют этот прием и часто меняют параметры этой кодировки, а кроме того, изменяют и свою стартовую часть, которая служит для раскодировки остальных команд вируса.

Таким образом, в теле подобного вируса не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус. Это, естественно, затрудняет нахождение таких вирусов программами-детекторами. Однако программы-детекторы все же научились ловить "простые" самомодифицирующиеся вирусы. В этих вирусах вариации механизма расшифровки закодированной части вируса касаются только использования тех или иных регистров компьютера, констант шифрования, добавления "незначащих" команд и т.д. И программы-детекторы приспособились обнаруживать команды в стартовой части вируса, несмотря на маскирующие изменения в них. Но в последнее время появились вирусы с чрезвычайно сложными механизмами самомодификации. В них стартовая часть вируса генерируется автоматически по весьма сложным алгоритмам: каждая значащая инструкция расшифровщика передается одним из сотен тысяч возможных вариантов, при этом используется более половины всех команд Intel-8088. Проблема распознавания таких вирусов надежного решения пока не получила.

Что могут и чего не могут компьютерные вирусы

У многих пользователей ЭВМ из-за незнания механизма работы компьютерных вирусов, а также под влиянием различных слухов и некомпетентных публикаций в печати создается своеобразный комплекс боязни вирусов ("вирусофобия"). Этот комплекс имеет два проявления:

1. Склонность приписывать любое повреждение данных или необычное явление действию вирусов. Например, если у "вирусофоба" не форматируется дискета, то он объясняет это не дефектами дискеты или дисковода, а действием вирусов. Если на жестком диске появляется сбойный блок, то в этом тоже, разумеется, виноваты вирусы. На самом деле необычные явления на компьютере чаще вызваны ошибками пользователя, программ или дефектами оборудования, чем действием вирусов.

2. Преувеличенные представления о возможностях вирусов. Некоторые пользователи думают, например, что достаточно вставить в дисковод зараженную дискету, чтобы компьютер заразился вирусом. Распространено также мнение, что для компьютеров просто стоящих в одной комнате, заражение одного компьютера обязательно тут же приводит к заражению остальных.

Заражение компьютера вирусом может произойти в одном из следующих случаев:

на компьютере была выполнена зараженная программа типа COM или EXE или зараженный модуль оверлейной программы (типа OVR или OVL);

компьютер загружался с дискеты, содержащей зараженный загрузочный сектор;

на компьютере была установлена зараженная операционная система или зараженный драйвер устройства.

Отсюда следует, что нет никаких оснований бояться заражения компьютера вирусом, если:

на незараженном компьютере производится копирование файлов с одной дискеты на другую. Если компьютер "здоров", то ни он сам, ни копируемые дискеты не будут заражены вирусом. Единственный вариант передачи вируса в этой ситуации - это копирование зараженного файла: при этом его копия, разумеется, тоже будет "заражена", но, ни компьютер, ни какие-то другие файлы заражены не будут;

Вирусы в системах документооборота.

Программы-черви.

Логические бомбы.

Троянские программы.

Вредоносные программы других типов.

Кроме вирусов принято выделять еще, по крайней мере, три вида вредоносных программ. Это троянские программы, логические бомбы и программы-черви. Четкого разделения между ними не существует: троянские программы могут содержать вирусы, в вирусы могут быть встроены логические бомбы, и т. д.

По основному назначению троянские программы совершенно безобидны или даже полезны. Но когда пользователь запишет программу в свой компьютер и запустит ее, она может незаметно выполнять вредоносные функции.

Чаще всего троянские программы используются для первоначального распространения вирусов, для получения удаленного доступа к компьютеру через Интернет, кражи данных или их уничтожения.

Логической бомбой называется программа или ее отдельные модули, которые при определенных условиях выполняют вредоносные действия. Логическая бомба может, например, сработать по достижении определенной даты или тогда, когда в базе данных появится или исчезнет запись, и т. д. Такая бомба может быть встроена в вирусы, троянские программы и даже в обычные программы.

Программы-черви нацелены на выполнение определенной функции, например, на проникновение в систему и модификацию данных. Можно, скажем, создать программу-червь, подсматривающую пароль для доступа к банковской системе и изменяющую базу данных.

Широко известная программа-червь была написана студентом Корнельского университета Робертом Моррисом. Червь Морриса был запущен в Интернет 2 ноября 1988 г. и за 5 часов смог проникнуть более чем на 6000 компьютеров.

Некоторые вирусы-черви (например, Code Red) существуют не внутри файлов, а в виде процессов в памяти зараженного компьютера. Это исключает их обнаружение антивирусами, сканирующими файлы и оставляющими без внимания оперативную память компьютера.

Документы, хранящиеся в базах данных таких систем документооборота, как Lotus Notes и Microsoft Exchange, тоже могут содержать вирусы, точнее, вредоносные макрокоманды. Они могут активизироваться при выполнении каких-либо действий над документом (например, когда пользователь щелкает кнопку мышью). Поскольку такие вирусы расположены не в файлах, а в записях баз данных, для защиты от них требуются специализированные антивирусные программы.

Появление таких вирусов, как W32/Perrun и Palm.Phage, свидетельствует о том, что в любой момент может родиться компьютерный вирус, троянская программа или червь нового, неизвестного ранее типа, либо известного типа, но нацеленного на новое компьютерное оборудование. Новые вирусы могут использовать неизвестные или не существовавшие ранее каналы распространения, а также новые технологии внедрения в компьютерные системы.

20.2. “Невидимые” и самомодифицирующиеся вирусы

Чтобы предотвратить своё обнаружение, некоторые вирусы применяют довольно хитрые приёмы маскировки. Речь пойдёт о двух из них: “невидимых” и самомодифицирующихся вирусах.

“Невидимые” вирусы. Многие резидентные вирусы (и файловые, и загрузочные) предотвращают своё обнаружение тем, что перехватывают обращения DOS (и тем самым прикладных программ) к зараженным файлам и областям диска и выдают их в исходном (незараженном) виде. Разумеется этот эффект наблюдается только на зараженном компьютере – на “чистом” компьютере изменения в файлах и загрузочных областях диска можно легко обнаружить.

Заметим, некоторые антивирусные программы могут обнаруживать “невидимые” вирусы даже на зараженном компьютере. Так, программа ADinf фирмы “Диалог-Наука” для этого выполняет чтение диска, не пользуясь услугами DOS, а программа AVSP фирмы “Диалог-МГУ” – “отключает” на время проверки вирус (последний метод работает не всегда).

Некоторые антивирусные программы используют для борьбы с вирусами свойство “невидимых” файловых вирусов “вылечивать” зараженные файлы. Они считывают (при работающем вирусе) информацию из зараженных файлов и записывают их на диск в файл или файлы, где эта информация хранится в неискаженном виде. Затем, уже после загрузки с “чистой” дискеты, исполнимые файлы восстанавливаются в исходном виде.

Самомодифицирующиеся вирусы. Другой способ, применяемый вирусами для того, чтобы укрыться от обнаружения, – модификация своего тела. Многие вирусы хранят большую часть своего тела в закодированном виде, чтобы с помощью дизассемблеров нельзя было разобраться в механизме их работы. Самомодифицирующиеся вирусы используют этот приём и часто меняют параметры этой кодировки, а кроме того, изменяют и свою стартовую часть, которая служит для раскодировки остальных команд вируса. Таким образом, в теле подобного вируса не имеется ни одной постоянной цепочки байтов, по которой можно было бы идентифицировать вирус. Это, естественно, затрудняет нахождение таких вирусов программами-детекторами.

Однако программы-детекторы всё же научились ловить “простые” самомодифицирующиеся вирусы. В этих вирусах вариации механизма расшифровки закодированной части вируса касаются только использования тех или иных регистров компьютера, констант шифрования, добавления “незначащих” команд и т.д. И программы-детекторы приспособились обнаруживать команды в стартовой части вируса, несмотря на маскирующие изменения в них. Но в последнее время появились вирусы с чрезвычайно сложными механизмами самомодификации. В них стартовая часть вируса генерируется автоматически по весьма сложным алгоритмам: каждая значащая инструкция расшифровщика передаётся одним из сотен тысяч возможных вариантов, при этом используется более половины всех команд Intel-8088. Проблема распознавания таких вирусов довольно сложна, и полностью надёжного решения пока не получила. Впрочем, в некоторых антивирусных программах имеются средства для нахождения подобных вирусов, а в программе Dr. Web – также и эвристические методы обнаружения “подозрительных” участков программного кода, типичные для самомодифицирующихся вирусов.

![]()

Существует довольно много показателей, по которым судят об эффективности антивирусного ПО и о компании, создавшей и поддерживающей его. Типичные показатели включают в себя время реагирования компании на новые угрозы и возможности антивируса к их обнаружению. Но достаточно ли этих показателей для эффективной защиты вашей системы?

Цель этой статьи – исследовать проблемы и сложности обнаружения комплексных вирусов, включая полиморфные, метаморфные вирусы, и вирусы, скрывающие точку входа. Возможность обнаружения таких вирусов может помочь в оценке антивирусного ПО.

В этой статье мы покажем, какие проблемы влекут за собой комплексные вирусы. Важным шагом в знакомстве с комплексными вирусами будет определение понятий полиморфный вирус, метаморфный вирус, вирус, скрывающий точку входа, и понимание угроз, которые они несут с собой. Потом мы рассмотрим несколько реальных примеров того, как были обнаружены комплексные вирусы, и это подведет нас к обсуждению ограничений современных антивирусных технологий.

Обзор комплексных вирусов

Раньше полезным и популярным показателем считалось количество вирусов, которые способен обнаружить антивирус, однако с приходом более полезных и разумных методов про него забыли. Сегодня такими показателями считаются время реагирования антивирусной компании на новую угрозу и возможности их продукта к обнаружению вирусов. Однако эти показатели часто не затрагивают угрозу иного рода – комплексных вирусов. При обнаружении комплексных вирусов скорее всего придется столкнуться с двумя проблемами: либо это вирусы, которые просто очень сложно обнаружить, либо поисковый механизм антивируса не позволяет это сделать. Мы начнем, пожалуй, с определений, которые нам пригодятся.

Полиморфный вирус – вирус изменяющий свой код внутри заражаемых програм. Например, он может шифровать свое тело используя каждый раз разные ключи, и расшифровывать его во время активации. Цикл расшифровки мутирует с различными поколениями вирусов и, обычно, не так-то просто понять его алгоритм.

Метаморфные вирусы, так же изменяют свой код, но не используют алгоритмы шифрования. Различие проявляется в виде изменений внутри кода вируса. Существует несколько технологий, позволяющих с успехом реализовывать данную методику.

Одна из этих технологий трансформации, используемая метамофными программами основана на вставке и удалении “мусора” внутри кода. Эти инструкции не влияют на работу вируса, но занимают некоторое количество места и усложняют анализ больших участков кода.

Другая технология – изменение базовых инструкций на уровне опкода. Это означает переключение между несколькими отличающимися опкодами, которые выполняют одну и ту же функцию.

Вирус, скрывающий точку входа – это вирус, который получает управление от программы косвенным путем, не напрямую через главную точку входа. Обычно это осуществляется в изменении адреса переменной в теле программы, адреса входа функции или вызова API, направляя управляющий поток к коду вируса.

Довольно сложным вирусом может быть полиморфный Win32 вирус, внешность которого сильно разнится между экземплярами. Независимо от доступной вам технологии обнаружения вируса, первым делом следует изучить принцип работы вируса и разработать алгоритм, способный определять все его копии. Однако это может оказаться утомляющей задачей, даже при наличии опыта в написании подобных алгоритмов в виде отдельной программы на известном языке.

Все эти примеры стоят нескольких дней (и ночей) работы, имея ввиду реверсинг, репликацию вируса и написание алгоритма определения вируса. Исследователю будет легче написать сначала отдельную программу на Си, и после этого интегрировать алгоритм в антивирусный продукт.

Ограничения в технологии поиска вирусов

К сожалению, антивирусные эксперты не имеют возможности писать отдельные программы для каждого нового вируса. Вместо этого они вынуждены ограничиться структурой своего антивирусного продукта. Эта структура может быть более или менее гибкой и обычно сопровождается некоторым числом ограничений, которые и определяют эффективность ответа на угрозу.

Сравнительно простой вирус, направленный на только зарождающуюся платформу (скажем Win64), может выявить ограничения поискового механизма антивируса, которые усложнят его обнаружение настолько же, насколько сложно обнаружить полиморфный вирус на Win32. Конечно все зависит от доступной антивирусной технологии. Может оказаться, что формат файла не проверяется антивирусом, либо не поддержан. Также может понадобиться эмуляция. Эти факторы влияют на способность обнаружения вируса.

Некоторые новые вирусы, найденные в 2004 году, нацеленные на платформу Win64 и довольно сложно определяемые, включают в себя W64/Rugrat (документ PDF) (IA64), W64/Shruggle (AMD64) и несколько вирусов с MSIL-инфекторами. Соответствующие форматы исполняемых файлов варьируются, так что даже задача подбора поисковой строки превращается в трюк акробата, если антивирус не поддерживает эти форматы.

Важность своевременного обнаружения комплексных вирусов

Кроме времени реакции, различается и способность к обнаружению вирусов, это видно при измерении способности обнаружить все виды полиморфных вирусов, учитывая допустимую погрешность. А что такое допустимая погрешность? Хотя она разная у каждой компании, обычно она составляет лишь небольшой процент ложных обнаружений, но есть и исключения. Последний пример – W32/Zelly – этому вирусу была разрешена большая (50%) погрешность некоторыми компаниями лишь для того, чтобы стать первыми его находчиками.

Что если ваша антивирусная компания перестанет уделять внимание комплексным вирусам? Это должно подсказать вам, что их технологии и/или профессионализм не на высшем уровне. Что если завтрашний Mydoom будет полиморфным? Смогут ли они дать ответ угрозе?

Если вы считаете этот сценарий маловероятным, сравните его с этой аналогией: если бы вам пришлось выбрать хирурга для проведения операции, вы бы выбрали того, кто провел сотни успешных операций на разные части тела, или того, кто только практиковался в вырезании аппендицита? Даже для вырезания аппендицита, большинство бы выбрали первого.

Вирусы — это микроскопические патогены, заражающие клетки живых организмов для самовоспроизводства. Они состоят из одного вида нуклеиновой кислоты (или ДНК или РНК, но не обе вместе), которая защищена оболочкой, содержащей белки, липиды, углеводы или их комбинацию. Размер типичного вируса варьируется от 15 до 350 нм, поэтому его можно увидеть только с помощью электронного микроскопа.

В 1892 году русский ученый Д.И. Ивановский впервые доказал существование ранее неизвестного типа возбудителя болезней, это был вирус мозаичной болезни табака. А в 1898 году Фридрих Лоффлер и Пол Фрош нашли доказательства того, что причиной ящура у домашнего скота была инфекционная частица, которая меньше, чем любая бактерия. Это были первые шаги к изучению природы вирусов, генетических образований, которые лежат где-то в серой зоне между живыми и неживыми состояниями материи. На текущий момент описано около 6 тыс. вирусов, но их существует несколько миллионов.

Строение вирусов

Вне клеток-хозяев вирусы существуют в виде белковой оболочки (капсида), иногда заключенного в белково-липидную мембрану. Капсид обволакивает собой либо ДНК, либо РНК, которая кодирует элементы вируса. Находясь в такой форме вне клетки, вирус метаболически инертен и называется вирионом.

Простая структура, отсутствие органелл и собственного метаболизма позволяет некоторым вирусам кристаллизоваться, т.е. они могут вести себя подобно химическим веществам. С появлением электронных микроскопов было установлено, что их кристаллы состоят из тесно прижатых друг к другу нескольких сотен миллиардов частиц. В одном кристалле вируса полиомиелита столько частиц, что ими можно заразить не по одному разу всех жителей Земли.

Формы вирусов

Вирусы встречаются в трех основных формах. Они бывают:

- Сферическими (кубическими или полигидральными). Вирусы герпеса, типулы, полиомы и т.д.

- Спиральными (цилиндрическими или стержнеобразными). Вирусы табачной мозаики, гриппа, эпидемического паротита и др.

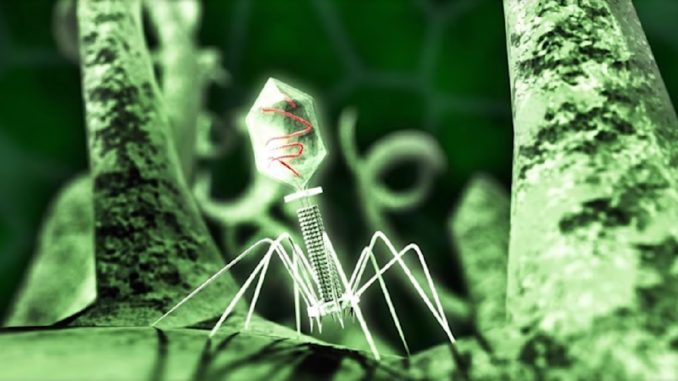

- Сложными. Например, бактериофаги.

Проникновение вирусов в клетку-хозяина

Капсид в основном защищает нуклеиновую кислоту от действия клеточного нуклеазного фермента. Но некоторые белки капсида способствуют связыванию вируса с поверхностью клеток-хозяев, и работают, как ключики, вставляемые в нужные замочки. Другие поверхностные белки действуют как ферменты, они растворяют поверхностный слой клетки-хозяина и таким образом помогают проникновению нуклеиновой кислоты вируса в клетку-хозяина.

Жизненный цикл вирусов сильно отличается у разных видов, но существует шесть основных этапов жизненного цикла вирусов:

Присоединение к клетке-хозяину представляет собой специфическое связывание между вирусными капсидными белками и рецепторами на клеточной поверхности. Эта специфика определяет хозяина вируса.

Проникновение следует за прикреплением: вирионы проникают в клетку-хозяина через рецептор-опосредованный эндоцитоз или слияние мембран. Это часто называют вирусной записью.

Проникновение вирусов в клетку достигается за счет:

Размножение вирусов

После того, как вирусный геном освобождается от капсида, начинается его транскрипция или трансляция. Именно эта стадия вирусной репликации сильно различается между ДНК- и РНК-вирусами и вирусами с противоположной полярностью нуклеиновой кислоты. Этот процесс завершается синтезом новых вирусных белков и генома (точных копий внедрённых).

Механизм репликации зависит от вирусного генома.

- ДНК-вирусы обычно используют белки и ферменты клетки-хозяина для получения дополнительной ДНК, она транскрибируется в РНК-мессенджер (мРНК), которая затем используется для управления синтезом белка.

- РНК-вирусы обычно используют ядро РНК в качестве матрицы для синтеза вирусной геномной РНК и мРНК. Вирусная мРНК направляет клетку-хозяина на синтез вирусных ферментов и капсидных белков и сборку новых вирионов. Конечно, есть исключения из этого шаблона. Если клетка-хозяин не обеспечивает ферменты, необходимые для репликации вируса, вирусные гены предоставляют информацию для прямого синтеза отсутствующих белков.

Чтобы преобразовать РНК в ДНК, вирусы должны содержать гены, которые кодируют вирус-специфический фермент обратной транскриптазы. Она транскрибирует матрицу РНК в ДНК. Обратная транскрипция никогда не происходит в неинфицированных клетках. Необходимый фермент, обратная транскриптаза, происходит только от экспрессии вирусных генов в инфицированных клетках.

Вироиды

Вироиды заражают только растения. Одни вызывают экономически важные заболевания сельскохозяйственных культур, в то время как другие являются доброкачественными. Двумя примерами экономически важных вироидов являются кокосный cadang-cadang (он вызывает массовую гибель кокосовых пальм) и вироид рубцовой кожицы яблок, который безнадежно портит товарный вид яблок.

30 известных вироидов были классифицированы в две семьи.

- Члены семейства Pospiviroidae, названные по имени вироида клубневого веретена картофеля, имеют палочковидную вторичную структуру с небольшими одноцепочечными областями, имеет центральную консервативную область, и реплицируются в ядре клетки.

- Avsunviroidae, названный в честь вироида авокадо, имеет как палочковидную, так и разветвленную области, но не имеет центральной консервативной области и реплицируется в хлоропластах растительной клетки.

В отличие от вирусов, которые являются паразитами механизма трансляции хозяина, вироиды являются паразитами клеточных транскрипционных белков.

Бактериофаги

Существуют тысячи разновидностей фагов, каждый из которых может заразить только один тип или несколько близких типов бактерий или архей. Фаги классифицируются по ряду семейств вирусов; например:

Как и все вирусы, фаги являются простыми организмами, которые состоят из ядра генетического материала (нуклеиновой кислоты), окруженного капсидом белка. Нуклеиновая кислота может представлять собой либо ДНК, либо РНК, и может быть двухцепочечной или одноцепочечной.

Существует три основных структурных формы фага:

- Икосаэдрическая (20-сторонняя) головка с хвостом

- Икосаэдрическая головка без хвоста

- Нитевидная форма

Во время заражения фаг прикрепляется к бактерии и вставляет в нее свой генетический материал. После этого фаг обычно следует одному из двух жизненных циклов: литическому (вирулентному) или лизогенному (умеренному).

Литические, или вирулентные, фаги захватывают механизм клетки, чтобы скопировать компоненты фага. Затем они разрушают или лизируют клетку, высвобождая новые частицы фага.

Лизогенные, или умеренные, фаги включают свою нуклеиновую кислоту в хромосому клетки-хозяина и реплицируются с ней как единое целое, не разрушая клетку. При определенных условиях лизогенные фаги могут индуцироваться в соответствии с литическим циклом.

Существуют и другие жизненные циклы, в т.ч. псевдолизогенез и хроническая инфекция. При псевдолизогении бактериофаг проникает в клетку, но не использует механизм репликации клеток и не интегрируется в геном хозяина, просто как бы прячется внутри бактерии, не нанося ей никакого вреда. Псевдолизогенез возникает, когда клетка-хозяин сталкивается с неблагоприятными условиями роста и, по-видимому, играет важную роль в выживании фага, обеспечивая сохранение генома фага до тех пор, пока условия роста хозяина снова не станут благоприятными.

При хронической инфекции новые фаговые частицы образуются непрерывно и длительно, но без явного уничтожения клеток.

Вскоре после открытия фаги начали использовать для лечения бактериальных заболеваний человека, таких как бубонная чума и холера. Но фаговая терапия тогда не была успешной, и после открытия антибиотиков в 1940-х годах она была практически заброшена. Однако с появлением устойчивых к антибиотикам бактерий терапевтическому потенциалу фагов уделяется все больше внимания.

Наше время с антибиотиками заканчивается. В 2016 году женщина в штате Невада умерла от бактериальной инфекции, вызванной Klebsiella pneumoniae, которая была устойчивой ко всем известным антибиотикам. Бактерии, устойчивые к колистину, антибиотику последней инстанции, были обнаружены на свинофермах в Китае. В настоящее время бактерии приспосабливаются к антибиотикам быстрее, чем когда-либо.

Покажите ножницы которыми вирусы разрезают молекулу РНК что бы встроиться для мутации.Может что нибудь придумаете другое.К примеру деление цепочка аминокислот получив энергию из вне как одноименные заряды распадается на две. К каждой соединятся только те какие были ранее (другие проскочат мимо),казалось бы копии,но внутренняя энергия разная(уменьшается увеличивается) поэтому распад и создание. Вся химия углерода на этом построена 1000 орган соединений создает у других хим элементов этого свойства нет. Иммунная система делает накладку(интерференция)с помощью энергии интерферонов пытаясь разрушить цепочку РНК вируса.Надо помочь организму но не вакциной(вирус быстро мутирует)

Читайте также: