Что такое вирус картоха

![]()

Вредоносная программа, с помощью которой были похищены персональные данные 70 млн клиентов американской торговой сети Target, была "частично написана на русском языке". Об этом сообщила в четверг в своей электронной версии газета The Wall Street Journal. Издание ссылается на доклад правительства США, составленный с помощью экспертов в области компьютерной безопасности и разосланный крупнейшим американским ритейлерам.

По данным экспертов, эта программа, получившая название КАРТОХА, появилась на рынке хакеров весной прошлого года. По всей видимости, на русском языке были написаны комментарии к программному коду.

В документе отмечается, что данная хакерская программа была инновационной и свидетельствует о высоком уровне мастерства тех, кто стоит за ее созданием. Перед ней оказалось бессильно антивирусное оборудование, используемое в компьютерных системах американских торговых сетей.

В докладе также содержатся рекомендации американским магазинам относительно того, как можно противостоять данному виду вредоносного программного обеспечения.

Как ранее сообщила Target, штаб-квартира которой находится в Миннеаполисе (штат Миннесота), хакеры похитили персональную информацию около 70 млн человек, совершивших покупки в период рождественских и новогодних распродаж. Торговая сеть немедленно уведомила о происшедшем американские власти, которые начали расследование. Не исключено, что жертвами данной компьютерной атаки стали и другие американские ритейлеры.

Target является третьей по величине торговой сетью США и насчитывает 1,9 тыс. магазинов по всей стране. По словам экспертов, нынешняя утечка персональных данных стала второй по масштабам в истории страны. В 2005-2006 годах в распоряжение киберпреступников попала информация о 94 млн кредитных карт, которыми пользовались покупатели другой крупной американской торговой сети, TJX.

Молдавский вирус, версия 2019

Помните анекдот про бедный молдавский вирус?

Сегодня по куче левых (случайных) адресов рабочего домена пришли однотипные письма, которые весьма и весьма повеселили своей наивностью и некоторыми перлами:

Здравствуйте!

У меня для вас очень плохие новости.

11.08.2019 - в этот день я взломал вашу операционную систему и получил полный доступ к вашей учетной записи info3@мой_домен.ru.

Конечно вы можете сменить пароль.. Но моя вредоносная программа перехватывает каждый раз, когда вы его меняете.

Как я это сделал:

В программном обеспечении роутера, через который вы выходили в интернет, была уязвимость.

Я просто взломал этот роутер и поместил на него свой вредоносный код.

Когда вы выходили в интернет, мой троян был установлен на ОС вашего устройства.

После этого я сделал полный копию вашего диска (у меня есть вся ваша адресная книга, история просмотра сайтов, все файлы, номера телефонов и адреса всех ваших контактов).

Месяц назад я хотел заблокировать ваше устройство и попросить небольшую сумму в биткоинах для разблокировки.

Но я посмотрел сайты, которые вы регулярно посещаете, и был шокирован увиденным .

Я Имею ввиду сайты для взрослых.

Я хочу сказать - вы большой извращенец. Ваши фантазии не имеют ничего общего с нормальным восприятием обычного человека.

И у меня появилась идея .

Я сделал скриншот сайтов для взрослых, на которых вы развлекаетесь (вы понимаете, о чем это, да?).

После этого я сделал скриншоты как вы весьма необычно себя удовлетворяете (используя камеру вашего устройства) и склеил их.

Получилось потрясающе! Это впечатлит любого, тем более ваших знакомых!

Я знаю, что вы не хотели бы показывать эти скриншоты своим друзьям, родственникам или коллегам.

Я думаю, что $550 - очень и очень маленькая сумма за моё молчание.

Кроме того, я и так долго шпионил за вами, потратив много времени!

Платите ТОЛЬКО в биткойнах!

Мой кошелек BTC: 1G9EMBaqjnQu(удалено)

Вы не знаете, как использовать биткойны?

Это очень легко.

На это я даю вам два дня (48 часов) с момента открытия этого письма.

Учтите, как только вы откроете это письмо, сработает таймер. И время пойдет.

После оплаты мой вирус и все скриншоты с вашими развлечениями будут автоматически уничтожены.

Если я не получу от вас указанную сумму, то ваше устройство будет заблокировано, и все ваши контакты получат скриншоты с вашими пошлыми удовольствиями.

Я надеюсь, вы понимаете свою ситуацию.

- Не пытайся найти и уничтожить мой вирус! (Все ваши данные, файлы и скриншоты уже загружены на удаленный сервер).

- Не пытайтесь связаться со мной (это невозможно, ведь я отправил вам это письмо с вашего аккаунта).

- Различные службы безопасности вам не помогут; форматирование диска или уничтожение устройства не поможет, так как ваши данные уже находятся на удаленном сервере.

P.S. Вы не моя единственная жертва. И я гарантирую вам, что я не буду беспокоить вас снова после оплаты!

Это слово хакера.

Я также прошу вас регулярно обновлять ваши антивирусы в будущем. Таким образом, вы больше не попадете в подобную ситуацию.

Не держите на меня зла! У каждого своя работа.

Удачи.

![]()

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Да, ты не обязан свидетельствовать против самого себя и выдавать свои пароли. Этот принцип наглядно иллюстрируется очередным случаем. Подозреваемый в хранении детской порнографии сидит уже 27 месяцев за то, что отказывается сообщить пароли от зашифрованных дисков. Презумпция невиновности? Не, не слышали.

Что можно сделать за 45 минут? А за два дня?

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

Как они это делают

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

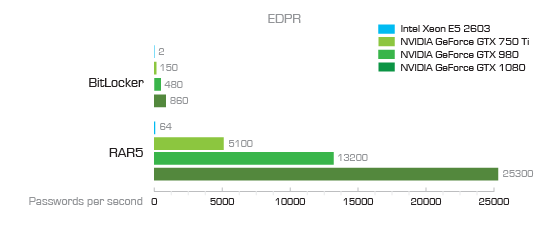

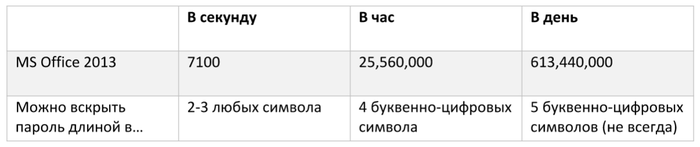

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

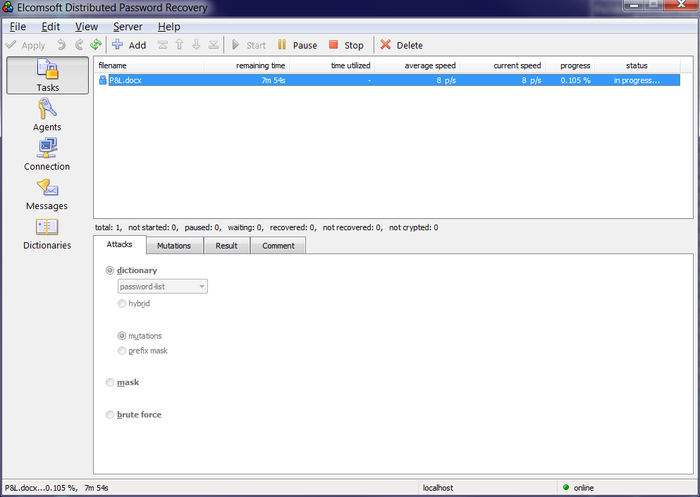

Извлекаем пароли из браузеров и почтовых клиентов

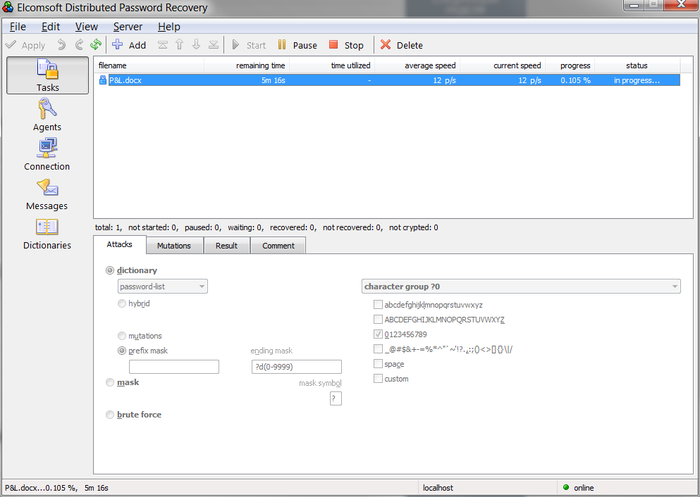

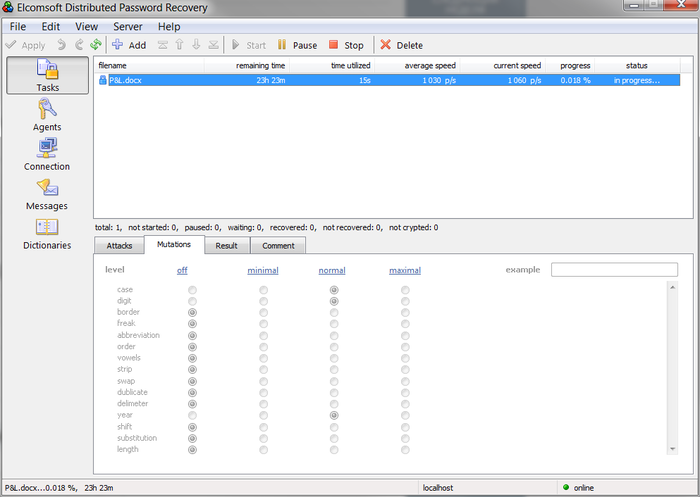

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

| Фото: Marcus Brandt/DPA/ТАСС |

| Фото: mskagency.ru |

- Скорее, положительно

- Скорее, отрицательно

- Дома в режиме самоизоляции

- В церкви

- Не праздную

|

17 января 2014, 14:02

Текст: Денис Нижегородцев

Слова на русском языке

Этот доклад был распространен среди американских торговых компаний, которые пострадали от действий хакеров в конце прошлого года.

В докладе также содержатся рекомендации американским магазинам относительно того, как можно противостоять данному виду вредоносного программного обеспечения, добавляет ИТАР-ТАСС.

Части этого кода, по данным Wall Street Journal, были доступны на черном интернет-рынке еще с весны прошлого года.

Кроме экспертов по компьютерной безопасности компании iSIGHT, к расследованию были привлечены также специалисты министерства внутренней безопасности, секретной службы США и правительственного Центра анализа и распространения финансовой информации.

Американский журнал Wired добавляет, что речь идет о троянском вирусе, называя его Trojan.POSRAM. Эта программа проникает в компьютерные сети компаний, закрепляется там и скачивает нужные данные.

Плохо защищены

По его словам, в случае нарушения прав субъектов персональных данных в США применяется практика прецедентного права. Она позволяет организациям подходить к вопросу защиты персональных данных достаточно формально.

В данном случае за ошибки специалистов по информационной безопасности будут расплачиваться клиенты и банки, которые, кстати, по сути приняли удар на себя, начав перевыпуск карт.

Если говорить о данном вирусе, то сделать однозначный вывод, что он был написан русскими хакерами, нельзя, считает эксперт. Однако такая вероятность, исходя из совокупности факторов, существует. Так, помимо слова KAPTOХА, которое встречается в коде, на причастность русских хакеров указывает тот факт, что код вредоноса очень похож на код однотипного программного обеспечения, которое было замечено на русскоязычных форумах, где продается вредоносное ПО для кражи финансовых данных.

В свою очередь и ведущий вирусный аналитик компании ESET Артем Баранов рассказал газете ВЗГЛЯД, что, скорее всего, речь идет не о кириллице, а о русских словах, написанных на латинице.

Взлом с проникновением

Напомним, в конце прошлого года одна из крупнейших американских торговых сетей Target признала факт взлома своих компьютерных систем и кражу данных о миллионах кредитных карт своих клиентов.

Сообщалось, что взлом сервера, на котором хранились данные кредитных и дебетовых карт, мог произойти в период с 27 ноября по 15 декабря – именно в этот день в Target объявили об обнаружении вируса. Украденная информация включала имена, адреса, номера телефонов и электронную почту потребителей.

Также стало известно, что помимо сети Target хакерами были атакованы и другие ретейлеры, например сеть дорогих магазинов Neiman Marcus и не только.

Эту кибератаку в Америке называют одной из крупнейших в истории страны. По словам экспертов, сравниться с ней может, пожалуй, только одна – когда в 2005–2006 годах хакеры получили информацию о 94 млн кредитных карт клиентов торговой сети TJX.

Target является третьей по величине торговой сетью США и насчитывает 1900 магазинов. Представители сети признали, что нынешняя утечка информации уже стала причиной снижения продаж в ее магазинах, а также общей прибыли.

Русские хакеры

В августе 2012 года США во второй раз обвинили в краже секретных кодов банка Goldman Sachs работавшего там программистом уроженца СССР Сергея Алейникова. Ранее он уже был оправдан по этому делу.

PLRV - вызывает тяжелое заболевание картофеля и существенно влияет на качество и количество производимых клубней. Симптомы различаются при первичном заражении (например, при укусе тли - переносчика) и при вторичной инфекции, когда растение развивается из зараженного клубня. При первичном заражении верхние листья приобретают палевый оттенок, направлены вврх, часто краснеют по краям, становятся чкрученными и жесткими на ощупь. Нижние листья могут не иметь признаков заражения. При вторичном заражении, напротив, те же симптомы проявляются на нижних листьях, а верхние могут не иметь заражения. В клуях пораженных растений наблюдается сетевой некроз.

PLRV поражает и другие растения семейства пасленовых, например томат и табак, переносится тлями. Контроль заболевания состоит в посадке здоровых клубней, уничтожении тлей и больных растений. >>>

Вирус Y (PVY)

|  |

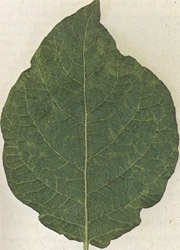

PVY - один из важнейших вирусов, поражающих картофель. он вызывает сильные потери урожая (до 30% и более в зависимости от сорта и условий культивирования). Симптомы заболевания сильно варьируют в зависимости от сорта картофеля. штамма вируса и условий выращивания. Часто он проявляется в виде морщинистой мозаики или некротических пятен (может отмирать и вся листовая пластинка).

Потери урожая значительно возрастают, если растение заражено еще и вирусами PVX и/или PVA. Кроме картофеля вирус поражает и другие пасленовые - томат. перец, некоторые сорняки.

Переносится тлями и при механическом контакте с больным растением. Контроль заболевания - посадка здоровых клубней, уничтожение тлей и больных растений, аккуратность при резке, посадке и полевых работах.>>>

Вирус X (PVX)

|

PVX - один из наиболее распространенных вирусов картофеля. На многих сортах вирус не вызывает видимых симптомов, поэтому остается незамеченным. Однако он вызывает снижение урожая, которое может достигать 15%. Идентифицировать вирус можно только лабораторными методами. Распространяется вирус преимущественно при механических контактах с поврежденными растениями, прирезке картофеля, через сельскохозяйственные орудия и механизмы при сельхозработах (опрыскивание, окучка и др.). Увеличиваются потери урожая при совместном заражении с вирусами PVY и/или PVA.

PVX поражает также табак, перец и томат.>>>

Вироид веретеновидности клубней (PSTV)

|  |

Это даже не вирус. Вироиды не образуют самостоятельных частиц. Это просто кусок РНК длиной 359 нуклеотидов. Он присутствует в пораженном растении, реплицируется за счет биосинтетических механизмов растения-хозяина. Способен вызывать заболевания картофеля и томата. В зависимости от условий возделывания и сорта урожай картофеля, зараженного PSTV снижается на 30-90%.

Больные растения отличаются небольшим количеством стеблей, вытянутых и прямостоячих. Листья на них вытянутые, твердые. желтоватые, часто морщинистые. Однако в сырую и прохладную погоду заболевание на ботве может не проявляться.

Клубни на больных растенияхобразуются позже, они более мелкого размера, вытянутые, с увеличенным количеством глазков и более резкими "бровями" глазков.

Заражение происходит при механическом контакте с больным растением, а также с помощью насекомых-переносчиков (клопы, тли, кобылки, цикадки, личинки колорадского жука).

Устойчивость растений к инфекции возрастает по мере старения растений, снижения влажности, интенсивности освещения и плодородия почв.

Меры борьбы - те же, что и с PVY.>>>

Картофельный вирус А (PVA)

|

Часто обнаруживаемый в картофеле вирус. Вызывает мельчание клубней, небольшое снижение урожая. Часто встречается в растении совместно с вирусом PVX, при этом потери урожая значительно увеличиваются.

Внешнее проявление заражения PVA - мягкая мозаика, с осветлением или пожелтением участков листовой пластинки. При сухой и жаркой погоде симптомы обычно не проявляются.

Переносится PVA преимущественно тлями.

Меры борьбы - те же, что и с PVY.>>>

Картофельные вирусы S и M (PVS и PVM)

Эти вирусы часто не проявляют симптомов при заражении картофеля и не вызываю заметных снижений урожая. Практическая важность PVS и PVM состоит в том, что они увеличивают потери урожая при заражении растений совместно с другими вирусами.>>>

Вирус мозаичности люцерны (AMV)

|

AMV широко распространен на картофеле, но, к счастью, не приносит большого вреда. Вызывает потерю хлорофилла в значительной части листьев растения, на них появляются большие, неправильной формы желтые пятна. Естественным резервуаром вируса являются дикие люцерна и клевер, откуда тли переносят его на картофель. Способен, как и другие вирусы, сохраняться в клубнях.>>>

Ссылка при перепечатке обязательна

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

Читайте также: