Что такое вирус красный октябрь

"Лаборатория Касперского" объявила о раскрытии масштабной шпионской сети. Вирус "Красный Октябрь" пять лет атаковал компьютерные системы правительственных организаций. Под прицелом оказались посольства, ядерные исследовательские центры, аэрокосмические организации, нефтяные и газовые компании. Ни зашифрованные, ни даже стертые файлы не останавливали программу.

Первый персональный компьютер, сошедший с конвеера задумывался, как помощник человека, коим он является и сегодня, но уже с рядом оговорок. Заставить любой ноутбук шпионить за своим хозяином можно всего в несколько кликов. Едва утих скандал после неуклюжей кибератаки американских спецслужб на Елисейский дворец — тогда использовался вирус Флейм — и вот следующий виток. В глобальной сети специалисты российской "Лаборатории Касперского" обнаружили новый вредоносный код "Красный Октябрь".

"Первые данные к нам поступили в октябре 2012 года. Один из наших партнеров прислал нам зараженный файл, после его изучения мы поняли что имеем дело с таргетированной атакой, хорошо спланированной. По типу файлов стало понятно, что злоумышленников интересовали в основном документы, а среди жертв числились серьезные организации: посольства стран Восточной Европы, нефтедобывающие компании и научно исследовательские институты. Эта версия вируса отличается в основном массированностью написанного вредоносного кода. Прослеживается работа российских программистов", — прокомментировал новый вирус ведущий антивирусный эксперт "Лаборатории Касперского" Виталий Камлюк.

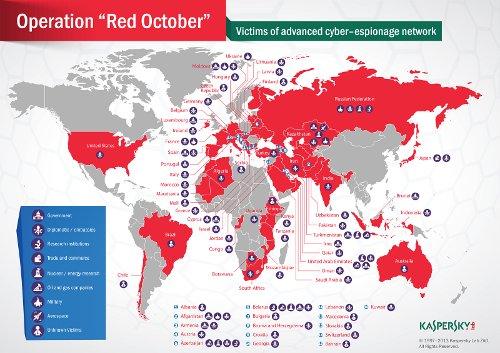

Зона вирусного поражения — это почти половина земного шара. Похоже, что с таким размахом кибершпионы действуют впервые. Оказывается, что тотальная слежка за различными госструктурами и международными компаниями велась целых пять лет. Кроме того, хакеры изрядно поработали с секретной информацией на жестких дисках, прослушивались и телефоны.

"Данная гипершпионская сеть существовала на протяжении пяти лет и в данный момент включает в себя более чем 300 различных организаций из ряда стран Восточной Европы, Азии, Африки, и Северной Америки. На территории этих стран находятся зараженные компьютеры и сети, однако они принадлежат в большинстве своем дипломатическим ведомствам и государственным структурам. То есть это могут быть посольства иных стран, просто находящиеся на территории, например, Африки", - объяснил Камлюк.

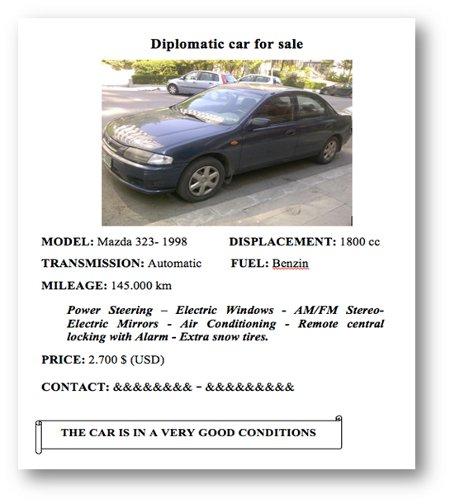

Заражение вирусом шло через электронную почту. Жертва получала письмо с предложением приобрести подержаный автомобиль. После скачивания файла "Красный октябрь" проникал в систему и сразу же начинал шпионить. Причем информация также собиралась со всех подключенных по сети машин, флеш-носителей и даже мобильных телефонов. Затем данные отправлялись на сервер хакеров, но не напрямую, а через обширную сеть серверов-прикрытия. Отследить такой интернет-маневр практически невозможно.

Наглость виртуальных бандитов отчетливо просматривается и сквозь список пострадавших: в нем НАТО, ядерные объекты Европы, космические институты бывших союзных республик и другие солидные учреждения, казалось бы, с серьезной защитой. Специалисты говорят, что создать такой вирус теоретически могли китайцы, но есть в нем и явный российский след. В программном коде "Красного Октября" всплыли слова, русского происхождения, например, "прога", что на it-сленге означает "программа". Правда, и таким уликам верить не стоит: не исключено, что именно так кто-то умело заметает следы. Между тем, "Красный Октябрь" продолжает шествие по планете, преступники не найдены, поэтому выяснить, кто следующий, сейчас гораздо важнее, чем кто это сделал.

Олег Сальманов

За последние пять лет шпионские кибератаки эволюционировали от разрозненных атак, использующих конкретную уязвимость, до систем промышленного масштаба, говорит исполнительный директор Peak Systems Максим Эмм. Чтобы получить информацию, таргетированные атаки часто уже не требуются: нужные компьютеры (например, в госведомствах) инфицированы заранее, и доступ к ним продается владельцами ботнетов (сети из зараженных ПК), объясняет он.

Защититься от подобных атак можно с помощью одновременного использования технических средств, таких как установка антивирусных программ (знание того, каким антивирусом пользуется жертва, помогает атакующим остаться незамеченными), и организационных мер — запрета на открытие ссылок и вложений в письмах с неизвестных адресов, на использование одних и тех же внешних накопителей во внутренней и внешней сетях, говорит Камлюк. Вероятность взлома тем меньше, чем больше эшелонов имеет киберзащита организации: своевременно устанавливаются обновления программ, отсутствует ПО непроверенного происхождения, установлены антивирусные программы, наконец, компьютеры, содержащие секретную информацию, физически отделены от компьютеров, подключенных к интернету, добавляет Эмм.

Исследовательский центр "Лаборатории Касперского" (GReAT)

[…] На протяжении последних пяти лет против дипломатических ведомств, государственных структур и научно-исследовательских организаций разных стран мира проводилась операция кибершпионажа, во время которой собирались данные и секретная информация с мобильных устройств, компьютеров и сетевого оборудования атакованных организаций.

Несколько месяцев эксперты 'Лаборатории Касперского' анализировали вредоносные файлы, использованные в атаке, которая была нацелена на конкретные организации в Восточной Европе, странах бывшего Советского Союза и Центральной Азии, а также Западной Европы и Северной Америки.

|

| Нажмите мышкой на изображение для увеличения |

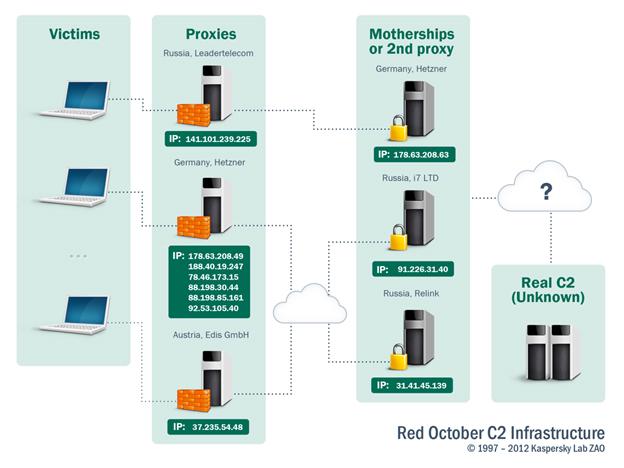

Эта операция, которую мы назвали 'Red October' (в сокращении 'Rocra') продолжает оставаться в активной фазе даже сейчас: украденные данные отсылаются на несколько серверов управления, конфигурация сети которых не уступает по своей сложности инфраструктуре Flame. Регистрационные данные, использованные при покупке доменных имен C&C-серверов, а также информация о датах создания файлов, указывают на то, что эти атаки проводились еще в мае 2007 года.

Несколько ключевых фактов, обнаруженных в ходе нашего расследования:

- Атакующие были активны на протяжении последних пяти лет, фокусируясь на дипломатических и государственных ведомствах в разных странах мира.

- Информация, собранная из зараженных сетей, использовалась в последующих атаках. Например, украденные учетные данные были собраны в специальный список и использовались, когда атакующим требовалось подобрать логины и пароли в других сетях.

- Для контроля и управления сетью зараженных систем атакующие создали более 60 различных доменных имен и несколько серверов, размещенных на хостингах в разных странах (в основном в Германии и России).

- Инфраструктура серверов управления представляет собой цепочку прокси-серверов и скрывает местоположение реального финального сервера, где собираются данные.

- Многофункциональная платформа позволяет быстро применять новые расширенные модули для сбора информации (детектируются 'Лабораторией Касперсого' как Backdoor.Win32.Sputnik). Система также имеет механизм противодействия закрытию серверов управления и позволяет атакующим восстановить доступ к зараженным системам, используя альтернативные каналы связи.

- Помимо традиционных целей атак (рабочие станции) система способна красть данные с мобильных устройств, таких как смартфоны (iPhone, Nokia, Windows Mobile); собирать информацию с сетевого оборудования (Cisco); осуществлять сбор файлов с USB-дисков (включая ранее удаленные файлы, для чего использует собственную технологию восстановления файлов); красть почтовые базы данных из локального хранилища Outlook или с удаленного POP/IMAP сервера, а также извлекать файлы с локальных FTP-серверов в сети.

- Мы обнаружили использование как минимум трех различных эксплойтов к уже известным уязвимостям: CVE-2009-3129 (MS Excel), CVE-2010-3333 (MS Word) and CVE-2012-0158 (MS Word). В 2010-2011 годах в известных нам атаках использовались эксплойты для MS Excel, с лета 2012 года начались атаки с использованием уязвимости в MS Word.

- Эксплойты, которые использовались в документах, рассылаемых в ходе целевых фишинговых атак, были созданы другими людьми и изначально использовались в атаках, направленных на тибетских активистов, а также на военные структуры и энергетические компании азиатских стран. Организаторы Red October только заменяли исполняемые файлы в документах на свои.

|

| Один из файлов, использованных в ходе фишинговых атак |

- В ходе последовательного распространения в локальной сети жертвы, атакующие внедряли модуль для сканирования сети с целью поиска станций, уязвимых для эксплойта к MS08-067 (уязвимость, использованная червем Conficker) или доступных при помощи администраторского аккаунта и собственной базы паролей. Отдельный модуль использовался для сбора информации для заражения серверов в той же сети.

- Регистрационные данные серверов управления и различные 'артефакты', оставленные в исполняемых файлах, дают веские основания для предположения, что атакующие - русскоязычные.

- Эта группа атакующих и используемые ими файлы были неизвестны ранее, и они никак не связаны с какими-либо другими известными нам целевыми атаками.

- Примечательно, что одна из команд в троянском модуле инсталляции переключает кодовую страницу инфицируемой системы на 1251. Это требуется для того, чтобы иметь возможность обращаться к файлам и каталогам, содержащим кириллические символы.

Что такое Red October?

Red October - это серия целевых атак, которые происходили как минимум на протяжении последних пяти лет. В ходе этой операции по всему миру были атакованы сотни жертв. Атакованные организации относятся к 8 категориям:

1. Правительственные структуры

2. Дипломатические ведомства/посольства

3. Исследовательские институты

4. Торговые и коммерческие структуры

5. Ядерные/энергетические исследования

6. Нефтяные и газовые компании

7. Аэрокосмическая отрасль

8. Военные ведомства и компании, связанные с созданием вооружений

Весьма возможно, что существуют и другие категории организаций-мишеней, которые еще не были нами выявлены или были атакованы в прошлом.

Как и когда эта операция была обнаружена?

Мы начали наше исследование атак в октябре 2012 года по просьбе одного из наших партнеров. В ходе анализа атаки, писем и вредоносных модулей, мы обнаружили истинные размеры кампании и начали её полномасштабное расследование.

Кто предоставил вам вредоносные файлы?

Мы получили их от нашего партнера, который и был заказчиком исследования. Он предпочитает оставаться анонимным.

Как много зараженных систем было обнаружено 'Лабораторией Касперского'? Сколько всего может быть жертв? Каков размах операции Red October в глобальном масштабе?

За последние месяцы мы обнаружили несколько сотен заражений по всему миру — все жертвы относятся к организациям высокого ранга, таким, например, как правительственные сети и дипломатические структуры. Заражения мы идентифицировали, в основном, в Восточной Европе и странах бывшего СССР, однако есть жертвы в Средней Азии, Северной Америке и в странах Западной Европы, например, в Люксембурге и Швейцарии.

Основываясь на данных, полученных при помощи Kaspersky Security Network (KSN), мы составили список стран с наибольшим количеством заражений Backdoor.Win32.Sputnik (включены страны с 5 и более заражениями):

| Страна | Число заражений |

|---|---|

| Россия | 38 |

| Казахстан | 21 |

| Азербайджан | 15 |

| Бельгия | 15 |

| Индия | 14 |

| Афганистан | 10 |

| Армения | 10 |

| Иран | 7 |

| Туркменистан | 7 |

| Украина | 6 |

| США | 6 |

| Вьетнам | 6 |

| Белоруссия | 5 |

| Греция | 5 |

| Италия | 5 |

| Марокко | 5 |

| Пакистан | 5 |

| Швейцария | 5 |

| Уганда | 5 |

| Объединенные Арабские Эмираты | 5 |

Статистика, собранная при помощи технологии sinkhole, приведена ниже.

Кто скрывается за этой атакой? Эти атаки были организованы при поддержке какого-то государства?

Информация, которой мы обладаем, не дает возможности прямого определения какого-либо специфического источника атаки, однако мы выделяем два важных факта:

- Используемые эксплойты изначально были созданы китайскими хакерами.

- Вредоносные модули Red October были созданы русскоязычными специалистами.

Есть какие-нибудь интересные тексты в файлах, на основании которых можно предположить происхождение атакующих?

Несколько модулей содержат интересные опечатки и ошибки:

network_scanner: "SUCCESSED", "Error_massage", "natrive_os", "natrive_lan"

imapispool: "UNLNOWN_PC_NAME", "WinMain: error CreateThred stop"

mapi_client: "Default Messanger", "BUFEER IS FULL"

msoffice_plugin: "my_encode my_dencode"

winmobile: "Zakladka injected", "Cannot inject zakladka, Error: %u"

PswSuperMailRu: "-------PROGA START-----", "-------PROGA END-----"

Использованное здесь слово PROGA, возможно, является транслитерацией русского слова ПРОГА, которое на жаргоне русскоговорящих программистов означает буквально приложение или программу.

Слово 'Zakladka' имеет два значения в русском языке:

- Книжная закладка

- Специфический термин в отношении скрытого функционала в программе или устройстве. Так же можно назвать микрофон, спрятанный внутри кирпича в стене посольства.

conn_a.D_CONN

conn_a.J_CONN

conn_a.D_CONN

conn_a.J_CONN

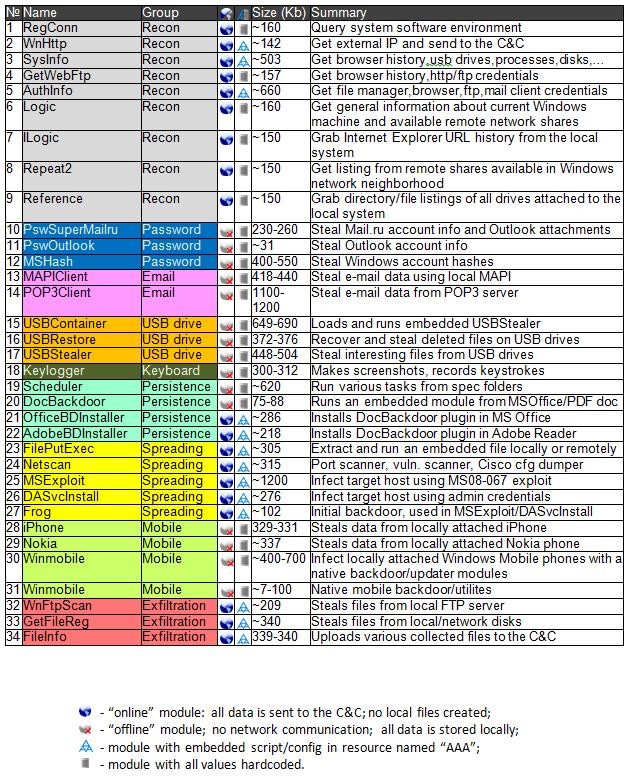

Какая информация похищается из зараженных систем?

Информация включает в себя документы с расширениями:

txt, csv, eml, doc, vsd, sxw, odt, docx, rtf, pdf, mdb, xls, wab, rst, xps, iau,

cif, key, crt, cer, hse, pgp, gpg, xia, xiu, xis, xio, xig, acidcsa, acidsca,

aciddsk, acidpvr, acidppr, acidssa.

В частности, расширение "acid*" принадлежит секретному программному обеспечению для шифрования "Acid Cryptofiler", которое используется в некоторых структурах Евросоюза и NATO.

Что является целью операции? Что они искали, проводя эти атаки так много лет?

Основной целью операции, как представляется, является сбор секретной информации и геополитических данных, хотя, по-видимому, информация собирается достаточно разнообразная. За последние пять лет атакующие украли данные у сотен организаций высокого ранга, и неизвестно, как эта информация была использована.

Каков механизм заражения? Имеется ли функционал самораспространения? Как это работает?

Основной модуль вредоносного комплекса выполняет функцию 'точки входа' в систему и позволяет загрузить дополнительные модули для следующих стадий атаки. После начального заражения сам по себе вредоносный модуль в сети не распространяется. Обычно атакующие несколько дней собирают информацию, определяют ключевые системы и затем устанавливают дополнительные модули, которые могут заражать другие компьютеры в сети разными методами, например, используя эксплойт MS08-067.

В общем, платформа создана для выполнения 'задач', которые поступают от серверов управления. Большинство таких 'задач' представляют собой PE DLL библиотеки, которые загружаются с сервера, исполняются в памяти компьютера без создания файлов на диске и 'исчезают' после выполнения работы.

Некоторые задачи, впрочем, требуют постоянного наличия в системе файлов, которые, например, ожидают подключения телефонов iPhone или Nokia. Такие задачи выполняются при помощи PE EXE файлов, установленных в систему.

Сколько вариантов модулей и вредоносных файлов было обнаружено в ходе расследования операции Red October?

В ходе расследования мы обнаружили более 1000 файлов, относящихся к 30 различным группам модулей. Все они были созданы в период с 2007 года по начало 2013, а самые свежие датированы 8 января 2013 года.

Вот полный список известных модулей Backdoor.Win32.Sputnik и их категорий:

|

Эти атаки осуществлялись точечно против избранных целей высокого ранга, или они были рассчитаны на широкий круг организаций/жертв?

Все атаки были тщательно подготовлены со знанием специфики целей. Например, все исходные файлы документов были модифицированы и снабжены уникальными модулями, скомпилированными с уникальным ID цели.

Далее, использовался высокий уровень взаимодействия между атакующими и зараженным объектом — операция разворачивалась в зависимости от того, какая конфигурация на компьютере и в сети жертвы, какие типы документов используются, какие установлены приложения на рабочей станции, какой родной язык жертвы и так далее.

В сравнении с кампаниями кибершпионажа Flame или Gauss, которые были значительно автоматизированы, атаки Red October более 'персональные' и ориентированы на конкретных жертв.

Это как-то связано с вредоносными программами Duqu, Flame и Gauss?

Говоря кратко, мы не обнаружили никаких связей между Red October и Flame/Tilded платформами.

Можно как-то сравнить операцию Red October c похожими кибершпионскими операциями, такими как Aurora или Night Dragon? Есть значительные отличия или сходство?

В сравнении с Aurora и Night Dragon, Red October гораздо более сложная и комплексная операция. В ходе расследования мы обнаружили более 1000 уникальных файлов из 30 различных групп модулей Backdoor.Win32.Sputnik. Aurora и Night Dragon использовали более простые вредоносные программы для кражи информации, чем Red October.

Кроме того, в ходе операции Red October атакующие умудрились оставаться 'в игре' больше 5 лет, избегая детектирования со стороны большинства антивирусных решений и, по нашей оценке, похитив к настоящему времени сотни терабайт информации.

Как много серверов управления использовалось? Провели ли вы их исследования?

В ходе расследования мы обнаружили более 60 доменных имен, использованных атакующими для контроля и получения данных жертв. Домены размещались на нескольких десятках IP-адресов, расположенных в основном в Германии и России. Это схема инфраструктуры операции, которую мы наблюдали в ходе нашего анализа в конце 2012 года:

|

[. ]

Осуществляли ли вы sinkhole каких-нибудь Command & Control серверов?

Да, нам удалось 'перехватить' шесть из более чем 60 доменов, использованных в разных вариантах бэкдора. В ходе мониторинга в период со 2 ноября 2012 по 10 января 2013 года мы зарегистрировали более 55 000 подключений к нашему sinkhole. Общее количество различных IP-адресов, с которых происходили сеансы подключений, составляет 250. С точки зрения географического распространения этих подключений мы установили 39 стран. Наибольшее количество IP-адресов было в Швейцарии. Казахстан и Греция на втором и третьем местах. [. ]

Ученые Китая, Италии и Испании независимо друг от друга пришли к выводу о появлении коронавируса в популяциях значительно раньше первых официально зарегистрированных случаев. И если Китай и Италия дают косвенную информацию об аномальных вспышках пневмонии, то в Испании свидетельство прямое — исследование эксгумированного.

3 марта 2020 года из Испании пришла новость, которой многие не придали большого значения. Сообщалось, что в стране признана первая смерть от коронавируса, установленная методом ретроспективного исследования.

Власти Валенсии подтвердили, что еще 13 февраля от тяжелой пневмонии неизвестного происхождения умер мужчина 69 лет, вернувшийся из путешествия в Непал. Повторное вскрытие, проведенное после изменения Минздравом критериев поиска зараженных 27 февраля, дало положительный анализ на COVID-19. К этому моменту в регионе Валенсия числились 19 больных. На 27 марта их было уже 3,2 тыс., 167 умерли.

В Италии, где так и не удалось определенно установить, от кого же заразился самый первый непривозной пациент, 38-летний Маттиа из Кодоньо, самые разные данные указывают на более раннюю циркуляцию вируса. Вирусологи из Университета Милана и миланского госпиталя Сакко утверждают, что картирование генома указывает на присутствие СOVID-2019 в Италии уже в ноябре. С этим согласуются данные медицинской статистики: нетипичные вспышки тяжелой пневмонии врачи наблюдали еще в октябре. Наконец, свежее детальное исследование лабораторных образцов в сочетании с опросом пациентов надежно устанавливает, что уже 20 февраля, в день постановки диагноза первому больному, вирус циркулировал в Южной Ломбардии. Происхождение болезни самого Маттиа изучали с помощью филогенетического исследования вирусного генома. Дело в том, что вирус постоянно мутирует и, изучая геном вирусов, взятых у разных больных в разных странах, можно проследить его эволюцию примерно так, как лингвисты изучают эволюцию языков. Судя по всему, инфицировавший Маттиа вирус связан с первой локальной вспышкой этой инфекции в Европе, которая произошла 19 января в Мюнхене, однако цепочку заражения от человека к человеку установить не удалось.

Все эти данные свидетельствуют, что вирус приходит в популяцию задолго до того, как приносит видимые последствия. Все страны, исключая Китай, могли бы сдержать эпидемию, если бы знали об этой особенности. Циркуляцию вируса в Испании можно оценить, если считать, что смерть мужчины в Валенсии 13 февраля была первой. По статистике летальных исходов, заболевание от появления симптомов до смерти длится примерно восемь дней, инкубационный период — до 14 дней, причем заражать могут и бессимптомные больные. Таким образом, испанский пациент № 1 мог заразиться еще в конце января. Всю первую половину февраля он мог распространять заболевание, так как не был диагностирован и даже при содержании его в больнице не применялись меры предосторожности, обязательные сейчас для работы с COVID-пациентами. Официально первый случай коронавируса в Испании был зарегистрирован 9 февраля на Канарских островах, а второй — 25 февраля в Барселоне, но оба касались тех, кто прибыл из-за рубежа, из Италии и Франции. Сведения о переносчиках из-за границы циркулировали до конца февраля, хотя теперь понятно, что уже с начала января в стране происходило активное распространение болезни.

Сходный промежуток можно получить, отследив путь первого, к счастью выжившего, итальянского пациента. Он обратился к врачу 14 февраля, значит мог заразиться в самом начале месяца и распространять инфекцию еще до появления симптомов. Диагноз пациенту был поставлен только 20 февраля, и за это время он заразил несколько медицинских работников, жену и неизвестное число соседей. Уже нельзя установить, сколько еще человек переболели в это же время бессимптомно, запустив вспышку. Ошибкой Италии стало то, что до диагноза Маттиа там тестировали только прибывающих из-за границы. Республика первой, еще 31 января, приостановила авиасообщение с Китаем, но это мера, как сейчас понятно, не оказала на эпидемию никакого воздействия: вирус уже был в Европе.

Почему важны эти данные? Они могут помочь принять правильные решения там, где эпидемия пока малозаметна (например, во многих странах Азии и Африки или некоторых регионах России). Своевременная реакция позволит не пойти по пути Италии, Испании и США, а сохранить высокую степень выявления инфицированных, как в Германии, чтобы своевременно изолировать и госпитализировать тех, кто в этом нуждается.

Но еще важнее другое. Факт незаметного распространения бессимптомными носителями означает, что число переболевших гораздо больше официального, поэтому страны, перенесшие эпидемию, могут оказаться ближе к коллективному иммунитету, чем мы думаем. 16 марта в журнале Science вышла статья китайских ученых, которые провели математическое моделирование распространения коронавирусной инфекции в КНР с учетом информации о транспортных потоках. Они сравнили два дня течения эпидемии, до введения ограничений на передвижение внутри страны и после, и заключили, что 86% всех заражений проходили незамеченными из-за отсутствия или очень слабой выраженности симптомов. Причем больной без симптомов был всего лишь вполовину менее заразным. С одной стороны, это означает, что без массового тестирования эпидемию не остановить. С другой — что летальность вируса все-таки не 9%, как в Италии, а около 0,4%, как была в какой-то момент в Германии (что все равно примерно в десять раз больше, чем при обычном гриппе). Ту же величину приводил в своем исследовании и британский эпидемиолог Нил Фергюсон.

А если предположение о множестве переболевших верно, то их можно выявить по наличию антител в крови. Пока такого теста нет (хотя, например, его обещают вот-вот выпустить в Великобритании), но после его появления и внедрения, переболевшим, возможно, не нужно будет соблюдать карантин. Если, конечно, иммунитет к коронавирусу окажется достаточно устойчивым.

Нужен запрет на генно-инженерные работы по усилению патогенности

14.04.2020 в 16:25, просмотров: 11860

-Игорь Викторович, как известно, есть Конвенция 1972 года о запрещении биологического оружия. Она применима в ситуации с коронавирусом?

-Конвенция есть. Ее подписали и ратифицировали примерно 170 стран. Но пока это просто декларация. То есть в начале 70-х годов страны согласились с тем, что существуют большие риски от биологического оружия, что оно непредсказуемо. Но не более того. Нет никакого механизма контроля. А раз нет механизма контроля, нет, грубо говоря, полиции, которая контролирует порядок, то нарушения этого порядка, безусловно, будут.

-То есть такой структуры, как Организация по запрещению химического оружия – ОЗХО, в области международной биологической безопасности не создано?

-Так и есть. В 2001 году Россия вышла с предложением создать полномасштабный механизм контроля – то есть организацию, наподобие ОЗХО - только по биологическому оружию. Но в тот момент британцы и американцы отказались подписывать протокол и вышли из переговорного процесса.

На этом трехсторонняя рабочая группа, которая была создана для обсуждения вопросов контроля за соблюдением Конвенции по биооружию, прекратила свою работу. В нее входили как раз США, Великобритания и Россия, как страны, которые на тот момент владели самыми современными наработками в области биологического оружия.

-Да, поняли, что все может плохо кончится без всякой мировой войны. В США в 60-е годы произошло несколько опасных инцидентов, связанных со случайным, скажем так, распространением биологического оружия. Было ЧП во время учений авиации в одном из штатов. Экипаж самолета по ошибке распылил споры, по-моему, сибирской язвы. В результате погибло несколько тысяч овец и люди, которые оказались в зоне заражения.

Сработал исключительно случайно человеческий фактор. Летчики отрабатывали полеты на распыление боевых биологических веществ и по ошибке сделали все по-настоящему.

Это напугало администрацию президента Ричарда Никсона, и США фактически выступили инициаторами подписания соглашения о запрете биологического оружия.

-К боевой эффективности биологического оружия, наверное, тоже были вопросы? Ведь, грубо говоря, за выпущенным вирусом не так просто уследить и в пробирку его не загонишь?

-Конечно. Вирусы, их штаммы, попав на территорию, могут десятилетиями сохранять свою опасность. Вот у нас периодически появляются новости из разных регионов о том, что где-то разрыли случайно скотомогильник с погибшими во время эпидемии животными. И каждый раз это ЧП, потому что есть опасность вспышки той давней болезни.

Почему американцы согласились в тот момент? Поняли, что это оружие крайне непредсказуемое. Избавиться от него очень сложно, потому что оно самовоспроизводящееся. Химическое оружие разлагается со временем или под воздействием природных факторов. Загрязненную территорию можно очистить, а дальше – делай что хочешь. А с биологическим оружием – так не получается.

-Немало. Но надо сказать, что США опережали в этих технологиях Советский Союз лет на 20, как минимум. Достаточно вспомнить, что еще в 1943 году американцы доставили в Великобританию 500 тысяч(!) боеприпасов со спорами той же сибирской язвы.

У Советского Союза в его истории таких запасов боевого биологического оружия не было никогда. Это я со всей определенностью могу сказать. Это, кстати, зафиксировали эксперты трехсторонней комиссии. Они неоднократно инспектировали наши объекты в Оболенске, Новосибирске, Кирове, других местах. Никаких запасов биологического оружия в России не обнаружили.

У нашей страны стратегия в опросе биологического орудия всегда была оборонительной, в отличие от наших оппонентов, которые делали ставку на наступательную стратегию.

-То есть когда-то элементы контроля были? А все страны уничтожили запасы биологического оружия?

-Это не известно. Думаю, что не все. Да, после подписания Конвенции те же американцы уничтожили свои запасы. Но что они делали, какие исследования проводили последние 20 лет – мы не знаем. И никто этого не знает, по большому счету. Как выяснилось недавно, этого не знает даже президент Дональд Трамп.

Я считаю, что в Америке еще в августе прошлого года началась эпидемия коронавируса COVID-19. Потому что именно тогда был закрыт их крупнейший медико-биологический центр в Форте Детрик штата Мэриленд.

К тому времени заразившихся было уже 500 человек, погибло человек 30. Так что, похоже, эта инфекция появилась в США раньше, чем в Китае.

-Ну, или похожая на COVID-19.

-В любом случае, чтобы сказать – тот это штамм или он чем-то отличается от COVID-19, США должны были предоставить какой-нибудь международной авторитетной комиссии образцы выявленного штамма. Они же этого не сделали.

-Вы имеете в виду, кто первоначальный носитель – летучие мыши или змеи?

-Недавно один авторитетный ученый, замдиректора эпидемиологии Роспортебнадзора, выступал по телевизору и сказал, что у ученых проблема с созданием вакцины: они не могут найти животное, через которое это вирус мог распространяться. Это значит, что он целиком синтетический, то есть, создан в лаборатории.

Эксперименты, которые проводили американские исследователи по созданию нового патогена, они преступны. Это открытое и явное нарушение Конвенции.

-А есть опасность, что террористы могут воспользоваться биологическим оружием?

Биологическое оружие, повторюсь, гораздо более сложное, с точки зрения хранения, распространения, транспортировки и всего остального. И самое главное – его потом очень сложно остановить.

-Можно сравнивать коронавирус по последствиям пандемии, например, со спорами сибирской язвы?

-Конечно можно. Этот вирус, может, не входит в группу самых опасных. Но по тому, что происходит в Италии, Испании, тех же США, можно говорить о высоком уровне опасности. Летальность среди заразившихся на уровне 16-17% - это очень серьезный показатель. По общепринятым нормативам, летальность на уровне 12% и выше – это уже первая группа опасности.

-Те наработки, что были у СССР, когда всерьез готовились к мировой войне, в том числе с использованием биологического оружия, они сохранились? Помогают нам в борьбе с новой заразой?

-Наработки 70-80-х годов советского периода были направлены на то, чтобы оценить возможности генно-инженерного моделирования бактерий и вирусов. В тот момент ученые пришли к выводу, что особой угрозы нет, тревожиться не о чем. Потому что наиболее опасные патогены созданы природой.

Но, к сожалению, сейчас ситуация кардинально изменилась, и тот подход требует корректировки. Проблема в том, что развитие биологической науки последние 50 лет связано с генной инженерией. И против новых генно-инженерных бактерий и вирусов, полученных в последние 20-30 лет, у человека нет никакого иммунитета. Именно поэтому крайне опасно иметь с ними дело.

Даже не самый опасный вирус приводит к катастрофическим последствиям, в том числе для всей мировой экономики. Он поставил на уши всю планету. Из-за того, что он принципиально новый, и не имеет аналогов. Никакой иммунной защиты у людей от него нет.

Нельзя исключить, что вирус запущен для создания паники по всему миру. Чтобы побольше людей заразилось. Ту же эболу с летальностью на уровне в 50% быстро бы локализовали. И никакого экономического ущерба она бы не нанесла. А тут длительный инкубационный период как раз способствует тому, чтобы заразилось как можно больше людей. Можно сказать, что это биологическое оружие нового поколения, оружие массового заражения.

-Пандемия может подтолкнуть человечество к более решительным шагам в области полного и окончательного запрета биологического оружия и любой разработки опасных штаммов?

-Надеюсь, что подтолкнет. Если даже такая глобальная угроза, смерть сотен тысяч людей не заставят задуматься, то я уже не знаю, какой еще гром должен грянуть.

Генно-инженерные работы по усилению патогенности тех или иных микроорганизмов или вирусов должны быть поставлены под запрет окончательный и бесповоротный. Иначе человечество неминуемо будет сталкиваться с глобальной угрозой.

Читайте также: