Что такое вирус миша и петя

Как узнать что компьютер заражен Петей или Мишей? Кто стоит за этими вирусами? Как уберечься от от них?

![]()

Как мне советовали в компьютерной мастерской - необходимо в первую очередь установить крупный известный проверенный антивирус например Лабораторию Касперского - обязательно платную версию.

Даже если что то с компьютером произойдет на фоне вирусов то мастера смогут связаться с разработчиками и совместно устранить все причины и повреждения системы.

Пользуясь интернетом необходимо посещать только проверенные сайты и в этом тоже может помочь антивирус, обычно он дает предупреждение при переходе на сомнительный сайт.

Необходимо обращать внимание на письма пришедшие на электронную почту и вызывающие сомнения ни в коем случае не открывать и не скачивать сомнительные файлы в которых не уверены.

Данные вирусы передаются именно вместе с письмом с прикрепленным файлом который нельзя открывать и скачивать!

Лучше всего не кликать по всплывающей рекламе, особенно на малознакомых или в первый раз посещаемых сайтах.

Так например нажав на такой баннер у меня вирус зашифровал все данные и потом долго пришлось их восстанавливать, а бывает так что восстановление не возможно.

В Лаборатории Касперского сказали что вирус Петя новый и не похож на другие троянские программы.

В первую очередь он захватывает компьютеры масштабных предприятий по локальной сети.

Здесь можно почитать подробные рекомендации и действия по устранению и предупреждению данных вирусов.

![]()

Вирусы Петя и Миша? Прикольно назвали)) Наверное, как раз в честь этих двух хакеров (если их два).

Короче, вот уже который раз я вижу вопрос про вирусы и приходится писать практически одно и тоже. Вот 6.5 лет пользуюсь компом и не видел и не слышал ни о каких вирусах. Ни Петя, ни Миша, ни Вася и ни Даша с Сашей мне на комп не попадают.

Читая ответы, видел, что этот вирус приходит по электронной почте. Поэтому скажу то, что в принципе здесь гласят все вообще. Не надо заходить на незнакомые ссылки и открывать черт знает какие письма, которые явно адресовано не вам. Такие типа: вы выиграли миллиард доларов! Нажмите на эту ссылку чтобы их получить. Но видно же что брехня. Ну это надо быть совсем наивным чтобы нажать на ссылку (я бы сейчас пожёсче сказал про наивных, здесь не положено). Дальше пишут: ваша карта виза там какая-то заблокирована и чтобы её разблокировать, нужно позвонить по телефону там какому-то или пройти по такой-то ссылке. Короче, вот такие все подобные письма нужно тупо сразу уничтожать. То есть не просто выкинуть в корзину как удалённые, а выкинуть в корзину и удалить с неё нафиг.

Обычно такие письма приходят как спам, но не у всех сайтов срабатывает папка Спам на 100%. Даже у Яндекса такого нет. Хотя именно в Яндексе мне ни разу не попадали письма со спамом в обычную папку. Ни разу! Поэтому скажу первое правило: используйте почту Яндекс. Она более-менее защищает от всякого спама. То есть спамовые письма сразу попадают в папку Спам. Остаётся только очистить эту папку.

Дальше, поставьте нормальный антивирус. Не скупитесь вы на этой теме! Нормальным антивирусом считается Kaspersky Internet Security. Ну или для особо скупых есть антивирус Kaspersky Free. Он бесплатный. При установке оставьте, так чтобы было автоматическое обновление антивируса. По умолчанию все они обновляются автоматом.

И наконец-то просто не лазите по черт знает каким сайтам, которых вы не знаете толком, дабы не нарваться на неприятности. Ну вот и всё в принципе.

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Фото: ТАСС/Сергей Коньков

В России атаке вируса-шифровальщика подверглись компании "Роснефть", "Башнефть", Mars, Nivea и производитель шоколада Alpen Gold Mondelez International. Вирус-вымогатель также атаковал систему радиационного мониторинга Чернобыльской атомной электростанции. Кроме того, атака коснулась компьютеров правительства Украины, "Приватбанка" и операторов связи. Вирус блокирует компьютеры и требует выкуп 300 долларов в биткоинах.

В микроблоге в Twitter пресс-служба "Роснефти" рассказала о хакерской атаке на серверы компании. "На серверы компании осуществлена мощная хакерская атака. Мы надеемся, что это никак не связано с текущими судебными процедурами. По факту кибератаки компания обратилась в правоохранительные органы", – отмечается в сообщении.

По словам пресс-секретаря компании Михаила Леонтьева, "Роснефть" и ее дочерние сообщества работают в штатном режиме. После атаки компания перешла на резервную систему управления производственными процессами, так что добыча и подготовка нефти не остановлены. Атаке подверглась также система банка Home Credit.

По словам исполнительного директора AGIMA Евгения Лобанова , на самом деле атака была проведена двумя вирусами-шифровальщиками: Petya и Misha.

"Они работают в связке. "Петя" не заражает без "Миши". Он может заражать, но вчерашняя атака была двумя вирусами: сначала Petya, потом Misha. "Петя" переписывает boot-девайс (откуда идет загрузка компьютера), а Миша – шифрует файлы по определенному алгоритму, – пояснил специалист. – Petya шифрует загрузочный сектор диска (MBR) и заменяет его своим собственным, Misha шифрует уже все файлы на диске (не всегда)".

Он отметил, что вирус-шифровальщик WannaCry, который атаковал крупные мировые компании в мае этого года, не похож на "Петю", это новая версия.

Евгений Лобанов подчеркнул, что атака сильнее ударила по Украине, чем по России.

"Мы больше подвержены атакам, чем другие страны Запада. От этой версии вируса мы будем защищены, но от его доработок – нет. У нас интернет небезопасен, на Украине еще менее. В основном, были подвержены атаке транспортные компании, банки, мобильные операторы (Vodafone, Київстар) и медицинские компании, тот же Фарммаг, автозаправки Shell – все очень крупные трансконтинентальные компании", – рассказал он в беседе с m24.ru.

Исполнительный директор AGIMA отметил, что пока нет никаких фактов, которые указывали бы на географическое положение распространителя вируса. По его мнению, вирус предположительно появилась именно в России. К сожалению, прямых доказательств этого нет.

"Есть предположение, что это наши хакеры, поскольку первая модификация появилась в России, а сам вирус, что ни для кого не секрет, был назван в честь Петра Порошенко. Это была разработка русских хакеров, но кто дальше ее изменял – сложно сказать. Понятно, что находясь даже в России, легко заиметь компьютер с геолокацией в США, например", – пояснил эксперт.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер. Если перезагрузитесь, то больше никогда не войдете в систему"

Он также дал несколько рекомендаций в случае, если компьютер уже подвергся атаке вируса-шифровальщика.

"Если вдруг произошло "заражение" компьютера – нельзя выключать компьютер, потому что вирус Petya подменяет MBR – первый загрузочный сектор, из которого грузится операционная системе. Если перезагрузитесь, то больше никогда не войдете в систему. Это отрубаете отходные пути, даже если появится "таблетка" вернуть данные уже будет невозможно. Далее, нужно сразу отключиться от интернета, чтобы компьютер не выходил в сеть. Сейчас уже выпущен официальный патч от Microsoft, он обеспечивает 98 процентов гарантии безопасности. К сожалению пока не 100 процентов. Определенную модификацию вируса (их три штуки) он пока обходит", – рекомендовал Лобанов. – Однако, если вы все-таки перезагрузились и увидели начало процесса "проверки диска", в этот момент нужно сразу же выключить компьютер, и файлы останутся незашифрованными. Загрузка с LiveCD (операционная система, загружающаяся со сменного носителя – m24.ru) или USB-диска даст доступ к файлам".

Кроме того, эксперт также рассказал, почему чаще всего атакам подвергаются пользователи Microsoft, а не MacOSX (операционная система Apple – m24.ru) и Unix-систем.

"Тут правильнее говорить не только о MacOSX, но и о всех unix-системах (принцип одинаковый). Вирус распространяется только на компьютеры, без мобильных устройств. Атаке подвержена операционная система Windows и угрожает только тем пользователям, которые отключили функцию автоматического обновления системы. Обновления в виде исключения доступны даже для владельцев старых версий Windows, которые уже не обновляются: XP, Windows 8 и Windows Server 2003", – сказал эксперт.

Он добавил, что существуют сообщества, определяющие уязвимости, которым подвержены операционные системы и сервисы, у этих сообществ есть определенный номер в этой системе учета уязвимости.

"MacOSХ и Unix таким вирусам глобально не подвергаются, потому что многие крупные корпорации используют инфраструктуру Microsoft. MacOSX не подвержена, поскольку не так распространена в госструктурах. Под нее меньше вирусов, их не выгодно делать, потому что сегмент атаки будет меньше, чем, если атаковать Microsoft", – заключил специалист.

"Число атакованных пользователей достигло двух тысяч"

В пресс-службе Лаборатории Касперского , эксперты которой продолжают расследование последней волны заражений, рассказали, что "этот шифровальщик не принадлежит к уже известному семейству вымогателей Petya, хотя и имеет несколько общих с ним строк кода".

В Лаборатории уверены, что в данном случае речь идет о новом семействе вредоносного программного обеспечения с существенно отличающейся от Petya функциональностью. В Лаборатории Касперского назвали новый шифровальщик ExPetr.

"По данным Лаборатории Касперского, число атакованных пользователей достигло двух тысяч. Больше всего инцидентов было зафиксировано в России и Украине, также случаи заражения наблюдались в Польше, Италии, Великобритании, Германии, Франции, США и ряде других стран. На данный момент наши эксперты предполагают, что данное вредоносное ПО использовало несколько векторов атаки. Установлено, что для распространения в корпоративных сетях применялся модифицированный эксплоит EternalBlue и эксплоит EternalRomance", – рассказали в пресс-службе.

Эксперты также изучают возможность создания инструмента-дешифратора, с помощью которого можно было бы расшифровать данные. В Лаборатории также дали рекомендации для всех организаций, чтобы избежать атаки вируса в будущем.

"Мы рекомендуем организациям установить обновления для ОС Windows. Для Windows XP и Windows 7 следует установить обновление безопасности MS17-010, а также убедиться, что они обладают эффективной системой резервного копирования данных. Своевременное и безопасное резервирование данных дает возможность восстановить оригинальные файлы, даже если они были зашифрованы вредоносным ПО", – посоветовали эксперты Лаборатории Касперского.

Своим корпоративным клиентам Лаборатория также рекомендует убедиться, что все механизмы защиты активированы, в частности удостовериться, что подключение к облачной инфраструктуре Kaspersky Security Network, в качестве дополнительной меры рекомендуется использовать компонент "Контроль активности программ", чтобы запретить всем группам приложений доступ (а соответственно и исполнение) файла с названием "perfc.dat" и т.д.

"Если вы не используете продукты "Лаборатории Касперского", рекомендуем запретить исполнение файла с названием perfc.dat, а также заблокировать запуск утилиты PSExec из пакета Sysinternals с помощью функции AppLocker, входящей в состав ОС (операционной системы – m24.ru) Windows", – рекомендовали в Лаборатории.

Распространение вируса удалось приостановить случайно и временно: если хакеры изменят всего несколько строчек кода, вредоносное ПО вновь начнет работать. Ущерб от программы оценивают в миллиард долларов. После лингвокриминалистического анализа эксперты установили, что WannaCry создали выходцы из Китая или Сингапура.

Несколько месяцев назад и мы и другие IT Security специалисты обнаружили новый вредонос – Petya (Win32.Trojan-Ransom.Petya.A). В классическом понимании он не был шифровальщиком, вирус просто блокировал доступ к определенным типам файлов и требовал выкуп. Вирус модифицировал загрузочную запись на жестком диске, принудительно перезагружал ПК и показывал сообщение о том что “данные зашифрованы – гоните ваши деньги за расшифровку”. В общем стандартная схема вирусов-шифровальщиков за исключением того что файлы фактически НЕ зашифровывались. Большинство популярных антивирусов начали идентифицировать и удалять Win32.Trojan-Ransom.Petya.A через несколько недель после его появления. Кроме того появились инструкции по ручному удалению. Почему мы считаем что Petya не классический шифровальщик? Этот вирус вносит изменения в в Master Boot Record и препятствует загрузке ОС, а также шифрует Master File Table (главную таблицу файлов). Он не шифрует сами файлы.

Вредонос Petya. Экран с предупреждением

Однако несколько недель тому назад появился более изощренный вирус Mischa, судя по всему написанный теми же мошенниками. Этот вирус ШИФРУЕТ файлы и требует заплатить за расшифровку 500 – 875$ (в разных версиях 1.5 – 1.8 биткоина). Инструкции по “расшифровке” и оплате за нее хранятся в файлах YOUR_FILES_ARE_ENCRYPTED.HTML и YOUR_FILES_ARE_ENCRYPTED.TXT.

Вирус Mischa – содержимое файла YOUR_FILES_ARE_ENCRYPTED.HTML

Сейчас фактически хакеры заражают компьютеры пользователей двумя вредоносами: Petya и Mischa. Первому нужны права администратора в системе. То есть если пользователь отказывается выдать Petya админские права либо же удалил этот зловред вручную – в дело включается Mischa. Этому вирусу не нужны права администратора, он является классическим шифровальщиком и действительно шифрует файлы по стойкому алгоритму AES и не внося никаких изменений в Master Boot Record и таблицу файлов на винчестере жертвы.

Реклама “пакета” вредоносов Mischa и Petya на одном из хакерских форумов

Заражение происходит преимущественно через электронную почту, куда приходит письмо с вложенным файлом – инсталятором вируса. Оно может быть зашифровано под письмо с Налоговой, от Вашего бухгалтера, как вложенные квитанции и чеки о покупках и.т.д. Обращайте внимание на расширения файлов в таких письмах – если это исполнительный файл (.exe), то с большой вероятностью он может быть контейнером с вирусом Petya \ Mischa. И если модификация зловреда свежая – Ваш антивирус может и не отреагировать.

Обновление 30.06.2017: 27 июня модифицированный вариант вируса Petya (Petya.A) массово атаковал пользователей в Украине. Эффект от данной атаки был колоссален и экономический ущерб пока не подсчитан. За один день была парализована работа десятков банков, торговых сетей, государственных учреждений и предприятий разных форм собственности. Вирус распространялся преимущественно через уязвимость в украинской системе подачи бухгалтерской отчетности MeDoc с последним автоматическим обновлением данного ПО. Кроме того вирус затронул и такие страны как Россия, Испания, Великобритания, Франция, Литва.

“Украинский” вариант вируса Petya

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса Mischa \ Petya. После запуска программного средства, нажмите кнопку Start Computer Scan (Начать сканирование).Загрузить программу для удаления зловреда

Petya и Mischa - Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель Mischa блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа (иногда доходит до 1000$). Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

В основе подхода предусмотренная Windows процедура резервного копирования файлов, которая повторяется в каждой точке восстановления. Важное условие работы данного метода: функция “Восстановление системы” должна быть активирована до момента заражения. При этом любые изменения в файл, внесенные после точки восстановления, в восстановленной версии файла отображаться не будут.

-

Использовать опцию “Предыдущие версии”. В диалоговом окне “Свойства” любого файла есть вкладка Предыдущие версии. Она показывает версии резервных копий и дает возможность их извлечь. Итак, выполняем щечек правой клавишей мыши по файлу, переходим в меню Свойства, активируем необходимую вкладку и выбираем команду Копировать или Восстановить, выбор зависит от желаемого места сохранения восстановленного файла. Использовать инструмент “Теневой проводник” ShadowExplorer

" data-medium-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" data-large-file="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?fit=392%2C515&ssl=1" class="lazyload" data-src="https://i1.wp.com/itsecurity-ru.com/wp-content/uploads/2016/04/previous-versions.png?resize=392%2C515" alt="previous-versions" width="392" height="515" data-recalc-dims="1" />

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Сообщается, что больше всех пострадали украинские компании - вирус заразил компьютеры крупных компаний, госструктур и объектов инфраструктуры.

За расшифровку файлов вирус требует от жертв 300 долларов в биткойнах.

Русская служба Би-би-си отвечает на главные вопросы о новой угрозе.

Кто пострадал?

Распространение вируса началось с Украины. Пострадали аэропорт "Борисполь", некоторые региональные подразделения "Укрэнерго", сети магазинов, банки, СМИ и телекоммуникационные компании. Отключились компьютеры и в правительстве Украины.

Вслед за этим наступила очередь компаний в России: "Роснефть", "Башнефть", Mondelеz International, Mars, Nivea и другие также стали жертвами вируса.

Жертвы в других странах - британская рекламная компания WPP, американская фармацевтическая компания Merck & Co, крупный датский грузоперевозчик Maersk и другие.

Как работает вирус?

Эксперты пока не пришли к единому мнению относительно происхождения нового вируса. Компании Group-IB и Positive Technologies видят в нем разновидность вируса Petya 2016 года.

"Это вымогательское программное обеспечение использует как хакерские методы и утилиты, так и стандартные утилиты системного администрирования, - комментирует руководитель отдела реагирования на угрозы информационной безопасности Positive Technologies Эльмар Набигаев. - Все это гарантирует высокую скорость распространения внутри сети и массовость эпидемии в целом (при заражении хотя бы одного персонального компьютера). Результатом является полная неработоспособность компьютера и шифрование данных".

В румынской компании Bitdefender видят больше общего с вирусом GoldenEye, в котором Petya объединяется с еще одним вредоносом под названием Misha. Преимущество последнего - для шифрования файлов он не требует у будущей жертвы права администратора, а добывает их самостоятельно.

Брайан Кэмбелл из Fujitsu и ряд других экспертов полагают, что новый вирус использует украденную у Агентства национальной безопасности США, модифицированную программу EternalBlue.

После публикации этой программы хакерами The Shadow Brokers в апреле 2017 года весь мир облетел созданный на ее основе вирус-вымогатель WannaCry.

Используя уязвимости Windows, эта программа позволяет вирусу распространяться на компьютеры по всей корпоративной сети. Оригинальный же Petya рассылался по электронной почте под видом резюме и мог заражать только тот компьютер, где это резюме открывали.

Microsoft опубликовала заплатку против EternalBlue еще в марте 2017 года, однако не все воспользовались ей даже после эпидемии WannaCry.

В "Лаборатории Касперского" заявили "Интерфаксу", что вирус-вымогатель не принадлежит к ранее известным семействам вредоносного программного обеспечения.

"Программные продукты "Лаборатории Касперского" детектируют данное вредоносное ПО как UDS:DangeroundObject.Multi.Generic.", - отметил руководитель отдела антивирусных исследований "Лаборатории Касперского" Вячеслав Закоржевский.

В общем, если и называть новый вирус русским именем, нужно иметь в виду, что внешне он больше похож на чудовище Франкенштейна, поскольку собран из нескольких вредоносных программ. Доподлинно известно, что вирус появился на свет 18 июня 2017 года.

Круче чем WannaCry?

WannaCry понадобилось всего несколько суток в мае 2017 года, чтобы достичь статуса самой массовой кибератаки подобного рода в истории. Обгонит ли новый вирус-вымогатель своего недавнего предшественника?

За неполные сутки злоумышленники получили от своих жертв 2,1 биткойна - порядка 5 тыс. долларов. WannaCry за тот же срок собрал 7 биткойнов.

При этом, по мнению Эльмара Набигаева из Positive Technologies, бороться с новым вымогателем сложнее.

"Помимо эксплойта [уязвимости в Windows] эта угроза распростряется также с помощью учетных записей операционных систем, украденных с помощью специальных хакерских утилит", - отметил эксперт.

Как бороться с вирусом?

В качестве профилактики эксперты советуют вовремя устанавливать обновления для операционных систем и проверять файлы, полученные по электронной почте.

Продвинутым администраторам советуют временно отключить протокол передачи данных в сети Server Message Block (SMB).

Если же компьютеры оказались заражены - ни в коем случае не платить злоумышленникам. Нет никакой гарантии, что, получив оплату, они расшифруют файлы, а не станут требовать больше.

Остается только ждать программу-дешифровщик: в случае с WannaCry на ее создание у специалиста французской компании Quarkslab Адриена Гинье ушла неделя.

Первая программа-вымогатель AIDS (PC Cyborg) была написана биологом Джозефом Поппом в 1989 году. Она скрывала каталоги и шифровала файлы, требуя выплатить около 189 долларов за "продление лицензии" на счет в Панаме. Свое детище Попп распространял с помощью дискет по обычной почте, совершив в общей сложности около 20 тысяч отправлений. Попп был задержан при попытке обналичить чек, но избежал суда - в 1991 году его признали невменяемым.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

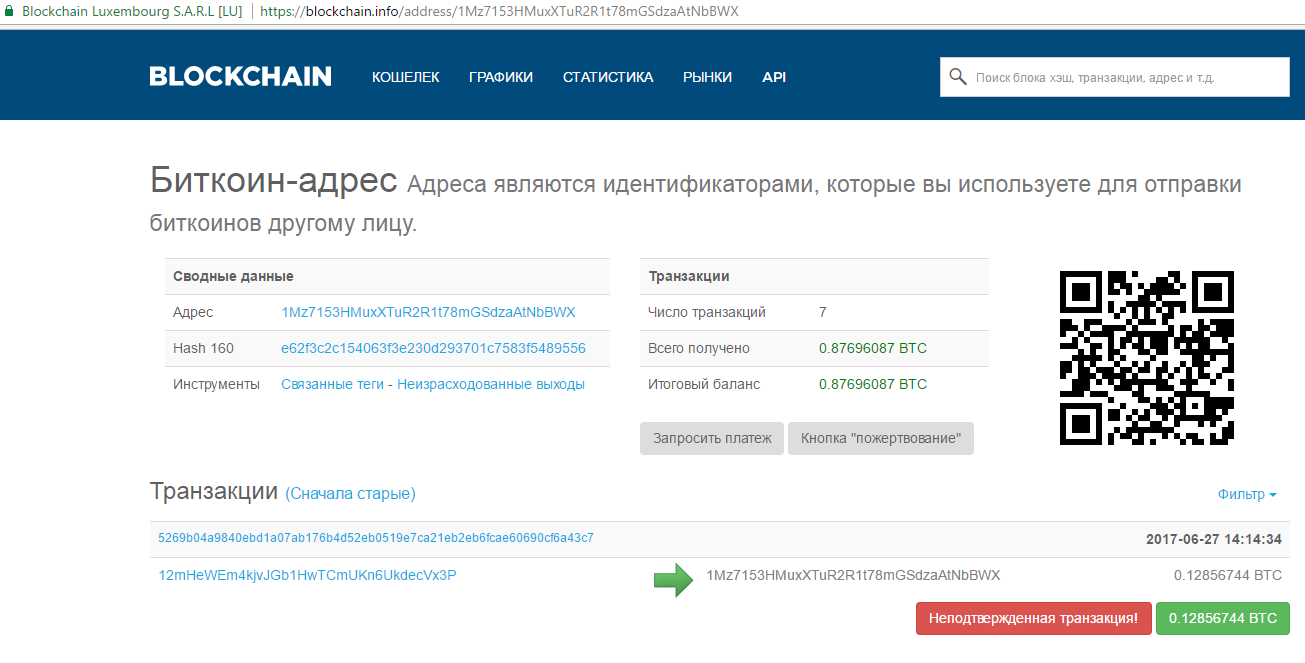

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

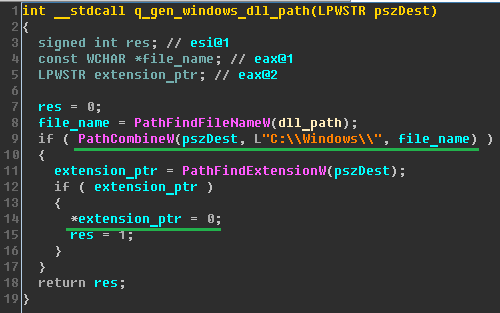

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

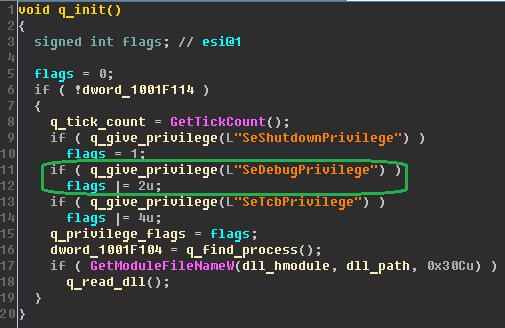

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

Читайте также: