Что такое вирус нулевого дня

Что происходит после того, как хакер обнаруживает новую или так называемую 0day уязвимость? Учитывая то, что никаких защитных механизмов против нее еще не разработано, уязвимость может эксплуатироваться в приложении без какой-либо возможности от нее защититься. Сам этот термин означает, что у разработчиков не было ни одного дня на исправление обнаруженного дефекта. Если требуется гарантированный результат, то злоумышленник должен использовать именно 0day уязвимость, иначе производитель ПО выпустит патч, который со временем ее закроет. Кроме того, попытка воспользоваться эксплоитом (программой, использующей данную ошибку в софте для атаки системы) может привести к срабатыванию соответствующей сигнатуры антивирусной программы или межсетевого экрана. Однако если вирусописатель применил шифрование тела вируса и обфускацию его исходного кода, антивирусная программа, скорее всего, не обнаружит вирус, эксплуатирующий неизвестную уязвимость.

Если хакер является именно злоумышленником, а не легальным пентестером, то сразу после эксплуатации уязвимости и достижения своих черных целей он может опубликовать результаты своих исследований на соответствующих форумах. Даже если он этого не сделает, после удачного взлома часто остаются следы, которые позволяют определить, какая именно уязвимость привела к утечке информации, и передать данные производителю программы. Если уязвимость критическая, то устранение ее займет дни и недели - после этого пользователям будет предложено обновиться и система будет снова защищена. Однако после обнаружения уязвимости могут пройти месяцы - и все это время система будет незащищенной. Самое важное - насколько широкий круг лиц посвящен в проблему: чем он больше, тем выше вероятность эксплуатации уязвимости.

Если речь идет об уязвимостях операционной системы, то тут все усложняется. В большинстве случаев, ваш ПК является частью локальной сети. Если одна из рабочих станций уязвима (например, там установлена устаревшая версия ОС), то она представляет собой слабое звено цепи, через которое легко получить доступ к другим компьютерам и скомпрометировать всю сеть. Если речь идет о домашнем ПК, то угроза не столь высока. Однако, через эксплуатацию какой-либо известной уязвимости ваш компьютер будет инфицирован и, например, без вашего ведома будет принимать участие в DDoS-атаках, т.е. станет частью ботнета.

Уязвимости можно найти практически в любой программе, вопрос лишь в том, сколько времени и усилий злоумышленнику на это потребуется. В большинстве случаев, уязвимости можно обнаружить стандартным сканером. Например, если вы пишете веб-приложение, то одним из самых известных сканеров является Acunetix. Если злоумышленник не сможет в короткий срок найти уязвимость в программе с помощью сканера, есть высокая вероятность того, что он вообще откажется от попыток взлома. Поиск неизвестных ранее уязвимостей с помощью реверсинга программы может занять довольно продолжительное время и потребует совершенно другой квалификации хакера. В то же время, как уже было сказано выше, неизвестная ранее 0day уязвимость – это успех, что позволит гарантированно взломать приложение без каких-либо шансов предотвратить атаку с помощью антивирусного ПО.

Затруднить взлом своей программы можно и нужно, для этого используется целый ряд способов, начиная от обфускации кода до удаленного запуска части кода на удаленных серверах, однако это уже тема для отдельной статьи.

Интересно почитать продолжение?

Что происходит после того, как хакер обнаруживает новую или так называемую 0day уязвимость? Учитывая то, что никаких защитных механизмов против нее еще не разработано, уязвимость может эксплуатироваться в приложении без какой-либо возможности от нее защититься. Сам этот термин означает, что у разработчиков не было ни одного дня на исправление обнаруженного дефекта. Если требуется гарантированный результат, то злоумышленник должен использовать именно 0day уязвимость, иначе производитель ПО выпустит патч, который со временем ее закроет. Кроме того, попытка воспользоваться эксплоитом (программой, использующей данную ошибку в софте для атаки системы) может привести к срабатыванию соответствующей сигнатуры антивирусной программы или межсетевого экрана. Однако если вирусописатель применил шифрование тела вируса и обфускацию его исходного кода, антивирусная программа, скорее всего, не обнаружит вирус, эксплуатирующий неизвестную уязвимость.

Если хакер является именно злоумышленником, а не легальным пентестером, то сразу после эксплуатации уязвимости и достижения своих черных целей он может опубликовать результаты своих исследований на соответствующих форумах. Даже если он этого не сделает, после удачного взлома часто остаются следы, которые позволяют определить, какая именно уязвимость привела к утечке информации, и передать данные производителю программы. Если уязвимость критическая, то устранение ее займет дни и недели - после этого пользователям будет предложено обновиться и система будет снова защищена. Однако после обнаружения уязвимости могут пройти месяцы - и все это время система будет незащищенной. Самое важное - насколько широкий круг лиц посвящен в проблему: чем он больше, тем выше вероятность эксплуатации уязвимости.

Если речь идет об уязвимостях операционной системы, то тут все усложняется. В большинстве случаев, ваш ПК является частью локальной сети. Если одна из рабочих станций уязвима (например, там установлена устаревшая версия ОС), то она представляет собой слабое звено цепи, через которое легко получить доступ к другим компьютерам и скомпрометировать всю сеть. Если речь идет о домашнем ПК, то угроза не столь высока. Однако, через эксплуатацию какой-либо известной уязвимости ваш компьютер будет инфицирован и, например, без вашего ведома будет принимать участие в DDoS-атаках, т.е. станет частью ботнета.

Уязвимости можно найти практически в любой программе, вопрос лишь в том, сколько времени и усилий злоумышленнику на это потребуется. В большинстве случаев, уязвимости можно обнаружить стандартным сканером. Например, если вы пишете веб-приложение, то одним из самых известных сканеров является Acunetix. Если злоумышленник не сможет в короткий срок найти уязвимость в программе с помощью сканера, есть высокая вероятность того, что он вообще откажется от попыток взлома. Поиск неизвестных ранее уязвимостей с помощью реверсинга программы может занять довольно продолжительное время и потребует совершенно другой квалификации хакера. В то же время, как уже было сказано выше, неизвестная ранее 0day уязвимость – это успех, что позволит гарантированно взломать приложение без каких-либо шансов предотвратить атаку с помощью антивирусного ПО.

Затруднить взлом своей программы можно и нужно, для этого используется целый ряд способов, начиная от обфускации кода до удаленного запуска части кода на удаленных серверах, однако это уже тема для отдельной статьи.

Интересно почитать продолжение?

То самое чувство, когда уязвимость уже есть и вероятнее всего эксплуатируется хакерами, а решения для ее исправления и защитных механизмов еще нет - простое, но доступное объяснение уязвимости нулевого дня. Уязвимость 0day представляется собой "дыру" или ошибку в программном обеспечение для которой разработчики еще не выпустили исправление, в силу того, что они не знают о существовании данной проблемы. Т.е. понятие подразумевает, что у производителей есть ноль дней с момента обнаружения уязвимости для защиты от потенциальных кибератак.

Что может сделать хакер при обнаружении уязвимости нулевого дня?

Хакер типа "белая шляпа", вероятнее всего сообщит об ошибке в компанию, что бы они внесли соответствующие изменения. В качестве поощрения от представителей организации может быть финансовое вознаграждение или судебный иск, как уж повезет.

Злоумышленники, которые не особо заинтересованы быть честными, могут продать полученную информацию на сером рынке, где подобные уязвимости могут стоить сотни тысяч долларов.

В случае, если киберпреступник является специалистом в своей области, он самостоятельно будет использовать эксплойты, с целью получения личной выгоды.

В чем заключается угроза 0day?

В тот момент, когда разработчикам становится известно об уязвимости 0day, они пытаются исправить ошибку и выпустить необходимое обновление для ее устранения. Если проблема используется хакерами до того момента, как она была исправлена программистами, в этот момент осуществляется атака нулевого дня (эксплойт нулевого дня).

Хакерам очень импонирует уязвимость 0day, поскольку, без патча безопасности, нет возможности их остановить. Уязвимости нулевого дня, как правило, очень трудно обнаружить. Системы защиты (антивирусы, файрволлы) могут просто на просто их не обнажить в силу того, что может применяться шифрование или обфускация программного кода, т.е. вредоносное ПО (код) может восприниматься, как необходимый элемент системы, тем самым не вызывая никаких подозрений. В это время злоумышленники могут осуществлять удаленное управления системой или компьютером, кражу персональных данных, промышленный шпионаж и т.п.

В мае 2017 года, была обнаружена программа-вымогатель WannaCry, которая, на сегодняшний день, является примером одной из самых масштабных атак использующих уязвимость нулевого дня в ПО. В то время от действия данного "червя" пострадало более 500 тысяч компьютеров, как персональных, так и коммерческих, в более чем 100 странах мира.

Как можно обнаружить уязвимость нулевого дня?

Один из самых действующий и эффективных методов для обнаружения - анализ поведенческого фактора пользователей. Статистика позволяет проанализировать буквально каждый шаг человека в системе. И есть определенные шаблоны, которые можно считать нормой поведения человека. Если имеются отклонения от нормы - это уже является одним из факторов, которые могут косвенно или напрямую указывать на наличие уязвимостей 0day.

Так же, в системе или ПО можно:

- выполнить обратную разработку (т.е. исследовать "объект" с целью понять принцип его работы, проанализировать механизмы и процессы, создать интерпретацию с изменениями и т.п.);

- использовать дизассемблер (для подробного анализа программы, с целью выявления уязвимостей, изменения, поиска багов, взлома);

- осуществить фаззинг (тестирование ПО или системы путем подачи на вход ложных или случайных данных, впоследствии выполняется анализ возникших нарущений, ошибок и т.п.).

Защита от атак нулевого дня (0day)

Обеспечить полноценную защиту от эксплойтов 0day трудная задача, поскольку их трудно обнаружить. Антивирусы, которые обеспечивают сканирование ПО или системы на наличие уязвимостей применяют проверку вредоносного ПО или подозрительного кода с уже существующими и ранее зафиксированными эксплойтами.

Соответственно, антивирусные технологии защиты, в силу того, что уязвимость нулевого дня не известна заранее, не смогут ее заблокировать - нет способа или метода, чтобы обеспечить защиту от эксплойта, прежде, чем он станет общедоступным.

Однако, есть рекомендации, которые могут применять компании для снижения риска воздействия 0-day уязвимостей:

- разделите сеть на сегменты (физические или виртуальные), тем самым можно будет изолировать конфиденциальную информацию (трафик) между серверами;

- организуйте систему управления и контроля доступа к сети, для ограничения возможностей корпоративных компьютеров;

- используйте протокол IPsec, для шифрования и проверки подлинности сетевого трафика;

- в случае с беспроводными точками доступа применяйте схему безопасности;

- выполняйте регулярное сканирование системы на выявление ошибок и эксплойтов;

- используйте проактивные технологии антивирусной защиты;

- проводите своевременное обновления;

В этой статье мы разберемся, каков механизм функционирования угроз нулевого дня и почему организации должны полностью изменить свой подход к построению инфраструктуры безопасности, перестав полагаться лишь на традиционные средства информационной защиты.

Введение

Последние события показали, что в сфере киберпреступности произошли серьезные изменения. На первое место по активности вышли программы-вымогатели. Исследователи отметили это еще в сентябре 2016 года — тогда шифровальщик Locky впервые вошел в тройку самых опасных и популярных вредоносных программ в мире, согласно отчету Check Point ThreatIndex. А еще раньше, в феврале, Голливудский медицинский центр заплатил 17 тысяч долларов в биткоинах, чтобы разблокировать все свои системы. Спустя год, весной 2017, в тройке самых активных вредоносных программ по-прежнему были ransomware-зловреды, но лидерство перехватил Cryptowall. Потом были WannaCry и Petya, которые показали, что даже компании с высоким уровнем защиты сети не всегда могут оградиться от атак. Особенно если в организации нет практики регулярного обновления программ.

Теперь злоумышленникам не нужно с нуля разрабатывать инструменты для атак — их можно купить или арендовать как сервис. Например, вымогатель Cerber работает по модели Ransomware-as-a-Service, позволяя подписчикам организовывать сколько угодно ransomware-атак. Каждый день он запускает восемь вымогательских кампаний по всему миру, а ежегодный прогнозируемый доход этой франшизы — 2,3 миллиона долларов США. Средства взлома, доставки, шифрования, управления, сбора денег — все это уже доступно для использования и регулярно обновляется создателями.

Мошенник использовал троян NetWire, который позволяет полностью контролировать зараженное устройство, и кейлоггинговую программу Hawkeye. Кампания привела к 14 успешным заражениям и позволила создателю заработать тысячи долларов. Это еще раз подтверждает тезис о том, что даже неопытный хакер-одиночка за небольшие деньги может организовать успешные атаки на крупнейшие мировые компании.

Механизмы атаки с использованием уязвимостей нулевого дня

По мере того, как эта сфера киберпреступлений развивается, стоимость организации атак падает, а эффективность продолжает расти. Каждый раз создавать абсолютно новую вредоносную программу было бы очень дорого и сложно. Чаще всего хакеры модифицируют уже существующие зловреды. В даркнете доступно множество инструментов для этого, а механика очень проста: нужно загрузить вредонос в программу и обновить его. Повторять можно сколько угодно раз. Полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, ведь сигнатур этого зловреда в базах ИБ-компаний еще нет.

Прежде чем выбрать и обновить вредоносный код для атаки, хакер должен определить свои цели. Если речь идет о таргетированной атаке, то предварительно проводится анализ систем безопасности выбранной организации. Исходя из полученных данных о том, какие средства защиты она использует, злоумышленник создает угрозу нулевого дня, способную их обойти.

В случае с массовой рассылкой подход более общий — хакер уже не будет ориентироваться на дорогостоящие средства защиты. Скорее, он создаст вредонос, способный обойти самые популярные антивирусы.

Как работают традиционные антивирусы

Если традиционный антивирус не работает, то как защититься?

Как мы уже сказали, задача хакера — не только сделать атаку максимально эффективной, но и не переплатить за ее организацию. Модификация известного зловреда способна обходить антивирусы, однако пройти эмуляцию угроз будет гораздо сложнее.

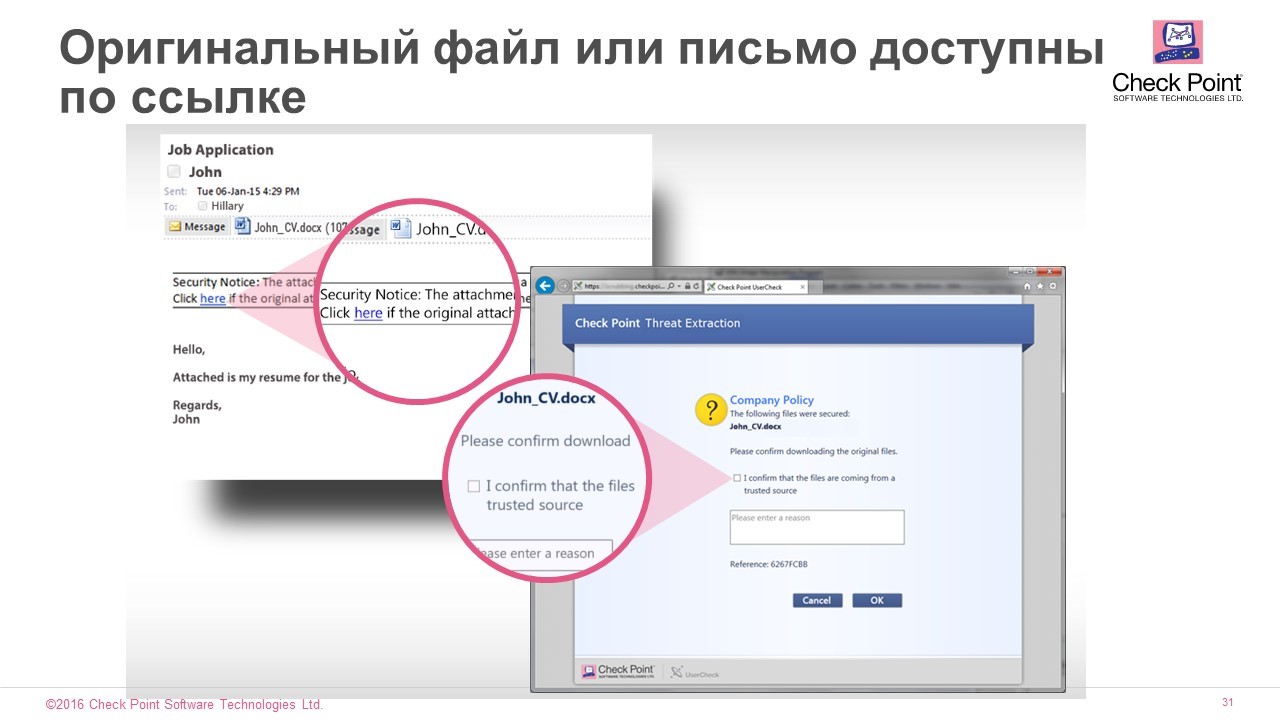

Итак, эмуляция — один из самых эффективных способов защиты от неизвестных угроз. Она представляет собой открытие (или запуск) подозрительного файла в изолированной среде и наблюдение за его поведением. С точки зрения архитектуры эмуляция возможна как на уровне периметра (шлюза безопасности), так и на уровне рабочей станции. Например, технология Check Point SandBlast показала 100% сопротивляемость к способам обхода эмуляции в последнем тесте NSS Labs. Эмуляция, или Threat Emulation — это одна из двух уникальных функций, лежащих в основе Check Point SandBlast. Вторая — это извлечение угрозы, Threat Extraction. Threat Extraction позволяет мгновенно предоставить пользователю безопасную копию подозрительного документа, пока производится анализ и эмуляция. Оригинал будет автоматически доступен пользователю в случае признания его безопасным.

Рисунок 1. Если файл подтвержден как безопасный, его можно скачать

Обнаружение угроз нулевого дня на рабочей станции

За пределами периметра организации также нужна защита от неизвестных угроз, так как рабочая станция — последний рубеж обороны корпоративных данных. Check Point Sandblast Agent — это решение для защиты конечных устройств, которое позволяет предотвратить угрозы и атаки, связанные с подключением к внешнему Wi-Fi, с шифрованным трафиком, подключением к ПК внешних носителей и горизонтальным распространением атаки в сети.

Check Point SandBlast Agent постоянно анализирует все изменения системы в поисках подозрительных активностей. Например, он может отследить, если один процесс внедряет код в другой или если какая-либо программа оказывается взломанной.

Как и Check Point SandBlast, решение для конечных точек SandBlast Agent включает инструменты Threat Extraction и Threat Emulation, позволяющие остановить атаку нулевого дня. Все файлы, попадающие на рабочую станцию, будут проверены и при необходимости проэмулированы (на локальном или облачном устройстве). При скачивании из интернета все файлы, требующие эмуляции, мгновенно конвертируются в безопасные копии, при этом сохраняется их внешний вид, а оригинальный документ будет доступен для скачивания после окончания проверки. По статистике Check Point, только 10% пользователей скачивают оригинал документа.

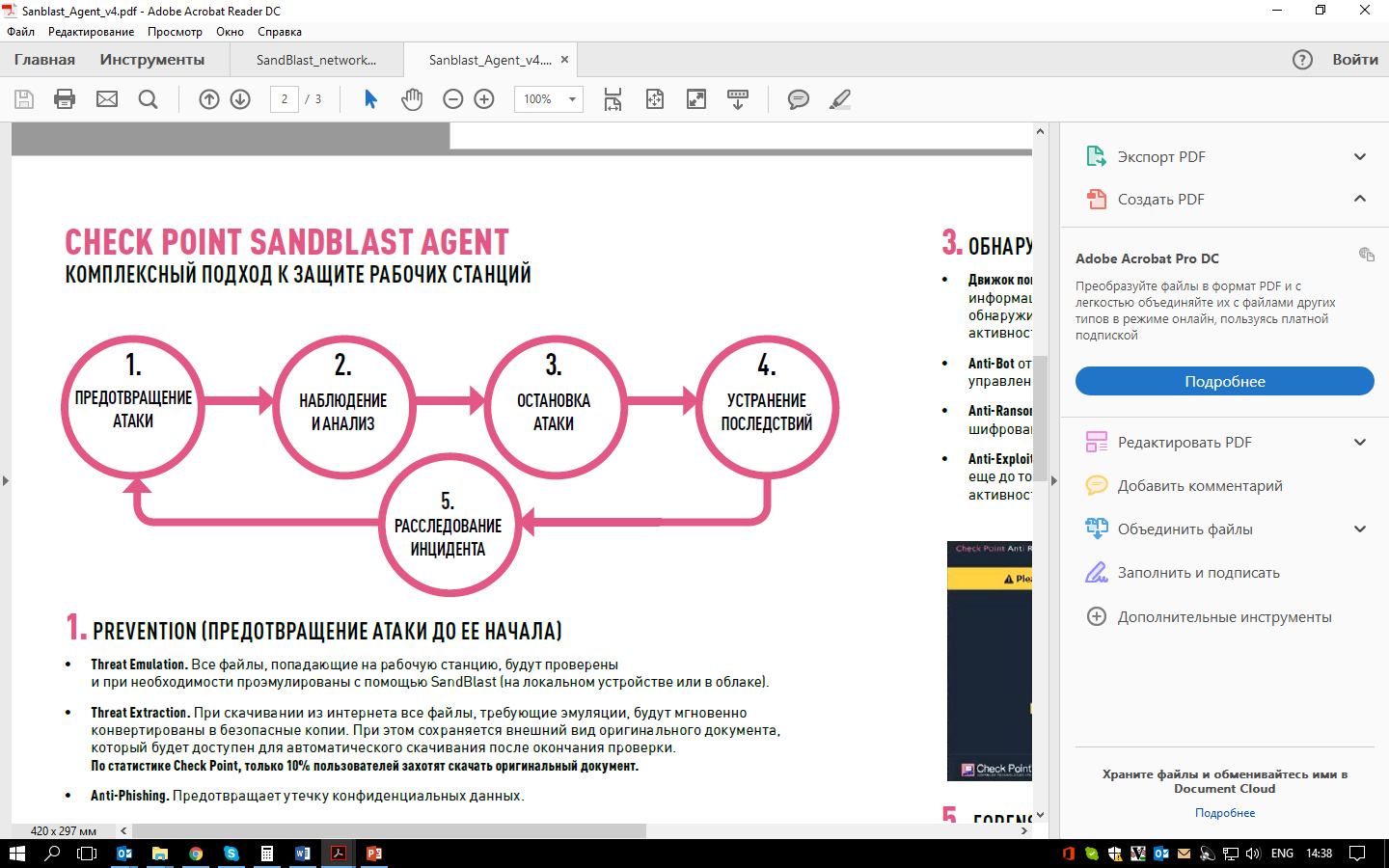

Рисунок 2. Пять стадий работы SandBlast Agent

- Prevention(предотвращение атаки до ее начала) — на этой стадии как раз активно работают компоненты Threat Emulation и Threat Extraction, а также Anti-Phishing, который предотвращает утечку конфиденциальных данных.

- Наблюдение и анализ — SandBlast Agent постоянно отслеживает поведение рабочей станции, в том числе операции с файлами, реестром, процессами, и сетевые соединения. Эта информация сохраняется локально и анализируется. В процессе мониторинга нагрузка на CPU или диск увеличивается несущественно — всего в пределах 2-3%.

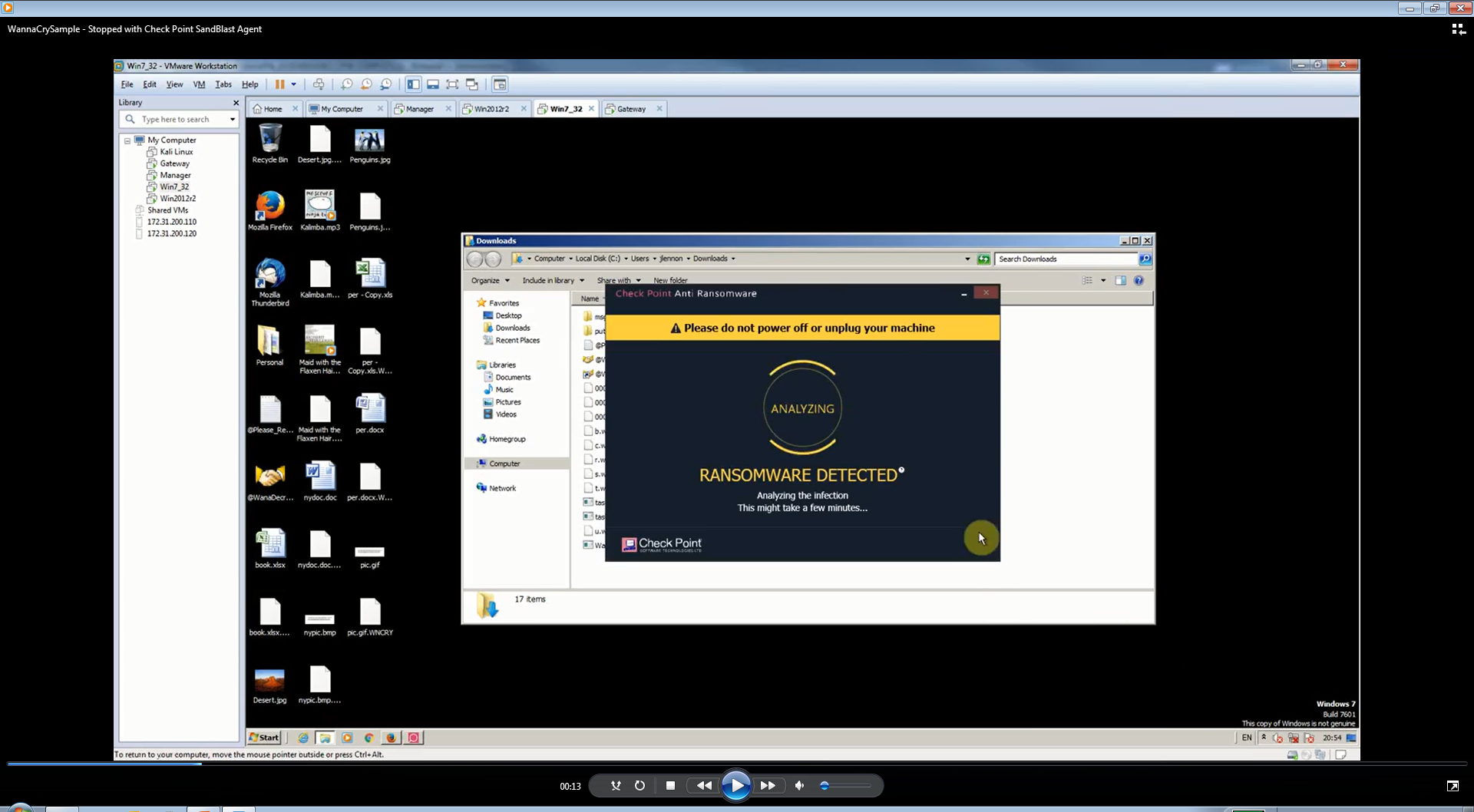

- Обнаружение и остановка атаки — движок поведенческого анализа регулярно обновляет информацию об актуальных угрозах и способен обнаружить самую скрытную подозрительную активность. Anti-Bot отслеживает подозрительные сетевые соединения, что позволяет остановить многие виды угроз. Anti-Ransomware обнаруживает и останавливает нелегальное шифрование. Anti-Exploit способен обнаружить взлом на начальном этапе, еще до того, как зловред попытается скрыть свою активность.

Рисунок 3. Anti-Ransomware в работе

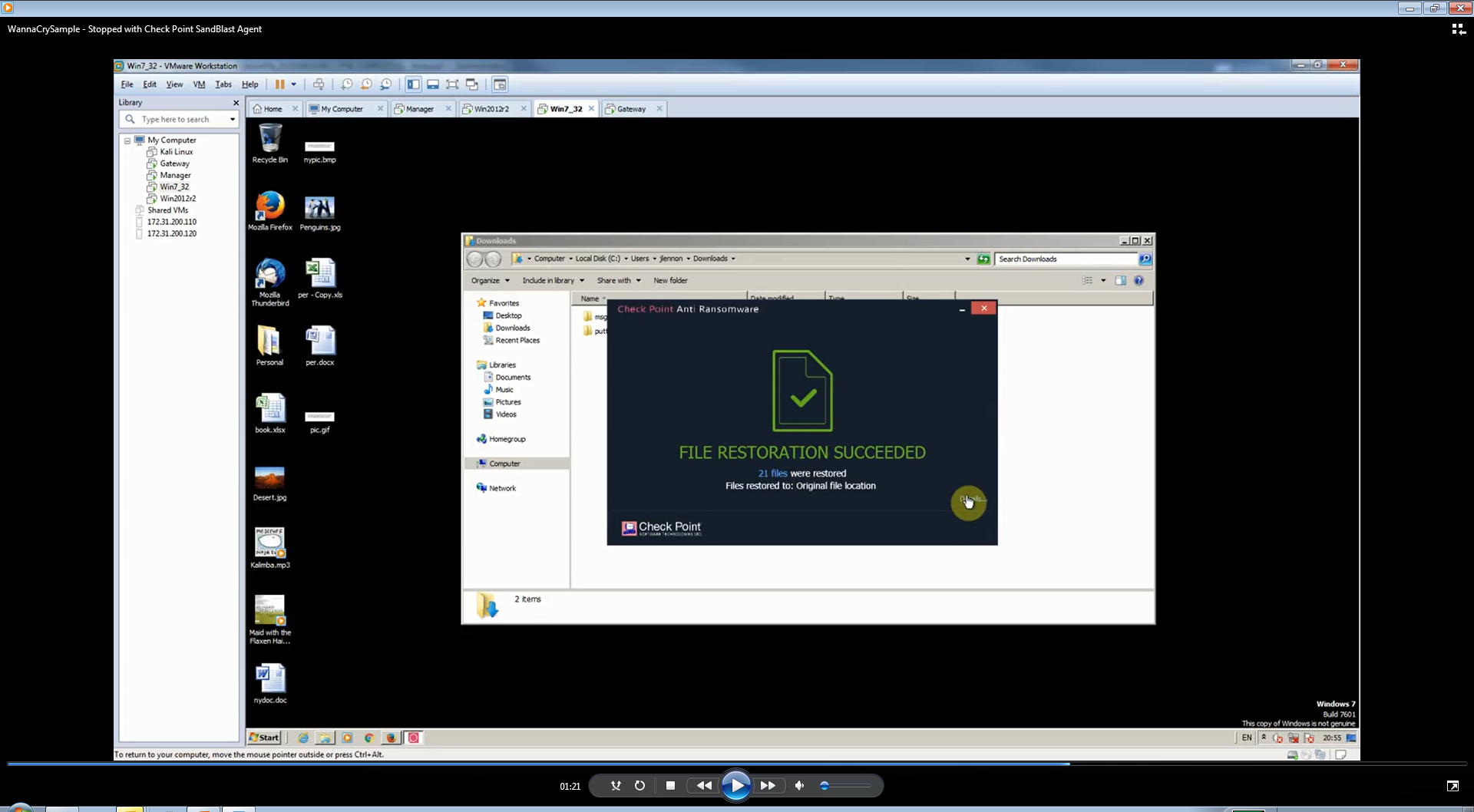

- Remediation (устранение последствий атаки) — после обнаружения угрозы SandBlast Agent способен отменить внесенные изменения: он возвращает реестр и файлы в первоначальное состояние и восстанавливает зашифрованные файлы. Модуль Anti-Ransomware определяет случаи подозрительной модификации (в том числе нелегальное шифрование). Для таких случаев делается кратковременная резервная копия этих файлов (бэкап), которая используется для их восстановления при необходимости.

Рисунок 4. Уведомление об успешном восстановлении файлов

- ForensicAnalysis (Расследование инцидента) — после того как атака остановлена и последствия устранены, SandBlast Agent проводит автоматическое расследование инцидента. Оно помогает понять, с чего началась атака, какие были использованы уязвимости в системе безопасности, какой нанесен ущерб.

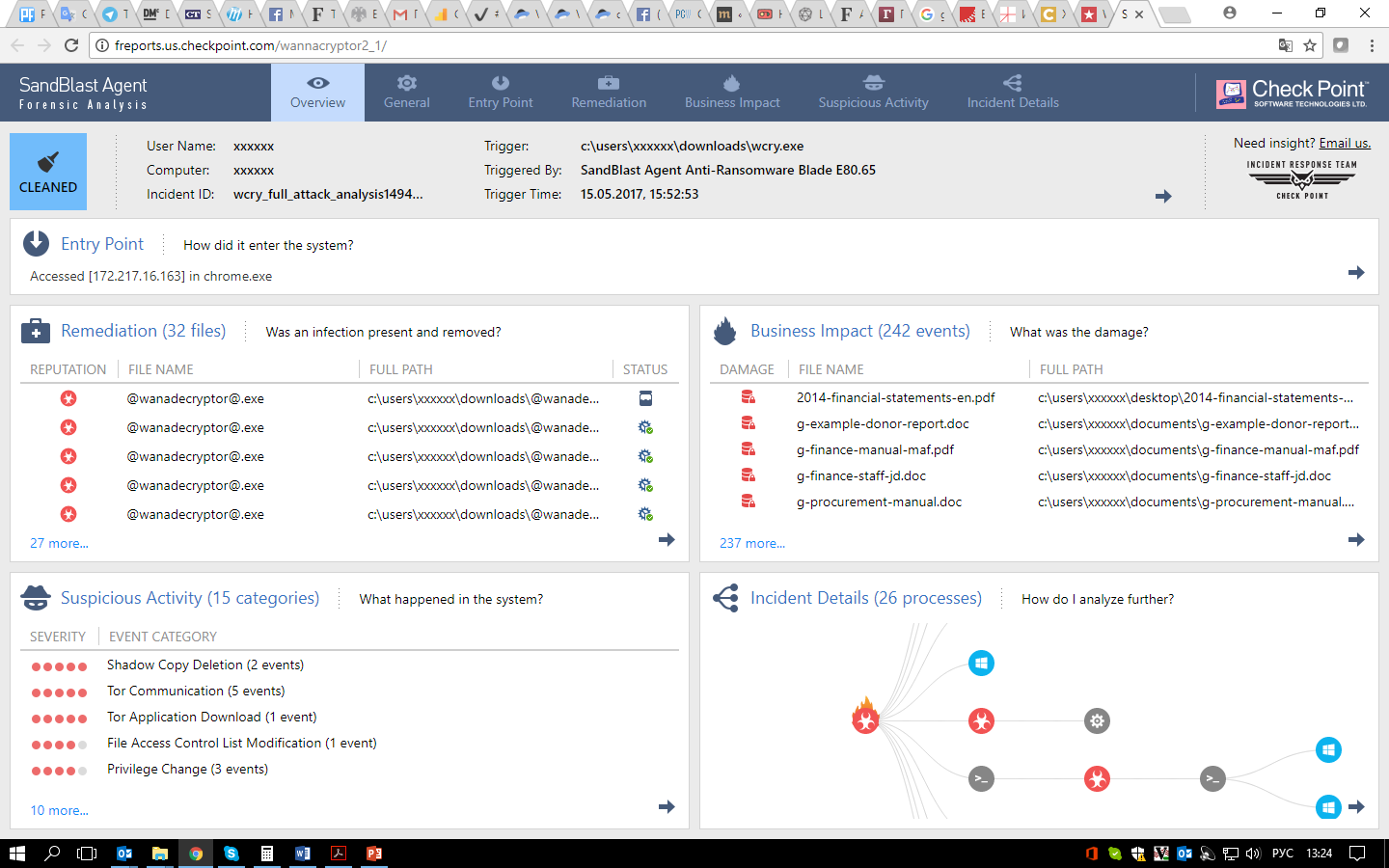

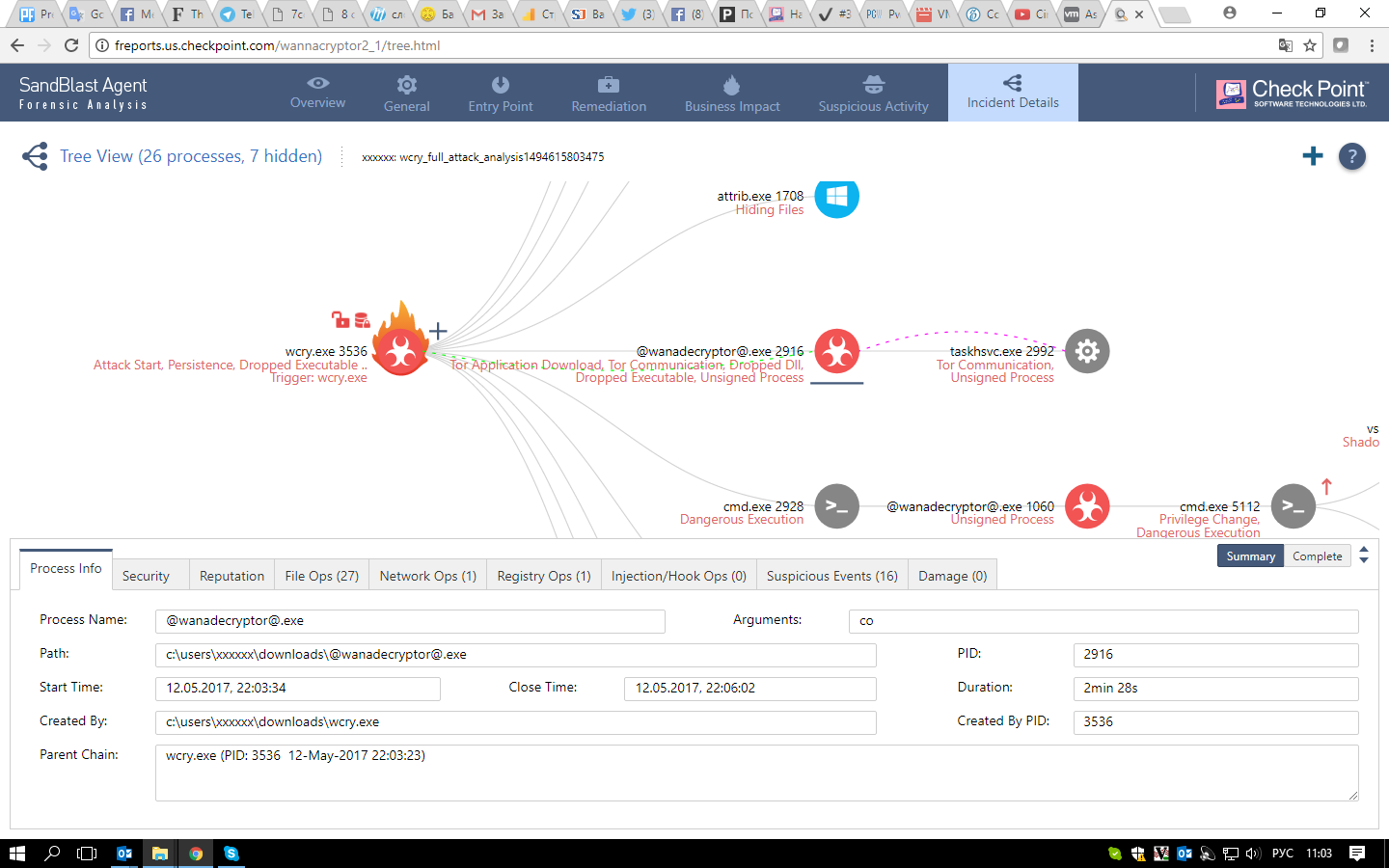

Рисунки 5-6. Интерактивные аналитические отчеты в Forensic Analysis

Среди преимуществ SandBlast Agent стоит выделить непрерывное предотвращение угроз 24/7, в том числе в режиме офлайн, а также автоматическое обнаружение и предотвращение атаки, анализ поведения, защита от фишинга и корпоративных логин-паролей, а также возможность анализа и расследования инцидентов. Благодаря анализу инцидента компания может найти бреши в безопасности и предотвратить будущие атаки.

Выводы

Мы рассмотрели, что собой представляют угрозы нулевого дня и как их используют в кибератаках, а также проанализировали механизм работы традиционных сигнатурных антивирусов и проблему их использования в организациях. Несмотря на постоянный рост количества атак на организации из самых разных сфер, компании не всегда применяют необходимые инструменты защиты.

Мы также рассмотрели другой подход к безопасности, который предполагает использование продвинутых средств безопасности. Эмуляция и извлечение угроз лежат в основе решений Check Point SandBlast и SandBlast Agent. Это решения для превентивной защиты от угроз любого уровня, которые предполагают не только остановку конкретной атаки, но и анализ и устранение ее последствий.

Киберпреступность — уже давно бизнес с понятными бизнес-моделями и способами монетизации. Наша задача — сделать атаку настолько сложной и дорогой для злоумышленника, чтобы он выбрал другую цель или, в идеале, другое занятие.

Исследователь рассказал, что IBM отказалась исправлять четыре проблемы нулевого дня, касающиеся корпоративного инструмента б…

Издание Vice Motherboard рассказало, что в настоящее время на рынке есть два эксплоита для уязвимостей нулевого дня в Zoom. …

Эксперты Qihoo 360 рассказали о масштабной хакерской операции, нацеленной на китайские правительственные учреждения и их сот…

Разработчики Mozilla выпустили обновленную версию Firefox 74.0.1, где исправили две свежие проблемы, которые уже эксплуатиро…

Хак-группы эксплуатируют уязвимости нулевого дня в корпоративных сетевых устройствах DrayTek Vigor. Баги используют для запи…

Microsoft предупреждает, что в составе Adobe Type Manager Library (atmfd.dll) обнаружены две 0-day уязвимости, которые уже …

По крайней мере три ботнета эксплуатировали ряд уязвимостей нулевого дня в DVR компании LILIN. Причем это длилось более полу…

Разработчики Trend Micro исправили две 0-day уязвимости в своих продуктах, а также еще три критических бага, до которых пока…

Критическая уязвимость CVE-2020-9054 затрагивает несколько моделей NAS компании и позволяет удаленно выполнить произвольный …

Взлом компании Mitsubishi Electric и последующая утечка данных были связаны с эксплуатацией уязвимости нулевого дня в антиви…

Разработчики компании Acros Security, создавшие 0Patch, представили исправление для свежей 0-day уязвимости в браузере Inter…

Неприятная ситуация вокруг RCE-уязвимости в форумном движке vBulletin продолжает развиваться. Как оказалось, эксперты Zerodi…

Уязвимость нулевого дня в vBulletin затрагивает десятки тысяч сайтов. Патча для этой проблемы пока нет.

Разработчики Microsoft выпустили срочные патчи для проблем CVE-2019-1367 и CVE-2019-1255, тем самым устранив две уязвимости …

В этом месяце разработчики Microsoft исправили 80 уязвимостей, 17 из которых получили статус критических. Также две проблемы…

Известный брокер уязвимостей, компания Zerodium, обновила свой прайс-лист, и теперь эксплоиты для Android впервые стоят боль…

Компания Valve долго игнорировала ИБ-специалиста Василия Кравеца, который тщетно пытался добиться исправления проблем локаль…

Специалист Microsoft Security Response Center подсчитал, что с 2015 года лишь 40% эксплоитов успешно сработали против новейш…

Выяснилось, что в Firefox было сразу две уязвимости нулевого дня, и их использовали для направленных фишинговых атак на Coin…

В минувшие выходные специалисты зафиксировали новую волну атака на серверы Oracle WebLogic. Злоумышленники использовали свеж…

Инженеры Microsoft опубликовали майские обновления для продуктов компании. В общей сложности было устранено 79 уязвимостей, …

Серверы Oracle WebLogic уязвимы перед новой проблемой, которая позволяет атакующим перехватить доступ над проблемной машиной…

Специалисты Google сообщили, что злоумышленниками комбинировали уязвимость нулевого дня в Chrome, о которой стало известно н…

Четвертый месяц к ряду Microsoft патчит в своих продуктах уязвимости нулевого дня, которые уже находятся под атакой. В декаб…

Обнаружена серия целевых атак на Ближнем Востоке. Злоумышленники применяли новый эксплоит, который использовал уязвимость ну…

Специалисты Acros Security подготовили временное исправление для проблемы, обнаруженной в интерфейсе Task Scheduler ALPC, оп…

ИБ-специалист, известный под псевдонимом SandboxEscaper, опубликовал в Twitter информацию о неисправленной уязвимости в Wind…

Исследователь раскрыл подробности об опасной уязвимости WordPress, которую разработчики не могут устранить много месяцев.

Интересные подробности продолжают появляться о 0-day баге в Microsoft Office, которую компания исправила на этой неделе.

Эксперты Proofpoint сообщают, что 0-day баг в Microsoft Office используется для распространения известного банковского троян…

Специалисты McAfee и FireEye сообщили, что хакеры взяли на вооружение новую 0-day уязвимость в Microsoft Office.

Специалисты компании Trend Micro предупреждают, что исправленный в этом месяце 0-day, давно эксплуатируют хакеры.

Читайте также: