Что такое вирус сбу

27 июня украинские государственные структуры и частные компании попали под удар "вируса-вымогателя" под названием Petya.A. Кибератаке подверглись Кабинет Министров, "Ощадбанк", "Укрэнерго", "Новая почта", аэропорт Борисполь, Чернобыльская АЭС и другие организации. "ГОРДОН" рассказывает, как работает вирус Petya.A и можно ли от него защититься.

Это "вирус-вымогатель", который зашифровывает данные на компьютере и требует $300 за ключ, позволяющий их расшифровать. Он начал инфицировать украинские компьютеры около полудня 27 июня, а затем распространился и на другие страны: Россию, Великобританию, Францию, Испанию, Литву и т.д. На сайте Microsoft вирус сейчас имеет "серьезный" уровень угрозы.

Заражение происходит благодаря той же уязвимости в Microsoft Windows, что и в случае с вирусом WannaCry, который в мае поразил тысячи компьютеров во всем мире и нанес компаниям около $1 млрд ущерба.

Вечером киберполиция сообщила, что вирусная атака происходила через программу M.E.Doc, предназначенную для электронной отчетности и документооборота. По данным правоохранителей, в 10.30 вышло очередное обновление M.E.Doc, с помощью которого на компьютеры скачивалось вредоносное программное обеспечение.

В M.E.Doc обвинения опровергли, отметив, что все обновления проверяются крупными антивирусными компаниями и разработчик не получил ни одного обращения о заражении вирусом персонального компьютера. На официальном сайте M.E.Doc сообщалось, что серверы разработчика тоже попали под вирусную атаку.

Petya.A – это новая модификация криптовымогателя Petya, о котором было известно еще в 2016 году (с этим не согласна "Лаборатория Касперского", утверждающая, что вирусы не связаны между собой).

Petya распространялся с помощью электронной почты, выдавая программу за резюме сотрудника. Если человек пытался открыть резюме, вирус просил предоставить ему права администратора. В случае согласия пользователя начиналась перезагрузка компьютера, затем жесткий диск шифровался и появлялось окно с требованием "выкупа".

При этом сам вирус Petya имел уязвимость: получить ключ для расшифровки данных можно было с помощью специальной программы. Этот метод в апреле 2016-го описывал редактор Geektimes Максим Агаджанов.

Однако некоторые пользователи предпочитают платить "выкуп". Согласно данным одного из известных кошельков Bitcoin, создатели вируса получили 3,64 биткоина, что соответствует приблизительно $9100.

Кто попал под удар вируса?

В Украине жертвами Petya.A в основном стали корпоративные клиенты: госструктуры, банки, СМИ, энергетические компании и другие организации.

Среди прочих под удар попали предприятия "Новая почта", "Укрэнерго", OTP Bank, "Ощадбанк", ДТЭК, Rozetka, "Борис", "Укрзалізниця", ТНК, "Антонов", "Эпицентр", "24 канал", а также аэропорт Борисполь, Кабинет Министров Украины, Госфискальная служба и другие.

Атака распространилась и на регионы. К примеру, на Чернобыльской АЭС из-за кибератаки перестал работать электронный документооборот и станция перешла на ручной мониторинг уровня радиации. В Харькове оказалась заблокированной работа крупного супермаркета "Рост", а в аэропорту регистрацию на рейсы перевели в ручной режим.

По данным издания "Коммерсантъ", в России под удар попали компании "Роснефть", "Башнефть", Mars, Nivea и другие.

Как защититься от Petya.A?

Инструкции о том, как защититься от Petya.A, опубликовали Служба безопасности Украины и киберполиция.

Киберполиция советует пользователям установить обновления Windows с официального сайта Microsoft, обновить или установить антивирус, не загружать подозрительные файлы из электронных писем и немедленно отсоединять компьютер от сети, если замечены нарушения в работе.

СБУ подчеркнула, что в случае подозрений компьютер нельзя перезагружать, поскольку шифрование файлов происходит именно при перезагрузке. Спецслужба порекомендовала украинцам сохранить ценные файлы на отдельный носитель и сделать резервную копию операционной системы.

Эксперт по кибербезопасности Влад Стыран писал в Facebook, что распространение вируса в локальной сети можно остановить, заблокировав в Windows TCP-порты 1024–1035, 135, 139 и 445. В интернете есть инструкции о том, как это сделать.

Специалисты американской компании Symantec отметили, что в момент атаки Petya ищет файл С:\Windows\perfc. Если создать этот файл самостоятельно (с помощью "Блокнота"), можно сделать вид, что компьютер уже заражен и избежать шифрования.

Что говорят эксперты и чиновники?

Генеральный директор интернет-магазина Rozetka Владислав Чечеткин заявил, что экономические потери Украины от "вируса-вымогателя" могут быть больше, чем "от месяца горячей войны".

Эксперт в области кибербезопасности, технический директор компании SHALB Владимир Цап в комментарии изданию "ГОРДОН" подчеркнул, что ответственность за последствия кибератаки должна нести компания Microsoft, против которой клиенты могут подать иски.

"Они не обеспечили должное качество своего кода. И если фирмы и компании, которые покупали это программное обеспечение, понесли финансовые потери, они должны требовать компенсации. К примеру, если в машине неисправные тормоза, то производитель отзывает всю партию. Microsoft же продает софт и в случае обнаружения ошибок просто извиняется", – подчеркнул Цап.

Пресс-секретарь СБУ Елена Гитлянская не исключила, что кибератака была организована из России или с оккупированных территорий Донбасса. Эту версию озвучил и секретарь СНБО Александр Турчинов, отметив, что после первичного анализа вируса "можно говорить о российском следе".

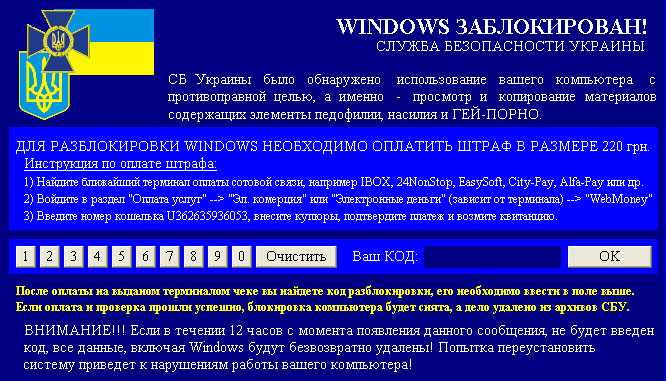

Очередное "о боже мой всё пропало, компьютер не работает, а там важные файлы". Очередной виндовслокер, с предупреждением что вы якобы просматривали порно материал, ну может вы их и просматривали только таких блокираторов официальных нет, и всё что блокирует вашу виндовс и просит денег за разблокирование это обыкновенные вирусы. Мораль этих слов такова, каждый отправивший деньги на мобильный номер, или электронный кошелек продлевает беззаботное существование разработчика этого вируса. Другими словами не в коем случае не отправляйте деньги, ОС вам не разблокируют, а деньги потратите зря.

Лечатся такие вирусы по разному но принцип у них один. Где то на вашем винчестере селится файл, где то в реестре вашего компьютера прописывается код который вызывает этот файл, который в свою очередь блокирует вам доступ к ПК. То есть блокируется диспетчер задач, доступ к реестру, порой вы даже не можете вывести курсор мишки за пределы окна предупреждения о нарушении, можете только нажать цифры с помощью которых вы должны ввести код который разблокирует ваш ПК, этот код должен прийти вам якобы после оплаты, но он к вам не придет, поверьте. В моей практике была барышня которая отправляла три раза денюшку по 80 грн (10 у.е), а потом со слезами и наивными словами "я отправила деньги, а оно не разблокировалось", пришла ко мне. Говорить ей что она сглупила, в той ситуации смысла не было, и так расстроена, зачем еще очередной раз напоминать человеку что школу всё же нужно было закончить. Это всё лирическое отступления, а теперь решение проблемы.

Решение в данном случае, то есть если у вас такой же блокиратор как на картинке сверху и сумма такая же, заключается в чистке реестра и удаление вредоносного файла ручками. Если картинка другая или сумма, то всё равно попробуйте мой рецепт лечения, скорей всего так же подойдет. Вам понадобится Alkid Live Cd или другой какой то Live Cd, другими словами виртуальная винда с которой можно будет получить доступ к вашему системному диску. Как вариант вместо CD диска можно извлечь ваш винчестер из ПК или ноута и подсоединить к другому ПК, и таким способом удалить файл.

Мой вредоносный файл назывался "97yc6sgs.exe"(у вас скорей всего будет другое название) и находился он по адресу C:\User\Имя пользователя\AppData\Local\Temp\

Адрес месторасположения файла можно узнать в редакторе реестре. Для этого вам нужно при загрузке виндовс нажать F8, что бы запустить ОС в безопасном режиме с поддержкой командной строки, то есть вы уже поняли какой из трех пунктов безопасного режима вам нужно выбрать. Когда загрузится командная строка, вам нужно ввести команду "REGEDIT". Дальше откроется "Редактор реестра", после этого следуете такими путями:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Userinit="C:\User\Имя пользователя\AppData\Local\Temp\97yc6sgs.exe"

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Shell="C:\User\Имя пользователя\AppData\Local\Temp\97yc6sgs.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

Shell="C:\User\Имя пользователя\AppData\Local\Temp\97yc6sgs.exe"

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

explorer="C:\User\Имя пользователя\AppData\Local\Temp\97yc6sgs.exe"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

UIHost="C:\User\Имя пользователя\AppData\Local\Temp\97yc6sgs.exe"

Небольшое уточнение, первая строка, это своего рода папки разделенные слешем (\), которые видно слева в "Редакторе реестра", вторая стока это записи реестра, которые видно справа в окошке. Надеюсь разберетесь.

Проверить нужно все места, скорей всего что бяка будет видна только по одному из адресов, но всё же проверьте всё. В моем недавнем случае вирус прописался по адресу "HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" тремя строками в "Userinit", "Shell" и третий вроде был "UIHost", как то не запомнил, по сути лишний код видно не вооруженным глазом. Находите подозрительный код похожий на мой, и просто удаляете эти строки. Но перед удалением точно проверьте не нужная ли эта строка и запомните адрес где разместился вирус, адрес понадобится позже!

Не умелое редактирование реестра может повлечь за собой крах системы.

После чистки реестра не смейте заходить в систему. Теперь используйте Лайв сд или подключите к другому ПК винт, в общем каким то способом получите доступ к файлам вашего больного ПК. Кстати если будете подключать к другому компу убедитесь что там хороший антивирус, хотя теперь вы знаете как чинить ПК и сможете помочь очередному больному : )

Когда вы получили доступ к файлам, переходите по адресу который вы должны были запомнить когда чистили реестр, и удаляете вирусный файл. Теперь можете смело загружать вашу систему, но я бы рекомендовал проверить еще раз реестр после загрузки в вашу родную виндовс, а так же проверить систему на вирусы, каким небудь антивирусом, тем же dr. Web, я сканировал Avast-ом, он нашел еще 24 вируса.

ОС после чистки реестра нельзя загружать потому что вирус опять пропишется в реестре и опять заблокирует Windows.

Собственно это весь мой рецепт решения проблемы с вирусом вымогателем Trojan.WinLock. Надеюсь мои каракули вам помогли. Никогда не спешите переустанавливать Windows, каждую проблему можно решить несколькими способами, переустановка это крайний метод.

И напоследок порекомендую вам поставить другой антивирус, второй раз сталкиваюсь что бесплатный антивирус Avast лучше NOD 32.

Читайте так же: как ловить хариуса и ленка в забайкалье

Служба безопасности Украины подготовила список рекомендаций — как защититься от вируса и спасать свои данные, если компьютер уже инфицирован

Служба безопасности Украины (СБУ) предупреждает, что большая часть заражений происходила из-за открытия вредоносных приложений (документов Word, PDF-файлов), которые получили на электронные адреса многие коммерческие и государственные структуры.

Поскольку атака использует уже известную сетевую уязвимость MS17-010, защититься можно, своевременно установив обновление безопасности для Windows. В противном случае вирус проникает в систему, устанавливает набор скриптов для запуску шифровальника файлов.

Вирус атакует компьютеры под управлением ОС Microsoft Windows, шифрует файлы пользователя и выводит сообщение с предложением заплатить за ключ дешифровки в биткоинах в эквиваленте $300 для разблокировки данных.

Дешифратора пока не существует.

Служба рекомендует следующие действия:

1. Если компьютер включен и работает нормально, но вы подозреваете, что он может быть заражен, ни в коем случае не перезагружайте его (если ПК уже пострадал — тоже не перезагружайте его) — вирус срабатывает при перезагрузке и зашифровывает все файлы, содержащиеся на компьютере.

2. Сохраните все наиболее ценные файлы на отдельный носитель, а в идеале — создайте резервную копию операционной системы.

3. Для идентификации шифровальщика файлов необходимо завершить все локальные задачи и проверить наличие следующего файла: C: \ Windows \ perfc.dat

5. Убедитесь, что на всех компьютерных системах антивирус установлен, правильно функционирует и использует актуальные базы вирусных сигнатур. При необходимости установите и обновите антивирусное программное обеспечение.

6. Чтобы уменьшить риск заражения, внимательно относитесь ко всей электронной почте, не загружайте и не открывайте приложения в письмах, которые пришли с неизвестных адресов. Если подозрительное письмо получено с известного адреса, свяжитесь с отправителем и подтвердите факт отправки.

7. Сделайте резервные копии всех критически важных данных.

Не допускайте сотрудников к компьютерам, на которых не установлены указанные патчи, независимого от того, подключен компьютер к локальной или глобальной сети.

Указанный вирус меняет МBR-запись, из-за чего вместо загрузки операционной системы пользователь видит окно с текстом о шифровании файлов.

Эта проблема решается восстановлением MBR записи. Для этого существуют специальные утилиты.

Можно использовать для этого утилиту "Boot-Repair".

2. С помощью одной из указанных в инструкции утилит создаем Live-USB (можно использовать Universal USB Installer).

3. Загрузиться с созданной Live-USB и далее следовать инструкции по восстановлению MBR записи.

После этого Windows загружается нормально. Но большинство файлов с расширениями doc, dox, pdf и т.д. будут зашифрованы. Для их расшифровки нужно ждать, пока будет разработан дешифратор. Пока СБУ советует скачать нужные зашифрованные файлы на USB-носитель или диск для дальнейшей их расшифровки и переустановить операционную систему.

По опыту СБУ в отдельных случаях восстановить утраченную информацию можно с помощью программы ShadowExplorer, но это станет возможным только тогда, когда в операционной системе работает служба VSS (Volume Shadow Copy Service), которая создает резервные копии информации с компьютера. Восстановление происходит не путем расшифровки информации, а с помощью резервных копий.

Дополнительно к указанным рекомендациям можно воспользоваться рекомендациями антивирусных компаний:

b) Запустите и убедитесь в том, что были установлены все галочки в окне "Артефакты для сбора".

c) Во вкладке "Режим сбора журналов Eset" установите Исходный двоичный код диска.

d) Нажмите на кнопку Собрать.

e) Отправьте архив с журналами.

Если пострадавший ПК включен и еще не выключался, необходимо сделать следующее:

С уже пораженного ПК (не загружается) нужно собрать MBR для дальнейшего анализа.

Собрать его можно по следующей инструкции:

a) Загружайте с ESET SysRescue Live CD или USB (создание в описано в п.3)

b) Согласитесь с лицензией на пользование

c) Нажмите CTRL + ALT + T (откроется терминал)

d) Напишите команду "parted -l" без кавычек, где "l" — это маленькая буква "L" и нажмите

e) Смотрите список дисков и идентифицируйте поражен ли ПК (должен быть один из / dev / sda)

f) Напишите команду "dd if = / dev / sda of = / home / eset / petya.img bs = 4096 count = 256" без кавычек, вместо "/ dev / sda" используйте диск, который определили в предыдущем шаге, и нажмите (Файл / home / eset / petya.img будет создан)

g) Подключите флешку и скопируйте файл /home/eset/petya.img

h) Компьютер можно выключить.

1. Отключить устаревший протокол SMB1.

2. Установить обновления безопасности операционной системы Windows с Microsoft Security Bulletin MS17-010

3. Если есть возможность, отказаться от использования в локальной сети протокола NetBios (не использовать для организации работы сетевые папки и сетевые диски), в брандмауэре локальных ПК и сетевого оборудования заблокировать TCP / IP порты 135, 139 и 445.

4. Блокировать возможности открытия JS файлов, полученных по электронной почте.

Коронавирусная пандемия предоставляет уникальную возможность для изучения социальных психозов и конспирологических фобий. Так, один популярный блогер написал на днях про целую стаю неопознанных летающих объектов — таинственные светящиеся огни, которые он якобы увидел ночью над Киевом. И предположил, что таинственные пришельцы распыляют над городом такую же таинственную антивирусную защиту. А его комментаторы сразу же сообщили, что они наблюдали то же самое в разных уголках Украины — например, в Одессе, Луцке и Запорожье. Коронавирус. Справка

Сообщения о распылении невидимых веществ является сейчас самым популярным коронавирусным мифом. Об этом говорят и в интернете и на автобусных остановках, в ожидании уцелевших после транспортного карантина маршруток. Мнения расходятся только в том, что именно сыплют по ночам на головы украинцев. Пессимисты убеждены, что враги распространяют таким образом сам убийственный вирус, а оптимисты видят в происходящем спецоперацию по распылению дезинфицирующих средств, или испытания недавно изобретенной докторами вакцины.

Вторая точка зрения победила — и в соцсетях поползли слухи о том, что в Киеве до пяти утра распыляют химические вещества, в рамках борьбы с распространением коронавируса. Вследствие этого гражданам настоятельно рекомендуют закрыть балконы, окна и не выходить по ночам на улицу. Эту, смешную, на первый взгляд, информацию официально опровергает Служба безопасности Украины — однако народ не слушает объяснений, и миф продолжает распространяться дальше, по мере развития общей паники. Серьезные на вид люди, не потребляющие психотропные вещества, убежденно пишут, что они сами слышали по ночам рев двигателей каких-то загадочных вертолетов. А теперь ощущают в воздухе букет необычных запахов — хотя он, вроде бы, очистился после остановки последних работавших предприятий. Пандемия паники против хэджирования туалетной бумаги

И правда — если города на полном серьезе кропят с вертолетов святой водой, почему бы тогда не верить в волшебные химикаты?

Украинские спецслужбы проводят обыски и аресты, обвиняя в происходящем сепаратистов и агентуру страны-агрессора. Но очевидно, что речь идет о явлениях из области социальной психологии, спровоцированной глубокой общественной нестабильностью, архаизацией, нищетой. Все это наблюдалось и в прежние времена — когда люди связывали с моровым поветрием знамения в небесах, нападая на инородцев и колдунов, которые якобы травили воду в колодцах. Их современные потомки действуют так же — как это показал нам погромный психоз в Новых Санжарах. Они не понимают, что происходит во внезапно зашатавшемся мире, не доверяют такой же растерявшейся власти, и готовы воспринимать самые нелепые объяснения глобального кризиса. И мнение соседки-кумы, версии сетевых конспирологов значат для них больше, чем заявления солидных специалистов или обманувшего их после выборов президента. Чума XXI века: их ласковый и нежный зверь

Грешно судить за это украинского обывателя, занятого дарвиновской борьбой за выживание, который мечется сейчас в поисках туалетной бумаги и быстро дорожающей гречки. Узнав о закрытом метро, насмотревшись новостей о неизвестной болезни, он готов поверить во что угодно — включая невидимые лучи или стаи летающих огоньков.

Если вы помните, мы уже видели такое во времена Перестройки, когда люди коллективно сходили с ума под воздействием потрясений — доверяли самым нелепым слухам и вполне искренне верили в то, что сами же и придумали. В СССР внезапно слетелись невиданные ранее НЛО — словно для того, чтобы понаблюдать за тектоническими процессами внутри советского общества. В телевизорах появились знаменитые экстрасенсы, с популярностью спортсменов или эстрадных звезд. А им зачарованно внимали хорошо образованные люди, которые имели представление о научной картине мира — но, тем не менее, становились легкими жертвами шарлатанов и проходимцев.

Сегодня мы знаем — советские граждане принимали за летающие тарелки самые обычные зонды, огни самолетов или косяки птиц. К слову, они опять пролетают сейчас над территорией Украины, отражаясь в свете фонарей и прожекторов — что наверняка помогает в создании новых мифов. Хотя, за НЛО могли принять что угодно — даже чей-то дрон, доставляющий еду для карантинного богача.

Вирус является лишь прикрытием масштабной атаки, направленной на Украину, уверены представители СБУ.

Компьютер, зараженный вирусом Petya

Российские спецслужбы замешаны в распространении вируса Petya, заявили в субботу, 1 июля, в Службе безопасности Украины (СБУ). "К атакам причастны те же хакерские группировки, которые атаковали финансовую систему, объекты транспорта и энергетики Украины в декабре 2016 года. Это свидетельствует о причастности спецслужб РФ", - говорится в заявлении пресс-центра СБУ.

В ведомстве отмечают, что Petya лишь производит впечатление обычного вируса-вымогателя, а на самом деле он являлся прикрытием масштабной атаки на Украину для "дестабилизации общественно-политической ситуации". Обогащение не было целью атаки, уверены в СБУ.

Кибератака вируса Petya: что известно

Вирус Petya добрался и до немецких компаний

Федеральное ведомство по безопасности в сфере информационной техники призвало немецких предпринимателей информировать обо всех случаях компьютерной атаки и не платить вымогателям. (27.06.2017)

Британский парламент подвергся хакерской атаке

Целью нападения стала электронная почта нижней палаты. В рамках дополнительных мер защиты был ограничен для депутатов доступ к их служебным почтовым аккаунтам вне здания парламента. (24.06.2017)

27 июня компьютерные сети украинского правительства, десятков банков и компаний подверглись массированной вирусной атаке. Украинские эксперты называют ее крупнейшей в истории страны.

Уже из Украины вирус распространился на 60 других стран. Среди тех, кого он затронул больше всего, - Италия, Израиль, Польша, Аргентина, Чехия и Германия. В России атаке подверглись сервера "Роснефти", "Башнефти" и компании "Евраз".

Личные данные немецких политиков оказались в Сети

Как стало известно 4 января, в конце 2018 года в Twitter появились ссылки на личные данные - в том числе, паспортные и кредитных карт - 994 немецких политиков, актеров, журналистов, музыкантов. Уже 6 января по подозрению в совершении взлома арестовали 20-летнего ученика гимназии в Гессене. По данным полиции, он много времени проводил у компьютера, однако специального образования у него нет.

Российские "мишки"

За последние годы новости о хакерах и кибератаках стали уже обыденностью. Зачастую авторство взломов приписывается нескольким группам хакеров - Cozy Bear (дословно "уютный медведь", известна еще как APT29), Fancy Bear ("модный медведь", APT28) и Energetic Bear ("энерегетический медведь"), которые связывают с российскими спецслужбами. Улики косвенные, но с каждым разом их становится все больше.

Атаки на энергосети США и Германии

Летом 2018 года стало известно об атаках хакерской группировки Energetic Bear на энергосети США и Германии. По оценкам америкаснких спецслужб, в США взломщики даже дошли до этапа, когда могли включать и выключать электричество и вывели из строя потоки энергии. В ФРГ же хакерам удалось проникнуть в сети лишь нескольких компаний до того, как немецкие спецслужбы взяли ситуацию под контроль.

США обвинили ГРУшников в кибератаках

13 июля 2018 года Минюст США (на фото - офис ведомства в Вашингтоне) обвинил 12 граждан РФ в попытке вмешаться в выборы американского президента в 2016 году. По версии следствия, сотрудники Главного разведывательного управления (ГРУ) Генштаба вооруженных сил России участвовали во взломе компьютерных систем Демократической партии и предвыборного штаба Хиллари Клинтон.

США и Великобритания обвинили РФ в масштабной кибератаке

ФБР, министерство внутренней безопасности США и британский Центр национальной компьютерной безопасности 16 апреля 2018 года заявили, что российские хакеры атаковали госструктуры и частные компании в попытке завладеть интеллектуальной собственностью и получить доступ к сетям своих жертв. Аналогичные обвинения в тот же день озвучила министр обороны Австралии Мариз Пейн.

Bad Rabbit поразил Россию и Украину

Новый вирус Bad Rabbit поразил 24 октября серверы нескольких российских СМИ. Кроме того, хакеры атаковали несколько государственных учреждений на Украине, а также системы киевского метрополитена, министерства инфраструктуры и аэропорта Одессы. Ранее атаки Bad Rabbit были зафиксированы в Турции и Германии. Эксперты считают, что вирус распространяется методом, схожим с ExPetr (он же Petya).

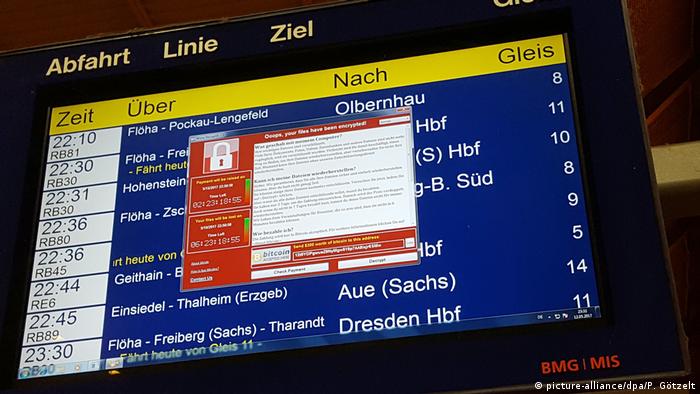

Кибератака века

12 мая 2017 года стало известно, что десятки тысяч компьютеров в 74 странах подверглись кибератаке небывалого масштаба. Вирус WannaCry шифрует данные на компьютерах, хакеры обещают снять блокировку за выкуп в 300 долларов в биткоинах. Особо пострадали медучреждения Великобритании, компания Deutsche Bahn в ФРГ, компьютеры МВД РФ, Следственного комитета и РЖД, а также Испания, Индия и другие страны.

Вирус Petya

В июне 2017 года по всему миру были зафиксированы атаки мощного вируса Petya.A. Он парализовал работу серверов правительства Украины, национальной почты, метрополитена Киева. Вирус также затронул ряд компаний в РФ. Зараженными оказались компьютеры в ФРГ, Великобритании, Дании, Нидерландах, США. Данных о том, кто стоял за распространением вируса, нет.

Атака на бундестаг

В мае 2015 года обнаружилось, что взломщики проникли во внутреннюю компьютерную сеть бундестага с помощью вредоносной программы ("трояна"). IT-эксперты обнаружили в этой атаке следы группы APT28. В пользу российского происхождения хакеров свидетельствовали, среди прочего, русскоязычные настройки вирусной программы и время проводимых ими операций, совпадавшее с московскими офисными часами работы.

Против Хиллари

В ходе предвыборной гонки за пост президента США хакеры дважды получали доступ к серверам Демократической партии кандидата Хиллари Клинтон. Американские спецслужбы и IT-компании установили, что летом 2015 года действовали представители Cozy Bear, а весной 2016-го - Fancy Bear. По мнению разведслужб США, кибератаки были санкционированы высокопоставленными российскими чиновниками.

Партия Меркель под прицелом

В мае 2016 года стало известно о том, что штаб-квартира партии Христианско-демократический союз (ХДС) канцлера ФРГ Ангелы Меркель подверглась хакерской атаке. IT-специалисты утверждали, что это взломщики из Cozy Bear пытались получить доступ к базам данных ХДС с помощью фишинга (рассылка писем со ссылками на сайты, не отличимые от настоящих), но попытки не увенчались успехом.

Допинговый взлом

В сентябре 2016 года Всемирное антидопинговое агентство (WADA) сообщило о взломе своей базы данных. Группа Fancy Bear выложила в Сеть документы со списком атлетов, которым WADA разрешило использовать в связи с лечением заболеваний препараты из списка запрещенных (терапевтические исключения). Среди них были американские теннисистки Серена и Винус Уильямс и гимнастка Симона Байлз.

500 млн аккаунтов Yahoo

В феврале 2017 года Минюст США выдвинул обвинения в краже данных более 500 млн аккаунтов в Yahoo против двух офицеров ФСБ Дмитрия Докучаева и Игоря Сущина. Кибератака произошла в конце 2014 года. По версии обвинения, сотрудники ФСБ наняли для этого двух хакеров. Среди жертв взлома оказались российские журналисты, правительственные чиновники из России и США и многие другие.

Читайте также: