Что такое вирус spambot

Что такое Win32: Spambot-EO?

Win32: Spambot-EO обычно создается не для того, чтобы скомпрометировать отдельный компьютер, а для заражения миллионов устройств. Бот-пастухи часто используют Win32: Spambot-EO на компьютерах с помощью вируса троянского коня. Стратегия обычно требует, чтобы пользователи заражали свои собственные системы, открывая вложения электронной почты, нажимая на вредоносные всплывающие окна или загружая опасное программное обеспечение с веб-сайта. После того, как устройства заражены, Win32: Spambot-EO может свободно просматривать и изменять личную информацию, атаковать другие компьютеры и совершать другие преступления.

Более сложный Win32: Spambot-EO может даже распространять, находить и автоматически заражать устройства. Эти автономные роботы выполняют задачи поиска и заражения и постоянно ищут в Интернете уязвимые устройства, подключенные к Интернету, без обновления операционной системы или антивирусного программного обеспечения.

Win32: Spambot-EO трудно обнаружить. Он потребляет мало вычислительной мощности, чтобы не мешать нормальным функциям устройства и предупреждать пользователя. Более продвинутый Win32: Spambot-EO даже разработан, чтобы обновить их поведение, чтобы предотвратить их обнаружение программным обеспечением кибербезопасности. Пользователи не знают, что подключенное устройство контролируется злоумышленниками. Хуже того, дизайн Win32: Spambot-EO постоянно развивается, что затрудняет поиск новых версий.

Win32: Spambot-EO требует времени для роста. Многие из них будут спать на устройствах, ожидая, когда бот-мастер попросит их принять меры в случае атаки DDoS или распространения спама.

Win32: Spambot-EO Подробности

- Имя бота: Win32: Spambot-EO

- Уровень риска: средний

- Дата обнаружения: 28/10/2010

- Длина файла: неизвестный

- Подтип: Drp

- Категория: Боты

Что такое боты?

Боты (сокращение от роботов) также известны как пауки, сканеры и веб-роботы. Хотя они могут использоваться для повторяющихся задач, таких как индексация поисковой системы, они часто представляют собой вредоносные программы. Вредоносное ПО используется для получения полного контроля над компьютером.

- Собирать пароли

- Запомните нажатия клавиш на клавиатуре

- Получение финансовой информации

- Переслать спам

- Захват и анализ упаковки

- Запустить DoS-атаки

- Откройте задние двери зараженного компьютера.

- Используйте бэкдоры, открытые вирусами и червями.

Как Win32: Spambot-EO попал на мой компьютер?

Как и другие вредоносные программы, боты часто случайно загружаются на компьютер по электронной почте, фишинговые сообщения, в которых просят получателя нажать на ссылку, или сообщения в социальных сетях, которые пытаются заставить вас загрузить изображение или перейти по ссылке.

Передовые вредоносные программы обычно достигают компьютера или сети через следующие каналы распространения:

- Нежелательная загрузка программного обеспечения из Интернета

- Незапрошенные электронные письма - нежелательные вложения или ссылки, встроенные в электронное письмо

- Физические носители - встроенные или съемные носители, такие как USB-накопители

- Самораспространение - способность вредоносных программ перемещаться с одного компьютера на другой или из одной сети в другую и таким образом распространяться.

Симптомы Win32: Spambot-EO?

Основными симптомами Win32: Spambot-EO являются:

- Компьютер ведет себя странно

- Медленный старт, остановка и производительность

- Чрезмерное использование ЦП

- Ярлыки для файлов и папок отображаются.

- Изменить настройки по умолчанию поисковой системы вашего браузера и домашней страницы

- Нежелательные письма, которые постоянно появляются в вашем почтовом ящике.

- Спам по электронной почте отправлено из вашего почтового ящика без вашего ведома.

- Новые программы и файлы добавляются автоматически.

- В ваших браузерах появляются неожиданные всплывающие окна.

- Настройки антивируса и брандмауэра автоматически изменяются.

Как удалить Win32: Spambot-EO с вашего компьютера?

Если вы подозреваете инфекцию, предпримите следующие шаги, чтобы выяснить, что происходит:

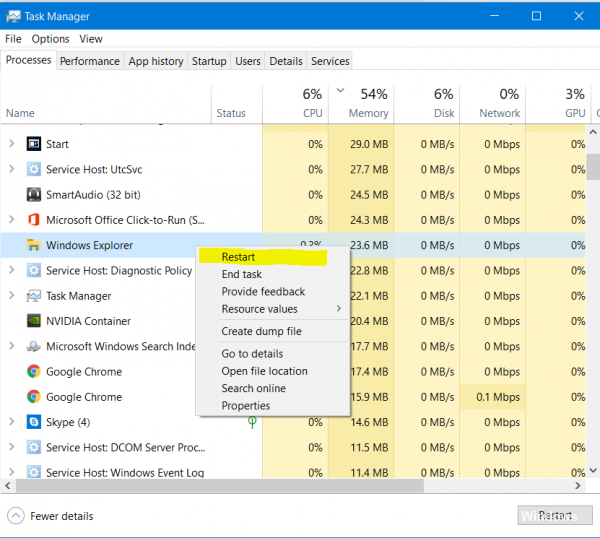

Используйте диспетчер задач Windows или, вернее, Sysinternal Process Explorer, чтобы искать приложения, которые, кажется, не принадлежат или, кажется, потребляют большое количество системных ресурсов. Скорее всего, вы не найдете бота напрямую таким образом, но информация, которую ваша система предоставляет вам, может помочь вам двигаться в правильном направлении.

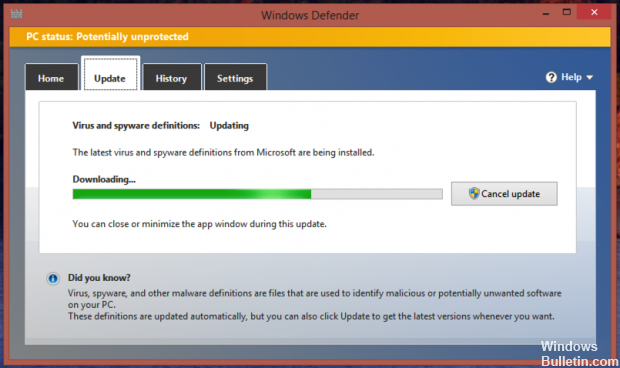

Ваш следующий шаг (настолько очевидный, насколько это может показаться) - убедиться, что вы проверили свою систему с использованием новейших сигнатур антивируса. Я также настоятельно рекомендую использовать инструменты Anti-Rootkit. Опять же, это не гарантированное решение, но вы все равно должны это сделать. Если на этом этапе вы обнаружите бота или вредоносное ПО, вы сможете удалить код с помощью соответствующего инструмента. Однако, как и в случае с руткитами, единственный важный способ удаления бота из вашей системы - это сохранить, переформатировать и перезагрузить его.

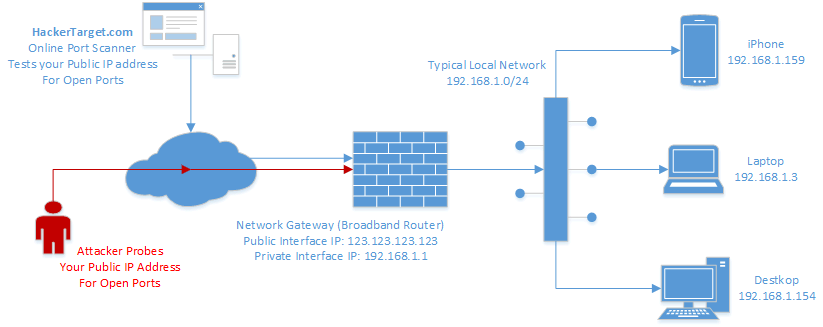

Затем просканируйте свои системы на наличие открытых портов и уязвимостей. Вы можете убить двух зайцев одним выстрелом, используя сканер уязвимостей, который показывает, какие порты открыты и какие существуют уязвимости. Кроме того, вы можете использовать сканер уязвимостей в качестве превентивной и превентивной меры во время текущих проверок безопасности. Не забудьте проверить все ваши системы - серверы, рабочие станции и т. Д. - на наличие вирусов. Любой хост Windows является честной игрой для заражения ботом.

Как исправить и удалить Win32: Spambot-EO

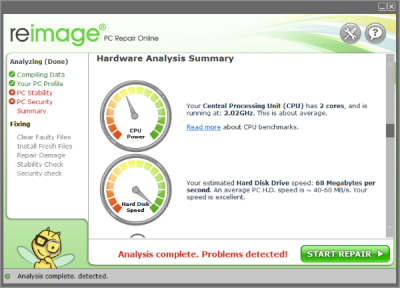

Вы можете скачать этот инструмент с официальной страницы загрузки. Установка довольно обычная и простая. После установки вам нужно будет запустить его. Инструмент автоматически анализирует ваш компьютер и отображает ошибки, вирусы, вредоносное ПО и соответствующие проблемы, которые необходимо исправить. Полный анализ занимает немного больше времени, но обеспечивает полный охват и безопасность. Результаты анализа очень подробны, и вы можете определить, какая часть вашего компьютера замедляется.

Вот области или вещи, которые диагностируются во время процесса:

- Конфигурация системы и оборудования

- Стабильность ПК

- Компьютерная безопасность

- регистр анализа

- Сканирование временных папок

Вывод

Единственный способ избежать вредоносных роботов - не нажимать на ссылки из источников, которым вы не полностью доверяете. Это включает в себя загрузки по электронной почте или ссылки, предоставленные по электронной почте или в социальных сетях.

Убедитесь, что ваша система всегда обновлена и что ваша антивирусная программа работает, чтобы предоставить вам, вашей семье и друзьям дополнительную защиту.

Злобные программисты не спят ночами и не отдыхают днями, пытаясь засадить очередного спам-бота в компьютер честного пользователя. Они зарабатывают деньги на нашем трафике, засвечивая нас в блеклистах и выставляя в дурном свете перед начальством. В этой статье мы взглянем на спам-боты с позиции защитника добра и справедливости, проведем вскрытие и научимся их убивать.

Капля истории

Исторически методики рассылки спама пережили три базовых этапа:

- Рассылка вручную. Этот метод до сих пор применятся, но эффективность его невелика, и с таким спамом очень просто бороться путем внесения почтового и ip-адреса отправителя спама в черный список.

- Программы автоматической рассылки спама. Могут быть выполнены в виде утилиты под Windows или скрипта для размещения на web-сайте. В сущности, это автоматизированная разновидность метода 1, и иногда она работает по принципу лохотрона - пользователю обещаются золотые горы, если он примет участие в рассылке спама при помощи указанной программы. Доверчивые пользователи ловятся на это, принимают участие – в результате они и денег не получат, и их ip попадает в черные списки.

- Рассылка спама при помощи сети троянских прокси и спам-ботов. Этот метод наиболее популярен и актуален в настоящее время и поэтому заслуживает детального рассмотрения.

Схема работы типового спам-бота

Во-первых, для построения сети троянских прокси или ботов необходимо каким-либо образом заразить множество компьютеров этим самым ботом. Достигнуть этого можно при помощи эксплойтов, Trojan-Downloader, почтовых или сетевых червей. Наиболее простая схема – это Trojan-Downloader, который после запуска доверчивым пользователем затаскивает на пораженный компьютер все остальные компоненты.

Далее, после установки и запуска, спам-бот связывается с сервером владельцев. Несложно догадаться, что для работы ему необходим список email-адресов, по которым следует рассылать спам, параметры рассылки и шаблоны самих писем. Чаще всего получение этой информации ведется по многоступенчатой схеме – на первом этапе спам-бот посылает своим хозяевам информацию о том, что он запущен (с указанием IP-адреса пораженной машины, ее характеристиками и неким уникальным идентификатором – шаг 1 на схеме), в ответ получает конфигурацию (шаг 2), содержащую, в частности, URL серверов, с которых ему следует загружать списки адресов и шаблоны спама. Далее спам-бот загружает базу адресов (шаг 3) и шаблоны (шаг

4), после чего приступает к рассылке. Важной особенностью является то, что спам-бот вместо тупой рассылки заданной текстовки по списку адресов может модифицировать текст, дополнять его картинками или представлять в виде графики в соответствии с заданным алгоритмом и шаблоном. После завершения рассылки порции писем многие спам-боты посылают отчет о проделанной работе (шаг 5). Отчет может содержать статистические данные (количество успешных рассылок и ошибок) и список адресов, по которым не удалось разослать спам.

Для пользователя появление на компьютере спам-бота является крайне неприятным событием. Во-первых, он накрутит ему десятки мегабайт трафика. А во-вторых, IP пораженной машины с высокой степенью вероятности попадет в черные списки, и в дальнейшем возникнут проблемы с отправкой нормальной почты. Это особенно важно для фирм, имеющих свой почтовый сервер и статический IP-адрес – всего один юзер со спам-ботом может причинить массу головной боли админам.

Построение сетей из спам-ботов является прибыльным бизнесом – объектом торгов может быть сам спам-бот, готовая сеть из таких ботов или платная рассылка спама, осуществляемая ботами. Бороться с рассылаемым при помощи ботов спамом намного сложнее – фильтрация по IP не эффективна, а модификация писем затрудняет отсев по контексту при помощи байесовских фильтров или сигнатурных анализаторов.

Помимо спам-ботов существует еще одна методика рассылки спама, основанная на применении так называемых троянских прокси (Trojan-Proxy), которые позволяют злоумышленнику работать в сети от имени пораженной машины. Типовой алгоритм работы троянского прокси состоит в открытии на прослушивание некоторого TCP-порта (иногда номер порта статический, но чаще произвольный – для затруднения обнаружения путем сканированием портов), после чего он связывается с владельцами и передает им IP и порт. Далее он работает как обычный прокси-сервер. Многие троянские прокси умеют размножаться по принципу сетевых червей или при помощи уязвимостей.

Важно отметить, что существует множество гибридов – например, спам-бот может обладать функцией Trojan-Downloader для загрузки своих обновлений или установки дополнительных компонентов.

Найти и вскрыть!

Теперь посмотрим на спам-бота с точки зрения защиты. Конечно, для борьбы с ними можно посоветовать антивирусы, Firewall и проактивную защиту. Но на самом деле детектировать наличие спам-бота очень несложно и без них. Дело в том, что даже в случае идеальной руткит-маскировки, спам-бота выдает рассылка спама – достаточно вооружиться сниффером и посмотреть, что твориться в сети. Выбор сниффера в данном случае не важен, но желательно, чтобы он умел реконструировать TCP-сессии и накапливать статистику. Мне для таких опытов нравится использовать CommView, очень неплох Ethereal. Обнаружив в сети зараженную спам-ботом машину, мы увидим примерно такую статистику (на рисунке 2 показан трафик

сегмента сети из двух компьютеров: на одном сниффер, на втором – спам-бот).

Статистика обмена с сетью зараженного спам-ботом ПК за 30 секунд

Как видно, весь трафик - это SMTP + DNS, что очень характерно для спам-бота. Далее можно отфильтровать обмен по порту 25 TCP и посмотреть содержимое пакетов. Протокол SMTP - текстовый, поэтому рассылка спама засвечивается по содержимому писем.

Фрагмент обмена с SMTP-сервером

Аналогичным способом, кстати, можно ловить почтовых червей – разница с точки зрения трафика лишь в том, что червь рассылает свои копии вместо спама.

Кроме того, не сложно изготовить собственный детектор спам-ботов при помощи C на основе анализа сетевого трафика. Рассмотрим его исходник:

#include

#include

#include

// Буфер для приема данных

#define MAX_PACKET_SIZE 65535

static BYTE Buffer[MAX_PACKET_SIZE];

int _tmain(int argc, _TCHAR* argv[])

<

WSADATA wsadata; // Инициализация WinSock

SOCKET RawSocket; // Слушающий сокет

int res = 0;

// Инициализация WS2_32

WSAStartup(MAKEWORD(2,2), &wsadata);

// Создание RAW-сокета

RawSocket = socket( AF_INET, SOCK_RAW, IPPROTO_IP );

// Определение имени хоста для нашего ПК

char HostName[256] ="localhost";

gethostname(HostName, sizeof(HostName));

printf("HostName = %s \n", HostName);

// Определение информации по имени хоста

PHOSTENT pLocalHostEnt;

pLocalHostEnt = gethostbyname(HostName);

// П Подготовка структуры SockAddr с адресом нашего хоста

SOCKADDR_IN SockAddr;

ZeroMemory(&SockAddr, sizeof(SockAddr));

SockAddr.sin_family = AF_INET;

SockAddr.sin_addr.s_addr = ((in_addr *)pLocalHostEnt->h_addr_list[0])->s_addr;

/*

// Если на ПК несколько сетевых карт, то вместо определения IP его нужно задать вручную

SockAddr.sin_addr.s_addr = inet_addr("x.x.x.x");

*/

printf("Host IP = %s \n", inet_ntoa(SockAddr.sin_addr));

// Переключение сетевой карты в "promiscuous mode" для захвата всех пакетов

unsigned long flag = 1;

res = ioctlsocket(RawSocket, SIO_RCVALL, &flag);

Принцип действия данного детектора крайне прост – в его основе лежит сниффер на базе RAW-сокетов. Приведенный выше код инициализирует библиотеку WS2_32, затем определяет имя хоста и его IP (в реальной утилите стоит предусмотреть возможность указания IP через командную строку – пригодится для запуска на компьютере с несколькими сетевыми картами). Далее сетевая карта переключается в promiscuous mode для приема всех пакетов. Данную фичу тоже можно сделать опциональной – тогда появится возможность анализировать трафик только того компьютера, на котором запущена утилита. Прием и анализ пакетов организован в цикле: ожидаем приема очередного пакета и анализируем его заголовки. Для каждого принятого

пакета мы определяем тип по его заголовку – нас интересуют только пакеты TCP/IP v4. Если это так, то далее проверяем номер порта – для отлова спам-бота нам интересен порт 25, соответствующий SMTP-протоколу. При обнаружении таких пакетов на экран выводятся IP-адреса источника и получателя пакета. Для уменьшения протокола в данном исходнике предусмотрен еще один уровень фильтрации – утилита реагирует только на пакеты с установленными флагами SYN + ACK. Если запустить такую утилиту на зараженном спам-ботом компьютере (или такой компьютер будет в одном сегменте сети с тем, на котором запущена утилита), то зафиксируется бурный обмен по порту 25.

Полную версию статьи ты можешь

прочитать в январском

номере

"Спеца"

Что такое Win32.Trojan.Spambot

Скачать утилиту для удаления Win32.Trojan.Spambot

Удалить Win32.Trojan.Spambot вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

Win32.Trojan.Spambot

aol.exe

Trojan

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

Win32.Trojan.Spambot копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла aol.exe . Потом он создаёт ключ автозагрузки в реестре с именем Win32.Trojan.Spambot и значением aol.exe . Вы также можете найти его в списке процессов с именем aol.exe или Win32.Trojan.Spambot.

Если у вас есть дополнительные вопросы касательно Win32.Trojan.Spambot, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите Win32.Trojan.Spambot and aol.exe (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить Win32.Trojan.Spambot в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные Win32.Trojan.Spambot.

Удаляет все записи реестра, созданные Win32.Trojan.Spambot.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления Win32.Trojan.Spambot от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления Win32.Trojan.Spambot.. Утилита для удаления Win32.Trojan.Spambot найдет и полностью удалит Win32.Trojan.Spambot и все проблемы связанные с вирусом Win32.Trojan.Spambot. Быстрая, легкая в использовании утилита для удаления Win32.Trojan.Spambot защитит ваш компьютер от угрозы Win32.Trojan.Spambot которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления Win32.Trojan.Spambot сканирует ваши жесткие диски и реестр и удаляет любое проявление Win32.Trojan.Spambot. Обычное антивирусное ПО бессильно против вредоносных таких программ, как Win32.Trojan.Spambot. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с Win32.Trojan.Spambot и aol.exe (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные Win32.Trojan.Spambot.

Удаляет все записи реестра, созданные Win32.Trojan.Spambot.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с Win32.Trojan.Spambot в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с Win32.Trojan.Spambot. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления Win32.Trojan.Spambot.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с Win32.Trojan.Spambot, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены Win32.Trojan.Spambot.

Чтобы избавиться от Win32.Trojan.Spambot, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления Win32.Trojan.Spambot для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления Win32.Trojan.Spambot для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

Win32.Trojan.Spambot иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие Win32.Trojan.Spambot. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Выкладываю статью по лечению, надеюсь кто-нибудь ей воспользуется. Мне помогла, но не несу ответственность за Ваши действия, Вы действуете на свой страх и риск :

Описание вируса и как с ним бороться

Когда мы заходим на сайт, нам через ошибку броузера (или еще как-то)

пихается такой файл upnp.exe

Он прописывается в реестр в раздел программ, загружающихся вместе с Вашим

компьютером.

Эта программа - скачиватель основной части трояна. Она загружает с определенных

сайтов разные файлы.

Данный троян - прокси сервер, используется для того, чтобы другой человек мог производить различные действия от Вашего IP-адреса. Например, рассылать спам.

Также сожержит возможность загружать на Ваш компьютер другие программы и запускать.

В результате в папке C:\windows\system32 появляются следующие файлы:

unpn.exe

rsvp32_2.dll - сам троян

sporder.dll

trj35_1.tmp

trj35_2.tmp

uin.txt - сюда записываются все UIN ICQ

adv.txt - текст сообщения для отправки по ICQ

Эти файлы нужно удалить. Обычно они обнаруживаются, когда уже загружены системой и

используются ей, и удалить их просто нажав Del не получится.

Как удалить:

Сделайте это антивирусом. Обычно есть такая возможность у большинства антивирусов,

когда какой-то файл можно пометить как "нехороший", и он будет удален после

перезагрузки, еще до загрузки операционной системы.

ИЛИ

Перезагрузитесь, и перед загрузкой операционной системы нажмите F8. Выберите

из списка загрузку в SafeMode (Безопасный режим). Эти файлы можно будет спокойно удалить.

ИЛИ

Перезагрузитесь с загрузочной дискеты, и удалите через DOS.

Но это еще не все. Дело в том, что rsvp32_2.dll прописывается в реестре как

поставщик услуг интернета, и после его удаления сеть не будет работать или будет работать с ошибками.

Переустановка операционной системы не поможет, поскольку эти параметры сохраняются.

Нам нужно самостоятельно отредактировать некоторые вещи в реестре.

Нажмите "Пуск" -> Выполинть. Введте regedit

Загрузится редактор реестра.

Откройте ветвь реестра

HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/WinSock2/Parameters/Protocol_catalog9/Catalog_entries

Здесь мы увидим множество разделов с именами 0000000000001 000000000002 и т.д.

В каждом из этих разделов есть параметр PackedCatalogItem

Вот он то нас и интересует. Открываем.

Появляется окно "Редактирования двоичного параметра"

В самом начале содержимого должна быть примерно такая строка

%SystemRoot%\system32\mswsock.dll

Это путь к необходимой для данного поставщика услуг библиотеке

%SystemRoot% - это переменная среды, содержащая пусть к системномй каталогу

обычно содержит "C:\windows

mswsock.dll - библиотека

Поскольку у нас здесь поработал вирус, он заменил кое что, и мы видим примерно следующее:

rsvp32_2.dll.system32\mswsock.dll

То есть загружается не системная библиотека, а библиотека вируса.

Поскольку мы удалили ее, система ее не находит, и сеть не работает.

Нам нужно исправить это положение, чтобы путь к библиотеке был указан верно:

%SystemRoot%\system32\mswsock.dll

Нам необходимо проверить все разделы этой ветви и внести необходимые изменения, если нужно. Троян редактирует не все ветви.

У нас есть еще три ветви в реестре:

HKEY_LOCAL_MACHINE/SYSTEM/ControlSet001/Services/WinSock2/Parameters/Protocol_catalog9/Catalog_entries

HKEY_LOCAL_MACHINE/SYSTEM/ControlSet002/Services/WinSock2/Parameters/Protocol_catalog9/Catalog_entries

HKEY_LOCAL_MACHINE/SYSTEM/ControlSet003/Services/WinSock2/Parameters/Protocol_catalog9/Catalog_entries

Здесь также нужно проверить те же самые параметры, и внести изменения, если

необходимо.

Все! Перезагружаемся, и все работает. Чувствуем себя победителем и даже немного профессионалом.

Совет: Каждый раз перед выключением компьютера взгляните, что загрузится вместе с Windows

при следующей загрузке. Это можно сделать в программе Сведения о системе

Пуск -> Все программы -> Стандартные -> Служебные

В ней раздел "Программная среда"

Или могу посоветовать программу StartUp organizer.

Если есть что-то подозрительное, то удаляем из автозагрузки, и идем в поисковик для поиска информации по этой программе, чтобы понять, это вирус или полезная программа.

Удачи.

Читайте также: