Что за вирус bug

Шесть лет назад, 4 мая 2000 года, вирус VBS/Lovelet-A (также известный как червь Love Bug или ILOVEYOU) причинил значительные повреждения, инфицировав компьютеры по всему миру. Согласно мнению экспертов SophosLabs™, глобальной сети центров компании Sophos по анализу вирусов, шпионских программ и спама, в настоящее время произошли большие изменения в структуре вредоносного ПО.

Червь Love Bug, автором которого предположительно считается филиппинский студент Онель де Гусман (Onel de Guzman), вводил в заблуждение пользователей компьютеров, полагавших, что они получили по электронной почте любовное письмо. Таким образом, при открытии файла, вложенного в письмо, вирус попадал в систему и пересылал самого себя по всем адресам электронной почты, которые он обнаруживал на инфицированном компьютере.

"Червь Love Bug и его предшественник Melissa явились предвестниками новой эры в истории вредоносных червей с массовой рассылкой по электронной почте, которые использовали приемы социальной инженерии, соблазняя пользователей дважды щелкнуть мышью на вредоносном вложении, - сказал Грэхем Клули (Graham Cluley), старший технический консультант Sophos. – Системы электронной почты были перегружены лавинами таких вредоносных червей, переносимых электронной почтой, как Sobig, Anna Kournikova и Naked Wife. Тем не менее, сейчас массовая рассылка червей на спаде, поскольку мы наблюдаем взамен нее бурный рост целевых атак с использованием троянов".

В 2001 году 21% всех угроз, выявленных компанией Sophos, составляли "троянские кони". К апрелю 2006 года эта цифра возросла до 86%, поскольку хакеры используют троянов для загрузки вредоносного кода, тайного наблюдения за пользователями, хищения информации или получения несанкционированного доступа к компьютерам.

"Очень часто трояны рассылаются вместе со спамом ни в чем не повинным пользователям, или внедряются на веб-сайты, чтобы осуществить попытку незаметно установить себя на компьютеры жертв. Однажды установленные, они могут открыть "черный ход" хакерам для хищения информации, включая секретные данные, такие как пароли банковских систем, - продолжил Клули. – Большинство пользователей вряд ли помнят, но червь Love Bug был действительно предшественником некоторых из этих видов деятельности, поскольку он был задуман для подбора и хищения паролей доступа к интернет-подключениям, что давало его создателям дешевый доступ в сеть".

После появления червя Love Bug 4 мая 2000 года возникло много других вирусов, которые подобным же образом побуждали пользователей дважды щелкнуть мышью на вредоносном вложении. В памятном 2001 году червь, который выдавал себя за фотографии российской теннисистки Анны Курниковой, благополучно распространился по всему земному шару. Другие вирусы выдавали себя за файлы, связанные с Шакирой, Бритни Спирс, Перис Хилтон или Дженифер Лопес.

Эксперты компании Sophos уверены, что многие пользователи компьютеров все еще находятся под угрозой поражения вредоносным ПО, использующим психологические трюки для проникновения, но хакеры, движимые финансовыми мотивами, предпочитают использовать троянов вместо массовой рассылки червей.

"Во времена Love Bug большинство вредоносного ПО было написано скорее для хвастовства, чем для получения денег. Новые организованные преступные группы, вооруженные вредоносным ПО, не желают, чтобы их атаки стали предметом всеобщего обозрения, так как это увеличит осведомленность общества об угрозах. Поэтому они используют троянов, которые нацелены на небольшие группы людей, вместо массовой рассылки червей, которые могут одновременно заразить миллионы компьютеров по всему миру, - продолжил Клули. – Это печально, но как бы далеко ни продвинулись технологии за последние шесть лет, большинство обычных людей все еще удручающе безграмотны относительно того, как безопасно работать в интернете и наилучшим образом обезопасить свои банковские счета и личные данные".

Законы, предназначенные для борьбы с компьютерными злоупотреблениями, были введены властями Филиппин только в июне 2000 года и в результате инцидента с червем Love Bug. Эти законы не имеют обратной силы, и подозреваемый Онель де Гусман гуляет на свободе.

"Никто не был осужден за распространение вируса Love Bug, и похоже на то, что уже никогда и не будет наказан", - сказал Клули.

Sophos рекомендует компаниям защищать свои системы электронной почты с помощью комплексного решения, пресекающего угрозы вирусов и спама, а также обезопасить свои настольные компьютеры и серверы автоматически обновляемой антивирусной защитой. Sophos также рекомендует, чтобы пользователи прошли обучение правилам безопасного использования компьютеров, чтобы помочь уменьшить риски.

Более подробно ознакомиться с последними тенденциями в области спама, вирусов и шпионского ПО можно в отчете о противодействии угрозам от компании Sophos "Security Threat Management Report 2005".

Чтобы загрузить отчет о противодействии угрозам, щелкните по ссылке "Sophos Security Threat Management Report 2005"

Sophos является мировым лидером по созданию комплексных решений для противодействия угрозам безопасности. Компания разрабатывает защиту от вирусов, шпионских программ, спама и нарушений политик безопасности для корпоративного сектора, образовательных и правительственных учреждений. Надежные и простые в эксплуатации продукты Sophos применяют для своей защиты более 35 миллионов пользователей более чем в 150 странах. Имея за плечами 20-летний опыт работы и глобальную сеть аналитических центров, компания быстро реагирует на возникающие угрозы – независимо от уровня их сложности – и заслужила всеобщее одобрение в отрасли за высочайший уровень удовлетворения потребностей клиентов.

В Китае растет число зараженных коронавирусом нового типа, распространение которого началось в городе Ухань провинции Хубэй в конце декабря. По последним данным, зарегистрирован 291 подтвержденный случай инфицирования, 170 человек находятся на лечении, состояние 51 пациента оценивается как тяжелое, шесть человек скончались.

Случаи заражения регистрируются в основном в Ухане и прилегающей к нему провинции Хубэй, а также в Пекине и Шанхае. Один случай заболевания был зафиксирован в Японии, два — в Таиланде, один — в Южной Корее. Первая жертва пневмонии появилась 11 января.

Что это за вирус

ВОЗ и китайские власти отнесли инфекцию 2019-nCoV к семейству коронавирусов, ранее не наблюдавшихся у людей. Прежде считалось, что заболевание распространяется через зараженные продукты, но теперь подтвердилось, что вирус может передаваться от человека к человеку.

Общие признаки инфекции включают респираторные симптомы, повышение температуры тела, кашель и затрудненное дыхание. В тяжелых случаях инфекция вызывает пневмонию, почечную недостаточность и приводит к летальному исходу. Инкубационный период длится 5–7 дней.

Откуда он взялся

В Китае еще живы воспоминания об эпидемии 2002 года, когда тяжелый острый респираторный синдром (SARS), спровоцированный коронавирусом, привел к смерти 774 из 8098 пациентов. Поэтому масштабы новой эпидемии на раннем этапе приводят к общественной панике.

При этом новые вирусы обнаруживаются регулярно, передаваясь от животных к человеку, отмечают эксперты. Например, упомянутый SARS разнесли гималайские циветы (Paguma larvata), млекопитающие из семейства виверровых, обитающие в том числе и на юге Китая, где их употребляют в пищу. В мае 2003 года вирус выявили у живых цивет, которых продавали на рынке в провинции Гуандун. К циветам вирус пришел от летучих мышей, которые также стали главными переносчиками MERS — эпидемии 2013 года. Ближневосточный респираторный синдром (MERS) передался человеку от зараженных одногорбых верблюдов.

Источник вируса 2019-nCoV пока не известен, но ученые подозревают, что его очаг находится на рынке в городе Ухань, где торгуют животными, птицами и морепродуктами. Не исключено, что какие-то из животных были заражены летучими мышами.

Насколько опасен вирус

Новый коронавирус занимает срединную позицию на шкале эскалации опасности — от умеренной простуды до летального исхода. Эпидемиологи считают, что нынешняя вспышка инфекции может не иметь таких же последствий, как SARS и MERS.

К тому же Всемирная организация здравоохранения (ВОЗ) все еще не решила, объявлять ли чрезвычайное положение на международном уровне, как это было со свиным гриппом и вирусом Эбола.

Эксперты отмечают, что 2019-nCoV точно не является SARS, который распространился в начале 2000-х в 37 государствах, или MERS (коронавирус ближневосточного респираторного синдрома), который был обнаружен в 2013 году в 23 странах и привел к летальному исходу в 431 случае заражения.

Как реагируют власти Китая и другие государства

Большинство инфицированных (270 человек) находится в Ухане, откуда началось распространение болезни. Пять жителей госпитализированы в китайской столице, 14 человек — в южной провинции Гуандун, два — в Шанхае.

Зараженных изолировали, чтобы минимизировать риск распространения инфекции. В аэропортах Китая организовали дополнительный досмотр пассажиров, в частности, с помощью тепловизоров, которые выявляют повышенную температуру тела — первый симптом заболевания. Рынок морепродуктов в Ухане закрыли. В 14 регионах власти Китая поместили на карантин 54 пациентов с симптомами, сходными с пневмонией. В США и азиатских странах усилили проверки путешественников, следующих из Уханя.

10 января ВОЗ опубликовала инструкции для всех государств, призванные помочь в подготовке к распространению заболевания. Руководства содержат положения об информировании общества о вспышке инфекции, мониторинговых мероприятиях в клиниках и учреждениях, правила проведения анализов и тестирований. 22 января состоится экстренное заседание ВОЗ, в ходе которого члены комитета постараются определить, несет ли новый вирус угрозу международного масштаба.

Роспотребнадзор оценил вероятность ввоза коронавируса в Россию как низкую, учитывая, что ежегодно в страну прибывают более 1,5 млн китайских граждан. В ведомстве рекомендовали воздержаться от поездок в Ухань, но обратили внимание, что ученым уже известна генетическая структура коронавируса. В российских аэропортах досматривают прилетевших из Китая пассажиров через тепловизор. Минздрав в свою очередь заявил, что создаст соответствующий экспресс-тест.

Что такое bug_report.exe?

bug_report.exe это исполняемый файл, который является частью Massive Assault: Призрачный Ренессанс Программа, разработанная Wargaming.net, Программное обеспечение обычно о по размеру.

Расширение .exe имени файла отображает исполняемый файл. В некоторых случаях исполняемые файлы могут повредить ваш компьютер. Пожалуйста, прочитайте следующее, чтобы решить для себя, является ли bug_report.exe Файл на вашем компьютере - это вирус или троянский конь, который вы должны удалить, или это действительный файл операционной системы Windows или надежное приложение.

Bug_report.exe безопасный, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как bug_report.exe, должен запускаться, а не где-либо еще.

Наиболее важные факты о bug_report.exe:

- Находится в C: \ Program Files \ Steam \ steamapps \ common \ Massive Assault - Призрачный Ренессанс вложенная;

- Издатель: Wargaming.net

- Полный путь:

- Файл справки: support.steampowered.com

- URL издателя: wargaming.net/game_4.php

- Известно, что до по размеру на большинстве окон;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением bug_report.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ Steam \ steamapps \ common \ Massive Assault - Phantom Renaissance) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить. Чтобы удалить вирус bug_report.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха.

Кроме того, функциональность вируса может сама влиять на удаление bug_report.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети - безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Могу ли я удалить или удалить bug_report.exe?

Не следует удалять безопасный исполняемый файл без уважительной причины, так как это может повлиять на производительность любых связанных программ, использующих этот файл. Не забывайте регулярно обновлять программное обеспечение и программы, чтобы избежать будущих проблем, вызванных поврежденными файлами. Что касается проблем с функциональностью программного обеспечения, проверяйте обновления драйверов и программного обеспечения чаще, чтобы избежать или вообще не возникало таких проблем.

Согласно различным источникам онлайн, 5% людей удаляют этот файл, поэтому он может быть безвредным, но рекомендуется проверить надежность этого исполняемого файла самостоятельно, чтобы определить, является ли он безопасным или вирусом. Лучшая диагностика для этих подозрительных файлов - полный системный анализ с Reimage, Если файл классифицирован как вредоносный, эти приложения также удалят bug_report.exe и избавятся от связанных вредоносных программ.

- 1. в Меню Пуск (для Windows 8 щелкните правой кнопкой мыши в нижнем левом углу экрана), нажмите панель, а затем под программы:

o Windows Vista / 7 / 8.1 / 10: нажмите Удаление программы.

o Windows XP: нажмите Добавить или удалить программы.

- 2. Когда вы найдете программу Massive Assault: Призрачный Ренессансщелкните по нему, а затем:

o Windows Vista / 7 / 8.1 / 10: нажмите Удалить.

o Windows XP: нажмите Удалить or Изменить / Удалить вкладка (справа от программы).

- 3. Следуйте инструкциям по удалению Massive Assault: Призрачный Ренессанс.

Распространенные сообщения об ошибках в bug_report.exe

Наиболее распространенные ошибки bug_report.exe, которые могут возникнуть:

Эти сообщения об ошибках .exe могут появляться во время установки программы, во время выполнения связанной с ней программы Massive Assault: Phantom Renaissance, при запуске или завершении работы Windows, или даже при установке операционной системы Windows. Отслеживание момента появления ошибки bug_report.exe является важной информацией, когда дело доходит до устранения неполадок.

Как исправить bug_report.exe

Аккуратный и опрятный компьютер - это один из лучших способов избежать проблем с Massive Assault: Phantom Renaissance. Это означает выполнение сканирования на наличие вредоносных программ, очистку жесткого диска cleanmgr и ПФС / SCANNOWудаление ненужных программ, мониторинг любых автозапускаемых программ (с помощью msconfig) и включение автоматических обновлений Windows. Не забывайте всегда делать регулярные резервные копии или хотя бы определять точки восстановления.

Если у вас возникла более серьезная проблема, постарайтесь запомнить последнее, что вы сделали, или последнее, что вы установили перед проблемой. Использовать resmon Команда для определения процессов, вызывающих вашу проблему. Даже в случае серьезных проблем вместо переустановки Windows вы должны попытаться восстановить вашу установку или, в случае Windows 8, выполнив команду DISM.exe / Online / Очистка-изображение / Восстановить здоровье, Это позволяет восстановить операционную систему без потери данных.

Чтобы помочь вам проанализировать процесс bug_report.exe на вашем компьютере, вам могут пригодиться следующие программы: Менеджер задач безопасности отображает все запущенные задачи Windows, включая встроенные скрытые процессы, такие как мониторинг клавиатуры и браузера или записи автозапуска. Единый рейтинг риска безопасности указывает на вероятность того, что это шпионское ПО, вредоносное ПО или потенциальный троянский конь. Это антивирус обнаруживает и удаляет со своего жесткого диска шпионское и рекламное ПО, трояны, кейлоггеры, вредоносное ПО и трекеры.

Обновлено апреля 2020 года:

Мы рекомендуем вам попробовать этот новый инструмент. Он исправляет множество компьютерных ошибок, а также защищает от таких вещей, как потеря файлов, вредоносное ПО, сбои оборудования и оптимизирует ваш компьютер для максимальной производительности. Это исправило наш компьютер быстрее, чем делать это вручную:

(опциональное предложение для Reimage - Cайт | Лицензионное соглашение | Политика Kонфиденциальности | Удалить)

Загрузите или переустановите bug_report.exe

это не рекомендуется загружать заменяемые exe-файлы с любых сайтов загрузки, так как они могут содержать вирусы и т. д. Если вам нужно скачать или переустановить bug_report.exe, мы рекомендуем переустановить основное приложение, связанное с ним. Massive Assault: Призрачный Ренессанс.

Информация об операционной системе

Ошибки bug report.exe могут появляться в любых из нижеперечисленных операционных систем Microsoft Windows:

- Окна 10

- Окна 8.1

- Окна 7

- Windows Vista

- Windows XP

- Windows ME

- Окна 2000

"ДиалогНаука", официальный партнер компании Sophos в России, сообщает, что шесть лет назад, 4 мая 2000 года, вирус VBS/Lovelet-A (также известный как червь Love Bug или ILOVEYOU) причинил значительные повреждения, инфицировав компьютеры по всему миру. Согласно мнению экспертов SophosLabs, глобальной сети центров компании Sophos по анализу вирусов, шпионских программ и спама, в настоящее время произошли большие изменения в структуре вредоносного ПО.

Червь Love Bug, автором которого предположительно считается филиппинский студент Онель де Гусман (Onel de Guzman), вводил в заблуждение пользователей компьютеров, полагавших, что они получили по электронной почте любовное письмо. Таким образом, при открытии файла, вложенного в письмо, вирус попадал в систему и пересылал самого себя по всем адресам электронной почты, которые он обнаруживал на инфицированном компьютере.

"Червь Love Bug и его предшественник Melissa явились предвестниками новой эры в истории вредоносных червей с массовой рассылкой по электронной почте, которые использовали приемы социальной инженерии, соблазняя пользователей дважды щелкнуть мышью на вредоносном вложении, - сказал Грэхем Клули (Graham Cluley), старший технический консультант Sophos. – Системы электронной почты были перегружены лавинами таких вредоносных червей, переносимых электронной почтой, как Sobig, Anna Kournikova и Naked Wife. Тем не менее, сейчас массовая рассылка червей на спаде, поскольку мы наблюдаем взамен нее бурный рост целевых атак с использованием троянов".

В 2001 году 21% всех угроз, выявленных компанией Sophos, составляли "троянские кони". К апрелю 2006 года эта цифра возросла до 86%, поскольку хакеры используют троянов для загрузки вредоносного кода, тайного наблюдения за пользователями, хищения информации или получения несанкционированного доступа к компьютерам.

"Очень часто трояны рассылаются вместе со спамом ни в чем не повинным пользователям, или внедряются на веб-сайты, чтобы осуществить попытку незаметно установить себя на компьютеры жертв. Однажды установленные, они могут открыть "черный ход" хакерам для хищения информации, включая секретные данные, такие как пароли банковских систем, - продолжил Клули. – Большинство пользователей вряд ли помнят, но червь Love Bug был действительно предшественником некоторых из этих видов деятельности, поскольку он был задуман для подбора и хищения паролей доступа к интернет-подключениям, что давало его создателям дешевый доступ в сеть".

После появления червя Love Bug 4 мая 2000 года возникло много других вирусов, которые подобным же образом побуждали пользователей дважды щелкнуть мышью на вредоносном вложении. В памятном 2001 году червь, который выдавал себя за фотографии российской теннисистки Анны Курниковой, благополучно распространился по всему земному шару. Другие вирусы выдавали себя за файлы, связанные с Шакирой, Бритни Спирс Перис Хилтон или Дженифер Лопес.

Эксперты компании Sophos уверены, что многие пользователи компьютеров все еще находятся под угрозой поражения вредоносным ПО, использующим психологические трюки для проникновения, но хакеры, движимые финансовыми мотивами, предпочитают использовать троянов вместо массовой рассылки червей.

"Во времена Love Bug большинство вредоносного ПО было написано скорее для хвастовства, чем для получения денег. Новые организованные преступные группы, вооруженные вредоносным ПО, не желают, чтобы их атаки стали предметом всеобщего обозрения, так как это увеличит осведомленность общества об угрозах. Поэтому они используют троянов, которые нацелены на небольшие группы людей, вместо массовой рассылки червей, которые могут одновременно заразить миллионы компьютеров по всему миру, - продолжил Клули. – Это печально, но как бы далеко ни продвинулись технологии за последние шесть лет, большинство обычных людей все еще удручающе безграмотны относительно того, как безопасно работать в интернете и наилучшим образом обезопасить свои банковские счета и личные данные".

Законы, предназначенные для борьбы с компьютерными злоупотреблениями, были введены властями Филиппин только в июне 2000 года и в результате инцидента с червем Love Bug. Эти законы не имеют обратной силы, и подозреваемый Онель де Гусман гуляет на свободе.

"Никто не был осужден за распространение вируса Love Bug, и похоже на то, что уже никогда и не будет наказан", - сказал Клули.

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

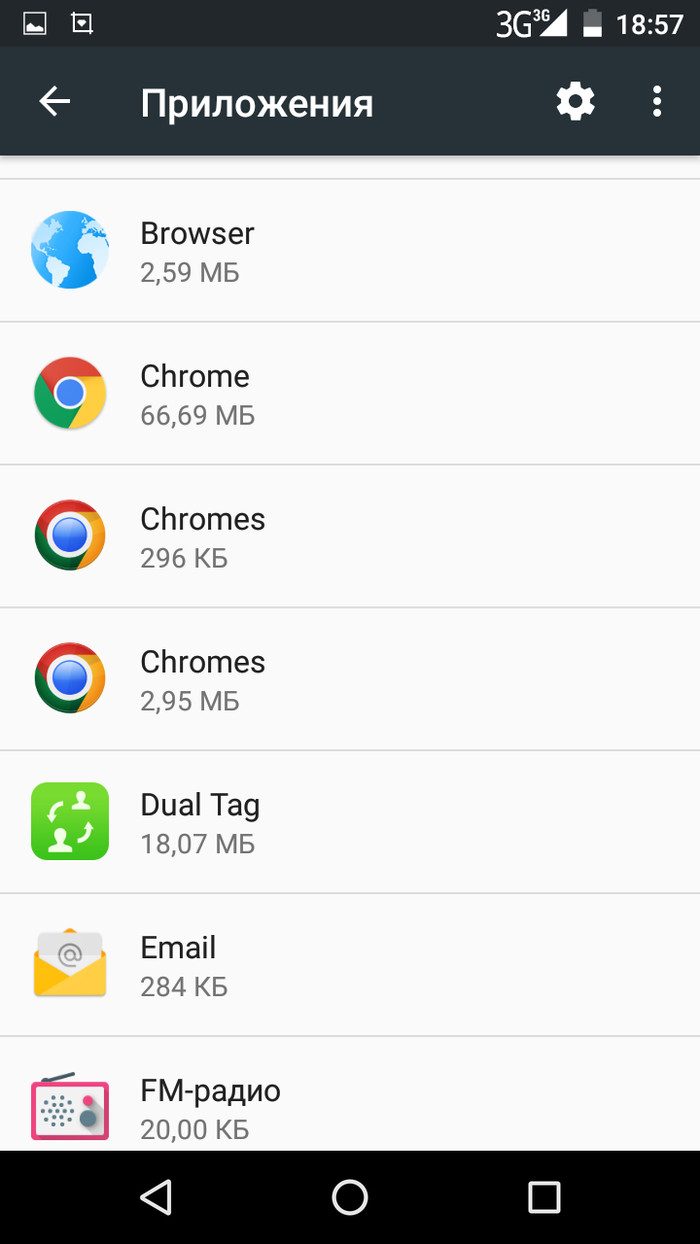

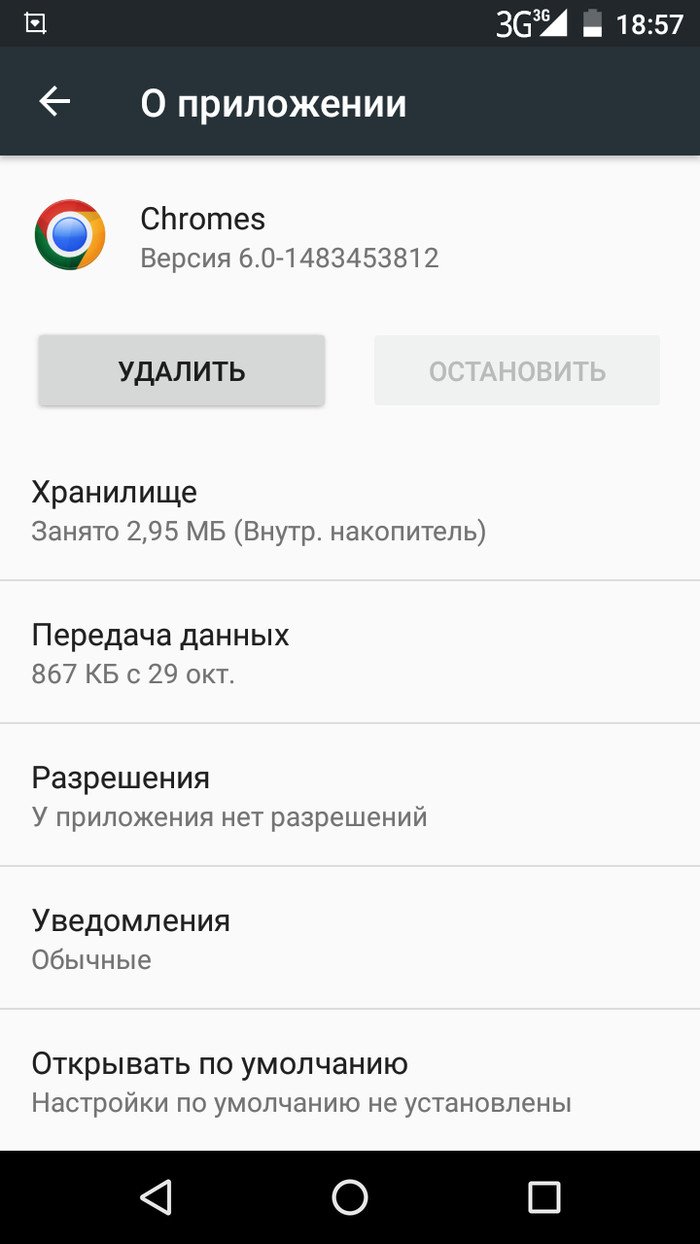

Уважаемые пикабушники, мне нужна ваша помощь! Летом приобрела на Али новый телефон - leagoo m8. Несколько месяцев все было хорошо, но пару недель назад наткнулась на приложение Chromes и первоначально подумала что это расширение моего хрома. Но, через пару дней антивирус сообщил что это вирус и предложил его удалить. Что у меня не вышло, так как он не удаляется. Подумала что дело в антивирусе, скачала другой, но там тоже самое. И самое странное и непонятное - их 2!

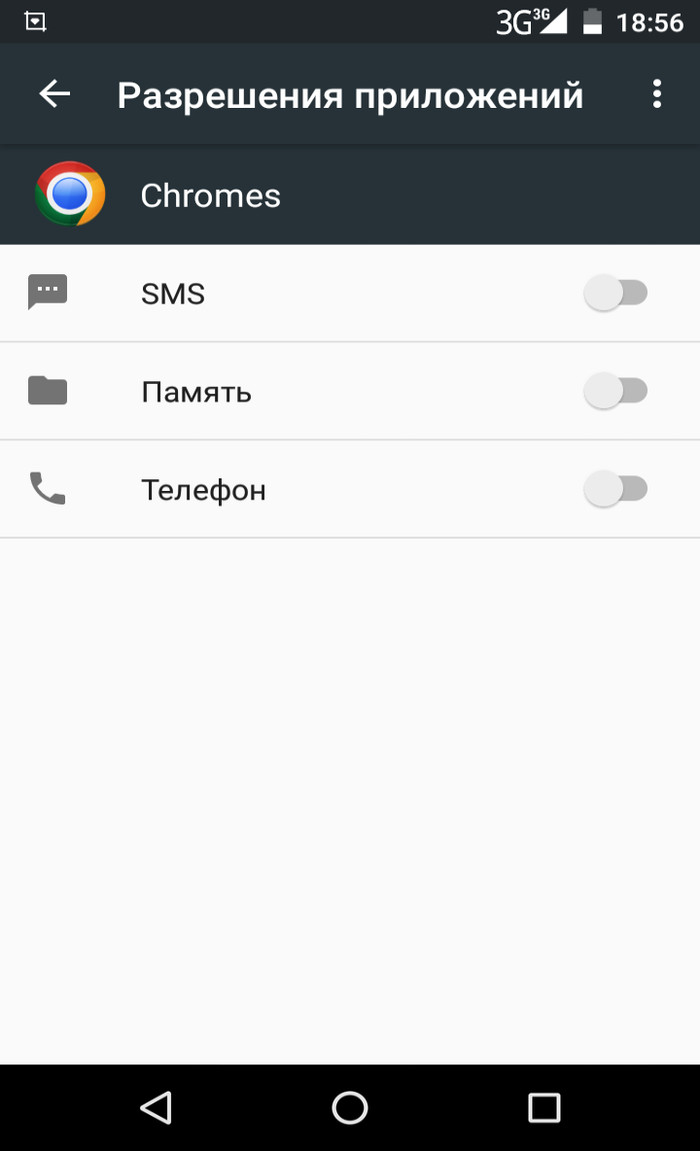

И у них есть доступ когда всему важному, в частности к СМС

Я быстренько им все запретила, запретила передачу данных в фоновом режиме и нажала кнопку "остановить".

Но он постоянно самостоятельно запускается каждые пару часов. Установочника я в корневой папке не нашла и сброс до заводских настроек не помог - полдня их не было, а потом появились снова. Может кто-нибудь из вас встречался с подобной штукой или знает что делать - подскажите, как мне быть, а то я в панике.

![]()

нету антивырей на ведро. ставь kingroot(самый юзерфрендли из всех прог для рутования),и и им же выноси эту хрень. или перепрошить

Поддерживаю, отличная вещь! От кучи мерзости предустановленной избавли.

можно выпилить его этим же к.р.

Сберовский только в режиме чтения или по шаблонам. Другим банкам, вроде, пофиг.

У приложений Сбера и Альфабанка проблем не возникло.

кирпичи лечатся. однако если делать по инструкции то все будет норм, сам в первый раз пересрался.

в его теме на 4пда есть достаточно способов. аналог только прошивка уже рутованного рома

4pda в помощь. Там в разделе прошивки, пункт инструкции.

root + root uninstaller

после рута скайнет возьмет верх над телефоном

он всё равно когда то возьмёт верх.

рано или поздно.

каждый пару часов хитрый китайский программист получает твои голые и не очень голые фоточки ;)

видимо это приложение является системным и удалить его получится только получив root права

Нет привычки фототаться голой))

Для kingroot надо бы еще ES проводник.с правами установить, тогда счастье будет, ну и

malwarebytes до кучи.

а есть какой-нибудь способ получить доступ к файловой системе телефона с компа через adb?

Кто мешает убрать рут права после удаления ненужной гадости?)

Насчёт Сберонлайн думаю, что это паранойя и компенсация низкого уровня защиты при доступе к операциям.

На моём - не смогут.

ucweb хоть славится злостной рекламой, вреда от их приложений нет. а ucb весьма удобен на тупых телефонах, типа gt-s5310

тоже эта фигня в телефоне завелась, пару дней назад((

Нашел единственное решение на форуме - не удалять, а запрещать любые действия этому приложению. получилось заблокировать с помощью Др Веб и он вроде не мешает.

на/4pda.ru/forum/пока не нашли решение как избавиться кроме прошивки

буду следить за темой, отпишусь как найду

Кроме прошивки только рут и удаление с помощью рута. Т.к эти приложения вшиваются в прошивку и расположены в разделе system, а туда без рута не залезешь. У меня тоже пришел телефон с подобным, но я его сразу прошил и сделал рут и после почистил все мне не нужное.

leagoo kiicaa power. Рут через кастомное рекавери(twrp) путем установки супер су. Поищите в теме по ключевому слову "не работает камера", а лучше туда написать, там быстрее помогут. Скорее всего прошились не на официальную прошивку.

Уже пробовала(( не помогло

В наличии м8про, так же на каком-то говносайте подцепил, не помогало ничего. Как вариант решения проблемы можно установить "файервол без рут" так и называется, и оттуда управлять разрешениями на доступ к сети. Этот вирус отправляет запросы на сайты операторов и подписывает на платный контент. Даже наличие отдельного контент-счета на пчелайне не спасало от снятия средств.

Это задача по плечу только Шерлоку Хромсу

откатись до заводских

Кстати та-же хрень с мобилой, тоже уже не знаю что делать

Часть прошивки. Обычное дело.

А если часть прошивки, то почему только недавно активизировался?

Бомба с часовым механизмом или внешнее управление.

Рутовать и удалять.

та ну? supersu и аналоги юмеют раззрешать и запрещать доступ к суперузеру

Это же андроид. Снести можно, но надо root доступ. А это вероятность убить телефон)

Серьёзно? Или просто шутка не удачная?

Ну, в китайских телефонах проще, а у брендов все заблокировано в целях безопасности.

И Андроид, и Хром - гугл разрабатывает

У Самсунга, например, вообще всё просто. И рутануть и перепрошить. А вот с LG у меня не получилось.

простота связана с тем, что тупо больше ползьзователей, соответственно больше заинтересованных взломать.

а самсунь разве не лочит загрузчик в high-end сегменте?

Залочен начиная с S4, что однако не мешает делать с ОС всё, что хочешь, однако раз и навсегда пропадают некоторые функции связанные с KNOX.

по статистике на счётчик Knox смотрят примерно в 20% случаев.

Антивирусная маска

![]()

Про бесплатный антивирус

![]()

Intel разрешит сканировать ПК на вирусы с помощью видеокарт

Intel заявила о новом способе использования видеокарт. Компания планирует использовать интегрированную графику в процессорах вместо самого процессора для поиска вредоносного ПО на компьютере.

Новую функцию назвали Accelerated Memory Scanning. В компании утверждают, что такое новшество позволит работать антивирусному ПО более тщательно, при этом не нагружая процессор и не увеличивая счета за свет. Предварительное тестирование свидетельствует о значительном уменьшении нагрузки процессора (падение с 20% до 2%).

Такая технология сможет работать на чипсетах Intel 6-го, 7-го и 8-го поколений. Разработчики компании уверенны, что многие пользователи заметят значительные перемены в производительности их устройств. Такое перераспределение сил позволит использовать простаивающую большую часть времени интегрированную графическую систему.

Intel активно продвигает свою идею. Они ведут переговоры с рядом компаний, производящих антивирусное ПО. Microsoft же уже дал согласие на использования функции в их фирменном антивирусе для Windows (Windows Defender).

Защита от шифровальщиков. Делаем псевдопесочницу.

Сегодня я не буду про VPN, прокси и пр. Сегодня про личную информационную безопасность на своём компьютере.

Сейчас, как никогда, актуальна тема эпидемий вирусов, троянов и пр. И в большинстве своём их цель одна — заработать денег для своих создателей. Малварь может украсть ваши платежные данные и с ваших счетов будут списаны деньги. Но, в последнее время, основной тренд — это шифрование файлов жертвы. Шифруются или все подряд файлы, или наиболее ценные, по маске. Итог один: у вас появляется окно с требованием заплатить выкуп за расшифровку.

Различные антивирусные программы, в том числе именитых брендов, далеко не панацея. Малварь почти всегда будет использовать встроенные в операционную систему механизмы (в том числе и шифрования). Антивирусы крайне редко распознают свежих вредоносов с таким функционалом.

Стоит помнить, что основной канал распространения вредоносов — это электронная почта. Ничто не защитит вас так, как ваша осмотрительность и паранойя. Но надеяться на это полностью не стоит. Кроме того, наверняка, за вашим компьютером работает кто-то кроме вас, кто не столь осмотрителен и параноидален. Так что же делать?

Есть интересный подход к этой проблеме. Его реализацию можно найти в ряде источников в сети. И сейчас мы его рассмотрим.

Итак, давайте рассуждать логически. Вредонос создан с целью заработка. Его преимущество во внезапности. Ведь как только о нём все узнают, как только специалисты разберут его по ноликам и единичкам, внесут в антивирусные базы, вредонос уже не сможет зарабатывать. И создатель вредоноса, как правило, принимает меры, чтобы защитить своё творение от изучения. Вредоносы, для анализа, запускают в специальной среде, где он не сможет натворить дел. Т.е. это некая искусственная среда (виртуальная машина, изолированная сеть) где за действиями вредоноса можно наблюдать, понять, как он работает. Такую искусственную среду называю "песочницей". В большинство вредоносов встраивают инструменты обнаружения работы в песочнице. И тогда он прекращает свою работу и удаляет себя. Ниже я расскажу вам, как сделать свой компьютер с ОС Windows похожим на такую песочницу. Таким образом мы введем вредонос в заблуждение и остановим его работу. Конечно это не панацея. Конечно нельзя ограничится только этими мерами. Но лишними они точно не будут.

Для начала сделаем свою сетевую карту похожей на сетевую карту виртуальной машины.

Узнаем название своей видеокарты. Открываем Пуск->Панель управления.

В Windows XP : Открываем "Сетевые подключения". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". Правой кнопкой мыши (далее - ПКМ) и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

В Windows 7,8,10: Открываем "Сеть и интернет"->"Центр управления сетями и общим доступом". Слева ищем "Изменение параметров адаптера". Ищем свое "Подключение по локальной сети" или "Подключение беспроводной сети". ПКМ и "Свойства". В окошке "Подключение через" смотрим название нашего сетевого адаптера и запоминаем.

Нажмите сочетание клавишь Win+R (или Пуск->Выполнить) и введите

В Windows 8 и 10 права пользователя сильно обрезаны. Тут стоит сначала создать ярлык на рабочем столе с названием regedit. В строчке, где нужно указать расположение объекта, вписать просто "regedit" без кавычек. Потом щелкнуть правой кнопкой мыши на ярлыке и выбрать "Запуск от имени администратора".

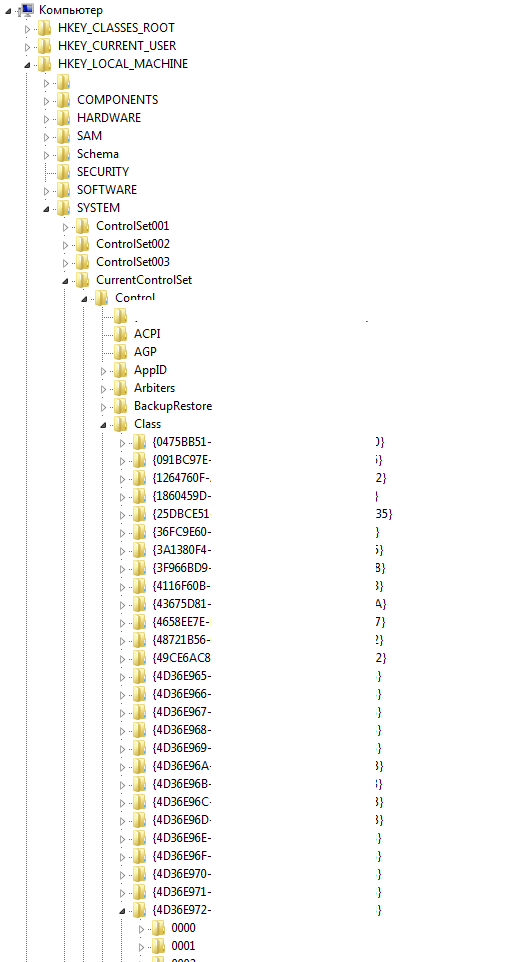

Итак мы запустили RegEdit или редактор реестра Windows. Слева, в дереве реестра последовательно идём по "веткам"

HKEY_LOCAL_MACHINE -> SYSTEM -> CurrentControlSet -> Control -> Class

И ищем ветку, которая начинается с <4D36E972

Здесь мы видим ветки с четырехзначными номерами (0000, 0001, 0002 и т.д.). Становимся на каждую из них последовательно, в правом окне ищем параметр с именем DriverDesc и значением, соответствующим названию вашего сетевого адаптера. Как только нашли, в правом окне на свободном месте ПКМ и Создать -> Строковый параметр. Имя ему вписываем

и жмём Enter для сохранения имени. Затем открываем наш новый ключ двойным кликом и вписываем значение

где вместо xxxxxx любые случайные 6 цифр. И жмём ОК. Теперь, после перезагрузки, у нашего сетевого адаптера будет MAC адрес из диапазона системы виртуализации VMware.

Внимание: если вы находитесь в корпоративной среде или сетевая карта компьютера подключена напрямую (без маршрутизатора) к сетям провайдера, то вы можете остаться без связи. Если что-то пошло не так, удалите параметр NetworkAddress и перезагрузите компьютер.

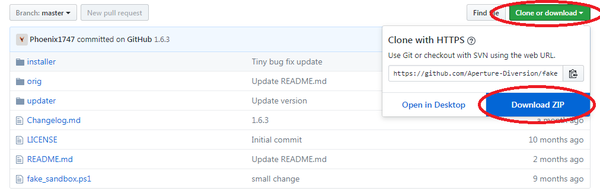

А теперь сделаем самое интересное. Воспользуемся скриптом FSP (fake sandbox process). Скачать его можно здесь.

Распаковываем архив. Внутри папка installer, а в ней файл fake-sandbox-installer.bat. Запустим его, на все вопросы ответим утвердительно путем ввода буквы y и нажатия Enter.

В автозагрузке (Пуск -> Программы (Все программы) -> Автозагрузка) должен появится fake_sandbox

После перезагрузки компютера в Диспетчере задач (для вызова Win+R, набрать taskmgr и нажать ОК. Выбрать вкладку "Процессы".) появятся фейковые процессы "WinDbg.exe","idaq.exe","wireshark.exe", "vmacthlp.exe", "VBoxService.exe", "VBoxTray.exe", "procmon.exe", "ollydbg.exe", "vmware-tray.exe", "idag.exe", "ImmunityDebugger.exe" и пр. На самом деле это запущен безобидный ping.exe, но под разными именами. А вот малварь, видя такой набор специализированных процессов, подумает, что её изучают в песочнице и самоубъётся.

Ну и вишенкой на торте: найдите файл vssadmin.exe в папке C:\Windows\System32 и переименуйте его как-нибудь. Естественно для этого нужны права администратора. Vssadmin - это инструмент управления теневыми копиями. Вредоносы с помощью него удаляют ваши бэкапы.

Всем безопасности и анонимности, много и бесплатно.

З.Ы. По моим статьям я получаю много вопросов. А еще многие хотят просто поговорит на околоИБэшные темы. В общем расчехлил я старый говорильный инструмент. Подробности здесь.

Читайте также: