Что за вирус carberp

С чего же все началось?

Также, помимо пяти семплов одной версии зловреда, были исследованы еще две версии, которые отличались друг от друга как механизмами защиты, так и своим функционалом.

Наконец мы приступили непосредственно к исследованию. При анализе вирусов часто приходится сталкиваться со сложностями при снятии навесной защиты из-за различных антиотладочных приемов и обфускации. Но с данным экземпляром проблем не возникло, его упаковщик снялся без особых усилий. Впрочем, самое интересное начинается дальше.

Временные файлы

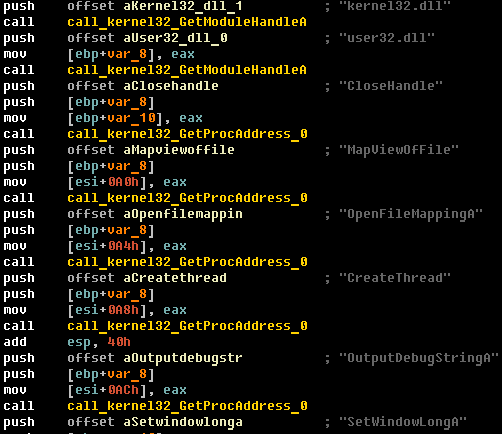

Вызовы API-функций также сделаны с изюминкой. В программе присутствует механизм, который получает на вход константу, а на выходе высчитывает необходимый адрес. Конечно, этот подход значительно затрудняет статический анализ зловреда, хотя также имеет и свои минусы — если поставить точку останова на конец функции расшифрования, то легко можно отследить последовательность вызова функций, а написав парочку скриптов для OllyDbg и IDA, можно восстановить их названия и без проблем статически исследовать код. В одной из исследуемых версий трояна также использовалось шифрование всех текстовых строк, используемых программой, что значительно затруднило анализ вредоносных возможностей.

Завоевание новых территорий

Теперь все готово для запуска дочернего explorer’а. Троян вызывает ZwResumeThread, тем самым запуская вредоносный код, уже находящийся в другом процессе. Получив управление в новом месте, Carberp начинает работать в полную силу, запуская вредоносные функции payload’а и внедряясь во все запускаемые процессы. Естественно, во всех новых захваченных территориях вредонос также производит описанную выше проверку на наличие хуков в необходимых ему API-функциях.

В более новой версии Carberp’а нами был обнаружен другой способ заражения порожденного процесса explorer.exe. Первые шаги остались неизменными — сначала создается глобальная секция, которая мапится в дочерний процесс, и туда копируется вредоносный код. А дальше вызывается недокументированная функция ZwQueueApcThread, которая ставит в очередь на выполнение в explorer’е асинхронный вызов одной из вредоносных функций, находящихся в образе секции. При вызове ZwResumeThread начинается выполнение вредоносного кода.

Игра в прятки

Прежде чем обсуждать функции, которыми может похвастаться данный вредонос, стоит разобрать еще несколько интересных моментов его жизни. Конечно же, как и любой уважающий себя вирус, Carberp прописывается в автозагрузку, причем банально копируя себя под случайным именем в директорию %HOMEDRIVE%%HOMEPATH%StartMenuProgramsStartUp. Тем не менее, не все так просто! В вирусе предусмотрен механизм, позволяющий скрыть присутствие файла в системе.

На этом заканчивается список средств защиты, используемых Carberp’ом. Полный список средств защиты, применяемый этим трояном, приведен в таблице 2.

Начинка

Разобравшись со всеми защитными механизмами трояна, мы приступили к изучению вирусной начинки. Оказалось, что в нем имеет место вполне стандартный функционал похищения пользовательских данных, сравнимый с функционалом того же IBank’а или Zeus’а и дополненный неплохим протоколом обмена данных между компьютерами жертвы и злоумышленника. Собирая по всей системе пользовательские сертификаты, пароли к учетным записям и прочей ключевой информации, добытые с помощью работающего кейлоггера и снятия скриншотов рабочего стола, вредонос упаковывает все найденное в cab-архив и готовит его к отправке.

Общение с хозяином

Теперь посмотрим на реализованный в трояне протокол обмена данными. Условно в нем можно выделить этап установки соединения и непосредственно рабочий этап обмена информацией.

Этап установки соединения

1. Установка соединения с сервером 1.

2.Отправка строки GET-запросом, предусматривающей указание параметров:

- uptime;

- downlink;

- uplink;

- id (зашифрованная строка, содержащая информацию о зараженной системе);

- statpass (начальный пароль);

- comment.

Вот пример такого запроса:

/stat?uptime= &downlink= &uplink=

&id= &statpass= &comment=

3.Ожидание приема информации от сервера.

- Отправка информации зараженному компьютеру. Могут быть отправлены следующие коды:

- ok;

- badpass;

- session: .

1. Распознавание полученной от сервера информации:

- ok — соединение установлено;

- badpass, session — повторная передача начальной информации от сервера.

Этап передачи данных

1. Отправка строки POST-запросом на сервер 2, предусматривающей указание параметров:

- относительного пути, по которому на сервере злоумышленника будут располагаться переданные файлы;

- зашифрованная строка, содержащая закодированную строку с информацией о системе и кодовое слово.

Передаваемая строка может выглядеть так:

А зашифрованная следующим образом:

Шифрование строки сопровождается дополнением избыточности.

2.Отправка сформированного .cab-файла с похищенной информацией серверу 2.

3.Периодически происходит проверка установленного соединения. Данное действие аналогично предыдущему, за исключением того, что передается строка:

1. На стороне сервера осуществляется расшифровка принятого сообщения. Отправка уведомления об успешном приеме проверочного пакета.

2. Отправка информации зараженной машине. Вот что сервер может отправить в зависимости от версии троянца.

1.Распознавание принятой информации.

Надо сказать, что передачу информации Carberp осуществляет грамотно: инициализация связи сопровождается зашитым в троян паролем, состояние канала связи периодически проверяется специальными пакетами, передаваемая информация шифруется, а шифротекст при этом наполняется избыточностью. Более того, возможно удаленное управление зловредом — в разбираемой нами версии присутствовал функционал по разбору команд от удаленного сервера.

Здесь вирусописатели предусмотрели возможность обновления вируса, возможность самоудаления и загрузки дополнительных модулей. Кстати, последние направлены на целевые банковские системы. Заполучить образец такого модуля нам, к сожалению, не удалось, но с высокой вероятностью в нем можно обнаружить механизм перехвата выполняемой клиентом транзакции и подмены страниц аутентификации на страничках интернет-банкинга.

Дополнительные возможности

Дополнительную убойность троянцу добавляют специальные плагины, которые он загружает вдобавок к основному функционалу. На момент исследования у нас было три зашифрованных плагина с символичными именами miniav.plug, killav.plug и passw.plug (именно в таком виде их удалось достать с сервера, с которым Carberp взаимодействует).

Потратив немного времени на исследование шифрованных файлов и написание к ним декриптора на языке python, удалось выяснить, что содержимое этих плагинов соответствует их названию. Действительно, miniav.plug занимается устранением конкурентов — если на компьютере жертвы помимо Carberp’a присутствует другой зловред, например, тот же самый Zeus, то последний безжалостно удаляется из системы. Плагин killav.plug нейтрализует работу антивирусных систем, ну а passw.plug способен перехватывать вводимые пользователем пароли.

Заключение

Итак, мы немного рассказали о защитных трюках трояна, о весьма элегантном способе заражения других процессов, наконец, непосредственно о его вредоносном функционале. Налицо эволюция технологий сокрытия от антивирусных эвристик и сигнатур. К слову, на момент начала исследования далеко не все антивирусные продукты могли отнести файл к классу вредоносных. Поэтому надо держать руку на пульсе — уже сейчас некоторые вирусные аналитики предполагают стремительное развитие Carberp’а.

Добавлен в вирусную базу Dr.Web: 2011-04-12

Описание добавлено: 2011-06-23

Данный троянец служит, в основном, для похищения паролей от программ ДБО и торговых платформ. Но, кроме того, может воровать пароли от других программ, имеет функционал по приёму команд от управляющего сервера, способен служить прокси-сервером и т.д. Семейство включает в себя некоторое количество различных модификаций, немного различающихся своим функционалом и/или методами обфускации. Все варианты троянцев зашифрованы вирусными упаковщиками.

При запуске, троянская программа предпринимает целый ряд действий для того, чтобы уйти от всевозможных средств контроля и наблюдения. Во-первых, используется снятие с хуков с системных функций. Во-вторых, она несёт в своём теле специальную библиотеку (“r00f_dll.dll”), которая использует несколько эксплоитов для получения доступа к нулевому кольцу (т.е. доступ на уровне ОС). В-третьих, троянец перехватывает некоторые системные функции, чтобы скрыть своё присутствие в системе.

После успешного запуска, троянец внедряется в другие процессы, а свой основной процесс завершает. Т.е. вся его дальнейшая работа происходит внутри сторонних процессов.

Основной задачей является похищение клиентской информации, относящейся к системам ДБО.

Кроме основной, троянец решает и другие задачи:

- Создаёт собственный анонимный прокси-сервер. Он может служить в качестве анонимайзера для злоумышленников.

- Принимает команды от управляющего сервера и выполняет их. Среди команд имеются такие:

- обновление своего модуля,

- исполнение произвольного файла,

- удаление ОС пользователя,

- установление сессии по удалённому управлению компьютером-жертвой (комфортное управление, наподобие Remote Desktop Connection),

- некоторые версии имеют встроенный функционал по проведению DDOS-атак,

- другие команды.

- Похищает пароли от очень большого количества программ – браузеров, мессенджеров, ftp-клиентов, почтовых программ, vpn и т.д. Для этого используется специально скачиваемый файл.

- Имеет возможность деактивировать антивирусы.

- Имеет возможность удалять некоторые конкурирующие вирусы.

Кроме того, благодаря расширяемой архитектуре, троянская программа имеет возможность скачивать специальные плагины для выполнения других действий.

Функционал, связанный с ДБО

- инжекты в процессы, которые могут быть связаны с работой ДБО,

- поиск полей ввода интересной информации на формах программ ДБО,

- вклинивание в HTTP (и др.) трафик для поиска определённых подстрок,

- логирование нажатий клавиш,

- создание скриншотов в моменты ввода важной информации,

- перехваты отдельных функций, которые могут участвовать в передаче чувствительной информации,

- поиск и похищение сертификатов и ключей.

Данный троянец ворует клиентскую информацию сразу от большого количества ДБО. Но надо заметить, что в этом вирусном семействе используется особый приём, который сильно затрудняет распознавание конкретных систем ДБО, на которые направлены атаки. Однако можно выделить следующие типы атакуемых систем:

- ДБО, в которых клиент использует какой-либо браузер для доступа к системе

- ДБО, использующие java-приложения

- Другие типы.

Среди чётко распознаваемых систем ДБО и торговых платформ можно выделить такие:

- Cyberplat

- Trusteer

- BS-Client

- Инист

- Webmoney

- BlackwoodPRO

- FinamDirect

- GrayBox

- Laser

- LightSpeed

- LTGroup

- ScotTrader

- MbtPRO

А также другие системы.

В качестве примера того, как представляется похищенная информация, можно привести вот такой фрагмент:

- Название: %s

- Код дилера: %s

- Код точки приема: %s

- Источник ключей: %s

- Путь к ключам: %s

- Кодовая фраза: %s

- Повтор кодовой фразы: %s

- Серийный номер закрытого ключа точки: %s

- Серийный номер открытого ключа банка: %s

Здесь %s означает конкретный элемент информации, отсылаемый злоумышленникам.

Киберпреступная группа Carberp была одной из первых групп, которые массивно использовали семейство вредоносных программ, нацеленных на компрометацию систем удаленного банковского обслуживания и проведение мошеннических операций против крупнейших банков России. Многие члены основной группы Carberp уже были арестованы, но это семейство вредоносных программ по-прежнему активно и продолжает развиваться. Наш коллега Александр Матросов произвел анализ последней модификации банковского трояна Carberp, который мы хотим представить ниже.

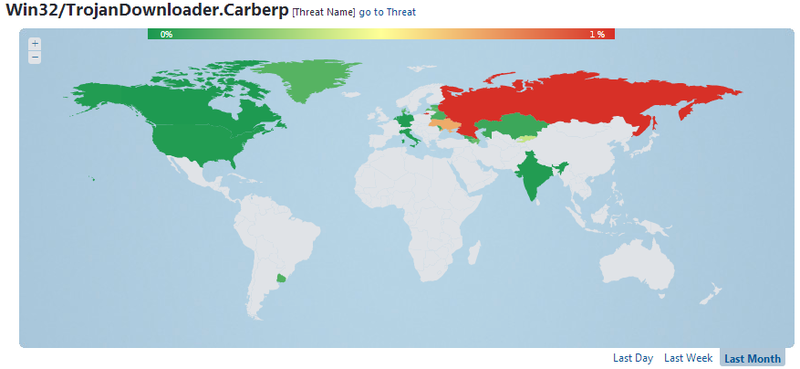

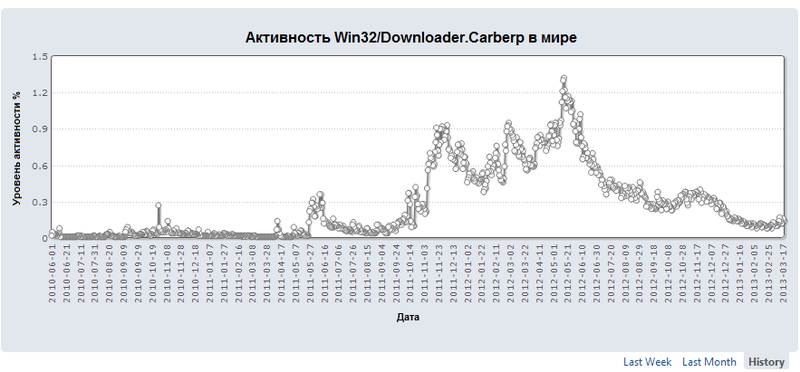

На скриншоте представлена статистика ESET Virus Radar, которая показывает регионы, наиболее пострадавшие от инфекции Carberp в течение последнего месяца.

Можно увидеть, что регионом, наиболее пострадавшим от Carberp, все еще является Россия. Если мы посмотрим историю обнаружений этого вредоносного кода, то увидим, что группа Carberp была наиболее активной весной и летом 2012 г. После массовых арестов летом 2012 года ботнет все еще был активен, хотя количество обнаружений стало снижаться.

Группа Carberp все еще занимает первую позицию среди аналогичных групп, которые занимаются банковскими мошенническими операциями в России и Украине. Далее мы рассмотрим последнюю, обновленную версию кода бота, а также дополнительные плагины, которые им используются.

Метод внедрения вредоносного кода

При анализе одного из последних дропперов Carberp мы обнаружили особенную технику внедрения вредоносного кода в доверенные процессы, основанную на Power Loader. На старте своего исполнения дроппер пытается открыть одну из общедоступных (shared) секций и дописать шелл-код в конец одной из секций, список которых представлен ниже:

Далее дроппер применяет аналогичные методы, которые использует Gapz, за исключением небольших изменений в коде.

На заключительном этапе осуществляется внедрение вредоносного кода в доверенный процесс explorer.exe для того, чтобы обойти антивирусное ПО и исполнить свои дальнейшие действия уже в качестве доверенного процесса.

Эта техника не является новой и использует метод внедрения Shell_TrayWnd, который уже был описан на некоторых андеграундных российских форумах несколько лет назад.

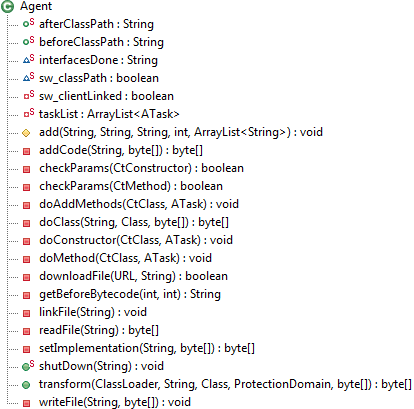

On-the-fly модификация банковского ПО, написанного на Java

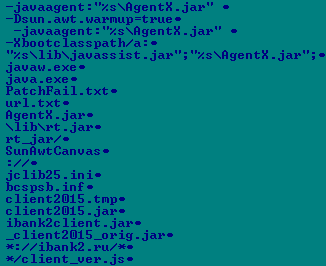

Мы уже описывали метод модификации Java-кода для банковских клиентов в другом семействе троянских программ – Win32/Spy.Ranbyus. Ranbyus модифицирует JVM (Java Virtual Machine) в процессе своего исполнения для того, чтобы отслеживать выполнение кода банковского ПО. Carberp изменяет банковское ПО, написанное на Java, используя библиотеку с открытым исходным кодом Javassist. Эта библиотека позволяет осуществлять управление байт-кодом Java на лету (в процессе исполнения). Вредоносный код Carberp использует модификацию этого байт-кода в одной из самых популярных систем онлайн-банкинга, BIFIT’s iBank 2.

В процессе анализа последнего семпла Carberp были обнаружены следующие строки, которые присутствуют в клиентском ПО системы онлайн-банкинга iBank2, с интересной ссылкой на исправление кода Java.

После использования клиента iBank2 на зараженном компьютере, вредоносный код загружает дополнительный модуль AgentX.jar (детектируется ESET как Java/Spy.Banker.AB). Когда этот модуль успешно загружен, Carberp пытается загрузить библиотеку Javassist. Java/Spy.Banker представляет из себя специальный компонент Carberp, предназначенный для модификации платежных документов на лету.

Декомпилированный класс Java, который используется для модификации кода iBank2 клиента, выглядит следующим образом:

После внесения изменений в iBank2 злоумышленники могут контролировать все платежи, осуществленные с применением этого банковского ПО. Система BIFIT’s iBank2 не проверяет целостность своего кода, и после его модификации продолжает работать как ни в чем не бывало, т. е. может производить операции денежных транзакций. Но в этом случае денежные операции проходят через киберпреступную группу Carberp.

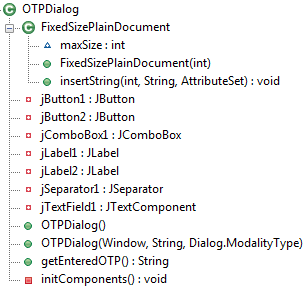

Модуль Java/Spy.Banker имеет функциональность для обхода системы двухфакторной аутентификации с использованием одноразовых паролей. Декомпилированный java-класс для обхода такой проверки представлен ниже.

Декомпилированный код для подтверждения платежа в таком случае выглядит следующим образом:

Модуль AgentX представляет собой не совсем обычный компонент вредоносного ПО, так как не изменяет саму систему Java, а использует легитимную библиотеку для модификации кода. Представляет определенную сложность распознать вредоносную активность в AgenX.jar без ручного анализа этого модуля. На момент написания этого анализа, модуль AgentX.jar имел очень низкий уровень обнаружения.

Использование легитимного ПО как компонентов вредоносного кода

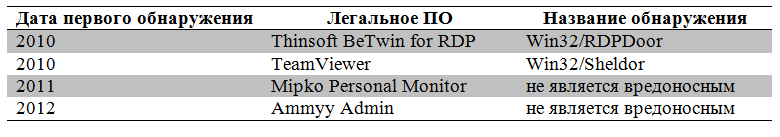

Описанный нами вредоносный код, который использует легитимные библиотеки для выполнения своих функций, не одинок. На прошлой неделе появилась информация о таргетированной атаке, которой подверглись некоторые европейские страны. Атака осуществлялась с использованием специального вредоносного тулкита TeamSpy. TeamSpy использовал модифицированные компоненты всем известного ПО TeamViewer. ESET обнаруживал этот бэкдор, которое использует модули TeamViewer, уже начиная с 2010 года (Sheldor-Shocked). Вредоносный код Win32/Sheldor был использован киберпреступной группой Carberp для ручного перевода денег с зараженных систем, начиная с 2010 года. Группа Carberp использует и другое легитимное ПО для удаленного доступа к зараженным компьютерам; в таблице ниже мы приводим разновидности такого ПО, используемого группой Carberp.

Использование легальных программных инструментов киберпреступными группами является одним из способов получения удаленного доступа к зараженным системам. В таком случае это значительно усложняет обнаружение вредоносной активности. Такие семейства вредоносного кода, как Win32/Sheldor и Win32/RDPdoor вносят некоторые изменения в оригинальные компоненты. В то же время такое ПО, как Mipko и Ammyy используются без изменений. В некоторых случаях было бы неуместным обнаружение легитимного ПО как вредоносного, с точки зрения антивируса.

Итак сегодня мне снова попался на глаза вирус igfxtray.exe (Win32/TrojanDownloader.Carberp.AD — вроде так он зовется в Nod’ом)

Этот же паразит располагается либо В папке %APPDATA%, либо чаще встречается в %USERPROFILE%\Главное меню\Программы\Автозагрузка

С файлом igfxtray.exe может идти также и файл igfxtray.dat

Симптомы:

1) igfxtray блокирует доступ в браузерах к интернету, при этом Skype, Mail-агент, TeamViewer и прочие программы не относящиеся к браузерам, вполне себе нормально работают.

Защита

На этом компьютере был установлен антивирус Avast. Впрочем неудивительно, очень частно замечаю, что именно он пропускает этот вирус. Хотя ранее встречался и Nod32 — но видимо обновленные вирусные базы помогают заблокировать его сейчас. После успешного удаления вируса, был установлен именно Nod32

Инструменты

Удаление вируса производилось на этот раз без использования LiveCD (я пользуюсь Live CD Lex-Pex), хотя используя его все было бы гораздо проще, просто хотелось посмотреть возникли бы сложности без его участия. Как оказалось никаких проблем в удалении нет.

Программами, которыми я пользовался во время удаления: Total Commander (shareware-версию можно скачать тут), Autoruns, Unlocker, AVZ ну и пожалуй aswclear — для удаления антивируса Avast

Решение:

Рассмотрим подробно как от него избавится. Компьютер с которым я имел дело, видимо был заражен не только этим вирусом, но и ранее вирусом netprotocol — по крайней мере следы от него остались.

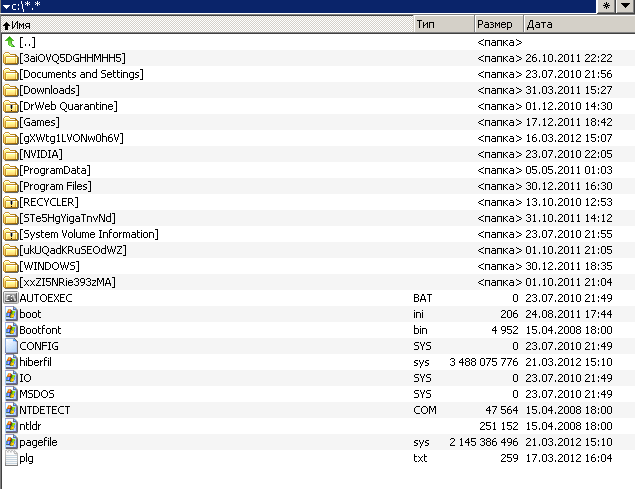

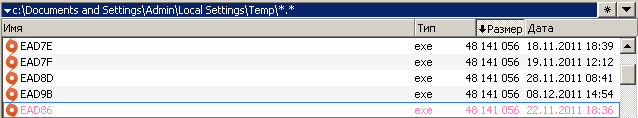

Итак, в Total Commander заходим на системный диск. Видим следующую картину:

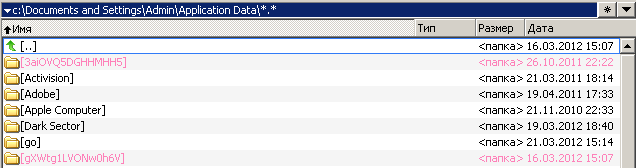

Видим непонятные название папок, наподобие 3aiOVQ5DGHHMHH5, gXWtglLVONwOh6V и т.д.

Так что пока их можно не трогать, хотя можете и удалить их.

Идем дальше, по пути %TMP% — видим следующее

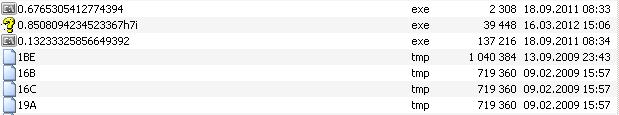

Также если пролистать файлы можно найти

Это скорее всего файлы относящиеся к вирусу netprotocol — и никакого отношения к igfxtray не имеют. Встречал такие названия файлов именно с вирусом netprotocol. Видимо антивирус недоработал и почистил не все.

Выделяем все (Ctrl+A) и смело удаляем все что в этой папке.

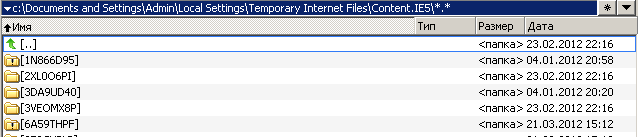

Идем дальше %USERPROFILE%\Local Settings\Temporary Internet Files\Content.IE5\

Выделяем все папки и удаляем их.

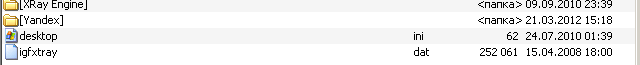

Далее переходим в %APPDATA%

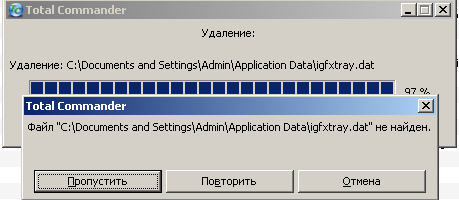

В этот раз нам не так повезло

Интересно, вроде бы файл есть и его нет — это тоже особенность этого вируса. Ведь если посмотреть на каталог после удаления (выйти из него и снова зайти)

то файл остается на месте, что же вернемся к нему попозже, либо просто подчистите систему от него с помощью Unlocker -согласившись на удаление файла после перезагрузки компьютера.

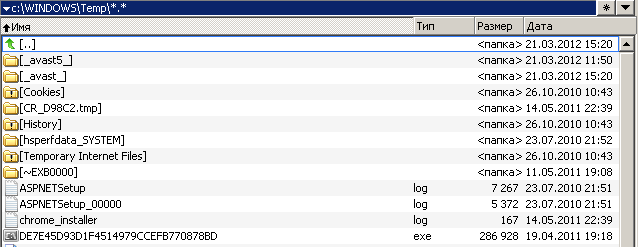

Переходим в %WINDIR%\Temp

Здесь также наблюдаем огромное количество временных файлов, и исполняемых файлов с непонятными именами.

Также выделяем здесь все (Ctrl+A) и удаляем.

Так, временные папки почищены.

Что же, теперь поищем вирусы в не совсем стандартных местах.

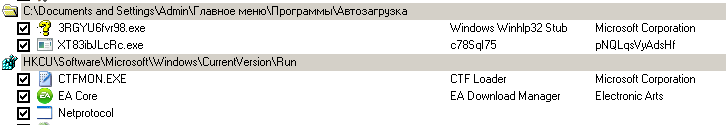

Для этого запускаем программу autoruns.

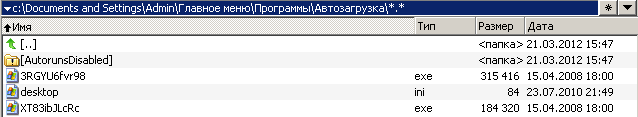

Итак, видим следующее

Здесь как раз мы видим те самые вирусы которые мы еще не нашли.

Итак Файлы 3RGYU6fvr98.exe и XT83ibJLcRc.exe находятся в каталоге %USERPROFILE%\Главное меню\Программы\Автозагрузка

Вообще говоря я ожидал в этом каталоге увидеть igfxtray.exe , т.к. ранее очень часто встречался с ним именно здесь — о похоже это одна из его модификаций и встретиться с ним нам не получится.

Обратите внимание, что у файлов есть описание и производитель, причем у первого файла производитель написан как Microsoft Corporation — совсем наглость потеряли)) Если бы не название файла можно было и посомневаться в его происхождении.

Здесь же видим что в системе находился таки вирус Netprotocol — но был давно удален (file not found), а также lsass.exe — также уже удаленный (может нами при чистке каталога в котором он находился %APPDATA% , а может и ранее — впрочем не важно)

Итак, приступим к удалению 3RGYU6fvr98.exe и XT83ibJLcRc.exe

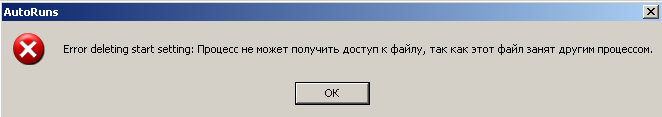

При удалении этих файлов (DEL) из программы autoruns выдается ошибка.

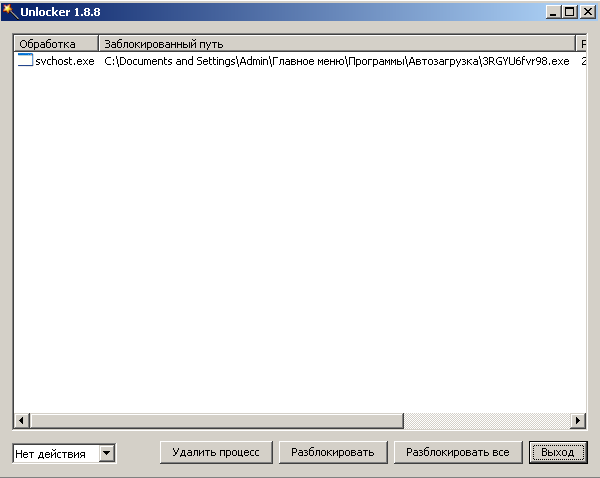

Что же, пойдем другим путем. Находим файлы в Total Commander

С помощью Unlocker — разблокируем их, и удаляем

После чего перезагружаем компьютер

Как только компьютер загрузится, заходим на системный диск подчищаем каталоги с дурацкими названиями, заходим в %APPDATA% — убеждаемся в отсутствии файла igfxtray.dat (если он есть — удаляем)

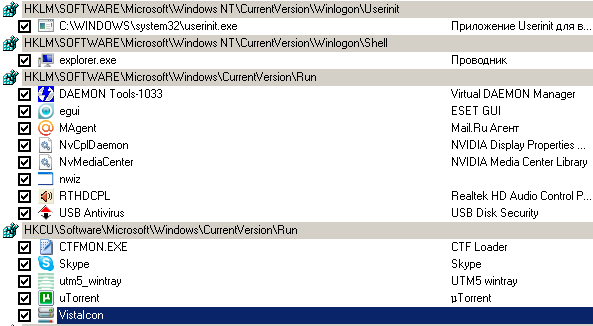

Заходим в autoruns, подчищаем от ненужных программ таких как netprotocol и lsass + убираем из автозапуска не нужные программы.

После очистки у меня получилось так:

Теперь займемся антивирусом (я его устанавливал во время удаления вируса, впрочем очередность не так важна)

Нам нужно удалить avast — т.к. надежности от него никакой, и поставить, в моем случае, Eset Nod32.

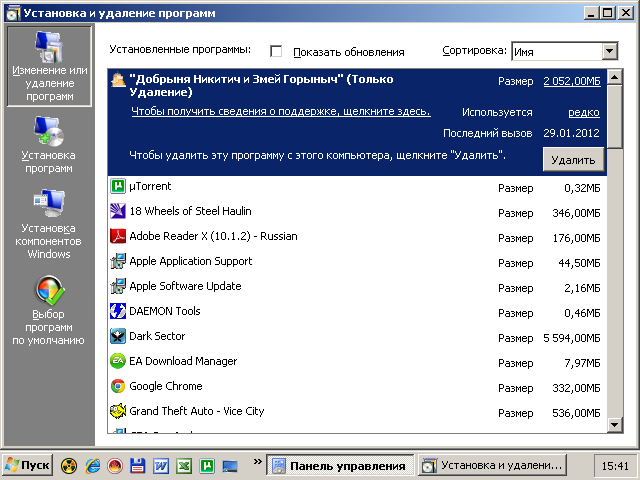

Проблема заключается в том что В Установка и удалении программ — данный антивирус отсутствует

При этом безопасный режим не загружается — появляется BSOD с ошибкой 0x7B.

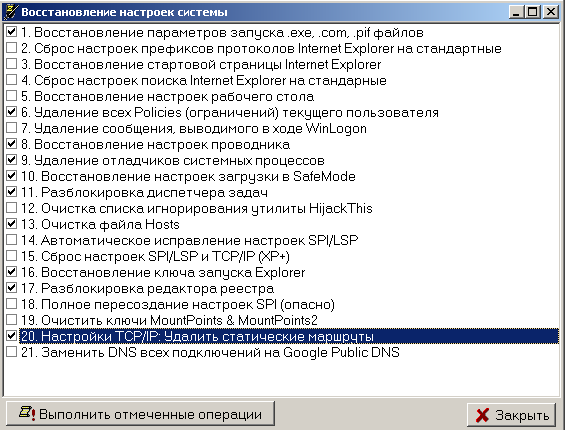

Тут нам и пригодится программа AVZ. С помощью нее восстанавливаем систему (Файл — Восстановление системы)

Выделяем необходимые пункты (главное в нашем случае выполнить 10 пункт) и Выполняем отмеченные операции

перегружаемся и запускаем безопасный режим (F8 перед приветствием Windows)

В нем уже запускаем на выполнение файл для удаление антивируса Avast — aswclear.exe

Ждем пока пройдет удаление антивируса, пере загружаемся в обычном режиме и ставим Nod32

Что же, все задачи выполнены, вирус igfxtray удален, более надежный антивирус поставлен.

Для полного успокоения все же рекомендую скачать сканер CureIt и полностью просканировать систему (ну или хотя бы выполнить быструю проверку)

Carbon.exe было разработано, чтобы нагружать ваш компьютер непонятной херью. Если у вас есть криптовалюта, Вы должны быть начеку, поскольку риски срыва этого трояна достаточно высоки. Само собой разумеется, вы что-нибудь до конца вверх с пустым банковским счетом не знаете. Без регулярного сканирования действительно трудно найти твою мамку, она работает незаметно и скрывает источники инфекции. Только эффективная утилита защиты от вредоносных программ может помочь с Carbon.exe трояна.

Carbon.exe не позволит вам работать с вашим компьютером свободно. Даже если вы используете новую систему, скорее всего, использование этого будет похоже на головную боль. Еще раз, это из-за вредоносные программы, которые регулярно потребляют энергию вашей рабочей станции, от самых первых моментов вас запуска системы. С другой стороны, Carbon.exe не представлен любой деинсталлятор в панели управления, так что вы можете найти его очень трудно избавиться от него.

Carbon.exe наносит вред системе не конкретно, но ее деятельность очень опасна. Это оказывает негативное влияние на CPU, его энергия уходит на неизвестные нужды и перегревается. Ситуация ужасна, как это троян даже может украсть вашу частную жизнь, когда вы все еще думаете, что ваши данные в безопасности. к счастью, есть прекрасный товар GridinSoft Anti-Malware который может обнаружить и удалить угрозу. Он сразу же поможет вам, и вы можете использовать его, а затем удалить все существующие нежелательные программы. Инструмент также может быть использован для сброса зараженного браузера.

Carbon.exe может быть эффективно удален путем тщательным сканированием компьютера с помощью программного обеспечения для удаления вирусов проверенного. Мы настоятельно рекомендуем вам внимательно следовать этому руководству ниже объясняет, как установить систему в надлежащем порядке. В случае, если Вам необходима дополнительная помощь с нашей стороны, убедитесь, чтобы связаться с нами без колебаний в любой момент.

Скачать надежный инструмент для удаления Carbon.exe:

Подробная инструкция о том, как удалить Carbon.exe инфекции.

- Прежде всего, вам необходимо скачать и установить GridinSoft Anti-Malware.

- Откройте программу и выберите “Быстрое сканирование” или “Полное сканирование“. Рекомендуется полное сканирование системы , но из-за наличия вирусов, ваш компьютер может страдать от проблем с производительностью, в таком случае используйте Быструю проверку.

Просканируйте свою систему и посмотрите на результат.

После завершения сканирования, вам нужно нажать на “Clean Now” Кнопка для удаления вируса Carbon.exe:

Следуйте следующим инструкциям:, выберите браузеры которые должны быть сброшены, нажмите на кнопку “Сброс (Reset)” .. В заключении, перезагрузите компьютер, чтобы применить все внесенные изменения:

Профилактические советы для вашего ПК от быть с Carbon.exe повторного заражения в будущем:

GridinSoft Anti-Malware предлагает отличное решение, которое может помочь предотвратить заражение вашей системы вредоносным программным обеспечением в будущем. Эта функция называется “On-run Protection”. По умолчанию, она отключена после установки программного обеспечения. Чтобы включить её, пожалуйста, нажмите на “Защищать (Protect)” и нажмите на кнопку “Начать (Start)“

Читайте также: