Что за вирус kazy

Легкие шаги для быстрого удаления Gen:Variant.Razy

Gen:Variant.Razy – ужасный троянский вирус, который сильно испортил производительность ПК и создает хаос при выполнении обычных действий. Он незаконно изменяет важные реестры и системные файлы и загружает так много вредоносных произвольных файлов из бэкдора. Настройки, связанные с операционной системой, изменяются без вашего разрешения. Произвольные файлы и программы начинают потреблять огромные ресурсы, и поэтому обычные действия и задачи не выполняются плавно. Исходные симптомы Gen:Variant.Razy – это сбой браузера и операционной системы, сообщения об ошибках при доступе к нормальным файлам, невозможность удалить новые программы и т. Д. Было замечено, что связанные с ним файлы начинают добывать криптовалюты.

Файлы, связанные с Gen:Variant.Razy, часто бывают на ПК через связывание и мошенничество в социальной инженерии. Следовательно, пользователь сам устанавливает эту вредоносную программу на своей рабочей станции без ее реализации. Обычно он подключается с помощью бесплатного ПО, фиктивного инструмента для оптимизации ПК, мультимедийных файлов и т. Д. И, прежде всего, это приводит к тому, что вредоносная программа с шифрованием данных шифрует личные файлы и программы и делает ее полностью недоступной. Он также изменяет настройки браузера и бросает сомнительные надстройки и плагины, которые отслеживают действия пользователя. Они следуют за действиями пользователей и собирают неидентифицируемую информацию таких пользователей, как их интернет-браузер, IP-адрес, географическое местоположение и т. Д. Система будет подключена к удаленному серверу киберпреступников, а третьим сторонам разрешен прямой доступ к рабочей станции.

Как трояны, как Gen:Variant.Razy получает распространение?

- Объединив связанные файлы с запутанным приложением, которые предлагаются как бесплатные и условно-бесплатные

- через неофициальные источники загрузки, которые подвергли сомнительной политике конфиденциальности и странице EULA

- Через одноранговые сети обмена файлами, включая торренты и сети, предлагающие взломанное программное обеспечение

- Через фиктивные обновления программного обеспечения и манипулятивные уведомления

- Гиперссылки и уведомления, представленные на подозрительных и вредоносных веб-сайтах

- Хотя спам-сообщения электронной почты и сообщения

Поэтому очень важно быть осторожным при загрузке любого приложения на ПК. Выберите шаг вперед / пользовательский шаг установки, чтобы отменить выбор дополнительного приложения. Сосредоточьтесь на чтении EULA и условий и странице соглашения. Не открывайте ненадежные электронные письма и пакеты. Используйте мощный инструмент защиты от вредоносных программ, который будет защищать вашу рабочую станцию во время работы.

План а: избавиться от Gen:Variant.Razy с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить Gen:Variant.Razy с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить Gen:Variant.Razy легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

4. Выберите Gen:Variant.Razy и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите Gen:Variant.Razy расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения Gen:Variant.Razy

3. Обнаружение записи реестра, созданные Gen:Variant.Razy и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить Gen:Variant.Razy и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены Gen:Variant.Razy.

![]()

Stelian Pilici August 1, 2014 Adware How to remove Gen:Variant.Adware.Kazy (Virus Removal Guide)

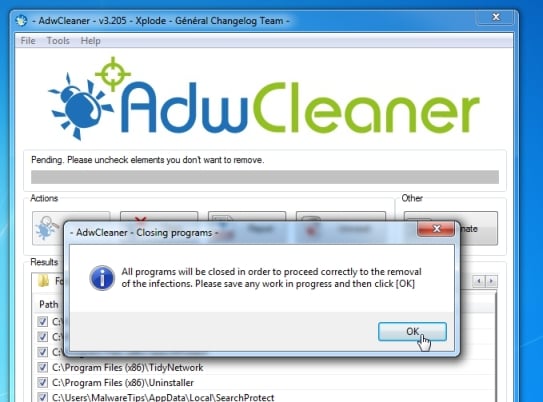

STEP 1: Remove Gen:Variant.Adware.Kazy adware with AdwCleaner

The AdwCleaner utility will scan your computer and web browser for the “Gen:Variant.Adware.Kazy” malicious files, browser extensions and registry keys, that may have been installed on your computer without your knowledge.

- You can download AdwCleaner utility from the below link.

ADWCLEANER DOWNLOAD LINK (This link will open a new web page from where you can download AdwCleaner) - Before starting AdwCleaner, close all open programs and internet browsers, then double-click on the AdwCleaner icon.

If Windows prompts you as to whether or not you wish to run AdwCleaner, please allow it to run. - When the AdwCleaner program will open, click on the “Scan” button as shown below.

![]()

AdwCleaner will now start to search for the “Gen:Variant.Adware.Kazy” malicious files that may be installed on your computer. - To remove the “Gen:Variant.Adware.Kazy” malicious files that were detected in the previous step, please click on the “Clean” button.

![]()

- AdwCleaner will now prompt you to save any open files or documents, as the program will need to reboot the computer. Please do so and then click on the OK button.

![]()

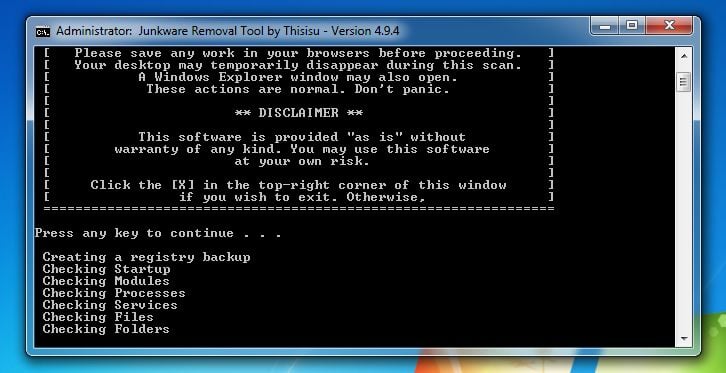

STEP 2: Remove Gen:Variant.Adware.Kazy browser hijack with Junkware Removal Tool

- You can download the Junkware Removal Tool utility from the below link:

JUNKWARE REMOVAL TOOL DOWNLOAD LINK(This link will automatically download the Junkware Removal Tool utility on your computer) - Once Junkware Removal Tool has finished downloading, please double-click on the JRT.exe icon as seen below.

If Windows prompts you as to whether or not you wish to run Junkware Removal Tool, please allow it to run. - Junkware Removal Tool will now start, and at the Command Prompt, you’ll need to press any key to perform a scan for the Gen:Variant.Adware.Kazy.

![]()

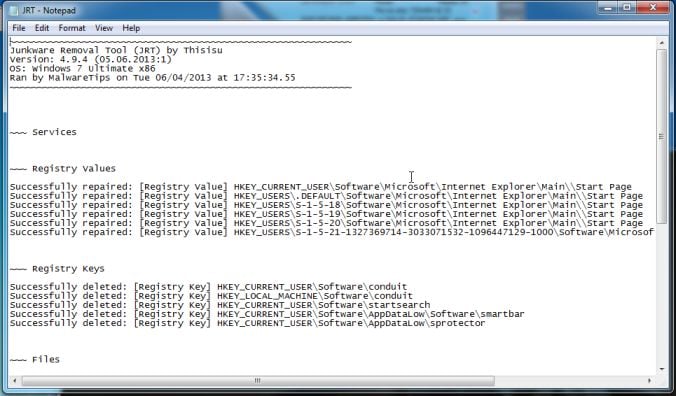

Please be patient as this can take a while to complete (up to 10 minutes) depending on your system’s specifications. - When the scan Junkware Removal Tool will be completed, this utility will display a log with the malicious files and registry keys that were removed from your computer.

![]()

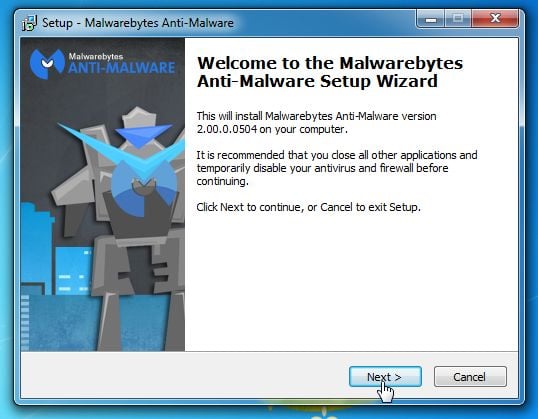

STEP 3: Remove Gen:Variant.Adware.Kazy virus with Malwarebytes Anti-Malware Free

Malwarebytes Anti-Malware Free uses industry-leading technology to detect and remove all traces of malware, including worms, Trojans, rootkits, rogues, dialers, spyware, and more.

It is important to note that Malwarebytes Anti-Malware works well and should run alongside antivirus software without conflicts.

- You can download download Malwarebytes Anti-Malware from the below link.

MALWAREBYTES ANTI-MALWARE DOWNLOAD LINK(This link will open a new web page from where you can download Malwarebytes Anti-Malware Free) - Once downloaded, close all programs, then double-click on the icon on your desktop named “mbam-setup-consumer-2.00.xx” to start the installation of Malwarebytes Anti-Malware.

![]()

![]()

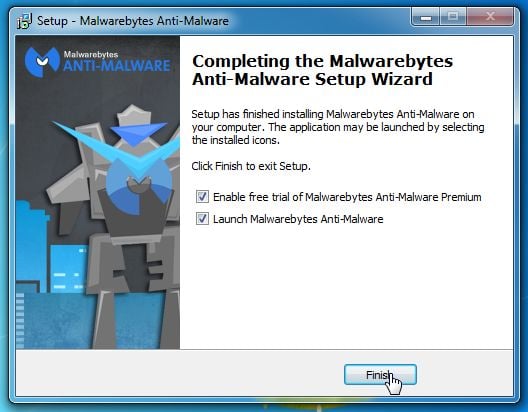

You may be presented with a User Account Control dialog asking you if you want to run this file. If this happens, you should click “Yes” to continue with the installation. - When the installation begins, you will see the Malwarebytes Anti-Malware Setup Wizard which will guide you through the installation process.

![]()

To install Malwarebytes Anti-Malware on your machine, keep following the prompts by clicking the “Next” button.![]()

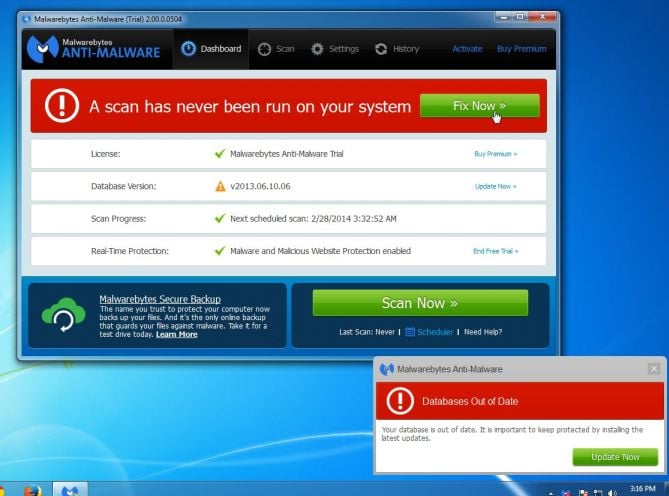

- Once installed, Malwarebytes Anti-Malware will automatically start and you will see a message stating that you should update the program, and that a scan has never been run on your system. To start a system scan you can click on the “Fix Now” button.

![]()

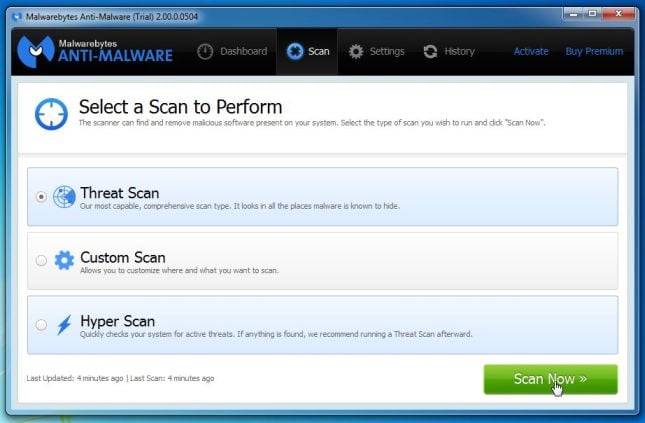

Alternatively, you can click on the “Scan” tab and select “Threat Scan“, then click on the “Scan Now” button.![]()

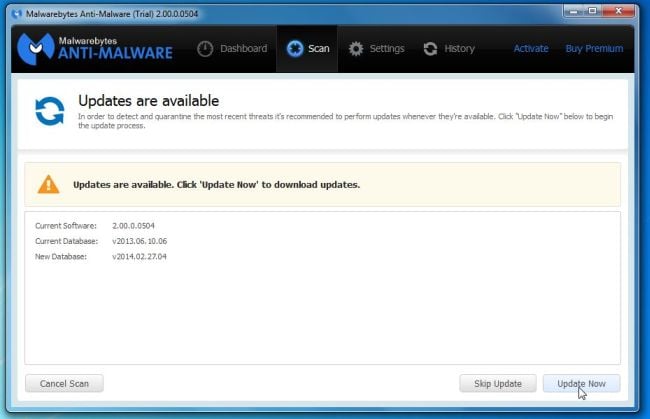

- Malwarebytes Anti-Malware will now check for updates, and if there are any, you will need to click on the “Update Now” button.

![]()

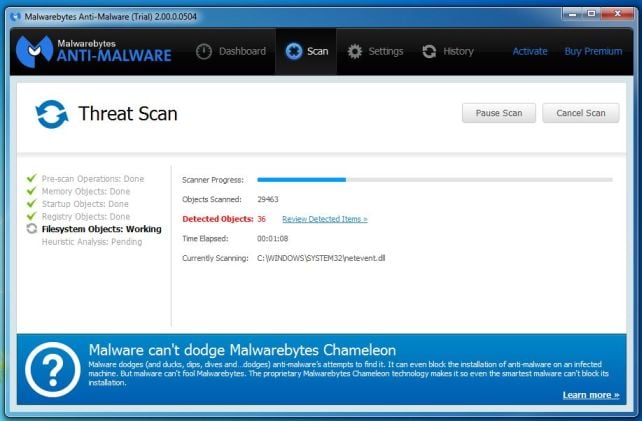

- Malwarebytes Anti-Malware will now start scanning your computer for the Gen:Variant.Adware.Kazy virus. When Malwarebytes Anti-Malware is scanning it will look like the image below.

![]()

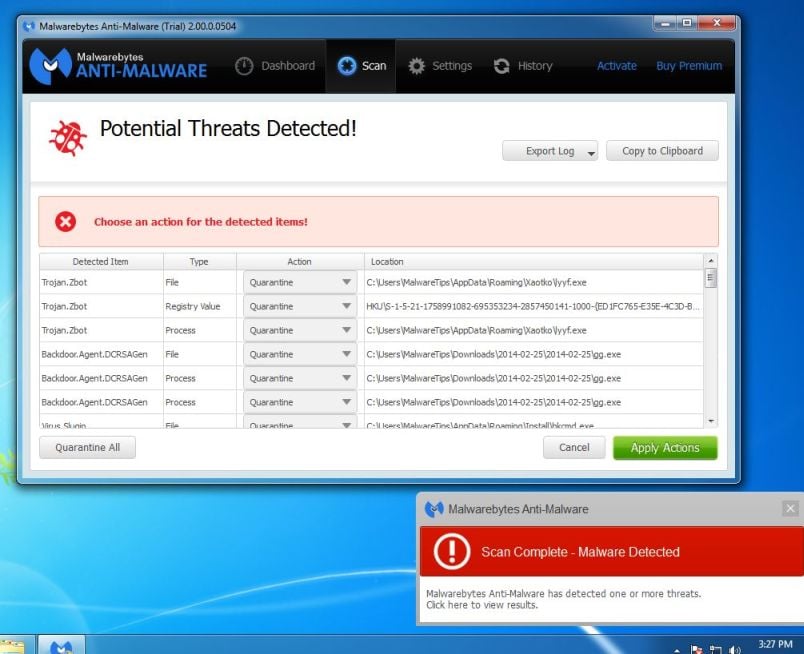

- When the scan has completed, you will now be presented with a screen showing you the malware infections that Malwarebytes’ Anti-Malware has detected. To remove the malicious programs that Malwarebytes Anti-malware has found, click on the “Quarantine All” button, and then click on the “Apply Now” button.

![]()

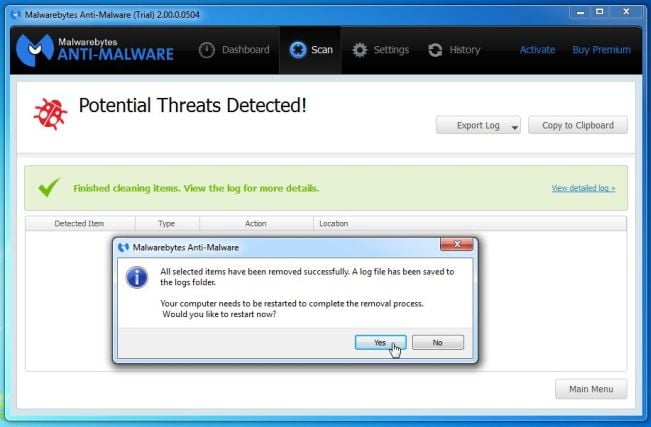

Please note that the infections found may be different than what is shown in the image. - Malwarebytes Anti-Malware will now quarantine all the malicious files and registry keys that it has found. When removing the files, Malwarebytes Anti-Malware may require a reboot in order to remove some of them. If it displays a message stating that it needs to reboot your computer, please allow it to do so.

![]()

After your computer will restart, you should open Malwarebytes Anti-Malware and perform another “Threat Scan” scan to verify that there are no remaining threats

STEP 4: Double-check for the Gen:Variant.Adware.Kazy infection with HitmanPro

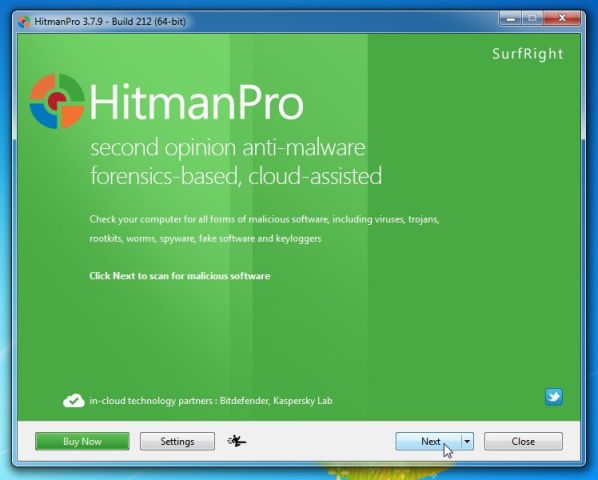

HitmanPro is a second opinion scanner, designed to rescue your computer from malware (viruses, trojans, rootkits, etc.) that have infected your computer despite all the security measures you have taken (such as anti virus software, firewalls, etc.). HitmanPro is designed to work alongside existing security programs without any conflicts. It scans the computer quickly (less than 5 minutes) and does not slow down the computer.

- You can download HitmanPro from the below link:

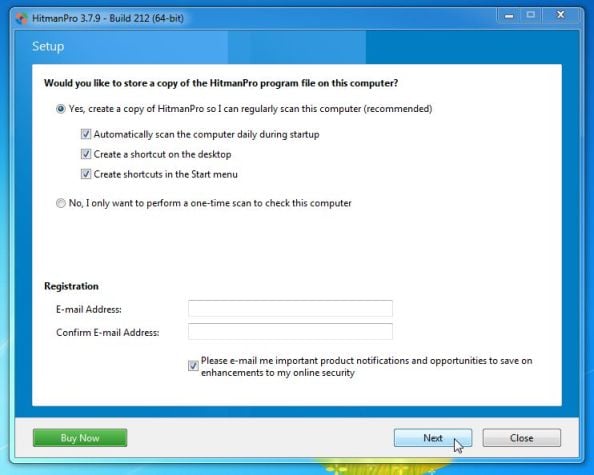

HITMANPRO DOWNLOAD LINK(This link will open a new web page from where you can download HitmanPro) - Double-click on the file named “HitmanPro.exe” (for 32-bit versions of Windows) or “HitmanPro_x64.exe” (for 64-bit versions of Windows). When the program starts you will be presented with the start screen as shown below.

![]()

Click on the “Next” button, to install HitmanPro on your computer.![]()

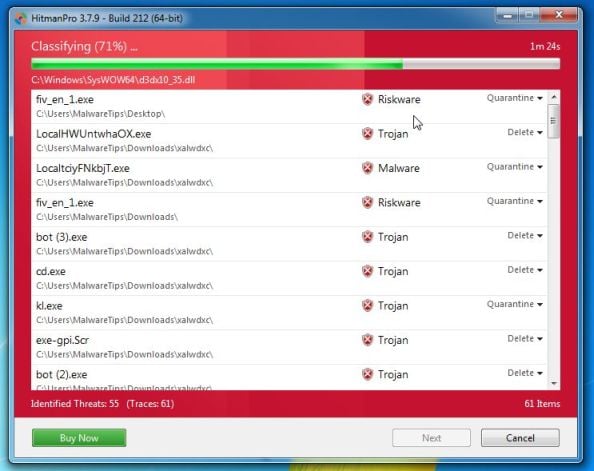

- HitmanPro will now begin to scan your computer for Gen:Variant.Adware.Kazy malicious files.

![]()

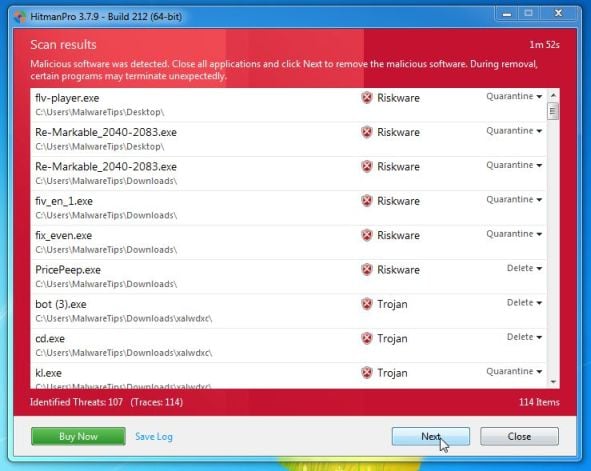

- When it has finished it will display a list of all the malware that the program found as shown in the image below. Click on the “Next” button, to remove Gen:Variant.Adware.Kazy virus.

![]()

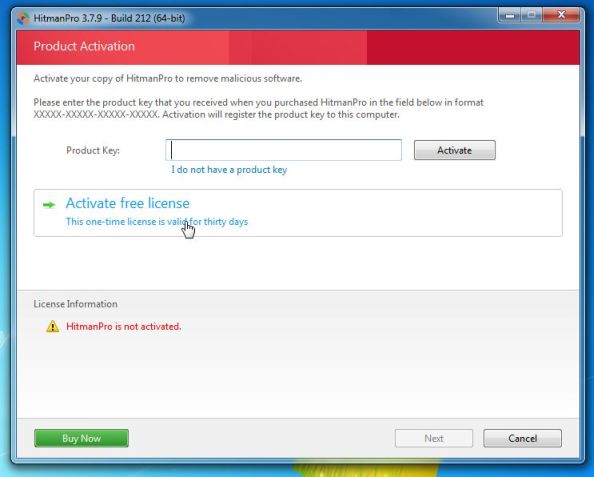

- Click on the “Activate free license” button to begin the free 30 days trial, and remove all the malicious files from your computer.

![]()

Your computer should now be free of the Gen:Variant.Adware.Kazy infection. If your current anti-virus solution let this infection through, you may want to consider purchasing the Premium version of Malwarebytes Anti-Malware to protect against these types of threats in the future, and perform regular computer scans with HitmanPro.

If you are still experiencing problems while trying to remove Gen:Variant.Adware.Kazy from your machine, please start a new thread in our Malware Removal Assistance forum.

It is your turn to help other people. We have written this guide to help people, however, we need your help to share this article. You can use the below buttons to share this article on your favorite social media site.

We really like the free versions of Malwarebytes and HitmanPro, and we love the Malwarebytes Premium and HitmanPro.Alert extra features.

Malwarebytes Premium sits beside your traditional antivirus, filling in any gaps in its defenses, providing extra protection against sneakier security threats. You can use Malwarerbytes on Windows, macOS, or Android devices.

Cisco

Не придуманные истории. Как я охотился на вирусы

Кто на кого охотился, впрочем, вопрос :)

Небольшое отступление от темы - для того, чтобы "попки были сухими и чистыми" я не пользуюсь резидентным антивирусом и сторонними программными брэндмауэрами. Не то, чтобы мне это запрещала религия. Скорее имеет место быть банальное разочарование. В большей степени от "тяжести" данных продуктов.

И это в лучшем случае. К примеру (не будем показывать пальцами) некоторые программные файрволы теряли свои защитные свойства при банальном изменении таблиц маршрутизации в ОС. Самолично отправлял разработчикам несколько баг репортов.

В конечном итоге это просто личный выбор. Можно конечно мириться и воспринимать поглощаемые этими продуктами системные ресурсы как плату за более или менее "безопасное" существование в сети. Ведь ни один антивирус исходя из принципов своей работы не даст 100-процентной защиты от вирусов. Ни один файрвол (тем более, скажем так, программный) не даст 100-процентной гарантии того, что рано или поздно до вашей машины не доберутся те или иные злодеи из вне.

Когда-нибудь я обязательно куплю себе ASA5505, а пока на моем вооружении встроенный и ограниченный брэндмауэр windows. В качестве антивирусного средства использую бесплатный CureIt от специалистов DrWeb. Ну и конечно наше главное оружие это собственные голова и руки.

Обладающий первым всегда в состоянии используя второе например запустить утилиту netstat

Или любую другую утилиту показывающую состоянии tcp/udp подключений. Я, например, частенько пользуюсь tcpview от Марка Руссиновича и Брюса Когсвела).

Кстати, не нужно воспринимать этот текст как однозначную методику. Это просто примеры ситуаций и варианты их решения, не более. В каждом конкретном случае обычно требуется персональный подход.

и убедиться, что ничего лишнего наружу "не слушает". "А как же руткиты?"-спросит образованный читатель. Они то себя постараются не дать обнаружить. Здесь мы можем применять тяжелую артилерию в виде соответствующего программного обеспечения (например AVZ, GMER), а можем и сами заглянуть под капот ядра системы и оценить, что же находится у нас в SSDT (например используя Kernel Detective).

Благо, мир так разнообразен - программного обеспечения такое количество, что вирусописатель не в состоянии предусмотреть все возможные ситуации, ожидающие его "шедевр" на территории жертвы. А потому только ну очень грамотно написанные зловреды никаким образом не проявляют свое присутствие в системе. Если вы вдруг обнаружили, что ОС ведет себя "не адекватно", показываем вам странные сообщения об ошибках, отдельные процессы в диспетчере задач потребляют аномально несвойственные им объемы памяти и процессорного времени, возможно, у вас на машине уже поселился нежелательный питомец.

Именно это и произошло в моем случае. На текущий момент мне не известен источник проникновения. Большая часть "лишних" служб у меня отключена, а часть обычно открытых портов закрыта через изменение соответствующих параметров в реестре.

Одним словом, уже не важно, был ли это недосмотр жены при посещении какого-либо сайта, или же тот внешний hdd полученный от коллеги с давно желанным софтом. :) Факт остается фактом - моя Windows XP стала вести себя странно. Анализ системных журналов намекает на то, что заражение произошло, вероятно, 13 апреля. Переодические краши программ, которые до этого вели себя совершенно стабильно, странные зависания OpenVPN клиента, непонятные ошибки.

Первое, что я сделал, заглянул в SSDT при помощи Kernel Detective. Большим специалистом внутренностей Windows я не являюсь, однако никакого криминала я там не обнаружил: несколько хуков все того же неуловимого SPTD драйвера Daemon Tools и только. Отлично. Посмотрим на открытые соединения в системе. Первое, что привлекло внимание, так это наличие открытого TCP порта за номером 15457 в процессе winlogon. Причем в апплете встроенного файрвола появилось исключение для этого порта, которое ко всему прочему нельзя удалить. Попался. CureIt запущен, а я пока ищу в сети, кто же может использовать данный порт. Безрезультатно. Зато CureIt даже при быстром осмотре находит большое количество win32.kkq.1 и сладкую парочку trojan.winspy.997 и trojan.winspy.1008 в неких setupapi.dll. Ага, этот самый файл фигурировал в сообщениях об ошибках ОС. Даю CureIt отработать. Теперь можно выполнить полную проверку. Только после этого перегружаем машину. Winlogon продолжает прослушивать порт. Это странно. Пришел черед утилиты autoruns из уже упомянутого комплекта от Марка Руссиновича. Однако никаких подозрительных библиотек (в соответствующей закладке autoruns) winlogon не подключает. Самое время вспомнить, что после того, как winlogon будет загружен, он выполняет приложение, записанное в ключе реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Wi ndows NT\CurrentVersion\Winlogon\Userinit. Обычно это штатный userinit. В моем случае пару userinit составил некий mpsbldq.dat, расположенный в подкаталоге AppPatch каталога ОС. Если заглянуть в файл первое, что бросается в глаза это секция PE заголовка .avira, а так же подпись файла - Panda Security S.L :):):) На всякий случай перегружаемся в безопасный режим, убираем сам файл и ссылку на него в реестре. Перегружаемся обратно. Угроза устранена. Следующим моим желанием было отправить данный файл на сервис virustotal и узнать подробнее, что это, т.к. выходит, что CureIt его не обнаружил. Однако сайт не открывался. Попытки открыть сайт DrWeb так же не увенчались успехом. Безусловно это странно. Ни через Firefox, ни через SRWare Iron сайты не открывались. Для начала я убедился, что DNS резолвер все еще функционален. Безусловно, я не знал, верные ли адреса возвращает мне nslookup, однако предположил, что раз она возвращает разные адреса для разных имен, резолвер не пострадал. Что же тогда? Пробуем сделать tracert . Что за чудеса - ни одного хопа. Значит, что-то с настройками роутинга. И верно, если заглянуть в таблицы маршрутизации по route print можно увидеть, что появилось порядка 60-70 постоянных маршрутов на целый ряд подсетей "заворачиваемые" на внутренний, не подключенный к интернету интерфейс. Что ж, удалять каждую запись мы не будем, а просто очистим содержимое ветки реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControl Set\Services\Tcpip\Parameters\Persistent Routes и перегрузим компьютер. Теперь недоступные ранее сайты открываются нормально. Попробуем загрузить подозрительный файл на virustotal. Сюрприз ! Ни один из антивирусов (с сигнатурами от 16 апреля) не опознал в нем зловреда. Что ж, самое время отправить заявку в DrWeb.

Вернемся к собственно заражению. Полная проверка CureIt запущенная ранее показала, что большая часть исполняемых файлов была заражена win32.kkq.1. Кстати, папа CureIt (по имени DrWeb :)) классифицирует этого зловреда как win32.expiro.22. Судя по всему вирус серьезно не искажает заражаемый файл, а лишь добавляет в файл секцию UPX0 (весьма странная попытка замаскироваться под пакер Upx) со своей тушкой, т.к. CureIt достаточно легко исцеляет зараженных.

Резюмируя выше написанное. Мне повезло :) win32.kkq.1 не удалили не единого файла, хотя легко мог бы это сделать. Пока я пытался понять, что же внедрилось в winlogon, это самое нечто могло совершенно спокойно пустить на смарку все старания CureIt. Судя по всему, в моем случае "зловреды" действовали группой - иначе как объяснить наличие нескольких копий winspy и неопознанного пока героя из winlogon.

Tермины & Определение

- RunPe

- Runpe - это часть кода которая инжектирует функциональную часть вируса в память выбранного процесса.

- Injection

- Процесс по размещения PayLoad в память выбранного процесса называется Инъекция т.е Injection

- Наиболее часто инъецированные процессы:

- svchost.exe

- Regasm.exe

- explorer.exe

- Браузер по умолчанию ( chrome.exe, opera.exe, firefox.exe, iexplorer.exe )

- itselt - т.е сам ( Имея в виду PayLoad инжектится в запущенный процесс )

- vbc.exe

- cvtres.exe

- PayLoad

- объясняя новичкам это означает, файл который вы выбрали для шифрования (т.е вирус)

- Ecryption

- Алгоритм который "Защищает" преобразовывает байты выбранного файла, делая их неузнаваемыми и полностью отличающими от оригинальных байтов файла.

- Stub

- Программа создаётся для того чтоб хранить зашифрованный файл (encrypted file) и при запуске инжектировать его в память

- Это где

- Private Stub

- Тоже самое, что и выше кроме того что вы должны быть единственным человеком, использующий этот Stub

- Kод в основном сильно отличается от "Публичных Стабов" что делает его труднее обнаруживаемой при сканирование

- Дальше придерживается "FUD" - Fully undetectet

Как всё это работает?

- Иллюстрация 1.1 демонстрирует что криптер делает с вашим сервером

- Определение Скантайма

- Файл при сканирование обнаруживаемый - означает: Если до того как его запустили Антивирус обнаруживает его или когда сканирование запущено файл был обнаружен и отмечена как Угроза

- Обнаружения при сканирование (Scantime Detect) вызваны видимыми инструкциями файла или "PE info" - как сборка/иконка, Клонированный сертификат, тип ресурсов и размер файла.

- В основном это означает что RAT/Server которую вы криптуете практический не отличается потому что файл был зашифрован Хреного плохо или для Антивирусов узнаваемым способом.

- Безопасные место где вы можете проверять Стаб на ScanTime Detection это:

- Oпределение Рантайма

- Файл при запуске обнаруживаемый - означает: Если файл был запущен и вашь Антивирус обнаружил его и отметил его как угрозу и Заблокировал, Остановил, Удалил его.

- Обнаружения при запуске (Runtime Detect) вызвано из за поведения. Восновом как ваш файл действует и выполняется может и вызвать обнаружение при запуске.

- Rat/Server который вы закриптовали влияют на обнаружение при запуске

- Если вы хотите избежать обнаружение при запуске (Runtime Detect) вы должны воздерживаться от перегруженных настроек. RootKit (руткит) вероятнее всего будут обнажении. Лучше всего использовать как можно меньше настроек/функций при создание вашего сервера и более из криптора. Почему? да потому что легко обнаружить поведение широко известного RAT-а, когда он некогда не был обновлён и изменён. Криптеры обновляются и модифицируются так что более надежнее использовать их настройки чтоб избежать Runtime Detect-а.

- Способ предотвратить некоторые Runtime Detect-и это Анти сканирование памяти (Anti Memory Scan). Которая в основном будет отказать в доступе к пространству памяти где ваш сервер будет работать.

- Безопасные место для сканирование Runtime Detection было Refud.Me но их Закрыли!

- Обнаружение

- Scantime

- Вызванное пользователем:

- Вызванное Криптером/програмистом(кодером):

- Runtime

- Вызванное пользователем:

- Выбирание всех возможных настроек в RAT.

- Выбор общих процессов для инжекта

- Здесь некоторые инструкции как исправить всё это:

- Избегайте инжекта в процессы как svchost.exe т.е известные

- Добавьте Задержку (30сек+) этим можно обходить Рантайм некоторых Антивирусов

- Добавьте хорошую информацию и иконку

- Вызванное Криптером/программистом(кодером):

- Чрезмерное использование Runpe без модификации

- Copy&Paste кода

- Долгое время не проверял Runtime Detection

Как не "развращать" ваш Server?

- Чего Следует избегать:

- Двойное криптование - С какой стати вы это делаете.

- Кликанье на каждую отдельную функцию в RAT и в Crypter-е тоже

- Важные Вещи, что нужно держать в уме:

- ваш файл Native или .NET/Мanaged?

- Является ли ваш файл .NET?

- Рекомендированно использовать для инекции "itself" использование других настроек может испортить вашь файл.

- Является ли ваш Файл Native?

- Рекомендованно не использовать для инекции "itself". Выберите что-то другое.

Почему Мой Файл уже не FUD?

- Очень важные факторы в том как быстро она детектится:

Это и есть работа криптора, они могут стать обнаруживаемы. Но Refud чистить его возможно, это делается менее чем за час!

Как не испортить вашему криптору FUD Time?

- Чего следует избежать:

- Запрещённые сайты для сканирования(здесь не все):

Загрузка ваших файлов на сайты Uploading Host Files

- Запрещённые сайты для загрузок ваших файлов(здесь не все):

Не отправляйте ваши файлы через Скайп! (Иллюстрация 1.2)

Иллюстрация 1.2:

- Дела которые необходимо делать:

- Каждый антивирус будет делится семплами с ваших ПК убедитесь, что вы отключили любую такую услугу на ваших AVs.

Как не надоедать владельцу криптера?

- Чего следует избегать:

Постить резултаты детекта на оф.сайте в комментариях ОСОБЕННО тогда когда эти детекты ваша вина.

- Дела которые необхадимо делать:

будь терпеливым Соблюдай правила Не будь идиотом Читайте все инструкции/видео уроки для настройки криптера а после этого общайтесь с саппортом для решение ваших проблем

Crypter Характеристики и описание:

- Startup инсталация:

Многие различные типы: Использование регистра(regedit), Задачи, Копирование файла в Startup фолдет, другие.

- Startup Persistence:

- Anti Memory Scan:

Чрезвычайно полезно для обхода RunTime Detect

- Elevate Process/Privileges:

- Critical Process:

- Mutex:

- Melt File:

- File Pumper:

- Compress:

- Icon or Assembly Cloner:

- Encryption Algorithm:

- Delay Execution:

Добавление 30+ секунд будет в некоторых случаях обходить RunTime Detection, верить этому или нет вам решать!.

- Binder:

- Downloader:

- USG – Unique Stub Generator:

В реале это функция прост изменяет имена переменных и какие-то методы.

- Fake Message Box:

- Hide File:

- Antis:

- Популярные Anti:

- Botkill:

- Spreaders:

- Копирует файл в тех местах, где он может заразить других пользователей.

- Спреадерс не работают так что не ебите себе мозгы

- Common spreaders:

- USB

- Rar/Zip

- Chat/IM (Skype, Facebook, Omegle, Twitter) -Spamming

- Junk Code:

- Добавляет безспалезний мусорний код для баипасса Scantime Detection

- Remove Version Info:

- Удаляет инфу о файле

- Require Admin:

- Запрашивает окно UAC с просьбой, чтобы запустить файл как Admin.

- Certifcate Clone/Forger:

- Добавляет сертификат к файлу

Читайте также: