Что за вирус umlzya

По мере того как число выявленных носителей коронавируса и умерших от COVID-19 в Европе стало приближаться, а затем и стремительно обгонять китайские цифры, в мире вновь заговорили о том, что Китай намеренно скрыл реальные масштабы эпидемии. Это утверждается и в новом докладе американской разведки, про который стало известно агентству Bloomberg. Эксперт, с которым поговорило Радио Свобода, считает, что реальных доказательств фальсификации Китаем данных пока не представлено.

По данным нескольких источников Bloomberg в американском правительстве, читавших доклад, представленные Китаем данные являются "фейком". Эти источники не стали раскрывать детали документа, отметив лишь, что он был передан Белому дому еще на прошлой неделе. Президент США Дональд Трамп заявил, что не видел доклада, но признал, что Китай, "мягко выражаясь", выставил положение дел с распространением коронавируса "в выгодном для себя свете".

28 марта с похожими обвинениями в адрес Китая – и снова со ссылкой на неназванные источники – сообщил британский таблоид Daily Mail. По сведениям издания, некие ученые рассказали премьер-министру Великобритании Борису Джонсону, что Китай мог занизить число подтвержденных случаев коронавируса "в 15–40 раз", а значит, и умерших в этой стране могло быть в разы больше, чем следует из официальных данных. Как пишет Daily Mail, Джонсон был "в ярости", услышав об этом – ведь реальная картина ситуации с эпидемией коронавируса могла бы позволить европейским странам лучше подготовиться к тому, что их ожидало. Министр юстиции Великобритании Майкл Гоув также заявил в интервью Би-би-си, что некоторые поступавшие из Китая данные "не давали ясного представления о природе вируса, его заразности и масштабах распространения".

Сторонники точки зрения о намеренном занижении Китаем данных о носителях коронавируса и числе жертв приводят несколько теорий в доказательство своей правоты. Первая теория связана с резким падением числа абонентов сотовой связи, о котором 23 марта заявило Министерство промышленности и информационных технологий Китая – на 21 миллион человек. Вторая касается числа жертв вируса в эпицентре пандемии, городе Ухань, где, по словам очевидцев, выстроились огромные очереди в похоронные дома: они стали отдавать родственникам полученный из крематориев прах умерших только недавно, после снятия жесткого карантина. В материале Радио Свободная Азия со ссылкой на китайских пользователей соцсетей и издание сaixin.com сообщается, что данные о количестве крематориев в городе и их мощности в сочетании со свидетельствами очевидцев могут говорить о 42 тысячах жертв коронавируса только в Ухане, в то время как официальные данные властей говорят о 2535 умерших в этом городе.

Руководитель Центра восточных исследований Высшей школы экономики в Москве, китаист Алексей Маслов в интервью Радио Свобода призывает сдержанно относиться к подобным теориям, но говорит, что основные сражения на этом поле боя начнутся после окончания пандемии, из которой Китай пока выходит не только моральным победителем, но и основным выгодополучателем.

– Насколько обоснованны подозрения в том, что китайские власти преуменьшили масштаб эпидемии коронавируса у себя в стране?

– Вообще, эти обвинения начались едва ли не с середины января, то есть тогда, когда Китай начал публиковать все официальные цифры. Сначала это высказывалось на уровне американских экспертов, потом вышло на уровень Белого дома, но мы не видели пока что ни одного реального доказательства, кроме того, что в среду было объявлено о некоем секретном докладе, которого, как оказывается, Трамп не видел. Очень интересно, что сам Трамп очень мягко уходит от ответа на вопрос, как он относится к тому, что Китай приуменьшил количество жертв. Он говорит, что доклада не видел, и наоборот, находится в постоянном контакте с председателем КНР Си Цзиньпином и так далее. То есть он не хочет обсуждать этот вопрос, потому что вопрос тонкий и болезненный. В чем болезненность вопроса? Во-первых, в 20-х числах февраля в Китае побывала очень большая комиссия ВОЗ, которая, как сказал один из ее руководителей, "мыли руки каждые 15 секунд", ходили в масках, всячески оберегались, и в целом они подтвердили те масштабы, о которых говорил Китай. Это не значит, что Китай дает абсолютно стопроцентно точную статистику по числу умерших и зараженных, но порядок цифр, скорее всего, он дает правильный. По крайней мере, ВОЗ ничего не обнаружил.

Откуда пошла история с неким замалчиванием количества жертв? Якобы в некоторых городах обнаружены видеосъемки с тысячами погребальных урн, хотя непонятно, с прахом эти урны или пустые. Это якобы одно из доказательств того, что в реальности жертв значительно больше. Здесь надо понимать, что, во-первых, очень многие погребальные обряды в период эпидемии были просто запрещены, тела кремировались, но похоронные обряды не проводились. Плюс к этому есть еще целый ряд косвенных свидетельств того, что Китай называет правильные цифры. Что касается количества телефонных абонентов, их база то уменьшается, то увеличивается, но в итоге мы не видим серьезного изменения. Мы знаем, например, что телефоны, которые в основном использовались для коммерческих покупок и продаж, для рекламы, во время эпидемии были отключены от сети, а сейчас, наоборот, возвращаются в сеть, потому что начинается нормальная деловая жизнь.

Я думаю, что здесь вопрос значительно более тонкий и большой. Понятно, что из той ситуации, которая складывается сегодня, Китай выходит как минимум экономическим победителем, несмотря на серьезное падение экономики. И следующим актом, когда коронавирус будет купирован, когда пройдет пик заболеваний и в США, и по всему миру, встанет вопрос: почему США не отреагировали вовремя на экономическую и эпидемиологическую угрозу, почему США не предложили ничего, а инициатором выступил Китай? В этот момент будет очень выгодно вернуться к вопросу о том, что Китай всех обманул, начать идеологическую атаку на Китай и, по сути дела, поставить Китай на место. США и ряд их союзников с разных сторон пытаются "раскачать" Китай и посмотреть, как он будет реагировать. Я думаю, что это начало очень большой кампании, которая будет длиться не один месяц.

– Насколько я понимаю, к разговорам о том, что Китай сильно занизил число и зараженных, и погибших, вернулись после того, как европейские цифры сначала достигли китайских, а потом стали резко их опережать, и власти этих стран сочли, что такого просто не может быть, что раз у нас жертв уже скоро будет в несколько раз больше, не может быть такого, чтобы в Китае их было настолько меньше, притом что они тоже ввели карантин далеко не сразу, и сначала, как мы знаем, пытались вообще скрыть сам факт того, что у них началась эпидемия.

– Чтобы понять ответ на этот вопрос, достаточно посмотреть на карантинную карту Китая. Если мы берем только провинцию Хубэй, там цифры скорости прироста заболевших и летальности практически такие же, как, например, в Испании, чуть ниже, чем в Италии, но в любом случае они довольно большие. Причем если брать сам город Ухань, там летальность составляла довольно высокую цифру, опять-таки сопоставимую с Италией. В общем, там, где вирус бродит, там, где он активен, где не были введены вовремя карантинные меры, там возникает та же самая картина, что и в Европе. Если же мы выходим за провинцию Хубей или, тем более, за город Ухань, то по Китаю летальность была очень низкой, меньше 1%. В результате так называемая "средняя температура по больнице", средняя летальность в Китае составляет 4,2%. Надо понимать, что из-за того, что одна провинция была целиком изолирована, причем изолирована жесточайшим образом, Китаю удалось получить невысокие усредненные цифры.

– Насколько вообще китайский карантин, если мы берем Ухань, был строже и жестче, чем карантин, например, в Италии или во Франции?

– Китай упустил первый этап, до 8 января, понимая, что начинается коронавирус, но не понимая его масштабы. Здесь тоже не надо обвинять китайцев в том, что они заранее обо всем знали: нет, не знали, они понимали, что идет какая-то эпидемия, но не понимали ее масштабов. Как только после 8 января масштабы стали понятны, тут же, моментально, просто буквально в несколько дней начинается жесткий карантин, и он начинается значительно быстрее, чем это было сделано в Италии и, например, в Испании. Китай не плавно входил в карантин, как, например, даже Россия, а пошел на очень серьезные издержки, не только экономические, но и социальные, практически не подготовив людей к нему и опустив железный занавес. Поэтому, например, экономический и социальный стресс были очень жесткими, компании не подготовились, люди не успели закупиться продуктами, и хотя потом эти проблемы были решены с помощью доставки, именно жесткость и, грубо говоря, попирание психологии неподготовленных к карантину людей привели к тому, что Китай среагировал быстрее, чем Италия. Более того, мы видим, что в Китае граждане сразу же стали относиться к этому очень серьезно, не танцевали на улицах, на балконах, более того, во многих домах, например, были отключены системы вентиляции, чтобы по вентиляционным трубам не распространялись вирусы, очень жестко проверялись любые попытки не только выйти на улицу, но и выйти в подъезды собственных домов, чтобы, грубо говоря, пообщаться на лестничной клетке с соседями. Поэтому я думаю, что меры в Китае были приняты и раньше, и жестче, – говорит Алексей Маслов.

Не исключено, что вскоре мир вновь начнет следить за статистикой из Китая пристальнее: в среду власти уезда Цзя в провинции Хэнань объявили о введении карантина в связи с новыми выявленными случаями заражения коронавирусом. В последние дни число новых выявленных носителей коронавируса в Китае колеблется в районе нескольких десятков, а умерших – не превышает 10, причем почти все они, как утверждают власти, были завезены в страну из других охваченных пандемией государств. Эксперты предупреждают, что вторая волна коронавируса и периодическое возвращение к массовой изоляции людей как к единственному способу борьбы с болезнью в отсутствие вакцины практически неизбежны. По состоянию на 2 апреля коронавирус был обнаружен почти у миллиона человек, из которых 50 тысяч умерли, а 200 – полностью вылечились. Более 700 тысяч по-прежнему борются с болезнью, пять процентов от этого числа – пациенты в тяжелом или критическом состоянии. Китай по числу выявленных случаев находится на 5-м месте в мире после США, Италии, Испании и Германии, по числу жертв коронавируса его также опережают уже 4 страны: Италия, Испания, США и Франция.

В нескольких словах: что такое трояны-вымогатели, почему о них надо знать и как от них защититься.

Этот текст предназначен для тех людей, которые либо вообще не слышали ничего о троянах-вымогателях, либо слышали, но особо не вникали. Здесь мы постараемся максимально просто и наглядно объяснить, что за звери такие трояны-вымогатели, почему их стоит опасаться и как от них защититься.

Ransomware, или трояны-вымогатели, — это разновидность зловредных программ, которая за последнее время из просто распространенной стала очень-очень распространенной.

По тому, как они портят жизнь людям, их можно разделить на два основных типа — шифровальщики (крипторы, cryptoransomware) и блокировщики (blockers, блокеры).

Шифровальщики, попадая на ваш компьютер, шифруют ценные файлы: документы, фотографии, сохранения к играм, базы данных и так далее — таким образом, что их нельзя открыть. То есть вы не сможете ими воспользоваться. А за расшифровку создатели шифровальщиков требуют выкуп — в среднем около $300, то есть совсем уж дешево от них не отделаться.

Блокировщики получили свое имя за то, что они просто блокируют доступ к устройству. То есть воспользоваться не получится не просто файлами, а всем компьютером целиком. Они тоже требуют выкуп, но обычно не такой большой, как шифровальщики.

Начнем с того, что вымогателей стало уж очень много и встречаются они уж очень часто. Они есть для всех операционных систем: для Windows, для Mac OS X, для Linux и для Android. То есть трояны-вымогатели встречаются не только для компьютеров, но и для смартфонов и планшетов. Больше всего их для Windows и Android.

К тому же заразиться довольно просто: трояны-вымогатели чаще всего попадают в компьютер, когда пользователи открывают нехорошие почтовые вложения, переходят по сомнительным ссылкам или устанавливают приложения из неофициальных источников. Но могут проникать и с абсолютно добропорядочных сайтов — например, злоумышленники навострились подсовывать их в рекламу.

Также преступники научились убеждать людей, что им предлагается скачать или открыть что-то полезное — письмо из банка, счет, какую-нибудь ценную программу и так далее. При этом на самом деле на компьютер попадает блокировщик или шифровальщик.

Пожалуй, главная проблема шифровальщиков состоит в том, что просто вылечить их вы не сможете. То есть если вы попытаетесь вылечить шифровальщика антивирусом или специальной утилитой, то у вас это, скорее всего, получится — вот только файлы это не вернет: они так и останутся зашифрованными.

Более того, заплатить выкуп — тоже не универсальное лекарство. Во-первых, это дорого. Во-вторых, это поощряет преступников делать новых и новых шифровальщиков. А в-третьих, это еще и не всегда помогает. Согласно нашей статистике, 20% тех, кто все-таки заплатил мошенникам выкуп, так и не получили обратно свои файлы. Просто потому, что преступники — это преступники. Не стоит ждать от них честности.

Если шифровальщик проник в систему и успел натворить дел, то просто так сами вы файлы не расшифруете. Вариантов, по сути, два. Можно, конечно, заплатить выкуп злоумышленникам, но мы бы этого делать не советовали по вышеуказанным причинам.

Не открывайте подозрительные вложения в почте, не ходите по сомнительным сайтам и не скачивайте программы с каких-либо сайтов, кроме официальных магазинов и сайтов самих разработчиков.

Регулярно делайте резервные копии важных файлов. Если все ваши файлы есть не только на компьютере, но и на отдельном жестком диске или в облаке, то можно просто вылечить шифровальщика и скопировать файлы обратно на компьютер.

На нашем блоге есть более подробный текст, из которого вы можете узнать больше о различных видах вымогателей и о том, откуда они берутся, а также почерпнуть еще несколько полезных советов по борьбе с ними. Ну а чтобы какой-нибудь новый шифровальщик не застал вас врасплох, советуем следить за новостями.

Вирус типа PUP.Optional является одной из самых, так сказать, противных зараз, которые можно подцепить в свою систему во время странствий в Интернете, как правило.

Так что это за вирус такой PUP.Optional? PUP.Optional — это не один определенный вирус, а целое семейство, в задачи которых входят огромное количество всяческих вредоносных действий. Вот известные свойства этих вирусов:

- Распространение рекламных баннеров на различных веб-ресурсах. Причем даже не важно — была ли там изначально реклама или нет.

- Изменение стартовой страницы браузера. Обычно, происходит замена на какие-то низкосортные рекламные сайты с кучей баннеров. Однако, порой стартовая страница может измениться на Mail.ru, Yandex и прочие крупные поисковики.

- Принудительный редирект пользователя при запуске браузера, опять-таки, на рекламные или даже вредоносные ресурсы в сети.

- На определенной стадии заражения, система начинает загружать без вашего ведома вредоносное программное обеспечение. Например, псевдо-защитные утилиты для компьютера и расширения для браузера, которые еще сильнее заражают систему.

- Перехват личной информации и данных пользователя.

- На самых поздних стадиях заражения вирусом PUP.Optional — замедление скорости работы компьютера и скорости Интернет-подключения.

Существует множество способов обзавестись этим нежеланным гостем в своей системе. Например, при входе на вредоносный сайт, при загрузке каких-то файлов с торрент-сайтов, при установке подозрительного программного обеспечения и видеоигр с тех же торрентов и тому подобное. В общем, попасть вирус PUP.Optional к вам может как и другой любой вирус — отовсюду.

Хочется сказать, что если не лечить этот недуг на своем компьютере и запустить его, то все может обернуться крайне трагично. Вот как выглядят компьютер, который был заражен PUP.Optional долгое время:

- Невероятно длинный по продолжительности запуск операционной системы.

- Трата огромного количества времени на выполнение любой задачи на компьютере, будь-то даже простой запуск Блокнота или Калькулятора.

- Моментально открывается браузер при запуске системы, который сразу же открывает с десяток вкладок-редиректов на вредоносные сайты.

- Область уведомления забитая кучей треев непонятных программ, обещающих обезопасить ваш компьютер.

- Постоянно забитый системный раздел вашего диска.

- Без остановки загруженные процессор, оперативная память и диск.

- и т.д.

Как видите, данную проблемы категорически нельзя пускать на самотек, иначе придется выходить из ситуации полным форматированием диска(так как вирус PUP.Optional и другие угрозы могут быть где-угодно) и переустановкой ОС.

Так как же удалить PUP.Optional? Откровенно говоря, задача далеко не самая простая, но все же выполнимая, если мы говорим о недавнем заражении.

Как удалить вирус PUP.Optional?

К сожалению, от вирусов наподобие PUP.Optional невероятно сложно избавиться. Легче всего осуществить эту задачу в самом начале, когда тот только проник в систему и не нанес ей еще существенного вреда. Начнем с самого простого.

Если вы недавно установили какую-то программу или же видеоигру, а затем у вас сразу же начала появляться реклама в браузере(или еще чего похуже), то логично предположить, что именно она являлась переносчиком вируса PUP.Optional. Удалите как установщики программ, так и сами установленные программы.

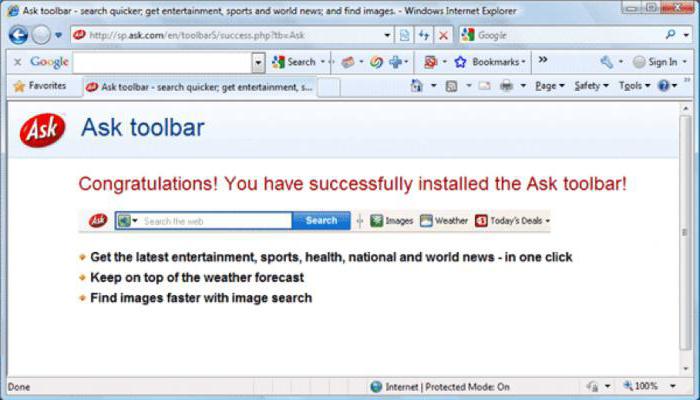

Особое внимание нужно обратить на наличие в системе различных тулбаров, которые могли быть установлены с программами. Появляются тулбары в системе обычно после установки какого-то бесплатного ПО, вместе с которым также в комплекте идет и тулбар. Некоторые из них действительно безвредны, но порой в них может содержаться вирус PUP.Optional.

Тоже самое относится и к программам непонятного происхождения и предназначения, которые могли быть установлены на ваш компьютер без вашего ведома. Программы по ускорению компьютера, его очистки, супер-поисковики и прочие подозрительные элементы — все это необходимо удалить.

Основное поле действия PUP.Optional — это браузер пользователя, который с появлением вируса становится рассадником рекламы. Как только с вашим браузером произошло это, нужно сразу же начинать его зачистку: полностью сбросить все настройки своего браузера, удалите из него все установленные расширения, удалите весь кэш, куки, историю и прочие данные.

Восстановив браузер буквально к его изначальному состоянию, откройте его и проверьте наличие надоедливых рекламных блоков или редиректов. Если ничего не помогло, то попробуйте выполнить переустановку браузера или же удалите его и пересядьте на другой.

Если не хотите бросать уже обжитый обозреватель, то можете попытаться установить на него расширения по блокировке рекламы, например, AdBlock. Да, такие расширения будут блокировать всплывающие рекламные блоки и редиректы(возможно), но вирус PUP.Optional все еще будет присутствовать в системе — просто будут блокироваться его последствия.

Пожалуй, антивирусы являются далеко не самым лучшим способом разрешения проблемы с вирусом PUP.Optional. В большинстве случаев, антивирусы не способны заметить проникшего в систему вредителя такого типа. Скажем, в 8 из 10 случаев вирусу удается избежать взора антивирусного ПО.

Однако, PUP.Optional все же может быть замечен им и именно поэтому мы рекомендуем вам провести полное сканирование системы на наличие вирусных угроз. Если вам повезет, то вы найдете вирус PUP.Optional. Как только это произойдет, удалите вирус с помощью самого антивируса или же зараженный элемент своими силами.

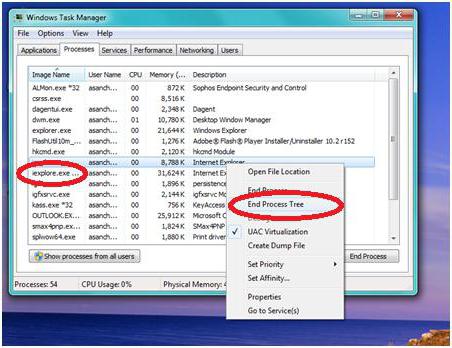

Также не исключены случаи, когда программы, содержащие в себе вирусы PUP.Optional, прописывают себя в Автозагрузку системы. При каждом входе в систему выполняется запуск программ, находящихся в Автозагрузке. Соответственно, если в Автозагрузке присутствует программа с вирусом PUP.Optional, то она будет постоянно загружаться в систему, тем самым давая волю этому рекламному вредителю.

Чтобы избавиться от такой программы, вам нужно удалить ее из Автозагрузки. Для этого сделайте следующее:

Довольно часто, в Автозагрузке также можно встретить ваш браузер, к которому будет применена особая команда, выполняющая редирект запущенного браузера на указанный веб-ресурс.

Если по каким-то причинам вы не можете удалить программу из Автозагрузки, то это можно выполнить с помощью Редактора Реестра Windows. Для этого сделайте следующее:

Рекламный вирус – это в интернете явление довольно часто встречающееся. Угрозы этого типа условно можно разделить на относительно безопасные (угонщики браузеров) и очень опасные (шпионы, вымогатели), которые способны блокировать работу системы разного рода сообщениями о том, что пользователь просматривал запрещенный контент, с последующим требованием уплаты какой-то суммы для разблокирования. Иногда они могут перехватывать пользовательские регистрационные данные некоторых сайтов или тех же социальных сетей и даже красть пароли, например от кредитных карт и т. д. Вирусы семейства PUP относятся и к тем, и к другим. Поэтому, как только были замечены первые признаки внедрения такого вируса и его воздействия на систему, необходимо срочно принимать меры. Но далеко не все средства защиты могут его определить, деактивировать или удалить с компьютера.

PUP.Optional: что это за вирус?

Прежде чем рассматривать сам вирус и методы его обезвреживания, следует разобраться со всей группой таких угроз. Вирусы семейства PUP являются потенциально нежелательными программами (английский термин Potentially unwanted program). Именно поэтому некоторые приложения, призванные обеспечить защиту персональных данных пользователя и компьютера в смысле воздействия на операционную систему, на стадии проникновения угрозы могут ее и не определять.

Разновидности угрозы

Если говорить о рассматриваемой угрозе, стоит учесть, что разновидностей этого вируса встречается достаточно много, но самыми распространенными считаются PUP.Optional.InstallCore и вариации RussAd, Distromatic, Ask и т. д.

Первая модификация является чистой воды угонщиком браузера, который, если его не удалить вовремя, может трансформироваться в шпиона, который, кроме добавления в браузеры огромного количества рекламы, начинает активно использовать конфиденциальные данные пользователя. Вторая модификация имеет название PUP.Optional.RussAd. Что это за вирус? От первого он отличается тем, что деактивирует в браузерах надстройку AdBlock, которая отвечает за блокирование всплывающих окон, разного рода появляющихся меню, баннеров и пр. Надстройка отключается, вместо иконки появляется пустой значок, при нажатии на который в браузере выдается сообщение о том, что веб-страница недоступна.

Признаки воздействия на систему

Теперь непосредственно об угрозе PUP.Optional. Что это за вирус и как он воздействует на систему? Точно так же, как и все остальные угонщики.

Сначала в браузере изменяется стартовая страница и установленная по умолчанию поисковая система, затем даже при посещении безвредных ресурсов браузер наполняется рекламой и постоянно всплывающими баннерами, производится самопроизвольное перенаправление на другие сайты, вплоть до тех, которые содержат опасные угрозы, и замедляется скорость подключения к интернету.

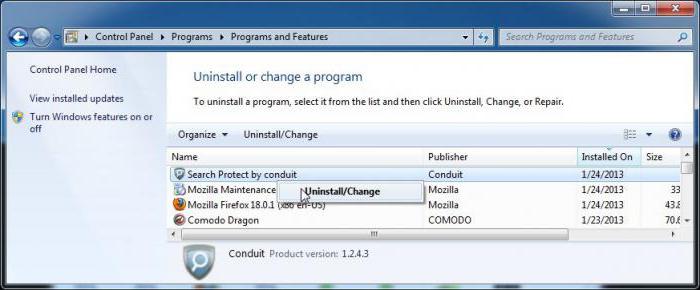

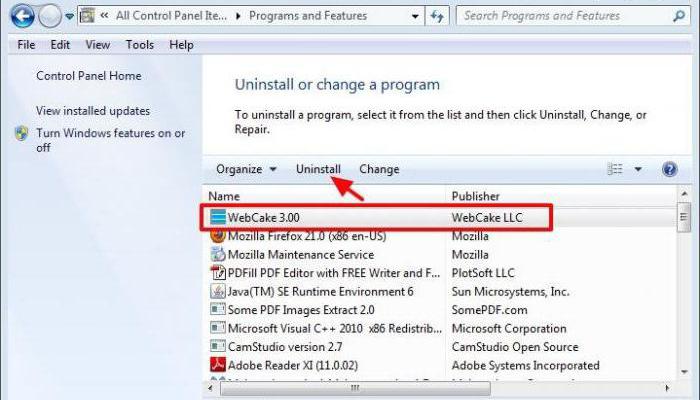

Но это только первые симптомы. Этот рекламный вирус в процессе внедрения в компьютерную систему устанавливает дополнительное программное обеспечение (обычно это апплеты Search Protect by conduit и WebCake 3.00), а также интегрирует дополнительные панели и надстройки в браузеры (Babylon Toolbar или разновидности под определенный браузер, например Babylon Chrome Toolbar). Таким образом, процесс обезвреживания вируса состоит именно в удалении всех этих компонентов.

Как удалить рекламный вирус с компьютера?

К сожалению, большинство антивирусных пакетов (за редким исключением) в борьбе с этой угрозой оказываются малоэффективными.

Поэтому в самом простом случае придется применять специализированные узконаправленные утилиты. Довольно неплохими средствами могут стать программные продукты Malwarebytes, например стационарный пакет Anti-Malware или портативная утилита AdwCleaner. А вот широко рекламируемую программу SpyHunter устанавливать не рекомендуется, хотя бы по причине того, что потом и от нее избавиться будет весьма проблематично.

Удаление средствами Windows

Теперь посмотрим, как удалить рекламный вирус с компьютера средствами системы, если сторонние программные средства защиты в виде сканеров не помогли. В Windows можно удалить компоненты угрозы PUP.Optional. Что это за вирус и какие дополнительные элементы были установлены, уже понятно.

Для удаления этих компонентов лучше использовать сторонние средства вроде iObit Uninstaller, с уничтожением остаточных файлов и ключей системного реестра, чтобы не заниматься этим вручную. По завершении можно переходить к следующему шагу.

Очистка и сброс настроек браузеров

Но предварительно нужно очистить историю посещений, удалить кэш и почистить файлы куки. Желательно также удалить все личные данные. После этого следует изменить стартовую страницу и произвести перезапуск системы.

Для полной надежности некоторые специалисты в области обезвреживания вирусных угроз рекомендуют полностью сбросить настройки браузеров. Для этого в любой программе этого типа используется специальная кнопка сброса (Reset).

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя. Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Где скачать дешифратор Crusis (Dharma)

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

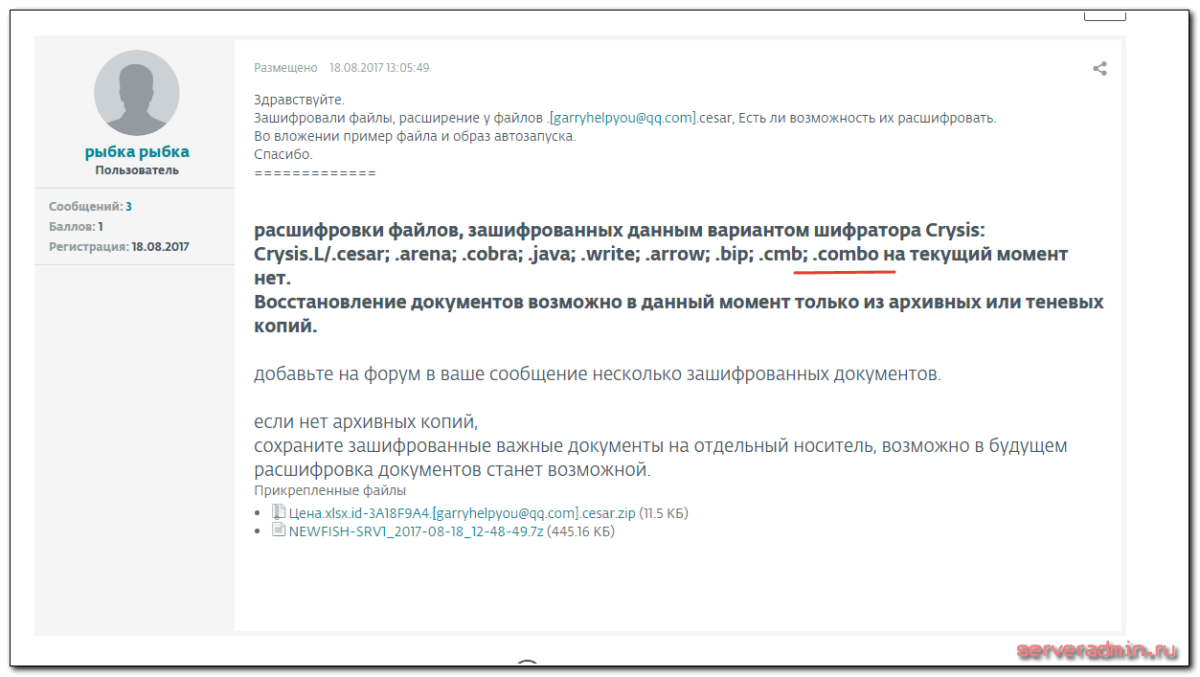

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос — как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Куда обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор у себя на компьютере и расшифровывает некоторые файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ, получаете дешифратор.

- Расшифровываете свои файлы и оформляете остальные документы.

Вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Читайте также: