Что за вирус worm vbs

Читайте, как удалить вирус преобразующий файлы и папки в ярлыки. Как восстановить данные, которые утеряны в результате деятельности такого вируса. Ваши файлы и папки на USB флешке или карте памяти стали ярлыками? USB флешка или карта памяти после подключения к компьютеру отображается как ярлык? Ищете как восстановить данные и удалить вирус, преобразовывающий файлы и папки в ярлыки? Вы используете антивирус, но компьютер все равно был инфицирован? К сожалению не все антивирусы могут защитить вас такого заражения.

Однако в отличие от вирусов шифровальщиков, этот тип вирусов достаточно безобидный и вы легко сможете восстановить данные и удалить сам вирус.

Разновидности вирусов ярлыков

На сегодня наиболее распространены 2 типа вирусов, создающих ярлыки: первые создают ярлыки вместо файлов и папок на флешке или карте памяти, другие создают ярлыки съемных дисков вместо самих флешек, внешних USB дисков и карт памяти.

Названия наиболее распространенных вирусов:

- Bundpil.Shortcu;

- Mal/Bundpil-LNK;

- Ramnit.CPL;

- Serviks.Shortcut;

- Troj/Agent-NXIMal/FakeAV-BW;

- Trojan.Generic.7206697 (B);

- Trojan.VBS.TTE (B);

- Trojan.VBS.TTE;

- VBS.Agent-35;

- VBS.Serviks;

- VBS/Autorun.EY worm;

- VBS/Autorun.worm.k virus;

- VBS/Canteix.AK;

- VBS/Worm.BH;

- W32.Exploit.CVE-2010_2568-1;

- W32.Trojan.Starter-2;

- W32/Sality.AB.2;

- Win32/Ramnit.A virus;

- Worm:VBS/Cantix.A;

Вирус, преобразующий файлы и папки в ярлыки

Этот вирус дублирует ваши файлы и папки, затем прячет и заменяет их. Вирус представляет комбинацию вирусов трояна и червя. Опасность заключается в том, что вы запускаете вирус каждый раз, когда хотите открыть ваш файл или папку. После запуска вирус распространяет себя заражая все большее количество файлов и часто устанавливает дополнительно вредоносное ПО которое может украсть данные о паролях и кредитных картах, сохраненных у вас на компьютере.

Вирус, преобразующий флешки и карты памяти в ярлыки

Это чистокровный троянский вирус, который скрывает любые съемные устройства, подключенные к компьютеру и заменяет их ярлыками этих устройств. Каждый раз кликая по ярлыку вы снова запускаете вирус, который ищет на вашем компьютере финансовую информацию и отправляет ее мошенникам, создавшим вирус.

Что делать в случае заражения

К сожалению не все антивирусы могут вовремя обнаружить опасность и защитить вас от инфицирования. Поэтому наилучшей защитой будет не использовать автоматический запуск съемных устройств и не кликать по ярлыкам файлов, папок или дисков. Будьте внимательны и не кликайте по ярлыкам, которые вы не создавали сами. Вместо двойного клика для открытия диска, кликните по нему правой кнопкой мышки и выберите Развернуть в Проводнике.

Восстановление данных удаленных вирусом

Для надежного восстановления данных удаленных таким типом вирусов используйте Hetman Partition Recovery. Поскольку программа использует низкоуровневые функции по работе с диском, она обойдет вирусную блокировку и прочитает все ваши файлы.

Загрузите и установите программу, затем проанализируйте зараженную флешку или карту памяти. Проведите восстановление информации до очистки носителя от вируса. Наиболее надежным вариантом лечения будет очистка флешки с помощью команды DiskPart, это удалит всю информацию на ней.

Удаление вируса с карты памяти или USB флешки

После восстановления данных с флешки вы можете её полностью очистить с помощью утилиты DiskPart. Удаление всех файлов и форматирование устройства может оставить вирус, который спрячется в загрузочном секторе, таблице разделов или на неразмеченной области диска. Как правильно очистить флешку смотрите в видео.

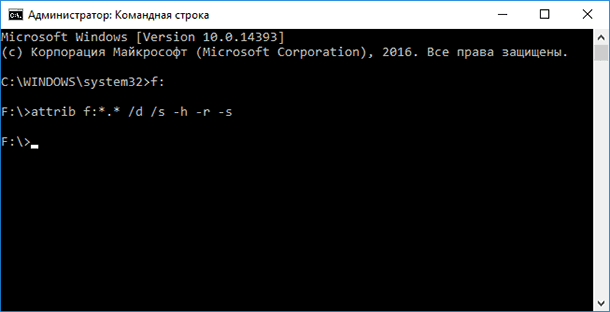

Удаление вируса с флешки с помощью командной строки

Данный способ не позволяет гарантированно очистить флешку от всех видов вирусов, но сможет удалить вирус, который создает ярлыки вместо файлов. Вам не нужно будет скачивать и устанавливать сторонние утилиты, удаление производится с помощью встроенного в любую версию Windows инструмента.

Кликните правой кнопкой мышки по меню Пуск и запустите командную строку от имени администратора.

Введите команду f: и нажмите Enter (где f – это буква флешки зараженной вирусом).

Введите команду: attrib f:*.* /d /s -h -r –s и нажмите Enter:

- –h: показывает все скрытые файлы на флешке;

- –r: убирает параметр только для чтения;

- –s: убирает параметр системный со всех файлов.

Удаление вируса с компьютера

Наиболее простым и надежным способом очистки компьютера от вируса будет полная переустановка Windows с удалением системного раздела.

Но если вы являетесь опытным пользователем, вы можете опробовать следующий способ:

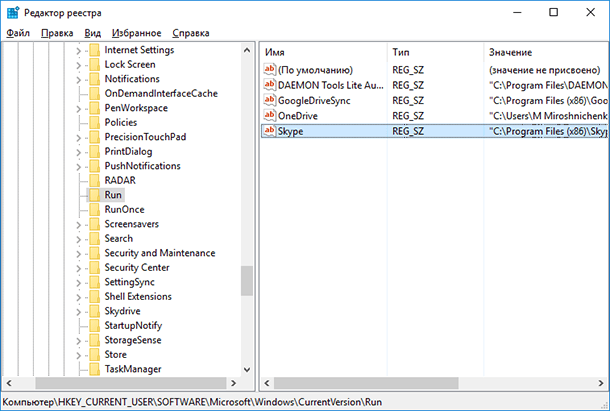

Отключите запуск вируса при старте Windows в реестре. Нажмите клавиши Win + R, в появившемся окне введите regedit и нажмите Enter. Перейдите к ключу HKEY_CURRENT_USER / Software / Microsoft / Windows / CurrentVersion / Run.

Просмотрите все ключи, которые находятся в этом разделе. Если вы видите необычное название или расположение программы – удалите запись. Часто вирусы прячутся под автоматически сгенерированными названиями, например – sfdWQD234dcfF. Любые ключи, которые запускают VBS, INI, LINK или EXE файлы потенциально опасны. Однако только вы знаете какие программы установлены на компьютере и должны загружаться при старте Windows, поэтому вы должны сами принять решение об удалении того или иного ключа. Для удаления выделите ключ левой кнопкой мышки и удалите его кнопкой Del.

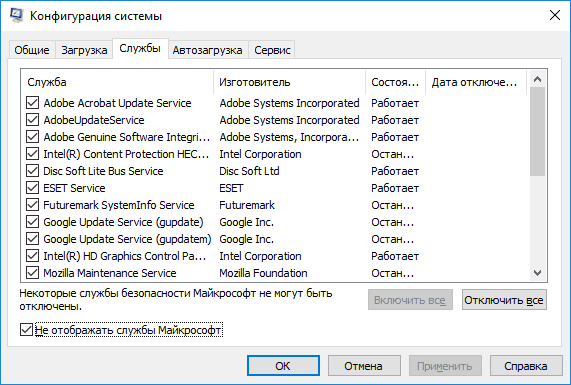

Отключите запуск вируса через службы Windows. Нажмите клавиши Win + R, в появившемся окне введите msconfig и нажмите Enter. В открывшемся окне перейдите на вкладку Службы. Просмотрите их и отключите все подозрительные.

Отключите приложения, запускаемые автоматически через диспетчер задач (для Windows 8и старше). Нажмите Ctrl + Shift + Esc и перейдите на вкладку Автозагрузка. Для отключения подозрительного приложения по нему нужно кликнуть правой кнопкой мышки и выбрать Отключить.

![]()

Всем привет !

[bimg=25%|fright]http://safezone.cc/attachments/cherv-jpg.21405/?temp_hash=e65dcf6b9a7e2d9eb43416bd87d5e7d2[/bimg]

В сегодняшнем меню будет подан на растерзание Worm.VBS.Dinihou.dt (по классификации Kasperky) с компонентами Worm:VBS/Jenxcus.

Целевое назначение: клиент, выполняющий различные команды с удаленного сервера.

Расшифровка скрипта после запуска происходит не сразу, а через 5 минут (возможно, защита от поведенческого анализа).

Устанавливает соединение с сервером по специальному порту и передает в качестве user-агента информацию о системе:

- серийные номера дисков;

- имя компьютера и пользователя;

- версия ОС;

- имена антивирусов;

- запущен ли червяк со съемного диска (проверка любопытная: расположен ли скрипт в корне диска).

После чего он превращается по сути в сервер, запрашивая каждые 5 секунд такие команды на исполнение:

[bimg=09%|fright]http://safezone.cc/attachments/serv_comm-png.21408/?temp_hash=e65dcf6b9a7e2d9eb43416bd87d5e7d2[/bimg]

- открыть / выполнить файл (программу);

- обновление тела скрипта и его перезапуск;

- удаление скрипта с исправлением последствий его работы (если не учитывать команды с сервера);

- выгрузка произвольного файла;

- скачивание файла и затем его запуск (с произвольного адреса или сервера злоумышленника по указанному порту);

- перечисление дисков и их типов;

- листинг файлов и папок в указанной директории (с отображением их атрибутов и размера);

- список процессов (имя, ProcessID, полный путь к образу);

- выполнить консольную команду или файл с отправкой на сервер результата вывода консоли;

- удалить файл или папку;

- завершить процесс принудительно с всеми дочерними экземплярами;

- заснуть на N секунд.

Выполнение каждой команды сопровождается повторной отправкой информации о системе (данные генерируются только один раз за работу скрипта).

К моменту тестирования командный сервер уже был неактивен.

1) Автозапуск:

Помещает свою копию:

- в папку "%programdata%" (или "%temp%", если первая не существует), которую прописывает в ключи автозапуска.

- в папку "Автозагрузка".

2) Самовосстанавливление:

Восстанавливает тело, если удалить скрипт, не завершив процесс.

Есть защита от одновременного запуска из нескольких папок (именно папок, а не экземпляров процесса).

По причине ошибки реализации, после перезагрузки работают одновременно 2 экземпляра процесса.

Если подключен съемный накопитель, копирует себя в его корень.

Для каждого файла или папки первого уровня (на выбор)* создается ярлык, маскируя свою иконку под изображение соответствующего типа файла, взятого из реестра.

Настоящим файлам/папкам присваивает атрибут скрытый и системный.

При клике по такому ярлыку сначала запускается вредоносный скрипт и за ним сразу же оригинальный файл.

Все происходит в свернутом режиме, поэтому пользователь может не сразу заметить подмены.

Разницу можно увидеть только по наличию стрелочки на пиктограмме иконки

Это говорит о том, что файл является ярлыком (кстати, это не есть 100% гарантия, т.к. стрелочку можно замаскировать).

* Мне в руки попал скрипт, у которого отключено создание ярлыков. Остался только сам код, но есть переключатель в шапке кода.

Т.к. предусмотрено автообновление тела скрипта, автор может быстро изменять его поведение.

Здесь у автора своеобразный почерк. Обычно в поле объект ярлыка путь прописывают в кавычках вида:

Часто автора таких творений оставляют особый маркер, который проверяется.

И если он есть, то скрипт не делает ничего плохого.

Может, это защита вирусописателей самих от себя

Этот скрипт использует интересную проверку:

- если нельзя изменить его тело (в папке %programdata%), например поставив галку "Только для чтения",

то будет записано в реестр время запуска* и более никаких вредоносных действий не произойдет.

* При каждом запуске скрипт записывает свое имя файла, дату запуска, а также запущен ли он с флеш-носителя,

в раздел реестра: HKEY_LOCAL_MACHINE\software\

Функция удаления:

Червь имеет функцию самоуничтожения, если такая команда поступит с сервера:

- удаляются сами файлы скрипта;

- удаляется запись об автозагрузке.

В дополнение:

- удаляются ярлыки со съемных накопителей;

- снимаются все атрибуты с файлов и каталогов в корне съмного накопителя.

Поскольку вирус распространяется через съемные накопители,

рекомендую запретить запуск исполняемых файлов с таких носителей, настроив групповые политики*:

- войдите в редактор групповых политик (Нажимаем комбинацию клавиш Win + R, затем вводим gpedit.msc)

- пройдемся по дереву -> Конфигурация компьютера -> Параметры безопасности -> Политика ограниченного использования программ

- Действие -> "Создать политику"

- Дополнительные правила -> Нажимаем "Действие" -> Создать правило для пути -> Путь указываем, например: F:\

где F - буква флеш-накопителя; Уровень безопасности -> выбираем "Запрещено".

Желательно проделать тоже самое с другими буквами дисков (кроме логических), с которыми может быть ассоциирован новый флеш-накопитель.

* Групповые политики недоступны для Home-редакций ОС. Для таких систем в качестве превентивной меры Вы также можете:

1) Запретить автозапуск, запустив через консоль (Win + R, ввести CMD), введя команду:

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer /v NoDriveTypeAutoRun /t REG_DWORD /d 221 /f

Рекомендации по удалению вируса:

1. Разорвать подключение к интернету.

2. Отключить автозапуск со съемных накопителей.

3. Подключить зараженный съемный носитель.

4. Открыть диспетчер задач (Ctrl + Shift + Esc), перейти во вкладку "Процессы" и завершить все процессы с именами wscript.exe и cscript.exe

Это остановит выполнение полученных от сервера команд.

5. Загрузить Sysinternals Autoruns. Снять галочку с записей, которые запускают процесс wscript.exe / cscript.exe / cmd.exe или файлы скриптов .VBS

6. Запустить командную строку (Win + R, ввести CMD), ввести команду, подтвердив кнопкой ENTER:

где F - нужно поменять на букву диска съемного накопителя.

7. Откройте флешку и удалите все ярлыки (у них на пиктограмме будет отображатся знак стрелочки).

Для удобства отсортируйте файлы по признаку "Тип": Вид -> Таблица, нажмите на название колонки "Тип".

8. Обратиться в раздел помощи в профессиональном лечении системы от вирусов*.

* Этот червь может выполнять команды с сервера на любой вкус, поэтому заранее неизвестно, какой вред он причинил.

Как удалить virus.lnk.vbsworm.b (шаг за шагом)

virus.lnk.vbsworm.b – очень печально известный компьютерный вирус, который относится к категории вирусов троянских коней. Он имеет возможность изменять всю версию Windows, такую как Windows XP, Vista, 7, 8, 8.1 и Windows 10. Он поставляется на ПК в виде пакетов бесплатной или условно-бесплатной программы. Он отключит некоторые из законных файлов, запущенных на вашем компьютере, таких как антивирус, брандмауэр, панель управления и т. Д. Он может изменить ваш системный реестр, который автоматически перезагружает ваш компьютер в определенные периоды времени. Он может заражать / повреждать ваши личные файлы, включая изображения, текст, документы, аудио, видео, html, css, ppt, xlx и другие файлы вашей системы. Это может повредить ваши исполняемые файлы и отображать сообщения об ошибках при попытке открыть такие поврежденные файлы.

virus.lnk.vbsworm.b – очень жесткий вирус, созданный Cyber crooks. Его основным мотивом является сбор вашей важной информации, такой как пароль, идентификатор входа, поисковые запросы, географическое расположение, посещаемые веб-сайты, IP и MAC-адрес, поиск по URL-адресам, банковская информация, сведения о кредитной карте и дополнительная информация. Он может заразить ваш главный браузер. Это может заставлять вас посещать взломанные веб-сайты или неизвестный домен. Вы можете увидеть огромное количество рекламных объявлений в виде предложений, баннеров, купонов и других объявлений на сайтах, которые вы посещаете. Cyber crooks рекламируют сторонние веб-сайты в вашем браузере, которые можно перенаправить принудительно. Они могут предоставить вам всю важную и конфиденциальную информацию о хакерах или неизвестных пользователях, которые могут быть использованы ими неправильно.

virus.lnk.vbsworm.b может украсть вашу личность и удалить все ваши файлы навсегда. Это в основном происходит на вашем компьютере через электронную почту спама, вложения, зараженные медиа (CD, DVD, USB дисков, карт памяти SD и другие), играть в онлайн игры, загрузки фильмов, музыки, игр и PDF, посещенных взломанные сайты, торрент или порно сайты и многое другое. Означает, что этот вирус может происходить из разных онлайн-источников случайно. Вы должны быть осторожны при установке бесплатных программных пакетов. Вы можете выбрать рекомендуемые настройки пользовательских / предварительных настроек для установки бесплатного программного обеспечения. Если эти параметры не заданы, вы можете отменить процесс установки бесплатного ПО. Если вы обнаружили эту вредоносную программу на своих компьютерах, вы должны немедленно избавиться от virus.lnk.vbsworm.b.

План а: избавиться от virus.lnk.vbsworm.b с ручным процессом (рекомендуется кибер экспертов и топ техников только)

План б : удалить virus.lnk.vbsworm.b с ПК Windows, используя средство автоматического удаления (сейф и легко для всех пользователей ПК)

Перед выполнением ручного процесса, есть несколько вещей, которые должны быть подтверждены. Во-первых, это, что вы должны иметь технические знания и Рик опыт удаления ПК вредоносных программ вручную. Необходимо иметь глубокие знания записей системного реестра и файлов. Должны иметь возможность отменить неправильные шаги и должны знать возможные негативные последствия, которые могут возникнуть из вашей ошибки. Если вы не выполняете эти базовые технические знания, план будет очень рискованно, и его следует избегать. В таком случае он настоятельно рекомендуется включить для Plan B, который легче и поможет вам обнаружить и удалить virus.lnk.vbsworm.b легко с помощью автоматического инструмента. (С SpyHunter и RegHunter)

4. Выберите virus.lnk.vbsworm.b и щелкните правой кнопкой мыши, чтобы удалить его. Аналогичным образом другие подозрительные программы и файлы можно исключить аналогичным образом.

На Chrome: Открыть Google Chrome > нажмите меню Chrome > выберите Инструменты > щелкните расширение > выберите virus.lnk.vbsworm.b расширения > корзину

На Firefox: Откройте Firefox > перейти на правом углу, чтобы открыть меню браузера > выберите Дополнения > выбрать и удалить расширения virus.lnk.vbsworm.b

3. Обнаружение записи реестра, созданные virus.lnk.vbsworm.b и тщательно удалить их по одному

1. Нажмите на кнопку Загрузить, чтобы безопасно скачать SpyHunter.

2. Запустите SpyHunter-Installer.exe установки SpyHunter, с помощью установщика программного обеспечения Enigma.

3. После завершения установки получает SpyHunter для сканирования компьютера и поиск глубоко, чтобы обнаружить и удалить virus.lnk.vbsworm.b и связанные с ней файлы. Любые вредоносные программы или потенциально нежелательные программы автоматически получить отсканированы и обнаружены.

Шаг 2. Используйте RegHunter для максимизации производительности ПК

1. Нажмите, чтобы скачать RegHunter вместе с SpyHunter

2. Запустите RegHunter-Installer.exe для установки RegHunter через установителя

После завершения процесса установки получает нажмите проверки для параметра реестра ошибок. Будут получать обнаружены подозрительные параметры реестра и системных ошибок.

быстро будет получить завершен процесс сканирования. Нажмите на кнопку исправить все ошибки, чтобы исправить реестр поврежден и уничтожены virus.lnk.vbsworm.b.

Название угрозы: Worm.VBS.Dinihou

Исполяемый файл: (randomname).exe

Тип угрозы: Adware

Затронутые ОС: Win32/Win64 (Windows XP, Vista/7, 8/8.1, Windows 10)

Способ заражения Worm.VBS.Dinihou

устанавливается на ваш компьютер вместе с бесплатными программами. Этот способ можно назвать "пакетная установка". Бесплатные программы предлагают вам установить дополнительные модули (Worm.VBS.Dinihou). Если вы не отклоните предложение установка начнется в фоне. Worm.VBS.Dinihou копирует свои файлы на компьютер. Обычно это файл (randomname).exe. Иногда создается ключ автозагрузки с именем Worm.VBS.Dinihou и значением (randomname).exe. Вы также сможете найти угрозу в списке процессов с именем (randomname).exe или Worm.VBS.Dinihou. также создается папка с названием Worm.VBS.Dinihou в папках C:\Program Files\ или C:\ProgramData. После установки Worm.VBS.Dinihou начинает показывать реламные баннеры и всплывающую рекламу в браузерах. рекомендуется немедленно удалить Worm.VBS.Dinihou. Если у вас есть дополнительные вопросы о Worm.VBS.Dinihou, пожалуйста, укажите ниже. Вы можете использовать программы для удаления Worm.VBS.Dinihou из ваших браузеров ниже.

Скачайте утилиту для удаления

Скачайте эту продвинутую утилиту для удаления Worm.VBS.Dinihou и (randomname).exe (загрузка начнется немедленно):

* Утилита для удаления был разработан компанией EnigmaSoftware и может удалить Worm.VBS.Dinihou автоматически. Протестирован нами на Windows XP, Windows Vista, Windows 7, Windows 8 и Windows 10. Триальная версия Wipersoft предоставляет функцию обнаружения угрозы Worm.VBS.Dinihou бесплатно.

Функции утилиты для удаления

- Удаляет файлы созданные Worm.VBS.Dinihou.

- Удаляет ключи реестра созданные Worm.VBS.Dinihou.

- Активируйте активную защиту для предотвращения заражения.

- Решите побочные проблемы с браузерами (реклама, перенаправления).

- Удаление гарантировано - если Wipersoft не справляется обратитесь за бесплатной поддержкой.

- Тех. поддержка в режиме 24/7 включена в предложение.

Скачайте Spyhunter Remediation Tool от Enigma Software

Скачайте антивирусные сканер способный удалить Worm.VBS.Dinihou и (randomname).exe (загрузка начнется немедленно):

Функции Spyhunter Remediation Tool

- Удаляет файлы созданные Worm.VBS.Dinihou.

- Удаляет ключи реестра созданные Worm.VBS.Dinihou.

- Устраняет браузерные проблемы.

- "Утилита для удаления тулбаров" поможет избавиться от нежелательных дополнений.

- Удаление гарантировано - если Spyhunter Remediation Tool не справляется обратитесь за бесплатной поддержкой.

- Тех. поддержка в режиме 24/7 включена в предложение.

We noticed that you are on smartphone or tablet now, but you need this solution on your PC. Enter your email below and we’ll automatically send you an email with the downloading link for Worm.VBS.Dinihou Removal Tool, so you can use it when you are back to your PC.

Наша служба тех. поддержки удалит Worm.VBS.Dinihou прямо сейчас!

Здесь вы можете перейти к:

Как удалить Worm.VBS.Dinihou вручную

Проблема может быть решена вручную путем удаления файлов, папок и ключей реестра принадлежащих угрозе Worm.VBS.Dinihou. Поврежденные Worm.VBS.Dinihou системные файлы и компоненты могут быть восстановлены при наличии установочного пакета вашей операционной системы.

Чтобы избавиться от Worm.VBS.Dinihou, необходимо:

1. Остановить следующие процессы и удалить соответствующие файлы:

Предупреждение: нужно удалить только файлы с именами и путями указанными здесь. В системе могут находится полезные файлы с такими же именами. Мы рекомендуем использовать утилиту для удаления Worm.VBS.Dinihou для безопасного решения проблемы.

2. Удалить следующие вредоносные папки:

3. Удалить следующие вредоносные ключи реестра и значения:

что за код подскажите )

вроде какой то вирус никак не удаляется

все файлы и папки становятся ярлыками

попробовала удалить с cmd не получается

антивирус беспомощен не видит

Архив FUST, формат папок VBS

Добрый день! На работе на флеш карту подхватил вирус который все папки перевел в формат vbs и.

вирус vbs

Доьрого времени суток. Недавно обнаружил виру с на пк. Он всемфайлы,которые загружаю на флешку.

Вирус vbs.worm.37

Заражен телефон. При подключении к компьютеру 2 съемных носителя - внутренняя память и внешняя sd.

Вирус VBS:Malware-gen

Здравствуйте. Со вчерашнего дня стало регулярно выскакивать предупреждение от Аваста. Скрин.

Внимание! Рекомендации написаны специально для этого пользователя. Если рекомендации написаны не для вас, не используйте их -

это может повредить вашей системе. Если у вас похожая проблема - создайте тему в разделе Лечение компьютерных вирусов и выполните Правила запроса о помощи.

____________________________________________

2. После перезагрузки, выполните такой скрипт:

3. Повторите логи AVZ (стандартный скрипт 2) и RSIT.

Добавлено через 1 час 9 минут

4. Содержимое любого файла вида C:\Windows\system32\netcfg-. txt покажите

Sandor, я отправила карантин по указанному адресу , но незнаю как отсюда удалить

новые логи сейчас сделаю (еще раз ) и выложу

| 09.10.2013, 23:06 |

| 09.10.2013, 23:06 |

|

Заказываю контрольные, курсовые, дипломные и любые другие студенческие работы здесь. вирус Win32: RmnDrp и VBS: Агент-КЗ [Trj] Удалить вирус VBS.Worm.37 с флешки и ноутбука Вирус создает на флешках файлы с названиями папок и расширением .vbs Читайте также:

|