Cryptoprevent защита от вирусов шифровальщиков

О вирусах-вымогателях в криптосообщества активно заговорили в мае 2017 года. В это время вирус WannaCry быстро распространился по компьютерным сетям. Он заражали компьютеры на Windows, шифровал файлы на жестком диске ПК, а затем требовал выкуп в биткоинах за засшифровку.

Это краткий принцип действия шифровальщиков. В этой статье разберемся, что такое WannaCry, как лечить зашифрованные компьютеры и что рассказывает source code вируса.

Читайте в статье

Каналы заражения

Технически, вектор атаки или заражения — это средство, с помощью которого вымогатели получают доступ. Самые популярные:

Феномен WannaCry

Несколько факторов привлекли внимание к WannaCry. В первую очередь из-за того, что он заразил крупнейшие компании. В их числе Британская национальная служба здравоохранения. Вирус-шифровальщик эксплуатировал уязвимость Windows, которая была впервые обнаружена Агентством национальной безопасности США. Symantec и другие исследователи безопасности связывали его с Lazarus Group — организацией, которая занимается киберпреступностью и может быть связана с правительством Северной Кореи.

WannaCry Ransomware состоит из нескольких компонентов. Он попадает на зараженный компьютер в форме дроппера. Это отдельная программа, которая извлекает встроенные в нее компоненты приложения. Эти компоненты включают в себя:

- приложение, которое шифрует и дешифрует данные,

- файлы, содержащие ключи шифрования,

- копию Tor.

Как WannaCry выбирает компьютеры?

Вектор атаки для WannaCry более интересен, чем сам шифровальщик. Уязвимость, которую использует WannaCry, заключается в реализации Windows протокола SMB. Он помогает различным узлам сети взаимодействовать, а реализацию Microsoft можно обмануть специально созданными пакетами для выполнения любого кода.

Считается, что Агентство национальной безопасности США обнаружило эту уязвимость уже давно. Вместо того, чтобы сообщить общественности, оно разработало код под названием EternalBlue. Этот эксплойт, в свою очередь, был похищен группой хакеров. Shadow Brokers, название этой группы, создали пост 8 апреля 2017 на Medium (это сообщение полно политики, в нем заявлена позиция этой группы. Мы не будем переводить текст, там есть и отрывок про отношение к России, так как опасаемся, что это будет звучать экстремистски).

В Microsoft обнаружили уязвимость за месяц до этого и выпустили патч. Тем не менее это не помешало WannaCry, который опирался на EternalBlue, быстро распространиться по устройствам. После этого Microsoft обвинила правительство США, что оно не поделилось информацией об этой уязвимости раньше.

Хатчинс не только обнаружил жестко запрограммированный URL-адрес, но и заплатил 10,96 долларов и открыл там сайт. Это помогло замедлить распространение вредоносного ПО. Вскоре после того, как его признали героем, Хатчинс был арестован за то, что предположительно разрабатывал вирусы в 2014 году.

Symantec считают, что код вируса может иметь северокорейское происхождение. WannaCry бродил по сети в течение нескольких месяцев, прежде чем началась эпидемия. Это более ранняя версия вредоносного ПО, получившая название Ransom.Wannacry. Она использовала украденные учетные данные для запуска целевых атак. Использованные методы похожи на Lazarus Group.

Lazarus Group является хакерской группировкой, которая связана с Северной Кореей. В 2009 году они проводили DDoS-атаки на правительственные компьютеры Южной Кореи, затем атаковали Sony и банки.

Но так как исходный код вируса был открыт, нельзя точно приписать атаку кому-либо.

WannaCry source code

Немного технических деталей.

Имя вируса: WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY

Вектор: Все версии Windows до Windows 10 уязвимы, если не исправлены для MS-17-010.

Выкуп: от 300 до 600 долларов. В вирусе есть код для удаления файлов.

Backdooring: червь проходит через каждый сеанс RDP в системе, чтобы запустить вымогателя от имени этого пользователя. Он также устанавливает бэкдор DOUBLEPULSAR. Это делает восстановление труднее.

Каждое заражение генерирует новую пару ключей RSA-2048:

- Открытый ключ экспортируется как BLOB-объект и сохраняется в 00000000.pky.

- Закрытый ключ шифруется с помощью открытого ключа вымогателя и сохраняется как 00000000.eky

Каждый файл зашифрован с AES-128-CBC, с уникальным ключом AES на файл. Каждый ключ AES генерируется CryptGenRandom.

Ключ AES зашифрован с использованием пары ключей RSA, уникальной для каждого. Открытый ключ RSA, используемый для шифрования приватного ключа, встроен в DLL и принадлежит авторам вируса.

Три адреса для выкупа жестко запрограммированы в программе:

Как лечить WannaCry — патч

По иронии судьбы, патч, который защищает от WannaCry, был уже доступен до начала атаки. Microsoft в обновлении MS17-010, что вышло 14 марта 2017 года, исправил реализацию протокола SMB для Windows. Несмотря на критическое обновление, многие системы все еще не обновились до мая 2017 года. Больше повезло Windows 10, так как функция автоматического обновления сработала. То есть решение, как защититься от вируса-шифровальщика, уже было, но халатность на местах заставила компании поплатиться.

Для тех систем не было дешифровщика и выхода, кроме восстановления файлов из безопасной резервной копии. Хотя те, кто следит за кошельками биткоина, что указаны в сообщении от вируса, говорят, что некоторые платят выкуп. При этом мало доказательств того, что они вновь получили доступ к файлам.

Эта атака заставила Microsoft выпустить патч даже для XP, что поддержка прекращена. Большинство заражений было на Windows 7.

Другие вирусы-вымогатели

Несмотря на всю гласность WannaCry все еще заражает системы. В марте 2018 года Boeing был поражен WannaCry. Однако компания заявила, что это был небольшой ущерб.

Большую опасность сегодня представляют варианты WannaCry или, точнее, новые вредоносные программы, основанные на том же коде EternalBlue. В мае 2018 года ESET выпустила исследование: количество обнаружений вредоносного ПО на основе EternalBlue превысило свой максимальный уровень в 2017 году.

Например, известен апгрейд вируса Petya и NotPetya. Это две связанные вредоносные программы, которые затронули тысячи компьютеров в 2016 и 2017 годах. Как Petya, так и NotPetya стремятся зашифровать жесткий диск. Между ними много общих черт, но у NotPetya есть больше потенциальных инструментов, которые помогают распространять и заражать компьютеры.

Вирус Petya — это стандартный вымогатель, целью которой является получение небольшого количества BTC от жертв.

NotPetya считается некоторыми кибератакой, которая спонсируется Россией и маскируется под вирус.

После перезагрузки компьютер зашифрован.

Точнее, он не зашифрован. Вместо того, чтобы искать файлы и шифровать их, вирус устанавливает собственный загрузчик. Он перезаписывает основную загрузочную запись уязвимой системы, а затем шифрует таблицу файлов, которая является частью файловой системы. По сути, файлы не зашифрованы, но компьютер не может получить доступ к той части файловой системы, которая сообщает их местонахождение.

Почему Петя получил такое имя?

Название происходит из фильма о Джеймсе Бонде 1995 года GoldenEye. Аккаунт в Твиттере, который подозревали в принадлежности к вредоносному ПО, использовал на аве изображение Алана Камминга, сыгравшего злодея.

История NotPetya

Через пару месяцев после того, как Петя распространился, появилась новая версия, под названием Mischa. Миша включается, если пользователь отказывает Пете в доступе на уровне администратора.

В июне 2017 года все кардинально изменилось. Новая версия вредоносного ПО начала быстро распространяться, причем зараженные сайты были в основном украинскими. Также он появился в Европе. Новый вариант быстро распространился от сети к сети, без спам-писем или социальной инженерии. Kaspersky Lap переименовал эту программу в NotPetya.

NotPetya распространяется самостоятельно. Он использует несколько способов:

- через блэкдор в M.E.Doc (ПО для бухгалтерского учета, популярное на Украине).

- С этих серверов вирус ушел на другие компьютеры, используя EternalBlue и EternalRomance.

- Он также может воспользоваться инструментом Mimi Katz, чтобы найти учетные данные сетевого администрирования. Затем он включает встроенные в Windows инструменты PsExec и WMIC для удаленного доступа к локальной сети и заражает другие компьютеры.

NotPetya шифрует все. При этом он не расшифровывает данные. Если шифровальщики используют идентификатор на экране, который жертва отправляет вместе с выкупом. Тогда можно понять, кто именно заплатил. Но NotPetya генерирует случайное число. В процессе шифрования он повреждает их без возможности восстановления.

Из-за того, что вирус более совершенный, его подозревали в причастности к большим ресурсам, типа к госразведке. Плюс, из-за нападения на на Украину в 2017 году под подозрение попала Россия. Это обвинение огласило украинское правительство. Многие западные страны, в том числе США и Великобритания, поддержали ее. Россия отрицает свою причастность, указывая, что NotPetya заразил и многие российские компьютеры.

Еще о знаменитых вирусах-вымогателях

SecureList от Kaspersky сообщает, что с апреля 2014 года по март 2015 года наиболее известными были CryptoWall, Cryakl, Scatter, Mor, CTB-Locker, TorrentLocker, Fury, Lortok, Aura и Shade. Им удалось атаковать 101 568 пользователей по всему миру, что составляет 77,48% всех пользователей, подвергшихся криптовымогательству за этот период.

CryptoLocker был одним из самых прибыльных видов вымогателей своего времени. В период с сентября по декабрь 2013 года он заразил более 250 000 систем. Он заработал более 3 миллионов долларов до того, как его ботнет Gameover ZeuS отключили. Это случилось в 2014 году в рамках международной операции.

Впоследствии создали инструмент для восстановления зашифрованных файлов, скомпрометированных CryptoLocker. Но на смену пришли его клоны — CryptoWall и TorrentLocker.

В мае 2016 года исследователи Лаборатории Касперского заявили, что в первом квартале этого года в тройку вымогателей входили: Teslacrypt (58,4 процента), CTB-Locker (23,5 процента) и Cryptowall (3,4 процента).

Один из первых вариантов вымогателей для Apple OS X также появился в 2016 году. KeRanger воздействовал на пользователей, использующих приложение Transmission, но за полтора дня затронул около 6500 компьютеров.

Согласно отчетам с начала 2017 года, шифровальщики принесли кибер-преступникам один миллиард долларов США.

Новый отчет Национального агентства по борьбе с преступностью предупреждает о развитии угроз, таких как мобильные вымогатели и IoT. Лучшие практики защиты от шифровальщиков — регулярное резервное копирование и обновление программного обеспечения. Но они не применяются к большинству IoT-устройств. Это делает их более привлекательными для хакеров.

Также под угрозой различные службы со старым ПО, типа коммунальщиков. Это может быть огромной проблемой, если хакеры захотят заработать на нашей безвыходности.

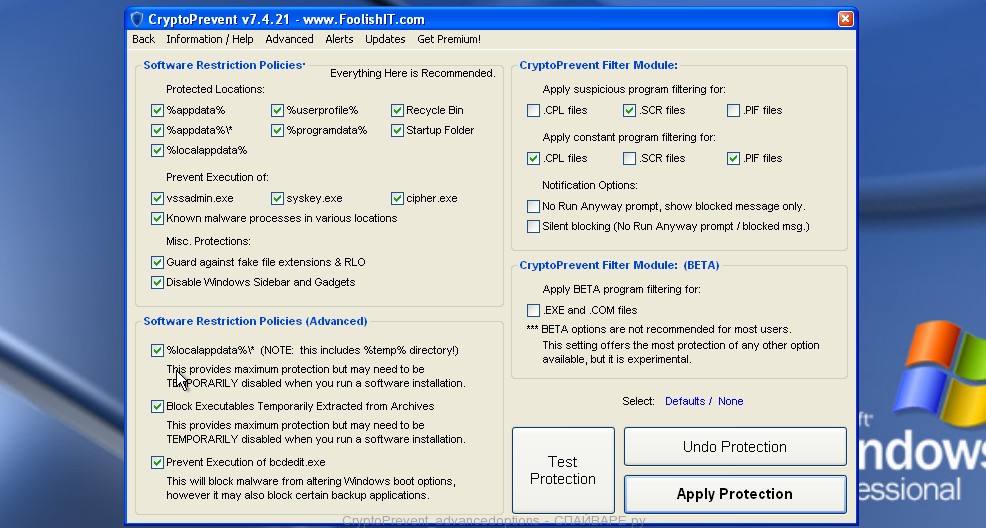

CryptoPrevent — это небольшая программа, созданная компанией Foolish IT. Эта утилита легко блокирует вирусы-шифровальщики, а так же множество других вредоносных программ. Причём, она делает это без резидентов в памяти, сложных движков анализаторов поведения или сигнатур выполняемых файлов. CryptoPrevent использует возможности самой операционной системы, а именно политики Windows. Это позволяет предотвращать запуск файлов из нестандартных папок: %UserProfile%, %AppData%, %LocalAppData%, %Temp%, Корзина и других. Эти папки используются операционной системой для внутренних нужд, но большое колличество разных вредоносных программа, включая вирусы-шифровальщики, используют эти папки для хранения собственных файлов. Кроме этого важного свойства, которого вполне достаточно для блокировки вирусов-шифровальщиков, CryptoPrevent имеет ещё много дополнительных возможностей.

Самая важная особенность этой программы в том, что она легко делает работу, с которой часто не справляется мощный антивирус. При этом, практически не влияет на нормальную работу пользовательских программ, не создаёт дополнительную нагрузку на процессор, использует встроенные возможности операционной системы, работает на всех современных версия Windows.

В нижеследующей таблице приведены наиболее важные возможности CryptoPrevent:

- блокирует запуск программ из системных каталогов, таких как: %UserProfile%, %AppData%, %LocalAppData%, %Temp%, %ProgramData%, Корзина и каталог автозапуска

- предотвращает запуск приложений bcedit.exe, vssadmin.exe, syskey.exe, cipher.exe

- запрещает запуск исполняемых файлов из архивов

- может блокировать запуск файлов с расширением scr, cpl, pif

- введет журнал блокировок

- позволяет добавлять файлы из каталогов, находящихся под запретом, в список разрешенных к запуску

- не влияет на нормальную работу компьютера

- не нагружает компьютер

- работает вместе с антивирусными и антималварными программами

- автоматически обновляется (платная версия)

- отправляет предупреждений о блокировке на адрес электронной почты (платная версия)

- имеет гибкую настройку политик Windows (платная версия)

Хочу обратить внимание на следующую опцию: блокировка запуска программ bcedit.exe и vssadmin.exe. Обе программы практически не используются пользователя в работе, но позволяют вредоносным программ совершать очень опасные, вредные и часто необратимые действия. В частности блокировка vssadmin.exe позволит пользователям сохранить теневые копии файлов, то есть даже если вирус-шифровальщик каким-то образом зашифрует файлы, он не сможет удалить их копии. И тогда, восстановление своих файлов сведется к использованию программы ShadowExplorer или стандартных возможностей Windows. А блокирование программы bcedit.exe, позволит предотвратить изменение загрузочного сектора на жестком диске.

Да. CryptoPrevent — это бесплатная программа, но платная версия имеет несколько важных и нужных достоинств. Первое, автоматическое обновление списка приложений и политик блокировки — нужная опция, с учётом того, что каждый день появляются новые вирусы шифровальщики и другие вредоносные программы. Второе, предупреждения присылаемые на электронную почту, в случае если произошла блокировка какой-либо вредоносной программы. Третье, возможность гибкой настройки политик для ещё большей защиты Windows. Что хочу подчеркнуть, второй и третий пункт, эти две возможности очень нужны администраторам больших организаций.

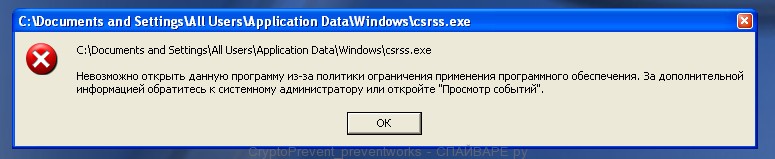

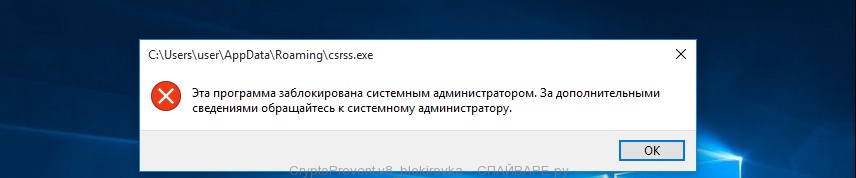

Нельзя сказать, что CryptoPrevent может защитить ваш компьютер на 100%. Такую гарантию вам не могут дать и компании, которые разрабатывают антивирусные программы. Но можно сказать честно, что использование CryptoPrevent повышает защиту вашего компьютера многократно. Главный плюс этой программы в том, что она не требует сигнатур — описаний вируса, чтобы его заблокировать. Создатели вредоносных программ и вирусов постоянно изменяют исполняемые файлы, чтобы антивирусы не могли их обнаружить. Но действия, которые осуществляет зловред остаются теме же, что и были. В результате, когда антивирус промолчит о вирусе-шифровальщике, который таится в файле прикреплённом к электронному письму, CryptoPrevent предотвратит саму работу вируса, уже после проникновения на компьютер. При этом пользователю будет показано сообщение аналогичное ниже приведенному. Пример показанный ниже — реальный случай блокировки запуска исполняемого файла da_vinci_code вируса от которого пострадали тысячи пользователей.

Появление этого сообщения, сигнализирует о проникновении вируса и о необходимости срочного лечения компьютера. При этом, все файлы пользователя будут не зашифрованы, а исполняемый файл вируса — заблокирован. Таким образом, CryptoPrevent выполнит задачу и защитит компьютер от вируса-шифровальщика.

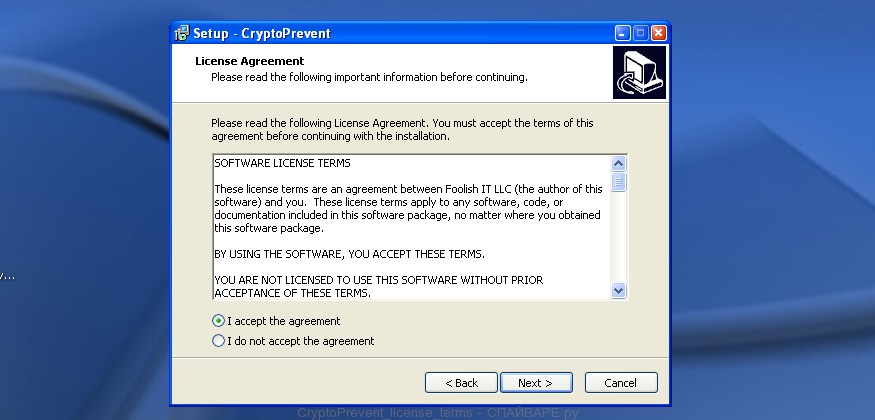

После того как вы скачали программу, откройте папку в которой её сохранили. По-умолчанию, файлы скачанные с Интернета записываются в папку Загрузки, которая находится в папке Мои документы. Вы увидите иконку программы похожую на ниже приведённую.

Дважды кликните по этой иконке. Программа запуститься и вам будет показано начальное окно мастера установки.

Нажмите кнопку Finish. Программа спросит у вас о наличии ключа, для активации полной версии. Если вы купили его, то жмите Yes/Да. После этого вам нужно будет выбрать уровень защиты.

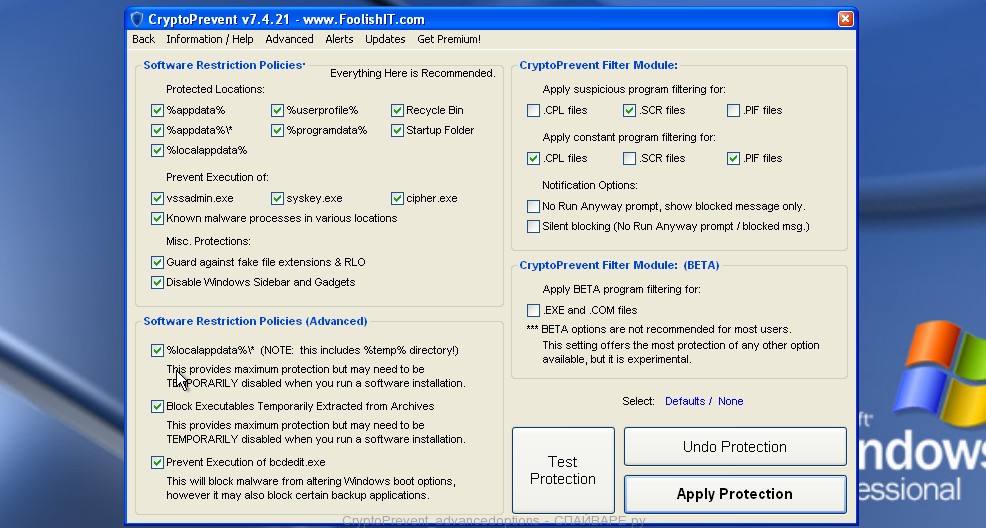

По-умолчанию выбран уровень Default, который и рекомендуется авторами программы. Но если вы хотите как можно сильнее защитить компьютер, то выбирайте уровень Maximum Protection. На этом уровне возможны блокировки установки и деинсталлирования нормальных программ. Поэтому при проведении подобных операций защиту CryptoPrevent нужно отключить или снизить её уровень. Кроме этого, при максимальной защите возможны проблемы с программами осуществляющими создание резервных копий или предназначенных для восстановления разделов жесткого диска.

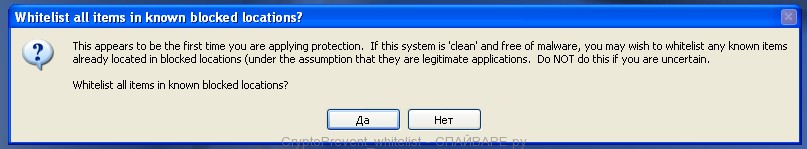

Выбрали уровень защиты ? Жмите кнопку Apply. Перед тем как включить блокировку, CryptoPrevent предложить добавить в лист исключения программы уже находящиеся в папках, запуск из которых исполняемых файлов будет запрещен.

Если никаких признаков вируса нет или вы устанавливаете программу на новый компьютер, то жмите Да. Если не уверены, то кнопку Нет. Помните, что лист исключений всегда можно отредактировать, добавив или удалив из него нужные приложения.

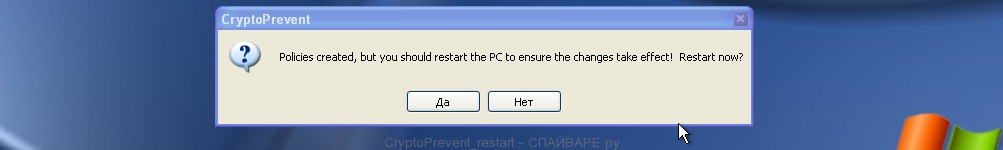

После этого программа CryptoPrevent создаст необходимые политики Windows и предложит перезагрузить компьютер для их активации.

Это всё. Для большинства пользователей больше ничего делать не нужно. Единственное, если вы не купили полную версию, у вас не будет автоматического обновления — и вам придется самостоятельно, время от времени скачивать и устанавливать новую версию программы. Моя рекомендация — купить полную версию CryptoPrevent и таким образом, максимально защитить свой компьютер.

Если вам необходимо отредактировать настройки CryptoPrevent, уровень защиты или изменить лист исключений, то запустите программу, кликнув по её иконке дважды.

Кликните по кнопке OK и вам будет показано окно с текущими настройками программы CryptoPrevent.

Тут вы можете сменить уровень защиты или отключить защиту совсем, что конечно не рекомендуется.

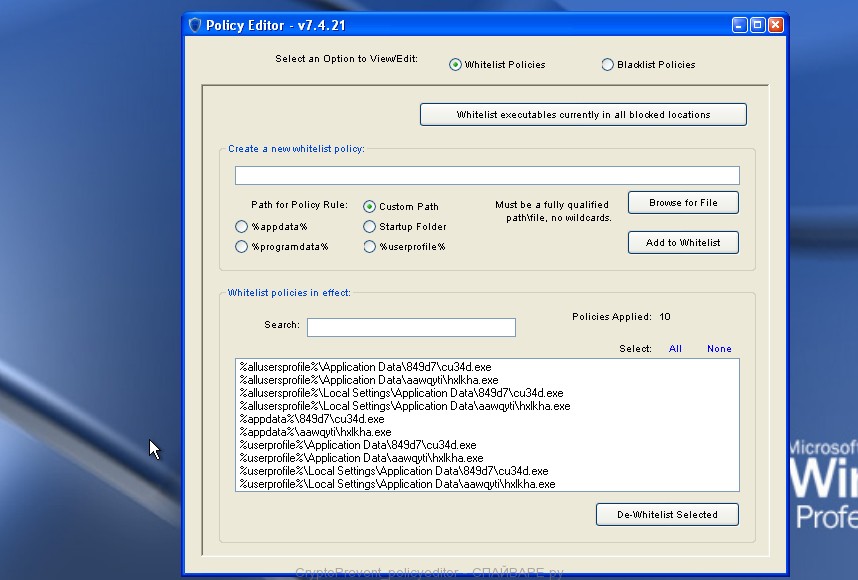

Для редактирования листа исключений CryptoPrevent, кликните меню Advanced и выберите пункт Software restriction policy editor. Откроется окно как показано ниже.

Вы можете создать новое исключение, введя его в поле Create a new white list policy или удалить исключение, выбрав сначала его из списка и нажав кнопку De-Whitelist Selected.

Для изменения основных настроек программы CryptoPrevent, кликните меню Advanced и выберите пункт Show more advanced options. Откроется окно как показано ниже.

Будьте внимательны изменяя какие-либо настройки CryptoPrevent. Если вы не знаете что-делаете, то лучше выбирайте просто уровень защиты и не изменяйте ничего в меню Advanced.

Для удаления защиты CryptoPrevent, вам нужно запустить программу и выбрать пункт None. Или полностью деинсталлировать это приложение.

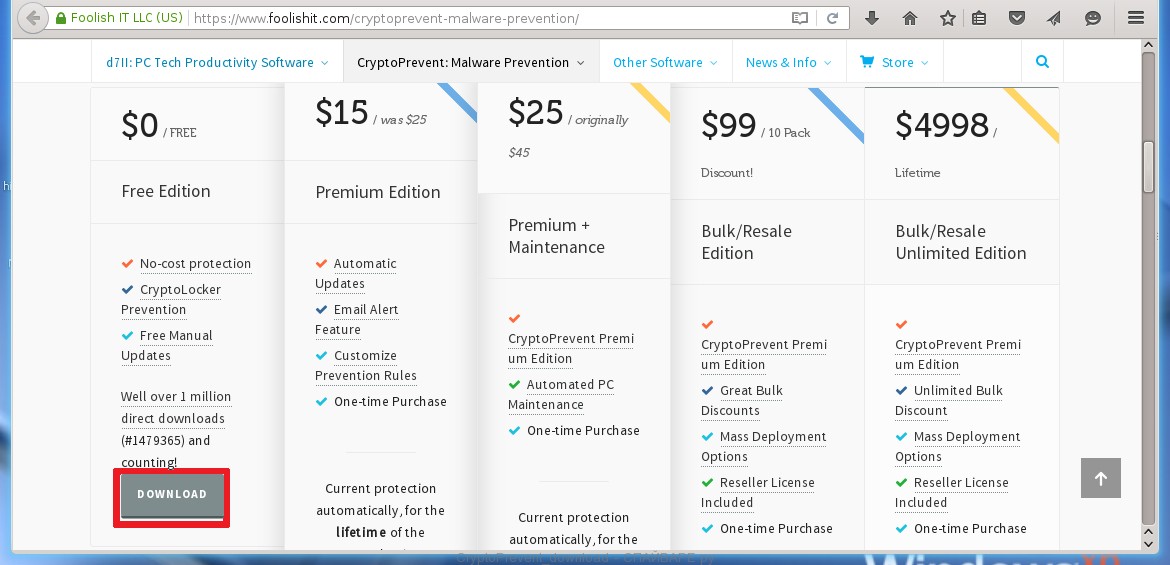

Бесплатную версию программы вы всегда можете скачать кликнув по ниже приведенной ссылке.

В открывшемся окне нажмите кнопку Download как показано на рисунке ниже.

Для покупки полной версии программы CryptoPrevent со скидкой перейдите на сайт разработчика.

Выберите нужное вам количество копий программы и нажмите Add to Cart. На следующей странице вам нужно ввести код, активирующий скидку. В поле Enter Coupon Code введите cp8special и нажмите Apply. Это даст вам 20% скидку.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Комментарии

CryptoPrevent — что называется, простенько и со вкусом. Если честно, то возможность использования политик знал и даже на некоторых компах в офисе юзал. Но тут всё просто, запустил и нажал одну кнопку — и всё настроилось. Уговорил нач.отдела на пару платных лицензий, установил их в удаленных офисах, куда не могу часто ездить. На своё мыло настроил получение алертов.

Прочитал, что CryptoPrevent работает с политиками.

Поставил для теста на виртуалку с 7-кой. Применил все по Default.

Затем запустил gpedit.msc и … в Software Restriction Policies не нашел ничего.

Как-то странно…

Alex, программа работает. Пример блокировки da-vinchi-code вируса, приведен в статье. После включения блокировки просканируйте компьютер программой FRST, она все покажет.

Бесплатная версия 8.0 не выполняет свою функцию. Изменения политик (Apply) требует перезагрузку. Все настройки после перезагрузки не сохраняются и защита не работает, о чем говорит проверка по кнопке Test. Загрузка CryptoPrevent при старте Windows и сохранение настроек доступны, видимо, лишь в версии PRO. Размер программы неоправданно большой 35 Мбайт для своих функций, требует .NET 4.0, быстродействие не подходит для старых машин.

Скачал последнюю версию, установил на Windows 10. Все работает, инсталятор конечно подрос в размерах до 10Mb, но в остальном, как и раньше, CryptoPrevent свою функцию выполняет.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Хотя наиболее эффективная защита от шифровальщиков реализуется на конечных устройствах, тем не менее, стоит предпринять превентивные меры и на периметре сети. Расскажем, как это можно сделать с помощью Panda GateDefender.

Но подобные решения представляют собой решения для защиты непосредственно конечных устройств. А что не мешало бы предпринять на периметре сети?

Сегодня в нашей статье мы расскажем о том, какие превентивные меры безопасности стоит реализовать на периметре сети, чтобы фильтровать шифровальщиков до проникновения в корпоративную сеть, а также снизить возможные последствия в том случае, если какие-то из представителей данного класса угроз все же будут активированы на конечных устройствах.

Немного о шифровальщиках

Как вы знаете, шифровальщики – это форма мошенничества, используемая для вымогательства денег у жертвы, чьи конечные устройства были заблокированы с помощью определенного типа вредоносных программ, в результате чего она (жертва) теряет доступ к данным на этих устройствах.

Если говорить упрощенно, то шифровальщики, как правило, распространяются в замаскированном виде через вполне легитимный контент, например, счет в виде почтового вложения, zip-файл, содержащий фотографии, или другие типы файлов, которые потенциальная жертва, скорее всего, откроет, т.к. не предполагает какой-либо опасности. Однако, при открытии таких файлов, шифровальщик связывается со своим сервером управления (так называемый сервер C&C), который отвечает за генерацию новой пары RSA-ключей (открытый/закрытый) и хранение закрытого ключа, а также отправляет открытый ключ на устройство жертвы, после чего зловред шифрует все, что он может найти на жестких дисках и подключенных ресурсах в локальной сети. После этого зашифрованные данные не могут быть доступны до тех пор, пока они не будут расшифрованы с помощью закрытого ключа, который доступен только на сервере C&C.

Действительно, в силу того, что размер ключей, используемых для шифрования, как правило, составляет не менее 2048 бит, то расшифровать зашифрованные файлы без закрытого ключа практически невозможно: конечно, это возможно в теории, но на практике на это может потребоваться достаточно много времени. Таким образом, единственный способ восстановить доступ к данным – это либо переустановить все пострадавшие устройства и восстановить на них резервную копию, либо заплатить выкуп (что мы не рекомендуем делать!) и надеяться на получение закрытого ключа (хотя достаточно много случаев, когда жертвы не получали ключи после оплаты).

Поэтому мы советуем поддерживать все свои системы и приложения в обновленном состоянии, а также быть уверенным в том, что сотрудники вашего предприятия прекрасно осознают всю опасность открытия подозрительных файлов или сайтов. Превентивные меры – это лучшее решение для предотвращения неприятных событий!

Почему стоит обратить внимание на периметр сети?

Обеспечивая борьбу с шифровальщиками и другими современными угрозами, необходимо предпринимать превентивные меры по различным направлениям. Да, наиболее эффективные меры (если исключить строгие запреты вообще на все, чтобы никто толком не мог работать) могут быть предприняты на уровне конечных устройств. Те же EDR-технологии показывают очень высокую эффективность в борьбе с шифровальщиками и новыми угрозами.

Пример защиты от шифровальщиков на периметре сети

В качестве примера рассмотрим решение Panda GateDefender – это UTM-решение для интегрированной и комплексной защиты периметра сети, которое предлагает следующие модули: антивирус, антиспам, контент-фильтрация, URL-фильтрация, прокси, файервол, IPS/IDS, VPN, Hotspot, контроль веб-приложений и многое другое. Данное решение поставляется в аппаратной, программной и виртуальной версии.

С помощью этого решения мы покажем ряд методов, которые позволяют перехватывать эти угрозы на периметре сети, а также минимизировать их активность, блокируя каналы, используемые злоумышленниками для управления вредоносными процессами и распространения инфекции.

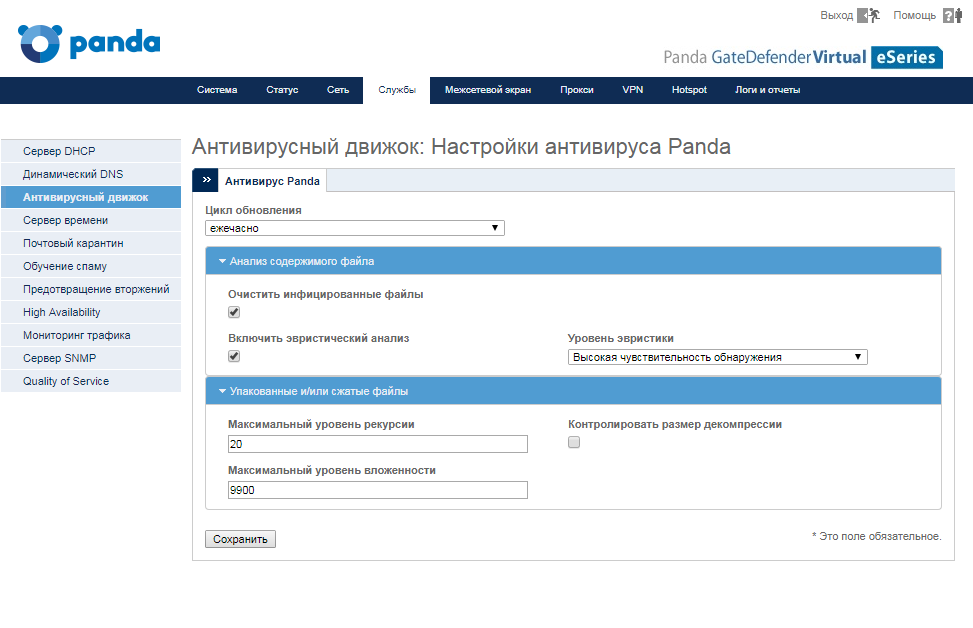

Чтобы включить антивирусный движок, в консоли управления Panda GateDefender перейдите к разделу Службы → Антивирусный движок, и на закладке Антивирус Panda настройте опции работы антивируса.

Система предотвращения вторжений (IPS) способна не только обнаруживать, но и блокировать трафик, генерируемый от шифровальщиков к своим серверам управления.

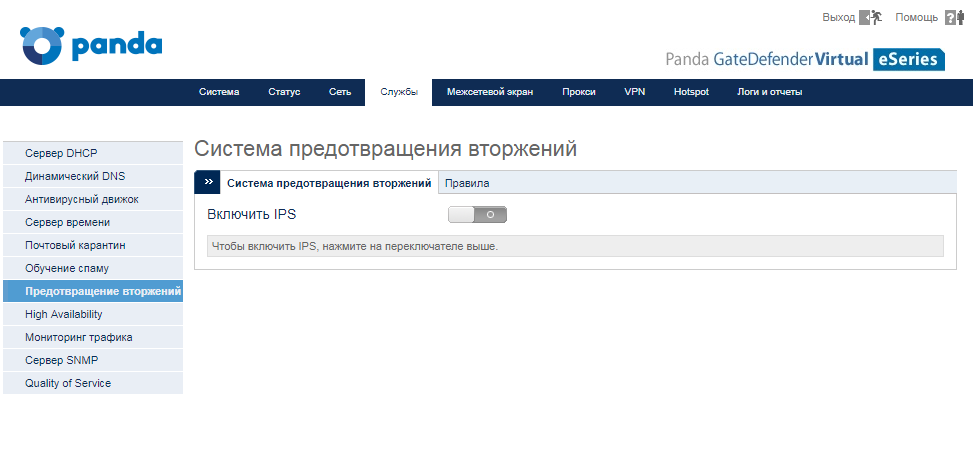

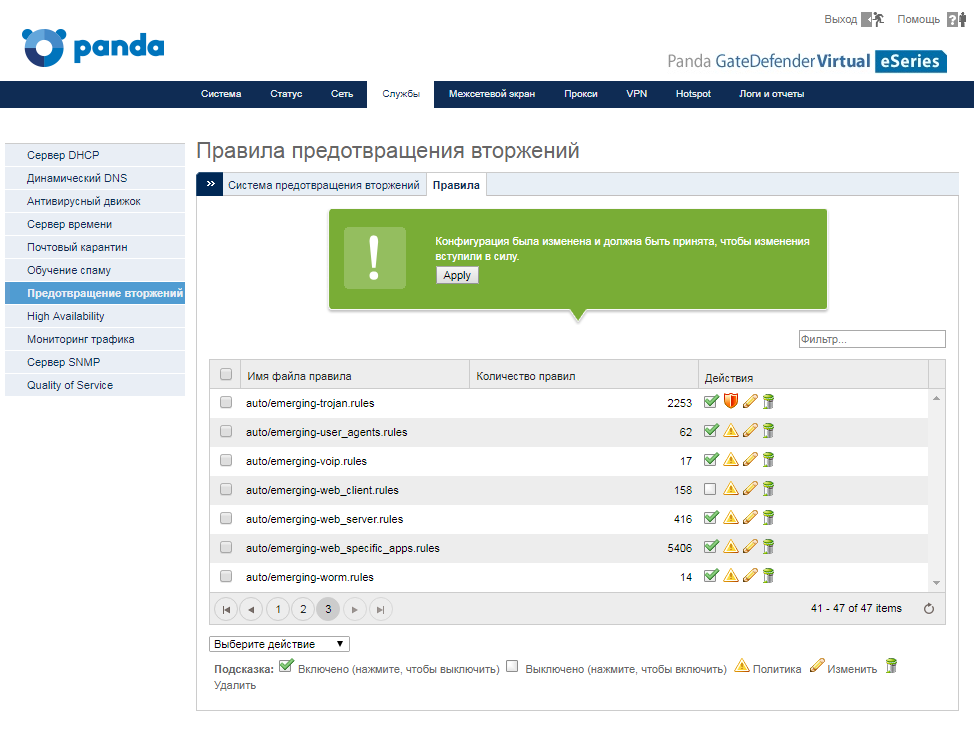

Чтобы включить защиту с помощью системы IPS, в консоли управления Panda GateDefender перейдите в раздел Службы → Предотвращение вторжений, где нажмите на переключатель Включить IPS, если он выключен.

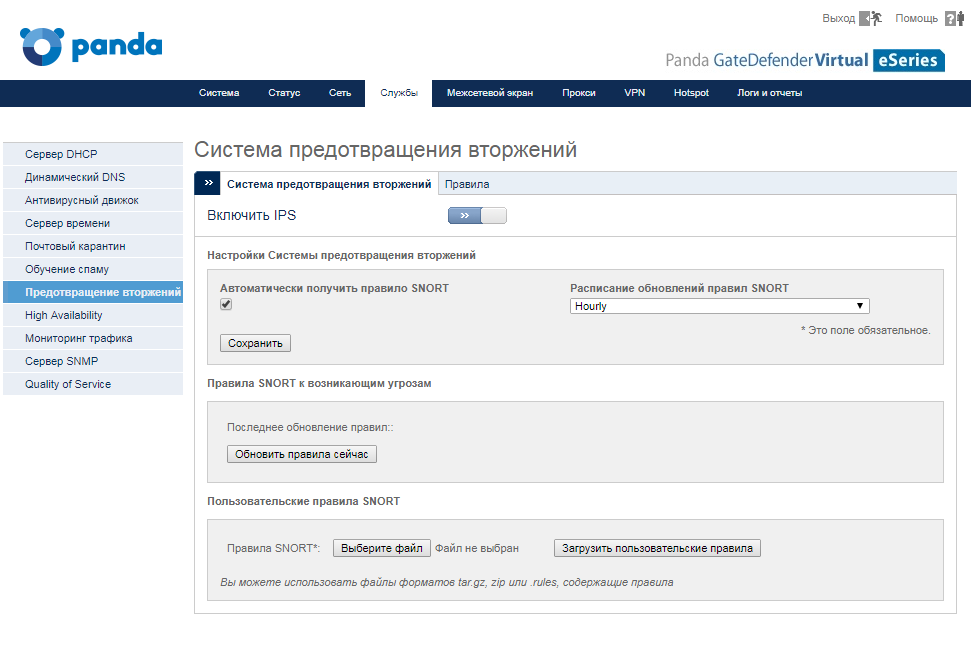

После включения данной службы на закладке Система предотвращения вторжений можно будет настроить дополнительные опции работы IPS.

Но нас в данном вопросе больше интересует следующая закладка Правила. Здесь на третьей странице найдите набор правил auto/emerging-trojans.rules.

У данного набора правил смените политику с предупреждения на активное применение, нажав на иконку с восклицательным знаком. После применения изменения иконка сменится на красный щит.

Теперь весь трафик, идентифицируемый с троянами, будет заблокирован. Вы также можете применить набор правил auto/emerging-tor.rules для дополнительной защиты.

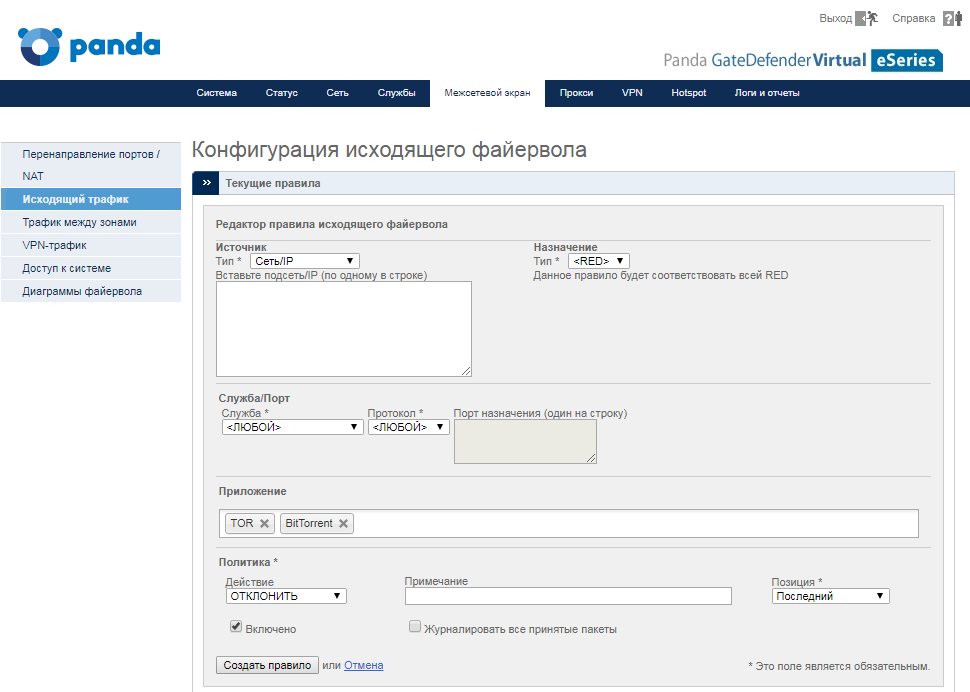

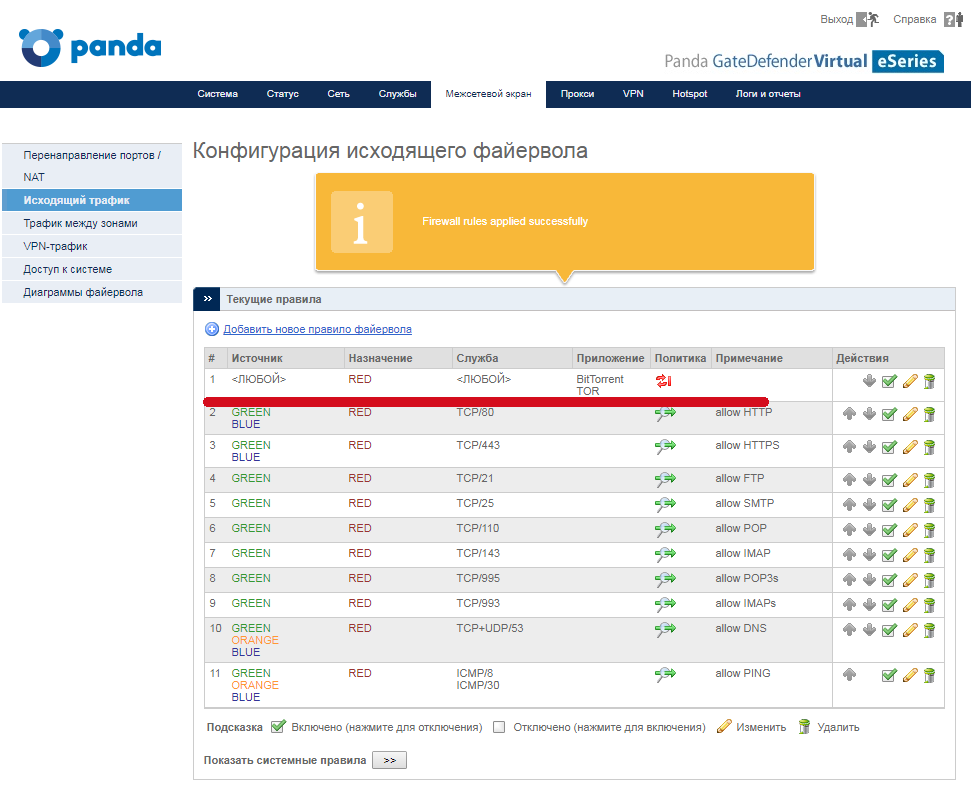

Тот же CryptoLocker использует Torrents как вектор заражения, а TOR-соединения для взаимодействия со своими серверами управления C&C. Таким образом, еще один совет по повышению уровня безопасности – это заблокировать весь исходящий трафик, который использует эти два протокола.

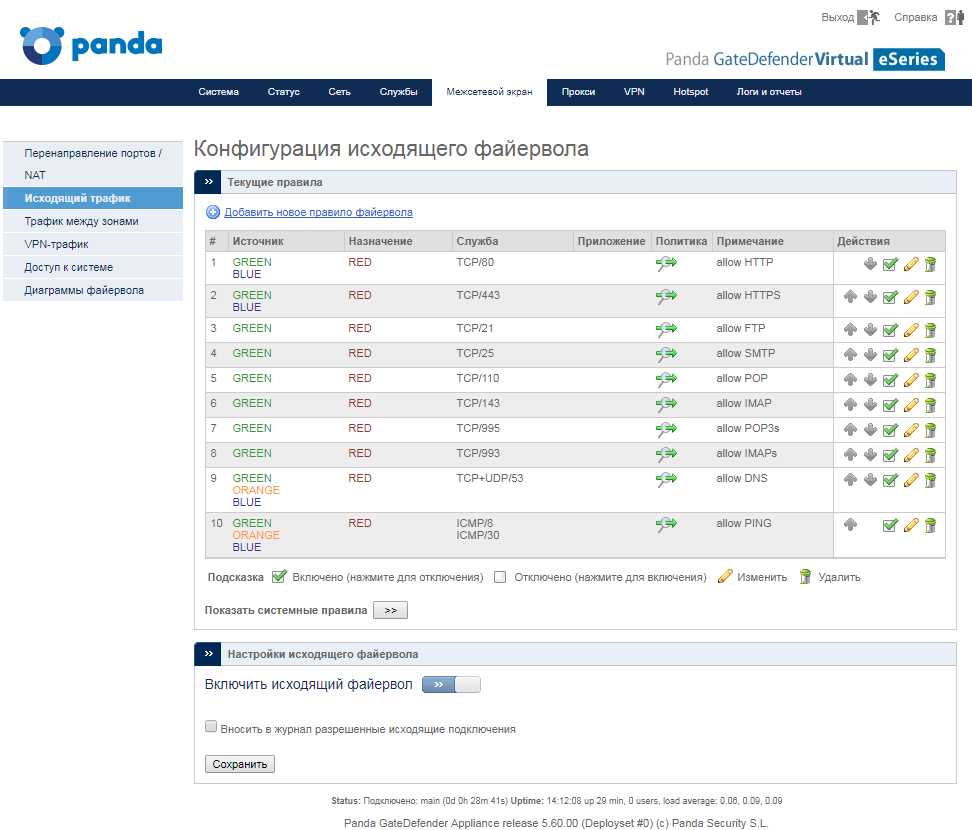

В консоли управления Panda GateDefender перейдите в раздел Межсетевой экран → Исходящий трафик.

Здесь создайте новое правило с политикой отклонить или запретить для блокировки этого исходящего трафика. При этом для обеспечения более высокого уровня защиты, добавьте все сети или зоны, которые находятся после Panda GateDefender, указав значение у опции Источник/Тип.

Кроме того, данное правило обязательно должно быть первым в списке правил, поэтому необходимо поставить соответствующее значение у опции Политика/Позиция.

В результате в списке правил вы увидите примерно следующее:

Укажите профиль в HTTP-прокси, который блокирует вредоносные URL’ы, которые могут распространять шифровальщиков.

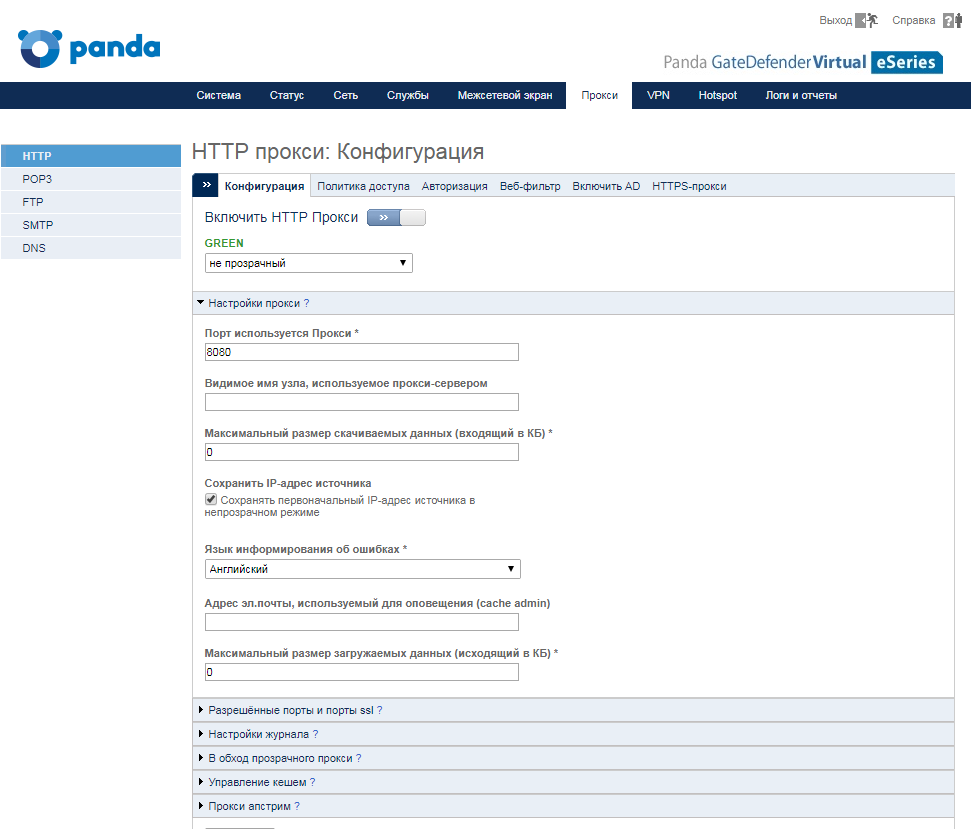

В консоли управления Panda GateDefender перейдите в раздел Прокси → HTTP.

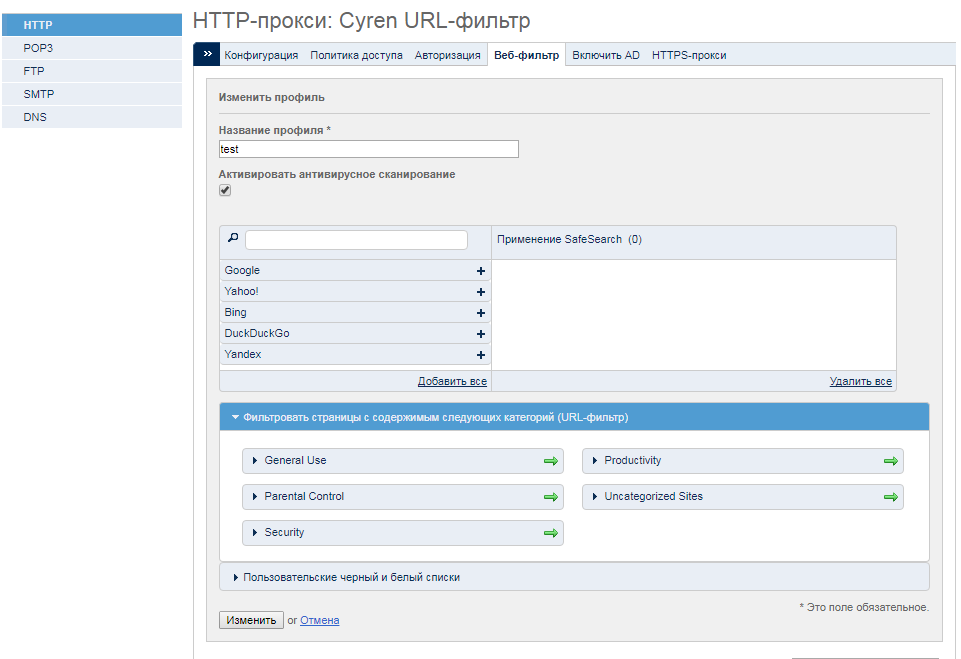

Здесь перейдите на закладку Веб-фильтр, где внесите изменения в существующий профиль или создайте новый.

В блоке для выбора фильтруемых категорий веб-сайтов у категории Security заблокируйте доступ к категориям Anonymizers, Botnets, Compromised, Malware, Network Errors, Parked Domains, Phishing & Fraud, Spam Sites.

Кстати, этот метод лучше использовать в сочетании со следующим методом.

На этой же странице с опциями проверьте, что опция Активировать антивирусное сканирование включена. По умолчанию, она как раз и включена, а потому мы рекомендуем оставить ее включенной.

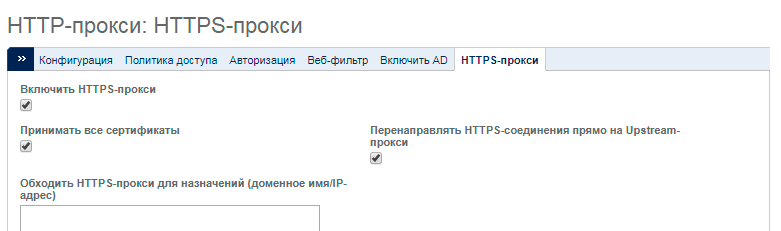

Для распространения заражения зачастую используются HTTPS-соединения. Таким образом, HTTPS-прокси может быть использован для перехвата соединений, разрешая только легитимные соединения с хорошо известными веб-сайтами.

Т.к. HTTPS-прокси работает только в паре с включенным HTTP-прокси, то предварительно проверьте, что последний включен в разделе Прокси → HTTP. После этого перейдите на закладку HTTPS-прокси и включите опцию Включить HTTPS-прокси.

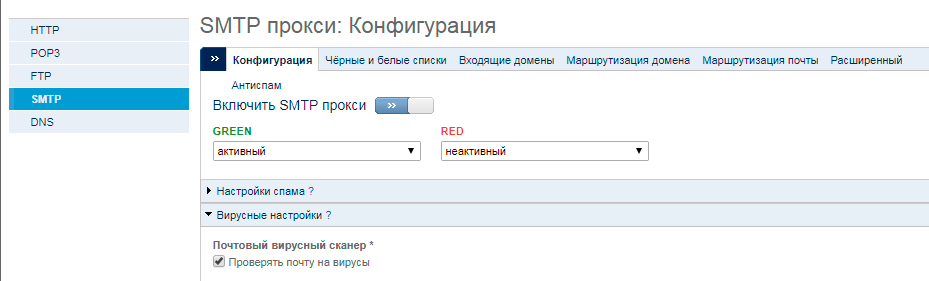

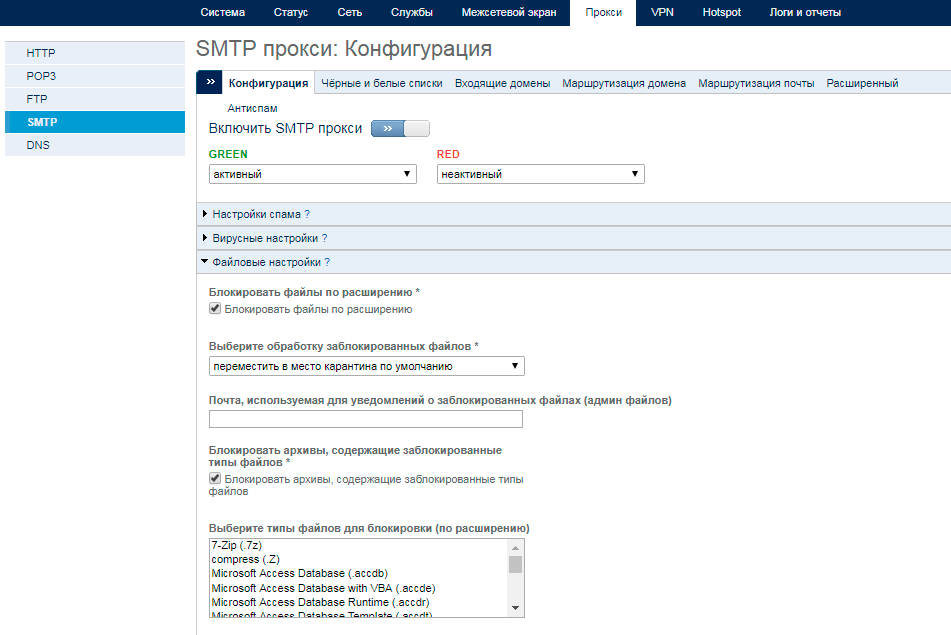

Зачастую шифровальщики распространяются через вложения в электронные письма, которые на первый взгляд могут показаться письмами от известных и легитимных отправителей, но на самом деле они содержат ложную ссылку или поддельное опасное вложение. В связи с этим рекомендуется активировать в SMTP-прокси антивирусную проверку.

В консоли управления Panda GateDefender перейдите в раздел Прокси → SMTP и включите SMTP-прокси. Затем в блоке Вирусные настройки включите опцию Проверять почту на вирусы, чтобы активировать антивирусный движок для почтового трафика.

Вы также можете настроить и то, что делать с письмами, которые будут помечаться как спам, а также ряд других опций.

После этого нажмите кнопку Сохранить для сохранения новой конфигурации, после чего в подтверждающем сообщении необходимо применить измененную конфигурацию, чтобы перезагрузить SMTP-прокси.

Еще один способ доставки шифровальщиков в виде почтового вложения – это назвать вложенный файл с применением двойного расширения. (например, meeting.png.bat), в результате чего почтовый клиент показывает только первое расширение (meeting.png), в силу чего пользователь думает, что получил файл с картинкой. Дважды кликнув на этом файле, пользователь не увидит никакого изображения, но при этом без разрешения пользователя запустится bat-файл. Так что еще одна хорошая рекомендация – это блокировка потенциально опасных расширений файлов и запрет на передачу почтовых вложений с двойным расширением.

Для настройки в консоли управления Panda GateDefender перейдите в раздел Прокси -> SMTP и включите SMTP-прокси (если он был выключен).

Затем в блоке Файловые настройки включите опцию Блокировать файлы по расширению, чтобы активировать систему проверки почтовых вложений.

После этого в списке для выбора типов файлов для блокировки по расширению выберите все расширения, которые должны блокироваться SMTP-прокси, а также включите опцию для блокировки файлов с двойным расширением и выберите соответствующие значения в появившемся выпадающем меню.

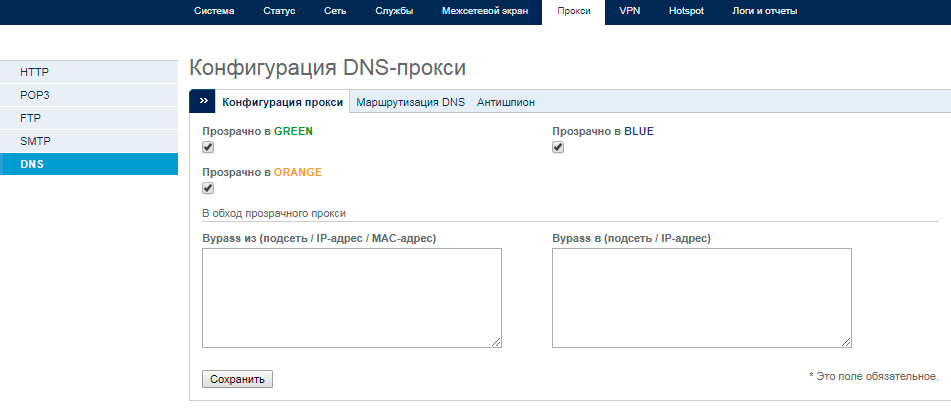

Когда CryptoLocker или другие шифровальщики запускаются, то они попытаются изменить настройки DNSна зараженной машине, чтобы иметь возможность связываться со своими серверами управления для корректной работы. Такого развития событий можно избежать, включив DNS-прокси в решении Panda GateDefender. В этом случае все DNS-запросы от устройства, которое расположено за решением Panda GateDefender, будут всегда перехватываться им, блокируя любую возможность для шифровальщиков связаться со своим сервером управления.

Для этого перейдите в раздел Прокси → DNS.

Кстати, на закладке Антишпион есть смысл поставить ежедневные обновления, чтобы блокировать известные вредоносные домены.

В результате вышеуказанных несложных действий вы сможете настроить защиту периметра сети от шифровальщиков, попытавшись заблокировать их проникновение в корпоративную сеть из Интернета, а также усложнив им возможность взаимодействия со своими серверами управления. Такие превентивные меры позволят значительно сократить риск заражения, а также смогут минимизировать возможные последствия после запуска шифровальщиков в корпоративной сети.

Более подробная информация о Panda GateDefender

Также Вы можете заказать бесплатную версию Panda GateDefender сроком на 1 месяц, отправив заявку на адрес sales@rus.pandasecurity.com.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Читайте также: