Drupal лечение от вирусов

Почему сайты на Друпал заражаются?

1. Несвоевременные обновления.

2. Не правильные настройки (как минимум следует следовать тому что говорит сам друпал в отчёте о состоянии)

3. Использованы костыли. Например свёрстаны темы, в темы "инклудами" вставлены формы обратной связи или прочие интерактивные скрипты без должной защиты.

4. Уведены пароли из Тотал Командера (рекомендуем FAR)

Почему следует лечить вирус?

• Это как зомби-апокалипсис. Сначала один сайт, потом другой ,потом все.

• Из-за вирусов ваши сайты понижаются в поисковой выдаче.

• Некоторые ваши посетители не смогут открыть Ваш сайт, так как их антивирус его просто заблокирует.

• Вы можете потерять конфиденциальные данные.

• Сайты с вирусами запрещают к подаче в контекстную рекламу - вы потеряете клиентов. Более того, поисковые системы могут исключить ваш сайт из индексации основываясь на факте заражённости вашего сайта.

Как быстро найти вирус/его последствия и вылечить самостоятельно на Drupal от BlackSeo

1. Зайдите в командную строку по ssh

2. Попросите Отличный шаред Хостинг для Друпал

или своего хостинг-провайдера. если не установлен, установить drush (программа для Drupal, которая позволит делать обновления из консоли). Проверить установлен ли у вас drush можно так: drush -version находясь в командой строке по ssh.

3. Уберите сайт на обслуживание средствами Drupal.

4. Не торопитесь сразу делать обновления. Попытайтесь сначала убрать максимальнос следы вирусов. для этого используйте в консоли подключившись по ssh команду find

5. Зайдите в своей папку domains с помощью команды cd

cd domains/ваш сайт

ваш сайт на Доброхосте находится в папке www

поэтому вы можее смело написать команду

find www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r | less

Внимание! Перед тем как взяться за команду rm -rf (рекурсивное удаление) проверьте нет ли симлинков. Часто этот вирус содержит симлинк, который по ФТП не удалится, а если вы запустите рекурсивное удаление - можете потерять все свои сайты так как правило симлинк содержит в себе ссылку на корень всех ваших сайтов.

Почередно выполните следующие команды

/. -path \*/sym/\* -print - если первая команда находит, выполняем дальше

/. -path \*/sym/root\* -print

/. -path \*/sym/root\* -print -exec rm <> \;

сам процесс удаления

/. -path \*/sym/.htaccess\* -print -delete

/. -path \*/sym -print -delete

Следующие шаги. Для Drupal 6 ! - вам просто необходимо

1. Скачать новый друпал, и заменить .htaccsess - в корне на свежий

3. Зайти в ваш settings.php если речь идет о указанном вирусе с большой вероятностью, у вас там сидит зверье в начале или конце файла вот такого формата

4. include('/пусть до сайта/modules/book/part1_book-rtl.css'); - или подобное удалите эту строчку

много другого мусора

Что бы быстрее найти, предлагаем использовать grep вот команда, которую следует выполнить находясь в корне вашего сайта

Скорее всего это будут все темы вашего сайта. Аккуратно заходите в них удобным редактором и удаляте лишний кусок, которого там быть не должно.

После этого нужно найти файлы: css.php, img.php, js.php

- скорее всего это зло. Смело удаляйте

find domains/ -name 'css.php' - пример поиска этих файлов - найдет все css.php

Послпе этого, найдите парсер SimplePie -

И так же удалите все что нашли. Как правило это так же вирус. Внимание! Удалять нужно не файлы где содержится этот кусок, а только тело вируса. Как правило оно начинается

//Create a new SimplePieCache object^M

другая часть вирусов прячется под видом Акисмета

grep -rl "Plugin Name: Akismet" *

После этого, если ваш Друпал работает с правами 444 - измениите всем settings.php права на 444 или минимально возможные.

Находясь в корне сайта это можно сделать одной командой

find domains/ -name 'settings.php' | xargs chmod 0444

Теперь смело обновляйте Drupal до последних версий. Сделать это в консоли очень просто, зайдите в папук sites/all вашего сайта

drush pm-update - обновить Друпал

drushh cc all - обновить кеш Друпал

drush core-cron - дернуть cron drupal

Смените все пароли (на сайт, на хостинг, на ssh, на фтп, на доступ администратора к Drupal)

Важно! Не выполняйте эти инструкции, если в вашем друпал сайте есть костыли (тема ваша уникализирована и установлена в не правильной папке, какие-то самописные модули сделанные не по Drupal way)

Вы можете пойти дальше и установить на свой сайт Ай-Болит не все, но больую часть беды вы увидите своими глазами автоматически.

Вы можете попросить разработчиков Ай-Болита вылечить ваш сайт за сумму от 2900 рублей.

все это только малая часть. рассмотрено удаление только одного вируса. В других случаях часто бывают другие подходы. Обращайтесь, буду рад подискутировать на этот счет.

Прочитал статью вашу. Пользуюсь движком вордпресс. Тоже не доверяю плагину Akismet. Вы пишите что, можете оказать платную помощь, с гарантией.

Это хорошо.

С WP несколько сложнее и проще одновременно. Гарантии это не очень хорошо. Хорошо тогда, когда нет вирусов на сайтах )

Прочитал статью вашу - это хорошо.

Пользуюсь движком вордпресс - это плохо.

Тоже не доверяю плагину Akismet - это хорошо.

платную помощь - это хорошо.

с гарантией - это плохо.

Это хорошо - это хорошо.

Работая на других CMS, написанных на Php, я имею большую апатию не только из-за неудобства админки, ограниченных функций, но ещё и потому что все мои сайты на WordPress взламывали. Поэтому когда клиенты обращаются с предложением доработать сайт или просто дизайн сайта на DLE, Joomla, Wordpress, я с большим сомнением отношусь к таким проектам и их будущему развитию.

Что делать после взлома сайта?

Обычно взлом предполагает добавление вирусных файлов, и очень редко sql-инъекций.

Следующие сервисы помогают определить вирусы, найти php, js, shell инъекции:

Защита сайта на Drupal и поиск вирусов, уязвимостей

1. Чистка сайта от вирусов

- Проверить права на файлы и папки, обычно 755 для папок и 644 для файлов - заново установить для всех файлов и папок такие права (на некоторых хостингах может быть 600 для файлов и 700 для папок)

- Проверить файл index.php в корне сайта - обычно там добавляется shell-программа - сравнить index-ный файл с прежними версиями

- Проверить .htaccess в корне сайта - там могут добавляться правила переадресации, например для мобильных или для всех пользователей

- Проверить наличие новых папок в корне и в подпапках

- Проверить папку временных файлов и папку, в которую разрешена запись

- Проверить наличие новых файлов с странными названиями (иногда обычными названиями): обычно с расширением php, иногда и неисполняемые файлы могут содержать вирусы: картинки, текстовые файлы, js,

- Проверить наличие новых файлов .sh - это файлы, которые могут содержать bash-коды и shell-вирусы,

- Проверить старые php-файлы на вирусные вставки.

После обнаружения вирусов - удалить вирусные файлы, заменить заражённые файлы на чистые из бекапа.

2. После чистки сменить пароли

Пароли учётной записи администратора, редакторов, других пользователей, возможно, обновить пароли всех простых пользователей или ограничить их права.

Сменить ftp-пароли, почистить компьютер от вирусов, сменить ОС.

Если вирусы появляются снова, попробуйте перенести сайт на другой хостинг на время. Если ситуация повторится - ищите уязвимости.

3. После смены паролей - обновить систему

Если сайт на популярной CMS - обновить ядро и все модули.

Отключить неиспользуемые модули.

Проверить код самописных модулей.

4. После обновления читать логи, искать уязвимые места

Эта работа самая сложная. Но если не залатать дыры безопасности, развитие проекта будет невозможным - вирусы будут съедать вашу работу с сайтом, заставляя производить чистку, смену паролей и прочие не целевые действия.

Изучить следующие логи:

Если не обнаружена активность хакера, при невозможности чтения логов:

Отключить небезопасные модули.

Отключить регистрацию.

Ограничить функции сайта.

Ожидать появление вируса снова и находить уязвимые места в сайте с ограниченными функциями.

Обратитесь к тех. поддержке хостинга за бесплатным поиском вирусов или уязвимости или предложите оплату за обеспечение безопасности.

Если никакие действия не помогают найти уязвимое место, в том числе, не помогает смена хостинга, придётся перенести сайт на другую CMS: более надёжную или самописную.

Что поможет сделать сайт наиболее надёжным?

Для очень дорогих проектов и профессионалов в области разработки о безопасности сайта следует отметить, лучшую защищённость сайт будет иметь благодаря:

- Собственный сервер VDS или хотя бы VPS - вместо шаред-хостинга

- Использование самописной CMS от надёжного разработчика

- Правила кодирования: для Drupal - кодирование Drupal-way и проверка кода модулями Secure code review, Coder.

Где узнать о безопасности и защите сайтов

Почему Друпал - безопасная CMS?

Друпал надёжен сам по себе. Только использование непроверенных модулей, ошибок программиста, создающего свои модули для сайта, также ошибки настройки сервера или несоблюдение основ безопасности Друпал могут быть причиной взлома. Также не рекомендуется ставить Друпал из коробки, в том числе Kickstarter и прочие готовые решения на Друпал.

Кстати, очень часто группа Drupal Security выдаёт новости безопасности с критическим уровнем уязвимости. Поэтому Друпал безопасен до поры до времени, пока не выйдет новая версия, в которой будет раскрыта для всех хакеров устранённая уязвимость. Часто сайты на Друпал, не обновлённые сразу после выхода обновления безопасности оказываются под ударом хакеров.

Что если для старых неиспользуемых сайтов просто сделать версию без CMS - обычным html - пусть с кодами adsense или диркет, но без баз данных и php ?

Сегодня я хочу поделиться нашим опытом в проведении аудита безопасности Drupal сайтов. В большей части это текст доклада нашего сотрудника Дмитрия Кочетова на DrupalCamp Krasnodar 2016. В основном, к нам обращаются за аудитом безопасности по 3-м причинам:

- На сайте были обнаружены вирусы (браузер показал уведомление, хостер сообщил о проблеме, пришло уведомление из панели вебмастера).

- Смена разработчиков (странная причина, но, видимо, так делают исходя из своего опыта).

- Сайт долго не обновлялся.

В процессе аудита мы готовим отчет о найденных уязвимостях сайта.

Прорабатывая эту услугу, мы постарались учесть специфику Drupal: анализ содержимого базы данных, структуры файлов и настроек Drupal сайта и т. п.

Порядок проведения аудита безопасности

Аудит безопасности Drupal сайта состоит из нескольких этапов:

- Изоляция Drupal сайта;

- Поиск вредоносного кода в файлах Drupal-сайта;

- Поиск изменений в ядре и модулях Drupal;

- Поиск лишних файлов в папках ядра и модулей Drupal;

- Поиск программного кода, требующего проверки на безопасность;

- Поиск кода PHP и JS в базе данных;

- Поиск нехарактерных для Drupal сайта запросов;

- Проверка Drupal сайта модулем security_review;

- Проверка на уязвимость Drupalgeddon;

- Проверка настроек веб-сервера.

Рассмотрим подробнее каждый из этих этапов.

1. Изоляция Drupal-сайта

Этот этап необходим для предотвращения изменений в файлах сайта во время проведения аудита. Если этого не сделать, после проведения аудита вирус может поразить ещё больше файлов, что приведёт к необходимости проведения ещё одного аудита. Изоляцию мы обычно делаем либо в контейнере docker, либо на виртуальном сервере, закрытом от внешних обращений к сайту.

2. Поиск вредоносного кода в файлах Drupal-сайта

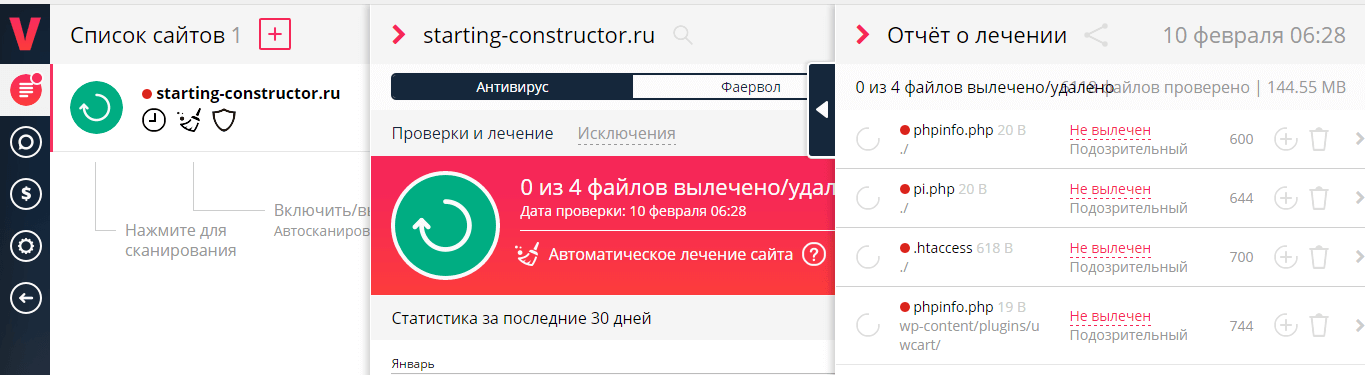

Для поиска вирусов мы используем 2 программных продукта:

- AI-Bolit, сканер вирусов и вредоносных скриптов на хостинге;

- Linux Malware Detect (LMD), сканер для Linux, предназначенный для поиска веб-шеллов, спам-ботов, троянов и т.д.

На мой взгляд, AI-Bolit лучше справляется с поиском вредоносного кода, написанного на PHP и Perl.

3. Поиск изменений в ядре и модулях Drupal

Устанавливаем модуль hacked + diff вручную или через drush и запускаем отчет. Модуль hacked не проверяет папку sites/all/libraries, поэтому эту папку необходимо проверить вручную. Сделать это можно, например, так:

- скачиваем проверяемую библиотеку;

- выполняем команду diff:

- анализируем изменения.

4. Поиск новых файлов в папках ядра и модулей Drupal

На этом этапе мы осуществляем поиск файлов, которых не должно быть в оригинальных версиях ядра и модулей с drupal.org. Для проверки используется скрипт на bash. Если нет изменений или есть только разница в файлах, скрипт выдаёт OK (исключение – файлы темы). Для работы скрипта необходимо три аргумента:

- путь к папке с модулями;

- путь к корню сайта;

- путь к папке темы.

Запускаем скрипт в папке путь_к_сайту/tmp/hacked_cache. Там должны быть файлы архивов модулей после запуска отчета модуля hacked.

После выполнения скрипта проверяем файл otchet.log и смотрим каждый найденный файл с помощью vi или less.

5. Поиск программного кода, требующего проверки на безопасность

Этот этап необходим ввиду того, что отчет модуля hacked не показывает корректно изменения, внесённые в кастомные и dev модули. Соответственно, мы составляем их список.

6. Поиск кода PHP и JS в базе данных

В рамках этого этапа мы ищем все вставки кода в базу данных. Для этого делаем дамп базы данных:

После чего подготавливаем несколько отчетов:

Професиональный верстальщик - фрилансер

Есть проблемная ситация – сайт с вирусами.

Сейчас я покажу как этот вирус найти легко и уничтожить. Первым делом нужно скачать сайт на локаль – ведь так намного проще проверять масив файлов.

Этот текст из описания видео, потому он немного сумбурный и уныл. Впрочем и остальная моя писанина)

Скачивать будем файлзиллой. Скачивать я буду сразу на установленный локальный сервер – Open Server – что бы была возможность запустить локально, вдруг понадобится.

Если у вас установлен антивирус, которые проверяет файлы на лету – есть шанс что вы обнаружите в каких-то файлах вирусы ещё при скачивании. Смотрите в логах моего антивируса.

В моем случае мой Microsoft Security ничего не показал – вирус оказался ему неизвестен.

Окей. Подготовка закончилась. Теперь к работе.

Скачиваем архив с АйБолитом.

Внутри три папки:

- ai-bolit – собственно само ядро антивируса

- known_files – версии антивирусных баз файлов для разных движков

- tools – вспомагательная утилита.

Итак, приступаем к лечению сайта от вирусов

- Копируем из папки ai-bolit все файлы в корень сайта

- Если мы знаем какой у нас движок – выбираем в папке known_files папку с нашей CMS и закидываем в корень все файлы. В моем случае движок WordPress, потмоу будем лечить от вирусов антивирусными базами для WordPress. Если хотите вобще все проверить – можете антивирусные базы залить от всех движков – авось найдет что-то больше)

- Снова забыл – нужно в настройках АйБолита указать экспертный режим работы. Для этого текстовым редактором открываем файл ai-bolit.php и находим там строчку define(‘AI_EXPERT’, 0); меняем “0” на “1” и все – экспертный режим включен.

- Теперь – нужно распаковать наш zip архив c php в какую-то папку, где с ним было бы удобно работать. Нам понадобится файлик – php.exe

- Теперь нужно запустить исполняемый файл нашего антивируса. Для этого два раза кликнем по ai-bolit.php. У меня уже готов выбор чем выполнять этот скрипт.

Антивирус сам определяет версию движка, подгружает нужные ему базы и всячески иммитирует бурную деятльность.

Антивирус для сайта Ай-Болит позволяет искать вирусы в таких движках:

Хотя можно попробовать искать и в обычных html сайтах и остальных движках.

После работы антивирус создает отчет, где описывает все подозрительные и зараженные файлы. Вам остается только зайти и вручную их почистить. Ну или перезалить плагины/темы рабочие.

Я бы советовал сохранить только папку uploads и папку с вашей темой. Плагины все перекачать, настройки останутся в базе данных – их вирусы не трогают. Тему проверить вручную все файлы – благо их там немного, если верстал сайт не корявый верстальщик. А все остальное в движке залить наново. это самый надежный способ.

И ещё напоминаю – вирусы скоре всего у вас по всему аккаунту на хостинге (очень редко они умудряются прыгать между аккаунтами разных пользователей, только в тмо случае если админ хоостинга криворук.)

Вирусы это печально(

PS: две статьи как чистить уже найденные вирусы:

Но и установкой одного антивируса здесь тоже не обойтись. Я не буду перечислять причины, а сразу перейду к главному вопросу. Если уж так случилось, что вы сами обнаружили или инструменты веб-мастера яндекса и гугла вам подсказали о присутствии вредоносного кода или вируса на вашем сайте, необходимо сразу принять меры, иначе о последствиях просто подумать страшно. Простой бан поисковиков вам покажется сказкой.

Если у вас статичный сайт-визитка созданный на простом html-шаблоне или сверстан вами самостоятельно, то вылечить такой сайт от вирусов покажется простым баловством. Ведь наверняка всегда есть копия такого сайта на локальной машине, старый удалил, новый закачал на хостинг и все готово. Но если вы используете cms-системы, здесь проблема посерьезней и решить ее на раз-два не получиться.

Как вылечить сайт от вирусов созданный на cms

Знал о нем давно, но не было повода для близкого знакомства. Но как говориться, не стоит доверять одному антивирусу как и одному врачу, а вдруг ошибка в диагнозе! И я решил протестировать на своем блоге. Все этапы проверки я зафиксировал с помощью подробных скриншотов.

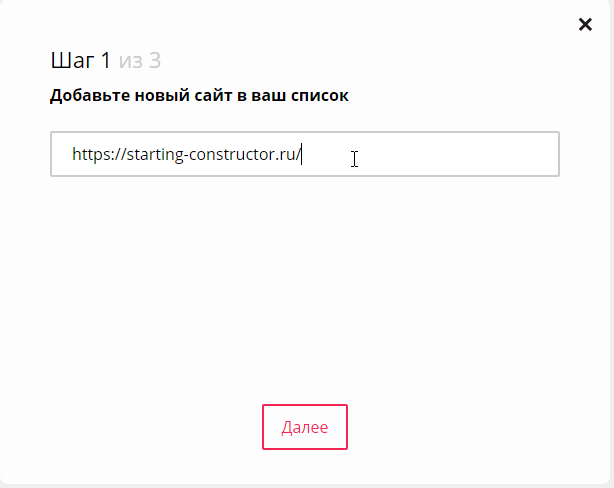

Для начала регистрируемся и получаем письмо с просьбой о подтверждении регистрации. Затем добавляем адрес сайта в специальное поле и процесс пошел.

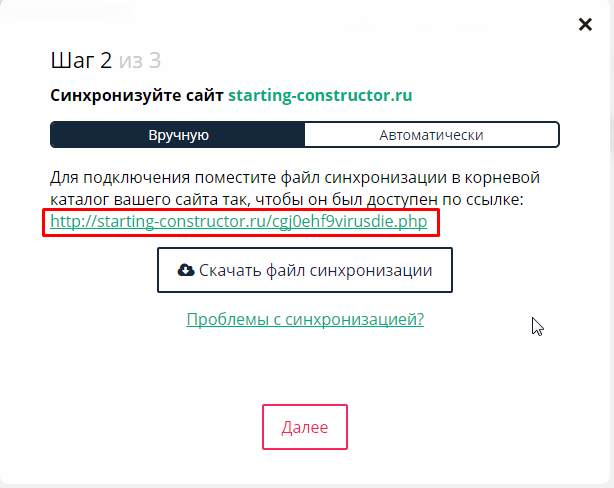

На втором этапе необходимо скачать файл синхронизации и добавить в корень сайта. При добавлении файла, название самого файла менять не нужно. Как все будет готово, жмем на зеленую ссылку.

Добавлять файл можно вручную, или автоматически, если есть данные для ftp-доступа

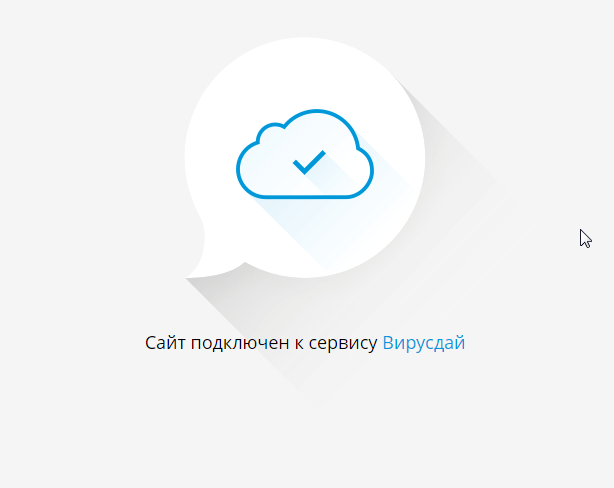

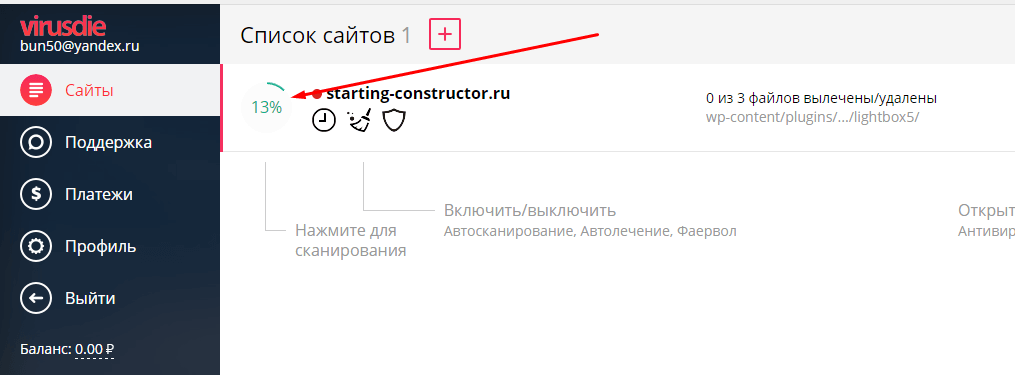

Если все сделано правильно и перейдя по ссылке у вас не будет ошибок, а будет вот такая картинка, тогда все отлично и можно выбрать способ лечения платный и бесплатный поиск, а лечить будем самостоятельно. В бесплатном режиме можно проверить только один раз, но а если нет желания постоянно думать о безопасности и тратить время на проверку и лечение сайта от вирусов, можно довериться сервису за не большую плату, всего 2499 рублей в год. Что называется, заплатил и спи спокойно.

Я выбрал бесплатную проверку сайта на вирусы и лечение в ручном режиме. Почему? Что касается денег, то они здесь ни при чем, а вот про ручной режим немного расскажу.

Кроме этого, сервис присылает отчет о проделанной работе на почтовый ящик, где так же можно просмотреть название подозрительных файлов и каждый файл является ссылкой на статью об этом файле.

Сам процесс проверки показан на картинке ниже.

Подведя итог, можно сказать о том, что с помощью данного сервиса мы сможем бесплатно не вылечить сайт от вирусов, а произвести поиск подозрительных или зараженных файлов. Лечение соответственно платное, но если учитывать сложность поиска таких файлов, то помощь таких сервисов быстро решает данную проблему

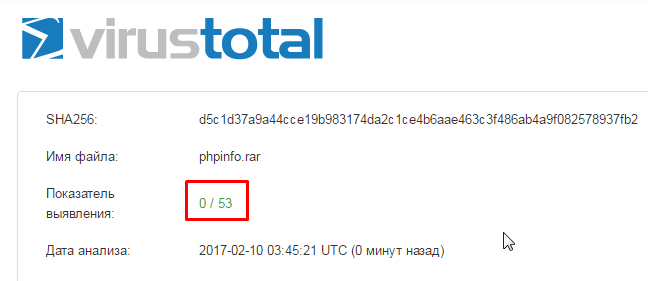

Чтобы обезопасить себя и развеять все сомнения о подозрительных файлах найденных у меня на блоге, я пропустил все эти файлы еще через 50 антивирусов сервиса virustotal.

В результате ничего подозрительного выявлено не было. Я не сомневался в этом потому что отслеживаю периодически эти моменты.

Вылечить сайт от вирусов можно и вручную, но это для любителей работать ручками и копаться в файлах в поисках вредоносного кода или подозрительного файла. Об этом в другой раз. Если конечно это интересно, оставляйте комментарии.

Если ваш сайт взломали — не паникуйте.

В этой статье вы узнаете 2 способа вылечить сайт от вредоносного кода, бэкдоров и спама вручную, и 1 способ с помощью плагина.

В первом способе вы Экспортируете базу данных и несколько файлов. После этого вы переустановите Вордпресс, Импортируете базу данных обратно и импортируете несколько настроек из сохраненных файлов.

Во втором способе вы удалите часть файлов и попробуете найти внедренный код при помощи команд в SSH терминале.

В третьем способе вы установите плагин.

Убедитесь, что сайт взломан

Если вы думаете, что сайт взломан, убедитесь, что это действительно так. Иногда сайт может вести себя странно или вы можете думать, что сайт взломали.

Ваш сайт взломан, если:

Сделайте бэкап

После того, как вы убедились, что сайт взломан, сделайте бэкап всего сайта с помощью плагина, бэкап приложения на хостинге или по FTP.

Некоторые хостинг провайдеры могут удалить сайт, если вы скажете им, что сайт взломан, или если хостинг провайдер сам определит это. Владельцы хостинга могут удалить сайт, чтобы не заразились другие сайты.

Также сделайте бэкап базы данных. Если что-то пойдет не так, вы всегда можете вернуться ко взломанной версии сайта, и начать все сначала.

Если ваши логи событий хранятся не в папке сайта, то скопируйте логи, так как обычно они хранятся на хостинге несколько дней, после чего автоматически удаляются.

Что можно безопасно удалить с любого взломанного сайта

- Обычно можно удалить все содержимое папки wp-content/plugins/ . Вы не потеряете никакие данные и это не разрушит сайт. Позже Вордпресс определит, что вы удалили плагины, и отключит их. Не удаляйте только отдельные файлы, удаляйте папки с плагинами целиком. Некоторые плагины создают свои папки и файлы не только в папке /plugins , но и в других. Например, W3TC удаляется так. Некоторые файлы кеша W3TC определяются некоторыми сканерами как подозрительный или вредоносный код. Удалите все папки и файлы плагинов, чтобы не было ложных срабатываний.

- Оставьте только одну тему в папке wp-content/themes/ , все остальные папки с темами можно удалить. Если вы пользуетесь дочерней темой, то оставьте 2 папки, — с родительской и с дочерней темой.

- В папки wp-admin и wp-includes очень редко добавляются новые файлы. Если вы видите в них что-то новое, скорее всего, это добавил хакер. Файлы Вордпресс.

- Удалите старые копии или бэкапы сайта из подпапок сайта. Обычно что-нибудь вроде /old или /backup . Хакер мог попасть в старую версию сайта, и оттуда проникнуть в основную версию сайта. Если ваш сайт взломали, проверьте эти папки на наличие вредоносного ПО, часто старые версии сайта заражены вирусами.

Как очистить Вордпресс сайт от заражения. Способ 1

- Сделайте полный бэкап сайта и базы данных, и сохраните их на компьютер.

- Скачайте на компьютер файл wp-config.phpиз корневой папки сайта, папку /wp-content/uploads и папку с активной темой. Перед копированием темы обновите ее до последней версии. Если вы пользуетесь дочерней темой, то скопируйте обе папки.

- Полностью удалите сайт и базу данных с сервера.

- Установите свежую копию Вордпресс, используйте новые сложные логин и пароль.

- Перенесите настройки связи с базой данных из сохраненного файла wp-config.php в новый из этой части файла:

Как удалить вредоносный код и вылечить сайт. Способ 2

Если у вас есть SSH доступ к серверу, вы можете использовать эти команды, чтобы проверить, какие файлы изменялись за последние X дней. Этот запрос покажет все измененные файлы в запрошенном интервале времени во всех папках и подпапках сайта (чтобы узнать, какие это папки, наберите pwd в SSH терминале):

Если вы хотите найти измененные файлы в определенной папке, используйте этот запрос:

Замените /путь/к/вашему/сайту/папка/ на путь к вашей папке.

Если вы хотите изменить интервал до 10 дней, сделайте такой запрос:

Не забудьте заменить /путь/к/вашему/сайту/папка/ на путь к нужной папке.

Сделайте такой поиск, начните с 2-х дней и постепенно увеличивайте количество дней, пока не увидите изменения в файлах. Не забывайте, что обновления ПО — тоже изменения в файлах. После того, как вы нашли зараженный файл, его можно вылечить или заменить на оригинальный. Это очень простой и эффективный способ найти зараженные файлы, который используется всеми сервисами по лечению сайтов.

Хакеры часто используют эти функции:

- base64

- str_rot13

- gzuncompress

- eval

- exec

- create_function

- system

- assert

- stripslashes

- preg_replace (/e/)

- move_uploaded_file

Эти функции могут использоваться и в оригинальных файлах тем или плагинов, но в большинстве случаев это хак. Перед тем, как что-нибудь удалить, убедитесь, что вы не удаляете здоровый код или файл.

Более аккуратный запрос может быть таким:

Эта команда покажет все файлы, в которых встречается фраза hacker was here .

Хакеры часто внедряют код в папку /uploads . Этот код поможет вам найти все файлы в папке uploads, которые не являются изображениями. Результат сохраняется в файле “uploads-not-pictures.log” в текущей папке.

Использование запросов find и grep поможет вам очистить сайт от заразы.

Как найти вредоносный код и вылечить сайт с помощью плагина. Способ 3

Зайдите в Scan Settings, Зарегистрируйтесь в правом окне Updates & Registrations и нажмите Run Complete Scan.

Сервисы, на которых вы можете проверить сайт на наличие вредоносного ПО

Что делать с зараженными файлами

В зависимости от того, что вы нашли, вы можете удалить файл целиком или только ту часть, которую добавил хакер.

- Если вы нашли файл бэкдора, в котором находится только вредоносный скрипт — удалите весь файл.

- Вы нашли вредоносный код в файле Вордпресс, темы или плагина — удалите весь файл, и замените на оригинальный с официальной страницы.

- Вы нашли вредоносный код в файле, который вы или кто-то создал вручную — удалите вредоносный код и сохраните файл.

- Возможно, у вас в бэкапе есть незараженная версия сайта, вы можете восстановить сайт из старой версии. После восстановления обновите Вордпресс, плагины и тему, смените пароль и установите плагин безопасности.

- Если ничего не помогло — обратитесь к профессионалам в платный сервис.

Вам нужно удалить свой сайт из списка зараженных сайтов Гугл.

- Зайдите в Инструменты вебмастера Гугл

- Добавьте свой сайт, если вы его еще не добавили

- Подтвердите владение сайтом

- На главной странице вашего аккаунта Инструментов вебмастера Гугл выберите ваш сайт

- Кликните Проблемы безопасности

- Нажмите Запросить проверку

Аналогично со списком зараженных сайтов Гугл, нужно удалить сайт из списков всех антивирусов: Касперского, ESET32, Avira и так далее. Зайдите на сайт каждого производителя и найдите инструкции по удалению своего сайта из списка опасных сайтов. Обычно это называется whitelisting. Наберите в поисковике eset whitelist website, avira site removal, mcafee false positive, это поможет вам найти нужную страницу на этих сайтах, чтобы исключить свой сайт из списка сайтов, содержащих вредоносное ПО.

Там же вы можете проверить субдомены вашего сайта, если они есть. На этой странице вы найдете детальную информацию о вашем сайте, находится ли он в списках malware или phishing сайтов, и что делать, если содержится.

Что делать, чтобы сайт не заразился снова?

- Регулярно обновляйте версию Вордпресс, тем и плагинов по мере выхода новых версий. Автообновление Вордпресс.

- Используйте сложные логины и пароли. Рекомендация для пароля: пароль должен быть не менее 12 символов, содержать заглавные и строчные буквы, цифры и символы.

- Выбирайте темы и плагины от проверенных авторов.

- Используйте надежный хостинг. Обзор хостинга Бегет.

- Установите плагин безопасности. 7 Лучших плагинов защиты Вордпресс.

- Настройте автоматический бэкап всех файлов и базы данных. Бэкап Вордпресс.

- Удалите все старые версии сайта с сервера.

- Читайте Безопасность Вордпресс. Подробное описание.

Читайте также:

Надеюсь, статья была полезна. Оставляйте комментарии.

Читайте также: