Исходный код вируса петя

О вирусах-вымогателях в криптосообщества активно заговорили в мае 2017 года. В это время вирус WannaCry быстро распространился по компьютерным сетям. Он заражали компьютеры на Windows, шифровал файлы на жестком диске ПК, а затем требовал выкуп в биткоинах за засшифровку.

Это краткий принцип действия шифровальщиков. В этой статье разберемся, что такое WannaCry, как лечить зашифрованные компьютеры и что рассказывает source code вируса.

Читайте в статье

Каналы заражения

Технически, вектор атаки или заражения — это средство, с помощью которого вымогатели получают доступ. Самые популярные:

Феномен WannaCry

Несколько факторов привлекли внимание к WannaCry. В первую очередь из-за того, что он заразил крупнейшие компании. В их числе Британская национальная служба здравоохранения. Вирус-шифровальщик эксплуатировал уязвимость Windows, которая была впервые обнаружена Агентством национальной безопасности США. Symantec и другие исследователи безопасности связывали его с Lazarus Group — организацией, которая занимается киберпреступностью и может быть связана с правительством Северной Кореи.

WannaCry Ransomware состоит из нескольких компонентов. Он попадает на зараженный компьютер в форме дроппера. Это отдельная программа, которая извлекает встроенные в нее компоненты приложения. Эти компоненты включают в себя:

- приложение, которое шифрует и дешифрует данные,

- файлы, содержащие ключи шифрования,

- копию Tor.

Как WannaCry выбирает компьютеры?

Вектор атаки для WannaCry более интересен, чем сам шифровальщик. Уязвимость, которую использует WannaCry, заключается в реализации Windows протокола SMB. Он помогает различным узлам сети взаимодействовать, а реализацию Microsoft можно обмануть специально созданными пакетами для выполнения любого кода.

Считается, что Агентство национальной безопасности США обнаружило эту уязвимость уже давно. Вместо того, чтобы сообщить общественности, оно разработало код под названием EternalBlue. Этот эксплойт, в свою очередь, был похищен группой хакеров. Shadow Brokers, название этой группы, создали пост 8 апреля 2017 на Medium (это сообщение полно политики, в нем заявлена позиция этой группы. Мы не будем переводить текст, там есть и отрывок про отношение к России, так как опасаемся, что это будет звучать экстремистски).

В Microsoft обнаружили уязвимость за месяц до этого и выпустили патч. Тем не менее это не помешало WannaCry, который опирался на EternalBlue, быстро распространиться по устройствам. После этого Microsoft обвинила правительство США, что оно не поделилось информацией об этой уязвимости раньше.

Хатчинс не только обнаружил жестко запрограммированный URL-адрес, но и заплатил 10,96 долларов и открыл там сайт. Это помогло замедлить распространение вредоносного ПО. Вскоре после того, как его признали героем, Хатчинс был арестован за то, что предположительно разрабатывал вирусы в 2014 году.

Symantec считают, что код вируса может иметь северокорейское происхождение. WannaCry бродил по сети в течение нескольких месяцев, прежде чем началась эпидемия. Это более ранняя версия вредоносного ПО, получившая название Ransom.Wannacry. Она использовала украденные учетные данные для запуска целевых атак. Использованные методы похожи на Lazarus Group.

Lazarus Group является хакерской группировкой, которая связана с Северной Кореей. В 2009 году они проводили DDoS-атаки на правительственные компьютеры Южной Кореи, затем атаковали Sony и банки.

Но так как исходный код вируса был открыт, нельзя точно приписать атаку кому-либо.

WannaCry source code

Немного технических деталей.

Имя вируса: WannaCrypt, WannaCry, WanaCrypt0r, WCrypt, WCRY

Вектор: Все версии Windows до Windows 10 уязвимы, если не исправлены для MS-17-010.

Выкуп: от 300 до 600 долларов. В вирусе есть код для удаления файлов.

Backdooring: червь проходит через каждый сеанс RDP в системе, чтобы запустить вымогателя от имени этого пользователя. Он также устанавливает бэкдор DOUBLEPULSAR. Это делает восстановление труднее.

Каждое заражение генерирует новую пару ключей RSA-2048:

- Открытый ключ экспортируется как BLOB-объект и сохраняется в 00000000.pky.

- Закрытый ключ шифруется с помощью открытого ключа вымогателя и сохраняется как 00000000.eky

Каждый файл зашифрован с AES-128-CBC, с уникальным ключом AES на файл. Каждый ключ AES генерируется CryptGenRandom.

Ключ AES зашифрован с использованием пары ключей RSA, уникальной для каждого. Открытый ключ RSA, используемый для шифрования приватного ключа, встроен в DLL и принадлежит авторам вируса.

Три адреса для выкупа жестко запрограммированы в программе:

Как лечить WannaCry — патч

По иронии судьбы, патч, который защищает от WannaCry, был уже доступен до начала атаки. Microsoft в обновлении MS17-010, что вышло 14 марта 2017 года, исправил реализацию протокола SMB для Windows. Несмотря на критическое обновление, многие системы все еще не обновились до мая 2017 года. Больше повезло Windows 10, так как функция автоматического обновления сработала. То есть решение, как защититься от вируса-шифровальщика, уже было, но халатность на местах заставила компании поплатиться.

Для тех систем не было дешифровщика и выхода, кроме восстановления файлов из безопасной резервной копии. Хотя те, кто следит за кошельками биткоина, что указаны в сообщении от вируса, говорят, что некоторые платят выкуп. При этом мало доказательств того, что они вновь получили доступ к файлам.

Эта атака заставила Microsoft выпустить патч даже для XP, что поддержка прекращена. Большинство заражений было на Windows 7.

Другие вирусы-вымогатели

Несмотря на всю гласность WannaCry все еще заражает системы. В марте 2018 года Boeing был поражен WannaCry. Однако компания заявила, что это был небольшой ущерб.

Большую опасность сегодня представляют варианты WannaCry или, точнее, новые вредоносные программы, основанные на том же коде EternalBlue. В мае 2018 года ESET выпустила исследование: количество обнаружений вредоносного ПО на основе EternalBlue превысило свой максимальный уровень в 2017 году.

Например, известен апгрейд вируса Petya и NotPetya. Это две связанные вредоносные программы, которые затронули тысячи компьютеров в 2016 и 2017 годах. Как Petya, так и NotPetya стремятся зашифровать жесткий диск. Между ними много общих черт, но у NotPetya есть больше потенциальных инструментов, которые помогают распространять и заражать компьютеры.

Вирус Petya — это стандартный вымогатель, целью которой является получение небольшого количества BTC от жертв.

NotPetya считается некоторыми кибератакой, которая спонсируется Россией и маскируется под вирус.

После перезагрузки компьютер зашифрован.

Точнее, он не зашифрован. Вместо того, чтобы искать файлы и шифровать их, вирус устанавливает собственный загрузчик. Он перезаписывает основную загрузочную запись уязвимой системы, а затем шифрует таблицу файлов, которая является частью файловой системы. По сути, файлы не зашифрованы, но компьютер не может получить доступ к той части файловой системы, которая сообщает их местонахождение.

Почему Петя получил такое имя?

Название происходит из фильма о Джеймсе Бонде 1995 года GoldenEye. Аккаунт в Твиттере, который подозревали в принадлежности к вредоносному ПО, использовал на аве изображение Алана Камминга, сыгравшего злодея.

История NotPetya

Через пару месяцев после того, как Петя распространился, появилась новая версия, под названием Mischa. Миша включается, если пользователь отказывает Пете в доступе на уровне администратора.

В июне 2017 года все кардинально изменилось. Новая версия вредоносного ПО начала быстро распространяться, причем зараженные сайты были в основном украинскими. Также он появился в Европе. Новый вариант быстро распространился от сети к сети, без спам-писем или социальной инженерии. Kaspersky Lap переименовал эту программу в NotPetya.

NotPetya распространяется самостоятельно. Он использует несколько способов:

- через блэкдор в M.E.Doc (ПО для бухгалтерского учета, популярное на Украине).

- С этих серверов вирус ушел на другие компьютеры, используя EternalBlue и EternalRomance.

- Он также может воспользоваться инструментом Mimi Katz, чтобы найти учетные данные сетевого администрирования. Затем он включает встроенные в Windows инструменты PsExec и WMIC для удаленного доступа к локальной сети и заражает другие компьютеры.

NotPetya шифрует все. При этом он не расшифровывает данные. Если шифровальщики используют идентификатор на экране, который жертва отправляет вместе с выкупом. Тогда можно понять, кто именно заплатил. Но NotPetya генерирует случайное число. В процессе шифрования он повреждает их без возможности восстановления.

Из-за того, что вирус более совершенный, его подозревали в причастности к большим ресурсам, типа к госразведке. Плюс, из-за нападения на на Украину в 2017 году под подозрение попала Россия. Это обвинение огласило украинское правительство. Многие западные страны, в том числе США и Великобритания, поддержали ее. Россия отрицает свою причастность, указывая, что NotPetya заразил и многие российские компьютеры.

Еще о знаменитых вирусах-вымогателях

SecureList от Kaspersky сообщает, что с апреля 2014 года по март 2015 года наиболее известными были CryptoWall, Cryakl, Scatter, Mor, CTB-Locker, TorrentLocker, Fury, Lortok, Aura и Shade. Им удалось атаковать 101 568 пользователей по всему миру, что составляет 77,48% всех пользователей, подвергшихся криптовымогательству за этот период.

CryptoLocker был одним из самых прибыльных видов вымогателей своего времени. В период с сентября по декабрь 2013 года он заразил более 250 000 систем. Он заработал более 3 миллионов долларов до того, как его ботнет Gameover ZeuS отключили. Это случилось в 2014 году в рамках международной операции.

Впоследствии создали инструмент для восстановления зашифрованных файлов, скомпрометированных CryptoLocker. Но на смену пришли его клоны — CryptoWall и TorrentLocker.

В мае 2016 года исследователи Лаборатории Касперского заявили, что в первом квартале этого года в тройку вымогателей входили: Teslacrypt (58,4 процента), CTB-Locker (23,5 процента) и Cryptowall (3,4 процента).

Один из первых вариантов вымогателей для Apple OS X также появился в 2016 году. KeRanger воздействовал на пользователей, использующих приложение Transmission, но за полтора дня затронул около 6500 компьютеров.

Согласно отчетам с начала 2017 года, шифровальщики принесли кибер-преступникам один миллиард долларов США.

Новый отчет Национального агентства по борьбе с преступностью предупреждает о развитии угроз, таких как мобильные вымогатели и IoT. Лучшие практики защиты от шифровальщиков — регулярное резервное копирование и обновление программного обеспечения. Но они не применяются к большинству IoT-устройств. Это делает их более привлекательными для хакеров.

Также под угрозой различные службы со старым ПО, типа коммунальщиков. Это может быть огромной проблемой, если хакеры захотят заработать на нашей безвыходности.

Распространение вируса Petya стало второй серьезной глобальной кибератакой за последние два месяца. Ситуация с массовым инфицированием компьютеров в крупных компаниях по всему миру заставляет еще раз серьезно задуматься о защите ПК.

В начале мая порядка 230 000 компьютеров в более чем 150 странах были заражены вирусом-шифровальщиком WannaCry. Не успели жертвы устранить последствия этой атаки, как последовала новая — под названием Petya. От нее пострадали крупнейшие украинские и российские компании, а также госучреждения.

Как это происходит и можно ли этот процесс предупредить?

Как избавиться от Petya?

Специалисты обнаружили, что вирус Petya ищет локальный файл и, если этот файл уже существует на диске, выходит из процесса шифрования. Это значит, что защитить свой компьютер от вируса-вымогателя пользователи могут путем создания этого файла и установки его только для чтения.

Некоторые эксперты по безопасности предлагают помимо файла C: \ windows \ perfc создать файлы C: \ Windows \ perfc.dat и C: \ Windows \ perfc.dll, чтобы тщательнее защититься от вируса Petya. Вы можете повторить описанные выше шаги для этих файлов.

Поздравляем, ваш компьютер защищен от NotPetya / Petya!

Как бороться с вирусом-вымогателем: общие рекомендации

Эксперты Symantec дают некоторые советы пользователям ПК, чтобы предостеречь их от действий, которые могут привести к блокировке файлов или потере денег.

- Не платите деньги злоумышленникам. Даже если вы перечислите деньги вымогателям, нет никакой гарантии, что вы сможете восстановить доступ к своим файлам. А в случае с NotPetya / Petya это в принципе бессмысленно, потому что цель шифровальщика — уничтожить данные, а не получить деньги.

- Убедитесь, что вы регулярно создаете резервные копии данных. В этом случае, даже если ваш ПК станет объектом атаки вируса-вымогателя, вы сможете восстановить любые удаленные файлы.

- Не открывайте электронные письма с сомнительными адресами. Злоумышленники будут пытаться обмануть вас при установке вредоносных программ или постараются получить важные данные для атак. Обязательно сообщайте ИТ-специалистам о случаях, если вы или ваши сотрудники получают подозрительные письма, ссылки.

- Используйте надежное программное обеспечение. Важную роль в защите компьютеров от заражений играет своевременное обновление антивирусников. И, конечно, нужно использовать продукты авторитетных в этой области компаний.

- Используйте механизмы сканирования и блокировки сообщений со спамом. Входящие электронные письма должны проверяться на наличие угроз. Важно, чтобы блокировались любые типы сообщений, которые в своем тексте содержат ссылки или типичные ключевые слова фишинга.

- Убедитесь, что все программы обновлены. Регулярное устранение уязвимостей программного обеспечения необходимо для предотвращения заражений.

Предотвратим потерю информации

Стоит ли ждать новых атак?

Впервые вирус Petya заявил о себе в марте 2016 года, и его поведение сразу заметили специалисты по безопасности. Новый вирус Петя поразил компьютеры на Украине и в России в конце июня 2017 года. Но этим вряд ли все закончится. Хакерские атаки с использованием вирусов-вымогателей, аналогичных Petya и WannaCry, повторятся, заявил зампред правления Сбербанка Станислав Кузнецов. В интервью ТАСС он предупредил, что подобные атаки точно будут, однако заранее сложно предугадать, в каком виде и формате они могут появиться.

Если после всех прошедших кибератак вы еще не предприняли хотя бы минимальные действия для того, чтобы защитить свой компьютер от вируса-шифровальщика, то настало время этим заняться вплотную.

Вслед за нашумевшей кампанией вируса-шифровальщика WannaCry, которая была зафиксирована в мае этого года, 27 июня более 80 компаний России и Украины стали жертвой новой атаки с использованием шифровальщика-вымогателя Petya. И эта кампания оказалась вовсе не связана с WannaCry. Эксперты Positive Technologies представили детальный разбор нового зловреда и дали рекомендации по борьбе с ним.

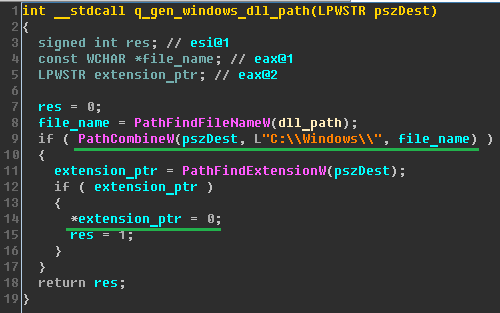

Анализ образца вымогателя, проведенный нашими экспертами, показал, что принцип действия Petya основан на шифровании главной загрузочной записи (MBR) загрузочного сектора диска и замене его своим собственным. Эта запись – первый сектор на жёстком диске, в нем расположена таблица разделов и программа-загрузчик, считывающая из этой таблицы информацию о том, с какого раздела жёсткого диска будет происходить загрузка системы. Исходный MBR сохраняется в 0x22-ом секторе диска и зашифрован с помощью побайтовой операции XOR с 0x07.

После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть запустить команду bootrec /fixMbr для восстановления MBR и восстановить работоспособность ОС. Таким образом, запустить систему даже после ее компрометации возможно, однако расшифровать файлы не удастся. Для каждого диска генерируется свой ключ AES, который существует в памяти до завершения шифрования. Он шифруется на открытом ключе RSA и удаляется. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно. Предположительно, зловред шифрует файлы максимум на глубину 15 директорий. То есть файлы, вложенные на большую глубину, находятся в безопасности (по крайней мере для данной модификации шифровальщика).

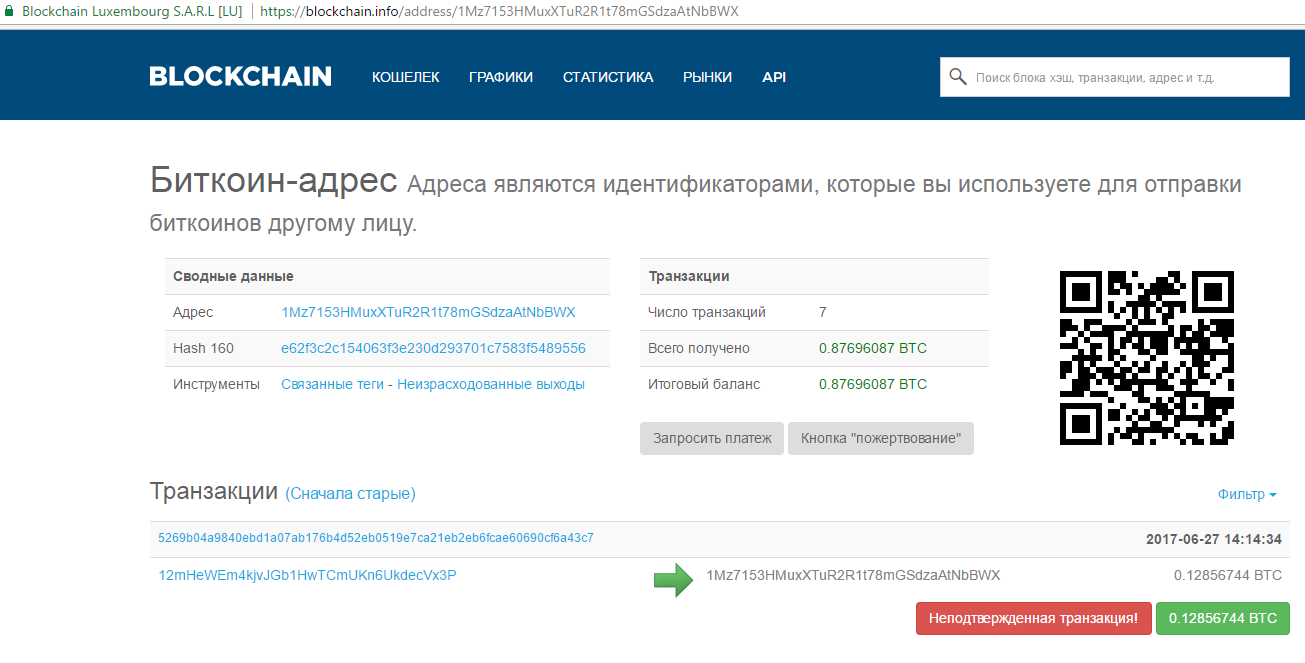

В случае, если диски оказались успешно зашифрованы после перезагрузки, на экран выводится окно с сообщением о требовании заплатить выкуп $300 (на 27 июня 2017 — примерно 0,123 биткойна) для получения ключа разблокировки файлов. Для перевода денег указан биткоин-кошелек 1Mz7153HMuxXTuR2R1t78mGSdzaAtNbBWX. Через несколько часов после начала атаки на кошелек уже поступают транзакции, кратные запрошенной сумме – некоторые жертвы предпочли заплатить выкуп, не дожидаясь, пока исследователи изучат зловред и попытаются найти средство восстановления файлов.

На данный момент число транзакций увеличилось до 45.

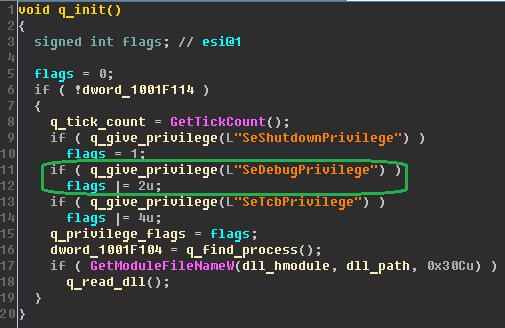

Petya использует 135, 139, 445 TCP-порты для распространения (с использованием служб SMB и WMI). Распространение внутри сети на другие узлы происходит несколькими методами: с помощью Windows Management Instrumentation (WMI) и PsExec, а также с помощью эксплойта, использующего уязвимость MS17-010 (EternalBlue). WMI – это технология для централизованного управления и слежения за работой различных частей компьютерной инфраструктуры под управлением платформы Windows. PsExec широко используется для администрирования Windows и позволяет выполнять процессы в удаленных системах. Однако для использования данных утилит необходимо обладать привилегиями локального администратора на компьютере жертвы, а значит, шифровальщик может продолжить свое распространение только с тех устройств, пользователь которых обладает максимальными привилегиями ОС. Эксплойт EternalBlue позволяет получить максимальные привилегии на уязвимой системе. Также шифровальщик использует общедоступную утилиту Mimikatz для получения в открытом виде учетных данных всех пользователей ОС Windows, в том числе локальных администраторов и доменных пользователей. Такой набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

В рамках тестирований на проникновение современных корпоративных инфраструктур эксперты Positive Technologies регулярно демонстрируют возможность применения эксплойта EternalBlue (в 44% работ в 2017 году), а также успешное применение утилиты Mimikatz для развития вектора атаки до получения полного контроля над доменом (в каждом проекте).

Таким образом, Petya обладает функциональностью, позволяющей ему распространяться на другие компьютеры, причем этот процесс лавинообразный. Это позволяет шифровальщику скомпрометировать в том числе контроллер домена и развить атаку до получения контроля над всеми узлами домена, что эквивалентно полной компрометации инфраструктуры.

О существующей угрозе компрометации мы сообщали более месяца назад в оповещениях об атаке WannaCry и давали рекомендации, каким образом определить уязвимые системы, как их защитить и что делать, если атака уже произошла. Дополнительные рекомендации мы дадим и в данной статье. Кроме того, наша компания разработала бесплатную утилиту WannaCry_Petya_FastDetect для автоматизированного выявления уязвимости в инфраструктуре. Система MaxPatrol выявляет данную уязвимость как в режиме Audit, так и в режиме Pentest. Подробная инструкция указана в наших рекомендациях. Кроме того, в MaxPatrol SIEM заведены соответствующие правила корреляции для выявления атаки Petya.

Эксперты Positive Technologies выявили “kill-switch” – возможность локально отключить шифровальщик. Если процесс имеет административные привилегии в ОС, то перед подменой MBR шифровальщик проверяет наличие файла perfc (либо другого пустого файла с иным названием) без расширения в директории C:\Windows\ (директория жестко задана в коде). Этот файл носит то же имя, что и библиотека dll данного шифровальщика (но без расширения).

Наличие такого файла в указанной директории может быть одним из индикаторов компрометации. Если файл присутствует в данной директории, то процесс выполнения ВПО завершается, таким образом, создание файла с правильным именем может предотвратить подмену MBR и дальнейшее шифрование.

Если шифровальщик при проверке не обнаружит такой файл, то файл создается и стартует процесс выполнения ВПО. Предположительно, это происходит для того, чтобы повторно не запустился процесс подмены MBR.

С другой стороны, если процесс изначально не обладает административными привилегиями, то шифровальщик не сможет выполнить проверку наличия пустого файла в директории C:\Windows\, и процесс шифрования файлов все же запустится, но без подмены MBR и перезапуска компьютера.

Для того, чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. Кроме того, необходимо минимизировать привилегии пользователей на рабочих станциях.

Если заражение уже произошло, мы не рекомендуем платить деньги злоумышленникам. Почтовый адрес нарушителей wowsmith123456@posteo.net был заблокирован, и даже в случае оплаты выкупа ключ для расшифрования файлов наверняка не будет получен. Для предотвращения распространения шифровальщика в сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от сети зараженные узлы и снять образы скомпрометированных систем. В случае, если исследователи найдут способ расшифрования файлов, заблокированные данные могут быть восстановлены в будущем. Кроме того, данный образ может быть использован для проведения анализа шифровальщика, что поможет исследователям в их работе.

В долгосрочной перспективе рекомендуется разработать систему регулярных тренингов сотрудников с целью повышения их осведомленности в вопросах информационной безопасности, основанную на демонстрации практических примеров потенциально возможных атак на инфраструктуру компании с использованием методов социальной инженерии. Необходимо проводить регулярную проверку эффективности таких тренингов. Также необходимо на все компьютеры установить антивирусное ПО с функцией самозащиты, предусматривающей ввод специального пароля для отключения или изменения настроек. Кроме того, необходимо обеспечить регулярное обновление ПО и ОС на всех узлах корпоративной инфраструктуры, а также эффективный процесс управления уязвимостями и обновлениями. Регулярное проведение аудитов ИБ и тестирований на проникновение позволит своевременно выявлять существующие недостатки защиты и уязвимости систем. Регулярный мониторинг периметра корпоративной сети позволит контролировать доступные из сети Интернет интерфейсы сетевых служб и вовремя вносить корректировки в конфигурацию межсетевых экранов. Для своевременного выявления и пресечения уже случившейся атаки необходимо осуществлять мониторинг внутренней сетевой инфраструктуры, для чего рекомендуется применять систему класса SIEM.

Для выявления атаки Petya в инфраструктуре могут быть использованы следующие индикаторы:

27 июня 2017 года вирус-вымогатель Petya.A (другие названия — NotPetya и WannaCry-2) поразил компьютеры Украины, России, Польши, Франции, Германии и Испании. Программа заблокировала информацию на компьютерах и потребовала выкуп в биткоинах, эквивалентный 300 долларам (около 17 700 рублей по нынешнему курсу).

Власти Украины и эксперты IT-компаний увидели потенциального виновника распространения вируса в украинской компании M.E.Doc — создательнице популярной в стране одноимённой программы по документобороту.

5 июля руководство компании призналось, что программу действительно взломал вирус Petya.A, который затем через неё распространился дальше. Специалисты IT-индустрии увидели в этой ситуации не просто работу хакеров, попытавшихся разжиться на кибератаке, а возможное политическое столкновение, в котором M.E.Doc стала инструментом.

Что говорят украинские власти

По данным киберполиции Украины, вирусная атака началась из-за уязвимости в новой версии программы M.E.Doc, которую скачали многие коммерческие и государственные структуры.

Представитель киберполиции заявил, что ведомство получило 1500 жалоб на вирус от украинских компаний, после чего власти завели 23 уголовных дела против неустановленных лиц. Специалисты Microsoft подтвердили причастность M.E.Doc к распространению вируса.

1 июля 2017 года Служба безопасности Украины (СБУ) обвинила российские спецслужбы в причастности к кибератаке. После консультации с международными антивирусными компаниями спецслужбы решили, что за атакой стоит группировка, которая в 2015-2016 годах атаковала финансовую систему, объекты транспорта и энергетики Украины троянами TeleBots и Blackenergy.

По мнению СБУ, кибератака происходила в несколько этапов накануне Дня конституции Украины (28 июня), чтобы дополнительно дестабилизировать политическую ситуацию в стране.

4 июля глава украинской киберполиции Сергей Демидюк пригрозил компании-разработчику M.E.Doc уголовным делом за возможное распространение вируса Petya.A. По мнению руководителя спецслужбы, компания знала об угрозе заражения своих систем вирусом, но не предприняла никаких действий.

5 июля министр внутренних дел Украины Арсен Аваков рассказал об ещё одной хакерской атаке на сервера страны. Она началась днём 4 июля и длилась около трёх часов, затем спецслужбам удалось отбить нападение. По словам чиновника, атака исходила с серверов M.E.Doc. Позже представитель СБУ заявил, что руководство НАТО предоставило спецслужбам оборудование для борьбы с будущими кибератаками.

Судя по всему, после новой атаки Демидюк решил пригрозить компании уголовным делом. Кроме того, в день повторного нападения у компании-автора M.E.Doc изъяли серверы. Сейчас сайт M.E.Doc недоступен.

Что думают IT-компании и сторонние специалисты

Официально ни одна страна не взяла на себя ответственность за распространение вируса. Специалисты NATO считают, что в теории за атакой могут стоять власти. Аналитики компании DrWeb подтвердили, что именно программа M.E.Doc стала причиной массового заражения вирусом Petya.A.

В этот же день разработчик антивирусного оборудования ESET выпустил отчёт о том, как шифровальщик распространился через автоматическое обновление M.E.Doc. В документе говорится, что программа распространяла версии с уязвимостью, которой воспользовался вирус, с апреля 2017 года. С того момента эксперты зафиксировали ещё два обновления с дырой в защите, в том числе и в версии 22 июня — всего за пять дней до хакерской атаки.

Американский специалист по безопасности Джонатан Николс считает, что вирусная атака необязательно была санкционирована тем или иным государством.

Мы называем эту атаку ExPetr. При распространении вредоносного ПО киберпреступники добавили вредоносный код в очередное обновление M.E.Doc. Но это не значит, что разработчики программы встроили вредоносный код в свою программу – скорее всего, киберпреступники сумели подменить обновление без ведома разработчиков, что позволило им использовать легальную программу для проникновения в инфраструктуру организаций.

Авторы M.E.Doc стали своего рода жертвой в этой атаке. Еще, например, кроме зараженного обновления M.E.Doc при атаке ExPetr использовались эксплойты Eternal Blue и EternalRomance, эксплуатирующий уязвимость в системе Windows (первый также использовался в майской атаке шифровальщика WannaCry).

Что говорят в M.E.Doc

С первого дня обвинений представители компании отвергали причастность к распространению Petya.A. По их словам, в обновлении M.E.Doc от 22 июня не было уязвимостей и вирусов (это заявление противоречит расследованию ESET). В компании подчеркнули, что тоже пострадали от действий хакеров и с первого же дня расследования предоставили логи и резервные копии серверов спецслужбам.

30 июня соосновательница M.E.Doc Олеся Линник рассказала, что никто из пострадавших от вируса не предоставил компании заражённый файл, исходивший с серверов M.E Doc. Компания также привлекла к расследованию третью сторону — американскую транснациональную компанию-разработчицу сетевого оборудования Cisco. Линник раскритиковала и статью Microsoft о причастности программы к атаке.

В статье никак не показан способ первоначального заражения системы. Программа M.E.Doc, как и любая другая, в своей работе использует множество системных библиотек Windows, которые вполне могли быть заражены ранее. Таким образом, единственное, что показано в статье, – это то, что программа была запущена на ранее заражённом компьютере и, соответственно, сама подверглась заражению.

Программа M.E.Doc – это локальный продукт, которым пользуются только на Украине, а вирус охватил ещё 64 страны. В нашей стране пострадало 12 500 компаний, а пользователей у программы около миллиона. То есть, если бы причина была в нас, накрыло бы всех.

По мнению Линник, M.E.Doc могла привлечь злоумышленников как эффективный способ распространить вирус в системы компаний-пользователей. Эту версию следует расследовать, а не утверждать, что в деле виновато руководство компании, которая могла стать жертвой политических игр, считает её глава.

5 июля представители компании признали причастность программы M.E.Doc к кибератаке. Руководство подчеркнуло, что это первый за историю сервиса факт взлома, в результате которого в программный код пакета обновления попал вирус. В компании также добавили, что к недавнему инциденту могут быть причастны организаторы кибератаки с помощью вируса WannaCry в мае 2017 года.

Возможная связь России с вирусом

Программа M.E.Doc почти неизвестна за украинской границей, но в стране она занимается документооборотом 80% компаний. 400 тысяч клиентов обсуждают и отправляют финансовую и налоговую документацию с помощью сервиса. Такую большую ответственность она получила в том числе из-за недавних санкций украинских властей против российских сервисов.

Во время майской атаки вируса WannaCry, аналога Petya.A, от воздействия шифровщика больше всего пострадала Россия. Тогда IT-компании и специалисты указывали на причастность к атаке правительства КНДР.

Во время июньской атаки Россия оказалась на втором месте по количеству жалоб на Petya.A. Первое место заняла Украина. Примечательно, что атака пришлась на день накануне украинского Дня Конституции, когда компании наиболее загружены работой. Старший технический научный сотрудник компании Cisco Крейг Уильямс считает, что это не может быть совпадением.

Читайте также: