Избавиться от вируса cryptolocker

CryptoLocker использует техники социальной инженерии, чтобы заставить пользователя запустить эту программу. Если говорить более конкретно, то жертва получает по электронной почте письмо с ZIP-файлом, защищенным паролем, якобы от логистической компании.

Троян запускается в тот момент, когда пользователь открывает вложенный ZIP-файл, вводя пароль, указанный в сообщении, в надежде открыть содержащийся в архиве PDF-файл. CryptoLocker использует возможности стандартной возможности Windows скрывать расширения в названиях файлов, чтобы скрыть реальное расширение.EXE у вредоносного файла.

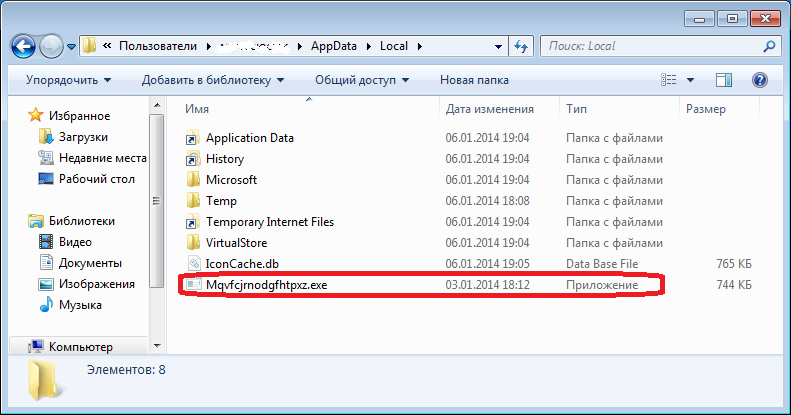

- Сохраняет себя в папку с профилем пользователя (AppData, LocalAppData).

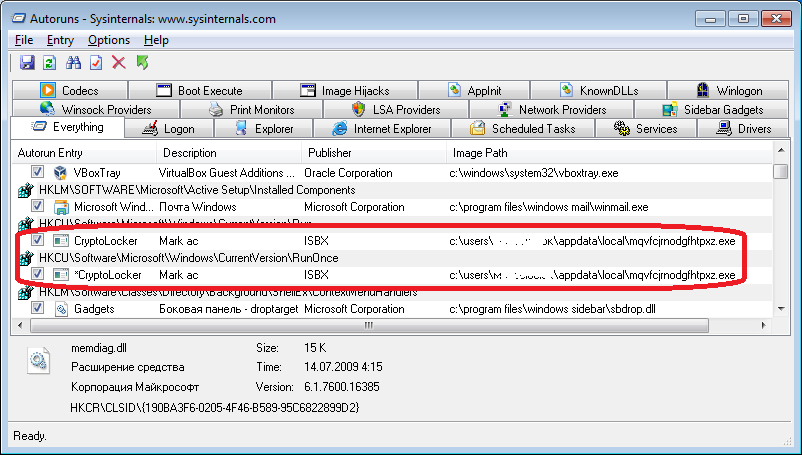

- Добавляет ключ в реестр, чтобы гарантировать запуск программы при каждом включении компьютера.

- Запускает два процесса: один процесс является основным, а второй предназначен для защиты основного процесса от его прекращения.

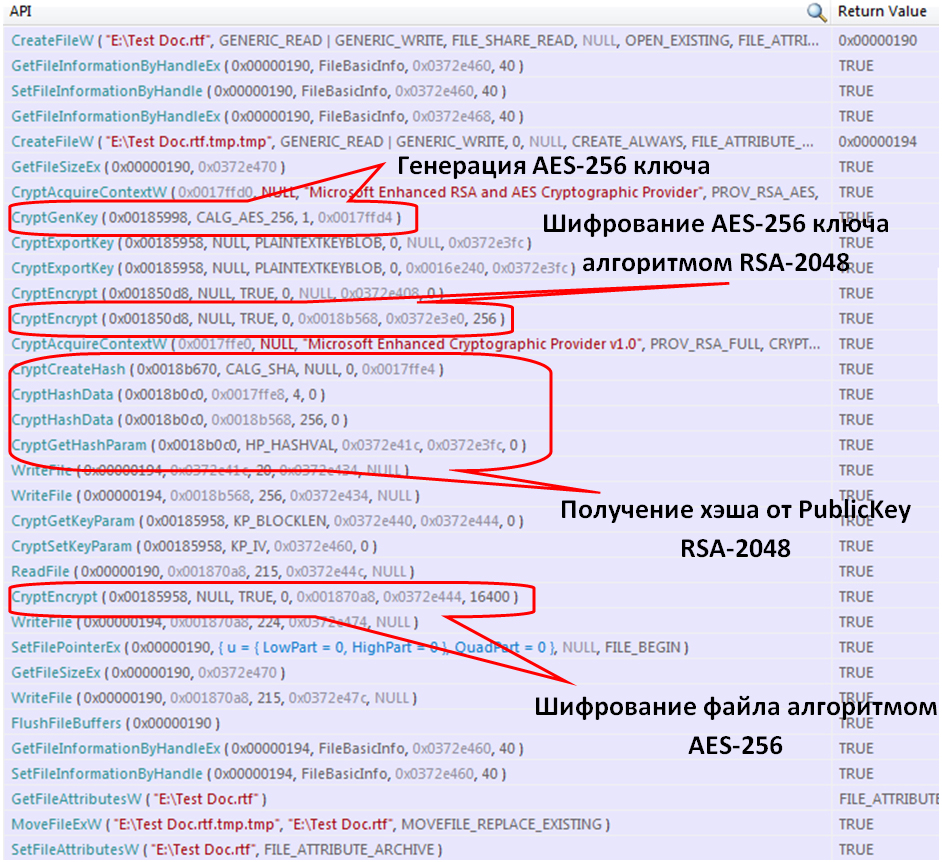

Торян генерирует случайный симметричный ключ для каждого файла, который он собирается шифровать , после чего шифрует содержимое файла с помощью алгоритма AES, используя данный ключ. Затем программа шифрует случайный ключ, используя алгоритм шифрования с помощью ассиметричного открытого-закрытого ключа (RSA) и ключи длиной более 1024 бит (мы видели образцы, которые использовали ключи длиной 2048 бит), и добавляет его в зашифрованный файл. Таким образом, троян гарантирует, что только владелец закрытого ключа RSA сможет получить случайный ключ, который был использован для зашифровки файла. Кроме того, т.к. компьютерные файлы перезаписываются, то невозможно получить доступ к ним с использованием специальных методов.

После того как троян скачал PK, он сохраняет его в следующем ключе реестра Windows: HKCUSoftwareCryptoLockerPublic Key. Затем он начинает шифрование файлов на жестком диске компьютера, а также на каждом сетевом диске зараженного пользователя, к которому получает доступ.

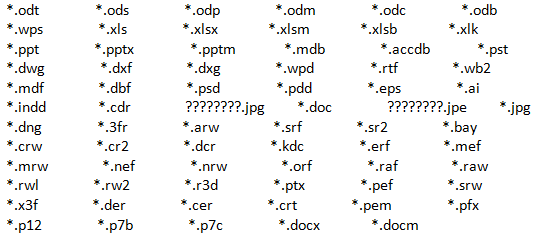

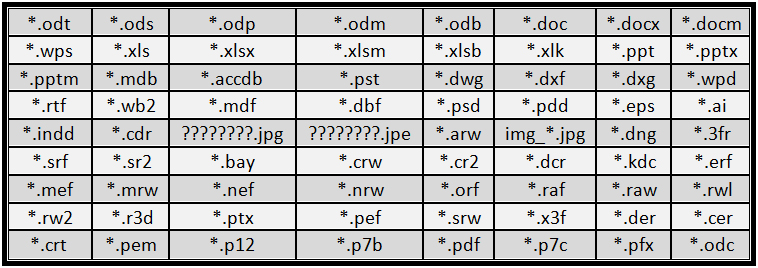

CryptoLocker не шифрует каждый найденный файл, а он шифрует только неисполняемые файлы с расширениями, содержащимися в коде вредоносной программы:

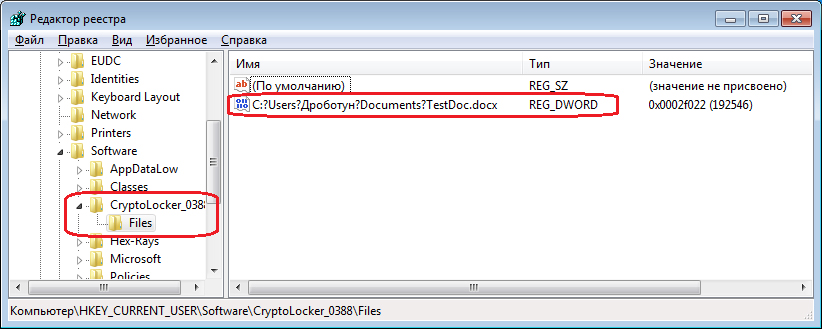

Дополнительно, CryptoLocker логирует каждый зашифрованный файл в следующий ключ реестра:

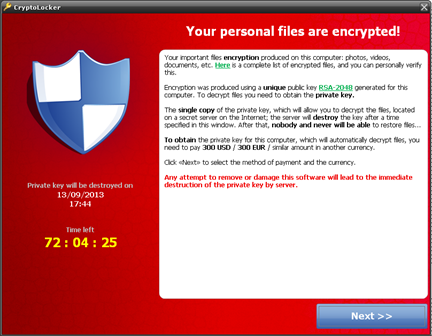

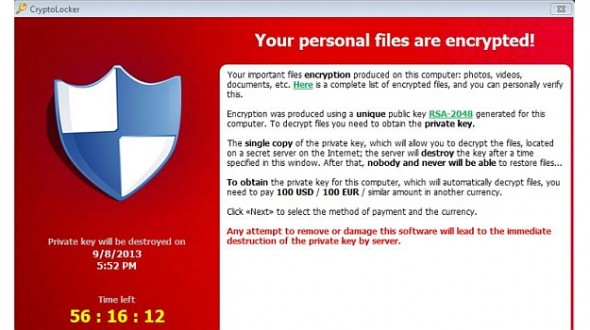

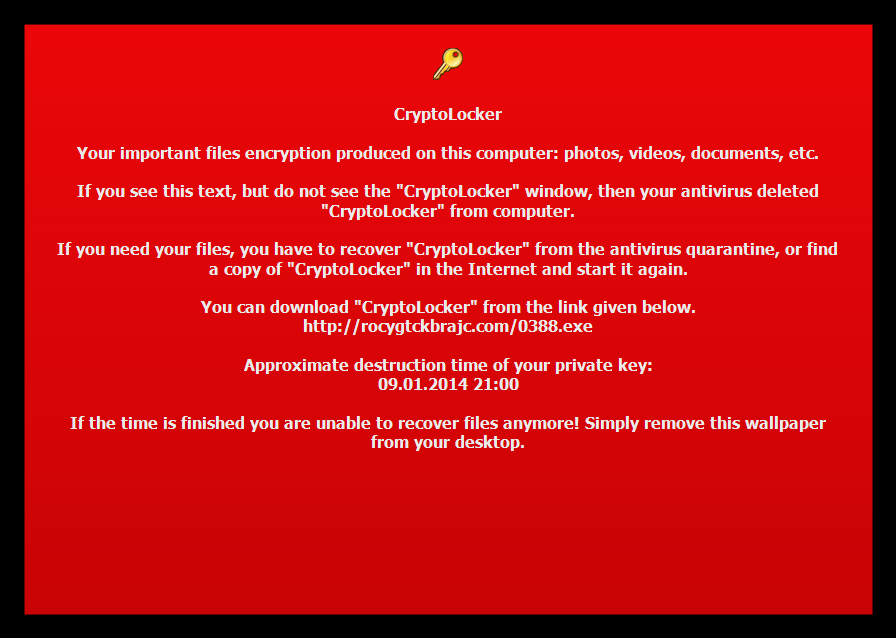

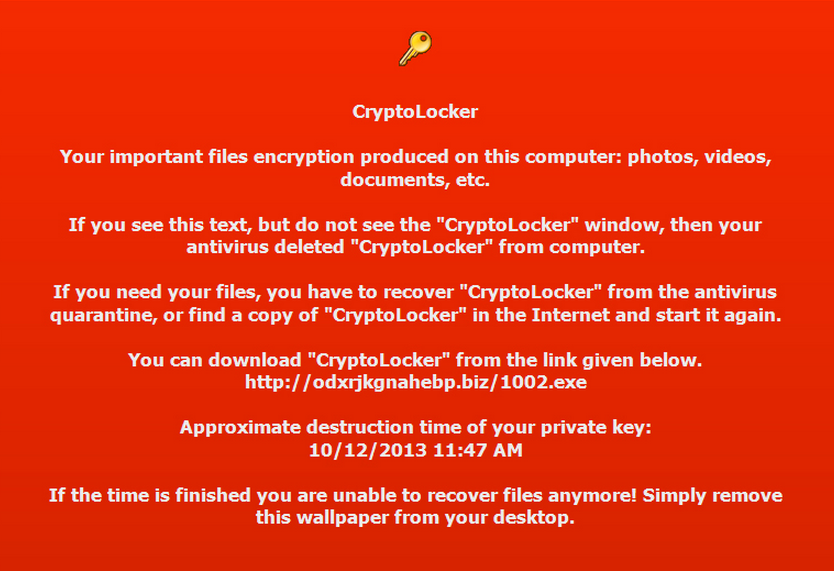

Когда троян заканчивает шифрование каждого файла, который удовлетворяет вышеперечисленным условиям, он показывает следующее сообщение, в котором просит пользователя заплатить выкуп, ограничивая время на отправку платежа тем периодом, пока закрытый ключ не будет уничтожен автором вредоносной программы.

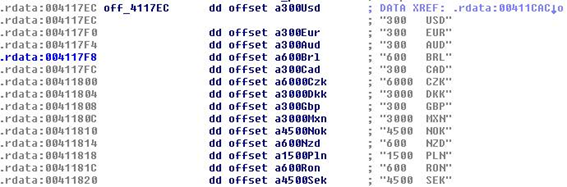

Любопытно, что вредоносная программа не просит у пользователей одной и той же суммы денег, но содержит свою собственную таблицу конверсии валют.

Данная вредоносная программа распространяется по электронной почте с использованием техник социальной инженерии . Следовательно, наши рекомендации могут быть такими:

- Быть предельно осторожным с электронными письмами от отправителей, которых Вы не знаете , особенно в тех случаях, когда письмо содержит вложенные файлы.

- Отключить скрытые расширения файлов в Windows, что также поможет вам своевременно распознать данный тип атаки.

- Мы хотели бы напомнить Вам о необходимости наличия системы резервного копирования для критически важных файлов. Она поможет Вам смягчить ущерб, вызванный не только инфекциямисо стороны вредоносных программ , но и различными проблемами с компьютером и его комплектующими, а также другими причинами.

- Если Вы заразились и не имеете резервных копий Ваших файлов, мы все же рекомендуем Вам не платить выкуп. Это НИКОГДА не было хорошим решением, т.к. превращает вредоносные программы в высоко прибыльный бизнес, что будет только способствовать расцвету этого типа атак.

Что такое CryptoLocker

Скачать утилиту для удаления CryptoLocker

Удалить CryptoLocker вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

CryptoLocker

(randomname).exe

Virus

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

CryptoLocker копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (randomname).exe. Потом он создаёт ключ автозагрузки в реестре с именем CryptoLocker и значением (randomname).exe. Вы также можете найти его в списке процессов с именем (randomname).exe или CryptoLocker.

Если у вас есть дополнительные вопросы касательно CryptoLocker, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите CryptoLocker and (randomname).exe (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить CryptoLocker в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные CryptoLocker.

Удаляет все записи реестра, созданные CryptoLocker.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления CryptoLocker от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления CryptoLocker.. Утилита для удаления CryptoLocker найдет и полностью удалит CryptoLocker и все проблемы связанные с вирусом CryptoLocker. Быстрая, легкая в использовании утилита для удаления CryptoLocker защитит ваш компьютер от угрозы CryptoLocker которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления CryptoLocker сканирует ваши жесткие диски и реестр и удаляет любое проявление CryptoLocker. Обычное антивирусное ПО бессильно против вредоносных таких программ, как CryptoLocker. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с CryptoLocker и (randomname).exe (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные CryptoLocker.

Удаляет все записи реестра, созданные CryptoLocker.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с CryptoLocker в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с CryptoLocker. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления CryptoLocker.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с CryptoLocker, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены CryptoLocker.

Чтобы избавиться от CryptoLocker, вам необходимо:

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления CryptoLocker для безопасного решения проблемы.

2. Удалите следующие папки:

3. Удалите следующие ключи и\или значения ключей реестра:

- Key: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

Value: Cryptolocker- Key: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

Value: Cryptolocker

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления CryptoLocker для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

CryptoLocker иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие CryptoLocker. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Троян, который поставил на биткоины полицию США

В подавляющем большинстве случаев зловред попадает в систему путем рассылки по электронной почте от якобы служб доставки Fedex или UPS под видом отчета в формате PDF (а русский человек бы сразу понял, что письмо о доставке от Почты России — это палево ;). — Прим. ред.). Однако эксплуатацией какой-либо уязвимости этого формата здесь даже и не пахнет. Вместо отчета о доставке в письме лежит обыкновенный исполняемый файл с именем вроде FORM_1088.pdf.exe и с иконкой, очень и очень похожей на настоящую PDF’овскую. Несмотря на такую простую и избитую схему, в первые сто дней функционирования трояна, по некоторым оценкам, было заражено от 200 до 250 тысяч компьютеров (правда, преимущественно в США).

После первого запуска Cryptolocker собирает в реестре различную информацию о системе и на ее основе генерирует для себя уникальное имя файла, представляющее собой бессмысленный набор некоторого количества латинских букв. Далее зловред обретает пристанище на жестком диске жертвы в каталоге %AppData% (или %LocalAppData% в Win XP) с атрибутом скрытого файла.

Cryptolocker на жестком диске жертвы

Для обеспечения своего запуска одновременно с запуском системы троян создает в реестре в ветках автозапуска два ключа, в которых прописан путь к Criptolocker’у на диске:

Ключ с символом звездочки позволяет запускать зловред при старте системы в Safe Mode.

Автозапуск Cryptolocker’а в реестре

Для сохранения содержимого этих ключей Cryptolocker постоянно мониторит их состояние и восстанавливает в случае необходимости.

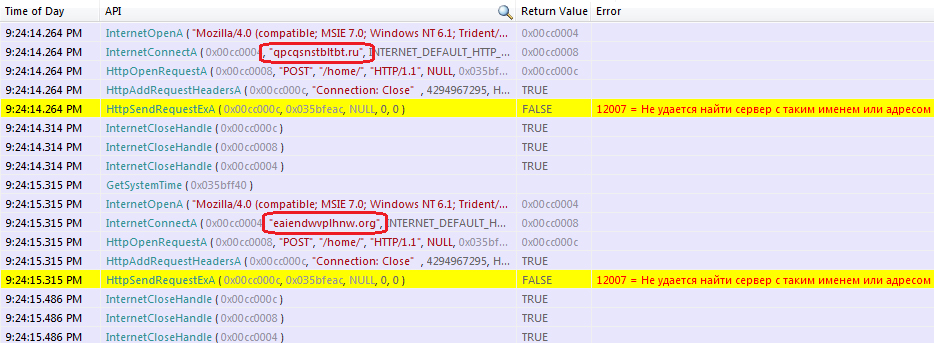

После запуска Cryptolocker по специальному алгоритму генерирует доменное имя и пытается подсоединиться к нему. В случае неудачи генерация доменного имени и попытки подключиться продолжаются.

В качестве исходных данных для алгоритма генерации доменного имени используется системное время, получаемое путем вызова API GetSystemTime.

Генерация доменного имени (в нижней части выделено сгенерированное доменное имя olphjvttuqdxm.com)

Доменное имя состоит из набора латинских букв в количестве от 12 до 15 и поочередно генерируется в следующих доменных зонах:

- .org

- .co.ua

- .info

- .com

- .net

- .biz

- .ru

Неудачные попытки присоединения к командному серверу

Попытки подключения к командному серверу могут продолжаться довольно долго, до тех пор, пока не будет сгенерировано нужное доменное имя, актуальное на данный момент.

В случае успешного подсоединения (когда статья создавалась, троян подключался к командному серверу и исправно работал) на сервере генерируется пара ключей для алгоритма шифрования RSA–2048. Закрытый ключ, предназначенный для расшифровки, остается храниться на сервере, а открытый, предназначенный для шифрования, передается на компьютер жертвы, где сохраняется в реестре в специально созданном разделе

с именем параметра PublicKey.

В этом же разделе создается параметр с именем VersionInfo, в котором содержится информация о текущей версии трояна, IP-адрес командного сервера и время установки. На данный момент актуальная версия трояна — 0388, что также отражено в названии раздела, создаваемого им в реестре.

Параметры PublicKey и VersionInfo в реестре

После успешного внедрения в систему и получения ключа для шифрования троян ищет нужные файлы на компьютере жертвы. Для начала с помощью функции GetLogicalDrives он получает список всех дисков в системе, далее с помощью API GetDriveType определяются диски, с которыми можно работать (Cryptolocker шифрует файлы на дисках, имеющие тип DRIVE _ FIXED, DRIVE _ REMOTE и DRIVE _ REMOVABLE). После этого начинается поиск нужных файлов на всех доступных дисках поочередно с применением API-функций FindFirstFile и FindNextFile. Отбор нужных файлов ведется по 72 маскам.

Маски для отбора файлов

Создатели Cryptolocker’а не стали обременять себя самостоятельной реализацией алгоритмов шифрования и использовали в своем творении возможности, предлагаемые компанией Microsoft в виде CryptoAPI и стандартного криптопровайдера Microsoft Enhanced RSA and AES Cryptographic Provider.

Содержимое файла криптуется с помощью алгоритма AES–256, ключ для которого генерирует API-функция CryptGenKey с параметром CALG _ AES _ 256. После шифрования файла этот AES-ключ шифруется алгоритмом RSA–2048 с помощью открытого ключа, полученного с командного сервера (и заблаговременно сохраненного в реестре), далее с открытого RSA-ключа снимается SHA-хеш длиной 20 байт.

Процесс шифрования файла TestDoc.rtf

Все это дело записывается поверх старого, незашифрованного содержимого файла в определенной последовательности: сначала пишется 20 байт хеша RSA-ключа, далее 256 байт зашифрованного AES-ключа, после чего пишется сам зашифрованный файл. В итоге длина зашифрованного файла увеличивается на 276 байт по сравнению с исходным, незашифрованным файлом. SHA-хеш нужен для того, чтобы, во-первых, избежать повторного шифрования файлов, а во-вторых, чтобы найти на командном сервере нужный закрытый ключ для расшифровки файла в случае, если жертва все-таки заплатила денежки.

Внутренности незашифрованного (вверху) и зашифрованного (внизу) файла TestDoc.rtf

После того как файл зашифрован, Cryptolocker пишет путь и имя зашифрованного файла в реестр, в ветке

- HKEY_CURRENT_USERSoftwareCryptoLocker_0388Files.

Имя и путь зашифрованного файла в реестре

Вариантов оплаты предлагается всего два — битокоинами и с помощью платежной системы MoneyPak (что говорит о большей направленности трояна на англоязычную аудиторию). В случае неуплаты в срок Cryptolocker грозит удалить приватный ключ с командного сервера и, соответственно, невозможностью расшифровки файлов в дальнейшем. Если попытаться самостоятельно или с помощью антивируса удалить файл трояна, то жертве представится возможность лицезреть новые обои рабочего стола с устрашающими надписями и предложением повторно скачать и запустить Cryptolocker для проведения оплаты и расшифровки файлов. Путь к этим обоям прописывается в реестре в том же разделе, где лежит открытый RSA-ключ и информация о версии зловреда, в параметр с именем Wallpaper.

Пугающие обои Cryptolocker’а

Если по истечении трех дней троян оплаты так и не дождался, он убирает все, что записал в реестр, меняет обратно обои и самоуничтожается, оставив жертву один на один с зашифрованными файлами.

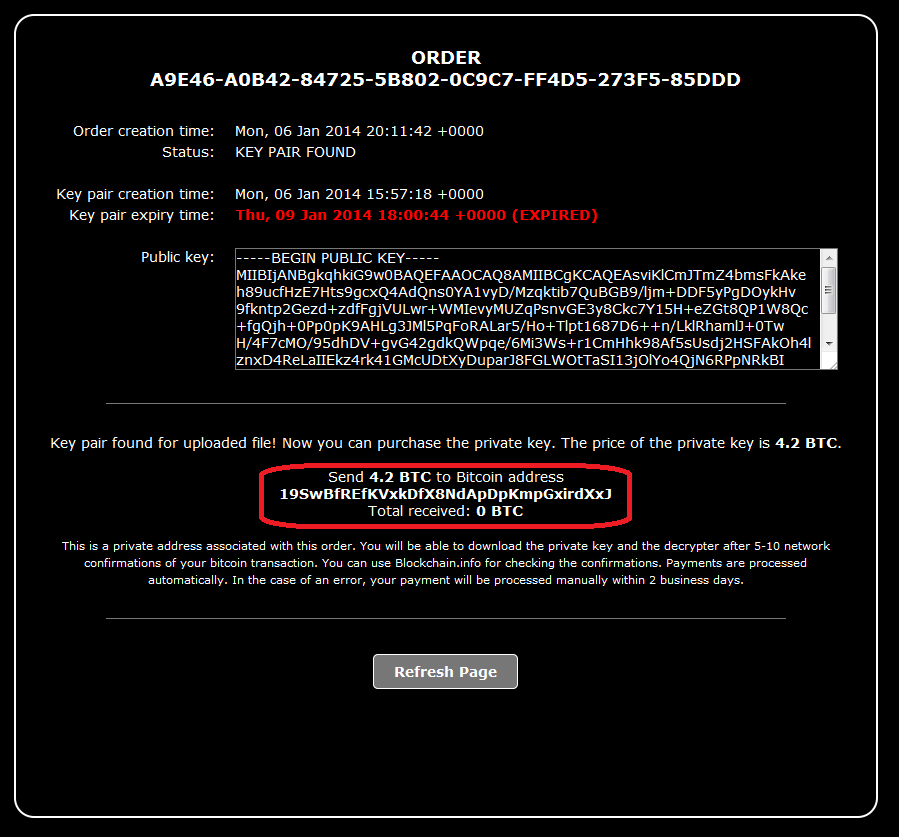

Вообще, несмотря на угрозы удалить приватный RSA-ключ с командного сервера, реально ключ не удаляется и возможность расшифровать файлы остается, правда, за несколько возросшее вознаграждение.

Помимо командного сервера, создатели этой малвари организовали сервис по онлайн-расшифровке файлов. Его можно найти по тому же URL, с которого в тексте на устрашающих обоях предлагается скачать троян. После заливки на него зашифрованного файла заказу присваивается идентификационный номер и производится поиск открытого RSA-ключа на всех командных серверах. После того как ключ будет найден, появится надпись с суммой и Bitcoin-кошельком, куда и нужно перевести средства за получение приватного ключа.

Сервис расшифровки файлов. До 18.00 9.01.2014 расшифровка мне бы обошлась всего в 0,5 биткоинов 🙂

WARNING

Cryptolocker шифрует файлы и на дисках с параметром DRIVE _ REMOTE, то есть на расшаренных сетевых дисках. Поэтому резервные копии на таких носителях тоже могут быть под угрозой.

Это не примитивный Winlocker, требующий 200 рублей на счет мобильника. Файлы шифруются действительно стойкими алгоритмами, и без приватного ключа расшифровать их на данный момент практически не представляется возможным, даже если у тебя есть знакомые в АНБ. Поэтому резервное копирование, резервное копирование и еще раз резервное копирование. Все, что представляет ценность, должно периодически бэкапиться и складываться в надежном месте, куда не сможет протянуть свои руки Cryptolocker. Ну и в конце концов, сколько можно уже открывать аттачи от неведомых и нежданных отправителей?

Пока не произойдет соединение с командным сервером, Cryptolocker ничего шифровать не будет, поэтому можно просто закрыть все ненужные и подозрительные сетевые соединения и отслеживать вновь появившиеся с помощью какого-нибудь брандмауэра.

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Руководство по удалению CryptoLocker

CryptoLocker является опасным ransomware инфекции, которая создает многочисленные проблемы после проникновения. Этот жулик был скорее создан же кибер-преступники, которые разрабатывали министерство юстиции вирус, вирус ФБР и так далее. После того, как он сам находится в ваш компьютер, нарушитель замки вниз вашей системы и шифрует ваши файлы.

После этого она представляет уведомление, в котором он информирует вас о текущей ситуации и требует вас заплатить выкуп за разблокировку системы и расшифровки файлов. Мы рекомендуем, чтобы проигнорировать это сообщение и сосредоточиться на CryptoLocker удаления.

Что CryptoLocker делать?

“Your personal files are encrypted!

Your important files encryption produced on this computer: photos, videos, documents, etc. Here is a complete list of encrypted files, and you can personally verify this.

Encryption was produced using a unique public key RSA-2048 generated for this computer. To decrypt files you need to obtain the private key. The single copy of the private key, which will allow you to decrypt the files, located on a secret server on the Internet: the server will destroy the key after a time specified in this window. After that, nobody and never will be able to restore files…

To obtain the private key for this computer, which will automatically decrypt files, you need to pay 100 USD/ 100 EUR / similar amount in another currency.

Any attempt to remove or damage this software will lead to the immediate destruction of the private key by server”

Это не достаточно удалить CryptoLocker. Вы также должны понимать, как разбойник попал ваш компьютер, так что вы могли бы в будущем избежать таких вещей. Наша исследовательская группа утверждает, что это вредоносное программное обеспечение могло бы ввели вашей системы после того, как вы нажали подозрительные всплывающие в ненадежных веб-сайт, или после того, как вы открыли спам электронной почты вложения. Мы призываем вас быть более осторожным в будущем и избегать ненадежных сайтов. Кроме того убедитесь, что использовать авторитетных анти-вредоносных программ, так что он будет защищать вашу систему в будущем. Однако прямо сейчас, сосредоточиться на CryptoLocker удаления.

Как удалить CryptoLocker?

Эта статья должна сделал это ясно, что это важно для обеспечения безопасности вашего компьютера прекратить CryptoLocker. Мы настоятельно рекомендуем не пытаться ручной CryptoLocker удаления, так как этот вредоносных безусловно опасным и одна ошибка может серьезно повредить компьютер уже побоям. Лучшим вариантом будет приобрести средство удаления вредоносных программ современными и законным, и пусть он стереть CryptoLocker. После того, как программное обеспечение устраняет CryptoLocker, он также будет оставаться в вашем компьютере, чтобы защитить его от других угроз. Однако ваш следует иметь в виду, что только инструмент подлинной безопасности будет иметь возможность быть это полезно.

Windows Vista и Windows 7

- Перезагрузите систему и начать нажав F8 после экрана BIOS исчезает.

- Перейдите в меню Advanced Boot Options и выберите безопасный режим с загрузкой сетевых драйверов (используйте клавиши со стрелками на клавиатуре).

- Нажмите Enter и загрузить средство надежной безопасности.

- Использовать мощный анти-вредоносных программ для удаления CryptoLocker.

ОС Windows 8

- Нажмите клавишу Windows для доступа к начальный экран Metro UI.

- Запуск предпочтительным браузера и установите аутентичные malware removal tool.

- Сканирование компьютера и удалить CryptoLocker.

Windows XP

- Перезагрузите компьютер и начать нажав F8, когда BIOS завершит загрузку.

- С клавишами со стрелками выберите безопасный режим с загрузкой сетевых драйверов и нажмите Enter.

- Нажмите кнопку Да и установить программное обеспечение надежной компьютерной безопасности.

- Используйте этот анти-вредоносных программ для удаления CryptoLocker.

Скачать утилиту to scan for CryptoLocker Use our recommended removal tool to scan for CryptoLocker. Trial version of WiperSoft provides detection of computer threats like CryptoLocker and assists in its removal for FREE. You can delete detected registry entries, files and processes yourself or purchase a full version.

More information about WiperSoft and Uninstall Instructions. Please review WiperSoft EULA and Privacy Policy. WiperSoft scanner is free. If it detects a malware, purchase its full version to remove it.

WiperSoft обзор детали WiperSoft является инструментом безопасности, который обеспечивает безопасности в реальном в .

Это MacKeeper вирус?MacKeeper это не вирус, и это не афера. Хотя существуют различные мнения о программе в Интернете, мн .

Хотя создатели антивирусной программы MalwareBytes еще не долго занимаются этим бизнесом, они восполняют этот нед� .

Читайте также: