Как хакеры распространяют вирусы

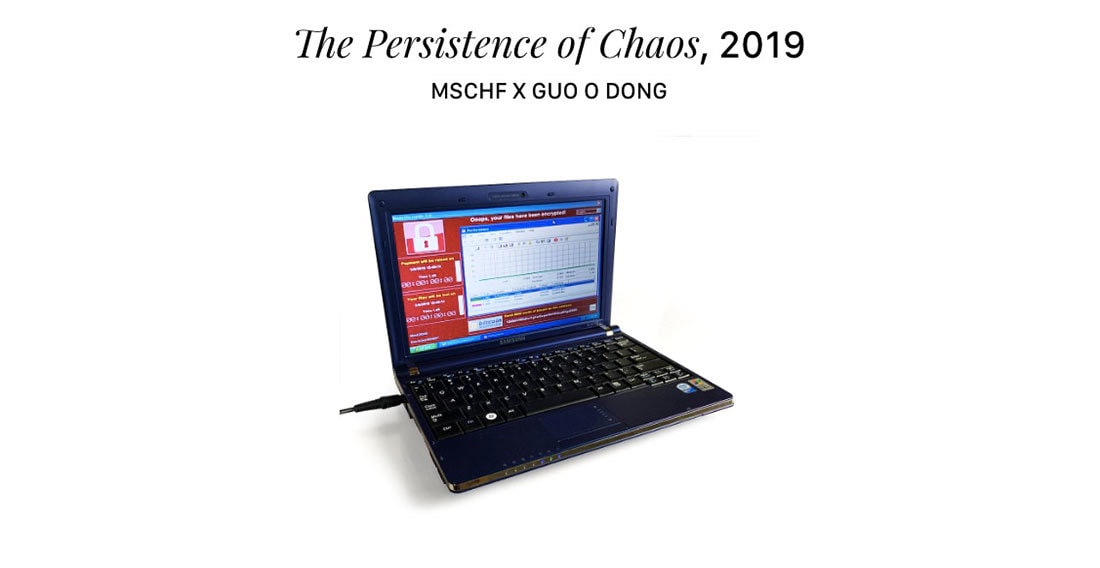

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Когда в середине декабря прошлого года появились первые сообщения о зараженных новым видом коронавируса, люди по всему миру с интересом обсуждали его предположительный источник распространения — стихийный рынок в китайском городе Ухань, постоянными покупателями которого вполне могли бы стать колдуньи из детских сказок, снующие мимо лавок в поисках ингредиентов для волшебного зелья. На оптовом рынке животных и морепродуктов можно было найти любую экзотику: жареных змей и летучих мышей, павлинов и гигантских саламандр, крыс и волчат. Гастрономические предпочтения китайцев перестали быть предметом праздного любопытства как только в январе Ухань закрыли на карантин, а ВОЗ признала распространение Covid-19 чрезвычайной ситуацией в области общественного здравоохранения, имеющей международное значение.

Новости по теме

Новости по теме

Новая инфекция уже давно пересекла границы Поднебесной, и хакеры этим воспользовались — первой жертвой оказались компьютеры японцев. В конце января к ним на почту стали приходить письма от фейковых центров общественного здравоохранения Японии и службы социального обеспечения инвалидов, в которых шла речь о подозрении на новые случаи заражения коронавирусом с прикрепленным "вордовским" файлом-описанием соответствующих мер профилактики. Однако невинный на первый взгляд документ содержал макросы (набор пользовательских инструкций с заданной командой для их выполнения), активирующие процесс загрузки трояна Emotet. На зараженном компьютере он позволяет в любой момент устанавливать и удалять другие вредоносные программы (например, вирусы-вымогатели) и, получив доступ к списку электронных адресов, может дальше самораспространяться через спам-рассылку, объединяясь с другими зараженными ПК в ботнет: в руках злоумышленников такая сеть становится инструментом для майнинга криптовалют или целевых DdoS-атак.

При этом неискушенный в хакерских приемах пользователь может даже не догадываться о заражении своего ПК, поскольку некоторые вирусы работают незаметно и могут долгое время не давать о себе знать. "Примерно 80% компьютеров по всему миру чем-то заражены. А похищенные данные и саму ботсеть хакеры, как правило, просто продают в Даркнете. Там же за 5-10 тыс. долларов можно купить "незаметный" вирус, который видоизменяют так, чтобы его исполняемый код не определялся антивирусом и не вписывался в шаблоны уже обнаруженных вредоносных программ. Для этого используются различные методы шифрования и новые алгоритмы кодировки", - сообщает директор по кибербезопасности компании IT Specialist Дмитрий Петращук.

С начала февраля нарастает популярность доменных имен, которые содержат слова coronavirus и Covid-19, а особый всплеск эксперты RiskIQ наблюдали после объявления пандемии: 15 марта было зарегистрировано 13,5 тыс. таких адресов, а на следующий день — уже 35 тыс. В погоне за кликбейтами и вниманием пользователей к этой акции присоединились и хакеры.

Новости по теме

Новости по теме

По разным оценкам экспертов, до 10% "коронавирусных" доменных имен содержат в себе потенциальные угрозы для ПК. Многие из них попадают в блэклисты поисковых систем и браузеров, однако этот процесс уже не остановить: в среднем ежедневно появляется по 2 тысячи новых подобных адресов.

Специализированный сервис Maltiverse на этот момент выявил свыше 130 скомпрометированных ссылок, исполняемых файлов и различных документов, которые содержат в своем названии слова "coronavirus" и "COVID-19" и являются источником заражения. А компания Trend Micro в отчете об обнаруженных киберугрозах за первый квартал 2020 года сообщила о 199,4 тыс. спам-письмах и 198 тыс. разосланных по всему миру вредоносов, при этом их количество будет неуклонно продолжать расти.

"Чтобы подобраться к жертве, хакеры всегда пользовались громкими инфоповодами: будь то печально известное событие 11 сентября, президентские выборы в Америке или запуск "Теслы" в космос. Однако обычно это касалось масштаба одной страны или континента. Текущая хакерская активность на этом фоне очень сильно отличается: режим карантина введен почти во всем мире, не считая, может быть, каких-то африканских стран. Помимо такой масштабности проблемы, людей объединяет еще и общая обеспокоенность за свое здоровье перед смертельным коронавирусом. Чем компьютерные злоумышленники и не преминули воспользоваться", - говорит Дмитрий Петращук.

По ту сторону файрволла

Когда страны только начали закрывать свои границы на въезд и выезд, жертвы хакеров уже начали получать по почте спам с предложением перейти по фишинговой ссылке, чтобы уточнить данные об авиаперелетах и забронированных гостиничных номерах: злоумышленники таким образом воровали у невнимательных пользователей учетные данные.

Но с объявлением пандемии их "боевая" тактика поменялась: вирусная спам-рассылка проходит под фейковой маской авторитетных отправителей, которыми стали Центры по контролю и профилактике заболеваний (СDC), Всемирная организация здравоохранения (WOH), Австралийская медицинская ассоциация (AMA) и министерства здравоохранения в разных странах.

Фишинговые письма предлагают ознакомиться с обновленными статистическими данными по распространению коронавируса, медицинскими исследованиями на этот счет и рекомендациями по профилактике заболевания. Акцентируя внимание на важности информации, сообщения предлагали срочно ознакомиться с вложением: это мог быть уже готовый исполняемый файл (например, Coronavirus Disease (Covid-19) CURE.exe) или менее подозрительный текстовый документ или архив (например, CoronaVirusSafetyMeasures_pdf).

Среди прочих таким образом распространялся с начала февраля вирус-вымогатель Netwalker, шифрующий системные файлы и требующий выкуп. По экспертным оценкам, он поразил 10% всех организаций в Италии, а также атаковал логистическую компанию Toll Group, веб-сайт района общественного здравоохранения Шампейн-Урбана в штате Иллинойс, университетскую больницу Брно в Чехии и множество испанских госпиталей. Впрочем, исследования компаний по кибербезопасности показывают, что заражение "компьютерным" коронавирусом происходят по всему миру повсеместно, и у него тоже существуют свои разновидности.

Так, помимо вымогателей, безобидное на первый взгляд письмо от профессора и доктора медицины может содержать самораспространяющиеся модульные трояны, которые способны при желании хакера выполнять почти любые трюки с компьютером (Emotet и Trickbot) или средства удаленного доступа, которые формируют ботсети, делают скриншоты, отслеживают нажатия клавиш, собирают учетные данные, историю браузера и похищают биткоин-кошельки (AgentTesla, Formbook, Hawkeye, BlackNET).

Недавно плеяду вредоносного программного обеспечения пополнил "фирменный" CoronaVirus, которого в середине марта эксперты MalwareHunterTeam обнаружили на фишинговом сайте компании WiseCleaner, предоставляющей полезные утилиты и ПО. После скачивания вирус-вымогатель зашифровывает данные и переименовывает диск C: в CoronaVirus и при перезагрузке компьютера блокирует экран, а за восстановление данных требует выкуп в размере 0,008 биткойна (примерно 50 долларов).

Интересно, что медики стали не только прикрытием для хакерских операций, но и их главной мишенью. Так, атаки на компьютерную систему ВОЗ за время эпидемии участились вдвое, хоть и не увенчались успехом. 15 марта киберпреступники попытались дискредитировать меры по борьбе с коронавирусом и атаковали Министерство здравоохранения США. А хакерская группировка Maze заразила вирусом-вымогателем сеть британской исследовательской фирмы Hammersmith Medicines Research, которая взялась за разработку вакцины против Covid-19.

Такую странную политику в киберпространстве компьютерные злоумышленники объясняют просто: здоровье – превыше всего, но это не повод наживаться на вирусе заинтересованным лицам.

Война миров

Впрочем, во время пандемии хакерские группировки действуют не только во имя самопровозглашенных гуманистических девизов, но и в интересах государственных спецслужб. Так, специалисты по кибербезопасности корпорации Malwarebytes сообщили 16 марта о том, что спонсируемая пакистанским государством хакерская группировка APT36 от имени Министерства здравоохранения Индии рассылает спам с трояном удаленного доступа Crimson RAT, который должен похищать учетные данные и информацию о системных параметрах с компьютеров в индийских правительственных учреждениях.

В отчетах о глобальных киберугрозах упоминаются и другие инциденты: севернокорейская хакерская группировка Kimsuky в конце февраля устроила подобную спам-рассылку для южнокорейских чиновников, а китайские группировки Vicious Panda и Mustang Panda – для правительства Вьетнама.

Украина тоже оказалась полигоном для хакерских атак, причем, по признанию экспертов, весьма изощренных. По данным компании по кибербезопасности QiAnXin, российские хакерские группировки Hades и TA 542 сперва воспользовались дезинформацией об угрозе проникновения коронавируса в Украину. В сети появились сообщения о якобы зараженных иностранцах, из-за чего в некоторых городах наши соотечественники стали перекрывать доступ к больницам, а в Новых Санжарах начались массовые беспорядки. На фоне всеобщей растерянности и паники хакеры устроили спам-рассылку от имени Центра общественного здравоохранения МОЗ Украины с "последними достоверными данными о коронавирусе".

Письмо быстро распространилось по сети и стало вирусным, а в прикрепленном документе содержался C# бэкдор, предоставляющий злоумышленникам удаленный доступ к ПК.

Под красивой обложкой

Однако уловки хакеров не ограничиваются спам-рассылкой по электронной почте: жертв приманивают новыми предложениями и услугами.

Кроме того, известно об онлайн-картах распространения Covid-19 с интерактивными статистическими данными, при взаимодействии с которыми ПК заражается трояном удаленного доступа AzorUlt.

Для своих хакерских замыслов злоумышленники часто используют примитивные методы социальной инженерии, манипулируя простыми человеческими чувствами.

Спам с призывом "Коронавирус: действуй сегодня или все люди умрут" переводит ошарашенного пользователя на фишинговый сайт Microsoft, который требует залогиниться (то есть "слить" свою учетную запись хакерам через фейковую форму авторизации).

Коронавирусная эпидемия сделала медицинские маски и антисептики дефицитным товаром, и на желании защититься от заражения сыграли хакеры. Зная запросы целевой аудитории, на электронную почту приходили письма с предложением приобрести надежные защитные маски. Обрадовавшемуся пользователю оставалось только ввести свои банковские данные в соответствующей форме…

Как сообщают в Sky News, таким образом киберпреступники смогли выманить у одних только жителей Великобритании около миллиона долларов. При этом все время появляются новые мошеннические схемы.

Например, до сих пор работает фишинговый сайт американской компании Healthcare workforce logistics: она предлагает помощь медицинским учреждениям, которые в связи с пандемией Covid-19 испытывают недостаток в персонале. К подлинной ссылке хакеры добавили домен верхнего уровня blog., где веб-ресурс предлагает заполнить анкету с учетными данными компании и получить "стандартное соглашение HWL COVID-19".Вероятно, за этой корпоративной информацией и охотятся злоумышленники.

В то же время жертвой коронавируса может стать не только ПК, но и смартфон: специалисты в сфере кибербезопасности неоднократно сообщали о фейковых мобильных приложениях, которые могут уведомлять о приближении зараженных коронавирусом или предлагают приобрести эксклюзивную маску (например, Coronavirus Finder, COVID 19 TRACKER, Coronasafetymask).

Однако телефон оказывается более защищенным перед грозным видом байтового вируса, чем компьютер: во-первых, как правило, эти приложения доступны не в официальном маркете GooglePlay, а при переходе по соответствующей ссылке в браузере; во-вторых, что-то неладное можно заподозрить во время установки приложения, которое постепенно запрашивает доступ все к новым и новым ресурсам телефона, пытаясь заполучить права администратора устройства. Так, банковский троян-вымогатель под видом полезного приложения пытается подступиться к правам блокировки экрана — это нужно якобы для своевременного уведомления пользователя о приближении зараженного коронавирусом. Однако на деле смартфон в какой-то момент превращается в заблокированный бесполезный "кирпич" с требованием о выкупе. Эксперты по кибербезопасности сообщают также о том, как вредоносное ПО предназначалось для спам-рассылок по всей книге контактов и шпионажа через камеру и микрофон.

"Чтобы обезопасить свой компьютер от заражения, следует для начала использовать другую учетную запись без прав администратора (или создать учетную запись пользователя с ограниченными правами), чтобы случайно не установить вредоносные программы. Кроме того, свободная учетная запись админа дает возможность восстановить важные данные и не потерять полностью контроль над происходящим в компьютере. В целом, компании по кибербезопасности не сидят на месте: происходит постоянная борьба, если можно так выразиться, с хакерами. Одни работают над созданием средств киберзащиты, другие — ищут способы их обойти, и так все время. Как правило, через несколько дней после обнаружения и анализа экспертами нового вредоносного ПО информация о нем уже появляется у антивируса. Поэтому антивирусное программное обеспечение надо тоже постоянно обновлять, как и другое программное обеспечение в целом, чтобы закрывать обнаруженные уязвимости", - советует Дмитрий Петращук.

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Все начинается с невинной гиперссылки, присланной по почте. Все чаще она обещает немедленное излечение от коронавируса, который распространяется по миру. На самом же деле за рассылкой стоят хакеры, все более изощренными способами эксплуатирующие страхи и сумятицу, которые несет с собой пандемия.

Специалисты в области кибербезопасности отмечают резкий рост таких сообщений, которые рассылаются сотнями преступных организаций с миллионов подставных адресов.

По их оценкам, такого вала дезинформации в категории фишинга до сих пор не бывало.

Преступники рассылают сообщения на английском, французском, итальянском и турецком языках как по индивидуальным адресам, так и на имейлы компаний в сфере страхования, транспорта, здравоохранения и туризма.

Трудно оценить подлинный масштаб этой кампании, однако мы приведем несколько примеров наиболее убедительных из таких сообщений.

"Пройдите по ссылке на способ лечения коронавируса"

Еще в феврале специалисты из компании Proofpoint обратили внимание на странные сообщения, которые стали получать ее клиенты. Это письмо от таинственного врача, который утверждает, что располагает документом о вакцине против коронавируса, которая якобы скрывается властями Китая и Британии.

Эксперты из Proofpoint говорят, что такие имейлы рассылаются пачками по 200 тысяч за раз.

"Мы видим, что эта фишинговая кампания с использованием угрозы коронавируса ведется уже более месяца. Ее размах непрерывно нарастает, и ясно, что она имеет успех с точки зрения преступников", - говорит Шеррод ДеГриппо, сотрудник фирмы.

Специалисты по кибербезопасности из компании Digital Shadows отмечают также, что коронавирус стал темой оживленных обсуждений на форумах киберпреступников. Например, в феврале этого года такая фишинг-схема обсуждалась на престижном российском форуме XSS.

Начавший эту тему пользователь рекламировал способ доставки вредоносных программ под видом почтового приложения, имеющего вид карты распространения вируса с реальными данными ВОЗ. Такие приложения предлагались к продаже за 200 долларов и за 700 долларов с сертификатом Java CodeSign.

"ВОЗ: этот совет может спасти вас"

Хакеры действовали под видом ВОЗ с самых первых дней вспышки коронавируса, но этот трюк выглядит особенно отвратительным.

По мнению экспертов, пользователи, которые загружают вложенный в письмо файл, рискуют тем, что их компьютеры будут заражены кейлоггером AgentTesla - вредоносной программой, фиксирующей все данные, введенные с клавиатуры пользователя и отсылающей их преступникам.

Чтобы избежать такой опасности, они рекомендуют игнорировать все подобные сообщения якобы от ВОЗ и вместо этого заходить на официальный сайт этой организации или ее страницы в соцсетях.

Почта от налоговой службы

Вариант подобной классической кампании фишинга - сообщения якобы от британской налоговой службы.

Сотрудники компании Mimecast отмечают, что стали получать сигналы о таких весьма убедительных почтовых отправлениях несколько недель назад.

Подобное сообщение обычно обещает рекомендации, как получить возврат налогов в случае заражения вирусом. Предлагаемая злоумышленниками ссылка ведет на фальшивый сайт налоговой службы, где пользователям предлагается ввести персональные данные.

"Не стоит отвечать ни на какие электронные письма, в которых предлагается денежная компенсация, и, разумеется, не надо идти по предлагаемым ссылкам. Налоговая служба никогда не сообщает о возможных выплатах с помощью таких писем", - говорит Карл Вирн, глава компании.

"Вирус переносится по воздуху"

Появляется все больше сообщений, которые явно эксплуатируют страх перед вирусом. Обычно в теме письма говорится что-то вроде: "Вирус Covid-19 теперь переносится по воздуху". Само такое письмо замаскировано под сообщение Центра по контролю и предотвращению заболеваний и выглядит весьма убедительно.

Фирма Cofense, которая первой заметила подобные сообщения, указывает, что содержащаяся в письме гиперссылка ведет на фейковую страницу Microsoft, где пользователям предлагается ввести свой адрес и пароль. После того, как данные введены, происходит переадресация на настоящую страницу Центра по контролю и предотвращению заболеваний, что еще больше маскирует проведенную манипуляцию. Однако дело сделано: хакеры получили прямой доступ к вашей электронной почте и могут распоряжаться ею по своему усмотрению.

"Несмотря на странное написание некоторых слов с заглавной буквы, это довольно качественная подделка, которая в состоянии убедить многих пользователей, особенно в состоянии стресса из-за вируса, и побудить их не задумываясь перейти по ссылке", - говорят сотрудники фирмы.

Некоторые из подобных сообщений содержат даже призывы жертвовать деньги на создание вакцины, правда, при этом предлагается переводить суммы в криптовалюте Bitcoin.

Эксперты из компании Касперского говорят, что к настоящему времени им удалось обнаружить почти 3000 вредоносных программ с упоминанием слова "коронавирус".

Однако, по их мнению, это только начало более широкого распространения этой преступной кампании, которая будет нарастать по мере распространения пандемии коронавируса.

Читайте также: