Как хакеры загружают вирусы

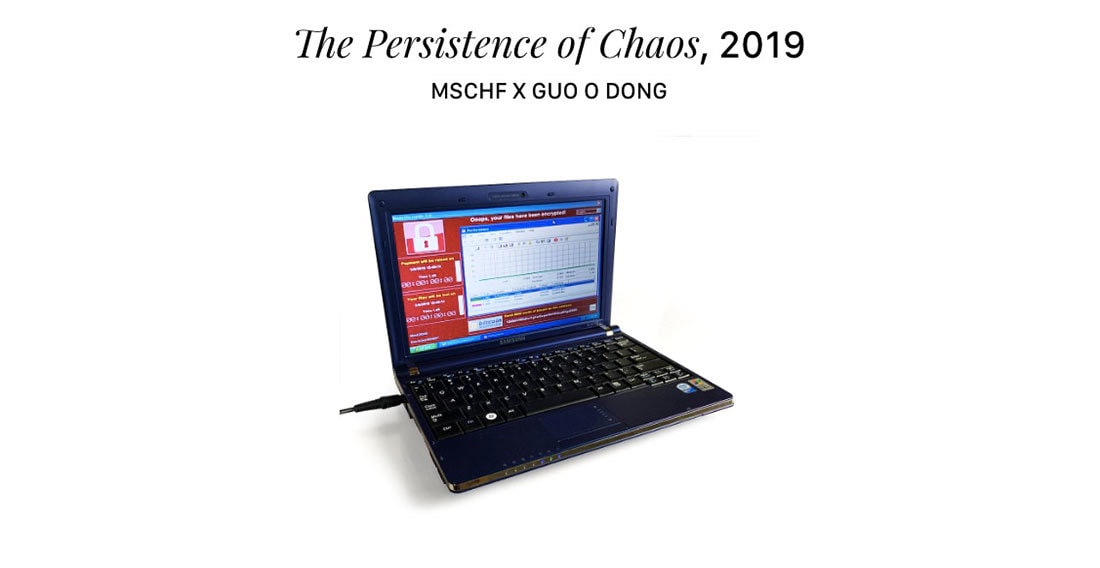

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

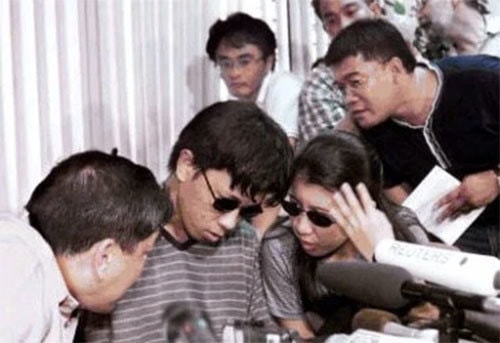

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Содержание :

Как хакеры осуществляют проникновение?

Что делать, если взломали компьютер?

Отключаем удаленный доступ к компьютеру

Как хакеры осуществляют проникновение?

Для начала нужно понять, каким образом хакеры могут осуществить проникновение на устройство и какими средствами они получают доступ к вашим файлам и информации, находящимся непосредственно на жестком диске. Только после этого получится защитить устройство.

В большинстве случаев роль взломщика исполняет определенная программа, которая попадает на ваш ПК одним из возможных способов. Проще говоря, вредоносное программное обеспечение чаще всего называют вирусами. Обезопасить свой компьютер от несанкционированного доступа и проникновения в личное пространство вы можете с помощью антивирусной программы. В таком случае система будет вас предупреждать о том, что вы пытаетесь загрузить вредоносное или подозрительное ПО,но даже оно не способно вас защитить так как нужно это вам. Все программы можно разделить на несколько типов по уровню вреда:

1. Черви. Проникновение червя может произойти даже в том случае, если вы ничего не загружаете, а просто посещаете подозрительные сайты. Данная угроза является распространителем других вирусов;

2. Трояны не вредят компьютеру, но могут навредить владельцу устройства, поскольку они позволяют считывать ваши действия (например, нажатия клавиш, вводы паролей и так далее);

3. Вирусы. Проникновение вирусов сопровождается прямым разрушением системы: удаление важных файлов, изменения в настройках, засорение жесткого диска, вывод из строя всего компьютера.

Что делать, если взломали компьютер?

В первую очередь, скопируйте всю важную информацию на сторонний накопитель, который не относится к данному ПК. Если защитить ее на одном устройстве не получилось, то на внешнем носителе она будет в безопасности. Однако перед этим нужно проверить файлы с помощью антивируса на возможные заражения. Если до файлов хакеры не добрались, тогда смело копируйте их на флешку или внешний жесткий диск, а с ПК удаляйте.

После этого необходимо просканировать систему на наличие вирусов и подозрительного ПО. После сканирования отключите систему от интернета и перезагрузите. Если при повторной проверке антивирус не начал бить тревогу, значит, опасность миновала. Для большей надежности используйте только лицензионные антивирусные программы и своевременно обновляйте базы данных. Это поможет надежно защитить вашу систему. Теперь вы знаете, как защитить ПК.

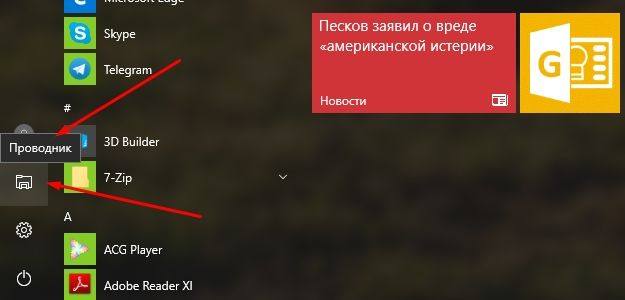

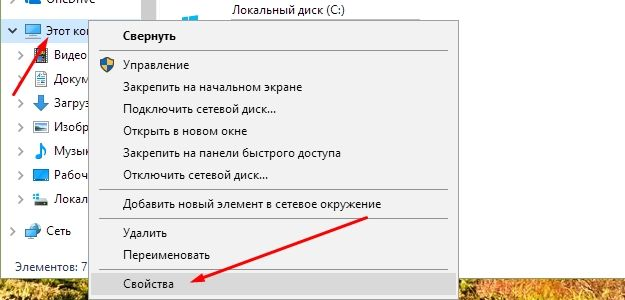

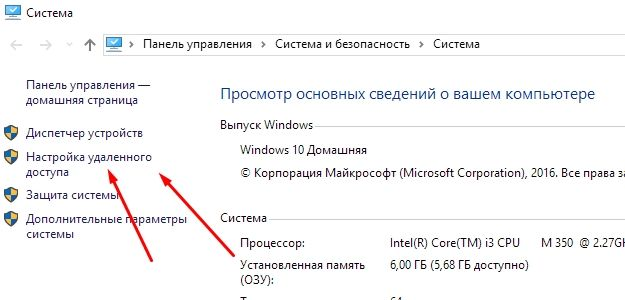

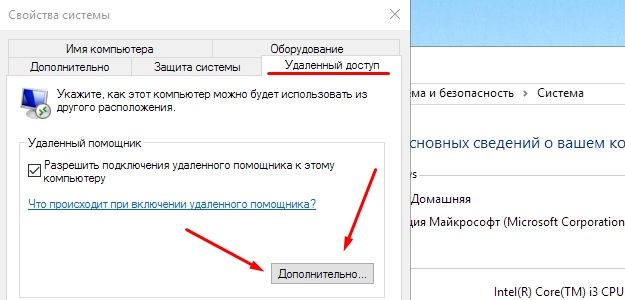

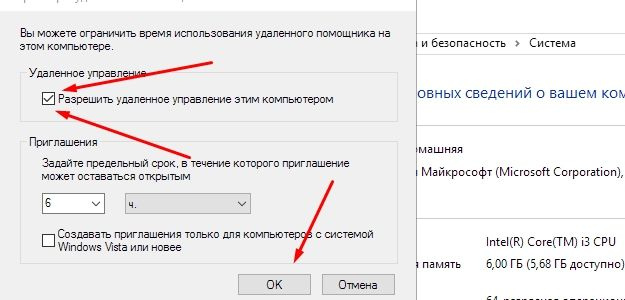

Отключаем удаленный доступ к компьютеру

Применяем изменения и нажимаем ОК;

Вот и всё, такими лёгкими путями мы хоть немного, но смогли защитить свой ПК от вредоносных файлов и попытки проникновения.

Вся информация публикуется исключительно в ознакомительных целях дабы уберечь пользователей от незаконного взлома личных данных и потери информации.

Спасибо всем, кто дочитал до конца и за ваши "лайки" в моих темах.

Надеюсь материал был вам полезен, так же напишите в комментариях ещё способы возможные обезопасить себя от взлома и заноса к себе на ПК / телефон вредоносных ПО, буду рад почитать.

Всем до встречи :)

![]()

Не успел, тоже забежал про шапку из фольги написать

Как сшить маску с карманом для фильтра

Привет! Я вам обещала сделать мк по пошиву мишки, и у меня даже готова выкройка и часть материала, но ситуация так сложилась, мне пришлось отвлечься и сшить для своих родных и близких хоть какие-то маски. Изначально я делала фото процесса для своих друзей в инсте, но решила, что и тут это может быть полезно. Заранее прошу прощения за качество фото, тем не менее по ним все видно и более или менее понятно. В конце поста покажу шов "назад иголка", это удобно, когда нет машинки.

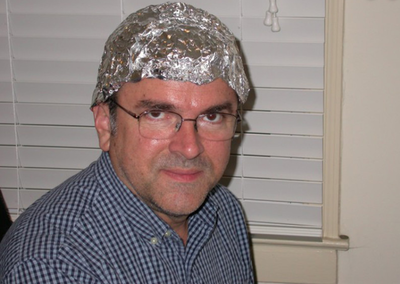

Выкройка.

Рисуем от руки, или скачиваем отсюда

Ткань.

Принцип этой маски заключается в том, чтобы улавливать "мусор" из воздуха, так что нам нужна ткань с плотным плетением, через которую легко дышать: хлопок, бязь и т.д. В ситуации, когда нет возможности купить нужное в магазине нам подойдёт: футболка, рубашка, семейники, наволочка или простыня, и т.д. Выбирайте ткань без синтетики.

Раскрой.

Нам нужно 2 зеркальных детали как на выкройке из основной ткани. Подклад с прямоугольной стороны подрезаем на 1 см одну деталь и на 2.5 см зеркальную. Если карман не нужен, обе детали на 2.5 см короче делайте.

Складываем детали рисунком внутрь и сшиваем по дуге, лучше отступать на 7 мм, будет проще разутюживать. У меня на детали сильно узко получилось.

делаем надрезы около шва(поделите дугу на 3 части и сделайте чуть ближе к центру, это нужно, чтобы лучше прогладить ткань), разутюживаем и прокладываем декоративную строчку. Это не обязательно, но она поможет маске держать форму.

Далее берем деталь подклада, сторону, которая длиннее 2 раза подворачиваем на 5 мм, прошиваем. Складываем детали "красивыми" сторонами внутрь и сшиваем.

Далее нам понадобится скрепка, или флористическая проволка, или есть такие белые штуки, ими хлеб завязывают. Выворачиваем деталь, суем внутрь скрепку, делаем отметку карандашом, делаем боковой шов, нижний шов, засовываем в получившийся карман скрепку и "закрываем" этот карман.

Шов "назад иголка", если нет машинки. Шить в 2 нити, делайте стежки 3-4 мм. Этот шов имитирует машинную строчку.

У меня получились вот такие "карантинки" для родных и близких :) я обычно умею контролировать эмоции и не поддаюсь панике, но в этот раз как-то сильно кипишно все вокруг. Пока шила маски, на удивление успокоилась, т.к. почувствовала себя полезной в экстренной ситуации. Не болейте!

P.s. первый раз делала гиф, так что сори если не тот размер или формат >_ Показать полностью 9

Записки ведущего #46 Баста, карапузики, кончилися танцы

Привет всем моим подписчикам и Пикабутянам! Я пишу о праздниках и около праздничной суете.

В стране бушует вирус, и эта тема коснулась нашей братии на 146%. Сейчас я приоткрою завесу тайны о настроениях за кулисами организаторов и ведущих торжеств.

Для начала о моей ситуации на апрель:

👉 10.04 Юбилей

👉 11. 04 Свадьба

👉 12.04 Квиз в ресторане

Всё полетело к чертям.

100% Отмены.

👉 18.04 Свадьба

👉 25.04 Свадьба

👉 30.04 Свадьба

Под бооольшим вопросом.

Все чаты ведущих и организаторов переполнены паникой. Коллеги обсуждают как сохранить свои мероприятия. Обсуждают тему возврата или невозврата предоплат.

Прекрасно понимаю, что долгое ожидание торжества со стороны невест, и финансовая нестабильность со стороны подрядчиков побуждает людей на не самые светлые поступки :

Но дело даже не в том, чтобы отгулять долгожданное событие или получить гонорар. Суть в том, что в угоду своих желаний, не стоит отправляться в общественные места пренебрегая опастностью заражения себя и близких.

Вчера вечером я принял решение, что на свои торжества в апреле я не поеду и либо предложу провести свои мероприятия коллегам, либо верну предоплату.

У меня двое детей и если заражусь, то мы с супругой поедем на 21 день во взрослый карантин, а дети (7, 5 лет и грудничёк 6ти месяцев) в детский стационар. Так себе перспектива.

Интернет переполнен видео где вместо того, чтобы сидеть по домам-люди жарят шашлык, а другие делают про первых видеообзоры и гуляют в центре города. Сколько из них уже стало потенциальными носителями?

Я вас очень прошу- не гуляйте на торжествах, как минимум в ближайший месяц. Оградите себя и своих близких. Всё это через несколько месяцев обязательно закончится и тогда хоть неделю веселитесь. Тем более, по окончании всей этой истории праздник вам выйдет значительно дешевле 😁

Не давайте вирусу повода и всё будет лучше.

Радость от мимолётного торжества может нивелироваться последствиями, о которых (возможно) придётся Горько пожалеть.

![]()

Борьба с коронавирусом на местах и ее восприятие

Началась "паранойя" на нашем предприятии. Нет, по сути наш директор прав, но. обо всем по порядку.

С сегодняшнего дня мастерам выданы дистанционные термометры и простые градусники. С утра отстрел всего персонала на наличие температуры. Если есть - тогда контрольная проверка градусником. Всем выданы маски и спреи для рук, так же перчатки. В раздевалках повешены кварцевальные лампы, чтобы обеззараживать помещение. Есть указание о раздельном питании. То есть чтобы народ обедал на своих рабочих местах. При первом подозрении на любое заболевание работник отправляется домой с оплатой больничного 2/3 - тоже неплохо кстати.

Итак: директор выполнил все по уму. Проявил заботу о персонале в полном объеме, максимально постарался обезопасить всех, но.

- Он что там, с ума сбрендил со своей паранойей.

- А оно мне надо в этом наморднике ходить.

- А оно мне надо пшикать руки этим спреем.

- Раздельное питание, может нам еще каждому отдельный нужник построить (кстати, подстилочки на унитаз одноразовые тоже выданы)

- Да не заболею я - это только узкоглазые болеют.

- Если он перчатки выдает, так пусть и презики тоже в раздачу, вдруг я с коронавирусной пое.усь.

- Да пошел он на йюх!

Блин! Ну реально обидно за человека, потому как. ну потому как все правильно сделано то, и заразу потом и домой же притащат эти уверенные в своем незыблемом иммунитете люди, и будут домашние, в том числе, болеть. А тут - такая вот реакция. странно как-то. Или надо, чтобы как в Ухани - повально началось, чтобы подобные меры воспринимались как-то здраво?

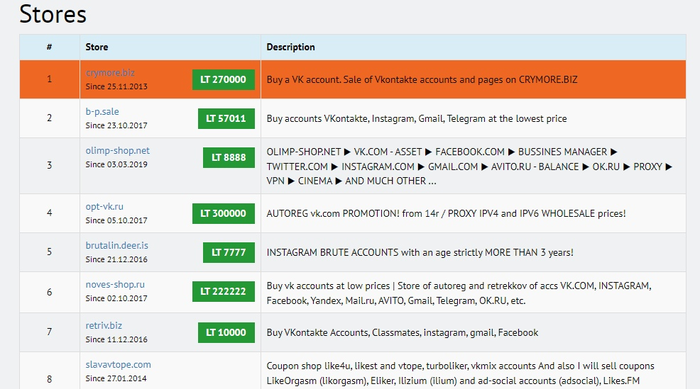

Очередной арест по "кардерской статье" в США

Снова гражданин РФ, зовут его Кирилл Фирсов.

Чем был известен до ареста?

Кирилл – выпускник МПИ (Московский пограничный институт) ФСБ РФ, специалист по информационной безопасности, работал тестировщиком (не по ИБ) в ХабраХабр и поднимал некие "свои IT проекты".

В ИБ-сообществе светился на хакерском форуме "Античат". Дважды побеждал в составе команды "Античат" в соревновании "Противостояние" на хакерской конференции PHDays.

(Автор тоже принимал участие в "Противостоянии" в составе другой команды и не высокого мнения о соревновании в целом).

Пытался хайпануть на поиске уявимостей в Телеграмм. Он указал, что копирование и вставка сообщений в секретный чат телегремма на MacOS (IOS) небезопасна и протоколируется самой операционной системой. Что было признано, но на серьезную уязвимость никак не тянуло.

За "свой IT проект", за площадку DEER.IO - площадку для криминальных онлайн-магазинов. Все, кто хотел легко поднять свой магазин для торговли:

- доступами ко взломанным серверам;

- и прочим хакерским товаром

шли к нему, само собой, за процент или арендную плату. Сама площадка гарантировала качество продаваемого товара, такой "АлиЭкспресс" для хакеров/кардеров и прочих злоумышленников.

Всего на площадке было более 24 000 активных магазинов с оборотом в 17 миллионов баксов (скрин магазинов внизу).

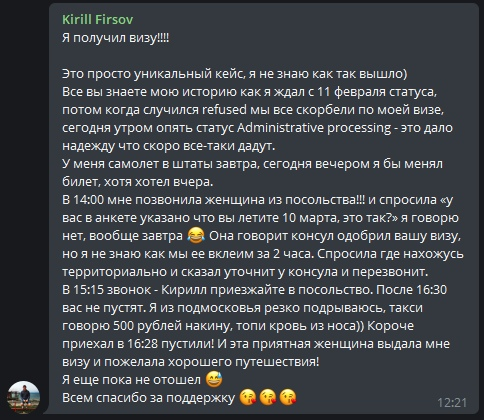

7 марта в Аэропорту имени президента Кеннеди в США на границе.

Да, он полетел туда путешествовать и, видимо, совершенно не боялся, что его могут преследовать.

Не боялся настолько, что ниже привожу скриншот его поста в чате об американских визах от 6 марта (обязательно прочтите).

Его даже не насторожило, что ему решили ВЫДАТЬ УЖЕ ОТКЛОНЕННУЮ визу.

Что ради него посольство сделало все, что только можно, чтобы он успел на рейс.

Выдали прям перед вылетом в последний момент, мило улыбались и желали счастливого пути.

Сколько ему грозит в США? Много, очень много. Но, может у него есть, кого сдать покрупнее? Увидим.

Бесстрашие и безграничная наивность. Вот еще его фоточка вам и фото с бокалом шампанского, видимо из Бизнес-класса.

![]()

Защита 10%

![]()

Когда ты в Китае и очень не хочешь заболеть новый вирусом!

![]()

"У тебя веб-камера заклеена? Ты что параноик?! Да кому ты нужен!"

Давайте попробуем разобраться, насколько такое действие вообще оправдано, насколько это паранойя, и кому вообще есть дело до наших веб-камер!)

Кому есть до вас дело? Есть RAT'теры люди, которые устанавливают всем подряд вредоносные программы для удаленного управления (Remote Access Trojan) just for fun, просто потому что могут. Их достаточно мало, но зато именно такие потом выкладывают видео в интернет, могут "по приколу" шантажировать жертв и все такое. Поэтому как минимум им всегда есть до вас дело. Например в 2013 было громкое дело в США "Хакер взломал компьютер Мисс Тинейджер США 2013 и шантажировал ее фотографиями с веб-камеры", но это из-за известности жертвы. А в 2014 прикрыли даже целую стриминговую платформу с большой долей RAT'теров ( insecam.cc ), там велись трансляции нескольких десятков тысяч веб-камер из публичных мест или домов неподозревающих об этом людей, часть из них были з РФ.

Что под угрозой? Да любая веб-камера с возможностью доступа к ней через интернет, или любая камера подключенная к компьютеру.

Варианты защиты рабочие и не очень:

1. Индикатор включения камеры. Он часто встречается на современных камерах, как ноутбуков так и внешних и загорается когда камера включена. Вот он идеальный вариант, мы сразу увидим что она снимает, да? Нет. Злоумышленник может просто установить другой драйвер (программа для работы с "железом" камеры) для управления вашей камерой, например универсальный драйвер, в котором индикация не предусмотрена.

2. Отключить камеру. Если камера внешняя и подключается через USB, это лучший вариант. Трояны пока не умеют втыкать кабели обратно)

3. Заклеить камеру стикером. Офис-стайл, удобно, легко можно отклеить обратно когда нужно, только нужно найти новый стикер потом. Минус один, микрофон камеры остается работать. Раздают даже специальные наклейки на хакерских конференциях и конференциях по Информационной безопасности.

4. Шторки на камере. Кусочек пластика поверх камеры, который катается вправо-влево открывая-закрывая камеру и позволяет экономить на стикерах. Их тоже раздают на конференциях и тоже основной недостаток - рабочий микрофон. Но выглядит посимпатичнее, и в отличие от желтого стикера не привлекает внимание окружающих.

5. Не дать заразить свой комп. Очевидно, что это самое лучшее решение, но вот сделать это чуточку сложнее, чем выдернуть кабель или наклеить стикер, правда? Если ОЧЕНЬ коротко - меняйте пароли, думайте, что устанавливайте, не ходите по ссылкам в письмах, держите включенным антивирус.

Итог. Это не паранойя, взломы камер есть и будут, коснуться это может каждого просто потому что вам не повезло.

Камеру стоит отключать/заклеивать/закрывать пока не используете, и стараться не дать заразить ваш компьютер в целом.

А. и вот вам фоточка милой девушки со стрима домашней камеры, для привлечения внимания.

Личный хештег автора в ВК - #Forbidden@catx2

Хакерский мир можно условно разделить на три группы атакующих:

Может ли кто-то с хорошими навыками в программировании стать последним? Не думаю, что вы начнете создавать что-то, на подобии regin (ссылка) после посещения нескольких сессий DEFCON. С другой стороны, я считаю, что сотрудник ИБ должен освоить некоторые концепты, на которых строится вредоносное ПО.

Зачем ИБ-персоналу эти сомнительные навыки?

Знай своего врага. Как мы уже обсуждали в блоге Inside Out, нужно думать как нарушитель, чтобы его остановить. Я – специалист по информационной безопасности в Varonis и по моему опыту – вы будете сильнее в этом ремесле если будете понимать, какие ходы будет делать нарушитель. Поэтому я решил начать серию постов о деталях, которые лежат в основе вредоносного ПО и различных семействах хакерских утилит. После того, как вы поймете насколько просто создать не детектируемое ПО, вы, возможно, захотите пересмотреть политики безопасности на вашем предприятии. Теперь более подробно.

Кейлогер – это ПО или некое физическое устройство, которое может перехватывать и запоминать нажатия клавиш на скомпрометированной машине. Это можно представить как цифровую ловушку для каждого нажатия на клавиши клавиатуры.

Зачастую эту функцию внедряют в другое, более сложное ПО, например, троянов (Remote Access Trojans RATS), которые обеспечивают доставку перехваченных данных обратно, к атакующему. Также существуют аппаратные кейлогеры, но они менее распространены, т.к. требуют непосредственного физического доступа к машине.

Тем не менее создать базовые функции кейлогера достаточно легко запрограммировать. ПРЕДУПРЕЖДЕНИЕ. Если вы хотите попробовать что-то из ниже следующего, убедитесь, что у вас есть разрешения, и вы не несёте вреда существующей среде, а лучше всего делать это все на изолированной ВМ. Далее, данный код не будет оптимизирован, я всего лишь покажу вам строки кода, которые могут выполнить поставленную задачу, это не самый элегантный или оптимальный путь. Ну и наконец, я не буду рассказывать как сделать кейлогер стойким к перезагрузкам или пытаться сделать его абсолютно не обнаружимым благодаря особым техникам программирования, так же как и о защите от удаления, даже если его обнаружили.

Для подключения к клавиатуре вам всего лишь нужно использовать 2 строки на C#:

Вы можете изучить больше про фунцию GetAsyncKeyState на MSDN:

Для понимания: эта функция определяет нажата клавиш или отжата в момент вызова и была ли нажата после предыдущего вызова. Теперь постоянно вызываем эту функцию, чтобы получать данные с клавиатуры:

Что здесь происходит? Этот цикл будет опрашивать каждые 100 мс каждую из клавиш для определения ее состояния. Если одна из них нажата (или была нажата), сообщение об этом будет выведено на консоль. В реальной жизни эти данные буферизируются и отправляются злоумышленнику.

Умный кейлогер

Погодите, а есть ли смысл пытаться снимать всю подряд информацию со всех приложений?

Код выше тянет сырой ввод с клавиатуры с любого окна и поля ввода, на котором сейчас фокус. Если ваша цель – номера кредитных карт и пароли, то такой подход не очень эффективен. Для сценариев из реального мира, когда такие кейлогеры выполняются на сотнях или тысячах машин, последующий парсинг данных может стать очень долгим и по итогу потерять смысл, т.к. ценная для взломщика информация может к тому времени устареть.

Вторая версия кода:

Еще более умный кейлогер

Давайте предположим, что злоумышленник смог получить данные кодом, на подобии нашего. Так же предположим, что он достаточно амбициозен и смог заразить десятки или сотни тысяч машин. Результат: огромный файл с гигабайтами текста, в которых нужную информацию еще нужно найти. Самое время познакомиться с регулярными выражениями или regex. Это что-то на подобии мини языка для составления неких шаблонов и сканирования текста на соответствие заданным шаблонам. Вы можете узнать больше здесь.

Для упрощения, я сразу приведу готовые выражения, которые соответствуют именам логина и паролям:

Эти выражения здесь как подсказка тому, что можно сделать используя их. С помощью регулярных выражений можно искать (т найти!) любые конструкции, которые имеют определенный и неизменный формат, например, номера паспортов, кредитных карт, учетные записи и даже пароли.

Действительно, регулярные выражения не самый читаемый вид кода, но они одни из лучших друзей программиста, если есть задачи парсинга текста. В языках Java, C#, JavaScript и других популярных уже есть готовые функции, в которые вы можете передать обычные регулярные выражения.

Для C# это выглядит так:

Где первое выражение (re) будет соответствовать любой электронной почте, а второе (re2) любой цифро буквенной конструкции больше 6 символов.

Бесплатно и полностью не обнаружим

В своем примере я использовал Visual Studio – вы можете использовать свое любимое окружение – для создания такого кейлогера за 30 минут.

Если бы я был реальным злоумышленником, то я бы целился на какую-то реальную цель (банковские сайты, соцсети, тп) и видоизменил код для соответствия этим целям. Конечно, также, я запустил бы фишинговую кампанию с электронными письмами с нашей программой, под видом обычного счета или другого вложения.

Остался один вопрос: действительно такое ПО будет не обнаруживаемым для защитных программ?

В этом основная фишка! Вы всегда можете менять код и развиваться, будучи всегда на несколько шагов раньше сканеров угроз. Если вы в состоянии написать свой собственный код он почти гарантированно будет не обнаружим. На этой странице вы можете ознакомиться с полным анализом.

Основная цель этой статьи – показать, что используя одни только антивирусы вы не сможете полностью обеспечить безопасность на предприятии. Нужен более глубинная оценка действий всех пользователей и даже сервисов, чтобы выявить потенциально вредоносные действия.

В следующих статья я покажу, как сделать действительно не обнаружимую версию такого ПО.

Читайте также: