Как избавиться от вируса пенетратор

Ваши фотографии подверглись изменению вирусом penetrator. Как восстановить фото до исходного состояния?

Что именно сделал Penetrator с вашими фото. Подготовка к восстановлению

Для того чтобы восстановление фотографий после такого вируса имело большие шансы на успех, необходимо выполнить пару условий.

- Раздел диска с которого будут восстанавливаться фото, должен быть логическим. Либо атакованный жёсткий диск нужно подключить к другому ПК на время восстановления.

- Восстановлением нужно заниматься сразу после заражения и нельзя копировать на заражённый раздел новые файлы любого вида.

Таким образом, у вас больше шансов восстановить фото со второго (логического) раздела в системе, чем с первого, где находится операционная система.

Пытаться восстановить фотографии можно разными методами и программами, но я расскажу подробно только о двух средствах, показавших наибольшую эффективность.

- С помощью утилиты WinHex. Позволяет вытащить с диска все картинки по максимуму независимо от состояния. Недостаток метода в том, что файлов будет очень много, и фото в них будут в разной степени сохранности. Если вам требуются ваши фото или сканированные документы в любом состоянии даже частичном или обрезанном наполовину виде, используйте этот метод.

- При помощи программы Ontrack EasyRecovery. Она способна восстановить фотографии с ваших разделов и дисков, даже с отформатированных. Особенность этого метода в том, что находятся только те фотографии и картинки, которые можно восстановить полностью. Поэтому файлов будет немного, но практически все они будут восстановлены в неизменном состоянии.

Найдите, скачайте и установите одну из указанных выше программ или сразу две, подключите диск для восстановления к своему ПК, а затем перейдём к самому процессу восстановления.

Используем утилиту WinHex

Запустим portable версию WinHex или установленную на ПК, разницы большой нет. Скачать можно с Softportal.com. Запустили и можно сразу русифицировать меню (как показано на картинке) или оставить всё как у меня (английский язык).

Идём в Инструменты(Tools) и выбираем открыть диск (Open Disk).Находим в списке диск и раздел, на котором будем искать фото. Нажимаем на него и открывается окно, как на правой картинке.

|  |

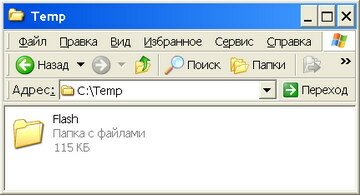

Далее, выбираем Output Path, т. е. путь по которому восстановленные файлы хотим сохранить. Это может быть любое место, кроме самого восстанавливаемого диска с фотографиями. Лучше создать на вашем основном диске отдельную папку. У меня это C:\444. Также в нижнем поле справа выберем пункт Complete byte-level search. Нажимаем OK и начнётся процесс поиска. В последнем окне будет указано сколько файлов нашлось и в каком состоянии.

|  |

Теперь можете перейти в папку где сохранились фото и посмотреть результат.

Вот небольшое видео о том, как можно использовать winhex для возвращения фото после вируса penetrator.

Используем утилиту EasyRecovery

Скачаем, установим или просто запустим программу EasyRecovery. После успешного запуска появится вот такое окошко.

Сначала пройдём в настройки и выберем только те типы файлов, которые будем восстанавливать т. е. JPEG.

Настройка восстановления данных в проходит в 4 шага. Эти шаги вы можете лицезреть ниже на картинках. Сделайте всё так, как там изображено. Особенно пункт Enable file signature scan (Raw scan) на шаге 3.

Когда процесс поиска удалённых файлов запустится, ожидайте некоторое время его завершения. Внимание! Это может занять несколько часов.

Потом выберите место для сохранения найденного, и запустите процедуру сохранения. Эта процедура также может длиться достаточно долго если файлов много.

Если остались вопросы — задавайте их в комментариях.

Сорум 64°13'24'' с. ш. 69°03'32'' в. д.

Что такое Penetrator

Вирус написан на Visual Basic.

Исполняемый файл вируса упакован UPX v.1.93.

Вирус предназначен для 32-битной платформы ОС Windows с процессором x86.

Вирус – резидентный, на зараженном ПК он грузится вместе с операционной системой и постоянно присутствует в оперативной памяти.

Родина вируса – Россия.

· String File Info – 040904B0

· Company Name – dfsdf

· Legal Copyright – sdf

· LegalTrademarks – sdf

· Product Name – fsdf

· File Version – 1.00.0006

· Product Version – 1.00.0006

· Internal Name – Services

· Original File name – Services.exe

Судя по всему, прообразом Penetrator'а послужил вирус Email-Worm.Win32.VB.cs.

***

Как идентифицируют Penetrator антивирусы

Антивирусы идентифицируют зловреда по-разному (как всегда!):

· AntiVir – TR/Dldr.VB.bnp;

· Avast – Win32:Trojan-gen;

· AVG – Downloader.VB.AIM;

· BitDefender – Trojan.Downloader.VB.VKV;

· ClamAV – Trojan.Downloader-15571;

· DrWeb – Win32.HLLW.Kati;

· Eset NOD32 – Win32/VB.NNJ worm;

· F-Secure – Trojan-Downloader.Win32.VB.bnp;

· Kaspersky – Trojan-Downloader.Win32.VB.bnp;

· McAfee – Downloader.gen.a;

· Norman – W32/DLoader.DVQV;

· Panda – W32/Penetrator.A.worm;

· VBA32 – Trojan-Downloader.Win32.VB.bnp.

Некоторые антивирусы до сих пор не могут его распознать.

Как происходит заражение

Основные средства распространения вируса – Интернет, локальная сеть, flash-носители.

Вирус легко и быстро распространяется в локальной сети (при активном антивирусе и при отключенной учетной записи Гостя!): в папку \Documents and Settings\All Users\Документы\ каждого локального ПК копируется файл вируса под названием Documents.scr.

Деструктивные действия вируса

– файлы АHTОMSYS19.exe, \WINDOWS\system32\DETER177\lsass.exe и \WINDOWS\system32\сtfmon.exe стартуют автоматически при запуске ОС и постоянно присутствуют в оперативной памяти;

– деструктивное действие вируса направлено на файлы .avi, .doc, .jpg, .jpeg, .mp3, .mpeg, .mpg, .pdf, .ppt, .rar, .vob, .wma, .wmv, .xls, .zip (вирус портит всё самое дорогое, что есть у пользователя ПК!);

– содержимое файлов .doc и .xls заменяется следующим текстовым сообщением (при этом размер этих файлов становится 196 байт – по объему текстового сообщения):

«НАХ** ПОСЛАНА, С*КА, ТЕПЕРЬ ТЫ НЕ ВЕРНЁШЬ СВОИ ДАННЫЕ!!А Я БУДУ ХОДИТЬ РЯДОМ И СМЕЯТЬСЯ НАД ТЕМ КАК ТЫ, С*КА, ИШЕШЬ ВИНОВНИКА!! СОСИ Х**, ЛИЖИ П****!! ХАХАХАХ \Penetrator\

MY ICQ: 402974020

– вирус создает папку Burn с файлами CDburn.exe и autorun.inf (расположение папки: Windows XP – \Documents and Settings\ \Local Settings\Application Data\Microsoft\Windows; Windows Vista – \Users\Master\AppData\Local\Microsoft\Windows\Burn);

– в каждой папке (включая вложенные папки) диска, на котором произошел запуск файла flash.scr, вирус создает свои копии .scr (117248 байт); после этого файл flash.scr на этом диске (который уже заразил), как правило, самоуничтожается (червяк сделал свое дело, червяк может уходить!), оставляя в корневых директориях дисков скрытый файл вируса (без названия) с расширением .scr;

– при открытии/подключении локальных/съемных дисков вирус копируется на незараженные носители (даже в Безопасном режиме!);

– вирус производит скрытый вызов следующих системных dll-библиотек: ntdll.dll, kernel32.dll, MSVBVM60.DLL, USER32.dll, GDI32.dll, ADVAPI32.dll, RPCRT4.dll, ole32.dll, OLEAUT32.dll, MSVCRT.DLL.

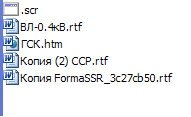

Так в корневых директориях дисков отображается скрытый файл вируса (без названия) с расширением .scr.

Маскировка вируса в системе

Для сокрытия своего присутствия в системе и для затруднения удаления вирус:

• маскируется под программу-заставку;

• скрывает отображение скрытых файлов и папок;

• скрывает отображение расширений файлов;

• делает недоступным пункт меню Свойства папки;

• запрещает запуск Редактора реестра;

• запрещает запуск Утилиты настройки системы msconfig;

Спасательный круг AutoCAD'а

Необходимо отметить один нюанс. Число зараженных ПК (и соответственно, объем испорченной информации!) было бы значительно больше, – многих – тех, кто работает с AutoCAD'ом, – этот самый AutoCAD буквально спас!

Дело в том, что создатель Penetrator'а воспользовался тем, что возможность запуска скринсейвера, как обычного исполняемого файла, прописана в разделе Реестра [HKEY_CLASSES_ROOT\.scr]: строковый (REG_SZ) параметр по умолчанию @="scrfile".

AutoCAD при установке переоформляет scr-файлы на себя (при этом строковый REG_SZ-параметр по умолчанию @="AutoCADScriptFile", то есть это скриптовый файл AutoCAD'а), поэтому запустить заставку в Проводнике Windows не удастся.

Для эксперимента автор статьи заразил виртуальный ПК (Microsoft Virtual PC с Windows XP SP2).

Предварительно был отключен (на виртуальном ПК) антивирус (Eset NOD32).

Изменяю дату на виртуальном ПК на 1 января 00 часов 00 минут. Происходит сброс даты (всё правильно, виртуальному ПК это запрещено!). Меняю дату на основном ПК.

loc_419BD1: Exit Sub

loc_419BD2: GoTo loc_419C5A

loc_419BD5: End If

• Какие типы файлов подвергаются деструкции, прописано в следующем участке кода вируса:

Public Sub ScanFile(diskforscan, typefind) '418D74

'Data Table: 415670

loc_418CFC: var_86 = typefind 'Byte

loc_418D09: If (var_86 = CByte(&H1)) Then '418D3A

loc_418D2C: diskforscan & ":\" = Unknown_41C00C("rarRARzipZIPdocDOCxlsXLSjpgJPGmp3MP3wmaWMAwmvWMVaviAVImpgMPGvobVOBpdfPDF", &H0, &H0)

loc_418D37: GoTo loc_418D71

loc_418D3A: End If

loc_418D43: If (var_86 = CByte(&H3)) Then '418D71

loc_418D66: diskforscan & ":\" = Unknown_41C00C("", &H0, &HFF)

loc_418D71: ' Referenced from: 418D37

loc_418D71: End If

loc_418D71: Exit Sub

End Sub

***

kак уничтожить Penetrator и как устранить деструктивные последствия вируса

Вирус загружается и в Безопасном режиме (Safe Mode), поэтому пытаться лечить ПК, когда загружена ОС с резидентным вирусом, – бессмысленное занятие!

6. Восстановите запуск Утилиты настройки системы msconfig (см. Windows: что делать, если не запускается Утилита настройки системы msconfig?).

8. Восстановите отображение скрытых файлов и папок (см. Windows: как отобразить скрытые файлы и папки?).

9. Удалите (если их не уничтожил антивирус) следующие файлы:

– в корневых директориях дисков скрытый файл вируса (без названия) с расширением .scr;

10. Удалите зараженный шаблон Normal.dot (см. Как бороться с макровирусами?). После первого запуска Word'а, он будет создан заново.

11. Нажмите Пуск –> Выполнить… –> в поле Открыть введите regedit –> OK;

– раскройте ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon], проверьте значение строкового (REG_SZ) параметра Shell: должно быть Explorer.exe. Вирус устанавливает значение параметра – Explorer.exe C:\WINDOWS\system32\АHTОMSYS19.exe;

– проверьте значение строкового (REG_SZ) параметра Userinit, – должно быть C:\Windows\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то :\Windows\system32\userinit.exe,);

– раскройте ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run], удалите строковые (REG_SZ) параметры lsass со значением C:\WINDOWS\system32\DETER177\lsass.exe и сtfmоn.exe со значением C:\WINDOWS\system32\сtfmon.exe;

– раскройте ветвь [HKEY_CLASSES_ROOT\scrfile], установите значение REG_SZ-параметра по умолчанию – Программа-заставка;

– закройте Редактор реестра.

13. Попытайтесь восстановить удаленные вирусом файлы (см. В поисках утраченного, или Как восстановить информацию? и Как восстановить данные с помощью программы WinHex?).

Сильно обольщаться не следует, но кое-что (если поверх не записывалась другая информация!) восстановить удастся.

Поскольку файлы .doc, .jpg и .xls перезаписываются вирусом под тем же названием, но с другим содержимым, восстановить их, как правило, не удается.

При закрытии подписчики были переданы в рассылку "Средcтва продвижения сайтов в интернете" на которую и рекомендуем вам подписаться.

Вы можете найти рассылки сходной тематики в Каталоге рассылок.

Интересное и полезное в Инете и Рунете: Как бороться с вирусом Penetrator?

Имею честь приветствовать Вас!

Как бороться с вирусом Penetrator?

Начало большого пути, или История возникновения Penetrator'а

В последнее время пользователям ПК (особенно тем, кто не любит предохраняться!) сильно досаждает вирус Penetrator.

Penetrator жив и Penetrator возвращается

Примерная дата появления вируса – сентябрь 2007 г. Первая массовая эпидемия началась 1 января 2008 г. в Амурской области, особенно пострадали города Благовещенск и Белогорск, самая сильная волна эпидемии вируса прошлась по Дальнему Востоку.

История никогда (!) никого (!!) ничему (. ) не учит (. ): 1 января 2009 г. прошла вторая волна эпидемии…

Этимология названия

Название вируса происходит от penetrate (англ.) – проникать внутрь, проходить сквозь, пронизывать; внедряться (куда-л.) со шпионскими целями.

Первые сообщения о вирусе стали появляться осенью 2007 г.

О происхождении вируса ходят разные легенды. Якобы, российский студент-программист, отвергнутый своей девушкой, решил таким образом отомстить ей, а заодно – и всему цифровому миру…

Что такое Penetrator

Вирус написан на Visual Basic.

Исполняемый файл вируса упакован UPX v.1.93.

Вирус предназначен для 32-битной платформы ОС Windows с процессором x86.

Вирус – резидентный, на зараженном ПК он грузится вместе с операционной системой и постоянно присутствует в оперативной памяти.

Родина вируса – Россия.

Судя по всему, прообразом Penetrator'а послужил Email-Worm.Win32.VB.cs.

Как идентифицируют Penetrator антивирусы

Антивирусы идентифицируют зловреда по-разному (как всегда!):

* AntiVir – TR/Dldr.VB.bnp;

* Avast – Win32:Trojan-gen;

* AVG – Downloader.VB.AIM;

* BitDefender – Trojan.Downloader.VB.VKV;

* ClamAV – Trojan.Downloader-15571;

* DrWeb – Win32.HLLW.Kati;

* Eset NOD32 – Win32/VB.NNJ worm;

* F-Secure – Trojan-Downloader.Win32.VB.bnp;

* Kaspersky – Trojan-Downloader.Win32.VB.bnp;

* McAfee – Downloader.gen.a;

* Norman – W32/DLoader.DVQV;

* Panda – W32/Penetrator.A.worm;

* VBA32 – Trojan-Downloader.Win32.VB.bnp.

Некоторые антивирусы до сих пор не могут его распознать.

Как происходит заражение

Основные средства распространения вируса – Интернет, локальная сеть, flash-носители.

Вирус легко и быстро распространяется в локальной сети (при активном антивирусе и при отключенной учетной записи гостя!): в папку \Documents and Settings\All Users\Документы\ каждого локального ПК копируется файл вируса под названием Documents.scr.

Деструктивные действия вируса

– при запуске вируса в корневую директорию заражаемого диска копируется файл flash.scr;

– в папке \WINDOWS\system32\ вирус создает папку DETER177;

– в папке \WINDOWS\system32\ вирус создает скрытый файл AHTOMSYS19.exe (117248 байт);

– в папке \WINDOWS\system32\ вирус создает скрытый файл psador18.dll (32 байта);

– файлы АHTОMSYS19.exe, \WINDOWS\system32\DETER177\lsass.exe и \WINDOWS\system32\сtfmon.exe стартуют автоматически при запуске ОС и постоянно присутствуют в оперативной памяти;

– деструктивное действие вируса направлено на файлы .avi, .doc, .jpg, .jpeg, .mp3, .mpeg, .mpg, .pdf, .ppt, .rar, .vob, .wma, .wmv, .xls, .zip (вирус портит всё самое дорогое, что есть у пользователя ПК!);

– содержимое файлов .doc и .xls заменяется следующим текстовым сообщением (при этом размер этих файлов становится 196 байт – по объему текстового сообщения):

«НА*** ПОСЛАНА, С*КА, ТЕПЕРЬ ТЫ НЕ ВЕРНЁШЬ СВОИ ДАННЫЕ!!А Я БУДУ ХОДИТЬ РЯДОМ И СМЕЯТЬСЯ НАД ТЕМ КАК ТЫ, С*КА, ИШЕШЬ ВИНОВНИКА!! СОСИ ***, ЛИЖИ *****!! ХАХАХАХ \Penetrator\

MY ICQ: 402974020

– вирус создает папку Burn с файлами CDburn.exe и autorun.inf (расположение папки: Windows XP – \Documents and Settings\ \Local Settings\Application Data\Microsoft\Windows; Windows Vista – \Users\Master\AppData\Local\Microsoft\Windows\Burn);

– в каждой папке (включая вложенные папки) диска, на котором произошел запуск файла flash.scr, вирус создает свои копии .scr (117248 байт); после этого файл flash.scr на этом диске (который уже заразил), как правило, самоуничтожается (червяк сделал свое дело, червяк может уходить!), оставляя в корневых директориях дисков скрытый файл вируса (без названия) с расширением .scr;

– при открытии/подключении локальных/съемных дисков вирус копируется на незараженные носители ( даже в Безопасном режиме ! ) ;

– вирус производит скрытый вызов следующих системных dll-библиотек: ntdll.dll, kernel32.dll, MSVBVM60.DLL, USER32.dll, GDI32.dll, ADVAPI32.dll, RPCRT4.dll, ole32.dll, OLEAUT32.dll, MSVCRT.DLL.

Для сокрытия своего присутствия в системе и для затруднения удаления вирус:

• скрывает отображение скрытых файлов и папок;

• скрывает отображение расширений файлов;

• делает недоступным пункт меню Свойства папки;

• запрещает запуск Утилиты настройки системы msconfig.

Спасательный круг AutoCAD'а

Необходимо отметить один нюанс. Число зараженных ПК (и соответственно, объем испорченной информации!) было бы значительно больше, – многих – тех, кто работает с AutoCAD'ом, – этот самый AutoCAD буквально спас!

Дело в том, что создатель Penetrator'а воспользовался тем, что возможность запуска скринсейвера, как обычного исполняемого файла, прописана в разделе Реестра [HKEY_CLASSES_ROOT\.scr]: строковый (REG_SZ) параметр по умолчанию @="scrfile".

AutoCAD при установке переоформляет scr-файлы на себя (при этом строковый REG_SZ-параметр по умолчанию @="AutoCADScriptFile", то есть это скриптовый файл AutoCAD'а), поэтому запустить заставку в Проводнике Windows не удастся.

Это и спасло пользователей AutoCAD'а от разрушительных действий Penetrator'а, но ПК этих пользователей всё равно заражены, – если они не пролечены, – это вирусоносители (пенетратороносители)!

Поведение вируса на виртуальных ПК

Для эксперимента автор статьи заразил виртуальный ПК (Microsoft Virtual PC с Windows XP SP2).

Предварительно был отключен (на виртуальном ПК) антивирус (Eset NOD32).

Изменяю дату на виртуальном ПК на 1 января 00 часов 00 минут. Происходит сброс даты (всё правильно, виртуальному ПК это запрещено). Меняю дату на основном ПК.

Вывод: на виртуальном ПК вирус делает всё то же, что и на обычном, включая порчу файлов (.avi, .doc, .jpg, .jpeg, .mp3, .mpeg, .mpg, .pdf, .ppt, .rar, .vob, .wma, .wmv, .xls, .zip) 1 января.

Как уничтожить Penetrator и как устранить деструктивные последствия вируса

Вирус загружается и в Безопасном режиме (Safe Mode), поэтому пытаться лечить ПК, когда загружена ОС с резидентным вирусом, – бессмысленное занятие!

1. Отключите ПК от локальной и Глобальной сетей.

2. Для лечения снимите винчестер и подключите к другому ПК с надежным антивирусом (или воспользуйтесь загрузочным аварийно-восстановительным диском, типа Windows miniPE или ERD Commander).

Но, пролечив таким образом винчестер, работоспособность ПК мы не восстановим, так как останутся записи параметров вируса в Реестре Windows и, возможно, некоторые файлы вируса.

4. Поскольку у файлов вируса установлен атрибут Скрытый, чтобы найти их и уничтожить:

– откройте Мой компьютер, выберите меню Сервис –> Свойства папки… (или нажмите Пуск –> Настройка –> Панель управления –> Свойства папки);

– в открывшемся диалоговом окне Свойства папки откройте вкладку Вид;

– в разделе Дополнительные параметры установите флажок Отображать содержимое системных папок, снимите флажок Скрывать защищенные системные файлы, установите переключатель Показывать скрытые файлы и папки –> OK.

5. Удалите (если их не уничтожил антивирус) файлы flash.scr, .scr и .exe.

6. Удалите (если их не уничтожил антивирус) следующие файлы:

– \WINDOWS\system32\DETER177\lsass.exe (удалите файл вместе с папкой DETER177);

– \WINDOWS\system32\DETER177\smss.exe (удалите файл вместе с папкой DETER177);

– \WINDOWS\system32\AHTOMSYS19.exe;

– \WINDOWS\system32\psador18.dll;

– удалите папку Burn с файлами CDburn.exe и autorun.inf (расположение папки: Windows XP – \Documents and Settings\ \Local Settings\Application Data\Microsoft\Windows; Windows Vista – \Users\Master\AppData\Local\Microsoft\Windows\Burn).

7. Удалите зараженный шаблон Normal.dot (см. Как бороться с макровирусами). После первого запуска Word' а, он будет создан заново.

8. Нажмите Пуск –> Выполнить… –> в поле Открыть введите regedit –> OK;

– раскройте ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon], проверьте значение строкового (REG_SZ) параметра Shell: должно быть Explorer.exe. Вирус устанавливает значение параметра – Explorer.exe C:\WINDOWS\system32\АHTОMSYS19.exe;

– проверьте значение строкового (REG_SZ) параметра Userinit, – должно быть C:\Windows\system32\userinit.exe, (если система установлена на диске C:\, если на другом диске, то :\Windows\system32\userinit.exe,);

– раскройте ветвь [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run], удалите строковые (REG_SZ) параметры lsass со значением C:\WINDOWS\system32\DETER177\lsass.exe и сtfmоn.exe со значением C:\WINDOWS\system32\сtfmon.exe;

– закройте Редактор реестра.

9. Перерегистрируйте (с помощью Сервера регистрации regsvr32.exe) Общую библиотеку оболочки Windows shell32.dll:

– нажмите Пуск –> Выполнить… –> в поле Открыть введите regsvr32 /i shell32.dll –> OK;

10. Попытайтесь восстановить удаленные вирусом файлы.

Сильно обольщаться не следует, но кое-что (если поверх не записывалась другая информация!) восстановить удастся.

Поскольку файлы .doc, .jpg и .xls перезаписываются вирусом под тем же названием, но с другим содержимым, восстановить их, как правило, не удается.

Послесловие

Примечания

1. Будьте осторожны при манипуляциях с Реестром! Некорректное использование Редактора реестра может привести к возникновению серьезных неполадок, вплоть до переустановки операционной системы!

2. Помните, что предупредить легче, чем лечить! Пользуйтесь брандмауэрами и надежными антивирусными программами с регулярно (не менее одного раза в неделю!) обновляемыми базами.

3. Почаще делайте резервное копирование важной информации .

4. В зависимости от разновидности вируса Penetrator количество, название и размер создаваемых им файлов и папок, а также набор деструктивных действий могут существенно различаться.

5. Автору статьи попадалось несколько разновидностей Penetrator'а. Например, на некоторых ПК (Windows Vista и Windows XP) вирус изменял в Реестре путь расположения Проводника Windows (REG_SZ-параметр Shell раздела Реестра [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon]), в результате чего после загрузки графической оболочки Windows можно было лицезреть лишь черный экран с курсором в центре (при этом Проводник Windows можно было загрузить, вызвав Диспетчер задач нажатием Ctrl+Alt+Del ).

На этой же странице вы можете ознакомиться с сообщениями, оставленными для автора Пенетратора некоторыми пострадавшими пользователями ПК…

8. Наблюдались случаи, когда Penetrator при внедрении в систему отключал активную защиту антивирусов.

9. При попытке запуска или установки антивируса на зараженный ПК происходит или перезагрузка ПК, или блокирование антивируса.

10. На одном из форумов высказывалось мнение, что Penetrator не трогает скрытые файлы, – это не соответствует действительности: скрытые файлы тоже подвергаются деструктивным действиям, после чего вирус снимает у них атрибут Скрытый.

11. Рекомендую отключить опцию Скрывать расширения для зарегистрированных типов файлов:

– откройте Мой компьютер, выберите меню Сервис –> Свойства папки… (или нажмите Пуск –> Настройка –> Панель управления –> Свойства папки);

– в открывшемся диалоговом окне Свойства папки откройте вкладку Вид;

– в разделе Дополнительные параметры снимите флажок Скрывать расширения для зарегистрированных типов файлов –> OK.

12. Вопреки заверениям разработчиков антивирусов, ни один антивирус не устранит последствия вирусной атаки, – это нужно сделать вручную!

13. В качестве полумеры для борьбы с Penetrator ' ом можно рекомендовать изменение даты накануне фатального срабатывания вируса, например, 31 декабря установить сразу 3 января, а потом установить правильную дату.

14. Если вы не уверены в своих силах – чтобы не усугубить ситуацию!, – доверьте лечение ПК и восстановление информации специалистам.

Понемногу обо всем

Tvidi.ru открыт 18 сентября 2008 г. В течение четырех месяцев портал работал в закрытом режиме: сайт был доступен только для зарегистрированных пользователей, а сама регистрация была возможна только по приглашениям. Приглашения на сайт получали только московские школьники в рамках маркетинговой акции Tvidi.ru.

Основатель крупнейшей онлайн-энциклопедии Wikipedia Джимми Уэльс (Jimmy Wales) запустил новый сервис Wikianswers. Это сайт вопросов и ответов с открытым доступом для всех пользователей в стиле Wikipedia.

Среди других конкурентов нового сервиса от Джимми Уэльса такие службы, как Yahoo Answers, Linkedin Answers, ChaCha и другие.

Всероссийская перепись населения в большинстве регионов пройдет с 14 по 25 октября 2010 г. На мероприятие запланировано 17 млрд. руб.

В ряде регионов эти сроки сдвинутся из-за географических и климатических особенностей: в Магадане перепись стартует в июне, а Читинская область будет замыкающей, в декабре. В октябре 2008 г. Росстат провел пробную перепись населения в Петроградском районе Санкт-Петербурга, Центральном районе Хабаровска и в городе Балашихе Московской области.

Во время проведения этих мероприятий были выявлены серьезные проблемы – нежелание многих россиян общаться и отвечать на вопросы переписных листов, а также недостаточная оплата труда переписчиков. По мнению специалистов Росстата, причина – в изменении менталитета населения России. Выросло поколение, которое ничем государству не обязано. Они не хотят о себе рассказывать и негативно относятся к переписи. Следует отметить, что участие в переписи – дело добровольное.

Всероссийская перепись-2010 состоится, несмотря на последствия глобального экономического кризиса.

Сведения, собираемые в ходе переписи населения, строго конфиденциальны. Кроме того, по большому счету, они анонимны – в бланки ответов не вносятся фамилия, имя, отчество гражданина.

По результатам последней переписи населения, проводившейся в 2002 г., в России проживало 145 млн. человек. Согласно данным текущей статистики, в настоящее время население Российской Федерации составляет 141,9 млн. человек.

Где скачать бесплатный софт

Определяет информацию о системе, CPU, RAM, видеокарте, BIOS, и т.д. Оснащена системой рейтинга, который оценит компоненты системы.

Больше 3000 ссылок на любую тему, возможность поиска и создание своих ссылок.

Читайте также: