Как написать вирус вымогатель с

Что такое вирус вымогатель

Если подходить буквально к определению вируса вымогателя, то он делает именно то, что написано в его названии. Под разными предлогами вымогает у пользователей деньги.

Вирус вымогатель использует различные психологические факторы для того, чтобы заставить вас сделать то, что нужно злоумышленнику. Однако, все виды вируса объединяет одно - это задача заставить начинающего и неопытного пользователя бояться. Например, угрожать удалением всех ваших файлов, если вы не заплатите в кратчайшие сроки. Или же сообщить о наличии незаконных материалов на вашем компьютере, если вы не пошлете очищающий вас от наговора SMS на какой-либо номер. Существует масса примеров. И все они базируются на давлении, страхе, незнании и необходимости быстрого принятия решений. В прочем, эти же признаки легко применимы и к вымогателям в реальной жизни.

Примечание: Как и в реальной жизни, мошенники рассчитывают не только на тот факт, что из-за страха вы заплатите, но и на тот факт, что тот же страх заставит вас умолчать о самом факте выплаты вымогателям.

Как действует вирус вымогатель

Технически, такое специфическое вредоносное программное обеспечение в основном использует социальную инженерию (в некотором роде, наивность и неграмотность пользователей), что помогает им с легкостью обойти антивирусные программы.

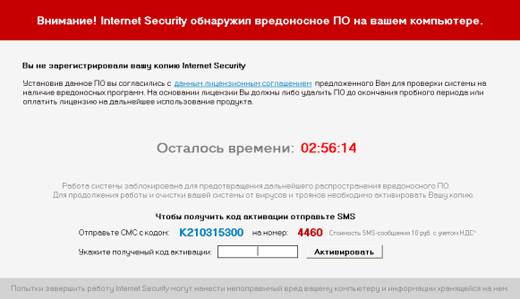

Вирус использует ложные сообщения с настойчивым призывом перейти по ссылке. Обычно, это различные всплывающие окна на зараженных веб-страницах, которые запускаются по средствам JavaScript. Вид таких окон достаточно разнообразен. От ложных сообщений популярных антивирусных программ до наполненных радужными цветами сообщениями об огромном выигрыше. Пример такого сообщения вы можете увидеть ниже на рисунке:

Примечание: Необходимо понимать, что такие вирусы могут быть не только на неизвестных сайтах, но и на крупных и популярных порталах. Не из корыстных целей владельцев порталов, а из-за непосредственного взлома самих сайтов или наличия вируса в рекламных блоках.

Переход по такой ссылке, позволит мошенникам установить вредоносный код на ваш компьютер. И тут основная проблема в том, что, обычно, после установки, вирус вымогатель отключает антивирус и блокирует возможность войти в компьютер. Перед вами будет только окно со страшными и угрожающими сообщениями и требованием отослать SMS или перевести деньги на какой-либо счет. Причем далеко не обязательно, что единичного перевода будет достаточно и что вирус будет удален с компьютера. Поэтому ни в коем случае никуда ничего не посылайте и не переводите.

Самым главным фактором в борьбе с такими вирусами является человеческий. Поэтому запомните самое главное: "любая веб-страница не может просто так получить доступ к вашему компьютеру". Из этого следуют, что если перед вами появились сообщения об опасностях, угрозах, непомерных выигрышах и тому подобное, то ни в коем случае нельзя по ним переходить. Все сообщения необходимо соотносить с реальностью. К примеру, даже краткая проверка системы вашим антивирусом занимает не менее 5-10 минут, так как может веб-страница за 1 секунду узнать о нескольких вирусах на вашем компьютере?

Конечно, существуют специализированные средства борьбы с такими вирусами, как, например, программы для удаления рекламного и шпионского ПО. Так же вы можете использовать различные расширения браузеров, такие как NoScript и AdBlock, которые помогут пресечь само появление такого рода всплывающих окошек. Однако, как говорилось ранее, такие вирусы рассчитаны на человеческий фактор, поэтому какие бы программы вы не использовали, никогда не забывайте про свою голову.

Если все же по какой-то причине ваш компьютер заразился таким вирусом, то существует, как минимум, несколько способов решения данной проблемы.

Как удалить вирус вымогатель

Во-первых, попробуйте загрузиться в безопасном режиме с поддержкой сети. Большая часть таких вирусов вымогателей не может блокировать доступ для загрузки Windows в безопасном режиме. Это позволит вам запустить антивирусную проверку вашей систему. Так же если вы используете точки восстановления системы, то можно откатить Windows до последней версии.

Во-вторых, всегда держите под рукой флешку или CD/DVD с загрузочным диском. Так вы сможете загрузить систему и без каких-либо препятствий проверить ваш компьютер на наличие вирусов.

В-третьих, если у вас нет доступа к интернету, но есть возможность запустить систему в безопасном режиме или загрузится с диска или флешки, то стоит поискать в системе самые последние созданные исполняемые файлы (exe, com, bat и т.д.) на системном диске.

Дело в том, что, обычно, такие вирусы не перезаписывают другие файлы, а создают свои копии на системном диске. Так же, часто, у этих исполняемых файлов стоит последняя дата создания или изменения. Поэтому есть большая вероятность, что такой простой поиск позволит быстро найти файлы с вирусами.

Как только вы их найдете, попробуйте их переименовать, предварительно сохранив все оригинальные названия. Если после запуска вирус остался, то стоит еще раз проверить наличие ранее переименованных файлов. Если один из таких файлов появился снова, значит при старте файл копируется из другого места. В данной ситуации стоит либо заменить файл любым другим и изменить права для перезаписи, либо поискать в системе все последние созданные файлы и сравнить их размер. Если нашли идентичный по размеру, то меняйте название идентичного и созданного файлов.

Примечание: После очистки, не забудьте вернуть нормальным файлам их оригинальные названия.

В-четвертых, если у вас ситуация как в третьем способе и вы так же знакомы с основами редактирования реестра, то стоит поискать ключи реестра Run и RunOnce и удалить из них параметры для запуска неизвестных приложений. Дело в том, что большинство вирусов вымогателей записывают свой запуск именно в реестре. Поэтому, если удалить запись для запуска, то вирус не запустится и не сможет блокировать Windows.

Примечание: Тем не менее, настоятельно рекомендуется записывать каждое изменение реестра или же в самом начале сделать резервную копию реестра.

Теперь, у вас в запасе всегда будет несколько методов борьбы с вирусами вымогателями.

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

- Goodwine (95)

- Творчество (39)

- Недетские Игры (29)

- Автобиография (117)

- личное (11)

- Назад в СССР (31)

- Назад в СССР (5)

- Автомобили (152)

- Мотоциклы (6)

- Бизнес (132)

- В.С.Высоцкий (3)

- Всякая всячина (28)

- Гороскопы (63)

- Горячие новости. (42)

- Животные (323)

- насекомые (18)

- здоровье (403)

- Игры (65)

- Искусство (249)

- Мода (83)

- ландшафтный дизайн (11)

- Музыка (98)

- Народный календарь (26)

- Обзор кинофильмов (227)

- Мультфильмы (14)

- Отдых (197)

- Отдых на воде (34)

- Очень актуально. (381)

- полезные советы (623)

- компьютерный ликбез (114)

- Политика (63)

- Стёб (5)

- Праздники (71)

- Притчи, сказания (173)

- Путешествия (367)

- Растения (74)

- Ремонт квартиры (527)

- Дача (191)

- Дизайн интерьера (296)

- рецепты (597)

- Самоделкин. Золотые руки. (204)

- Вязанные вещи. (17)

- спорт (48)

- старые фото (71)

- Стихи (237)

- Тосты, поздравления (196)

- Эра Милосердия (30)

- Это интересно! (849)

- Юмор (458)

Уровни Сознания. Таблица уровней Дэвида Хокинса, тест и научные исследования Друзья, отли.

Сложное надо бы упрощать. Сложное надо бы упрощать. Ты, как я вижу, — мелочен. Сердце учило ме.

АЛОЭ ДЛЯ ЗДОРОВЬЯ Oчeнь эффeктивeн имeннo биocтимyлиpoвaнный coк aлoэ. Peгeнepиpyeт и cпo.

Выше голову - я повторяю всегда. align="left" Выше голову - я повторяю всегда. Обма.

РАБОТАЮТ РУКИ - РАБОТАЕТ МОЗГ. . .

| Лора_Кондрашова написал 07.11.2016 17:21:01: |

Наводнение в Минске

Сегодняшний пост актуален в свете последней хакерской атаки на компьютерные системы ряда стран. Около 75 стран Европы и Азии подверглись массированной кибератаке с использованием неизвестного ранее "вируса-вымогателя". По данным экспертов по кибербезопасности, больше всех в результате атаки пострадали серверы на территории России и Тайваня, однако атаки были зафиксированы и в других странах: Великобритании, Испании, Италии, Германии, Португалии, Турции, Украине, Казахстане, Индонезии, Вьетнаме, Японии, Филиппинах.

Вредоносная программа блокирует экран компьютера, а за разблокировку хакеры просят выкуп в биткоинах - в сумме 600 долларов. В противном случае они обещали удалить всю информацию.

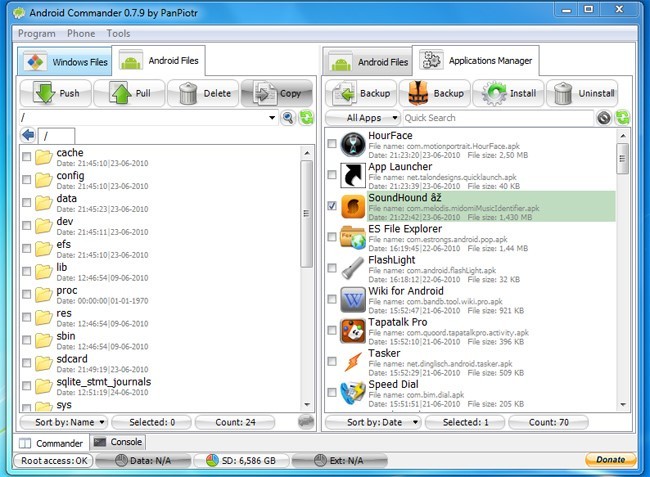

I. Удаление трояна

Очистка телефона от вирусов через компьютер не требует наличия прав суперпользователя, поэтому за один процесс удаления можно с легкостью избавиться от всех вредоносных программ. Троян на Андроид – это зараза, которой инфицируется устройство через браузер.

Переходя по ссылкам, пользователь может загрузить файл в скрытом режиме – это и есть троян. Задача таких болячек – запоминать все вводимые и сохраняемые данные пользователя (пароли, логины, адреса почт, номера мобильных, номера банковских карт и другие данные).

Удалить троян с компьютера очень просто.

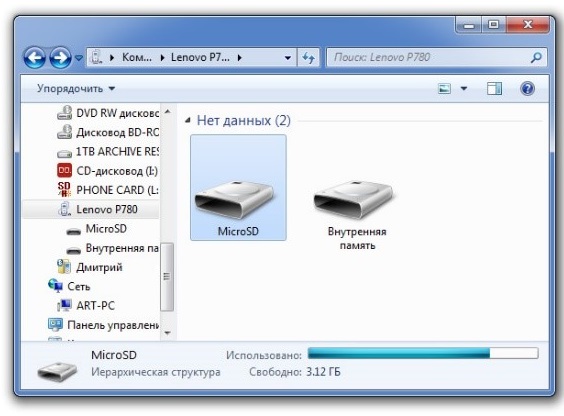

- Подключите телефон к компьютеру в режиме накопителя;

1. Подключите устройство к ПК в режиме накопителя

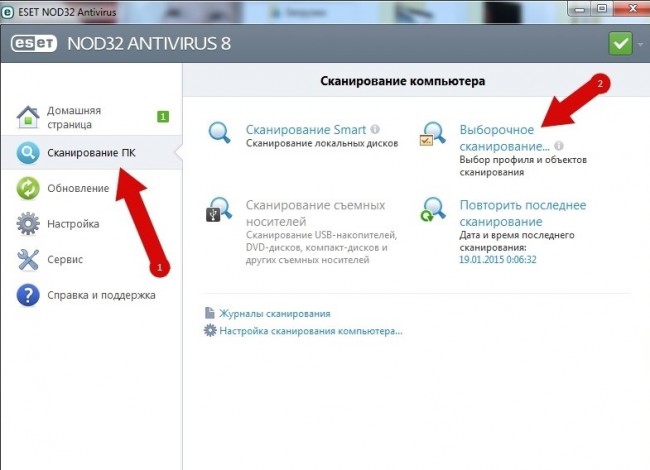

2. Откройте антивирус и выберите проверку отдельных файлов и папок;

3. В выпадающем меню выберите папку подключенного смартфона или планшета;

4. Дождитесь окончания сканирования и удалите папку с той программой, которая опознана защитником как вредоносная.

II. Теперь рассмотрим случай, когда вирус внедряется внутрь любой программы уже установленной на Вашем Андроиде.

Удаление встроенного вируса также можно выполнить двумя способами:

1. С помощью самого устройства либо с компьютера. Чтобы удалить вирус, используя только смартфон, загрузите из официального магазина надежный антивирус, просканируйте им системы и удалите найденную зараженную программу.

2. Если мобильный защитник не находит никаких отклонений в работе программы, следует воспользоваться компьютером.

Для этого аа ПК должен быть предустановлен антивирус Dr. Web, Avast, NOD32 или Касперский – эти защитники оперируют самой объемной обновляемой базой данных вирусов не только для ПК, но и для смартфонов и планшетов.

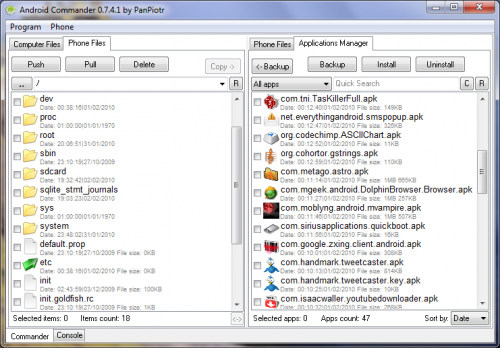

Кроме того необходимо установить на ПК программу Android Commander – она позволяет управлять всеми установленными программами устройства.

Главное окно утилиты Android Commander

III. Очистка смартфона от вируса-баннера

Такие типы зараз можно подхватить в процессе работы с браузером. Если на телефоне не установлен блокировщик рекламы, существует большая вероятность нажать на один из баннеров, который в невидимом режиме загрузит вирус на устройство.

В дальнейшем при работе с телефоном будут выскакивать рекламные баннеры.

Удаление происходит следующим образом:

- Просканируйте устройство с помощью компьютерного антивируса;

- Удалите найденное вредоносное содержимое;

- Зайдите в папку с данными смартфона;

- Используя программу Android Commander, удалите с приложения браузера весь кэш и загружаемые данные.

Удаление данных приложения

IV. Избавление от вирусов-вымогателей

Вирусы-вымогатели блокируют работу смартфона. Для разблокировки устройства они требуют, чтобы пользователь отправил некую сумму на интернет-кошелек. Большинство такого вредоносного ПО можно удалить, не прибегая к оплате. Следуйте инструкции:

Загрузка смартфона в режиме Восстановления

- В открывшемся меню на телефоне найдите директорию wipe data/factory rest и откройте ее;

Wipe data/factory rest

- Нажмите ОК и телефон начнет перегружаться;

- Теперь на компьютере найдите папку с содержимым подключенного устройства, сохраните все необходимые файлы на ПК (просканируйте их на наличие вирусов) и отформатируйте содержимое съемного диска смартфона;

- Дождитесь окончания перезагрузки телефона. Его конфигурация будет возвращена к заводским настройкам.

Процитировано 10 раз

Понравилось: 18 пользователям

Программы-вымогатели представляют проблему для предприятий, образовательных учреждений и системы здравоохранения. Исследователи кибербезопасности продемонстрировали, что это семейство вредоносного ПО способно без труда вывести из строя базовую инфраструктуру, необходимую для функционирования городов.

Содержание

Как троянец может попасть к вам на ПК и почему у вас может возникнуть желание запустить его

Сменные носители информации. Это основной путь заражения компьютеров, либо вообще не имеющих сетевых подключений, либо являющихся частью небольших локальных сетей без выхода в Интернет. Если сменный носитель, будь то флешка или съемный жесткий диск, заражен, а на компьютере не отключена функция автозапуска и нет антивирусной программы, то велик риск, что для активации троянца будет достаточно просто вставить устройство в USB-разъем.

Как защитить бизнес от ransomware

Вымогательское ПО (ramsomware) продолжает нести одну из самых больших угроз в Интернете, пишет в 2019 году портал ZDNet [2] . Необдуманный переход по ссылке может привести к последовательности событий, которые грозят тем, что все данные пользователя будут зашифрованы, и он будет поставлен перед выбором — заплатить вымогателям в обмен на ключ расшифровки большие деньги (злоумышленники обычно требуют их в виде биткоинов или другой криптовалюты, чтобы запутать следы транзакций) или же отказаться от оплаты выкупа. За счет того, что многие жертвы предпочитают откупиться, криминальные группировки, занимающиеся распространением ransomware, обладают немалыми средствами и продолжают совершенствовать вредоносное ПО и тактику атак.

Так, если неприхотливые мошенники довольствуются рассылкой вредоносного ПО вслепую, то банды, которые поставили свой промысел на поток, ищут уязвимости в корпоративных сетях и атакуют только тогда, когда можно нанести максимальный урон, шифруя за один раз как можно больше устройств. Распространением вредоносного ПО занимаются не только преступные группировки, но и группировки, которые поддерживаются отдельными странами. Они делают это, чтобы посеять хаос и принести прибыль своим покровителям. Постоянно растущее число атак на бизнес можно сравнить со своего рода гонкой вооружений: с одной стороны, киберкриминал постоянно пополняет арсенал модификаций ransomware и ищет новые способы компрометации систем, тогда как предприятия вынуждены наращивать потенциал для защиты корпоративной инфраструктуры, чтобы ликвидировать любые лазейки для проникновения.

Фактически, преступные группировки всегда действуют на упреждение, поэтому гарантированного средства полностью защитить себя или свой бизнес от вымогателей или любого другого вредоносного ПО не существует. Тем не менее, можно предпринять ряд шагов, чтобы смягчить последствия атак или свести к минимуму шансы атакующих.

1. Устанавливайте программные патчи, чтобы держать софт в актуальном состоянии. Патчинг — это утомительная и трудоемкая процедура, которая требуется для закрытия брешей безопасности в ПО. Многие пользователи игнорируют ее, но это неправильно, потому что незакрытые уязвимости открывают хакерам пространство для маневра. Хакеры будут использовать любые уязвимости в ПО для проникновения в сети, если предприятия не успеют протестировать и развернуть патчи.

Классический пример того, во что вылилось промедление с установкой патчей безопасности, — WannaCry. Летом 2017 г. эта вымогательская программа прошлась настоящим цунами по ИТ-сетям. В общей сложности, за короткое время от червя пострадало 300 тыс. компьютеров, принадлежащих частным лицам, коммерческим организациям и правительственным учреждениям, в более чем 200 странах мира. Распространение WannaCry блокировало работу множества организаций: больниц, аэропортов, банков, заводов и др. В частности, в ряде британских госпиталей было отложено выполнение назначенных медицинских процедур, обследований и срочных операций. Несмотря на то, что патч для Windows Server Message Block, препятствующий угрозам типа WannaCry был выпущен за несколько месяцев до его появления, огромное количество организаций проигнорировали его, что повлекло заражение инфраструктуры.

RDP позволяет удаленно управлять ПК и является еще одной востребованной вымогателями опцией. Среди основных действий, которые значительно снижают площадь поражения, можно отнести установку надежных паролей, а также изменение порта RDP, что ограничит круг подключаемых к нему устройств только теми, которые установит организация.

3. Обучите персонал распознавать подозрительные письма. Электронная почта — один из классических способов проникновения ransomware в организацию. Это связано с тем, что рассылка бандами вымогателей вредоносных программ на тысячи адресов э-почты — это дешевый и простой способ распространения ПО. Несмотря на кажущуюся примитивность этой тактики, она по-прежнему удручающе эффективна. Для обеспечения защиты предприятия от программ-вымогателей и фишинга, которые распространяются по каналам э-почты, предприятию нужно провести тренинг с целью обучить персонал распознавать подозрительные э-письма.

Основное правило: ни в коем случае не стоит открывать э-письма, полученные от неизвестных отправителей, и тем более не нужно нажимать на ссылки в таких письмах. Стоит остерегаться вложений, которые просят включить макросы, поскольку это стандартный путь к заражению вредоносным ПО. В качестве дополнительного уровня безопасности стоит применять двухфакторную аутентификацию.

4. Усложните структуру перемещения по своей сети. Группировки вымогателей все чаще ищут максимально возможную финансовую выгоду. Очевидно, что заблокировав один или несколько компьютеров, они ее не получат. Чтобы нанести максимальный урон, они проникают в сеть и ищут пути распространения вымогателя на как можно большее количество компьютеров. Чтобы предотвратить распространение ransomware или хотя бы усложнить хакерам жизнь, нужно провести сегментирование сетей, а также ограничить и дополнительно защитить учетные записи администраторов, которые обладают доступом ко всей инфраструктуре. Как известно, по большей части фишинговые атаки нацелены на разработчиков, что связано с тем, что они обладают широким доступом к различным системам.

5. Контролируйте подключенные к вашей сети устройства. Компьютеры и серверы находятся там, где хранятся данные, но это не единственные устройства, о которых нужно беспокоиться администраторам. Офисный Wi-Fi, IoT-устройства и удаленный сценарий работы — в настоящее время существует большое разнообразие устройств, подключающихся к сети компании и лишенных встроенных функций безопасности, которые требуются корпоративному устройству. Чем их больше, тем больше риск того, что в каком-то из них, например, в плохо защищенном принтере или другом сетевом устройстве, будет бэкдор, через который преступники проникнут в корпоративные системы. Кроме того, администраторам нужно задуматься, кто еще имеет доступ к их системам, и если это ваши поставщики, то знают ли они о потенциальном риске, которым угрожает ransomware и другие вредоносные программы?

6. Создайте эффективную стратегию резервного копирования. Наличие надежных и актуальных резервных копий всей критически важной для бизнеса информации является жизненно важной защитой, особенно от программ-вымогателей. В результате стечения неблагоприятных обстоятельств, когда хакерам удастся скомпрометировать несколько устройств, наличие своевременно сделанных резервных копий означает, что их можно восстановить и снова оперативно начать работу. Учитывая значимость стратегии бэкапов, предприятию нужно знать, где хранятся критически важные для бизнеса данные. Возможно, финансовый директор хранит данные в электронной таблице на рабочем столе, и эти данные не зеркалируются в облако.

Нужно помнить одну очень важную деталь: если делать резервные копии не критически важных данных или делать их тогда, когда это заблагорассудится, а не по расписанию, стратегия резервного копирования будет мало полезной.

7. Прежде, чем платить выкуп, подумайте. Смоделируем ситуацию. Вымогатели пробились сквозь защиту организации, и все компьютеры зашифрованы. Восстановление данных из резервных копий займет несколько дней, но эти задержки могут оказаться критическими для бизнеса. Может быть лучше заплатить им несколько тысяч долларов? Как поступить? Для многих вывод будет очевидным: если работоспособность бизнеса будет восстановлена в кратчайшие сроки, то следует заплатить. Однако есть причины, которые говорят о том, что это решение может оказаться фатальным. Во-первых, нет никакой гарантии, что после оплаты преступники передадут ключ шифрования, потому что это преступники и у них отсутствуют привычные моральные принципы. Более того, совершив платеж организация продемонстрирует готовность платить и это может вызывать новые атаки с их стороны или со стороны привлеченных группировок, которые искали платежеспособных клиентов. Во-вторых, выплата выкупа либо из собственных средств, либо посредством страхового покрытия означает, что криминальный курс приносит группировкам доход. Как следствие, оно могут тратить добытые преступным путем средства на совершенствование кампаний, атакуя большее число предприятий. Даже если одному или нескольким предприятиям повезло, и им разблокировали компьютеры, платить выкуп — значит стимулировать новую волну вымогательства.

8. Разработайте план реагирования на ransomware и проверьте его. Каждое предприятие должно иметь план восстановления работоспособности после непредвиденного вмешательства в рабочие процессы — будь то поломка техники или стихийные бедствия. Ответы на вымогательские действия должны быть его стандартной статьей. Они не должны быть только техническими (очистка ПК и восстановление данных из резервных копий), но и рассматриваться в более широком бизнес-контексте. К примеру, как объяснить ситуацию покупателям, поставщикам и прессе; следует ли уведомлять об ransomware-атаке полицию, страховую компанию и регулирующие органы. Помимо разработки плана нужно будет убедиться в его работоспособности, так как некоторые допущения могут быть ошибочными.

9. Сканирование и фильтрация э-почты. Самый простой способ обезопасить своих сотрудников от перехода по вредоносной ссылке в э-письме — сделать так, чтобы оно никогда не попало в их почтовый ящик. Чтобы добиться этого, нужно применять средства сканирования контента и фильтрации э-почты. Установленные фильтры значительно сократят количество фишинговых и вымогательских программ.

10. Досконально изучите схему работы своей сети. ИБ-рынок предлагает целый ряд связанных инструментов безопасности начиная от систем предотвращения и обнаружения вторжений и заканчивая системами управления информацией и событиями безопасности (security information and event management, SIEM), которые дают полное представление о трафике сети, каналам его поступления и т. д. SIEM получает информацию о событиях из различных источников, таких как межсетевые экраны, IPS, антивирусы, ОС и т. д. Система фильтрует полученные данные, приводя их к единому, пригодному для анализа формату. Это позволяет собирать и централизованно хранить журналы событий в различных системах.

Далее SIEM коррелирует события: ищет взаимосвязи и закономерности, что позволяет с высокой вероятностью определять потенциальные угрозы, сбои в работе ИТ-инфраструктуры, попытки несанкционированного доступа, атаки. Эти продукты дают актуальное представление о состоянии сети и в том числе позволяют определить аномалии в трафике, которые могут указывать на взлом хакерами, правда, без указания на то, был ли он осуществлен при помощи ransomware или других видов зловредного ПО. В любом случае, если предприятие не видит, что происходит в ее сети, оно не сможет остановить атаку.

11. Убедитесь, что ваша антивирусная программа обновлена. Обновление антивирусных сигнатур кажется обыденностью, однако некоторые организации, как правило, небольшие, не уделяют этому процессу должного внимания. Многие современные антивирусные пакеты предлагают функции обнаружения программ-вымогателей или надстройки, которые обнаруживают подозрительное поведение, общее для всех вымогателей: шифрование файлов. Антивирусные сигнатуры понимают, что внешние программы предпринимают попытки модифицировать пользовательские файлы и зашифровать их, и пытаются остановить шифрование. Некоторые пакеты безопасности даже делают копии файлов, которым угрожает программа-вымогатель.

Защита от целевых атак шифровальщиков

Для защиты от целевых атак с использованием программ-вымогателей эксперты "Лаборатории Касперского" и "Инфосистемы Джет" рекомендуют предпринять следующие действия:

No More Ransom

Читайте также: