Как не поймать вирус через почту

Время офигительных историй: как мы вычислили вирус-шифровальщик

Вызывайте экзорциста админа, ребята! Главбух поймала мощный вирус, всё пропало! Частая, частая ситуация, основанная на человеческом факторе, свежих вирусных тенденциях и целеустремлённости хакеров. И правда, зачем самим копаться в чужом ПО, если можно положиться в этом на работников компании.

Да, продукты крупных государственных и частных контор постоянно взламываются, хотя над их созданием и поддержкой работают сотни опытных людей.

Последние вирусные тенденции

Прошерстив VK, Twitter, FB и Instagram своей цели, вы можете получить точную анкету человека с его номером телефона, почтой, именами родителей, друзей и прочими подробностями. И это всё бесплатно и добровольно – на, пользуйся, дорогой!

Хакеры планируют атаки на тех, кто работает с ценной информацией – секретарей, менеджеров, бухгалтеров, HRов.

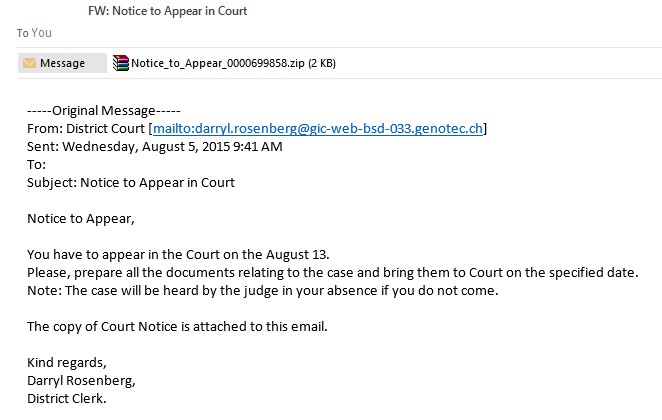

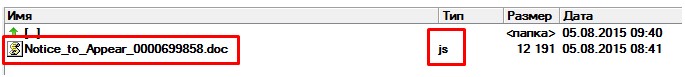

Вирус шифровальщик распространяется через электронную почту под видом серьёзных документов: судебной повестки, счетов, запросов из налоговой. И чтобы не установить его себе, нужно смотреть в оба. Наши технические специалисты специально проанализировали один такой вирус, чтобы мы смогли показать, на что нужно обращать внимание:

Следим за руками этих фокусников:

Внимание! Если компьютер был заражен шифровальщиком, то с вероятностью 95% информация будет утеряна безвозвратно. После скачивания и запуска вредоносного файла происходит обращение к удаленному серверу, с которого скачивается вирусный код. Все данные на компьютере шифруются случайной последовательностью символов.

Обращайте внимание на вышеописанные особенности, и вы сможете предупредить опасные случаи блокировки компьютеров и удаления важной информации. В любом случае, устранение последствий критических уязвимостей выйдет намного дороже, чем соблюдение предосторожностей.

Поэтому вот ещё 6 советов для обнаружения вирусов и предупреждения заражения:

1. Регулярно обновляйте операционную систему и программы. Важные обновления, которые по умолчанию устанавливаются автоматически, можно отключить. Но не стоит, так новые версии часто закрывают обнаруженные дыры в безопасности ПО.

2. Установите антивирус и регулярно обновляйте базу вирусов. Каждый день появляется 100 тысяч новых вирусов!

4. Выполняйте резервное копирование важных файлов – рабочих документов и фотографий. Периодичность резервного копирования нужно выбирать в зависимости от периодичности изменения файлов. Для резервного хранения можно использовать облачный сервис, если он позволяет вернуться к старым версиям файлов и настроить ручную синхронизацию. Тогда, в случае заражения компьютера, вирус не попадёт в облако. Мы также рекомендуем хранить копию важных данных в архиве. Большинство вирусов не может проникнуть в архив, и вся архивированная информация восстанавливается после лечения компьютера.

5. Повышайте профессиональную грамотность своих специалистов! Как мы уже говорили, хакеры затачивают свои атаки под нашу психологию, и постоянно совершенствуют свои методики. Не думайте, что кликнет/загрузит/введёт свои данные кто угодно, кроме вашей компании и команды. Попасться может любой, задача состоит только в подборе нужного крючка к человеку. Поэтому обучайте своих сотрудников, хоть в индивидуальном, хоть в командном порядке, хоть в игровой форме, хоть как-нибудь!

6. Внимательно следите за письмами на почте, сообщениями в корпоративных мессенджерах и любой другой входящей информацией. Проверяйте почтовые адреса отправителей, вложенные файлы и содержание писем. Большинство вирусов нужно запустить вручную, чтобы они могли причинить вред компьютеру.

Мы очень надеемся, что вы читаете эту статью для предварительного ознакомления, а не потому что уже всё плохо. Мы желаем вам никогда не встретиться с тотальным неконтролируемым спамом, исчезнувшей документацией за полгода и прочими приятными последствиями пойманных вирусов. Следуйте вышеописанным шести шагам, смотрите в оба и да останется ваша информация конфиденциальной!

В последнее время число проблем, связанных с работоспособностью компьютеров, вызванных вредоносными программами, неуклонно снижается. Или мне так кажется? По крайней мере, не сравнить с концом 90-х и началом нулевых, когда приходилось практически каждую неделю чистить чей-нибудь комп, при условии, что их тогда было не так уж и много. Мне кажется, для этого есть и объективные предпосылки:

Что надо сделать, чтобы не стать жертвой почтовой рассылки? Точнее, что не надо делать , чтобы не заразиться компьютерным вирусом. Что можно порекомендовать и посоветовать пользователям, об этом данная статья.

Способы инфицирования

- Съемные носители. USB флеш-накопители, карты памяти, внешние жесткие диски и прочие носители информации являются угрозой для вашего компьютера. Конечно же, при условии их беспорядочного использования (словосочетание-то какое), а именно, если вы используете их по назначению в непроверенных источниках информации: в интернет-кафе, на работе, у друзей и т.д.;

- Письма в электронной почте.

Очень хорошо, что вирусов, проявляющих свою деструктивную активность при самом факте получения или открытия на чтение письма весьма мало. Настолько мало, что пока об этом мало кто слышал. А кто слышал – сам его написал, поэтому никому не рассказывает. Уберечься от таких вирусов было бы крайне сложно.

Ну, представьте, достали вы конверт из почтового ящика, вскрыли, а там споры сибирской язвы. Или даже не вскрывали, просто в руках подержали, а конверт пропитан ядом, который через кожу… ну понятно. Сложно уберечься.

Поэтому, наибольшую опасность для нас представляют две вещи: ссылки для перехода внутри письма и вложенные в письма файлы.

Вот тут уже всё зависит только от наших с вами грамотных действий!

Если у вас доступа в интернет нет, то и заражения не произойдет. Поэтому при щелчке по нехорошей ссылке переход осуществлён не будет. Соответственно, чтобы не стать жертвой при проверке почты отключайте интернет – это 100% рецепт от необдуманных действий, которые приводят к печальным последствиям.

Файлы, вложенные в письма.

Безопасное извлечение корреспонденции

Файлы, вложенные в письма, это как табакерка, что при открытии оттуда выскочит, полугодовой отчёт или хвостатый чёрт, заранее неизвестно. Поэтому важно, перед тем как открыть файл сохранить его в какую-либо папку на диске, а затем проверить его на содержание вирусного кода. Это не спасёт на 100%, но значительно снизит риски, которые мы так тщательно просчитываем.

Вообще говоря, установленные у нас антивирусные средства (а они у нас установлены?) автоматически проверяют файлы в момент сохранения на диск, и если при сохранении будет что-то обнаружено, вирус будет блокирован, а файл удалён. Но нам с вами важно убедиться лично, что антивирус его проверил и ничего подозрительного не обнаружил. Как это сделать?

Всё, файл мы сохранили, почту можем сворачивать. И открываем ту папку, куда сохранили файл из письма.

И видим результат проверки в окне антивирусного средства.

Как видно, проблем не обнаружено. Успокаиваемся, закрываем окно с результатами и спокойно начинаем использовать в работе присланные файлы.

Делаем выводы

Электронная почта – это обязательный инструмент в жизни современного человека и отказываться от него из-за угрозы быть зараженным, конечно же, не стоит. Это, так же как и автотранспорт. Он хоть и является источником повышенной опасности, но мы же пользуемся им ежедневно, как необходимым средством существования.

Обязательным условием вождения автотранспорта - это знание правил дорожного движения и умение управлять, что подтверждается Водительским удостоверением. Пользователям электронной почты Права не выдают, но это не снимает с нас обязанности быть осторожным в обращении с данным сервисом.

Если у вас остались какие-либо вопросы по поводу безопасной эксплуатации электронной почты или компьютерной безопасности, пишите в комментариях, обязательно отвечу.

А также подписываетесь на новые статьи, обещаю, будет интересно.

(Просто перенёс в блог…)

В свете последней эпидемии мобильных вирусов, атакующих смартфоны на Android…

И так, внимайте те, кто безалаберно отнёсся к безопасности и получив сообщение (пусть даже и от знакомого номера — а именно ТАК! действует вирус, рассылает сообщения по всей контактной книжке) и таки ткнул! в ссылку.

И не важно, что там в тексте — "посмотри как мы классно выглядим", "штраф! оплатите своевременно!", "судебное решение", "вы продаёте?", "получи скидку!" и т.д.

Всё это — социальная инженерия! Попытка заинтересовать, отвлечь, запудрить мозги и добиться ОДНОГО — ЗАСТАВИТЬ НАЖАТЬ НА ССЫЛКУ! Это ПЕРВЫЙ рубеж.

Но ткнуть в ссылку МАЛО! Нужен подключенный интернет — мобильный или wifi, не важно. Скачивается файл.

И тут у вас есть шанс! Файл, хоть и называется что-то типа photo_3802, но имеет расширение APK! а совсем не JPG! Это ВТОРОЙ рубеж.

Т.е. это не картинка, а ПРИЛОЖЕНИЕ! Программа, если так понятней. И она попросится УСТАНОВИТЬСЯ!

Это ТРЕТИЙ рубеж! Потому что в политике безопасности по умолчанию стоит запрет на установку приложений из неизвестных источников. И при попытке установки приложения слитого не через Play Market система ругнётся и скажет, что это запрещено! Ноооо. если хооочешь… ;) то можно разрешить! Это ЧЕТВЁРТЫЙ рубеж.

Ведь у некоторых "галочка" уже стоит — ставили репаки программ или игрушки сломанные и забыли отключить.

А антивирус — не установлен. ИИИИИИИ! БАХ! Вирус уже в системе!

Всё это предистория… я объяснил КАК ПОПАДАЕТ вирус. Теперь попробуем его прибить

Что же получится, если вирус запустится?

Неееее! Не САМ! Это ВЫ! его САМОСТОЯТЕЛЬНО ЗАПУСТИЛИ! Да-да-да! Винить, кроме собственной глупости некого.

Перестают открываться настройки, выпрыгивает какое-нибудь сообщение, мешающее нажимать иконки на экране… к счёту вдруг оказываются приписаны платные услуги и деньги стремительно улетают в неизвестном направлении! под раздачу могут попасть и банковские карты! Вообщем всё зависит от версии вируса. Последний, который попался — работал даже в "безопасном режиме"!

Ну а теперь будет ЛЕЧИТЬ! Если есть wi-fi — симку лучше вынуть.

У Samsung-ов, например, что бы запустить смартфон в безопасном режиме нужно при загрузке удерживать кнопку "Vol-" (громкость минус) — на экране должна появиться надпись "безопасный режим". Это практически как в Windows — загрузка системы с использованием минимума драйверов и отключением программ из автозагрузки.

Для других моделей смартфонов ищем информацию в интернете. Иногда этого бывает достаточно, что бы зайти в настройки/диспетчер приложений и удалить "незванного гостя". Назывался он что-то типа "ММС сообщение", "ММС послание"… но могут быть и другие названия. Вся прелесть задумки автора вируса в том, что он не лезет глубоко в систему, не получает root-доступ, а ставится на уровне приложений пользователя! Поэтому работает без проблем на версиях Android от 5 до 8. (из тех, что попадались МНЕ)

Но этот момент нам и поможет! Пытаемся загрузиться в безопасном режиме — быстро лезем в настройки, приложения и ищем упомянутое название среди приложений пользователя. Тыкаем в него в списке, УДАЛИТЬ, ОК!

Как ни странно — чем тормознее смартфон, тем больше шансов успеть!

Антивирусы "газись" скачивать даёт, но запуск глушит. Особо не дёргаемся по этому поводу.

Новый вирь кусается! Да-да! гадёныш… Он умудряется грузиться даже в безопасном режиме!

И при попытке удалить приложение вылетает сообщение, которое перекрывает нужные кнопки. Пытаемся его согнать, вызывая список запущенных приложений и прибивая приложение с сообщением.

Конечная цель — удалить приложение, которое мешается! Получилось? Отлично!

Что? Не получилось? Окошко опять появляется быстрее, чем вы успеваете нажать кнопку "удалить"?

Рррррр! Переходим к новой фазе! В настройки попасть не получается

Вирусу, что бы жить и пакостить нужОн интернет. Поэтому он мобильный интернет и через wifi НЕ ОТРУБАЕТ.

Видел версию, которая мешала вводить пароль к wifI, но даже там удалось его набрать, чуть помаявшить.

Т.е. у смартфона есть интернет! Заходим в Play Market и ищем приложение по строчке "systemapp remover"

Самое первое в выдаче наверняка будет "менеджер приложений (ROOT)" от Jumobile. Его и ставим.

По умолчанию оно открывает именно список системных приложений. В левом верхнем углу жмём стрелку "назад", выбирает "приложения пользователя" и ищем "газись". Есть возможность отсортировать по дате установки приложения. Тоже будет подспорьем в поиске "новоприбывшего".

Ставим галочку справа от названия и жмём кнопку "удалить" слева внизу. И тут начинается игра "чьё кунг-фу быстрее". Не шучу! Вирус продолжает противодействовать и пытается быстро закрыть сообщение о подтверждении удаления!

Напоминаю, конечная задача — прибить "незванного гостя"!

"Ловкость рук и никакого мошенства!" (с) Акопян

Финальная фаза: вирус удалён из приложений (иногда их может быть НЕСКОЛЬКО), смарт перезагружен и перестал рассылать "газись" по абонентам и жрать деньги со счёта.

Устанавливаем антивирус. Из моего личного опыта хорошо справляется с ЛЕЧЕНИЕМ и установкой новых вирусов бесплатный "Drweb Lite".

Проводим полное сканирование и прибиваем найденные apk-шки с вирусом, если сохранились. Отключаем в настройках безопасности "устанавливать неподписанные приложения". Выдыхаем.

Если вирь успел подключить платные подписки — звоним и ругаемся с операторами техподдержки мобильного провайдера или лезем проверять в личный кабинет через интернет.

Отмечу особо: антивирь — это НЕ ПА-НА-ЦЕ-Я! ЛЮБОЙ! Хоть платный, хоть бесплатный! Касается любых систем и любых антивирусов.

Автору вируса — спасибо за пополнение бюджета и наработку опыта. Доработка вируса в плане блокировки сторонних диспетчеров приложений ничего не даст — их можно наклепать без счёта. или убить приложение через терминал ADB.

Поймавшим вирус — включайте голову или пользуйте Nokia 3310! Да, я про тот старый "кирпич", а не про новую цветную "погремушку"

С уточняющими вопросами — в комментарии. :) Чем смогу… Коррекция по тексту — принимается.

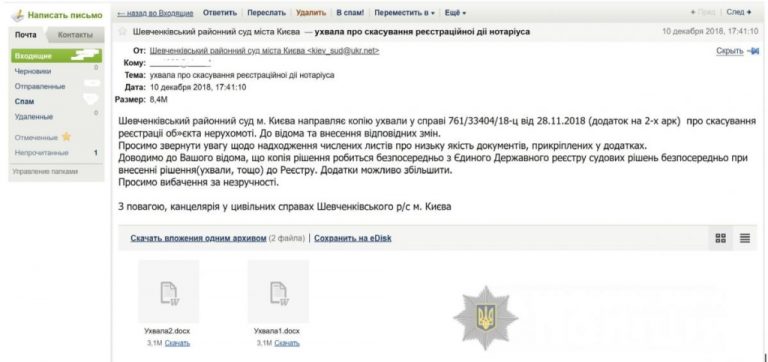

В Украине хакеры притворяются представителями госучреждений и рассылают по почте вирусы. Редакция MC Today разобралась в ситуации и объясняет, как уберечь себя от опасных писем.

Вам письмо из суда

11 декабря киберполиция зафиксировала несколько попыток хакеров разослать по электронной почте вредоносное программное обеспечение. Людям приходили письма якобы от госучреждений, например из Шевченковского районного суда.

В одном из таких писем суд сообщал об отмене регистрации какого-то объекта недвижимости и просил обратить внимание на документы, прикрепленные ниже. В этих файлах как раз и находился вирус.

К сожалению, они не уточнили, какие вирусы и для чего распространили хакеры, но посоветовали быть осторожнее, открывая письма с подозрительных адресов. Перед тем как открыть файл, лучше убедитесь через другие каналы связи, что письмо действительно отправлено из указанного учреждения.

Вирусы из рассылок становятся все опаснее

Консультант по кибербезопасности Егор Папышев говорит, что за последние месяцы хакеры все чаще распространяют вирусы через рассылки по электронной почте. Он объяснил, с чем это связано, чем опасно и как уберечь себя от вирусов. Далее его прямая речь.

Нужно понимать, что не все такие рассылки одинаковы. Источников таких рассылок потенциально может быть два: киберкриминал или государственные агенты угроз. В большинстве случаев это первый вариант – преступники, которые пытаются нажиться.

Вот как это происходит. Они прикрепляют к письму файлы с вирусом (например .rar.lzh, .js) на любых документах word, excel или маскируют его под ссылки в тексте письма. Если нажать на ссылки, то в компьютер проникнет вирус, а злоумышленники получат доступ к вашей информации.

Далее они могут попросить выкуп за расшифровку или включить ваш компьютер в ботнет, чтобы осуществлять DDoS-атаки или спам-рассылки от вашего имени.

Эти письма, как правило, имитируют бизнес-корреспонденцию: счета, акты, договоры, документы на согласование, рассылки от коммунальных служб или развлекательных сервисов.

Другой источник — агенты угроз. Такие рассылки направлены прежде всего на госструктуры. Атаки инициированы со стороны другого государства и нацелены на получение доступа к внутренней компьютерной сети государственных органов, мониторинга их корреспонденции и служебного документооборота.

Яркий пример – недавняя кибератака на судебную власть Украины. Ее провели именно по сценарию рассылки по электронной почте подготовленных писем с вирусными вложениями вроде бухгалтерской документации.

После открытия таких файлов на компьютеры скрыто загружалось вредоносное программное обеспечение, которое вмешивалось в судебные информационные системы. Эта шпионская программа соединялась с внешними командными серверами, которые имели, в частности, российские IP-адреса.

Я призываю максимально внимательно относиться к получаемым по электронной почте письмам. Любые сообщения с вложением или ссылкой, которые вы не ожидали в конкретный момент, могут быть опасными. Такие письма нужно немедленно удалять, не делая попыток открыть вложение или ссылки в них.

Вам будет интересно прочесть:

1. Семь самых популярных антивирусов 2018 года: вот их достоинства и недостатки

2. Google+ преждевременно закроют из-за утечки данных. Как проверить, украли ли информацию о вас

SEO Team Lead

Trionika Киев

Middle SЕО specialist

Govitall Киев

Product manager

JatApp Киев, $2000

PR/Content Marketing Manager

PromoRepublic Киев

User Acquisition Team Lead

Govitall Киев

Head of Content

SE Ranking Киев

Вместе с лавинообразным ростом популярности Интернета повсеместно распространилась электронная почта, представляющая собой один из наиболее важных сервисов Всемирной сети.

Электронная почта и вирусы

Отправляя обычное письмо, вы пишете или печатаете его текст на бумаге, затем вкладываете его в конверт, пишете адрес получателя и отправителя. В таком виде письмо можно бросить в почтовый ящик, после чего оно рано или поздно дойдет до адресата.

Чтобы подготовить электронное письмо, вам потребуется специальная почтовая программа, такая как Microsoft Outlook Express, The Bat! или Netscape Messenger. На рис. 1 мы показали окно создания электронного письма программы Microsoft Outlook Express.

В поле To (Кому — в русской версии программы) указывается электронный адрес получателя, который состоит из полей идентификатора и доменного имени, разделенных символом @. По своему назначению электронный адрес эквивалентен адресу получателя, написанному на конверте обычного письма. Чтобы получатель сразу понял, о чем ваше письмо, нужно заполнить поле Subject (Тема), кратко описав в нем содержание письма.

Эти и некоторые другие поля образуют так называемый заголовок электронного сообщения. Что же касается самого текста письма, то оно набирается в нижней части окна (см. рис. 1) и составляет тело сообщения.

Продолжая аналогию с обычным письмом, отправляемым в бумажном конверте, заметим, что кроме листка с текстом сообщения можно вложить в такой конверт различные предметы небольшого размера: марки, фотокарточки, билеты и т.п. Что же касается электронного письма, то вместе с ним могут передаваться любые файлы, которые называются присоединенными, или файлами вложений (attachment file). К примеру, вместе с сообщением, показанным на рис. 1, мы передаем файл с именем drweb_sert_12.01.2002.zip. Именно файлы вложений и таят в себе угрозу для компьютера — через них может проникнуть вирус, червь, троянская или другая вредоносная программа.

Подготовив электронное письмо, вы можете отправить его по назначению при помощи почтовой программы, подключив предварительно свой компьютер к Интернету. В процессе пересылки электронной почты участвуют два сервера: сервер передачи почты SMTP и сервер входящих сообщений POP3 (рис. 2).

Вначале почтовая программа отправителя посылает сообщение на сервер SMTP, работающий по простому протоколу передачи почты (Simple Mail Transfer Protocol, SMTP). Этот сервер находится, как правило, на площадке провайдера отправителя.

Далее сервер SMTP пересылает сообщение на сервер POP3, располагающийся у провайдера получателя. В зависимости от ряда обстоятельств этот процесс может занимать секунды, минуты или даже часы, хотя обычно между серверами SMTP и POP3 сообщения передаются очень быстро.

Все сообщения, поступающие в адрес получателя, складываются в электронный почтовый ящик, расположенный на дисках сервера POP3. Когда получатель желает забрать свою почту, он подключается с помощью почтовой программы к серверу POP3, после чего программа переписывает все новые сообщения на локальный диск компьютера получателя.

Безусловно, все знают о попытках террористов распространить сибирскую язву по почте. Вирусы этого страшного заболевания пересылались в виде белого порошка, насыпанного в конверты. Аналогичным образом вирусы распространяются через электронную почту.

Возможны и другие попытки проникновения на компьютер через электронную почту. Вам, например, могут прислать сообщение в виде документа HTML, в который встроен троянский элемент управления ActiveX. Открыв такое сообщение, вы можете загрузить этот элемент на свой компьютер, после чего тот немедленно начнет делать свое черное дело.

Защита от вирусов, распространяющихся по почте

Для защиты от вирусов, распространяющихся по электронной почте, можно установить антивирусы на компьютерах отправителя и получателя. Однако такой защиты часто оказывается недостаточно. Обычные антивирусы, установленные на компьютерах пользователей Интернета, рассчитаны на проверку файлов и не всегда умеют анализировать поток данных электронной почты. Если антивирус не выполняет автоматическую проверку всех открываемых файлов, то вирус или троянская программа может легко просочиться сквозь защиту на диск компьютера.

Кроме того, эффективность антивирусов очень сильно зависит от соблюдения правил их применения: необходимо периодически обновлять антивирусную базу данных, использовать правильные настройки антивирусного сканера и т.д. К сожалению, многие владельцы компьютеров не умеют правильно пользоваться антивирусами или не обновляют антивирусную базу данных, что неизбежно приводит к вирусному заражению или проникновению троянских программ.

Антивирусы для почтовых серверов

Антивирусная защита почтовых серверов SMTP и POP3 намного эффективнее антивирусной защиты компьютеров пользователей. Как правило, настройкой антивирусов на сервере занимается опытный администратор, который не ошибется при настройке и к тому же включит режим автоматического обновления антивирусной базы данных через Интернет. Пользователи защищенных серверов SMTP и POP3 могут не беспокоиться по поводу основного канала распространения вирусов — к ним будут приходить сообщения, уже очищенные от вирусов.

Действия, выполняемые почтовыми серверами при отправке и получении зараженных писем, зависят от настройки антивируса и самого почтового сервера. Например, когда отправитель пытается послать сообщение с зараженным файлом вложений, защищенный почтовый сервер SMTP откажет ему в этом, а почтовая программа выведет на экран предупреждающее сообщение (рис. 3).

Если же кто-то пошлет на ваш адрес письмо с зараженным файлом вложения, то при использовании защищенного сервера POP3 вместо него придет только сообщение об обнаружении вируса (рис. 4).

Несмотря на постоянно растущую популярность платформы Microsoft Windows, сегодня большинство серверов Интернета работает под управлением операционных систем Linux, FreeBSD и аналогичных UNIX-подобных систем. Не вступая в полемику по поводу сравнения надежности работы серверов Microsoft Windows и Linux (это в немалой степени зависит от квалификации системного администратора), укажем на основное преимущество Linux — очень низкую стоимость приобретения. Каждый может загрузить через Интернет дистрибутив Linux и установить его на любое количество компьютеров. В составе этого дистрибутива есть все, что нужно для создания узла Интернета, в том числе и серверы электронной почты.

Среди других преимуществ Linux и подобных ОС, способствующих росту популярности в качестве платформы для создания серверов Интернета, — открытость, доступность исходных текстов, наличие огромного сообщества добровольных разработчиков, готовых помочь в сложных ситуациях, простое удаленное управление с помощью текстовой консоли и т.д. Для ОС этой серии было создано всего несколько десятков вирусов, что говорит о ее высокой защищенности.

Демон DrWebD снабжен открытым документированным интерфейсом и может использоваться практически во всех схемах обработки данных в качестве подключаемого внешнего антивирусного фильтра. Открытые исходные тексты некоторых компонентов интеграции позволяют проводить аудит, модифицировать интерфейсные компоненты для более полного удовлетворения требованиям разработчика. Кроме того, эти исходные тексты могут служить примером для написания собственных компонентов интеграции. В процессе своей работы демон DrWebD автоматически проверяет все сообщения электронной почты, проходящие через сервер. При этом проверяются файлы вложений (даже упакованные), а также все объекты OLE, встроенные в документы.

Doctor Web автоматически загружает через Интернет обновления антивирусных баз данных, что необходимо для надежной антивирусной защиты.

Помимо антивирусной проверки демон может выполнять фильтрацию сообщений по содержимому различных полей заголовков, что может быть использовано для защиты от несанкционированной рассылки сообщений — спама.

Одним из несомненных достоинств программы является высокая производительность работы демона DrWebD и сканера DrWeb, достигнутая благодаря использованию совершенных алгоритмов. Это имеет особое значение в том случае, если сервер обладает малой вычислительной мощностью. Заметим, что демон, почтовый фильтр и почтовый сервер могут работать на разных компьютерах, что позволяет при необходимости балансировать нагрузку на серверы и сетевые интерфейсы.

Что же касается сканера DrWeb, то он обладает всеми возможностями других сканеров семейства DrWeb32 и запускается из командной строки.

Среди других достоинств программы заслуживают упоминания возможность проверки личных и публичных папок, автоматическое обновление антивирусных баз данных через Интернет, изменение списка защищаемых ящиков без перезагрузки сервера, встроенная система рассылки предупреждений о случаях вирусных атак, а также удобная система управления, обновления и конфигурирования программы.

Спам и фишинг — это две самые эффективные техники, которые помогают криминалистам получить их недобросовестные выгоды. По мере того как человечество становится все боле и более зависимо от технологий, особенно от интернета, мы замечаем как преступники объединяются в организационные кибер-группы, что упорно трудятся для осуществления злонамеренных проектов, которые будут приносить деньги от ничего не подозревающих жертв.

Некоторые эксперты считают, что дезорганизационная преступность уже перестала существовать. Когда многие склонны думать, что кибер криминалисты являются супер продвинутыми хакерами, которые знают как использовать код для вторжения через системы безопасности и даже получения отдаленного контроля над компьютерами пользователей, реальность немного другая.

В большинстве случаев, эти злодеи просто способные мошенники, которые используют методы социальной инженерии чтобы обмануть пользователей установить вредоносную программу на их компьютеры. Использование спама и фишинга для распространения вредоносного ПО является наилучшим доказательством этого, и фактически, может быть определено как логическая эволюция киберпреступности.Не надо тратить часы времени, создавая сложные схемы атаки, когда все что требуется для взлома – убедить пользователя открыть вложение электронной почты, которое выглядит как чье-то резюме.

Такие техники оказать очень эффективными и значительно ускорили распространение вредоносных программ. Например, 2017 год широко признан как год вымогателей, а факт что даже 93% фишинговых писем в первом квартале 2017 года содержали вымогателя, просто доказывает это. Ясно, что есть разумные основания полагать, что степень спама и фишинга в 2018 достигнет еще большего числа.

Примеры вредоносных писем

Письма содержащие вредоносные программы до сих пор являются самым эффективным вектором атаки. Спамеры широко используют текущие события (спортивные мероприятия, распродажи, налоговый сезон и т.д.) и рассылают сотни тысяч тематических сообщений, также некоторые трюки работают целый год.

Приведенные ниже примеры раскрывают фишинговые емейлы, которые обычно используются для распространения паразитов. Надеемся, эти примеры помогут вам идентифицировать фишинговые письма в будущем и заставят вас скептически относиться к надежности электронных сообщений, отправленных вам от незнакомых людей.

Пример 1: Письма с резюме или вакансией на роботу

Фишинговые сообщения, которые содержат вложенное резюме обычно отправляется специалистами, менеджерами или владельцами компании, кто делает решение о принятие на роботу. Такие сообщения обычно содержат только несколько строчек текста, приглашая получателя открыть прикрепленное резюме.

Как правило, мошенники ожидают, что эти фишинговые письма будут убедительными, пытаясь заразить определенную компанию или организацию здравоохранения. Такие письма в основном использовать в спам-кампаниях CryptoWall 3.0, GoldenEye, и Cerber. Смотрите некоторые примеры таких фишинговых писем ниже.

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом?

Как идентифицировать письмо зараженное вирусом? ⇦ ⇨

Пример 2: Фишинговые письма утверждающие, что они принадлежат гиганту электронной коммерции Amazon

Кибер-преступники склонны обманывать пользователей Amazon фальшивыми электронным письмам, отправленными с фиктивных учетных записей электронной почты, которые с первого взгляда кажутся законными.

Такие фишинг-письма можно использовать для вытаскивания денег с жертвой или для доставки вложения к электронному письму, которое несет серьезный компьютерный вирус. Например, мошенники использовали auto—shipping@amazon.comадрес для рассылки тысяч писем, содержащих Locky вымогатель.

Пример 3: Квитанции

Еще один очень успешный метод, который помог увеличить распространение ремиксов Locky вымогателя, включал фишинговые письма, которые содержали вложение под названием “ATTN: Invoice-[случайный код]”. Эти обманчивые письма содержали несколько строк текста в поле сообщения, прося жертву “просмотреть прилагаемую квитанцию (Microsoft Word Document)”.

Единственная проблема заключается в том, что документ Word на самом деле содержит вредоносный скрипт, который активируется с помощью функции макроса. Ниже приведен пример описанного фишингового сообщения.

Пример 4: Спам, который использует тему крупных спортивных событий

Любите спорт? Тогда вы должны знать о спортивно-тематическом спаме. В последнее время исследователи Kaspersky заметили увеличение электронных сообщений, ориентированных на пользователей, заинтересованных в чемпионате Европы по футболу, предстоящих чемпионатах мира в 2018 и 2022 годах, а также на Олимпийских играх в Бразилии.

Такие сообщения содержат вредоносный ZIP-архив, содержащий троянскую программу (загрузочную угрозу) в виде JavaScript файла. По мнению экспертов, троянец настроен загрузить еще больше паразитов на компьютер. Смотрите пример вредоносного сообщения ниже.

Пример 5: Террористическо-тематический спам

Мошенники не забывают, что терроризм является одним из тех субъектов, который вызывает наибольший интерес. Неудивительно, что эта тема также используется во вредоносном спаме. Террористическо- тематический спам не является одним из любимчиков для мошенников; однако вы должны знать, чего ожидать.

Ниже приведен пример такого сообщения электронной почты. Как сообщается, такой тип спама обычно используется для кражи персональных данных, выполнения DDoS-атак и распространения вредоносного ПО.

Пример 6: Письмо предоставляющие “отчеты о безопасности”

Исследователи обнаружили еще одну кампанию, которая распространяла вредоносные документы Word через электронную почту. Оказывается, эти документы также содержат заражающие макросы, которые загружают и запускают CryptXXX вымогателя, как только жертва активирует требуемую функцию. Такие письма содержат такую тему: “Security Breach — отчет о безопасности #[случайный код]”.

Пример 7: Вредоносный спам предположительно отправленный легитимными компаниями

Чтобы убедить жертву открыть файл, прикрепленный к письму, мошенники притворяются кем-то, кем они не являются. Самый простой способ обмануть пользователя в открытии вредоносного приложения — создать обманную учетную запись электронной почты, которая почти идентична той, что принадлежит законной компании.

Используя такие фиктивные адреса электронной почты, мошенники атакуют пользователей с красиво составленными электронными письмами, которые несут вредоносную нагрузку в прикрепленном к ним файле. В приведенном ниже примере показано электронное письмо, отправленное мошенниками, которые притворялись, что работают в Europcar.

Приведенный ниже пример показывает, какие сообщения использовались при атаке на клиентов компании A1 Telekom. Эти фишинг-сообщения включали обманчивые URL-адреса DropBox, которые приводили к вредоносным ZIP или JS файлам. Дальнейший анализ показал, что эти файлы содержат Crypt0l0cker вирус.

Пример 8. Срочное задание от вашего боса

В последнее время мошенники начали использовать новый трюк, который помогает им получать деньги от ничего не подозревающих жертв за несколько минут. Представьте, что вы получили письмо от своего босса, говорящее, что он/она находится в отпуске, и вам необходимо срочно внести платеж в какую-либо компанию, потому что босс скоро будет недоступен.

К сожалению, если вы спешите подчиняться командам и не проверяете мелкие детали, прежде чем делать это, вы можете в конечном итоге перевести деньги компании преступнику или, что еще хуже, заразить всю компьютерную сеть вредоносными программами.

Другой трюк, который может убедить вас открыть такую вредоносную привязанность, притворяется вашим коллегой. Этот трюк может быть успешным, если вы работаете в крупной компании, и вы не знаете всех своих коллег. Ниже вы можете увидеть несколько примеров таких фишинговых писем.

Пример 9. Налогово-тематический фишинг

Мошенники охотно следуют разным национальным и региональным налоговым расписаниям и не упускают шанс инициировать кампании по рассылке с учетом налогов для распространения вредоносных программ. Они используют разнообразную тактику социальной инженерии, чтобы обмануть несчастных жертв на загрузку вредоносных файлов, которые приходят с этими обманчивыми виртуальными письмами.

Такие приложения в основном содержат банковские трояны (кейлогеры), которые после установки крадут личную информацию, такую как имя жертвы, фамилию, логины, информацию о кредитной карте и аналогичные данные.

Вредоносная программа может скрываться в вредоносном вложении электронной почты или ссылке, вставленной в сообщение. Ниже вы можете увидеть пример сообщения электронной почты, которое предоставляет фальшивую квитанцию для заполнения налогов, что на самом деле является троянским конем.

Мошенники также пытаются привлечь внимание пользователя и заставить его открыть вредоносное приложение, заявив, что против него ожидаются действия правоохранительных органов. В сообщении говорится, что что-то нужно сделать “с уважением, суд”, которое прилагается к сообщению.

Конечно, прикрепленный документ не является повесткой в суд — это вредоносный документ, который открывается в защищенном виде и просит жертву разрешить редактирование. Следовательно, вредоносный код в документе загружает вредоносное ПО на компьютер.

В последнем примере показано, как мошенники пытаются обмануть бухгалтеров в открытии вредоносных вложений. Похоже, что письмо приходит от кого-то, кто обращается за помощью к CPA и, конечно же, содержит вложение или два. Это просто типичные вредоносные Word документы, которые активируют скрипт и загружают вредоносное ПО с удаленного сервера, как только жертва их открывает.

Как идентифицировать вредоносные письма и держаться в безопасности?

Существует несколько основных принципов безопасности, при попытке избежать вредоносных писем.

- Забудьте папку спам. Есть причина почему сообщения попадают в секцию Спам или Нежелательные. Это означает, что фильтры электронной почты автоматически идентифицируют, что одинаковые или похожие электронные письма отправляются тысячам людей или что огромное количество получателей уже отметили такие сообщения, как спам. Легитимные письма попадают в эту категорию только в очень редких случаях, так что лучше держать подальше от папки Спам и нежелательные.

- Проверьте отправителя сообщения перед его открытием. Если вы не уверены в отправителе, не копайтесь в содержимом такого письма вообще. Даже если у вас есть антивирусная или антивредоносная программа, не нажимайте на ссылки, добавленные в сообщение, и не открывайте прикрепленные файлы, не задумываясь. Помните — даже лучшие программы безопасности могут не идентифицировать новый вирус, если вы оказались одной из первых целей, выбранных разработчиками. Если вы не уверены в отправителе, вы всегда можете позвонить в компанию, из которой предположительно отправитель, и спросить о полученном вами электронном письме.

- Держите ваши программы безопасности обновленными. Важно не иметь старых программ в системе, потому что они, как правило, полны уязвимостей безопасности. Чтобы избежать таких рисков, включите автоматическое обновление программного обеспечения. Наконец, используйте хорошую антивирусную программу для защиты от вредоносных программ. Помните — только последняя версия программы безопасности может защитить ваш компьютер. Если вы используете старую версию, и если вы пытаетесь отложить установку ее обновлений, вы просто позволяете вредоносным программам быстро входить в ваш компьютер — без их идентификации и блокировки.

- Узнайте безопасен лиURLне нажимая на него. Если полученное электронное письмо содержит подозрительный URL-адрес, наведите указатель мыши на него, чтобы проверить его правильность. Затем посмотрите на нижний левый угол вашего веб-браузера. Вы должны увидеть реальный URL-адрес, на который вы будете перенаправлены. Если он выглядит подозрительным или заканчивается на .exe, .js или .zip, не нажимайте на него!

- Киберпреступники обычно имеют слабый уровень написания. Поэтому, они часто не могут оставить даже краткое сообщение без орфографических или синтаксических ошибок. Если вы заметили некоторые, держитесь подальше от вставленных в сообщение URL или прикрепленных файлов.

- Не спешите! Если вы видите, что отправитель настойчиво говорит вам открыть вложение или ссылку, лучше подумайте дважды перед тем как сделать это. Прикрепленный файл скорее всего содержит вредоносную программу.

Читайте также: