Как обезопасить себя от вируса вымогателя

С помощью вируса-вымогателя кибермошенникам удается зарабатывать до 2 млрд долларов в год. Помимо денежных потерь владельцы бизнеса несут ущерб из-за сбоя системы, снижения производительности и стресса. В целом получается слишком разорительно.

Представьте, что вы работаете на компьютере, отвечаете на письмо клиента и вдруг на мониторе появляется синий фон и на нем следующее сообщение:

«Компьютер заблокирован. Все ваши файлы зашифрованы. Дешифрование файлов будет стоить 0,076 биткойнов. Следуйте инструкции для оплаты:

1. Отправьте 0,076 биткойнов в биткойн-кошелек #XXX XX .

Каковы ваши дальнейшие действия? Вы будете паниковать, пытаться разблокировать компьютер? Пойдете на поводу мошенникам и постараетесь выкупить у них свои файлы?

Ransomware как совершенствующаяся опасность

Вирусы, вредоносные программы не являются для пользователей чем-то новым с тех пор, как в 2013 году хакеры обнаружили, что могут зашифровать ценные файлы и вымогать у жертв круглые суммы для дешифровки. Успешно эксплуатируя эту возможность, мошенники зарабатывают до 2 млрд долларов в год! Это деньги трудолюбивых владельцев бизнеса. Если прибавить к ним ущерб, который несут компании от сбоя системы, потери производительности и стресса, то получается слишком разорительно.

Ransomware распространяется мошенниками в различных вариантах. Некоторые ставят своей целью найти и зашифровать самые ценные файлы, другие — просто шифруют весь жесткий диск, что делает ситуацию гораздо более неприятной. И даже когда вы очищаете его полностью, файлы по-прежнему продолжают шифроваться. Если вы не готовы к атаке вируса-вымогателя, то это может парализовать всю работу компании. Вот почему управление ИТ-системами в компании очень важно .

Как распространяется вирус-вымогатель

Злоумышленники постоянно пробуют новые способы заражения компьютеров с помощью ransomware. В основе большинства атак лежит обман — вас принуждают к установке вредоносного ПО. Некоторые вирусы-вымогатели, используя уязвимости программ, даже не требуют одобрения установки, но такие атаки, как правило, краткосрочны, потому что ликвидируются после устранения уязвимостей.

Большинство вирусов-вымогателей распространяется по незнакомой электронной почте. Фишинговые письма максимально маскируются под официальную переписку, заставляя вас открыть вложение или перейти по ссылке. Как только вы это делаете, ваш компьютер заражается вирусом.

Вариацией фишинг-атак, набирающих популярность, является направленная фишинг-атака: вместо рассылки большого количества писем вымогатели отправляют сообщения, точно адаптированные под конкретного человека, часто используя информацию, полученную из открытых профилей в соцсетях. Злоумышленник может выступать в роли нового клиента или даже в роли подрядчика, с которым вы уже работаете.

Некоторые веб-сайты содержат вредоносный код, который использует уязвимости в вашем браузере и операционной системе или обманывает вас, заставляя согласиться на выкуп.

Ссылки на эти сайты могут быть встроены в фишинговые письма. Их также можно направлять с помощью текстовых ссылок, рекламных баннеров или всплывающих окон.

Иногда ransomware пользуется недостатками безопасности в операционных системах или приложениях, которые позволяют распространять и запускать файлы самостоятельно. Это может наносить разрушительное действие. Без необходимости в человеческом участии вирус мгновенно распространяется от компьютера к компьютеру через интернет.

Крупные технологические компании быстро ликвидируют эти дыры в безопасности, как только узнают о них. Это означает, что компании, которые отключают обновления и не пытаются усовершенствовать ИТ-систему, на сегодняшний день являются особенно уязвимыми для такого рода атак.

Как защититься от вируса-шифровальщика

Итак, мы уже поняли, что ransomware может нанести разрушительные действия и потому является дорогостоящим риском. Поэтому возникает закономерный вопрос: как сохранить систему в безопасности?

Подавляющее большинство атак вирусов-вымогателей направлено на то, чтобы обмануть кого-то, поэтому вы можете снизить риски, сделав информацию о ransomware частью тренинга по ИТ-безопасности.

Убедитесь, что любой сотрудник, который использует компьютер, должным образом предупрежден о подозрительных вложениях и ссылках в электронной почте. Удостоверьтесь, что люди, работающие в вашей компании, не забывают об опасности спама и незнакомых писем, особенно фишинговых писем, специально предназначенных для бизнеса или отдельных лиц.

По иронии судьбы владельцы высокотехнологичного бизнеса иногда становятся наиболее уязвимыми. Возможно, потому что они считают информацию о защите слишком очевидной. Не думайте, что то, что очевидно для вас, очевидно для всех в офисе — мошенники повышают уровень в своих атаках.

Вы можете просто выдать каждому сотруднику соответствующий документ и заставить поставить на нем подпись. Но это все равно что ничего. Гораздо эффективнее поговорить с работниками и убедиться, что они действительно осознают опасность и понимают, как ее предотвратить.

В 2017 году произошли одни из самых катастрофичных хакерских атак: вирусы WannaCry и NotPetya использовали одну и ту же уязвимость в операционной системе Windows. Эта уязвимость была исправлена Microsoft в марте — задолго до того, как эти атаки начались (в мае и июне). А значит, миллиарды долларов, которые потерял бизнес, можно было спасти благодаря простым действиям.

В ситуации домашнего офиса самый простой способ сохранить исправление вашей операционной системы — это просто оставить автоматическое обновление. Да, эти сообщения о перезагрузке компьютера сильно раздражают, но это не столь страшно по сравнению с потерей всей вашей работы.

Еще одна беда ПО, о которой многие не знают, — это заражение вирусом роутера. Если хакер управляет им, он может перенаправлять веб-браузер на вирусную страницу. Руководство по обновлению прошивки содержится в инструкции к роутеру.

Ничто не заставит вас платить деньги вымогателю, если у вас есть резервная копия со всей жизненно важной информацией. Понятно, что все равно вы не сможете перетащить на диск всю информацию и всегда останется то, что имеет реальную стоимость. Поэтому не стоит экономить на обучении персонала только потому, что у вас есть резервные копии. Но это позволит вам минимизировать проблемы.

Для фрилансеров, консультантов, людей, завязанных на домашнем офисе, для хранения файлов будет достаточно платного облачного хранилища. Таким образом, вы просто сохраняете все важные рабочие документы в папке, которая синхронизируется с облаком.

Когда в офисе более одного компьютера, есть ключевой фактор, определяющий, насколько тяжело вам причинить вред, — объем информации, которую можно зашифровать. Чем больше файлов и жестких дисков вирус-шифровальщик затронет, тем больше времени потребуется на восстановление данных из резервных копий и тем дольше бизнес будет простаивать.

Сотрудникам не нужна учетная запись с доступом ко всей информации. Им достаточно учетной записи, которая дает возможность выполнять свою работу.

Восстановление после атаки

Если у вас есть резервные копии и налажен процесс восстановления информации, вы быстро справитесь с проблемой.

Нужно ли платить выкуп? Нет. Почему?

Киберпреступники обращают внимание на то, откуда к ним идут деньги. Если вы выполните их требования, они снова попытаются вас взломать. Как клиент, готовый платить, вы становитесь для них выгодной целью. Тот факт, что вы платите за выкуп чужим людям, чтобы вернуть свои данные, как бы сигнализирует о том, что в целом безопасность ИТ-системы в вашей компании обеспечена не на 100%. Киберпреступники обмениваются этой информацией или продают ее друг другу .

- Это плохая карма

Перечисление денег преступникам делает хуже жизнь всех, кто пытается зарабатывать честным трудом. Потому что единственная причина, по которой мошенники не прекращают свою черную работу, — это потоки денег, поступающие от растерянных жертв. Не становитесь частью порочной системы.

- Есть большая вероятность, что это не сработает

Поймите, что для мошенников вы находитесь вне поля контроля. Вы рискуете потерять не только деньги, но и время, эффективность, которую могли бы инвестировать в работу .

После восстановления файлов перейдите к работе над ошибками, чтобы понять суть проблемы. Открывали ли сотрудники фишинговое электронное письмо? Не кликнули ли они на баннер с вирусом? Может быть, есть сложности с ПО или операционной системой? Как бы то ни было, вам нужно сделать все, чтобы случившееся не повторилось.

Если речь идет о человеческом факторе, убедитесь, что все в офисе проинформированы о том, как произошла атака. Есть высокая вероятность того, что персонал столкнется с подобными атаками в будущем. Убедитесь, что все знают, на что обращать внимание.

Плохая идея — искать и назначать виновных, даже если вас сильно раздражает то, что кто-то открыл фишинговое письмо. Это создает препятствие на пути к честному осознанию произошедшего. К тому же это усложняет коммуникации. Все, что действительно нужно в этой ситуации, — это информированность персонала и грамотные специалисты, готовые взять на себя контроль за ИТ-системой.

Идея вымогателей, разновидности вредоносного программного обеспечения, проста: заблокируйте и зашифруйте данные компьютера или устройства жертвы, а затем потребуйте выкуп для восстановления доступа.

Во многих случаях жертва должна заплатить киберпреступнику в течение установленного периода времени или рискнуть навсегда потерять доступ. А поскольку вредоносные атаки часто используются злоумышленниками, уплата выкупа не гарантирует, что доступ будет восстановлен.

Ransomware хранит ваши личные файлы в заложниках, скрывая ваши документы, фотографии и финансовую информацию. Эти файлы все еще находятся на вашем компьютере, но вредоносная программа зашифровала ваше устройство, делая данные, хранящиеся на вашем компьютере или мобильном устройстве, недоступными.

Хотя идея вымогателей может быть простой, дать отпор, если вы стали жертвой злонамеренного вымогателя, может быть очень сложно. А если злоумышленники не дадут вам ключ расшифровки, вы не сможете восстановить доступ к своим данным или устройству.

Знание типов вымогателей, а также некоторых действий и запретов, связанных с этими атаками, может в значительной степени помочь защитить себя от того, чтобы стать жертвой вымогателей.

Типы вымогателей

Атаки вымогателей могут быть развернуты в разных формах. Некоторые варианты могут быть более вредными, чем другие, но все они имеют одну общую черту: выкуп. Вот семь наиболее распространенных типов вымогателей.

Истоки вымогателей

Как началась эпоха вымогателей? Первоначально нацеливаясь на отдельных лиц, последующие атаки вымогателей были ориентированы на более крупные группы, например предприятия, с целью увеличения выплат. Вот некоторые заметные даты показывающие, как это начиналось, как прогрессировало Ransomware и что сейчас происходит.

- PC Cyborg появился в конце 1980-х годов. Это был первый вымогатель, выпущенный исследователем СПИДа Джозефом Поппом. Попп осуществил свою атаку, раздав 20 000 дискет другим исследователям СПИДа. Мало кто из исследователей знал, что на этих дисках присутствовало вредоносное ПО, которое шифровало их файлы каталога C: после 90 перезагрузок и требовало оплату.

- GpCode в 2004 году. Эта угроза реализовала слабую форму шифрования RSA в личных файлах жертв, пока они не заплатили выкуп.

- WinLock в 2007 году. Вместо шифрование файлов, эта форма вымогателей блокировала доступ жертвам к своим рабочим столам, а затем отображала порнографические изображения на экранах. Чтобы убрать изображения, пострадавшим пришлось заплатить выкуп с помощью платных смс.

- Revetonв 2012 году . Блокировал доступ пользователей к ПК и забрасывал сообщениями, якобы поступившими от различных правоохранительных органов, таких как ФБР. Затем пострадавшим предлагалось приобрести ваучеры GreenDot MoneyPak и ввести код с ваучера на панель Reveton, чтобы разблокировать компьютер.

- CryptoLocker в 2013 году . Тактика вымогателей продолжала развиваться, особенно к 2013 году. Использовал хранилище ключей на удаленном сервере. Эти атаки проникли в более чем 250 000 систем и принесли 3 миллиона долларов, после чего были отключены.

- Lockyв 2016 году. Так называемый Locky Ransomware использовал социальную инженерию для доставки себя по электронной почте. Когда он был впервые выпущен, потенциальным жертвам было предложено открыть прикрепленный документ Microsoft Word, думая, что вложение — это счет, который необходимо оплатить. Но вложение содержало вредоносные макросы. Более поздние Locky Ransomware использовали JavaScript.

- REvil (он же Sodinokibi) в 2019 году . Киберпреступники, создавшие этот вымогатель, использовали провайдеров управляемых услуг (MSP), таких как стоматологические кабинеты, для более широкого проникновения в жертвы.

Кто является целью атак вымогателей?

Ransomware может распространяться через Интернет без конкретных целей. Но природа этой вредоносной программы для шифрования файлов означает, что киберпреступники также могут выбирать свои цели. Эта способность к таргетированию позволяет киберпреступникам преследовать тех, кто может — и с большей вероятностью — платить большие выкупы.

Вот четыре целевые группы и как они могут быть затронуты.

- Группы, которые воспринимаются как имеющие более слабые подразделения безопасности. Университеты попадают в эту категорию, потому что они часто имеют меньшую безопасность наряду с высоким уровнем обмена файлами.

- Организации, которые могут и будут быстро платить. Правительственные учреждения, банки, медицинские учреждения и аналогичные группы составляют эту группу, потому что им нужен немедленный доступ к их файлам — и они могут быть готовы быстро заплатить, чтобы получить их.

- Фирмы, которые хранят конфиденциальные данные. Юридические фирмы и подобные организации могут стать мишенью, потому что киберпреступники делают ставку на правовые споры, которые могут возникнуть в случае утечки данных, удерживаемых для выкупа.

- Бизнес на западных рынках. Киберпреступники идут на большие выплаты, что означает нацеливание на корпоративных лиц. Частично это включает в себя сосредоточение внимания на Соединенном Королевстве, Соединенных Штатах и Канаде из-за большего благосостояния и использования персональных компьютеров.

Ransomware — это прибыльный рынок для киберпреступников, и его трудно остановить. Профилактика является наиболее важным аспектом защиты ваших личных данных. Чтобы удержать киберпреступников и помочь защитить себя от атаки вымогателей, имейте в виду эти восемь правил и запретов.

С появлением новых вариантов вымогателей неплохо сделать все возможное, чтобы минимизировать риск. Зная, что такое вымогатель и соблюдая эти правила и запреты, вы сможете защитить свои компьютерные данные и личную информацию от следующей цели вымогателя.

Мыть руки, и не только перед едой

Казалось бы, кто не знает об этом правиле? И тем не менее исследования показывают, что далеко не все посетители общественных туалетов моют руки. Многие не пользуются мылом. И совсем уж небольшая часть моет руки правильно. Между тем регулярное выполнение этой простой процедуры может сократить число заболеваний, в том числе и инфекционных.

Мыть руки следует после посещения общественных мест, общественного транспорта, по возращении домой, после туалета, после общения с животными, их едой и отходами, до, во время и после приготовления еды, перед едой, до и после контакта с больными или их вещами, до и после обработки ран, после уборки или выбрасывания мусора, после кашля или чихания. Если у вас нет возможности помыть руки водой с мылом, можно использовать спиртосодержащий гель (санитайзер).

Не трогать лицо

Важно не допустить попадания бактерий и вирусов на слизистую, поэтому лучше не прикасаться руками к носу, рту, не тереть глаза грязными (то есть не только что вымытыми) руками. Заодно лучше не трогать волосы, бороду, усы.

Безопасно чихать и кашлять

При чихании или кашле нужно прикрывать нос и рот бумажной салфеткой, после использования ее необходимо сразу выбросить в мусорную корзину с крышкой и вымыть руки. Если под рукой нет салфетки, чихать и кашлять лучше в локтевой сгиб, не в ладонь. Ладонью вы потом можете дотронуться до ручек дверей, выключателей, вентилей кранов и так далее. Кстати, все эти элементы, которых мы регулярно касаемся, а также телефоны, клавиатуры и мышки лучше мыть или протирать спиртосодержащими салфетками, особенно если в доме кто-то болеет.

Избегать общественных мест

Это стандартная рекомендация на период любых эпидемий. При общении с людьми ВОЗ советует соблюдать дистанцию в 1 м или более, особенно если они чихают или кашляют. Роспотребнадзор рекомендует избегать рукопожатий и поцелуев в щеку.

Проветривать помещения и стараться поддерживать в них влажность

Стоячий воздух наиболее благоприятен для вирусов и бактерий, поэтому имеет смысл бояться его больше, чем сквозняков. За относительной влажностью в помещении тоже лучше следить: зимой в условиях центрального отопления она будет скорее ниже, чем выше комфортного показателя. При значениях ниже 30% можно почувствовать сухость и раздражение слизистых. В таком случае разумно пользоваться увлажнителями, не забывая менять фильтры и промывать их в соответствии с инструкциями, чтобы предотвратить размножение бактерий.

Правильно использовать маски

Медицинские маски нужны при уходе за больными и самим больным — это уменьшает распространение инфекции. Поможет ли она здоровым? Обычные маски не очень плотно прилегают, не закрывают глаза (а это еще один канал проникновения вируса в организм), могут провоцировать поверхностное неглубокое дыхание. Кроме того, их нужно часто менять, что здоровому человеку может показаться избыточной мерой. Гигиена рук, органов дыхания и зрения, сохранение дистанции при общении важнее, чем ношение маски. Роспотребнадзор рекомендует использовать маски, но, как и ВОЗ, обращает внимание, что их нужно носить правильно: надевать чистыми руками, не прикасаться во время ношения, сменить, когда маска загрязнится или станет влажной, вымыть руки после контакта с использованной маской, не использовать повторно.

Не поддаваться панике

Кажется, это самый сложный пункт. После просмотра новостей о коронавирусе хочется надеть костюм химзащиты и начать запасаться продовольствием. Тревога — это естественное состояние. Постарайтесь общаться с людьми, которым вы доверяете, делиться с ними своими мыслями и чувствами, поддерживать друг друга. В поисках информации обращайтесь только к проверенным источникам. На сайте ВОЗ уже появился раздел с разбором мифов: чеснок, сушилки для рук и обтирания спиртом не помогают в борьбе с коронавирусом. Старайтесь по-прежнему вести здоровый образ жизни: правильное питание, режим сна и физические упражнения помогут уменьшить тревогу.

В последнее время сложно найти ИБ- или ИТ-специалиста, который не слышал о троянах-вымогателях. В своих прогнозах на 2017 год ведущие производители средств защиты информации (Kaspersky Lab, McAfee Labs, Sophos Labs, Malwarebytes Labs, Trend Micro и др.) называют их одной из основных угроз безопасности информации для государственных и коммерческих организаций различных сфер деятельности и масштабов.

Введение

В первую очередь атаки с внедрением вымогателя нацелены на самые популярные операционные системы: Windows для рабочих станций и серверов, Android для мобильных устройств. Однако существуют известные трояны и для других операционных систем: семейства Linux, macOS, iOS и др.

За последнее время можно привести несколько примеров известных подобных атак:

Можно подумать, что защиты от направленных атак вымогательских вредоносных программ нет, однако это не так. Отдельные производители средств защиты утверждают, что только единственный их продукт может помочь и защитить, но это тоже неправда.

Задачу проактивной защиты от вирусов-вымогателей можно решить только комплексом организационно-технических мероприятий, которые помогут нейтрализовать и уменьшить вероятность реализации угрозы для каждого типа доступа к защищаемой информации.

Проактивная защита от направленных атак и вирусов-вымогателей

Рассмотрим возможные векторы доступа к защищаемой информации, находящейся на сервере или автоматизированном рабочем месте пользователя:

- Воздействие на периметр локальной вычислительной сети из интернета возможно через:

- корпоративную электронную почту;

- веб-трафик, в том числе веб-почту;

- периметровый маршрутизатор / межсетевой экран;

- сторонние (некорпоративные) шлюзы доступа к интернету (модемы, смартфоны и т. д.);

- системы защищенного удаленного доступа.

- Воздействие на серверы, рабочие места пользователей по сети:

- загрузка вредоносных программ на конечные точки / серверы по запросу от них же;

- использование недокументированных возможностей (уязвимостей) системного/прикладного ПО;

- загрузка вредоносов по шифрованному VPN-каналу, неконтролируемому службами ИТ и ИБ;

- подключение к локальной сети нелегитимных устройств.

- Прямое воздействие на информацию на серверах, рабочих местах пользователей:

- подключение внешних носителей информации с вредоносом;

- разработка вредоносных программ прямо на конечной точке / сервере.

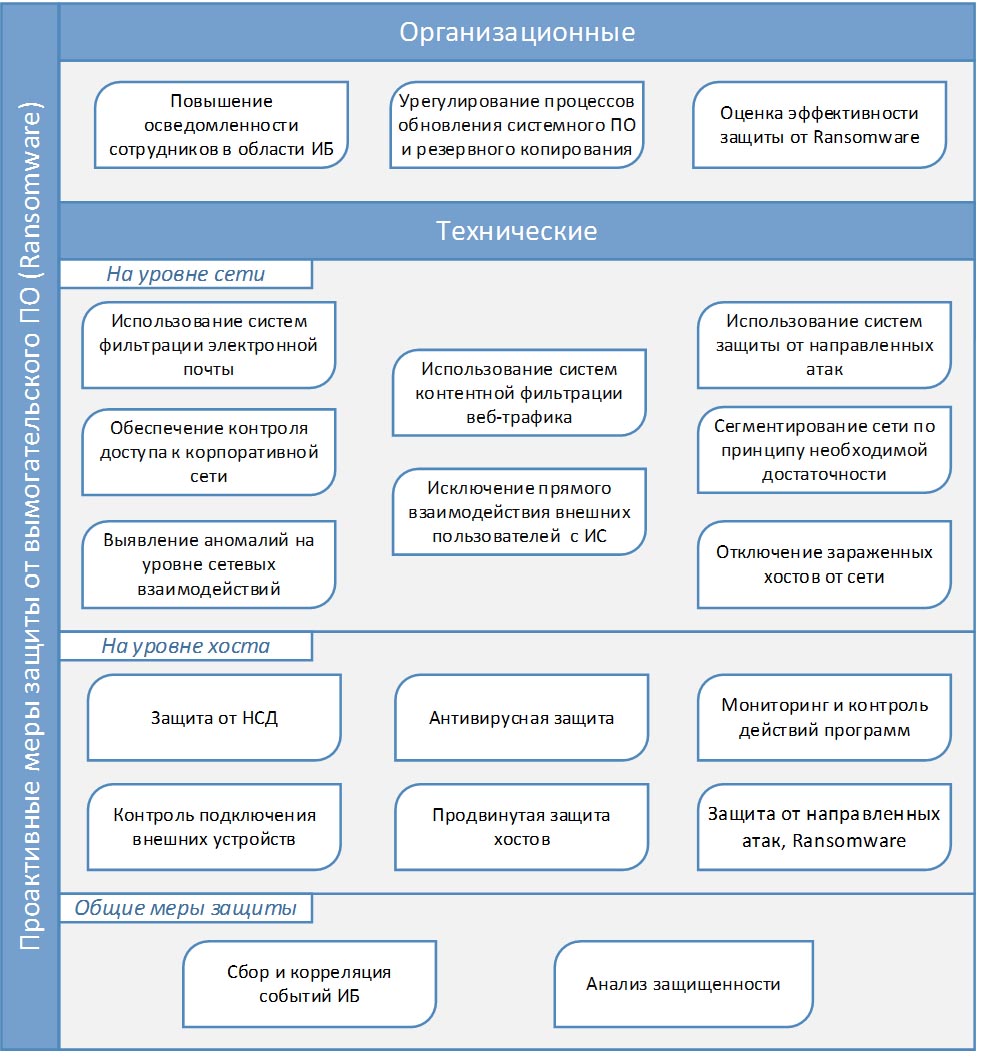

Перечень организационных и технических мероприятий, направленных на защиту от воздействия вымогателей, представлен на рисунке 1.

Рисунок 1. Проактивные меры защиты от вирусов-вымогателей

К основным организационным мерам проактивной защиты от вирусов-вымогателей относятся:

- Повышение осведомленности сотрудников в области ИБ.

Необходимо регулярно проводить обучение сотрудников и информировать их о возможных угрозах ИБ. Минимальной и необходимой мерой является формирование принципов работы с файлами и почтой:

- Не открывать файлы с двойным расширением: настроить для пользователей отображение расширений, чтобы идентифицировать вредоносные файлы с двойными расширениями (например, 1СRecord.xlsx.scr).

- Не включать макросы в недоверенных документах Microsoft Office.

- Проверять адреса отправителей почтовых сообщений.

- Не открывать ссылки на веб-страницы, почтовые вложения от неизвестных отправителей.

- Оценка эффективности защиты как внутри организации, так и с привлечением внешних специалистов.

Оценивать эффективность обучения персонала необходимо при помощи моделирования атак, как внутренних, так и с участием внешних специалистов — проводить тесты на проникновение, в т. ч. с использованием метода социальной инженерии.

- Регулярное обновление системного ПО (Patch Management).

Для предотвращения атак вредоносного ПО на целевые системы через известные уязвимости необходимо обеспечить своевременное тестирование и установку обновлений системного и прикладного ПО с учетом приоритизации по степени критичности обновлений.

- Систематизация резервного копирования данных.

Необходимо регулярно выполнять резервное копирование критически важных данных серверов информационных систем, систем хранения данных, рабочих мест пользователей (если предполагается хранение критичной информации). Резервные копии должны храниться на ленточных библиотеках системы хранения данных, на отчуждаемых носителях информации (при условии, что носитель информации не подключен постоянно к рабочей станции или серверу), а также в облачных системах резервирования данных, хранилищах.

Технические мероприятия проактивной защиты от вымогателей предпринимаются на уровне сети и на уровне хоста.

На уровне сети это:

- Использование систем фильтрации электронной почты, обеспечивающих анализ почтового трафика на наличие нежелательных писем (spam), ссылок, вложений, в том числе вредоносных (например, блокировка файлов JavaScript (JS) и Visual Basic (VBS), исполняемые файлы (.exe), файлы заставки (SCR), Android Package (.apk) и файлы ярлыков Windows (.lnk)).

- Использование систем контентной фильтрации веб-трафика, обеспечивающих разграничение и контроль доступа пользователей к интернету (в т. ч. путем разбора SSL-трафика с помощью подмены сертификата сервера), потоковый анализ трафика на наличие вредоносных программ, разграничение доступа пользователей к содержимому веб-страниц.

- Использование систем защиты от целенаправленных атак, атак нулевого дня (Sandbox, песочница), обеспечивающих эвристический и поведенческий анализ потенциально опасных файлов в изолированной среде перед отправкой файла в защищаемые информационные системы. Системы защиты от направленных атак должны быть интегрированы с системами контентной фильтрации веб-трафика, фильтрации электронной почты для блокирования вредоносных вложений. Также системы защиты от направленных атак интегрируют с информационными системами внутри периметра сети для обнаружения и блокировки сложных атак на критичные ресурсы, сервисы.

- Обеспечение контроля доступа к корпоративной сети на уровне проводной и беспроводной сети с помощью технологии 802.1x. Такая мера исключает несанкционированное подключение нелегитимных устройств в корпоративную сеть, обеспечивает возможность выполнения проверки на соответствие корпоративным политикам при доступе в сеть организации (наличие антивирусного ПО, актуальные сигнатурные базы, наличие критических обновлений Windows). Контроль доступа к корпоративной сети с помощью 802.1x обеспечивается системами класса NAC (Network Access Control).

- Исключение прямого взаимодействия внешних пользователей с ресурсами корпоративных информационных систем с помощью промежуточных шлюзов доступа с наложенными корпоративными средствами защиты информации (терминальный сервер, система виртуализации рабочих столов VDI), в том числе с возможностью фиксации действий внешних пользователей с помощью видео или текстовой записи сессии. Мера реализуется с помощью систем терминального доступа, систем класса PUM (Privileged User Management).

- Сегментирование сети по принципу необходимой достаточности для исключения избыточных разрешений сетевого взаимодействия, ограничения возможности распространения вредоносных программ в корпоративной сети в случае заражения одного из серверов / рабочих мест пользователей / виртуальных машин. Возможна реализация такой меры с помощью систем анализа политик межсетевого экранирования (NCM / NCCM, Network Configuration (Change) Management), обеспечивающих централизованный сбор политик межсетевого экранирования, настроек межсетевых экранов и дальнейшую их обработку с целью автоматизированной выдачи рекомендаций по их оптимизации, контроль изменений политик межсетевого экранирования.

- Выявление аномалий на уровне сетевых взаимодействий.

Меры проактивной защиты на уровне хоста:

- Обеспечение защиты от несанкционированного доступа рабочих мест, серверов, виртуальных машин путем усиленной аутентификации пользователей, контроля целостности операционной системы, блокировки загрузки системы с внешних носителей для исключения заражения корпоративной сети нарушителями внутри периметра сети. Эта мера реализуется решениями класса СЗИ от НСД / Endpoint Protection.

- Обеспечение антивирусной защиты на всех сетевых узлах организации. Антивирусное ПО должно обнаруживать факты вирусного заражения оперативной памяти, локальных носителей информации, томов, каталогов, файлов, а также файлов, получаемых по каналам связи, электронных сообщений на рабочих местах, серверах, виртуальных машинах в реальном времени, лечить, удалять или изолировать угрозы. Сигнатурные базы антивирусного ПО должны регулярно обновляться и находиться в актуальном состоянии.

- Обеспечение мониторинга и контроля действий ПО на защищаемых хостах путем контроля запускаемых служб и сервисов, эвристического анализа их функционирования. Такая мера реализуется решениями класса HIPS (Host Intrusion Prevention).

- Обеспечение контроля подключения внешних устройств, блокировки неиспользуемых портов на защищаемых хостах для исключения подключения к защищаемым хостам несанкционированных устройств: как носителей информации с потенциально вредоносными программами, так и внешних шлюзов доступа к интернету (например, 4G-модем), обеспечивающих неконтролируемый и незащищенный канал доступа в интернет. Эта мера реализуется решениями класса СЗИ от НСД / Endpoint Protection.

- Обеспечение продвинутой защиты хостов с помощью поведенческого анализа функционирования процессов на защищаемых хостах, машинного обучения, эвристического анализа файлов, контроля приложений, защиты от эксплойтов для выявления и блокировки неизвестных угроз (угроз нулевого дня) в режиме реального времени. Данная мера реализуется решениями класса NGEPP (Next Generation Endpoint Protection).

- Использование агентских решений по защите от вымогателей, шифрующих данные на зараженном хосте. К ним относятся:

- Продуктивные системы защиты от направленных атак, атак нулевого дня с клиент-серверной архитектурой. Клиентское ПО устанавливается на защищаемый хост, защищает в реальном времени от угроз нулевого дня, вирусов, шифрующих данные в системе, расшифровывает зашифрованные вредоносом данные (в случае наличия агента — до попытки заражения), удаляет троян-вымогатель, защищает от фишинговых атак. Клиентское ПО обеспечивает контроль всех каналов доступа к хосту: веб-трафик, отчуждаемые носители информации, электронная почта, доступ по локальной сети, вредоносные программы в зашифрованном трафике (VPN).

- Клиентские системы защиты от угроз нулевого дня (песочницы) в открытом доступе (sandboxie, cuckoo sandbox, shadow defender и др.).

- Клиентские системы защиты от угроз нулевого дня на базе микровиртуализации (Bromium vSentry), обеспечивающие поведенческий анализ потенциально вредоносных файлов в аппаратно изолированной среде (микровиртуальной инфраструктуре).

- Обеспечение межсетевого экранирования на уровне хоста с помощью программных межсетевых экранов для разграничения доступа к ресурсам корпоративной сети, ограничения распространения вредоноса в случае заражения хоста, блокировки неиспользуемых сетевых портов, протоколов.

Дополнительно к вышеперечисленным мерам предотвратить и выявить вирус-вымогатель в корпоративной сети поможет следующее:

- Обеспечение регулярного анализа защищенности ИТ-инфраструктуры — сканирование узлов сети для поиска известных уязвимостей в системном и прикладном ПО. Эта мера обеспечивает своевременное обнаружение уязвимостей, позволяет их устранить до момента их использования злоумышленниками. Также система анализа защищенности решает задачи по контролю сетевых устройств и устройств, подключенных к рабочим станциям пользователей (например, 4G-модем).

- Сбор и корреляция событий позволяет комплексно подойти к обнаружению вымогателей в сети на основе SIEM-систем, поскольку такой метод обеспечивает целостную картину ИТ-инфраструктуры компании. Эффективность SIEM заключается в обработке событий, которые отправляются с различных компонентов инфраструктуры, в том числе ИБ, на основе правил корреляции, что позволяет оперативно выявить потенциальные инциденты, связанные с распространением вируса-вымогателя.

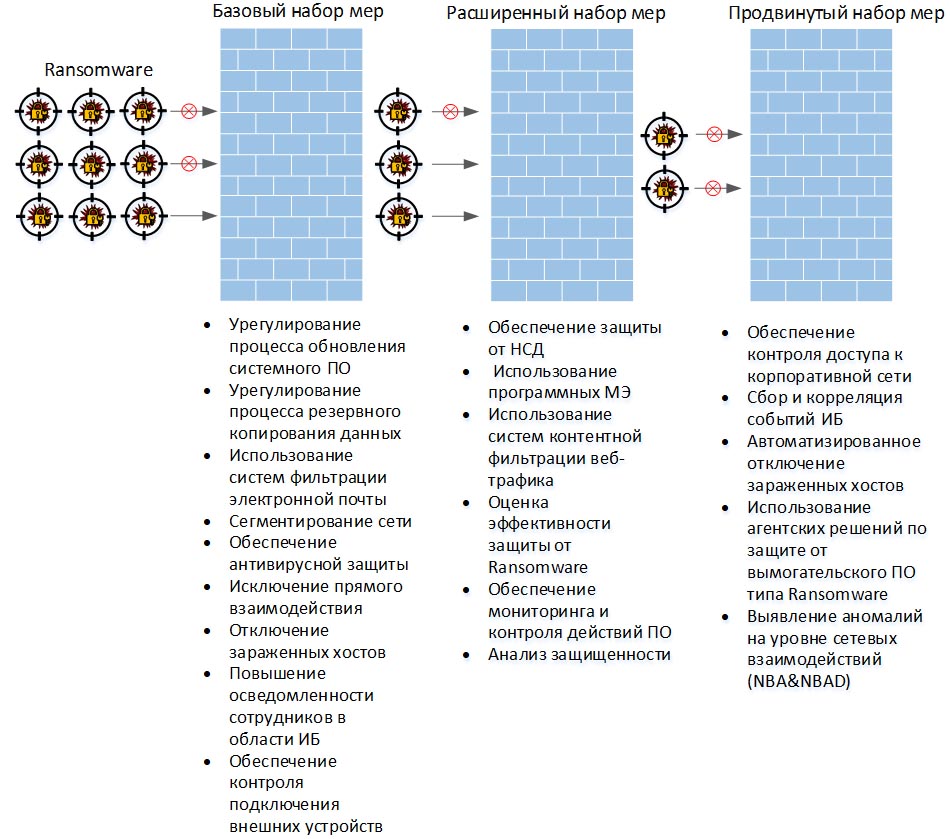

Приоритизация мер защиты от вирусов-вымогателей

Надежная комплексная защита от направленных атак и вымогателей обеспечивается комплексом организационно-технических мер, которые ранжируются в следующие группы:

- Базовый набор мер, необходимый для применения всем организациям для защиты от направленных атак и вредоносов-вымогателей.

- Расширенный набор мер, применимый для средних и крупных организаций с высокой стоимостью обработки информации.

- Продвинутый набор мер, применимый для средних и крупных организаций с продвинутой ИТ- и ИБ-инфраструктурой и высокой стоимостью обрабатываемой информации.

Рисунок 2. Приоритизация мер защиты от трояна-вымогателя

Меры защиты для конечных пользователей от вирусов-вымогателей

Угроза заражения вирусом-вымогателем актуальна и для конечных пользователей интернета, для которых также применимы отдельные меры по предотвращению заражения:

- своевременная установка обновлений системного ПО;

- использование антивирусов;

- своевременное обновление баз сигнатур антивирусов;

- использование доступных в свободном доступе средств защиты от вредоносных программ, шифрующих данные на компьютере: RansomFree, CryptoDrop, AntiRansomware tool for business, Cryptostalker и др. Установка средств защиты данного класса применима, если на компьютере хранятся критичные незарезервированные данные и не установлены надежные средства антивирусной защиты.

Уязвимость мобильных устройств (Android, iOS)

Меры защиты для мобильных устройств:

- Для корпоративного сектора:

- использование систем класса Mobile Device Management (MDM), обеспечивающих контроль установки обновлений системного ПО, установки приложений, контроль наличия прав суперпользователя;

- для защиты корпоративных данных на мобильных устройствах пользователя — системы класса Mobile Information Management (MIM), обеспечивающих хранение корпоративных данных в зашифрованном контейнере, изолированном от операционной системы мобильного устройства;

- использование систем класса Mobile Threat Prevention, обеспечивающих контроль разрешений, предоставленных приложениям, поведенческий анализ мобильных приложений.

- Для конечных пользователей:

- использование официальных магазинов для установки приложений;

- своевременное обновление системного ПО;

- исключение перехода по недоверенным ресурсам, установки недоверенных приложений и сервисов.

Выводы

Вирусы-вымогатели и шифровальщики являются частным актуальным примером развития киберпреступности в современном обществе. Простота реализации и низкая стоимость затрат организации кибератак (Ransomware, DDoS, атаки на веб-приложения и пр.) приводит к увеличению числа киберпреступников при одновременном снижении среднего уровня технической осведомленности атакующего, в связи с этим резко увеличивается вероятность реализации угроз безопасности информации в корпоративном секторе.

Читайте также: