Как обезвредить вирус анб

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

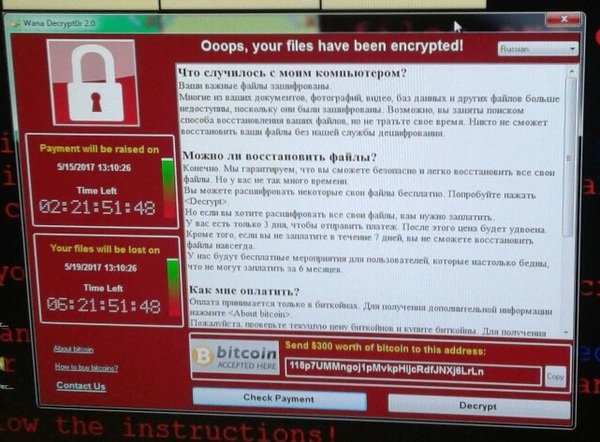

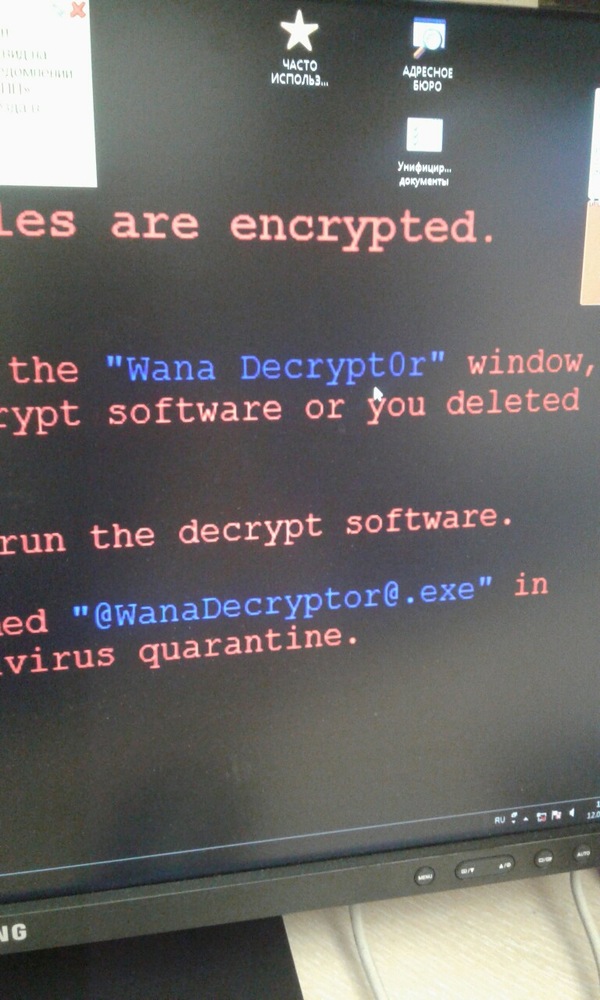

Вирус зашифровывает файлы и требует выкуп за расшифровку

Сообщалось также, что российская Лаборатория Касперского зафиксировала около 45 тысяч атак программой-шифровальщиком WannaCry в 74 странах по всему миру.

Среди подвергшихся кибератаке стран - Великобритания, Испания, Италия, Германия, Россия, Португалия, Турция, Казахстан, Индонезия, Тайвань, Вьетнам, Япония, Филиппины, а также Украина.

Какие объекты атаковал вирус

Все объекты, которые атаковал вирус, на данный момент неизвестны. По данным Politico, хакерская атака, произошедшая 12 мая, началась в Великобритании, Испании и остальной Европе, прежде чем быстро распространиться на Японию, Вьетнам и Филиппины.

Атаке вируса WannaCry подверглись:

- больницы Великобритании в Лондоне, Блэкберне, Ноттингеме, в графствах Камбрии и Хартфор. При этом м ногие больницы остались полностью без средств коммуникации, а пациентов, не требующих срочной помощи, попросили не посещать медицинские учреждения.

- основной железнодорожный оператор Германии - концерн Deutsche Bahn. Под ударом оказался как минимум один из семи региональных диспетчерских центров компании. В Ганновере из строя были выведены все диспетчерские системы управления, часть компьютеров было решено отключить. Отмечалось, что кибератака могла отразиться на режиме движения поездов на северном направлении. Кроме того, на некоторых вокзалах на табло отправления поездов отображалось оповещение программы WannaDecrypt0r 2.0 (полное название вируса - ред.) о зашифровке файлов с требованиями о выплате выкупа.

Табло отправления поездов на одном из вокзалов концерна Deutsche Bahn в Германии после кибератаки на диспетчерскую систему управления / Фото: Nick Lange / Twitter

- 12 мая сразу несколько российских СМИ со ссылкой на информированные источники сообщили, что были атакованы компьютерные сети Следственного комитета и Министерства внутренних дел РФ. Поначалу в СК и МВД РФ опровергали информацию о хакерских атаках на свои сети. Однако позже официальный представитель МВД РФ Ирина Волк подтвердила факт кибератаки.

- атаке также подверглись компьютеры телекоммуникационной компании Испании Telefonica и испанские энергетические компании Iberdrola и Gas Natural.

- 15 мая официальный представитель Министерства национальной безопасности США сообщил, что во время кибератаки на прошлой неделе вирусом были заражены компьютеры небольшого числа операторов объектов критической инфраструктуры. По его словам, существенных сбоев в работе объектов не было. В то же время, о каких именно объектах идет речь, в министерстве не рассказали. Чиновник также добавил, что н а данный момент компьютеры в федеральном правительстве США не пострадали.

13 мая в Европоле заявили, что серия кибератак при помощи компьютерного вируса WannaCry по всему миру была проведена на "беспрецедентном уровне". Эксперты полицейской службы ЕС также заявили, что считают необходимым провести "комплексное международное расследование, чтобы установить виновников".

15 мая с оветник президента США по национальной безопасности Том Боссерт сообщил, что взлому подверглись 300 тысяч компьютеров в 150 странах.

Директор Европола Роб Уэйнрайт заявлял, что жертвами массовой кибератаки 12 мая стали около 200 тысяч физических и юридических лиц в 150 странах. По данным Европола, больше всего от атак пострадали Великобритания и Россия.

Что делает WannaCry

Вирус Wana Decrypt0r 2.0 поразил, в основном, крупные предприятия, но может попасть и на компьютер обычного пользователя.

Он может прийти по электронной почте или пользователь рискует случайно скачать его сам — например, загрузив что-то с торрентов, открыв окно с поддельным обновлением и скачав ложные файлы установки. Но основным вариантом являются отправленные на электронную почту письма.

Одними из первых пострадали от действий хакеров британские больницы

Жертва вируса получает инфекцию, кликнув по вредоносному вложению. Чаще всего речь идет о файлах с расширениями js и exe, а также документах с вредоносными макросами (например, файлах Microsoft Word).

Проникнув в систему, вирус сканирует диски, шифрует файлы и добавляет к ним всем расширение WNCRY: так данные перестают быть доступны без ключа расшифровки. Доступ блокируется как к изображениям, документам и музыке, так и к системным файлам. После этого вирус требует от пользователя выкуп в биткоинах (в сумме эквивалентной $300) за восстановление доступа к информации.

WannaCry угрожает только пользователям компьютеров с операционной системой Windows, в частности р ечь идет о Windows Vista, 7, 8, 8.1 и 10, а также Windows Server 2008/2012/2016.

WannaCry - защита

В Microsoft заявили, что пользователи антивируса Windows Defender автоматически защищены от вируса. Если на вашем компьютере установлен другой антивирус, необходимо скачать его последнюю версию и включить компонент Мониторинг системы.

Затем нужно проверить систему: в случае обнаружения вредоносных атак (MEM: Trojan.Win64.EquationDrug.gen) - вновь перезагрузить систему и убедиться, что патч MS17-010 установлен.

Если обезопасить компьютер заранее не удалось, следует выполнить несколько действий по удалению Wana Decrypt0r 2.0.

Включите безопасный режим с загрузкой сетевых драйверов. В Windows 7 это можно сделать при перезагрузке системы после нажатия клавиши F8. Также есть инструкции по выполнению этого шага для остальных версий, в том числе Windows 8 и Windows 10.

Можно самостоятельно удалить нежелательные приложения через Удаление программ. Однако чтобы избежать риска ошибки и случайного ущерба системе, стоит воспользоваться антивирусными программами вроде SpyHunter Anti-Malware Tool, Malwarebytes Anti-malware или STOPZilla.

После удаления вируса нужно восстановить зашифрованные файлы (если сделать это до удаления вируса, можно нанести ущерб системным файлам и реестрам ).

Для восстановления файлов можно использовать декрипторы, а также утилиту Shadow Explorer (вернет теневые копии файлов и исходное состояние зашифрованных файлов) или Stellar Phoenix Windows Data Recovery. Эти способы не гарантируют полного восстановления файлов.

Удалось приостановить

Специалист по безопасности, который ведет Twitter с названием MalwareTechBlog случайно приостановил распространение вируса WannaCry, зарегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Вечером 12 мая он сообщил на своей странице в Twitter, что, обнаружив, что вирус почему-то обращается к этому домену, он решил его зарегистрировать, чтобы следить за активностью вредоносной программы.

В итоге выяснилось, что в коде вируса говорится, что если обращение к этому домену было успешно, заражение следует приостановить, а если нет, то продолжить. Сразу же после регистрации домена, на него пришли десятки тысяч запросов.

Зарегистрировавший домен специалист отметил, что не знал во время регистрации, что это приостановит распространение вируса. Он также посоветовал пользователям интернета как можно быстрее устранить уязвимость, "потому что они попытаются снова".

15 мая зарегистрировавший домен, приостановивший распространение WannaCry, специалист, сообщил, что над этим доменом попытался захватить контроль "кто-то из Китая".

Комментируя данный инцидент, специалист компании Лаборатория Касперского Костин Райю предположил, что злоумышленник преследовал одну из двух целей. Первая — желание посчитать пользователей, подвергшихся атаке. Второй целью могло быть заблокировать домен и тем самым вновь активировать вирус.

Райю предполагал, что 15 мая создатели вируса уже переписали его код, так чтобы он мог функционировать, не обращаясь к домену iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Позже он сообщил, что что код вируса действительно был обновлен за выходные. Однако, судя по всему, в новой версии вируса не содержится возможности обхода временной защиты, таким образом, новая версия вируса, вероятно, "не представляет такую же угрозу для общества".

Кто виноват?

Бывший сотрудник Агентства национальной безопасности США Эдвард Сноуден, комментируя хакерские атаки на больницы Великобритании заявил, что для них могла использоваться программа АНБ.

На своей странице в Twitter он заявил, что решение АНБ о создании инструментов для атаки на программное обеспечение в США теперь “угрожает жизни пациентов”.

“Вопреки предупреждениям, АНБ создала опасные инструменты для атак, которым может подвергнуться западное программное обеспечение. Теперь мы видим цену этого решения”, — написал Сноуден.

О том, что нынешняя хакерская атака на больницы Великобритании непосредственно связана с вирусами, созданными АНБ, также указывает организация WikiLeaks на своей странице в Twitter.

Сноуден опубликовал ссылку на статью Politico, в которой идет речь о том, что за кибератакой с помощью вируса WannaCry стоит утечка информации о методах взлома, разработанных АНБ.

Как пишет издание, предположительно вирус является версией программного обеспечения АНБ, которое в апреле опубликовала в Сети группа, называющая себя Shadow Brokers.

Politico отмечает, что о группе Shadow Brokers стало известно во время выборов президента США в прошлом году. А то, что им удалось опубликовать средства, разработанные АНБ для слежения, может говорить о том, что компьютеры Агентства могли быть взломаны, что привело к утечке секретной информации.

Издание отмечает, что хотя некоторые предполагают, что Shadow Brokers связаны с Москвой, никаких доказательств этого не было обнародовано.

Кроме того Politico пишет, что директор New America’sOpen Technology Institute Кевин Бэнкстон выразил мнение, что Конгресс США должен провести слушания по вопросу использования разведывательными агентствами недостатков кода и того, в каких случаях они должны предупреждать производителей о существующей опасности.

"Если бы АНБ раскрыло, а не накопило эти (уязвимые места - ред.), когда оно нашло их, большее количеству больниц было бы в большей безопасности от этой атаки", - считает Бэнкстон.

Аналогичное мнение выразил юрист Патрик Туми.

"Эти атаки подчеркивают тот факт, что уязвимости будут эксплуатироваться не только нашими службами безопасности, но и хакерами и преступниками по всему миру", - передает его слова Bloomberg.

Сноуден также считает, что теперь конгресс США должен запросить у АНБ сведения о других возможных уязвимостях в системах, которые используются в больницах.

В свою очередь, The Telegraph сообщает, что инструмент слежки Eternal Blue, украденный хакерами у АНБ был разработан, чтобы получить доступ к компьютерам, используемым террористами и вражескими государствами. Shadow Brokers опубликовали его 14 апреля - через неделю после приказа Трампа о ракетном ударе по авиабазе в Сирии.

"Некоторые эксперты считают, что эти сроки важны и указывают на то, что Shadow Brokers имеют связи с российским правительством", - отмечает издание и напоминает, что год назад о связи этой группировки с Кремлем заявлял Эдвард Сноуден.

The Telegraph также пишет, что, вероятно, обнародованный Shadow Brokers инструмент доступа к компьютерам с уязвимостью, использовала другая группа, решившая его монетизировать.

15 мая президент России Владимир Путин заявил, что источником вируса-вымогателя являются США, а РФ тут совершенно ни при чем.

"Что касается источника этих угроз, то, по-моему, руководство Microsoft об этом прямо заявило, сказали о том, что первичным источником этого вируса являются спецслужбы Соединенных Штатов, Россия здесь совершенно ни при чем. Мне странно слышать в этих условиях что-то другое", - сказал президент РФ.

Путин также отметил, что российские учреждения не понесли существенного ущерба от глобальной атаки.

16 мая с пециалисты по кибербезопасности заявили, что вирус WannaCry может быть связан с Северной Кореей.

В частности, в компаниях Symantec и Kaspersky Lab отметили, что часть этого вируса имеет такой же код, как и вредоносные программы, которые в 2014 году использовались во время атаки на корпорацию Sony.

В том нападении специалисты обвиняли злоумышленников из КНДР.

"Это самый лучший ключ, который мы видели до сих пор к источникам WannaCry. Но возможно, что код был просто скопирован без любой другой прямой связи", – отметили в компании Kaspersky Lab.

В Symantec также отметили, что продолжают изучать вирус, чтобы выявить более очевидные связи.

Сколько денег получили хакеры, запустившие WannaCry

15 мая СМИ, ссылаясь на данные платежей, писали, что с оздатели вируса WannaCry получили 42 тыс. долларов от своих жертв через систему Bitcoin.

Эту информацию сообщила о рганизация Elliptic, отслеживающая биткоин-платежи. По ее данным, в результате 110 переводов на счету хакеров 23,5 биткоина.

Отмечалось, что злоумышленники не пытались снять деньги, оказавшиеся в их распоряжении.

Позже в тот же день с оветник президента США по национальной безопасности Том Боссерт сообщил, что жертвы кибератак с помощью вируса WannaCry выплатили хакерам менее 70 тысяч долларов. Он также отметил, что ни разу выплата денег не привела к разблокированию компьютера.

Пик атаки пройден

15 мая в Европоле заявили, что рост числа жертв глобальной хакерской атаки вирусом WannaCry в Европе приостановился.

"Очевидно, что количество пострадавших не увеличивается. Ситуация в Европе, как кажется, стабилизировалась. Это - успех", - заявил представитель этой организации.

Он связал эту тенденцию с тем, что владельцы компьютеров и системные администраторы установили программные обновления, позволяющие защититься от вредоносной программы WannaCry.

Представитель Европола отметил, что ведомство работает над тем, чтобы создать инструмент, который позволит вычислить преступников, использующих вредоносную программу.

Заявление президента Microsoft

Президент Microsoft Брэд Смит

По его мнению, значительная доля ответственности за кибератаки, подобные атаке вируса WannaCry, лежит на правительствах, которые собирают данные об уязвимостях в программном обеспечении ради своих интересов.

По мнению Смита, из этой кибератаки нужно извлечь уроки, чтобы избежать подобного в будущем.

Президент Microsoft считает, что все страны должны "сформировать другой подход и применять в киберпространстве такие же строгие правила, как и к оружию в физическом мире".

Он считает, что для предотвращения подобной угрозы нужно разработать цифровой аналог Женевской конвенции по контролю над вооружениями. Смит также отметил, что данные об уязвимостях не должны собираться правительствами для использования в собственных интересах. Такие данные должны передаваться разработчикам напрямую.

"Правительства всего мира должны воспринять эту угрозу как призыв к пробуждению", - заключил он.

Если вы нашли ошибку в тексте, выделите её мышью и нажмите Ctrl + Enter

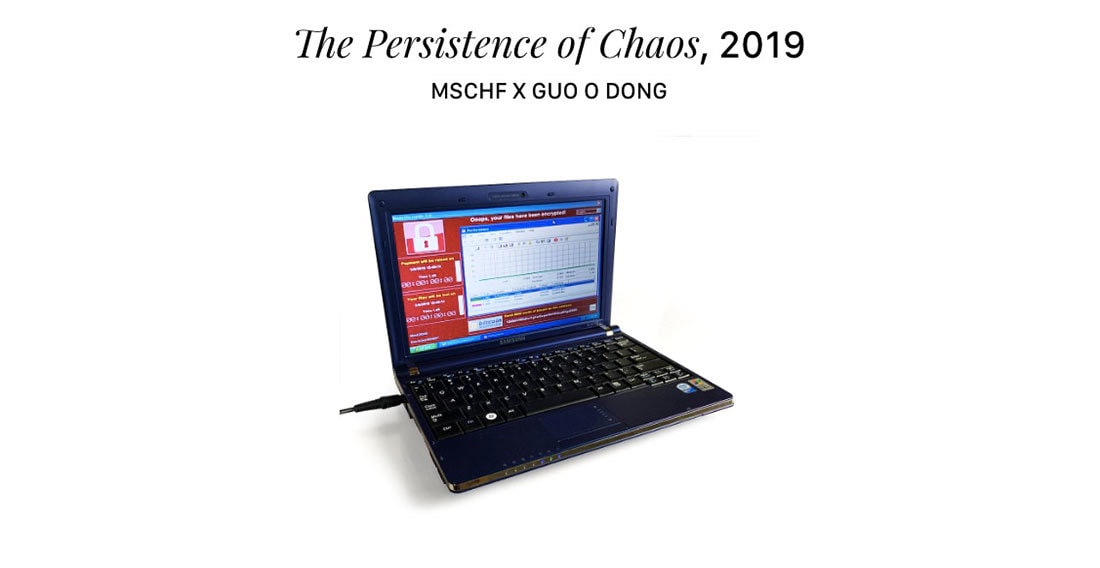

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

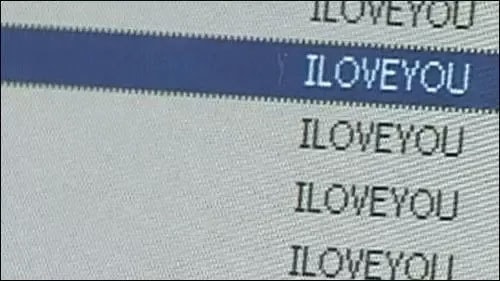

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

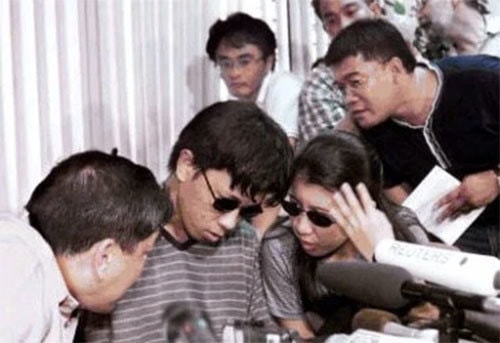

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Началось массовое заражение криптовирусом сети МВД по стране. Точно уже есть в Липецкой, Пензенской, Калужской областях. На рабочем столе просят 300 баксов. Название вируса @wanadecriptor. На некоторых компах идет отчет до 19 мая. Кто что еще слышал – делимся.

Сотрудник компании Avast (она разрабатывает одноименный антивирус) Якуб Кроустек (Jakub Kroustek) написал у себя в твиттере, что заражены как минимум 36 тысяч компьютеров в мире, большинство из них – в России, Украине и на Тайване.

36,000 detections of #WannaCry (aka #WanaCypt0r aka #WCry) #ransomware so far. Russia, Ukraine, and Taiwan leading. This is huge. pic.twitter.com/EaZcaxPta4

Вместе с тем появилась информация о заражении компьютеров в государственных больницах в нескольких регионах Великобритании и атаке на испанскую телекоммуникационной компании Telefonica. В обоих случаях вирус также просит выкуп.

Онлайн: Сегодня в 23:08

На этом, пожалуй, мы пока закончим (если чего-то важного не бабахнет).

Фото из железнодорожного вокзала во Франкфурте:

Microsoft выпустил дополнительную защиту для Windows от вируса-вымогателя WannaCrypt. Об этом RNS сообщили в пресс-службе Microsoft.

Скорее всего, о целенаправленной атаке речи не идет. Вирус работает только на Windows — он использует уязвимость в операционной системе и распространяется вслепую: то есть не выбирает жертв, а заражает тех, кто не защищен. Microsoft закрыл эту уязвимость еще в марте: компания выпустила обновление, которое автоматически установилось на компьютеры обычных пользователей. Всем, у кого система обновилась, вирус не угрожает. В некоторых организациях обновления устанавливаются не автоматически, а с одобрения людей, отвечающих за безопасность. Видимо, с проблемами столкнулись те ведомства и компании, в которых обновление не установили.

Час назад, если верить экспертам, атака выглядела так.

Организовавшие кибератаки по всему миру хакеры воспользовались шпионским программным обеспечением, которое якобы применяло Агентство национальной безопасности США (АНБ). Об этом сообщила американская газета Politico.

По ее данным, злоумышленники, требующие выкуп за восстановление работы компьютерных сетей, использовали шпионское ПО, которое ранее распространила группа хакеров, выступающая под псевдонимом Shadow Brokers. Они утверждали, что получили доступ к якобы разработанным АНБ программам. ПО, согласно заверениям Shadow Brokers, нацелено на взлом компьютеров, работающих под управлением операционной системы (ОС) Windows производства Microsoft. С помощью них любой пользователь, обладающий достаточными техническими знаниями, может нанести ущерб миллионам пользователей этой ОС, утверждают хакеры. Программы также позволяют взламывать межсетевые экраны и похищать электронные данные.

Электронная система Регионального суда бразильского штата Сан-Паулу была выведена из строя в результате кибератаки. Об этом сообщила в пятницу на своем сайте газета Folha di Sao Paolo.

По информации издания, сотрудники суда получили от специалистов рекомендацию немедленно выключить свои компьютеры. В 14:45 по местному времени (20:45 мск) сайт учреждения не функционировал.

Он пояснил, что атака происходила через известную сетевую уязвимость Microsoft Security Bulletin MS17-010, после чего на зараженную систему устанавливался набор скриптов, используя который злоумышленники запускали программу-шифровальщик.

По его словам, для снижения рисков заражения компаниям рекомендуется установить специальный патч от Microsoft, убедиться в том, что включены защитные решения на всех узлах сети, а также запустить сканирование критических областей в защитном решении.

Бывший сотрудник Агентства национальной безопасности (АНБ) США Эдвард Сноуден, скрывающийся от американских властей, отметил у себя в твиттере, что из-за разработанных АНБ инструментов теперь страдают пациенты клиник. (а страдают сейчас, как нам известно, не только они)

Хакеры, атаковавшие в пятницу медицинские учреждения Великобритании, а также испанскую телекоммуникационную компани Telefónica, использовали модифицированную вредоносную программу Агентства национальной безопасности (АНБ) США, пишет издание Financial Times со ссылкой на аналитиков в области кибербезопасности.

Программа, разработанная АНБ позволяет вирусу распространиться через протоколы обмена файлами, которые установлены на компьютерах многих организаций.

С этой оценкой согласны несколько чиновников в органах безопасности западных стран, отмечает газета.

По данным влиятельной группы экспертов по кибербезопасности MalwareHunterTeam, больше всех в результате атаки вируса пострадали серверы на территории России и Тайваня.

Под сильным ударом оказались также компьютерные системы Великобритании, Испании, Италии, Германии, Португалии, Турции, Украины, Казахстана, Индонезии, Вьетнама, Японии и Филиппин.

Как вы знаете, сейчас идет массовая атака на компьютеры по всему миру. Если вы работаете на Windows — вы находитесь в потенциальной группе риска. Но не паникуйте и не пытайтесь перезагрузить компьютер! Лучше сохраните важные данные на внешний диск или в облако, пока все работает. И идите отдыхать. Если потом обнаружится, что ваш компьютер все-таки заражен, вы просто переустановите систему и восстановите данные из бэкапа.

Компьютеры МВД атаковал вирус-шифровальщик, рассказал RNS основатель и глава Group IB (это международная компания, специализирующаяся на предотвращении и расследовании преступлений с использованием высоких технологий) Илья Сачков. Компания получила образец вируса и проводит его исследование.

Представитель Следственного комитета РФ Светлана Петренко опровергла информацию об атаках хакеров на внутренние сети СК РФ.

МВД России также не зафиксировало фактов хакерских атак на компьютерную систему ведомства, она работает в штатном режиме, сообщил ТАСС источник в полиции.

Официальным комментарием от пресс-центра МВД России ТАСС в настоящее время не располагает.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Сообщается, что как минимум на три кошелька хакеров уже перевели более двух с половиной тысяч фунтов (британских), это почти 190 тысяч рублей.

Сколько всего кошельков предлагается взломанным пользователям для переводов и сколько всего туда уже перевели денег, понять пока невозможно.

Для интересующихся: внутренняя компьютерная сеть СК работает в штатном режиме. Случаев глобального заражения вирусами не имеется.

(аналогичные сообщения появились и от других региональных управлений МВД)

Сегодня в 20:31 О хакерской атаке также сообщил крупнейший провайдер телекоммуникационных услуг в Португалии Portugal Telecom.

На Федеральную информационную систему регистрации (ФИСМ) МРЭО по всей России идет хакерская атака. Из-за этого подразделениях Петербурга и Ленобласти спешно отключают компьютеры, сообщили в полицейском главке.

О ранней версии этого вируса стало известно еще в феврале 2017 года. Он работает только на операционной системе Windows. Как пишет Motherboard, уязвимость, которую использует вирус, похожа на ту, что использовалась Агентством национальной безопасности США. За последнее время хакеры опубликовали несколько готовых инструментов АНБ для использования таких уязвимостей — похоже, другие хакеры ими воспользовались для создания вируса-вымогателя.

Microsoft закрыла уязвимость, которую использует вирус, в марте. На сайте производителя Windows опубликовано сообщение с призывом обновиться. Все, кто оказался заражен, по всей видимости, не обновились.

А вот так выглядят некоторые рабочие столы.

Вот так выглядят зараженные файлы.

Сотрудник Avast Якуб Кроустек сообщает, что антивирус Avast зафиксировал уже 57 тысяч заражений по всему миру.

Примерно два часа назад он сообщал про 36 тысяч.

«Некоторые компании советуют своим пользователям выключить свои компьютеры и ждать дальшейших инструкций.

Сконтактировавшись с бывшими коллегами я был удивлен похожими исторями.

Что касается меня, сегодня я подготавливал несколько новых образов Windows для нашей облачной системы, среди них был Windows Server 2008 R2.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Вот что появилось на экранах всех рабочих компьютеров Мегафон Ритейл @eldarmurtazin pic.twitter.com/pQsMRMe6zg

По словам источников, это была такая же атака, как и на больницы Великобритании, о которой сообщалось ранее 12 мая, — зараженные компьютеры оказались заблокированы, на них появились сообщения с требованием выкупа. Отбита ли атака или нет, пока не сообщается.

Румынская служба информации (РСИ — госбезопасность) сообщила в пятницу, что отразила попытку кибернетической атаки против румынского правительственного учреждения.

Местные СМИ уточняют, что в МИД Румынии было получено электронное письмо с вложением, содержавшим шпионскую программу, которая устанавливалась на компьютере получателя при открытии вложения.

Читайте также: