Как премахнет redl вирус

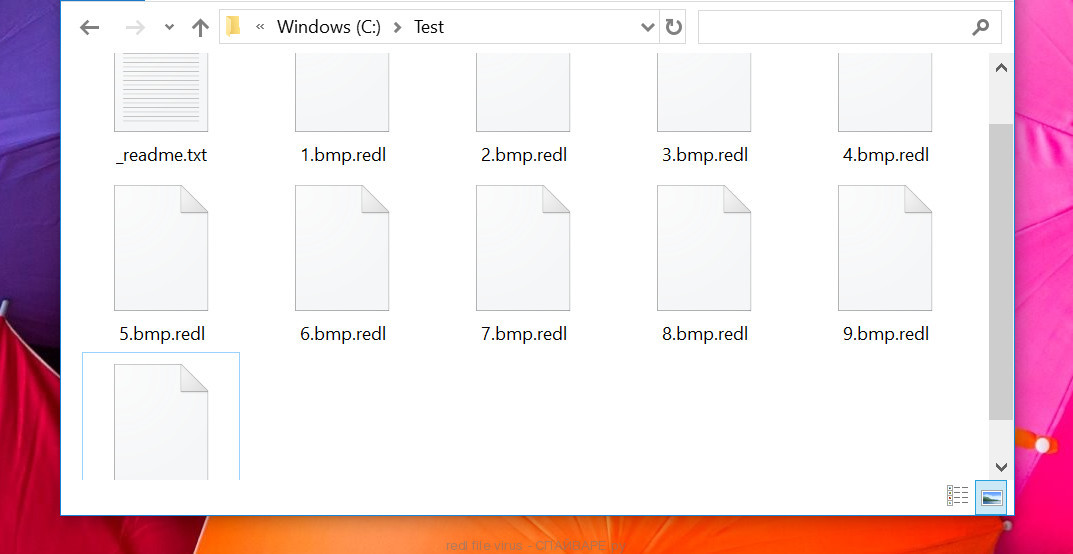

Если ваши документы, фотографии и другие файлы перестали открываться, в конце их имени добавилось .redl, то ваш компьютер заражён вирусом шифровальщиком. При попадании на компьютер, эта вредоносная программа шифрует все персональные файлы, используя очень сильную гибридную систему шифрования. После того как файл зашифрован, в конце его имени добавляется расширение ‘.redl’. Подобно другим аналогичным вирусам, цель Redl заставить пользователей купить программу и ключ, необходимые для расшифровки файлов, которые были зашифрованы.

Что такое вирус-шифровальщик Redl

Redl это это вредоносная программа, которая относится к группе вирусов-шифровальщиков. Этот вирус может поражать практически все современные версии операционных систем семейства Windows, включая Windows XP, Windows Vista, Windows 7, Windows 8, Windows 10. Этот вирус использует гибридный режим шифрования и длинный RSA ключ, что практически исключает возможность подбора ключа для самостоятельной расшифровки файлов.

Вирус-шифровальщик Redl обычно распространяется посредством взломанных программ, генераторов ключей, активаторов и рекламного ПО. Когда пользователь запускает такую программу, то происходит заражение компьютера вирусом-шифровальщиком.

Redl использует системные каталоги для хранения собственных файлов. Чтобы запускаться автоматически при каждом запуске ОС, шифровальщик создает запись в разделе реестра Windows, который определяет список программ стартующих при включении или перезагрузке компьютера.

Чтобы определить какой ключ использовать для шифрования, Redl вирус пытается установить сетевое соединение со своим командным сервером. На сервер вирус передает информацию о зараженном компьютере, а с него получает ключ шифрования. Кроме того командный сервер может передать вирусу дополнительные команды и модули, которые будут выполнены на компьютере жертвы.

Если обмен данными с командным сервером прошел успешно, то вирус использует полученный ключ шифрования (online key). Этот ключ уникален для каждого зараженного компьютера. Если Redl не смог установить соединение со своим сервером, то для шифрования файлов будет использоваться фиксированный ключ (offline key). Это ключ одинаков для всех зараженных компьютеров. Более того, этот ключ может быть определен, что дает надежду жертвам вируса, в некоторых случаях, расшифровать пораженные вирусом файлы.

Redl вирус может зашифровать все файлы на компьютере жертве, в независимости от того где они находятся. Файлы находящиеся на внутренних дисках компьютера, подключенных внешних устройствах и облачных хранилищах могут быть зашифрованы. Для вируса не важен тип файла и его содержимое, любой файл может быть зашифрован. Единственное, вирус не зашифровывает файлы находящиеся в системных каталогах Windows, а так же файлы с именем _readme.txt.

To get this software you need write on our e-mail:

helprestore@firemail.cc

Reserve e-mail address to contact us:

datarestore@iran.ir

Авторы вируса сообщают что файлы жертвы зашифрованы и единственный способ их расшифровать это купить ключ и расшифровщик, то есть заплатить выкуп. Злоумышленники требуют 980 долларов, если жертва согласна оплатить выкуп в течении 72 часов, то размер выкупа снижается до 490 долларов. Преступники предлагают расшифровать один файл бесплатно и таким образом подтвердить возможно того, что жертва может вернуть все свои файлы. Конечно успешная расшифровка одного файла не дает гарантии того, что после полной оплаты выкупа, жертва получит ключ и дешифратор.

Краткое описание

| Type | Вирус-вымогатель, Вирус-шифровальщик, Ransomware |

| Название | Redl, Redl вирус |

| Расширение зашифрованных файлов | .redl |

| Размер выкупа | $980/$490 |

| Контактные данные авторов вируса | helprestore@firemail.cc, datarestore@iran.ir |

| Способ распространения | Кряки, рекламное ПО, торренты, генераторы ключей, активарторы платных программ |

| Как удалить Redl | Инструкция по удалению Redl вируса |

| Как расшифровать .redl файлы | Бесплатный Redl расшифровщик |

Определить заражён компьютер или нет вирусом Redl довольно легко. Обратите внимание на то, что все ваши персональные файлы, таких как документы, фотографии, музыка и т.д. нормально открываются в соответствующих программах. Если, например при открытии документа, Windows сообщает о том, что файл неизвестного типа, то вероятнее всего документ зашифрован, а компьютер заражён. Конечно же, наличие файлов с расширением .redl и файлов с именем _readme.txt, так же является 100% признаком заражения.

Как удалить вирус-шифровальщик Redl

Перед тем как приступить к этому, вам необходимо знать, что приступая к удалению вируса и попытке самостоятельного восстановления файлов, вы блокируете возможность расшифровать файлы заплатив авторам вируса запрошенную ими сумму.

Kaspersky Virus Removal Tool и Malwarebytes Anti-malware могут обнаруживать разные типы активных вирусов-шифровальщиков и легко удалят их с компьютера, НО они не могут восстановить зашифрованные файлы.

Скачайте программу Kaspersky Virus Removal Tool используя нижеследующую ссылку.

После окончания загрузки запустите скачанный файл.

Кликните по кнопке Начать проверку для запуска сканирования вашего компьютера на наличие вируса-шифровальщика.

Дождитесь окончания этого процесса и удалите найденных зловредов.

Скачайте программу Malwarebytes Anti-malware со страницы, ссылка на которую находится ниже.

После окончания загрузки запустите скачанный файл.

Кликните по кнопке Далее и следуйте указаниям программы. После окончания установки вы увидите основной экран программы.

Автоматически запуститься процедура обновления программы. Когда она закончиться нажмите кнопку Запустить проверку. Malwarebytes Anti-malware начнёт проверку вашего компьютера.

Сразу после окончания проверки компьютера программа Malwarebytes Anti-malware откроет список найденных компонентов вируса-шифровальщика.

Кликните по кнопке Удалить выбранное для очистки вашего компьютера. Во время удаления вредоносных программ, Malwarebytes Anti-malware может потребовать перезагрузить компьютер для продолжения процесса. Подтвердите это, выбрав Да.

После того как компьютер запуститься снова, Malwarebytes Anti-malware автоматически продолжит процесс лечения.

Как расшифровать .redl файлы?

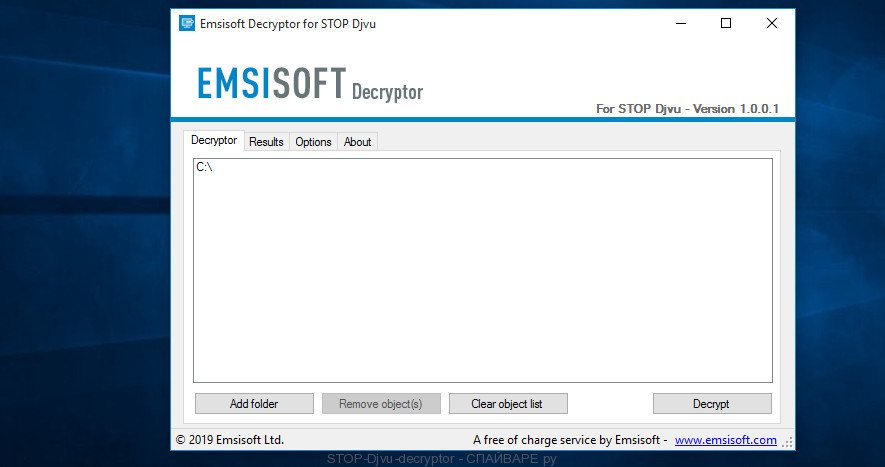

Все файлы с расширением .redl — зашифрованы. Если вы обнаружили такие файлы на своем компьютере, то не нужно паниковать! К счастью, существует бесплатный расшифровщик, который в некоторых случаях может расшифровать .Redl файлы. Даже если эта программа вам не поможет, то есть еще несколько не сложных способов, которые могут помочь восстановить содержимое зашифрованных файлов. Для расшифровки .redl файлов вам необходимо использовать программу, которая называется STOP (djvu) decryptor.

К сожалению STOP (djvu) decryptor может расшифровать .redl файлы, только если они были зашифрованны с использованием так называемых OFFLINE ключей, которые были определены компанией EmsiSoft. OFFLINE ключи — это ключи шифрования, которые вирус использует в случаях, когда компьютер, который был заражен, не имеет подключения к Интернету, или сервер злоумышленников был не доступен для соединения. Если STOP (Djvu) расшифровщик пропускает зашифрованные файлы, не расшифровывая их, то у вас всё равно остается шанс восстановить содержимое ваших файлов. Для этого используйте шаги, которые приведены ниже.

Как восстановить файлы зашифрованные вирусом Redl

Не смотря на то, что расшифровать .redl файлы без ключа невозможно, у вас есть возможность восстановить ваши файлы. Ниже в этой статье мы приведем несколько способов, пожалуйста попробуйте их. Возможно один из них позволит вам полностью восстановить .redl файлы, а точнее вернуть их в исходное состояние, к тому состоянию, которое было до их зашифровывания.

На этом этапе хочу подчеркнуть, перед тем как восстанавливать файлы, вам необходимо обязательно проверить ваш компьютер на наличие вирусов, найти и удалить вредоносное ПО, которое зашифровало ваши файлы. Единственная возможность пропустить этот шаг — это достать диск с зашифрованными файлами и подключить его к другому компьютеру, после чего использовать его для восстановления ваших файлов. Внимание, используя диск на другом компьютере, есть небольшая вероятность того, что вы случайно заразите тот компьютер этим вирусом.

Скачайте программу используя ссылку, которую вы можете найти ниже. Мы рекомендуем вам сохранить скачанный файл на ваш Рабочий стол, так вы легко найдете его после того, как загрузка будет завершена.

Когда загрузка программы завершится, вы увидите файл с именем ShadowExplorer-0.9-portable.zip. Утилита находится в архиве, поэтому вам нужно перед запуском программы, распаковать архив. Правой клавишей мыши кликните по этому файлу и выберите пункт называющийся Извлечь все. Теперь откройте папку ShadowExplorerPortable.

В списке файлов найдите программу ShadowExplorerPortable и запустите её. Перед вами откроется главное окно программы, как на ниже следующем примере.

Главное окно делиться на две части — левую и правую, которые соответсвенно обозначены цифрами 1 и 2. В левой части окна выберите диск на котором находятся зашифрованные файл и дату, ближайшую к моменту, когда вирус атаковал ваш компьютер, зашифровал файлы и изменил их расширение на .redl. В правой части окна выберите файл, который хотите восстановить, после чего кликните правой клавишей мыши по нему.

Перед вами откроется небольшое всплывающее меню, в нем выберите пункт Export. В следующем окне выберите каталог, куда будут сохраннны восстановленные файлы.

Что ещё хочется сказать о процессе восстановления зашифрованных файлов с помощью программы ShadowExplorer. К сожалению, очень часто вирусы отключают функцию Windows Previous Versions, и удаляют все сохраненные копии файлов. Поэтому, после запуска программы, вы можете столкнуться с тем, что восстановить файлы невозможно. В этом случае используйте другой способ восстановления зашифрованных .redl файлов, который приведен ниже.

Ещё одним из способов восстановления зашифрованных .redl файлов является возможность использования утилит предназначенных для поиска и восстановления случайно удаленных и потерянных данных. Мы рекомендуем вам использовать бесплатную программу PhotoRec. Она является одной из самых лучших, и уже неоднократно помогала читателям нашего сайта восстановить зашифрованные файлы в казалось бы абсолютно безвыходной ситуации.

Перед тем как использовать программу, вам необходимо скачать её. Используйте ссылку, которая размещена ниже.

Когда вы скачаете файл, то в папке где вы сохранили его вы увидите файл с именем testdisk-7.0.win_.zip. Программа PhotoRec находится в архиве, поэтому перед использованием, её необходимо разархивировать. Кликните правой клавишей мыши по файлу и выберите пункт, который называется Извлечь все. Откройте папку с названием testdisk-7.0, вы увидите список файлов, похожий на тот, что приведен ниже.

В содержимом открывшегося каталога найдите файл с именем QPhotoRec_Win и запустите его. Вам будет показано окно аналогичное тому, что приведено на ниже следующем рисунке. Это главное окно программы.

Здесь вам нужно выбрать физический диск и раздел диска (имя диска), где находятся зашифрованные файлы. Обратите внимание, что в разделе ‘File System Type’, должен быть выбран пункт Fat/NTFS. Затем выберите папку, куда будут записываться восстановленные файлы. Мы рекомендуем использовать раздел или диск, который не содержит зашифрованных файлов. Лучше использовать внешний носитель. Это очень важно. Так как программа восстанавливает файлы, которые были удалены ОС, то если вы будет их восстанавливать на тот же диск, на котором вы их пытаетесь найти, то может произойти ситуация, когда ОС, просто физически перезапишет их, и восстановить такие файлы больше не удастся.

Далее, в нижней части окна, нажмите кнопку File Formats.

Откроется небольшое окно, в котором перечислены типы файлов, которые программа может находить и восстанавливать. Оставьте выделенными только те типы файлов, которые вам нужно восстановить. Например, если нужно восстановить картинки формата jpg, то выберите тип файлов jpg. Определившись с тем, какие файлы восстанавливать, нажмите кнопку ОК.

Выполнив шаги перечисленные выше, вы сделали все настройки, необходимые для поиска и восстановления зашифрованных файлов. Осталось только кликнуть по кнопке Search. Процесс поиска и восстановления файлов может длиться очень долго, обязательно не выключайте компьютер и не перезагружайте его. В ходе этого процесса, программа будет показывать текущее место поиска (сектор диска), сколько и каких файлов было найдено и восстановлено.

Когда процесс восстановления файлов будет завершен, нажмите кнопку Quit. После чего откройте каталог, который вы ранее выбрали как место куда будут записаны восстановленные файлы.

Здесь вы увидите один или несколько каталогов с именем recup_dir (recup_dir.1, recup_dir.2, recup_dir.3 и тд). Проверьте эти каталоги, чтобы найти нужные вам файлы. Имя файла может быть не восстановлено, поэтому чтобы найти нужное вам, используйте сортировку файлов, а так же стандартный поиск ОС по содержимому файлов.

Несколько финальных слов

Выполнив эту инструкцию ваш компьютер будет очищен от вируса-шифровальщика Redl. Если у вас появились вопросы или вам необходима помощь, то обращайтесь на наш форум.

Моё имя Валерий. Я сертифицированный специалист в области компьютерной безопасности, выявления источников угроз в ИТ инфраструктуре и анализе рисков с опытом работы более 15 лет. Рад поделиться с вами своими знаниями и опытом.

Оставить комментарий Отменить ввод комментария

Добро пожаловать

На нашем сайте размещены инструкции и программы, которые помогут вам абсолютно бесплатно и самостоятельно удалить навязчивую рекламу, вирусы и трояны.

Как закончился MERS, SARS и испанский грипп?

Пандемия — это эпидемия, которая охватывает не один континент. В истории человечества пандемий, как и эпидемий, случалось много. Их происхождение могло быть бактериальным, как, например, в случае средневековой чумы, или вирусным, как в случае коронавируса, который сейчас вызвал пандемию заболевания COVID-19. Теперь из-за него мы все сидим дома, а на улицу выходим только в масках. Когда закончатся эти меры против пандемии? Сказать трудно. Но кое-что могло бы нас утешить: пандемии и эпидемии не длятся бесконечно.

Испанский грипп: внезапный конец

Стоп распространению вирусов

Факторов, благодаря которым закончились эпидемии и пандемии, может быть несколько, и они могут переплетаться. Первый фактор — противоэпидемиологические меры. Вирусу нужен носитель, ведь без него он не может воспроизводиться. Если мы препятствуем передаче вируса от человека к человеку, его распространение снижается и эпидемия идет на спад. Или появляется вакцина, разработать которую в случае COVID-19 ученые стараются изо всех сил и как можно скорее. Второй фактор заключается в том, что даже в случае самых серьезных заболеваний большая часть населения справляется с ними благодаря своей иммунной системе. Переболев, люди приобретают иммунитет благодаря антителам в крови, которые защищают их от очередного заражения. Таким образом, носителей вируса становится все меньше.

Возможный плюс — мутация вирусов

Наконец, третий фактор — изменения в самом вирусе, то есть мутации его генов. Вирусные нуклеиновые кислоты прекрасно мутируют. Теоретически, конечно, есть вероятность, что мутация приведет к чему-то еще более страшному, но на практике такое случается нечасто. Напротив, со временем появляются новые штаммы вируса все менее опасные для своих носителей. Это логично, так как именно у тех штаммов вируса, которые не убивают своего носителя, есть больше шансов на то, чтобы распространяться дальше среди людей. Так что давайте держаться. Какой бы страшной ни была история пандемий и эпидемий, в их конце вирус, как правило, просто исчезает. Или не исчезает, но вызывает лишь легкие заболевания и становится одним из пусть и неприятных, но вполне рядовых сезонных вирусов.

Материалы ИноСМИ содержат оценки исключительно зарубежных СМИ и не отражают позицию редакции ИноСМИ.

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

![]()

- Популярное

- Обсуждаемое

При полном или частичном использовании материалов ссылка на ИноСМИ.Ru обязательна (в интернете — гиперссылка).

Произошла ошибка. Пожалуйста, повторите попытку позже.

Факт регистрации пользователя на сайтах РИА Новости обозначает его согласие с данными правилами.

Пользователь обязуется своими действиями не нарушать действующее законодательство Российской Федерации.

Пользователь обязуется высказываться уважительно по отношению к другим участникам дискуссии, читателям и лицам, фигурирующим в материалах.

Публикуются комментарии только на русском языке.

Комментарии пользователей размещаются без предварительного редактирования.

Комментарий пользователя может быть подвергнут редактированию или заблокирован в процессе размещения, если он:

В случае трехкратного нарушения правил комментирования пользователи будут переводиться в группу предварительного редактирования сроком на одну неделю.

При многократном нарушении правил комментирования возможность пользователя оставлять комментарии может быть заблокирована.

Пожалуйста, пишите грамотно – комментарии, в которых проявляется неуважение к русскому языку, намеренное пренебрежение его правилами и нормами, могут блокироваться вне зависимости от содержания.

Продолжаю печально известную рубрику на своем сайте очередной историей, в которой я сам оказался пострадавшим. Я расскажу о вирусе-вымогателе шифровальщике Crusis (Dharma), который зашифровал все файлы на сетевом диске и поставил им расширение .combo. Поработал он не только над локальными файлами, как бывает чаще всего, но и над сетевыми.

Введение

История будет от первого лица, так как пострадали от шифровальщика данные и инфраструктура, которой я управлял. Как не прискорбно в этом признаваться, но частично я сам виноват в том, что произошло, хотя знаком с шифровальщиками очень давно. В свое оправдание скажу, что данные потеряны не были, все было быстро восстановлено и расследовано по горячим следам. Но обо всем по порядку.

Нескучное утро началась с того, что в 9:15 системный администратор с одного удаленного объекта позвонил и сказал, что в сети шифровальщик, уже зашифрованы данные на сетевых дисках. Холодок пробежал по коже :) Он начал своими силами проверять источник заражения, а я своими. Конечно же, я сразу пошел на сервер, отключил сетевые диски и стал смотреть лог обращений к данным. Сетевые диски настроены на samba, обязательно включено логирование файловых операций. По логу сразу увидел источник заражения, учетную запись, от которой работал шифровальщик, и время начала шифрования.

Описание вируса шифровальщика Crusis (Dharma)

Дальше началось расследование. Зашифрованные файлы получили расширение .combo. Их было очень много. Шифровальщик начал работать поздно вечером, примерно в 23 часа. Повезло — бэкап пострадавших дисков как раз был завершен к этому времени. Данные потеряны не были вообще, так как успели забэкапиться в конце рабочего дня. Я сразу же начал восстановление из бэкапа, который лежит на отдельном сервере без доступа по smb.

За ночь вирус успел зашифровать примерно 400 Гб данных на сетевых дисках. Банальное удаление всех зашифрованных файлов с расширением combo заняло продолжительное время. Я сначала хотел удалить их все разом, но когда только подсчет этих файлов длился уже 15 минут, я понял, что дело бесполезное в данный момент времени. Вместо этого стал накатывать актуальные данные, а почистил диски от зашифрованных файлов уже после.

После того, как запустил восстановление зашифрованных файлов, появилось время спокойно разобраться в ситуации и повнимательнее посмотреть на вирус-шифровальщик Crusis (Dharma). Тут меня ждали сюрпризы и удивления. Источником заражения стала виртуальная машина с Windows 7 с проброшенным rdp портом через резервный канал. Порт был не стандартный — 33333. Думаю, это была основная ошибка, использовать такой порт. Он хоть и не стандартный, но очень популярный. Конечно, лучше вообще не пробрасывать rdp, но в данном случае это было действительно необходимо. К слову, сейчас, вместо этой виртуалки, используется тоже виртуальная машина с CentOS 7, у нее в докере запущен контейнер с xfce и браузером. Ну и доступов у этой виртуалки никуда нет, только куда нужно.

Что пугает во всей этой истории. Виртуальная машина была с обновлениями. Шифровальщик начал работу в конце августа. Когда было сделано заражение машины, точно уже не установить. Вирус много чего подтер в самой виртуалке. Обновления на эту систему ставились в мае. То есть каких-то старых открытых дырок на ней быть не должно. Я теперь вообще не знаю, как оставлять rdp порт доступным из интернета. Слишком много кейсов, где это действительно нужно. Например, терминальный сервер на арендованном железе. Не будешь же к каждому серверу арендовать еще и шлюз для vpn.

Теперь ближе к делу и самому шифровальщику. У виртуальной машины был отключен сетевой интерфейс, после этого запустил ее. Меня встретила стандартная табличка, какую я уже много раз видел у других шифровальщиков.

На рабочем столе были 2 текстовых файла с именами FILES ENCRYPTED.TXT следующего содержания:

Любопытно, что изменились права на директорию Рабочий стол. У пользователя не было прав на запись. Видимо, вирус сделал это, чтобы пользователь случайно не удалил информацию в текстовых файлах с рабочего стола. Там же на рабочем столе была директория troy, в которой был сам вирус — файл l20VHC_playload.exe.

Как вирус вымогатель Crusis (Dharma) шифрует файлы

Спокойно во всем разобравшись и почитав похожие обращения на тему шифровальщиков в интернете, я узнал, что словил разновидность известного вируса-шифровальщика Crusis (Dharma). Касперский его детектит как Trojan-Ransom.Win32.Crusis.to. Он ставит разные расширения к файлам, в том числе и .combo. У меня список файлов выглядел примерно вот так:

- Ванино.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Петропавловск-Камчатский.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Хороль.docx.id-24EE2FBC.[supportdata@cock.li].combo

- Якутск.docx.id-24EE2FBC.[supportdata@cock.li].combo

Расскажу еще некоторые подробности о том, как шифровальщик поработал. Я не упомянул важную вещь. Данный компьютер был в домене. Шифрование файлов было выполнено от доменного пользователя. Вот тут возникает вопрос, откуда вирус его взял. На логах контроллеров доменов я не увидел информации и подборе пароля пользователя. Не было массы неудачных авторизаций. Либо использовалась какая-то уязвимость, либо я не знаю, что и думать. Использована учетная запись, которая никогда не логинилась в данную систему. Была авторизация по rdp от учетной записи доменного пользователя, а затем шифрование. На самой системе тоже не было видно следов перебора пользователей и паролей. Практически сразу был логин по rdp доменной учеткой. Нужно было подобрать, как минимум, не только пароль, но и имя.

К сожалению, на учетной записи был пароль 123456. Это была единственная учетная запись с таким паролем, которую пропустили админы на местах. Человеческий фактор. Это был руководитель и по какой-то причине целая череда системных администраторов знали про этот пароль, но не меняли его. Очевидно, в этом причина использования именно этой учетной записи. Но тем не менее, остается неизвестен механизм получения даже такого простого пароля и имени пользователя.

Зараженную шифровальщиком виртуальную машину я выключил и удалил, предварительно забрав образ диска. Из образа забрал сам вирус, чтобы посмотреть на его работу. Дальнейший рассказ будет уже на основе запуска вируса в виртуальной машине.

Еще небольшая подробность. Вирус просканировал всю локальную сеть и попутно зашифровал информацию на тех компьютерах, где были какие-то расшаренные папки с доступом для всех. Я первый раз видел такую модификацию шифровальщика. Это действительно страшная вещь. Такой вирус может просто парализовать работу всей организации. Допустим, по какой-то причине, у вас был доступ по сети к самим бэкапам. Или использовали какой-то ненадежный пароль для учетной записи. Может так получиться, что будет зашифровано все — и данные, и архивные копии. Я вообще теперь подумываю о хранении бэкапов не только в изолированной сетевой среде, но вообще на выключенном оборудовании, которое запускается только для того, чтобы сделать бэкап.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Где скачать дешифратор Crusis (Dharma)

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

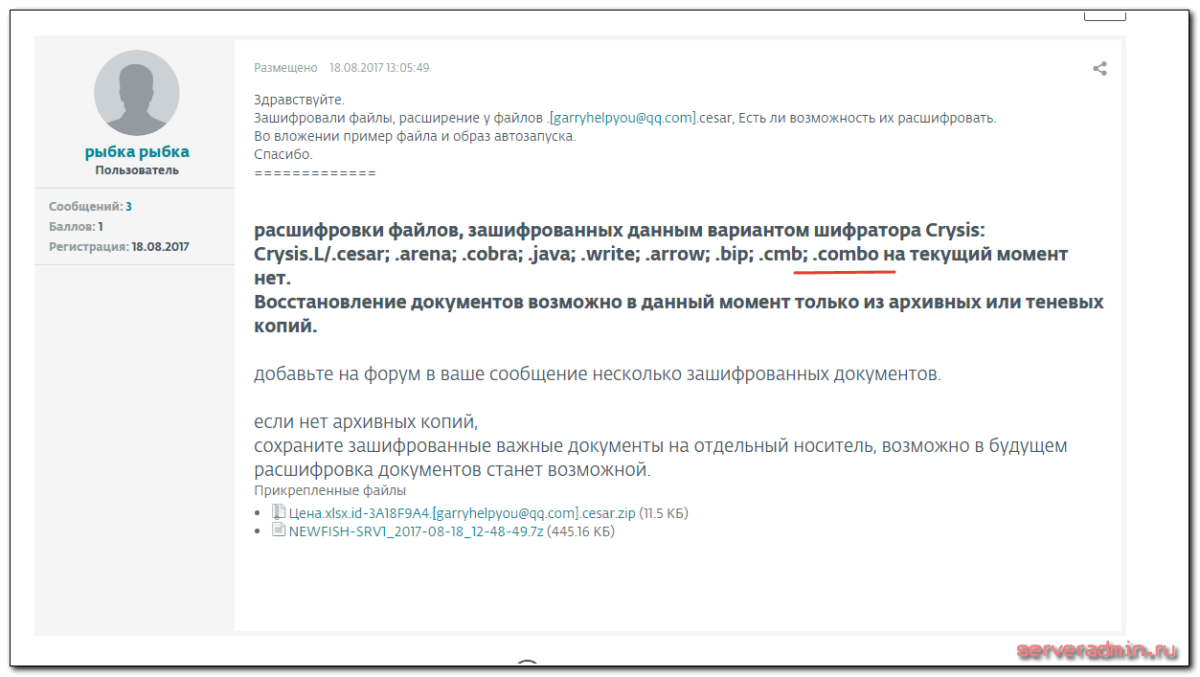

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос — как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Куда обратиться за гарантированной расшифровкой

- Специалист компании подъезжает к вам в офис или на дом, и подписывает с вами договор, в котором фиксирует стоимость работ.

- Запускает дешифратор у себя на компьютере и расшифровывает некоторые файлы.

- Вы убеждаетесь в том, что все файлы открываются, и подписываете акт сдачи/приемки выполненных работ, получаете дешифратор.

- Расшифровываете свои файлы и оформляете остальные документы.

Вы ничем не рискуете. Оплата только после демонстрации работы дешифратора. Просьба написать отзыв об опыте взаимодействия с этой компанией.

Методы защиты от вируса-шифровальщика

Я не буду перечислять очевидные вещи на тему запуска неизвестных программ из интернета и открытие вложений в почте. Это сейчас все и так знают. К тому же я об этом писал много раз в своих статья в разделе про вирусы. Обращу внимание на бэкапы. Они должны не просто быть, а быть недоступны извне. Если это какой-то сетевой диск, то доступ к нему должен быть у отдельной учетной записи со стойким паролем.

Если бэкапите личные файлы на флешку или внешний диск, не держите их постоянно подключенными к системе. После создания архивных копий, отключайте устройства от компьютера. Идеальным я вижу бэкап на отдельное устройство, которое включается только чтобы сделать бэкап, а потом снова отключается физически от сети отключением сетевого провода или просто завершением работы.

Резервные копии должны быть инкрементными. Это нужно для того, чтобы избежать ситуации, когда шифровальщик зашифровал все данные, а вы этого не заметили. Было выполнено резервное копирование, которое заменило старые файлы новыми, но уже зашифрованными. В итоге архив у вас есть, но толку от него никакого нет. Нужно иметь глубину архива хотя бы в несколько дней. Я думаю, в будущем появятся, если еще не появились, шифровальщики, которые будут незаметно шифровать часть данных и ждать какое-то время, не показывая себя. Сделано это будет в расчете на то, что зашифрованные файлы попадут в архивы и там со временем заменять настоящие файлы.

Это будет тяжелое время для корпоративного сектора. Я выше уже привел пример с форума eset, где зашифровали сетевые диски с 20Тб данных. А теперь представьте, что у вас такой сетевой диск, но зашифровано только 500G данных в каталогах, к которым не обращаются постоянно. Проходит пару недель, никто не замечает зашифрованных файлов, потому что они лежат в архивных каталогах, и с ними постоянно не работают. Но в конце отчетного периода данные нужны. Туда заходят и видят, что все зашифровано. Обращаются в архив, а там глубина хранения, допустим, 7 дней. И на этом все, данные пропали.

Тут нужен отдельный внимательный подход к архивам. Нужно программное обеспечения и ресурсы для долгосрочного хранения данных.

Видео c расшифровкой и восстановлением файлов

Здесь пример похожей модификации вируса, но видео полностью актуально и для combo.

Читайте также: