Как проверить javascript на вирусы

чт, 11/21/2019 - 12:00

Я администрирую сайты с 2012 года. Специализируюсь на безопасности: удаляю вредоносные скрипты, устраняю уязвимости. Лечил как небольшие блоги, так и крупные интернет-магазины. Сегодня поделюсь инструментами, с помощью которых проверяю сайт на вирусы и удаляю их.

Эта статья не для новичков: понадобится знание основ HTML, PHP и JS, а также умение работать в консоли.

Что такое вирусы и как они попадают на сайт

Вирус — это вредоносный код. Он меняет внешний вид сайта, размещает рекламу, отправляет посетителей на другой сайт, даёт мошенникам доступ к сайту, использует ресурсы хостинга для майнинга или других вычислений.

На сайте вирус, если:

- На страницах появился контент, который владелец не добавлял.

- Сайт стал работать медленнее.

- При переходе на него пользователи видят другой ресурс.

- Упала посещаемость из поиска.

- На хостинге появились новые папки.

Вирусы попадают на сайт через уязвимый код или расширения, вследствие неправильных настроек хостинга, атаки с подбором пароля, заражения хостинга или компьютера.

Когда на сайт попадают вирусы, репутация владельца, трафик из поиска и доходы с сайта оказываются под угрозой. Чтобы вылечить сайт от вируса, сначала надо убедиться в заражении, а потом найти и удалить вредоносный код. После этого — защитить проект от будущих атак. Ниже расскажу о каждом этапе.

Убедиться в заражении

Если есть подозрение на вирус, но уверенности нет, надо убедиться в заражении. Для этого я проверяю сайт через онлайн-сканеры, а также в нескольких браузерах и поисковиках.

Онлайн-сканеры помогают быстро найти вредоносный код, но я никогда не полагаюсь только на них: не все вирусы можно найти автоматически. Вот несколько сервисов:

Один из признаков заражения — редирект. Это когда при переходе на ваш сайт пользователи видят другой ресурс. Заражённый сайт с компьютера может открываться нормально, а с телефона посетителей будет перекидывать на фишинговую страницу или страницу с мобильными подписками. Или наоборот.

Поэтому нужно проверять поведение сайта в разных браузерах, операционных системах и мобильных устройствах.

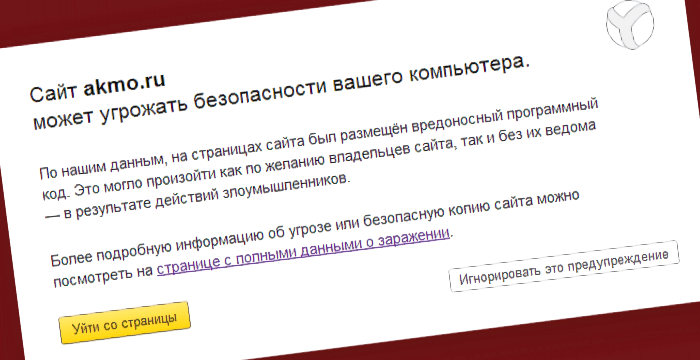

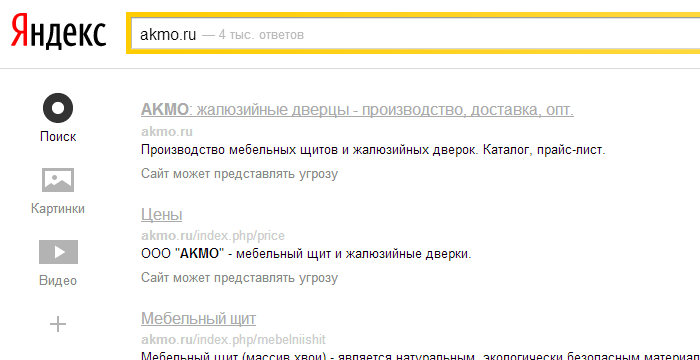

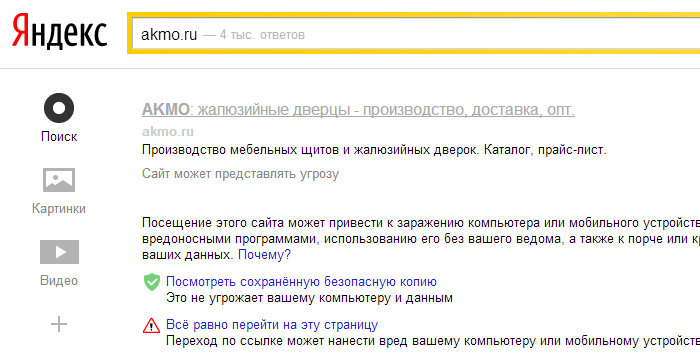

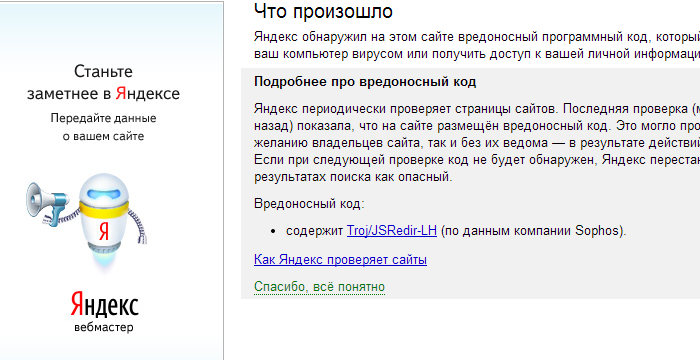

Поисковые системы автоматически проверяют сайты на вирусы. Заражённые ресурсы они помечают серым цветом и подписью с предупреждением.

Чтобы проверить свой сайт, введите адрес в поисковую строку Яндекса или Google. Если увидите предупреждение, значит, сайт заражён. Посмотрите вердикты и цепочки возможных заражений.

Способ не универсальный! Поисковые системы находят вредоносный код не сразу. Кроме того, вирус можно научить проверять источник запроса и прятаться от поисковиков. Если такой вирус увидит запрос из поисковой системы, скрипты не отработают — поисковая система не увидит подвоха.

Еще один вид вируса — дорвеи. Они встраивают на сайт свой контент.

Найти и удалить зловредов

Когда в заражении нет сомнений, вредоносный код надо найти и удалить. Основная проблема — найти. Я просматриваю файлы сайта вручную, а также использую консоль.

Вредоносные скрипты часто добавляют в исходный код сайта (в браузере нажите Сtrl+U). Проверьте его на наличие посторонних JS-скриптов, iframe-вставок и спам-ссылок. Если найдёте — удалите.

Проверьте все JS-скрипты, которые подключаются во время загрузки страницы, нет ли в них посторонних вставок. Обычно их прописывают в начале и в конце JS-скрипта.

Все посторонние вставки удалите.

Действительно, не всегда вредоносный скрипт — это отдельно подключенный файл, часто модифицируют один из существующих файлов. Если код обфусцирован, понять его не удастся. В таком случае стоит выяснить, в каком файле он находится.

Если это часть CMS, то надо проверить оригинальное содержимое такого файла, выгрузив архив с CMS такой же версии и сравнив содержимое этого файла.

Если файл самописный, т. е. не относится к компоненту CMS, то лучше обратиться к разработчику. Скорее всего он знает, что писал он, а что мог добавить зловред. В таком случае оригинальное содержимое можно заменить из бекапа.

Ростислав Воробьёв, сотрудник техподдержки ISPsystem

Если известно, когда взломали сайт, то вредоносный код можно найти по всем файлам, что были изменены с тех пор.

Например, взлом произошел несколько дней назад, тогда для вывода всех PHP-скриптов, которые были изменены за последние 7 дней, нужно использовать команду: find . –name '*.ph*' –mtime -7

После выполнения команды нужно проанализировать найденные PHP-скрипты на возможные вредоносные вставки.

Это действительно помогает уменьшить список подозреваемых PHP-файлов, которые могут содержать зловредов. Однако не всегда зловреды в PHP-файлах. Немного модифицировав .htaccess файл, можно создать файл с разрешением .jpg, в нём разместить PHP-код и веб-сервер будет исполнять его как обычный PHP, но с виду это будет картинка — пример реализации.

Ростислав Воробьёв

Директории upload/backup/log/image/tmp потенциально опасны, так как обычно они открыты на запись. В большинстве случаев именно в них заливают shell-скрипты, через которые потом заражают файлы сайта и базу данных. Такие директории нужно проверять на возможные вредоносные PHP-скрипты.

Например, каталог upload можно проверить командой: find /upload/ -type f -name '*.ph*'

Она покажет все PHP-файлы в каталоге upload.

После анализа заражённые файлы можно удалить вручную или командой: find /upload/ -name '*.php*' -exec rm '<>' \;

Откройте каталог сайта. Найдите файлы и папки с нестандартными именами и подозрительным содержимым, удалите их.

Ростислав Воробьёв

Все папки на хостинге нужно проверить на множественные php и html файлы в одной директории, сделать это можно командой:

find ./ -mindepth 2 -type f -name '*.php' | cut -d/ -f2 | sort | uniq -c | sort –nr

После выполнения команды на экране отобразится список каталогов и количество PHP-файлов в каждом из них. Если в каком-то каталоге будет подозрительно много файлов, проверьте их.

Быстро проверить сайт на вирусные скрипты можно командой:

find ./ -type f -name "*.php" -exec grep -i -H "wso shell\|Backdoor\|Shell\|base64_decode\|str_rot13\|gzuncompress\|gzinflate\|strrev\|killall\|navigator.userAgent.match\|mysql_safe\|UdpFlood\|40,101,115,110,98,114,105,110\|msg=@gzinflate\|sql2_safe\|NlOThmMjgyODM0NjkyODdiYT\|6POkiojiO7iY3ns1rn8\|var vst = String.fromCharCode\|c999sh\|request12.php\|auth_pass\|shell_exec\|FilesMan\|passthru\|system\|passwd\|mkdir\|chmod\|mkdir\|md5=\|e2aa4e\|file_get_contents\|eval\|stripslashes\|fsockopen\|pfsockopen\|base64_files" <> \;

Либо можно использовать grep без find.

grep -R -i -H -E "wso shell|Backdoor|Shell|base64_decode|str_rot13|gzuncompress|gzinflate|strrev|killall|navigator.userAgent.match|mysql_safe|UdpFlood|40,101,115,110,98,114,105,110|msg=@gzinflate|sql2_safe|NlOThmMjgyODM0NjkyODdiYT|6POkiojiO7iY3ns1rn8|var vst = String.fromCharCode|c999sh|request12.php|auth_pass|shell_exec|FilesMan|passthru|system|passwd|mkdir|chmod|md5=|e2aa4e|file_get_contents|eval|stripslashes|fsockopen|pfsockopen|base64_files" ./

Эти команды выполнят поиск вредоносного кода в файлах текущего каталога. Они ищут файлы рекурсивно, от того каталога, в котором запущены.

Совпадений будет много, большинство найденных файлов не будут зловредами, так как модули CMS тоже используют эти функции.

В любом случае, проанализируйте найденные PHP-скрипты на возможные вредоносные вставки. Перед удалением файла обязательно посмотрите его содержимое.

Часто во время взлома и заражения сайта вредоносный код добавляют в базу данных. Для быстрой проверки базы данных на вирусы нужно зайти в phpmyadmin и через поиск ввести по очереди запросы

В одной из предыдущих статей мы рассматривали как проверить WordPress сайт на вирусы. В этой же статье сосредоточимся в целом на сайтах, написанных с использования популярного языка программирования PHP, таких сайтов сейчас наибольшее количество в сети. Вы можете использовать онлайн сканеры, но они не дают нужной эффективности, потому что сканируют лишь несколько страниц и у них нет доступа к исходному коду, где больше вероятности найти вредоносный код. Поэтому мы остановимся на антивирусах, с помощью которых выполняется проверка сайта на вирусы локально.

Что мы будем использовать?

В этой статье я рассмотрю два решения, это AI-Bolit и Linux Malware Detect. Оба продукты полностью бесплатны и распространяются под свободной лицензией. Оба сканера ориентированы на работу именно в сфере веб для писка различных шелов, бекдоров и других признаков заражения в исходном коде. Антивирусы имеют собственную базу сигнатур, с помощью которой и выявляют угрозы. Также есть определенный уровень эвристического анализа, с помощью которого могут быть обнаружены еще неизвестные угрозы. Обе программы представляют из себя скрипты, которые нужно установить на ваш сервер. А теперь рассмотрим каждую из них более подробно.

Как проверить сайт на вирусы?

Начнем с более популярного сканера AI-Bolit и потом перейдем к более простому, но не менее надежному LMD.

Еще несколько лет назад рынок антивирусов для веб-сайтов пустовал. Системным администраторам и веб-мастерам приходилось самим писать различные скрипты и собирать базы сигнатур чтобы обнаруживать вредоносный код на своих сайтах. Одним из таких скриптов был Ai-bolit. Изначально это был небольшой скрипт, который позволял искать вирусы по регулярным выражениям и гибким патерам. Благодаря этому скрипт обнаруживал больше вариантов зашифрованного вирусного кода. Потом он оброс дополнительными функциями, такими как обнаружение уязвимостей в программном обеспечении, использование баз данных сигнатур, и многое другое. А теперь давайте рассмотрим как установить и использовать AI-Bolit на вашем сервере.

Хотя это и обычный PHP скрипт, для его работы нужно много ресурсов сервера, поэтому если у вас слабый хостинг с ограничением на время выполнения то есть большая вероятность, что ничего не заработает. Сначала вам нужно скачать сами исходники программы. Для этого перейдите на официальный сайт программы, откройте ссылку "Downloads", и нажмите кнопку "Ai-Bolit":

Нам нужна именно версия "General version for hosting, Mac OS X or Unix OS". Далее, загрузите полученный архив на сервер, например, с помощью scp:

scp ai-bolit.zip пользователь@хост:

Дальше вам нужно распаковать архив:

Сканер может работать в режиме веб-интерфейса, но рекомендуется запускать его именно через командную строку для полной проверки. Для этого скопируйте все файлы из папки ai-bolit в корневую папку вашего сайта:

cp ai-bolit/* /путь/к/корневой/папке/сайта

Там будет два файла. Сам сканер и белый список точно надежных файлов, которые не являются вирусами. Дальше нам нужно запустить сканирование. Проверка кода сайта на вирусы выполняется командой:

Дальше начнется длительный процесс сканирования, который может занять от нескольких часов до суток, в зависимости от того, сколько там у вас файлов. Я бы даже рекомендовал запускать скрипт внутри сессии screen, чтобы ничего не помешало ему выполнить работу до конца, потому что если соединение будет разорвано, то работа скрипта прекратится.

Когда проверка сайта на вирусы ai bolit будет завершена, в этой же папке будет создана html страница с отчетом о том, что было найдено. Здесь есть четыре секции. Первая, красная секция содержит информацию про обнаруженные вирусы, вторая секция - подозрительные файлы, третья секция - обнаруженные уязвимости и четвертая - возможные проблемы с правами доступа или другими настройками сервера.

В самом верху отчета находится общая сводка обо всем, что было обнаружено. Если вы не добавите белый список, то получите очень много ложных срабатываний, как на снимке выше. Дальше вам останется проанализировать полученный отчет, просмотреть все файлы, которые сканеру не понравились и проверить действительно ли там есть вирусы.

Linux Malware Detection - это более простая программа для проверки сайта на вирусы. Он использует базу данных сигнатур и регулярные выражения grep для писка вредоносного кода. Кроме того, сканер может интегрироваться с Clamav и использовать clamscan для сканирования вместо своих регулярных выражений. Скачать сканер можно на его официальном сайте.

Дальше его нужно загрузить на сервер уже известной вам командой scp. А затем распаковать архив:

tar xvpzf lmdetect.tar.gz

Дальше перейдите в папку с распакованными файлами и запустите установку скрипта на сервер:

Будут созданы задания cron, обновлена база, а также скопированы исполняемые файлы в необходимые папки. Далее, можно запустить сканирование. Для этого передайте утилите maldet опцию -a, и путь, который нужно проверить:

maldet -a /var/www/losst/data/www/losst.ru/

Сканирование тоже займет достаточно времени, а по прошествии на экран будет выведена вся информация об обнаруженных или исправленных угрозах.

Выводы

В этой небольшой статье мы рассмотрели как проверить сайт на вирусы. Как видите, не только для WordPress есть море сканеров, есть и специальные локальные сканеры, которые позволяют выявить проблемы, намного лучше чем проверка сайта на вирусы онлайн, которая обрабатывает лишь несколько страниц. Не забывайте время от времени проверять свои серверы. Если у вас остались вопросы, спрашивайте в комментариях!

Причина — вредоносный код может создать вам же массу неприятностей, начинающихся с вовлечения вашего устройства в ботнет (хакерская сеть для совершения анонимных атак) и заканчивающихся кражей паролей, банковских кодов, ваших персональных данных, другой информации, представляющей ценность. Но это лишь вершина айсберга, понятная пользователям. В это же время для владельца отметка в черных списках поисковых систем сулит большую проблему, в решении которой раньше ему мало кто мог помочь.

О том, как вирусы попадают на сайт и как от этого защититься мы писали в предыдущих постах. Сегодня же мы дадим общие сведения о том, в каких файлах могут находится вредоносные коды, как Яндекс и Гугл находят их, как помечают сайты в блэклистах и о том, как вылечить сайт при помощи Вирусдая.

Как проверяют сайты Яндекс и Гугл

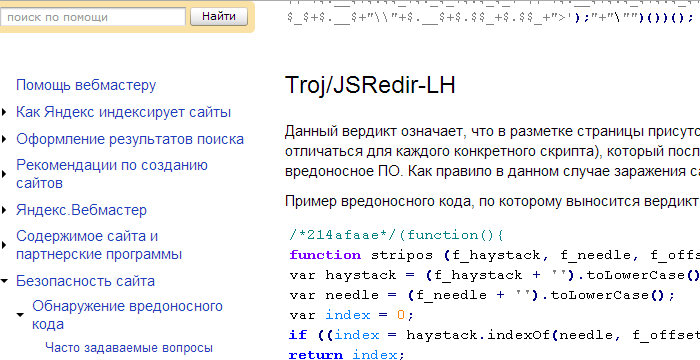

Яндекс и Гугл имеют специальные сервисы, отвечающие за отметки потенциально опасных сайтов в поисковой выдаче и за снятие таких отметок. Такие сервисы у обеих компаний имеют одинаковое название Safebrowsing (безопасный браузинг). Для определения наличия вредоносных кодов используются специальные краулеры и базы данных сигнатур вирусов специализированных антивирусных компаний, поставляющих, скажем, антивирусные решения и средства серверной защиты. Так, например, за определение наличия вредоносного кода для Yandex Safebrowsing отвечает компания Sophos, а Гугл пользуется несколькими базами, в том числе, базой Opera (Да, именно базой разработчика одноименного браузера).

Здесь также следует понимать, что большинство угроз находится в *.PHP файлах (60% — PHP файлы, 40% — другие типы файлов), особенно шеллы и бэкдоры, определить которые возможно при помощи глубокого сканирования исходного PHP кода. Также следует помнить, что найденный поверхностным сканированием HTML код — это совсем не тот код, который отвечает за его генерацию в PHP.

Как произвести поверхностную проверку сайта на вирусы

Мы ведем разработку бота для поверхностной проверки, поэтому, в случае если вы не хотите использовать бесплатное глубокое сканирование сервиса Вирусдай, мы рекомендуем использовать сервис virustotal.com, принадлежащий сейчас Гугл. Данный сервис хотя и не позволяет увидеть фрагмент обнаруженного вредоносного кода или вылечить сайт, но определяет вердикт сразу по более чем 20 антивирусным базам.

Как произвести глубокую проверку сайта на вирусы

Как вы уже знаете, видимый HTML код и PHP код, содержащий вирус — это абсолютно разные вещи. Также нужно помнить, что часто файлы бывают обфусцированными (код запутан самим разработчиком для усложнения задачи изменения исходного кода) и зашифрованными, однако, это не означает, что они содержат вредоносный код. С другой стороны, кажущийся на первый взгляд нормальным код может быть действительно вредоносным.

Для полного сканирования (HTML, JS, PHP, CSS и т.д.) мы рекомендуем синхронизовать сайт с антивирусом Вирусдай и произвести тотальную проверку. В случае, если сканер показал факт заражения — произведите автоматическое лечение (удаление вирусов), поскольку увиденный поисковыми роботами вредоносный код и помещение в черный список не только снизит поток пользователей на ваш ресурс, но и серьезно обрушит его позиции в поисковой выдаче, на восстановление которых может уйти несколько месяцев или лет.

Теперь Вирусдай будет автоматически сканировать сайт до четырех раз в день и извещать вас об обнаруженных угрозах, которые вы сможете автоматически удалить нажатием одной кнопки из панели управления антивируса.

Доброго времени суток! Сегодня решил написать статью на тему блогинга. Эта тематика меня не привлекает и обычно я пишу о другом, но здесь так получилось, что столкнулся, в июле этого года, с одной неприятной вещью на своем сайте и пришлось не мало повоевать прежде чем проблема решилась.

Ну а если появился опыт и некоторые знания, почему бы не поделиться с блогерами- коллегами, труд которых я уважаю и которые, я знаю бывают, на моем сайте. В общем пока в памяти живо…

Проявлялось это тем, что возникала ошибка при одобрении комментариев, не работало меню вставки картинок и виджет.

Не буду тянуть резину и рассказывать все подробности, в общем, в итоге все дело оказалось во вредоносном скрипте, который каким то образом проник на мой сайт. И это не мудрено, если учесть что я хоть и установил защиту, но не слишком обращал на все это внимание, — пользовался малозащищенным доступом к хостингу для подключения к сайту; сохранял пароль при входе в админку, не использовал другие, более совершенные, способы защиты.

И хоть я описал только самые важные моменты того, как искал- удалял вирус, что нашел интересного, чем пользовался и т.п. статья получилась очень большой.

Начну наверно с того, что в кратце расскажу как я искал вредоносный код:

Так вообще легко можно найти любой кусочек кода или слова в документе.

Я покопался пару дней- не хрена не нашел, и сначала обратился с просьбой к Людмиле, автору шаблона моего сайта.

Кстати она делает красивые и что важно, оптимизированные и удобные в управлении шаблоны на различные темы. К тому же, встроенные в них скрипты- функции позволяют обходится без многих важных, но тяжелых плагинов, даже All In One SEO Pack не нужен.

Он учитывает и указывает подозрения в тех случаях, где к примеру, есть рекламные коды с iframe-вставками. В общем может кричать и ложную тревогу, так что не кипишуйте увидев красную надпись. Главное что сервис укажет- относит ли Google и Yandex ваш сайт к безопасным. Этот сайт годится для быстрой проверки на вирус.

Ещё на этом сервисе(внизу) есть раздел где можно посмотреть как выглядят различные виды обнаруживаемых вредоносных кодов.

Ну и если вдруг что, здесь же вы можете обратиться за лечением сайта, хотя и услуга там совсем не дешевая. Я бы конечно порекомендовал нанять опытного фрилансера программиста, что я и сделал.

Эти файлы автоматически будут архивироваться на вашем хостинге рядом с корневой(главной) папкой(public.html). Вы их скачиваете себе на комп, открываете например в обычном Ворде и смотрите что находится в данном файле. Особенно это актуально для error_log.

access_log — покажет все возможные подключения к вашему серверу. Сами вы вряд ли станете в нем разбираться(там куча всего), я так точно забил, но фрилансеру, если будет нужно, показать можно.

В основном нужен access_log для обнаружения тех, кто использует URL картинок с вашего сайта и тем самым нагружает ваш сервер, хотя это можно легко предотвратить но об этом в другой статье.

А когда будете просматривать скачанный вами файл error_log(его вы легко проверите сами), и он окажется пуст, значит у вас все в порядке, ошибок нет.

И так, где и как проверить сайт на вирусы и на ошибки вы теперь знаете. А теперь о важных сервисах и плагинах по поиску и удалению вредоносного кода.

Ну, а сейчас о хорошем сервисе, к которому я подключил свой сайт, и то же рекомендую сделать вам, лишним не будет.

Но главное его преимущество в том, что зарегистрировавшись и подключив сайт к этому сервису, он автоматически будет его сканировать в определенное время и в случае обнаружения любого нового кода, в том числе и безопасного. Будет высылать, на проверку, сообщение вам на емейл.

Это даст возможность, в случае чего нехорошего, быстрей среагировать и принять меры пока Яндекс торомозит(как иногда он любит делать) и первым не обнаружит вирус.

Ведь потом, помимо падения посещаемости, будет дополнительная морока с тем, чтобы поисковик восстановил доверие к сайту. То есть это даст вам некоторое преимущество во времени. Эта услуга на сервисе бесплатная, по крайней мере пока.

Ну, а если уж Яндекс обнаружил и повесил на ваш сайт клеймо, то все- кранты, сайт можно забыть….. Ахах, шучу конечно, надеюсь ваше сердце бьется..

Ничего страшного друзья, просто сразу после удаления вируса, обязательно идите на Яндекс Вебмастер и пишите в тех. поддержку письмо, а иначе так и будет сайт считаться опасным. То же самое и с Google. Статус здорового ему восстановят в течении ближайших 1-3 дней.

Например на моем сайте, вредный код явно полюбил файл functions.php так как после первого удаления, через время снова оказался на том же самом месте. Кроме того код был обнаружен плагином в файле index.html и в каком то файле с окончанием на «js«.

Но к сожалению почему то не обнаружил кода в базе данных, хотя плагин специализируется на этом. Вообще, код там нашли вручную, в файле wp_wfHits.sql.

В этом файле содержалась куча информации о различных ссылках и много другой всевозможной инфы, это что то вроде кеша, памяти, которая собирала о сайте всЁ и вся. На вашем хостинге возможно вся эта информация хранится в файле под другим названием, но у меня в этом.

И вообще, на будущее, подобную информацию нужно удалять, то есть чистить базу данных MySQL не только спец. плагинами WP-Optimize и Optimize DB, но и вручную на хостинге перейдя в раздел Базы данных MySQL (иначе никак) Это важно чтобы не захламлять базу данных, ведь это влияет на скорость сайта, и тем самым на поведенческий фактор и посещаемость.

У меня например база данных сократилась с 63 Мб до 14Мб. Делать только это нужно аккуратно, предварительно сделав БЕКАП. Ну обо всем таком подробней как нибудь в другой раз или почитайте на блоге Александра Борисова в этой статье.

Только замечу ещё важную вещь,- если при входе в базу данных MySQL, вы забыли пароль и решили его сменить на новый(это легко сделать в данном разделе), то не забудьте зайти в главную папку public.html и найти в ней файл wp-config.php, а в нем найти вот это:

Что то я отвлекся. И так продолжаем, плагин Exploit Scanner, так же как и антивирусные сервисы, реагирует не только на вирус, но и на здоровые скрипты. Поэтому, где бы вы и чем не проверяли сайт, никогда не торопитесь что то удалять.

Кроме этого, скрипты рекламы, кнопки и виджеты от соц. сетей:

А так же среди подозрительных могут оказаться коды самого шаблона.

Просматривая эти файлы находите в них знакомые вставки- названия, таким способом можно спокойно исключить 90% всех подозрений выданных плагином или сервисом. Ну, а в остальном придется поразбираться. И можно сравнивать старый файл из прошлого БЕКАПА, с новой его версией, в котором был найден этот код, и тем самым тоже понять, в нем ли находится угроза.

У меня же после того как вредоносный код был найден и удален из базы данных и ещё из какого то файла сайта, на этом все закончилось.

Скажу только что он имел в себе такие вкрапления,- Evil и base64_decode в начале самого кода, потом шифрованная длинная абракадабра и iframe и echo внутри кода.

Наиболее часто встречаемыми вредоносными кодами считаются файлы с командами,- sscounter; Evil; base64_decode; iframe; explode.

Но вы должны учесть что к примеру такие части как base64_decode ; iframe; explode не так уж редко используются и в безопасном коде, например у меня сейчас один рекламный скрипт содержит в себе вставку iframe.

И когда присутствует в коде команда iframe, то как правило, если это вредоносный скрипт, где то рядом(внутри) есть ссылка на другой сайт, опять же если это не рекламный код. Ссылка может быть обычного и скрытого вида в виде абракадабры.

Скачать плагин можно с официального сайта Вордпресс здесь или установить его через админку.

И ещё один плагин который может вам очень помочь в будущем belavir. Он определяет несанкционированные изменения в php файлах движка Вордпресс.

Принцип действия плагина,- он хеширует php-файлы и потом сравнивает текущие хеши с более ранними версиями и если обнаруживает несоответствия, отображает информацию в админке сайта. К примеру:

Этот плагин поможет быстрей обнаружить внедренный вирус. Следует только учесть, что он как и все прежние плагины и сервисы, будет показывать все незнакомые, в том числе и здоровые коды. Здесь важно разобраться в самом начале, после установки, а потом будет проще. Если вдруг что то изменится, то выведет один код, да и вы уже будете знать меняли ли вы что нибудь, где нибудь или нет.

Сразу скажу, плагин конфликтует с другим классным плагином WP Security Scan, что это за плагин (в другой статье) в общем придется выбирать тот или этот.

И хочу добавить, что вы должны знать, нельзя ставить на сайт все плагины, которые, как вам кажется, нужные, они сильно нагружают сайт, что влияет на скорость., ставить нужно только самые необходимые.

Вот страница автора плагина belavir, где вы можете его смело скачать(смотреть справа), сайт одобрен Вордпресс, но перед этим обязательно прочитайте статью на той же странице.

Ну и на этом пока все, а под конец напишу как можно удалить закодированную ссылку, которая может оказаться в новом шаблоне.

Если удалить такую кодированную ссылку то можно поломать весь шаблон так как ссылка объединяет в себе определенные файлы и повлияет на функции темы.

Вот для вида начало и окончание подобной ссылки:

Кстати, если заметили в ней тоже скрывается команда base64_decode .

И так, для начала находим кодированную ссылку, обычна она длинная и чаще всего находится либо в footer.php либо functions.php.

Нам предстанет весь код нашего сайта.

Теперь на клавиатуре жмем Ctrl+F и ищем маленькое окно внизу слева. Вводим в него наши *** и нам сразу покажет(желтым цветом) где находится этот символ вместе с нашей кодированной ссылкой.

После этого нужно скопировать все то, что находится от начала нашей метки и до самого низа кода. После чего возвращаемся к тому нашему файлу, в котором мы нашли эту ссылку и вместо неё вставляем тот кусок кода, который мы только что скопировали.

В этом копированном коде и будут находиться закодированные ссылки, только сейчас они стали нормального вида и их теперь не проблема безопасно удалить.

И напоследок:

— Не забывайте проверять свой ПК на вирусы. Трояны воруют пароли с компа, и при соединении с хостингом, — передают данные злоумышленникам.

— При соединении с вашим хостингом для закачки каких то файлов используйте не порт 21, а порт 22(есть при наличии SSH подключения на хостинге). Это специальное подключение для безопасного доступа.

Если такого доступа в ПУ на сервисе нет, обратитесь в тех .поддержку за информацией. Возможно такой доступ есть, но он включается только при более дорогом тарифном плане, что было в моем случае на моем хостинге. Ну если сайт уже не плохо раскручен, то я думаю нет смысла экономить на безопасности.

И при соединении к хостеру c клиента Fizila или любого другого, — не сохраняйте в них пароли.

— Хоть иногда меняйте пароль к Панели Управления сайта и базе данных. Сам пароль должен состоять не менее чем из 20 символов с разным регистром.

— Получив на почту непонятное сообщение со ссылкой, проверьте его антивирусом на наличие вредоносного кода и лучше не открывайте все, что только возможно.

— И конечно друзья, перед любыми работами с файлами сайта, и базой данных обязательно делайте бекап корневой папки и базы. И тогда творите что угодно, ломайте хоть ещё много много раз, все можно вернуть через панель хостинга или фтп клиент закачав на сервис резервную копию сайта. А редактировать файлы нужно в блокноте Notepad++ скачать с официального сайта можно здесь.

Ещё в скорости планирую написать статью как защитить сайт на Вордпресс, и думаю есть чем поделиться. Поэтому если желаете, можете подписаться на обновления

Уважаемые читатели, если статья вам была полезна, буду признателен если понажимаете кнопки (внизу)

Кроссворд для вас (нажмите чтобы начать, если не видно цифр- обновите страницу)

Читайте также: