Как работает вирус wanna cry

Wanna Cry прозвали вирусом-вымогателем, потому что он самовольно захватывает ваш компьютер, шифруя все данные на жёстком диске без вашего ведома. А за право получить доступ к вашей собственной информации требует выкуп в виде биткоинов. От этого виртуального террориста пострадали жители 74 стран. Informburo.kz выяснил, почему этот вирус так опасен и можно ли его победить.

Зашифруйте меня полностью

Wanna Cry имеет весьма нетипичную для вредоносных программ природу. Как рассказал Informburo.kz специалист по сетевой безопасности Илья Филимонов, это по сути никакой не вирус. Поэтому обычные способы защиты компьютеров вам тут не помогут.

"Это просто программа, которая шифрует данные, – объясняет Илья Филимонов. – Она запускается без ведома пользователя. В неё встроен алгоритм шифрования, который работает по 1024-битному ключу. Это последовательность знаков в ряд. Подобрать его нельзя, не зная ключа. Так что Wanna Cry – это не совсем вирус, а скорее, программа. И люди, которые её запустили, – это не хакеры. Это просто злоумышленники. Чтобы расшифровать ваши данные, вам нужно ввести первичный ключ. Этот ключ они и продают по сути".

Wanna Cry – довольно незамысловатое изобретение – чтобы его создать, не надо быть гением. А распознать эту программу практически невозможно.

"Люди, которые создали Wanna Cry, просто взяли коды в открытом доступе и просто скриптом, используя уязвимость системы Windows, запустили принудительное исполнение своей программы. Эта программа очень мало места занимает, её можно поместить в простой doc или pdf-файл. Например, вам придёт договор какой-нибудь с адреса, который вы знаете. И всё", – говорит Илья Филимонов.

Никаким антивирусом это не лечится

Если вы всё-таки поймали Wanna Cry, открыв самое обычное на вид письмо или зайдя на какой-либо сайт, то антивирусы вам, как говорят программисты, особо не помогут.

"Его невозможно отследить антивирусом, потому что внутри программы нет вирусного кода. Такой алгоритм используется спецслужбами. Даже эвристический анализатор в антивирусе его не распознает, потому что это класс программ, который, наоборот, защищает пользовательские данные. В крупных компаниях такие программы используют, чтобы защитить данные сотрудников. Никаким антивирусом это не лечится", – подытожил Илья Филимонов.

Как не заразиться

Единственное, что можно сделать, чтобы застраховать себя от Wanna Cry, – установить последнее обновление Microsoft MS17-010. Это патч, специально разработанный для таких случаев. Но это работает только если ваш Windows не пиратский.

"А если пиратский, то можно установить Acronis TrueImage, с ним в подарок идёт терабайт облачного хранения. Сделайте полный бэкап всех своих документов. Или просто запускаете TrueImage и через 15-20 минут ваш компьютер будет снова в первозданном виде", – советует Илья Филимонов.

Касперский всё же может помочь

Специалисты "Лаборатории Касперского" в ответ на заявления о бесполезности антивирусных программ в борьбе с Wanna Cry, говорят, что это не совсем верно. Новые версии антивирусных программ уже умеют блокировать программы-шифровальщики.

"Все решения "Лаборатории Касперского" блокируют работу и данного руткита, и программ-шифровальщиков со следующими вердиктами: Trojan.Win64.EquationDrug.ge; Tr,ojan-Ransom.Win32.Scatter.uf; Trojan-Ransom.Win32.Fury.fr; PDM:Trojan.Win32.Generic, – объясняет руководитель российского исследовательского центра "Лаборатории Касперского" Юрий Наместников. – Но для детектирования данного зловредного компонента "Мониторинг системы" должен быть включён".

Однако Илья Филимонов скептически относится к словам представителей "Лаборатории Касперского", говоря, что обновление антивирусной программы появилось постфактум, когда мир уже был заражён Wanna Cry.

"Ранее их программа не блокировала шифровальщик, – говорит Илья Филимонов. – А теперь она блокирует его запуск на шифрование, но не удаляет и не лечит. Потому что лечить нечего".

Атака остановлена временно

Если же вирус уже в вашем компьютере и появилось зловещее сообщение с требованием выкупа, то вы мало что можете с этим поделать. Однако сразу паниковать не стоит. Специалисты говорят, что часть данных вы можете спасти, так как Wanna Сry шифрует их не одномоментно, а постепенно. Так что вы успеете срочно эвакуировать важную для вас информацию.

Как говорит программист Юрий Ямпольский, платить запрашиваемые биткоины не следует ни при каких условиях. Потому что ключа к зашифрованным данным вы всё равно не получите. Во всяком случае таких прецедентов еще не было.

"Главное – никому ничего не платить, – уточнил Юрий Ямпольский. – Потому что вы заплатите, но расшифровать вам всё равно ничего не дадут. Сейчас атака остановилась. Британский программист, как известно, случайно его остановил. Он проследил, по какому адресу обращается вирус, и зарегистрировал по нему домен. Так его отследили. Но, скорее всего, атака скоро опять начнётся. Сейчас хакеров остановили, зафиксировав их домен. Но как только хакеры изменят код вируса, они могут снова начать атаку".

Чтобы снова получить доступ к своим данным, вам придётся дождаться, когда антивирусные компании обнаружат алгоритм, по которому формируется ключ к зашифрованным данным, и опубликуют его. Но это тоже не гарантирует помощь – ключ может меняться по истечении времени.

Получается, что Wanna Cry – фактически непобедим. И лучший способ сохранить свои данные – не подхватывать его.

Следите за самыми актуальными новостями в нашем Telegram-канале и на странице в Facebook

Присоединяйтесь к нашему сообществу в Instagram

Если вы нашли ошибку в тексте, выделите ее мышью и нажмите Ctrl+Enter

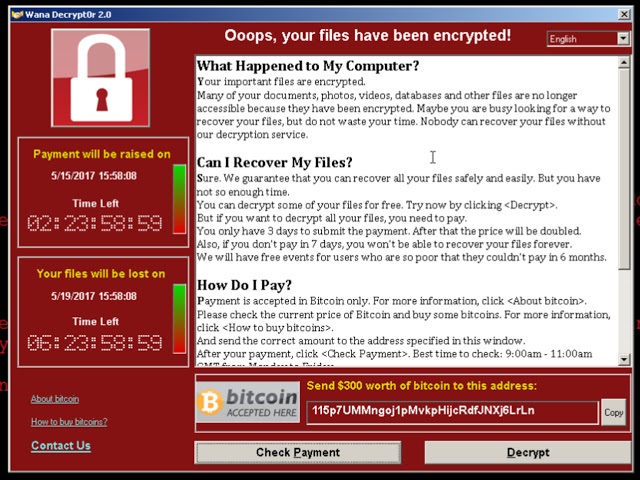

WannaCry — специальная программа, которая блокирует все данные в системе и оставляет пользователю только два файла: инструкцию о том, что делать дальше, и саму программу Wanna Decryptor — инструмент для разблокировки данных.

Была зашифрована информация на компьютерах и серверах государственных учреждений (в частности МВД России), госпиталей, транснациональных корпораций, университетов и школ.

Wana Decryptor (Wanna Cry или Wana Decrypt0r) парализовал работу сотен компаний и госучреждений во всем мире

Как работает вирус

Вредоносная программа сканирует в Интернете узлы в поисках компьютеров с открытым TCP-портом 445, который отвечает за обслуживание протокола SMBv1. Обнаружив такой компьютер, программа предпринимает несколько попыток проэксплуатировать на нём уязвимость EternalBlue и, в случае успеха, устанавливает бэкдор DoublePulsar, через который загружается и запускается исполняемый код программы WannaCry. При каждой попытке эксплуатации вредоносная программа проверяет наличие на целевом компьютере DoublePulsar, и в случае обнаружения загружается непосредственно через этот бэкдор.

Кстати, данные пути не отслеживаются современными антивирусными программами, что и сделало заражение настолько массовым. И это огромный булыжник в огород разработчиков антивирусного ПО. Как можно было такое допустить? Вы за что деньги берете?

Согласно исследованию компании Symantec, алгоритм отслеживания злоумышленниками индивидуальных выплат каждой жертвы и отправки ей ключа для расшифровки реализован с ошибкой состояния гонки. Это делает выплаты выкупа бессмысленными, поскольку индивидуальные ключи в любом случае не будут присланы, а файлы так и останутся зашифрованными. Однако существует надёжный метод расшифровать пользовательские файлы размером менее 200 МБ, а также некоторые шансы восстановить файлы большего размера. Кроме того, на устаревших системах Windows XP и Windows Server 2003 из-за особенностей реализации в системе алгоритма вычисления псевдослучайных чисел даже возможно восстановить закрытые RSA-ключи и расшифровать все пострадавшие файлы, если компьютер не перезагружался с момента заражения. Позднее группа французских экспертов по кибербезопасности из компании Comae Technologies расширила эту возможность до Windows 7 и реализовала её на практике, опубликовав в открытом доступе утилиту WanaKiwi, позволяющую расшифровать файлы без выкупа.

В коде ранних версий программы был предусмотрен механизм самоуничтожения, так называемый Kill Switch, — программа проверяла доступность двух определённых Интернет-доменов и в случае их наличия полностью удалялась из компьютера. Это 12 мая 2017 года первым обнаружил Маркус Хатчинс (англ.) русск. , 22-летний вирусный аналитик британской компании Kryptos Logic, пишущий в Twitter’е под ником @MalwareTechBlog, и зарегистрировал один из доменов на своё имя. Таким образом, ему удалось временно частично заблокировать распространение данной модификации вредоносной программы. 14 мая был зарегистрирован и второй домен. В последующих версиях вируса данный механизм самоотключения был удалён, однако это было сделано не в исходном программном коде, а путём редактирования исполняемого файла, что позволяет предпологать, происхождение данного исправления не от авторов оригинальной WannaCry, а от сторонних злоумышленников. В результате был поврежден механизм шифрования, и данная версия червя может только распространять себя, находя уязвимые компьютеры, но не способна наносить им непосредственный вред.

Высокая скорость распространения WannaCry, уникальная для программы-вымогателя, обеспечивается использованием опубликованной в феврале 2017 года уязвимости сетевого протокола SMB операционной системы Microsoft Windows, описанной в бюллетене MS17-010 . Если в классической схеме программа-вымогатель попадала на компьютер благодаря действиям самого пользователя через электронную почту или веб-ссылку, то в случае WannaCry участие пользователя полностью исключено. Продолжительность времени между обнаружением уязвимого компьютера и полным его заражением составляет порядка 3 минут.

Компанией-разработчиком подтверждено наличие уязвимости абсолютно во всех пользовательских и серверных продуктах, имеющих реализацию протокола SMBv1 — начиная с Windows XP/Windows Server 2003 и заканчивая Windows 10/Windows Server 2016. 14 марта 2017 года Microsoft выпустила серию обновлений, призванных нейтрализовать уязвимость во всех поддерживаемых ОС. После распространения WannaCry компания пошла на беспрецедентный шаг, выпустив 13 мая также обновления для продуктов с истекшим сроком поддержки (Windows XP, Windows Server 2003 и Windows 8).

Распространение вируса WannaCry

Вирус может распространятся различными способами:

- Через единую компьютерную сеть;

- Через почту;

- Через браузер.

Лично, мне не совсем понятно, почему сетевое соединение не сканируется антивирусом. Такой же способ заражение, как через посещение сайта или браузер — доказывает беспомощность разработчиков и то, что запрашиваемые средства на лицензионное ПО для защиты ПК ничем не оправданы.

Симптомы заражения и лечение вируса

Поначалу хакеры вымогали $300 за ключи расшифровки, но потом подняли эту цифру до $600.

Скачать обновление операционной системы с сайта Microsoft.

Используйте инструкции ниже для того чтобы попытаться восстановить хотя-бы часть информации на зараженном ПК. Обновите антивирус и установите патч операционной системы. Расшифровщика на этот вирус пока не существует в природе. Мы настоятельно не рекомендуем платить злоумышленникам выкуп — никаких, даже малейших, гарантий того, что они расшифруют ваши данные, получив выкуп, нет.

Исключительно эффективный метод работы со зловредным ПО вообще и программами-вымогателями в частности. Использование зарекомендовавшего себя защитного комплекса гарантирует тщательность обнаружения любых вирусных компонентов, их полное удаление одним щелчком мыши. Обратите внимание, речь идет о двух разных процессах: деинсталляции инфекции и восстановления файлов на Вашем ПК. Тем не менее, угроза, безусловно, подлежит удалению, поскольку есть сведения о внедрении прочих компьютерных троянцев с ее помощью.

- Загрузить программу для удаления вируса WannaCry. После запуска программного средства, нажмите кнопку Start Computer Scan(Начать сканирование). Загрузить программу для удаления шифровальщика WannaCry.

- Установленное ПО предоставит отчет по обнаруженным в ходе сканирования угрозам. Чтобы удалить все найденные угрозы, выберите опцию Fix Threats (Устранить угрозы). Рассматриваемое зловредное ПО будет полностью удалено.

Как было отмечено, программа-вымогатель no_more_ransom блокирует файлы с помощью стойкого алгоритма шифрования, так что зашифрованные данные нельзя возобновить взмахом волшебной палочки – если не принимать в расчет оплату неслыханной суммы выкупа. Но некоторые методы действительно могут стать палочкой-выручалочкой, которая поможет восстановить важные данные. Ниже Вы можете с ними ознакомиться.

Программа автоматического восстановления файлов (дешифратор)

Известно весьма неординарное обстоятельство. Данная инфекция стирает исходные файлы в незашифрованном виде. Процесс шифрования с целью вымогательства, таким образом, нацелен на их копии. Это предоставляет возможность таким программным средствам как Data Recovery Pro восстановить стертые объекты, даже если надежность их устранения гарантирована. Настоятельно рекомендуется прибегнуть к процедуре восстановления файлов, ее эффективность не вызывает сомнений.

Теневые копии томов

Резервное копирование

Это самый лучший среди всех не связанных с выкупом способов. Если процедура резервного копирования данных на внешний сервер применялась до момента атаки программы-вымогателя на Ваш компьютер, для восстановления зашифрованных файлов понадобиться попросту войти в соответствующий интерфейс, выбрать необходимые файлы и запустить механизм восстановления данных из резерва. Перед выполнением операции необходимо удостовериться, что вымогательское ПО полностью удалено.

Очистка в ручном режиме чревата упущением отдельных фрагментов вымогательского ПО, которые могут избежать удаления в виде скрытных объектов операционной системы или элементов реестра. Чтобы исключить риск частичного сохранения отдельных зловредных элементов, выполните сканирование Вашего компьютера с помощью надежного защитного программного комплекса, специализирующегося на зловредном ПО.

Расшифровка

А вот информации от оплативших расшифровку нет, как нет информации о намерении хакеров успокоить душу народа и дешифровать информацию после оплаты((((

Но на хабре нашлась инфа о принципе работы кнопки Decrypt, а так же о том, что у злоумышленников нет способа идентификации пользователей, отправивших битки, а значит пострадавшим никто ничего восстанавливать не будет :

Создатели вируса WannaCry обошли временную защиту в виде бессмысленного домена

Специалисты не уточнили, появились ли в WannaCry какие-либо другие изменения.

13 мая распространение вируса смогли приостановить специалист компании Proofpoint Дэриен Хасс и автор блога MalwareTech — они обнаружили, что вирус обращается к бессмысленному доменному имени, и зарегистрировали этот адрес. После этого они обнаружили, что распространение WannaCry приостановилось — однако специалисты заметили, что создатели вируса, скорее всего, скоро выпустят обновлённую версию программы.

Вредонос умеет по TCP сканировать 445 порт (Server Message Block/SMB) и распространяться, как червь, атакуя хосты и зашифровывая файлы, которые на них находятся. После чего он требует перечислить какое-то количество биткойнов за расшифровку.

В связи с этой атакой, всем организациям рекомендовалось убедиться, что на их компьютерах, работающих на Windows установлены последние обновления. Также на них должны быть закрыты порты 139 и 445 для внешнего доступа. Порты используются протоколом SMB.

Также надо отметить, что угроза все еще активно исследуется, так что ситуация может меняться в зависимости от реакции злоумышленников на действия специалистов по компьютерной безопасности.

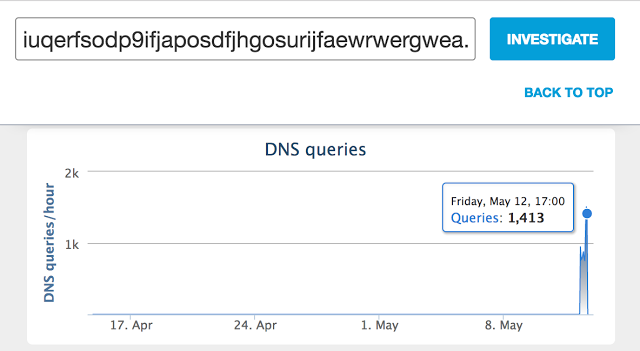

Исследователи из Cisco Umbrella первыми заметили запросы к домену-выключателю (iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com), которые начались в 07:24 UTC, а всего через 10 часов количество запросов уже превышало 1400 в час (прим. перев.: видимо, речь идет о запросах на их сервисе).

Доменное имя выглядит, как составленное человеком, так как большинство символов находятся на соседних рядах клавиатуры.

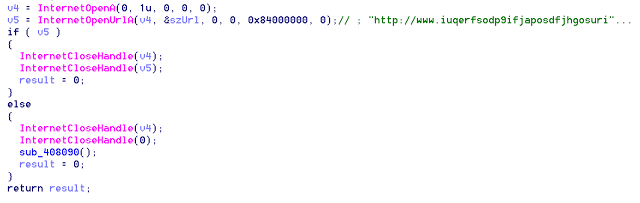

Этот домен можно назвать выключателем, исходя из его роли в выполнении зловреда:

Приведенный выше код делает попытку GET-запроса к домену и, в случае неудачи, продолжает распространение. Если запрос удачный, то программа завершается. Сейчас домен зарегистрирован на известную DNS воронку, что заставляет прервать зловредное действие.

Изначальный файл mssecsvc.exe запускает другой файл с названием tasksche.exe. Затем проверяется домен-выключатель, после чего создается служба mssecsvc2.0. Эта служба исполняет файл mssecsvc.exe с иной точкой входа, нежели во время первого запуска. Второй запуск получает IP-адрес зараженной машины и пытается подключиться к 445 TCP порту каждого IP-адреса внутри подсети. Когда зловред успешно подключается к удаленной машине, то устанавливается соединение и происходит передача данных. Судя по всему, где-то в процессе этой передачи используется известная уязвимость, которая была закрыта обновлением MS 17-010. На данный момент нету полного понимания трафика SMB, и при каких именно условиях зловред может распространяться, используя дыру в безопасности.

Файл tasksche.exe проверяет все диски, а также расшаренные по сети папки и подсоединенные устройства, которые привязаны к буквам, вроде 'C:/', 'D:/' и т.д. Малварь затем ищет файлы с расширениями, которые перечислены в программе (и приведены ниже), и шифрует их, используя 2048-битное RSA шифрование. Пока файлы шифруются, создается папка 'Tor/', куда кладется файл tor.exe и 9 файлов dll, которые он использует. Дополнительно создаются taskdl.exe и taskse.exe. Первый из них удаляет временные файлы, а второй запускает @wanadecryptor@.exe, который показывает пользователю окно с требованием заплатить. Файл @wanadecryptor@.exe отвечает только за вывод сообщения. Шифрование файлов происходит в фоне с помощью tasksche.exe.

Файл tor.exe запускается с помощью @wanadecryptor@.exe. Этот новый процесс начинает соединение с узлами Tor. Таким образом WannaCry сохраняет анонимность, проводя весь свой трафик через сеть Tor.

Что типично для программ-вымогателей, программа также удаляет любые теневые копии на компьютере жертвы, чтобы сделать восстановление еще более сложным. Делается это с помощью WMIC.exe, vssadmin.exe и cmd.exe

Примечательно, что программа имеет модульную архитектуру. Вероятно, что все исполняемые файлы в ней написаны разными людьми. Потенциально, это может значить, что структура программы может позволять запускать различные зловредные сценарии.

После завершения шифрования, вредоносная программа показывает окно с требованием выкупа за файлы. Интересный момент заключается в том, что окно является исполняемым файлом, а не картинкой, файлом HTA или текстовым файлом.

Жертвам следует понимать, что не существует обязательства преступников действительно предоставить ключи для расшифровки после оплаты выкупа.

Для борьбы с данным зловредом есть две рекомендации:

- Убедиться, что все компьютеры, использующие Windows имею последнее обновление. Как минимум, обновление MS17-010.

- В соответствии с лучшими практикам, любая организация, в которой публично доступен SMB (порты 139, 445), должны немедленно заблокировать входящий трафик

Индикаторы поражения

Всё свободное время немец Фабиан уделяет войне с интернет-злоумышленниками. И наживает себе опасных врагов.

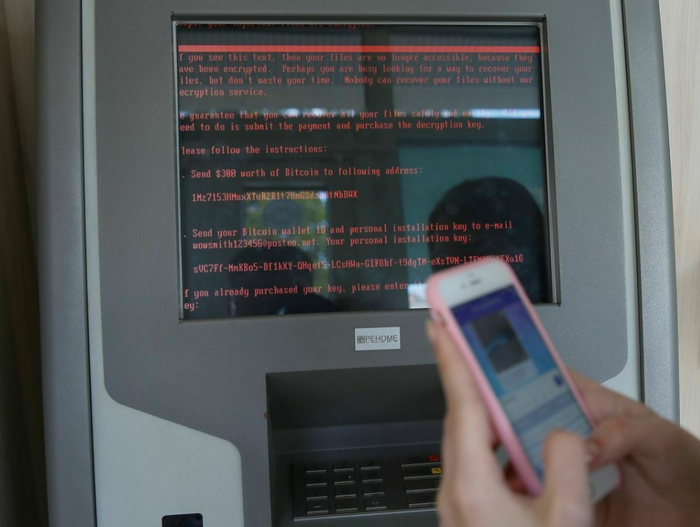

Уведомление вируса-вымогателя WannaCry на компьютере корейского подразделения по кибербезопасности

Весной и летом 2017 года сотни учреждений по всему миру, включая российские и украинские, столкнулись с заражением вирусами WannaCry и NotPetya. Эти программы заблокировали работу тысяч компьютеров, потребовав перечислить выкуп в криптовалюте за разблокировку. Под угрозой оказалось бесконечное число компьютерных данных, и суммарно от действий вирусов пострадало больше 500 тысяч устройств.

Общими усилиями активистов из разных стран с WannyCry и NotPetya совладали, но менее известные вирусы-вымогатели продолжают успешно атаковать частные, корпоративные и муниципальные компьютеры. Среди тех, кто им противостоит — уроженец восточной Германии Фабиан. В попытках бесплатно помочь людям вернуть данные он проводит за компьютером большую часть жизни, а угрозы вынудили его покинуть родину и перебраться в Великобританию. Историю программиста рассказало издание Би-би-си.

Одинокая жизнь в четырёх стенах

Стоимость разблокировки назначали злоумышленники — в России она составляла в среднем от 400 до 2000 рублей, но когда компьютеры по всему миру парализовал WannaCry, для всех стран была фиксированная цена — 300 долларов в биткоинах. Фабиан занимается борьбой с такими вирусами и заработал дурную славу среди авторов программ-вымогателей.

В начале 2018 года немец нашёл этому убедительное подтверждение — копаясь в коде очередного вируса, он обнаружил, что кто-то вывел его имя зелёными символами.

Такие немые обращения он получает более-менее регулярно, и часто они не обходятся без мата, угроз или оскорблений матери Фабиана. Однажды кто-то назвал файл шифровальщика в честь мужчины — как полагает программист, чтобы выдать его за автора программы.

Репортёр Би-би-си описал Фабиана как молодого полноватого мужчину, который 98% своей жизни проводит дома. Немец живёт на окраине Лондона, и при входе в его жильё сразу бросается в глаза отсутствие декоративной мебели. Рамки для фотографий, картины, лампы или растения — всего этого у Фабиана нет. Его книжные полки пусты, если не считать коллекции видеоигр Nintendo и нескольких руководств по кодингу. Среди немногочисленных вещей программиста есть и настольная игра о хакерах — Фабиан сказал, что он весьма неплох в ней, хотя пока он играл только в одиночку.

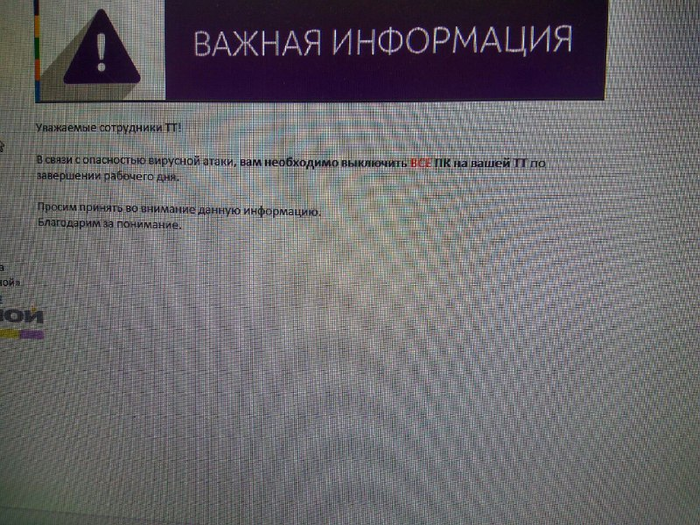

Уведомление о необходимости выключить компьютер из-за атаки WannaCry на офисном компьютере, май 2017 года

Программы по борьбе с вирусами-вымогателями Фабиан распространяет бесплатно с разрешения своего работодателя. Для восстановления файлов жертвы лишь скачивают нужные данные следуют инструкциям, после чего получают обратно доступ к устройству. Отчасти именно простота использования программ-дешифраторов привела к тому, что Фабиана невзлюбили объединённые группы злоумышленников.

Немец сравнивает программирование с писательством, поясняя, что автора кода всегда можно отличить по стилю написания. Таким образом он подмечает, сколько раз сталкивается с той или иной группировкой. Есть и другой способ отслеживания активности злоумышленников. Достаточно взглянуть на адреса биткоин-кошельков, на которые они просят перевести выкуп, чтобы понять, новая эта банда или нет.

Вирусы-вымогатели — один из самых удобных инструментов для интернет-злоумышленников. Получив контроль над данными жертвы, им не нужно искать покупателя информации и торговаться с ним о цене. Вместо этого они за фиксированную сумму возвращают человеку его же данные, не переживая за свою безопасность. Безвозвратная потеря данных — это внушительный рычаг давления, и многие люди принимают условия злоумышленников.

Частные лица не хотят потерять памятные фотографии, руководство крупных фирм опасается за корпоративные данные и не хочет разочаровать акционеров, а власти прикидывают, что выкуп злоумышленникам обойдётся дешевле замены техники за счёт налогоплательщиков. В марте 2019 года руководство округа Джексон в штате Джорджия после блокировки ряда компьютеров вирусом-вымогателям выплатило злоумышленникам 400 тысяч долларов выкупа.

Власти не видели другого выхода — программа парализовала все муниципальные устройства вплоть до компьютера шерифа, где он вёл статистику преступлений. Официальные представители пояснили, что восстановление системы с нуля (вероятно, у них не было резервной копии) обошлось бы округу гораздо дороже.

После выплаты неизвестные прислали ключ-дешифратор, который вернул доступ к системе. Предположительно, авторами вируса выступила хакерская группировка из восточной Европы или России.

Поимка подобных группировок — это сложная и многоуровневая задача, которой не всегда готова заниматься полиция. В декабре 2017 года в Румынии арестовали пять человек по подозрению в распространении вирусов-шифровальщиков CTB-Locker и Cerber. Но их розыск закончился успехом только благодаря совместной работе ФБР и Национального криминального агентства Великобритании, а также румынских и голландских следователей.

Для такой слаженной работы требуется много ресурсов, которые власти не всегда готовы выделять. Как итог — вирусы-шифровальщики продолжают терроризировать интернет. По оценке компании Emsisoft, в которой работает Фабиан, программы такого типа атакуют новые устройства каждые две секунды.

За два месяца 2019 года фирма предотвратила миллионы заражений, а ведь в мире подобных организаций гораздо больше. Но недостаточно, чтобы полностью обезопасить людей. Не смогли эти фирмы предугадать и удары WannaCry и NotPetya. Кибер-атака последнего считается одной из самых разрушительных в истории — общая сумма ущерба от него превысила 10 миллиардов долларов. Такая оценка связана с тем, что даже в случае выплаты выкупа NotPetya намеренно стирал все данные.

Банкомат во время кибератаки NotPetya, июль 2017 года

Больше всего от действий злоумышленников досталось датской компании Maersk, специализирующейся на грузовых перевозках. Почти вся работа фирмы оказалась парализована, и её частично восстановили лишь 10 дней спустя. Предположительно, распространители NotPetya действовали по политическим мотивам с целью навредить Украине, но официальной версии о возможных заказчиках атаки нет.

У такой гонки есть последствия — часто в пылу противостояния программист забывает о самых простых вещах вроде употребления еды и воды, а также уходе за собой. Среди его заваленного стола лежат две коробки с таблетками, которые он принимает ежедневно из-за проблем со здоровьем.

Мужчина тщательно поддерживает свою анонимность, но каким-то образом злоумышленники всё равно узнали об его избыточном весе. И доходчиво сообщили ему об этом.

Фабиан испугался. В попытке найти источник утечки он досконально изучил свои профили в соцсетях и на форумах, проверяя, оставлял ли он когда-либо фотографии самого себя. Так от наткнулся на свой давний твит, где упомянул кетогенную диету (низкоуглеводная диета с высоким содержанием жиров и умеренным содержанием белков — прим. TJ).

После этого программист отовсюду удалил свою дату рождения и попытался свести к минимуму информацию о себе в интернете. Тогда же он решил уехать из Германии, где, по его словам, легко определить местонахождения человека с минимумом информации под рукой.

Было очень страшно. Не думаю, что они убили бы меня, но эти парни очень опасны. Я знаю, сколько денег они зарабатывают, и им ничего бы не стоило заплатить 10-20 тысяч какому-нибудь чуваку, чтобы он пришёл ко мне домой и выбил из меня весь дух. Я как можно скорее перебрался в Великобританию. Здесь можно спрятаться, сохранять анонимность.

Исполнение детской мечты

Никто из коллег Фабиана до сих пор не знает, где он живёт в Великобритании. Он согласился поговорить с репортёром Би-би-си только потому, что вскоре покинет свой нынешний дом и переберётся в другое место. Как признал мужчина, частые переезды, жизненные ограничения и узкий круг друзей — это часть той жертвы, которую он принёс ради своего ремесла. В конце концов, он стремился к нему всю жизнь.

Родившись в бедной семье в бывшей ГДР, он впервые увидел компьютер в семь лет у отца на работе. Впечатления от устройства захватили мальчика, поэтому следующие три года он копил деньги на собственный компьютер, собирая и продавая перерабатываемые бутылки и банки на улице.

Прошло немного времени после того, как десятилетний мальчик купил компьютер, когда устройство атаковал теперь уже малоизвестный вирус TEQUILA-B. Но вместо того, чтобы отчаяться, Фабиан восхитился тем, как программа нарушила работоспособность компьютера. Он пошёл в библиотеку и прочитал несколько книг о компьютерных вирусах, после чего написал свою первую антивирусную программу.

Я почти ничего не трачу, нет. Люблю играть в онлайновые настольные игры, но это не стоит больших денег. Большую часть средств я посылаю сестре, которая воспитывает маленькую дочку. Мне приятно осознавать, что у неё есть всё, что ей нужно.

программист, специалист по вирусам-вымогателям

Читайте также: