Как сделать бэкап вируса

Чтобы не потерять данные, нужно регулярно делать бэкапы: другого надёжного способа пока не придумали. Лайфхакер подготовил инструкции, которые помогут пользователям Windows, macOS, Android и iOS настроить резервное копирование.

Основные принципы резервного копирования

- Регулярность. Создание бэкапов должно быть столь же регулярным, как чистка зубов по утрам.

- Проверка. Проверяйте резервную копию, которую только что сделали. Будет очень обидно, если в особо напряжённый момент ваша палочка-выручалочка окажется пустышкой. Откройте несколько файлов из архива и убедитесь в их работоспособности.

- Раздельность. Лучше хранить бэкапы не в одном месте, а как минимум в двух. К примеру, на внешнем жёстком диске и в облаке. Ведь диски иногда выходят из строя, а облачное хранилище может быть недоступно в нужный момент.

- Разграничение. Разделите на несколько чётких категорий то, что вы собираетесь хранить. Данные различной важности требуют и разного подхода к архивированию.

Системные решения

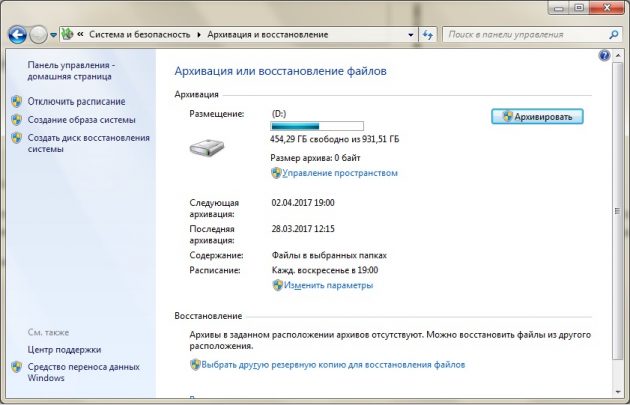

В Windows есть штатное средство архивации и восстановления, позволяющее сохранять как отдельные файлы, так и образ целиком, из которого можно восстановить систему в случае сбоя.

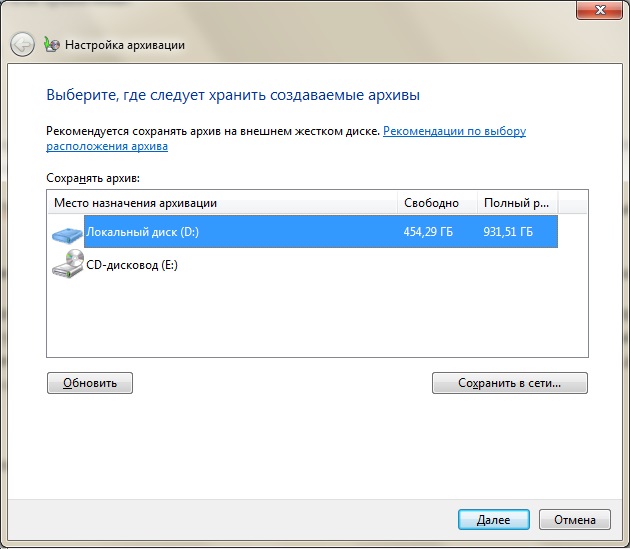

Далее система попросит указать место для сохранения архива. Обратите внимание: если вы хотите сделать резервную копию данных с диска С, сохранить их там же не удастся. Для этого придётся выбрать другой носитель, например второй физический диск, флешку, DVD или папку в локальной сети. Если вспомнить принципы создания бэкапа, архив необходимо хранить на отдельном носителе, а не на том самом компьютере, с которого делалась копия.

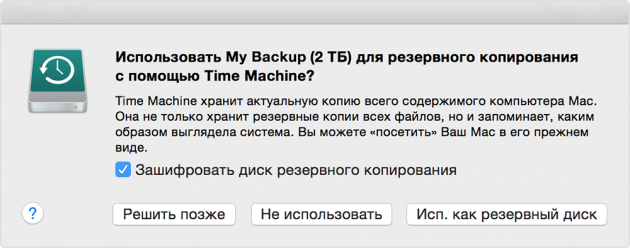

Time Machine — стандартное решение Apple, предназначенное для создания резервных копий приложений, файлов и папок, документов, видео, музыки.

Для работы с Time Machine потребуется стороннее хранилище данных, например флешка, внешний жёсткий диск или сетевое решение Time Capsule.

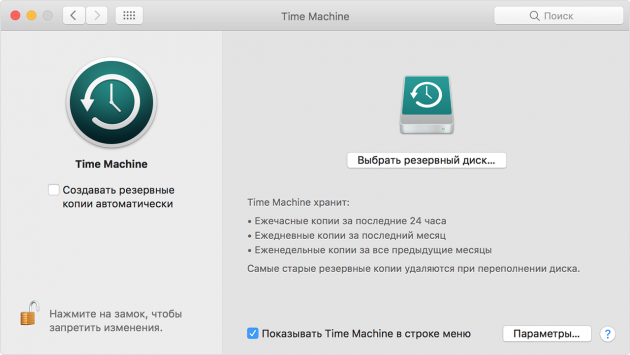

Если окно не появилось, резервный диск следует выбрать вручную:

Резервные копии будут автоматически создаваться один раз в час, копии за прошедший месяц — каждый день, а резервные копии за всё время — каждую неделю. Не бойтесь, что объёма вашего жёсткого диска окажется мало. Time Machine будет сохранять только изменённую информацию, а старые копии автоматически удалятся по мере заполнения дискового пространства.

Предназначен для создания резервных копий данных аккаунтов Google. С его помощью получится сохранить:

- данные о сетях Wi-Fi;

- обои рабочего стола;

- настройки Gmail;

- приложения Google Play;

- язык и настройки ввода;

- дату и время;

- настройки ряда сторонних приложений.

Для создания резервной копии требуется:

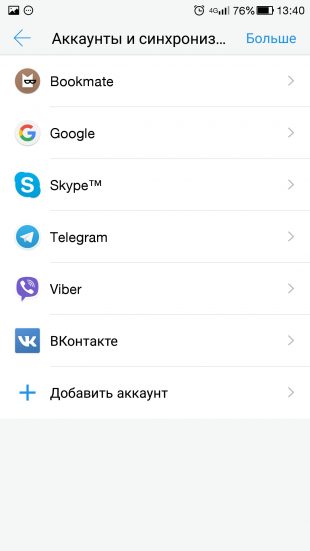

В Android предусмотрен штатный инструмент синхронизации, который позволяет сохранить пользовательские контакты, установленные из Google Play приложения, календарь, настройки дисплея, языки и способы ввода, данные Google Drive и настройки некоторых сторонних приложений. Инструмент требует обязательного наличия учётной записи Google.

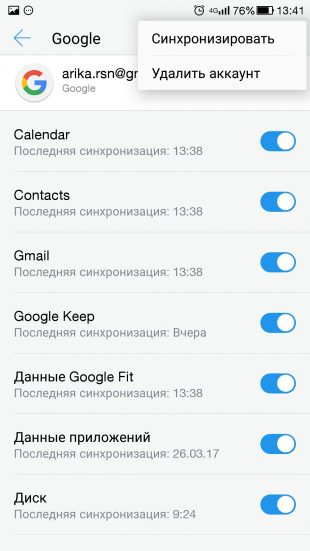

Синхронизация в Android включена по умолчанию. Если же хотите получить самую свежую резервную копию, сделайте следующее:

Данные автоматически отправятся в облако хранения Google. Для их восстановления на другом Android-устройстве достаточно подключить на нём свою учётную запись.

Универсальное приложение Apple для получения и воспроизведения контента. Позволяет локально сохранять данные с устройства, подключённого к компьютеру под управлением Windows или macOS. Это особенно удобно, когда у вас нет выхода в интернет.

Для создания копии при помощи iTunes сделайте следующее:

Подобным путём можно сохранить практически всю информацию с телефона или планшета:

- фотографии;

- заметки;

- список контактов;

- календарь;

- сообщения SMS/MMS;

- браузер Safari;

- настройки точек доступа;

- данные приложений;

- вид главного экрана.

Облачный сервис хранения пользовательских данных. Как и любое облако, имеет два ограничения: необходимость доступа в интернет и относительно небольшой (5 ГБ) объём бесплатного выделенного пространства.

В iCloud сохраняется:

- история покупок в App Store;

- фотографии;

- настройки телефона;

- данные приложений;

- вид главного экрана;

- рингтоны;

- голосовая почта.

Программные средства

Лицензия: коммерческое ПО.

Поддержка русского языка: есть.

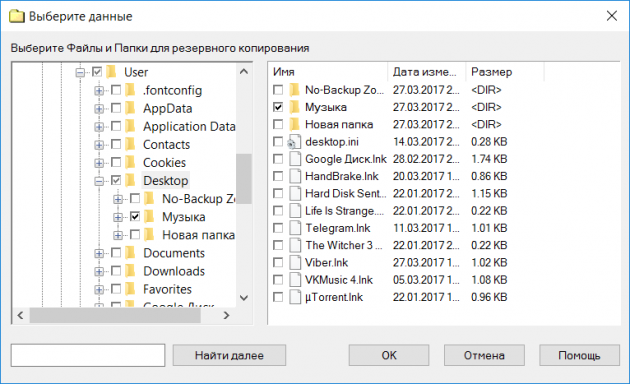

Простое решение для создания резервных копий. Позволяет сохранять как отдельные файлы (фотографии, музыку или фильмы), так и почтовые, например из Microsoft Outlook или TheBat.

Далее программа предлагает установить для созданной задачи расписание, например автоматически архивировать эту папку по воскресеньям в 23:00. Но если задача разовая, то этот этап можно пропустить.

По тому же принципу выполняется восстановление данных. Выберите сохранённую резервную копию, а потом укажите, в какое место её нужно восстановить.

Пробный период использования программы составляет 30 дней. Полную базовую версию разработчики предлагают приобрести за 800 рублей. Существуют и другие версии Handy Backup — Professional и Expert. Их возможности значительно шире и заточены под профессиональные нужды, для наших же целей вполне достаточно версии Standard.

Лицензия: условно-бесплатное ПО.

Поддержка русского языка: нет.

Ещё одно решение для создания резервных копий и восстановления утраченных файлов. Интерфейс настолько прост и понятен, что даже отсутствие русского языка не станет препятствием.

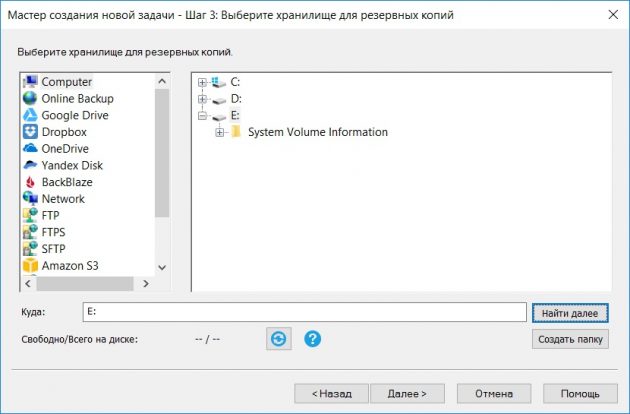

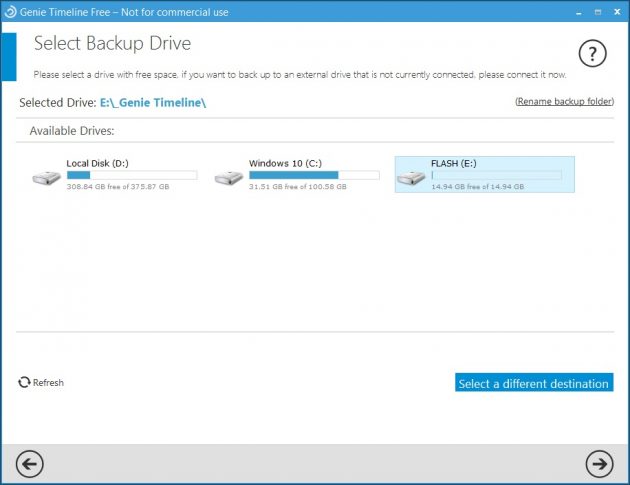

В первую очередь выберите, где сохранять данные. Пусть это будет съёмный диск E.

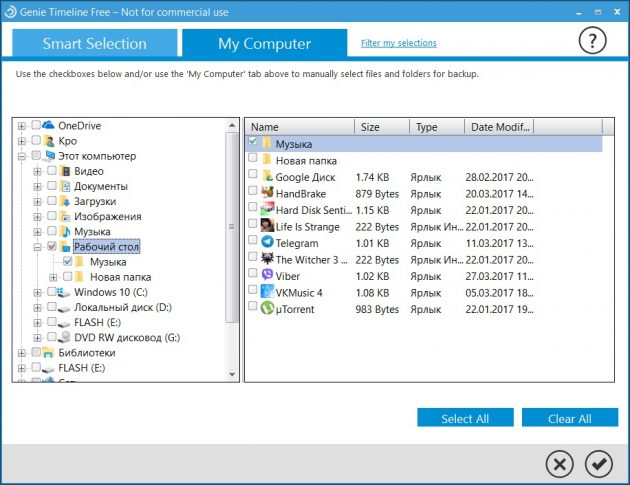

После нажатия на галочку откроется окно архивирования. На выбранном диске программа автоматически создаёт папку Genie TineLine, куда и помещает сохранённые файлы.

Функции сохранения и восстановления доступны в базовой версии Genie Timeline Free. Расширенные платные версии Genie Timeline Home и Genie Timeline Pro обладают куда большими возможностями: отправка уведомлений на email, шифрование данных с высокой степенью защиты и настройка расписания. Но для сохранения домашних файлов вполне достаточно и версии Free.

У Genie TineLine существует приложение для iOS, с помощью которого вы можете проверять состояние резервных копий на компьютере.

Лицензия: коммерческое ПО.

Поддержка русского языка: есть.

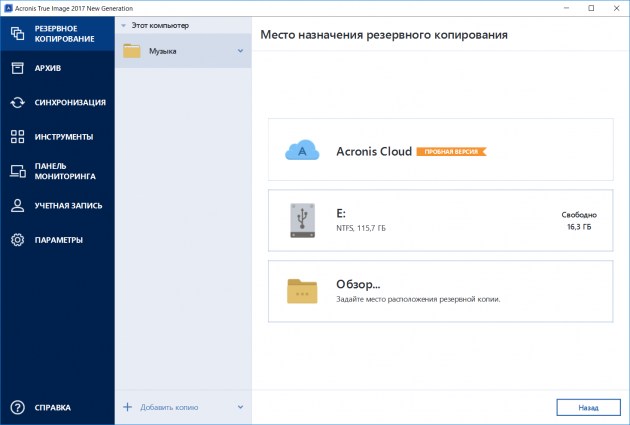

Мощный инструмент для создания резервных копий и восстановления данных. Хранить бэкапы можно не только на физических дисках, но и на собственном облачном сервисе Acronis. Правда, для этого придётся оформить подписку на год, а объём предоставляемого места будет зависеть от тарифного плана. При стандартной подписке выделяется 50 ГБ, при покупке премиум-версии — от 1 ТБ.

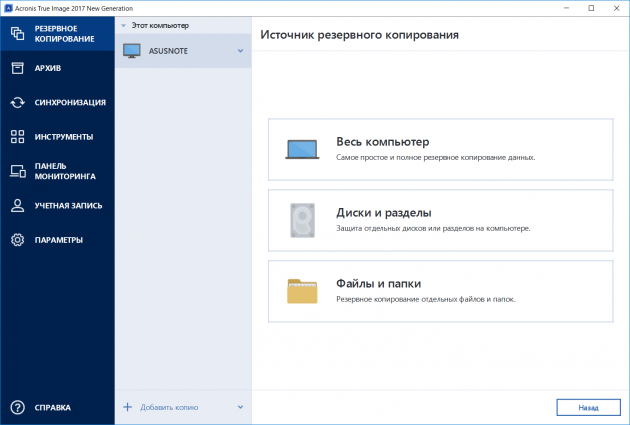

Сразу после установки программа предлагает выбрать, какие данные отправить в копию: со всего компьютера, с дисков и разделов или отдельные папки.

Стоимость программы — 2 700 рублей. Стандартная подписка на год обойдётся пользователям в 2 400 рублей, расширенная — в 5 100 рублей. Мобильные приложения работают в связке с десктопной версией и скачиваются бесплатно.

Лицензия: коммерческое ПО.

Поддержка русского языка: нет.

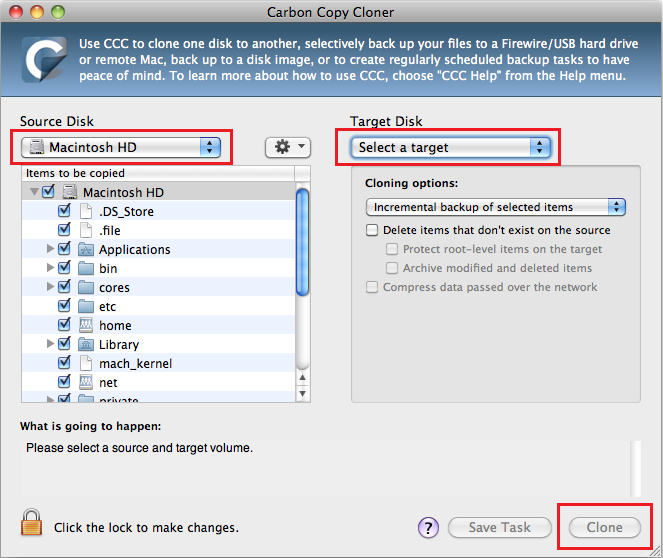

Утилита для создания дубликата диска. Поддержка русского языка не предусмотрена, но разобраться в интерфейсе не составит труда.

В Source Disk выберите диск, который хотите скопировать. В Target Disk укажите место хранения копии. Запустите процесс кнопкой Clone.

Бесплатный период использования программы составляет 30 дней. После Carbon Cope Cloner будет стоить 2 405,65 рубля.

Лицензия: условно-бесплатное ПО.

Поддержка русского языка: есть.

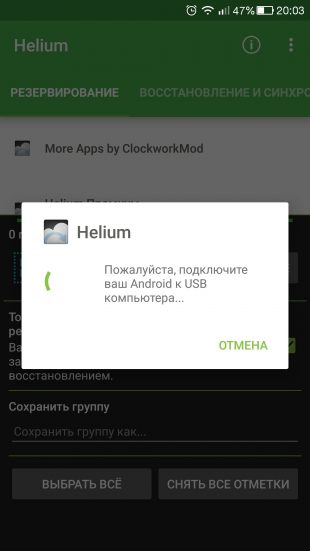

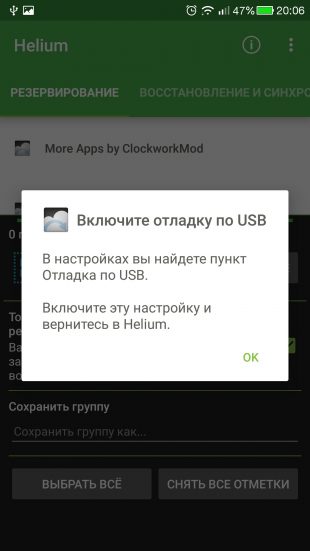

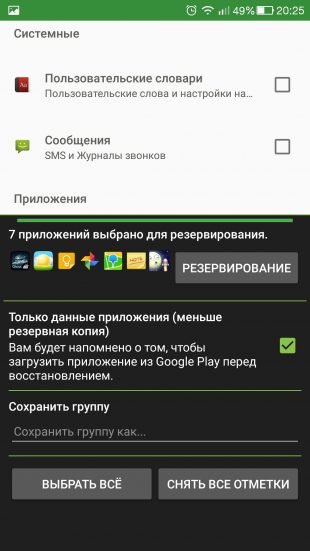

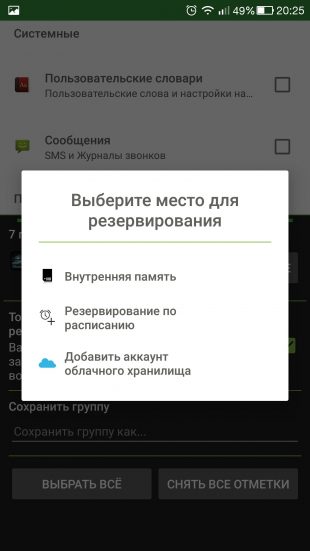

Удобное решение для создания резервных копий и синхронизации приложений на Android, не требующее root-прав. Однако для полноценной работы придётся установить Helium и на компьютер под управлением Windows, Linux или macOS.

Пока программа устанавливается, мобильное приложение просит подсоединить телефон к компьютеру и включить отладку по USB.

После получения уведомления об успешной синхронизации смартфон можно отключить от компьютера.

Базовая версия программы бесплатная, стоимость расширенной составляет 149,86 рубля.

Расширенная версия позволяет:

- отключить рекламу;

- установить резервное копирование по расписанию;

- включить синхронизацию между Android-устройствами;

- сохранять данные в облаке.

Приложение не удастся установить владельцам устройств Motorola и некоторых моделей Sony.

Лицензия: условно-бесплатное ПО.

Поддержка русского языка: есть.

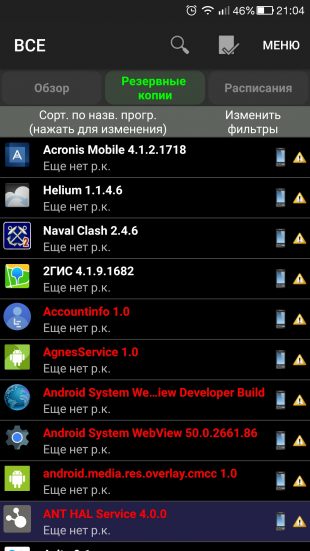

Популярнейшее среди пользователей Android средство для резервного копирования приложений. Требует root-доступа к устройству.

Данная функция позволяет:

- проверять резервные копии — как недавно созданные, так и все целиком — на наличие ошибок;

- сделать резервные копии всех установленных приложений;

- сделать резервные копии всех системных данных;

- удалить старые резервные копии;

- восстановить все резервные копии;

- восстановить все системные данные;

- очистить кеш приложений;

- удалить системные или пользовательские приложения.

Функциональность Titanium Backup значительно шире, но для наших целей вполне достаточно перечисленных возможностей.

Расширенная версия Titanium Backup стоит 349 рублей. Её основные возможности:

- создание нескольких резервных копий для приложения;

- шифрование резервируемых данных;

- проверка всех архивов;

- пакетная заморозка и разморозка приложений;

- синхронизация резервных копий с облаком.

Проблема вирусов-шифровальщиков затрагивает уже не только отдельно взятые персональные компьютеры, но доходит до уровня дата-центров. Для атак на инфраструктуру компаний применяются, например, Locky, TeslaCrypt и CryptoLocker. Зачастую вирусы используют уязвимости веб-браузеров или их плагинов, а также непредусмотрительно открытые вложения сообщений электронной почты. Проникнув в инфраструктуру, программа-вымогатель начинает быстрое распространение и шифрование данных.

Важной составляющей стратегии защиты данных всегда было наличие резервных копий, из которых можно выполнить восстановление. Рассмотрим же несколько рекомендаций от моего коллеги Rick Vanover относительно того, как как уберечь СХД резервных копий от шифровальщиков (вне зависимости от того, используете вы решения Veeam или других производителей). Итак, добро пожаловать под кат.

Эта общечеловеческая рекомендация особенно актуальна в эпоху троянов-шифровальщиков.

- Резонно использовать для доступа к хранилищу бэкапов специально выделенные для этого учетные записи.

- Следует избегать назначения прав доступа к хранилищу всевозможным пользователям, за исключением тех, кому они необходимы для выполнения резервного копирования.

- И, конечно, не стоит повсеместно использовать учетку доменного админа.

Встречаются варианты, когда инфраструктура Veeam не включена в домен (как правило, в небольших организациях) или входит в домен, организованный специально для работы инструментов резервного копирования и защиты данных (в более крупных средах). В любом случае важно уделить внимание аутентификации и тщательному разграничению рабочей среды и инфраструктуры резервного копирования.

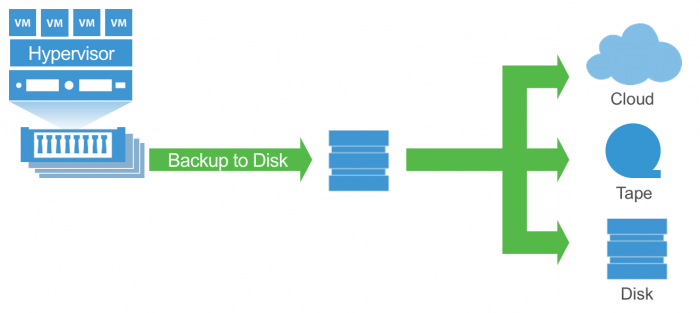

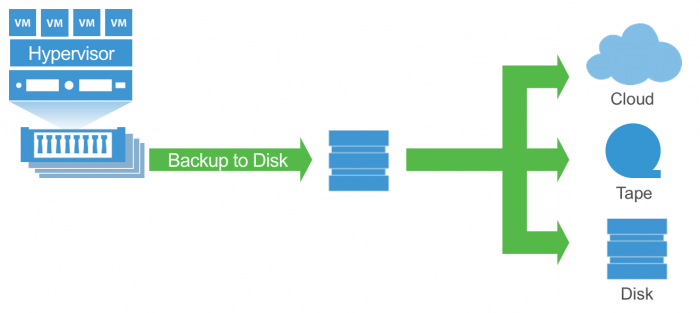

2. Имейте резервные копии, хранящиеся offline (без подключения к инфраструктуре)

Весьма действенный способ обезопасить себя от проникновения трояна-шифровальщика – сохранять резервные копии offline (то есть вне работающей инфраструктуры). Например, если вы используете решение Veeam, то можно рассмотреть следующие опции:

| Где хранить данные | Пояснение |

|---|---|

| Магнитная лента | Всегда offline (если только не в процессе чтения-записи). |

| Реплика ВМ | Обычно выключена; в большинстве случаев будет задействована в среде с аутентификацией, отдельной от продакшена (например, хосты vSphere и Hyper-V в разных доменах). |

| Аппаратные снимки производственных СХД | Можно использовать для восстановления; обычно задействуются в среде с аутентификацией, отдельной от продакшена. |

| Бэкапы в Cloud Connect | Не подключаются непосредственно к инфраструктуре резервного копирования; задействуют иной механизм аутентификации. |

| Сменные носители (например, внешний жесткий диск) | Всегда offline (если только не в процессе чтения-записи). |

Если вы используете выделенную СХД только для хранения резервных копий, то обычно такое хранилище используется только во время окна резервного копирования (скажем, только ночью). В этом случае отдельным простым способом перевода резервной копии в оффлайн будет настройка расписания автоматического выключения/включения СХД на период времени, когда оно не требуется.

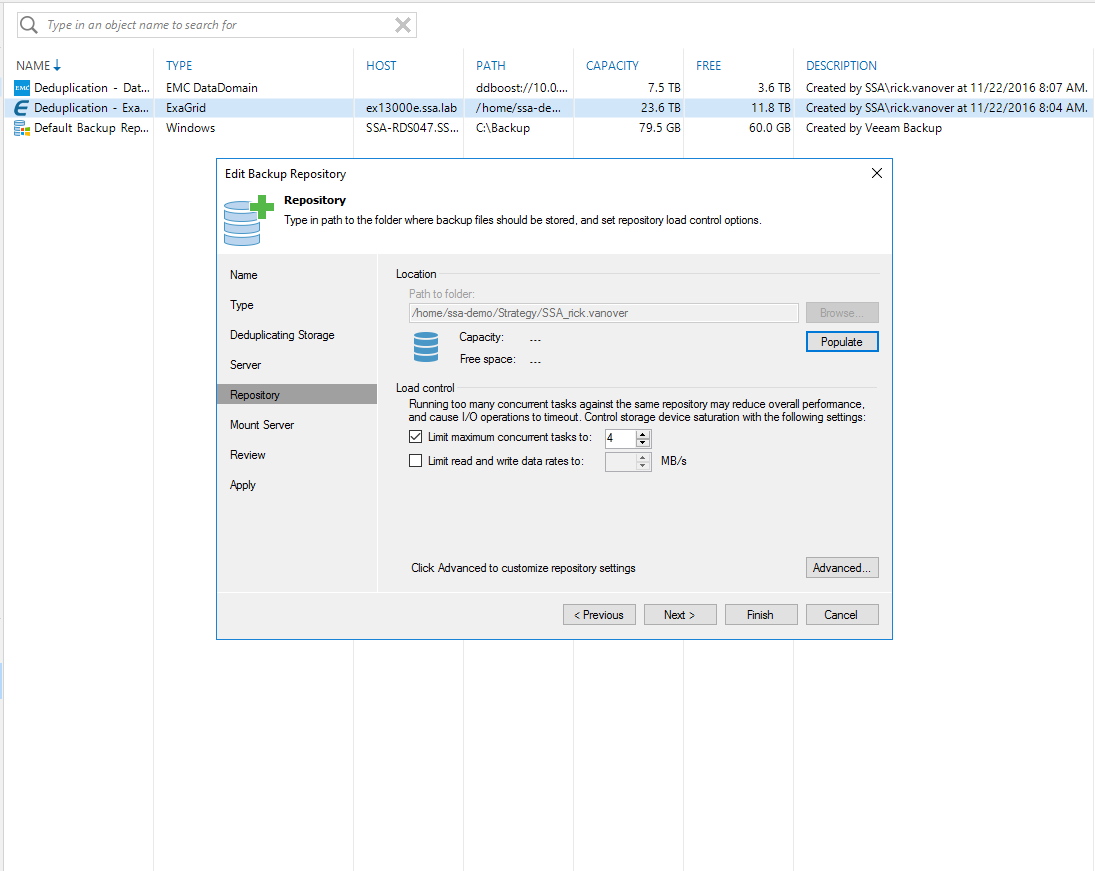

Предупредить распространение шифровальщиков можно, используя разные файловые протоколы. Например, если держать репозиторий на Linux, то в этом случае при резервном копировании и восстановлении с помощью Veeam будет использоваться аутентификация Linux, а файловая система может быть как ext3, так и ext4 (или другая). Таким образом можно дополнительно защитить свои резервные копии. Вот несколько примеров систем хранения резервных копий с таким подходом:

- СХД Data Domain со встроенной дедупликацией и использованием DDBoost (рекомендованный метод) или с монтированием NFS в случае, если DDBoost не используется

- СХД Hewlett Packard Enterprise (HPE) StoreOnce со встроенной дедупликацией и использованием Catalyst

- ExaGrid со встроенной дедупликацией и использованием Veeam agent

При указанных вариантах доступ к СХД со стороны процессов Veeam будет происходить в рамках специфического контекста безопасности (security context).

Это простое правило поможет вам практически в любой аварийной ситуации, при которой потребуется восстановить данные, и при этом оно не требует применения какой-либо специфической технологии. В эпоху шифровальщиков будет разумным добавить еще одну единичку к этому правилу, подразумевая, что один из носителей должен храниться offline. Приведенные выше опции (см. пункт 2) помогут вам с выбором носителя и способа хранения, что, в свою очередь, укрепит вашу инфраструктуру в противостоянии шифровальщикам.

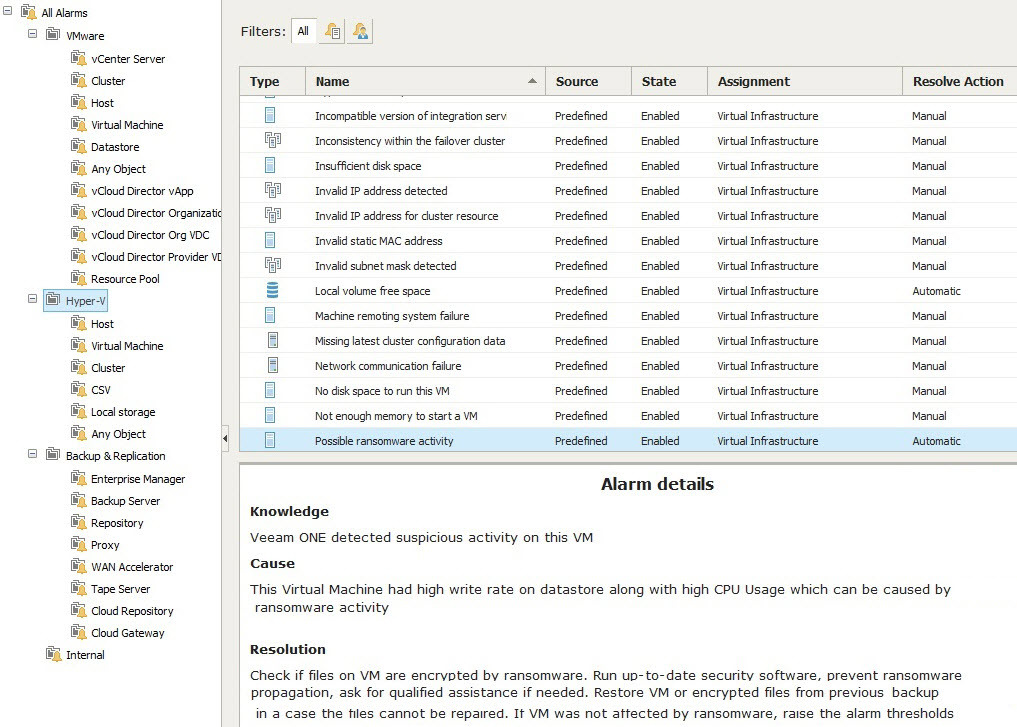

Одна из угроз, которые несут с собой шифровальщики — это потенциальная возможность распространения на другие системы. Поэтому важно контролировать работу оборудования, процессов и приложений с целью выявления подозрительной активности. Так, Veeam ONE 9.5 предлагает вашему вниманию новое встроенное оповещение Possible ransomware activity (вероятная активность шифровальщика). Оно срабатывает, если замечена повышенная активность в использовании ЦПУ и рост количества операций записи на диск.

Для того, чтобы получить точку восстановления, хранящуюся на удаленной СХД и имеющую свою политику хранения (отличную от той, что задана в настройках бэкапа), удобно использовать задание переноса резервных копий Backup Copy Job. Это задание берет данные из репозитория резервных копий и на их основе создает точки восстановления на удаленной СХД. Так, например, если вы добавили еще одну СХД к инфраструктуре резервного копирования (допустим, Linux), то можно создать соответствующий репозиторий и затем настроить задание переноса для работы с ним.

Статья на Хабре о правиле 3-2-1 для резервного копирования:

Написать данную заметку меня побудила ситуация вокруг хостера ihor.ru, с которым я сотрудничаю уже лет 5. Еще летом у них начались какие-то проблемы, а сейчас они вылились в открытое противостояние собственников. В чем там конкретно проблемы, я не знаю. Есть 2 противоборствующие стороны, у каждой из которых свой канал в телеграме — @ihor_hosting и @marosnet. Там есть подробности. Они делят между собой компанию. А на пользователях это сказывается тем, что постоянно что-то не работает. То связи нет, то сервера выключаются, тех. поддержка не работает вообще, платежи не принимают. В общем, жуть.

Введение

За столько лет я оброс всевозможными сервисами и услугами этого провайдера. Многим его советовал. Я туда десятки (может сотни) клиентов привел, в том числе через этот сайт. Долгое время у меня висела его реклама, так как я сам пользовался его услугами.

Последние дни торопливо переносил оттуда все критично важное (в основном в selectel). Оставил только то, что было оплачено заранее сильно вперед (например, дедики с оплатой на год). В связи с этой ситуацией, хотел еще раз обратить внимание на важность бэкапов и мои подходы к их созданию и обслуживанию.

Бэкапы нужно обязательно разворачивать и проверять

Мало просто настраивать мониторинг бэкапов и оповещения. Я регулярно вручную проверяю все бэкапы. Да, это очень хлопотно, но другого выхода я не вижу. Если я этого не делаю, то перестаю спокойно спать.

Вот свежий пример, когда большая продуктовая база бэкапилась, но бэкап не проверялся. Автору повезло, что потерял только несколько записей. А мог и всю таблицу. Там, где можно, я автоматизирую разворачивание на запасном сервере с помощью простых bash скриптов. У меня бывали всякие ситуации, когда бэкапы по каким-то причинам переставали делаться. Если они физически отсутствуют, я получаю уведомление от zabbix. Но этого мало.

Особенно важно проверять дампы баз. Физическое наличие файла с дампом не означает, что вы без проблем его развернете. Надо проверять данные, заливая дамп в базу. Это единственный способ убедиться, что данные реально есть и они актуальны.

Backup должен быть в другом дата центре у другого юр. лица

В описываемом выше случае, из-за проблем у конкретного юридического лица есть шанс потерять разом все — и прод и бэкапы от него. Я очень часто сталкиваюсь с ситуацией, когда заказчики предлагают купить сервис для бэкапов у того же хостера, где работает прод. Всегда от этого отговариваю, так как проблемы бывают разные.

Вас могут банально заблокировать за неуплату, из-за ошибки. Хостер может разорвать отношения в одностороннем порядке. Все это я видел и встречал подобные истории от других. Вот пример из одного чата.

С самого сервера с данными не должно быть доступа к бэкапам

Очень важное правило — бэкап сервер сам подключается к целевым машинам и забирает информацию. Это добавляет сложности к сервисам, с помощью которых вы будете делать бэкап. Не получится просто купить где-то место в s3, nfs, smb и класть туда бэкапы с серверов. Нужен активный агент, который будет ходить по целевым серверам и собирать данные сам. Зачем такие сложности?

Представьте ситуацию, что на целевой сервер попадает злоумышленник или вирус. Он шифрует не только ваши данные, но и бэкапы, к которым есть доступ с машины. Иногда я делаю 2 разных бэкапа — в первое хранилище целевой сервер кладет данные самостоятельно. А с этого хранилища второй бэкап-сервер сам забирает данные. К нему нет доступа ни у кого. Для большей безопасности можно затирать в логах следы подключения, чтобы нельзя было получить информацию не только о местоположении второго сервера, но и в целом информации о том, что он существует.

Для подобного рода бэкапов хорошо подходят бюджетные vps с большими дисками. Такая услуга, к примеру, есть у ruvds. В списке услуг выбирайте большой диск. Доступен не на всех тарифах и датацентрах.

Бэкапы должны быть максимально полные и подробные

Что я имею ввиду? Зачастую бэкапы делаются с расчетом на то, что что-то изменится на проде и нам надо будет развернуть бэкап и посмотреть на него. Бэкапятся, к примеру, исходники сайта и база к нему. Когда все в порядке и ты просто проверяешь бэкап, сложностей не возникает, потому что если ты даже что-то забыл, то залез на prod и посмотрел.

Например, у сайта может быть сложный и насыщенный конфиг nginx с кучей location и редиректов. В процессе эксплуатации вы могли тюнить и вносить много изменений в настройки mysql сервера. Если конфиги не забэкапить вместе с сайтом, то разворачивать и запускать его в работу может быть очень трудозатратно и хлопотно, особенно если оптимизация и настройки выполнялись давно и все уже забыто.

Отсюда правило — бэкапьте не только данные, но и все окружение из расчета на то, что вы разом можете потерять prod навсегда. Я много раз об это спотыкался и по второму разу настраивал все то, что у же было настроено ранее. Сейчас все конфиги проектов храню в своем gitlab. Из того, что часто забывают — ssl/tls сертификаты. А потом их приходится торопливо искать.

Backup виртуальных машин

Я знаю, что многие бэкапят целиком виртуалки. Я редко делаю такие бэкапы, так как с ними трудно работать. Получаются файлы огромных размеров. Если гоняете их через интернет, то они могут биться по дороге, либо в момент создания. У меня были ситуации, когда нужно было развернуть бэкап виртуальной машины на 200 Гб. Я несколько часов его заливал через интернет, а потом он не разворачивался из-за ошибки чтения. Пробовал несколько раз и каждый раз неудачно. Очень повезло, что заметил это в момент тестового разворачивания, а не тогда, когда была бы реальная авария. Это был бы полный провал, так как это был единственный экземпляр архивной копии.

Если нужно делать бэкап виртуальной машины, то я делаю небольшой системный диск (30-50 Гб) и бэкаплю только его. Данные кладу на отдельный виртуальный диск и забираю их в сыром в виде с помощью rsync или аналогов. С его помощью легко и быстро делать инкрементные бэкапы, а потом их разворачивать. Нет проблем с докачкой и битыми файлами. Даже если что-то и повреждено, то 1 файл из десятков тысяч погоды не сделает. Можно пережить.

Проверяйте скорость восстановления данных

В завершение своего списка еще одна рекомендация — проверяйте скорость доступа к бэкапам. У меня были ситуации, когда надо срочно восстанавливать данные. Ты начинаешь их загружать с сервера бэкапа и понимаешь, что скорость катастрофически низкая.

В обычное время, во время проверок, этого можно не заметить, потому что спешить некуда. А вот если случилась авария и нужно как можно быстрее восстановить данные, скорость доступа становится очень критична.

Есть дешевые хранилища, где явно не указано, что скорость доступа будет низкой. Но нужно это понимать, если цена за хранение действительно ниже, чем в среднем по рынку. Многие хостеры на хранилищах с безлимитным трафиком на самом деле этот лимит имеют и включат вам его после того, как вы превысите определенный порог в скачанных данных. Вам просто сделают не 100 мегабит полосу, а 5-10.

В общем, не доверяйте данным из описания тарифа, проверяйте их сами, чтобы потом не было сюрприза.

Заключение

Это мои основные правила создания бэкапов. А как вы делаете бэкапы? Поделитесь своим опытом. Возможно, я что-то забываю или упускаю.

Новички

Недавно был "горький" опыт встречи с вирусом шифровальщиком. после его последствий, было принято решение купит еще 1 HDD и ежедневно создавать бэкапы на него с сервака, т.к. в случае заражения сервака - это катастрофа. Подскажите пожалуйста, чем лучше и как делать бэкапы, со 100 % гарантией защиты от вирусных атак! В частности шифровальщиков, т.к. остальные - это "детские шалости".

со 100 % гарантией защиты от вирусных атак

Одним hdd, как мне кажется, не обойтись.

Да и если ваш сервер будет делать бэкапы сам, а не вы ручками, то никакой гарантии, что сетевые шары тоже не зашифруются нет.

Консультанты

Старожилы

Я делаю бекапы Акронисом каждую неделю, но правда у меня не сервер, а домашние компьютеры. Бекапы Акрониса тоже могут шифроваться так что постоянно держать подключенным жесткий диск с резервными копиями нельзя. При помощи KIS/KES можно сделать так, что доступ к резервным копиям будут получать только доверенные программы, а остальные не смогут получить доступ к папке с резервными копиями.

Консультант по продуктам ЛК

Консультанты

Старожилы

так шифровальщик же будет Доверенной программой

Не будет. У шифровальщиков нет ЭЦП, а потому они автоматом будут попадать в группу "Слабые ограничения", а для этой группы программ доступ к папке с резервными копиями будет закрыт.

Читайте также: