Как спрятать вирус в jpg

Создаем фото, или любой другой файл с вирусом

В данном случай я выбрал метод картинки. Картинку можно использовать любую, но я в качестве примера взял картинку Кроноса(бога времени) он тут будет выступать главным лицом.

Создаем фото с вирусом метод 1

Дальше будет ваш файл который вы будете маскировать под вирус, ваша картинка, а также будут 2 иконки. И так заходим в папку "Collection_OCX" и находим файл "Resgistrator.OCX" открываем и нажимаем регистрация, подождите пока дело дойдёт до конца. Правда будут несколько ошибок, но на них не обращайте внимания.

Закрываем окно и возвращаемся назад. Далее выделяем наш вирус и вашу картинку под которую вы будете его маскировать, нажимаем правую кнопку

Ставим галочку "создать SFX-arxiv", а метод сжатия выбираем максимальный. В разделе "Дополнительно" на параметры SFX, там мы указываем путь для распаковки наших файлов, там где будет картинка И там где будет вирус, ради примера я указал диск “C”

В разделе "Установка", нам первом делом надо скопировать всё название нашей картинки с расширением, дальше нажимаем ENTER и пишем название нашего вируса.

Во вкладке "Режимы" мы ставим галочку "Скрыть всё", а в раздел "Дополнительно" мы не трогаем, раздел "Обновления" мы выбираем 2 пункт везде, извлечь и обновить файлы, перезаписать файлы.

Теперь отправляемся в раздел "Текст и графика" здесь нам потребуются иконки которые я упомянул в начале.

Пишем названия файла которого вам нужен в Google, например (jpg file icon) и находите подходящий для вас. А также есть сервисы которые за вас всё сделают, конвертируют из jpg в ico или из png в ico, так что проблем вы не найдёте при конвертации файлов в формат иконки. :

После того как вы нашли пустую иконку какого нибудь графического файла, мы возвращаемся в архив и в разделе "Загрузить значок SFX из файла" нажимаем Обзор и выбираем именноего (нашу иконку).

Маскируем расширение Exe

У нас появляется архив вот такого типа: названия папки.ехе, однако иконка выглядит как будто у нас это графический документ.

Теперь мы с вами будем избавляться от расширения EXE. Как же это сделать ? Нам потребуется программа, где нарисована зелёная капелька (открываем её). Откроется реклама, но вы не обращайте внимания на это, выбираем здесь файл что будет криптовать, в этой графе выбираем тот файл под который мы будем его якобы маскировать (jpg), нажимаем "Change Extension" и ожидаем завершение нашей операции.

Появится файл exe.jpg, здесь у обычного человека ломается логика, ведь если мы выбираем левую часть то у нас выделяется правая часть, всё очень просто расширения поменялось местами с основным текстом.

Создаем фото с вирусом метод 2

Теперь давайте перейдём к 2 методу чтоб мы могли понять как расширения EXE стало зеркальным, нам необходимо открыть файл "unicodeinput", но здесь мы ничего не нажимаем, возвращаемся в директорию и зажимаем клавишу SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", здесь мы пишем следующие команду….

- Названия нашего почти скрытого вируса

- Пробел

- Вставляем названия вируса

- Удаляем расширения EXE.

- Зажимаем ALT

- Нажимаем на "+" который находится в блоке NumLock,. У нас открывается наше окошко которое мы с вами свернули и не обращали внимание.

- Здесь мы вписываем команду "202e"

- Жмем Send

- Могут появиться плюсики, (они нам не нужны) удаляем их.

Теперь появился файл который мы создали с расширением jpg, его также можно дополнить некоторыми символами чтоб не было слишком подозрительно.

Можете открыть данный файл, данное изображения будет открываться в течение 2-3 секунд, на экране появится ваша картинка, а то что задали в директорию уже будут файлы которые вы указали(ваш вирус).

Вирус автоматически запустится так что не забудьте его закрыть через диспетчер задач.

Создаем фото с вирусом метод 3

Ну а теперь перейдём к 3 методу, и это будет полезно даже тем просто хочет свои файлы от глаз других на самом видном месте. В нашей директории опять зажимаем SHIFT + нажимаем правый клик мышки, и выбираем раздел "Открыть окно команд", и вписываем здесь вот такую интересную команду:

File1– названия вашей картинки, либо если будет музыка ставим.mp3

File2 название вашего файла который хотите скрыть, также можете вместо вируса скрыть другой файл и поменяем расширение,

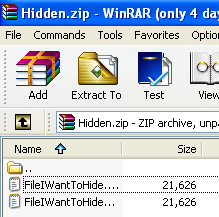

Появится картинка, оно открывается без лишней погрузки, но если мы нажмём правой кнопки и выберем "Открыть с помощью winrar", то здесь у нас будут наш вирус или файл который вы скрыли.

Предупреждение! Всё ниже описанное я не призываю исполнять и повторять, а лишь рассказываю и обучаю, чтобы вы могли знать как собран механизм взлома/обмана/и т.п.

В данном посте мы будем изучать методы маскировки вируса, на примере RAT'ника (Если вам нужно посмотреть, как создать RAT-вирус - посмотрите моё прошлое обучение).

I) Первый способ Крипта вируса заключается в скрытии вируса под картинкой, но в этом способе есть минус. Вирус не будет открываться, но будет внутри самой картинки. Чтобы его просмотреть нужно будет открыть архив данной картинки и вы увидите вирус. Этот метод в основном годится больше, чтобы прятать свои файлы, нежели криптовать вирус.

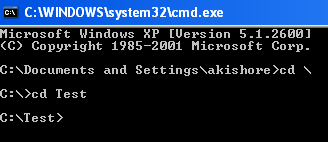

Нужно прописать команду в CMD, примерно всё будет выглядеть так:

C:\Files>copy /B kartinka.jpg+virus.exe result.jpg

В итоге создастся картинка в которой будет скрытый вирус.

II) Второй способ Крипта вируса заключается в совмещении двух программ типа .exe. Первым делом нужно прописать в "Пуске" команду "выполнить". Прописываете "iexpress" (без кавычек). А дальше просто нажимаете:

>Добавляем два файла .exe. Добавляем вирус и какую-либо безвредную программу.

>В первую строку выставляем безобидный .exe файл;

Во вторую строку выставляем вирусный .exe файл

>Ставим галочку напротив "Hidden"

>Ставим галочку напротив пункта "Hide File Extracting Progress Animation from User;

Переименовываем и сохраняем полученный файл

>Галочка напротив пункта: "No restart"

>Галочка напротив пункта: "Don't save"

После открытия полученной программы будет сначала открываться безобидный .exe файл, но после закрытия будет начинать работать уже вирусный файл.

III) Третий способ Крипта вируса заключается в маскировке вируса под картинкой, но уже с открытием самого вируса. Здесь есть 2 минуса:

во-первых, картинка будет подозрительно долго открываться,

во-вторых, картинка сама не будет отображаться на экране, если вид значков будет большой, потому что мы просто-напросто будем загружать .ico файл с видом значка картинки.

Добавляем в архив картинку и вирус:

1) Метод сжатия максимальный

2) Поставить галочку напротив пункта "создать SFX-архив"

Дополнительно: Параметры SFX:

1) Общие: C:\Program Files\Games (К примеру)

2) Установка: выполнить после распаковки: имя_картинки.jpg (и в этом же окне через Enter вписываем) имя_вируса.exe

3) Режимы: скрыть всё.

4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

5) Текст и графика: Загрузить значок из SFX-файла и вставляете .ico файл.

Получаем обычный RAT-вирус с иконкой картинки.

Далее нам понадобится поменять местами имя_файла и .exe. Примерно это будет выглядить так Relexe.jpg. Как видите .exe просто зеркально поменялся местами с .jpg.

Чтобы так сделать, нужно скачать либо Neanderthal, либо Unicodeinput.

Эти две программы работают совершенно одинаково, только в первой всё работает автоматически, а во второй нужно уже будет через CMD вводить свои команды.

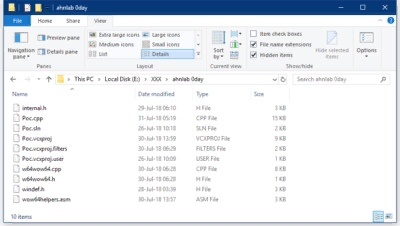

Я оставлю ссылку на Яндекс.Диск (в конце статьи) через которую вы сможете скачать данные для крипта вируса.

1) Начнём с Neanderthal программы.

Для её использования нужно подготовить среду работы. Тобишь для начала нужен будет регистратор. Всё будет в Яндекс_Диске. Включаете Resgistrator .OCX.exe и жмёте Register.

Далее уже заходите в данную программу, выбираете Вирус и меняете местами визуально расширение. Сохраняете. Всё готово.

2) Можно поступить другим способом с помощью программы Unicodeinput.

Открываете данную программу, далее открываете CMD.

Примерно всё выглядеть будет так:

C:\Files>copy virus.exe virus (на этом моменте зажимаете "Alt"+"+") (Вписываем в окне "202E" без кавычек) (убираете все "+", если они поставились в CMD) (далее в этой же строке пишите:)gpj.exe (как понимаете gpj- это просто-напросто jpg в зеркальном отражении).

Нажимает Enter. Всё готово.

IV) Четвёртый способ маскировки вируса заключается в запароленном архиве. Устанавливать пароль для вируса нужно, чтобы антивирус не начал сразу же детектить ваш вирус.

Начнём. Для начала нам нужно 2-3 файла. Первый файл- вирус, Второй файл- .bat и Третий файл по желанию- либо картинка, либо программа, которая будет запускаться вместе с вирусом.

1) Сначала нужно создать вирус под паролем.

Добавить вирус в архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_вируса.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

-1)Установить пароль (возьмём пароль: 123)

В итоге получаем файл: имя_вируса.sfx.exe

2) Создаём блокнот. Прописываем туда эту команду:

имя_вируса.sfx.exe -p123 -dc:\program files\games

И сохраняем как .bat файл.

Это нужно для автоматического открытия вируса без ввода пароля.

3) Выделяем вирус, .bat файл и внешнюю программу (т.е. программу, которая нужна какому-либо пользователю- в основном безобидная) (или картинку, в зависимости что нужно жертве) создаём архив.

-1) Метод сжатия максимальный

-2) Поставить галочку напротив пункта "создать SFX-архив"

-3) Поставить галочку напротив пункта "создать непрерывный архив"

-4) Поставить галочку напротив пункта "заблокировать архив"

Дополнительно: Параметры SFX:

-1) Общие: C:\Program Files\Games (К примеру)

-2) Установка: выполнить после распаковки: имя_файла.bat

выполнить до распаковки: внешняя_программа.exe

-3) Режимы: скрыть всё.

-4) Обновление: Ставим галочки напротив пунктов: "Извлечь и обновить файлы" и "Перезаписывать все файлы без запроса" (т.е. галочки напротив двух пунктов "2")

-5) Текст и графика: Загрузить значок SFX из файла.

(Если вам нужен значок именно определённой программы, можете открыть архив данной программы через 7-zip. Далее просто ищите файл .ico и просто загружаем этот значок в Тексте и Графике.

Как понимаете III и IV способы можно комбинировать получая например программу Relexe.mp3, Relexe.jpg, Relexe.txt и т.д. Под которой будет запароленный вирус, батник для автоматического открытия запароленного вируса и нужный жертве файл.

Нужные файлы для маскировки RAT'ника:

Надеюсь вам понравилось, в дальнейшем буду опубликовывать более интересные статьи по данной тематике.

![]()

На винде хакерство вполне возможно, но лишь с помощью автоматических программ. В дальнейшем буду обучать уже на среде kali linux.

Криптованием тут и не пахнет, скорее это метод склейки (бинд, джоин). особенно порадовал первый способ.. Видимо ТС не слышал ничего про сигнатурные анализы (а еще как ты такое потом запускать то собрался?)

Отдельно про юникод 202E (RTL) - не пашет давно и буквально только самые ленивые не выпустили под это заплатки. Визуально будет работать на твоём рабочем столе, но никак не после последующей отправки куда-либо такого файла.

А вот способ, где ты описываешь создание sfx архива под паролем - во первых он не просто древний, но и не полный! Ведь ты забыл скрыть само окошка батника ) и обычно это делают дополнительным vbs скриптом

Ну и наконец огромный минус всего написанного - любые распакованные файлы на диск, далее будут сожраны антивирусом (вот тут и надо было писать про настоящее криптование)

у тебя глаза не устают-то с такой цветовой схемой работать?

научи лучше кодить на BrainFuck-е

Боже, какая древняя тупость. Вы еще предложите "вирус" в vbs-файле запилить, который скачивал бы троян на сотню метров - я уже ничему не удивлюсь.

Эта хрень в архиве может запуститься, только если пользователь полный идиот (хотя да, такие есть и даже много).

Хакерством здесь и не пахнет. Хакерство - это либо глубокое знание о том, как что работает, и возможность это применять, либо получение несанкционированного доступа к чему-либо.

Кракингом тоже - этот термин означает взлом (реверс-инжиниринг) и модификацию программ.

Лучше б про тот же Metasploit Framework написали, может хоть пару плюсов бы кто-нибудь поставил.

@moderator, распространение вредоносного программного обеспечения.

Здесь нет никакого вредоносного ПО.

Фишка в том, что у нас по закону нельзя даже в учебных целях делать вредоносное ПО.

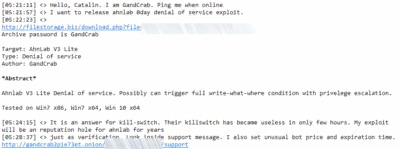

Наличие этих файлов в системе позволяло обмануть малварь, заставив GandCrab считать, что этот компьютер уже был заражен ранее.

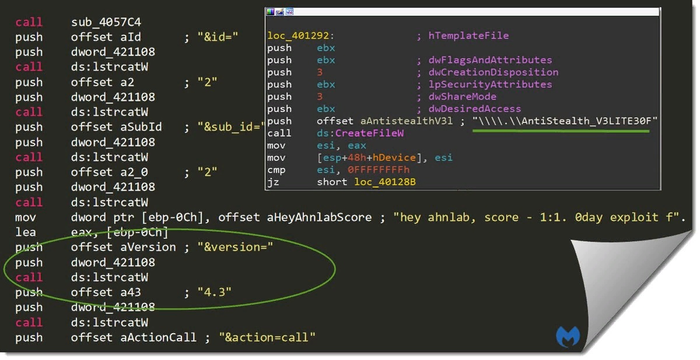

Журналисты Bleeping Computer сообщают, что в ответ на это разработчик GandCrab решил объявить исследователям войну. Вирусописатель, скрывающийся под псевдонимом Crabs, вышел на связь с изданием и заявил, что обнаруженный аналитиками AhnLab способ защиты был актуален лишь на протяжении пары часов, после чего была выпущена новая версия шифровальщика. Хуже того, Crabs сообщил, что нашел баг в антивирусе AhnLab v3 Lite и намерен его использовать.

Журналисты Bleeping Computer не собирались придавать это огласке, пока инженеры AhnLab не проверят разработку вирусописателя и, если потребуется, не выпустят патч. Однако в конце прошлой недели эксперт Malwarebytes публично сообщил об обнаружении новых версий GandCrab (4.2.1 и 4.3), в коде которых был замечен тот самый эксплоит для продукции AhnLab (с комментарием «привет AhnLab, счет — 1:1″).

Но один из директоров AhnLab объяснил изданию, что код, интегрированный в GandCrab 4.2.1 и 4.3, выполняется уже после исполнения самой малвари и заражения нормальных файлов. То есть антивирус AhnLab обнаруживает и нейтрализует малварь задолго до того, как та попытается воспользоваться DOS-эксплоитом. В итоге шансы на успешное срабатывание эксплоита крайне малы. При этом разработчики подчеркивают, что Crabs не обнаружил какой-то страшный 0-day баг, и вряд ли его способ позволяет исполнить какой-либо дополнительный пейлоад.

![]()

Обнаружен троян для Android ворующий данные из Facebook Messenger, Skype, Telegram, Twitter.

Аналитики Trustlook Labs обнаружили трояна для Android, который похищает данные из популярных мобильных мессенджеров, включая Facebook Messenger, Skype, Telegram, Twitter и так далее.

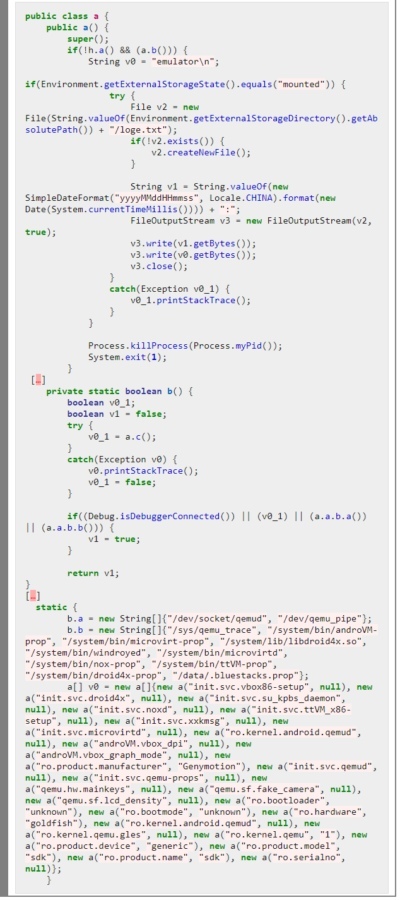

Изучение вредоноса показало, что он весьма прост, но при этом и эффективен. Так, после установки вредоносного приложения, троян сначала пытается внести изменения в файл /system/etc/install-recovery.sh. Если операция проходит успешно, это гарантирует малвари устойчивое присутствие в системе и запуск после каждой перезагрузки.

Tencent WeChat;

Weibo;

Voxer Walkie Talkie Messenger;

Telegram Messenger;

Gruveo Magic Call;

Twitter;

Line;

Coco;

BeeTalk;

TalkBox Voice Messenger;

Viber;

Momo;

Facebook Messenger;

![]()

Новый RAT использует протокол Telegram для кражи данных жертв

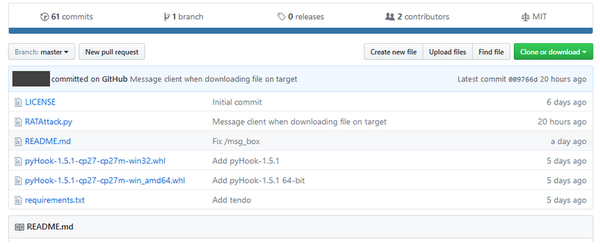

На портале GitHub был опубликован исходный код нового трояна для удаленного доступа (RAT), использующего протокол Telegram для хищения информации с инфицированных устройств.

Как утверждает разработчик инструмента, основная проблема большинства существующих на сегодняшний день RAT заключается в том, что они не используют шифрование и их операторы вынуждены настраивать переадресацию портов на устройстве жертвы для управления инфицированным компьютером. Вирусописатель решил исправить это упущение и представил собственный инструмент под названием RATAttack, который устанавливает зашифрованный канал между оператором и жертвой, используя протокол Telegram.

Прежде, чем начинать атаку, владелец RATAttack должен создать бот Telegram и встроить его токен (ключ) в конфигурационный файл трояна. Таким образом все инфицированные устройства будут подключаться к каналу бота и атакующий получит возможность отправлять простые команды для управления RATAttack на зараженном компьютере.

Троян может действовать в качестве кейлоггера, собирать данные об установленной версии ОС Windows, процессоре и т.д., IP-адресе и приблизительном местоположении хоста, отображать сообщения, загружать и выгружать различные файлы, делать скриншоты, исполнять любые файлы на целевом компьютере, делать снимки с web-камеры, копировать, перемещать и удалять файлы, а также запускать процесс самоуничтожения.

По данным ресурса BleepingComputer, разработчик RATAttack не рекламировал троян на каких-либо хакерских форумах и опубликовал код только на GitHub. В настоящее время он уже удален с портала.

- ИНТЕРЕСНОЕ (1447)

- ПРОСТО ТАК (722)

- =Portable= (1047)

- ОНЛАЙН СЕРВИСЫ (418)

- =ОЧЕНЬ УМЕЛЫЕ РУКИ= (402)

- КУЛИНАРИЯ(рецепты) (261)

- =ФОТОШОП= (209)

- РАБОТА С СИСТЕМОЙ. (122)

- =ДЛЯ БЛОГА= (113)

- медицина (104)

- =УРОКИ ПО ПРОГРАММАМ= (85)

- =GIMP 2= (83)

- РАБОТАЕМ С ПРОГРАММАМИ, (81)

- "Советы женщины." Любимой подруге! (63)

- КРЕАТИВ. (53)

- Религия. (42)

- Личное (37)

- =Интересные книги и журналы= (28)

- Бабушкина мудрость. (15)

- Мой Ангел. (11)

- МОИ РАБОТЫ. (2)

- По секрету, всему свету. (1)

- (0)

- ПОЛЕЗНОЕ (1507)

- =ПРОГРАММЫ= (990)

Как спрятать файлы в JPEG изображении.

Яхочу показать вам один простой и безопасный способ спрятать файлы с помощью простого трюка в Windows – скрыть файл внутри файла JPG.

Вы действительно можете скрыть любой тип файла внутри файла изображения, включая TXT, EXE, MP3, AVI, или любой другой. Мало того, вы можете хранить большое количество файлов внутри одного файла JPG, а не только один. Это может быть очень удобно, когда вы хотите скрыть файлы и не хотите возиться с шифровальщиками и другими способами по сокрытию файлов .

Для того, чтобы выполнить эту задачу, необходимо иметь установленный на вашем компьютере либо WinZip, либо WinRAR.

Создайте папку на вашем жестком диске, например, C: Test и скинуть туда все файлы, которые вы хотите скрыть. В эту же папку скиньте файл изображения, в который мы будем “впихивать” скрываемые файлы.

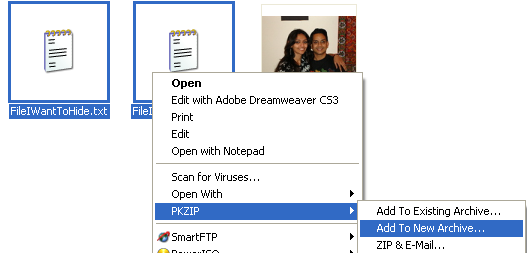

Теперь выделите все файлы, которые вы хотите скрыть, щелкните правой кнопкой мыши на них, и выбрать вариант добавления файлов в архив. Только выбрайте файлы, которые вы хотите скрыть, а не файл картику. Создаваемый архив назовите как хотите, например – “Hidden.rar”.

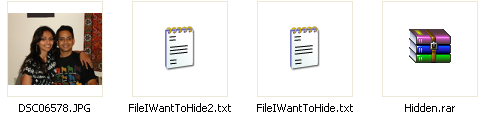

Теперь у вас есть папка, в которой лежит файл JPG и сжатый архив:

Теперь вот самое интересное! Нажмите кнопку Пуск и выберите пункт Выполнить. Введите “CMD” без кавычек и нажмите Enter. Теперь вы должны увидеть окно командной строки. Введите “CD “, чтобы попасть в корневой каталог. Затем введите команду “CD Test” , чтобы попасть в папку “Test”, в которой лежат все наши файлы.

Теперь вводите следующую строку (без кавычек): “copy /b DSC06578.JPG + Hidden.rar DSC06578.jpg” и нажмайте Enter. Если все прошло успешно, то вы должны получить ответ, как показано ниже:

JPG файл был обновлен со сжатым архивом внутри! Посмотрите размер полученной картинки, вы увидите что он увеличился на ту же сумму что и размер архива.

Вы можете получить доступ к скрытым внутри картинки файлам двумя способами.

Во-первых, просто изменить расширение файла на .RAR и открыть файл с помощью WinRAR.

Во-вторых, вы можете просто щелкнуть правой кнопкой мыши на изображение JPG и выберать “Открыть с помощью”, а затем выбрать “WinRAR”.

Вот и все! Это отличный и простой способ просто потому что не многие знают об этой возможно и даже знающий не сможет заподозрить файлы в вашей картинке.

А кому нет,могут закрыть сразу.

Процитировано 3 раз

Понравилось: 2 пользователям

Вариант 3. Для ленивых: все можно сделать в 2 клика прямо офф-лайн .

Вариант 4. Использовать для этой цели программы.

Вот например простейшая, пожалуй самая маленькая (12+11 кб) Hide My Archive от ManHunter:

Вот еще одна небольшая программа - SteganPEG. Она позволяет выбрать любое изображение формата .jpg/.jpeg и запихать в него некоторый объём различных файлов защитив их паролем. Какой объём может поместиться в конкретное изображение программа вам покажет сама.

Для того чтобы достать скрытые в картинке файлы понадобится эта же программа и пароль. Интерфейс, как вы можете убедиться, предельно понятен:

Вот еще несколько программ для подобных целей:

BMBCoder - Программа кодирования данных в изображение.

Img-RAR - программа, предназначенная для скрытия любого архива(rar/zip) с различной информацией в обычные картинки формата jpg.

Конвертор форматов - программа для шифрования текста или изображения в другом формате. Преобразует текст в изображение и изображения в текст.

Есть и более "навороченные" и продвинутые программы для этих целей. Одна из таких - Red JPEG

Как спрятать любой файл или текст внутри картинки

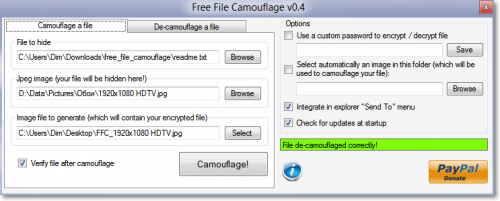

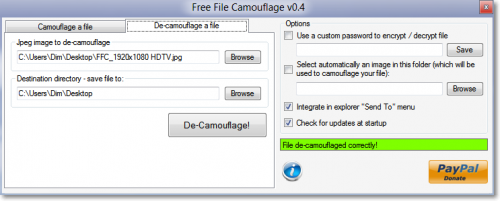

В дешевых старых шпионских фильмах самые секретные документы и уникальные драгоценности непременно располагались в скрытом за картиной потайном сейфе. Не знаю, чем вызвана популярность такого метода маскировки, но нечто подобное вы можете проделать и на своем компьютере. Утилита Free File Camouflage позволяет спрятать любой файл, в том числе текст, программу или другую картинку, внутри любого изображения в формате JPG.

Free File Camouflage, благодаря своей бесплатности и простоте использования, вполне может пригодиться в тех случаях, когда у вас есть необходимость обезопасить свои файлы, но нет желания связываться со сложными системами защиты. С помощью этой утилиты можно быстро и надежно спрятать свои данные от любопытных глаз, не вызывая никаких ненужных вопросов.

Еще один вариант применения этого метода - распространить какую-либо информацию незаметно для модераторов на сайтах. Скажем, вместо того, чтобы давать ссылки на торренты, можно прятать файлы торрентов в картинках, и публиковать их на любом фотохостинге.

Вот обыкновенная картинка:

Если ее сохранить на диске, добавить расширение ".zip" и открыть в архиваторе, вы найдете в этом архиве не только саму программу, с помощью которой этот архив создан, но и полезную информацию, имеющую самое прямое отношение к теме картинки и сегодняшним выборам.

Точно также, вы можете закрывать свои файлы паролем, прятать в картинках и выкладывать публично.

Кстати, у програмки есть одна фича: при обработке картинки, ее оригинал не сохраняется. То есть, у вас больше не будет этой картинки без архива - она будет перезаписана. Повторно применить эту картинку для сокрытия другого файла вы уже не сможете.

Поэтому лучше делать так: взять ZIP или RAR-архив, который вы хотите скрыть, скопировать его на рабочий стол, туда же скопировать картинку (подходит только формат JPG), в которой вы хотите спрятать данный архив, и в программе указать пути именно к этим копиям, а не к оригиналам архива и картинки. Так более правильно.

Если родители или сотрудники пользуются тем же компьютером что и вы, то куда можно было бы положить файл (фото, видео, текстовый документ), который не желателен для публичного просмотра. Но так, чтобы он был всегда под рукой и в тоже время, не видим. Существует несколько способов, как спрятать файл на компьютере, и сегодня вы узнаете об одном таком способе. Самым интересным моментом в этом деле является то, что файл будет находиться на рабочем столе, но его никто не будет видеть.

Как быстро спрятать троян в рисунок ?

ДАННАЯ СТАТЬЯ НЕ ЯВЛЯЕТСЯ РУКОВОДСТВОМ К ДЕЙСТВИЮ. СМЫСЛ НАПИСАННОГО – ПОКАЗАТЬ, КАК ХАКЕР СПОСОБЕН СПРЯТАТЬ ТРОЯН В РИСУНОК. ИСПОЛЬЗУЙТЕ МАТЕРИАЛ ТОЛЬКО В ОБРАЗОВАТЕЛЬНЫХ ЦЕЛЯХ.

Приветствую читателя, сейчас рассмотрим один из вариантов, как хакер может быстро спрятать троян в рисунок, придав ему вполне невинный вид. Я буду показывать только те утилиты, которые непосредственно работают с трояном. Подготовкой и составлением подходящих иконок в целях придания презентабельности трояну хакеру придётся ещё заняться на досуге. Но, как вы понимаете, это не проблема: программ и онлайн ресурсов для этого предостаточно.

Никакой ручной криптографии в методике не используется: применяется то, что открыто в сети в свободном доступе. Так что, расценивайте информацию как очередную ступень, которую нужно перескочить для нового и более сложного и интересного витка на поле своих познаний.

Чтобы спрятать троян в рисунок, хакеру понадобятся программы:

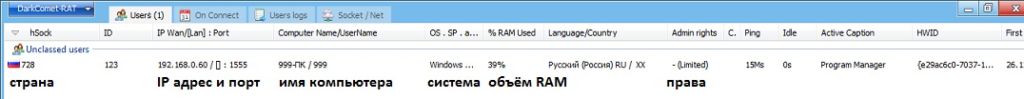

- для примера использую любимый хакерами троян Dark Comet-RAT

- стеганографическую утилиту для скоросшивания Celesty

- спуфер расширений Extension Spoofer

- опционально применяется утилита замены иконок приложений QIcon Changer

ссылки на программы в конце статьи

Как спрятать троян в рисунок? Сервер трояна должен быть готов.

Как хакер готовит и настраивает троян для полного контроля над компьютером жертвы, показано в статье Тёмная Комета для Windows: Dark Comet . Так что при желании ознакомьтесь с тем, что грозит всякому, кто бездумно скачивает из сети всё подряд.

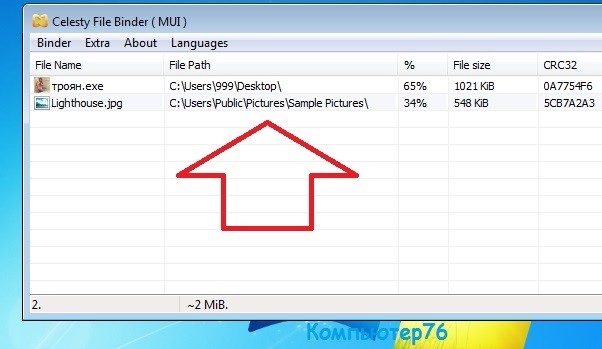

Запускается Celesty. В окне выберем 2 файла: Dark Comet с обновлённой иконкой и рисунок на ваш выбор. Я не буду мудрствовать лукаво и выберу первый попавшийся в папке Изображения Windows. Найдём и добавим эти файлы поэтапно через Проводник:

Binder – Add file…

Вот и окно утилиты:

Окно утилиты содержит ещё одну важную настройку. Настройки

Binder – Configure stub

позволят трояну запускаться по двойному щелчку жертвой по подсунутому “рисунку” и форма запуска трояна .exe. Впрочем, это настройки на усмотрения хакера:

Настройка завершается из меню программы по щелчку Build final stub.

- У меня иконка готова и естественно это изображение девушки в неглиже. Celesty способна самостоятельно присвоить трояну указанную вами иконку в процессе сшивания, но я применю утилиту QIcon Changer, что немного облегчит процесс:

![]()

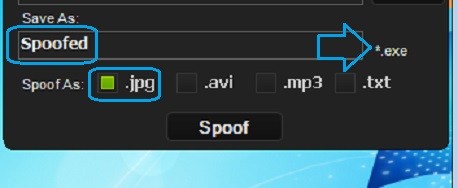

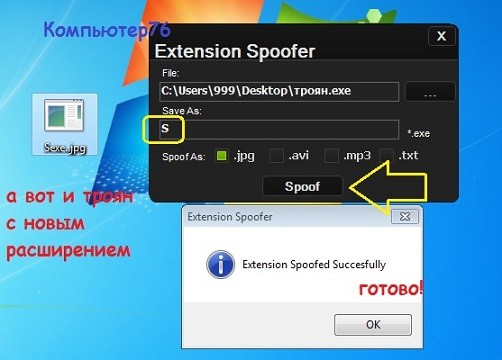

троян и требуемая иконка перетаскиваются по своим местам как указано на фото, изменения вступят в силу по нажатии на кнопку Apply. Готово. - Последний штрих. Хакер подделывает тип файла. Для того, чтобы подделать расширение файла, способов есть немало, и будет использоваться самый простой. С помощью утилиты Extension Spoofer это удобно. Например, так:

имя файла составляется максимально невинным

Выбранный способ подделки расширения всё равно выдаст его принадлежность внимательному взгляду, а потому хакер сыграет на созвучности слов и слогов имени трояна. Так что имя Sexe.jpg неопытный пользователь отнесёт скорее на орфографическую ошибку, чем на какой-то подлог. Но вы проверьте Свойства скачанного файла как в статье по ближайшей в абзаце ссылке.

Вот и всё. Хакеру останется подсунуть лже-рисунок в составе пакета таких пикантных фотографий новому знакомому из социальной сети. Тот открывает фото, любуется, а в это время…

… список хакера пополняется очередной жертвой.

Ссылки для скачивания:

Вполне вероятно, что ссылки долго не проживут: программы браузеры и владельцы хостингов не жалуют. Так что пока утилиты придётся добывать вам самостоятельно. А пока будьте бдительны и успехов нам всем.

Читайте также: