Как защитить mbr от вирусов

В последнее время всё чаще и чаще поступают жалобы на вирус, который производит полную блокировку компьютера и вымогательство денег, на стадии ещё до загрузки операционной системы (красные буквы на черном экране). Проблема в том, что для неподготовленного пользователя ситуация может стать действительно тупиковой: компьютер не загружается ни в обычном, ни в безопасном режиме, загрузка и сканирование антивирусом с live-cd безрезультативна, даже попытка переустановки Windows может не увенчаться успехом! Здесь я расскажу о способах как на самом деле легко и просто его удалить.

Данный вирус поражает MBR — главную загрузочную запись жёсткого диска, доступа к которой ни пользователь, ни операционная система доступа обычно не имеют. В этом и заключается вся сложность, и, одновременно простота его удаления.

Версия mbr-winlock для Украины

Версия mbr-winlock для инопланетян (если они пользуются Windows) (шутка). Автору хватило ума написать и распространить вирус, а вот сделать надпись в правильной кодировке он не осилил))

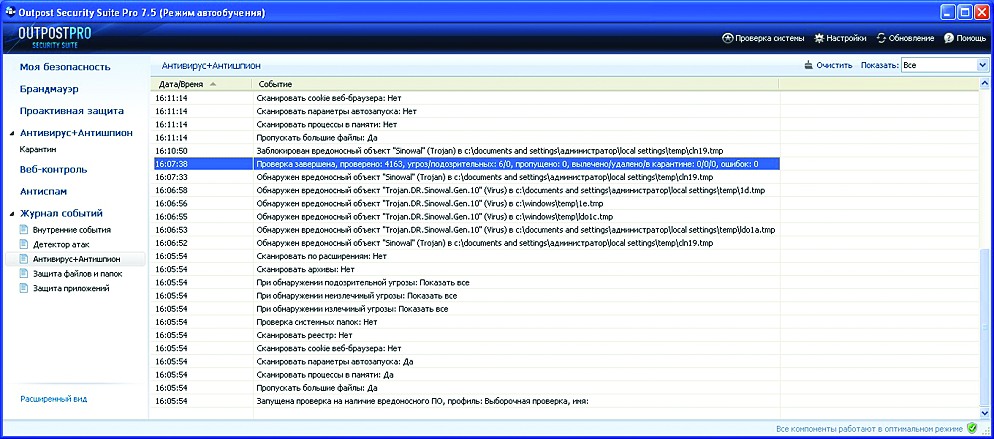

Хочется так же отметить практически полную несостоятельность антивирусов против данной напасти: платные и с громкими названиями, как и два года назад, неспособны вовремя и адекватно реагировать против этой, действительно серьёзной угрозы:

Каждый раз заражению соответствует наличие файла sys3.exe (собственно вирус) во временных файлах браузера и netprotocol.exe в автозагрузке (создаёт брешь в операционной системе) (версии данных файлов всё время изменяются и срабатываемость на них антивирусов остаётся крайне низкой, названия файлов злоумышленники пока не изменяли).

Уязвимость операционной системы Windows: пользователь просто сёрфит в интернете, а злоумышленники в это время модифицируют MBR и перезагружают компьютер.

Беспомощность нашей милиции/полиции в борьбе с данным видом преступлений: как ловить таких преступников они не знают, не умеют, не могут и не хотят, чем мошенники пользуются и будут пользоваться.

Люди, которые платят мошенникам — соучастники и спонсоры данных преступлений. Эти вирусы будут появляться вновь и вновь до тех пор, пока это экономически выгодно.

Способ 1. Восстановление MBR из резервной копии Acronis TrueImage

Люди делятся на две категории: на тех, которые делают резервные копии, и на тех, которые уже делают…

Если Вы относитесь к тем людям, которые после установки Windows, драйверов, программ и настроек сделали резервную копию системного диска — поздравляю, Ваши усилия не пропали даром! Для Вас эта проблема не является проблемой: нужно лишь загрузиться с загрузочного диска Acronis и восстановить mbr из своей резервной копии:

Загружаемся с диска Acronis True Image и выбираем пункт Recovery (восстановить)

Выбираем файл-образ системного диска

Выбираем пункт Restore disks or partitions (Восстановление дисков или разделов)

Выбираем MBR and Track 0 (MBR и Дорожка 0)

Выбираем из списка винчестер (системный), на котором нужно восстановить MBR

Нажать кнопку Proceed (Продолжить)

Способ 2. С помощью утилиты CureIt от DrWeb либо Kaspersky TDSSKiller

Несмотря на то, что DrWeb данное заражение пропускает, результат заражения — модифицированый MBR он может с успехом лечить. Для этого нужно загрузиться с любого LiveCD и запустить эту утилиту. Вредоносная запись обезвреживается в считанные секунды:

Dr.Web CureIt! восстанавливает загрузочную запись в считанные секунды

При перезагрузке Windows загружается в нормальном режиме, как будто ничего и не было.

Новые модификации данного вируса изменяют разбивку диска на разделы. Скриншот консоли Windows Disk Management до лечения утилитой DrWeb CureIt:

После лечения и перезагрузки:

Способ 3. С помощью установочного диска Windows

Внимание! В свете последних модификаций данного вируса этим способом пользоваться НЕ РЕКОМЕНДУЕТСЯ!

Для Windows XP: вставляем установочный диск и включаем компьютер, жмём любую кнопку для подтверждения загрузки (Press any key to boot from CD…..). Ждём когда полностью загрузится диск и предложит выбор действий. Выбираем режим восстановления, кнопка R. Теперь система предложит выбрать какую ОС из найденных восстанавливать, нажимаем цифру и Enter (обычно 1). Теперь необходимо ввести пароль администратора, если его нет, то просто оставляем пустым и жмём Enter. Вот мы добрались до консоли восстановления. Вбиваем команду: FIXBOOT, Enter, вас попросят подтвердить, нажмите Y. Теперь вбиваем команду FIXMBR, Enter и опять подтверждаем нажатием Y. Всё теперь вбиваем EXIT и перезагружаемся. Можно грузиться с жёсткого диска. Всё.

Для Windows 7:загрузиться с установочного диска или флешки с windows 7 — восстановление системы — коммандная строка — bootsect /mbr All

Способ 4. Переустановка Windows

При переустановке Windows необходимо полностью удалить системный раздел, а потом создать его вновь. При этом пересоздастся и MBR.

Сегодня обнаружил тело вируса — файл full_porno.avi.exe (17920 кб)

Свежая разновидность вируса (белые буквы на чёрном фоне):

Ситуация с обнаружением данной разновидности антивирусами пока что очень печальна. Кому интнресно, тело вируса можно взять здесь (пароль к архиву — infected):

Не для кого не новость, что вирусы со временем становятся все лучше и лучше. Если когда-то вирусы были просто развлечением программистов, сегодня они являются заработком хакеров. С помощью вредоносных программ воруют ценную информацию, создают хорошо окупающие себя ботнеты, ну и конечно же зарабатывают на Винлокерах (вымогателях-шифровальщиках).

Сегодняшние шифровальщики типа Petya и Satana куда круче того, что было когда-то. Сегодня кроме всего прочего они научились заражать главную загрузочную запись MBR. Как это работает, и как от этого защититься я расскажу вам в сегодняшней статье.

Защита MBR

- Предисловие

- Главная загрузочная запись MBR

- Как происходит заражение MBR

- Защита MBR с помощью MBRFilter

- Скачать MBRFilter

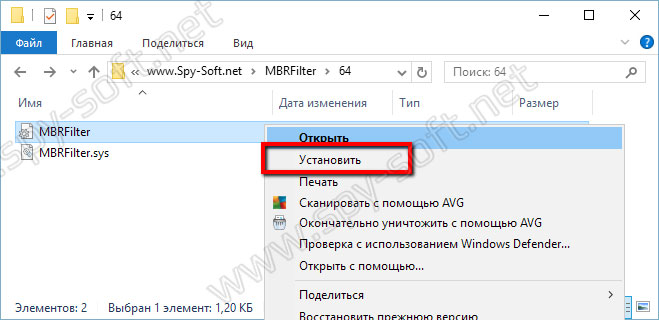

- Установка MBRFilter

- Удаление MBRFilter

- Демонстрация работы MBRFilter

Что такое главная загрузочная запись?

MBR — главная загрузочная запись (на английском master boot record) — код и данные, необходимые для последующей загрузки операционной системы, находящиеся в первых физических секторах (обычно в самом первом) жесткого диска или другого устройства хранения информации. Подробнее о MBR можете почитать на Wikipedia.

Так как код MBR выполняется перед самой загрузкой операционной системы, он может стать жертвой вирусов-вымогателей. Вредоносные программы заражающие MBR известны как Буткиты.

Microsoft уже давно пытается решить проблему MBR-вирусов путем реализации криптографической проверки загрузчика в Windows 8 и более новых версиях. Данная функция называется безопасной загрузкой и основывается на Unified Extensible Firmware Interface (UEFI) — современном BIOS.

Проблема заключается в том, что безопасная загрузка работает далеко не на всех компьютерах и не на всех версиях ОС Windows и не поддерживает диски с MBR-разделами. Это говорит о том, что на сегодняшний день огромное количество персональных компьютеров остаются уязвимыми для атак MBR.

Но на днях ребята из команды Talos которая отвечает за информационную безопасность в компании Cisco Systems выложили бесплатную с открытым исходным кодом утилиту, которая защищает master boot record (главную загрузочную запись) компьютеров на операционной системе Windows от изменения вредоносными программами.

Вы можете скачать MBRFilter с Гитаба бесплатно по этой ссылке. А вот альтернативная ссылка для тех у кого проблема с доступом на Гитаб. В архиве версия для 32-бит и 64-бит + исходники.

Теперь если какой-нибудь шифровальщик попробует изменить загрузочный сектор, пользователь увидит оповещение о том, что была попытка изменить главную загрузочную запись. На скрине ниже вы можете видеть такое оповещение при запуске вымогателя Петя.

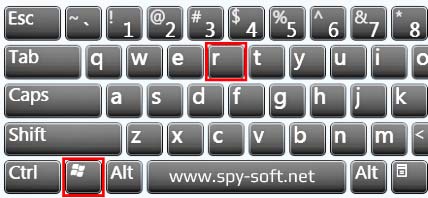

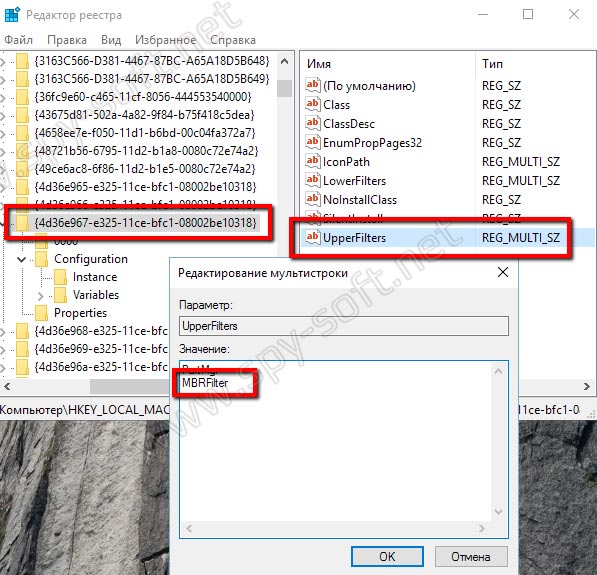

Удаление MBRFilter тоже не проблема, но маленько посложнее. Для этого комбинацией клавиш WIN + R вызываем окно выполнить.

После чего находим эту ветку:

В конце перезагружаем компьютер.

Данную процедуру, точнее удаление, рекомендую делать перед переустановкой системы. А так, после установки утилиты, можете про нее забыть.

Ну вот вроде и все. Теперь читатели сайта спай-софт.нет знают что такое MBR, немного о вирусах-вымогателях Петя и Сатана и о том как защитить MBR. На данный момент это хорошая защита MBR, но это только пока. У хакеров и на это появится свой ответ (решение). Поэтому я рекомендую подписаться на нас в соцсетях, чтобы быть в курсе о всех этих новшествах.

Хотите больше знать о вирусах, изучать их, но не знаете откуда скачать сэмплы? Вам сюда в статью «Где скачать вирусы«, там вы найдете огромною кучу этого добра и познакомитесь с человеком который коллекционирует вирусы моего, а может и вашего детства.

А да, напоследок интересное видео, где вы можете видеть, как вирус Петя заражает систему, и как эта маленькая но с большими я####и программулинка пытается этому противостоять.

Видео: демонстрация работы MBRFilter

Лог сканирования Outpost Security Suite Pro 7.5

С угрозами в MBR’е и Boot-секторе у нас сегодня будут сражаться пять продуктов:

Let the contest begin

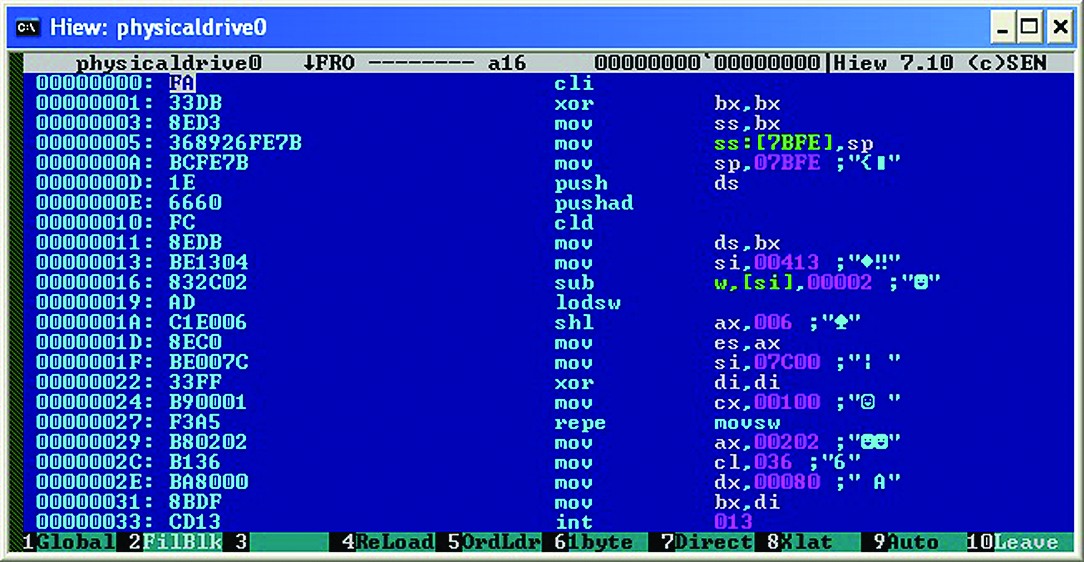

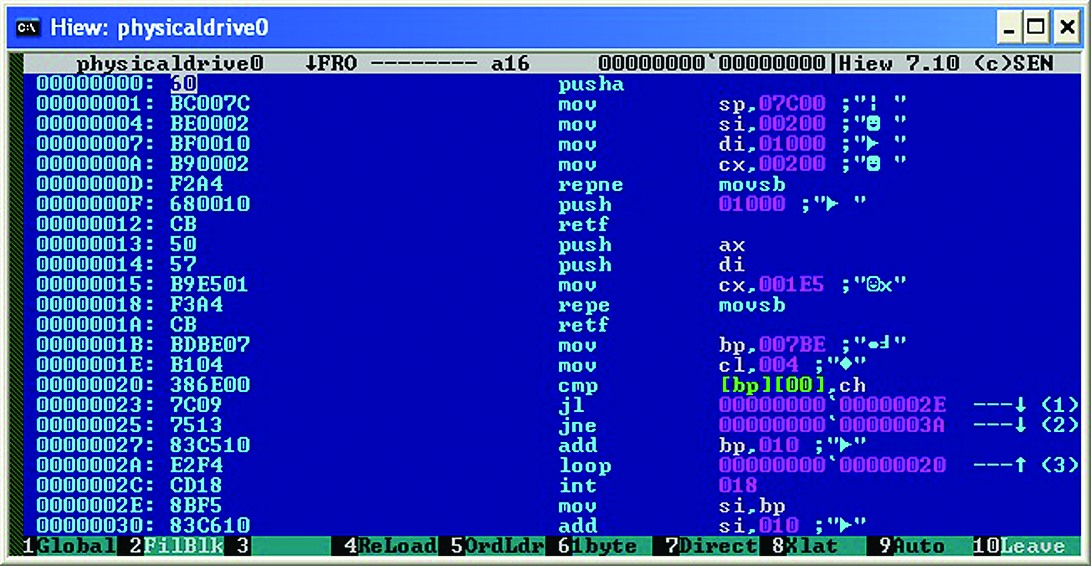

Первым делом я заразил Windows XP SP3 на VmWare буткитом Sinowal, который известен, обрати внимание, аж с 2009 года. Затем я с помощью Hiew убедился, что MBR действительно изменен, и стал поочерёдно устанавливать все продукты и сканировать (или пытаться сканировать) систему.

MBR, заражённый Sinowal’ом

Модифицированный код MBR

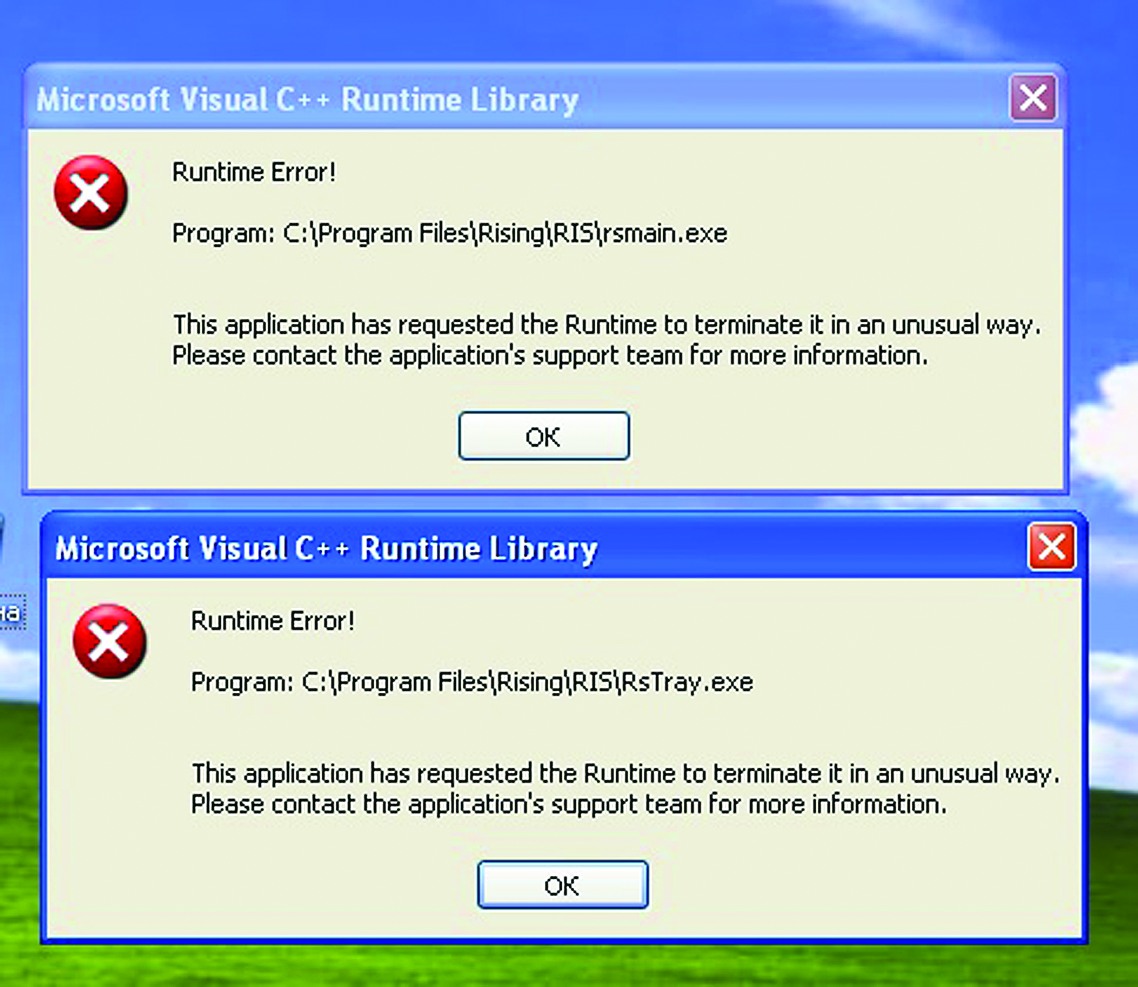

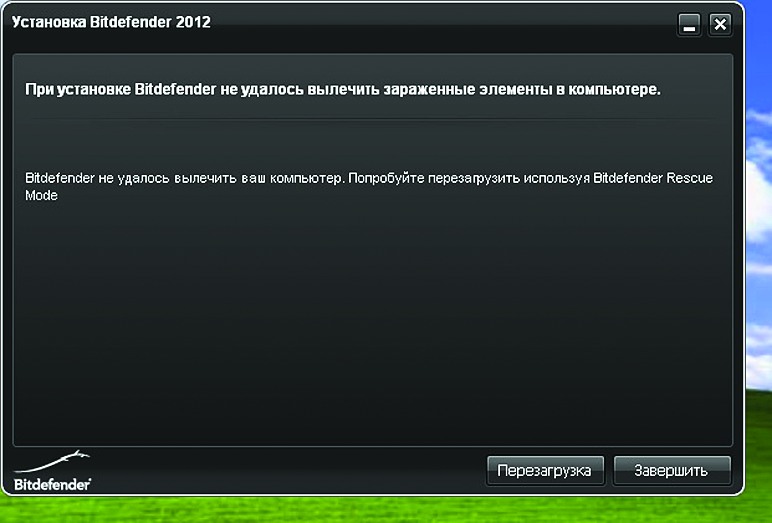

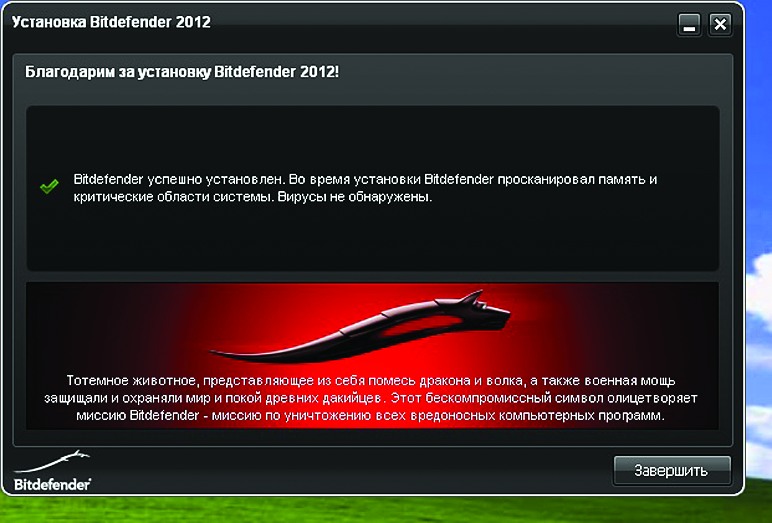

Тестирование я начал с BitDefender’а. Для меня стало неожиданностью, что этот антивирус вообще не смог установиться! На середине установки он предложил мне перезагрузить компьютер, а после перезагрузки открылось окно установщика (и по совместительству downloader’а), прогресс-бар в котором показывал 55 %. По прошествии некоторого времени эта цифра так и не изменилось. По-видимому, установленный Sinowal помешал BitDefender’у, что весьма грустно.

Ну а следующий испытуемый — NOD32 — не подвёл. Он успешно обнаружил не только сам дроппер в temp’е, но ещё и выявил заражение MBR’а. Очень радует, что этот популярный в России антивирус способен справляться с достаточно серьёзными угрозами.

Rising вообще не удалось привести в работоспособное состояние. Я несколько раз пытался установить и нормально запустить китайское изделие, но потерпел неудачу. Сначала я было подумал, что проблема в VmWare, но оказалось, что это не так (подробнее читай дальше). По-видимому, именно Sinowal не дал антивирусу инсталлироваться.

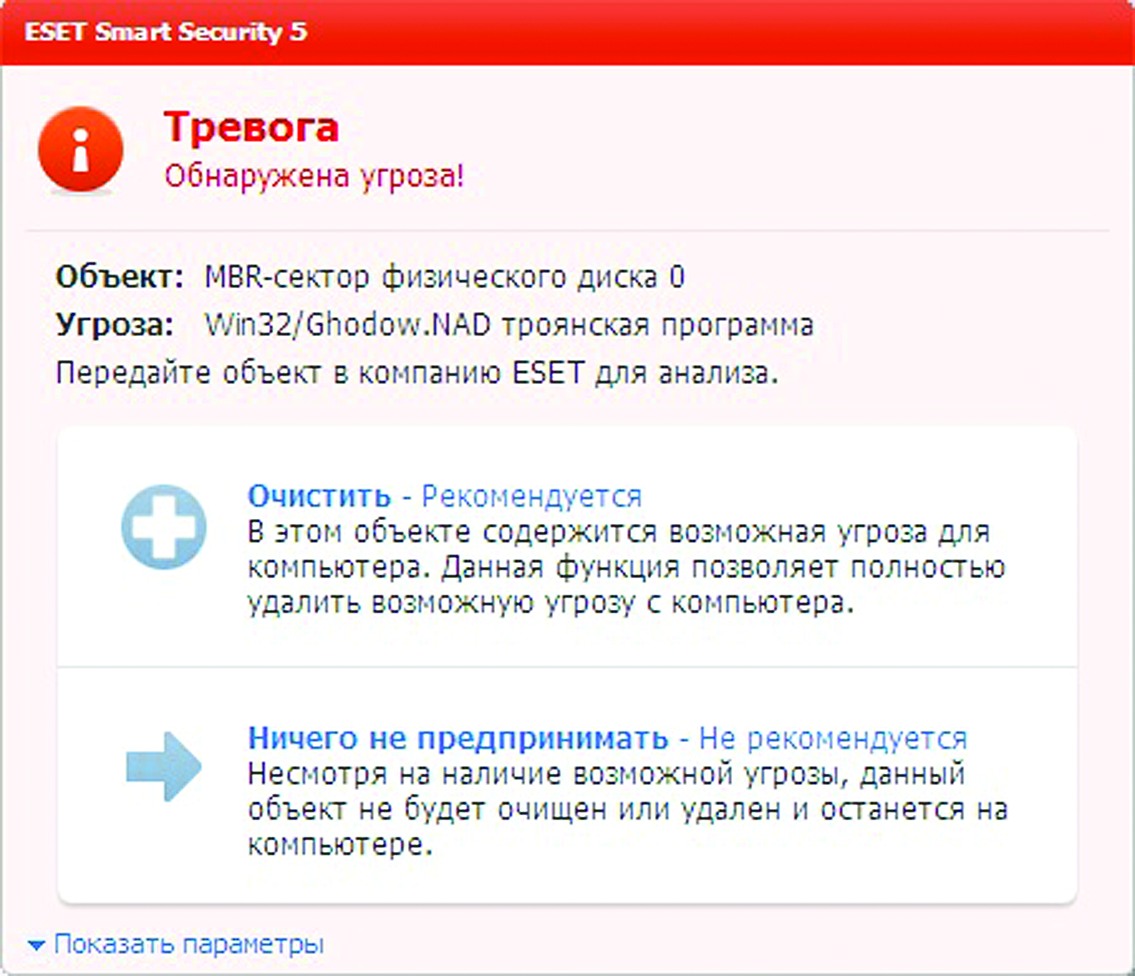

Еще один буткит: Ghodow

После того, как все пять антивирусов были протестированы на системе, заражённой Sinowal’ом, я решил откатиться к чистому снэпшоту и запустить дроппер другого буткита. Хотя второй буткит не так широко известен, как Sinowal, антивирусы всё равно должны его детектировать, поскольку это злой вирус, который делает в системе много чего нехорошего. Называется он Win32/Ghodow.NAD (по данным ESET). В дальнейшем я буду называть его просто Ghodow.

Сообщения, выдаваемые при запуске R Окно срабатывания ESET Smart Security 5 на буткит Ghodow ising Internet Security

Окно срабатывания ESET Smart Security 5 на буткит Ghodow

Но того, что произошло дальше, я совсем не ожидал. Ни один из трёх оставшихся антивирусов не смог обнаружить заразу в MBR’е, хотя каждый из них корректно установился и обновился. Более того, я пробовал различные варианты сканирования — от quick/поверхностного до руткит-сканирования системы. Однако ни один из них не привел к положительному результату, были обнаружены только компоненты буткита в файловой системе, что, конечно, не радует.

Окно установщика BitDefender 2012

Установка BitDefender 2012

Окно успешно установленного BitDefender, только что просканировавшего компьютер

Попробуем по-своему

Однако руки мои продолжали чесаться, и я решил не останавливаться на достигнутом и сделать нестандартный MBR. Я написал в Hiew небольшой код, который копировал область памяти размером 0x200 с адреса 0x200 на адрес 0x1000 и передавал туда управление. Код, конечно, безвредный, но мне было любопытно, как отреагируют антивирусы на нестандартный MBR. Стоит отметить, что в этом случае и BitDefender, и Rising успешно установились, обновились и заработали. Таким образом, моё предположение о том, что установленные буткиты могут мешать инсталляции антивирусов, подтвердилось.

Оказалось, что измененный MBR совершенно не трогает железные сердца антивирусов. Таким образом, я предположил, что буткиты детектируются обычными сигнатурами и сделать вредоносный MBR, который бы не обнаруживался, совсем не проблема. Для проверки я проделал аналогичную операцию с кодом NTFS-загрузчика (по сути, с кодом бут-сектора) и получил тот же результат.

Заключение

Какие можно сделать выводы по результатам теста? Антивирусы недостаточно хорошо детектируют буткиты. На компьютер, инфицированный буткитом, встанет не каждый антивирусный продукт. Так что держись и, главное, не забывай перед выключением компьютера в дисководе А: сомнительные дискеты ;).

Видать у вас уже очень старая мама -- в новые такую защиту, насколько помню, не встраивают.

Поэтому при установке операционки оно у вас тоже появится: ведь установка операционки принципиально связана с изменением загрузочного сектора. И если вы запретите это делать, среагировав на вопрос про вирус как на реальную угрозу -- с нормальной установкой у вас ничего не выйдет.

Лучше вообще отключить эту защиту -- по крайней мере на время установки: иногда наблюдались проблемы даже при положительном ответе на вопрос (возможно что связано с нерасчётно большим интервалом времени, в течение которого юзер реагирует на этот вопрос).

Добавление от 28.11.2008 11:24:

Ну а про PM вам уже сказали. Откройте окно, и запустите его как летающую тарелочку, хоть какая польза будет: очень красиво.

| 4. Roxx2000 , 28.11.2008 12:19 | ||

| 5. Егор , 28.11.2008 12:21 |

| Долго искал ваш ответ, но нашел. Для всех, он в последнем абзаце.

Добавление от 28.11.2008 12:23: Roxx2000 |

| 6. Roxx2000 , 28.11.2008 12:24 |

Не, на самом-то деле, есть один вариант написания бутового вируса для Windows. Но, насколько я знаю, этот вариант ещё никто не реализовал.

| 8. AYM , 28.11.2008 13:04 |

| Джамаль Под Windows бут-вирусы не живут. Поэтому сказки про заражённый бут-сектор можете пересказывать детишкам как Вы самоуверены))) живут. на прошлой недели ловили кто ломится черз прокси на левые сайти, которых в природе нет. в результате выловлен BACKDoor.MaosBoot судя по антивию именно в бутблоке он и проживал |

| 10. Roxx2000 , 28.11.2008 13:41 |

| 11. Antech , 29.11.2008 17:02 |

| Бутовые вирусы до сих пор существуют. Сравнительно недавно восстанавлиал я кому-то разделы, в MBR был вирус. Подробности не помню. То, что вирус загрузочный, это 100%. Собственно, об этом сказано в описании вируса, которое было найдено в сети. И то, что я увидел на диске, описанию соответствовало. Вирус пишется в MBR вместо обычного загрузчика. Оригинальную MBR он копирует в один из неиспользуемых начальных секторов. Что характерно, вирус создает раздел с типом 0E (не путать с 0F) или изменяет тип на 0E существующему разделу, я точно не помню. Что происходит с функционированием вируса после загрузки Винды - это другой вопрос, но, так или иначе, вирус был словлен на компе с Виндой, и вирус сделал свое дело. Так что не перевелись еще загрузочные тараканы. |

Добавление от 13.01.2009 03:30:

Victoria 4.3 Windows Хотел закачать но Avast червя не захотел

| 13. mwz , 13.01.2009 09:35 |

| Фарамир

WinHex хотя бы. |

| 14. Antech , 13.01.2009 12:42 |

| Фарамир WinHex, DMDE, HxD, Tiny Hexer. |

| 15. Argogo , 13.01.2009 22:50 |

| Я так понимаю, что безусловная перезапись MBR при помощи одной из команд консоли восстановления (кажется FIXMBR) не рассматривается? (Для осей до win2k- FDISK /MBR) |

| 17. Antech , 16.01.2009 14:16 |

| Argogo Надежнее посмотреть/исправить редактором. Тем более, это очень просто. |

| 18. Sergonian , 26.06.2009 22:35 |

| Такая же проблема. Товарищ принес бук, тупо виснет виста при загрузке. Удалил. Начал ставить ХР, синее окно при установке. Вобщем раз пять пробовал и все разные ошибки выскакивают, то файл скопирован неверно , то хард неисправен. Викторией прошел, диск нормальный, да и буку год всего и немного пользуются. Решил винт на комп поставить, начал винду грузить и у меня синее окно. Проверил нод-32 обнаружил вирус в загрузочном секторе на его диске и у меня на флешке. Я его сразу убрал, а флешку форматнул PeToUSB- прога для загрузки винды с флеш. На флешке вирус пропал, на моих дисках его нет, а как здесь избавиться не знаю. Да у товарища бук был нете, тупо завис. Он выключил, а запуститься больше не смог. Можно ли как-то форматировать загрузочный сектор? Как можно с командной строки форматнуть его? |

| 19. Antech , 26.06.2009 22:46 |

| Sergonian Magic Boot Disk - MHDD - CLRMBR. (Разделы будут удалены.) Если надо сохранить таблицу разделов. WinHex, HxD или DMDE; открыть физический диск и обнулить байты 0. 1BDh. Можно также в консоли восстановления FIXMBR, вроде должно сработать. Но если при установке ошибки разные, врядли это вирус. Вы ведь грузитесь с установочного компакта, вирусу не передается управление. А установщик переписывает загрузчик в MBR и вирус улетает. |

Компания Symantec сообщила об обнаружении нового образца хакерского программного обеспечения, способного изменять загрузочный сектор главного жесткого диска компьютера. В компании отмечают, что обнаруженное ПО относится к средствам удаленного администрирования (руткит) и предназначено для работы с Windows.

По словам экспертов Symantec, обнаруженный код - это принципиально новая разработка, которая не использует какие-либо ранее задействованные вредоносные коды, поэтому на сегодня далеко не все антивирусы способны обнаруживать новый руткит.

Руткит модифицирует код главного загрузочного сектора (master boot record), где хранится информация об операционной системе или системах (если их несколько), которой следует передать управление компьютером после проверки BIOS.

"Традиционные руткиты инсталлируются в системе как драйверы, примерно также как и остальное программное обеспечение и файлы. Эти драйверы грузятся вместе с операционной системой на этапе включения компьютера, но новый руткит записывает себя еще до операционной системы и начинает выполнятся до старта ОС", - говорит Оливер Фредрих, руководитель антивирусного подразделения Symantec.

"Такой метод дает беспрецедентный контроль над компьютером, фактически код прячется там, где ни один руткит до него не прятался", - говорит он.

По данным исследователей из института SANS, статистический анализ показал, что на сегодня данным руткитом заражены несколько тысяч компьютеров по всему миру, а первые признаки нового вредоносного кода появились в середине декабря 2007 года. Кроме того, в SANS сообщили, что обнаружили несколько сайтов, при помощи которых руткит распространяется.

"Это очень серьезная угроза и она показывает навыки ряда компьютерных преступников. Несмотря на то, что концепция несанкционированного модифицирования не нова, примененный подход ранее почти не использовался. Очевидно, что здесь поработали профессионалы, которые в последствии на базе этого кода могут создать и дополнительные схемы похищения данных и получения контроля над пользовательским компьютером", - говорят в Symantec.

В Verisign отметили, что первая волна атак нового руткита, судя по данным траффика, была 12 декабря, вторая - 19 декабря 2007 года. По словам Мэтью Ричардса, директора VeriSign iDefense Labs, на сегодня около 5 000 компьютеров заражены руткитом.

В Symantec говорят, что полученные на данный момент сведения свидетельствуют о том, что код работает только в Windows XP, пользователи Windows Vista пока находятся вне опасности, так как для своей работы руткит требует административных привилегий, а Vista при подобных обращениях выводит запрос на выполнение.

Еще одна опасность кода заключается в том, что из-за нахождения в главной загрузочной записи его крайне трудно обнаружить из операционной системы средствами антивируса. "Единственный верный способ удалить этот код - запуск консоли восстановления Windows c инсталляционного диска, также следует воспользоваться командой fixmbr в командной строке. В ряде BIOS есть функций для запрещения записи в загрузочный сектор, сейчас эта функциональность может оказаться полезной", - говорит Элия Флорио, антивирусный аналитик Symantec.

Более подробные данные о рутките можно получить по адресу gmer.net/

mbr/

| 21. Sergonian , 26.06.2009 23:39 |

| Antech! Благодарю что откликнулся. Нно я не силен с доспрогами. Скачал Magic Boot Disk v2.0, загрузил, диск опредилился. C:\MHDD> Здесь что напечатать, чтоба весь диск форматнуть с загрузочным сектором или загрузочный? |

| 23. Sergonian , 27.06.2009 01:19 |

| Я не на шутку озадачился. У меня дисковод пропал. В оборудовании совсем его нет. Час назад нарезал Magic Boot Disk v2.0, сейчас хотел нарезать mhdd32ver4.6, а дисковода нет |

C:\MHDD> Здесь что напечатать

MHDD.EXE

Shift+F3 - Выбрать диск

ID (EID) - Проверить, что выбран нужный диск

CLRMBR - Очистить MBR (с записью копии в сектор 1)

Не забывайте, что таблица разделов будет удалена. Чтобы вернуть разделы:

TOF

Filename: mbr.img

Start LBA: 1

End LBA: 1

FF

Filename: mbr.img

Start LBA: 0

End LBA: 0

Естественно, это также вернет и гипотетический вирус.

Вы память проверили? MBR'ные вирусы до сих пор бывают, я как-то видел один, но это очень редко. Чаще обычные черви..

| 25. Sergonian , 02.07.2009 17:40 |

| в Диспетчере Устройств, в Управлении Дисками Только виртуальные созданные Alcohol 120%

Добавление от 02.07.2009 17:47: В ноутбуке виндовс стал, но все проги при установке дают различные ошибки. Бывает просто выключу бук через меню пуск, после включения тоже пишет, что виндовс восстановлен после серьезной ошибки. Чем можно просканировать память и дисковод? Подозрение что с дисковода все с ошибками грузится. Нод 32 обновленный поставил вирусы не находит, но сейчас при очередном сканировании диска бук завис напрочь, даже диспетчер задач не вызывается и индикатор дисковода не горит и не мигает. |

| 26. Walen , 06.08.2011 23:04 |

| Привет всем! У меня вирус в шестнадцатиричном секторе как мне удалить его форматирование и удаление не помогает только если уничтожение файлов помогает, но я уже не смогу востоновить файлы, а они мне нужны помогите пожалуста?

Антивирусы Firewal не советовать тоже не поможет! Спасибо! |

| 27. AYM , 07.08.2011 00:10 |

| Walen меня вирус в шестнадцатиричном секторе где-где? форматирование и удаление не помогает только если уничтожение файлов помогает Читайте также:

|