Какие есть вирусные атаки

ТАСС-ДОСЬЕ. 24 октября 2017 года атаке вируса-вымогателя подверглись компьютеры в РФ, на Украине, в Турции и Германии. По предварительным данным, криптовирус Bad Rabbit (англ. "плохой кролик") послужил причиной недоступности для пользователей сайтов ряда СМИ, в частности - российского агентства "Интерфакс". Кроме того, сообщалось о "хакерской атаке" на информационную систему международного аэропорта Одессы (Украина) и метрополитен Киева.

Вирусы-вымогатели (ransomware, криптовирусы) работают по схожей схеме: они блокируют рабочий стол пользователя компьютера, шифруют все файлы определенных типов, найденные на компьютере, после чего удаляют оригиналы и требуют выкуп (обычно - перевод определенной суммы денежных средств на счет злоумышленников) за ключ, разрешающий продолжить работу и вернуть файлы. Зачастую создатели криптовирусов ставят пользователям жесткие условия по срокам уплаты выкупа, и если владелец файлов не укладывается в эти сроки, ключ удаляется. После этого восстановить файлы становится невозможно.

Редакция ТАСС-ДОСЬЕ подготовила хронологию первых в истории вирусов, а также наиболее масштабных вирусных компьютерных атак.

В 1971 году первую в мире программу, которая была способна самостоятельно размножать свои копии в компьютерной сети, создал инженер американской технологической компании BBN Technologies Боб Томас. Программа, получившая название Creeper не была вредоносной: ее функционал ограничивался самокопированием и выведением на терминал надписи: "Я крипер, поймай меня, если сможешь". Годом позже другой инженер BBN, изобретатель электронной почты Рэй Томлинсон, создал первый антивирус, который самостоятельно "размножался" на компьютерах сети и удалял Creeper.

В 1981 году был создан первый вирус, который впервые вызвал неконтролирумую "эпидемию". Вирус под названием Elk Cloner (англ. "Клонирователь оленя") был создан 15-летним американским студентом Ричардом Скрентой для компьютеров Apple II. Вирус заражал магнитные дискеты и после 50-го обращения к зараженному носителю выводил на дисплей стишок, а в отдельных случаях он мог также повредить дискету.

В феврале 1991 года в Австралии появился первый вирус, масштаб заражения которым составил более 1 млн компьютеров по всему миру. Вредоносная программа Michelangelo была написана для IBM-совместимых персональных компьютеров (ПК) и операционной системы DOS. Она срабатывала каждый год 6 мая, в день рождения итальянского художника и скульптора Микеланджело Буонаротти, стирая данные на главной загрузочной области жесткого диска. Прочую информацию с диска можно было восстановить, но рядовому пользователю ПК сделать это было сложно. Создатель вируса остался неизвестен, отдельные случаи срабатывания программы фиксировались вплоть до 1997 года.

2 июня 1997 года студент Датунского университета (Тайбэй, Тайвань; КНР) Чэнь Инхао создал первую версию вируса Chernobyl ("Чернобыль" или CIH - по первым слогам имени имени автора). Вирус заражал компьютеры с операционными системами Windows 95 и 98, срабатывал каждый год 26 апреля, в годовщину катастрофы на Чернобыльской АЭС. Вирус стирал загрузочную область жесткого диска и, реже, данные BIOS - загрузочной области компьютера. В последнем случае требовалось менять чип на материнской плате или даже приобретать новый компьютер, так как старый выходил из строя. По оценкам, заражению подверглись более 60 млн ПК по всему миру, ущерб превысил $1 млрд. Непосредственно к Чэнь Инхао исков подано не было, он избежал ответственности.

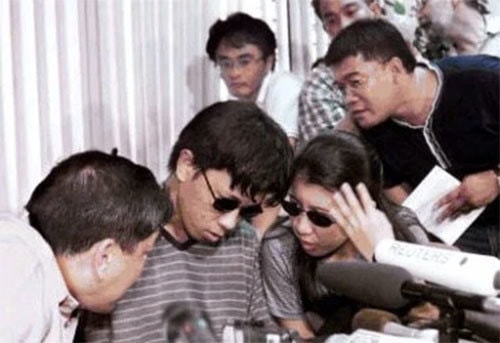

5 мая 2000 года в мире началась наиболее масштабная эпидемия компьютерного вируса. Созданный филиппинскими студентами Реонелем Рамонесом и Онелем де Гузманом "почтовый червь" ILOVEYOU (англ. "я тебя люблю") рассылал себя по всем контактам электронной почты владельца зараженного ПК и заменял на свои копии большинство файлов с документами, изображениями и музыкой. Только в первые 10 дней эпидемии число зараженных компьютеров превысило 50 млн. Чтобы защититься от эпидемии, многие государственные учреждения по всему миру временно отключили электронную почту. Совокупный ущерб впоследствии был оценен в $15 млрд. Создателей вируса быстро вычислила филиппинская полиция. Однако они остались безнаказанными из-за отсутствия в местном уголовном кодексе статьи, предусматривающей ответственность за компьютерные преступления.

В сентябре 2010 года вирус Stuxnet поразил компьютеры сотрудников АЭС в Бушере (Иран) и создал проблемы в функционировании центрифуг комплекса по обогащению урана в Натанзе. По мнению экспертов, Stuxnet стал первым вирусом, который был использован как кибероружие.

12 мая 2017 года значительное число компьютеров с операционной системой Windows подверглось атаке вируса-вымогателя WannaCry (англ. "хочу плакать"). Вирус шифрует файлы пользователя, чтобы их нельзя было использовать; за расшифровку данных злоумышленники требовали заплатить $600 в криптовалюте биткойн. Всего было заражено до 300 тыс. компьютеров в по меньшей мере 150 странах мира. Предполагаемый ущерб превысил $1 млрд. От атаки, в частности, пострадали Национальная система здравоохранения (NHS) Великобритании, испанская телекоммуникационная компания Telefonica, электронная система суда бразильского штата Сан-Паулу и др. Глобальная хакерская атака также затронула компьютеры российских силовых ведомств и телекоммуникационных компаний. Атакам подверглись системы МЧС, МВД, РЖД, Сбербанка, мобильных операторов "Мегафон" и "Вымпелком". По данным американских экспертов, вымогавшим средства злоумышленникам поступило всего 302 платежа в общем размере около $116,5 тыс. По оценкам Сбербанка, более 70% "успешно" атакованных компьютеров принадлежали российским организациям и физическим лицам. После атаки Microsoft выпустила обновления пакетов безопасности для уже не поддерживавшихся операционных систем Windows XP, Windows Server 2003 и Windows 8.

27 июня 2017 года от атаки компьютерного вируса - шифровальщика Petya.А пострадали десятки компаний в РФ и на Украине. По сообщению Group-IB, которая занимается предотвращением и расследованием киберпреступлений, в России атаке подверглись компьютерные системы "Роснефти", "Башнефти", "Евраза", российских офисов компаний Mars, Mondeles и Nivea. На Украине вирусной атаке подверглись компьютеры "Киевэнерго", "Укрэнерго", "Ощадбанка" и концерна "Антонов". Также из-за вируса временно отключился автоматический мониторинг промышленной площадки на Чернобыльской АЭС. Вирус Petya распространяется через ссылки в сообщениях электронной почты и блокирует доступ пользователя к жесткому диску компьютера, требуя выкуп в размере $300 в биткойнах. Этим он схож с вредоносной программой WannaCry, с которой была связана предыдущая крупная вирусная атака в мае 2017 года.

Вирус Anna Kournikova получил такое название неспроста - получатели думали, что они загружают фотографии сексуальной теннисистки. Финансовый ущерб от вируса был не самым значительным, но вирус стал очень популярен в массовой культуре, в частности о нем упоминается в одном из эпизодов сериала Друзья 2002 года.

В апреле 2004 года Microsoft выпустила патч для системной службы LSASS (сервер проверки подлинности локальной системы безопасности). Немного позже немецкий подросток выпустил червь Sasser, который эксплуатировал эту уязвимость на не обновленных машинах. Многочисленные вариации Sasser появились в сетях авиакомпаний, транспортных компаний и медицинских учреждений, вызвав ущерб на 18 миллиардов долларов.

Названный в честь стриптизерши из Флориды, вирус Melissa был разработан для распространения посредством отправки вредоносного кода 50 первым контактам в адресной книге Microsoft Outlook жертвы. Атака была настолько успешной, что вирус заразил 20 процентов компьютеров по всему миру и нанес ущерб на 80 миллионов долларов.

Создатель вируса Дэвид Смит (David L.Smith) был арестован ФБР, провел 20 месяцев в тюрьме и заплатил 5000 долларов штрафа.

В то время как большинство вредоносных программ нашего списка вызывали неприятности Zeus (aka Zbot) изначально был инструментом, используемым организованной преступной группировкой.

Троян использовал приемы фишинга и кейлоггинга для кражи банковских аккаунтов у жертв. Зловред успешно похитил 70 миллионов долларов со счетов жертв.

Storm Trojan стал одной из самых быстро распространяющихся угроз, ведь за три дня после его выхода в январе 2007, он достиг 8-процентного уровня заражения компьютеров по всему миру.

Троян создавал массивный ботнет от 1 до 10 миллионов компьютеров, и за счет своей архитектуры изменения кода каждый 10 минут, Storm Trojan оказался очень стойким зловредом.

Червь ILOVEYOU (Письмо счастья) маскировался под текстовый файл от поклонника.

На самом деле любовное письмо представляло серьезную опасность: в мае 2000 года угроза распространилась на 10 процентов подключенных к сети компьютеров, вынудив ЦРУ отключить свои серверы, чтобы предотвратить дальнейшее распространение. Ущерб оценивается в 15 миллиардов долларов.

Как многие ранние вредоносные скрипты, Sircam использовал методы социальной инженерии, чтобы вынудить пользователей открыть вложение электронной почты.

Червь использовал случайные файлы Microsoft Office на компьютере жертвы, инфицировал их и отправлял вредоносный код контактам адресной книги. Согласно исследованию Университета Флориды, Sircam нанес 3 миллиарда долларов ущерба.

Выпущенному после атак 11 сентября 2001 года червю Nimda многие приписывали связь с Аль-Каидой, однако это никогда не было доказано, и даже генеральный прокурор Джон Эшкрофт отрицал всякую связь с террористической организацией.

Угроза распространялась по нескольким векторам и привела к падению банковских сетей, сетей федеральных судов и других компьютерных сетей. Издержки по очистке Nimda превысили 500 миллионов долларов в первые несколько дней.

Занимавший всего 376 байт, червь SQL Slammer содержал большое количество разрушений в компактной оболочке. Червь отключал Интернет, колл-центры экстренных служб, 12000 банкоматов Bank of America и отключил от Интернета большую часть Южной Кореи. Червь также смог отключить доступ к глобальной паутине на АЭС в Огайо.

Вирус Michaelangelo распространился на относительно небольшое количество компьютеров и вызвал небольшой реальный ущерб. Однако, концепция вируса, предполагающая “взорвать компьютер” 6 марта 1992 года вызвала массовую истерию среди пользователей, которая повторялась еще каждый год в эту дату.

Червь Code Red, названный в честь одного из разновидностей напитка Mountain Dew, инфицировал треть набора веб-серверов Microsoft IIS после выхода.

Он смог нарушить работоспособность сайта whitehouse.gov, заменив главную страницу сообщением “Hacked by Chinese!”. Ущерб от действия Code Red по всему миру оценивается в миллиарды долларов.

На компьютерах, зараженных Cryptolocker, зашифровывались важные файлы и требовался выкуп. Пользователи, которые заплатили хакерам более 300 миллионов долларов в биткоинах получили доступ к ключу шифрования, остальные потеряли доступ к файлам навсегда.

Троян Sobig.F инфицировал более 2 миллионов компьютеров в 2003 году, парализовав работу авиакомпании Air Canada и вызвав замедление в компьютерных сетях по всему миру. Данный зловред привел к 37,1 миллиардным затратам на очистку, что является одной из самых дорогих кампаний по восстановлению за все время.

Skulls.A (2004) является мобильным трояном, который заражал Nokia 7610 и другие устройства на SymbOS. Вредоносная программа была предназначена для изменения всех иконок на инфицированных смартфонах на иконку Веселого Роджера и отключения всех функций смартфона, за исключением совершения и приема вызовов.

По данным F-Secure Skulls.A вызвал незначительный ущерб, но троян был коварен.

Stuxnet является одним из самых известных вирусов, созданных для кибер-войны. Созданный в рамках совместных усилий Израиля и США, Stuxnet был нацелен на системы по обогащению урана в Иране.

Зараженные компьютеры управляли центрифугами до их физического разрушения, и сообщали оператору, что все операции проходят в штатном режиме.

В апреле 2004 MyDoom был назван порталом TechRepublic “худшим заражением за все время”, на что есть вполне разумные причины. Червь увеличил время загрузки страниц на 50 процентов, блокировал зараженным компьютерам доступ к сайтам антивирусного ПО и запускал атаки на компьютерного гиганта Microsoft, вызывая отказы обслуживания.

Кампания по очистке от MyDoom обошлась в 40 миллиардов долларов.

Червь Netsky, созданный тем же подростком, который разработал Sasser, прошелся по всему миру с помощью вложений электронной почты. P-версия Netsky была самым распространенным червем в мире спустя два года после запуска в феврале 2004 года.

Червь Conficker (известный также как Downup, Downadup, Kido) был впервые обнаружен в 2008 и был предназначен для отключения антивирусных программ на зараженных компьютерах и блокировки автоматических обновлений, который могли удалять угрозу.

Conficker быстро распространился по многочисленным сетям, включая сети оборонных ведомств Великобритании, Франции и Германии, причинив 9-миллиардный ущерб.

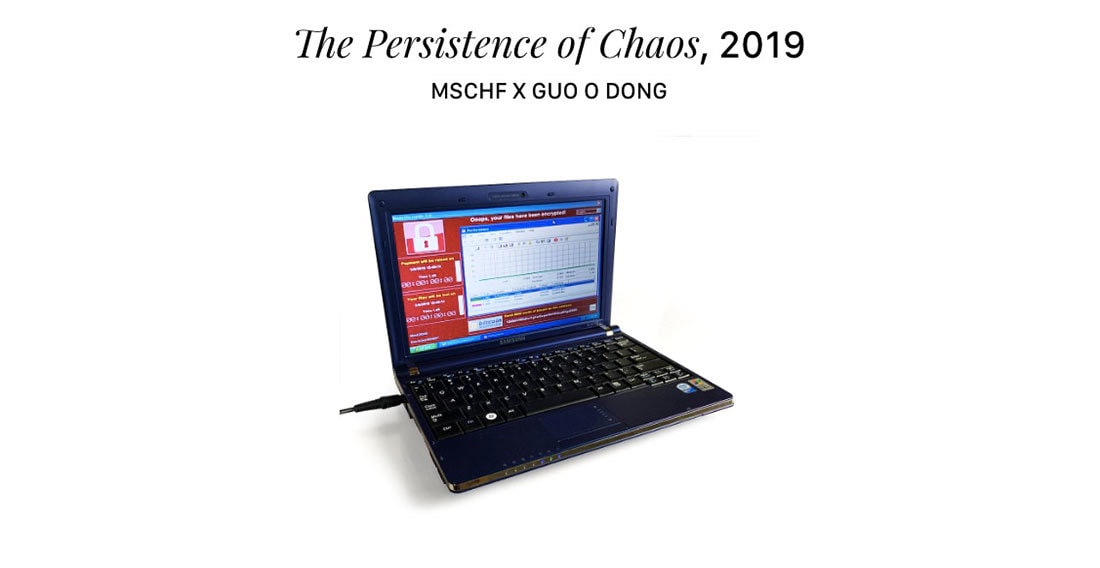

Весной на продажу выставили ноутбук Samsung NC10-14GB, выпущенный в 2008 году, с установленной на нем Windows XP SP3. Однако интерес вызывал не сам компьютер, а то, что у него внутри — шесть вирусов: ILOVEYOU, MyDoom, SoBig, WannaCry, DarkTequila и BlackEnergy, которые нанесли прямой и косвенный ущерб почти на $100 млрд.

Содержание

ILOVEYOU

ILOVEYOU начал свой путь с Филиппин, вирус рассылал свои копии по адресным книгам, поэтому единственный пользователь с обширной базой адресатов заражал огромное количество машин.

Предполагается, что авторы вируса, Онел Де Гузман и Реонэл Рамонес с Филиппин, которые якобы хотели проверить гипотезы дипломной работы, не ожидали случившейся бури. Позже молодых людей задержали (помог анализ кода оригинальной версии ILOVEYOU), но после расследования отпустили.

Вирус использовал уязвимость в операционной системе Windows и программе Outlook в частности, которая по умолчанию разрешала обработку скриптов. Причиной эпидемии называют то, что разработчики из MS в то время не считали скриптовые языки угрозой, поэтому эффективной защиты от нее не предусмотрели. Кроме того, авторы ILOVEYOU намеренно или по незнанию выпустили в мир не только инструмент для уничтожения — они предоставили конструктор, который можно изменять под свои нужды. Это привело к появлению десятков модификаций вредоноса.

Как следует из рассказов представителей компаний, которые занимались обеспечением информационной безопасности, вокруг творилась истерика, телефоны звонили безостановочно. Распространению вируса способствовала социальная инженерия: модифицированные его версии поступали от имени друзей, предлагающих встретиться, письма якобы содержали информацию о том, как получить подарок, предлагали почитать анекдоты и так далее. Знакомая классика.

Все было так плохо, что некоторые крупные военные ведомства (тот же Пентагон) и компании были вынуждены полностью остановить почтовые сервисы. Позже источники называли разные цифры, отражающие количество зараженных компьютеров, — от сотен тысяч до десятков миллионов.

Что делал ILOVEYOU? Червь, получив доступ к системе после своего запуска (куда уж без участия пользователя), всего-то изменял и уничтожал файлы. А бэкапов тогда практически никто не делал.

Sobig

Вирус Sobig впервые заметили в 2002 году. Считается, что он заразил миллионы компьютеров по всему миру, действуя вначале под другим названием. По некоторым данным, экономический ущерб от его действий превысил $35 млрд, однако, как и в остальных случаях, подсчеты носят приблизительный и отчасти гипотетический характер.

Ну а дальше дело за вложениями с двойными (например, .mpeg.pif) или обычными расширениями (просто .pif или .scr) — пользователь сам инфицировал систему.

Microsoft пыталась бороться с вирусом, выпустив патч, позволяющий блокировать некоторые типы файлов, но .zip среди них не было, чем и воспользовались хакеры. Потом софтверная корпорация предложила награду в четверть миллиона долларов за голову автора (не за голову, за имя, конечно), но его так и не нашли. По одной из гипотез, автором червя является программист Руслан Ибрагимов, но он с этим не согласен.

Mydoom

Mydoom, который появился в 2004 году, побил рекорды ILOVEYOU и Sobig по скорости распространения. А также рекорд Sobig по нанесенному экономическому ущербу — якобы более $38 млрд.

По данным Symantec, в ней было реализовано два триггера. Один был ответственным за организацию DoS-атак начиная с 1 февраля 2004 года, второй останавливал распространение вируса 12 февраля того же года, но бэкдоры оставались активными. Правда, это касалось одной из версий, последующие имели более поздние сроки запуска и отключения. Так что никаких совестливых хакеров.

Основной целью вируса, вероятно, была организация DoS-атак, а также рассылка нежелательной почты. Побочным эффектом стало повсеместное снижение скорости доступа в интернет, рост объемов спама, ограничение доступа к некоторым ресурсам и блокировка работы антивирусного ПО.

Самая мощная и серьезная угроза компьютерных пользователей - это вирусные атаки. Они затрудняют важную работу с данными и документами. Для каждого пользователя компьютера обязательно наличие знаний о программном обеспечении и сервисах, которые могут помочь защитить устройства от атак. Нужно принимать все возможные меры, чтобы компьютерные системы были защищены. Ниже перечислены основные источники вирусных атак.

Загружаемые программы

Cracked Software

Вложения электронной почты

Они также являются одним из популярных источников компьютерных вирусных атак. Следовательно, вы должны обращаться с вложениями электронной почты с особой осторожностью, особенно если письмо приходит от неизвестного отправителя. Установка хорошего антивируса - первостепенная необходимость, если вы хотите устранить этот риск. Необходимо сканировать электронную почту, даже если она приходит от друга. Существует вероятность того, что другой пользователь может иметь неосознанно перенаправленный вирус вместе с приложением электронной почты.

Интернет - лучший источник вирусных атак-2017

Нельзя отрицать тот факт, что Интернет является одним из весьма распространенных источников вирусов, особенно в наши дни. Этот факт не является сюрпризом, и, конечно, нет никакого смысла прекращать доступ к Интернету впредь. Большинство пользователей компьютеров не знают, когда вирусы атакуют компьютерные системы. Почти каждый юзер нажимает на ссылки и загружает все, что предлагает браузер, и, следовательно, бессознательно допускает возможность вирусных атак.

Загрузка с неизвестного носителя

Один из других распространенных источников вирусных атак - неизвестный диск или флешка. Большинство пользователей компьютеров считают, что одним из наиболее распространенных способов заражения вирусом является съемный носитель с данными. Рекомендуется удалять диск или флешку, когда компьютерная система не работает. Если вы не удаляете носитель после выключения устройства, оно может автоматически начать загрузку с него.

Это может увеличить возможность установки, а также запуск файлов/программ на конкретной компьютерной системе. Помимо вышеупомянутых источников, файлообменные сети (например, Bearshare, Kazaa и Limewire) также иногда являются источниками вирусных атак. Следовательно, необходимо удалять загруженные файлы из вышеупомянутых сетей обмена данными, чтобы исключить возможность заражения вирусом.

Новая вирусная атака

Как это работает?

Вирусная атака 27 июня 2017 года типа Ransomware прошлась по многим странам, в том числе по России. Это вид вредоносного ПО, которое блокирует доступ к компьютеру или его данным и требует деньги для восстановления доступа к ним.

Когда компьютер заражен, Ransomware шифрует важные документы и файлы, а затем требует выкуп, как правило, в биткоинах, для получения цифрового ключа, необходимого для разблокировки файлов. Если у жертв нет недавней резервной копии файлов, они должны либо заплатить выкуп, либо потерять все свои данные.

Зараженное устройство блокирует компьютеры в сети и требует 300 долларов США, выплачиваемых в биткоинах. Вредоносная программа быстро распространяется после заражения с использованием уязвимости EternalBlue в Windows (Microsoft выпустила исправление, но не все его установили) или двумя инструментами администрирования ОС. Вирус пытается использовать один параметр, и если он не работает, он пытается выполнить следующий. При этом у него имеется лучший механизм для распространения, чем у WannaCry, как отметили специалисты.

Есть ли защита?

Кроме того, обновление Windows и поддержание ОС в актуальном состоянии тоже останавливает один из основных способов заражения, а также защищает от будущих атак с разными полезными нагрузками.

С чего это началось?

Похоже, что атака была осуществлена с помощью механизма обновления программного обеспечения, встроенного в бухгалтерскую программу, которую, по мнению украинской киберполиции, должны использовать компании, работающие с украинским правительством. Это объясняет, почему пострадало так много украинских организаций, в том числе правительство, банки, государственные энергетические компании и киевский аэропорт и система метро. Система радиационного контроля в Чернобыле также была отключена от сети, вынудив сотрудников использовать ручные счетчики для измерения уровней радиации в зоне отчуждения АЭС. Вторая волна инфекций была порождена фишинговой кампанией с вредоносными приложениями.

Как далеко он распространился?

Проще говоря, существуют два основных типа атак, пассивные атаки и активные атаки.Пассивные атаки являются теми,когда данные на компьютере, отслеживаются и позже используются для вредоносных интересов,в то время как активные атаки,это те,когда либо изменения в данных или данные будут удалены или сети полностью разрушены.Ниже приведены некоторые из наиболее распространённых типов активных и пассивных атак, которые могут повлиять на компьютеры.

Активные виды компьютерных атак

Наиболее известные компьютерные атаки и вирусы,которые были вокруг в течение длительного периода времени.Они устанавливаются на компьютеры и распространяются на другие файлы в системе. Они часто распространяются через внешние жесткие диски, или посредством определенных интернет-сайтов или как вложения по электронной почте.После того, как вирусы запускаются, они становятся независимыми от творца, и их цель заразить множество файлов и других систем.

Хакеры получают доступ в систему с использованием корневого набора драйверов и полностью берут управление компьютером.Они относятся к числу наиболее опасных компьютерных атак,так как хакер может получить больше контроля над системой, чем владелец системы. В некоторых случаях хакеры могут также включить вебкамеру и следить за деятельности потерпевшего,зная о нем всё.

В списек компьютерных атак,троянский конь занимает самый высокий рейтинг после вирусов.Он часто встраивается в кусок программного обеспечения, в экранные заставки, или в игры,которые будет работать в обычном режиме.Однако, как только они будут скопированы в систему, они будут заражать компьютер вирусом или root-kit. Другими словами, они действуют как носители вирусов или руткиты, чтобы заразить систему.

Червями можно назвать родственниками вирусов. Разница между вирусами и интернет-червями в том,что черви заразить систему без какой-либо помощи от пользователя. Первый шаг в том, что черви сканируют компьютеры на уязвимость.Затем они копируют себя в систему и заражают систему,и процесс повторяется.

Пассивные типы компьютерных атак

Как подсказывает название,хакеры будут вкрадчиво слышать разговор который происходит между двумя компьютерами в сети. Это может произойти в закрытой системе,а также через интернет. Другие имена,с которыми это связывают snooping. С подслушиванием, конфиденциальные данные могут внести свой путь по сети и могут быть доступны для других людей.

Одним из наиболее распространенных типов кибер-атак парольные атаки.Здесь хакеры получают доступ к компьютеру и ресурсам сети путем получения пароля управления.Часто можно увидеть,что злоумышленник изменил сервер и конфигурацию сети и в некоторых случаях даже могут удалить данные.Кроме того, данные могут передаваться в разные сети.

Для хранения конфиденциальных данных,может быть использованы секретный код или номер.Получить ключ,без сомнения, настоящая огромная задача для хакера,и не исключено, что после интенсивных исследований хакер,действительно,способен положить руки на клавиши. Когда ключ находится в распоряжении хакера, он известен как скомпрометированный ключ. Хакер, теперь будут иметь доступ к конфиденциальным данным и может внести изменения в данные. Однако, существует также вероятность того, что хакер будет пробовать различные перестановки и комбинации ключа для доступа к другим наборам конфиденциальных данных.

Каждый компьютер имеет IP-адрес, благодаря которому он является действительным, и независимым в сети.Одной из распространённых компьютерных атак является предположение личности другого компьютера.Здесь IP-пакеты могут быть отправлены с действительных адресов и получить доступ к определенному IP. Как только доступ будет получен,данные системы могут быть удалены, изменены или перенаправлены.Кроме того, хакер может воспользоваться этим взломанным IP адресом и напасть на другие системы в пределах или за пределами сети.

Целью атаки на уровне приложений-это вызвать сбой в операционной системе сервера.Как только будет создана ошибка в операционной системе,хакер сможет получить доступ к управлению сервером.Это в свою очередь приводит к изменению данных различными способами. В систему может быть внедрён вирус или могут отправляться многочисленные запросы к серверу, которые могут привести к её сбою или может быть отключен контроль безопасности, из-за которого восстановление сервера,может стать затруднительным.

Это были некоторые типы атак,которым могут подвергнуться сервера и отдельные компьютерные системы.Список новейших компьютерных атак продолжает увеличиваться с каждым днем, для этого хакеры используют новые методы взлома.

В последнее время в новостях все чаще и чаще говорят про вирусы-вымогатели. Удивительно даже, что так мало людей на самом деле знают, что это именно за вирусы и что происходит, когда они наносят удар.

В этой статье мы расскажем вам, что нужно сделать, чтобы защититься от этих вирусов, и что делать, если ваш компьютер все же оказался заражен.

Что такое вирусы-вымогатели?

Вирусы-вымогатели представляют собой особый тип вредоносного программного обеспечения, разработанный для вымогания денег у жертв компьютерных атак. При этом вирус как бы берет в заложники сам компьютер жертвы. Большинство программ создано таким образом, что они в состоянии незаметно проникнуть на компьютер и начать медленно зашифровывать пользовательские файлы. Зашифровав все необходимое, вирусы блокируют устройство и выводят на экран сообщение с требованием выкупа. В качестве мотивации пользователю сообщают о том, что если хакеры не увидят денег, то все-все данные на компьютере будут стерты.

У любой системы безопасности есть свои слабые места, и вредоносное ПО старается использовать весь потенциал этих уязвимостей. Поэтому, если уж вы окажетесь в числе пострадавших от вирусов-вымогателей, то вот что вам нужно будет сделать:

Во-первых, изолируйте зараженную систему, особенно если она подключена к вашей локальной сети. Это может предотвратить заражение других подключенных к ней компьютеров.

Если вы — системный администратор, а ваши серверы оказались заражены, то просто вытащите все Ethernet-кабели из портов.

НЕ пытайтесь сделать резервную копию файлов на внешний жесткий диск. Вам может показаться, что скинуть на съемный носитель файлы, которые пока еще не зашифрованы, — это отличная идея. Увы, по факту это лишь поможет вирусу распространиться на другие компьютеры. Вирус вполне может скопировать свои собственные файлы на любой сторонний носитель информации, который вы подключаете к зараженному устройству.

Верно и обратное: если зараженный съемный носитель информации подключить к незараженному устройству, то вирус может заразить еще и эту систему. Может получиться и так, что вы лишь повторно заразите компьютер после того, как всеми правдами и неправдами избавитесь от вируса-вымогателя. Короче говоря, зараженному компьютеру положен строгий карантин.

Есть разные типы вирусов-вымогателей, и некоторые из них представляют собой куда большую опасность, чем прочие. В зависимости от типа и особенностей вирусной атаки вы можете использовать разные способы борьбы с вирусом. Чаще всего встречаются вирусы следующих типов:

Координирующие серверы (C&C) позволяют копиям вируса обмениваться данными. Вирусы-шифровальщики используют симметричное и асимметричное шифрование для проведения компьютерной атаки следующим образом:

- На сервере хакера с помощью любого из доступных алгоритмов асимметричного шифрования (например, RSA-256) создается пара из приватного и публичного ключей.

- Хакеры надежно прячут приватный ключ, тогда как публичный встраивается в код вируса-вымогателя.

- Вирус заражает новую систему и отправляет на координирующий сервер уникальный идентификатор системы или жертвы, а также прочие сведения.

- Используя один из симметричных алгоритмов шифрования (например, AES), сервер генерирует и отправляет симметричный ключ, созданный специально для соответствующей системы. Симметричный ключ далее зашифровывается с помощью приватного ключа.

- Вирус-вымогатель использует встроенный публичный ключ, чтобы расшифровать полученный симметричный ключ, и начинает шифровать все файлы жертвы подряд.

Теперь, когда вы знаете, как действуют вирусы-шифровальщики, давайте рассмотрим способы борьбы с ними.

Ранее мы рассказали вам методы относительно простого удаления вирусов первых двух категорий.

Увы, избавиться от вирусов-шифровальщиков гораздо сложнее. Во-первых, вам надо определить тип заразившего ваш компьютер вируса. Это может быть не самой простой задачей, ведь новые вирусы появляются чуть ли не каждый день. Впрочем, в большинстве случаев с этим можно справиться, если немного поискать в интернете.

Попробуйте сделать скриншоты сообщения с требованием выкупа, а затем проведите поиск по картинке — возможно, это позволит вам определить тип вируса-вымогателя. Кроме того, всегда можно искать по фразам из текста требования выкупа.

Подумайте, будете ли вы платить выкуп. Конечно, поощрять деньгами хакеров не стоит, однако если ваши данные слишком ценные или важные, чтобы вот так вот просто потерять к ним доступ, то почему бы и нет? Решайте сами, но не платите выкуп, если только это не является абсолютной необходимостью.

Но учтите, что для вас в этой ситуации нет никаких гарантий: вы можете заплатить выкуп, но так и не получить доступ к файлам!

Если вы определили тип вируса-вымогателя, поразившего ваш компьютер, то поищите в сети способы его удаления. Код самого вируса стабильно неэффективен, если можно так выразиться: разработчик может забыть удалить ключ шифрования из программы, которая получает его и шифрует файлы.

И если вирус уже хорошо известен, и если в его коде нашлись уязвимости, то вы наверняка найдете множество руководств о том, как его удалить, на сайтах вроде nomoreransom.org.

Так как многие вирусы-вымогатели просто удаляют оригиналы файлов, зашифровав их копии, то вам может пригодиться программа для восстановления удаленных файлов. Когда вы удаляете файл, вы не удаляете его с диска физически (если только файл не оказывается перезаписан каким-то другим файлом). Как следствие, у вас есть все шансы восстановить свои важные файлы — например, с помощью специальных бесплатных программ.

Если ничего не помогло, то вам пора принимать важное решение: заплатить выкуп или потерять все свои данные. Впрочем, гарантий нет никаких. Любые решения на этот счет следует принимать исключительно на свой страх и риск.

К слову, если в требовании выкупа есть адрес электронной почты, то можно попробовать поторговаться с хакерами. Вы удивитесь, но довольно часто это срабатывает!

Если вы решили, что не будете платить выкуп, то дальше вам нужно будет удалить все данные с вашего компьютера. Да, вы ПОТЕРЯЕТЕ все ваши данные навсегда. Если же у вас есть резервная копия данных на внешнем жестком диске, НИ В КОЕМ СЛУЧАЕ не подключайте диск, пока вы полностью не отформатируете компьютер.

Лучший способ удаления вирусов-вымогателей следующий: нужно отформатировать жесткие диски вашего компьютера (хотя бы тот, где установлена ОС). Если идти на такие меры вы не готовы, то убедитесь, что вирус не поразил загрузочный сектор. Подробнее об этом можно узнать в интернете.

Затем вам нужно обновить ваш антивирус и провести полную глубокую проверку компьютера. Не повредит провести проверку еще и с помощью программы, созданной для поиска и удаления вредоносного ПО. Это позволит вам удалить вирус без следа.

Итак, вирус вы удалили. Теперь настало время оглянуться назад и подумать, как же так получилось, что ваш компьютер оказался заражен. Как говорится, лучшее лечение — это профилактика. В данном контексте это утверждение как никогда актуально. Пользователь должен надежно защитить свой компьютер, так, чтобы любой вирус обломал об него зубы.

Будьте бдительны и учитывайте следующее:

- Следите за тем, чтобы ваш антивирус использовал самые актуальные базы;

- Всегда проверяйте адреса сайтов, на которые вы заходите;

- Не запускайте на своем компьютере подозрительные программы. Кряки, кейгены и прочие подобные программы часто оказываются зараженными вирусами.

- Не позволяйте подозрительным сайтам запускать исполняемый контент в вашем браузере.

- Регулярно обновляйте вашу операционную систему. Вирусы-вымогатели нередко заражают компьютеры через уязвимости старых версий операционных систем, так и не исправленные разработчиками. Хакер, к примеру, может воспользоваться ошибкой в работе модуля Windows RDP, чтобы получить доступ к подключенному к сети компьютеру и запустить на нем вирус.

Читайте также: