Кибератака в украине вирус

Экспертами было установлено, что поражения информационных систем украинских компаний состоялось через обновление программного обеспечения, предназначенного для отчетности и документооборота – "M.E.Doc"

Министр внутренних дел

Экспертами было установлено, что поражения информационных систем украинских компаний состоялось через обновление программного обеспечения, предназначенного для отчетности и документооборота – "M.E.Doc"

27.06.2017 в 10 часов 30 минут украинские государственные структуры и частные компании из-за уязвимости ПО "M.E.Doc" (программное обеспечение для отчетности и документооборота) массово попали под удар вируса-шифровальщика (ransomware) Diskcoder.C (ExPetr, PetrWrap, Petya, NotPetya).

Министр внутренних дел Арсен Аваков рассказал, как это все происходило и что делать пользователям.

Оригинал на странице Арсена Авакова в Facebook.

Для локализации масштабной киберугрозы Национальной полицией Украины и Службой безопасности Украины был создан оперативно-технический штаб, в который вошли представители известных украинских и иностранных компаний по кибербезопасности. По указанным фактам Национальной полиции Украины начато досудебное расследование.

Теперь немного подробнее о последних днях и сегодняшних обстоятельствах.

Вирус Diskcoder.C - он же ГОГА, он же Гоша.. не..

– он же - ExPetr, PetrWrap, Petya, NotPetya - прикрытие самой масштабной кибератаки в истории Украины.

Экспертами было установлено, что поражения информационных систем украинских компаний состоялось, через обновление программного обеспечения, предназначенного для отчетности и документооборота – "M.E.Doc".

По полученным данным (подтверждено правоохранительными органами иностранных государств и международными компаниями, осуществляющими деятельность в сфере информационной безопасности), злоумышленники осуществили несанкционированное вмешательство в работу одного из персональных компьютеров компании-разработчика указанного программного обеспечения - ООО "Интеллект-Сервис".

Новости по теме

Новости по теме

Получив доступ к исходным кодам, они в одно из обновлений программы встроили бэкдор (backdoor) - программу, которая устанавливала на компьютеры пользователей "M.E.Doc" несанкционированный удаленный доступ. Такое обновление программного обеспечения, вероятно, произошло еще 15.05.2017 года. Представители компании-разработчика "M.E.Doc" были проинформированы о наличии уязвимостей в их системах антивирусными компаниями, но это было проигнорировано. Компания-производитель опровергла проблемы с безопасностью и назвала это "совпадением".

Вместе с тем выяснено, что обнаруженный бэкдор с функционалом может собирать коды ЕГРПОУ пораженных компаний и отправлять их на удаленный сервер, загружать файлы, собирать информацию об операционной системе и идентификационные данные пользователей.

Также на данный момент известно, что после срабатывания бэкдора атакеры компрометировали учетные записи пользователей с целью получения полного доступа к сети. Далее получали доступ к сетевому оборудованию с целью вывода его из строя. С помощью IP KVM осуществляли загрузку собственной операционной системы на базе TINY Linux.

Злоумышленники с целью сокрытия удачной кибероперации касательно массового поражения компьютеров и несанкционированного сбора с них информации тем же самым способом через последнее обновление ПО "M.E.Doc" распространили модифицированный ransomware Petya.

Удаление и шифрование файлов операционных систем было совершено с целью удаления следов предыдущей преступной деятельности (бэкдора) и отвлечения внимания путем имитации вымогательства денежных средств от потерпевших.

Следствием прорабатывается версия, что настоящими целями были стратегически важные для государства компании атаки, которые могли дестабилизировать ситуацию в стране.

В Украине набирает обороты хакерская атака на сайты. Подобные атаки происходят и в России. "Страна" узнала, что на настоящее время известно об атаке.

Кто пострадал

Первыми об атаке сообщили аэропорт "Одесса" и Мининфраструктуры. В Одессе задержались рейсы, не работает электронная система считывания кода билетов, сбилось табло. Людям выдают билеты, выписанные от руки.

Также не работает старый сайт Государственной авиационной службы Украины, новый функционирует в обычном режиме.

Позже стало известно, что атаке подвергся киевский метрополитен – теперь в нем невозможно заплатить за проезд банковской картой. В остальном метро работает нормально.

В России оказалась полностью парализованной работа информационного агентства "Интерфакс" и сайта "Фонтанка".

Кто атаковал

Сегодняшняя атака не похожа на недавние вирусы Petya или WannaCry. По мнению экспертов компании Group-IB, российские СМИ атаковал шифровальщик Badrabbit ("плохой кролик").

В твиттере Group-IB опубликованы снимки экранов зараженных вирусом компьютеров. Хакеры требуют выкуп в биткоинах и обещают передать пароль для доступа к информации после получения нужной суммы. Сумма выкупа составляет 0,05 биткоина.

.jpg)

Команда быстрого реагирования на компьютерные чрезвычайные события Украины, которая функционирует в рамках Государственной службы специальной связи и защиты информации, ранее предупреждала о возможной кибератаке в связи с зафиксированной фишинговой рассылкой банковского вируса Zeus.

Как избежать заражения

СБУ уже заявила, что остановила распространение компьютерного вируса. "Специалисты Службы безопасности Украины установили, что доставка вируса происходит с использованием фишинговых писем электронной почты с обратным адресом, которая ассоциируется со службой технической поддержки компании Microsoft", - говорится в сообщении ведомства в Facebook.

СБУ дала советы, как уберечься от заражения. Для предотвращения несанкционированного блокирования информационных систем необходимо придерживаться следующих рекомендаций:

- обеспечить ежедневное обновление системного программного обеспечения, в т.ч. OS Windows всех без исключения версий, также обязательно установить обновление KB3213630 (Windows 10);

- в настройках сетевой безопасности заблокировать доступ к домену x90DOTim, с которого загружается вредоносное программное обеспечение. Не открывать в браузере! DOT изменить на точку;

- не открывать вложения электронной почты, в том числе в форматах .doc и .rtf, поступивших от непроверенного отправителя;

- обеспечить соблюдение общих правил информационной безопасности, в частности создание резервных копий, своевременное обновление антивирусного и прикладного программного обеспечения.

Советы эксперта

Айтишник и председатель наблюдательного совета в Octava Capital Александр Кардаков сообщил о росте числа пользователей, чьи электронные устройства - компьютеры подверглись хакерской атаке нового вируса-вымогателя "Кролик".

Он опубликовал советы, как снизить риск "заражения" своего компьютера для рядовых пользователей и системных администраторов.

- Удаляйте письма с вложениями от незнакомых и непроверенных адресов, не открывая их.

- Если у вас MS Outlook и MS Exchange, не открывайте файлы непосредственно во приложениях MS Office, обязательно пользуйтесь средствами предварительного просмотра содержимого.

- Внимательно читайте системные предупреждения и сообщения! При возникновении вопросов - сразу обращайтесь к специалистам.

Если вы системный администратор, выполните как минимум следующее:

- Настройте вашу почтовую систему на перемещение подозрительных вложений в карантин с последующим углубленным сканированием.

- Запретите доступ в Интернет для процессов WScript.exe, CScript.exe, Powershell.exe

- Запретите чтение/запись в каталогах %appdata% и %temp% для файлов *.JS*, *.VB*, *.WS*, *.EXE

Предыдущая крупная атака

27 июня Украина и другие страны пострадали от вируса Petya.A, который проник на компьютеры через бухгалтерскую программу M.E.Doc. В числе жертв оказались банки, государственные и коммерческие предприятия, мобильные операторы.

Отметим в этой связи, что название данного вируса совпадает с именем президента Украины. А "кролик" - прозвище лидера "Народного фронта", экс-премьера Арсения Яценюка.

Поделиться сообщением в

Внешние ссылки откроются в отдельном окне

Внешние ссылки откроются в отдельном окне

Неделю назад масштабные хакерские нападения вызвали хаос в банках, больницах и правительственных учреждениях Украины, а затем распространились по всему миру. Для экспертов теперь уже очевидно: целью киберпреступления были не деньги. Но что тогда? И может ли эта кибератака быть предвестником чего-то гораздо более серьезного?

Утром во вторник, 27 июня, председатель совета директоров украинской компании по информационной безопасности ISSP Олег Деревянко был на Бессарабском рынке. Он собирался поехать за город к своим родителям, так как на следующий день на Украине был выходной - День Конституции.

Примерно в одиннадцать телефон Деревянко зазвонил. Это был представитель крупной телекоммуникационной компании, которая обслуживает государственный Ощадбанк - один из трех системно важных банков Украины.

Ощадбанк насчитывает 3650 филиалов и 2850 банкоматов по всей стране. Им требовалась срочная помощь: банк подвергся хакерской атаке.

"Я передал задание своей команде, - рассказывает Деревянко в интервью, которое он дал в офисе ISSP в один из самых жарких (во всех смыслах) дней лета. - И продолжил путешествие к родителям. Хакерские атаки происходят постоянно, и я не видел причин менять свои планы".

Правообладатель иллюстрации Getty Images Image caption Кибернападение было совершено и на датскую компанию Maersk, занимающуюся морскими грузоперевозками

Ни Деревянко, ни кто-либо другой на Украине и представить не могли, что произойдет уже очень скоро: масштабная кибератака поразила украинские банки, энергосистемы, почтовые службы, государственные министерства, медиа-организации, главный аэропорт Киева, национальных провайдеров мобильной связи и даже Чернобыльскую АЭС.

От нее пострадали и другие страны мира, а последствия кибернападения ощущаются до сих пор, хотя даже неделю спустя не до конца понятно, какой была его цель и кто за ним стоял.

Массированная атака

Примерно тогда, когда Олег Деревянко передавал просьбу Ощадбанка своим сотрудникам, о кибератаке стали сообщать и из других мест.

В 10:30 предупреждение поступило в ситуационный центр Совета национальной безопасности и обороны. А уже через тридцать минут эксперт по кибербезопасности пришел к председателю СНБО Александру Турчинову.

Тот дал команду применить последовательность действий, утвержденную Национальным координационным центром кибербезопасности на случай атаки.

На видеоконференции, которая состоялась сразу же, присутствовали руководители Государственной службы специальной связи и защиты информации, киберполиции, Службы безопасности Украины и штабов СНБО.

Между тем начальник Центра киберзащиты Роман Боярчук поручил специальной команде Компьютерной аварийной реабилитации Украины (Cert-UA) выяснить все, что известно о нападении.

Через несколько часов стало понятно, что атаке подверглась вся страна.

Хитрый вирус, блестящая стратегия

Пока Олег Деревянко ехал к своим родителям, его телефон не прекращал звонить. А когда его сотрудники начали докладывать о деталях нападения, Деревянко понял, что его выходной отменяется.

Съехав на обочину, он достал свой ноутбук и начал работать.

Образцы, собранные в компьютерной системе Ощадбанка, которые ему отправили сотрудники, озадачили Деревянко. "Мы сразу заметили некоторые признаки того, что это не атака с целью вымогательства", - пояснил он.

Правообладатель иллюстрации Getty Images Image caption Украинской киберполиции надо быть готовой к новым атакам, предупреждают эксперты

Дело в том, что обычно преступники заражают вирусом систему, а потом требуют выкуп за ее разблокировку. Так было с вирусом WannaCry в этом году, когда тот нанес удар по компьютерам во всем мире, в том числе - по Национальной службе здравоохранения Великобритании.

"Сначала я подумал, что это постоянная угроза повышенной сложности (один из видов кибератак. - Ред.), но вскоре понял, что для этого случая нам нужен новый термин", - рассказывает Олег Деревянко.

На следующий день компания ISSP предложила термин "массовая скоординированная кибератака" (Massive Coordinated Cyber Invasion). Он был нужен, чтобы отличить хаос, который произошел в информационных системах страны во вторник, от предыдущих атак на Украину в 2015 и 2016 годах.

По мнению Деревянко, главное отличие заключалось в том, что целью было обмануть и озадачить, при этом последовательность действий была частично автоматизирована.

Исследовательница Лесли Кархарт, которая уже более десяти лет специализируется на цифровой криминалистике и реагировании на кибератаки, добавляет, что самым сложным в последнем нападении была его стратегия.

"Технические средства распространения вируса, которые применили хакеры, хорошо известны, так же как методы борьбы с ними, - пояснила Лесли Кархарт в интервью BBC Future. - А вот что на самом деле было выполнено блестяще, так это определение целей нападения".

Правообладатель иллюстрации ROB ENGELAAR/afp/getty images Image caption Обычные вирусы-вымогатели требуют деньги у хозяев заблокированных компьютеров

Новый вирус был способен перехватывать пароли, завладевать правами администраторов, удалять данные журнала, шифровать, а главное - находить необходимые ему программы на компьютерах и наносить удар выборочно.

Иными словами, он действовал гораздо более изысканно, чем типичные вредоносные программы.

Именно это беспокоит Деревянко больше всего.

"Удивительно то, что в организациях и сетях, пострадавших от вируса больше всего, были компьютеры, которых он не коснулся, - объясняет специалист. - Это очень сложно объяснить. Как вирусу удалось их обойти, а главное - почему?"

Вирус-вымогатель или нападение на страну?

Пока украинские компании восстанавливали работу своих компьютерных сетей, специалисты по кибербезопасности в Европе и Америке начали постепенно осознавать, что это была не обычная атака, и ее последствия могут выйти за пределы украинских границ.

Между тем в Торонто специалист по вопросам стратегии глобальной безопасности компании Gigamon Кевин Мэги получил первое предостережение. Во время совещания в финансовом центре города один из его коллег посмотрел в свой телефон и раздраженно воскликнул: "Ну вот, опять вирус Petya".

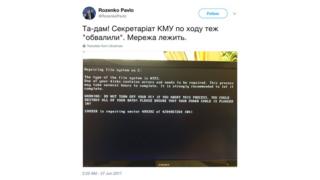

Правообладатель иллюстрации Rozenko Pavlo/Twitter Image caption Во время вирусной атаки вице-премьер-министр Украины Павел Розенко опубликовал в "Твиттере" фото с экрана своего компьютера

Вредоносная программа-вымогатель под названием Petya известна с 2016 года. Однако на этот раз речь шла о ее модифицированной версии.

Сначала никто не придал этому значения, но уже через 30 минут телефоны начали "разрываться" у всех участников совещания.

"Я заглянул в свой телефон, в папке "Входящие" была куча писем с вопросами и обновлениями, Twitter также мигал уведомлениями. Стало очевидно, что мы имеем дело с чем-то серьезным", - сказал Мэги.

Кибератака, направленная на Украину, затем пересекла Атлантику. В офисе международной юридической компании DLA Piper в Вашингтоне появилось объявление "НЕ включайте компьютеры!".

Специалист по вопросам государственной кибербезопасности из американского аналитического центра "Атлантический совет" Бо Вудс рассказал BBC Future, что изначально предполагал несколько сценариев развития событий.

Правообладатель иллюстрации Eric geller/twitter Image caption Сотрудникам DLA Piper настоятельно советовали не включать компьютеры

Это могла быть та самая группа хакеров, которая распространяла предыдущие версии вируса Petya, или же кто-то другой, кто замаскировал свою вредоносную программу под этот вирус.

Возможно, главной мишенью была Украина, а остальной мир просто почувствовал отголоски атаки. А может, Украина стала лишь первой среди многих стран, которые еще пострадают от нападения.

На следующий день картина стала более понятной.

"Вредоносная программа не была похожа на обычные вирусы-вымогатели, или по крайней мере это была какая-то очень неудачная версия такого вируса. К тому же, она атаковала преимущественно государственные институты и компании. Все это указывает на то, что ее целью были не деньги", - пояснил Джонатан Николс, бывший американский военный IT-эксперт.

В тот же день сотрудники Лаборатории Касперского и известный специалист по кибербезопасности Мэтт Суйше подтвердили на своих страницах в соцсетях, что вирус был лишь замаскирован под программу-вымогатель - то, о чем Деревянко рассказал Би-би-си еще накануне.

"Наш анализ показывает, что главная цель атаки - не финансовая выгода, а массовое повреждение систем", - заявил пресс-секретарь Лаборатории Касперского.

Иными словами, хакеры пытались создать хаос в цифровой инфраструктуре Украины, чтобы усложнить работу предприятий и парализовать государственные институты.

Правообладатель иллюстрации Getty Images Image caption Сайт британской рекламной компании WPP "лег" после нападения

Мэтт Суйше позже связался с Би-би-си и добавил, что, по его мнению, атака была направлена именно против Украины.

Когда детали начали проясняться, Бо Вудс прислал в редакцию BBC Future сообщение с единственным вопросом: "Если мотивом были не деньги, тогда что?"

Тяжелые последствия

28 июня начали поступать данные о последствиях атаки.

Гигантская международная судоходная компания Maersk подтвердила на своей странице в "Твиттере", что также подверглась нападению и многие сервисы компании "не функционируют должным образом".

В Maersk, как и в нескольких других транснациональных корпорациях, которые пострадали от кибератак, отказались дать интервью Би-би-си.

Ощадбанк, сообщивший о нападении одним из первых, на несколько дней закрыл более трех тысяч своих отделений, хотя онлайн-банкинг функционировал без сбоев.

Директор департамента информационных технологий банка ПУМБ Андрей Бегунов заявил, что за 23 года работы в банковской и ІТ-отрасли Украины это была худшая ситуация, которую он когда-либо видел. Хотя ПУМБ не пострадал от нападения, хаос в сетях конкурирующих банков шокировал Бегунова.

Правообладатель иллюстрации Getty Images Image caption Кибератака повредила и систему мониторинга на Чернобыльской АЭС

Даже в США вирус нанес ущерб одной из сетей здравоохранения, в которой работают 3500 сотрудников и в которую входят две больницы, 60 врачебных кабинетов и 18 коммунальных объектов. Многие пациенты не получили необходимые процедуры вовремя.

Министр здравоохранения Украины Ульяна Супрун заявила Би-би-си, что ее ведомство вынуждено работать, как 30 лет назад, с ручкой и бумагой.

Среди важных задач этого министерства - централизованное распределение медикаментов по всем 24 регионам Украины. "Теперь мы можем делать это только вручную и общаться только по телефону, что очень замедляет и усложняет работу", - рассказала Супрун.

"Люди не могут получить медицинскую документацию, поскольку наша компьютерная система не работает. Я не могу собрать статистику для конференции по проблемам СПИДа, на которой я должна быть на этой неделе. Я даже не могу сказать вам, какие больницы также пострадали от нападения, поскольку они просто не могут связаться с нами", - объясняла ситуацию министр.

Мотивы все еще неясны

В течение недели после нападения редакция BBC Future провела более 25 интервью с экспертами по кибербезопасности. Все они сошлись на двух вещах: целью нападения были не деньги, и оно было направлено именно против Украины.

Но два этих вывода поднимают много других вопросов.

Свидетельствует ли разрушительный характер атаки, осуществленной в международных масштабах, об использовании кибероружия?

Для специалиста из Торонто Кевина Мэги это очевидно. "Я уверен, что это было что-то вроде испытания. Кто-то создает арсенал кибероружия и, чтобы отвлечь людей, замаскировал атаку под обычный вирус-вымогатель".

Другие не согласны с этой гипотезой. "Если целое государство планирует нападение на врага, зачем посылать предупредительные выстрелы и создавать огласку?" - спрашивает Брайан Гонан, независимый консультант по вопросам информационной безопасности из Ирландии.

Опытный эксперт по кибербезопасности Николас Уивер, который специализируется на "червях" (вредоносное программное обеспечение), считает, что разрушительность этого вируса позволяет отнести его к оружию.

"Если кто-то хотел нанести удар по украинскому бизнесу, - говорит эксперт, - лучше червя ничего не придумать".

Правообладатель иллюстрации Getty Images Image caption Атаки, подобные случившейся, могут полностью парализовать банковскую систему

Итак, была ли цель нападения политической, и в таком случае было ли оно спланировано, организовано и профинансировано на государственном уровне?

2 июля Служба безопасности Украины сообщила, что располагает доказательствами участия России в кибератаке. Москва отрицает любую причастность, назвав такие утверждения безосновательными.

Война нового уровня

Если за нападением стоит целое государство и если действительно речь идет об использовании кибероружия, тогда, возможно, мы вступаем в новую эпоху в геополитике.

Как тогда это нападение классифицировать в общепринятых военных терминах или терминах разведки? И можно ли это считать актом агрессии?

А если из-за него пострадали учреждения здравоохранения и гражданские институты, можно ли назвать это военным преступлением?

"Это важные вопросы, - отмечает Бо Вудс. - Солдаты не стреляют в сотрудников Красного Креста на поле боя, потому что это - прямой путь в Гаагу. Я не юрист, но мне кажется, что этот случай был серьезным правонарушением".

"Десятилетиями, даже столетиями оказание медицинской помощи считалось неотъемлемым и неприкосновенным правом человека. Больница - это святое. И, следовательно, мы не можем не отреагировать на то, что произошло", - добавил он.

Эксперты, с которыми мы общались, отметили, что для осуществления такой кибератаки нужно 10-20 человек.

"Чтобы полностью провернуть такую операцию, - объясняет Роберт Ли, специалист по кибербезопасности компании Dragos, - нужно руководство, вспомогательное подразделение, финансисты и другие специалисты. Команда где-то из 10 человек. Но, в принципе, чтобы написать вредоносную программу, хватит и пяти программистов".

Для Олега Деревянко эта атака стала лишь очередным подтверждением того, о чем он предупреждал представителей украинской власти еще три года назад.

"Еще в 2014 году я говорил многим высокопоставленным чиновникам, что мы должны готовить специалистов, способных реагировать на кибератаки такого уровня, - говорит Деревянко. - Я предупреждал, что если мы не начнем прямо сейчас, через три года масштабные кибератаки государственного уровня станут регулярными".

Если Олег Деревянко не ошибается, такие дни, как 27 июня, для Украины могут повториться. И их последствия будет ощущать весь мир.

Также стало известно, что вирусная атака привела к отключению системы мониторинга радиационного фона на Чернобыльской АЭС. Компьютеры под управлением Windows пришлось отключить, радиационный мониторинг проводится вручную, сообщает государственное агентство по управлению зоной отчуждения.

МВД Украины рекомендовало всем пользователям выключить компьютеры, пока специалисты не выработают способы борьбы с вирусом.

Не хотите пропускать важные новости?

Подпишитесь на нас в Инстаграм, ВКонтакте или Телеграм — только главное и интересное.

Человечество не всегда обращает внимания на глобальные изменения в информационном, цифровом вызове эпохи

Мы учимся медленнее чем меняется мир, мы становимся старше и учимся еще медленее и хуже, кто-то вовсе перестает познавать новое и как-то менять себя

Технологии развиваются быстрее чем многие части общества могут это осознать, понять эти самые технологии и их возможности, потребности, которые они решают

И группа людей,

которые не замечают полностью картину происходящего, не замечают количества перемен

все увеличивается и растет

Вся проблема заключается в том, что технологические перемены и изменчивость усиливается со временем,

а наши возможности к познанию, изучению и изменчивости ограничены биологией нашего мозга, возможностями нервной системы

Кто читал труды Гаяза Исхаки тот поймет к чему такие события могут привести

Мое мнение, что человек не эволюционирует так как прогрессирует компьютер, с приходом полноценного квантового компьютера, который на порядки выше аналогового компьютера бинарной системы, может наступить сильное отставания рядового человека от роста технологической изменчивости

В данном случае нужна связь человек-компьютер, некий симбиоз, когда на смену "биологической" эволюции приходит "технологическая"

Это ппц. Все на компах, скоро совсем работать разучатся. Доставайте счёты, господа, компы отныне не надёжны)))

О, как и предсказала Татьяна провокации на ядерных объектах Украины - вот для чего Петю в Пентагоне 4 часа держали.

Русские хакеры тут конечно же ни при чем.

Конечно, они же с америкой в контрах

Завтра по всем канадам будут кричать что Россия не при делах. Наверное северокорейские хакеры

Ждём новость, что при кибер атаке использовался Яндекс маил ру и Аська.

Вы забыли - телеграм

Наверно виноваты бандиты из команды Телеграма

Лично Павел Дуров написал вирус

Кто то еще верить в безопасность АЭС?

Российские хакеры ни при чем. Наверное проще думать что украинцы сами себя атаковали.

Чую, врут хохлы! .. наверное АНБ вирус изготовило, а на нас хотят свалить!

1. В 10:30, убивают главного военного разведчика бывшей Украины.

2. Ровно через 1 час приходят сообщения о массовых атаках на всю информационную сеть бандеровцев.

Почему то никто не связал эти два факта, а между тем логика вполне определённая.

Я думаю что в Киеве готовится фашистский путч, структурами Коломойского или какого-то другого олигарха.

Читайте также: