Могут ли вирусы быть на видеофайле

Я загружаю файл AVI через торрент, но мой антивирус обнаруживает что-то , Возможно ли, что файл AVI содержит вирус?

Это довольно странно, поскольку в торренте много положительных отзывов.

15 ответов

Файл .avi является видео и, следовательно, не является исполняемым, поэтому операционная система может /не будет запускать файл. Таким образом, он не может быть вирусом в своем собственном праве, но действительно может содержать вирус.

Это была не только социальная инженерия (обманщик), но и ранняя использовать . Он использовал ограниченное отображение имен файлов почтовых клиентов, чтобы снять трюк.

Позже появились более продвинутые подвига. Вредоносные программы будут разбирать программу для изучения исходного кода и поиска определенных частей, которые имели бы плохую обработку данных и ошибок, которые они могли бы использовать. Эти инструкции часто принимают форму какого-либо пользовательского ввода. Например, диалоговое окно входа в систему на ОС или веб-сайт может не выполнять проверку ошибок или проверку данных и, таким образом, предположить /ожидать, что пользователь будет вводить только соответствующие данные. Если вы затем вводите данные, которых он не ожидает (или в случае большинства эксплойтов, слишком много данных), тогда вход будет за пределами памяти, которая была назначена для хранения данных. Обычно данные пользователя должны содержаться только в переменной, но, используя плохую проверку ошибок и управление памятью, можно поместить ее в часть памяти, которая может быть выполнена. Общим и общеизвестным методом является переполнение буфера , который помещает больше данных в переменную, чем он может удерживаться, тем самым перезаписывая другие части памяти. Умело обрабатывая ввод, можно вызвать превышение кода (инструкций), а затем передать управление этому коду. В этот момент небо обычно является пределом того, что можно сделать, когда вредоносное ПО контролирует.

Файлы мультимедиа совпадают. Они могут быть сделаны так, чтобы они содержали немного машинного кода и использовали медиаплеер, чтобы завершился запуск машинного кода. Например, можно было бы добавить слишком много данных в метаданные медиафайлов, чтобы, когда игрок пытается открыть файл и прочитать его, он переполняет переменные и вызывает запуск некоторого кода. Даже фактические данные теоретически могут быть использованы для использования программы.

Итак, медиа-файлы (и, если на то пошло, любой ) могут содержать вирус, используя уязвимости в программе, которые открывает /views em> файл. Проблема в том, что вам часто даже не нужно открывать или просматривать файл для заражения. Большинство типов файлов могут бытьпросматривать или читать свои метаданные без преднамеренного их открытия. Например, простой выбор медиафайла в Проводнике Windows будет автоматически считывать метаданные (размеры, длина и т. Д.) Из файла. Это потенциально может быть вектором атаки, если писатель вредоносных программ обнаружил уязвимость в функции предварительного просмотра /метаданных Explorer Explorer и создал файл мультимедиа, который его использует.

К счастью, эксплойты хрупки. Обычно они влияют только на один медиаплеер или другой, в отличие от всех игроков, и даже тогда они не гарантируют работу для разных версий одной и той же программы (поэтому операционные системы выпускают обновления для уязвимостей патча). Из-за этого разработчики вредоносных программ обычно только тратят свое время на взлом системы /программы в широком использовании или высокой ценности (например, Windows, банковские системы и т. Д.). Это особенно верно, поскольку хакинг приобрел популярность как бизнес с преступниками пытаясь получить деньги и уже не просто область кретинов, пытающихся получить славу.

Если ваш видеофайл заражен, он скорее всего заразит вас, только если вы используете медиаплеер (ы), который он специально предназначен для использования. Если нет, то он может потерпеть крах, не открыться, сыграть с коррупцией или даже сыграть просто отлично (это самый худший сценарий, потому что тогда его помещают как хорошо и распространяют на других, кто может заразиться).

Антивирусные программы обычно используют сигнатуры и /или эвристику для обнаружения вредоносных программ. Подписи ищут шаблоны байтов в файлах, которые обычно соответствуют инструкциям в известных вирусах. Проблема в том, что из-за полиморфных вирусов, которые могут меняться каждый раз, когда они воспроизводятся, подписи становятся менее эффективными. Эвристика наблюдает за поведением, например, редактированием определенных файлов или чтением конкретных данных. Они обычно применяются только после того, как вредоносная программа уже запущена, потому что статический анализ (проверка кода без его запуска) может быть чрезвычайно сложным благодаря методам обфускации и уклонения от вредоносных программ.

В обоих случаях программы защиты от вредоносных программ могут и сообщают о ложных срабатываниях.

Очевидно, что самым важным шагом в обеспечении безопасности вычислений является получение файлов из надежных источников. Если торрент, который вы используете, откуда-то вы доверяете, тогда предположительно все должно быть в порядке. Если нет, то вам может захотеть дважды подумать об этом (особенно потому, что существуют группы по борьбе с пиратством, которые преднамеренно выпускают торренты, содержащие подделки или даже вредоносное ПО).

Я не буду говорить, что это невозможно, но это будет сложно. Автору вируса придется обрабатывать AVI, чтобы вызвать ошибку в медиаплеере, а затем каким-то образом использовать это для запуска кода в вашей операционной системе - не зная, какой медиаплеер или ОС вы используете. Если вы постоянно обновляете свое программное обеспечение и /или если вы запускаете что-то отличное от Windows Media Player или iTunes (как самые большие платформы, они будут лучшими целями), вы должны быть в безопасности.

Расширение файла avi не является гарантией того, что файл является видео-файлом. Вы можете получить любой .exe-вирус и переименовать его в .avi (это заставляет вас скачать вирус, что наполовину пути заражения вашего компьютера). Если на вашем компьютере открыт какой-либо эксплойт, который позволяет вирусу запускаться, тогда вы будете затронуты.

Если вы считаете, что это вредоносное ПО, просто прекратите загружать и удалять его, никогда не выполнять его перед антивирусной проверкой.

Да, это возможно. Файлы AVI, как и каждый файл, могут быть специально созданы для использования известных ошибок в программном обеспечении, которое управляет этими файлами.

Антивирусное программное обеспечение обнаруживает ноу-хау в файлах, например исполняемый код в двоичных файлах, или конкретный JavaScript конструкции в страницах HTML , которые, возможно, являются вирусами.

Быстрый ответ: ДА .

Слегка длинный ответ:

- Файл представляет собой контейнер для различных типов данных.

- Файл AVI (Audio Video Interleave) предназначен для содержат перемеженные аудио- и видеоданные. Обычно он не должен содержать исполняемый код.

- Если злоумышленник необычно определен, маловероятно, чтобы файл AVI с аудио-видео данными фактически содержал вирус

ОДНАКО .

- Для файла AVI необходим декодер, чтобы сделать что-нибудь полезное. Например, вы уже можете использовать Windows Media Player для воспроизведения файлов AVI , чтобы просмотреть их содержимое.

- Если декодер или файл-парсер имеют ошибки, которые может использовать злоумышленник, они будут продуманно создавать файл AVI , так что:

- при попытке открыть эти файлы (например, если вы дважды щелкните, чтобы начать воспроизведение видео) с помощью вашего багги-анализатора или декодера AVI, эти скрытые ошибки вызовут

- В результате он может позволить злоумышленнику выполнить код по своему выбору на вашем компьютере, что потенциально может привести к заражению вашего компьютера.

- Вот отчет об уязвимости, который отвечает именно тем, что вы спрашивают.

Возможно, да, но очень маловероятно. Вы, скорее всего, будете пытаться просматривать WMV и автоматически загружать URL-адрес или запрашивать у вас лицензию, которая, в свою очередь, открывает окно браузера, которое может использовать ваш компьютер, если он не полностью исправлен.

Пользователь обычно забывает об этом позже и предполагает, что файл является AVI.

В сочетании с ожиданием ассоциированного игрока двойной щелчок фактически запускает EXE.

Я также слышал об эксплойтах переполнения буфера AVI, но было бы полезно использовать несколько хороших ссылок.

Моя нижняя строка: преступник обычно является одним из следующих, а не только файлом AVI

- codec , установленный в вашей системе для обработки AVI

- Используемый проигрыватель

- Инструмент совместного использования файлов, используемый для получения файла AVI

Краткое предупреждение о предотвращении вредоносного ПО: P2P или общий доступ к файлам р>

.avi (или .mkv ) являются контейнерами и поддерживают включение разнообразия мультимедиа - несколько аудио /видеопотоков , субтитры, dvd-подобную навигацию по меню и т. д. Ничто не мешает включению вредоносного исполняемого содержимого, но оно не будет выполняться, если только в сценариях Synetech описанный в его ответе

Тем не менее, есть один часто распадающийся угол. Учитывая множество доступных кодеков и никаких ограничений на их включение в файлы контейнеров, существуют общие протоколы, предлагающие пользователю установить необходимый кодек, и это не помогает настроить медиаплееры для автоматической попытки поиска и установки кодеков. В конечном итоге кодеки исполняются (за вычетом небольшого массива из них, которые основаны на плагинах) и могут содержать вредоносный код.

Технически, не от загрузки файла. Но как только файл открывается, это честная игра в зависимости от игрока и реализации кодека.

My Avast Antivirus только что сообщил мне, что есть троянец, встроенный в один из моих загруженных AVI фильмов. Когда я попытался выполнить карантин, он сказал, что файл слишком большой и не может быть перемещен, поэтому мне пришлось его удалить.

Вирус называется WMA.wimad [susp] и является очевидным вирусом средней угрозы, который делает какой-то материал для захвата браузера. Не совсем нарушение системы, но это доказывает, что вы можете получать вирусы из файлов AVI.

Если загрузка еще не завершена, подождите, пока она не завершится, прежде чем вы решите, что делать. Когда загрузка только частично завершена, недостающие части файла по существу являются шумами и весьма склонны к созданию ложных срабатываний при проверке на наличие вредоносного ПО.

Как поясняет @Synetech подробно, можно распространять вредоносное ПО через видеофайлы, возможно, до того, как загрузка даже закончится. Но что возможно не означает, что это вероятность . Из моего личного опыта шансы ложного позитива во время текущей загрузки намного выше.

Проведя время, помогая пользователям разрешать проблемы с вредоносными программами, я могу показать, что обычный механизм использования, используемый мошенниками, более социальный, чем технический.

Файл просто называется *. avi.exe , а параметр по умолчанию в Windows не показывает общие расширения файлов. Исполняемому файлу просто присваивается значок файла AVI. Это похоже на тактику, используемую для распространения вирусов * .doc.exe , где файл имеет значок словаря.

Я также наблюдал хитроумные тактики, такие как длинные имена файлов, которые используются в дистрибутиве p2p, поэтому клиент отображает только частичные имена в списке файлов.

Использование дрянных файлов

Если вам нужно использовать файл, всегда используйте изолированную программу, которая настроена на остановку исходящих интернет-подключений. Брандмауэр Windows плохо настроен для разрешения исходящих подключений по умолчанию. Эксплуатация - это действие, которое, как и любое действие, всегда имеет мотивацию. Обычно это выполняется для синхронизации паролей браузера или файлов cookie, лицензии и передачи содержимого на внешний ресурс (например, FTP), принадлежащий злоумышленнику. Следовательно, если вы используете такой инструмент, как sandboxie, отключите исходящие интернет-соединения. Если вы используете виртуальную машину, убедитесь, что она не содержит конфиденциальной информации и всегда блокирует исходящий доступ в Интернет с использованием правила брандмауэра.

Если вы не знаете, что делаете, не используйте этот файл. Будьте в безопасности и не рискуйте, что не стоит принимать.

Короткий ответ, да. Более длинный ответ следует основному учебнику Tropical PC Решения: Как скрыть вирус! и сделать это для себя.

В тот момент я не думал о странице с эксплоитом и вместо того, чтобы внимательно проанализировать файл и разобраться в чём проблема я просто его удалил. Единственное о чем я подумал, увидев необычное поведение системы это то, что кто-то довольно оригинально раскручивает свой сайт. Прошло уже несколько лет, но c тех пор такие случаи я не встречал. Прочитав статью о видео-вирусе я решил, что хотя бы на этот раз не упустить возможность узнать насколько безопасны являются одни из самых безобидных и распространенных файлов во всём мире.

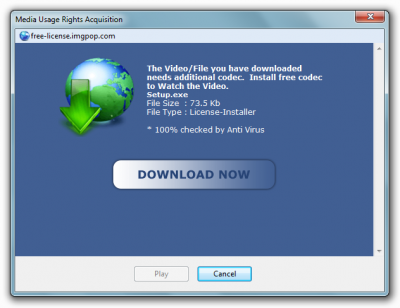

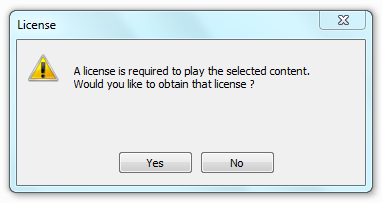

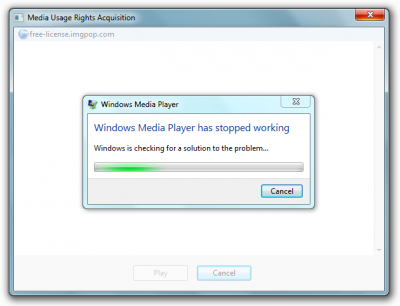

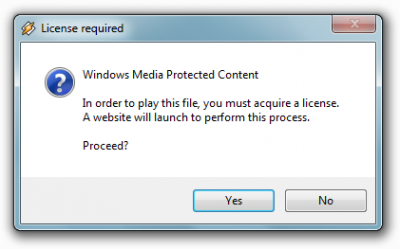

После того, как скачивание завершилось, зная что другие плееры не могут воспроизвести этот файл, сразу открыл его в Windows Media Player'е, и первое, что я увидел, было сообщение: "Download media usage rights":

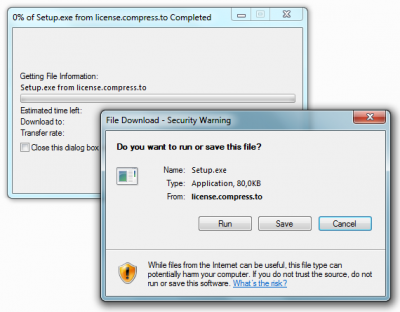

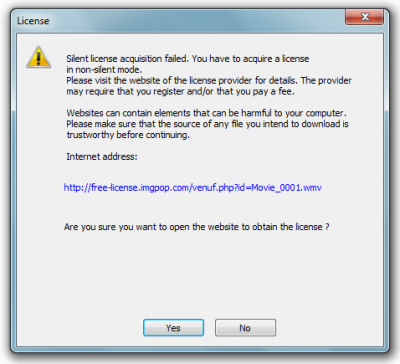

После этого, появилось более убедительное сообщение, предлагающее скачать файл License-Installer который, между прочим, уже был проверен антивирусом и оказался на 100% чист:

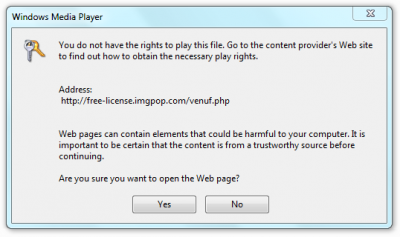

Стало намного интересней. Открыл страницу httр://free-license.imgpop.com/venuf.php?id=Movie_0001.wmv , которая перенаправляла (HTTP/1.1 302) на страницу: httр://free-license.imgpop.com/venuf/index.htm , а там увидел знакомую картинку, только чуть побольше, да ещё и в браузере:

Пока всё шло хорошо и желая немножко поэкспериментировать, решил изменить ссылку из видео-файла на своё. Но, увидев что после изменения строки даже WMP не может открыть файл и не зная что делать, спросил Google'а, не может ли он рассказать, что это за строка, WRMHEADER version='2.0.0.0', которую (помимо многих других) нашёл с помощью Hex-редактора?

Ответ был короткий и ясный как дневной свет — я имею дело с DRM-защитой видео-файлов. То есть, обнаружил как с помощью легальных и довольно убедительных методов, злоумышленники успешно и с уверенностью могут распространять вредоносные файлы, так как: во-первых, ни один антивирус не обнаружит, что видео-файл заражён, а во-вторых, большинство пользователей доверяют Microsoft и однозначно будут запускать такие файлы.

Более того, WMP не единственный плеер, который может открыть DRM защищенные файлы. Полный список плееров я не нашёл, но могу с уверенностью сказать что Nero ShowTime поддерживает DRM, только в отличие от WMP он реагирует более осторожно. только если подтвердить скачивание лицензии, веб-страница открывается в IE (несмотря на то, что он не является браузером по умолчанию).

А сейчас самое интересное: если изменить расширение файла из .wmv в .asf или в .wma, ничего не измениться, то есть плееры всё равно будет воспроизводить медиа-файл и что самое опасное, в большинстве случаев .wma-файлы будут открыты в Windows Media Player. Кстати, забыл сказать, после того как открыл видео-файл в Hex-редакторе, для удобства, удалил ненужные байты и в итоге размер файла стал равен 5.31KB.

Я нашёл информацию о том что можно взломать DRM-защиту, но делать этого не стал. Во-первых, не знал удастся ли изменить ссылку, а во-вторых, выбрал более легкий путь. В файле hosts добавил строку:

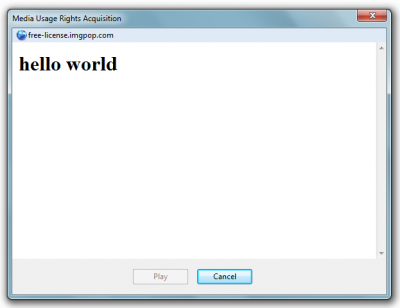

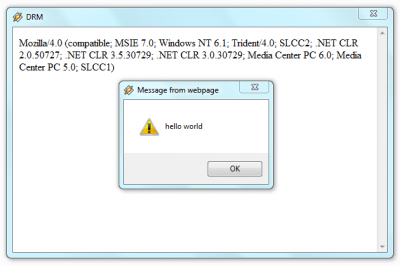

В корень локального сервера создал файл venuf.php и с помощью WMP открыл видео-ролик — через несколько секунд появилось следующее сообщение:

Дальше, с помощью alert(), решил попробовать, поддерживает ли он javascript — в результате получил пустую страницу. Подумал, что действительно не работает, но подключив свою интуицию, быстренько изменил функцию alert() на document.write(). Результат вызывал улыбку: на этот раз страница была не пуста, значит Windows Media Player поддерживает javascript.

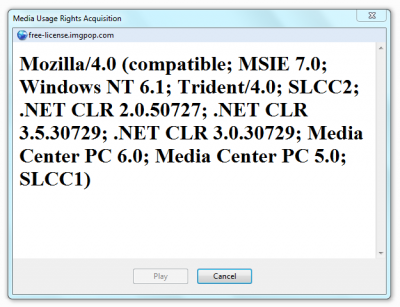

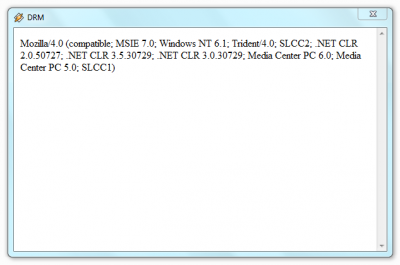

Теперь, мысли о том, что медиа-плеер может открыть веб-страницы, да ещё и поддерживает javascript, не давали мне покоя. Желая узнать, что это за необыкновенный плеер, добавил в файле venuf.php строку:

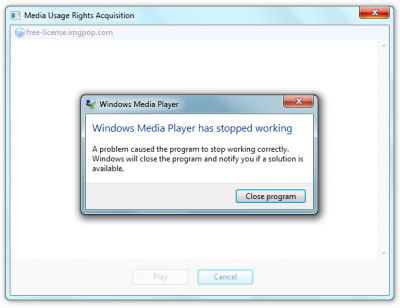

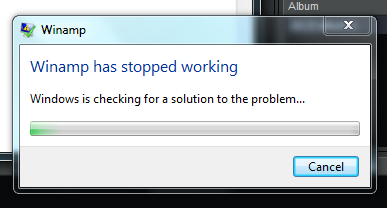

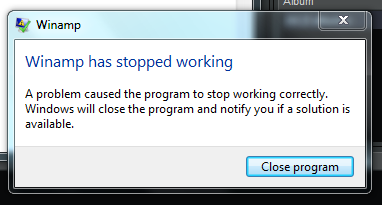

Напоследок, решил проверить один эксплоит для MSIE, написан на javascript, вызывающий отказ в обслуживании браузера. Добавил эксплоит на страницу, открыл видео-файл и не успел я моргнуть, как Windows заявляет, что "Windows Media Player перестал работать":

Как Вы поняли, пытаясь воспроизвести видео-файл, WMP принудительно отключился, а это значит, что он уязвим к эксплоиту предназначенному для MSIE. Я проверил только один эксплоит, но этого было достаточно, чтобы изменились мои представления о безопасности медиа-файлов.

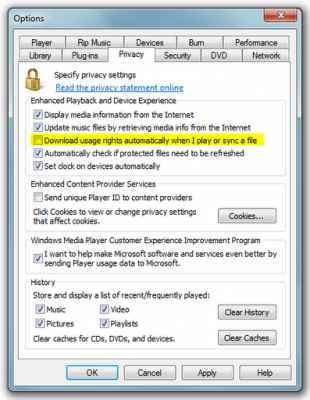

Теперь, при открытии файла, WMP будет спросить, если 'Вы действительно хотите открыть веб-страницу, чтобы получить лицензию':

Несмотря на то что, разработчики предупреждают об опасности и знают что 'веб-страницы могут содержать элементы, которые могут представлять опасность для компьютера' — они всё-таки по умолчанию отключили данную опцию. Странно, не правда ли?

Я почти был уверен, что всё будет также как и с Nero ShowTime, но любопытство заставило мена нажать на кнопку 'Yes'. Вместо запуска IE, я увидел следующее:

Правда, в отличие от Windows Media Player, Winamp не предупреждает откуда будет скачан файл лицензии, но разрешает использовать правый клик и посмотреть исходный код страницы. а также для него срабатывают алерты:

С первого взгляда, не всё так страшно как кажется, но хочу обратить Ваше внимание на то, что открывая такой файл, пользователь никак не сможет остановить запуск эксплоита, а антивирусная программа помочь не в состоянии, так как, если это новый эксплоит, то, скорее всего, он не ещё добавлен в базу антивируса.

Просто, не забывайте о том, что не у всех пользователей установлены другие аудио и видео проигрыватели. А ещё, я далеко не верю, что пользователь, который ждал 2 часа (в лучшем случае) чтобы скачать долгожданный файл, увидев что он не проигрывается, просто так удалит его, и никакое "не открывайте файлы в этом плеере!"— не поможет.

Примечание: (Большое спасибо хабраюзеру Dragonizer за замечание)

Не смотря на то, что User Agent определяется как MSIE 7.0, на самом деле это не так. Дело в том, что WMP открывает веб-страницы в режиме совместимости, а это значит что:

• В строке версии браузера веб-браузер обозначается как MSIE 7.0, а не MSIE 8.0;

• Условные комментарии и векторы версий распознают веб-браузер как IE 7, а не IE 8;

автор:

Кондураке Виктор

max_sk (Dec 20 2007, 22:34) писал:

Pilot_Anderson (21st December 2007 - 14:08) писал:

Мне уже интересно..

MarinaS (20th January 2008 - 06:39) писал:

никак. Можно только ограничить риск заражения:

1)Всегда проверять файлы полученные мулом на наличие вирусов антивирусом с последними базами.

2)При использовании мулопоиска игнорировать файлы короче 50М и/или с кол-вом источников >1000

3)качать мулом только фильмы в формате avi и музыку в формате mp3(возможно в rar или (лучше)zip)

4)не качать мулом игры и любые другие программы(особенно с "лекарством")

5)работать в операционной системе, для которой написано мало вирусов(MacOS, Linux, Free(Open)BSD)

6)не пользоваться TCP/IP вообще и Internet в частности

7)не пользоваться компьютером.

Я абсолютно серьёзно.

PS: Напоминаю, что при использовании KAV и других антивирусов каталоги emule/temp & emule/incoming необходимо исключить из области мониторинга.

MarinaS (Jan 20 2008, 06:39) писал:

А точно Ослик виноват? И каким образом был пойман троян?

В дополнение: у меня Касперский проверяет обе папки, пока проблем не возникало.

Мне уже интересно..

Oleg1960 Когда у меня месяц назад сдох коп ,то востанавливала мне его DELL компания ,вот эти люди и сказали что осликом легко передаётся троян, о чём многие не знают.Сказали лучше воздержатся от скачивания ..но я не послушалась и на свой риск загрузила ослика опять, теперь опять комп глючит..

MarinaS (Jan 21 2008, 04:07) писал:

Да, действительно, осликом передаётся троян(даже не один), однако он не один такой. 95% вирусов попадают(и главное - заражают) в компьютер через ИнтернетЭксплоер. Что-бы не подхватить троян осликом достаточно не скачивать небольшие файлы(меньше 50М). В фильмах формата avi вирусов нет(пока нет), мало того, даже если и есть, они не смогут запуститься(пока таких вирусов не обнаружено).

По поводу Касперского: конечно надо периодически проверять все диски(в т.ч. и с файлами мула), причём желательно каждый день, однако, если у вас включен режим мониторинга(т.е. KAV проверяет каждый открытый/изменённый/перемещённый файл), то каталоги мула необходимо исключить от такой проверки.

Oleg1960 (Jan 22 2008, 13:14) писал:

drBatty (Jan 21 2008, 09:45) писал:

Ellinist (23rd January 2008 - 23:37) писал:

Дело в том, что мул не качает весь файл последовательно, начиная с байта 0, 1,2,3. Он качает кусками(примерно по 10М) в разное время , и из совершенно разных мест(из разных точек планеты). И ещё и в совершенно случайном порядке. После того, как все куски закачены, мул проверяет целостность всех кусков, это очень непростой процесс. Т.к. файлы очень большие, многие куски оказываются битыми(мул часто использует быстрый, но не надёжный протокол UDP), эти куски приходится качать по новой. Все эти процессы сборки/проверки/докачки/повторной сборки очень сильно загружают память компьютера(особенно жёсткий диск, ведь одновременно качается 5-20 файлов в среднем по 1G, используемый объём памяти 20-100Gb). Во первых, не надо лишний раз тормозить эти процессы антивирусом, и так не быстро, а во вторых, это можно будет проверить потом, например перед запуском(просмотром).

PS: При прямой закачке файла всё просто:

Но если качать мулом, то таких красненьких ромбиков KAV добавляется сотни, и каждый из них жрёт память и время процессора. В итоге, обычно ОС просто падает :(

drBatty (Jan 24 2008, 11:46) писал:

Как понять, что в телефоне вирус

Да, вредоносные программы опасны не только для компьютера, но и для смартфона. Тем более сейчас, с развитием технологий, злоумышленники просто мечтают подкрасться поближе к устройству, на котором есть все ваши личные и платежные данные. Итак, что должно насторожить вас и заставить подумать, как удалить вирус с телефона:

-

В телефоне стало слишком много рекламы. Баннеры вылетают отовсюду, появляются на рабочем столе, уведомления всплывают даже тогда, когда вы не используете телефон.

Телефон стал быстро разряжаться, сильно нагревается, даже тогда, когда вы им не пользуетесь. Возможно, как раз в это время он участвует в DDOS атаке или майнит для кого-то биткойны.

- После установки нового приложения, пусть даже скачанного из официального магазина, стали появляться ошибки, телефон стал глючить, выключаться, греться.

На карте или в памяти телефона появились поврежденные файлы, не открываются фотографии, аудио-файлы. В телефоне появляются странные папки, которые непонятно к чему относятся.

Смартфон стал слишком самостоятельным и теперь сам устанавливает то, что хочет без вашего участия.

Есть три наиболее распространенных группы "плохих программ".

-

Первое это всплывающие баннеры, которые никак нельзя отключить. Они сильно затрудняют работу пользователя и избавиться от них сложно, чаще всего приходится возвращаться к заводским настройкам и удалять все содержимое телефона.

Второе - шпионские программы, которые записывают все, что делает пользователь телефона и отправляет злоумышленникам. Выследить такую активность легко по увеличившемуся объему передаваемого трафика. Такие вирусы могут своровать данные вашей карточки, важные пароли - и в итоге вы лишитесь денег.

Вирус на телефон Андроид попадает вместе с программами, которые вы спокойно качаете из официальных магазинов. Это могут быть полезные календари и планировщики, игры и программы, считающие, например, ваш рацион и калории. Они могут содержать вредоносный код или же быть полностью написаны для воровства данных с вашего телефона.

Вирус также можно подцепить, открывая письма от незнакомых номеров, переходя по ссылкам из них, скачивая файлы, присланные таким образом или же "левыми" пользователями соцсетей. Даже если затем удалить загрузку, программа может успеть запуститься на вашем телефоне. Также зараженной может оказаться флешка, которую вы присоединяли к компьютеру или получили от кого-то из знакомых.

Пошаговая инструкция по удалению вирусов

Если вы столкнулись с описанными выше проблемами, будьте готовы спасать свой телефон. Мы расскажем, как удалить вирус с телефона различными способами.

1. Начнем с самого простого. Если вы не сделали это раньше, поставьте на свое устройство одну из антивирусных программ и запустите проверку. Есть бесплатные и платные антивирусы, воспользуйтесь продуктами известных производителей. Следуйте указаниям антивируса и удалите те файлы, которые он укажет, как подозрительные. Удалите скачанный антивирус, скачайте еще один и снова проведите проверку.

2. К сожалению, этот вариант помогает не всегда. Если вирусы уже в телефоне, они могут запрещать антивирусу работать правильно. Постарайтесь минимизировать вред, которые причиняет вирус вашему андроид устройству и вашему кошельку: включите режим "В самолете", чтобы программы не имели доступ к интернету. Затем проверьте список приложений. Если среди них есть те, что вам неизвестны, или недавно установлены - удалите их. Также можно посмотреть в "Диспетчере приложений" телефона, какие из них работают активнее других и расходуют максимум трафика. Удалить их можно прямо из корневой папки на главном диске - при подключении к компьютеру. Найдите файл с названием программы и расширением apk, удалите его.

3Удалить вирус с телефона на базе Андроид достаточно быстро можно, если найти вредную программу в списке "администраторов" и отобрать у нее права. Для этого зайдите в меню "Настройки", выберите вкладку "Безопасность" и найдите подпункт с правами приложений. Также это меню может находиться в папке "Приложения". Проверьте, какие права у установленных у вас приложений и при необходимости ограничьте их. В любом случае, нет необходимости доверять программам от сторонних разработчиков все свои секреты.

4. Если удалить программу, которая вам кажется подозрительной, не получается, перейдите в безопасный режим. Для этого нужно выключить телефон, а включая его, зажать кнопку уменьшения громкости. В этом режиме запускаются только системные программы и у вас будет возможность удалить сторонние приложения или отключить их права.

5. Можно удалить вирус через компьютер: если на вашем десктопе установлены антивирусные программы, то они чаще всего сильнее и более продвинуты, чем мобильные версии. Так что телефон можно проверить на вирусы через ПК. Для этого нужно подключить андроид устройство к компьютеру или ноутбуку в режиме "Отладка через USB". Для этого нужно зайти в меню "Настройки", найти там подпункт "Для разработчиков" и включить эту функцию. Затем именно это нужно выбрать в появившемся меню при подключении телефона кабелем. Смартфон откроется как дополнительный диск или флешка, просканируйте его антивирусом полностью. Удалите все найденные угрозы.

6. Самый безотказный способ - откат к заводским настройки. Для того, чтобы это прошло безболезненно, возьмите за правило делать резервную копию вашего смартфона раз в неделю - две недели.

Чтобы вернуться к заводским настройкам, зайдите в меню "Настройки" телефона, выберите там пункт "Система" и зайдите в пункт "Сброс". Там уже можно выбрать пункт "Восстановление до заводских настроек". Помните, что эта процедура сотрет всю информацию с вашего телефона, удалит все контакты, фотографии, приложения. Затем восстановить их можно будет из резервной копии.

7. Если на вашем телефоне обосновался вирус, который не дает зайти в меню, сбрасывайте телефон через компьютер. Только обязательно включите свежий антивирус, присоединяя устройство Андроид к ПК. После подключения USB-кабеля, включите телефон и выберите пункт: сбросить до заводских настроек. В этом случае баннер, закрывший экран, не помешает это сделать.

Читайте также: