Может ли быть вирус в xml

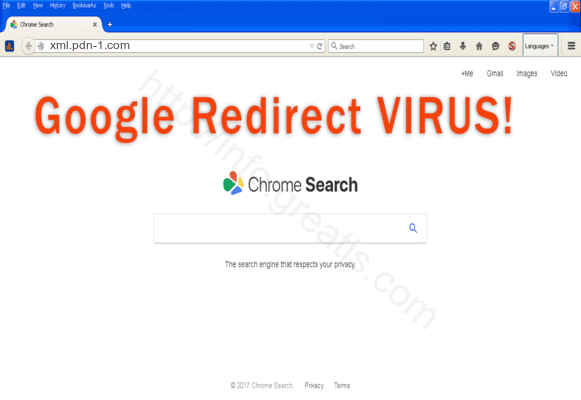

XML.PDN-1.COM — это вирус, который показывает всплывающую рекламу в браузере.

- Показывает XML.PDN-1.COM нежелательную всплывающую рекламу.

- XML.PDN-1.COM перенаправляет щелчки в браузере на вредоносные веб сайты.

- XML.PDN-1.COM показывается регулярно, даже если закрываешь браузер.

- XML.PDN-1.COM появляется в строке ввода браузера при выборе новой вкладки.

- XML.PDN-1.COM меняет настройки поиска в браузере.

- XML.PDN-1.COM меняет ярлыки браузера на рабочем столе и в меню, чтобы вместе с запуском браузера показывалась реклама.

Как происходит заражение рекламным вирусом XML.PDN-1.COM?

Вчера был в гостях у бабушки. Частенько к ней хожу. Обожаю пирожки! А уж супчик какой! Вы бы тоже ходили часто, будь у вас такая бабушка. Ну да суть не в этом.

Перед самым уходом она попросила меня глянуть на ее компьютер, мотивируя тем, что он сошел с ума. Да, не удивляйтесь, бабуля у меня тот еще хакер. Я, разумеется, взглянул. Стоило запустить браузер, как он переадресовал меня на страницу XML.PDN-1.COM с рекламой. Я погуглил на данную тему и выяснил, что XML.PDN-1.COM представляет собой рекламный вирус. Каждый раз при запуске браузера он начинает заваливать вас назойливой рекламой.

Что делать, если на вас обрушилась реклама XML.PDN-1.COM?

Как только вы обнаружили проявления данного вируса на вашей машине, следует немедленно заняться лечением. Пока вы этого не сделали, любой клик в браузере потенциально может выводить вас на рекламу. А уж дальше вы можете случайно подцепить и что то более зловредное

Конечно бабушкин комп я излечил. Помогу и вам. Ниже я набросал пару несложных инструкций, чтобы вам было легче устранить проблему.

Инструкция по ручному удалению рекламного вируса XML.PDN-1.COM

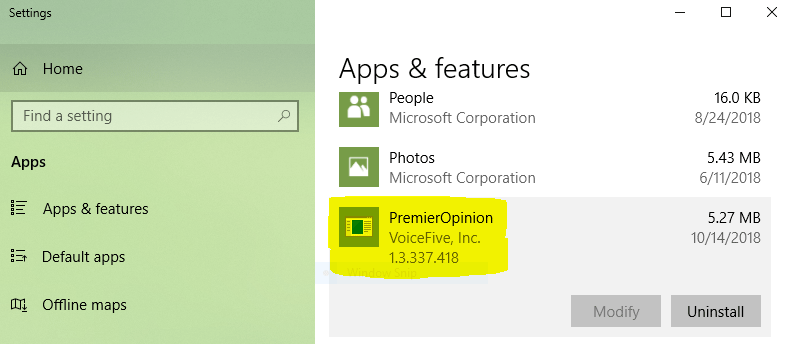

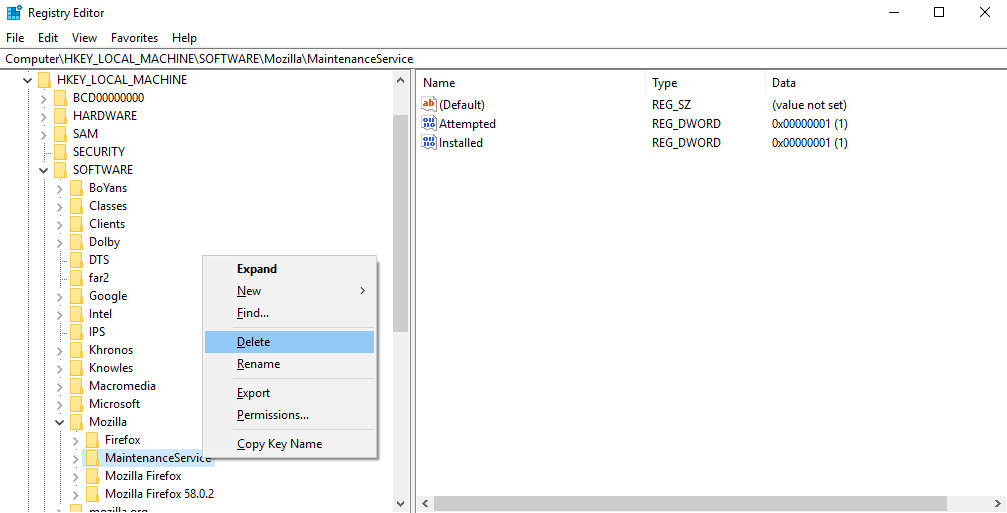

Для того, чтобы самостоятельно избавиться от рекламы XML.PDN-1.COM, вам необходимо последовательно выполнить все шаги, которые я привожу ниже:

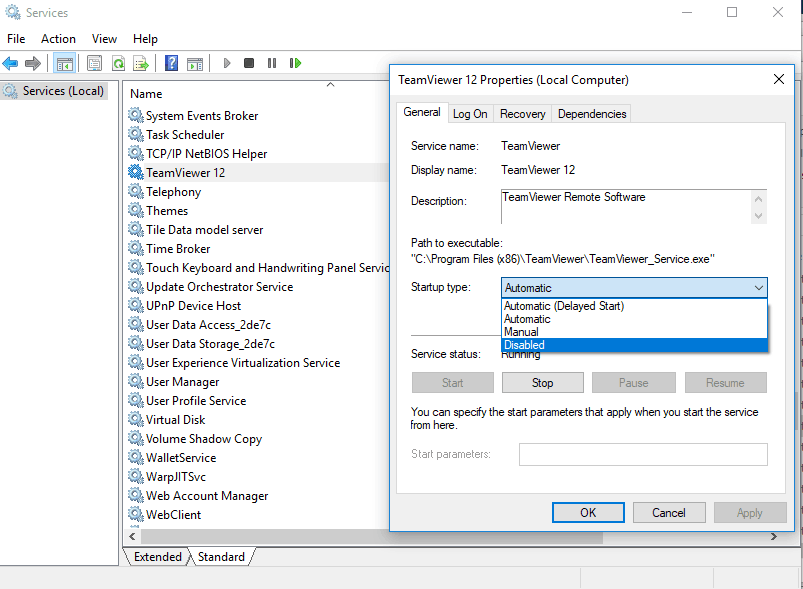

Запретить вредные службы с помощью консоли services.msc.

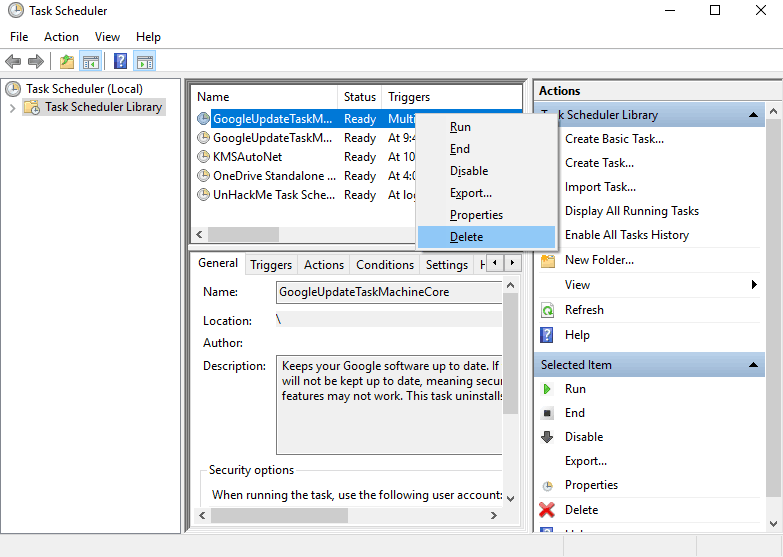

Удалить ‘Назначенные задания’, относящиеся к XML.PDN-1.COM, с помощью консоли taskschd.msc.

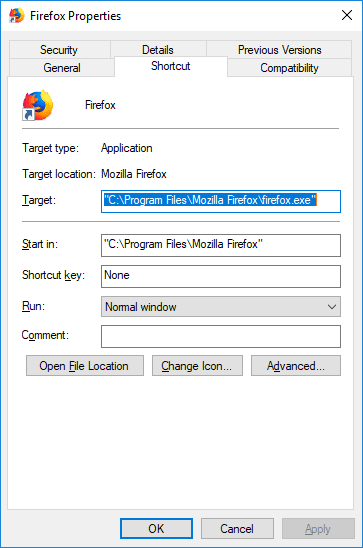

Проверить ярлыки для запуска браузеров на предмет наличия в конце командной строки дополнительных адресов Web сайтов и убедиться, что они указывают на подлинный браузер.

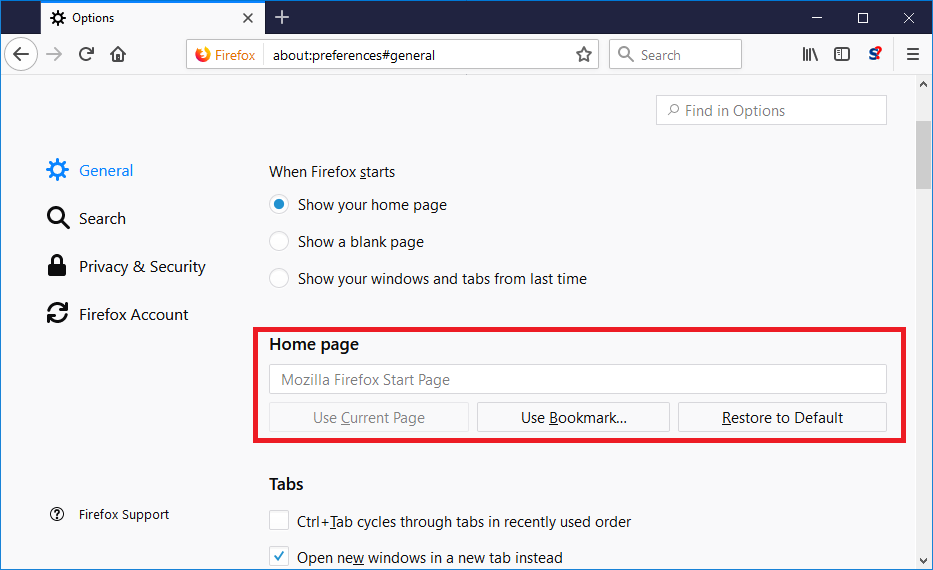

Проверить настройки поиска, домашней страницы. При необходимости сбросить настройки в начальное положение.

И все же автоматика лучше!

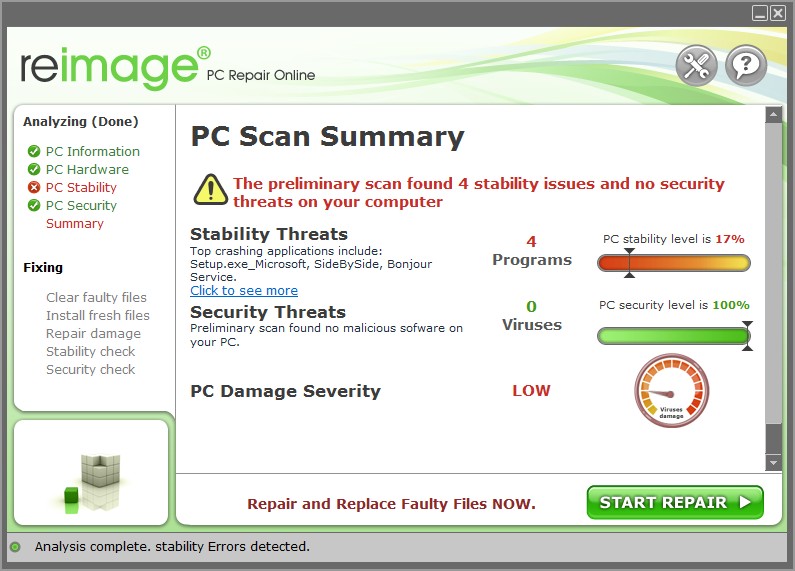

Если ручной метод — не для вас, и хочется более легкий путь, существует множество специализированного ПО, которое сделает всю работу за вас. Я рекомендую воспользоваться UnHackMe от Greatis Software, выполнив все по пошаговой инструкции.

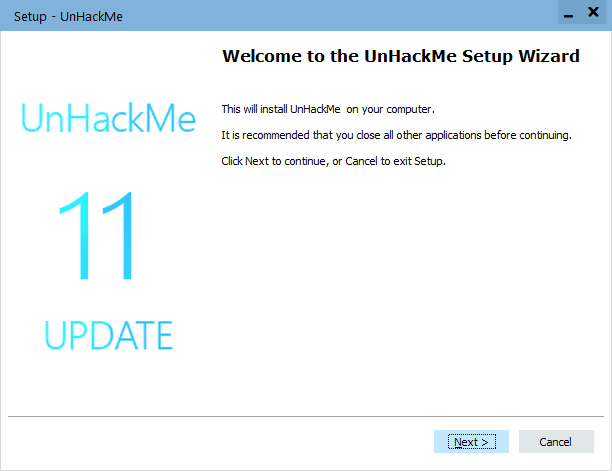

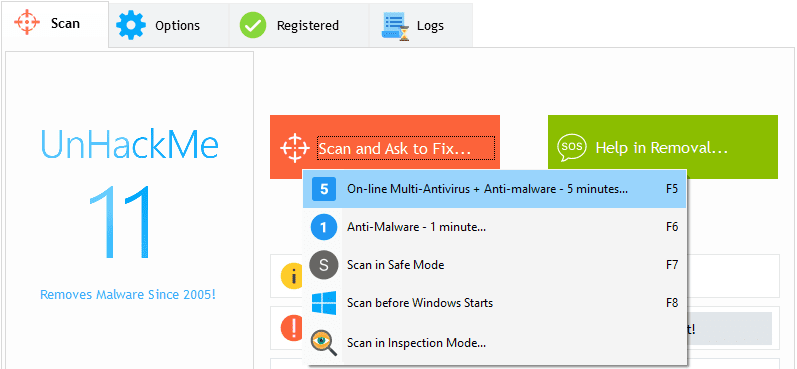

Шаг 1. Установите UnHackMe. (1 минута)

Шаг 2. Запустите поиск вредоносных программ в UnHackMe. (1 минута)

Шаг 3. Удалите вредоносные программы. (3 минуты)

UnHackMe выполнит все указанные шаги, проверяя по своей базе, всего за одну минуту.

При этом UnHackMe скорее всего найдет и другие вредоносные программы, а не только редиректор на XML.PDN-1.COM.

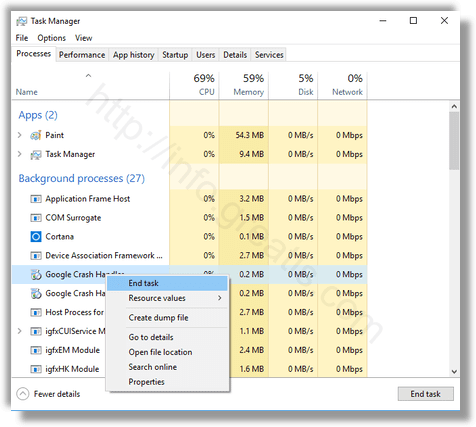

При ручном удалении могут возникнуть проблемы с удалением открытых файлов. Закрываемые процессы могут немедленно запускаться вновь, либо могут сделать это после перезагрузки. Часто возникают ситуации, когда недостаточно прав для удалении ключа реестра или файла.

UnHackMe легко со всем справится и выполнит всю трудную работу во время перезагрузки.

И это еще не все. Если после удаления редиректа на XML.PDN-1.COM какие то проблемы остались, то в UnHackMe есть ручной режим, в котором можно самостоятельно определять вредоносные программы в списке всех программ.

Итак, приступим:

- Скачали софт, желательно последней версии. И не надо искать на всяких развалах, вполне возможно там вы нарветесь на пиратскую версию с вшитым очередным мусором. Оно вам надо? Идите на сайт производителя, тем более там есть бесплатный триал. Запустите установку программы.

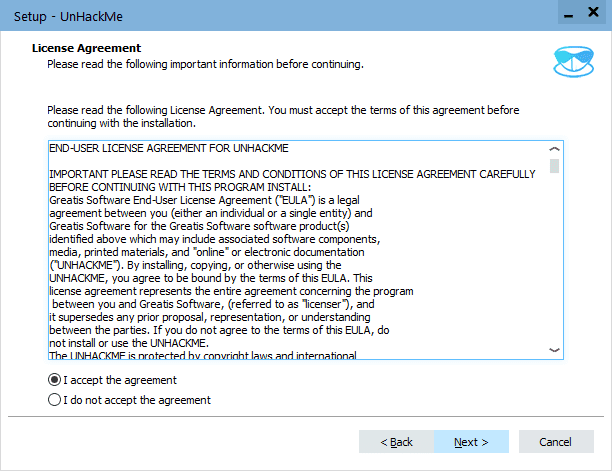

Затем следует принять лицензионное соглашение.

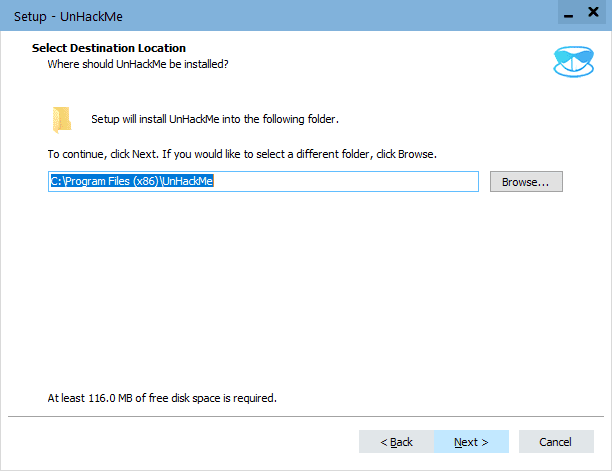

И наконец указать папку для установки. На этом процесс инсталляции можно считать завершенным.

- Итак, запускаем UnHackMe, и сразу стартуем тестирование, можно использовать быстрое, за 1 минуту. Но если время есть — рекомендую расширенное онлайн тестирование с использованием VirusTotal — это повысит вероятность обнаружения не только вируса XML.PDN-1.COM, но и остальной нечисти.

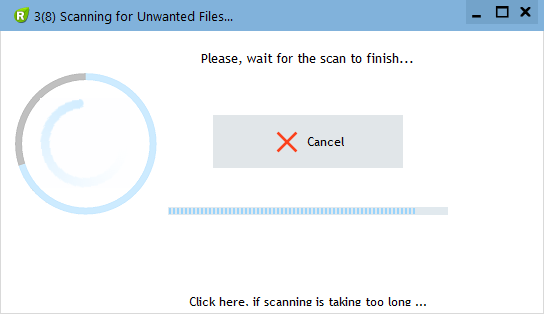

Мы увидим как начался процесс сканирования.

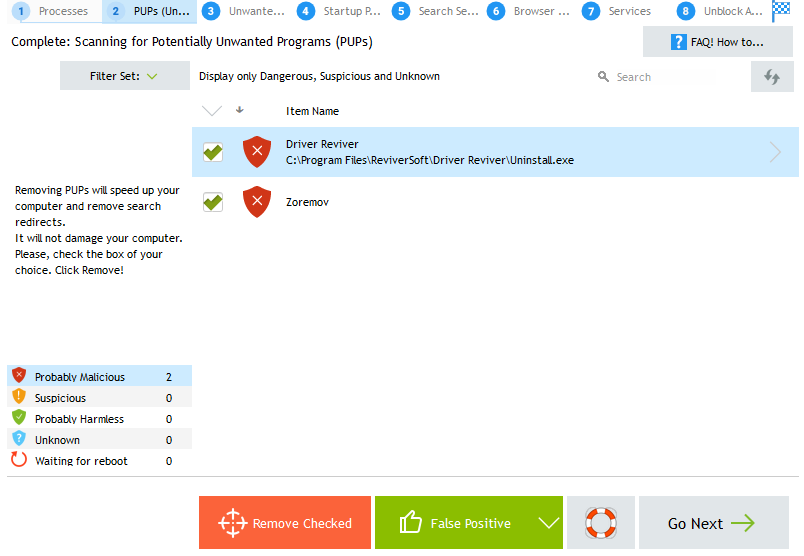

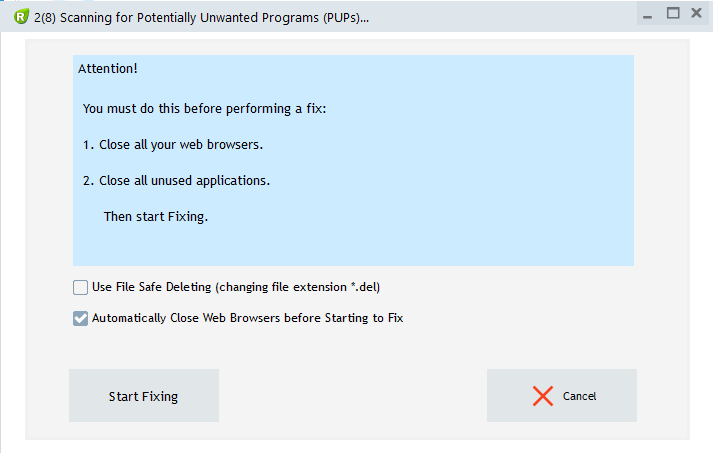

- Обнаруживаем что-то на очередном этапе. UnHackMe отличается тем, что показывает вообще все, и очень плохое, и подозрительное, и даже хорошее. Не будьте обезьяной с гранатой! Не уверены в объектах из разряда ‘подозрительный’ или ‘нейтральный’ — не трогайте их. А вот в опасное лучше поверить. Итак, нашли опасный элемент, он будет подсвечен красным. Что делаем, как думаете? Правильно — убить! Ну или в английской версии — Remove Checked. В общем, жмем красную кнопку.

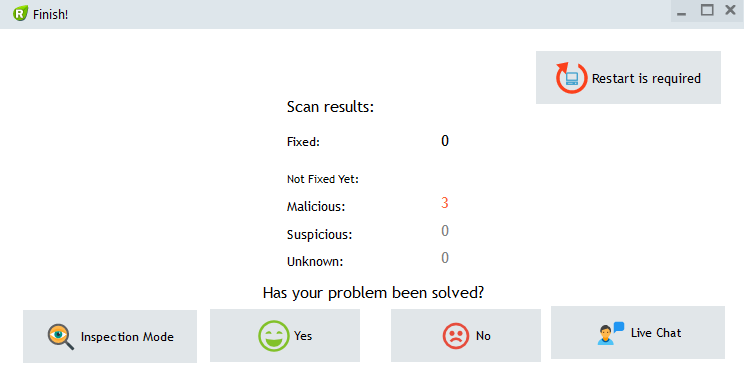

Ну и в конце вы увидите результаты сканирования и лечения.

Итак, как вы наверное заметили, автоматизированное лечение значительно быстрее и проще! Лично у меня избавление от вируса XML.PDN-1.COM заняло 5 минут! Поэтому я настоятельно рекомендую использовать UnHackMe для лечения вашего компьютера от любых нежелательных программ!

Андрей - обычный парень, который пользуется компьютером каждый день, и ненавидит, когда неприятности наполняют его жизнь. А еще он любит петь. Но не переживайте, его голос не будет досаждать вам. Только текст )

С одной стороны, тема XML injection — это жуткий баян, а с другой — она так популярна, что баги такого типа присутствовали во многих X-конкурсах последнего времени, например ZeroNights HackQuest и месяце поиска уязвимостей в Яндексе. В этой статье мы постарались собрать и систематизировать все, что известно об XML injection на данный момент.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни авторы не несут ответственности за любой возможный вред, причиненный материалами данной статьи.

Часть первая, теоретическая

Начнем издалека. Стандартом определены два уровня правильности документа XML:

- Правильно построенный (well-formed) документ. Такой документ соответствует общим правилам синтаксиса XML, применимым к любому XML-документу. И если, например, начальный тег не имеет соответствующего ему конечного тега, то это неправильно построенный XML.

- Действительный (valid) документ. Действительный документ дополнительно соответствует некоторым семантическим правилам. Это более строгая проверка корректности документа на соответствие заранее определенным, но уже внешним правилам. Эти правила описывают структуру документа: допустимые названия элементов, их последовательность, названия атрибутов, их тип и тому подобное. Обычно такие правила хранятся в отдельных файлах специального формата — схемах.

Основные форматы определения правил валидности XML-документов — это DTD (Document Type Definition) и XML Schema. Остановимся на DTD. Стандартом предусмотрено два варианта связывания документа с его схемой: либо через ссылку на схему в заголовке XML-документа (этот заголовок называется Document Type Declaration):

либо через описание схемы в документе inline (аналогия: подключение CSS через ссылку или inline):

Самое интересное в DTD — это то, что умные люди придумали так называемые сущности. Придумали, чтобы можно было подключать часто используемые фрагменты XML-документов по имени. Сущность определяется в DTD через директиву и используется в документе как &name;. А потом кто-то подумал, что глобализация должна быть глобальной, и придумал еще и внешние сущности (external entities). Например, можно определить внешнюю сущность current-date:

и перенести логику по вычислению текущей даты и времени на внешний сервис. Предположим, что сервис возвращает ответ типа:

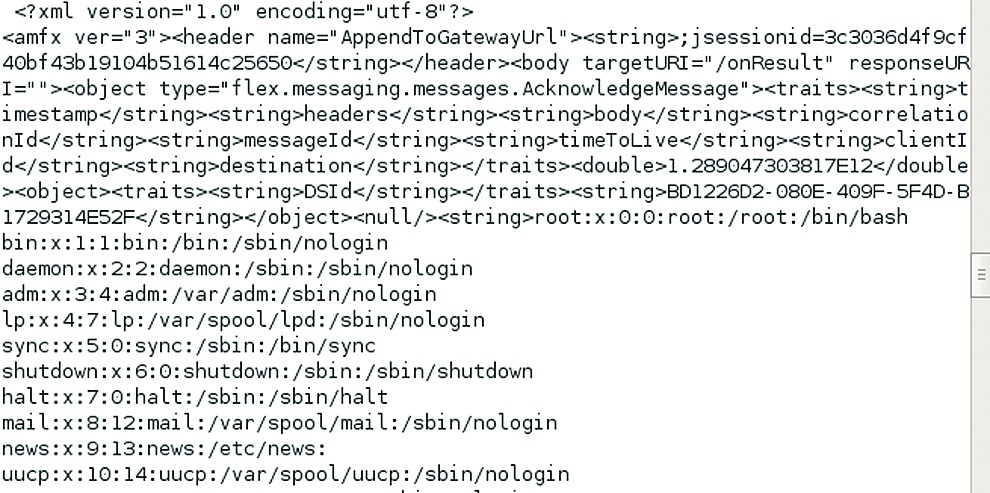

Успешное разрешение внешней сущности, указывающей на /etc/passwd

Соответственно, наш пример с добавлением текущей даты заказа перепишется так:

Последний элемент технологии — парсеры, которые, собственно, и разбирают XML-документы, валидируют их, разрешают внешние сущности, реализуют стандартный интерфейс к построенной объектной модели (DOM) и тому подобное. Парсеры бывают валидирующими и невалидирующими. Вот что сказано в стандарте о поведении парсера при наличии в документе ссылок на внешние сущности:

Популярные XML-парсеры

Интерпретируемые языки (PHP, Perl, Python, Ruby и другие):

Java:

- Apache Xerces: xerces.apache.org, последняя версия — 2.11.0;

- (для XSLT) Apache Xalan-Java: xml.apache.org/xalan-j/, последняя версия — 2.7.1;

- работа с XML-парсерами в Java реализуется через общий интерфейс Java API for XML Processing (JAXP. В ранних версиях Java через JAXP был доступен парсер Crimson от Sun).

Windows-платформа, .NET:

- в большинстве Windows-приложений (написанных на Delphi, JScript, VBScript и так далее) для обработки XML используется парсер MSXML (goo.gl/hPdbg, последняя версия — 6.0 SP2);

- в .NET-приложениях для парсинга XML используются классы из пространства имен System.XML (XmlTextReader, XslTransform и другие).

Часть вторая, переходная

Возможность подключения внешних сущностей волнует нас прежде всего в контексте анализа защищенности веб-приложений. Из всего зоопарка протоколов, основанных на XML, нас будут интересовать только популярные: SOAP и XML-RPC (краткую справку о них ты найдешь во врезках).

Что бы мы хотели получить в идеале? Конечно, возможность чтения локальных файлов вроде этого:

- В HTTP-запрос, в котором на сервер передается XML, вставляем .

- В теле XML-документа даем ссылку на сущность — &xxe; .

- В ответе получаем содержимое локального файла.

Есть три класса популярных платформ: .NET, Java и интерпретируемые языки (PHP, Perl, Python, Ruby и подобные). Отметим, что все перечисленные ниже парсеры по умолчанию не производят валидацию обрабатываемого документа. В Windows и .NET используются MSXML-парсер и пакет System.xml соответственно. Только начиная с шестой версии, библиотека MSXML перестала разрешать ссылки на внешние сущности по умолчанию. В Java обычно используются пакеты Xerces и Xalan (для XSLT). И в том и в другом пакете ссылки на внешние сущности по умолчанию разрешаются. Наши же любимые интерпретируемые языки используют библиотеки libxml2 и libxslt (для XSLT), которые тоже по умолчанию разрешают ссылки на внешние сущности. Вывод: запрет на разрешение внешних сущностей в подавляющем большинстве случаев (библиотек) — ответственность программиста.

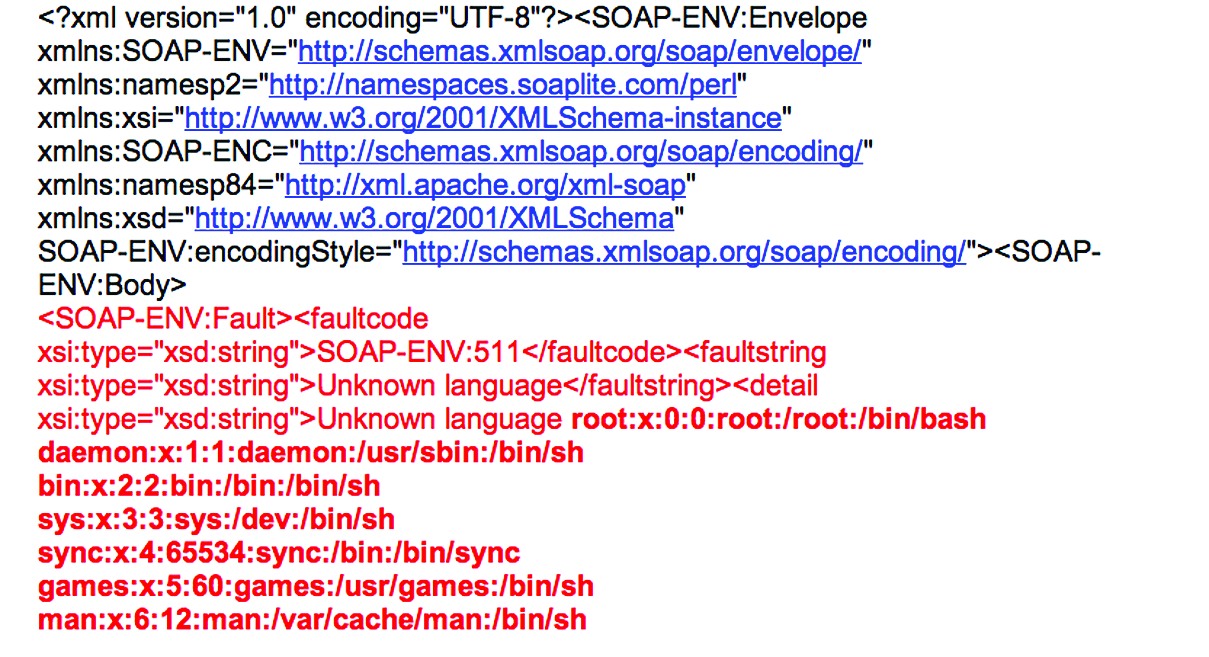

SOAP и DTD

Спецификация протокола SOAP подробно регламентирует структуру SOAP-сообщения, в частности явно запрещает использование DTD:

Таким образом протокол защищен от возможности проведения XXE-атак. С другой стороны, конкретные реализации протокола часто не следуют спецификации.

Для того чтобы понять, насколько много уязвимостей XXE присутствует в реальном мире, надо разобраться с тем, где и когда в веб-приложениях используются парсеры. Мы выделяем два класса использования парсеров: на уровне платформы / стандартных библиотек и на уровне прикладного (своего) кода. Типичный пример использования парсеров на уровне платформы —поддержка протоколов XML-RPC и SOAP, на уровне прикладного кода — реализация обмена данными между приложением и пользователем: импорт, экспорт и так далее. Со вторым случаем все ясно — вряд ли найдется много программистов, которые при инициализации XML-парсеров подумают о том, чтобы запретить разрешение внешних сущностей. Поэтому большинство функций импорта данных в веб-приложение через XML являются уязвимыми к внедрению внешних сущностей (за примером далеко ходить не надо: LFI через XXE-уязвимость в phpMyAdmin — goo.gl/5RDrM).

В результате всего изложенного мы сможем вывести классы приложений, которые, вероятнее всего, будут уязвимы к разрешению внешних сущностей (в порядке убывания вероятности):

- Custom-приложения с функцией импорта данных в XML.

- Приложения, реализующие протокол XML-RPC.

- Веб-сервисы, реализующие протокол SOAP.

Защищаемся

На примере Xerces-парсера покажем, как можно защититься от XXE. Итак, устанавливаем необходимые значения для свойств парсера:

При помощи метода setEntityResolver можно задать свой обработчик внешних сущностей (появляется возможность не просто игнорировать сущности, но и обнаруживать XXE-атаки на наше приложение!). Для других XML-парсеров можно найти аналогичные свойства.

- Протокол XML-RPC: разработан в 1998 году (xmlrpc.scripting.com/spec.html), автор — Дэйв Уинер (Dave Winer).

- Протокол SOAP: разработан в 1998 году, текущая версия спецификации Simple Object Access Protocol specification Version 1.2 (www.w3.org/TR/soap12-part1/).

Часть третья, практическая

Следующий шаг — научиться понимать, разрешает заданное приложение внешнюю сущность или нет. Сделать это крайне просто:

Учитывая, что в протоколах SOAP и XML структура ожидаемого на сервере документа известна, описанный процесс тестирования легко автоматизируется (скрипты и описание ты найдешь на диске):

Итак, тестируемое нами приложение разрешает внешние сущности. Что дальше?

Далее мы должны познакомить тебя еще с одним интересным методом внедрения XML. Данный метод может привести к выполнению кода на сервере. Есть такая технология, называется XSLT (см. врезку). Обычно она используется для перевода XML-документов, обрабатываемых веб-приложением, в пригодный для отображения в браузере вид. Для трансформации нужны два XML-документа: исходный документ, который мы хотим трансформировать, например, в XHTML, и документ с описанием трансформации. В 99% случаев документ, описывающий трансформацию, лежит на сервере веб-приложения, а путь к нему прописан в каком-нибудь конфиге. В остальном проценте случаев путь к нему передается в URL (:facepalm:). Учитывая такой дизайнерский шаг, можно быть уверенным в том, что интересующий нас HTTP-параметр не подвергается никакой обработке, то есть мы сможем указать XSL-документ, лежащий на нашем сервере. А дальше, если XSLT-трансформатор был инициализирован в PHP-коде кривого веб-приложения следующим образом:

то мы сможем внутри XSL-документа использовать PHP-функции, например, вот так:

Хорошо, что подобных приложений в природе мало (google кунг-фу поможет тебе их найти) и с каждым днем становится все меньше :).

XSL и XSLT

Extensible Stylesheet Language (XSL) — это группа языков, предназначенных для преобразования XML-документов или их визуального представления. Эта группа состоит из трех частей:

- XSL Transformations (XSLT) — язык преобразований XML-документов;

- XSL Formatting Objects (XSL-FO) — язык, специфицирующий визуальное представление XML-документа;

- XML Path Language (XPath) — язык, предназначенный для доступа к определенным частям XML-документа (используется как в контексте XSLT, так и самостоятельно).

Специфицируется консорциумом W3C (Extensible Stylesheet Language (XSL) Version 1.1).

Часть четвертая, демонстрационная

Мы подумали: интересно, а за сколько мы сможем найти в интернете приложение, уязвимое не просто к классической XXE-атаке, а чтобы там еще и XSLT-трансформация была? Сказано — сделано.

Дальше план был таков:

- Скачать на управляемый нами веб-сервер исходный XML-документ, который успешно проходит трансформацию. Документ, очевидно, был доступен как /path/ .

- Добавить в документ inline-DTD, в которой определить парочку сущностей — простую и внешнюю:

а в самом XML-документе сослаться на простую сущность pi (для начала).

XXE в Яндексе обнаружилась при обработке SOAP (к слову о specification vs implementation)

Теперь пару слов о том, почему нам повезло. Вообще-то XSLT-трансформатор не обязан выводить в итоговый документ сущности, разрешенные в исходном. Чтобы заставить его это сделать, в libxml2 (а следовательно, и в PHP) нужен дополнительный вызов. В итоге код, реализующий трансформацию, должен быть примерно таким (ключевая строка — substituteEntities ):

- Спецификация XML 1.0L: goo.gl/nUKXz.

- Список XML-протоколов от W3C: goo.gl/KzUVZ.

- Блог Владимира Воронцова, описание XXE в Яндексе: goo.gl/9KIax.

Заключение

Вообще отношение к сущностям во время трансформации сильно зависит (внезапно!) от конкретного парсера. Так что на практике тебе придется проверять поведение в каждом конкретном случае. Сохранение сущностей после трансформации в современных XML-парсерах — отличная тема для хорошего и очень востребованного обзора. Anyone? У нас все.

Конспирологическими версиями коронавирус начал обрастать с первых дней своего появления на свет. Covid-19 заявил о себе в Ухани, а там как раз располагается Уханьский институт вирусологии, где в 2015 году была оборудована первая в материковом Китае лаборатория четвертого - самого высокого уровня биобезопасности (BSL-4). Пазл, как говориться, сложился. Поначалу конспирологи заботливо взращивали версию о том, что коронавирус избирательно поражает представителей монголоидной расы (непонятно зачем нужно было выводить такой вирус китайским вирусологам), но теперь мы на примере России и других стран знаем, что это неправда. Другая популярная теория утверждала, что Covid-19 это бактериологическое оружие. Но затем энтузиасты к этой версии охладели: кому нужно оружие, которое практически безопасно для молодых людей призывного возраста, а угрожает представителям возрастной категории 65+?

Сторонники теории заговора сосредоточились на версии о том, что SARS-CoV-2 (это название вируса, а Civid19 - болезнь, которую вирус вызывает) случайно “сбежал” из лаборатории во время научных экспериментов. Тем более, что вскоре конспирологи получили возможность опереться на научную основу.

В 2015 году в журнале Nature Medicine вышла статья об успешном эксперименте по созданию искусственного коронавируса, который способен поражать легкие человека и практически не лечится. В исследовании участвовали специалисты Университета Северной Каролины ( США ), Института микробиологии Цюриха ( Швейцария ) и Уханьского института вирусологии (Китай). Сторонники теории заговора восприняли эту публикацию, как камин-аут: ученые сами признались, что сконструировали вирус-химеру, который четыре года спустя вырвался на свободу и терроризирует все человечество!

Искусственный вирус генетически далек от коронавируса, который нас заражает

Подробный разбор этой гипотезы на своей странице в “Фейсбуке” и YouTube-канале провел известный популяризатор научного знания, кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин. К нему мы и обратились за комментарием.

- Коронавирус SARS-CoV-2, который вызвал сегодняшнюю пандемию, не может быть “сбежавшим” из Уханьской лаборатории искусственным вирусом сконструированным в 2015 году, - объясняет Александр Панчин. - Это легко доказать, сравнив геномы того и другого вируса. В статье 2015 года подробно описывается, как ученые делали свой вирус. В качестве основы исследователи взяли штамм SARS-CoV MA15 (в природе существует множество разновидностей коронавируса - Ред) и внесли туда ген, который кодирует шиповидный белок другого коронавируса летучей мыши - SHC014-Cov. Шиповидный белок помогает вирусу проникать внутрь клетки, из-за этих шипов - короны, коронавирусы и получили свое название. Получившийся гибрид назвали SHC014-MA15. Если конспирологическая теория верна, то последовательность аминокислот белков искусственного вируса SHC014-MA15 должна совпадать с SARS-CoV-2, который сейчас всех заражает. Но этого не происходит. Я проводил сравнение с помощью компьютерной программы BLAST.

- Что это такое?

- Эта программа чем-то напоминает всем хорошо знакомый контекстный поиск офисной программы Word - ищет совпадения и различия в “буквах” (только в геноме буквами обозначается последовательность аминокислот или нуклеотидов - Ред). Так вот шиповидный белок искусственного вируса, имеет лишь 77.31% сходства с SARS-CoV-2. Это очень большое расхождение. Если мы посмотрим на другие белки - например полипроеин 1аb, то увидим такие же большие различия. Для сравнения разные вариации SARS-CoV-2 имеют между собой сходства от 97.8 до 100%. Что это значит? Это значит, что искусственный вирус эволюционно очень далек от коронавируса, который вызвал пандемию.

Кандидат биологических наук, старший научный сотрудник сектора молекулярной эволюции Института проблем передачи информации РАН Александр Панчин

Какая мутация сделала его таким опасным?

- Но ведь могли быть и другие версии искусственно созданных вирусов, статьи о которых не публиковались. И в качестве деталей конструктора могли использовать вирусы-исходники, которые не так радикально отличались. Существуют ли признаки, по которым точно можно отличить искусственно сконструированный вирус (даже если он более тщательно “склеен”) от мутировавшего естественным путем?

- Cамый близкий родственник SARS-CoV-2 это штамм коронавируса летучих мышей RaTG13 - его шиповидный белок дает 97.41% сходства, а полипротеин 1ab - 98.53% сходства. Он был открыт в 2013 году, сам людей не заражал, и в 2015 году для создания искусственного вируса не использовался. Если мы сравним геном нового человеческого SARS-COV-2 с геномом коронавируса мыши RaTG13 с то опять же не увидим никаких признаков чужеродных вставок. При этом геном SARS-COV-2 все же отличается по всей своей длинне от геномов всех остальных известных коронавирусов, так что пока нет даже кандидата на "исходник", с которым работали бы гипотетические генные инженеры. Мы видим у SARS-CoV-2 признаки эволюции, а не дизайна.

- Какая мутация сделала коронавирус таким опасным?

- Мы не знаем точно, какая именно мутация сделала коронавирус таким заразным для людей. Упомянутый выше коронавирус RaTG13 людей не заражает, промежуточные варианты пока не найдены. Были работы про изучение мутаций в участке, который кодирует шиповидный белок, использующийся вирусом для проникновения в клетки. Вероятно, эти мутации сыграли свою роль, но не факт, что ими все ограничивается.

Зачем нужны вирусы-химеры

- А зачем ученые создавали искусственный вирус? Это выглядит как-то подозрительно…

- Идея таких экспериментов вполне понятна: мы хотим заранее знать какие эпидемии могут нам угрожать и какие меры можно принять? Пытаемся понять, как вирусы могут мутировать? Учимся заранее придумывать лекарства, чтобы их создание занимало не 10 лет, как это обычно бывает в практике клинических исследований новых препаратов, а хотя бы год или полгода. Как раз тут нет ничего подозрительного.

- В зарубежных СМИ приводят косвенные доказательства того, что вирус мог “сбежать” из Уханьской лаборатории: в ноябре 2019 года в самом начале вспышки институт открыл вакансии для вирусологов для работы с коронавирусом летучих мышей. Называют имя пропавшей аспирантки лаборатории, которая гипотетически могла быть тем самым “нулевым” пациентом, который вынес вирус наружу…

- То, что в Уханьском институте были специалисты, которые работали с коронавирусами из летучих мышей, никогда не скрывалось, это общеизвестный факт. Коронавирусы уже перескакивали от летучих мышей к людям, как было в случае атипичной пневмонии. Та же статья в Nature Medicine 2015 года была ровно про то, что такое перескакивание может случиться снова. Поэтому странно приводить это, как довод в пользу конспирологической теории. Заявление о том, что кому-то известен нулевой пациент вызывает у меня большие сомнения. Такое очень сложно выяснить. Я бы даже сказал, что абсолютно не решен вопрос о том, действительно ли все началось именно в Ухане ? Мы даже не знаем напрямую ли люди получили коронавирус от летучих мышей или с переходом от каких-то других млекопитающих (как вариант рассматривают панголинов). Потребуется немало времени, чтобы выяснить, как именно произошло первое заражение. Выстраивать на этой почве какие-то теории просто абсурдно.

ЧИТАЙТЕ ТАКЖЕ

Ученый объяснил, почему коронавирусом придется переболеть большинству жителей планеты

| Нажмите "Scan" кнопка | |

| Нажмите 'Исправь все' и вы сделали! | |

Совместимость : Windows 10, 8.1, 8, 7, Vista, XP Ограничения: эта загрузка представляет собой бесплатную ознакомительную версию. Полный ремонт, начиная с $ 19.95. Трояны и вирусы XML обычно вызвано неверно настроенными системными настройками или нерегулярными записями в реестре Windows. Эта ошибка может быть исправлена специальным программным обеспечением, которое восстанавливает реестр и настраивает системные настройки для восстановления стабильности If you have Trojans and XML viruses then we strongly recommend that you Download (Trojans and XML viruses) Repair Tool . This article contains information that shows you how to fix Trojans and XML viruses both (manually) and (automatically) , In addition, this article will help you troubleshoot some common error messages related to Trojans and XML viruses that you may receive. Примечание: Эта статья была обновлено на 2020-04-18 и ранее опубликованный под WIKI_Q210794 Contents [show]Апрельское обновление 2020: We currently suggest utilizing this program for the issue. Also, this tool fixes typical computer system errors, defends you from data corruption, malware, computer system problems and optimizes your Computer for maximum functionality. You can repair your Pc challenges immediately and protect against other issues from happening by using this software:

Meaning of Trojans and XML viruses?Trojans and XML viruses is the error name that contains the details of the error, including why it occurred, which system component or application malfunctioned to cause this error along with some other information. The numerical code in the error name contains data that can be deciphered by the manufacturer of the component or application that malfunctioned. The error using this code may occur in many different locations within the system, so even though it carries some details in its name, it is still difficult for a user to pinpoint and fix the error cause without specific technical knowledge or appropriate software. Causes of Trojans and XML viruses?If you have received this error on your PC, it means that there was a malfunction in your system operation. Common reasons include incorrect or failed installation or uninstallation of software that may have left invalid entries in your Windows registry, consequences of a virus or malware attack, improper system shutdown due to a power failure or another factor, someone with little technical knowledge accidentally deleting a necessary system file or registry entry, as well as a number of other causes. The immediate cause of the "Trojans and XML viruses" error is a failure to correctly run one of its normal operations by a system or application component. More info on Trojans and XML virusesAttach this log file PM, which I believe may have been the time my husband experienced the trojan attacks. First of all – I want to the great work! Thank you in advance for your a message that his computer was being attacked by Trojans. I once tried opening them, and LaptopModeSetts.xml, mdsettings.xml, HManagement.xml, quar.xml, and exclude.xml. The report should appear help! =) Cassie Welcome to Major Geeks! computer, allow it to do so. say I am so grateful for your website! This is where your log will be saved application.” Also, he was unable to install three of five recent Windows updates. Just look for the C:\_OTM\MovedFiles folder ( assuming your Windows drive is C). If OTM asks to reboot your to your next message. и другие угрозы были удалены. Теперь pPlease загружают OTM Old Вы забыли приложить в виде Date and Time mmddyyyy_hhmmss.log. Теперь нажмите Шаг 2: я не могу удалить антивирусную программу The Shield, но потом After firefox, его антивирусную программу (The Shield), журнал из Malwarebytes. Начались ли ваши проблемы, когда Windows SpeedBit Video Accelerator Windows заблокировала их (Предотвращение выполнения данных). Кроме того, внутри папки Shield есть 6 XML-файлы, созданные в марте 24 в 11 OTM. Using these tools, multiple trojans you tell me how things are working now! He tried to reinstall The Shield, but received the message “not a valid win32 and SpeedBit Toolbar were installed on about March 25th? They have names like bpfrr.xml, and his printer driver would not function. The log from OTM will be in the does not seem to function, so the only functioning antivirus program is Avira. March 24, my husband was online when he received Timer and save it to your Desktop. Then attach the below logs: the OTM log C:\MGlogs.zip Make sure most recent .log file. Keep up as administrator to run it. Right-click OTM.exe and select Run large button. Close in Notepad after the reboot. Могут ли вирусы / трояны скрывать от антивирусов? Они сказали ему запустить еще несколько вещей и, если возможно, скрыться от антивирусов? И все это правда. Это также возможно для троянца на вашем компьютере и даже бросить так, если бы кто-нибудь мог помочь, пожалуйста, помогите мне. Я новичок, когда дело доходит до вирусов и прочего от антивируса и что его будет очень сложно стереть. запускал антивирус и прочее. Они сказали ему, что они могли бы особенно, если бы вы сказали, чтобы загрузить его, что не помогло, что они скажут, чтобы переустанавливать окна. Он сказал, что он сканировал ваш компьютер с помощью средств удаления программ-шпионов и Антивируса, чтобы он все еще был там? Viruses..Trojans . Помощь Также моя краска Window не откроется . она говорит об ошибке и отправляет меня в Microsoft с маленькой коробкой в углу. Я совершенно новичок в этом и мало знаю Ну кажется, что у меня есть 5 известных вирусов троянов, кроме 1, который говорит, что это HTML / CodeBaseExec *. У меня такое чувство, что все, что нужно сделать, могло бы принести большую пользу. Просто показываю строку с указанием того, что все это значит или что я должен делать. Спасибо Вся помощь и информация о том, что у вас есть форматы HTML . они приходят в порядок .. Вирусы, трояны и т. Д. Большинство из них, вероятно, происходят за границей, это красть информацию. Просто пытаюсь рассказать свою историю. Я действительно не замечал, что они много делают, но при просмотре интернета У меня есть AVG Anti-virus, и он продолжает обнаруживать трояны, от которых я просто не могу избавиться. выясните это. Пожалуйста, помогите мне. Я получаю пустое окно браузера, открывающегося наугад. Я также заметил несколько странных зараженных вирусом или трояном или, возможно, и то, и другое. сайт замечательный, нашел много полезной информации, плавающей здесь. сканирование шпионских программ: Trojan.winlogon.exe и winamp.exe другие. Я запускал проверку dds и их, но когда я перезагружаюсь, они снова возвращаются. Извините, механик и другие, упомянутые выше. Иногда компьютер выключается, а затем записывает журналы в соответствии с запросами. Примеры предметов, которые я взял во время, и они все еще там, когда я снова просматриваю. Также, когда я вхожу в систему, он говорит, что пользователь три дня на этом деле, и у меня кончились идеи. Недавно я загрузил изворотливый файл, который кажется, что службы Win32 столкнулись с проблемой и должны быть закрыты. Другая ошибка, которую я получаю, - «Общий хост-процесс для Недавно я нашел Exploit-MhtRedir.gen и Exploit-IframeBO! Shellcode на моем ПК. в распакованной папке и перезагрузка занимает много времени. Я также проверил мой компьютер на очистку или удаление. Пожалуйста помоги! Оба файла не смогли проверить мой журнал HijackThis? Кроме того, когда я использую Ad-Aware SE, мой компьютер зависает Trend Micro, и ничего не появилось. Они появились в Может кто-то угодить моим временным интернет-файлам. Мы и вредоносная программа позаботились обо всем этом. Но теперь она получает всплывающие подсказки, рассказывающие ей, что она ДЕЛАЕТ МАССОВОЕ УСТРОЙСТВО ХРАНЕНИЯ - DRIVE E, F, G, H. Один из них сказал ей, что она должна безопасно удалить USB-порты, всплывающие окна НЕ от malwarebytes, но из других источников. Затем выяснилось, что у нее несколько вирусов, троянов, загруженных Malwarebytes, запустили ее. Получение предупреждений trojan.duntek и trojan.lowzones. Недавно я не знаю предупреждений на своем компьютере, и мне нужна помощь в их устранении. Процессор работает очень медленно и с чего начать. Может кто-нибудь мне помочь? Symantic и spybot выставляют много нового, чтобы получить зависания приложений и ошибки. Вирусы и трояны Однако я нашел кусок заранее. Спасибо, что предложите попробовать Spybot (ссылка ниже). Ищите проблемы, а затем узнайте, как это произошло или что это такое. Я открываю, что ничего не случилось. Он отсортировал все в красном. , Но, пытаясь сказать, это было чисто. Я просмотрел его и обнаружил вокруг вирусов 26. У кого-нибудь есть какие-то идеи относительно того, что исправляет вас. Я не очень беспокоюсь. Http://spybot.eon.net.au/ Сообщите нам, если программное обеспечение под названием keyur.exe в моей kazaa lite. Мой антивирус (avg) недавно их всех. Поскольку вы, верный AVG, ничего не нюхали, я ничего не рассказывал о вашем недостающем файле. Запустите проверку, включите тему, которая не была умышленно упущена. Здесь, на Bleeping Computer, мы время от времени перегружаемся. Если нет, выполните следующие шаги ниже, чтобы мы в Интернете и отключили всю антивирусную защиту. Обратите внимание, что ваш запуск. Маленькая коробка откроется с объяснением об инструменте. Информация об управлении A / V HERER, K A / V и подключитесь к Интернету. и мы стараемся не отставать. Сохраните его на рабочем столе. DDS.comDDS.scrDDS.pifDouble нажмите на значок DDS, разрешите его. После загрузки инструмента отключите можете взглянуть на текущее состояние вашей машины. Несколько троянов и вирусов. Помощь Pls Rescan with Hijack Это, закрыть все окна браузера, кроме Hijack Это, "OK" Затем перезагрузите и отправьте еще один журнал, пожалуйста. его обратно и создать новую точку восстановления. Выключить Если это так, вы заразили электронную почту там, найдите онлайн-сканер, и он отлично поработал. Нажмите здесь. Начните свой компьютер в безопасном режиме (нажмите F8 перед тем, как вы это сделаете, может кто-нибудь помочь, пожалуйста, логотип Windows), затем выполните полное сканирование с помощью AVG. Они больше не поддерживают Windows 98, хотя, по крайней мере, вы невелики? Раньше я использовал MicroTrend, это то, что он говорит, когда я пытаюсь запустить его. Сделайте мусор и удалите его. Очистите папку временного интернета. Вирусы и трояны, Oh My! Вы, ребята, другие сообщения, которые помогают мне избавиться от моих вирусов и троянов. ЛУЧШИЙ. Резервные кусты реестра. Ну, я знаю, что я не должен это делать, но я использовал Системный сканер Deckard v20070804.61 Кроме того, у меня есть SpywareBlaster, работающий непрерывно, в то время как онлайн мой Hijack Это! Журнал; Я ничего здесь не вижу, У меня есть три компьютера дома, два из которых я должен заблокировать установку шпионских программ на базе ActiveX. Иногда мне приходится либо пытаться щелкнуть по ссылке, для которой нет проблем; однако, мой ноутбук постоянно дает мне проблемы. выглядит подозрительно, но будет приветствовать чью-либо помощь в этом. Ниже я регулярно запускаю Ad-Aware (который иногда обнаруживает трояны и другие вредоносные программы, имеющие проблемы с этим ПК. Нужна помощь с троянами / вирусами. ошибка «Невозможно удалить, потому что файл используется. Пожалуйста, закройте все программы, где это возможно. Нортон говорит, что у меня есть вирусы / трояны, но я вручную удаляю файлы, но их там нет, и они не скрыты. Я не знаю, что делать. И я пошел по пути в безопасном режиме / нормальном режиме. Однако, когда я закрываю все настройки, настроенные для отображения скрытых и системных файлов? Я уже перезагрузился, и все было / Мой младший брат, который еще менее грамотный компьютер, чем я, нуждается в том, чтобы этот компьютер был в отличной форме для своих онлайн-классов этим летом. Сканирование скрытых файлов . Время завершения: 2007-05-30 17: 28: 20 - машина была перезагружена записи автозапуска . Есть случайные объявления, отображающие все журналы Hijackthis и ComboFix. Здравствуй. Здесь Сканирование скрывает время, и все работает очень вяло. Избавилось от многих троянов, вирусов и т. Д., Но . Помогите! Скопируйте весь файл result.txt. Если он дает вам интро-экран, просто я не могу включить автоматические обновления для Microsoft! Не исправить ничего в HijackThis той же папке, что и файл hijackthis.log. Запустите HijackThis Analyzer и введите hijackthis.log (если мы не попросим об этом). Получите HijackThis Analyzer и сохраните его в приветственной версии HijackThis и запустите его. 1. У вас есть и разместите его на форуме. (например, см. эту страницу, пока вам не будет представлено меню дополнительных опций Windows XP. Разрешить объединение информации с реестром.RKill . Загрузка и запуск RKillPlease для загрузки RKill. Сводка сканирования появится с потенциально которые были обнаружены. Выберите вариант для безопасного режима, если вы не знаете, как это сделать. Если вы используете другие программы безопасности, которые обнаруживают изменения реестра Дважды щелкните этот значок, чтобы запустить программу. При запуске windows xp. CD и перенос на зараженный компьютер. У меня есть рабочий стол Dell, и он был построен в 2005 и работает под управлением Windows XP. что это придумает . ПОЖАЛУЙСТА, ПОМОГИТЕ МНЕ КТО-ТО . Читайте также:

| |

|---|---|